Cisco Identity Services Engine リリース 2.1 インストール ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年5月17日

章のタイトル: Cisco ISE でのネットワーク配置

Cisco ISE ネットワークアーキテクチャ

Cisco ISE アーキテクチャには、次のコンポーネントが含まれます。

ポリシー情報ポイントは、外部の情報がポリシー サービス ペルソナに伝送されるポイントを表します。たとえば、外部情報は Lightweight Directory Access Protocol(LDAP)属性になります。

Cisco ISE 展開の用語

このガイドでは、Cisco ISE 展開シナリオについて説明する際に次の用語を使用します。

分散導入環境のノード タイプおよびペルソナ

Cisco ISE ノードは担当するペルソナに基づき、各種のサービスを提供できます。導入の各ノードは、管理、ポリシー サービス、およびモニタリングのペルソナのいずれかを担当することができます。分散展開では、ネットワーク上で次の組み合わせのノードを使用できます。

管理ノード

管理ペルソナの Cisco ISE ノードは、Cisco ISE のすべての管理操作を実行することができます。このノードは、認証、認可、およびアカウンティングなどの機能に関するすべてのシステム関連の設定を扱います。分散導入環境では、最大 2 つの管理ペルソナを実行するノードを実行できます。管理ペルソナは、スタンドアロン、プライマリ、セカンダリのロールを担当できます。

ポリシー サービス ノード

ポリシー サービス ペルソナの Cisco ISE ノードは、ネットワーク アクセス、ポスチャ、ゲスト アクセス、クライアント プロビジョニング、およびプロファイリング サービスを提供します。このペルソナはポリシーを評価し、すべての決定を行います。複数のノードがこのペルソナを担当できます。通常、1 つの分散展開に複数のポリシー サービス ノードが存在します。同じ高速ローカル エリア ネットワーク(LAN)またはロード バランサの背後に存在するポリシー サービス ノードはすべて、グループ化してノード グループを形成することができます。ノード グループのいずれかのノードで障害が発生した場合、その他のノードは障害を検出し、URL にリダイレクトされたセッションをリセットします。

モニタリング ノード

モニタリング ペルソナの機能を持つ Cisco ISE ノードがログ コレクタとして動作し、ネットワーク内のすべての管理およびポリシー サービス ノードからのログを保存します。このペルソナは、ネットワークとリソースを効果的に管理するために使用できる高度なモニタリングおよびトラブルシューティング ツールを提供します。このペルソナのノードは収集したデータを集約して関連付けを行い、有意義なレポートを提供します。Cisco ISE では、このペルソナを持つノードを最大 2 つ使用することができます。これらのノードは、ハイ アベイラビリティ用のプライマリ ロールまたはセカンダリ ロールを担うことができます。プライマリ モニタリング ノードおよびセカンダリ モニタリング ノードの両方が、ログ メッセージを収集します。プライマリ モニタリング ノードがダウンした場合は、セカンダリ モニタリング ノードが自動的にプライマリ モニタリング ノードになります。

分散セットアップでは、少なくとも 1 つのノードが監視ペルソナを担当する必要があります。同じ Cisco ISE ノードで、モニタリング ペルソナとポリシー サービス ペルソナを有効にしないことをお勧めします。最適なパフォーマンスを実現するために、モニタリング ノードはモニタリング専用とすることをお勧めします。

ISE のスタンドアロン導入環境と分散導入環境

単一の Cisco ISE ノードがある導入環境は、 スタンドアロン導入環境と呼ばれます。このノードは、管理、ポリシー サービス、およびモニタリングのペルソナを実行します。

複数の Cisco ISE ノードがある導入環境は、 分散導入環境と呼ばれます。フェールオーバーをサポートし、パフォーマンスを改善するために、複数の Cisco ISE ノードを分散方式でセットアップできます。Cisco ISE の分散導入環境では、管理およびモニタリング アクティビティは一元化され、処理はポリシー サービス ノード間で分配されます。パフォーマンスのニーズに応じて、導入環境の規模を変更できます。Cisco ISE ノードは、管理、ポリシー サービス、およびモニタリングのペルソナのいずれかまたはすべてを担当することができます。

分散導入環境のシナリオ

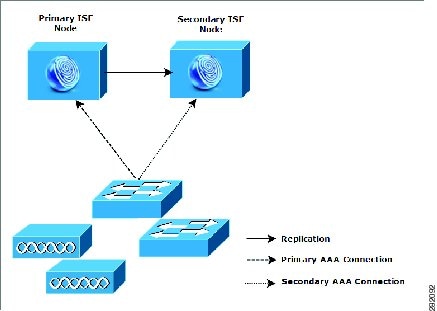

小規模なネットワーク配置

最も小規模な Cisco ISE 導入環境は、2 つの Cisco ISE ノードから構成されます(小規模なネットワークでは 1 つの Cisco ISE ノードがプライマリ アプライアンスとして動作します)。

プライマリ ノードは、このネットワーク モデルに必要なすべての設定、認証、およびポリシー機能を提供し、セカンダリ Cisco ISE ノードはバックアップ ロールで稼働します。セカンダリ ノードはプライマリ ノードをサポートし、プライマリ ノードとネットワーク アプライアンス、ネットワーク リソース、または RADIUS との間で接続が失われたときにネットワークを稼働し続けます。

クライアントとプライマリ Cisco ISE ノード間の一元化された認証、認可、アカウンティング(AAA)操作は RADIUS プロトコルを使用して行われます。Cisco ISE は、プライマリ Cisco ISE ノードに存在するすべてのコンテンツをセカンダリ Cisco ISE ノードに同期(複製)します。したがって、セカンダリ ノードは、プライマリ ノードの状態と同じになります。小規模なネットワーク配置では、このような設定モデルにより、このタイプの導入または同様の方法を使用して、すべての RADIUS クライアントでプライマリ ノードとセカンダリ ノードの両方を設定することが可能です。

ネットワーク環境で、デバイス、ネットワーク リソース、ユーザ、および AAA クライアントの数が増えた場合、基本的な小規模モデルから導入環境の設定を変更し、分割または分散された導入モデルを使用する必要があります。

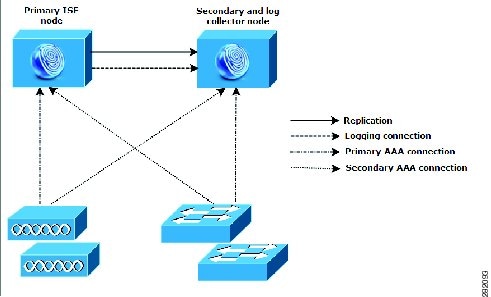

分割された導入

分割 Cisco ISE 導入環境でも、小規模な Cisco ISE 導入環境で説明したように、プライマリ ノードとセカンダリ ノードを維持することができます。ただし、AAA ロードは、AAA ワークフローを最適化するためにこの 2 つの Cisco ISE ノード間で分割されます。AAA 接続で問題がある場合は、各 Cisco ISE アプライアンス(プライマリまたはセカンダリ)がすべてのワークロードを処理できる必要があります。通常のネットワーク運用では、プライマリ ノードとセカンダリ ノードのどちらもすべての AAA 要求を処理することはできません。これは、このワークロードがこの 2 つのノード間で分散されているためです。

このようにロードを分割できるため、システムの各 Cisco ISE ノードに対する負荷は減少します。また、負荷の分割により優れた負荷の制御が実現する一方で、通常のネットワーク運用中のセカンダリ ノードの機能ステータスはそのまま保持されます。

分割された Cisco ISE の導入環境では、各ノードが、ネットワーク アドミッションやデバイス管理などの独自の固有操作を実行でき、障害発生時でもすべての AAA 機能を引き続き実行することができます。認証要求を処理し、アカウンティング データを AAA クライアントから収集する 2 つの Cisco ISE ノードがある場合は、Cisco ISE ノードのいずれかがログ コレクタとして動作するよう設定することを推奨します。

また、分割 Cisco ISE 導入環境の設計は、拡張に対応しているため、メリットがもたらされます。

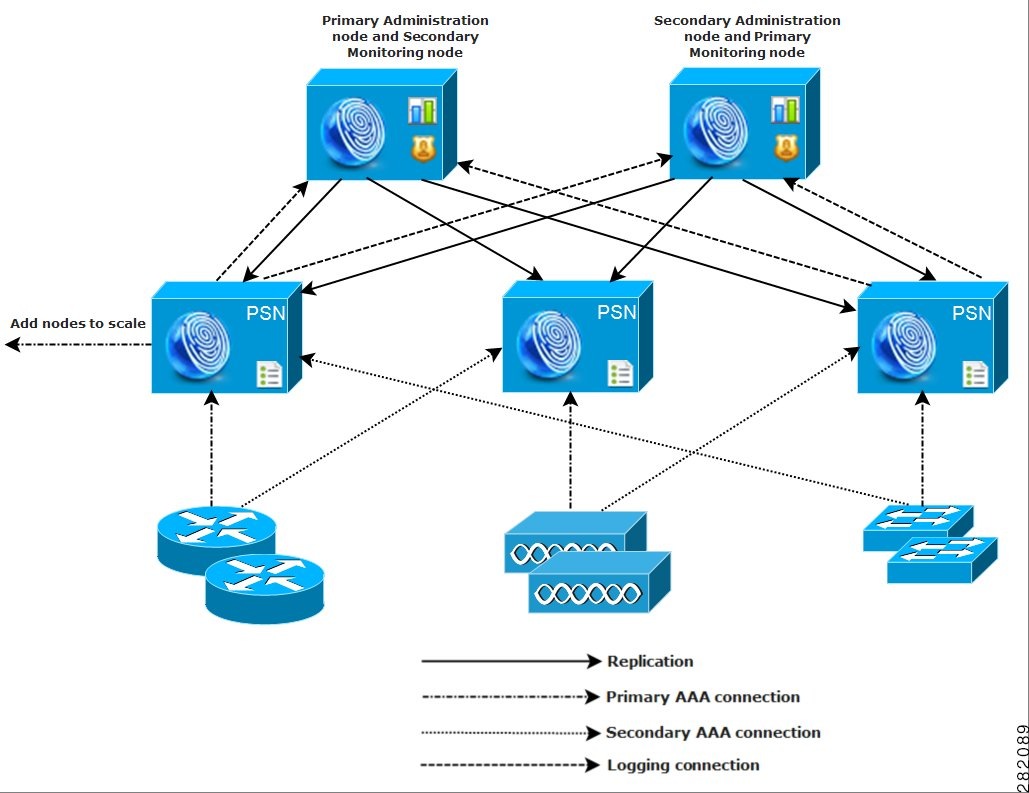

中規模なネットワーク配置

小規模なネットワークが大きくなった場合に、Cisco ISE ノードを追加して中規模なネットワークを作成することで、素早くネットワークの拡大に対応できます。中規模なネットワーク配置では、新規ノードをすべての AAA 機能専用とし、元のノードを設定およびロギング機能のために使用します。

ネットワークでログ トラフィックの量が増加した場合は、セカンダリ Cisco ISE ノードの 1 つまたは 2 つを、ネットワークでのログ収集に使用することを選択できます。

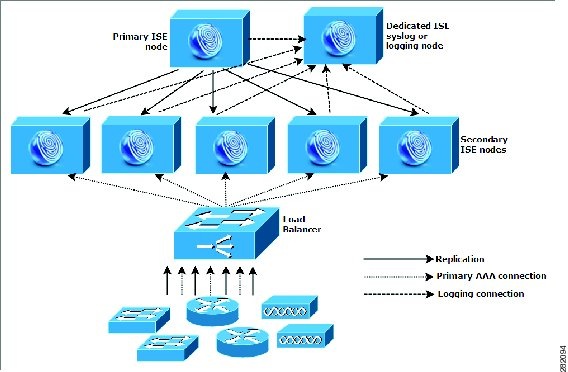

大規模なネットワーク配置

集中ロギング

大規模な Cisco ISE ネットワークには集中ロギングを使用することをお勧めします。集中ロギングを使用するには、大規模で通信量の多いネットワークが生成することがある大きな syslog トラフィックを処理するモニタリング ペルソナ(モニタリングおよびロギング用)として動作する、専用ロギング サーバを最初に設定する必要があります。

syslog メッセージは発信ログ トラフィックに対して生成されるため、どの RFC-3164 準拠 syslog アプライアンスでも、発信ロギング トラフィックのコレクタとして動作できます。専用ロギング サーバでは、すべての Cisco ISE ノードをサポートするために Cisco ISE で使用できるレポート機能およびアラート機能を使用できます。

また、アプライアンスが Cisco ISE ノードの監視ペルソナと汎用 syslog サーバの両方にログを送信するよう設定することもできます。汎用 syslog サーバを追加することにより、Cisco ISE ノード上の監視ペルソナがダウンした場合に冗長なバックアップが提供されます。

ロード バランサ

大規模な集中ネットワークでは、ロード バランサを使用する必要があります。これにより、AAA クライアントの導入が簡素化されます。ロード バランサを使用するには、AAA サーバのエントリが 1 つだけ必要です。ロード バランサは、利用可能なサーバへの AAA 要求のルーティングを最適化します。

ただし、ロード バランサが 1 つだけしかないと、シングル ポイント障害が発生する可能性があります。この問題を回避するために、2 つのロード バランサを展開し、冗長性とフェールオーバーを実現します。この構成では、各 AAA クライアントで 2 つの AAA サーバ エントリを設定する必要があります(この設定は、ネットワーク全体で同じになります)。

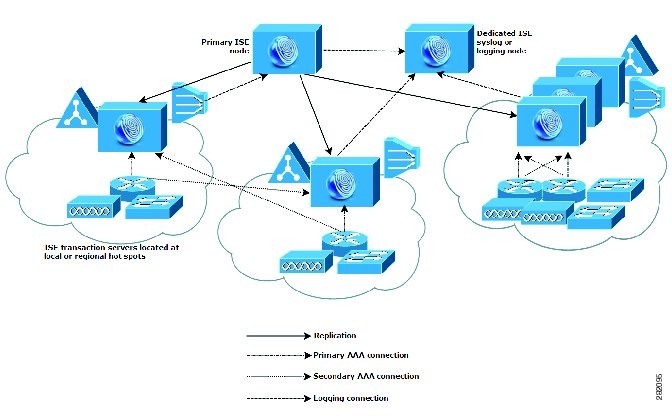

分散されたネットワーク配置

分散 Cisco ISE ネットワーク展開は、主要な拠点があり、他の場所に地域、全国、またはサテライトの拠点がある組織に最も役に立ちます。主要な拠点は、プライマリ ネットワークが存在し、追加の LAN に接続される小規模~大規模な場所であり、異なる地域や距離が離れた場所のアプライアンスとユーザをサポートします。

大規模なリモート サイトでは最適な AAA パフォーマンスのために独自の AAA のインフラストラクチャを持つことができます。集中管理モデルにより、同一の同期された AAA ポリシーが保持されます。集中設定モデルでは、プライマリ Cisco ISE ノードとセカンダリ Cisco ISE ノードを使用します。Cisco ISE ノードで個別の監視ペルソナを使用することを推奨しますが、リモートの場所それぞれで独自の固有なネットワーク要件を満たす必要があります。

複数のリモート サイトがあるネットワークを計画する際の考慮事項

-

Microsoft Active Directory や Lightweight Directory Access Protocol(LDAP)などの中央または外部データベースが使用されているかどうかを確認します。AAA のパフォーマンスを最適化するために、各リモート サイトでは Cisco ISE がアクセスできる外部データベースの同期されたインスタンスが必要です。

-

AAA クライアントの場所は重要です。ネットワーク遅延の影響と WAN 障害により引き起こされるアクセス損失の可能性を減らすために、Cisco ISE ノードを AAA クライアントのできるだけ近くに配置する必要があります。

-

Cisco ISE では、バックアップなどの一部の機能にコンソールからアクセスできます。各サイトでターミナルを使用して、各ノードへのネットワーク アクセスをバイパスする直接的で安全なコンソール アクセスを行うことができます。

-

小規模な場合は、リモート サイトが近くにあるため、他のサイトに信頼できる WAN 接続を行えます。また、冗長性を提供するために、ローカル サイトのバックアップとして Cisco ISE ノードを使用できます。

-

外部データベースに確実にアクセスできるようにするために、すべての Cisco ISE ノードでドメイン ネーム システム(DNS)を適切に設定する必要があります。

配置の規模およびスケーリングについての推奨事項

(注) |

以下に示す Cisco SNS 3515 および Cisco SNS 3595 アプライアンスのデータは、Cisco ISE 2.1 以降のリリースにのみ適用されます。 |

次の表は、ネットワークに接続するエンドポイントの数に基づき必要な、配置の種類、Cisco ISE ノードの数、アプライアンスの種類(小型、中型、および大型)についてのガイダンスを提供します。

| 展開タイプ |

ノード数/ペルソナ |

アプライアンス プラットフォーム |

専用ポリシー サービス ノードの最大数 |

アクティブ エンドポイントの数 |

|---|---|---|---|---|

| 中小 |

管理、ポリシー サービス、およびモニタリング ペルソナが有効になったスタンドアロンまたは冗長(2 つの)ノード。 |

Cisco SNS 3415 |

[0] |

最大 5,000 エンドポイント |

| Cisco SNS 3495 |

[0] |

最大 10,000 エンドポイント |

||

| Cisco SNS 3515 |

[0] |

最大 7,500 エンドポイント |

||

| Cisco SNS 3595 |

[0] |

最大 20,000 エンドポイント |

||

| 中 |

単一または冗長ノードの管理およびモニタリング ペルソナ。最大 2 つの管理およびモニタリング ノード。 |

管理およびモニタリング ペルソナ用の Cisco SNS 3415 アプライアンス |

5 |

最大 5,000 エンドポイント |

| 管理およびモニタリング ペルソナ用の Cisco SNS 3495 アプライアンス |

5 |

最大 10,000 エンドポイント |

||

| 管理およびモニタリング ペルソナ用の Cisco SNS 3515 アプライアンス |

5 |

最大 7,500 エンドポイント |

||

| 管理およびモニタリング ペルソナ用の Cisco SNS 3595 アプライアンス |

5 |

最大 20,000 エンドポイント |

||

| 大規模環境 |

専用の管理ノード(1 つ/複数)。最大 2 つの管理ノード。 専用のモニタリング ノード(1 つ/複数)。最大 2 つのモニタリング ノード。 専用ポリシー サービス ノード。最大 40 のポリシー サービス ノード。 |

管理およびモニタリング ペルソナ用の Cisco SNS 3495 アプライアンス |

40 |

最大 250,000 エンドポイント |

| 専用の管理ノード(1 つ/複数)。最大 2 つの管理ノード。 専用のモニタリング ノード(1 つ/複数)。最大 2 つのモニタリング ノード。 専用ポリシー サービス ノード。最大 50 のポリシー サービス ノード。 |

管理およびモニタリング ペルソナ用の Cisco SNS 3595 アプライアンス |

50 |

最大 500,000 エンドポイント |

次の表は、ノードがサービスを提供するアクティブなエンドポイント数に基づいて専用のポリシー サービス ノードに必要なアプライアンスのタイプについて説明します。

| 7,500 |

|||

| 20,000 |

|||

| Cisco SNS 3595 |

40,000 |

||

Cisco ISE のサポートに必要なスイッチおよびワイヤレス LAN コントローラの設定

Cisco ISE がネットワーク スイッチと相互運用することができ、Cisco ISE の機能がネットワーク セグメント全体で正常に使用できるよう保証するためには、ご使用のネットワーク スイッチを、必要とされる特定のネットワーク タイム プロトコル(NTP)、RADIUS/AAA、IEEE 802.1X、MAC 認証バイパス(MAB)などの設定を使用して設定する必要があります。

フィードバック

フィードバック