Cisco Prime Network Analysis Module ユーザ ガイド 5.1(2)

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2020年3月16日

章のタイトル: ユーザおよびシステム管理

ユーザおよびシステム管理

この章では、Cisco Prime Network Analysis Module でのユーザおよびシステム管理タスクの実行と、テクニカル サポートを得るために必要な診断情報の生成について説明します。

•![]() 「システム管理」では、システム管理タスクおよび NAM の管理を行うメニュー オプションを説明します。

「システム管理」では、システム管理タスクおよび NAM の管理を行うメニュー オプションを説明します。

•![]() 「診断」では、問題の診断およびトラブルシューティングに役立つメニュー オプションを説明します。

「診断」では、問題の診断およびトラブルシューティングに役立つメニュー オプションを説明します。

•![]() 「ユーザ管理」では、ユーザ認証および許可のために、ローカル データベースを設定する方法、または、ACS/TACACS+ データベースの情報を提供する方法を説明します。このセクションでは、現在のユーザ セッションのウィンドウについても説明します。

「ユーザ管理」では、ユーザ認証および許可のために、ローカル データベースを設定する方法、または、ACS/TACACS+ データベースの情報を提供する方法を説明します。このセクションでは、現在のユーザ セッションのウィンドウについても説明します。

システム管理

[Administration] メニューの [System] オプションでは、次の機能を使用できます。

•![]() 「リソース」

「リソース」

•![]() 「システム時刻」

「システム時刻」

•![]() 「初期設定」

「初期設定」

リソース

[Administration] > [System] > [Resources] を選択し、[System Overview] ウィンドウを表示します。 表 5-1 は、Cisco NAM 2220 アプライアンスなど複数の CPU を搭載した NAM の、[System Overview] ウィンドウのフィールドを説明しています。

ネットワーク パラメータ

ネットワーク パラメータを表示および設定するには、次の手順を実行します。

ステップ 1![]() [Administration] > [System] > [Network Parameters] を選択します。

[Administration] > [System] > [Network Parameters] を選択します。

[Network Parameters] ウィンドウが表示されます。

ステップ 2![]() 表 5-2 で詳しく説明している情報を入力または変更します。

表 5-2 で詳しく説明している情報を入力または変更します。

(注) NAM 5.1(2) は、ネットワーク パラメータの IP アドレスでの IPv6 の使用をサポートしません。

|

|

|

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

•![]() 変更を保存するには、[Submit] をクリックします。

変更を保存するには、[Submit] をクリックします。

SNMP エージェント

SNMP エージェントは、管理対象デバイス内のネットワーク管理ソフトウェア モジュールです。管理情報に関するローカルな知識があり、その情報を SNMP と互換性のある形式に変換します。

SNMPv2 および SNMPv1 に加えて、SNMPv3 でデバイスを管理できます。NAM は管理対象デバイスをポーリングして、その基本的な状態およびインターフェイスの状態を取得します。NAM ブレード(WS-SVC-NAM-1、WS-SVC-NAM-2、WS-SVC-NAM-3-K9 の各プラットフォーム)の場合、管理対象デバイスは NAM が挿入されているスイッチで、NAM ソフトウェアは、ポーリングを行うために、SNMP およびコミュニティ ストリングの使用をスイッチとネゴシエーションします。このコミュニティ ストリングは NAM と使用する場合のみ有効です。セキュリティを考慮して、スイッチではコミュニティ ストリングが NAM の IP アドレスのみに関連付けられ、他の SNMP アプリケーションではこのスイッチとの通信にこのコミュニティ ストリングを使用することはできません。コミュニティ ストリングの詳細については、「NAM コミュニティ ストリングの使用」を参照してください。

また、さらにセキュリティ上の問題を軽減するために、SNMP は NAM-1、NAM-2、または NAM-3 の間で交換を行い、スイッチは内部バックプレーン バスで行われます。これらの SNMP パケットは、スイッチの外にあるどのネットワークまたはインターフェイスでも見えません。スイッチ内部では、完全にセキュアなアウトオブバンド チャネルです。

Cisco 2200 シリーズ アプライアンスなど他のプラットフォームの場合は、任意の IP アドレスを入力し、それを管理対象デバイスとして使用できます。管理対象デバイスの設定では、Nexus 1010 および WAAS NAM 管理対象デバイスは NAM アプライアンスと同様に機能します。すべてのプラットフォームで、NAM は一度に 1 台の管理対象デバイスのみデータをモニタし、表示できます。

この場合、管理対象デバイスは、よりセキュアであるという理由で SNMPv3 のみ使用する場合があります。

(注) NAM-1、NAM-2、および NAM-3 は SNMPv2 を使用して、管理対象デバイスをローカルに管理します。

NAM SNMP エージェントを表示および設定するには、次の手順を実行します。

ステップ 1![]() [Administration] > [System] > [SNMP Agent] を選択します。

[Administration] > [System] > [SNMP Agent] を選択します。

ステップ 2![]() [NAM SNMP] ウィンドウの情報を入力または変更します。フィールドは、 表 5-3 で詳しく説明されています。

[NAM SNMP] ウィンドウの情報を入力または変更します。フィールドは、 表 5-3 で詳しく説明されています。

|

|

|

|---|---|

|

|

|

|

|

|

|

|

•![]() 変更を保存するには、[Submit] をクリックします。

変更を保存するには、[Submit] をクリックします。

NAM コミュニティ ストリングの使用

コミュニティ ストリングを使用することにより、他のアプリケーションが、SNMP get および SNMP set 要求の NAM への送信、収集の設定、データのポーリングなどを実行できるようになります。

NAM コミュニティ ストリングの作成

NAM コミュニティ ストリングを作成するには、次の手順を実行します。

ステップ 1![]() [Administration] > [System] > [SNMP Agent] を選択します。

[Administration] > [System] > [SNMP Agent] を選択します。

ウィンドウの下部に、[NAM Community Strings] ダイアログボックスが表示されます。

[SNMP Agent] ダイアログボックスが表示されます。

ステップ 3![]() コミュニティ ストリングを入力します(意味のある名前を使用)。

コミュニティ ストリングを入力します(意味のある名前を使用)。

ステップ 4![]() [Verify Community] フィールドに、コミュニティ ストリングを再入力します。

[Verify Community] フィールドに、コミュニティ ストリングを再入力します。

ステップ 5![]() 次の基準を使用して、読み取り専用権限、または読み取り/書き込み権限を割り当てます。

次の基準を使用して、読み取り専用権限、または読み取り/書き込み権限を割り当てます。

•![]() 読み取り専用は、SNMP MIB 変数への読み取りアクセスだけが可能です(get)。

読み取り専用は、SNMP MIB 変数への読み取りアクセスだけが可能です(get)。

•![]() 読み取り/書き込みは、SNMP MIB 変数への完全な読み取りおよび書き込みアクセスが可能です(get と set)。

読み取り/書き込みは、SNMP MIB 変数への完全な読み取りおよび書き込みアクセスが可能です(get と set)。

NAM コミュニティ ストリングの削除

NAM コミュニティ ストリングを削除するには、次の手順を実行します。

ステップ 1![]() [Administration] > [System] > [SNMP Agent] を選択します。

[Administration] > [System] > [SNMP Agent] を選択します。

ウィンドウの下部に、[NAM Community Strings] ダイアログボックスが表示されます。

ステップ 2![]() エントリを選択して、[Delete] をクリックします。

エントリを選択して、[Delete] をクリックします。

ルータ コミュニティ ストリングのテスト

ルータが SNMP を使用して NAM に情報を送信する前に、NAM で設定されているルータ コミュニティ ストリングは実際のルータで設定されているコミュニティ ストリングと一致する必要があります。[Router Parameters] ダイアログボックスに、ルータ名、ハードウェア、スーパーバイザ エンジン ソフトウェアのバージョン、システム稼働時間、ロケーション、連絡先情報が表示されます。

ローカル ルータ IP アドレスおよび SNMP コミュニティ ストリングは、NAM がローカル ルータと通信できるように設定する必要があります。

コミュニティ ストリングをルータに設定するには、ルータ CLI を使用します。CLI の使用方法については、デバイスに付属しているマニュアルを参照してください。

ルータ コミュニティ ストリングをテストするには、次の手順を実行します。

ステップ 1![]() [Setup] > [Managed Device] > [Device Information] を選択します。

[Setup] > [Managed Device] > [Device Information] を選択します。

[Device Information] ダイアログボックスが表示されます。

ステップ 2![]() デバイスのコミュニティ ストリングを入力します。

デバイスのコミュニティ ストリングを入力します。

ステップ 3![]() [Test Connectivity] をクリックします。

[Test Connectivity] をクリックします。

ステップ 4![]() NAM がデバイスと通信できるようになるまでしばらく待ちます。OK と表示されたら、[Submit] をクリックします。

NAM がデバイスと通信できるようになるまでしばらく待ちます。OK と表示されたら、[Submit] をクリックします。

システム時刻

NAM は、その NAM タイプに応じて、複数のソースから UTC(GMT)時間を取得します。外部 NTP サーバから時間を取得するようすべての NAM を設定できます。

クロック ID は、以下の例に示すように、MAC アドレスの最初の 3 オクテット、「ff fe」、MAC アドレスの最後の 3 オクテットで構成されています。

NAM が時間を取得したら、[NAM System Time] 設定ウィンドウを使用してローカル タイム ゾーンを設定できます。

次のいずれかの方法を使用して NAM システム時刻を設定できます。

このオプションは WS-SVC-NAM-1、WS-SVC-NAM-2、WS-SVC-NAM-3、NME-NAM、SM-SRE にのみ有効です。

このオプションは Cisco NAM 2200 シリーズ アプライアンス、Nexus 1010 VSB、WAAS Virtual Blade NAM にのみ有効です。

NAM システム時刻とスイッチまたはルータとの同期

(注) この項は、WS-SVC-NAM-1、WS-SVC-NAM-2、NME-NAM にのみ有効です。

スイッチまたはルータから NAM システム時刻を設定するには、次の手順を実行します。

ステップ 1![]() [Administration] > [System] > [System Time] を選択します。

[Administration] > [System] > [System Time] を選択します。

ステップ 2![]() [Switch] または [Router] オプション ボタンを選択します。

[Switch] または [Router] オプション ボタンを選択します。

ステップ 3![]() 地域とローカル タイム ゾーンをリストから選択します。

地域とローカル タイム ゾーンをリストから選択します。

•![]() 変更を保存するには、[Submit] をクリックします。

変更を保存するには、[Submit] をクリックします。

•![]() 設定を変更しない場合は、[Reset] をクリックします。

設定を変更しない場合は、[Reset] をクリックします。

NAM システム時刻のローカルな同期

(注) この項は Cisco NAM 2200 シリーズ アプライアンス、Nexus、WAAS NAM に有効です。

NAM アプライアンス コマンドラインを使用して、NAM システム時刻をローカルに設定するには、次の手順を実行します。

ステップ 1![]() NAM アプライアンス コマンドライン インターフェイスにログインします。

NAM アプライアンス コマンドライン インターフェイスにログインします。

ステップ 2![]() CLI clock set コマンドを使用してクロックを設定します。

CLI clock set コマンドを使用してクロックを設定します。

clock set <hh:mm:ss:> <mm/dd/yyyy>

ステップ 3![]() NAM アプライアンス GUI で、[Administration] > [System] > [System Time] を選択します。

NAM アプライアンス GUI で、[Administration] > [System] > [System Time] を選択します。

ステップ 4![]() [Local] オプション ボタンをクリックします。

[Local] オプション ボタンをクリックします。

ステップ 5![]() 地域とローカル タイム ゾーンをリストから選択します。

地域とローカル タイム ゾーンをリストから選択します。

•![]() 変更を保存するには、[Submit] をクリックします。

変更を保存するには、[Submit] をクリックします。

NTP サーバによる NAM システム時刻の設定

NTP サーバを使用して NAM のシステム時刻を設定するには、次の手順を実行します。

ステップ 1![]() NAM アプライアンス GUI で、[Administration] > [System] > [System Time] を選択します。

NAM アプライアンス GUI で、[Administration] > [System] > [System Time] を選択します。

ステップ 2![]() [NTP Server] オプション ボタンを選択します。

[NTP Server] オプション ボタンを選択します。

ステップ 3![]() 1 つまたは 2 つの NTP サーバ名または IP アドレスを、[NTP sever name] テキストボックスまたは [IP Address] テキストボックスに入力します。

1 つまたは 2 つの NTP サーバ名または IP アドレスを、[NTP sever name] テキストボックスまたは [IP Address] テキストボックスに入力します。

ステップ 4![]() 地域とローカル タイム ゾーンをリストから選択します。

地域とローカル タイム ゾーンをリストから選択します。

ステップ 5![]() 変更を保存するには、[Submit] をクリックします。

変更を保存するには、[Submit] をクリックします。

高精度時間プロトコル(IEEE 1588)による NAM システム時刻の設定

高精度時間プロトコル(PTP)を使用するには、PTP 対応またはマルチキャスト対応スイッチを NAM-3 正面の同期ポートに、PTP マスターをスイッチに接続しておく必要があります。

PTP を使用して NAM システム時刻を設定するには、次の手順を実行します。

ステップ 1![]() NAM で、[Administration] > [System] > [System Time] を選択します。

NAM で、[Administration] > [System] > [System Time] を選択します。

ステップ 3![]() [PTP Interface IP Address] フィールドに PTP インターフェイスの IP アドレスを入力します。

[PTP Interface IP Address] フィールドに PTP インターフェイスの IP アドレスを入力します。

ステップ 4![]() [PTP Interface Subnet Mask] フィールドにサブネット マスクを入力します。

[PTP Interface Subnet Mask] フィールドにサブネット マスクを入力します。

ステップ 5![]() NAM ローカル タイム ゾーンについては、ドロップダウン リストから [Region] および [Zone] を選択します。

NAM ローカル タイム ゾーンについては、ドロップダウン リストから [Region] および [Zone] を選択します。

ステップ 6![]() 変更を保存するには、[Submit] をクリックして、引き続き次の項「高精度時間プロトコルのステータス表示」で PTP の詳細情報を表示します。

変更を保存するには、[Submit] をクリックして、引き続き次の項「高精度時間プロトコルのステータス表示」で PTP の詳細情報を表示します。

高精度時間プロトコルのステータス表示

ステップ 1![]() 上記の手順「高精度時間プロトコル(IEEE 1588)による NAM システム時刻の設定」を使用して PTP を設定します(これはステータスが正常に表示される前に行う必要があります)。

上記の手順「高精度時間プロトコル(IEEE 1588)による NAM システム時刻の設定」を使用して PTP を設定します(これはステータスが正常に表示される前に行う必要があります)。

ステップ 2![]() [Administration] > [System] > [System Time] を選択します。

[Administration] > [System] > [System Time] を選択します。

ステップ 3![]() ドロップダウン メニューから選択し、[Show] ボタンをクリックします。表示されるポップアップ ウィンドウに、選択した内容の詳細情報が表示されます。

ドロップダウン メニューから選択し、[Show] ボタンをクリックします。表示されるポップアップ ウィンドウに、選択した内容の詳細情報が表示されます。

電子メール設定

アラーム通知やレポートを電子メールで送信するように NAM を設定できます。電子メール通知をするために NAM を設定するには、次の手順を実行します。

ステップ 1![]() [Administration] > [System] > [E-Mail Setting] を選択します。

[Administration] > [System] > [E-Mail Setting] を選択します。

ステップ 2![]() [Mail Configuration] ウィンドウが表示されます。 表 5-4 に 「Mail Configuration オプション」 を示します。

[Mail Configuration] ウィンドウが表示されます。 表 5-4 に 「Mail Configuration オプション」 を示します。

|

|

|

|---|---|

|

|

|

|

|

|

|

|

|

|

|

ステップ 3![]() [Enable Mail] チェックボックスをオンにします。

[Enable Mail] チェックボックスをオンにします。

ステップ 4![]() [External Mail Server] に外部メール サーバの識別名を入力します。

[External Mail Server] に外部メール サーバの識別名を入力します。

ステップ 5![]() 電子メール アドレスを [Send Test Mail to] フィールドに入力します(オプション)。テスト電子メールがこの受信者に送信されます。

電子メール アドレスを [Send Test Mail to] フィールドに入力します(オプション)。テスト電子メールがこの受信者に送信されます。

ステップ 6![]() 電子メール アドレスを [Mail Alarm to] フィールドに入力します アラーム通知およびエクスポートがこの受信者に送信されます。

電子メール アドレスを [Mail Alarm to] フィールドに入力します アラーム通知およびエクスポートがこの受信者に送信されます。

ステップ 7![]() 変更を保存するには、[Submit] をクリックします。または、ダイアログに入力した文字をクリアする、または以前の設定に戻すには、[Reset] をクリックします。

変更を保存するには、[Submit] をクリックします。または、ダイアログに入力した文字をクリアする、または以前の設定に戻すには、[Reset] をクリックします。

Web データ パブリケーション

Web データ パブリケーションでは、一般の Web ユーザや Web サイトが、ログイン セッションを確立することなく、選択された NAM のモニタ画面やレポート画面にアクセス(またはリンク)できます。

Web データ パブリケーションは、オープンにすることもできれば、アクセス コントロール リスト(ACL)またはパブリケーション コード、もしくは両方を使用して制限することもできます。公開されたデータにアクセス可能にするために、必要な場合は、パブリケーション コードを URL アドレスまたはクッキーで提供する必要があります。

Web データ パブリッシングをイネーブルにするには、次の手順を実行します。

ステップ 1![]() [Administration] > [System] > [Web Data Publication] を選択します。

[Administration] > [System] > [Web Data Publication] を選択します。

ステップ 2![]() [Enable Web Data Publication] チェックボックスをオンにします。

[Enable Web Data Publication] チェックボックスをオンにします。

ステップ 3![]() パブリケーション コードを入力します(オプション)。これは、公開されたページにアクセスするために、URL の Cookie 必要なパス コードです。たとえば、 abc123 に設定されたパブリケーション コードは、公開された次のウィンドウにアクセスできます。

パブリケーション コードを入力します(オプション)。これは、公開されたページにアクセスするために、URL の Cookie 必要なパス コードです。たとえば、 abc123 に設定されたパブリケーション コードは、公開された次のウィンドウにアクセスできます。

http://<nam-hostname>/application-analysis/index?publicationcode=abc123

ステップ 4![]() ACL Permit IP アドレス/サブネットを入力し、それらの IP アドレスまたはサブネットのみ Web パブリケーションへのアクセスを許可します。何も入力しないと、対象を問わずオープンなアクセスを提供します。

ACL Permit IP アドレス/サブネットを入力し、それらの IP アドレスまたはサブネットのみ Web パブリケーションへのアクセスを許可します。何も入力しないと、対象を問わずオープンなアクセスを提供します。

ステップ 5![]() Web パブリッシングをイネーブルにするには、[Submit] をクリックします。または、ダイアログに入力した文字をクリアするには、[Reset] をクリックします。

Web パブリッシングをイネーブルにするには、[Submit] をクリックします。または、ダイアログに入力した文字をクリアするには、[Reset] をクリックします。

(注) 新しい iSCSI ストレージ エントリを有効にするには、NAM システムをリブートする必要があります。

syslog 設定

NAM syslogs は、アラームしきい値イベント、音声しきい値イベント、またはシステム アラートについて作成されます。syslog メッセージは、NAM 上でローカルにロギングされるようにするか、リモート ホストでロギングされるようにするか、または両方でロギングされるようにするかを指定できます。NAM を使用して、ローカルの NAM syslog を表示できます。

リモート ホストでロギングする場合、ほとんどの Unix 対応システムでは、着信 syslog メッセージを処理する Syslog Collector は facility フィールドを使用して、メッセージに書き込むファイルを判断します。 local2 というファシリティが使用されます。 local2 が正しく処理されるよう、Syslog Collector の設定を確認します。

NAM syslog を設定するには、次の手順を実行します。

ステップ 1![]() [Administration] > [System] > [Syslog Setting] を選択します。

[Administration] > [System] > [Syslog Setting] を選択します。

[NAM Syslog Setting] ウィンドウが表示されます。

ステップ 2![]() [Remote Server Names] フィールドに、syslog メッセージが記録されている最大 5 台のリモート システムの IP アドレスまたは DNS 名を入力します。入力した各アドレスが、3 種類のアラームすべて(アラームのしきい値、音声シグナリングのしきい値、システム)の syslog メッセージを受け取ります。

[Remote Server Names] フィールドに、syslog メッセージが記録されている最大 5 台のリモート システムの IP アドレスまたは DNS 名を入力します。入力した各アドレスが、3 種類のアラームすべて(アラームのしきい値、音声シグナリングのしきい値、システム)の syslog メッセージを受け取ります。

ステップ 3![]() [Submit] をクリックして変更内容を保存するか、または [Reset] をクリックしてキャンセルします。

[Submit] をクリックして変更内容を保存するか、または [Reset] をクリックしてキャンセルします。

SNMP トラップ設定

トラップは、イベントにまたがるしきい値によってトリガーされたアラームの保存に使用されます。アラームがトリガーされたら、イベントをトラップして、別のホストに送信することができます。トラップによる通知を使用すると、それほど重要ではない SNMP 要求を削減できるので、ネットワークとエージェントのリソースを大幅に節約できます。

NAM トラップの送信先の作成

NAM トラップの送信先を作成するには、次の手順を実行します。

ステップ 1![]() [Administration] > [System] > [SNMP Trap Setting] を選択します。

[Administration] > [System] > [SNMP Trap Setting] を選択します。

[SNMP Trap Setting] ウィンドウが表示されます。

ステップ 3![]() [Community] フィールドに、[NAM Thresholds] に設定されたコミュニティ ストリングを入力します。

[Community] フィールドに、[NAM Thresholds] に設定されたコミュニティ ストリングを入力します。

ステップ 4![]() [IP Address] フィールドに、アラームとトラップ コミュニティ ストリングが一致した場合の、トラップの送信先 IP アドレスを入力します。

[IP Address] フィールドに、アラームとトラップ コミュニティ ストリングが一致した場合の、トラップの送信先 IP アドレスを入力します。

ステップ 5![]() [UDP Port] フィールドに、UDP ポート番号を入力します。

[UDP Port] フィールドに、UDP ポート番号を入力します。

ステップ 6![]() [Submit] をクリックして変更内容を保存するか、または [Reset] をクリックしてキャンセルし、設定を変更せずそのままにします。

[Submit] をクリックして変更内容を保存するか、または [Reset] をクリックしてキャンセルし、設定を変更せずそのままにします。

NAM トラップの送信先の編集

NAM トラップの送信先を編集するには、次の手順を実行します。

ステップ 1![]() [Administration] > [System] > [SNMP Trap Setting] を選択します。

[Administration] > [System] > [SNMP Trap Setting] を選択します。

[NAM Trap Destinations] ページが表示されます。

ステップ 2![]() 編集するトラップを選択し、[Edit] をクリックします。

編集するトラップを選択し、[Edit] をクリックします。

ステップ 4![]() [Submit] をクリックして変更内容を保存するか、または [Reset] をクリックして入力内容をすべて削除します。

[Submit] をクリックして変更内容を保存するか、または [Reset] をクリックして入力内容をすべて削除します。

NAM トラップの送信先の削除

初期設定

[Administration] > [System] > [Preferences] を選択し、NAM 表示、監査証跡、ファイル形式の初期設定など NAM の特性を設定します。 表 5-5 に [Preferences] ウィンドウのフィールドを説明します。

診断

[Administration] メニューの [Diagnostics] オプションには、トラブルシューティングを支援するツールがあります。Cisco Technical Assistance Center(TAC)からのサポートが必要な問題が発生したときに、これらのツールを使用できます。次のオプションがあります。オプションは次のとおりです。

•![]() 「監査証跡」

「監査証跡」

システム アラート

通常の運用中に NAM が検出した障害または問題を表示できます。システム アラートを表示するには、[Administration] > [Diagnostics] > [System Alerts] を選択します。

各アラートに、日付、アラートが発生した時刻、アラートを説明するメッセージが示されます。NAM は最大で 1,000 個の最新アラートを表示します。1,000 個を超えるアラートが発生している場合、すべてのアラートを表示するには、NAM CLI コマンド show tech support を使用する必要があります。

アラートの発生状況に気付き、アラートの原因となっている状況をトラブルシューティングし解決しようとする場合は、[Clear] をクリックしてアラートのリストを削除し、追加のアラートが発生するかどうかを確認します。

監査証跡

Audit Trail オプションは、内部の syslog ログ ファイルに記録された最近の重要なアクティビティのリストを表示します。また、syslog メッセージを外部のログに送信することもできます。

[Audit Trail] ウィンドウにアクセスするには、次の手順を実行します。

ステップ 1![]() [Administration] > [Diagnostics] > [Audit Trail] を選択します。

[Administration] > [Diagnostics] > [Audit Trail] を選択します。

[Audit Trail] ウィンドウでは、ユーザ アクセス ログを表示し、時刻、ユーザ、実行元(IP アドレス)、またはアクティビティに基づいてエントリをフィルタできます。内部ログ ファイルは、一定のサイズ制限に達すると、順次、別の新たなログ ファイルが作成され記録されます。

テクニカル サポート

NAM の syslog は NAM システム アラートを記録します。アラートには、イベントの内容、日付およびタイムスタンプが含まれ、予期しない、または潜在的に重大な状態が示されます。この機能によって、潜在的で広範囲にわたるさまざまな内蔵システムのトラブルシューティング コマンドおよびシステム ログの結果が表示される可能性があります。

この情報は、普通のユーザにはあまり重要ではありません。これは、Cisco TAC がデバッグを目的として使用するためのものです。この情報を理解する必要はなく、情報を保存し、Cisco TAC への電子メール メッセージに添付してください。

[Tech-Support] ページを表示する前に、[Administration] > [Users] > [Local Database] ページで System Config ユーザ特権をイネーブルにする必要があります。ユーザ特権の編集の詳細については、「ユーザの編集」を参照してください。

(注) この情報は、NAM CLI で表示することもできます。NAM CLI の使用方法については、『Cisco Network Analysis Module Command Reference』を参照してください。

ステップ 1![]() [Administration] > [Diagnostics] > [Tech Support] を選択します。

[Administration] > [Diagnostics] > [Tech Support] を選択します。

数分後、大量の診断情報が生成され、[Diagnostics Tech Support] ウィンドウに表示されます。

ステップ 2![]() 情報を保存するには、ブラウザ メニューで [File ] > [ Save As...] を選択するか、下部までスクロールし [NAM-logs.tar.bz2] をクリックして、ローカル PC に保存します。

情報を保存するには、ブラウザ メニューで [File ] > [ Save As...] を選択するか、下部までスクロールし [NAM-logs.tar.bz2] をクリックして、ローカル PC に保存します。

[Tech-Support] ページからコア ファイルをダウンロードするには、[Core Files] セクションまでスクロール ダウンして、ファイル名をクリックし、手順に従います。

ユーザ管理

[Administration] メニューの [User Administration] オプションには、次のオプションがあります。

•![]() 「NAM 認証と認可をサポートする TACACS+ サーバの設定」

「NAM 認証と認可をサポートする TACACS+ サーバの設定」

ローカル データベース

NAM を設置するとき、NAM コマンドライン インターフェイス(CLI)を使用して HTTP サーバをイネーブルにし、NAM に最初にアクセスするユーザ名とパスワードを確立します。

最初のユーザ アカウントの設定後は、追加のアカウントを作成し、さまざまなアクセス レベルをユーザごとに個別にイネーブルまたはディセーブルにできます。

表 5-6 に、 「ユーザの権限」 と各特権の説明を示します。

|

|

|

|---|---|

|

|

|

|

|

ユーザによる、IP アドレス、ゲートウェイ、HTTP ポートなどの基本的な NAM システム パラメータの編集が可能です。 |

|

|

|

|

|

|

|

|

|

|

|

ユーザの作成と編集の詳細については、「新しいユーザの作成」および「ユーザの編集」を参照してください。

パスワードの回復

スイッチまたはルータで CLI コマンドを使用して、パスワードを回復できます。適切な特権があるユーザは、NAM CLI およびパスワードを出荷時の状態にリセットできます。

NAM での NAM パスワードのリセット方法については、『 Catalyst 6500 Series Switch and Cisco 7600 Series Internet Router Network Analysis Module Installation and Configuration Note 』を参照してください。

http://www.cisco.com/en/US/docs/net_mgmt/network_analysis_module_software/5.x/switch/configuration/guide/switchcfg.html

ブランチ ルータ(NME-NAM)デバイスでの NAM パスワードのリセット方法については、『 Network Analysis Module (NME-NAM) Installation and Configuration Note 』を参照してください。

http://www.cisco.com/en/US/docs/net_mgmt/network_analysis_module_software/5.x/branch_router/configuration/guide/BRincfg_50.html

Cisco NAM 2200 シリーズ アプライアンスでの NAM パスワードのリセット方法については、『 Cisco NAM Appliances Installation and Configuration Note (2220) 』

http://www.cisco.com/en/US/docs/net_mgmt/network_analysis_module_appliance/5.x/2220/instcfg2220.html

または『 Cisco NAM Appliances Installation and Configuration Note, 5.x (2204) 』を参照してください。

http://www.cisco.com/en/US/docs/net_mgmt/network_analysis_module_appliance/5.x/2204/instcfg2204.html

NAM 管理者パスワードを忘れた場合、次のいずれかの方法でパスワードを回復できます。

•![]() 別のユーザがアカウント管理権限を持っている場合は、パスワードを忘れたユーザを削除してから、[Admin] > [Users] > [Local Database] を選択して、別のユーザとしてログインし、新しいユーザを作成します。

別のユーザがアカウント管理権限を持っている場合は、パスワードを忘れたユーザを削除してから、[Admin] > [Users] > [Local Database] を選択して、別のユーザとしてログインし、新しいユーザを作成します。

•![]() パスワードを忘れたユーザ以外に他のローカル ユーザが設定されていない場合は、NAM の rmwebusers CLI コマンドを使用します。次に、http または https をイネーブルにして、NAM ユーザ作成を要求します。

パスワードを忘れたユーザ以外に他のローカル ユーザが設定されていない場合は、NAM の rmwebusers CLI コマンドを使用します。次に、http または https をイネーブルにして、NAM ユーザ作成を要求します。

スイッチまたはルータに定義されている NAM ユーザ アカウントの変更

事前定義された root および guest NAM ユーザ アカウント(スイッチまたはルータの session コマンドまたは NAM CLI への Telnet ログインでアクセス可能)は、静的で NAM から独立しています。これらの静的アカウントは変更できません。また、他の CLI ベースのユーザを NAM に追加することもできません。

新しいユーザの作成

ステップ 1![]() [Administration] > [Users] > [Local Database] を選択します。

[Administration] > [Users] > [Local Database] を選択します。

GUI にローカル データベースのユーザが表示されます。チェックマークは、一覧で示された機能に対して各ユーザが特権を持っていることを示しています。

GUI に、[New User] ダイアログボックスが表示されます。

ステップ 3![]() 新しいユーザの作成に必要な情報を入力し、ユーザに付与する特権を選択します。ユーザの特権の説明については、 表 5-6 を参照してください。 表 5-7 に、 「[New User] ダイアログボックス」 のフィールドを示します。

新しいユーザの作成に必要な情報を入力し、ユーザに付与する特権を選択します。ユーザの特権の説明については、 表 5-6 を参照してください。 表 5-7 に、 「[New User] ダイアログボックス」 のフィールドを示します。

|

|

|

|

|

|

||

|

Verify Password |

||

|

|

ユーザ名とパスワードは 32 文字以下の英数字です。次の特殊文字は使用できません。

'!' '@' '#' '$' '%' '^' '&' '*' '(' ')'

ステップ 4![]() ユーザを作成するには、[Submit] をクリックします。または、ダイアログに入力した文字をクリアするには、[Reset] をクリックします。

ユーザを作成するには、[Submit] をクリックします。または、ダイアログに入力した文字をクリアするには、[Reset] をクリックします。

ユーザの編集

ステップ 1![]() [Administration] > [Users] > [Local Database] を選択します。

[Administration] > [Users] > [Local Database] を選択します。

ステップ 4![]() [Modify Users] ダイアログボックスで、必要な情報を変更します。

[Modify Users] ダイアログボックスで、必要な情報を変更します。

変更を保存するには、[Submit] をクリックします。または、ダイアログに入力した文字をクリアし、以前の設定に戻すには、[Reset] をクリックします。

ユーザの削除

ステップ 1![]() [Administration] > [Users] > [Local Database] を選択します。

[Administration] > [Users] > [Local Database] を選択します。

(注) ユーザのログイン中にユーザ アカウントを削除した場合、そのユーザはログインしたままで、その特権も保持されます。セッションは、そのユーザがログアウトするまで有効です。セッション中にアカウントを削除、または権限を変更した場合、影響があるのはその後のセッションだけです。ログインしているユーザを強制的にログアウトするには、NAM を再起動します。

TACACS+ 認証および認可の確立

Terminal Access Controller Access Control System(TACACS)は、リモートアクセス認証、許可およびイベント ロギングなどの関連サービスを提供する認証プロトコルです。TACACS では、ユーザ パスワードおよび特権は個々のスイッチやルータではなく中央データベースで管理されるため、スケーラビリティが得られます。

TACACS+ は、認証および認可に追加サポートを提供するシスコの拡張です。

ユーザが NAM にログインすると、TACACS+ はユーザ名とパスワードが有効かどうかと、付与されているアクセス権限を確認します。

TACACS+ 認証および認可を確立するには、次の手順を実行します。

ステップ 1![]() [Administration] > [Users] > [TACACS+] を選択します。[TACACS+ Authentication and Authorization] ダイアログボックスが表示されます。

[Administration] > [Users] > [TACACS+] を選択します。[TACACS+ Authentication and Authorization] ダイアログボックスが表示されます。

ステップ 2![]() 「[TACACS+ Authentication and Authorization] ダイアログボックス」 ( 表 5-8 )に示されている適切な情報を入力または選択します。

「[TACACS+ Authentication and Authorization] ダイアログボックス」 ( 表 5-8 )に示されている適切な情報を入力または選択します。

•![]() 変更を保存するには、[Submit] をクリックします。

変更を保存するには、[Submit] をクリックします。

ヒント TACACS+ が設定された NAM にログインできない場合は、入力した TACACS+ サーバ名と秘密キーが正しいことを確認してください。

NAM 認証と認可をサポートする TACACS+ サーバの設定

[TACACS+] オプションをイネーブルにするだけでなく、NAM ユーザの認証および許可ができるように TACACS+ サーバを設定する必要があります。NAM 5.1 以降のリリースでは ACS バージョン 5.2、5.1(パッチ 1 を含む)、および 4.2 をサポートしています。

(注) 設定方法は、使用する TACACS+ サーバの種類によって異なります。

Cisco ACS サーバ、バージョン 4.2 の設定

バージョン 4.2 の Cisco ACS サーバを設定するには、2 つの作業を実行する必要があります。

•![]() NAM のホスト名と IP アドレスを ACS サーバで設定します。「バージョン 4.2 向け Windows NT および 2000 システムの ACS への NAM の設定」を参照してください。

NAM のホスト名と IP アドレスを ACS サーバで設定します。「バージョン 4.2 向け Windows NT および 2000 システムの ACS への NAM の設定」を参照してください。

•![]() NAM ユーザまたはユーザ グループを追加するには、次の手順を実行します。「バージョン 4.2 向け NAM ユーザまたはユーザ グループの追加」を参照してください。

NAM ユーザまたはユーザ グループを追加するには、次の手順を実行します。「バージョン 4.2 向け NAM ユーザまたはユーザ グループの追加」を参照してください。

バージョン 4.2 向け Windows NT および 2000 システムの ACS への NAM の設定

Cisco ACS TACACS+ サーバ(バージョン 4.2)を設定するには、次の手順を実行します。

ステップ 2![]() [Network Configuration] をクリックします。

[Network Configuration] をクリックします。

ステップ 4![]() [Network Access Server] に、NAM ホスト名および IP アドレスを入力します。

[Network Access Server] に、NAM ホスト名および IP アドレスを入力します。

(注) 秘密キーは、NAM で設定したものと同じにする必要があります。

ステップ 6![]() [Authenticate Using] フィールドで [TACACS+] を選択します。

[Authenticate Using] フィールドで [TACACS+] を選択します。

ステップ 7![]() [Submit+Apply] をクリックします。

[Submit+Apply] をクリックします。

ステップ 8![]() 引き続き バージョン 4.2 向け NAM ユーザまたはユーザ グループの追加に進み、次の設定作業を行います。

引き続き バージョン 4.2 向け NAM ユーザまたはユーザ グループの追加に進み、次の設定作業を行います。

バージョン 4.2 向け NAM ユーザまたはユーザ グループの追加

NAM ユーザまたはユーザ グループを追加するには、次の手順を実行します。

ステップ 3![]() [Add] または [Edit] をクリックします。

[Add] または [Edit] をクリックします。

ステップ 6![]() 必要に応じて、ユーザ グループを割り当てます。

必要に応じて、ユーザ グループを割り当てます。

ステップ 7![]() [TACACS+ settings] で次を実行します。

[TACACS+ settings] で次を実行します。

f.![]() [Arguments] フィールドに、次のように入力します。

[Arguments] フィールドに、次のように入力します。

permit system

permit collection

permit account

permit alarm

permit view

ステップ 8![]() [Unlisted Arguments] で [Deny] を選択します。

[Unlisted Arguments] で [Deny] を選択します。

Cisco ACS サーバ、バージョン 5.x の設定

バージョン 5.1(パッチ 1)または 5.2 Cisco ACS サーバを設定するには、次の作業を行う必要があります。ユーザまたはグループのポリシー ルールの設定をイネーブルにする追加の設定作業があります。

•![]() NAM のホスト名と IP アドレスを ACS サーバで設定します。「バージョン 5.x 向け Windows NT および 2000 システムの ACS への NAM の設定」を参照してください。

NAM のホスト名と IP アドレスを ACS サーバで設定します。「バージョン 5.x 向け Windows NT および 2000 システムの ACS への NAM の設定」を参照してください。

•![]() NAM ユーザまたはユーザ グループを追加するには、次の手順を実行します。「バージョン 5.x 向け NAM ユーザまたはユーザ グループの追加」を参照してください。

NAM ユーザまたはユーザ グループを追加するには、次の手順を実行します。「バージョン 5.x 向け NAM ユーザまたはユーザ グループの追加」を参照してください。

•![]() ポリシー ルールを設定します。「バージョン 5.x 向け ACS および NAM のアクセス ポリシーの設定」を参照してください。

ポリシー ルールを設定します。「バージョン 5.x 向け ACS および NAM のアクセス ポリシーの設定」を参照してください。

バージョン 5.x 向け Windows NT および 2000 システムの ACS への NAM の設定

Cisco ACS TACACS+ サーバ(バージョン 5.1(P1) または 5.2)を設定するには、次の手順を実行します。

ステップ 2![]() NAM の任意のデバイス タイプを設定するには、[Network Resources] > [Network Device Groups] > [Device Type] をクリックし、デバイス タイプを作成します。たとえば、 NAM_Module というデバイス タイムの名前を指定できます。

NAM の任意のデバイス タイプを設定するには、[Network Resources] > [Network Device Groups] > [Device Type] をクリックし、デバイス タイプを作成します。たとえば、 NAM_Module というデバイス タイムの名前を指定できます。

ステップ 3![]() [Network Resources] > [Network Devices and AAA Clients] をクリックし、NAM デバイスを追加します。

[Network Resources] > [Network Devices and AAA Clients] をクリックし、NAM デバイスを追加します。

ステップ 4![]() [Network Access Server] に、NAM ホスト名および IP アドレスを入力します。

[Network Access Server] に、NAM ホスト名および IP アドレスを入力します。

ステップ 5![]() [Authentication Options] フィールドで、[ TACACS+ ] を選択します。

[Authentication Options] フィールドで、[ TACACS+ ] を選択します。

(注) 秘密キーは、NAM で設定したものと同じにする必要があります。

ステップ 8![]() 引き続き「バージョン 5.x 向け NAM ユーザまたはユーザ グループの追加」に進み、次の設定作業を行います。

引き続き「バージョン 5.x 向け NAM ユーザまたはユーザ グループの追加」に進み、次の設定作業を行います。

バージョン 5.x 向け NAM ユーザまたはユーザ グループの追加

NAM ユーザまたはユーザ グループを追加するには、次の手順を実行します。

ステップ 1![]() [Users and Identity Stores] > [Internal Identity Stores] > [Users] をクリックします。

[Users and Identity Stores] > [Internal Identity Stores] > [Users] をクリックします。

ステップ 5![]() 必要に応じて、ユーザ グループを割り当てます。

必要に応じて、ユーザ グループを割り当てます。

バージョン 5.x 向け ACS および NAM のアクセス ポリシーの設定

バージョン 5.1(P1) および 5.2 では、ACS および NAM の設定を行うにはアクセス ポリシーを設定する必要があります。

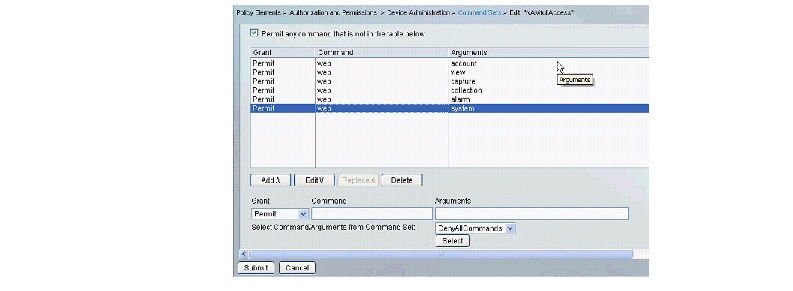

ステップ 1![]() ACS サーバで、[Policy Elements]> [Authorization and Permissions]> [Device Administration]> [Command Sets] をクリックし、[Create] をクリックして NAM コマンド セットを作成します。

ACS サーバで、[Policy Elements]> [Authorization and Permissions]> [Device Administration]> [Command Sets] をクリックし、[Create] をクリックして NAM コマンド セットを作成します。

たとえば、NAM へフル アクセスする場合、 NAMfullAccess というコマンド セットを作成し、チェックボックス [Permit any command that is not in the table below] をオンにします。

ステップ 2![]() NAM コマンド セットの入力を完了したら、[ Submit ] をクリックします(~を参照)。次のすべてのコマンドを入力していることを確認します。

NAM コマンド セットの入力を完了したら、[ Submit ] をクリックします(~を参照)。次のすべてのコマンドを入力していることを確認します。

permit system

permit collection

permit account

permit alarm

permit view

図 5-1 NAMFullAccess コマンド セットの例

ステップ 3![]() [Access Policies] > [Access Services] > [Create] をクリックして新しいサービス(たとえば、name = namAdmin ; Service Type = Device Administration)を作成します。

[Access Policies] > [Access Services] > [Create] をクリックして新しいサービス(たとえば、name = namAdmin ; Service Type = Device Administration)を作成します。

[Access Policy] > [Access Services] > [ namAdmin ] > [Authorization] に進みます。 namAdmin をこの手順で作成したサービスと置き換えます。

すべてのログイン要求を満たす条件を設定します。NAM デバイスはこれらの条件を使用して、(ステップ 1 で作成された)コマンド セットに従います。たとえば、条件が == NDG:[Device Type] が [All Device Types]:ステップ 2 で設定する NAM デバイス、とします。

ステップ 4![]() NAM にログインし、[NAM] > [Administration] > [Users] > [TACACS+] をクリックして ACS サーバの IP および秘密キーを設定します。

NAM にログインし、[NAM] > [Administration] > [Users] > [TACACS+] をクリックして ACS サーバの IP および秘密キーを設定します。

汎用 TACACS+ サーバの設定

汎用 TACACS+ サーバを設定するには、次の手順を実行します。

ステップ 1![]() リモート アクセス サーバとして NAM IP アドレスを指定します。

リモート アクセス サーバとして NAM IP アドレスを指定します。

ステップ 2![]() NAM と通信する TACACS+ サーバの秘密キーを設定します。

NAM と通信する TACACS+ サーバの秘密キーを設定します。

(注) 秘密キーは、NAM で設定したものと同じにする必要があります。

ステップ 3![]() NAM へのアクセスを許可するユーザまたはグループごとに、次の TACACS+ パラメータを設定します。

NAM へのアクセスを許可するユーザまたはグループごとに、次の TACACS+ パラメータを設定します。

|

|

|

|

|

|

|

|

|

|

|

system capture alarm collection view |

|

|

|

Current User Sessions

Current User Sessions テーブルは、アプリケーションにログインしているユーザのレコードです。ユーザ セッションは非アクティブになってから 30 分後にタイムアウトします。ユーザ セッションがタイムアウトすると、その行はテーブルから削除されます。

Current User Sessions テーブルを表示するには、次の手順を実行します。

ステップ 1![]() [Administration] > [Users] > [Current Users] を選択します。

[Administration] > [Users] > [Current Users] を選択します。

「Current User Sessions テーブル」 ( 表 5-9 )が表示されます。

|

|

|

|---|---|

|

|

|

|

|

|

|

|

|

|

|

フィードバック

フィードバック