『AWS 上の Cisco DNA Center Deployment Guide』

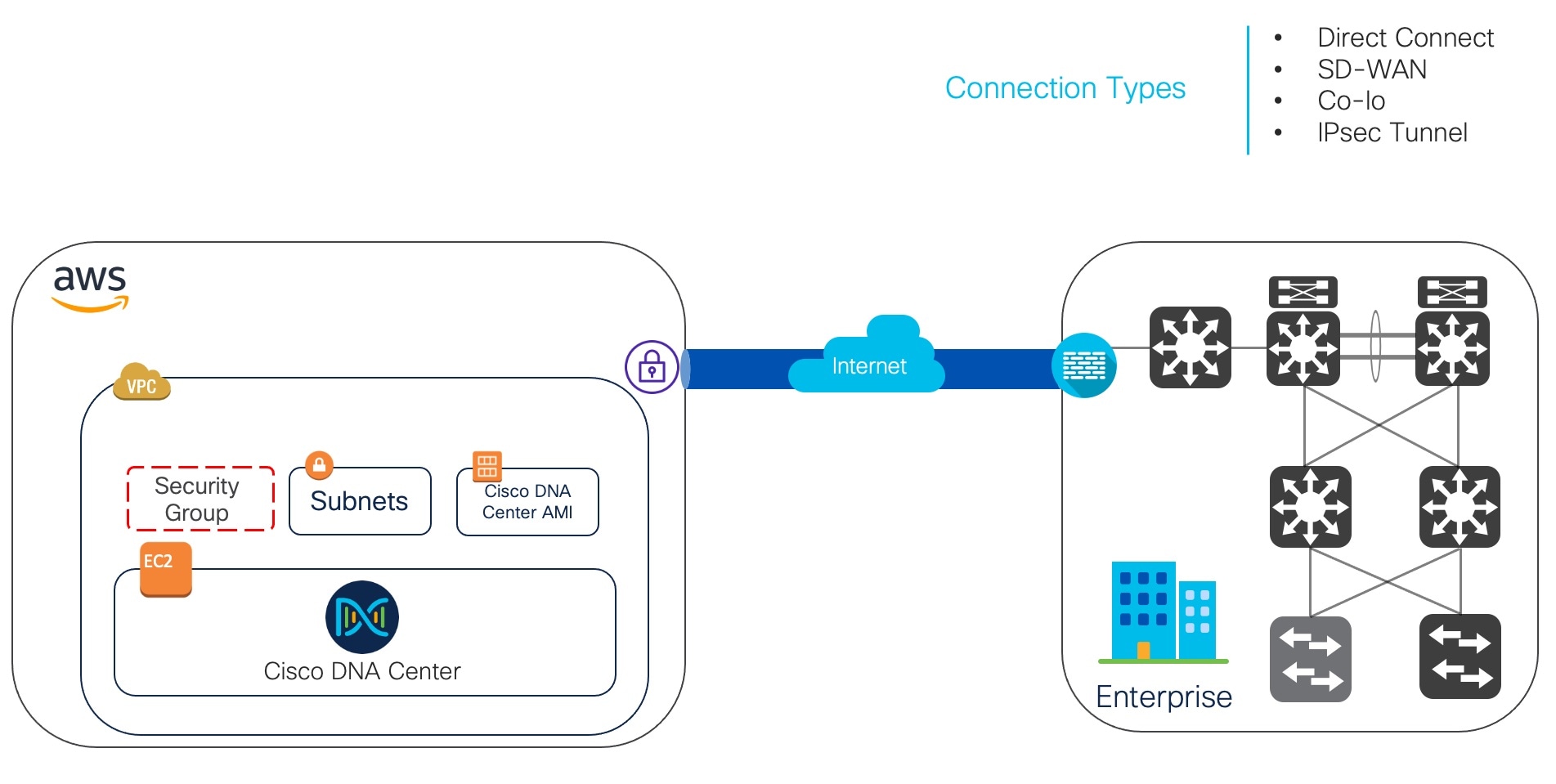

AWS 上の Cisco DNA Center の概要

Cisco DNA Center では直感的に一元管理できるため、ご使用のネットワーク環境全体でポリシーを素早く簡単に設計、プロビジョニングして適用できます。Cisco DNA Center のユーザーインターフェイスはネットワークを隅々まで見える化し、ネットワークインサイトを活用してネットワークパフォーマンスの最適化ならびにユーザーエクスペリエンスとアプリケーション エクスペリエンスの最適化を実現します。

AWS 上の Cisco DNA Center は、Cisco DNA Center アプライアンスの展開により提供されるすべての機能を備えています。AWS 上の Cisco DNA Center は、お客様独自の AWS クラウド環境で実行され、クラウドからお客様のネットワークを管理します。

展開の概要

AWS に Cisco DNA Center を展開するには、次の 3 つの方法があります。

-

自動展開:Cisco DNA Center VA 起動パッド が AWS 上の Cisco DNA Center を設定します。自動展開は、クラウド インフラストラクチャに必要なサービスとコンポーネントを使用して、を作成する場合に便利です。たとえば、仮想プライベートクラウド(VPC)、サブネット、セキュリティグループ、IPSec VPN トンネル、およびゲートウェイの作成に役立ちます。このとき、Cisco DNA Center Amazon Machine Image(AMI) が、指定された設定でサブネット、トランジットゲートウェイ、その他の重要なリソース(モニタリング用の Amazon CloudWatch、ステートストレージ用の Amazon DynamoDB、セキュリティグループなど)とともに、Amazon Elastic Compute Cloud(EC2)として新しい VPC に展開されます。

Cisco DNA Center VA 起動パッド を使用した 2 つの方法が用意されています。Cisco DNA Center VA 起動パッド をダウンロードしてローカルマシンにインストールすることも、シスコがホストする Cisco DNA Center VA 起動パッド にアクセスすることもできます。どちらの方法を使用するかに関係なく、Cisco DNA Center VA 起動パッド には Cisco DNA Center 仮想アプライアンス(VA) のインストールと管理に必要なツールが備わっています。

高度な手順については、展開の自動化ワークフローを参照してください。

-

AWS CloudFormation を使用した手動展開:Cisco DNA Center VA 起動パッド を使用せずに AWS アカウントで Cisco DNA Center AMI を手動展開します。代わりに、AWS に搭載された展開ツールである AWS CloudFormation を使用します。Cisco DNA Center の手動設定では、AWS インフラストラクチャを作成し、VPN トンネルを確立して Cisco DNA Center を展開します。高度な手順については、AWS CloudFormation ワークフローを使用した手動展開を参照してください。

-

AWS Marketplace を使用した手動展開:Cisco DNA Center VA 起動パッド を使用せずに AWS アカウントで Cisco DNA Center AMI を手動展開します。代わりに、AWS 内のオンライン ソフトウェア ストアである AWS Marketplace を使用します。Amazon Elastic Compute Cloud (Amazon EC2) 起動コンソールを使用してソフトウェアを起動します。次に AWS インフラストラクチャの作成、VPN トンネルの確立、および Cisco DNA Center VA の設定により Cisco DNA Center を手動展開します。この展開方式では、EC2 を介した起動のみがサポートされていることに注意してください。他の 2 つの起動オプション(Web サイトから起動およびサービスカタログにコピー)はサポートされていません。手順については、AWS Marketplace を使用して AWS に Cisco DNA Center を手動展開するを参照してください。

AWS の管理経験がほとんどない場合は、Cisco DNA Center VA 起動パッド を使用した自動方式を使用すると、最も合理的なインストール支援プロセスが提供されます。AWS の管理に精通しており、既存の VPC がある場合は、手動方式によりインストールプロセスの別の選択肢が提供されます。

次の表を参照して、それぞれの方法のメリットとデメリットを考慮してください。

| Cisco DNA Center VA 起動パッド を使用した自動展開 | AWS CloudFormation を使用した手動展開 | AWS Marketplace を使用した手動展開 |

|---|---|---|

|

|

|

展開の準備

AWS 上の Cisco DNA Center を展開する前に、ネットワーク要件、サポートされている AWS 上の Cisco DNA Center 統合機能を実装する必要があるかどうか、および AWS 上の Cisco DNA Center へのアクセス方法を検討してください。

また、ダウンロードした Cisco DNA Center VA TAR ファイルが正規の Cisco TAR ファイルであることを確認することを強く推奨します。Cisco DNA Center VA の TAR ファイルの確認を参照してください。

高可用性と AWS 上の Cisco DNA Center

AWS 上の Cisco DNA Center の高可用性(HA)環境は次のとおりです。

-

可用性ゾーン(AZ)内のシングルノード EC2 HA は、デフォルトで有効になっています。

-

Cisco DNA Center の EC2 インスタンスがクラッシュした場合、 AWS は同じ AZ 内の別のインスタンスを自動的に起動します。

-

エクスペリエンスと目標復旧時間(RTO)は、ベアメタル Cisco DNA Center アプライアンスの停電シーケンスと同様です。

AWS 上の Cisco ISE と AWS 上の Cisco DNA Center の統合に関するガイドライン

AWS 上の Cisco ISE は AWS 上の Cisco DNA Center と統合できます。これらをクラウドで統合する際、次のガイドラインを遵守してください。

-

AWS 上の Cisco ISE は、Cisco DNA Center VA 起動パッド で予約済みの VPC とは別の VPC に展開する必要があります。

-

AWS 上の Cisco ISE の VPC は、AWS 上の Cisco DNA Center の VPC と同じリージョンに配置することも、別のリージョンに配置することもできます。

-

環境に応じて、VPC またはトランジットゲートウェイ(TGW)のピアリングを使用できます。

-

VPC または TGW ピアリングを使用して AWS 上の Cisco DNA Center と AWS 上の Cisco ISE を接続するには、VPC または TGW ピアリングルートテーブルと、AWS 上の Cisco DNA Center または AWS 上の Cisco ISE に関連付けられたサブネットに割り当てられているルートテーブルに、必要なルーティングエントリを追加します。

-

Cisco DNA Center VA 起動パッド は、Cisco DNA Center VA 起動パッド によって作成されたエンティティに対するアウトオブバンド変更を検出できません。こうしたエンティティには、VPC、VPN、TGW、TGW アタッチメント、サブネット、ルーティングなどが含まれます。たとえば、Cisco DNA Center VA 起動パッド によって作成された VA ポッドを別のアプリケーションから削除または変更できますが、この変更が Cisco DNA Center VA 起動パッド で認識されない可能性があります。

基本的なアクセスルールに加えて、クラウド内の Cisco ISE インスタンスにセキュリティグループを割り当てるために、次のインバウンドポートを許可する必要があります。

-

AWS 上の Cisco DNA Center と AWS 上の Cisco ISE の統合では、TCP ポート 9060 および 8910 を許可します。

-

Radius 認証では、UDP ポート 1812、1813、およびその他の有効なポートを許可します。

-

TACACS を介したデバイス管理では、TCP ポート 49 を許可します。

-

Datagram Transport Layer Security(DTLS)や Radius 認可変更(CoA)などを AWS 上の Cisco ISE に追加設定する場合は、対応するポートを許可します。

AWS 上の Cisco DNA Center にアクセスする際の注意事項

Cisco DNA Center の仮想インスタンスを作成すると、Cisco DNA Center の GUI および CLI を使用してアクセスできます。

重要 |

Cisco DNA Center の GUI および CLI には、パブリック ネットワークからではなく、エンタープライズ ネットワークを介してのみアクセスできます。自動展開方式を使用すると、Cisco DNA Center VA 起動パッド ではエンタープライズ イントラネットからのみ Cisco DNA Center にアクセス可能になることが約束されます。手動展開方式では、セキュリティ上の理由から、パブリックインターネット上で Cisco DNA Center にアクセスできないようにする必要があります。 |

Cisco DNA Center の GUI にアクセスする際の注意事項

Cisco DNA Center の GUI にアクセスする際には、次の注意事項に従ってください。

-

サポートされているブラウザを使用してください。サポートされているブラウザの最新リストについては、『Release Notes for Cisco DNA Center on AWS, Release 1.3.x』[英語] を参照してください。

-

次の形式でブラウザに Cisco DNA Center インスタンスの IP アドレスを入力します。

http://ip-address/dna/home次に例を示します。

http://192.0.2.27/dna/home -

初回ログイン時に次のログイン情報を使用してください。

ユーザ名:admin

パスワード:maglev1@3

(注)

Cisco DNA Center に初めてログインしたときに、このパスワードを変更するよう求められます。

Cisco DNA Center の CLI にアクセスする際の注意事項

Cisco DNA Center の CLI にアクセスする際には、次の注意事項に従ってください。

-

Cisco DNA Center の展開方式に応じた IP アドレスとキーを使用してください。

-

Cisco DNA Center VA 起動パッド を使用して Cisco DNA Center を展開した場合は、Cisco DNA Center VA 起動パッド によって提供される IP アドレスとキーを使用します。

-

AWS を使用して Cisco DNA Center を手動で展開した場合は、AWS によって提供される IP アドレスとキーを使用します。

(注)

キーは .pem ファイルである必要があります。キーファイルが key.cer ファイルとしてダウンロードされている場合は、ファイル名を key.pem に変更する必要があります。

-

-

key.pem ファイルのアクセス権限を手動で 400 に変更してください。アクセス権限を変更するには、Linux の chmod コマンドを使用します。次に例を示します。

chmod 400 key.pem

-

Cisco DNA Center の CLI にアクセスするには、次の Linux コマンドを使用します。

ssh -i key.pem maglev@ip-address -p 2222次に例を示します。

ssh -i key.pem maglev@192.0.2.27 -p 2222

Cisco DNA Center VA の TAR ファイルの確認

Cisco DNA Center VA を展開する前に、ダウンロードした TAR ファイルが正規の Cisco TAR ファイルであるかを確認することを強く推奨します。

始める前に

Cisco DNA Center VA の TAR ファイルは、必ず Cisco ソフトウェアダウンロードサイトからダウンロードする必要があります。

手順

|

ステップ 1 |

シスコの指定した場所から署名検証用のシスコ公開キー(cisco_image_verification_key.pub)をダウンロードします。 |

||

|

ステップ 2 |

シスコが指定した場所から TAR ファイルのセキュア ハッシュ アルゴリズム(SHA512)チェックサムファイルをダウンロードします。 |

||

|

ステップ 3 |

TAR ファイルの署名ファイル(.sig)をシスコサポートから電子メールで入手するか、セキュアなシスコの Web サイト(利用可能な場合)からダウンロードします。 |

||

|

ステップ 4 |

(任意) SHA 検証を実行して、不完全なダウンロードによって TAR ファイルが破損していないかを確認します。 オペレーティングシステムに応じて、次のコマンドのいずれかを実行します。

Microsoft Windows には組み込みのチェックサムユーティリティはありませんが、certutil ツールを使用できます。 次に例を示します。 Windowsでは、Windows PowerShell を使用してダイジェストを生成することもできます。次に例を示します。 コマンドの出力とダウンロードした SHA512 チェックサムファイルを比較します。コマンド出力が一致しない場合は、TAR ファイルを再度ダウンロードし、もう一度適切なコマンドを実行します。それでも出力が一致しない場合は、シスコサポートにお問い合わせください。 |

||

|

ステップ 5 |

署名を確認し、TAR ファイルが正規のシスコ製であることを確認します。 openssl dgst -sha512 -verify cisco_image_verification_key.pub -signature <signature-filename> <tar-file-filename>

TAR ファイルが正規であれば、このコマンドを実行すると、「 |

自動展開方式を使用した AWS 上の Cisco DNA Center の展開

VPC、IPsec VPN トンネル、ゲートウェイ、サブネット、セキュリティグループなど、AWS アカウントで AWS インフラストラクチャを作成するために必要な詳細情報を Cisco DNA Center VA 起動パッド に指定します。これにより、Cisco DNA Center VA 起動パッド は所定の設定を持つ Amazon EC2 インスタンスとして、Cisco DNA Center AMI を別の VPC に展開します。設定には、サブネット、トランジットゲートウェイのほかに、モニタリング用の Amazon CloudWatch、ステートストレージ用の Amazon DynamoDB、セキュリティグループなどの重要なリソースが含まれます。

Cisco DNA Center VA 起動パッド を使用すると、VA にアクセスして管理したり、ユーザー設定を管理したりすることもできます。

展開の自動化ワークフロー

自動方式を使用して AWS 上の Cisco DNA Center を展開するには、次の手順を実行します。

-

前提条件が満たされていることを確認します。自動展開の前提条件を参照してください。

-

AWS 上の Cisco ISE と Cisco DNA Center VA を統合する場合は、AWS 上の Cisco ISE と AWS 上の Cisco DNA Center の統合に関するガイドラインを参照してください。

-

Cisco DNA Center VA 起動パッド をインストールするか、シスコがホストする Cisco DNA Center VA 起動パッド にアクセスします。Cisco DNA Center VA 起動パッド のインストールまたはホステッド型 Cisco DNA Center VA 起動パッド へのアクセスを参照してください。

-

Cisco DNA Center VA インスタンスに含める新しい VA ポッドを作成します。新しい VA ポッドの作成を参照してください。

-

優先するオンプレミス接続として既存の TGW と既存のアタッチメント(VPC など)を使用する場合は、AWS で TGW ルーティングテーブルを手動で設定し、既存のカスタマーゲートウェイ(CGW)にルーティング設定を追加する必要があります。既存のトランジットゲートウェイおよびカスタマーゲートウェイでルーティングを手動設定するを参照してください。

-

Cisco DNA Center の新しいインスタンスを作成します。新しい Cisco DNA Center VA の作成を参照してください。

-

必要に応じて、展開中に発生した問題をトラブルシュートします。展開のトラブルシューティングを参照してください。

-

Cisco DNA Center VA を正常に展開したら、Cisco DNA Center VA 起動パッド を使用して VA を管理できます。Cisco DNA Center VA 起動パッド を使用した VA ポッドとユーザー設定の管理を参照してください。

自動展開の前提条件

ここに記載する前提条件は、自動展開用です。AWS CloudFormation または AWS Marketplace を使用して手動で Cisco DNA Center VA を展開することもできます。それぞれの方法のメリットとデメリットについては、展開の概要を参照してください。

(注) |

リリース 1.3.0 で追加された新しいリージョンへのアクセスを有効にするには、Cisco DNA Center VA 起動パッド リリース 1.3.0 のインストール後に管理者ユーザーが Cisco DNA Center VA 起動パッド にログインする必要があります。管理者ユーザーがログインすると、すべてのリージョンへのアクセス権が他のすべてのユーザーに対して有効になります。 |

AWS 上の Cisco DNA Center の展開を開始する前に、次の要件が満たされていることを確認してください。

-

Cisco DNA Center VA 起動パッド を使用して Cisco DNA Center VA を展開および管理する場合は、Docker Community Edition(CE) をプラットフォームにインストールする必要があります。

Cisco DNA Center VA 起動パッド は、Mac、Windows、および Linux プラットフォーム上の Docker Community Edition(CE) をサポートしています。お使いのプラットフォーム固有の手順については、Docker の Web サイトに掲載されているドキュメントを参照してください。

-

どの方法で Cisco DNA Center VA 起動パッド にアクセスして Cisco DNA Center VA を展開するかに関係なく、クラウド環境が次の仕様を満たしていることを確認してください。

-

Cisco DNA Center インスタンス:r5a.8xlarge、32 個の vCPU、256 GB の RAM、4 TB ストレージ

重要

Cisco DNA Center は r5a.8xlarge インスタンスサイズのみをサポートします。この設定は変更できません。さらに、r5a.8xlarge インスタンスサイズは、特定の可用性ゾーンではサポートされていません。サポートされている可用性ゾーンのリストを表示するには、『Release Notes for Cisco DNA Center on AWS, Release 1.3.x』[英語] を参照してください。

-

バックアップインスタンス:T3.micro、2 個の vCPU、500 GB のストレージ、1 GB の RAM

-

-

AWS アカウントにアクセスするための有効なログイン情報を保有していること。

-

AWS アカウントが、リソースの独立性と分離を維持するためのサブアカウント(子アカウント)であること。サブアカウントを使用することで、Cisco DNA Center を展開しても既存のリソースは影響を受けません。

-

重要:お使いの AWS アカウントが AWS Marketplace で Cisco DNA Center 仮想アプライアンスのライセンス持ち込み(BYOL)に登録されていること。

-

管理者ユーザーの場合は、AWS アカウントに管理者アクセス権限が割り当てられていること(AWS では、ポリシー名は AdministratorAccess と表示されます)。

管理者アクセスポリシーは、グループではなく、AWS アカウントに直接割り当てる必要があります。このアプリケーションは、グループポリシーを介して列挙を実行しません。そのため、管理者アクセス権限を持つグループに追加されたユーザーであっても、必要なインフラストラクチャを作成できません。

![[AWS Services] > [IAM] > [Access management] > [Users] > [Summary] ウィンドウの順に選択すると、AWS コンソールでアカウント権限が AdministratorAccess と表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/470001-471000/470763.jpg)

-

サブユーザーの場合は、管理者によって CiscoDNACenter ユーザーグループに追加されている必要があります。

管理者ユーザーが Cisco DNA Center VA 起動パッド に初めてログインすると、必要なすべてのポリシーが割り当てられた CiscoDNACenter ユーザーグループが AWS アカウント上に作成されます。管理者ユーザーがこのグループにサブユーザーを追加すると、サブユーザーが Cisco DNA Center VA 起動パッド にログインできるようになります。

CiscoDNACenter ユーザーグループには、次のポリシーが割り当てられています。

-

AmazonDynamoDBFullAccess

-

IAMReadOnlyAccess

-

AmazonEC2FullAccess

-

AWSCloudFormationFullAccess

-

AWSLambda_FullAccess

-

CloudWatchFullAccess

-

ServiceQuotasFullAccess

-

AmazonEventBridgeFullAccess

-

service-role/AWS_ConfigRole

-

AmazonS3FullAccess

-

ClientVPNServiceRolePolicy(バージョン:2012-10-17)このポリシーでは、次のルールが許可されます。

-

ec2:CreateNetworkInterface

-

ec2:CreateNetworkInterfacePermission

-

ec2:DescribeSecurityGroups

-

ec2:DescribeVpcs

-

ec2:DescribeSubnets

-

ec2:DescribeInternetGateways

-

ec2:ModifyNetworkInterfaceAttribute

-

ec2:DeleteNetworkInterface

-

ec2:DescribeAccountAttributes

-

ds:AuthorizeApplication

-

ds:DescribeDirectories

-

ds:GetDirectoryLimits

-

ds:UnauthorizeApplication

-

logs:DescribeLogStreams

-

logs:CreateLogStream

-

logs:PutLogEvents

-

logs:DescribeLogGroups

-

acm:GetCertificate

-

acm:DescribeCertificate

-

iam:GetSAMLProvider

-

lambda:GetFunctionConfiguration

-

-

ConfigPermission(バージョン:2012-10-17、SID:VisualEditor0)このポリシーでは、次のルールが許可されます。

-

config:Get

-

config:*

-

config:*ConfigurationRecorder

-

config:Describe*

-

config:Deliver*

-

config:List*

-

config:Select*

-

tag:GetResources

-

tag:GetTagKeys

-

cloudtrail:DescribeTrails

-

cloudtrail:GetTrailStatus

-

cloudtrail:LookupEvents

-

config:PutConfigRule

-

config:DeleteConfigRule

-

config:DeleteEvaluationResults

-

-

PassRole(バージョン:2012-10-17、SID:VisualEditor0)このポリシーでは、次のルールが許可されます。

-

iam:GetRole

-

iam:PassRole

-

-

Cisco DNA Center VA 起動パッド のインストール

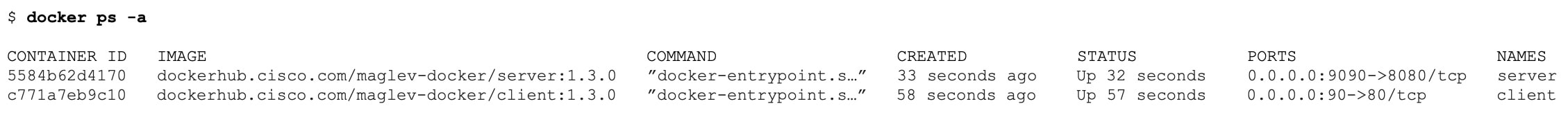

この手順では、サーバーおよびクライアントアプリケーションの Docker コンテナを使用して Cisco DNA Center VA 起動パッド をインストールする方法を示します。

(注) |

Cisco DNA Center VA 起動パッド の以前のバージョンから Cisco DNA Center VA 起動パッド のバージョン 1.3.0 に更新することはできません。Docker Community Edition(CE) を再インストールしてから Cisco DNA Center VA 起動パッド のバージョン 1.3.0 インストールする必要があります。 |

始める前に

マシンに Docker Community Edition(CE) がインストールされていることを確認してください。詳細については、自動展開の前提条件を参照してください。

手順

|

ステップ 1 |

シスコのソフトウェアダウンロードサイトに移動し、次のファイルをダウンロードします。

|

||

|

ステップ 2 |

TAR ファイルがシスコから正規に配布されていることを確認します。手順の詳細については、Cisco DNA Center VA の TAR ファイルの確認を参照してください。 |

||

|

ステップ 3 |

ダウンロードしたファイルから Docker のイメージを読み込みます。

|

||

|

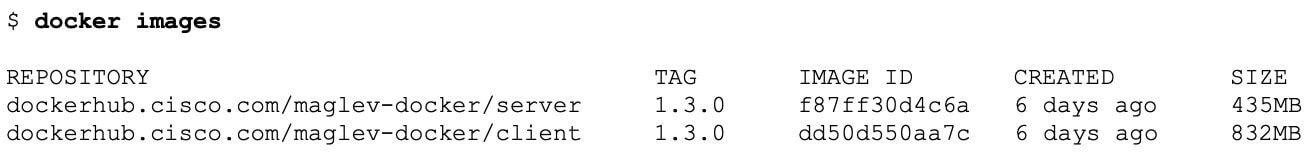

ステップ 4 |

docker images コマンドを使用して、リポジトリ内の Docker イメージのリストを表示し、サーバーおよびクライアント アプリケーションの最新のコピーがあることを確認します。ファイルの [TAG] 列に 1.3.0 と表示されます。 次に例を示します。

|

||

|

ステップ 5 |

サーバーアプリケーションを実行します。 docker run -d -p <server-port-number>:8080 -e DEBUG=true --name server <server_image_id>次に例を示します。 |

||

|

ステップ 6 |

クライアント アプリケーションを実行します。 docker run -d -p <client-port-number>:80 -e CHOKIDAR_USEPOLLING=true -e REACT_APP_API_URL=http://localhost:<server-port-number> --name client <client_image_id>次に例を示します。

|

||

|

ステップ 7 |

次に例を示します。

|

||

|

ステップ 8 |

次の形式で URL を入力して、サーバーアプリケーションにアクセスできることを確認します。

次に例を示します。 Cisco DNA Center VA に使用されているアプリケーション プログラミング インターフェイス(API)がウィンドウに表示されます。 |

||

|

ステップ 9 |

次の形式で URL を入力して、クライアント アプリケーションにアクセスできることを確認します。

次に例を示します。 Cisco DNA Center VA 起動パッド ログインウィンドウが表示されます。

|

ホステッド型 Cisco DNA Center VA 起動パッド へのアクセス

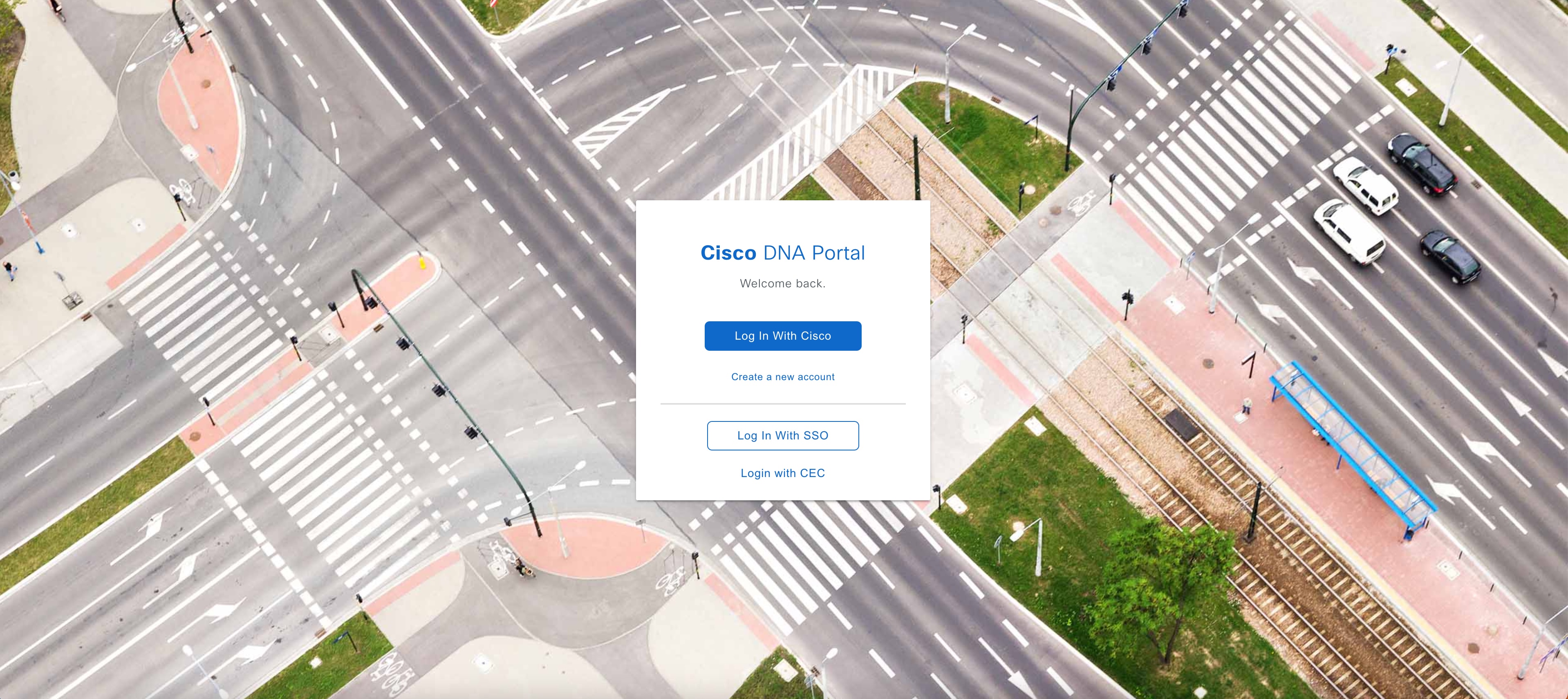

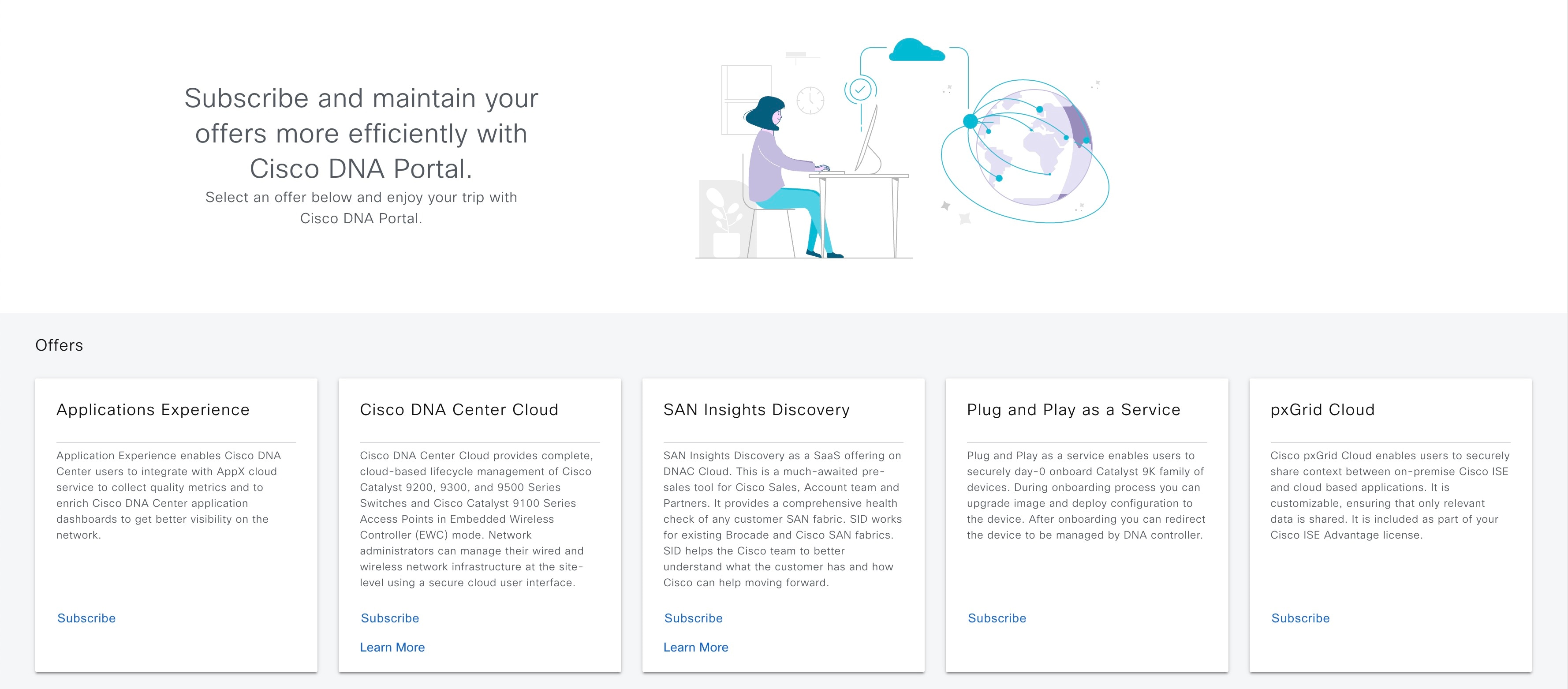

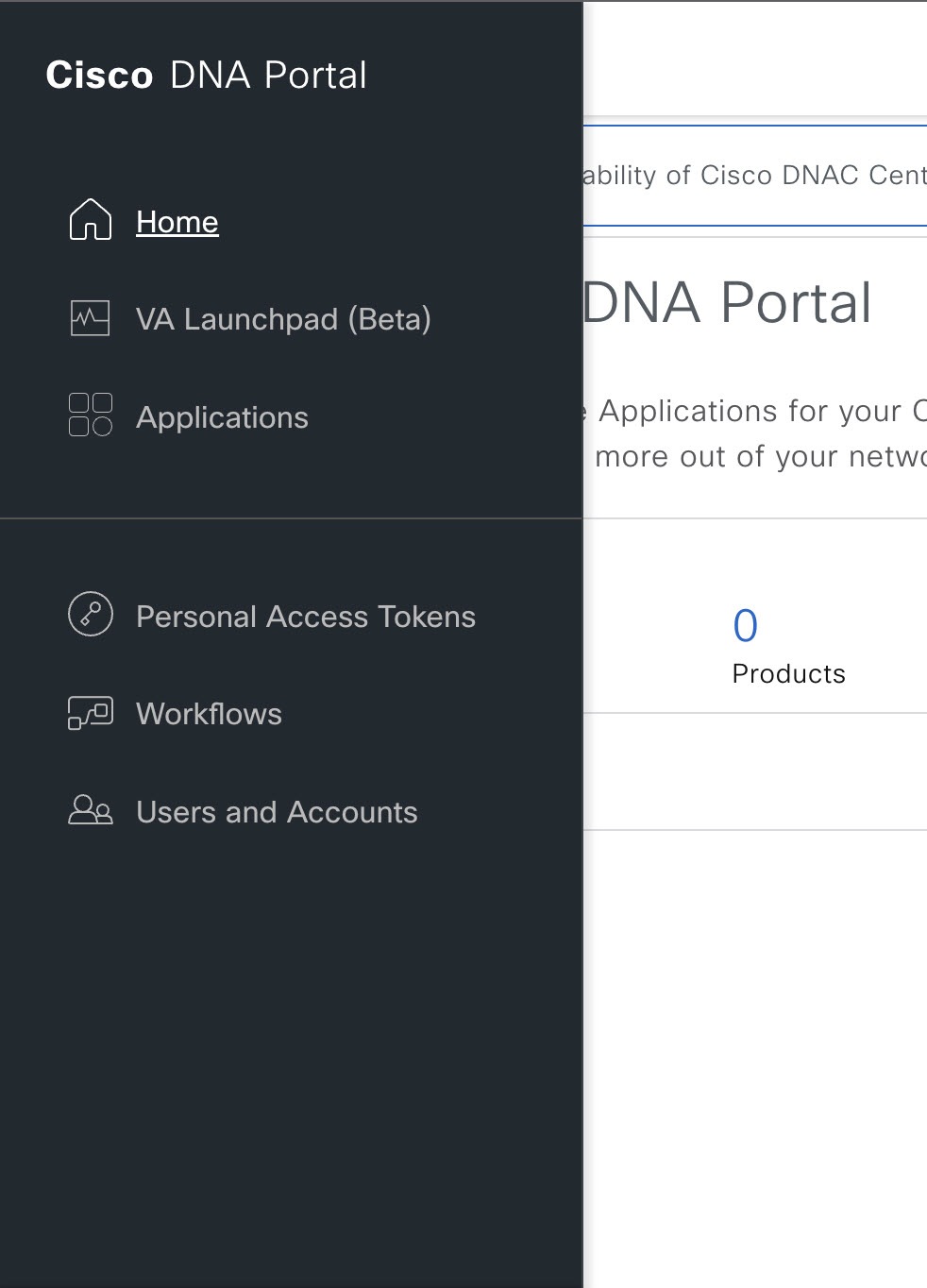

Cisco DNA ポータル を使用して Cisco DNA Center VA 起動パッド にアクセスできます。

Cisco DNA ポータル を初めて使用する場合は、シスコアカウントと Cisco DNA ポータル アカウントを作成する必要があります。その後、Cisco DNA ポータル にログインして Cisco DNA Center VA 起動パッド にアクセスできます。

Cisco DNA ポータル を以前から使用し、シスコアカウントと Cisco DNA ポータル アカウントをお持ちの場合は、Cisco DNA ポータル に直接ログインして Cisco DNA Center VA 起動パッド にアクセスできます。

シスコアカウントの作成

Cisco DNA ポータル を介して Cisco DNA Center VA 起動パッド にアクセスするには、最初にシスコアカウントを作成する必要があります。

手順

|

ステップ 1 |

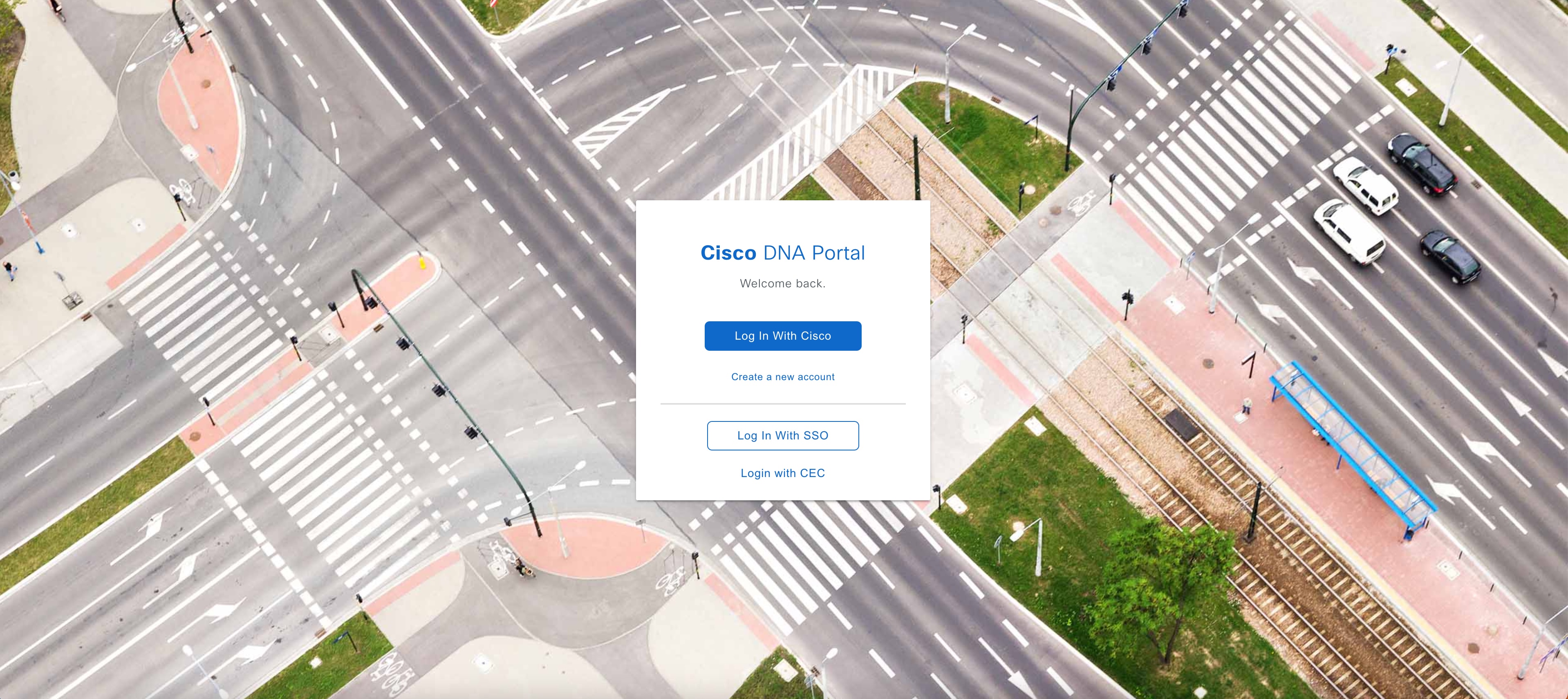

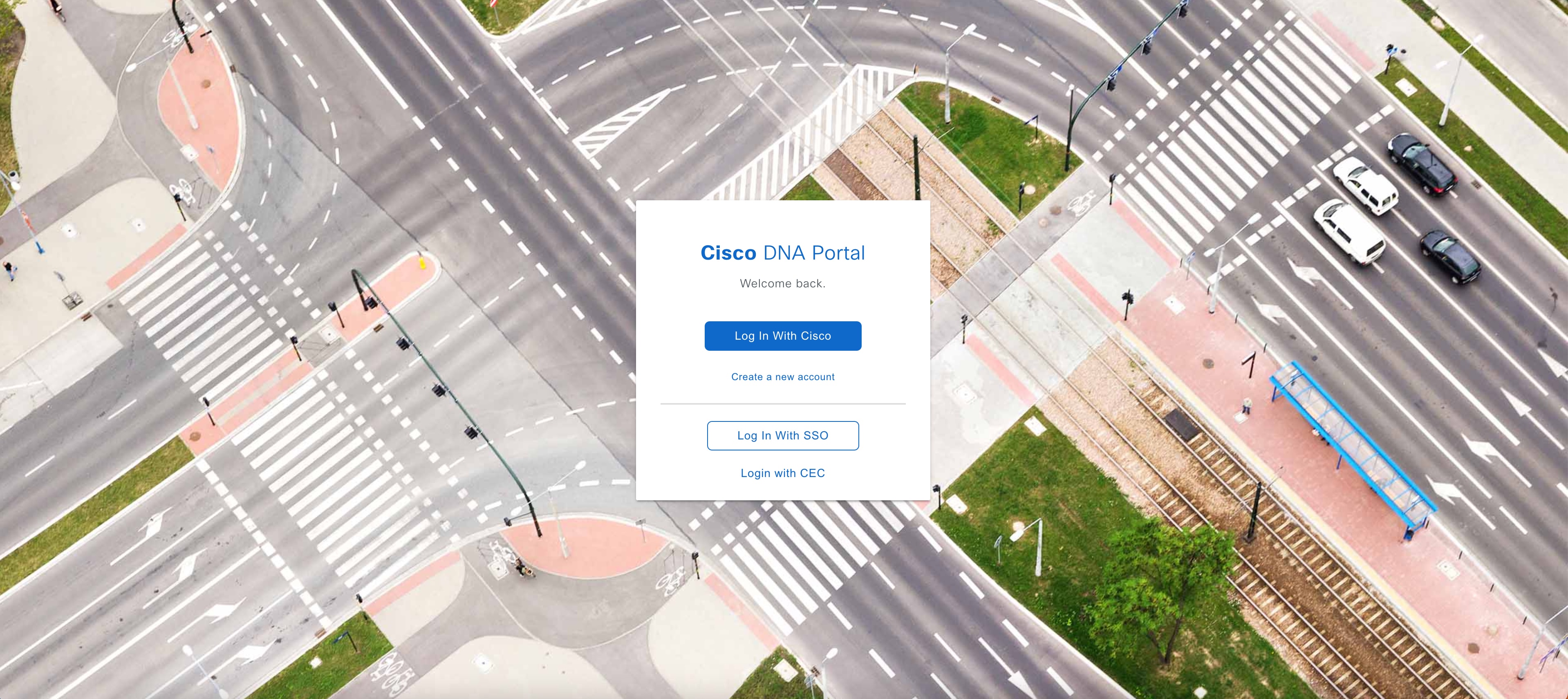

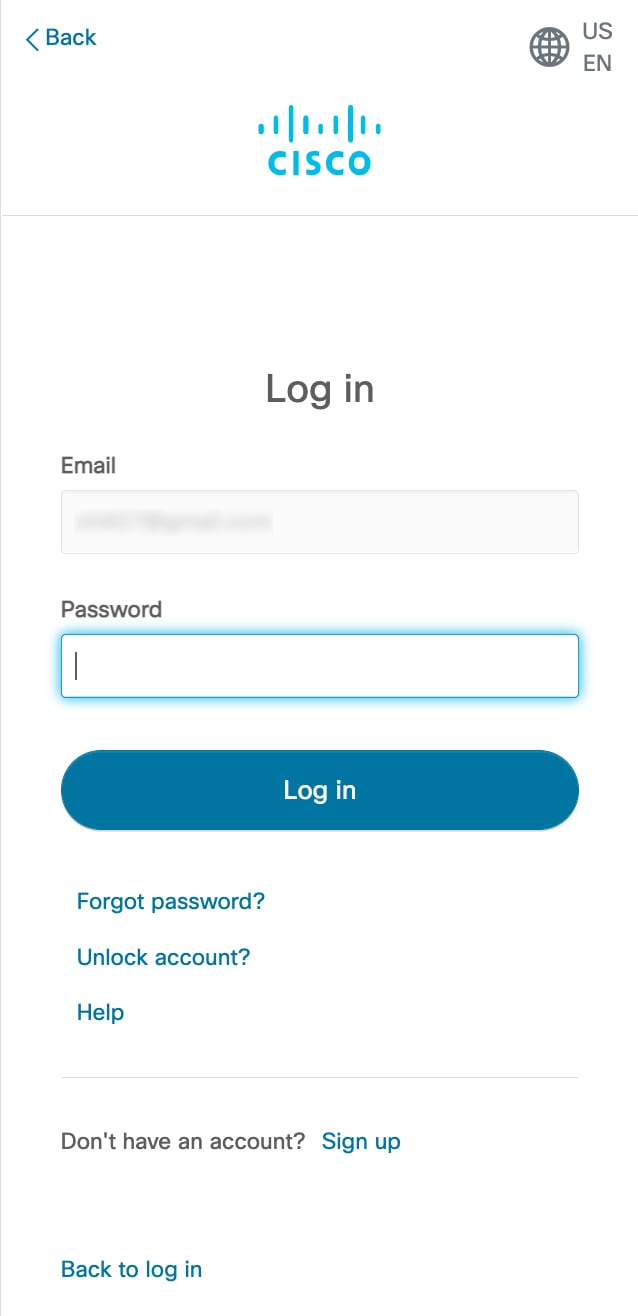

ブラウザで次のように入力します。 dna.cisco.com Cisco DNA ポータル ログインウィンドウが表示されます。  |

|

ステップ 2 |

[Create a new account] をクリックします。 |

|

ステップ 3 |

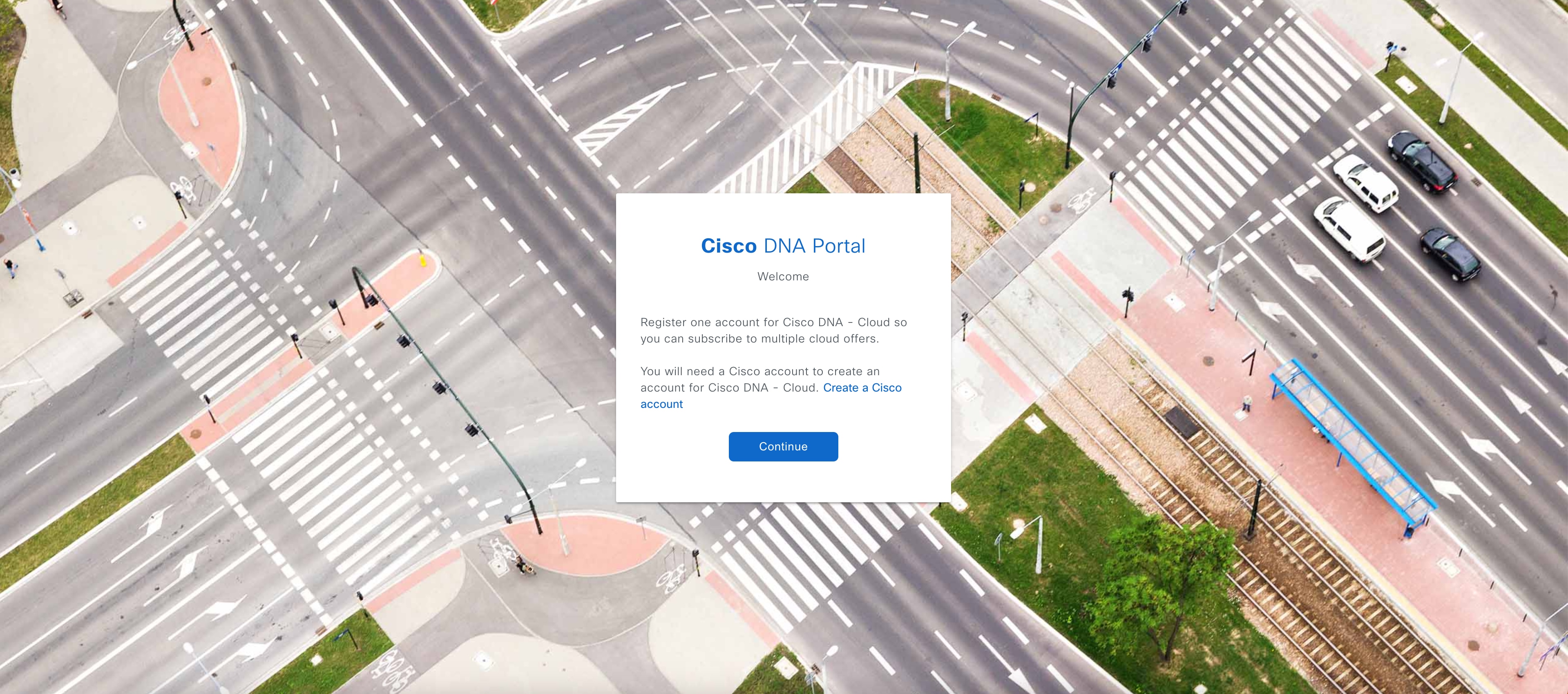

Cisco DNA ポータル の [Welcome] ウィンドウで [Create a Cisco account] をクリックします。  |

|

ステップ 4 |

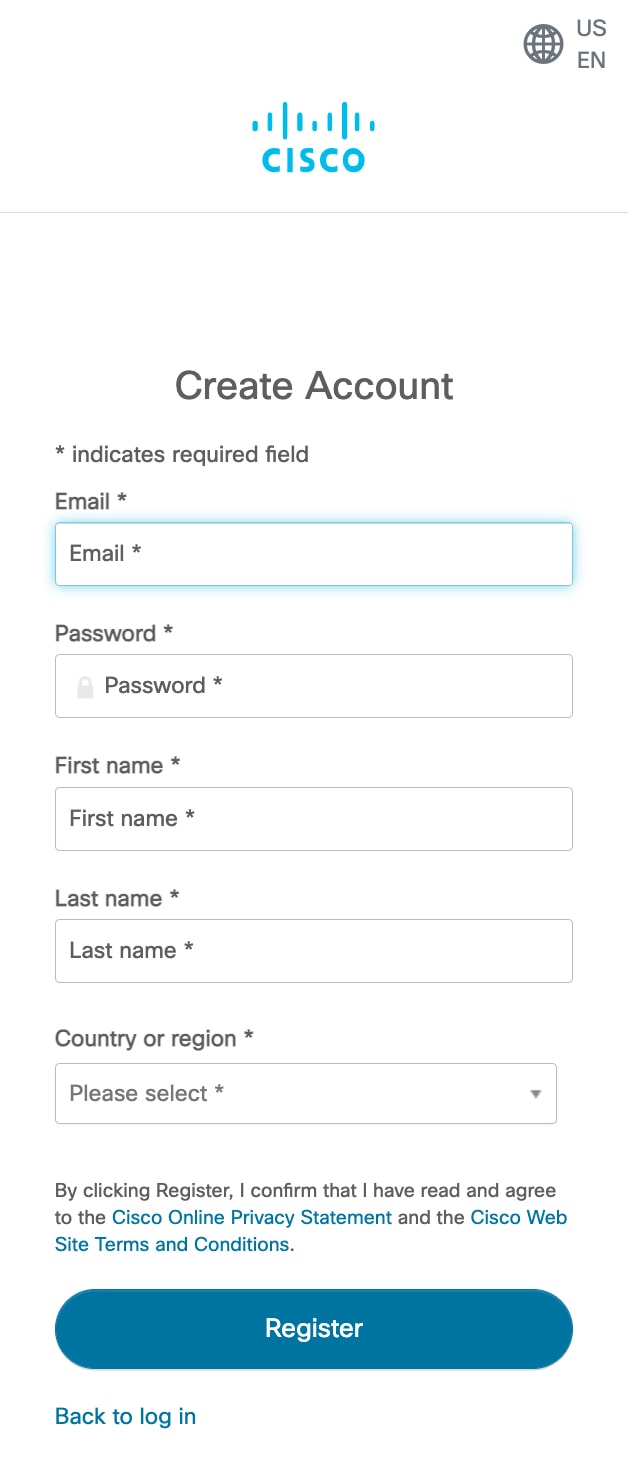

[Create Account] ウィンドウで必要なフィールドに入力し、[Register] をクリックします。  |

|

ステップ 5 |

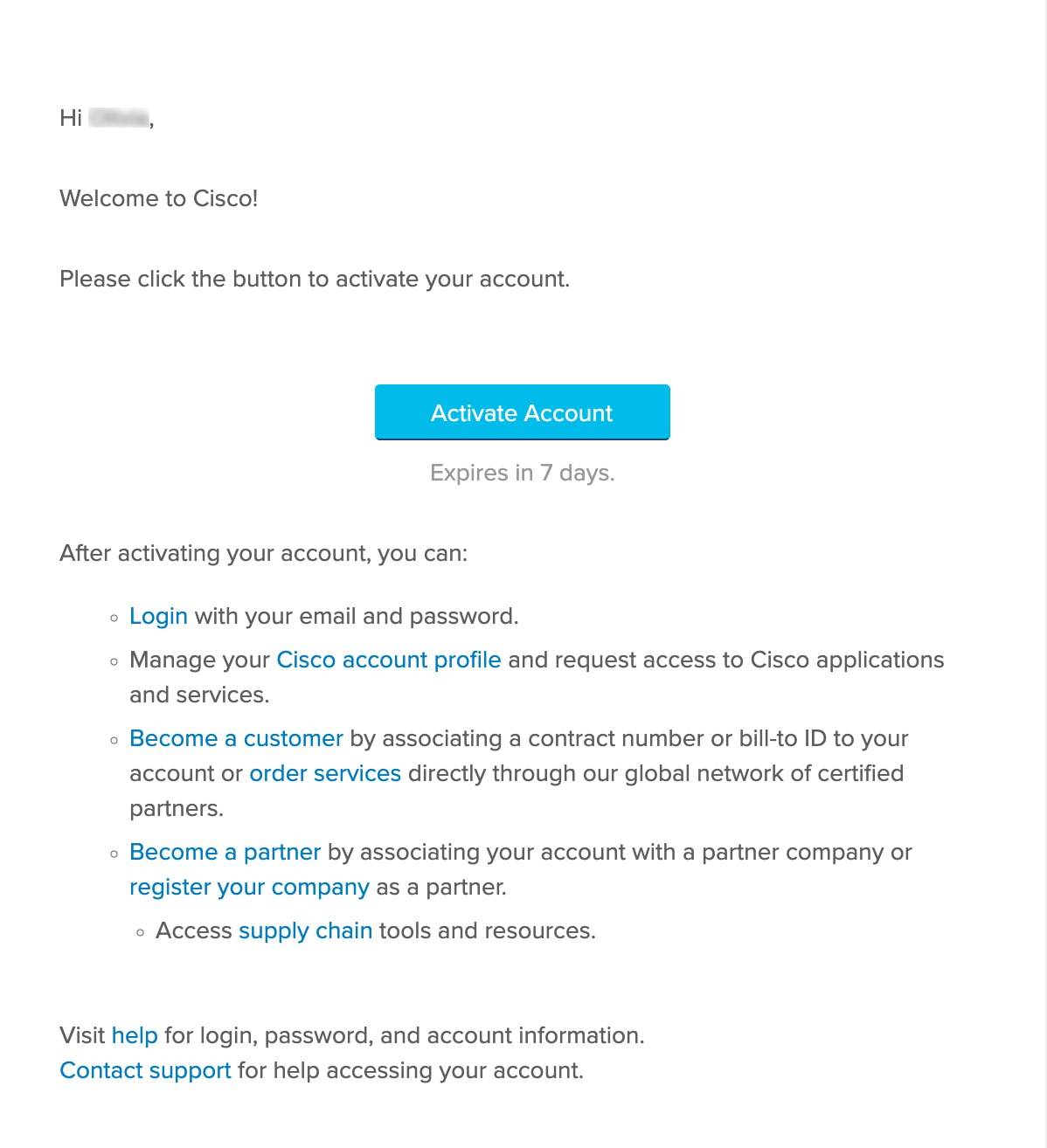

アカウントに割り当てた電子メールに移動し、[Activate Account] をクリックして、アカウントを確認します。  |

Cisco DNA ポータル アカウントの作成

Cisco DNA ポータル を介して Cisco DNA Center VA 起動パッド にアクセスするには、Cisco DNA ポータル アカウントを作成する必要があります。

始める前に

シスコアカウントがあることを確認します。詳細については、シスコアカウントの作成を参照してください。

手順

|

ステップ 1 |

ブラウザで次のように入力します。 dna.cisco.com Cisco DNA ポータル ログインウィンドウが表示されます。  |

|

ステップ 2 |

[Log In With Cisco] をクリックします。 |

|

ステップ 3 |

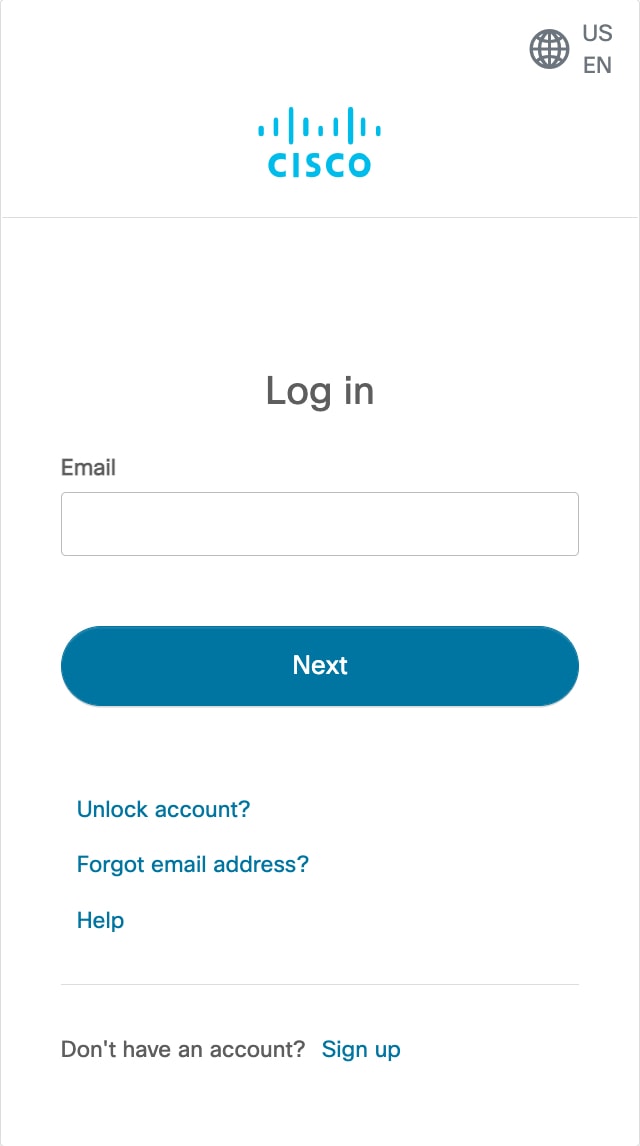

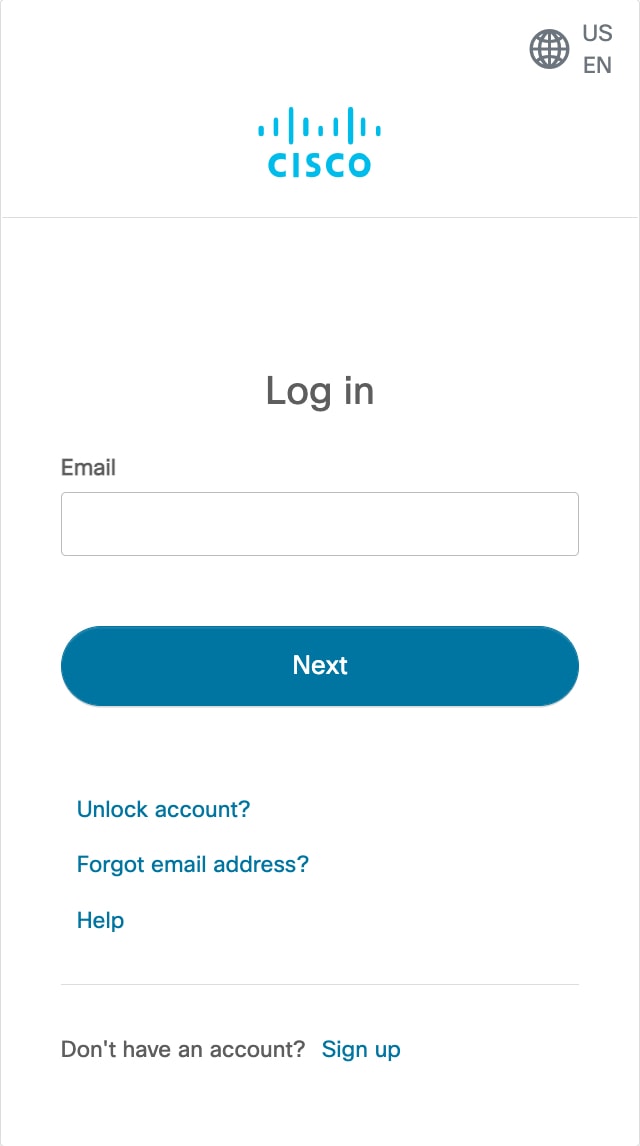

[Email] フィールドにシスコアカウントの電子メールを入力し、[Next] をクリックします。  |

|

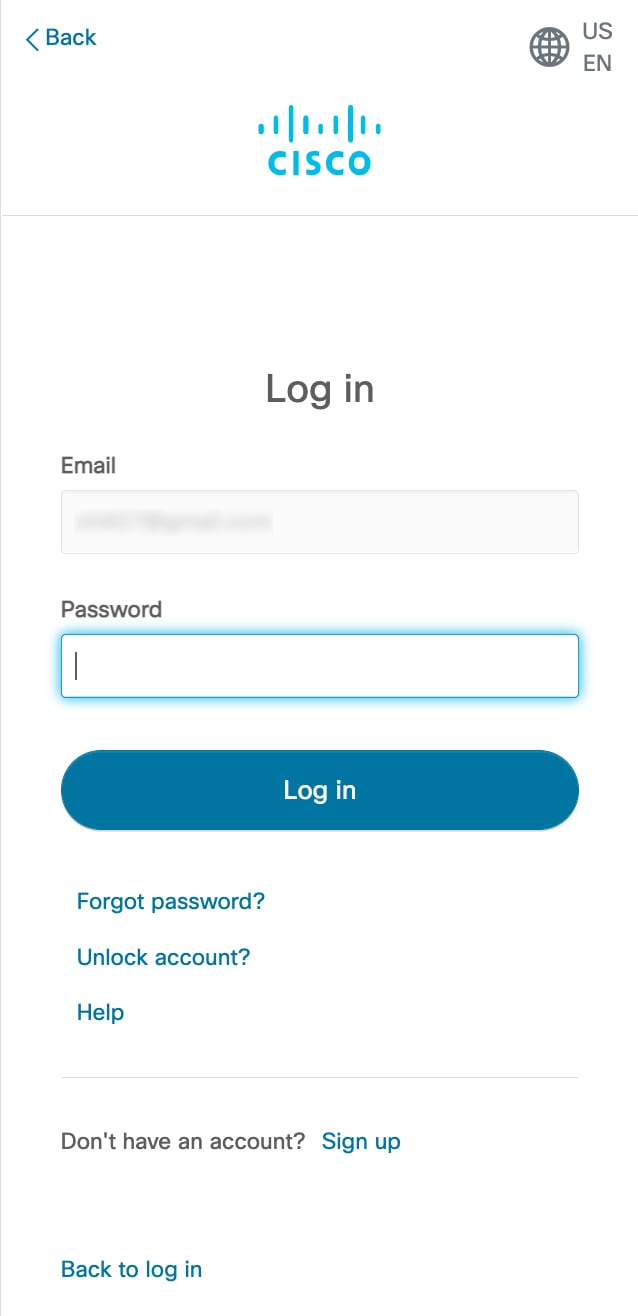

ステップ 4 |

[Password] フィールドにシスコアカウントのパスワードを入力し、[Log in] をクリックします。  |

|

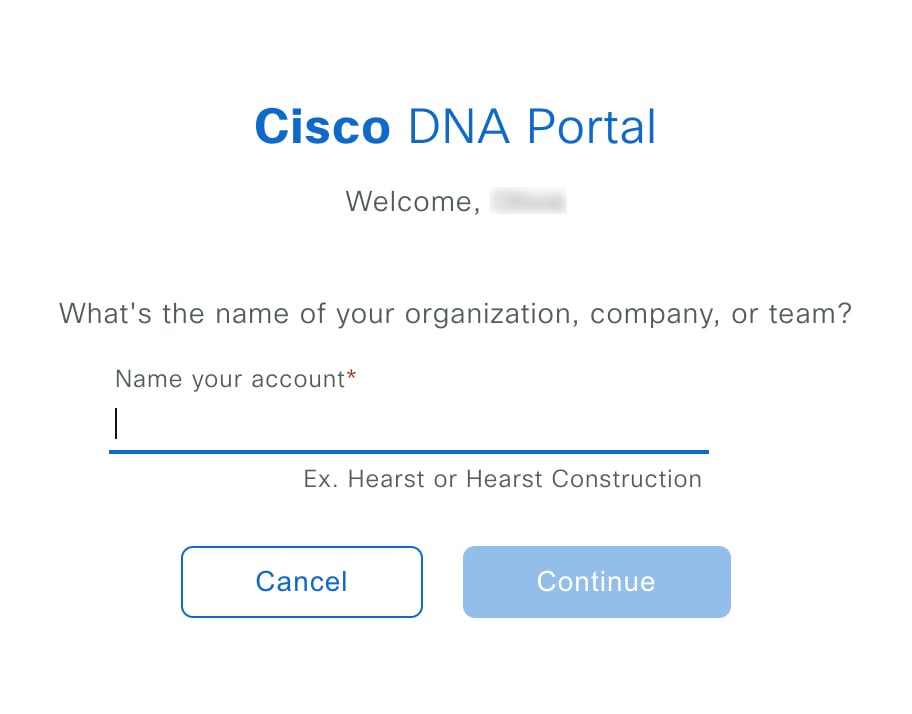

ステップ 5 |

Cisco DNA ポータル の [Welcome] ウィンドウの [Name your account] フィールドに組織名またはチーム名を入力します。 [Continue] をクリックします。  |

|

ステップ 6 |

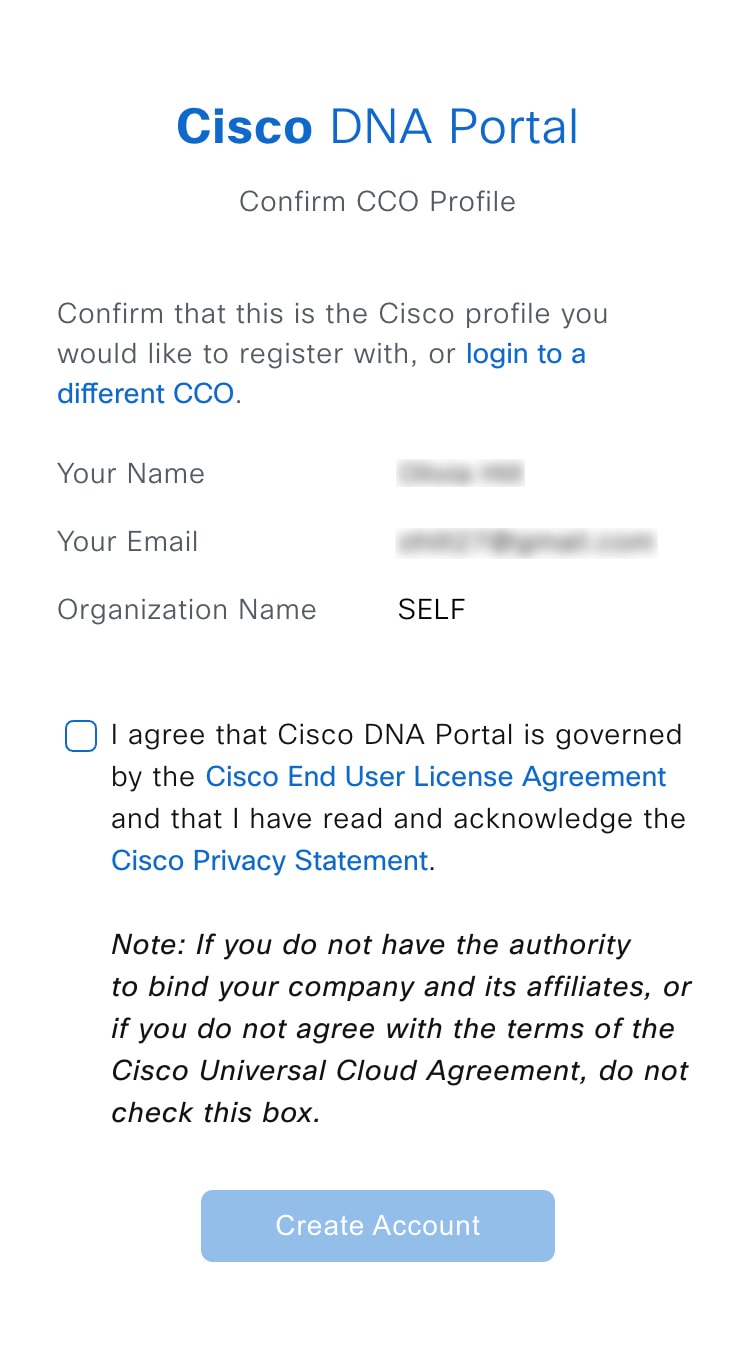

Cisco DNA ポータル の [Confirm CCO Profile] ウィンドウで次の手順を実行します。 |

シスコアカウントを使用した Cisco DNA ポータル へのログイン

Cisco DNA ポータル を介して Cisco DNA Center VA 起動パッド にアクセスするには、Cisco DNA ポータル にログインする必要があります。

始める前に

シスコアカウントと Cisco DNA ポータル アカウントがあることを確認します。詳細については、シスコアカウントの作成およびCisco DNA ポータル アカウントの作成を参照してください。

手順

|

ステップ 1 |

ブラウザで次のように入力します。 dna.cisco.com Cisco DNA ポータル ログインウィンドウが表示されます。  |

|

ステップ 2 |

[Log In With Cisco] をクリックします。 |

|

ステップ 3 |

[Email] フィールドにシスコアカウントの電子メールを入力し、[Next] をクリックします。  |

|

ステップ 4 |

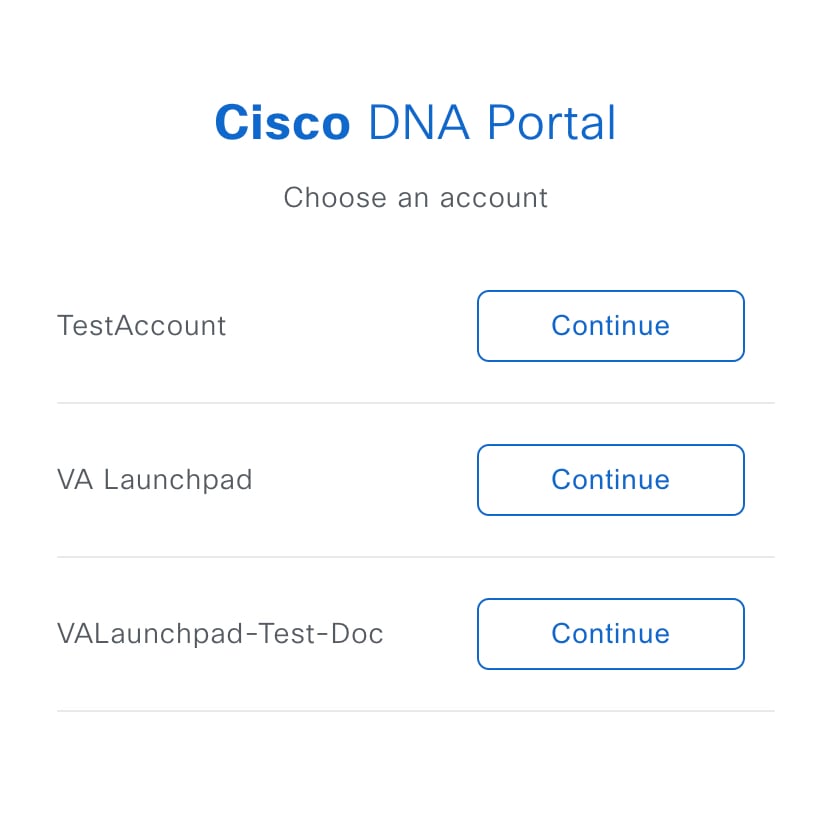

[Password] フィールドにシスコアカウントのパスワードを入力し、[Log in] をクリックします。  Cisco DNA ポータル アカウントが 1 つしかない場合は、Cisco DNA ポータル ホームページが表示されます。 |

|

ステップ 5 |

(任意) 複数の Cisco DNA ポータル アカウントがある場合は、アカウントの横にある [Continue] ボタンをクリックして、ログインするアカウントを選択します。  Cisco DNA ポータル ホームページが表示されます。  |

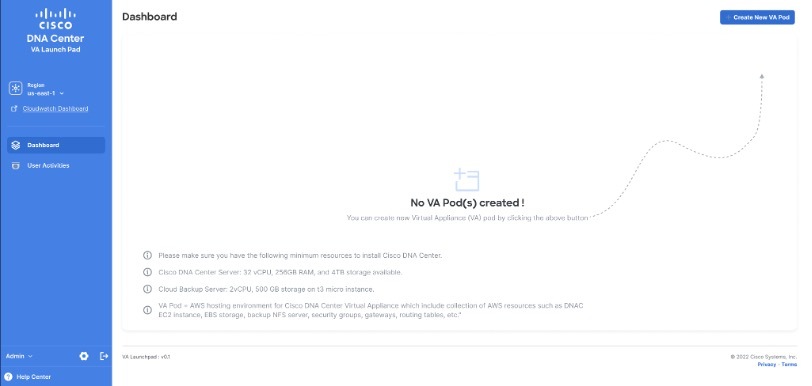

新しい VA ポッドの作成

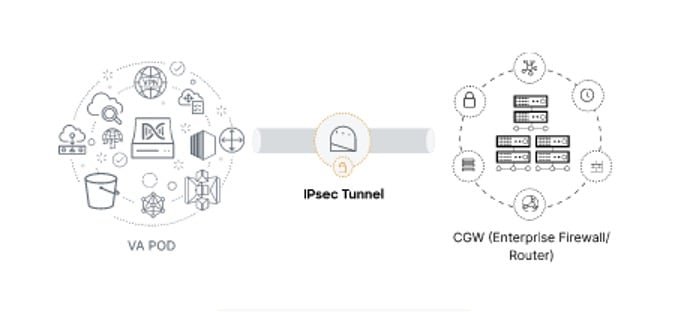

VA ポッドは、Cisco DNA Center VA 向けの AWS ホスティング環境です。このホスティング環境には、Cisco DNA Center VA EC2 インスタンス、Amazon Elastic Block Storage(EBS)、バックアップ NFS サーバー、セキュリティグループ、ルーティングテーブル、Amazon CloudWatch ログ、Amazon Simple Notification Service(SNS)、VPN ゲートウェイ(VPN GW)、TGW などの AWS リソースが含まれます。

Cisco DNA Center VA 起動パッド では、複数の VA ポッドを作成できます。各 VA ポッドを使用して、Cisco DNA Center VA インスタンスを作成および管理できます。

(注) |

|

ここでは、新しい VA ポッドを作成する方法を順を追って説明します。

手順

|

ステップ 1 |

Cisco DNA Center VA 起動パッド にログインします。

|

||

|

ステップ 2 |

デフォルト(us-east-1)以外のリージョンに新しい VA ポッドを作成するには、[Region] ドロップダウンリストをクリックしてリージョンを選択します。

リージョンのバージョンを更新するように求められた場合は、プロンプトに従って更新を完了します。リリース 1.3.0 をインストールしてリージョンバージョンを更新するには、その前にリリース 1.0.4(限定利用可能リリース)以上にする必要があることに注意してください。詳細については、リージョンのバージョンの更新 を参照してください。 |

||

|

ステップ 3 |

[+ Create New VA Pod] をクリックします。 |

||

|

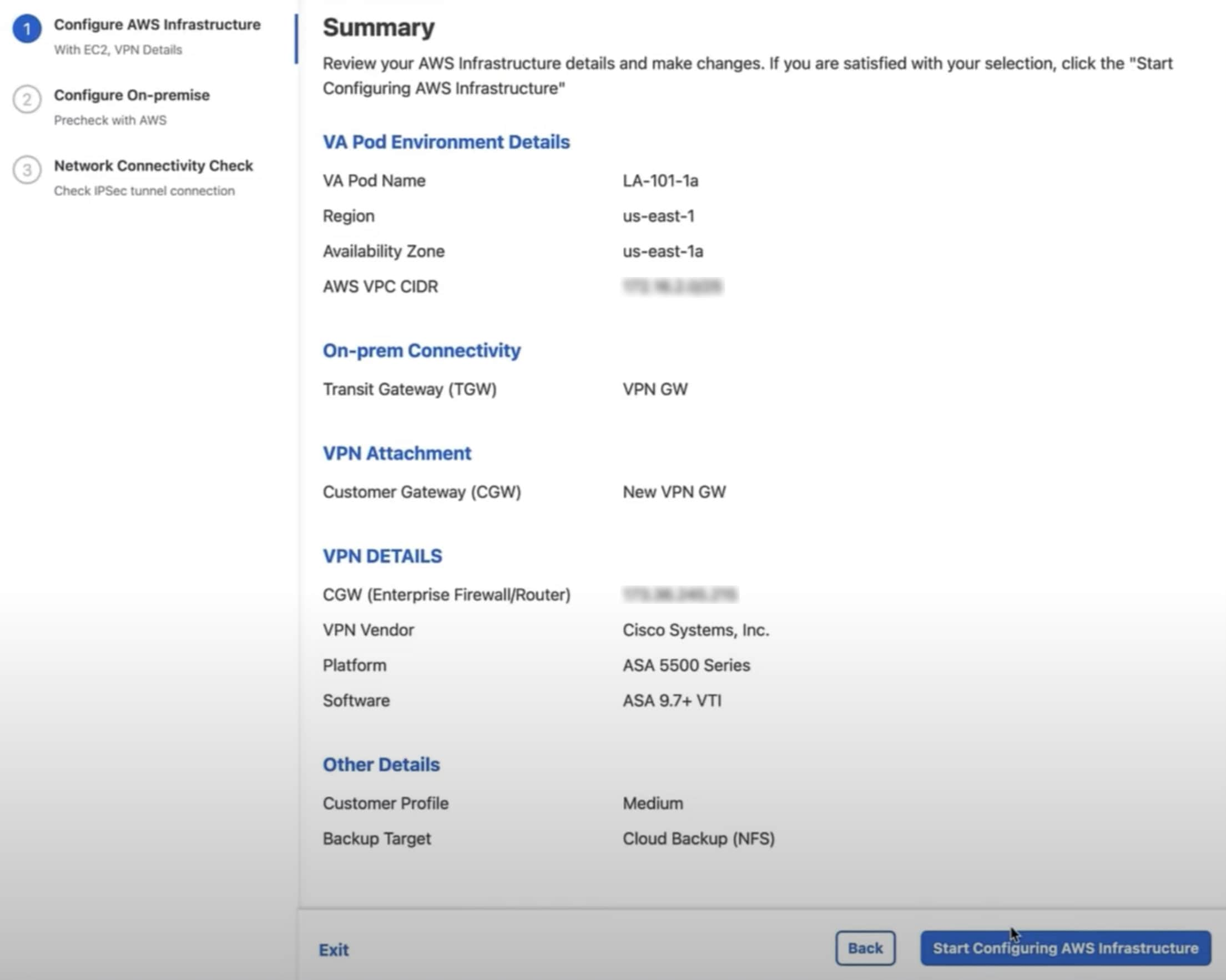

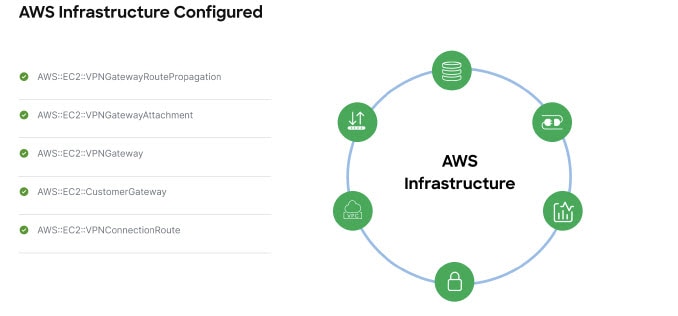

ステップ 4 |

次の手順を実行して、VPC、プライベートサブネット、ルーティングテーブル、セキュリティグループ、仮想ゲートウェイ、カスタマーゲートウェイを含む AWS インフラストラクチャを設定します。 |

||

|

ステップ 5 |

次の手順を実行して、オンプレミス構成ファイルをダウンロードします。 |

||

|

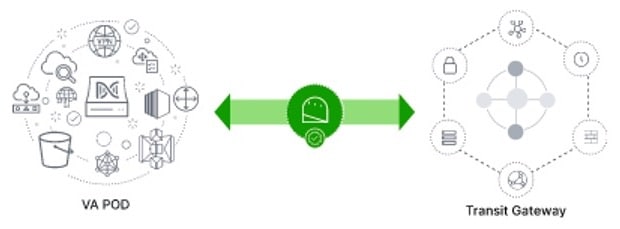

ステップ 6 |

次のいずれかのアクションを実行して、AWS インフラストラクチャの設定時に選択した優先するオンプレミス接続に基づいて、ネットワーク構成のステータスを確認します。

|

||

|

ステップ 7 |

[Go to Dashboard] をクリックして Cisco DNA Center VA 起動パッド に戻ります。ここで、追加の VA ポッドを作成したり、既存の VA ポッドを管理したりできます。 |

既存のトランジットゲートウェイおよびカスタマーゲートウェイでルーティングを手動設定する

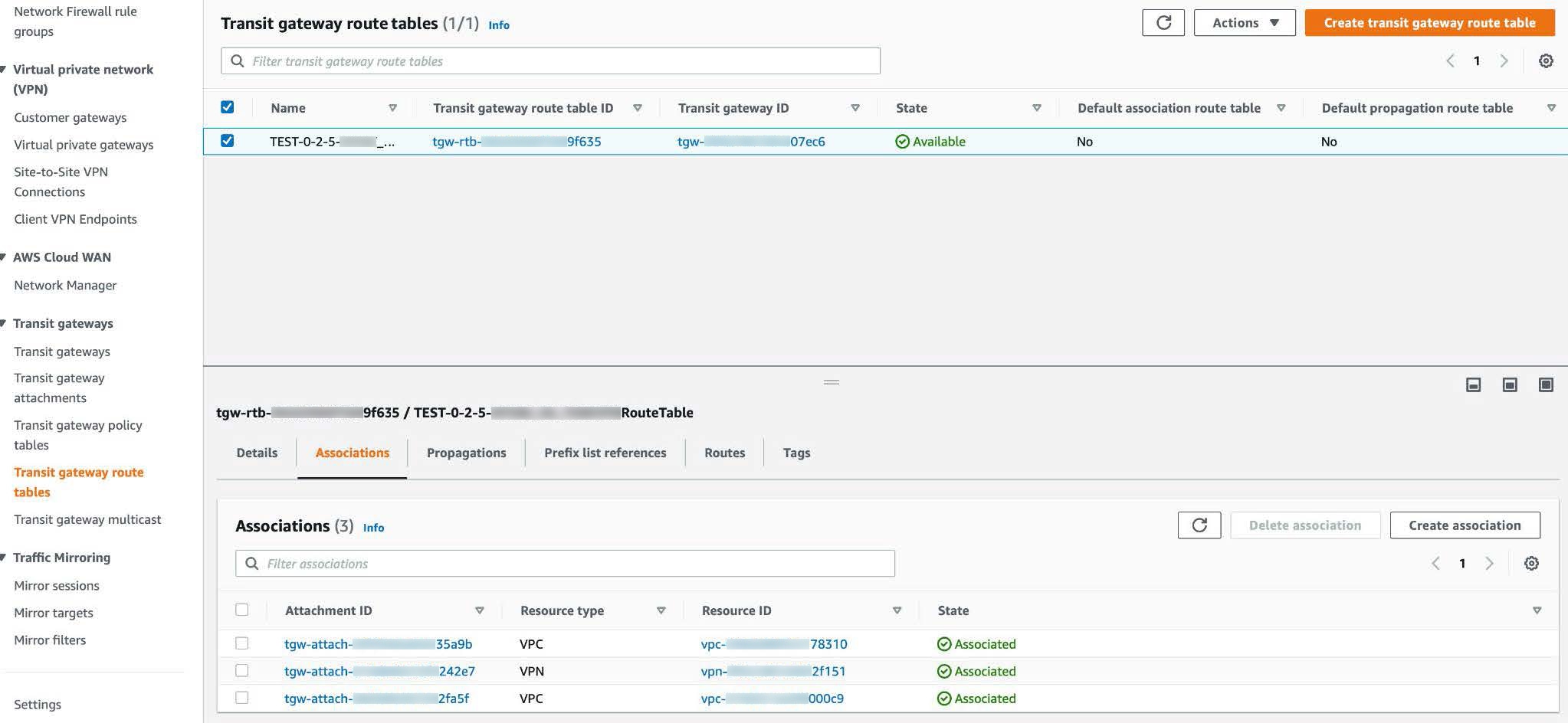

新しい VA ポッドの作成時に、優先する接続として [Existing Transit Gateway] と [Existing Attachments] を選択した場合、Cisco DNA Center VA 起動パッド では Cisco DNA Center を起動するための VPC が作成され、この VPC が既存の TGW に接続されます。

Cisco DNA Center VA 起動パッド で TGW 接続を確立するには、AWS で TGW ルーティングテーブルを手動で設定し、既存の CGW にそのルーティング設定を追加する必要があります。

手順

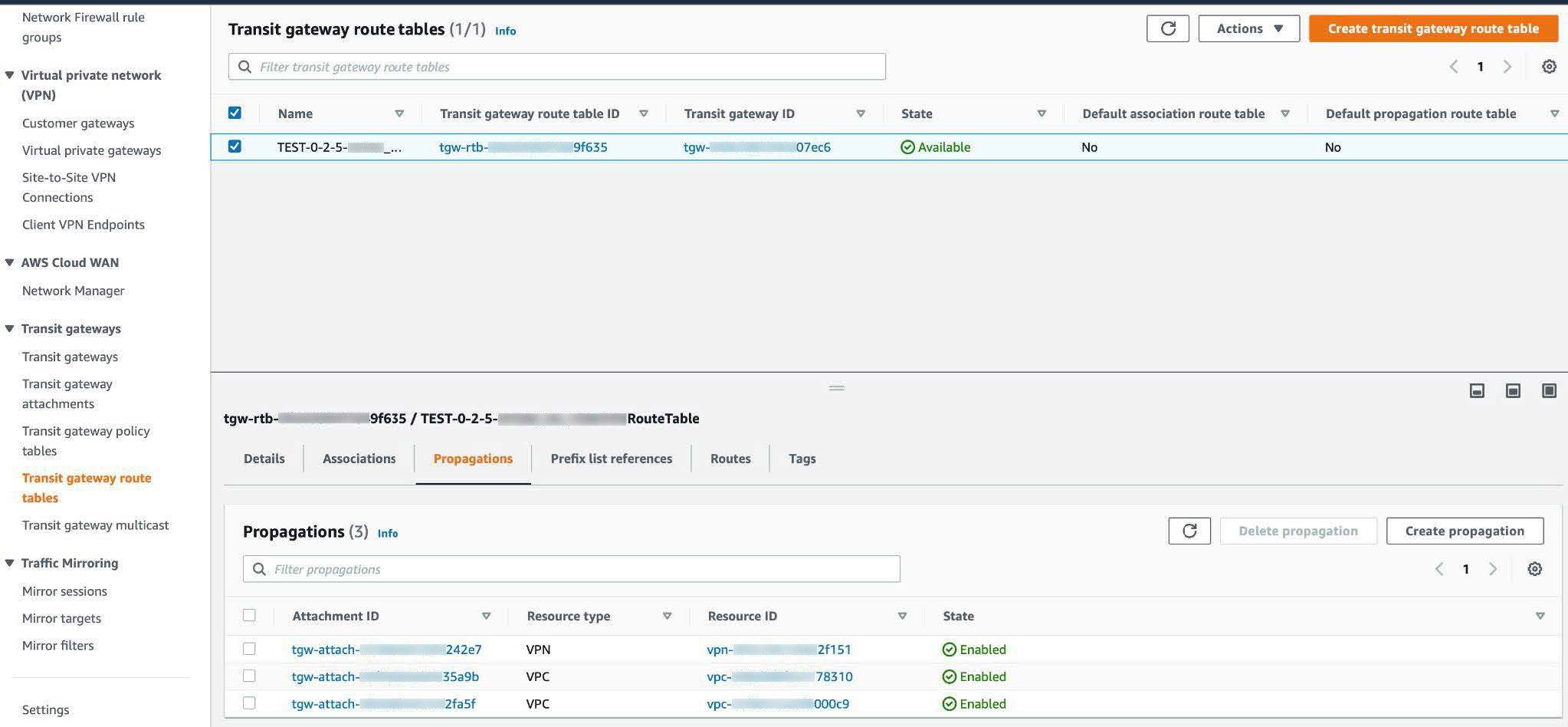

|

ステップ 1 |

AWS コンソールから、[VPC service] に移動します。 |

|

ステップ 2 |

左側のナビゲーションウィンドウの [Transit Gateways] で [Transit gateway route table] を選択し、次に既存の TGW ルートテーブルを選択します。 |

|

ステップ 3 |

[Transit gateway route table] ウィンドウで [Association] タブをクリックし、次に [Create Association] をクリックします。  |

|

ステップ 4 |

[Transit gateway route table] ウィンドウで [Propagation] タブをクリックし、次に [Create propagation] の順にクリックします。  |

|

ステップ 5 |

それぞれの VPC と VPN 間でスタティックルートを確実にアクティブにするには、[Routes] タブをクリックし、次に [Create static route] をクリックします。 |

|

ステップ 6 |

AWS 環境に割り当てられた CIDR 範囲宛てのネットワークトラフィックを CGW にルーティングするように、オンプレミスルータの設定が更新されていることを確認します。 例: |

新しい Cisco DNA Center VA の作成

新しい Cisco DNA Center VA を設定するには、次の手順を実行します。

(注) |

Cisco DNA Center VA 起動パッド の現在のリリースで作成されたリソースは、旧リリースではサポートされません。たとえば、リリース 1.3.0 で作成された Cisco DNA Center VA は、リリース 1.2.0 では削除できません。 |

手順

|

ステップ 1 |

Cisco DNA Center VA 起動パッド にログインします。 |

||

|

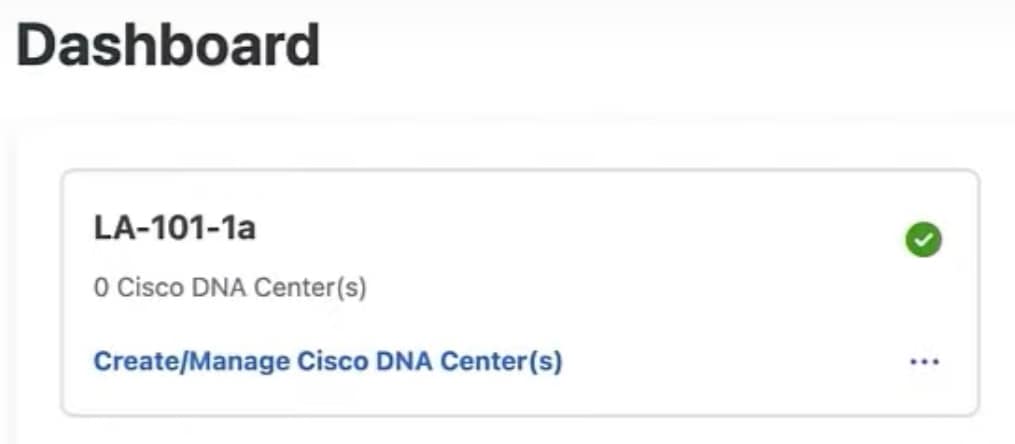

ステップ 2 |

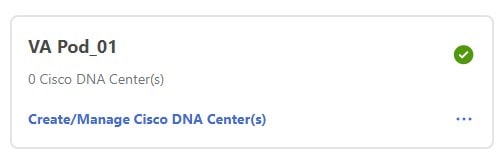

作成した VA ポッドの 1 つを Dashboard で見つけ、VA ポッドカードで [Create/Manage Cisco DNA Center(s)] をクリックします。  |

||

|

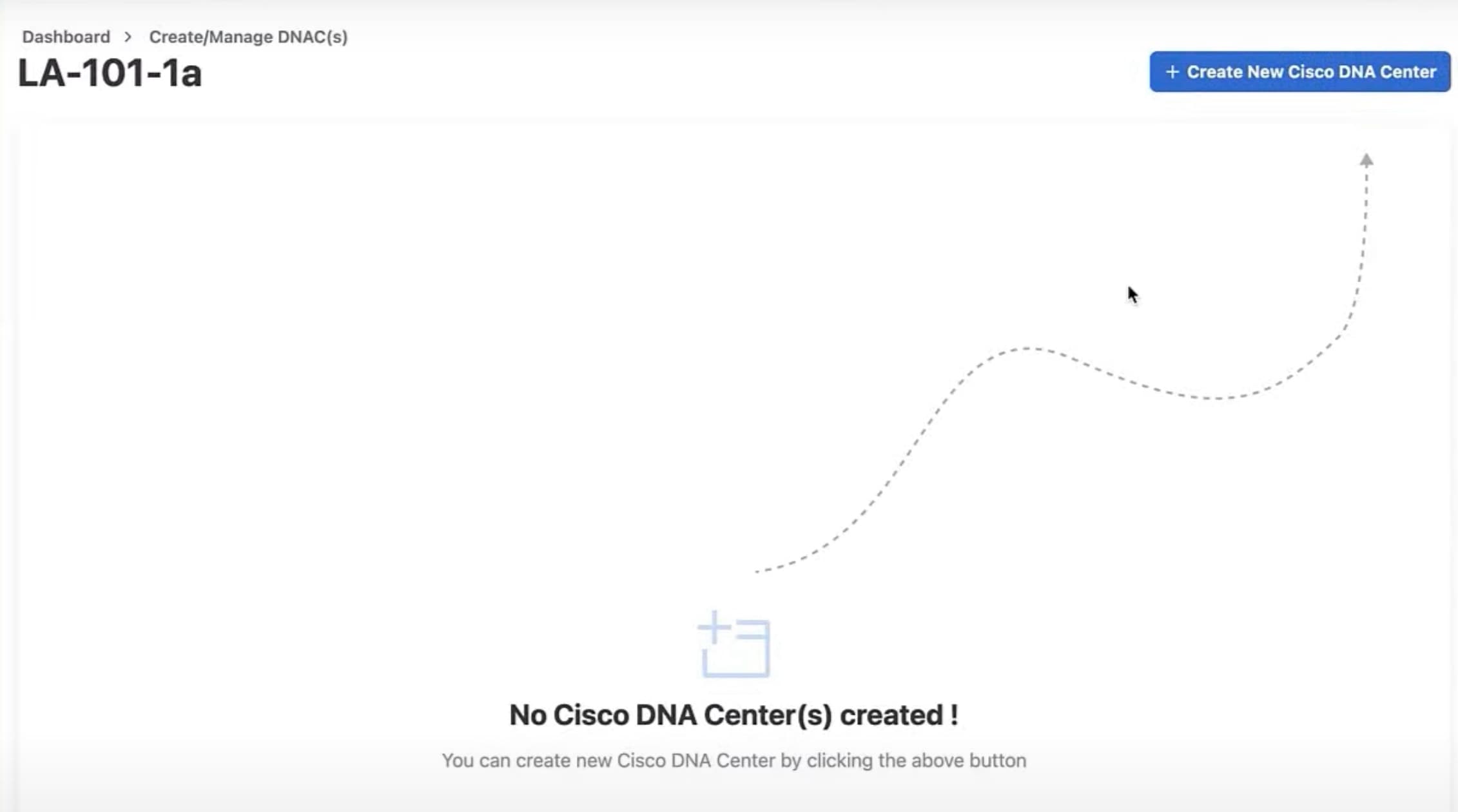

ステップ 3 |

VA ポッドの [Create/Manage Cisco DNA Center(s)] ページで、[+ Create New Cisco DNA Center] をクリックします。  |

||

|

ステップ 4 |

次の詳細を入力します。

|

||

|

ステップ 5 |

[Validate] をクリックして、DNS に設定されているエンタープライズ DNS サーバーと FQDN を検証します。

|

||

|

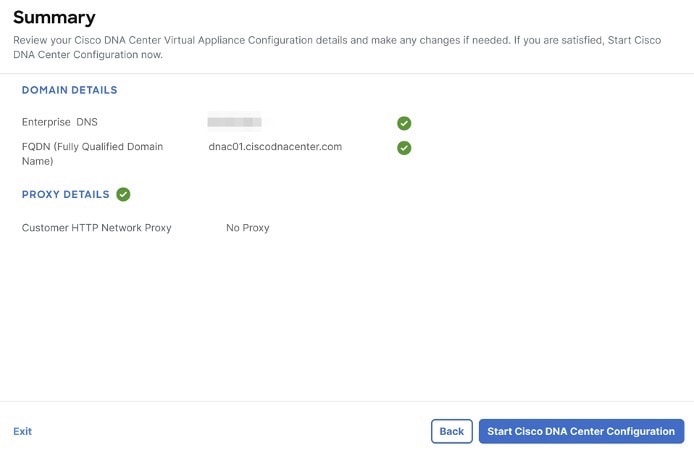

ステップ 6 |

設定の詳細を確認します。  |

||

|

ステップ 7 |

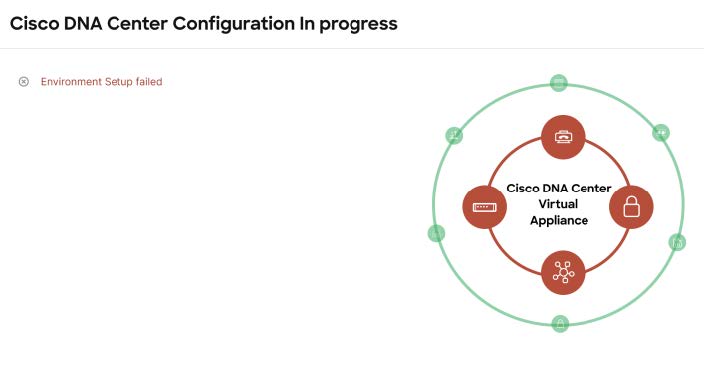

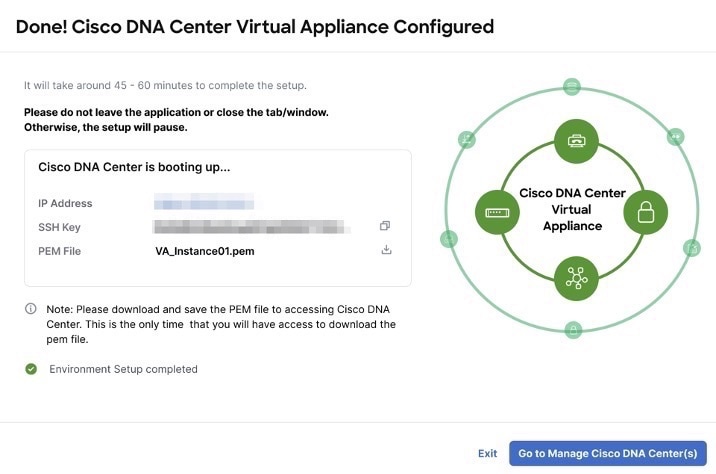

設定内容に問題がない場合は、[Start Cisco DNA Center Configuration] をクリックします。 Cisco DNA Center VA 起動パッド で環境の設定が開始されます。 環境設定が完了すると、 Cisco DNA Center が起動します。最初は、Cisco DNA Center VA 起動パッド では外側のリングがグレー表示されます。ポート 2222 が検証されると、イメージがオレンジに変わります。ポート 443 が検証されると、イメージが緑色に変わります。

Cisco DNA Center が起動すれば、設定は完了です。これで、Cisco DNA Center VA の詳細を表示できるようになります。

Cisco DNA Center の設定に失敗した場合は、[Create/Manage Cisco DNA Center(s)] ページに戻ります。詳細については、展開のトラブルシューティングを参照してください。  |

||

|

ステップ 8 |

[Copy] アイコン(

|

||

|

ステップ 9 |

VA ポッドページに戻るには、[Go to Manage Cisco DNA Center(s)] をクリックします。 |

展開のトラブルシューティング

Cisco DNA Center VA 起動パッド は、最小限の介入で AWS に Cisco DNA Center をシームレスに設定できるように設計されています。ここでは、AWS 上の Cisco DNA Center の展開時の一般的な問題をトラブルシュートする方法について説明します。

(注) |

特に指定がない限り、AWS コンソールから手動で変更を行うことは避けてください。手動で変更すると、Cisco DNA Center VA 起動パッド で問題が発生することがあります。 |

ここに記載されていない問題がある場合は、Cisco TAC にお問い合わせください。

Docker 問題のトラブルシュート

Cisco DNA Center VA 起動パッド で Docker イメージの実行中に「port is already in use」というエラーが表示された場合は、次の考えられる解決策でトラブルシュートできます。

| エラー |

考えられる解決策 |

||||

|---|---|---|---|---|---|

|

サーバーアプリケーションの実行中に次のエラーが表示された場合: port is already in use(ポートはすでに使用されています) |

Docker でサーバーアプリケーションを実行します。

サーバーアプリケーションの実行中に、クライアント アプリケーションを実行します。

|

||||

|

クライアント アプリケーションの実行中に次のエラーが表示された場合: port is already in use(ポートはすでに使用されています) |

Docker でクライアント アプリケーションを実行します。

|

ログインエラーのトラブルシュート

Cisco DNA Center VA 起動パッド にログインする際に、ログインエラーが発生する場合があります。次の一般的なログイン問題に対するトラブルシューティング方法を提供します。

エラーとその解決方法は以下のとおりです。

| エラー | 考えられる解決策 |

|---|---|

|

クレデンシャルが無効である。 |

ログイン情報を再入力し、正しく入力されていることを確認します。 |

|

You don't have enough access.(十分なアクセス権がありません。) |

管理者ユーザーの場合は、アカウントに管理者アクセス権があることを確認します。 サブユーザーの場合は、管理者によって CiscoDNACenter ユーザーグループに追加されていることを確認します。 |

|

An operation to delete is in progress, please try again after some time.(削除操作が進行中です。しばらくしてからもう一度お試しください。) |

管理者ユーザーが AWS アカウントから |

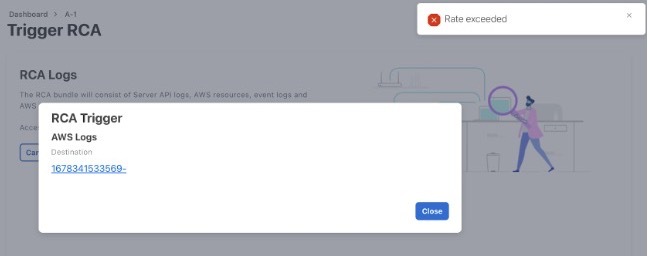

ホステッド型 Cisco DNA Center VA 起動パッド エラーのトラブルシューティング

ホステッド型 Cisco DNA Center VA 起動パッド では、根本原因分析(RCA)をトリガーすると、レート超過エラーが発生する可能性があります。このエラーが発生すると、次のバナーが表示されます。

このエラーバナーは、1 つのリージョンで最大数の API 要求(1 秒あたり 10,000)を受信した場合に表示されます。このエラーを解決するには、サービスクォータを使用して AWS の制限値を増やすか、数秒後に操作を再試行します。

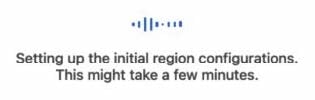

フリーズしたリージョン設定画面のトラブルシュート

[Create a VA Pod] をクリックして新しいリージョンに新しい VA ポッドを作成すると、Cisco DNA Center VA 起動パッド によってリージョンが設定されます。この設定には約 2 ~ 3 分かかり、次の設定進行中のメッセージが表示されます。

エラーメッセージが表示される場合や、画面が 5 分以上フリーズして、設定進行中のメッセジが表示されない場合は、AWS コンソールでの手動プロセスが正常に完了したことを確認し、この手順を再試行してください。問題が解決しない場合は、TAC にご連絡ください。

(注) |

このような競合状態を回避するには、VA ポッドを手動で変更しないことを推奨します。代わりに、すべてのアクションに Cisco DNA Center VA 起動パッド を使用してください。 |

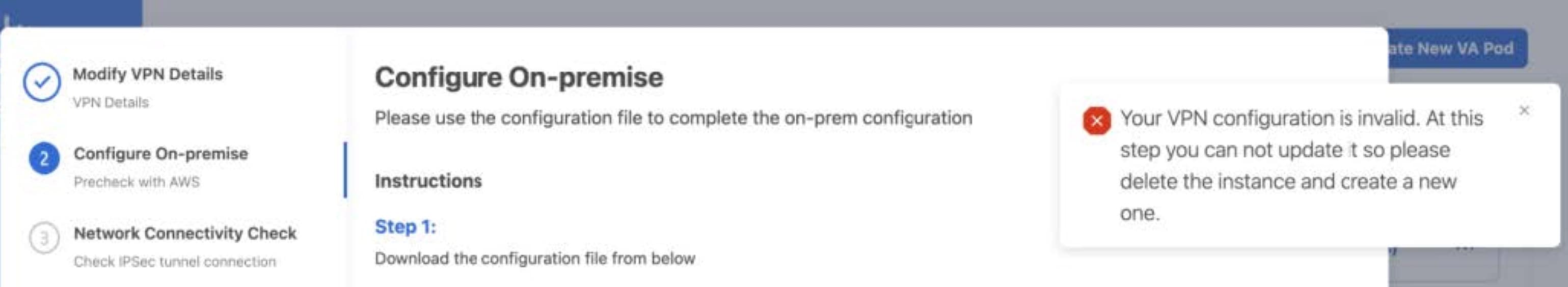

VA ポッド設定の問題のトラブルシュート

新しい VA ポッドの作成に関連する VA ポッド設定の問題をトラブルシュートできます。

新しい VA ポッドを作成しようとしたときに次のエラーが発生した場合は、次の手順を実行します。

| エラー | 考えられる解決策 | ||

|---|---|---|---|

|

+ Create VA Pod button disabled([+ Create VA Pod] ボタンが無効です) |

無効になっているボタンにカーソルを合わせると、無効になっている理由の詳細が表示されます。 新しい VA ポッドを作成できない理由として、次のことが考えられます。

|

||

|

AMI ID for this region is not available for your account.(このリージョンの AMI IDは、お使いのアカウントでは使用できません。) |

[+ Create New VA Pod] をクリックすると、 Cisco DNA Center VA 起動パッド は選択したリージョンの AMI ID を検証します。 このエラーが発生した場合、検証に失敗しており、このリージョンで新しいポッドを作成できません。この問題を解決するには、Cisco TAC にお問い合せください。 |

||

|

Your VPN configuration is invalid. At this step you cannot update it so please delete the instance and create a new one.(VPN の設定が無効です。このステップでは設定を更新できないため、インスタンスを削除してから新しいインスタンスを作成してください。) |

VA ポッドを設定する場合、次の VPN ベンダーはサポートされません。

サポートされていない VPN ベンダーを使用している場合は、次の警告が Cisco DNA Center VA 起動パッド に表示されます。  |

||

|

CustomerGateway with type "ipsec.1", ip-address "xx.xx.xx.xx", and bgp-asn "65000" already exists (RequestToken: f78ad45d-b4f8-d02b-9040-f29e5f5f86cf, HandlerErrorCode: AlreadyExists)(タイプ「ipsec.1」、IP アドレス「xx.xx.xx.xx」、 bgp-asn「65000」のカスタマーゲートウェイはすでに存在します) |

一度に複数の VA ポッドを作成しようとすると、このエラーが発生する可能性があります。 このエラーを解決するには、障害が発生した VA ポッドを削除して再作成します。一度に 1 つの VA ポッドのみを作成するようにしてください。 |

||

|

AWS Infrastructure Failed.(AWSインフラストラクチャで障害が発生しました。) |

AWS の設定に失敗した場合は、Dashboard に戻り、新しい VA ポッドを作成します。詳細については、新しい VA ポッドの作成を参照してください。

|

||

|

AWS Configuration fails when editing a VA Pod(VA ポッドの編集中に AWS の設定に失敗しました) |

AWS コンソールでの手動プロセスが正常に完了したことを確認し、この手順を再試行してください。問題が解決しない場合は、TAC にご連絡ください。

|

||

|

Deleting VA Pod has failed(VA ポッドの削除に失敗しました) |

AWS コンソールでの手動プロセスが正常に完了したことを確認し、この手順を再試行してください。問題が解決しない場合は、TAC にご連絡ください。

|

||

|

The resource you are trying to delete has been modified recently. Please refresh the page get the latest changes and try again.(削除しようとしているリソースは最近変更されました。ページを更新して最新の変更内容を表示してから、もう一度お試しください。) |

VA ポッドの削除中にこのエラーが発生した場合は、Cisco TAC にご連絡ください。 |

ネットワーク接続エラーのトラブルシュート

VA ポッドの作成中に IPSec トンネルや TGW 接続が確立されていない場合は、オンプレミスのファイアウォールまたはルータでトンネルが稼働していることを確認します。

VA ポッドから TGW へのトンネルが緑色で、TGW から CGW へのトンネルがグレーの場合は、次のことを確認します。

-

正しい構成ファイルがネットワーク管理者に転送されている。

-

ネットワーク管理者が構成ファイルに必要な変更を加えている。

-

ネットワーク管理者がエンタープライズ ファイアウォールやルータに対してこの設定を適用している。

-

優先するネットワーク接続の設定で [Existing TGW and Existing Attachments] を選択した場合は、既存のトランジットゲートウェイおよびカスタマーゲートウェイでルーティングを手動設定する に正しく従っていることを確認してください。

Cisco DNA Center VA 設定エラーのトラブルシュート

Cisco DNA Center VA の設定中に発生したエラーをトラブルシュートできます。

エラーとその解決策は以下のとおりです。

| エラー | 考えられる解決策 |

|---|---|

|

Environment Setup failed(環境設定に失敗しました) |

|

|

Delete Failed(削除に失敗しました) |

Cisco DNA Center VA の削除に失敗した場合は、Cisco TAC にご連絡ください。 |

同時実行エラーのトラブルシュート

次の表は、以下に記載する同時実行エラーのトラブルシュートに役立ちます。

| エラー | 考えられる解決策 |

|---|---|

|

Unable to delete a Pod or a Cisco DNA Center created by another user.(別のユーザーが作成したポッドや Cisco DNA Center は削除できません。) |

別のユーザーが作成した VA ポッドや Cisco DNA Center VA などコンポーネントは、そのコンポーネントで別のアクションが進行中は削除できません。アクションが完了すると、自分または他のユーザーがそのコンポーネントを削除できます。 たとえば、VA ポッドや Cisco DNA Center VA が次のプロセス中または状態にある場合は削除できません。

|

|

The status of a Pod has been changed recently.(ポッドのステータスが最近変更されました。) |

VA ポッドを削除しようとした場合、VA ポッドを作成した元のユーザーアカウントが同時アクションを実行した可能性があります。このような同時実行の問題が発生すると、選択した VA ポッドのステータスが変更されます。 VA ポッドの更新ステータスを表示するには、[Refresh] をクリックします。 |

展開に関するその他の問題のトラブルシュート

AWS に Cisco DNA Center VA を展開する際に発生するその他の問題をトラブルシュートできます。

問題とその解決策は以下のとおりです。

| 問題 | 考えられる原因と解決策 |

|---|---|

|

リソースは緑色だが、[Proceed] ボタンが無効になる。 |

一部の手順は、すべてのリソースが正常にセットアップされている場合にのみ続行できます。展開の完全性を確保するため、セットアップが完了し、すべてのリソースが設定およびロードされるまで、[Proceed] ボタンは無効のままになります。 リソースが正常にセットアップされたことが画面に表示されても、[Proceed] ボタンが無効のままになることがあります。この場合、一部のリソースがロードされるまでさらに数秒待つ必要があります。すべてのリソースが設定され、ロードされると、[Proceed] ボタンが有効になります。 |

|

1 つのリージョンで同じ CGW を持つ複数の VA ポッドを展開するとエラーが発生する。 |

次のことを確認してください。

|

|

Cisco DNA Center VA に SSH または ping を実行できない。 |

トンネルが稼働しており、アプリケーションのステータスが完了(緑色)であっても、Cisco DNA Center VA に対して SSH 接続や ping を実行できない場合があります。この問題は、オンプレミスの CGW が正しく設定されていない場合に発生する可能性があります。CGW の設定を確認して、再試行してください。 |

|

セッションが終了する |

RCA のトリガーなどの操作の進行中にセッションがタイムアウトすると、操作が突然終了し、次の通知が表示されることがあります。  セッションがタイムアウトした場合は、再度ログインして操作を再開してください。 |

AWS CloudFormation を使用した AWS 上の Cisco DNA Center の手動展開

AWS の管理に精通している場合は、AWS CloudFormation を使用して AWS アカウントで Cisco DNA Center AMIを手動展開するオプションが用意されています。

この方法では、AWS インフラストラクチャを作成し、VPN トンネルを確立して、Cisco DNA Center を展開する必要があります。

AWS CloudFormation ワークフローを使用した手動展開

この方法で AWS 上の Cisco DNA Center を展開するには、次の手順を実行します。

-

前提条件が満たされていることを確認します。AWS CloudFormation を使用した手動展開の前提条件を参照してください。

-

AWS 上の Cisco ISE と Cisco DNA Center VA を統合する場合は、AWS 上の Cisco ISE と AWS 上の Cisco DNA Center の統合に関するガイドラインを参照してください。

-

AWS CloudFormation を使用して AWS 上の Cisco DNA Center を展開します。AWS CloudFormation を使用した AWS 上の Cisco DNA Center の手動展開を参照してください。

-

環境のセットアップと Cisco DNA Center VA の設定が正しく行われ、期待どおりに動作していることを確認します。展開の検証を参照してください。

AWS CloudFormation を使用した手動展開の前提条件

ここで紹介する前提条件は、AWS CloudFormation を使用した手動展開に適用されます。AWS Marketplace を使用すると、自動方式または手動の展開方式で Cisco DNA Center を展開することもできます。それぞれの方法のメリットとデメリットについては、展開の概要を参照してください。

AWS 上の Cisco DNA Center の展開を開始する前に、次のネットワーク、AWS、および Cisco DNA Center の要件が満たされていることを確認してください。

ネットワーク環境

ご使用のネットワーク環境に関する次の情報を把握しておく必要があります。

-

エンタープライズ DNS の IP アドレス

-

(オプション)HTTPS ネットワークプロキシの詳細

AWS 環境

次の AWS 環境要件を満たす必要があります。

-

AWS アカウントにアクセスするための有効なログイン情報を保有していること。

(注)

リソースの独立性と分離を維持するために、AWS アカウントをサブアカウント(子アカウント)にすることを推奨します。サブアカウントを使用することで、Cisco DNA Center を展開しても既存のリソースは影響を受けません。

-

重要:お使いの AWS アカウントが AWS Marketplace で Cisco DNA Center 仮想アプライアンスのライセンス持ち込み(BYOL)に登録されていること。

-

AWS アカウントに管理者アクセス権限が割り当てられていること(AWS では、ポリシー名は AdministratorAccess と表示されます)。

![[AWS Services] > [IAM] > [Access management] > [Users] > [Summary] ウィンドウの順に選択すると、AWS コンソールでアカウント権限が AdministratorAccess と表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/470001-471000/470763.jpg)

-

次のリソースとサービスを AWS で設定する必要があります。

-

[VPC]:CIDR の推奨範囲は /25 です。CIDR の最後のオクテットには、0 または 128 のみを使用できます(例:x.x.x.0 または x.x.x.128xxx)。

-

[Subnets]:推奨されるサブネット範囲は /28 です。企業のサブネットと重複しないようにする必要があります。

-

[Route Tables]:VPC サブネットが VPN GW または TGW を介してエンタープライズ ネットワークと通信できることを確認します。

-

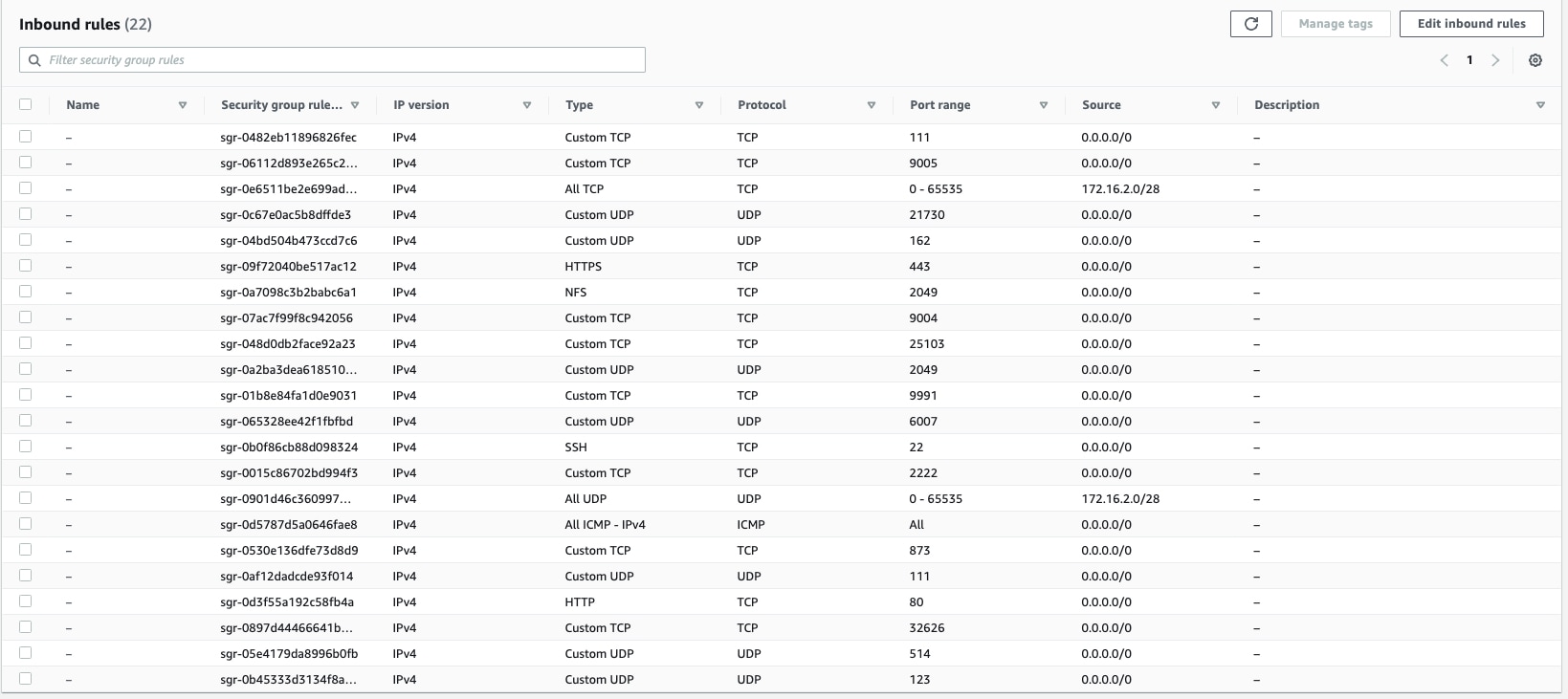

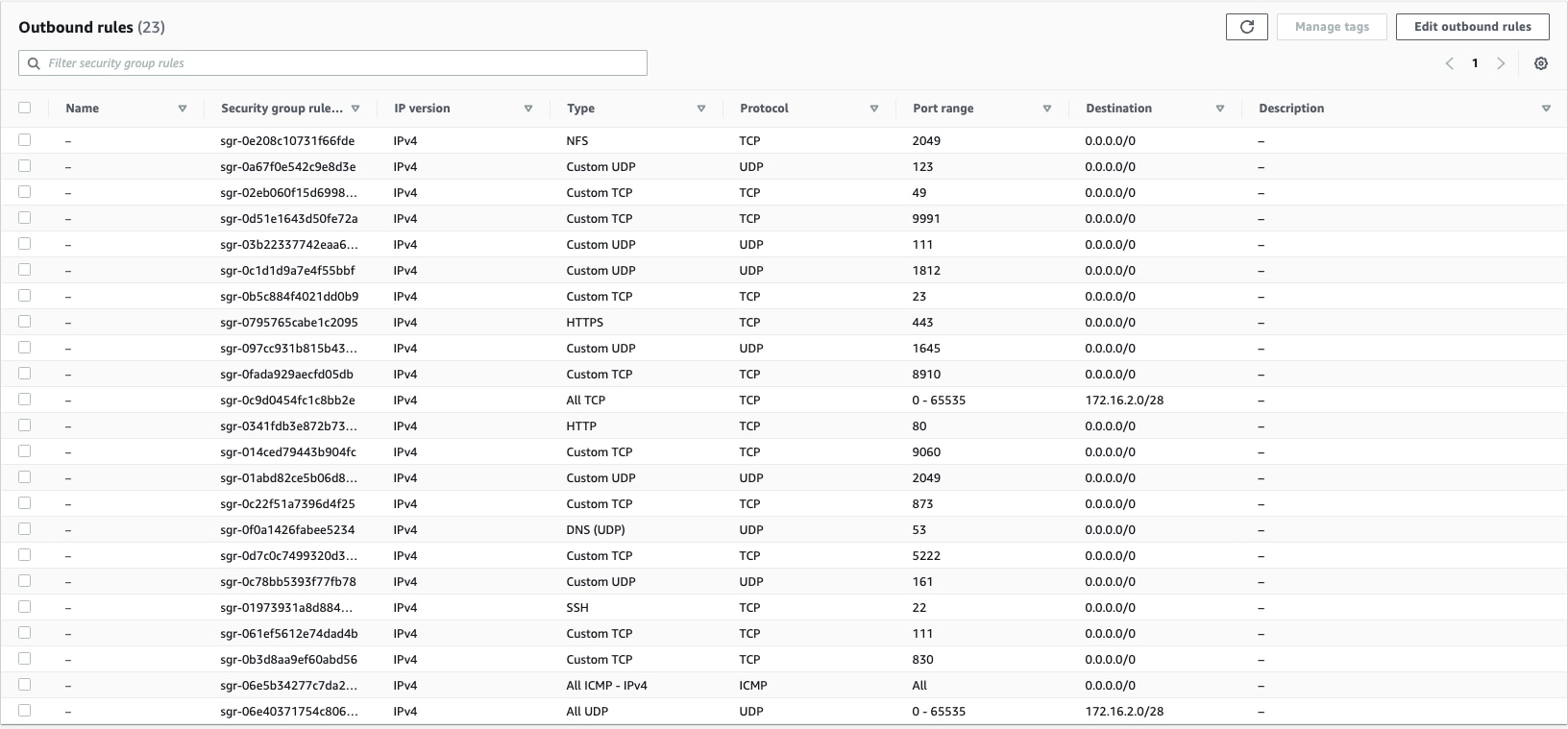

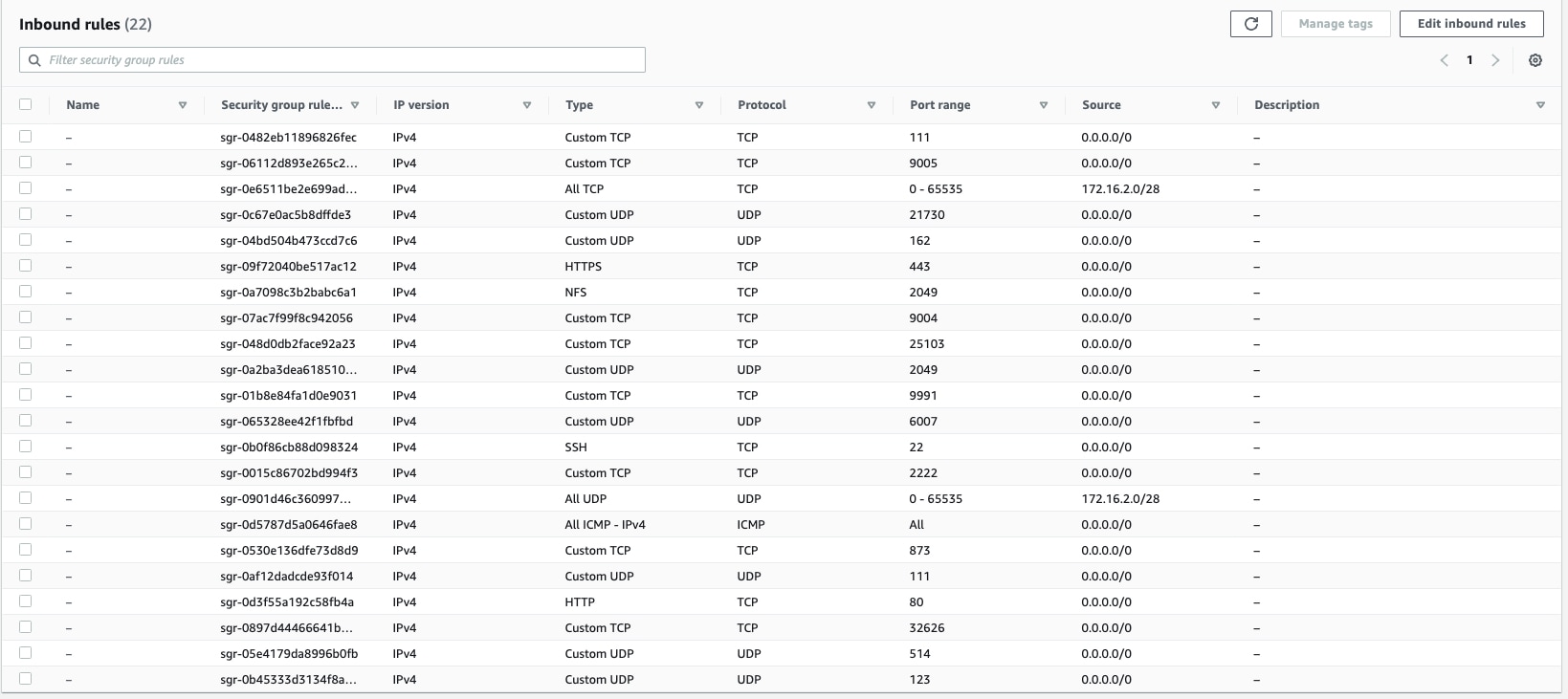

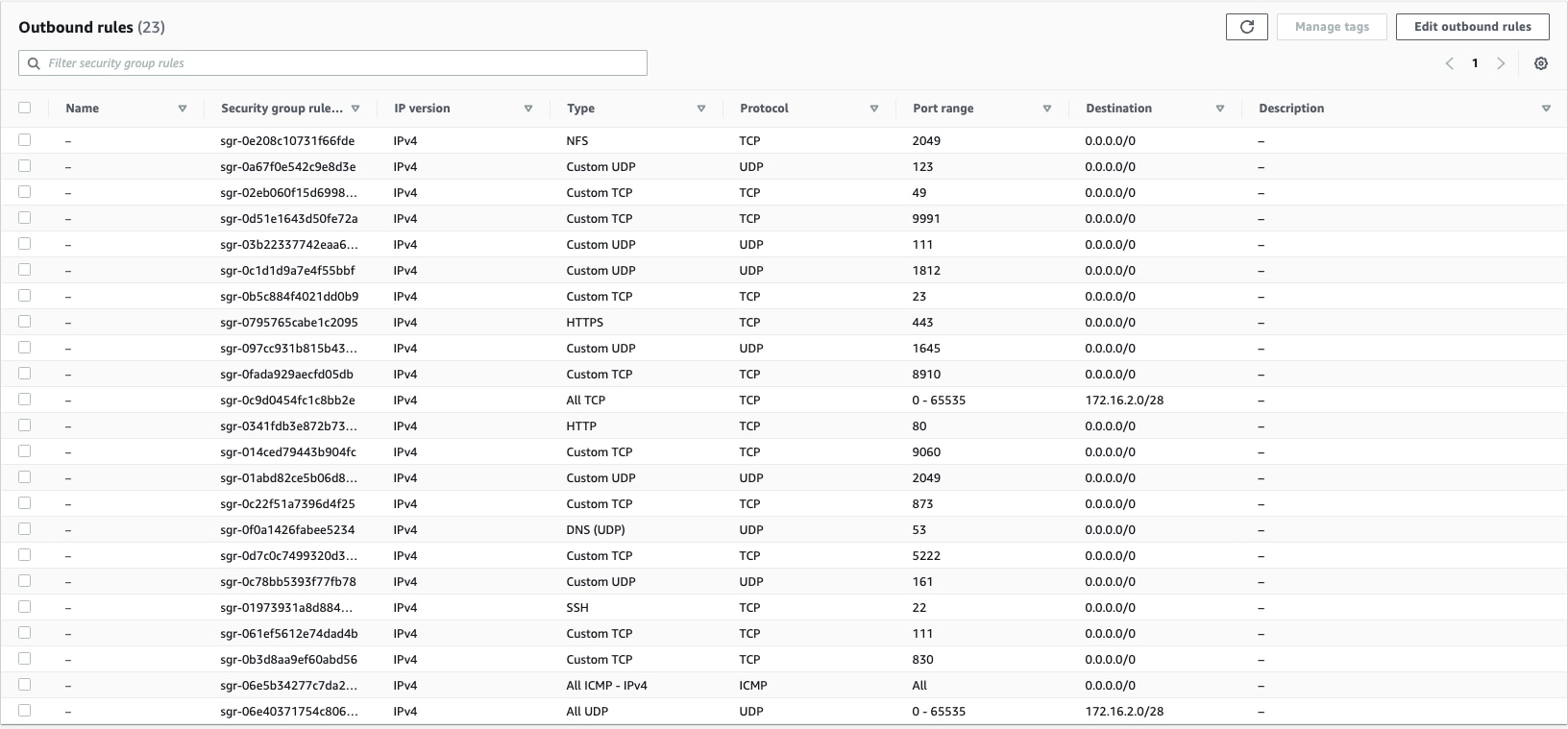

[Security Groups]:AWS 上の Cisco DNA Center とエンタープライズ ネットワーク内のデバイス間の通信では、AWS 上の Cisco DNA Center に割り当てる AWS セキュリティグループで次のポートを許可する必要があります。

-

TCP 22、80、443、9991、25103、32626

-

UDP 123、162、514、6007、21730

着信ポートと発信ポートも設定する必要があります。着信ポートを設定するには、次の図を参照してください。

発信ポートを設定するには、次の図を参照してください。

Cisco DNA Center が使用するポート、それらのポート上で通信するサービス、ポート使用におけるアプライアンスの目的、および推奨アクションを次の表に示します。

ポート サービス名 目的 推奨処置 —

ICMP

デバイスは ICMP メッセージを使用してネットワーク接続の問題を通知します。

ICMP を有効にします。

TCP 22、80、443

HTTPS、SFTP、HTTP

Cisco DNA Center からのソフトウェアイメージのダウンロードに HTTPS 443、SFTP 22、HTTP 80 を使用します。

Cisco DNA Center からの証明書のダウンロードに HTTPS 443、HTTP 80(Cisco 9800 ワイヤレスコントローラ、PnP)、センサー/テレメトリを使用します。

(注)

ポート 80 については、プラグアンドプレイ(PnP)、ソフトウェアイメージ管理(SWIM)、組み込みイベント管理(EEM)、デバイス登録、Cisco 9800 ワイヤレスコントローラを使用しない場合はブロックしてください。

これらのポートで Cisco DNA Center にアクセスできるホストまたはネットワークデバイスの送信元 IP がファイアウォールルールで制限されていることを確認してください。

(注)

HTTP 80 の使用は推奨されません。可能な限り HTTPS 443 を使用してください。

UDP 123

NTP

デバイスは時刻の同期に NTP を使用します。

デバイスが時刻を同期できるようにポートを開いておく必要があります。

UDP 162

SNMP

Cisco DNA Center はデバイスから SNMP ネットワークテレメトリを受信します。

SNMP に基づくデータ分析用にポートを開いておく必要があります。

UDP 514

Syslog

Cisco DNA Center はデバイスから syslog メッセージを受信します。

syslog に基づくデータ分析用にポートを開いておく必要があります。

UDP 6007

NetFlow

Cisco DNA Center はデバイスから NetFlow ネットワークテレメトリを受信します。

NetFlow に基づくデータ分析用にポートを開いておく必要があります。

TCP 9991

Wide Area Bonjour サービス

Cisco DNA Center は、Bonjour 制御プロトコルを使用して、サービス検出ゲートウェイ(SDG)エージェントからマルチキャスト ドメイン ネーム システム(mDNS)トラフィックを受信します。

Bonjour アプリケーションがインストールされている場合、Cisco DNA Center でポートを開いておく必要があります。

UDP 21730

アプリケーション可視性サービス

アプリケーション可視性サービスの CBAR デバイス通信。

ネットワークデバイスで CBAR が有効になっている場合、ポートを開いておく必要があります。

TCP 25103

ストリーミングテレメトリが有効になっている Cisco 9800 ワイヤレスコントローラおよび Cisco Catalyst 9000 スイッチ

テレメトリに使用されます。

Cisco DNA Center と Catalyst 9000 デバイス間のテレメトリ接続用にポートが開いている必要があります。

TCP 32626

インテリジェントキャプチャ(gRPC)コレクタ

Cisco DNA アシュアランス インテリジェントキャプチャ(gRPC)機能で使用されるトラフィック統計情報とパケットキャプチャデータの受信に使用されます。

Cisco DNA アシュアランス インテリジェントキャプチャ(gRPC)機能を使用する場合、ポートを開いておく必要があります。

-

-

[VPN Gateway (VPN GW)] または [Transit Gateway (TGW)]:エンタープライズ ネットワークへの既存の接続が必要です。これはカスタマーゲートウェイ(CGW)を指します。

CGW から AWS への既存の接続については、ファイアウォール設定またはプロキシゲートウェイのどちらでポートを開くかを問わず、Cisco DNA Center VA との間で送受信されるトラフィックフローに対して適切なポートが開いていることを確認する必要があります。アプライアンスで使用される既知のネットワークサービスポートの詳細については、『Cisco DNA Center First-Generation Appliance Installation Guide, Release 2.3.5』[英語] の「Plan the Deployment」の章に記載されている「Required Network Ports」を参照してください。

-

[Site-to-Site VPN Connection]:トランジット ゲートウェイ アタッチメントとトランジット ゲートウェイ ルート テーブルを使用できます。

-

-

AWS 環境は、次のいずれかのリージョンで設定する必要があります。

-

ap-northeast-1(東京)

-

ap-northeast-2(ソウル)

-

ap-south-1(ムンバイ)

-

ap-southeast-1(シンガポール)

-

ap-southeast-2(シドニー)

-

ca-central-1(カナダ)

-

eu-central-1(フランクフルト)

-

eu-south-1(ミラノ)

-

eu-west-1(アイルランド)

-

eu-west-2(ロンドン)

-

eu-west-3(パリ)

-

us-east-1(バージニア)

-

us-east-2(オハイオ)

-

us-west-1(北カリフォルニア)

-

us-west-2(オレゴン)

-

-

複数の IAM ユーザーが同じ環境設定を使用して Cisco DNA Center を設定できるようにするには、次のポリシーを持つグループを作成し、該当するユーザーをそのグループに追加する必要があります。

-

IAMReadOnlyAccess

-

AmazonEC2FullAccess

-

AWSCloudFormationFullAccess

-

-

Cisco DNA Center インスタンスのサイズは、次の最小リソース要件を満たす必要があります。

-

r5a.8xlarge(AWS インスタンスタイプは、推奨される最小サイジング仕様の一例です)

重要

Cisco DNA Center は r5a.8xlarge インスタンスサイズのみをサポートします。この設定は変更できません。さらに、r5a.8xlarge インスタンスサイズは、特定の可用性ゾーンではサポートされていません。サポートされている可用性ゾーンのリストを表示するには、『Release Notes for Cisco DNA Center on AWS, Release 1.3.x』[英語] を参照してください。

-

32 vCPU

-

256 GB RAM

-

4 TB ストレージ

-

2500 ディスク入出力処理/秒(IOPS)

-

180 MBps のディスク帯域幅

-

-

次の AWS 情報を用意します。

-

サブネット ID

-

セキュリティ グループ ID

-

キーペア ID

-

環境名

-

CIDR 予約

-

Cisco DNA Center 環境

Cisco DNA Center 環境が次の要件を満たす必要があります。

-

Cisco DNA Center GUI にアクセスできること。

-

次の Cisco DNA Center 情報を用意します。

-

[NTP Setting]

-

デフォルトゲートウェイ設定

-

CLI パスワード

-

UI ユーザー名/パスワード

-

スタティック IP(Static IP)

-

Cisco DNA Center VA IP アドレスの FQDN

-

AWS CloudFormation を使用した AWS 上の Cisco DNA Center の手動展開

Cisco DNA Center VA の展開は、AWS CloudFormation を使用して手動で実行できます。提供されている AWS CloudFormation のテンプレートには、すべての必須パラメータに関連する詳細情報が含まれています。

展開プロセスの一環として、Cisco DNA Center インスタンスの AWS CloudFormation テンプレートによって次の Amazon CloudWatch ダッシュボードとアラームが自動的に作成されます。

-

DNACDashboard(VA_Instance_MonitoringBoard)

-

DnacCPUAlarm:Cisco DNA Center インスタンスの CPU 使用率が 80% 以上になると、このアラームがトリガーされます。CPU 使用率のデフォルトのしきい値は 80% です。

-

DnacSystemStatusAlarm:Cisco DNA Center インスタンスのシステムステータスチェックに失敗すると、リカバリプロセスが開始されます。システムステータスチェックのデフォルトのしきい値は 0 です。

始める前に

-

必要なすべてのコンポーネントを使用して AWS 環境がセットアップされていること。詳細については、AWS CloudFormation を使用した手動展開の前提条件を参照してください。

-

VPN トンネルが稼働していること。

手順

|

ステップ 1 |

シスコのソフトウェアダウンロードサイトに移動し、次のファイルをダウンロードします。

この TAR ファイルには、Cisco DNA Center VA インスタンスの作成に使用する AWS CloudFormation テンプレートが含まれています。AWS CloudFormation テンプレートには複数の AMI が含まれており、それぞれの AMI には特定のリージョンに基づいて異なる AMI ID が割り当てられています。リージョンに適した AMI ID を使用してください。

|

||||||||||||||||||||||||||||||||

|

ステップ 2 |

TAR ファイルがシスコから正規に配布されていることを確認します。手順の詳細については、Cisco DNA Center VA の TAR ファイルの確認を参照してください。 |

||||||||||||||||||||||||||||||||

|

ステップ 3 |

AWS コンソールにログインします。 AWS コンソールが表示されます。 |

||||||||||||||||||||||||||||||||

|

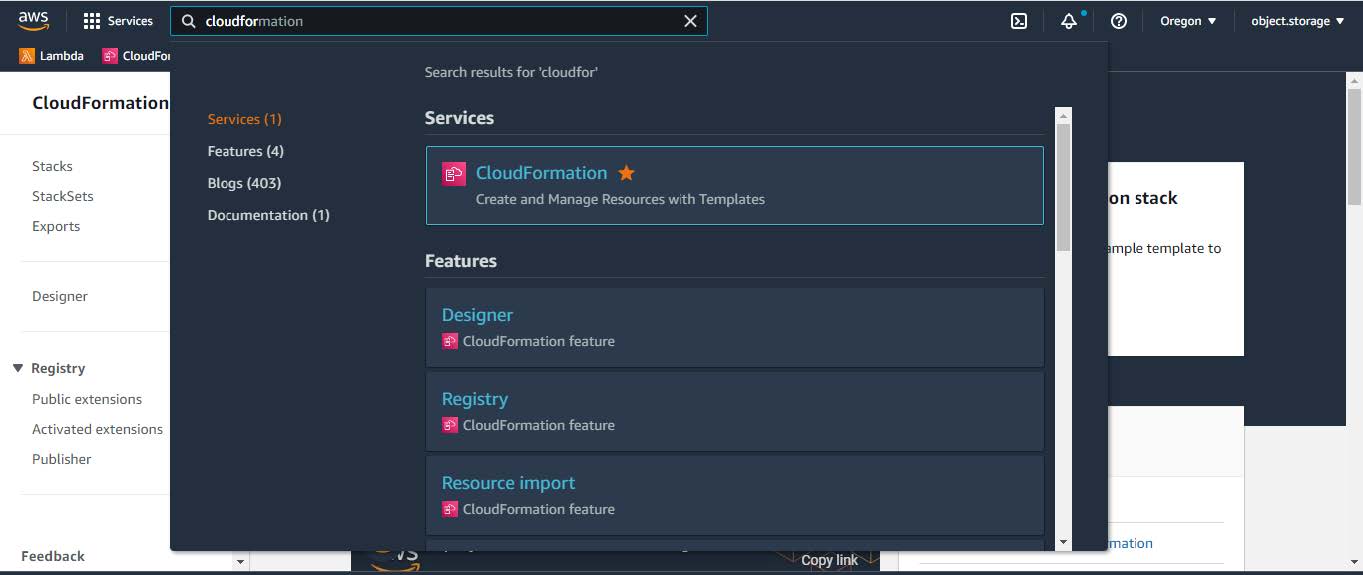

ステップ 4 |

検索バーに cloudformation と入力します。  |

||||||||||||||||||||||||||||||||

|

ステップ 5 |

ドロップダウンメニューから [CloudFormation] を選択します。 |

||||||||||||||||||||||||||||||||

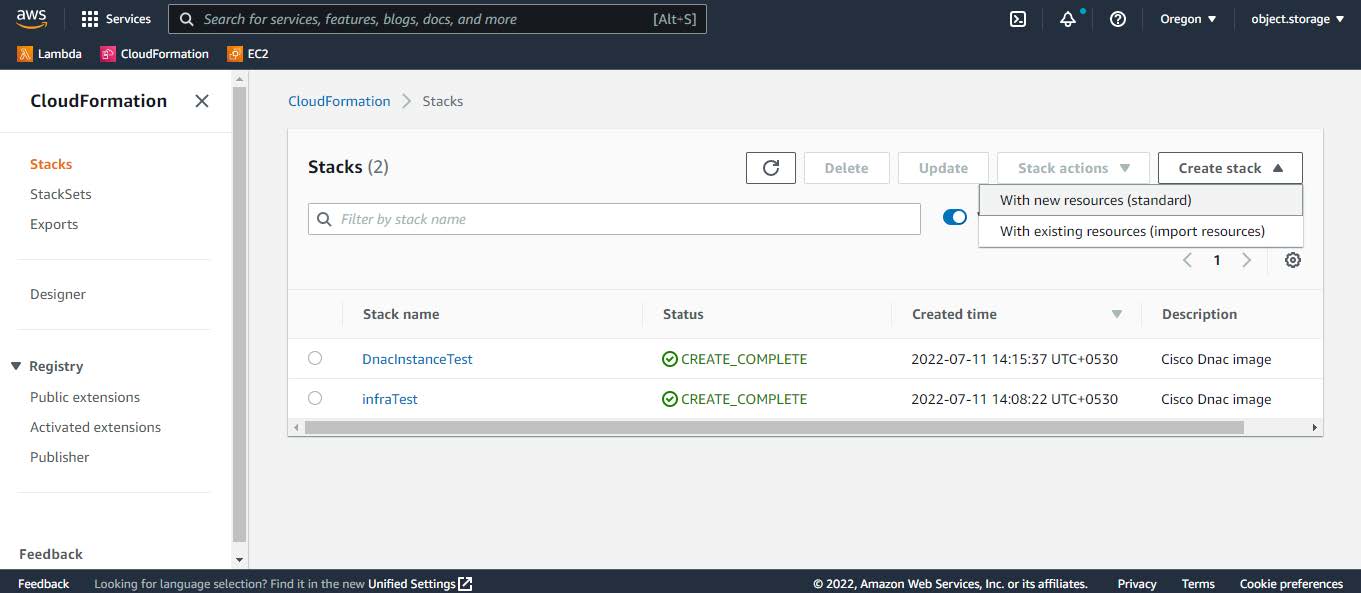

|

ステップ 6 |

[Create stack] をクリックして [With new resources (standard)] を選択します。  |

||||||||||||||||||||||||||||||||

|

ステップ 7 |

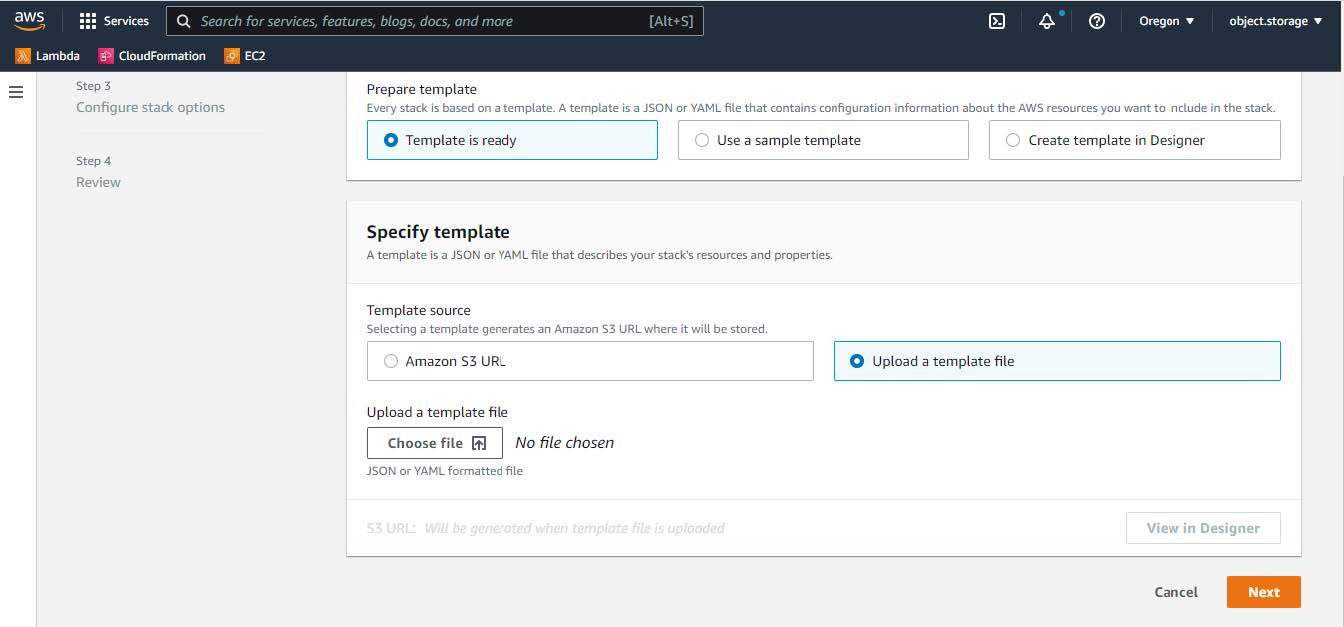

[Specify template] で、[Upload a template file] を選択し、ステップ 1 でダウンロードした AWS CloudFormation テンプレートを選択します。  |

||||||||||||||||||||||||||||||||

|

ステップ 8 |

スタック名を入力し、次のパラメータを確認します。

|

||||||||||||||||||||||||||||||||

|

ステップ 9 |

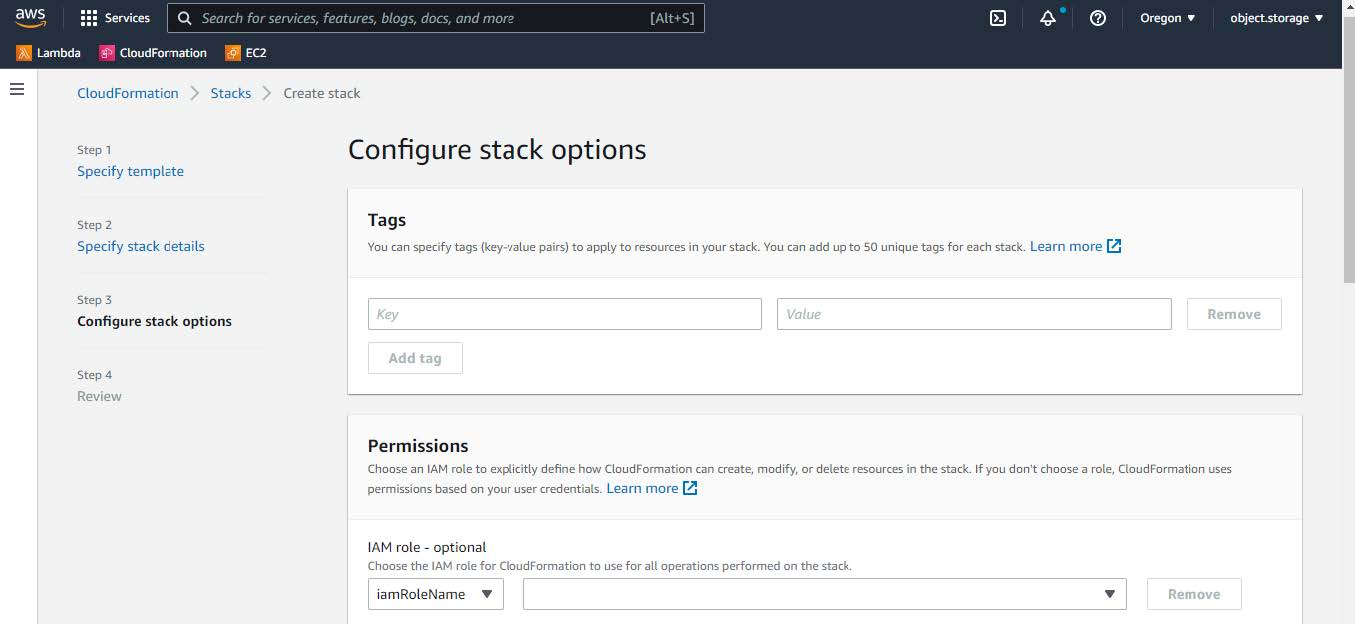

(任意) [Next] をクリックして、スタックオプションを設定します。  |

||||||||||||||||||||||||||||||||

|

ステップ 10 |

[Next] をクリックして、スタック情報を確認します。 |

||||||||||||||||||||||||||||||||

|

ステップ 11 |

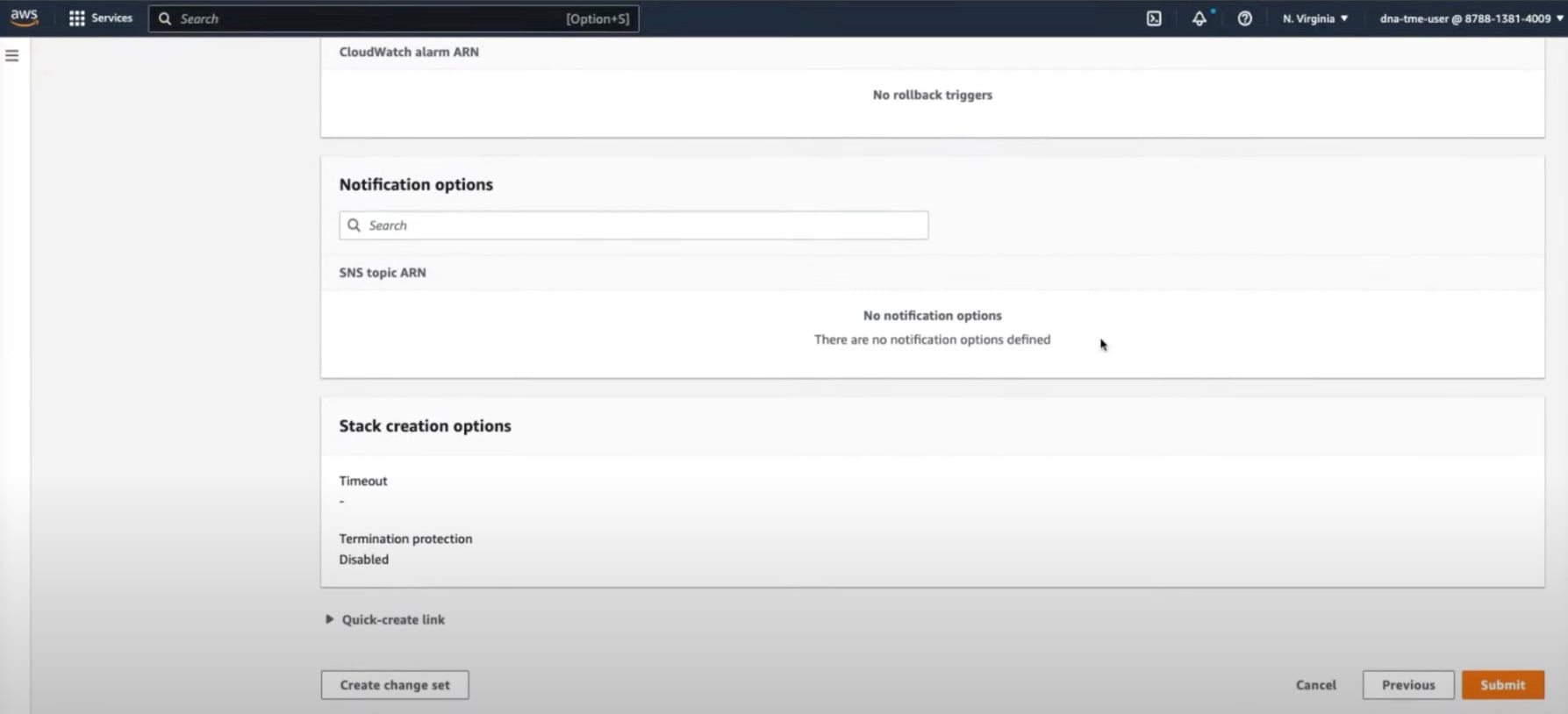

設定に問題なければ、[Submit] をクリックして終了します。  スタックの作成プロセスには、通常 45 ~ 60 分かかります。 |

展開の検証

環境のセットアップと Cisco DNA Center VA の設定が正常に機能していることを確認するには、次の検証チェックを実行します。

始める前に

AWS CloudFormation でのスタック作成時にエラーが発生していないことを確認します。

手順

|

ステップ 1 |

Cisco DNA Center の IP アドレスに ping を送信して、ホストの詳細とネットワーク接続が有効であることを確認します。 |

|

ステップ 2 |

Cisco DNA Center との SSH 接続を確立して、Cisco DNA Center が認証されていることを確認します。 |

|

ステップ 3 |

ブラウザを使用して、Cisco DNA Center GUI への HTTPS アクセスをテストします。 ブラウザの互換性の詳細については、『Release Notes for AWS 上の Cisco DNA Center, Release 1.3.x』[英語] を参照してください。 |

AWS Marketplace を使用して AWS に Cisco DNA Center を手動展開する

AWS の管理に精通している場合は、AWS Marketplace を使用して AWS アカウントで Cisco DNA Center を手動展開するオプションが用意されています。

AWS Marketplace ワークフローを使用した手動展開

この方法で AWS 上の Cisco DNA Center を展開するには、次の手順を実行します。

-

前提条件が満たされていることを確認します。AWS Marketplace を使用して手動展開する場合の前提条件を参照してください。

-

AWS 上の Cisco ISE と Cisco DNA Center VA を統合する計画がある場合は、AWS 上の Cisco ISE と AWS 上の Cisco DNA Center の統合に関するガイドラインを参照してください。

-

AWS Marketplace を使用して AWS 上の Cisco DNA Center を展開します。AWS Marketplace を使用して AWS に Cisco DNA Center を手動展開する を参照してください。

-

環境のセットアップと Cisco DNA Center VA の設定が正しく行われ、期待どおりに動作していることを確認します。展開の検証を参照してください。

AWS Marketplace を使用して手動展開する場合の前提条件

ここで紹介する前提条件は、AWS Marketplace を使用した手動展開に適用されます。AWS Marketplace を使用すると、自動方式または手動の展開方式で Cisco DNA Center を展開することもできます。それぞれの方法のメリットとデメリットについては、展開の概要を参照してください。

AWS 上の Cisco DNA Center の展開を開始する前に、次のネットワーク、AWS、および Cisco DNA Center の要件が満たされていることを確認してください。

ネットワーク環境

ご使用のネットワーク環境に関する次の情報を把握しておく必要があります。

-

エンタープライズ DNS の IP アドレス

-

(オプション)HTTPS ネットワークプロキシの詳細

AWS 環境

次の AWS 環境要件を満たす必要があります。

-

AWS アカウントにアクセスするための有効なログイン情報を保有していること。

(注)

リソースの独立性と分離を維持するために、AWS アカウントをサブアカウント(子アカウント)にすることを推奨します。サブアカウントを使用することで、Cisco DNA Center を展開しても既存のリソースは影響を受けません。

-

重要:お使いの AWS アカウントが AWS Marketplace で Cisco DNA Center 仮想アプライアンスのライセンス持ち込み(BYOL)に登録されていること。

-

AWS アカウントに管理者アクセス権限が割り当てられていること(AWS では、ポリシー名は AdministratorAccess と表示されます)。

![[AWS Services] > [IAM] > [Access management] > [Users] > [Summary] ウィンドウの順に選択すると、AWS コンソールでアカウント権限が AdministratorAccess と表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/470001-471000/470763.jpg)

-

次のリソースとサービスを AWS で設定する必要があります。

-

[VPC]:CIDR の推奨範囲は /25 です。CIDR の最後のオクテットには、0 または 128 のみを使用できます(例:x.x.x.0 または x.x.x.128xxx)。

-

[Subnets]:推奨されるサブネット範囲は /28 です。企業のサブネットと重複しないようにする必要があります。

-

[Route Tables]:VPC サブネットが VPN GW または TGW を介してエンタープライズ ネットワークと通信できることを確認します。

-

[Security Groups]:AWS 上の Cisco DNA Center とエンタープライズ ネットワーク内のデバイス間の通信では、AWS 上の Cisco DNA Center に割り当てる AWS セキュリティグループで次のポートを許可する必要があります。

-

TCP 22、80、443、9991、25103、32626

-

UDP 123、162、514、6007、21730

着信ポートと発信ポートも設定する必要があります。着信ポートを設定するには、次の図を参照してください。

発信ポートを設定するには、次の図を参照してください。

Cisco DNA Center が使用するポート、それらのポート上で通信するサービス、ポート使用におけるアプライアンスの目的、および推奨アクションを次の表に示します。

ポート サービス名 目的 推奨処置 —

ICMP

デバイスは ICMP メッセージを使用してネットワーク接続の問題を通知します。

ICMP を有効にします。

TCP 22、80、443

HTTPS、SFTP、HTTP

Cisco DNA Center からのソフトウェアイメージのダウンロードに HTTPS 443、SFTP 22、HTTP 80 を使用します。

Cisco DNA Center からの証明書のダウンロードに HTTPS 443、HTTP 80(Cisco 9800 ワイヤレスコントローラ、PnP)、センサー/テレメトリを使用します。

(注)

ポート 80 については、プラグアンドプレイ(PnP)、ソフトウェアイメージ管理(SWIM)、組み込みイベント管理(EEM)、デバイス登録、Cisco 9800 ワイヤレスコントローラを使用しない場合はブロックしてください。

これらのポートで Cisco DNA Center にアクセスできるホストまたはネットワークデバイスの送信元 IP がファイアウォールルールで制限されていることを確認してください。

(注)

HTTP 80 の使用は推奨されません。可能な限り HTTPS 443 を使用してください。

UDP 123

NTP

デバイスは時刻の同期に NTP を使用します。

デバイスが時刻を同期できるようにポートを開いておく必要があります。

UDP 162

SNMP

Cisco DNA Center はデバイスから SNMP ネットワークテレメトリを受信します。

SNMP に基づくデータ分析用にポートを開いておく必要があります。

UDP 514

Syslog

Cisco DNA Center はデバイスから syslog メッセージを受信します。

syslog に基づくデータ分析用にポートを開いておく必要があります。

UDP 6007

NetFlow

Cisco DNA Center はデバイスから NetFlow ネットワークテレメトリを受信します。

NetFlow に基づくデータ分析用にポートを開いておく必要があります。

TCP 9991

Wide Area Bonjour サービス

Cisco DNA Center は、Bonjour 制御プロトコルを使用して、サービス検出ゲートウェイ(SDG)エージェントからマルチキャスト ドメイン ネーム システム(mDNS)トラフィックを受信します。

Bonjour アプリケーションがインストールされている場合、Cisco DNA Center でポートを開いておく必要があります。

UDP 21730

アプリケーション可視性サービス

アプリケーション可視性サービスの CBAR デバイス通信。

ネットワークデバイスで CBAR が有効になっている場合、ポートを開いておく必要があります。

TCP 25103

ストリーミングテレメトリが有効になっている Cisco 9800 ワイヤレスコントローラおよび Cisco Catalyst 9000 スイッチ

テレメトリに使用されます。

Cisco DNA Center と Catalyst 9000 デバイス間のテレメトリ接続用にポートが開いている必要があります。

TCP 32626

インテリジェントキャプチャ(gRPC)コレクタ

Cisco DNA アシュアランス インテリジェントキャプチャ(gRPC)機能で使用されるトラフィック統計情報とパケットキャプチャデータの受信に使用されます。

Cisco DNA アシュアランス インテリジェントキャプチャ(gRPC)機能を使用する場合、ポートを開いておく必要があります。

-

-

[VPN Gateway (VPN GW)] または [Transit Gateway (TGW)]:エンタープライズ ネットワークへの既存の接続が必要です。これはカスタマーゲートウェイ(CGW)を指します。

CGW から AWS への既存の接続については、ファイアウォール設定またはプロキシゲートウェイのどちらでポートを開くかを問わず、Cisco DNA Center VA との間で送受信されるトラフィックフローに対して適切なポートが開いていることを確認する必要があります。アプライアンスで使用される既知のネットワークサービスポートの詳細については、『Cisco DNA Center First-Generation Appliance Installation Guide, Release 2.3.5』[英語] の「Plan the Deployment」の章に記載されている「Required Network Ports」を参照してください。

-

[Site-to-Site VPN Connection]:トランジット ゲートウェイ アタッチメントとトランジット ゲートウェイ ルート テーブルを使用できます。

-

-

AWS 環境は、次のいずれかのリージョンで設定する必要があります。

-

ap-northeast-1(東京)

-

ap-northeast-2(ソウル)

-

ap-south-1(ムンバイ)

-

ap-southeast-1(シンガポール)

-

ap-southeast-2(シドニー)

-

ca-central-1(カナダ)

-

eu-central-1(フランクフルト)

-

eu-south-1(ミラノ)

-

eu-west-1(アイルランド)

-

eu-west-2(ロンドン)

-

eu-west-3(パリ)

-

us-east-1(バージニア)

-

us-east-2(オハイオ)

-

us-west-1(北カリフォルニア)

-

us-west-2(オレゴン)

-

-

複数の IAM ユーザーが同じ環境設定を使用して Cisco DNA Center を設定できるようにするには、次のポリシーを持つグループを作成し、該当するユーザーをそのグループに追加する必要があります。

-

IAMReadOnlyAccess

-

AmazonEC2FullAccess

-

AWSCloudFormationFullAccess

-

-

Cisco DNA Center インスタンスのサイズは、次の最小リソース要件を満たす必要があります。

-

r5a.8xlarge(AWS インスタンスタイプは、推奨される最小サイジング仕様の一例です)

重要

Cisco DNA Center は r5a.8xlarge インスタンスサイズのみをサポートします。この設定は変更できません。さらに、r5a.8xlarge インスタンスサイズは、特定の可用性ゾーンではサポートされていません。サポートされている可用性ゾーンのリストを表示するには、『Release Notes for Cisco DNA Center on AWS, Release 1.3.x』[英語] を参照してください。

-

32 vCPU

-

256 GB RAM

-

4 TB ストレージ

-

2500 ディスク入出力処理/秒(IOPS)

-

180 MBps のディスク帯域幅

-

-

次の AWS 情報を用意します。

-

サブネット ID

-

セキュリティ グループ ID

-

キーペア ID

-

環境名

-

CIDR 予約

-

Cisco DNA Center 環境

Cisco DNA Center 環境が次の要件を満たす必要があります。

-

Cisco DNA Center GUI にアクセスできること。

-

次の Cisco DNA Center 情報を用意します。

-

[NTP Setting]

-

デフォルトゲートウェイ設定

-

CLI パスワード

-

UI ユーザー名/パスワード

-

スタティック IP(Static IP)

-

Cisco DNA Center VA IP アドレスの FQDN

-

AWS Marketplace を使用して AWS に Cisco DNA Center を手動展開する

AWS 上の Cisco DNA Center を使用して AWS Marketplace を展開する方法については、シスコのソフトウェアダウンロードサイトにアクセスし、次のファイルをダウンロードしてください。

AWS Marketplace を使用して AWS に Cisco DNA Center を展開する

展開の検証

環境のセットアップと Cisco DNA Center VA の設定が正常に機能していることを確認するには、次の検証チェックを実行します。

始める前に

AWS Marketplace でのスタック作成時にエラーが発生していないことを確認します。

手順

|

ステップ 1 |

Cisco DNA Center の IP アドレスに ping を送信して、ホストの詳細とネットワーク接続が有効であることを確認します。 |

|

ステップ 2 |

Cisco DNA Center との SSH 接続を確立して、Cisco DNA Center が認証されていることを確認します。 |

|

ステップ 3 |

ブラウザを使用して、Cisco DNA Center GUI への HTTPS アクセスをテストします。 ブラウザの互換性の詳細については、『Release Notes for AWS 上の Cisco DNA Center, Release 1.3.x』[英語] を参照してください。 |

バックアップと復元

バックアップおよび復元機能を使用して、別のアプライアンスに復元するためのバックアップファイルを作成できます。Cisco DNA Center VA では、次の 2 つの方法でデータをバックアップおよび復元できます。

-

Cisco DNA Center のハードウェアアプライアンスからデータをバックアップし、Cisco DNA Center VA にデータを復元します。

-

1 つの Cisco DNA Center VA からデータをバックアップし、別の Cisco DNA Center VA にデータを復元します。

バックアップと復元(ハードウェアアプライアンスから VA)

Cisco DNA Center ハードウェアアプライアンスからデータをバックアップし、Cisco DNA Center VA にデータを復元します。

始める前に

ハードウェアアプライアンスの場合は、44 コア Cisco DNA Center アプライアンスを使用してデータをバックアップおよび復元します。

手順

|

ステップ 1 |

Cisco DNA Center ハードウェアアプライアンスからデータをバックアップします。手順については、『Cisco DNA Center Administrator Guide, Release 2.3.5』[英語] の「Backup and Restore」の章を確認してください。 バックアップサーバーが VPN を介して Cisco DNA Center に接続されていることを確認します。 |

|

ステップ 2 |

Cisco DNA Center VAを作成します。詳細については、新しい Cisco DNA Center VA の作成を参照してください。 Cisco DNA Center VA が稼働していることを確認します。 |

|

ステップ 3 |

Cisco DNA Center VA をステップ 1 のバックアップサーバーに接続します。 バックアップサーバーが Cisco DNA Center VA から到達可能であることを確認します。 |

|

ステップ 4 |

Cisco DNA Center VA でバックアップ サーバーを設定します。 |

|

ステップ 5 |

データを Cisco DNA Center VA に復元します。 |

バックアップと復元(VA から VA)

始める前に

Cisco DNA Center VA 起動パッド または AWS CloudFormation を使用して 2 つの Cisco DNA Center VA が正常に展開されていることを確認します。詳細については、自動展開方式を使用した AWS 上の Cisco DNA Center の展開またはAWS CloudFormation を使用した AWS 上の Cisco DNA Center の手動展開を参照してください。

手順

|

ステップ 1 |

Cisco DNA Center VA からデータをバックアップします。手順については、『Cisco DNA Center Administrator Guide, Release 2.3.5』[英語] の「Backup and Restore」の章を確認してください。 バックアップサーバーが VPN を介して Cisco DNA Center VA に接続されていることを確認します。 |

|

ステップ 2 |

復元する Cisco DNA Center VA を起動します。 この Cisco DNA Center VA が稼働していることを確認します。 |

|

ステップ 3 |

復元する Cisco DNA Center VA をステップ 1 のバックアップサーバーに接続します。 バックアップサーバーが Cisco DNA Center VA から到達可能であることを確認します。 |

|

ステップ 4 |

復元する Cisco DNA Center VA のバックアップ サーバーを設定します。 |

|

ステップ 5 |

データを Cisco DNA Center VA に復元します。 |

Cisco DNA Center VA 起動パッド を使用した VA ポッドとユーザー設定の管理

Cisco DNA Center VA 起動パッド では、VA ポッド、Cisco DNA Center VA、およびユーザー設定を管理できます。

Cisco Launchpad へのログイン

Cisco DNA Center VA 起動パッド は次の認証方式をサポートしています。

-

シスコアカウントでログインこの方法では、シスコアカウントのログイン情報を使用します。

-

フェデレーテッドユーザーとしてログイン:フェデレーテッドアクセスでは、組織などのアイデンティティプロバイダー(IdP)がユーザー認証と Cisco DNA Center VA 起動パッド への情報の送信を担当し、ログイン後に付与されるリソースアクセスの範囲を決定するのに役立ちます。初回ログイン時に、このユーザーには CiscoDNACenter ロールを作成する管理者ユーザーロールが割り当てられます。管理者は CiscoDNACenter ロールを後続のユーザーに割り当てることができます。CiscoDNACenter ロールには、CiscoDNACenter ユーザグループと同じ権限が付与されます。CiscoDNACenter ロールによって付与される権限の詳細については、自動展開の前提条件を参照してください。

saml2aws CLI または AWS CLI を使用して、フェデレーテッドユーザーとして Cisco DNA Center VA 起動パッド にログインするためのトークンを生成できます。詳細については、次のトピックを参照してください。

シスコアカウントでのログイン

この手順では、Cisco DNA Center VA 起動パッド にログインする方法を示します。

始める前に

次の要件が満たされていることを確認します。

-

AWS アカウントに管理者アクセス権限が割り当てられてる。詳細については、自動展開の前提条件を参照してください。

-

Cisco DNA Center VA 起動パッド がインストールされているか、ホステッド型 Cisco DNA Center VA 起動パッド にアクセスできる。

-

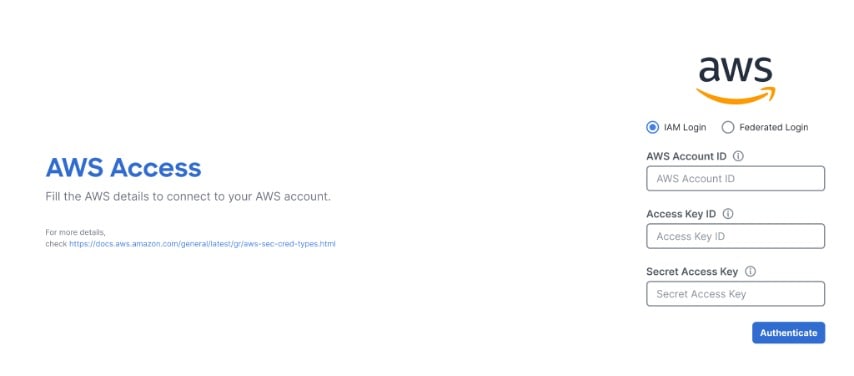

AWS のアカウント ID、アクセスキー ID、およびシークレットアクセスキーが用意されている。

手順

|

ステップ 1 |

ブラウザウィンドウから、次のいずれかを実行します。

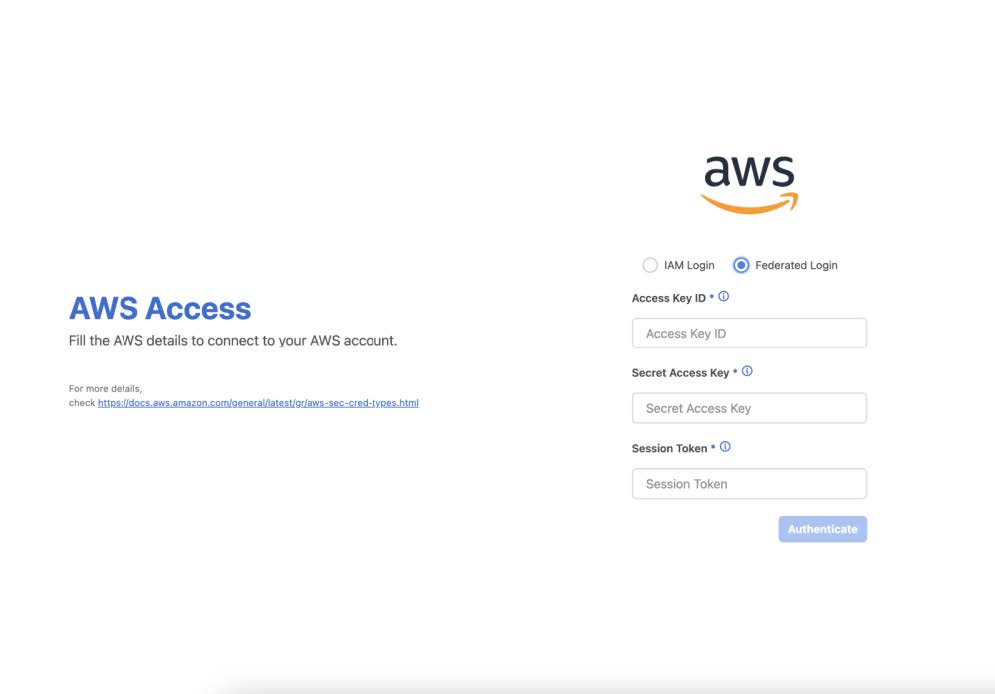

AWS ログインウィンドウが表示されます。  |

|

ステップ 2 |

ユーザーログインを選択し、次のフィールドにログイン情報を入力します。

アクセスキー ID とシークレットアクセスキーを取得する方法については、AWS の Web サイトに掲載されている AWS Tools for PowerShell ユーザーガイド [英語] の 「AWS Account and Access Keys」を参照してください。 |

|

ステップ 3 |

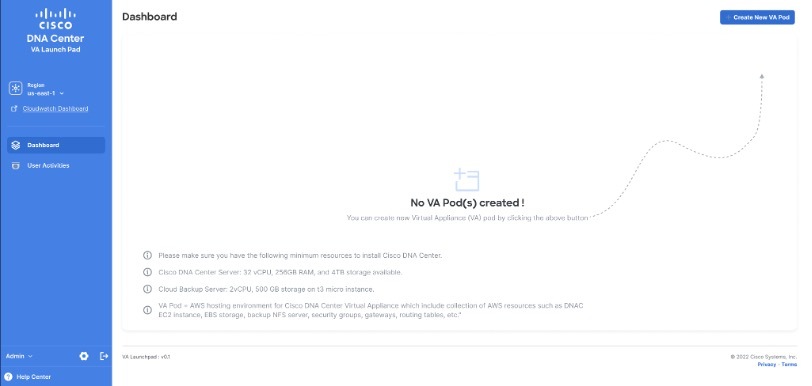

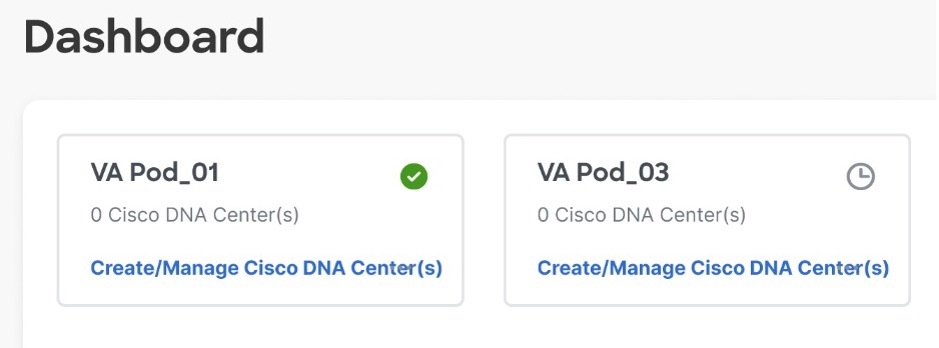

[認証(Authenticate)] をクリックします。 正常にログインすると、 Dashboardが表示され、us-east-1 リージョンがデフォルトで選択されます。 リージョンのバージョンを更新するように求められた場合は、プロンプトに従って更新を完了します。詳細については、リージョンのバージョンの更新を参照してください。  |

|

ステップ 4 |

ログインエラーが発生した場合は、エラーを解決して再度ログインする必要があります。詳細については、ログインエラーのトラブルシュートを参照してください。 |

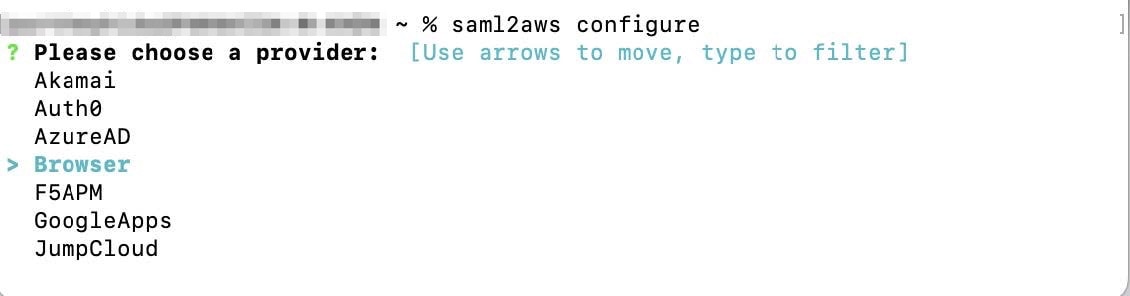

saml2aws で生成したログイン情報を使用してフェデレーテッドユーザーとしてログインする

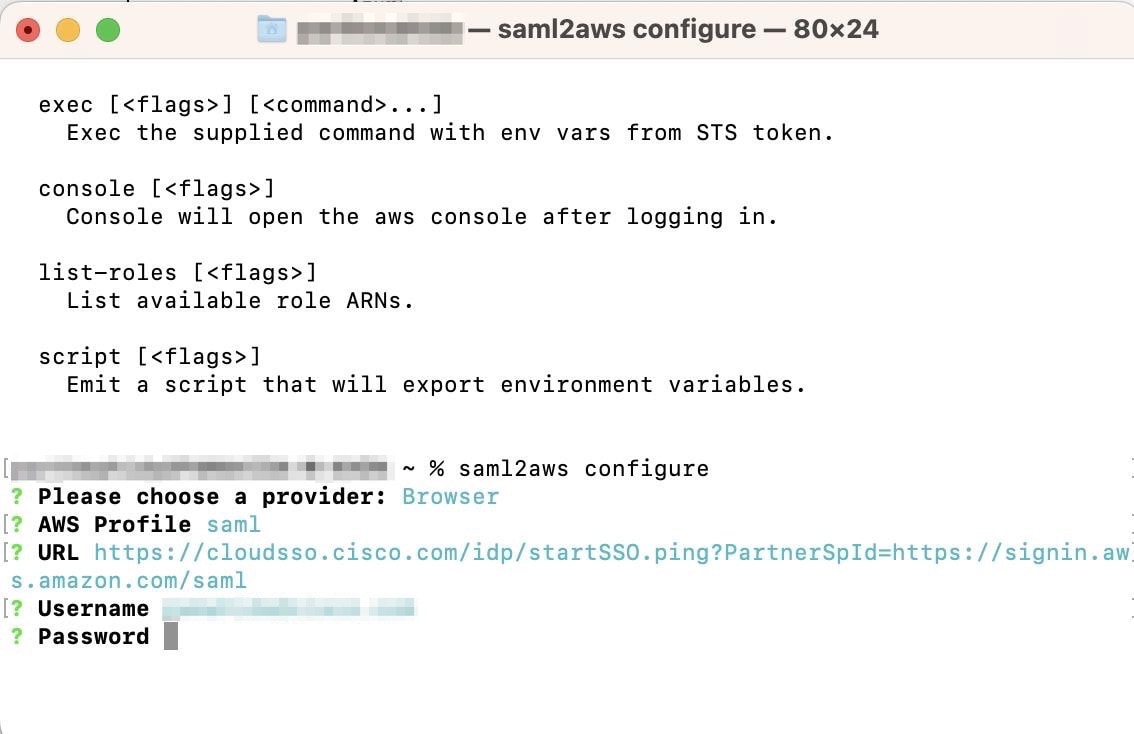

コマンド ライン インターフェイス(CLI)ツールを使用して一時的な AWS ログイン情報を生成し、その生成したログイン情報を使用して Cisco DNA Center VA 起動パッド にログインできます。

手順

|

ステップ 1 |

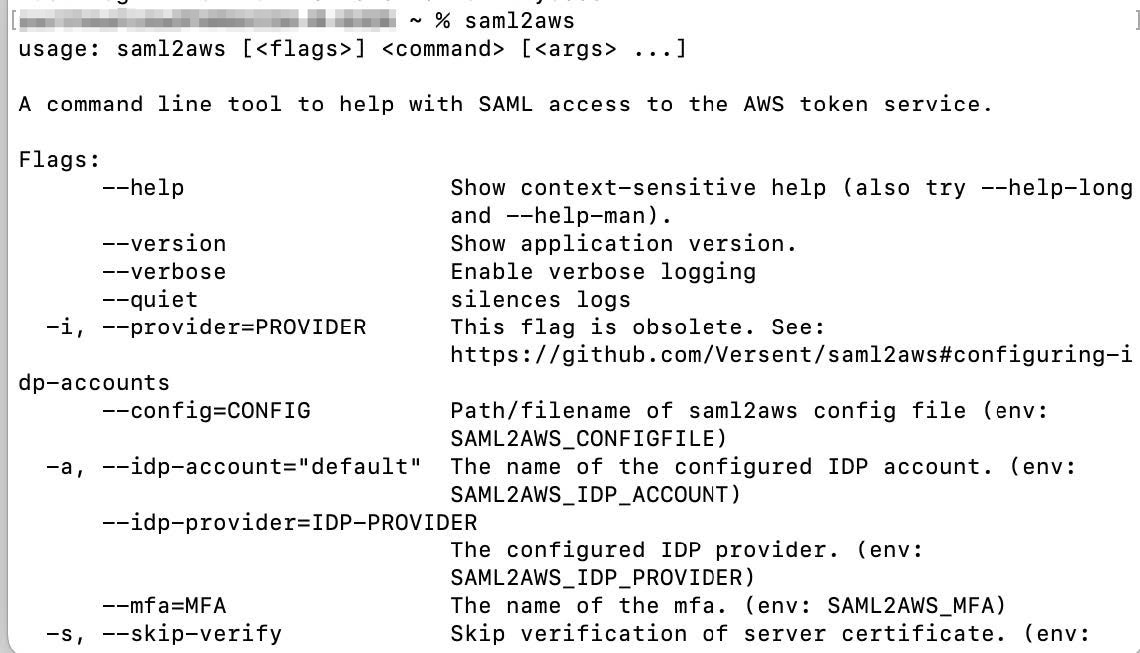

CLI から saml2aws をインストールします。詳細については、Github に関する詳細な手順を参照してください。 |

|

ステップ 2 |

saml2aws と入力して、インストールを確認します。 インストールに成功すると、次の出力が表示されます。  |

|

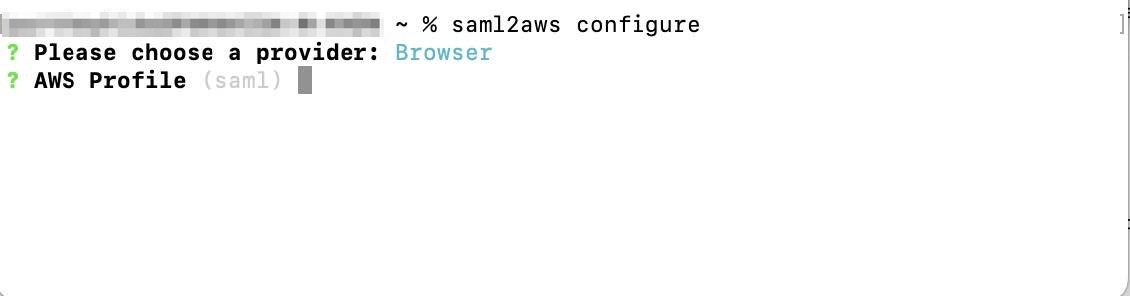

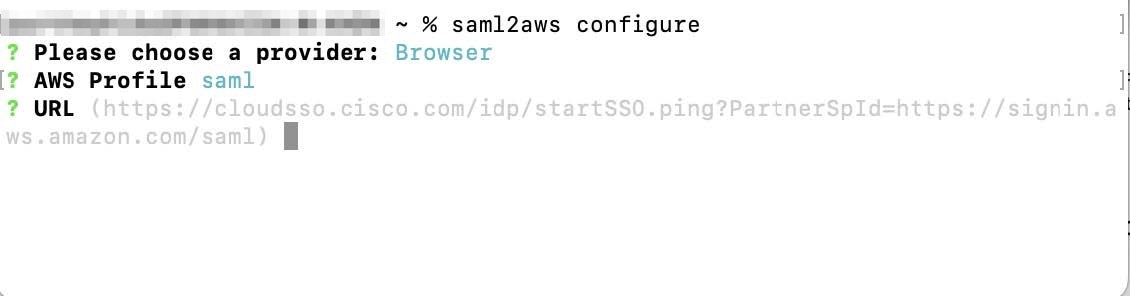

ステップ 3 |

アカウントを設定します。 |

|

ステップ 4 |

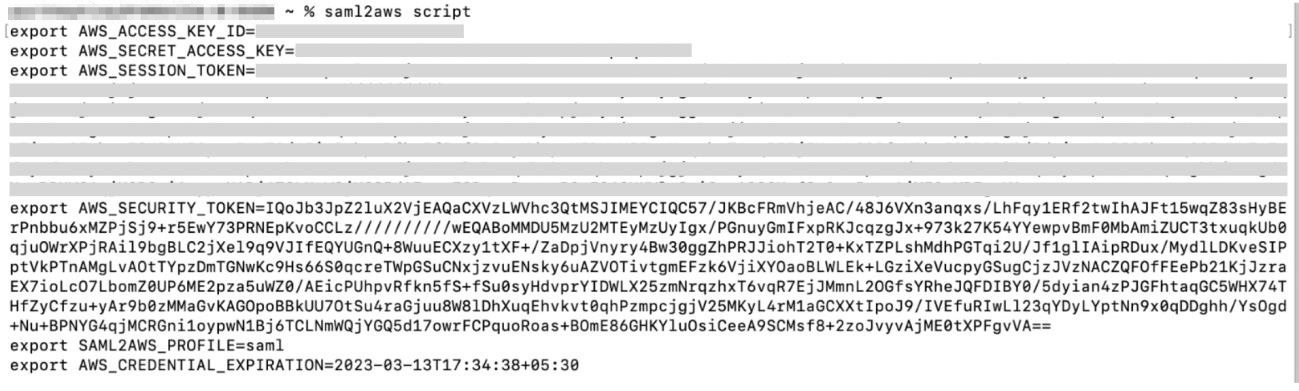

フェデレーテッドユーザーのログイン情報を生成します。 ログイン情報が生成されると、~/aws/credentials に保存されます。  |

|

ステップ 5 |

saml2aws script と入力してログイン情報をダウンロードします。 |

|

ステップ 6 |

フェデレーテッドユーザーとして Cisco DNA Center VA 起動パッド にログインする際に使用する次のパラメータの値をメモします。

|

|

ステップ 7 |

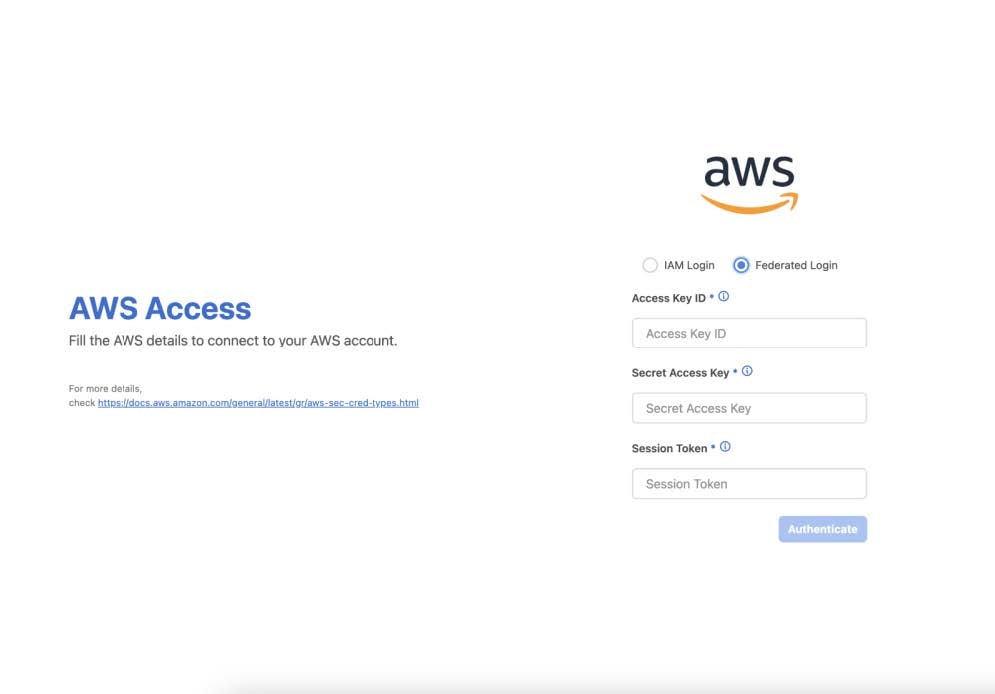

Cisco DNA Center VA 起動パッド ログインウィンドウで、[Federated Login] を選択します。  |

|

ステップ 8 |

生成されたログイン情報を対応するフィールドに入力します。

|

|

ステップ 9 |

[認証(Authenticate)] をクリックします。 |

AWS CLI で生成したログイン情報を使用してフェデレーテッドユーザーとしてログインする

AWS コマンド ライン インターフェイス(CLI)を使用して一時的な AWS ログイン情報を生成し、そのログイン情報を使用して Cisco DNA Center VA 起動パッド にログインできます。

手順

|

ステップ 1 |

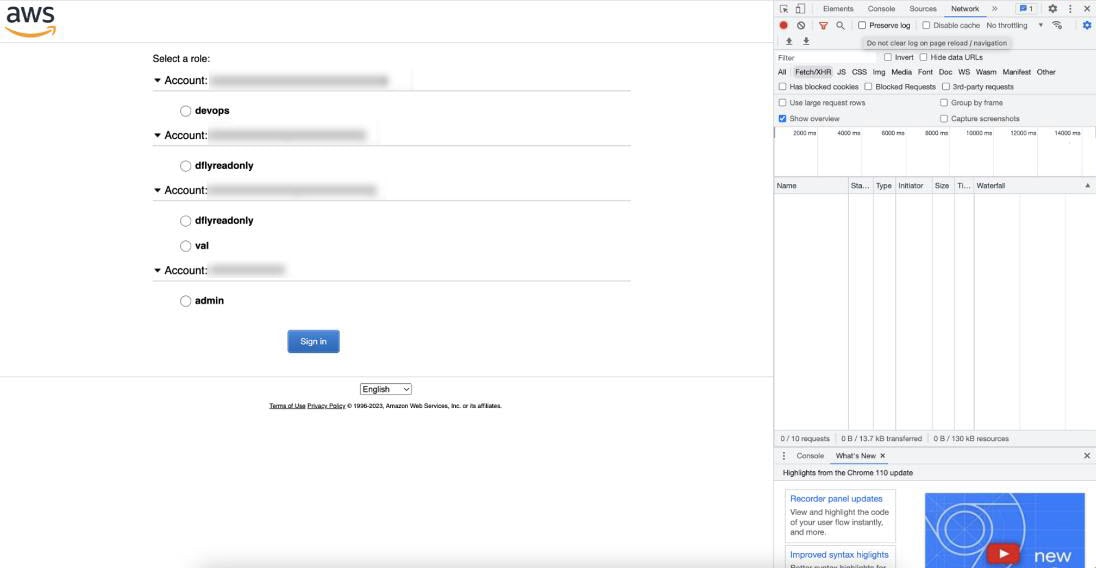

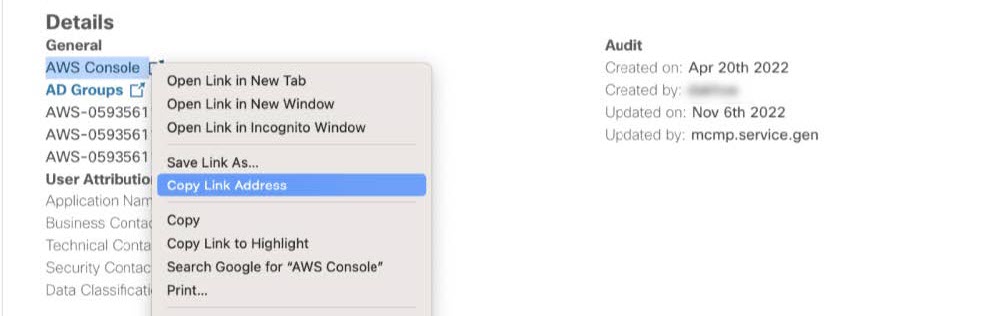

ブラウザウィンドウで、[AWS Single Sign On (SSO)/Active Directory (AD)] ウィンドウに移動します。 |

||

|

ステップ 2 |

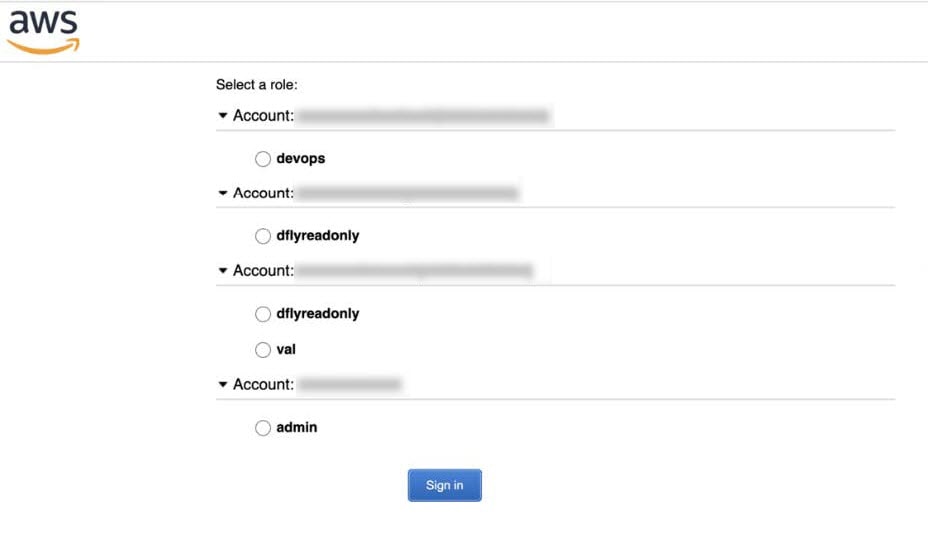

[AWS Single Sign On (SSO)/Active Directory (AD)] ウィンドウで、AWS コンソールのリンクをクリックします。 次のウィンドウが表示されます。  |

||

|

ステップ 3 |

ウィンドウ内の任意の場所を右クリックし、ドロップダウンメニューから [Inspect Element] または [Inspect](ブラウザに応じて)を選択します。

次のウィンドウのような [Developer Tools] パネルが表示されます。  |

||

|

ステップ 4 |

[Developer Tools] パネルで [Network] タブをクリックし、[Preserve Log] チェックボックスをオンにします(このオプションは、ツールパネルの虫眼鏡アイコンの横にあります)。 |

||

|

ステップ 5 |

AWS コンソールで [Sign In] をクリックします。 |

||

|

ステップ 6 |

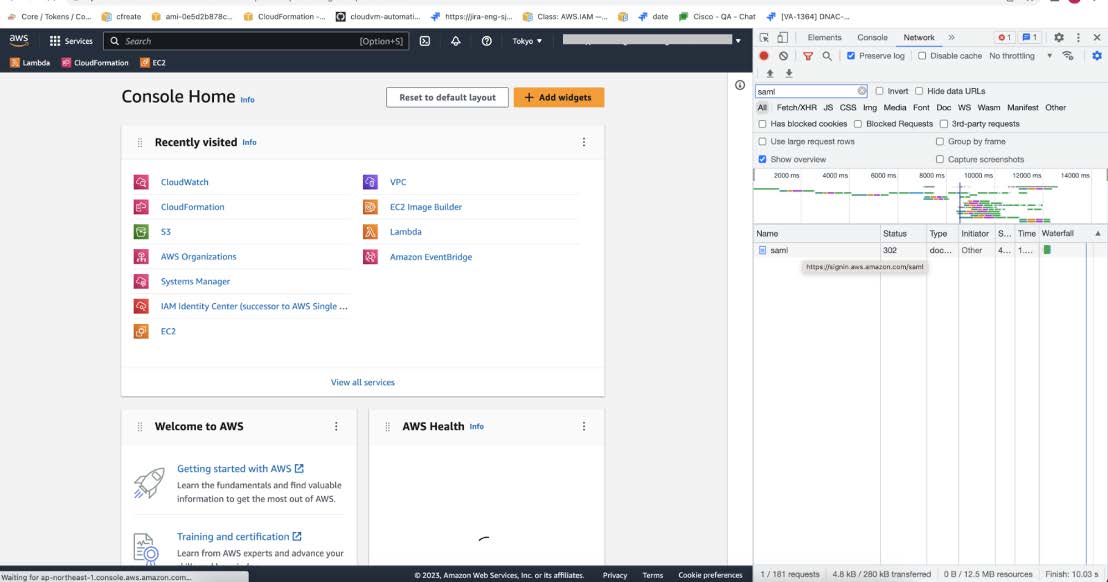

[Developer Tools] パネルで、[Filter] フィールドに saml と入力して、必要な API コールをフィルタ処理します。  |

||

|

ステップ 7 |

saml という名前の API 要求をクリックします。 |

||

|

ステップ 8 |

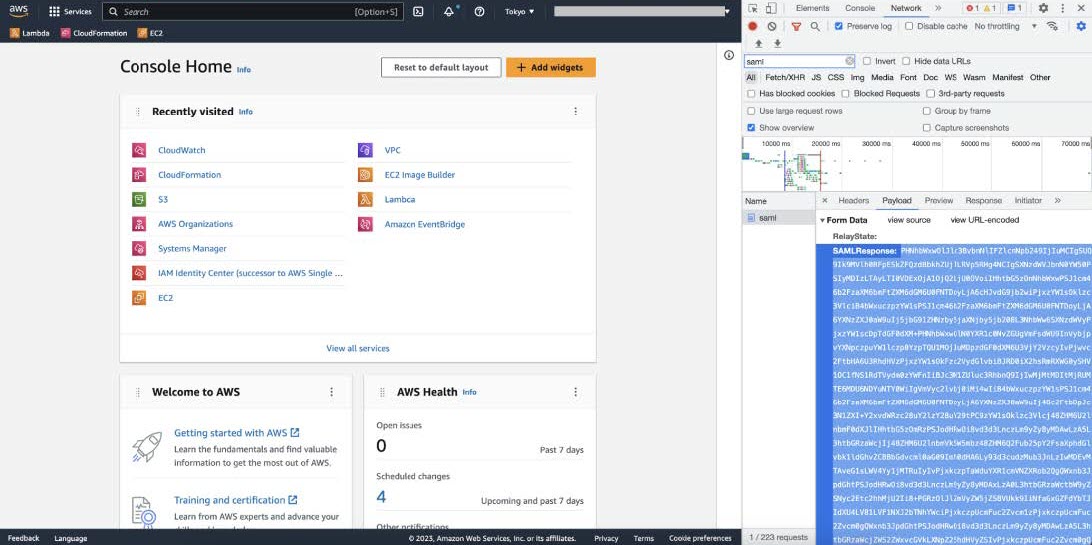

[Payload] タブをクリックします。 |

||

|

ステップ 9 |

SAML 応答の値をコピーします。  |

||

|

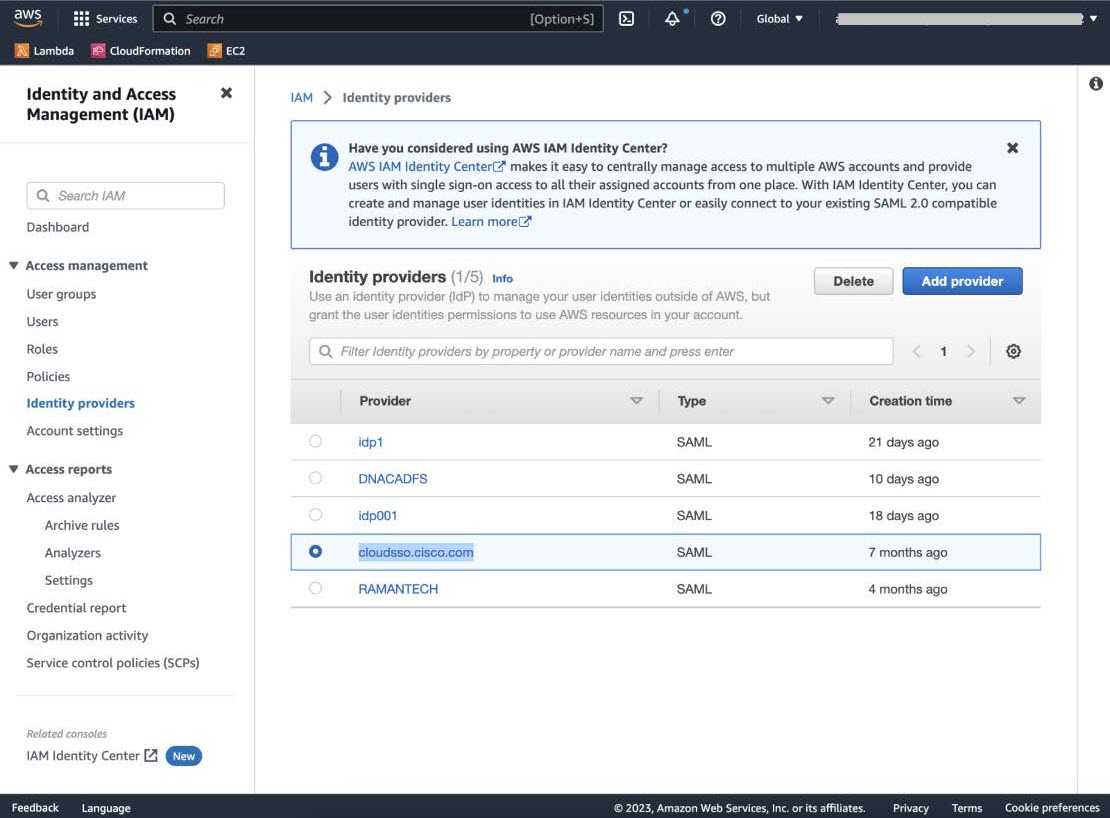

ステップ 10 |

AWS コンソールに移動して、の順に選択し、該当する IdP を選択します。  |

||

|

ステップ 11 |

IdP に関する次の詳細を取得します。

|

||

|

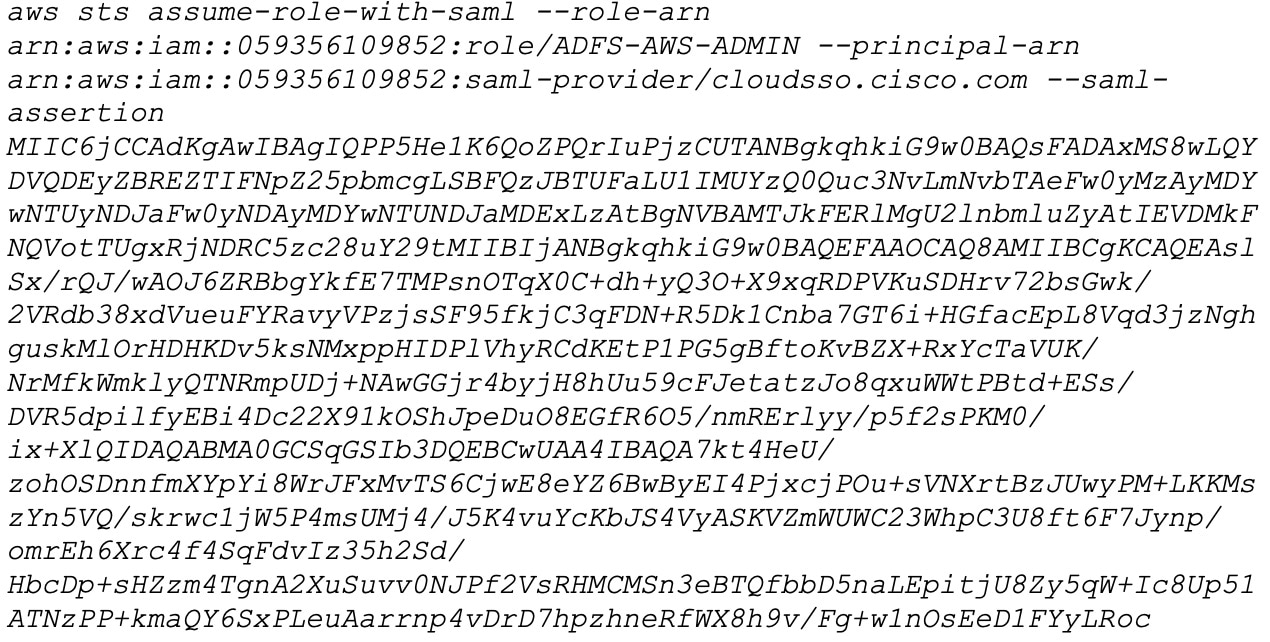

ステップ 12 |

AWS CLI から次のコマンドを入力します。 aws sts assume-role-with-saml --role-arn <Role-Arn> --principal-arn <IDP-Arn> --saml-assertion <SAML response>

次に示すように、このコマンドの変数は以前に取得した値を参照します。

次に例を示します。

次のような出力が表示されます。 |

||

|

ステップ 13 |

生成された次のログイン情報の値をメモします。

|

||

|

ステップ 14 |

Cisco DNA Center VA 起動パッド ログインウィンドウで、[Federated Login] を選択します。  |

||

|

ステップ 15 |

ステップ 13 で取得した、生成されたクレデンシャルを対応するフィールドに入力します。

|

||

|

ステップ 16 |

[認証(Authenticate)] をクリックします。 |

Cisco DNA Center VA 起動パッド リージョンの設定

Cisco DNA Center VA 起動パッド でサポートされているリージョンのリストからリージョンを選択できます。

始める前に

Cisco DNA Center VA 起動パッド が正常にインストールされていることを確認します。詳細については、Cisco DNA Center VA 起動パッド のインストールを参照してください。

関連するリージョンが AWS で有効になっていることを AWS 管理者に確認します。Cisco DNA Center VA 起動パッド の [Region] ドロップダウンリストには、有効なリージョンのみが表示されます。

手順

|

ステップ 1 |

Cisco DNA Center VA 起動パッド にログインします。 詳細については、シスコアカウントでのログインを参照してください。 Dashboard が表示されます。 リージョンのバージョンを更新するように求められた場合は、プロンプトに従って更新を完了します。リリース 1.3.0 をインストールしてリージョンバージョンを更新するには、その前にリリース 1.0.4(限定利用可能リリース)以上にする必要があることに注意してください。詳細については、リージョンのバージョンの更新を参照してください。

|

||

|

ステップ 2 |

Dashboard の左上隅にある [Region] ドロップダウンリストから、次のリージョンのいずれかを選択します。

リージョンのバージョンを更新するように求められた場合は、プロンプトに従って更新を完了します。リリース 1.3.0 をインストールしてリージョンバージョンを更新するには、その前にリリース 1.0.4(限定利用可能リリース)以上にする必要があることに注意してください。詳細については、リージョンのバージョンの更新を参照してください。

|

リージョンのバージョンの更新

更新されたバージョンが利用可能になったら、地域を更新する必要があります。ログインするか、選択した地域を変更するたびに、更新された地域バージョンが利用可能かどうかが Cisco DNA Center VA 起動パッド によって自動的にチェックされます。更新された地域バージョンが検出された場合、Cisco DNA Center VA 起動パッド に更新を求めるプロンプトが表示されます。画面に表示される指示に従って操作します。

(注) |

リリース 1.3.0 をインストールしてリージョンバージョンを更新するには、その前にリリース 1.0.4(限定利用可能リリース)以上にする必要があります。 |

更新には数分かかる場合があります。プロセスが完了するまで、タブまたはウィンドウを閉じないでください。

更新が成功したら、[OK] をクリックして続行します。

更新が失敗した場合、Cisco DNA Center VA 起動パッド により、機能する最新のバージョンに地域が復元され、エラーが表示されます。この場合は、Cisco TAC までお問い合わせください。

リージョン設定の削除

アクティブなリージョン設定内に VA ポッドが作成されていない場合、そのリージョン設定を削除するには、次の手順を実行します。

(注) |

リージョンで最後の VA ポッドが削除されても、リージョンスタック( |

手順

|

ステップ 1 |

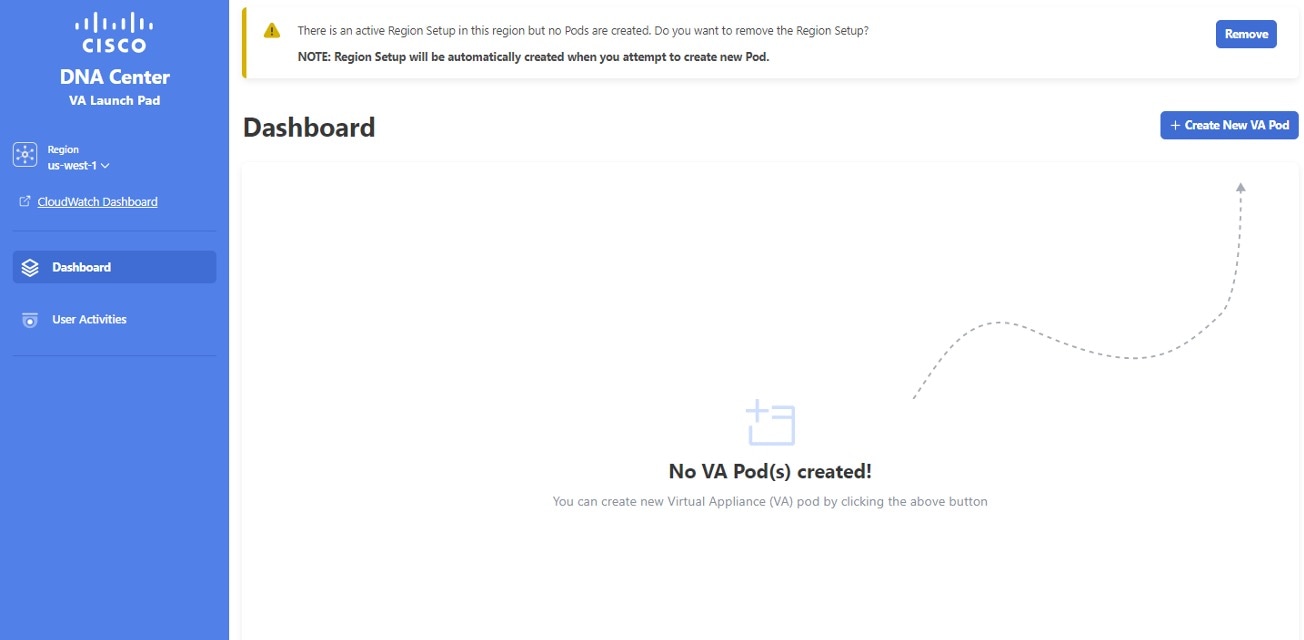

選択したリージョン内のすべての VA ポッドが削除されていることを確認します。詳細については、VA ポッドの削除を参照してください。 選択したリージョンに VA ポッドが存在しない場合は、Dashboard の上部にバナーが表示されます。

|

||

|

ステップ 2 |

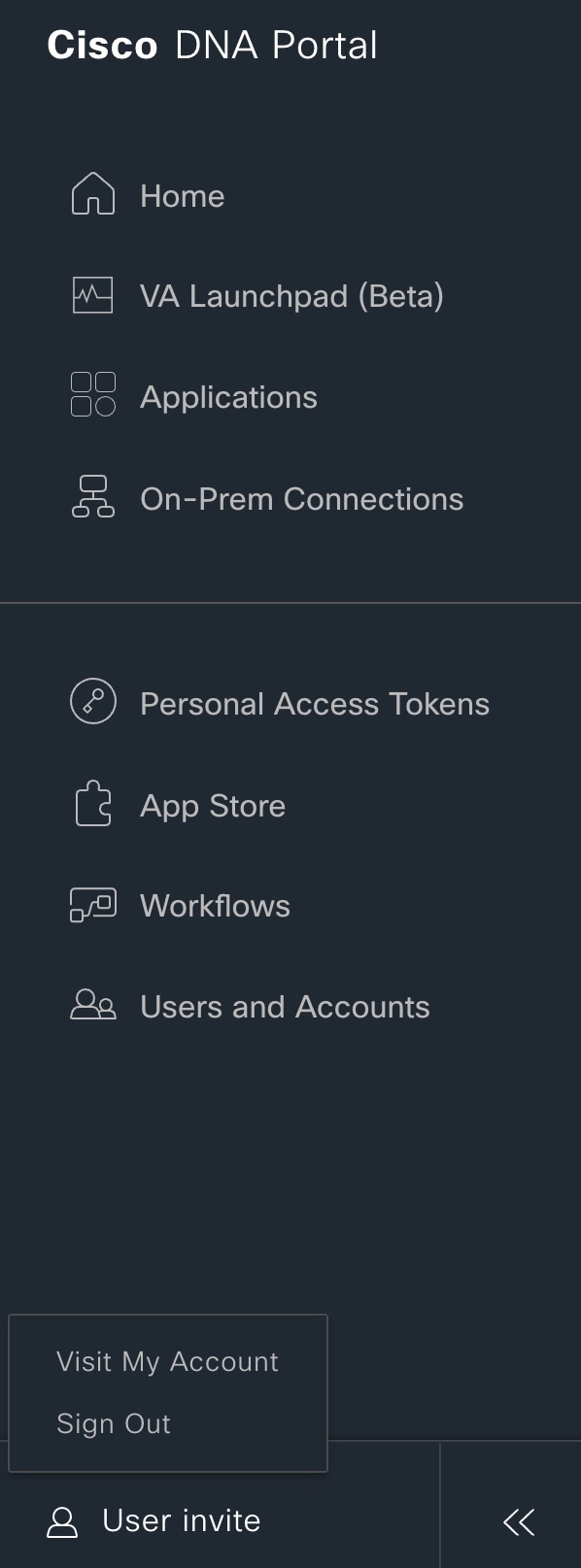

バナーで [Remove] をクリックします。 削除プロセスには、最大 1 分間かかります。このプロセス中に新しい VA ポッドを作成することはできません。 リージョン設定が正常に削除されると、右上隅に成功通知メッセージが表示されます。

|

VA ポッドの編集

VA ポッドの作成時に優先する VPN として [VPN GW] を選択した場合にのみ、VA ポッドを編集できます。

(注) |

VA ポッドの編集中は、Amazon EventBridge(電子メール通知をトリガーするために使用される AWS サービス)が無効になっているため、VA ポッドに関する電子メール通知を受信しません。VA ポッドの編集内容が正常に設定されると、Amazon EventBridge が再度有効になるため、この VA ポッドに関する電子メール通知を改めて受信します。 |

始める前に

Cisco DNA Center VA 起動パッド が正常にインストールされていることを確認します。詳細については、Cisco DNA Center VA 起動パッド のインストールを参照してください。

手順

|

ステップ 1 |

Cisco DNA Center VA 起動パッド にログインします。 詳細については、シスコアカウントでのログインを参照してください。 |

|

ステップ 2 |

Dashboard で VA ポッドを見つけます。  |

|

ステップ 3 |

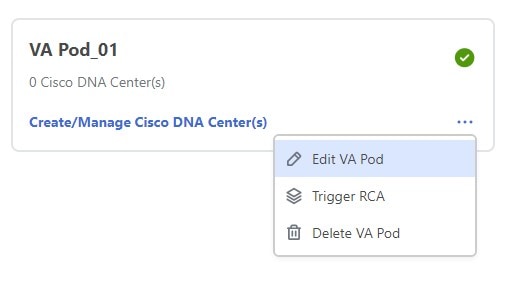

VA ポッドカードの右下隅にある省略記号アイコン([...])をクリックし、[Edit VA Pod] を選択します。  |

|

ステップ 4 |

[Modify VPN Details] ページで、次の VPN の詳細を必要に応じて編集し、[Next] をクリックします。

|

|

ステップ 5 |

編集内容を確認し、準備ができたら [Proceed to On-Prem Configuration] をクリックします。 |

|

ステップ 6 |

オンプレミス接続を設定します。 |

|

ステップ 7 |

ネットワーク設定のステータスを確認します。 ネットワーク管理者が IPSec トンネルを設定している間、IPSec トンネルの設定ステータスは未設定(鍵アイコン)として表示されます。  ネットワーク管理者が設定を完了し、IPSec トンネルが正常に設定されると、IPSec トンネルの設定ステータスが成功アイコンとともに緑色で表示されます。  |

|

ステップ 8 |

(任意) Dashboard に戻るには、[Go to Dashboard] をクリックします。 |

VA ポッドの削除

Cisco DNA Center VA 起動パッド の VA ポッドを削除できます。

(注) |

|

始める前に

Cisco DNA Center VA 起動パッド が正常にインストールされていることを確認します。詳細については、Cisco DNA Center VA 起動パッド のインストールを参照してください。

手順

|

ステップ 1 |

Cisco DNA Center VA 起動パッド にログインします。 詳細については、シスコアカウントでのログインを参照してください。 |

|

ステップ 2 |

Dashboard で VA ポッドを見つけます。  |

|

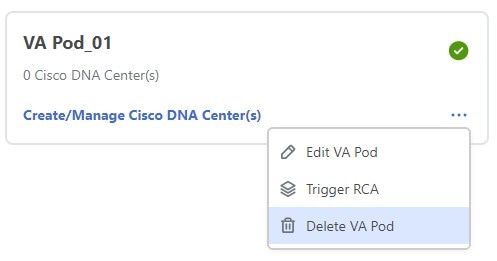

ステップ 3 |

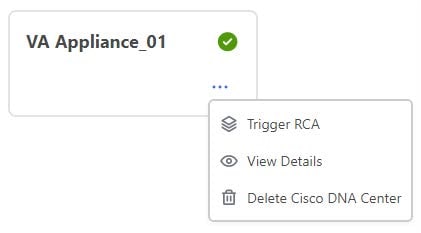

VA ポッドの右下隅にある省略記号アイコン([...])をクリックし、[Delete VA Pod] を選択します。 VA ポッドにある Cisco DNA Center VA を削除する場合、[Delete VA Pod] オプションは使用できないことに注意してください。  |

|

ステップ 4 |

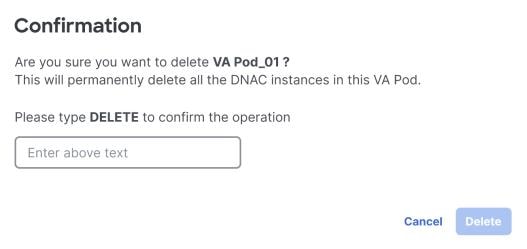

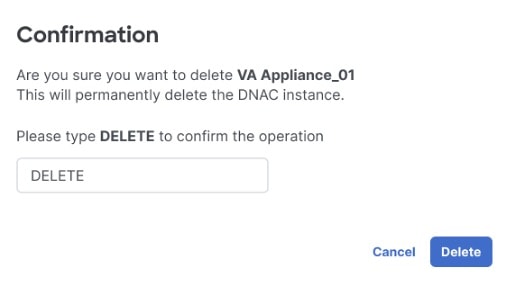

[Confirmation] ダイアログボックスのテキストフィールドに DELETE と入力します。  |

|

ステップ 5 |

[Delete] をクリックして、Cisco DNA Center VA 起動パッド の VA ポッドの削除を実行します。 VA ポッドの削除には約 20 ~ 40 分かかります。 |

Cisco DNA Center VA 詳細の表示

Cisco DNA Center VA 起動パッド で Cisco DNA Center VA の詳細を表示できます。

始める前に

Cisco DNA Center VA 起動パッド が正常にインストールされていることを確認します。詳細については、Cisco DNA Center VA 起動パッド のインストールを参照してください。

手順

|

ステップ 1 |

Cisco DNA Center VA 起動パッド にログインします。 詳細については、シスコアカウントでのログインを参照してください。 |

|

ステップ 2 |

表示対象の Cisco DNA Center VA を含む VA ポッドをDashboardで見つけ、VA ポッドカードで [Create/Manage Cisco DNA Center(s)] をクリックします。 ![[Create/Manage Cisco DNA Center(s)] は VA ポッドカードの下部にあります。](/c/dam/en/us/td/i/400001-500000/470001-480000/471001-472000/471213.jpg)

|

|

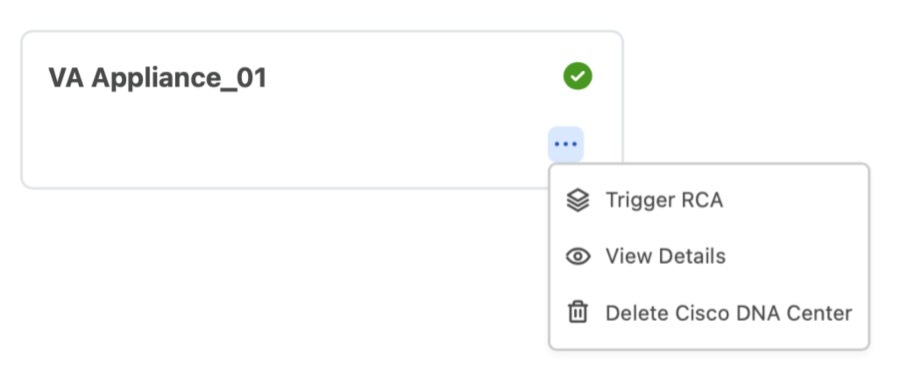

ステップ 3 |

Cisco DNA Center VA カードの右下隅にある省略記号アイコン([...])をクリックし、[View Details] を選択します。 ![省略記号アイコンをクリックすると、リスト内に第 2 オプションとして [View Details] が表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/471001-472000/471214.jpg)

|

|

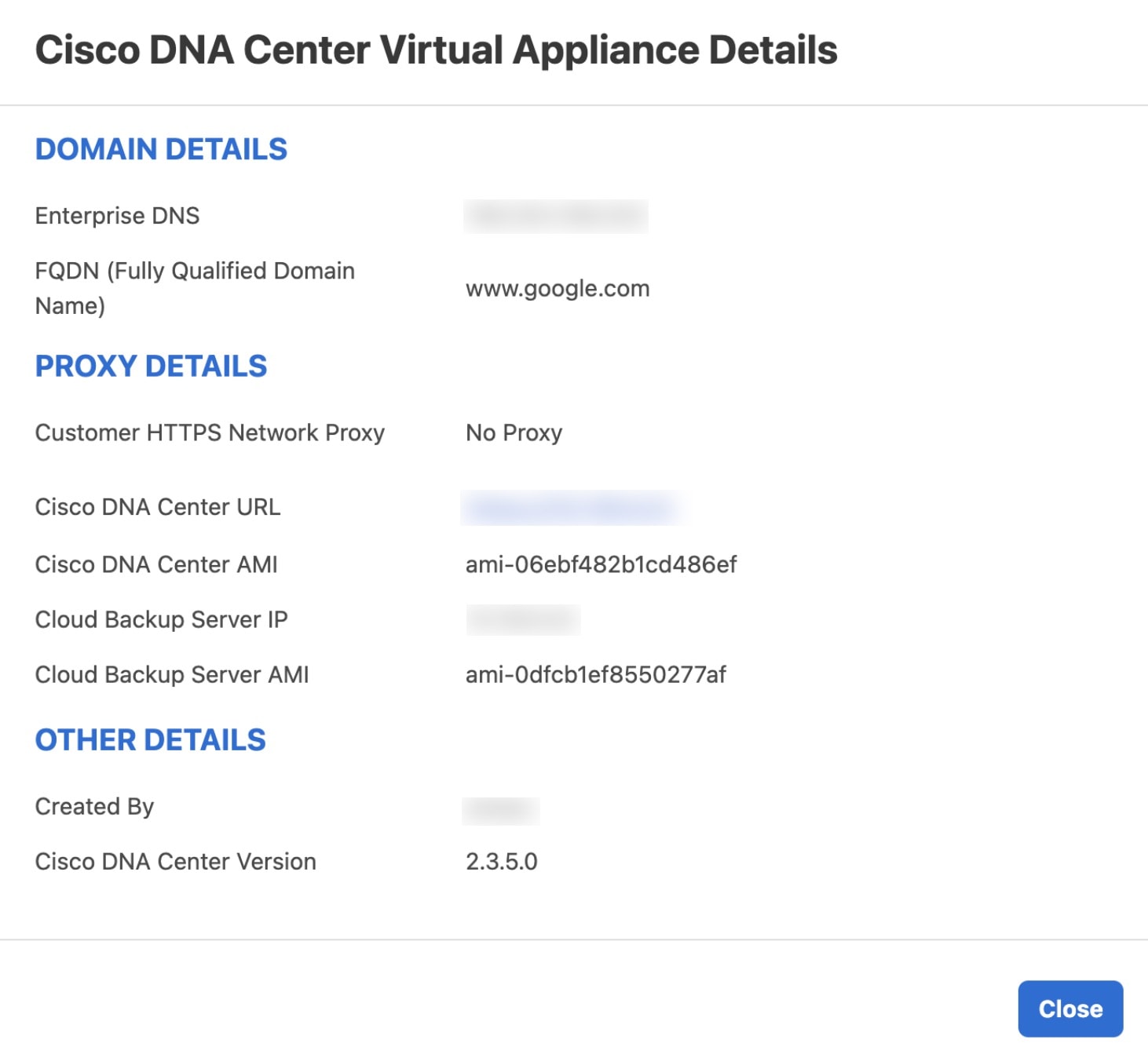

ステップ 4 |

Cisco DNA Center 仮想アプライアンスの詳細 ウィンドウで、次の Cisco DNA Center VA 詳細を表示します。

|

|

ステップ 5 |

(任意) ウィンドウを終了するには、[Close] をクリックします。 |

既存の Cisco DNA Center VA の削除

Cisco DNA Center VA 起動パッド で既存の Cisco DNA Center VA を削除できます。

始める前に

Cisco DNA Center VA 起動パッド が正常にインストールされていることを確認します。詳細については、Cisco DNA Center VA 起動パッド のインストールを参照してください。

手順

|

ステップ 1 |

AWS アカウントにログインします。 詳細については、シスコアカウントでのログインを参照してください。 |

|

ステップ 2 |

削除対象の Cisco DNA Center VA を含む VA ポッドをDashboardで見つけ、VA ポッドカードで [Create/Manage Cisco DNA Center(s)] をクリックします。  |

|

ステップ 3 |

Cisco DNA Center VA カードの右下隅にある省略記号アイコン([...])をクリックし、[Delete Cisco DNA Center] を選択します。  |

|

ステップ 4 |

[Confirmation] ダイアログボックスのテキストフィールドに DELETE と入力します。  |

|

ステップ 5 |

[Delete] をクリックして、Cisco DNA Center VA 起動パッド で Cisco DNA Center VA の削除を実行します。 |

根本原因分析(RCA)のトリガー

Cisco DNA Center VA 起動パッド で根本原因分析をトリガーして、AWS インフラストラクチャや Cisco DNA Center VA の展開に関連する問題の根本原因を特定できます。RCA 操作により AWS からログが収集されて、AWS の S3 バケットに保存されます。RCA バンドルには、バックアップログ、バックエンドログ、Amazon CloudWatch アラームログ、AWS リソースとイベントログが含まれます。

始める前に

Cisco DNA Center VA 起動パッド が正常にインストールされていることを確認します。詳細については、Cisco DNA Center VA 起動パッド のインストールを参照してください。

手順

|

ステップ 1 |

AWS アカウントにログインします。 詳細については、シスコアカウントでのログインを参照してください。 |

||

|

ステップ 2 |

RCA をトリガーする Cisco DNA Center VA を含む VA ポッドをDashboardで見つけ、VA ポッドカードで [Create/Manage Cisco DNA Center(s)] をクリックします。  |

||

|

ステップ 3 |

Cisco DNA Center VA カードの右下隅にある省略記号アイコン([...])をクリックし、[Trigger RCA] を選択します。  |

||

|

ステップ 4 |

[Trigger RCA] ウィンドウの [RCA Logs] エリアで、[Trigger RCA] をクリックして AWS ログを収集してバンドルします。 Cisco DNA Center VA 起動パッド は、使用されたリソースを記録、評価、および監査するために AWS Config と Amazon CloudWatch を使用します。

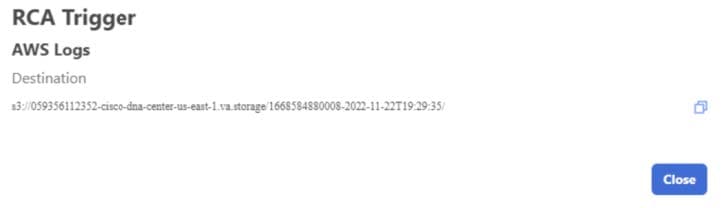

![[Trigger RCA] ウィンドウには、RCA のログと履歴が表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/470001-471000/470915.jpg) このプロセスには数分かかります。  プロセスが完了すると、AWS ログが保存されている S3 バケットへの URL が表示されます。  |

||

|

ステップ 5 |

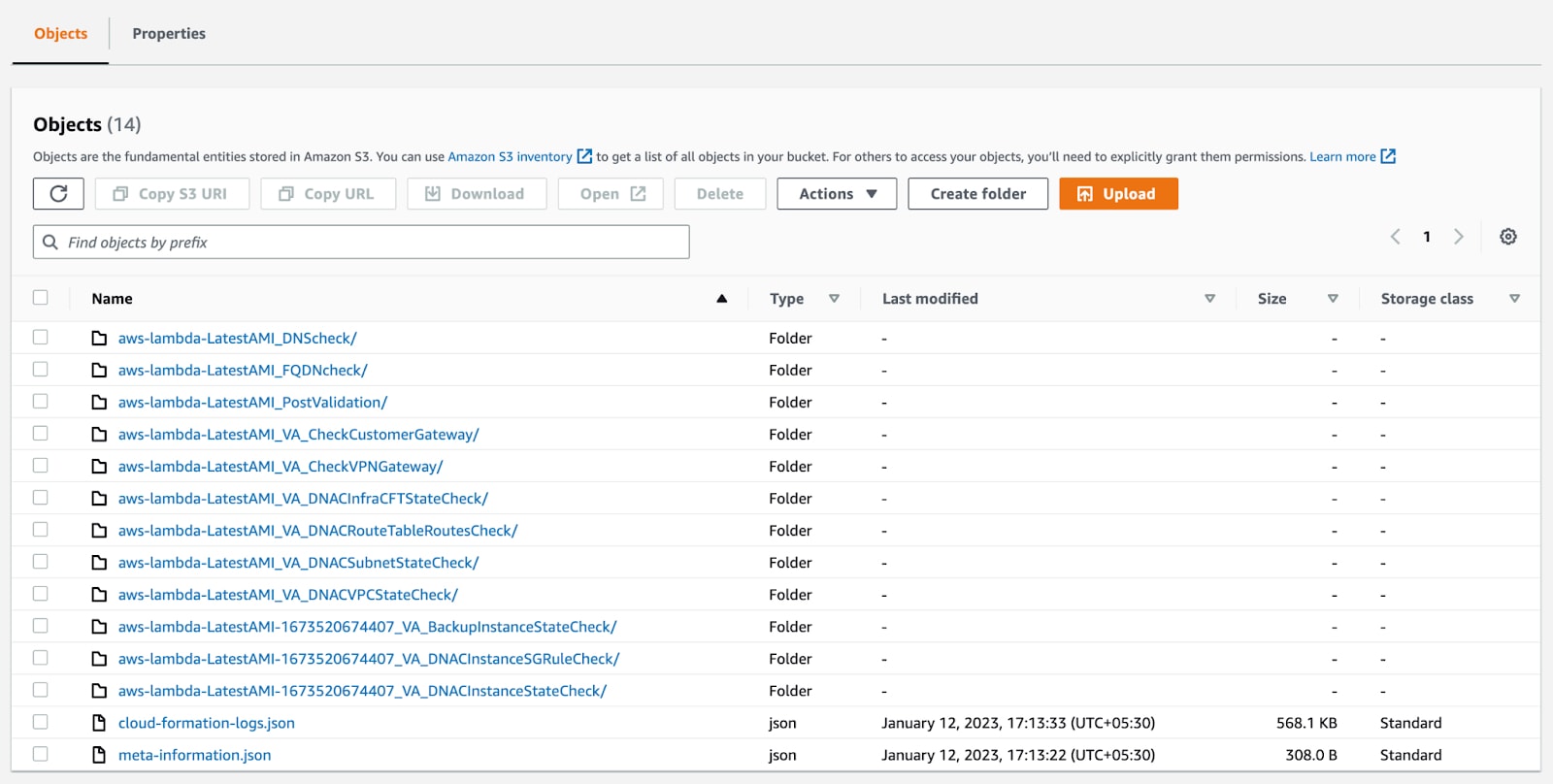

[Destination] の下に表示される URL をクリックして AWS の S3 バケットに移動します。 S3 バケットの内容が表示されます。  作成されたリソースに応じて、ロググループの数は異なります。 |

AWS Config と監査ログの詳細

AWS Config は、リソース設定を継続的に評価、監視、および評価する AWS ツールであり、設定変更を指定のイベントおよび状態に関連付けることで、運用時のトラブルシューティングを支援します。Cisco DNA Center VA 起動パッド は AWS Config を使用して設定を監視します。AWS Config が設定の変更を検出すると、 Cisco DNA Center VA 起動パッド は設定変更を通知する電子メールを生成します。

Amazon CloudWatch 通知の設定

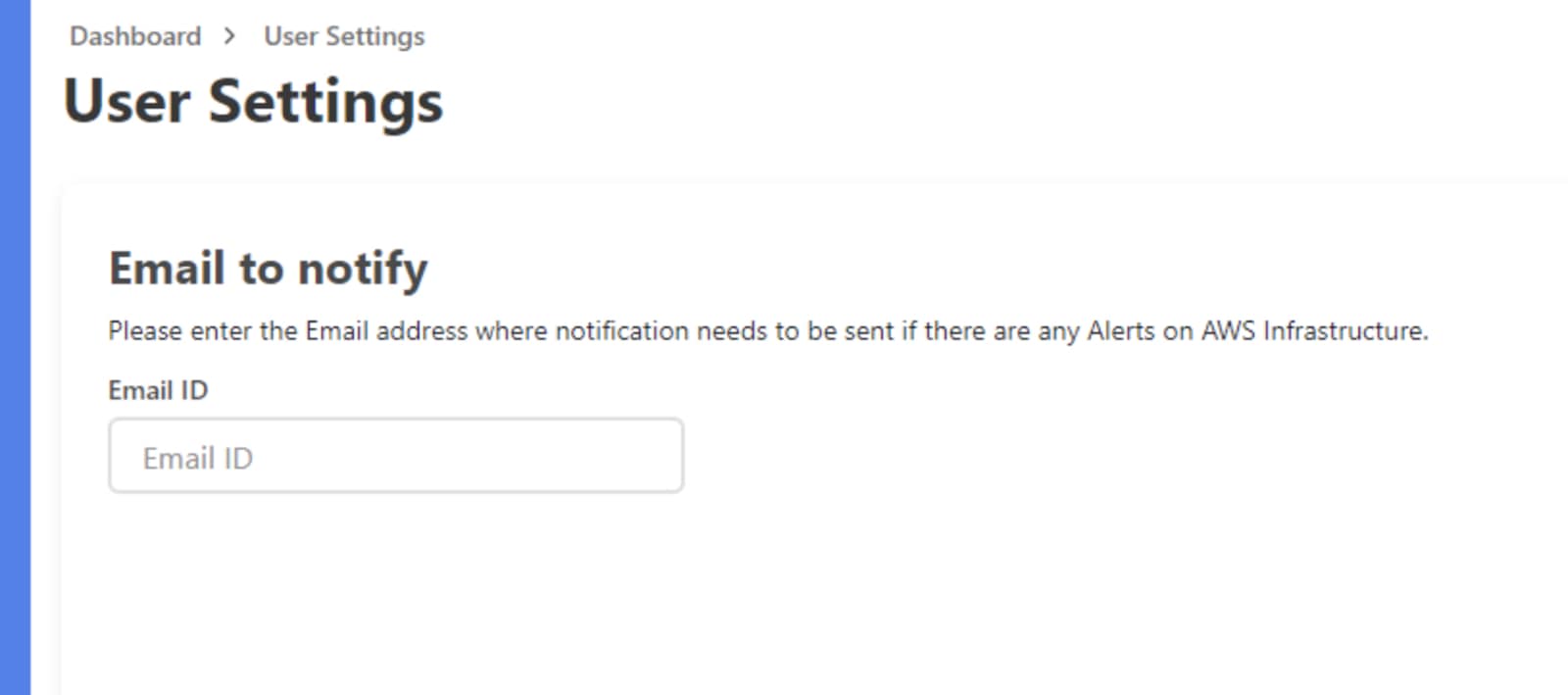

Amazon CloudWatch 通知を受信するには、ユーザー設定で電子メールアドレスを更新します。Amazon CloudWatch は、展開されたリソース、変更、またはリソースの過剰使用に関するアラートを、指定された電子メールに送信します。

始める前に

Cisco DNA Center VA 起動パッド が正常にインストールされていることを確認します。詳細については、Cisco DNA Center VA 起動パッド のインストールを参照してください。

手順

|

ステップ 1 |

Cisco DNA Center VA 起動パッド にログインします。 詳細については、シスコアカウントでのログインを参照してください。 |

||

|

ステップ 2 |

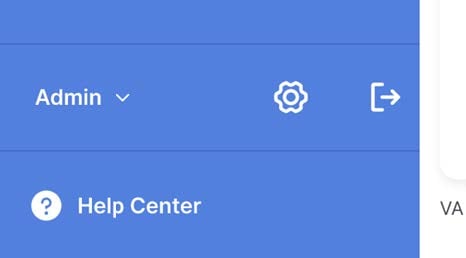

Dashboardの左下隅にあるユーザー アカウント ドロップダウン リストからユーザー アカウントを選択し、設定アイコンをクリックします。  |

||

|

ステップ 3 |

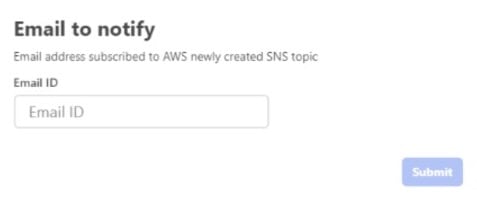

[User Settings] ウィンドウの [User Email Configuration] エリアで、[Email ID] フィールドに優先する電子メール アドレスを入力します。  古い電子メールアドレスは登録解除され、電子メールの変更後に作成された VA ポッドには新しい電子メールアドレスが使用されます。新しい電子メールアドレスは、既存の VA ポッドには使用されません。 既存のユーザーアカウントが電子メールサブスクリプションを確認せず、新しい電子メールアドレスでサブスクリプションを更新した場合、古い電子メールアドレスと新しい電子メールアドレスの両方が登録され、Amazon Simple Notification System(SNS)で設定されたままになります。

|

||

|

ステップ 4 |

[送信(Submit)] をクリックします。 |

Amazon CloudWatch アラームの表示

Cisco DNA Center VA 起動パッド は Amazon CloudWatch アラームを使用してリソースの使用状況をモニターし、異常な動作がないかを確認します。AWS の RCA 機能でも Amazon CloudWatch アラームが使用されます。

しきい値に達すると、最初の Cisco DNA Center VA 起動パッド ログイン時に設定した電子メール ID またはユーザー設定の電子メール ID(更新した場合)にアラートが送信されます。詳細については、Amazon CloudWatch 通知の設定を参照してください。

(注) |

|

始める前に

AWS アカウントが正常に設定されていることを確認します。詳細については、自動展開の前提条件を参照してください。

手順

|

ステップ 1 |

AWS コンソールにログインします。 AWS コンソールが表示されます。 |

|

ステップ 2 |

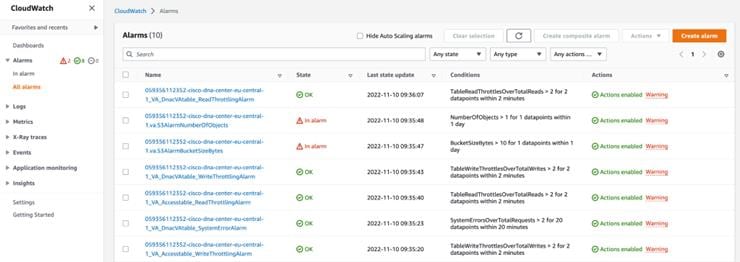

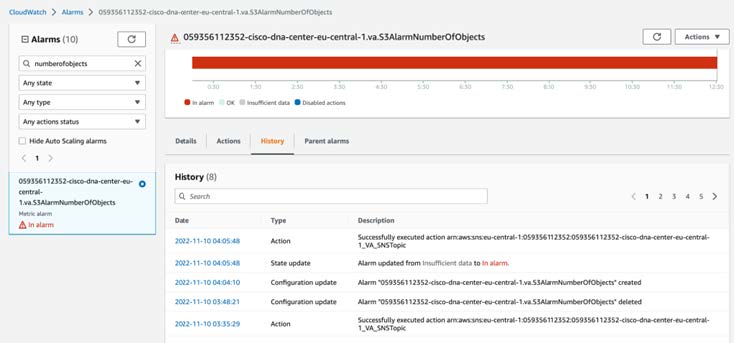

AWS ダッシュボードから の順に選択します。 [Alarms] ページには、すべてのアラームのステータスが表示されます。  |

|

ステップ 3 |

[Alarms] ページの [Search] フィールドに Cisco DNA Center の展開で使用する環境名を入力します。 指定した環境名の Cisco DNA Center インスタンスに関連するアラームが表示されます。 |

|

ステップ 4 |

アラーム名をクリックします。 アラームの詳細が [Details] タブに表示されます。他の情報を表示するには、[Actions]、[History]、または [Parent alarms] タブをクリックします。  |

ユーザーアクティビティの表示

[User Activities] ウィンドウでは、選択したリージョンで実行したすべてのアクティビティを表示できます。

手順

|

ステップ 1 |

Dashboard の左ペインで、[User Activities] をクリックします。 [User Activities] ウィンドウには、ユーザーアクティビティが表形式で表示されます。 ![[User Activities] ウィンドウの [User Activities] テーブルに、ユーザーアクティビティ情報が表示されます。このテーブル上にはフィルタリング機能があります。](/c/dam/en/us/td/i/400001-500000/470001-480000/475001-476000/475004.jpg)

|

|

ステップ 2 |

[User Activities] ウィンドウで次の手順を実行すると、[User Activities] テーブルのデータを表示、検索、およびフィルタ処理できます。

|

ログアウト

Cisco DNA Center VA 起動パッド アカウントへのアクセス方法に応じて、 Cisco DNA Center VA 起動パッド からのみログアウトするか、Cisco DNA Center VA 起動パッド と Cisco DNA ポータル の両方からログアウトする必要があります。

手順

|

ステップ 1 |

Cisco DNA Center VA 起動パッド からログアウトするには、Dashboardの左下隅にあるユーザアカウントをクリックしから、ログアウトアイコンをクリックします。  |

|

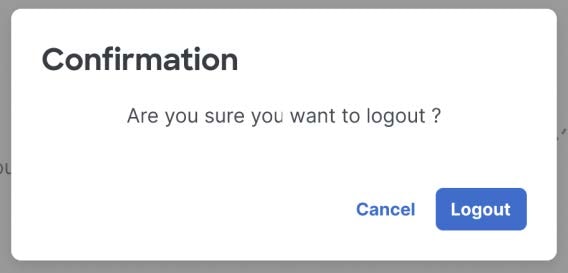

ステップ 2 |

[Confirmation] ダイアログボックスで、[Logout] をクリックします。 ログアウトすると、進行状況が自動的に保存されます。  |

|

ステップ 3 |

(任意) Cisco DNA ポータル 経由で Cisco DNA Center VA 起動パッド にアクセスした場合は、Cisco DNA ポータル からもログアウトする必要があります。次の手順を実行します。 |

)をクリックして SSH キーをコピーし、[Download] アイコン(

)をクリックして SSH キーをコピーし、[Download] アイコン( )をクリックして、後で参照できるように PEM ファイルをダウンロードします。

)をクリックして、後で参照できるように PEM ファイルをダウンロードします。

フィードバック

フィードバック