Cisco Crosswork Hierarchical Controller 7.0 分析ガイド

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

◦

はじめに

このドキュメントは、Cisco Crosswork Hierarchical Controller の分析アプリケーションの使用方法ガイドです。

次の表に、分析アプリケーションを示します。凡例列は、アプリケーションが次のカテゴリのいずれかに該当するかどうかを示します。

● 共通:全レイヤ、マルチレイヤ共通

● IP:IP リンクとサービスに関連

● 光:ファイバー、光リンク、OTN/ETH 接続に関連

表 1. 分析アプリケーション

| カテゴリ |

アプリケーション名(Application name) |

凡例 |

説明 |

| Analytics |

Common |

ユーザーがメンテナンスイベントを計画できるようにし、リソースを停止することによって影響を受ける接続を確認し、代替パスがあるかどうかを調べます。見つかった場合は、既存のパスと代替パスの遅延、コスト、ホップを比較します。 OTN、ETH、RSVP-TE トンネルでサポートされています。 |

|

| Common |

ユーザーがグループまたは特定のトンネルまたは接続を選択し、パス計算を実行してパスを最適化できるようにします。遅延、ホップ、コストに基づいて、既存のパスと最適化されたパスを比較して結果を表示します。 OTN/ETH 接続、RSVP-TE および SR ポリシー、VPN に適用されます。 |

||

| Common |

任意のレイヤで選択されたリンクのグループ間で共通に共有されるリソース(ノード、サイト、リンク、カード)があるかどうかを確認します。グループは、明示的に選択することも、SHQL ルールとして選択することもできます。 |

||

| IP |

現在の障害とシミュレートされた障害を考慮して、ネットワークの残りの部分から分離されるネットワーク ルーティング パーツがあるかどうかを確認します。 |

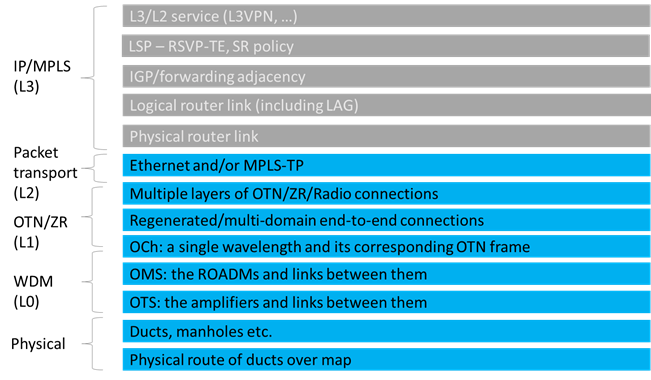

[レイヤ(Layers)]

用語

表 2. 用語

| 用語 |

定義 |

| アダプタ |

Crosswork Hierarchical Controller がデバイスまたはマネージャに接続し、ネットワークモデルに必要な情報を収集してデバイスを設定するために使用するソフトウェア。 |

| 集約リンク |

集約は Link Aggregation Group(LAG)です。ここでは、複数の ETH リンクがグループ化され、より高い帯域幅と回復力のあるリンクが作成されます。 |

| BGP |

ボーダー ゲートウェイ プロトコル |

| サーキット E ライン |

OTN 信号を介したトランスポンダーまたはマックスポンダー上の 2 つの ETH クライアントポート間のイーサネット接続。 |

| CNC |

Crosswork ネットワークコントローラ |

| デバイス |

光ネットワーク要素、ルータ、またはマイクロ波デバイス。 |

| Device Manager |

展開されたアダプタを管理するアプリケーション。 |

| eMBB |

強化されたモバイルブロードバンド。 |

| ETH チェーン |

サブネット間で接続されたイーサネットリンクのチェーンであるパスを持つリンク(Crosswork Hierarchical Controller クロス マッピング アルゴリズムを使用して検出されます)。Eth-chain は、リンクの片側が Crosswork Hierarchical Controller によって検出される範囲外のデバイスにある場合に R_PHYSICAL リンクの代替として機能します。 |

| ETH リンク |

ETH L2 リンク。光デバイスの ETH UNI ポート間にまたがり、ODU の上位に位置します。 |

| ファイバ |

光デバイス間の光ファイバセグメントのチェーン。 |

| 光ファイバセグメント |

パッシブ光ファイバエンドポイント(マンホール、スプライスなど)間にまたがる物理光ファイバライン。光ファイバリンクのセグメントとして使用されます。 |

| IGP |

IGP は、IGP プロトコルメッセージを伝送する 2 つのルータ間のリンクです。リンクは IGP の隣接関係を表します。 |

| IP-MPLS |

IP マルチプロトコル ラベル スイッチング。 |

| L3 物理 |

L3 物理は、2 つのルータポートを接続する物理リンクです。IP リンクが光レイヤを介して伝送される場合、ETH リンクの上位に位置することがあります。 |

| L3-VPN |

制御と転送のための L3 ルーティングに基づく仮想プライベートネットワーク。 |

| L3-VPN リンク |

特定の L3-VPN の 2 つのサイト間の接続(LSP 接続または IGP パスのチェーンである場合があります)。 |

| LDP エンドポイント |

LDP パスのエンドポイント(ルータ名)。LDP は、MPLS ネットワーク内の 2 つのルータ間のサービスのシグナルパスです。パスは、Label Distribution Protocol を使用してルータによって通知されます。 |

| 論理リンク、IGP、LSP |

論理リンクは、2 つの IP ポートで VLAN を接続します。 |

| LSP |

ラベルベースのパスを介して MPLS トラフィックを伝送するために使用されるラベルスイッチドパス。LSP は、TE オプションの有無にかかわらず、IGP リンクを介して 2 つのルータ間に作成される MPLS トンネルです。 |

| NMC(OCH-NC、OTSiMC) |

NMC は、2 つの ROADM の xPonder に面したポート間のリンクです。このリンクは OCH のアンダーレイであり、OMS リンク上のオーバーレイです。これは、ROADM と OT ボックスが分離されている分離ケースにのみ関連します。 |

| NMS |

Network Management System(ネットワーク管理システム)。 |

| OC/OCG |

光デバイス間にまたがり、SONET/SDH の低帯域幅サービスを伝送する SONET/SDH リンク。OCH リンクの上位に位置し、TDM クライアントポートで終端します。 |

| OCH |

OCH は、OT デバイス(トランスポンダ、マックスポンダ、リジェネ)のクライアントポート間の波長接続です。40 または 80 の OCH リンクを OMS リンクの上に作成できます。TDM または ETH ポートをクライアントポートにすることができます。 |

| ODU |

ODU リンクは OTU リンクのサブ信号です。各 OTU リンクは複数の ODU リンクを伝達できます。ODU リンクはより細かい ODU リンクに再帰的に分割できます。 |

| OSPF |

Open Shortest Path First、ルータ間の内部ゲートウェイプロトコル。 |

| OTN ライン |

OTN パスを介した 2 つの ODU クライアントポート間の OTN 接続。 |

| OTS |

OTS は、回線増幅器または ROADM 間を接続する物理リンクです。OTS は、光ファイバリンク上に作成できます。 |

| OTU |

OTU は OTN レイヤのアンダーレイリンクで、ODU リンクに使用されます。OCH の上に配置できます。 |

| パケット E ライン |

MPLS-TP または IP-MPLS を介した 2 つのルータまたはトランスポンダ/マックスポンダ間のポイントツーポイント接続。 |

| PCC |

パス計算クライアント。コントローラに委任されます。ルータは、パス設定を開始し、パス更新の制御を保持します。 |

| PCE |

パス計算要素。コントローラ開始。 |

| ポリシー |

ルールと共有リスクリソースタイプのグループ。 |

| 無線チャンネル |

複数のラジオチャンネルをラジオメディアの上に置くことができます。各チャンネルは独自レートの異なる ETH リンクを表します。 |

| 無線メディア |

無線チャンネルのキャリアとしてのメディアレイヤ。 |

| RD |

ルート識別子。 |

| RSVP-TE |

MPLS ネットワーク上でトラフィック設計されたパスを制御する Resource Reservation Protocol(RSVP)。 |

| RT |

ルートターゲット。 |

| ルール(Rule) |

2 つ以上の多様なリンク/接続のグループ。 |

| SCH |

スーパーチャンネル DWDM の進化版で、複数のコヒーレント光キャリアを組み合わせてより高いデータレートの統合チャンネルを作成します。また、1 回の運用サイクルで使用可能になります。 |

| SDN コントローラ |

複数のルータまたは光ネットワーク要素を管理するソフトウェア。 |

| 共有リスクリソースタイプ |

ルール内のオブジェクトが共有しているかどうかを共有リスク分析アプリケーションがチェックするリソースのタイプ。タイプは、リンク、デバイス、シェルフ、カード、およびポートです。 |

| SHQL |

Sedona Hierarchical Query Language(SHQL)は、すべてのディメンション(ベンダー、トポロジ、レイヤ、ドメイン、ステータス、および時間)にわたってモデルを簡単にクエリするために使用されます。 |

| SR ポリシー |

セグメント ルーティング ポリシー。SID リストに基づいて IGP リンクにマッピングされた、2 つのノード間のセグメント ルーティング パス。 |

| SRLG |

共有リスクリンクグループは、デバイス、リンク、またはカードなどの共通のリスクを共有する場合に、共通の障害が発生する可能性があるリンクまたは接続です。 |

| STS |

ATM セル、IP パケット、またはイーサネットフレームが配置される、大きな連結された TDM 回線フレーム(STS-3c など)。光キャリアの伝送速度として OC/OCG の上に示されます。 |

| uRLLC |

信頼性の非常に高い低遅延通信。 |

| 違反 |

共有リスクリソースタイプによって識別されるリソースが 2 つのリンク/接続間で共有される場合。 |

| VRF |

L3-VPN でルータとして機能する、仮想ルーティング機能。 |

| ZR チャンネル |

複数の ZR チャンネルを ZR メディアの上に置くことができます。各チャンネルは、独自のレートの異なる IP リンクを表します。 |

| ZR メディア |

OCH リンクの上にある、ZR チャンネルのキャリアとしてのメディアレイヤ。 |

このアプリケーションは、事前定義されたリンクまたは接続グループ、またはアドホックに選択されたリンク/接続に対して多様性ポリシールールを適用するのに役立ちます。

アプリケーションは、リンクのペアまたはグループ、または選択したエンドポイント間の接続によって共有される下位層のリソースを識別します。これは、多様なリンクまたは接続が同じ基礎となるリソースを使用していないことを確認するのに役立ちます。

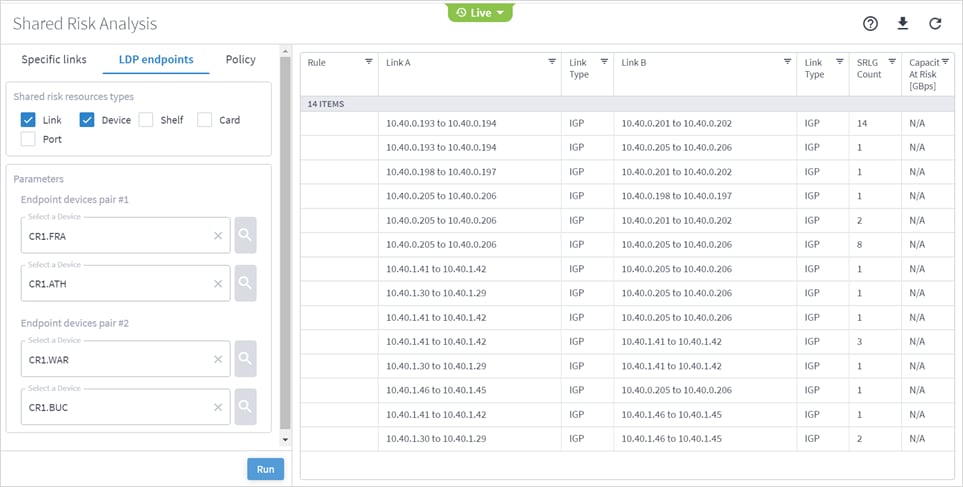

LDP エンドポイントテストは、ルータの 2 つのペア間の最短 IGP パスを探し、見つかったパス間の共有リスクを分析します。

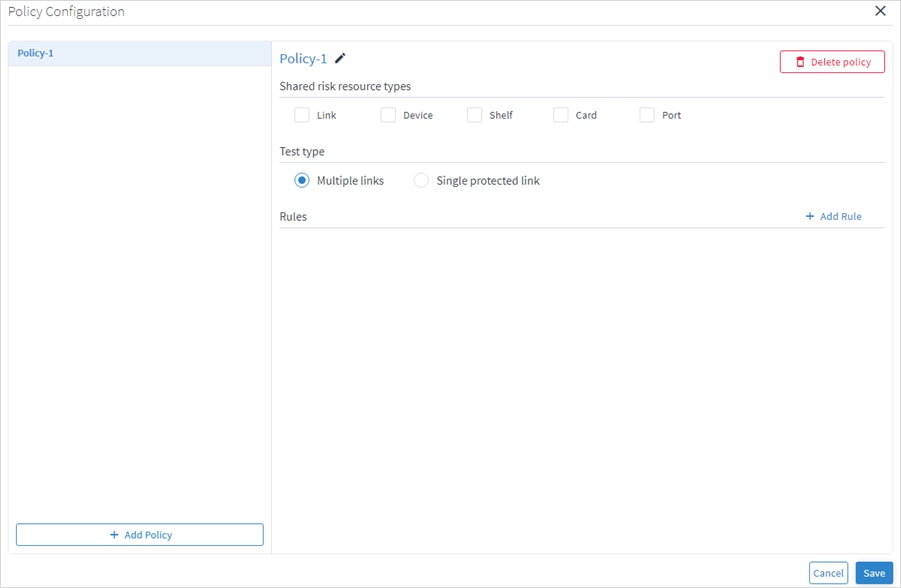

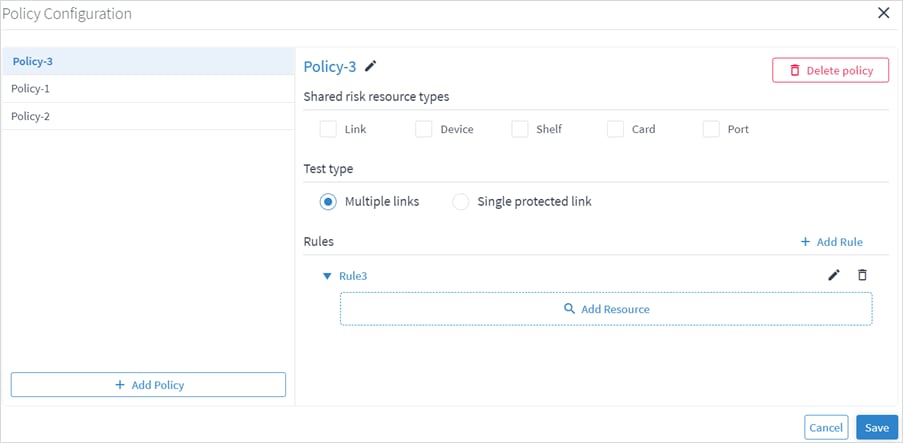

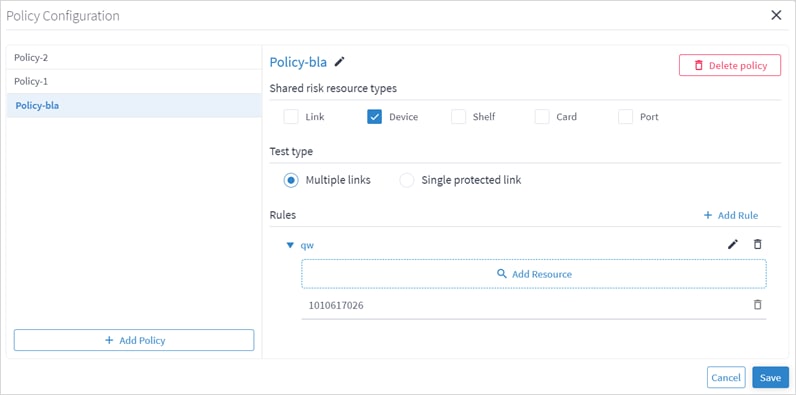

1 つ以上のポリシーを定義して、テストに使用できます。ポリシーには、共有リスクリソースタイプ、テストタイプ、および適用可能なルールが含まれます。

● 共有リスクリソースタイプ:ポリシーに従って、リンク/接続パスによって共有されるべきではないリソースのタイプ。次のリソースタイプの 1 つ以上を選択できます:デバイス、シェルフ、カード、ポート、リンク、または SRLG。

● テストシナリオ:テストタイプ(複数のリンクまたは単一の保護されたリンク)。

● ルール:特定のタイプによるリンクまたは接続のグループ。ユーザーは、グループへのリンク/接続を選択し、各グループに名前を付けるか、SHQL ルールを使用してグループを定義できます。グループは実行時に取得されます。ネットワークに変更がある場合は、タイムマシンとネットワーク インベントリ アプリを使用して、これらの変更を特定できます。

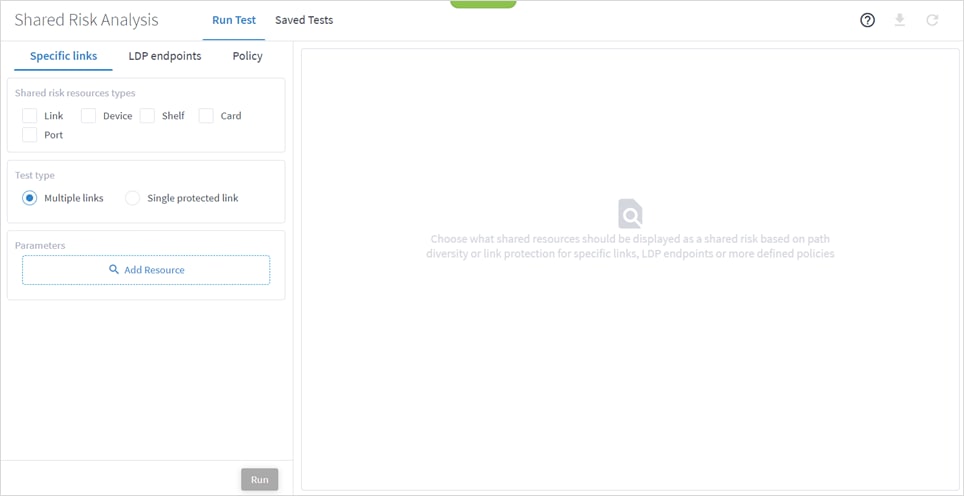

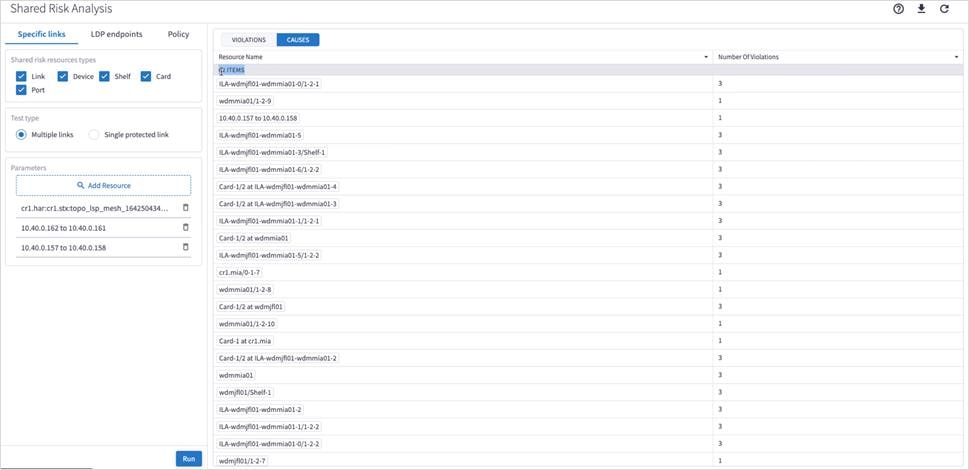

共有リスク分析テスト

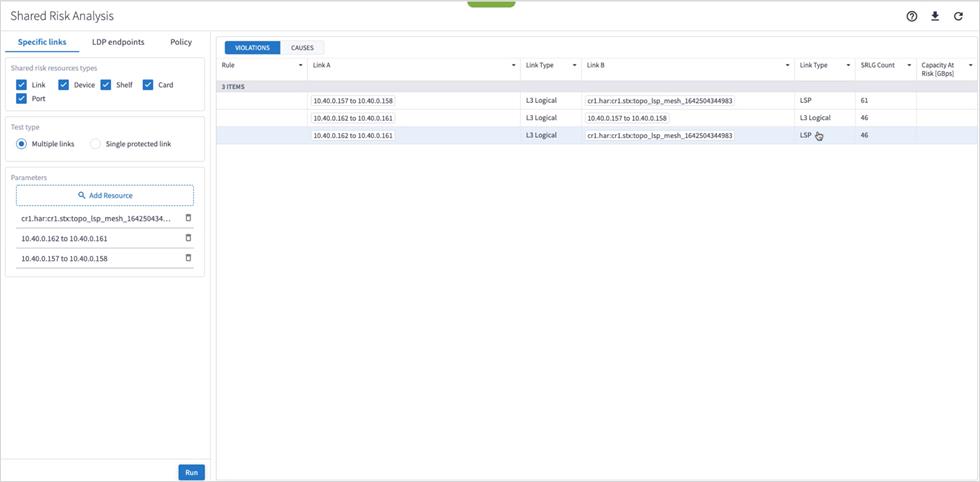

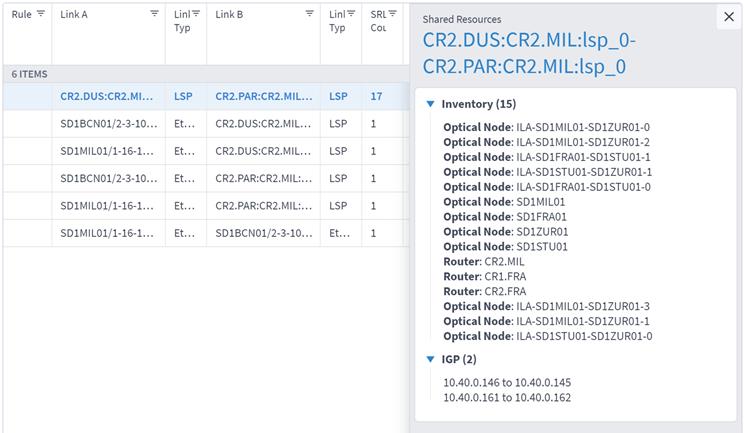

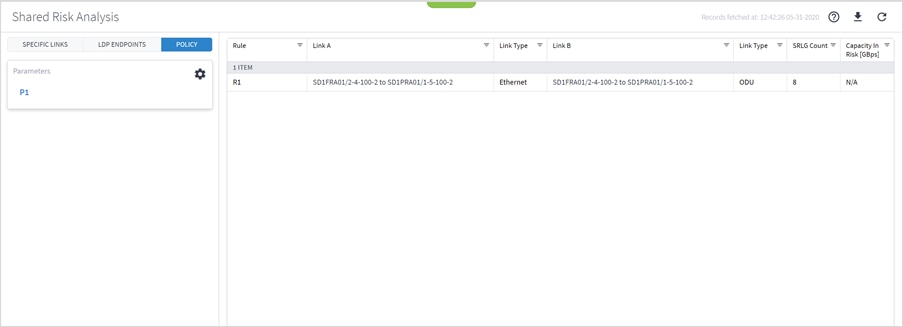

テストを実行するには、ポリシーを選択するか、リンク/接続のペアをアドホックに選択して、それらが共通のリソースを共有しているかどうかを確認します。

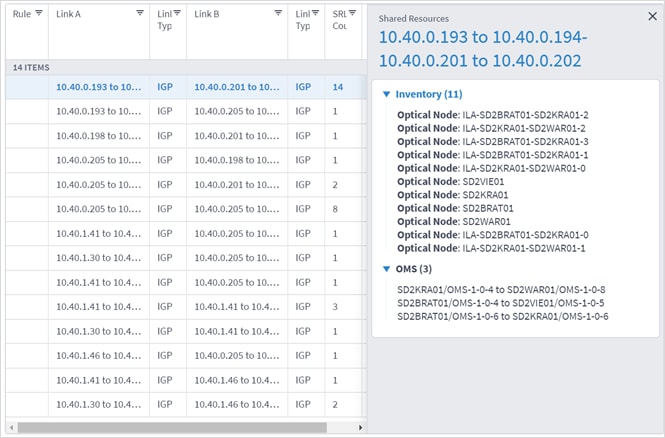

結果はリスクとして表示されます。結果テーブルの各行は、選択したポリシーまたはアドホック選択のリンク/接続のペアに影響を与える検出されたリスクです。結果の表には、ルールの名前、危険にさらされているリンク、リンク タイプ、それらが共有する数またはリソース、および危険にさらされている合計帯域幅が表示されます。

特定のリンクテストを実行する

特定のリンクでテストを実行して、リンク、デバイス、シェルフ、カード、およびポートのタイプの共有リスクリソースをチェックできます。次の項目をチェックするかどうかを選択できます。

● 複数リンク

● 単一の保護リンク

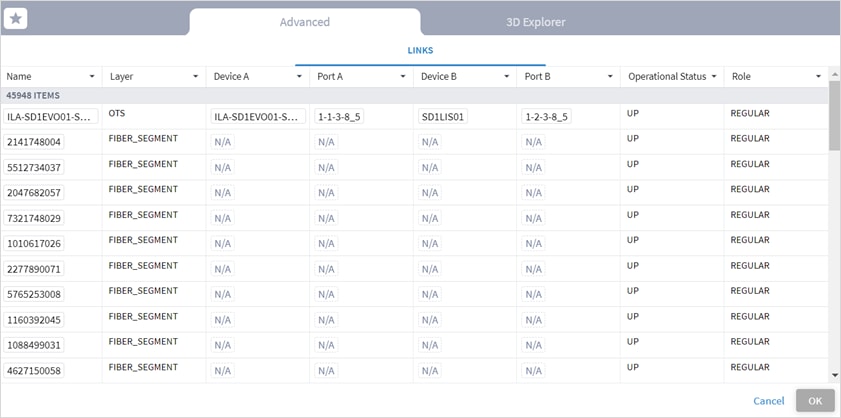

特定のリンクテストを実行するには、次を実行します。

1. Crosswork Hierarchical Controller のアプリケーションバーで、[共有リスク分析(Shared Risk Analysis)] を選択します。

2. 必要な [共有リスクリソースタイプ(Shared risk resources types)] を選択します。

3. [テストタイプ(Test type)]([複数のリンク(Multiple links)] または [単一の保護されたリンク(Single protected link)])を選択します。

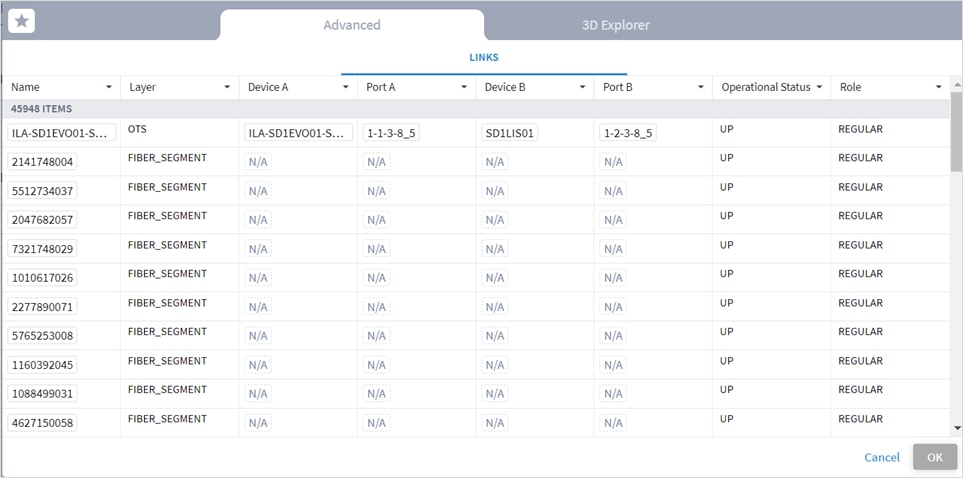

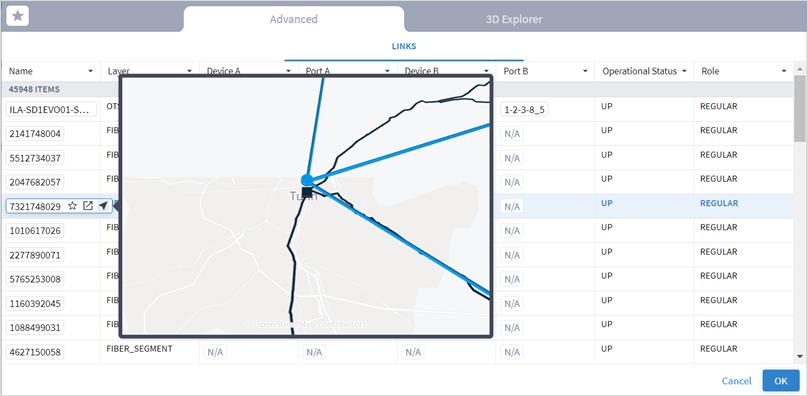

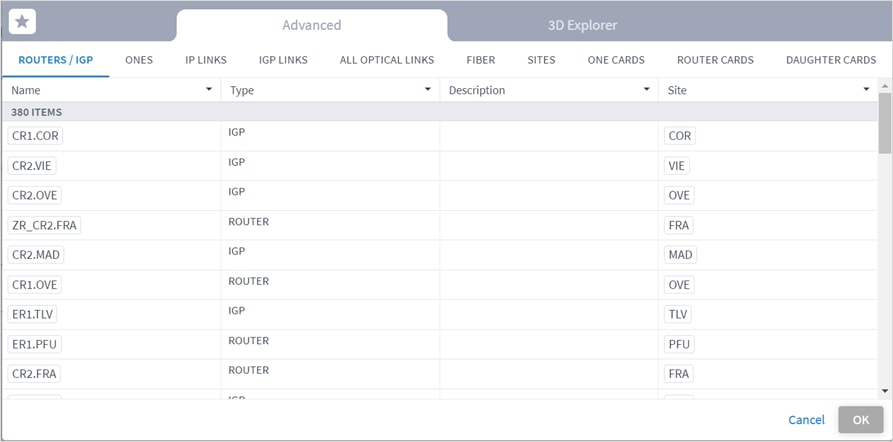

4. [リソースを追加(Add Resource)] をクリックしリンクを追加します。

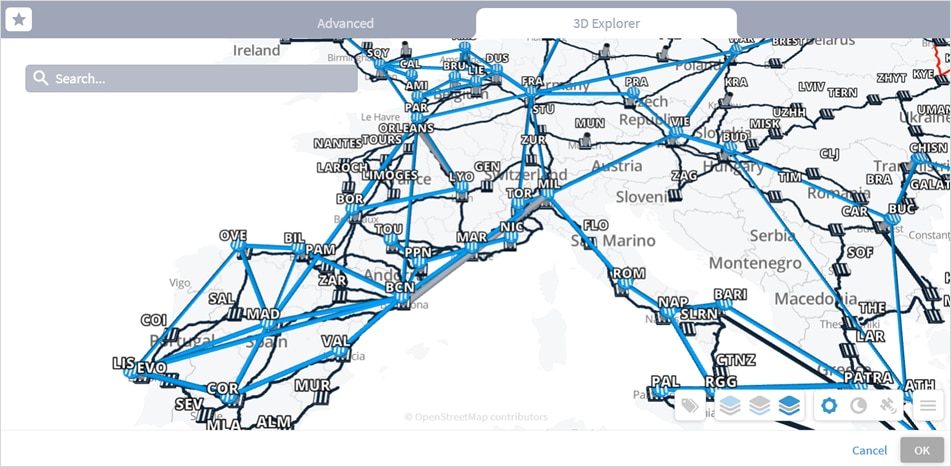

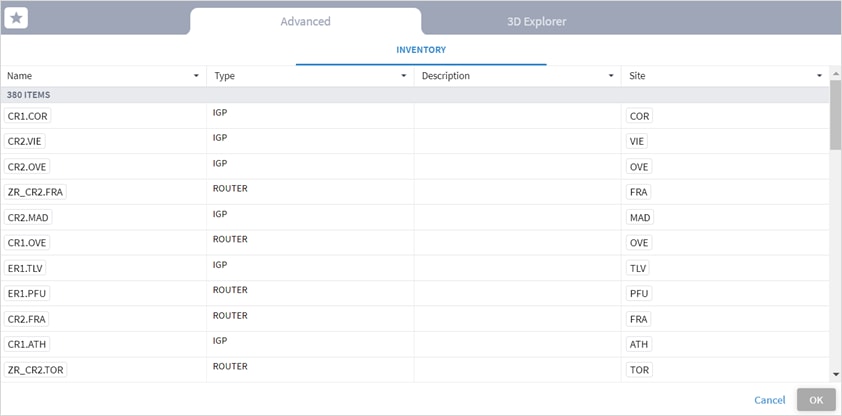

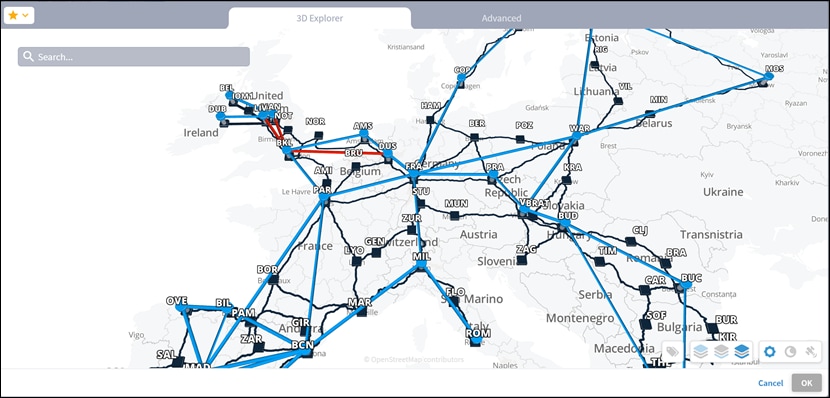

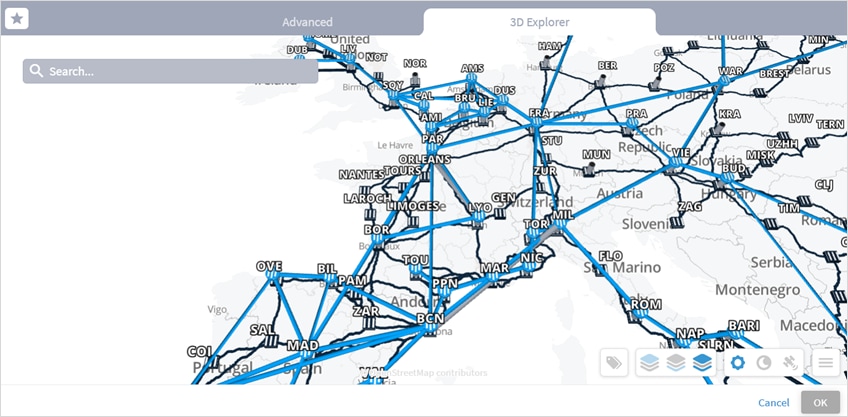

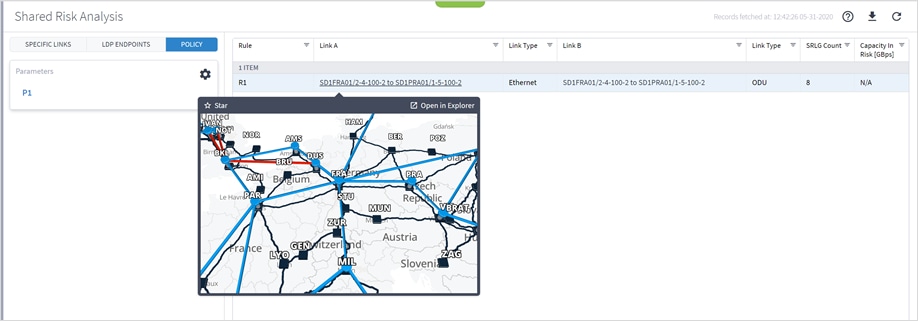

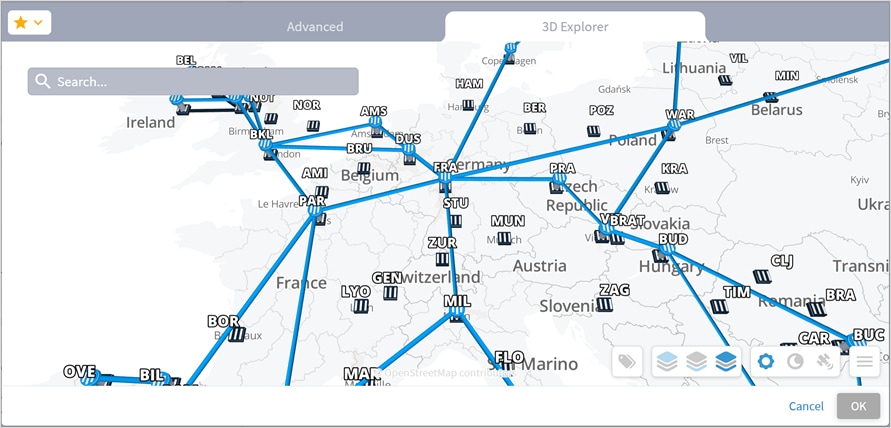

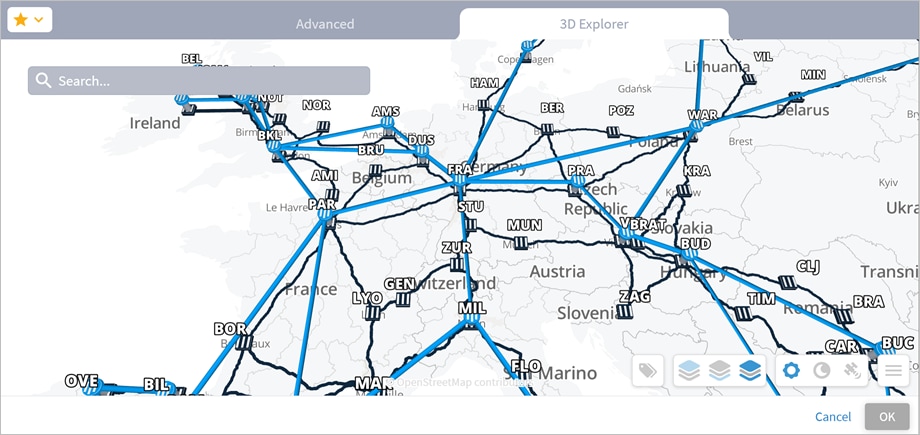

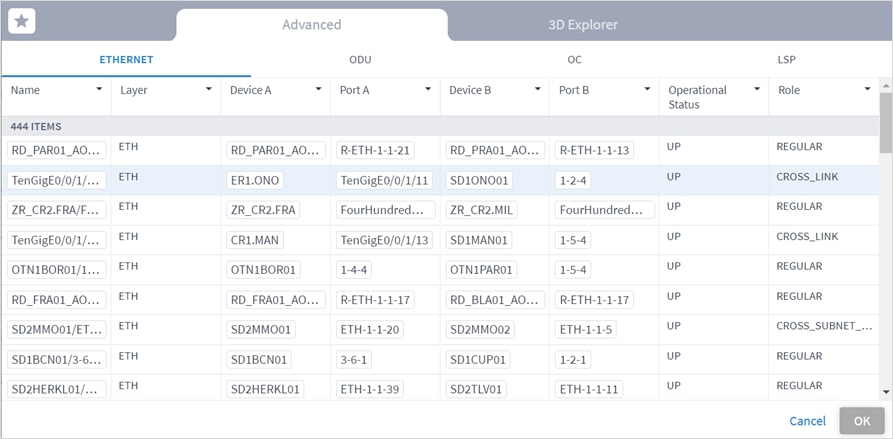

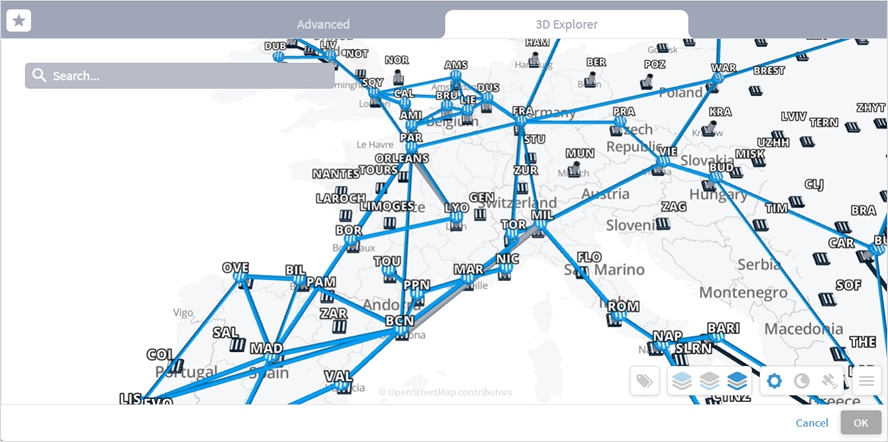

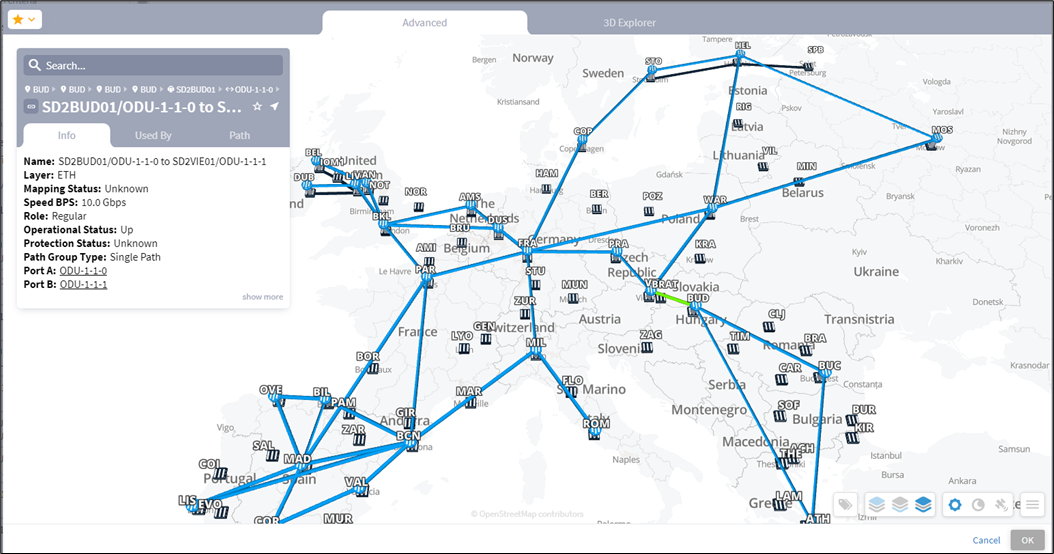

または、[3D Explorer] タブを選択します。

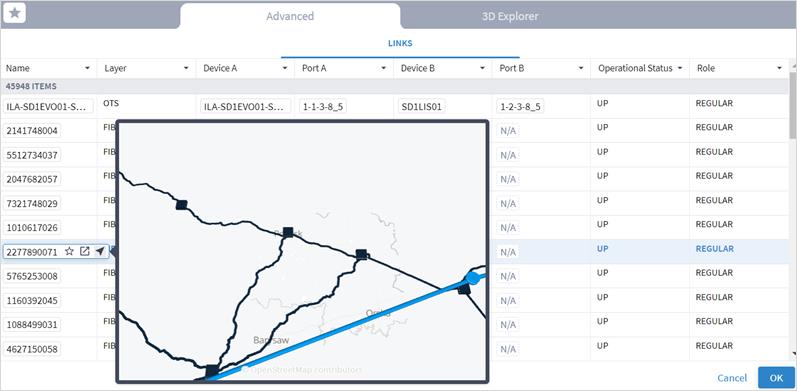

[詳細設定(Advanced)] タブで、リンクを選択してクリックすると、ポップアップマップにリンクが表示されます。

5. リンクを選択し、[OK] をクリックします。

6. さらにリンクを追加します(分析する他のリンクについて上記の手順を繰り返します)。

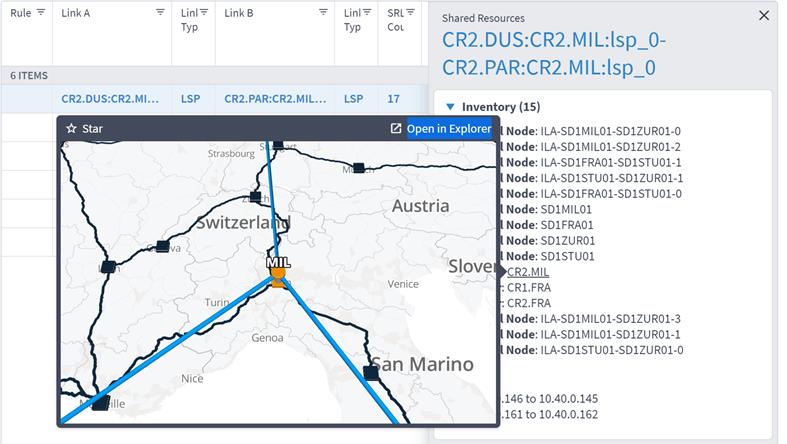

7. [実行(Run)] をクリックします。テスト結果には、[違反(VIOLATIONS)] が表示されます。

8. リンクを選択してポップアップマップでリンクを表示し、テスト結果の行を選択(![]() をクリックして展開)して、共有リソースの詳細を表示できます。

をクリックして展開)して、共有リソースの詳細を表示できます。

注:単一の保護されたリンクの場合、[リンクB(Link B)] 列と [リンクタイプ(Link Type)] 列は空であり、[リスクのあるキャパシティ(Capacity At Risk)] 列は N/A になる可能性があります。

9. 原因を表示するには、[原因(CAUSES)] タブを選択します。

10. (オプション)複数のリンクの場合、テストからリンクを削除するには、![]() を選択して [実行(Run)] をクリックします。

を選択して [実行(Run)] をクリックします。

LDP エンドポイントテストの実行

LDP エンドポイントとして機能する 2 組のルータでテストを実行し、タイプリンク、デバイス、シェルフ、カード、およびポートの共有リスクリソースを確認できます。2 つのエンドポイントデバイスペアを選択する必要があります。

このテストでは、2 組のルータ間の最短の IGP パスを探し、共有リスクを分析します。

LDP エンドポイントテストを実行するには、次を実行します。

1. Crosswork Hierarchical Controller のアプリケーションバーで、[共有リスク分析(Shared Risk Analysis)] を選択します。

2. [LDPエンドポイント(LDP endpoints)] タブを選択します。

3. 必要な [共有リスクリソースタイプ(Shared risk resources types)] を選択します。

4. ![]() をクリックしエンドポイントを追加します。

をクリックしエンドポイントを追加します。

または、[3D Explorer] タブを選択します。

5. エンドポイントを選択します。

6. [OK] をクリックします。

7. さらにエンドポイントを追加します。

8. [実行(Run)] をクリックします。

9. テスト結果で、リンクを選択してポップアップマップでリンクを表示し、テスト結果の行を選択(![]() をクリックして展開)して、共有リソースの詳細を表示できます。

をクリックして展開)して、共有リソースの詳細を表示できます。

テスト結果のエクスポート

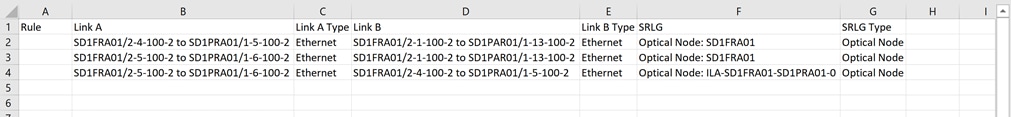

表形式のテスト結果は、オフライン分析用に CSV ファイルにエクスポートできます。

テスト結果をエクスポートするには、次を実行します。

1. Crosswork Hierarchical Controller のアプリケーションバーで、[共有リスク分析(Shared Risk Analysis)] を選択します。

2. 必要なテストを実行します。

3. ![]() をクリックします。ファイルは自動的にダウンロードされます。

をクリックします。ファイルは自動的にダウンロードされます。

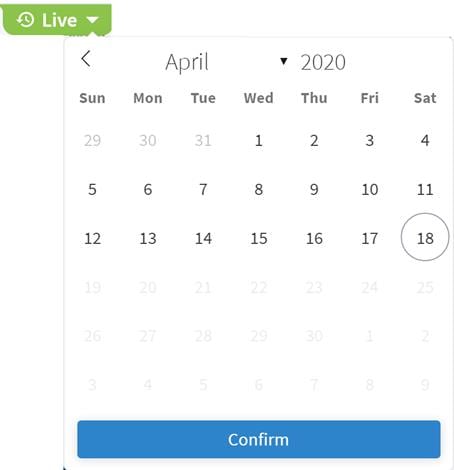

タイムマシンを使う

タイムマシンは、過去のある日付のネットワークの状態のスナップショットを提供します。このモードでは、すべてのアプリケーションに、この時点に適用されるデータと分析が反映されます。

タイムマシンを使用して、過去の日付と同じようにモデルでテストを実行できます。

モデルの日付を変更するには、次を実行します。

1. Crosswork Hierarchical Controller のアプリケーションバーで、[共有リスク分析(Shared Risk Analysis)] を選択します。

2. [ライブ(Live)] をクリックし、日付を選択して [確認(Confirm)] をクリックします。

3. 必要なテストを実行します。

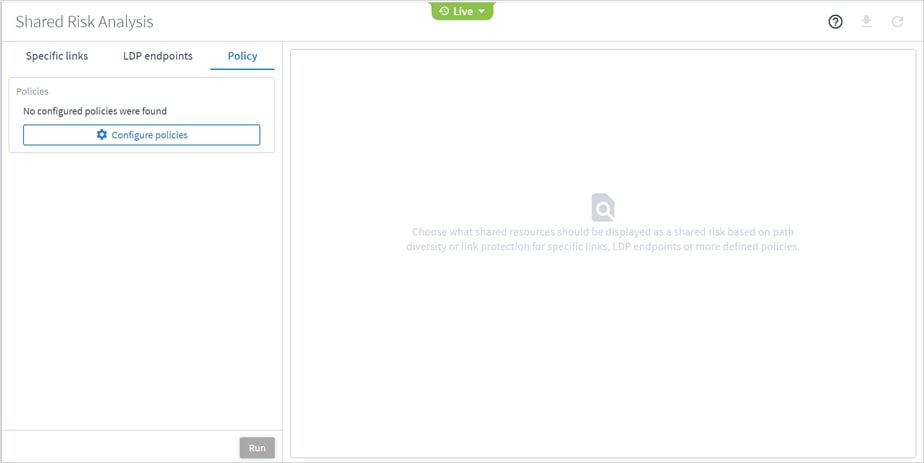

リスク分析方針の共有

1 つ以上のポリシーを定義して、テストに使用できます。ポリシーには、共有リスクリソースタイプと適用可能なルールが含まれます。

● 共有リスクリソースタイプ:ポリシーに従って、リンク/接続パスによって共有されるべきではないリソースのタイプ。次のリソースタイプを選択できます:デバイス、シェルフ、カード、ポート、リンク、または SRLG。

● テストタイプ:テスト対象が複数のリンクか単一の保護されたリンクかを指定します。

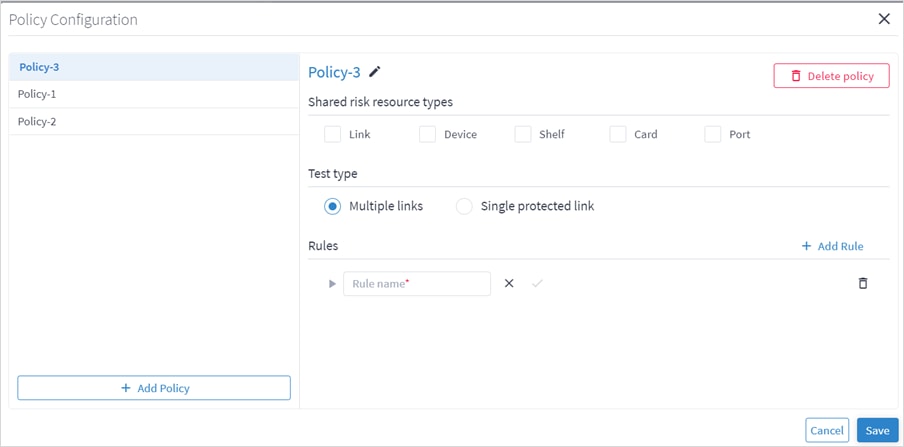

● ルール:特定のタイプによるリンクまたは接続のグループ。グループへのリンク/接続を選択し、各グループに名前を付けることができます。

Add Policy

ポリシーを追加してから、ルールを追加できます。新しいポリシーを保存するには、少なくとも 1 つのルールを追加する必要があります。

既存のポリシーにルールを追加できます。または、共有リスク API および SHQL クエリを使用してルールを追加できます(「共有リスク API を使用してルールを追加する」を参照)

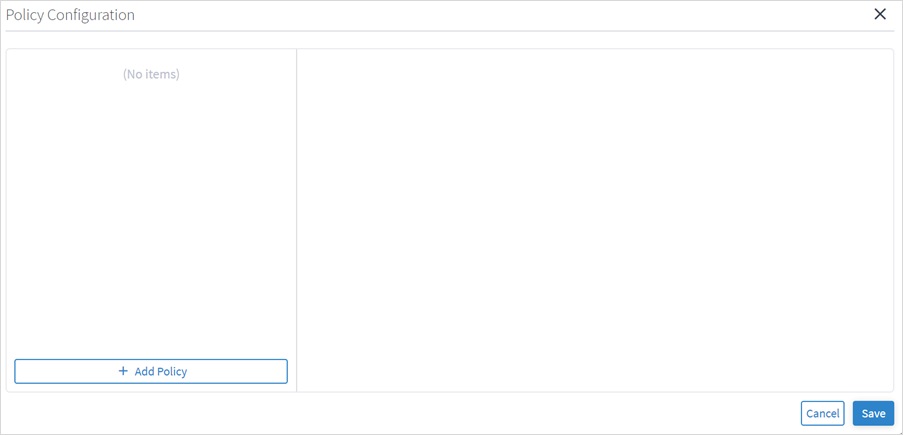

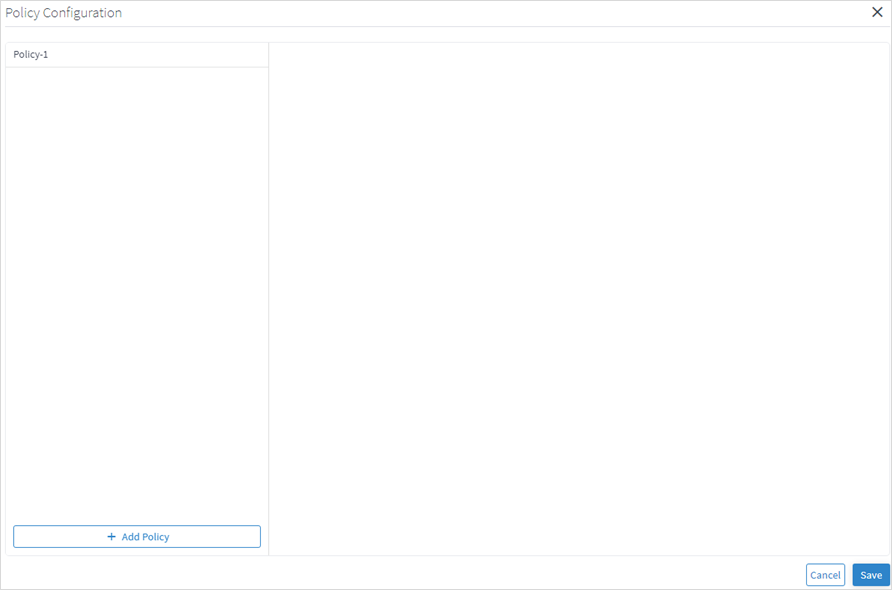

ポリシーを追加するには、次を実行します。

1. Crosswork Hierarchical Controller のアプリケーションバーで、[共有リスク分析(Shared Risk Analysis)] を選択します。

2. [ポリシー(Policy)] タブを選択します。

3. [ポリシーの設定(Configure Policies)] ![]() をクリックします。

をクリックします。

4. [ポリシー設定(Policy Configuration)] ウィンドウで、[ポリシーの追加(Add Policy)] をクリックします。

5. ポリシーを選択します。

6. (オプション)ポリシー名を変更するには、新しいポリシーを選択して ![]() をクリックし、ポリシー名を変更してから

をクリックし、ポリシー名を変更してから ![]() をクリックします。

をクリックします。

7. 必要な [共有リスクリソースタイプ(Shared risk resources types)] を選択します。

8. [複数のリンク(Multiple links)] と [単一の保護されたリンク(Single protected link)] のどちらをテストするかを選択します。

9. [ルールの追加(Add Rule)] をクリックします。

10. [Name] にルール名を入力します。

11. ![]() をクリックします。

をクリックします。

12. ![]() をクリックしてルールを展開します。

をクリックしてルールを展開します。

13. [リソースを追加(Add Resource)] をクリックしリソースを追加します。

または、[3D Explorer] タブを選択します。

[詳細設定(Advanced)] タブで、リンクを選択し、ポップアップマップにリンクが表示されます。

14. リンクを選択し、[OK] をクリックします。

15. 必要に応じて、ルールにリンクを追加します。

16. [保存(Save)] をクリックします。

Shared Risk API を使用してルールを追加する

ポリシー API を使用して、既存のポリシーにルールを追加できます。これにより、GUID や SHQL クエリの両方を使用してルールを追加できます。詳細については、「Crosswork Hierarchical Controller」および「NBI and SHQL Guide」を参照してください。

API を使用してルールを追加するには、次を実行します。

1. ポリシーのリストを取得します。「ポリシーの取得」を参照してください。

2. ポリシーにルールを追加します。「ポリシーにルールを追加」を参照してください。

3. ポリシー設定ウィンドウのルールで SHQL クエリを表示できます。「ポリシーを編集」を参照してください。

ルールの削除

ポリシーからルールを削除できます。

ポリシーからルールを削除するには、次を実行します。

1. Crosswork Hierarchical Controller のアプリケーションバーで、[共有リスク分析(Shared Risk Analysis)] を選択します。

2. [ポリシー(Policy)] タブを選択します。

3. [ポリシーの設定(Configure Policies)] ![]() をクリックします。

をクリックします。

4. 必要なポリシーを選択します。

5. [ルール(Rules)] 領域で、![]() をクリックします。

をクリックします。

6. [保存(Save)] をクリックします。

ポリシーを編集できます。

ポリシーを編集するには、次の手順を実行します。

1. Crosswork Hierarchical Controller のアプリケーションバーで、[共有リスク分析(Shared Risk Analysis)] を選択します。

2. [ポリシー(Policy)] タブを選択します。

3. [ポリシーの設定(Configure Policies)] ![]() をクリックします。

をクリックします。

4. 必要なポリシーを選択します。

5. ポリシーを変更する。

6. [保存(Save)] をクリックします。

Delete Policy

ポリシーは削除できます。

ポリシーを削除する方法:

1. Crosswork Hierarchical Controller のアプリケーションバーで、[共有リスク分析(Shared Risk Analysis)] を選択します。

2. [ポリシー(Policy)] タブを選択します。

3. [ポリシーの設定(Configure Policies)] ![]() をクリックします。

をクリックします。

4. 必要なポリシーを選択します。

5. [ポリシーの削除(Delete policy)] をクリックします。

6. [保存(Save)] をクリックします。

ポリシーテストの実行

ポリシーでテストを実行して、リンク、デバイス、シェルフ、カード、およびポートのタイプの共有リスクリソースをチェックできます。各ポリシーには、1 つ以上のルールが含まれます。

ポリシーテストを実行するには、次を実行します。

1. Crosswork Hierarchical Controller のアプリケーションバーで、[共有リスク分析(Shared Risk Analysis)] を選択します。

2. [ポリシー(Policy)] タブを選択します。

3. 必要なポリシーを選択します。

4. [実行(Run)] をクリックします。

5. テスト結果で、リンクを選択してポップアップマップでリンクを表示し、テスト結果の行を選択(![]() をクリックして展開)して、共有リソースの詳細を表示できます。

をクリックして展開)して、共有リソースの詳細を表示できます。

共有リスク API

Crosswork Hierarchical Controller は、共有リスクポリシーとルールを管理するための API を提供します。

Swagger を使用して Shared Risk API にアクセスできます。https://<host>/api/v2/apps/srlg-app/rest/doc

API には次のものが含まれています。

● 特定のポリシーの取得

● すべてのポリシーの取得

● ポリシーの作成

● ポリシーの削除

● ポリシーの共有リスクタイプの変更

● ポリシーの種類の変更

● ポリシーへの新しいルールの追加

● ルールリソースの更新

● ポリシーからのルールの削除

この API を使用して、すべてのポリシーのリストを取得します。これにより、すべてのポリシーとそのルールのリストが返されます。

要求メソッド

GET

要求 URL

https://example-host/api/v2/apps/srlg-app/rest/policy

要求パラメータ

なし

応答の例

{

"name": "policy-1",

"shared_risk_types": [

"Link",

"Port",

"Card",

"Shelf",

"Device"

],

"policy_type": "MULTIPLE-LINKS",

"rules": [

{

"name": "rule-1",

"resources": [

"LI/eth/000fc44c94a1f2cd/51308dfd752c1574/df753d953c1e1c8f/f8e7b20537ce03b7"

]

},

{

"name": "rule99",

"resources": [

"inventory[.name=\"CR1.PAR\"]|port|link[.layer=\"R_LOGICAL\"]"

]

}

]

},

{

"name": "test",

"shared_risk_types": [

"Link",

"Device",

"Shelf",

"Port",

"Card"

],

"policy_type": "MULTIPLE-LINKS",

"rules": [

{

"name": "rule001",

"resources": [

"inventory[.name=\"ILA-SD1EVO01-SD1SEV01-1\"]|port|link[.layer=\"R_LOGICAL\"]"

]

}

]

},

{

"name": "policy-3",

"shared_risk_types": [

"Link"

],

"policy_type": "SINGLE-PROTECTED",

"rules": [

{

"name": "rule-99",

"resources": [

"link[.layer=\"R_LOGICAL\"]"

]

}

]

}

ポリシーの取得

この API を使用してポリシーを取得します。

要求メソッド

GET

要求 URL

https:// example-host/api/v2/apps/srlg-app/rest/policy/{policyGuid}

要求パラメータ

| パラメータ名 |

データタイプ |

説明 |

| policyGuid |

string |

ポリシーの GUID。Get Policies メソッドによって返された guid を使用します。 |

応答の例

{

"name": "policy-1",

"shared_risk_types": [

"Link",

"Port",

"Card",

"Shelf",

"Device"

],

"policy_type": "MULTIPLE-LINKS",

"rules": [

{

"name": "rule-1",

"resources": [

"LI/eth/000fc44c94a1f2cd/51308dfd752c1574/df753d953c1e1c8f/f8e7b20537ce03b7"

]

},

{

"name": "rule99",

"resources": [

"inventory[.name=\"CR1.PAR\"]|port|link[.layer=\"R_LOGICAL\"]"

]

}

]

}

ポリシーの作成

この API を使用してポリシーを作成します。

要求メソッド

POST

要求 URL

https://example-host/api/v2/apps/srlg-app/rest/policy/{policyGuid}

要求パラメータ

| パラメータ名 |

データタイプ |

説明 |

| policyGuid |

string |

ポリシーの GUID。Get Policies メソッドによって返された guid を使用します。 |

要求本文

| パラメータ名 |

データタイプ |

説明 |

| shared_risk_types |

string |

リンク、ポート、カード、シェルフ、デバイス |

| policy_type |

string |

SINGLE-PROTECTED または MULTIPLE-LINKS。 |

リクエストボディの例

{

"shared_risk_types": [

"Link"

],

"policy_type": "SINGLE-PROTECTED"

応答の例

201 Successful Operation

Delete Policy

この API を使用してポリシーを削除します。

要求メソッド

DELETE

要求 URL

https://example-host/api/v2/apps/srlg-app/rest/policy/{policyGuid}

要求パラメータ

| パラメータ名 |

データタイプ |

説明 |

| policyGuid |

string |

ポリシーの GUID。Get Policies メソッドによって返された guid を使用します。 |

応答の例

200 Successful

ポリシーの共有リスクタイプの更新

この API を使用して、ポリシーの共有リスクタイプを変更します。

要求メソッド

PUT

要求 URL

https://example-host/api/v2/apps/srlg-app/rest/policy/{policyGuid}/shared_risk_types

要求パラメータ

| パラメータ名 |

データタイプ |

説明 |

| policyGuid |

string |

ポリシーの GUID。Get Policies メソッドによって返された guid を使用します。 |

要求本文

| パラメータ名 |

データタイプ |

説明 |

| shared_risk_types |

string |

リンク、ポート、カード、シェルフ、デバイス |

リクエストボディの例

{

"shared_risk_types": [

"Link"

]

}

応答の例

200 Successful Operation

ポリシータイプの更新

この API を使用してクレデンシャルを更新します。

要求メソッド

PUT

要求 URL

https://example-host/api/v2/apps/srlg-app/rest/policy/{policyGuid}/policy-type

要求パラメータ

| パラメータ名 |

データタイプ |

説明 |

| policyGuid |

string |

ポリシーの GUID。Get Policies メソッドによって返された guid を使用します。 |

要求本文

| パラメータ名 |

データタイプ |

説明 |

| policy_type |

string |

SINGLE-PROTECTED または MULTIPLE-LINKS。 |

リクエストボディの例

{

"policy_type": "SINGLE-PROTECTED"

}

応答の例

200 Successful Operation

この API を使用して、ルールをポリシーに追加します。GUID の配列や SHQL クエリを使用してルールを作成できます。

要求メソッド

POST

要求 URL

https://example-host/api/v2/apps/srlg-app/rest/policy/{policyGuid}/rules{ruleName}

要求パラメータ

| パラメータ名 |

データタイプ |

説明 |

| policyGuid |

string |

ポリシーの GUID。Get Policies メソッドによって返された guid を使用します。 |

| ruleName |

string |

規則名。Get Policies メソッドによって返されるルール名の 1 つを使用します。 |

要求本文

| パラメータ名 |

データタイプ |

説明 |

| resources |

array(string) |

GUID リンクおよび SHQL クエリ両方を含むまたはいずれか一方を含むリスト。 SQHL クエリを使用する場合は、式が有効で結果を返すことを確認してください。SQHL ユーザーガイドを参照してください。 SQHL クエリを渡すときは、必ず "…." と \s の組み合わせで囲んでください(例:"link[.layer=\"R_LOGICAL\"]")。 |

リクエストボディの例

{

"resources": [

"link[.layer=\"R_LOGICAL\"]"

]

}

または

{

"resources": [

"LI/guid1",

"LI/guid2"

]

}

または

{

"resources": [

"inventory[.name=\"CR1.PAR\"]|port|link[.layer=\"R_LOGICAL\"]"

]

}

応答の例

201 Successful Operation

ルールの更新

この API を使用して、ルールのリソースを更新します。GUID の配列や SHQL クエリを使用してルールを作成できます。

要求メソッド

PUT

要求 URL

https://example-host/api/v2/apps/srlg-app/rest/policy/{policyGuid}/rules{ruleName}

要求パラメータ

| パラメータ名 |

データタイプ |

説明 |

| policyGuid |

string |

ポリシーの GUID。Get Policies メソッドによって返された guid を使用します。 |

| ruleName |

string |

規則名。Get Policies メソッドによって返されるルール名の 1 つを使用します。 |

要求本文

| パラメータ名 |

データタイプ |

説明 |

| resources |

array(string) |

GUID リンクおよび SHQL クエリ両方を含むまたはいずれか一方を含むリスト。 SQHL クエリを使用する場合は、式が有効で結果を返すことを確認してください。SQHL ユーザーガイドを参照してください。 SQHL クエリを渡すときは、必ず "…." と \s の組み合わせで囲んでください(例:"link[.layer=\"R_LOGICAL\"]")。 |

リクエストボディの例

{

"resources": [

"link[.layer=\"R_LOGICAL\"]"

]

}

または

{

"resources": [

"LI/guid1",

"LI/guid2"

]

}

または

{

"resources": [

"inventory[.name=\"CR1.PAR\"]|port|link[.layer=\"R_LOGICAL\"]"

]

}

応答の例

201 Successful Operation

この API を使用して、ポリシーからルールを削除します。

要求メソッド

DELETE

要求 URL

https://example-host/api/v2/apps/srlg-app/rest/policy/{policyGuid} /policy/{policyGuid}/rules/{ruleName}

要求パラメータ

| パラメータ名 |

データタイプ |

説明 |

| policyGuid |

string |

ポリシーの GUID。Get Policies メソッドによって返された guid を使用します。 |

| ruleName |

string |

規則名。Get Policies メソッドによって返されるルール名の 1 つを使用します。 |

応答の例

200 Successful

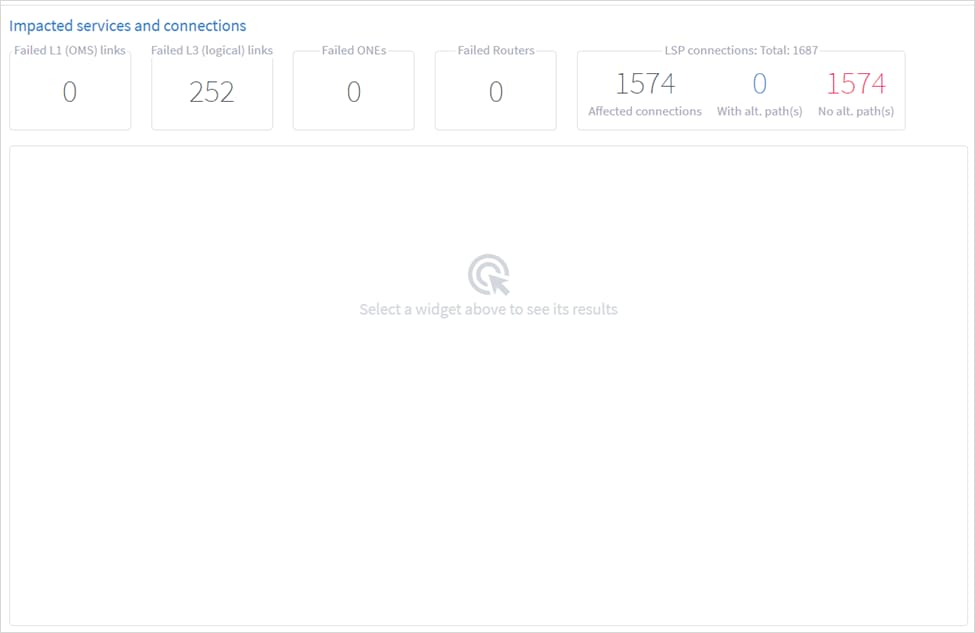

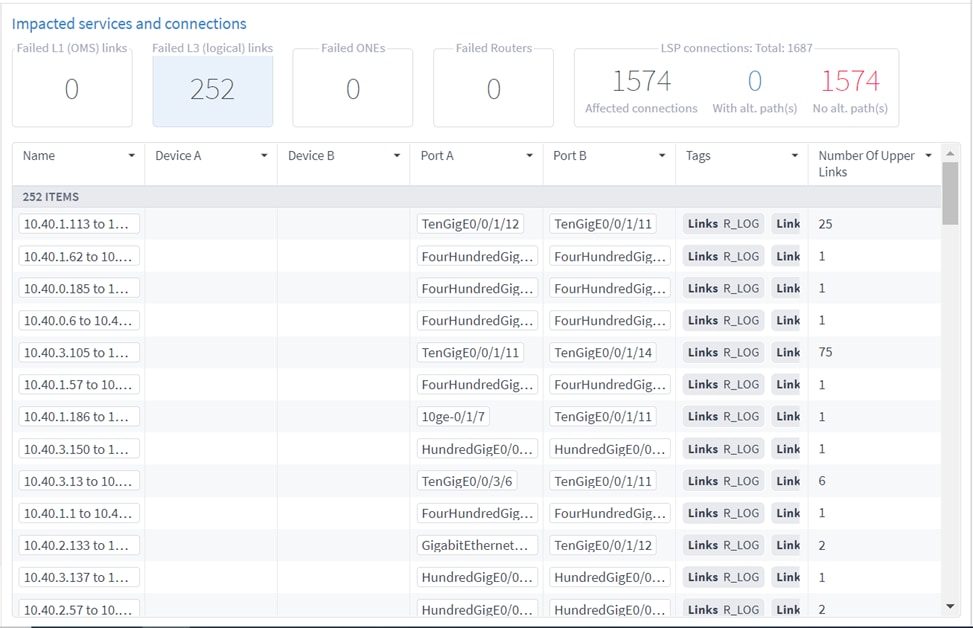

Crosswork Hierarchical Controller Failure Impact アプリケーションは、マルチドメインネットワーク内のリソース障害のシミュレーションを可能にし、障害が発生した特定のドメインと、サービスとネットワークリソースへの影響を示します。

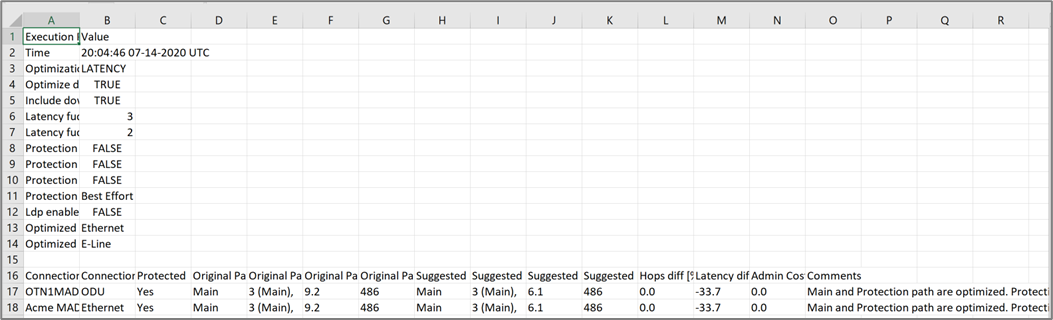

このアプリケーションは、選択したリソース(リンク、デバイス、またはサイト)の障害がネットワーク内の 1 つ以上のネットワークオブジェクトに与える影響をシミュレートします。アプリケーションは、リンクまたはサービス(顧客ベースとリソースベースの両方)への代替パスを検索します。選択したリソースを対象として、サービスへの影響を示す結果を提供します。代替パスは、待機時間、ホップ数、または管理コストによって最小限に抑えることができ、現在のパスと見つかった代替パスの比較とともに表示されます。

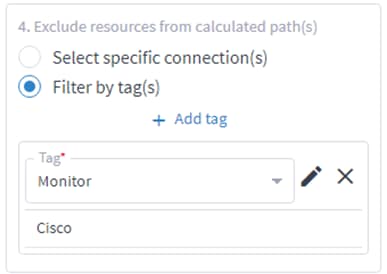

特定のリソース(デバイス、ポート、リンクなどのオブジェクト)を選択するか、タグをリソースのグループへの参照として使用することにより、計算された代替パスからリソースを除外することもできます。

これにより、対処可能な詳細な結果が提供されるため、障害の影響の問題が解決されます。たとえば、脆弱なポイントにリンクを追加し、トポロジに必要な変更を加えることができます。これにより、障害の影響が軽減され、ネットワークの信頼性が向上します。

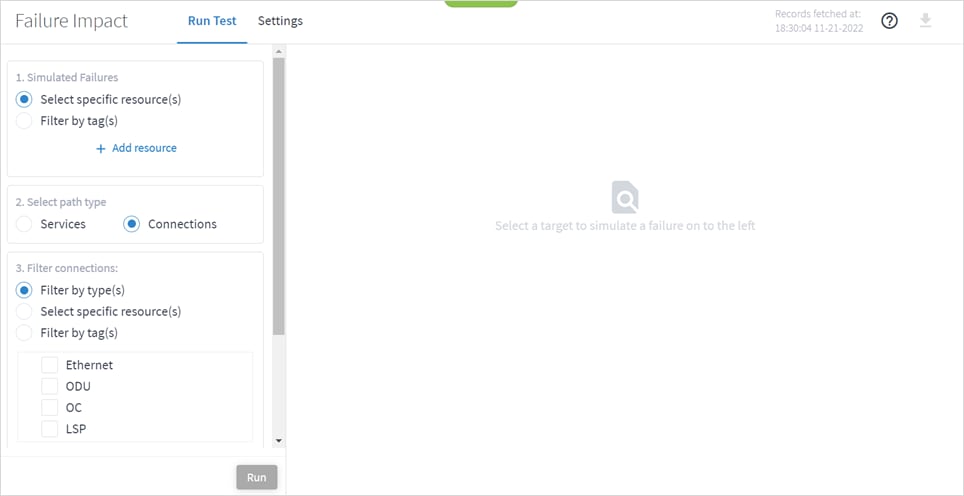

障害影響テストの実行

1 つ以上のデバイス、リンクおよびサイト両方またはいずれか一方で障害影響テストを実行できます。Failure Impact アプリケーションは、影響を受けるサービス/接続のリストを作成し、代替パスが存在する場合、アプリケーションは各サービス/接続の現在のパスと代替パスを表示します。

テストのさまざまなオプションを設定できます。

● パス最適化基準(パス最小化)は、ホップ数、遅延、または管理コストとして設定できます。

● サービスパスまたは接続パスのどちらで障害の影響を評価するか。

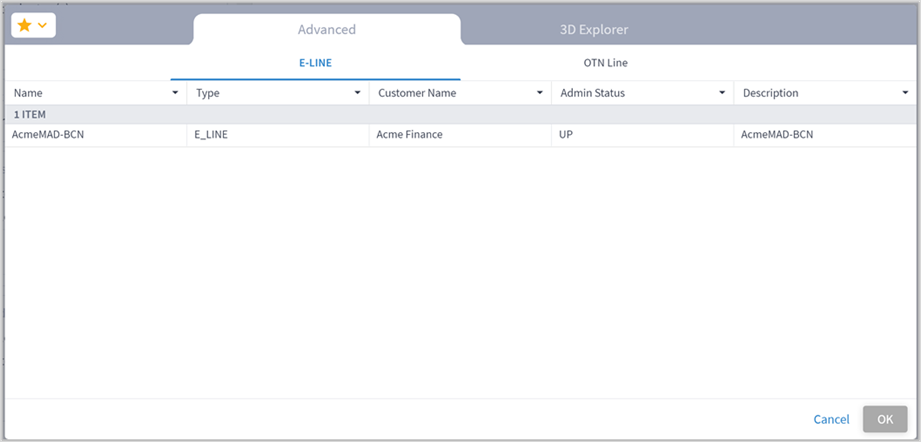

● 選択したパスタイプに応じて:

◦ E-Line および OTN Line 両方またはいずれか一方のサービスもしくは特定のサービスでフィルタリングするサービス。

◦ イーサネット、ODU、OC、および LSP すべてまたはいずれか一方、または特定の接続タイプ。

● 以下によって選択された計算パスからリソースを除外するかどうか:

◦ モデルセレクタによって選択された特定のリソース。

◦ タグを使用します。

障害影響テストを実行するには、次を実行します。

1. アプリケーションバーで、[障害の影響(Failure Impact)] を選択します。

2. [シミュレートされた障害(Simulated Failures)] 領域で、次のいずれかを実行します。

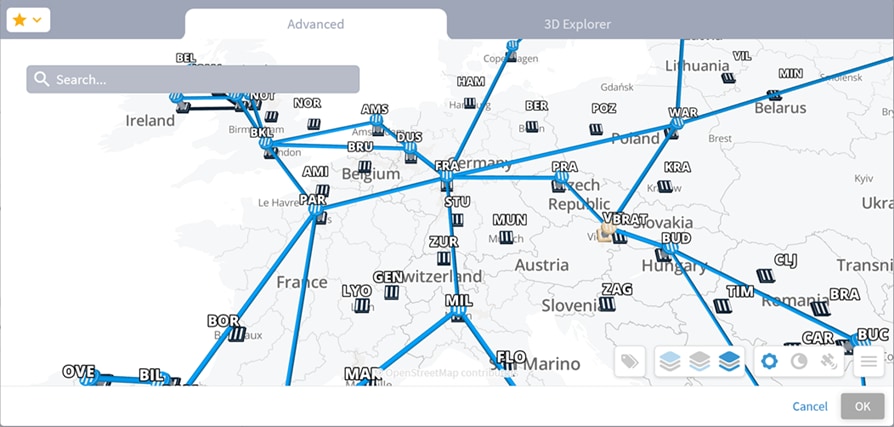

◦ [特定のリソースを選択(Select specific resource(s))] を選択し、[リソースの追加(Add resource)] をクリックします。[詳細設定(Advanced)] タブでリソースを選択するか、[3D Explorer] タブをクリックしてリソースを選択します。アイテムは 10 個まで追加できます。

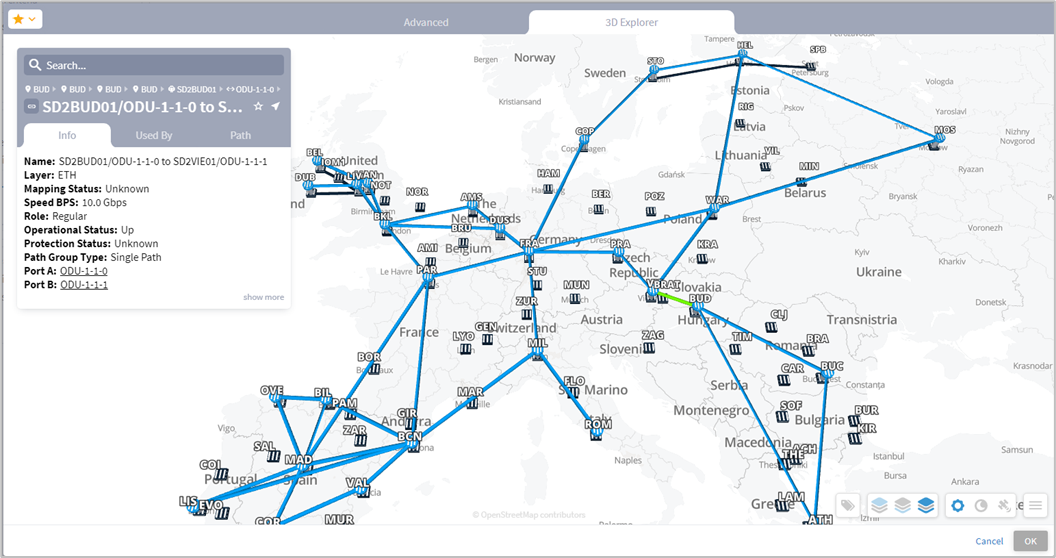

(注) 3D Explorer に関する詳細については、『Cisco Crosswork Hierarchical Controller Network Visualization Guide』を参照してください。

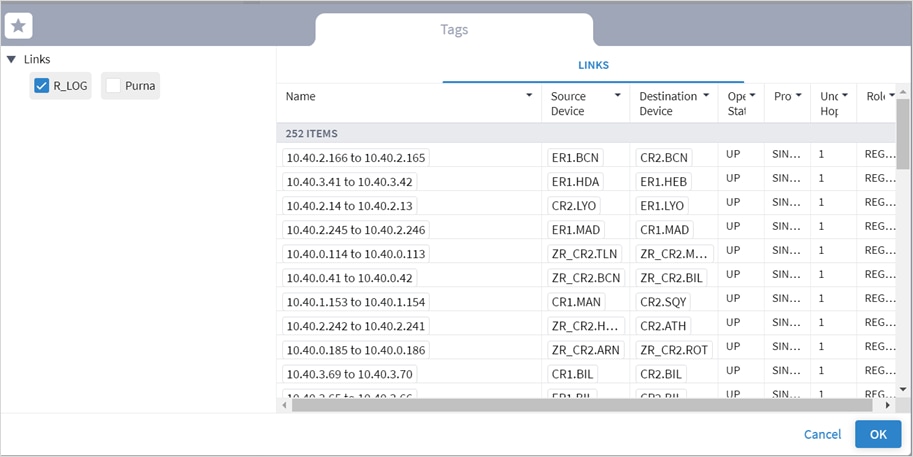

◦ [タグでフィルタ(Filter by tag(s))] を選択し、[タグを追加(Add tag)] をクリックして、タグを選択してから [OK] をクリックします。必要に応じて、さらにタグを選択します。

3. [パスタイプの選択(Select path type)]([サービス(Services)] または [接続(Connections)] のいずれか)を選択します。

4. [タイプによるフィルタ(Filter by type(s))] を選択します:

◦ サービスについては、[Eライン(E-LINE)] と [OTN回線(OTN LINE)] の両方またはいずれか一方です。

◦ 接続については、[イーサネット(Ethernet)]、[ODU]、[OC]、および/または [LSP] です。

5. (オプション)サービスの場合は、[特定のサービスを選択(Select specific services)] を選択し、[サービスの追加(Select specific services)] をクリックします。[詳細設定(Advanced)] タブでサービスを選択するか、[3D Explorer] タブをクリックしてサービスを選択します。アイテムは 10 個まで追加できます。

6. (オプション)接続の場合は、[特定のリソースを選択(Select specific resource(s))] を選択し、[リソースの追加(Add resource)] をクリックします。[詳細設定(Advanced)] タブでリソースを選択するか、[3D Explorer] タブをクリックしてリソースを選択します。アイテムは 10 個まで追加できます。

7. (オプション)[計算されたパスからリソースを除外する(Exclude resources from calculated path(s))] 領域で、次の操作を行います。

◦ [特定のリソースを選択(Select specific resource(s))] を選択し、[リソースの追加(Add resource)] をクリックします。[詳細設定(Advanced)] タブでリソースを選択するか、[3D Explorer] タブをクリックしてリソースを選択します。アイテムは 10 個まで追加できます。

◦ [タグでフィルタ(Filter by tag(s))] を選択し、[タグを追加(Add tag)] をクリックしてタグを選択し、必要なタグ値を選択して [OK] をクリックします。必要に応じて、さらにタグを追加します。

8. [実行(Run)] をクリックします。影響を受けるサービスと接続が表示され、下部ペインに根本原因が一覧表示されます。

9. ウィジェットを選択して結果を表示します。

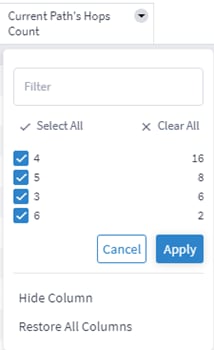

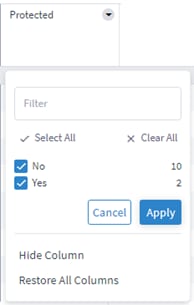

10. テーブルをフィルタリングするには、![]() をクリックして必要なオプションを選択します。

をクリックして必要なオプションを選択します。

11. 列を削除するには、[列を非表示(Hide Column)] をクリックします。

12. すべての列を復元するには、[すべての列を復元(Restore All Columns)] をクリックします。

13. テーブルをソートするには、列の見出しをクリックします。

14. クリックしてリスト内の項目を選択します。元のパスと推奨パスのリストが表示されます。シミュレートされた障害リンクは紫色で表示されます。

15. リソースをクリックして、3D Explorer マップにリソースを表示します。

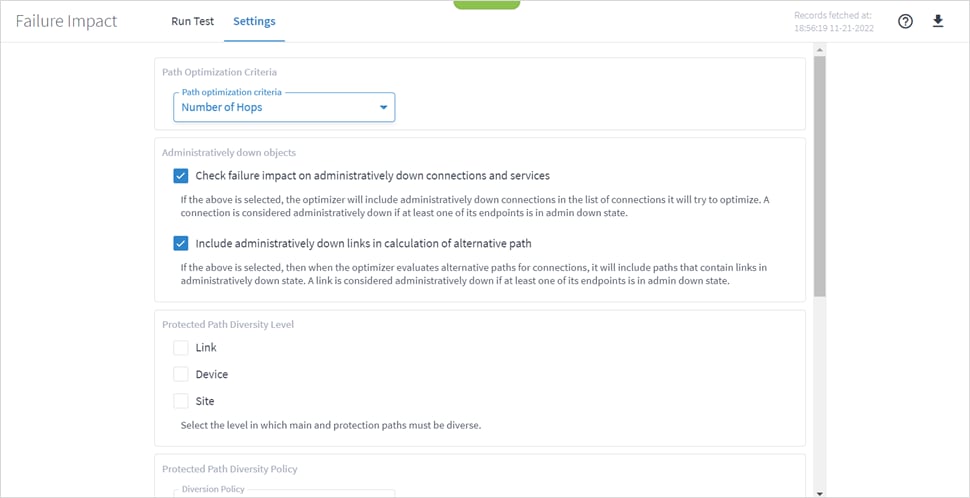

障害影響設定の設定

さまざまな障害影響設定を設定できます。

パス内にある全リンクの実際の遅延が不明な場合、最適なパスの遅延設定のファッジファクターを使用して、遅延が欠落しているリンクに最適な推定距離乗数を設定します。この乗数は、リンクのエンドポイント間の地理的距離に適用され、因数分解された距離は、リンクの遅延を推定するために使用されます。

注:ファッジ係数に高い値を設定すると、そのようなパスは、他のすべての選択肢よりも大幅に短い場合にのみ選択されます。

おおよその待ち時間を計算するためのアルゴリズムは、距離と待ち時間が欠落しているパス内のリンクのファッジ係数のみを使用し、次のように適用されます。

● L(X,Y)をエンドポイント X と Y 間の地理的距離を光ファイバ内の光速で割ったものとします。

● X と Y 間の OTS リンクの場合、遅延がない場合は F*L(X,Y) を使用します。

● X と Y 間の上位レイヤリンク Z に直接の遅延値がある場合は、最も正確な値であるため、それを使用します。該当しない場合は、次のようになります。

◦ Z に完全なパスがある場合、パスに沿ったリンクの遅延の合計を使用します(その一部は再帰的に推定されている可能性があります)。

◦ Z のサイト X と Y 間のパスにギャップがある場合、ギャップの待ち時間を同じ方法で計算します:F*L(X,Y)。

◦ Z にパスがない場合、遅延に F*L(X,Y) を使用します。

障害の影響を設定するには、次の手順を実行します。

1. アプリケーションバーで、[障害の影響(Failure Impact)] を選択します。

2. [設定(Settings)] タブを選択します。

3. [パス最適化基準(Path Optimization Criteria)] を選択します。

◦ ホップ数:ホップ数で最適化します。

◦ 遅延 [ミリ秒]:遅延で最適化します。

◦ 管理コスト:管理コストで最適化します。

4. 管理上停止しているオブジェクトの処理方法を選択してください:

◦ 管理上のダウン状態の接続とサービスに対する障害の影響を確認する:このオプションを選択して、ダウンしている接続またはサービスを再計算に含めます(少なくとも 1 つのエンドポートが管理上ダウンしている接続およびサービスがダウンしていると見なされます)。

◦ 管理上ダウンしているリンクを代替パスの計算に含める:影響を受ける接続またはサービスの新しい代替パスの計算にダウンしているリンクを含めるには、このオプションを選択します(エンドポートの少なくとも 1 つが管理上ダウンしているリンクは、ダウンしていると見なされます。

5. Protected Path Diversity Level(Link、Device、および Site すべてまたはいずれか一方)を選択することにより、メインパスと保護パスがダイバースする必要があるレベルを設定します。選択したダイバーシティレベルは、光ファイバパスまでのすべてのレイヤのダイバーシティを意味します。たとえば、リンクが選択されている場合、アルゴリズムは、物理光ファイバパスに至るまで、L3 から L1 までのすべてのレイヤでリンクが共有されていないことを確認します(Crosswork Hierarchical Controller によって検出された場合)。

6. 保護されたパスのダイバーシティポリシーを選択します。

◦ 厳格:厳密に多様な保護パスのみを見つけます。

◦ ベストエフォート:「ベストエフォート」の多様な保護パスを見つけます。これは最初に、デバイス、サイト、およびリンクを考慮して、保護されたパスのダイバーシティを最適化しようとします。これに失敗すると、デバイスとリンクを考慮して、保護されたパスのダイバーシティを最適化しようとします。これに失敗すると、リンクのみを最適化しようとします。これが失敗すると、保護されたパスのダイバーシティはデバイス、サイト、またはリンクを考慮しません。

7. [不明な遅延パス(Unknown Latency Path)] オプションを設定します。

◦ 現在のパスにおける遅延のファッジ係数:これは、現在のパスにおける遅延のファッジ係数です。このファッジ係数を高い数値に設定すると、現在のパス上の一部のリンクの推定遅延が高くなり、Crosswork Hierarchical Controller は、より最適である可能性が低い場合でも、潜在的に最適なパスを提供します。

◦ 最適なパスにおける遅延のファッジ係数:これは、最適なパスにおける遅延のファッジ係数です。このファッジ係数を高い数値に設定すると、そのようなパスが他の代替よりも実際に短い可能性が高い場合にのみ、これらのリンクが代替として選択されます。

8. [変更の保存(Save Changes)] をクリックします。

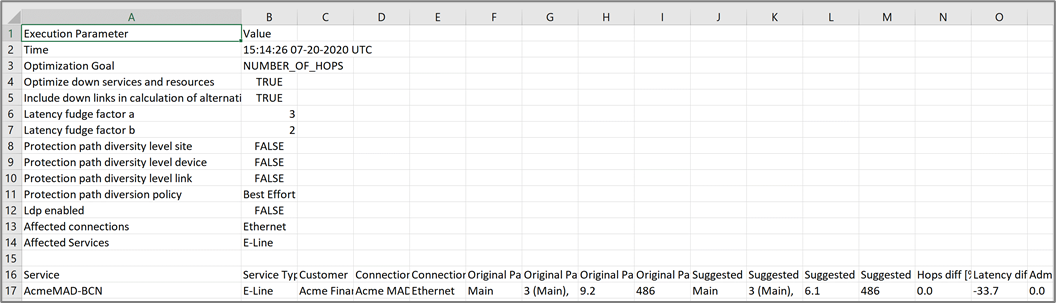

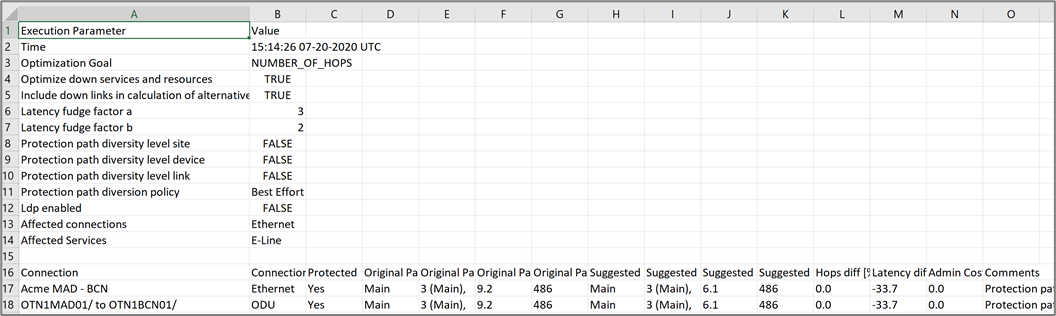

テスト結果のエクスポート

表形式のテスト結果は、オフライン分析用に 1 つまたは 2 つの CSV ファイルとともに zip ファイルにエクスポートできます。1 つのファイルにはサービス(サービスパスタイプを選択した場合)が含まれ、もう 1 つのファイルには接続が含まれます。

テスト結果をエクスポートするには、次を実行します。

1. アプリケーションバーで、[障害の影響(Failure Impact)] を選択します。

2. 必要なテストを実行します。

3. ![]() をクリックします。ファイルは自動的にダウンロードされます

をクリックします。ファイルは自動的にダウンロードされます

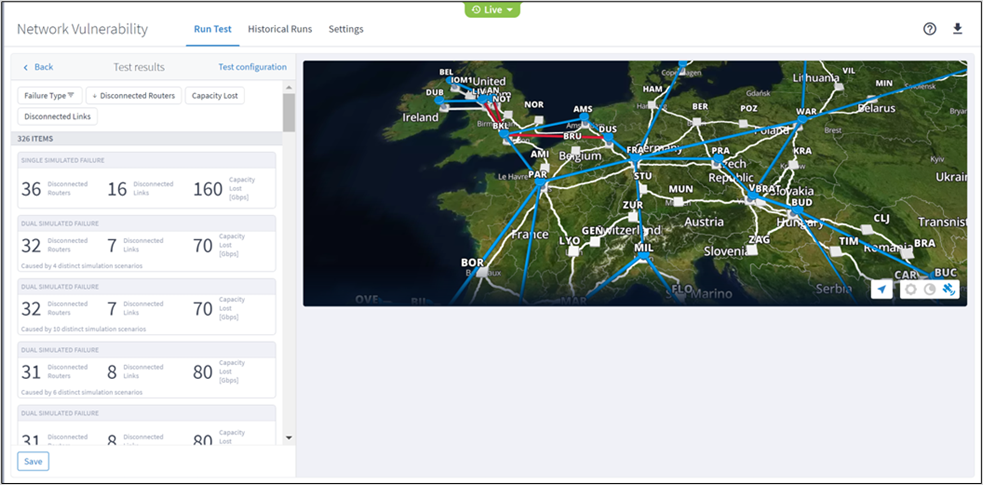

オペレーターにとっての重要な課題は、ネットワークの脆弱性と、障害が発生した場合のルータの分離のリスクを特定する方法です。

このタイプの問題は、設計と実装の間の不一致、または単に設計の失敗が原因で発生する可能性があります。これにより、単一の障害が原因でネットワークドメイン全体が切断される可能性があります。これらのギャップを特定するのは難しく、ネットワークは脆弱なままになり、ビジネスに大きな影響を及ぼします。

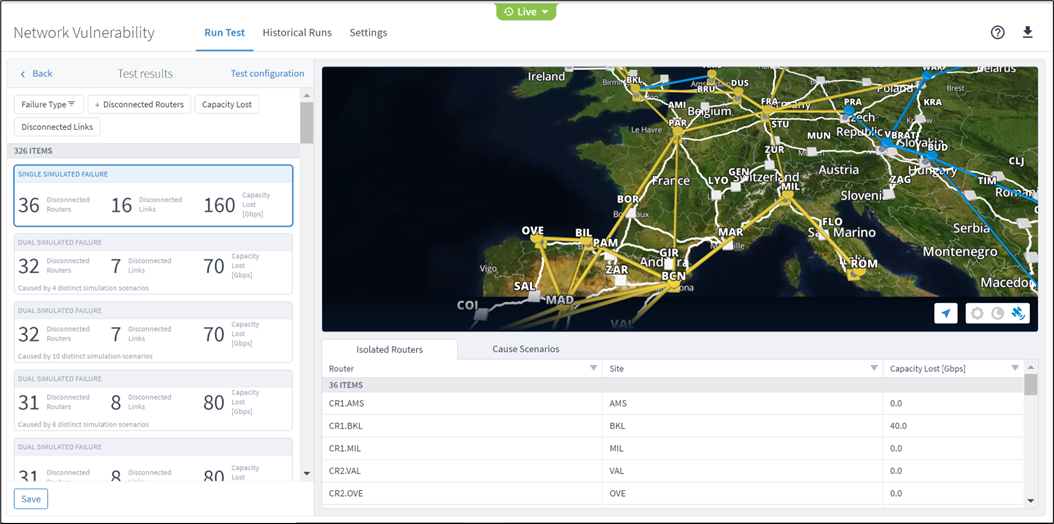

NetFusion Network Vulnerability アプリケーションは、L1-3 デバイス/リンク障害の組み合わせが発生した場合に、ルータセグメンテーションをチェックします。

テストは、現在の状態だけでなく、シミュレートされた障害(単一および二重)に対しても実行でき、非常に具体的な障害を識別します。

これにより、対処可能な詳細な結果が提供されるため、ネットワークの脆弱性の問題が解決されます。たとえば、脆弱なポイントにリンクを追加し、トポロジに必要な変更を加えることができます。これにより、ネットワークの脆弱性が減少し、ネットワークの信頼性が向上します。

ネットワーク脆弱性アプリケーションは、現在のネットワーク条件下でネットワークの残りの部分から切断されているルータ、または 1 つ以上のシミュレートされたリソース障害の下で切断されるルータを検出します。これらの条件は、「ネットワークセグメンテーション」または「クラスタリング」と呼ばれます。

アプリケーションは、現在のネットワーク障害によって引き起こされるセグメンテーションを検出します。また、シミュレートされたリソース障害を使用して、これらの障害によって引き起こされる可能性のあるセグメンテーションを識別します。

アプリケーションは、さらに分析するために履歴シミュレーションを保持します。

ネットワーク脆弱性アプリケーションをリアルタイムで実行し、次のいずれかを選択できます。

● ネットワーク全体の現在のセグメンテーションを特定します。

● 1 つの障害がネットワークのセグメンテーションを引き起こすかどうかを確認します。

● 二重障害によってセグメンテーションが発生するかどうかをテストします。

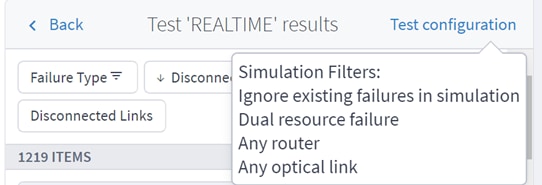

各障害は、リソースタイプまたは特定のリソースの障害のシミュレーションである可能性があります。すべてのルータ、光ノード、IP リンク、および光リンクすべてまたはいずれか一方をテストするかどうかを選択するか、エンティティ名を追加してテストする最大 20 個のリソースのリストを指定できます。

選択したオプションに基づいたテストにより、シナリオのリストが返されます。シナリオは、1 つ以上のリソースの障害が原因で切断される 1 つ以上のルータの特定のグループです。各シナリオには、選択されたリソースタイプまたはリソースに基づいて、現在切断されているルータ、またはシミュレートされた障害(単一または二重)が原因で分離/切断されるルータのリストが含まれる場合があります。シナリオは、シナリオごとの切断されたルータの合計数と、失われた合計帯域幅の順に並べられています。特定のシナリオの場合、原因には、障害が発生したリソースがリストされており、ルータが切断されます。

テストは、ネットワークモデルに表示されるとおりにネットワーク上で実行されます。すでにセグメント化され、個別に分割され、その間にリンクがないネットワークは、障害とは見なされません。リンクされたルータの最大のグループは「その」ネットワークであり、ネットワークから切り離される可能性がある小さなグループは、切断されたものとしてカウントされます。

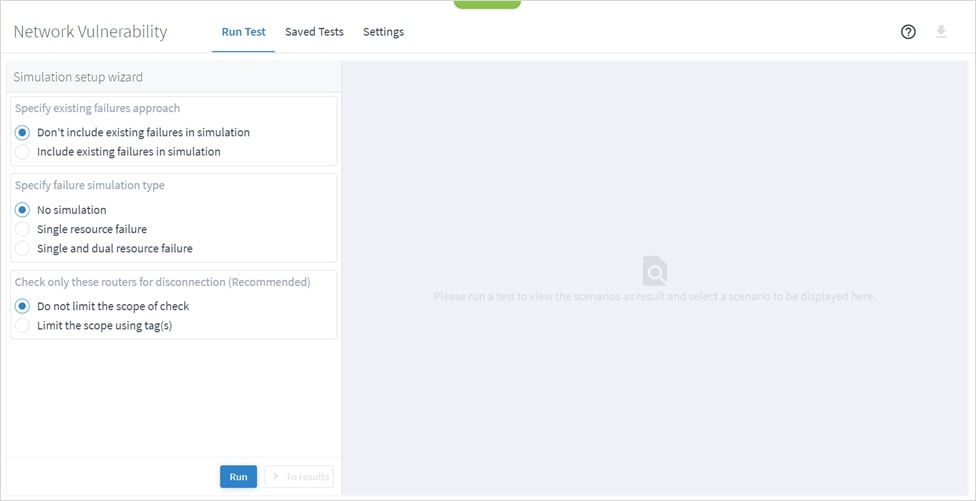

脆弱性テストを実行するには、次を実行します。

1. アプリケーションバーで、[ネットワークの脆弱性(Network Vulnerability)] を選択します。

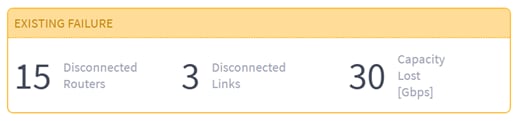

2. [テストの実行(Run Test)] の左側のペインで、シミュレーションの既存の失敗アプローチを選択します。

◦ [シミュレーションに既存の障害を含めない(Don’t include existing failures in simulations)]:このオプションを選択して、シミュレーションの目的ですべてのルータまたはリンクを「稼働中」として扱います。

◦ [シミュレーションに既存の障害を含める(Include existing failures in simulation)]:このオプションを選択して、動作状態がダウンしている IP または光リンクが原因で現在隔離/切断されているルータがあるかどうかを確認し、それらをシミュレーションに含めます。

たとえば、2 つのリンクを持つルータがあり、いずれかのリンクのステータスがダウンしている場合、[シミュレーションに既存の障害を含める(Include existing failures in simulation)] オプションが選択されている場合、ルータは隔離されます。[シミュレーションに既存の障害を含めない(Don’t include existing failures in simulation)] オプションが選択され、[単一リソース障害(Single resource failure)] または [単一およびデュアルリソース障害(Single and dual resource failure)] オプションが選択されている場合、ルータは接続されています。

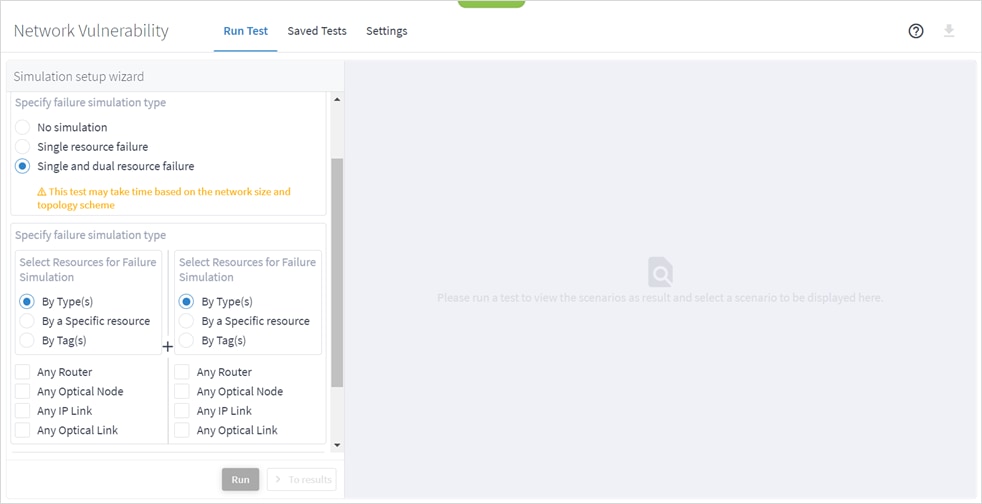

3. テストのタイプと、テストを実行するリソースを選択します。

◦ シミュレーションなし:現在の障害のみを実行します。

◦ 単一リソース障害:選択したタイプ(ルータ、光ノード、IP リンク、および光リンクすべてまたはいずれか一方)の単一リソースの障害時にネットワークから切断されるルータまたはルータのグループがあるかどうかを確認します。

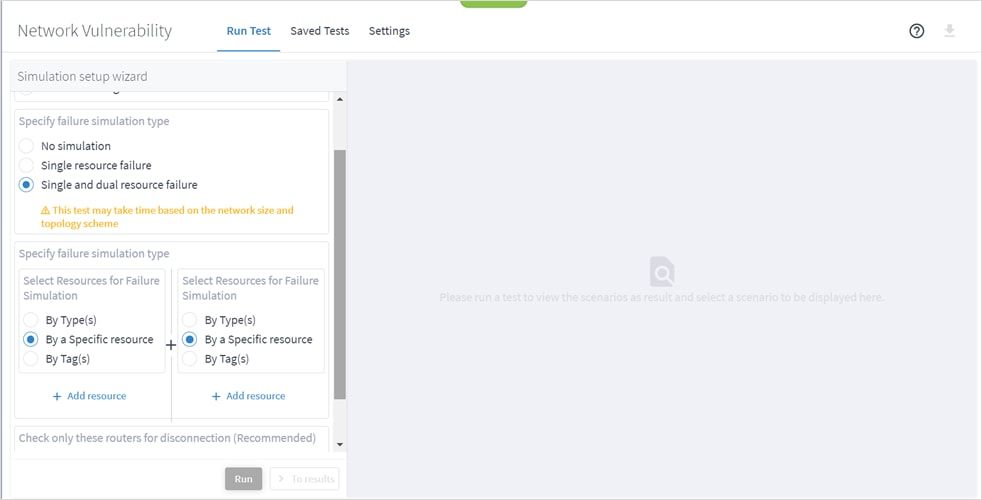

◦ シングルおよびデュアルリソース障害:選択したタイプのシングルリソースまたはデュアルリソース(ルータ、光ノード、IP リンク、および光リンクすべてまたはいずれか一方)の障害時にネットワークから切断されるルータまたはルータのグループがあるかどうかを確認します。1 回目と 2 回目の失敗には、異なるタイプを選択できます。

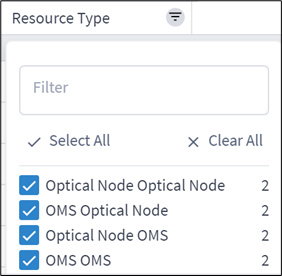

4. [単一リソースの障害(Single resource failure)] または [単一および二重のリソース障害(Single and dual resource failure)] を選択した場合は、必要なインベントリタイプを選択します。

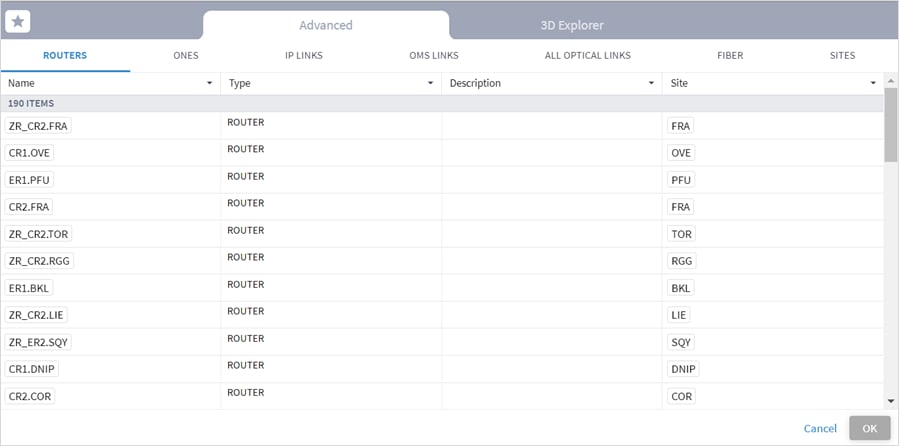

5. (オプション)[特定のリソース別(By a specific resource)] を選択します。最大 20 個のリソースを追加できます。これは、選択したリソースの障害時にネットワークから切断されるルータがあるかどうかを確認します。

6. [リソースの追加(Add resource)] をクリックして、必要なリソースを選択します。

7. リソースを選択し、[OK] をクリックします。

または

[3D Explorer] タブを選択し、必要なリソースを選択して、[OK] をクリックします。

(注) LSP リンクまたは L3 論理リンクではテストを実行できません。

8. (オプション)最大 20 個のアイテムを追加できます。[リソースの追加(Add resource)] をクリックして、上記の手順を繰り返します。

9. (オプション)失敗したアイテムを削除するには、![]() をクリックします。

をクリックします。

10. [テストを実行(Run Test)] をクリックします。テストが実行され、シナリオのリストが表示されます。シナリオは、1 つ以上のリソースの障害が原因で切断される 1 つ以上のルータのグループです。

(注) テストの実行中にアプリケーションを閉じるかログアウトすると、テストは引き続き実行され、テストリスト(結果とともに)に保存されるため、次回のログイン時に確認できます。

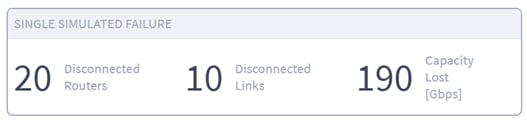

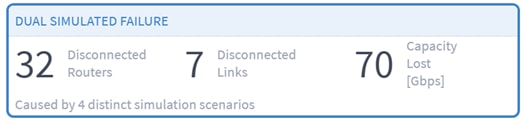

シミュレートされた障害には、次のものがあります。

◦ 障害タイプ:[二重のシミュレートされた障害(Dual Simulated Failure)]、[単一のシミュレートされた障害(Single Simulated Failure)]、または [既存の障害(Existing Failure)]。

◦ 切断されたルータの数。

◦ 切断されたリンクの数。

◦ 失われた容量(Gbps)。

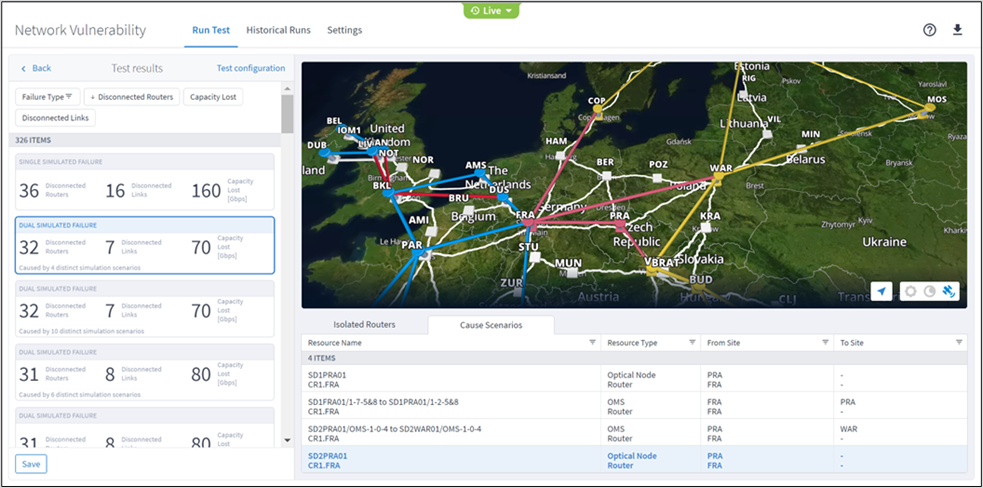

◦ 個別のシミュレーションシナリオの数。

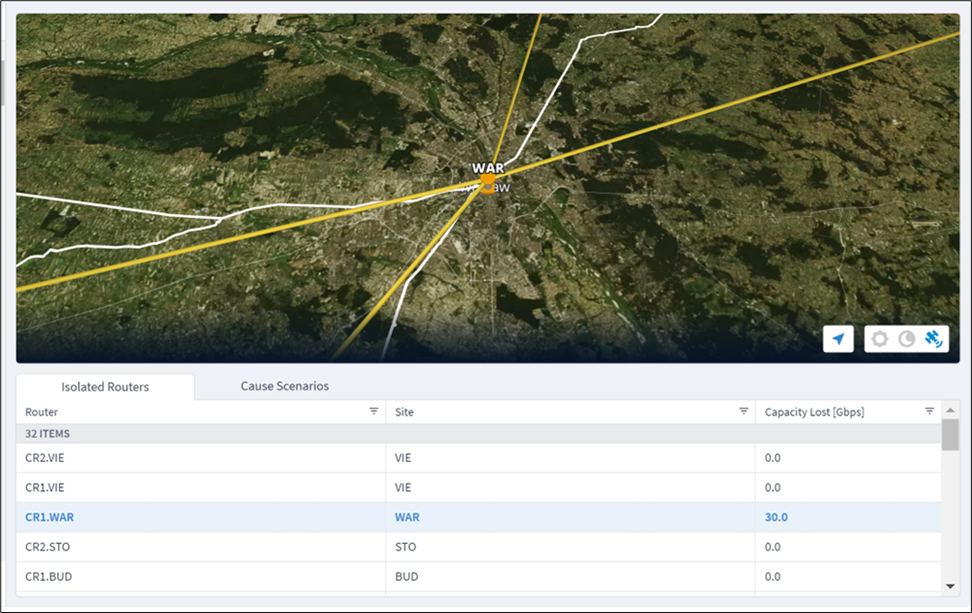

11. 項目をクリックすると、必要なシナリオの詳細が表示されます。

12. [隔離されたルータ(Isolated Routers)] タブには、ルータ、サイト、および失われた容量が一覧表示されます。ルータをクリックして、Explorer マップを拡大します。

13. [シナリオの原因(Cause Scenarios)] タブを選択して、リソース名、リソースタイプ、サイトからサイトおよびサイトへのシナリオのリストを表示します。

14. リスト内のシナリオをクリックして選択します。分離されたルータは黄色で表示され、障害の原因となった根本的なシナリオはピンクで表示されます。

15. テーブルをフィルタリングするには、![]() をクリックして必要なオプションを選択します。

をクリックして必要なオプションを選択します。

16. テーブルをソートするには、列の見出しをクリックします。

17. テストセットアップに戻るには、[戻る(Back)] をクリックします。

脆弱性テストの保存

テストを保存できます。テストの一意の名前を入力します。その後、テスト結果を表示したり、自動定期テストの基準として使用したりできます。「ネットワーク脆弱性の設定」を参照してください。最大 20 個の履歴テストを保存できます。

テストを保存するには、次を実行します。

1. アプリケーションバーで、[ネットワークの脆弱性(Network Vulnerability)] を選択します。

2. テストを実行します。「脆弱性テストの実行」を参照してください。

3. [保存(Save)] をクリックします。

4. 一意のテスト名を入力します。

5. [保存(Save)] をクリックします。

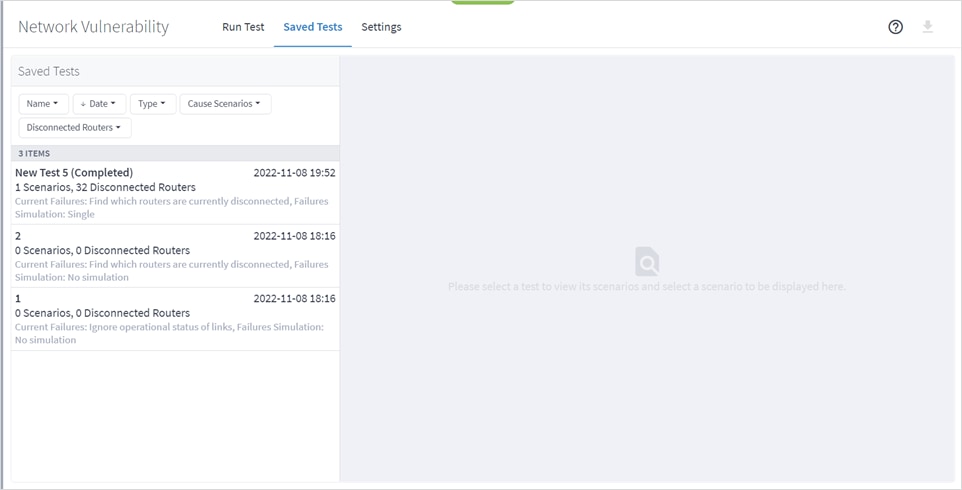

保存されたテストを表示する

最大 20 件のテストを保存して表示できます。エクスプローラーでタイムマシンを適用すると、実行のリストには、選択した時間より前に保存されたテストが含まれます。

過去の実行を表示するには、次を実行します。

1. [保存されたテスト(Saved Tests)] をクリックします。テストのリストが左側のペインに表示されます。

リストの詳細:

◦ テスト名

◦ テスト日時

◦ シナリオ数

◦ 総数切断されたルータ数(すべてのシナリオの場合)

◦ テストタイプ

2. テストを選択して、テストの詳細を表示します。リアルタイムテストと同じ詳細が履歴実行にも表示されます。このページの詳細については、「脆弱性テストの実行」を参照してください。

3. テスト設定を表示するには、[テスト設定(Test configuration)] をクリックします。

4. テストのリストに戻るには、[戻る(Back)] をクリックします。

5. テストを再実行するには、[テストを再実行(Re-run test)] をクリックします。

6. テストを削除するには、[テストの削除(Remove Test)] をクリックします。

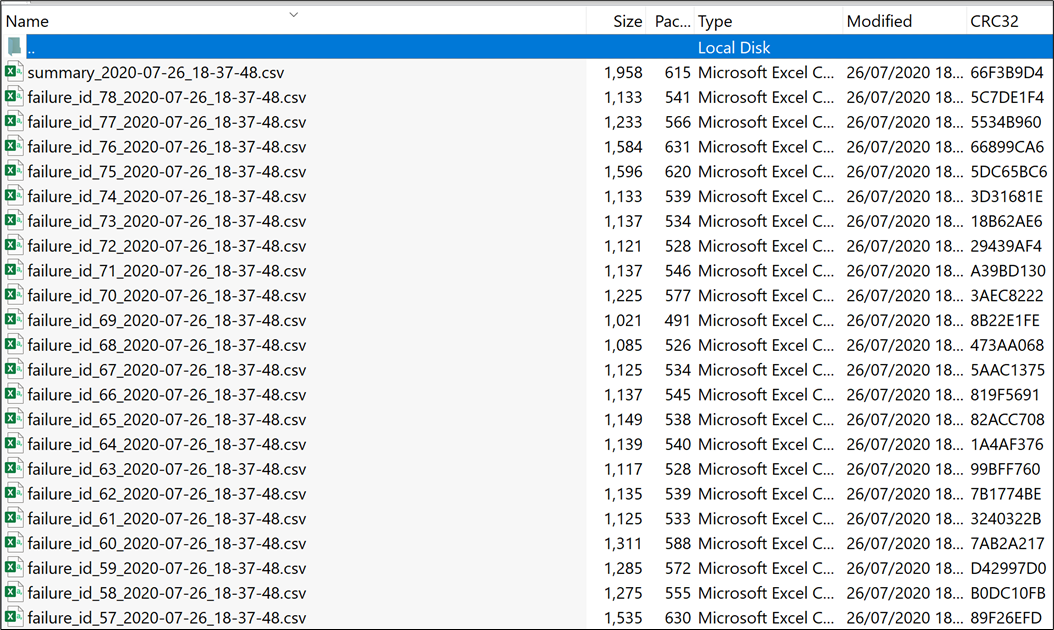

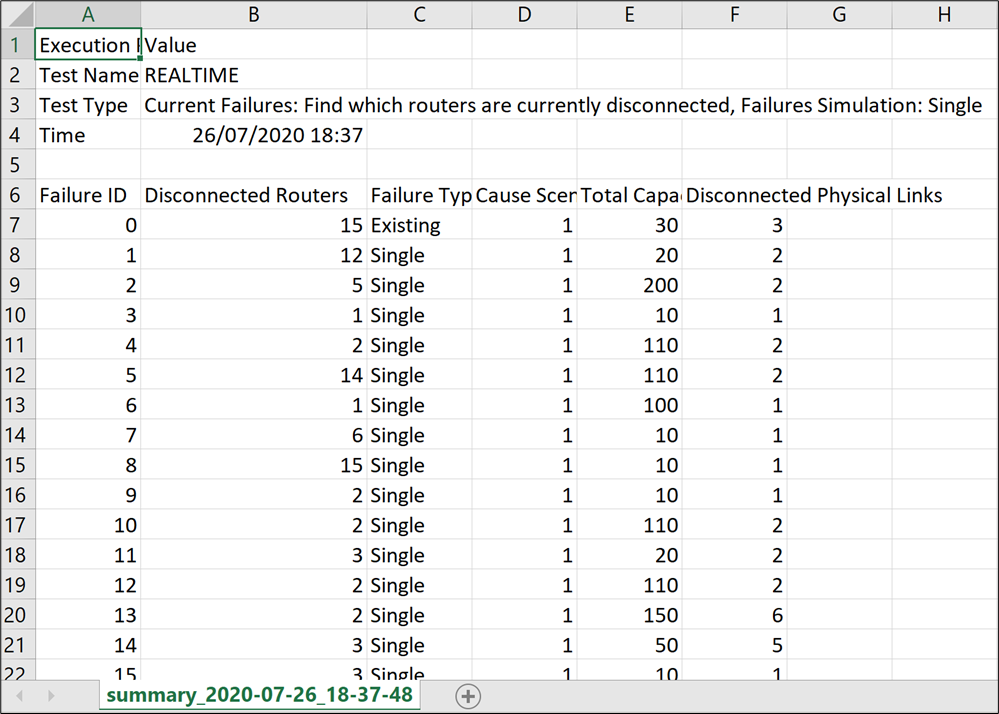

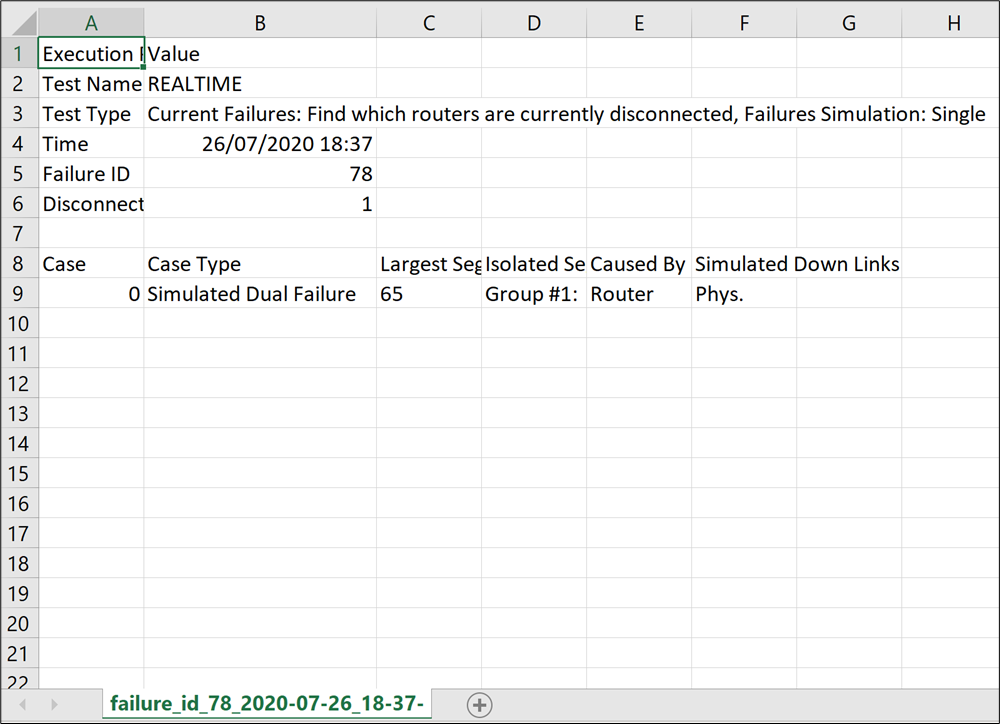

テスト結果のエクスポート

表形式のテスト結果は、1 つのサマリー CSV ファイルと失敗ごとに 1 つの CSV ファイルを含む zip ファイルにエクスポートできます。

テスト結果をエクスポートするには、次を実行します。

1. アプリケーションバーで、[ネットワークの脆弱性(Network Vulnerability)] を選択します。

2. 必要なテストを実行するか、履歴テストを見つけます。

3. ![]() をクリックします。ファイルは自動的にダウンロードされます。

をクリックします。ファイルは自動的にダウンロードされます。

テストを削除

最大 20 個の履歴テストを保存できます。20 個のテストが保存された後にテストを保存しようとすると、別のテストを保存する前にテストを削除する必要があります。

テストを削除するには、次の手順を実行します。

1. アプリケーションバーで、[ネットワークの脆弱性(Network Vulnerability)] を選択します。

2. [履歴(Historical)] をクリックします。

3. テストを選択します。

4. クリックしてテストを削除します。

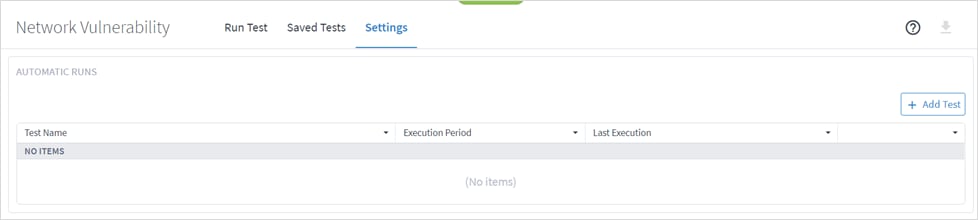

過去のテストを選択して、定期的に(1 日 1 回または 1 週間に 1 回)自動的に実行できます。テスト結果は自動的に保存され、以前の自動テスト結果は上書きされます。自動テストのリストを表示できます。リストには、テスト名、実行期間、および最終実行時刻の詳細が表示されます。

テストは作成された時刻に実行されます。たとえば、テストが 14:31:07 に追加された場合、テストは 14:31:07 から毎日実行されます。

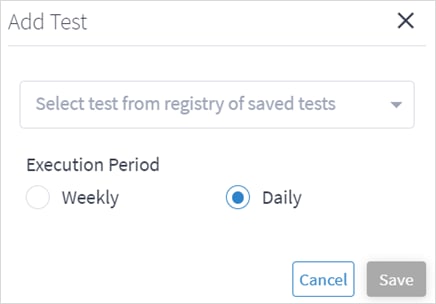

自動テストを追加するには、次を実行します。

1. アプリケーションバーで、[ネットワークの脆弱性(Network Vulnerability)] を選択します。

2. [設定(Settings)] をクリックします。

3. [テストの追加(Add Test)] をクリックします。

4. テストを選択します。

5. テストを毎週実行するか、毎日実行するかを選択します。

6. [保存(Save)] をクリックします。

自動テストを削除するには、次を実行します。

1. アプリケーションバーで、[ネットワークの脆弱性(Network Vulnerability)] を選択します。

2. [設定(Settings)] をクリックします。

3. ![]() をクリックします。

をクリックします。

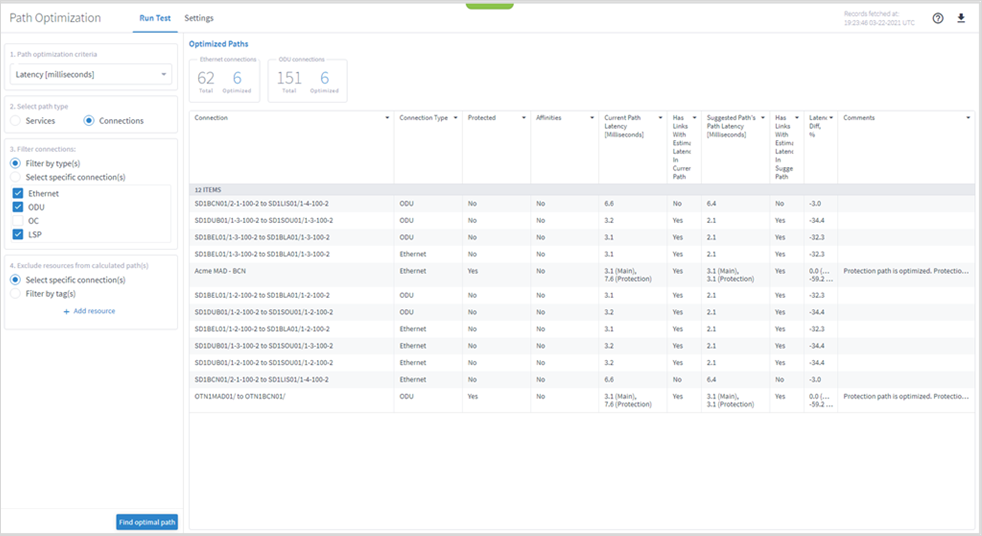

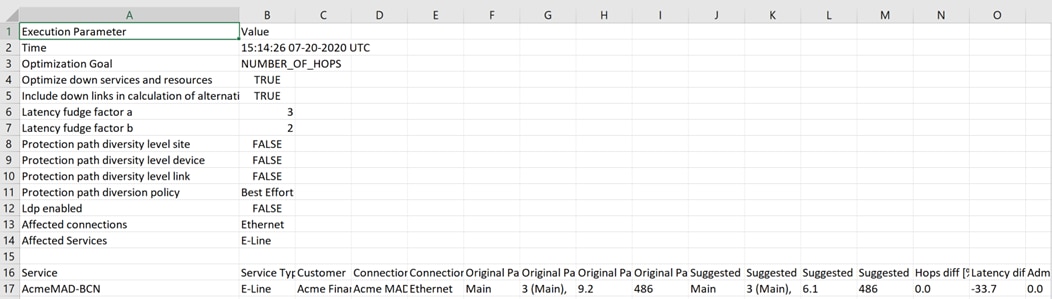

パス最適化アプリケーションは、L1 から L3 への接続とサービスのパスの最適化を提案します。最適化の基準と、最適化の対象となる接続やサービスを選択できます。基準は、遅延、ホップ数、および管理コストです。

接続とサービスは次のとおりです。

● 特定のタイプ(イーサネット、ODU.、OC または LSP)のすべての接続(リソースベースのサービス)。

● 特定のタイプ(E-Line または OTN ライン)のすべてのサービス(顧客ベースのサービス)

● 特定の接続またはサービスを選択する

特定のリソース(デバイス、ポート、リンクなどのオブジェクト)を選択するか、タグをリソースのグループへの参照として使用することにより、計算されたパスからリソースを除外することもできます。

選択したオプションに基づいて、アプリケーションは、選択した基準に従って、選択したサービスと接続のパスを再計算します。

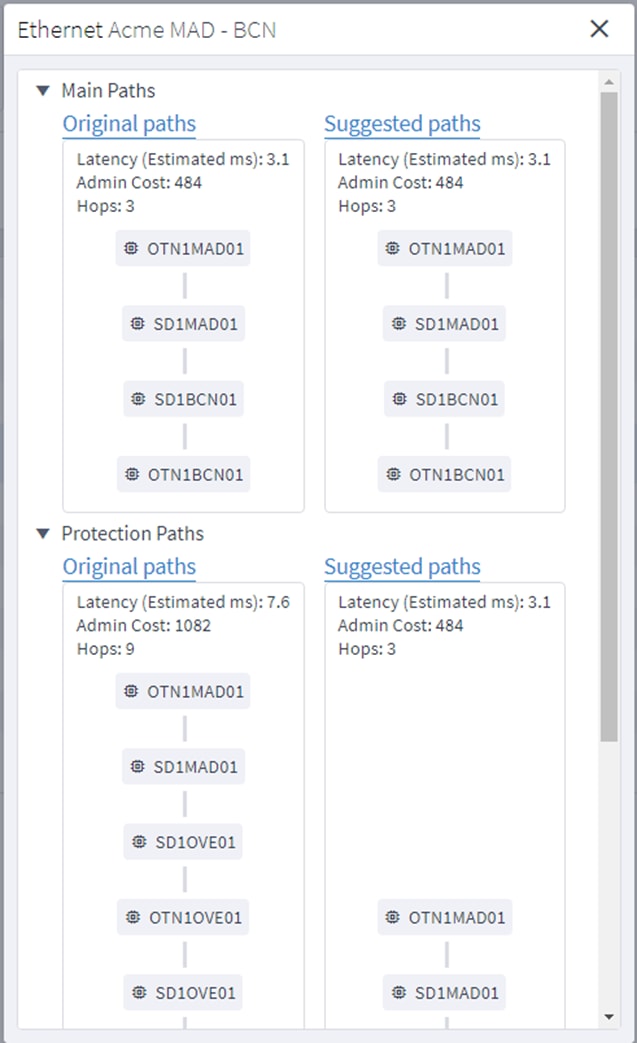

結果には、影響を受けるサービスと接続の完全なリスト、選択した基準による改善(ある場合)(現在および推奨されるパス遅延など)、および遅延のパーセンテージ差(前と後)が含まれます。

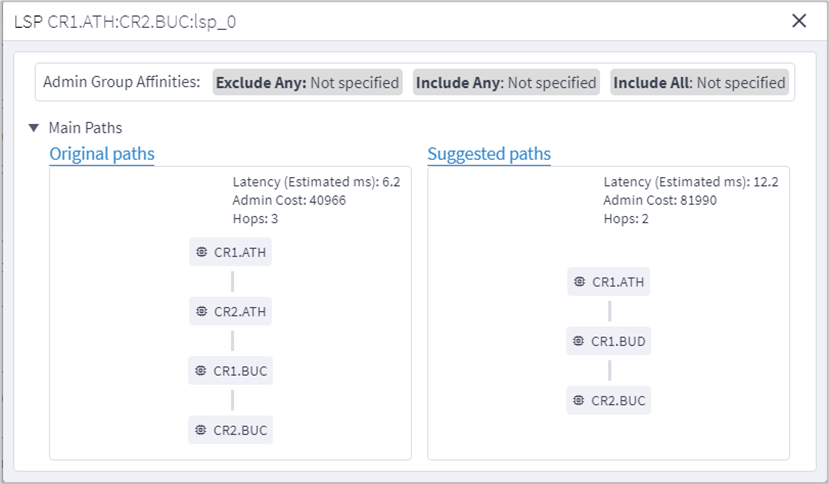

元のパスと最適化されたパスを示す接続とサービスごとのビューもあります。パスごとに、リストには遅延、管理コスト、およびホップ数、デバイスとリンクの完全なパスが表示されます。

パス最適化テストの実行

1 つ以上のデバイス、リンク、およびサイトすべてまたはいずれか一方でテストを実行できます。パス最適化アプリケーションは、影響を受けるサービス/接続のリストを作成し、代替パスが存在する場合、アプリケーションは各サービス/接続の現在のパスと代替パスを表示します。

テストのさまざまなオプションを設定できます。

● パス最適化基準は、ホップ数、遅延、または管理コストとして設定できます。

● サービスパスまたは接続パスのどちらでパス最適化を評価するか。

● 選択したパスタイプに応じて:

◦ E-Line および OTN Line 両方またはいずれか一方のサービスもしくは特定のサービスでフィルタリングするサービス。

◦ イーサネット、ODU、OC、および LSP すべてまたはいずれか一方、または特定の接続タイプ。

● 以下によって選択された計算パスからリソースを除外するかどうか:

◦ モデルセレクタによって選択された特定のリソース。

◦ タグを使用します。

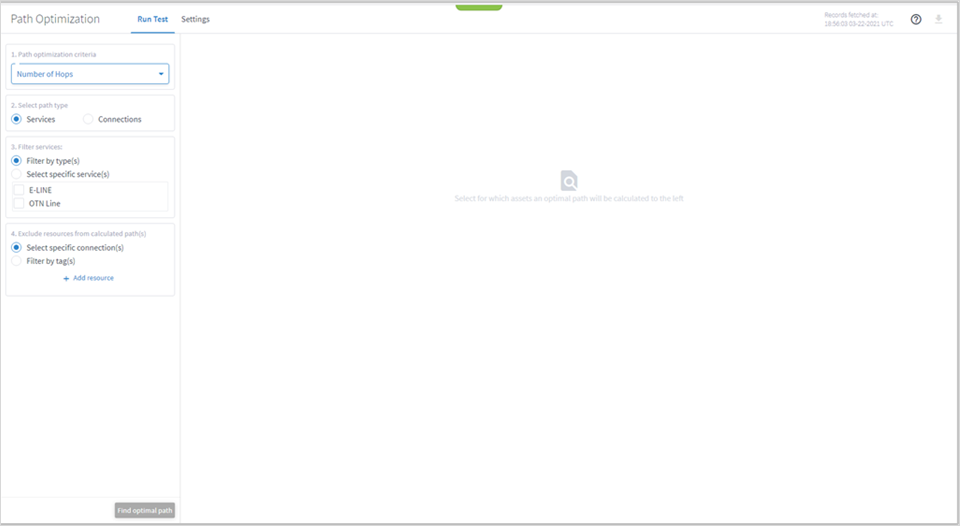

パス最適化テストを実行するには、次を実行します。

1. アプリケーションバーで、[パスの最適化(Path Optimization)] を選択します。

2. [パス最適化基準(Path Optimization Criteria)] を選択します。

◦ ホップ数:ホップ数で最適化します。

◦ 遅延 [ミリ秒]:遅延で最適化します。

◦ 管理コスト:管理コストで最適化します。

3. [パスタイプの選択(Select path type)]([サービス(Services)] または [接続(Connections)] のいずれか)を選択します。

4. [タイプによるフィルタ(Filter by type(s))] を選択します。

◦ サービスについては、[Eライン(E-LINE)] と [OTN回線(OTN LINE)] の両方またはいずれか一方です。

◦ 接続の場合、イーサネット、ODU、OC、および LSP すべてまたはいずれか一方です。

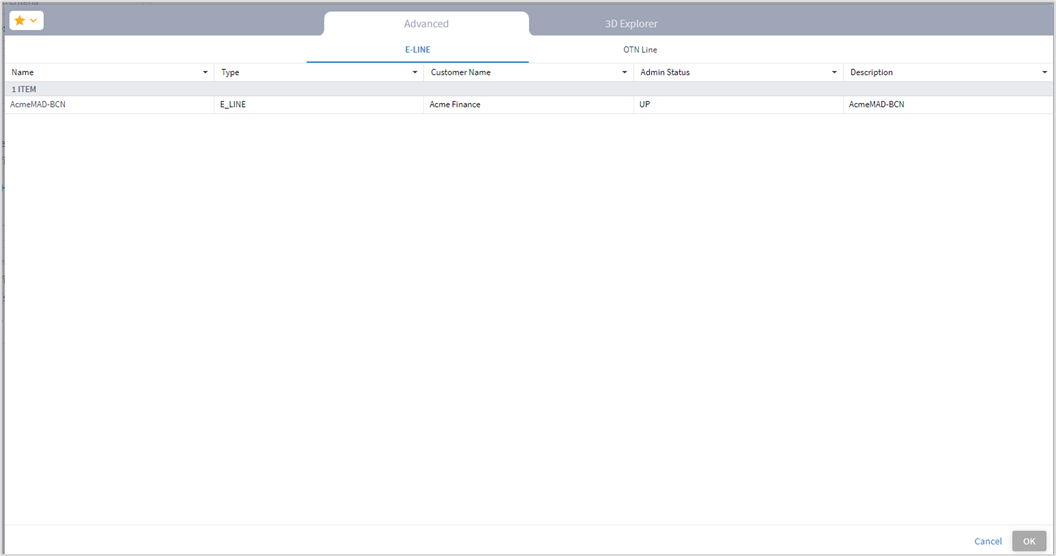

5. (オプション)サービスの場合は、[特定のサービスを選択(Select specific services)] を選択し、[サービスの追加(Select specific services)] をクリックします。[詳細設定(Advanced)] タブでサービスを選択するか、[3D Explorer] タブをクリックしてサービスを選択します。アイテムは 10 個まで追加できます。

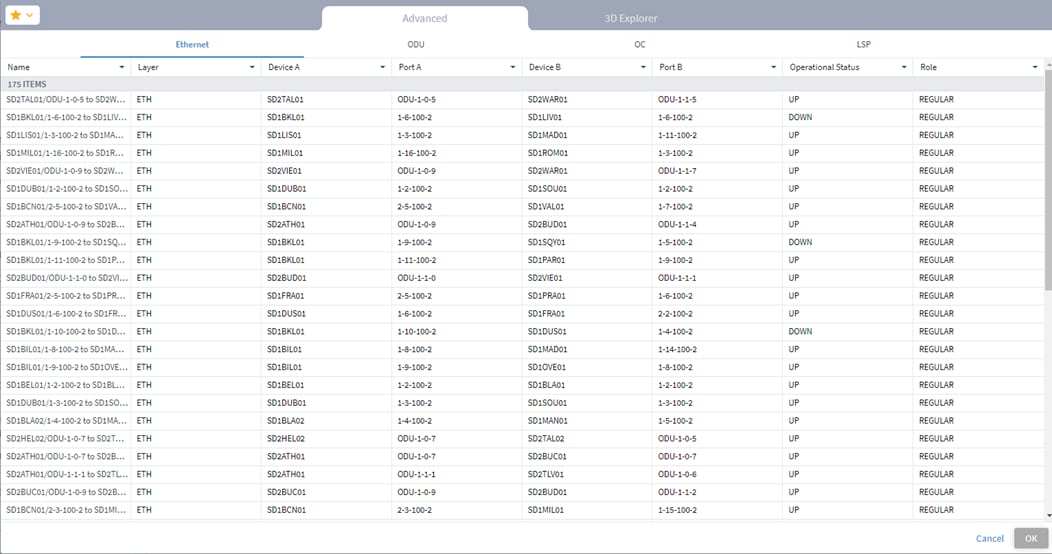

6. (オプション) 接続の場合は、[特定の接続を選択(Select specific connections)] を選択し、[リソースの追加(Add resource)] をクリックします。[詳細設定(Advanced)] タブでリソースを選択するか、[3D Explorer] タブをクリックしてリソースを選択します。アイテムは 10 個まで追加できます。

7. (オプション)[計算されたパスからリソースを除外する(Exclude resources from calculated path(s))] 領域で、次の操作を行います。

◦ [特定の接続を選択(Select specific connection(s))] を選択し、[リソースの追加(Add resource)] をクリックします。[詳細設定(Advanced)] タブでリソースを選択するか、[3D Explorer] タブをクリックしてリソースを選択します。アイテムは 10 個まで追加できます。

◦ [タグでフィルタ(Filter by tag(s))] を選択し、[タグを追加(Add tag)] をクリックしてタグを選択し、必要なタグ値を選択して [OK] をクリックします。必要に応じて、さらにタグを追加します。

8. [最適なパスを見つける(Find optimal path)] をクリックします。

9. テーブルをフィルタリングするには、![]() をクリックして必要なオプションを選択します。

をクリックして必要なオプションを選択します。

10. 列を削除するには、[列を非表示(Hide Column)] をクリックします。

11. すべての列を復元するには、[すべての列を復元(Restore All Columns)] をクリックします。

12. テーブルをソートするには、列の見出しをクリックします。

13. クリックしてリスト内の項目を選択します。元のパスと推奨パスのリストが表示されます。

14. リソースをクリックして、3D Explorer マップにリソースを表示します。

パス最適化設定の設定

さまざまなパス最適化設定を設定できます。

パス内にある全リンクの実際の遅延が不明な場合、最適なパスの遅延設定のファッジファクターを使用して、遅延が欠落しているリンクに最適な推定距離乗数を設定します。この乗数は、リンクのエンドポイント間の地理的距離に適用され、因数分解された距離は、リンクの遅延を推定するために使用されます。

注:ファッジ係数に高い値を設定すると、そのようなパスは、他のすべての選択肢よりも大幅に短い場合にのみ選択されます。

おおよその待ち時間を計算するためのアルゴリズムは、距離と待ち時間が欠落しているパス内のリンクのファッジ係数のみを使用し、次のように適用されます。

● L(X,Y) をエンドポイント X と Y 間の地理的距離を光ファイバ内の光速で割ったものとします。

● X と Y 間の OTS リンクの場合、遅延がない場合は F*L(X,Y) を使用します。

● X と Y 間の上位レイヤリンク Z に直接の遅延値がある場合は、最も正確な値であるため、それを使用します。該当しない場合は、次のようになります。

◦ Z に完全なパスがある場合、パスに沿ったリンクの遅延の合計を使用します(その一部は再帰的に推定されている可能性があります)。

◦ Z のサイト X と Y 間のパスにギャップがある場合、ギャップの待ち時間を同じ方法で計算します:F*L(X,Y)。

◦ Z にパスがない場合、遅延に F*L(X,Y) を使用します。

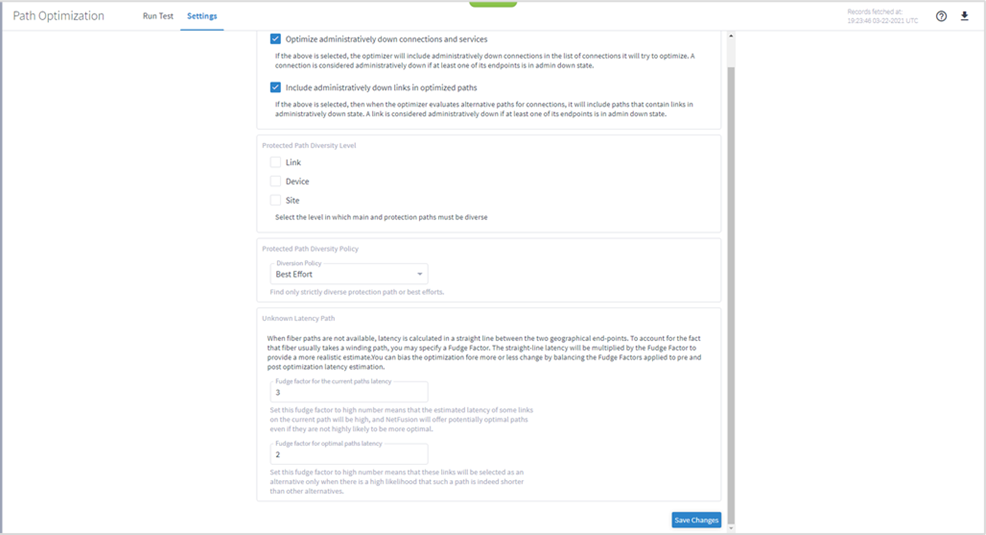

パス最適化設定を設定するには、次を実行します。

1. アプリケーションバーで、[パスの最適化(Path Optimization)] を選択します。

2. [設定(Settings)] タブを選択します。

3. 管理上停止しているオブジェクトの処理方法を選択してください:

◦ 管理上のダウン状態の接続とサービスを最適化する:このオプションを選択して、ダウンしている接続またはサービスを再計算に含めます(少なくとも 1 つのエンドポートが管理上ダウンしている接続およびサービスがダウンしていると見なされます)。

◦ 最適化されたパスに管理上のダウンリンクを含める:このオプションを選択すると、ダウンしているリンク(少なくとも 1 つのエンドポートが管理上ダウンしているリンクはダウンしていると見なされます)が、接続またはサービスの有効な代替パスと見なされます。

4. [保護パスのダイバーシティレベル(Protected Path Diversity Level)]([リンク(Link)]、[デバイス(Device)]、および/または [サイト(Site)])を選択することにより、メインパスと保護パスを多様化する必要があるレベルを設定します。選択したダイバーシティレベルは、光ファイバパスまでのすべてのレイヤのダイバーシティを意味します。たとえば、リンクが選択されている場合、アルゴリズムは、物理光ファイバパスに至るまで、L3 から L1 までのすべてのレイヤでリンクが共有されていないことを確認します(NetFusion によって検出された場合)。

5. 保護されたパスのダイバーシティポリシーを選択します。

◦ Strict : 厳密に多様な保護パスのみを見つけます。

◦ ベストエフォート:「ベストエフォート」の多様な保護パスを見つけます。これは最初に、デバイス、サイト、およびリンクを考慮して、保護されたパスのダイバーシティを最適化しようとします。これに失敗すると、デバイスとリンクを考慮して、保護されたパスのダイバーシティを最適化しようとします。これに失敗すると、リンクのみを最適化しようとします。これが失敗すると、保護されたパスのダイバーシティはデバイス、サイト、またはリンクを考慮しません。

6. [不明な遅延パス(Unknown Latency Path)] オプションを設定します。

◦ 現在のパスにおける遅延のファッジ係数:これは、現在のパスにおける遅延のファッジ係数です。このファッジ係数を高い数値に設定すると、現在のパス上の一部のリンクの推定遅延が高くなり、NetFusion は、より最適である可能性が低い場合でも、潜在的に最適なパスを提供します。

◦ 最適なパスにおける遅延のファッジ係数:これは、最適なパスにおける遅延のファッジ係数です。このファッジ係数を高い数値に設定すると、そのようなパスが他の代替よりも実際に短い可能性が高い場合にのみ、これらのリンクが代替として選択されます。

7. [変更の保存(Save Changes)] をクリックします。

表形式のテスト結果は、オフライン分析用に 1 つまたは 2 つの CSV ファイルとともに zip ファイルにエクスポートできます。1 つのファイルにはサービス(サービスパスタイプを選択した場合)が含まれ、もう 1 つのファイルには接続が含まれます。

テスト結果をエクスポートするには、次を実行します。

1. アプリケーションバーで、[パスの最適化(Path Optimization)] を選択します。

2. 必要なテストを実行します。

3. ![]() をクリックします。ファイルは自動的にダウンロードされます。

をクリックします。ファイルは自動的にダウンロードされます。

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、基準ドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。

Cisco および Cisco ロゴは、シスコまたはその関連会社の米国およびその他の国における商標または登録商標です。シスコの商標の一覧については、URL:https://www.cisco.com/c/en/us/about/legal/trademarks.html をご覧ください。記載されている第三者機関の商標は、それぞれの所有者に帰属します。「パートナー」という用語の使用はシスコと他社との間のパートナーシップ関係を意味するものではありません。(1721R)

© 2023 Cisco Systems, Inc. All rights reserved.

フィードバック

フィードバック