Cisco Application Policy Infrastructure Controller エンタープライズ モジュール リリース 1.2.x 導入ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月20日

章のタイトル: Cisco APIC-EMの設定

Cisco APIC-EMの設定

- Cisco APIC-EMへのログイン

- Cisco APIC-EMの [Home] ページの確認

- APIC-EM のグラフィカル ユーザ インターフェイス(GUI)のクイック ツアー

- ユーザ設定

- ディスカバリ クレデンシャル

- ネットワーク設定

- ログおよびロギング

- コントローラの設定

Cisco APIC-EMへのログイン

設定ウィザードを使用してネットワーク アダプタ用に設定した IP アドレスを入力して、Cisco APIC-EMGUI にアクセスします。この IP アドレスは、外部ネットワークに接続します。次の形式でブラウザに IP アドレスを入力します。

https://IP address

次の作業

各タブをクリックして、GUI で提供される情報を確認します。

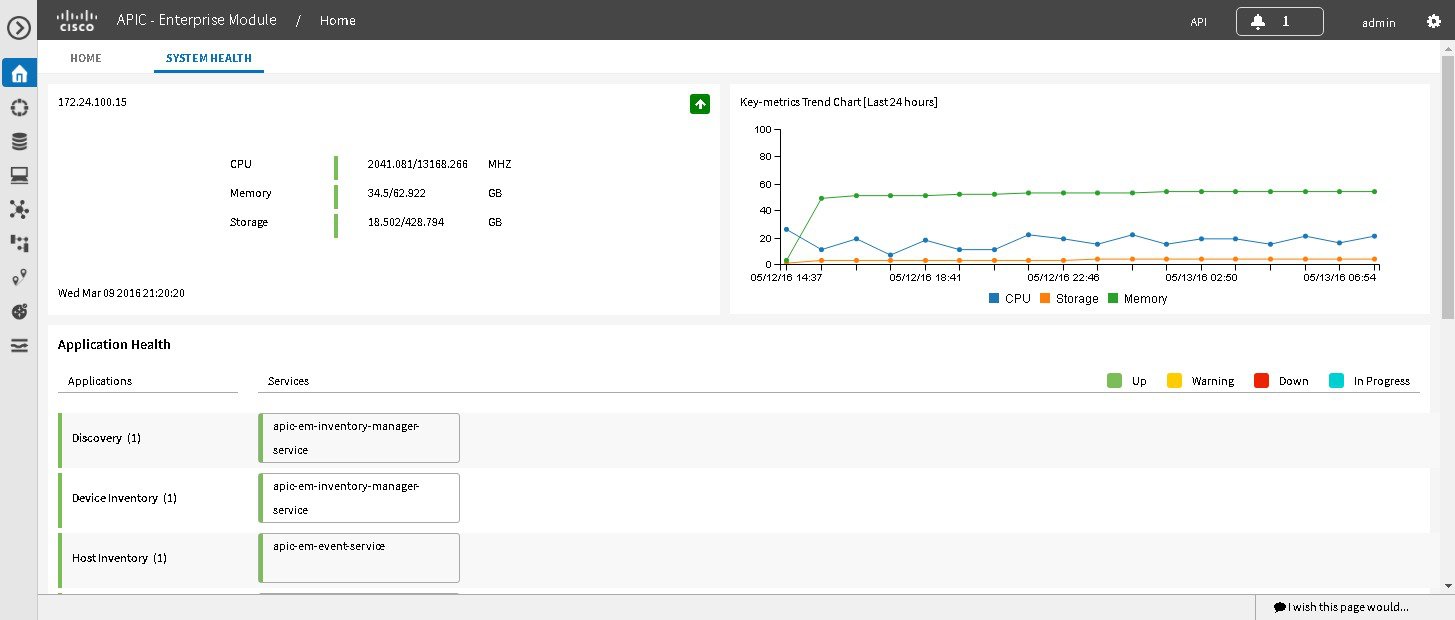

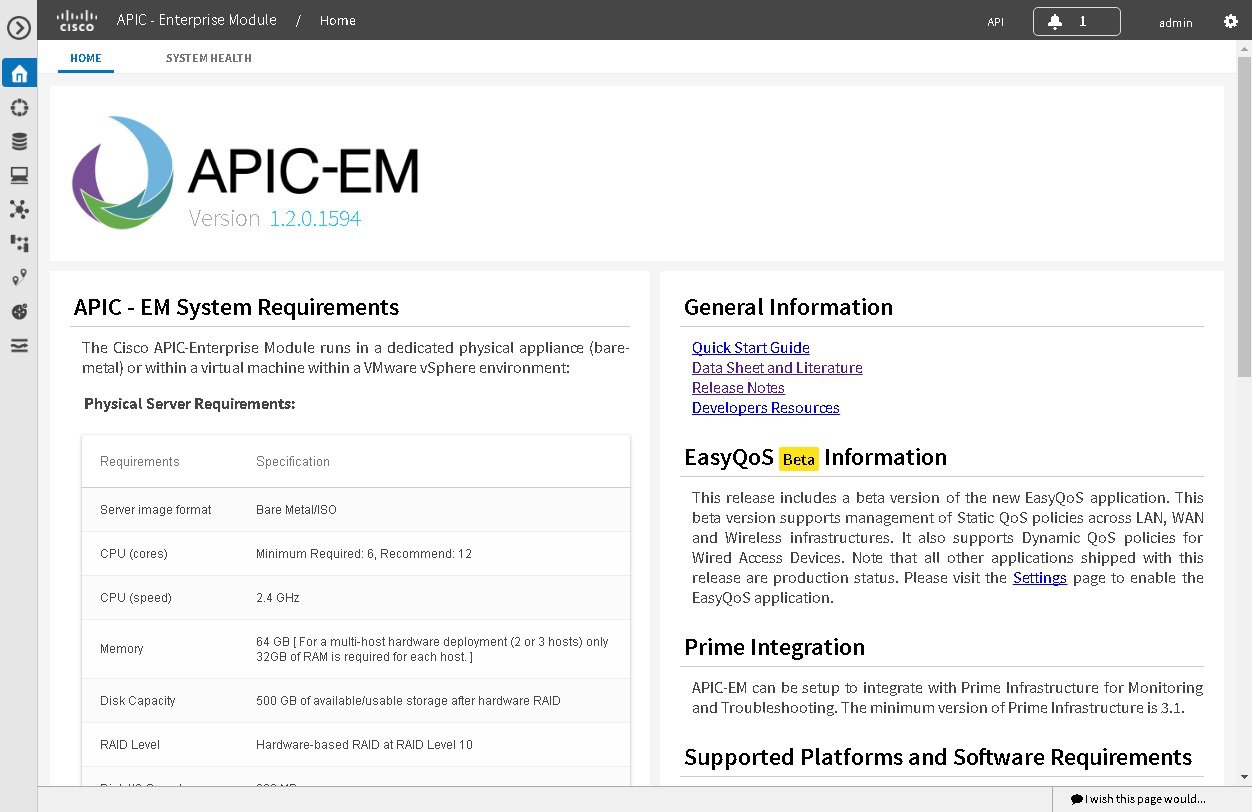

Cisco APIC-EMの [Home] ページの確認

Cisco APIC-EMの [Home] ページは次の 2 つのタブで構成されます。

[Home]タブには、次の機能が用意されています。

[System Health]タブでは次の情報が提供されます。

Cisco APIC-EMが正常に導入され、動作している必要があります。

[Home]タブのコンテンツにはすべてのユーザがアクセスできます。ただし、[System Health]タブにアクセスできるのは管理者(ROLE_ADMIN 権限を持つユーザ)のみです。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

前述の手順に従って、Cisco APIC-EMの [Home] ページにログインします。

次の作業

[Home]タブに表示される [Quick Start Guide] リンクをクリックして、コントローラのクイック ツアーに進みます。

APIC-EM のグラフィカル ユーザ インターフェイス(GUI)のクイック ツアー

Cisco APIC-EMGUI の簡単な紹介については、Cisco APIC-EM コントローラに管理者としてログインし、次の手順に従います。

次の作業

ネットワークで Cisco Prime Infrastructure と IWAN アプリケーションを併用している場合は、Prime クレデンシャルの設定に進みます。Cisco Prime Infrastructure と IWAN アプリケーションを併用していない場合は、ネットワークのディスカバリ クレデンシャルの設定に進みます。

ユーザ設定

パスワードとユーザ プロファイル設定

次の設定ツールを使用して、パスワードとユーザ プロファイルを管理できます。

-

パスワード:[Settings] の [Change Password]オプションを使用して、自分のパスワードを変更できます。管理者権限(ROLE_ADMIN)がない限り、別のユーザのパスワードを変更することはできません。別のユーザのパスワードの変更では、ユーザをコントローラ データベースから削除してから、新しいパスワードを使用してそのユーザを再作成します。セキュリティ上の理由から、パスワードは、どのユーザに対しても(管理者権限を持つユーザに対してさえも)、表示されません。詳細については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』を参照してください。

-

内部ユーザ プロファイル:初めて Cisco APIC-EM を導入するときは、設定ウィザードでユーザ名とパスワードの入力が求められます。この最初のユーザには、コントローラの完全な管理(読み書き)権限が与えられ、他のユーザのユーザ アカウントを作成できます。

[Settings]の [Internal Users]オプションを使用して、内部ユーザ プロファイルを作成できます。使用可能なロールは、管理者(ROLE_ADMIN)、ポリシー管理者(ROLE_POLICY_ADMIN)、オブザーバ(ROLE_OBSERVER)、およびインストーラ(ROLE_INSTALLER)です。管理ロール(ROLE_ADMIN)を持つユーザのみが、ユーザ プロファイルの作成とユーザ ロールの割り当てをすることができます。詳細については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』を参照してください。

-

外部ユーザ プロファイル:Cisco APIC-EM は、内部および外部両方のユーザをサポートします。内部ユーザは、Cisco APIC-EM を初めて導入する(管理者)と作成されるか、またはその後に GUI を使用してコントローラで作成されます。これに対して、外部ユーザは、外部の AAA サーバで作成されます。Cisco APIC EM は、AAA サーバに保存されたユーザ クレデンシャルを使用して、コントローラへのアクセスを管理できます。外部の AAA サーバと通信するようにコントローラを設定する方法については、外部認証の設定を参照してください。Cisco APIC-EM 用の外部認証を設定した後、外部認証クレデンシャルを使用してコントローラからいったんログアウトし、再度ログインすることで、[External Users]ウィンドウで外部ユーザとユーザのロールを確認できます。

(注)

[External Users]ウィンドウで行うことができるのは、外部ユーザとユーザのロールの確認のみです。コントローラで外部ユーザの作成、編集、または削除を行うことはできません。これらのタスクは、外部の AAA サーバで実行する必要があります。

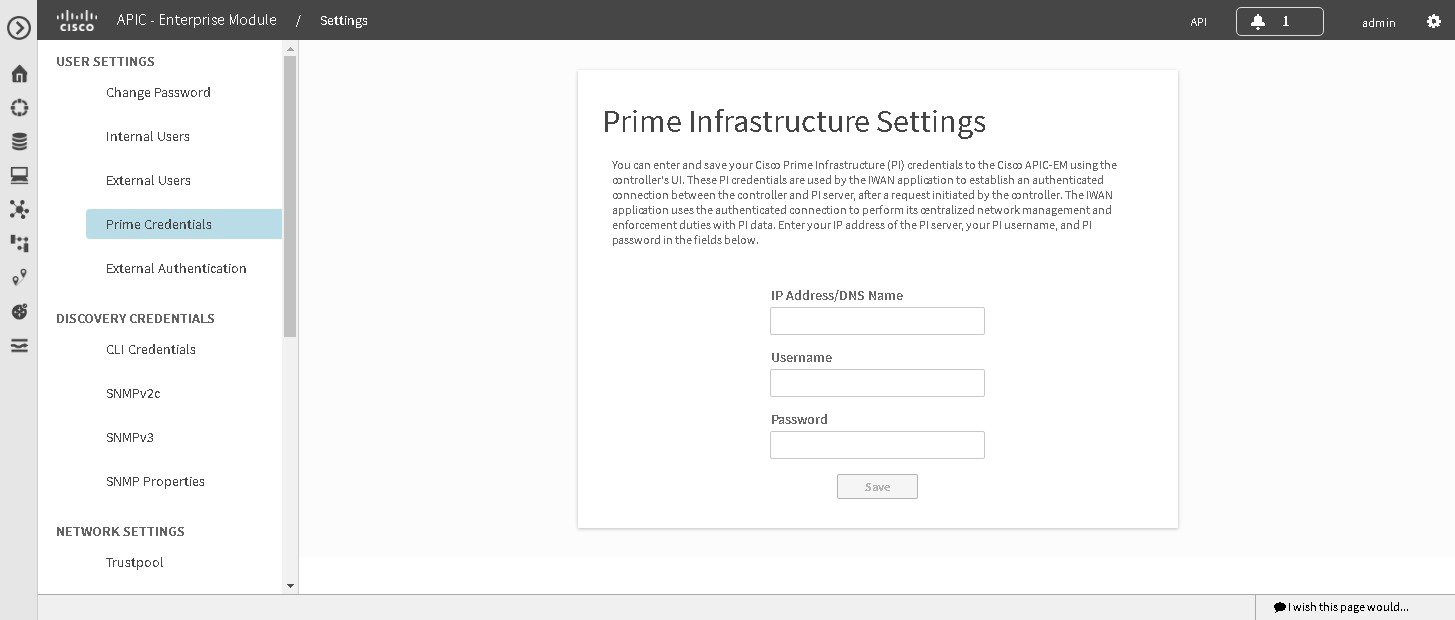

Prime Infrastructure の設定

コントローラの UI を使用して、Cisco Prime Infrastructure(PI)設定をCisco APIC-EMに入力して保存できます。これらの PI 設定は、コントローラによって開始された要求の後でコントローラと PI サーバの間の認証済み接続を確立するために、IWAN アプリケーションによって使用されます。IWAN アプリケーションは、認証済み接続を使用して、集中型ネットワークの管理および PI データの運用業務を実行します。

Cisco APIC-EMGUI の [Prime Infrastructure Settings] ウィンドウを使用して PI を設定できます。

Cisco APIC-EMが正常に導入され、動作している必要があります。

この手順を実行するには、管理者(ROLE_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 |

| ステップ 2 | ドロップダウン メニューから [Settings]リンクをクリックします。 |

| ステップ 3 | [Settings]ナビゲーション ウィンドウで、[Prime Credentials] をクリックして [Prime Infrastructure Settings] ウィンドウを表示します。 |

| ステップ 4 | PI サーバの IP アドレス、または PI サーバの DNS ドメイン名を入力します。 |

| ステップ 5 | PI クレデンシャルのユーザ名を入力します。 |

| ステップ 6 | PI クレデンシャルのパスワードを入力します。 |

| ステップ 7 | [Save]ボタンをクリックして、PI クレデンシャルを Cisco APIC-EM データベースに保存します。 |

次の作業

ネットワークのディスカバリ クレデンシャルの設定に進みます。

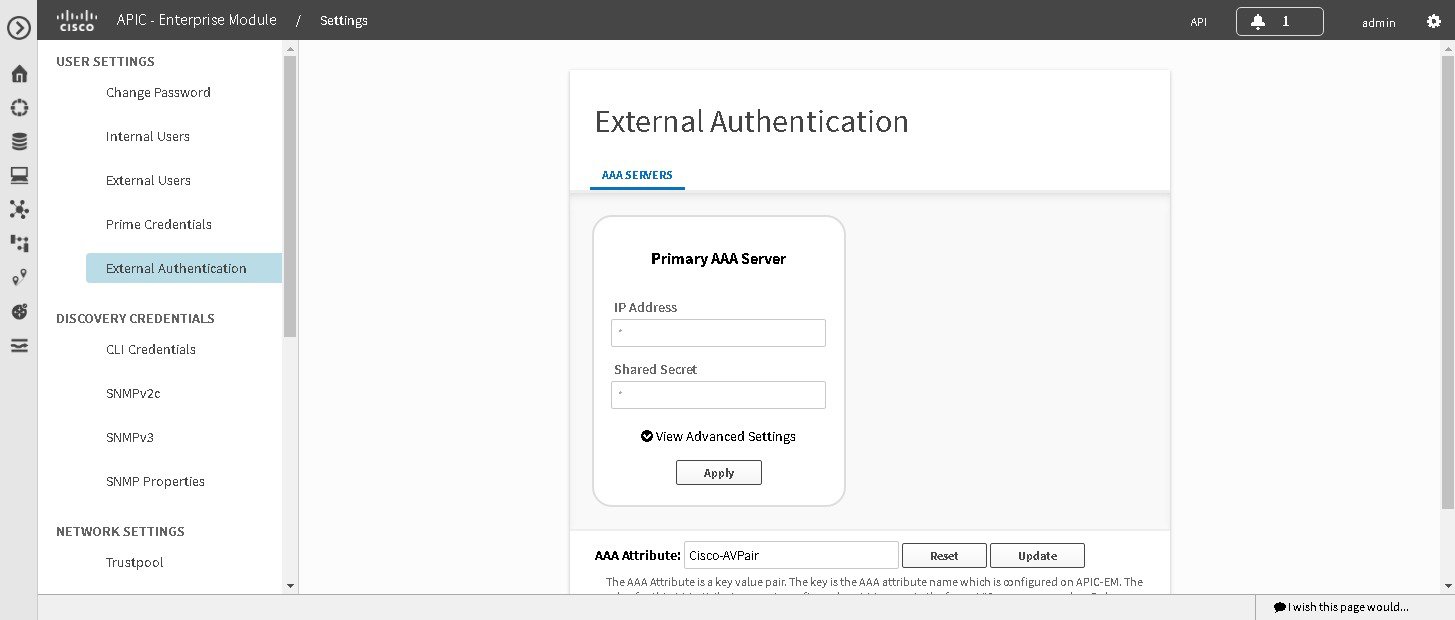

外部認証の設定

Cisco APIC-EMは、AAA サーバからのユーザの外部認証および承認をサポートしています。外部認証と承認は、事前設定された AAA サーバにすでに存在するユーザ名、パスワード、および属性に基づいています。外部認証および承認を使用して、AAA サーバにすでに存在するクレデンシャルを使用してコントローラにログインします。RADIUS プロトコルは、AAA サーバにコントローラを接続するために使用されます。

コントローラは、次の順序でユーザの認証と承認を試行します。

-

プライマリ AAA サーバでユーザのクレデンシャルを使用して認証/承認します。

-

冗長またはセカンダリ AAA サーバでユーザのクレデンシャルを使用して認証/承認します。

-

Cisco APIC-EM によって管理されているユーザのクレデンシャルを使用して認証/承認します。

ユーザには、認証と承認の両方が成功した場合にのみアクセス権が付与されます。

認証/許可が AAA サーバを使用して試行されると、その AAA サーバからの応答がタイムアウトまたは拒否になる場合があります。

-

タイムアウトは、一定の時間内に AAA サーバから応答がないときに発生します。最初に設定された AAA サーバで認証/承認要求に対して AAA サーバがタイムアウトした場合は、セカンダリ AAA サーバへのフェールオーバーが行われます。セカンダリ AAA サーバも認証/承認要求に対してタイムアウトすると、ローカル認証/承認へのフォールバックが行われます。

-

拒否とは、クレデンシャルの明示的な拒否です。AAA サーバがコントローラから行われた認証/承認の試行を拒否した場合は、ローカル認証/承認へのフォールバックが行われます。

Cisco APIC-EMGUI の [External Authentication] ウィンドウを使用して、外部の AAA サーバに接続して通信するためのパラメータをコントローラに設定します。

(注) | 外部認証がサポートされるのは Cisco APIC-EM UI のみで、Grapevine コンソール UI ではサポートされません。 |

Cisco APIC-EMが正常に導入され、動作している必要があります。

この手順を実行するには、管理者(ROLE_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

AAA サーバがすでに事前設定済みで、セットアップされ、動作している必要があります。また、Cisco APIC-EM と通信できるように AAA サーバを設定する必要があります。Cisco APIC- EM と通信できるように AAA サーバを設定する際には、次の追加の手順を実行します。

-

Cisco APIC-EM を AAA サーバに登録します。

(注)

ここでは、AAA サーバと Cisco APIC-EM コントローラの両方で共有秘密を設定することが必要になる場合があります。

-

AAA サーバで値を使用して属性名を設定します(属性名は、AAA サーバとコントローラの両方で一致している必要があります。次の手順のステップ 10 を参照)。

-

Cisco APIC-EM の複数ホスト設定の場合は、AAA サーバで複数ホスト クラスタ用にすべて個別のホスト IP アドレスと仮想 IP アドレスを設定します。

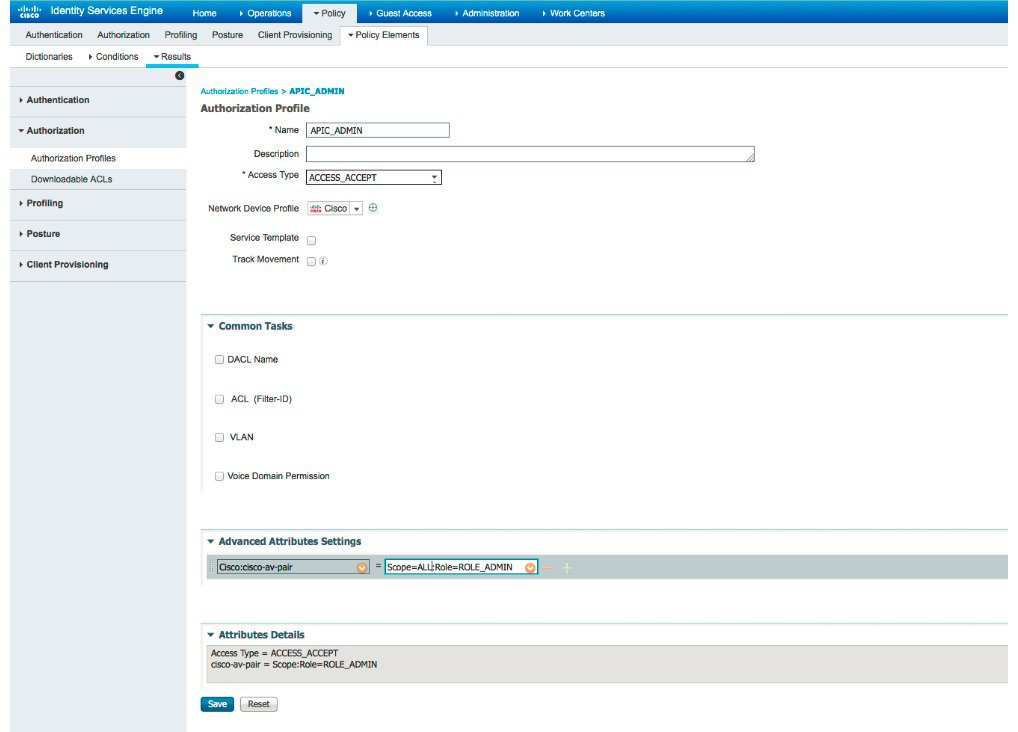

Cisco Identity Services Engine(ISE)GUI を使用して AAA サーバで値を設定する例としては、Cisco ISE GUI ナビゲーション ウィンドウで [Authorization Profiles]を選択し、認証プロファイルの設定に進みます。認証プロファイルを設定する際は、次の値を入力します。

-

[Description]:プロファイルの説明を入力します。

-

[AccessType]:ACCESS_ACCEPT

-

[Network DeviceProfile]:Cisco

-

[Advance AttributeSettings]:

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 | ||

| ステップ 2 | ドロップダウン メニューから [Settings]リンクをクリックします。 | ||

| ステップ 3 | [Settings]ナビゲーション ウィンドウで、[External Authentication] をクリックして、[External Authentication] ウィンドウを表示します。 | ||

| ステップ 4 | [AAA Server]タブをクリックし、AAA サーバ クレデンシャル認証値を使用してコントローラを設定します。 | ||

| ステップ 5 | 次の必須情報を入力して、コントローラに AAA サーバへのアクセスを設定します。

[View Advanced Settings]をクリックして設定に関する追加情報を入力するか、または [Apply] をクリックして設定を保存して適用します。 | ||

| ステップ 6 | (オプション)次の情報を入力して、コントローラに AAA サーバへのアクセスを設定します。

[Apply]をクリックし、設定を保存して適用します。 | ||

| ステップ 7 | [Add AAA Server]タブをクリックして、コントローラにセカンダリ AAA サーバを設定します。

セカンダリ AAA サーバは、高可用性に使用されるバックアップ AAA サーバです。 | ||

| ステップ 8 | 次の必須情報を入力して、コントローラにセカンダリ AAA サーバへのアクセスを設定します。

セカンダリ AAA サーバには、プライマリ AAA サーバと同じ設定を行うことを推奨します。そうしないと、結果は予測不可能なものになります。 [View Advanced Settings]をクリックして設定に関する追加情報を入力するか、または [Apply] をクリックして設定を保存して適用します。 | ||

| ステップ 9 | (オプション)次の情報を入力して、コントローラにセカンダリ AAA サーバへのアクセスを設定します。

[Apply]をクリックし、設定を保存して適用します。 | ||

| ステップ 10 | [AAA Attribute]を入力します。

以前の AAA サーバ設定の一部として、すでに AAA サーバで AAA 属性を設定している必要があります。AAA 属性は、キーと値の両方で構成されるキーと値のペアです。キーは AAA 属性名です。Cisco APIC-EM では、コントローラの GUI でこの AAA 属性名をこのフィールドに登録します。これにより、AAA クレデンシャルでログインした後に、AAA サーバ応答でこのキー(AAA 属性名)を探すようにコントローラに指示することになります。

AAA サーバで、キー(AAA 属性名)とその値の両方を設定します。キーは、Cisco APIC-EM で設定したものと同じにする必要があります。値(AAA サーバでのみ設定)は、Scope=scope_value:Role=role_value の形式にする必要があります。 例:Scope=ALL:Role=ROLE_ADMIN [Update]をクリックして、[AAA Attribute] 名を保存します。 |

次の作業

Cisco APIC-EM からログアウトします。

AAA サーバ クレデンシャルを使用して、Cisco APIC-EM に再度ログインします。

コントローラの GUI で [External Users]ウィンドウにアクセスして、AAA サーバのユーザ、ロール、および範囲を確認します。

(注) | 認証/承認が正常に実行され、アクセスが許可されると、ユーザの外部認証/承認はコントローラのデータベースに保存されます。正常にアクセス権が付与されたすべてのユーザを [External Users]ウィンドウで確認できます。 |

ディスカバリ クレデンシャル

Cisco APIC-EMは、グローバルおよびディスカバリ要求固有(要求固有)の 2 つの異なる種類のディスカバリ クレデンシャルをサポートします。どちらのタイプのディスカバリ クレデンシャルも、コントローラの GUI を使用して設定される CLI または SNMP クレデンシャルで構成できます。

この章の説明に従って、グローバル クレデンシャル(CLI および SNMP)は [Discovery Credentials]ウィンドウで設定されます。これらのグローバル クレデンシャルは、[Discovery]ウィンドウで設定された要求固有のクレデンシャルに加えて使用されます。[Discovery]ウィンドウで要求固有のクレデンシャルを設定する手順については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』を参照してください。

正常なディスカバリには CLI および SNMP クレデンシャルの両方が必要です。SNMP クレデンシャル(グローバルまたは要求固有)はデバイス検出に使用されます。CLI クレデンシャル(グローバルまたは要求固有)はコントローラのインベントリのデバイス設定のキャプチャに使用されます。

SNMPv2c または SNMPv3 のいずれかの、少なくとも 1 つのセットの SNMP クレデンシャルを、デバイス検出に対して入力する必要があります。ネットワークの SNMPv2 を設定している場合、正常なディスカバリおよび入力されたインベントリ入力を保証するために、SNMP 読み取り専用(RO)コミュニティ ストリング値をコントローラに入力する必要があります。SNMP RO コミュニティ ストリングがコントローラに入力されていない場合、ベスト エフォートとして、デフォルトの SNMP RO コミュニティ ストリング「public」を使用してディスカバリが実行されます。

(注) | 単一のディスカバリに対し両方の SNMP バージョンの値(SNMPv2c および SNMPv3)を入力できます。コントローラは、複数の SNMP クレデンシャル設定をサポートします。全体で、この章で説明したように、[Discovery] ウィンドウで作成されている追加のクレデンシャルのセットとともに、[Discovery Credentials]ウィンドウを使用して、最大 5 つのグローバル デバイス クレデンシャル(SNMP または CLI)を入力できます。したがって、単一のディスカバリ スキャン要求に対し、合計で各タイプの 6 つのクレデンシャル セットを設定できます(CLI または SNMP)。 |

- グローバル クレデンシャル

- ディスカバリ要求固有のクレデンシャル

- ディスカバリ クレデンシャルの例

- ディスカバリ クレデンシャル ルール

- ディスカバリ クレデンシャルの警告

- CLI クレデンシャルの設定:グローバル

- SNMP の設定

グローバル クレデンシャル

グローバル クレデンシャルはネットワークのデバイスに共通の既存のクレデンシャルとして定義されます。グローバル クレデンシャル(CLI および SNMP)は GUI([DiscoveryCredentials])を使用してデバイスで設定され、デバイスへの正常なログインを許可します。グローバル クレデンシャルはネットワーク ディスカバリの実行時に、Cisco APIC-EMによって、このデバイスのクレデンシャルを共有するネットワーク デバイスの認証とアクセスに使用されます。

グローバル CLI クレデンシャルを [CLI Credentials]ウィンドウで設定します。画面の右上のメニュー バーで [admin]または [Settings]アイコン(歯車)をクリックして、このウィンドウにアクセスします。ドロップダウン メニューから [Settings]リンクをクリックし、[Setting Navigation] ペインで [CLI Credentials] をクリックします。

[SNMPv2c]または [SNMPv3]ウィンドウでグローバル SNMP クレデンシャルを設定します。画面の右上のメニュー バーで [admin]または [Settings]アイコン(歯車)をクリックして、これらのウィンドウにアクセスします。ドロップダウン メニューから [Settings]リンクをクリックし、[Setting Navigation] ペインでいずれかの SNMP ウィンドウ リンクをクリックします。

(注) | 複数のクレデンシャルを [CLI Credentials]ウィンドウで設定できます。 |

ディスカバリ要求固有のクレデンシャル

ディスカバリ要求固有のクレデンシャル(要求固有のクレデンシャル)は、グローバル クレデンシャルを共有していない特定のネットワーク デバイスまたはデバイスのセットに対する既存のデバイス クレデンシャルとして定義されます。

ネットワーク デバイスのそのセットに対し排他的なディスカバリを実行する前に、[Discovery]ウィンドウで要求固有のクレデンシャルを設定します。[Navigation] ペインで [Discovery]をクリックして、このウィンドウにアクセスします。

ディスカバリ クレデンシャルの例

次の例で、Cisco APIC-EMにより、ネットワークのすべてのデバイスを認証し、アクセスするために、ユーザがどのように一連のディスカバリを設定して実行するかについて説明します。

CDP ネイバー関係を形成する 20 デバイスのネットワークを想定します。このネットワークでは、15 デバイスは グローバル クレデンシャル(クレデンシャル 0)を共有し、残りの 5 つのデバイスには、それぞれ独自のまたはディスカバリ要求固有のクレデンシャル(クレデンシャル 1 ~ 5)があります。

Cisco APIC-EMによりこのネットワークのデバイスを適切に認証およびアクセスするには、次のタスクを実行します。

-

コントローラのクレデンシャル 0 として CLI グローバル クレデンシャルを設定します。

グローバル クレデンシャルを [CLI Credentials]ウィンドウで設定します。画面の右上のメニュー バーで [admin]または [Settings]アイコン(歯車)をクリックして、このウィンドウにアクセスします。ドロップダウン メニューから [Settings]リンクをクリックし、[Setting Navigation] ペインで [CLI Credentials] をクリックします。

-

SNMP(v2c または v3)グローバル クレデンシャルを設定します。

2 つの SNMP ウィンドウでこれらのグローバル クレデンシャルを設定します。右上の [Settings]ボタンをクリックして GUI ウィンドウにアクセスしてから、[Setting Navigation] ペインの [SNMPv2c] または [SNMPv3] をクリックします。

-

15 デバイスの IP アドレス(グローバル クレデンシャルを共有する 15 デバイス)のいずれかを使用し、GUI でグローバル クレデンシャルを選択して、[CDP]ディスカバリを実行します。[Discovery]ウィンドウで CDP ディスカバリを実行します。[Navigation] ペインで [Discovery]をクリックして、このウィンドウにアクセスします。

-

適切なディスカバリ要求固有のクレデンシャルと SNMP 値を使用して(クレデンシャル 1、クレデンシャル 2 ~ 5 など)、残りの 5 つのデバイスごとに 5 つの個別の 範囲ディスカバリを実行します。

[Discovery]ウィンドウで、ディスカバリ要求固有のクレデンシャルを設定します。[Navigation] ペインで [Discovery]をクリックして、このウィンドウにアクセスします。

-

[Device Inventory]ウィンドウの [Device Inventory] テーブルを参照して、ディスカバリ結果を確認します。

ディスカバリ クレデンシャル ルール

ディスカバリ クレデンシャル(グローバルおよびディスカバリ要求固有)は次の箇条書きおよび表に従って動作します。

ディスカバリ要求固有クレデンシャル ルール:

-

これらのクレデンシャルは、新しいネットワーク ディスカバリの作成時に提供されますが、ネットワーク ディスカバリにつき、クレデンシャルの単一セットのみが許可されます。

-

これらのクレデンシャルは、設定されたグローバル クレデンシャルに優先されます。

-

ディスカバリ要求固有のクレデンシャルにより認証エラーが発生すると、設定されたグローバル クレデンシャルでもう一度ディスカバリが試行されます([Discovery]ウィンドウで明示的に選択した場合)。ディスカバリがグローバル クレデンシャルで失敗した場合、デバイス検出のステータスは認証エラーになります。

-

ディスカバリ要求固有のクレデンシャル(CLI および SNMP)をネットワーク ディスカバリの一部として指定しない場合、デバイスの認証にグローバル クレデンシャル(CLI、SNMP の両方)を使用します。

グローバル クレデンシャル ルール:

|

グローバル クレデンシャル |

ディスカバリ要求固有のクレデンシャル |

結果 |

||

|---|---|---|---|---|

|

未設定 |

未設定 |

デフォルトの SNMP read コミュニティ ストリング(パブリック)がディスカバリ スキャンに使用されますが、正常なデバイス検出のためには CLI および SNMP クレデンシャルの両方を設定する必要があるため、デバイス検出は失敗します。 |

||

|

未設定 |

設定済み |

指定されたディスカバリ要求固有のクレデンシャルをディスカバリに使用します。 |

||

|

設定済み |

未設定 |

すべての設定済みグローバル クレデンシャルを使用します。 |

||

|

設定済みだが未選択 |

設定済み |

要求固有クレデンシャルだけを使用します。 |

||

|

設定済みで選択済み |

未設定 |

選択したグローバル クレデンシャルだけを使用します。 |

||

|

設定済みで選択済み |

設定済み |

指定した両方のクレデンシャル(グローバルおよびディスカバリ要求固有)をディスカバリに使用します。 |

||

|

設定しましたが、誤ったグローバル クレデンシャル ID がディスカバリ POST REST API に記載されています。 |

正しい要求固有のクレデンシャルが設定済み |

ディスカバリが失敗しました。

|

||

|

設定しましたが、誤ったグローバル クレデンシャル ID がディスカバリ POST REST API に記載されています。 |

未設定 |

ディスカバリが失敗しました。

|

ディスカバリ クレデンシャルの警告

次に、Cisco APIC-EMのディスカバリ クレデンシャルの警告を示します。

-

Cisco APIC-EMのディスカバリがデバイスに対して完了した後、そのデバイスのクレデンシャルがネットワーク デバイスで変更されると、そのデバイスの後続のポーリング サイクルは失敗します。この状況を修正するために、管理者には次のオプションが用意されています。

-

デバイス認証エラーが原因で(提供されたディスカバリ クレデンシャルが現在のディスカバリで検出されたデバイスに対して無効であるなど)実行中のディスカバリが失敗した場合、管理者には次のオプションが用意されています。

-

グローバル クレデンシャルを削除しても、すでに検出されたデバイスには影響しません。これらの検出されたデバイスでは認証エラーは報告されません。

-

Cisco APIC-EMは、特定の管理クレデンシャル(SNMP コミュニティ ストリングおよび CLI ユーザ名)を含む、Cisco APIC-EM のインベントリの管理対象ネットワーク デバイスのリストの取得を可能にする REST API を提供します。この API の目的は、外部アプリケーションが、所有する管理対象デバイス インベントリとCisco APIC-EMにより検出されたデバイスとを同期できるようにすることです。たとえば、Cisco IWAN シナリオでは、Prime Infrastructure が、IWAN ソリューションのモニタリングを提供するためにCisco APIC-EMインベントリに含まれる IWAN デバイスをそのインベントリに入力するためにこの API を利用します。ROLE_ADMIN のユーザ アカウントでもこの API にアクセスできます。

(注)

ユーザ名のみクリア テキストで提供されます。SNMP コミュニティ ストリングとパスワードはセキュリティ上の理由からクリアテキストでは提供されません。

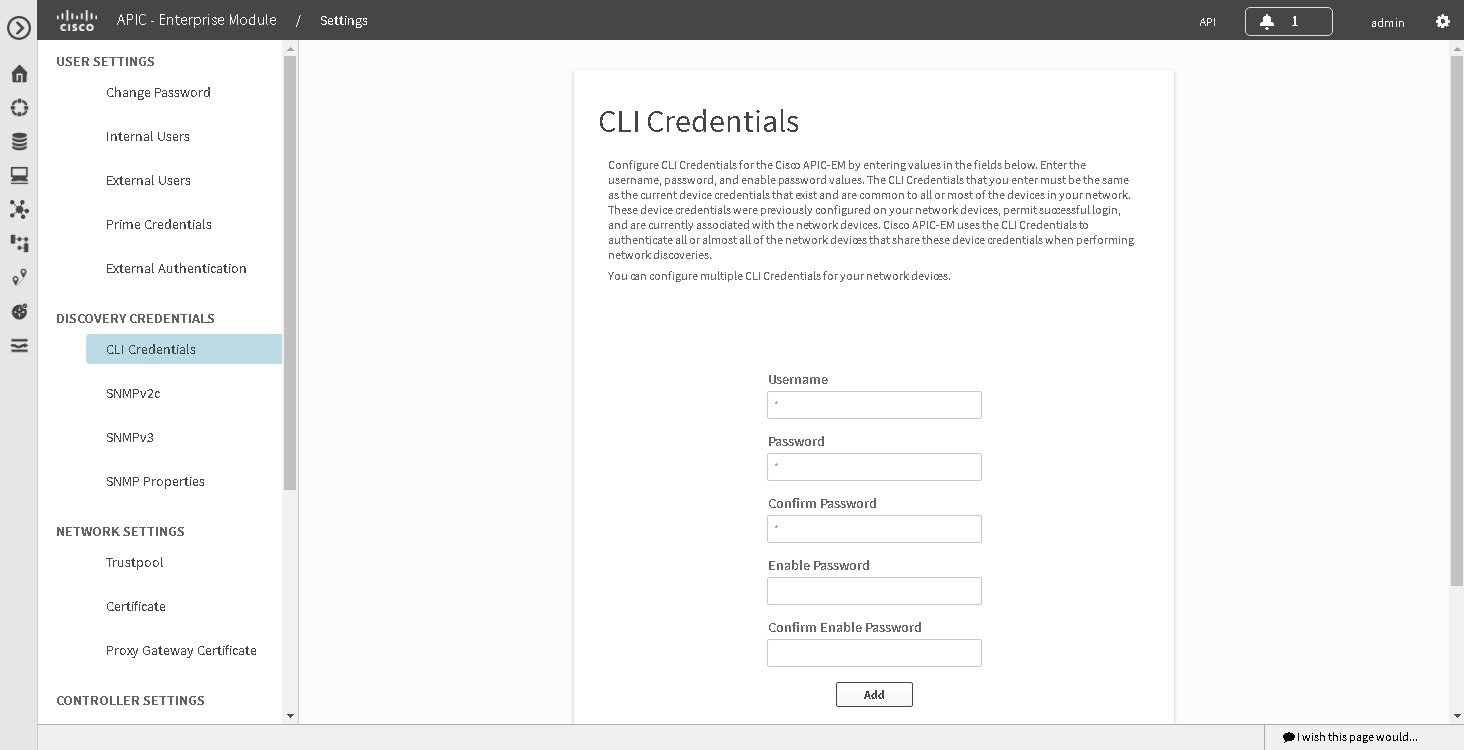

CLI クレデンシャルの設定:グローバル

CLI クレデンシャルは、ネットワークのデバイスの多くに共通する既存のデバイス クレデンシャルとして定義されます。CLI クレデンシャルは、デバイスの検出を実行する際にこの CLI クレデンシャルを共有する、ネットワーク デバイスの認証とアクセスのために Cisco APIC-EMによって使用されます。

[CLI Credentials]ウィンドウで CLI グローバル クレデンシャルを設定します。

(注) | 最大 5 つの CLI クレデンシャルを設定できます。 |

Cisco APIC-EMが正常に導入され、動作している必要があります。

この手順を実行するには、管理者(ROLE_ADMIN)またはポリシー管理者(ROLE_POLICY_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 | ||

| ステップ 2 | ドロップダウン メニューから [Settings]リンクをクリックします。 | ||

| ステップ 3 | [Settings]ナビゲーション ウィンドウで、[CLI Credentials] をクリックして、[CLI Credentials] ウィンドウを表示します。

[CLI Credentials]ウィンドウで、ネットワーク内のデバイスに適切な CLI グローバル クレデンシャルを入力します。 | ||

| ステップ 4 | CLI クレデンシャルのユーザ名を [Username]フィールドに入力します。 | ||

| ステップ 5 | CLI クレデンシャルのパスワードを [Password]フィールドに入力します。 | ||

| ステップ 6 | [Confirm Password]フィールドに CLI クレデンシャルのパスワードを再入力して、入力した値を確認します。 | ||

| ステップ 7 | ネットワーク デバイスがイネーブル パスワードで設定された場合、[Enable Password]フィールドにイネーブル パスワードの CLI クレデンシャルを入力します。

| ||

| ステップ 8 | [Enable Password]フィールドにイネーブル パスワードを入力した場合、入力した値を確認するため、[Confirm Enable Password] フィールドにパスワードを再入力します。 | ||

| ステップ 9 | [CLI Credentials]ウィンドウで [Add] をクリックして、Cisco APIC-EM データベースにクレデンシャルを保存します。 |

次の作業

ネットワーク デバイス検出用の SNMP 値の設定に進みます。

正常なデバイス検出(すべてのデバイス情報が収集される)のために、CLI クレデンシャル(グローバルおよびディスカバリ要求固有)はコントローラを使用して設定する必要があります。CLI および SNMP(v2c または v3)のグローバル クレデンシャルは、この章で説明したように、[Discovery Credentials]ウィンドウで設定され、[Discovery] ウィンドウで設定されたディスカバリ要求固有のクレデンシャル(CLI、SNMP 用)に追加して使用されます。

SNMP の設定

Cisco APIC-EMGUI で次の [Discovery Credentials] ウィンドウを使用して、デバイス検出の SNMP を設定します。

(注) | ネットワーク コントローラとデバイス間の通信を保護するために SNMP v3 で SNMP および既存のセキュリティ機能を使用できます。SNMP v3 はこれらの通信にプライバシー(暗号化)と認証の両方の機能を提供します。ネットワークで可能であれば、有効なプライバシーおよび認証の両方を持つ SNMPv3 を使用することを推奨します。 |

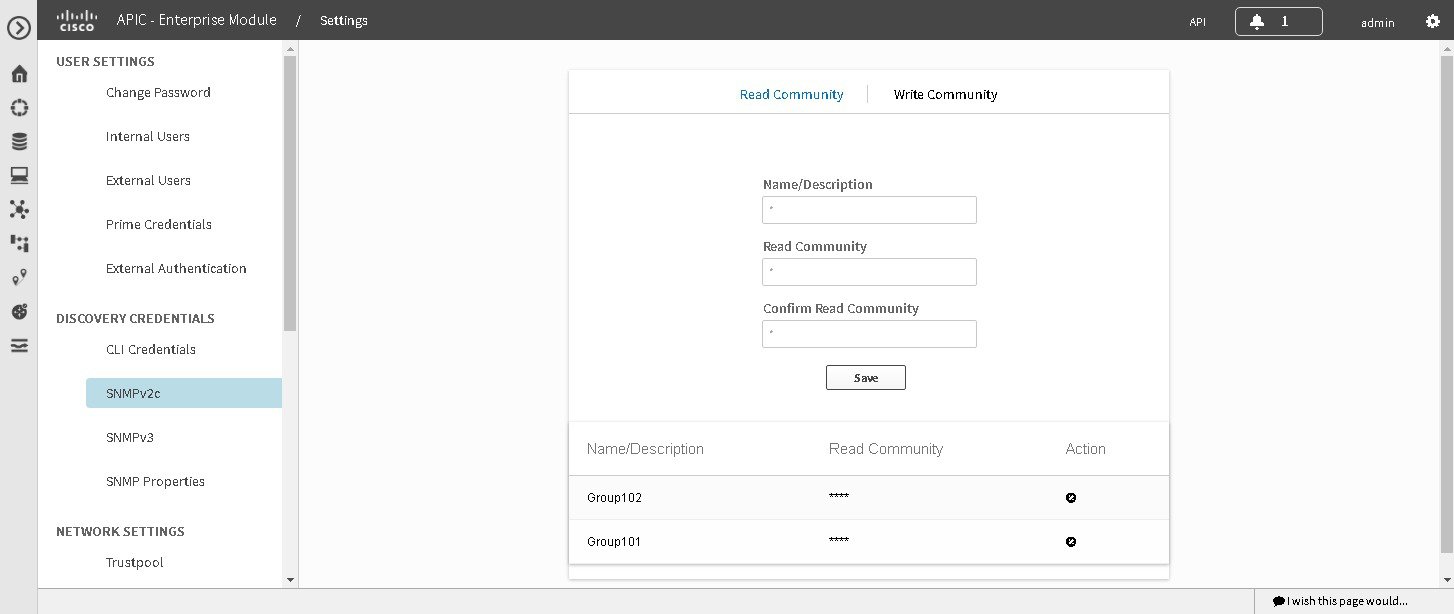

SNMPv2c の設定

Cisco APIC-EMGUI の [SNMPv2c]ウィンドウで、デバイス検出の SNMPv2c を設定します。コントローラで SNMPv2c 用に設定する SNMP 値は、ネットワーク デバイスに設定される SNMPv2c 値と一致する必要があります。

(注) | 最大 5 つの read コミュニティ ストリングと 5 つの write コミュニティ ストリングを設定できます。 |

SNMP は、アプリケーション層プロトコルであり、SNMP マネージャと SNMP エージェントとの通信に使用されるメッセージ フォーマットを提供します。SNMP では、ネットワーク内のデバイスのモニタリングと管理に使用する標準フレームワークと共通言語が提供されます。SNMP のバージョンは、SNMPv1、SNMPv2、SNMPv2c、および SNMPv3 です。

SNMPv2c は SNMPv2 に代わるコミュニティ ストリング ベースの管理フレームワークです。コミュニティ ストリングは一種のパスワードであり、クリアテキスト形式で送信されます。SNMPv2c は、認証または暗号化を提供しません(noAuthNoPriv セキュリティ レベル)。

(注) | コントローラでデバイス検出の SNMPv2c を設定することに加えて、「ベスト エフォート型」の Cisco APIC-EM検出が用意されています。つまり、SNMP の read-only(RO)コミュニティ ストリングが "public" に設定されたデバイスは、設定された SNMP read/write コミュニティ ストリングに関係なく、常に検出されることを意味します。 |

Cisco APIC-EMが正常に導入され、動作している必要があります。

この設定手順では、ネットワークの SNMP 情報が必要です。

この手順を実行するには、管理者(ROLE_ADMIN)またはポリシー管理者(ROLE_POLICY_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 | ||

| ステップ 2 | ドロップダウン メニューから [Settings]リンクをクリックします。 | ||

| ステップ 3 | [Settings]ナビゲーション ウィンドウで、[SNMPv2c] をクリックして [SNMPv2c] ウィンドウを表示します。 | ||

| ステップ 4 | [SNMPv2c]ウィンドウで、[Read Community] をクリックします。

[Read Community]の値を入力します。

| ||

| ステップ 5 | [Save]をクリックして [Read Community] の値を保存します。

[Read Community]の値が下の表に表示されます。 | ||

| ステップ 6 | (オプション)[SNMPv2c]ウィンドウで、[Write Community] をクリックします。

[Write Community]の値を入力します。 | ||

| ステップ 7 | (オプション)[Save]をクリックして [Write Community] の値を保存します。

[Write Community]の値が下の表に表示されます。 |

次の作業

SNMP 設定の必要に応じて、GUI を使用した [SNMPv3]または [SNMP Properties] の設定に進みます。

SNMP 設定が終わったら、ネットワーク設定の必要に応じて、コントローラへの X.509 証明書と秘密キーのインポートに進みます。

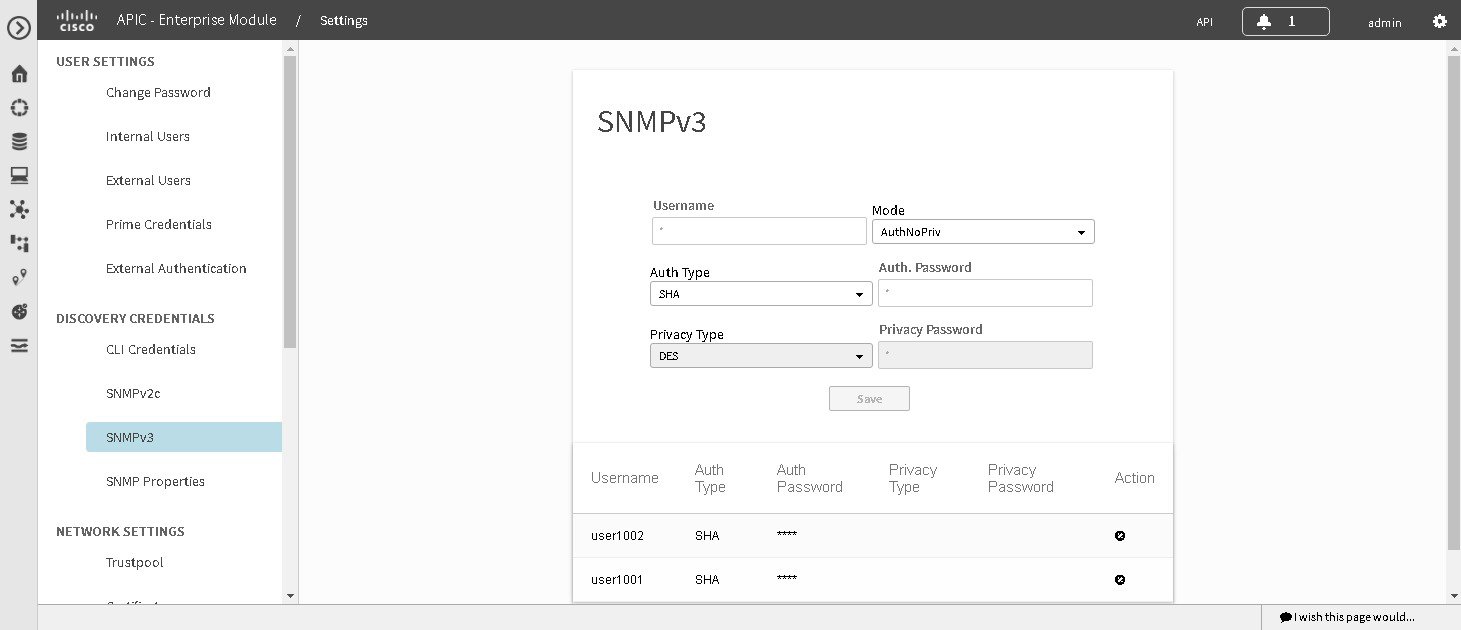

SNMPv3 の設定

Cisco APIC-EMGUI の [SNMPv3]ウィンドウで、デバイス検出の SNMPv3 を設定します。コントローラで SNMPv3 用に設定する SNMP 値は、ネットワーク デバイスに設定される SNMPv3 値と一致する必要があります。最大 5 つの SNMPv3 設定を構成できます。

SNMP は、アプリケーション層プロトコルであり、SNMP マネージャと SNMP エージェントとの通信に使用されるメッセージ フォーマットを提供します。SNMP では、ネットワーク内のデバイスのモニタリングと管理に使用する標準フレームワークと共通言語が提供されます。SNMP のバージョンは、SNMPv1、SNMPv2、SNMPv2c、および SNMPv3 です。

SNMPv3 は、ネットワーク経由のフレームの認証と暗号化を組み合わせることによって、デバイスへのセキュア アクセスを実現します。サポートされる SNMPv3 セキュリティ モデルは次のとおりです。

-

メッセージの完全性:パケットが伝送中に改ざんされていないことを保証します。

-

認証:メッセージが有効な送信元からのものかどうかを判別します。

-

暗号化:パケット コンテンツのスクランブルによって、不正な送信元が認識できないようにします。

SNMPv3 では、セキュリティ モデルとセキュリティ レベルの両方が提供されています。セキュリティ モデルは、ユーザおよびユーザが属するロールを設定する認証方式です。セキュリティ レベルとは、セキュリティ モデル内で許可されるセキュリティのレベルです。セキュリティ モデルとセキュリティ レベルの組み合わせにより、SNMP パケット処理中に採用されるセキュリティ メカニズムが決まります。

セキュリティ レベルは、SNMP メッセージを開示から保護する必要があるかどうか、およびメッセージを認証するかどうか判断します。セキュリティ モデル内のさまざまなセキュリティ レベルは、次のとおりです。

-

noAuthNoPriv:認証または暗号化を実行しないセキュリティ レベル

-

AuthNoPriv:認証は実行するが、暗号化を実行しないセキュリティ レベル

-

AuthPriv:認証と暗号化両方を実行するセキュリティ レベル

次の表に、セキュリティ モデルとレベルの組み合わせの意味を示します。

|

モデル |

レベル |

認証 |

暗号化 |

結果 |

|---|---|---|---|---|

|

v2c |

noAuthNoPriv |

コミュニティ ストリング |

なし |

コミュニティ ストリングの照合を使用して認証します。 |

|

v3 |

noAuthNoPriv |

ユーザ名 |

なし |

ユーザ名の照合を使用して認証します。 |

|

v3 |

AuthNoPriv |

次のいずれかを行います。 |

なし |

Hash-Based Message Authentication Code(HMAC)メッセージ ダイジェスト 5(MD5)アルゴリズムまたは HMAC セキュア ハッシュ アルゴリズム(SHA)に基づいて認証します。 |

|

v3 |

AuthPriv |

次のいずれかを行います。 |

次のいずれかを行います。 |

HMAC-MD5 アルゴリズムまたは HMAC-SHA アルゴリズムに基づいて認証します。 データ暗号規格(DES)の 56 ビット暗号化、および暗号ブロック連鎖(CBC)DES(DES-56)標準または CBC モード AES に基づいた認証を暗号化用に提供します。 |

Cisco APIC-EMが正常に導入され、動作している必要があります。

この設定手順では、ネットワークの SNMP 情報が必要です。

この手順を実行するには、管理者(ROLE_ADMIN)またはポリシー管理者(ROLE_POLICY_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 | ||

| ステップ 2 | ドロップダウン メニューから [Settings]リンクをクリックします。 | ||

| ステップ 3 | [Settings]ナビゲーション ウィンドウで、[SNMPv3] をクリックして [SNMPv3] ウィンドウを表示します。

デバイスをモニタおよび管理するためにネットワークで SNMPv3 を使用する場合は、ネットワークを検出するように SNMPv3 値を設定します。 | ||

| ステップ 4 | [SNMPv3]ウィンドウで、[Username] の値を入力し、ドロップダウン メニューから [Mode] を選択します。

次の [Mode]オプションを使用できます。

| ||

| ステップ 5 | [Mode]オプションとして [AuthPriv] または [AuthNoPriv] を選択した場合は、[Authentication] のタイプをドロップダウン メニューから選択して認証パスワードを入力します。

次の [Authentication]オプションを使用できます。 | ||

| ステップ 6 | [Mode]オプションとして [AuthPriv] を選択した場合は、[Privacy] のタイプをドロップダウン メニューから選択して SNMPv3 プライバシー パスワードを入力します。

SNMPv3 プライバシー パスワードは、DES 暗号化または AES128 暗号化をサポートするデバイスと交換するメッセージの暗号化に使用する秘密キーの生成に使用されます。 次の [Privacy]タイプ オプションを使用できます。 | ||

| ステップ 7 | [Save]をクリックして SNMPv3 設定値を保存します。

[SNMPv3]の設定値が下の表に表示されます。 |

次の作業

SNMP 設定の必要に応じて、GUI を使用した [SNMPv2c]または [SNMP Properties] の設定に進みます。

SNMP 設定が終わったら、ネットワーク設定の必要に応じて、コントローラへの X.509 証明書と秘密キーのインポートに進みます。

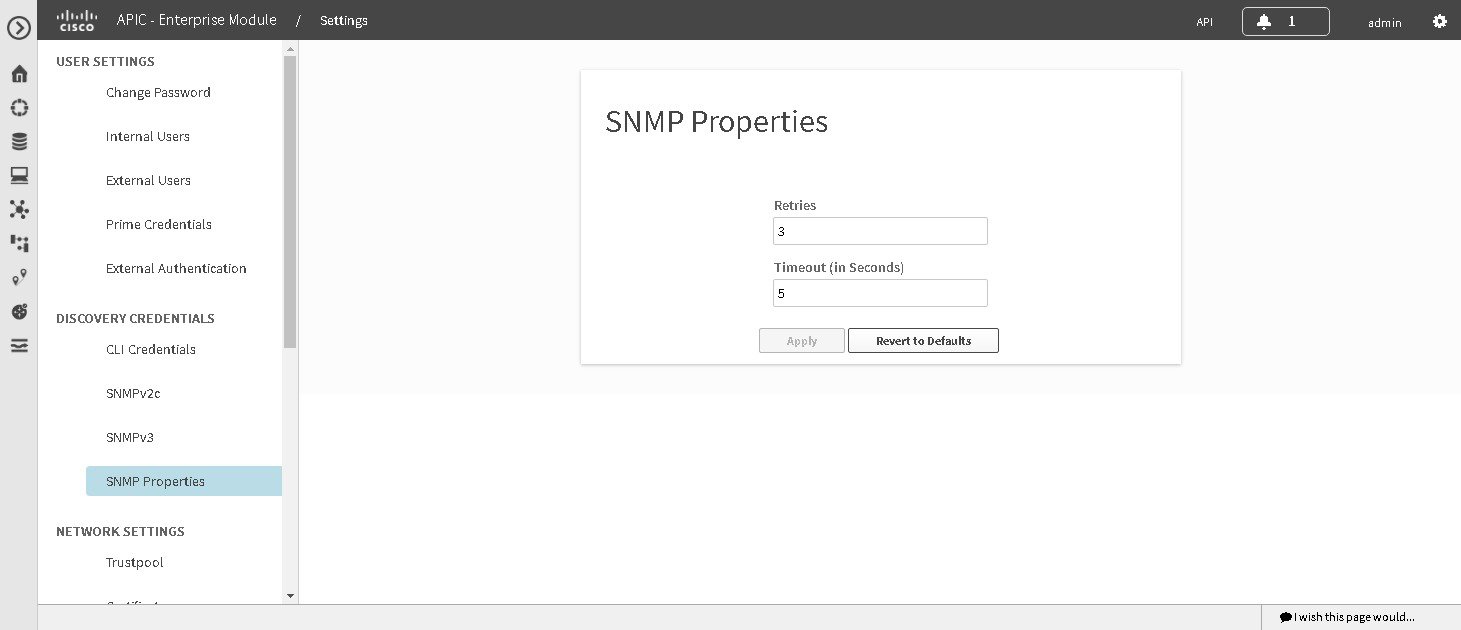

SNMP プロパティの設定

Cisco APIC-EMGUI の [SNMP Properties] ウィンドウで、デバイス検出の SNMP プロパティを設定します。

Cisco APIC-EMが正常に導入され、動作している必要があります。

この設定手順では、ネットワークの SNMP 情報が必要です。

この手順を実行するには、管理者(ROLE_ADMIN)またはポリシー管理者(ROLE_POLICY_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 |

| ステップ 2 | ドロップダウン メニューから [Settings]リンクをクリックします。 |

| ステップ 3 | [Settings]ナビゲーション ウィンドウで、[SNMP Properties] をクリックして [SNMP Properties] ウィンドウを表示します。

ネットワークにおける検出の SNMP プロパティを設定します。 |

| ステップ 4 | [SNMP Properties]ウィンドウで、[Retries] フィールドに値を入力します。

このフィールドに入力される値は、コントローラがネットワーク デバイスと通信するために SNMP を使用する試行回数です。 |

| ステップ 5 | [SNMP Properties]ウィンドウで、[Timeout] フィールドに値を入力します。

このフィールドに入力される値は、コントローラがネットワーク デバイスと通信するために SNMP を使用する試行時間(秒数)です。 |

| ステップ 6 | [Apply]をクリックして SNMP 設定値を保存します。

[Revert to Defaults]をクリックして、SNMP プロパティのデフォルト値に復元することもできます。次に、SNMP プロパティのデフォルト値を示します。 |

次の作業

SNMP 設定の必要に応じて、GUI を使用した [SNMPv2c]または [SNMPv3] の設定に進みます。

SNMP 設定が終わったら、ネットワーク設定の必要に応じて、コントローラへの X.509 証明書と秘密キーのインポートに進みます。

ネットワーク設定

証明書のインポート

Cisco APIC-EMは、コントローラへの X.509 証明書と秘密キーのインポートおよび保存をサポートしています。証明書と秘密キーは、インポート後にCisco APIC-EM、NB API アプリケーション、およびネットワーク デバイスの間でセキュアな信頼性の高い環境を構築するために使用できます。

(注) | マルチホスト導入で、コントローラ HTTPS サーバの有効な CA 発行証明書を取得する場合は、注文時に証明書のコモン ネームとしてマルチホストに割り当てられた仮想 IP アドレスを使用します。その代わりにホスト名を使用する場合は、ホスト名がマルチホスト導入の仮想 IP アドレスに DNS 解決できることを確認します。 単一ホストCisco APIC-EMですでに外部 IP アドレス用に購入済みの CA 発行証明書がある場合は、単一ホストの元々の物理 IP アドレスをマルチホスト導入の仮想 IP アドレスとして使用することをお勧めします。このようにして、CA 発行証明書に対する投資を保護できるほか、Cisco APIC-EMサービスを利用する外部クライアント アプリケーションが同じ IP アドレスを使用し続けることもできます。 |

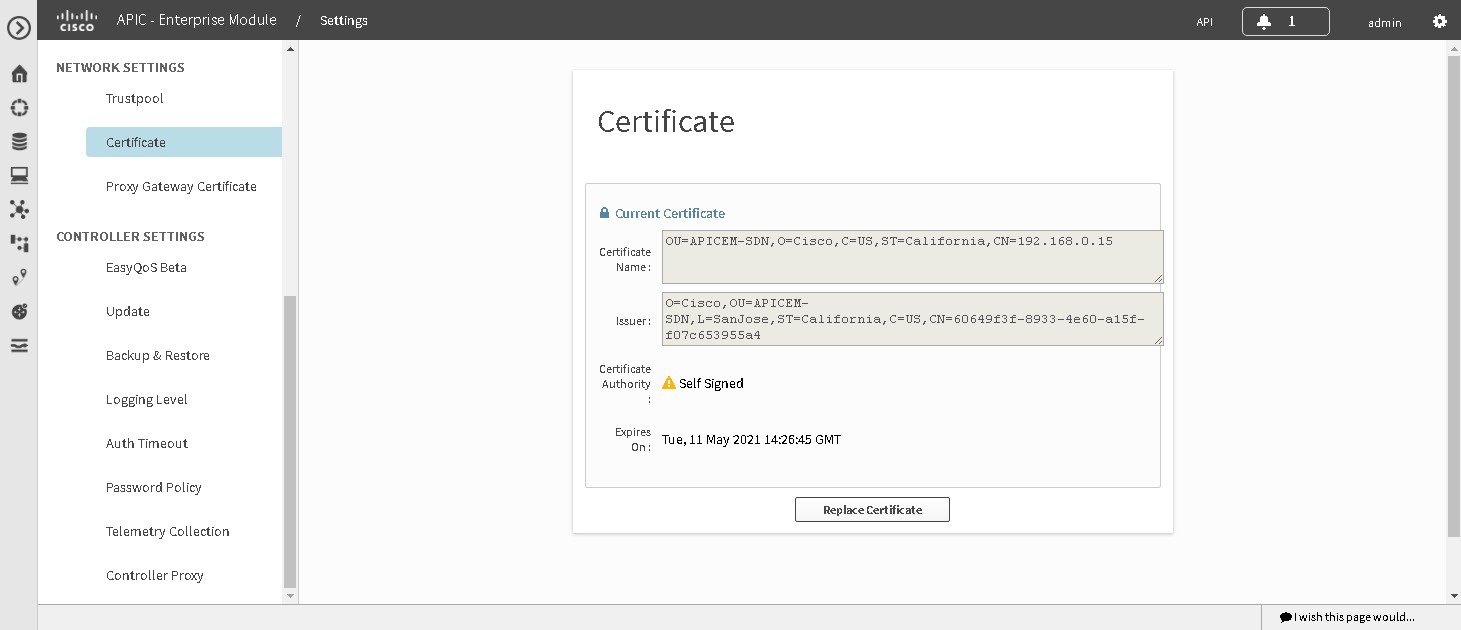

Cisco APIC-EMGUI の [Certificate] ウィンドウを使用して、証明書と秘密キーをインポートします。

Cisco APIC-EM自体は、外部 CA と直接やり取りしないため、証明書失効リストをチェックしません。また、外部 CA がサーバ証明書の失効を確認する方法はありません。コントローラは自動的にサーバ証明書を更新しないことにも注意してください。期限切れまたは失効済みのサーバ証明書を交換するには、ROLE_ADMIN ユーザ側の明示的なアクションが必要です。コントローラには外部 CA によるサーバ証明書の失効を検出する直接的な方法はありませんが、管理者に対して運用中のサーバ証明書と自己署名キーの有効期限を通知します。

Cisco APIC-EMが正常に導入され、動作している必要があります。

インポートする X.509 証明書と秘密キーは既知の認証局(CA)から取得する必要があります。

この手順を実行するには、管理者(ROLE_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 | ||||

| ステップ 2 | ドロップダウン メニューから [Settings]リンクをクリックします。 | ||||

| ステップ 3 | [Settings]ナビゲーション ウィンドウで、[Certificate] をクリックして [Certificate] ウィンドウを表示します。 | ||||

| ステップ 4 | [Certificate]ウィンドウで、現在の証明書データを表示します。

このウィンドウが最初に表示されるときに表示された現在の証明書データは、コントローラの自己署名証明書です。自己署名証明書の有効期限は、未来の数年間に設定されます。

[Certificate]ウィンドウの追加情報フィールドは次のとおりです。 | ||||

| ステップ 5 | 現在の証明書を交換するには、[Replace Certificate]ボタンをクリックします。

次の新しいフィールドが表示されます。 | ||||

| ステップ 6 | [Certificate]フィールドで、証明書のファイル形式タイプを選択します。

Cisco APIC-EMにインポートする証明書として上記のファイル タイプのいずれかを選択します。 | ||||

| ステップ 7 | [PEM]を選択した場合、次のタスクを実行します。 | ||||

| ステップ 8 | [PKCS]を選択した場合、次のタスクを実行します。

| ||||

| ステップ 9 | [Upload/Activate]ボタンをクリックします。 | ||||

| ステップ 10 | [Certificate]ウィンドウに戻り、更新された証明書データを表示します。 [Certificate]ウィンドウに表示される情報が変更されて、新しい証明書の名前、発行元、および認証局が反映されます。 |

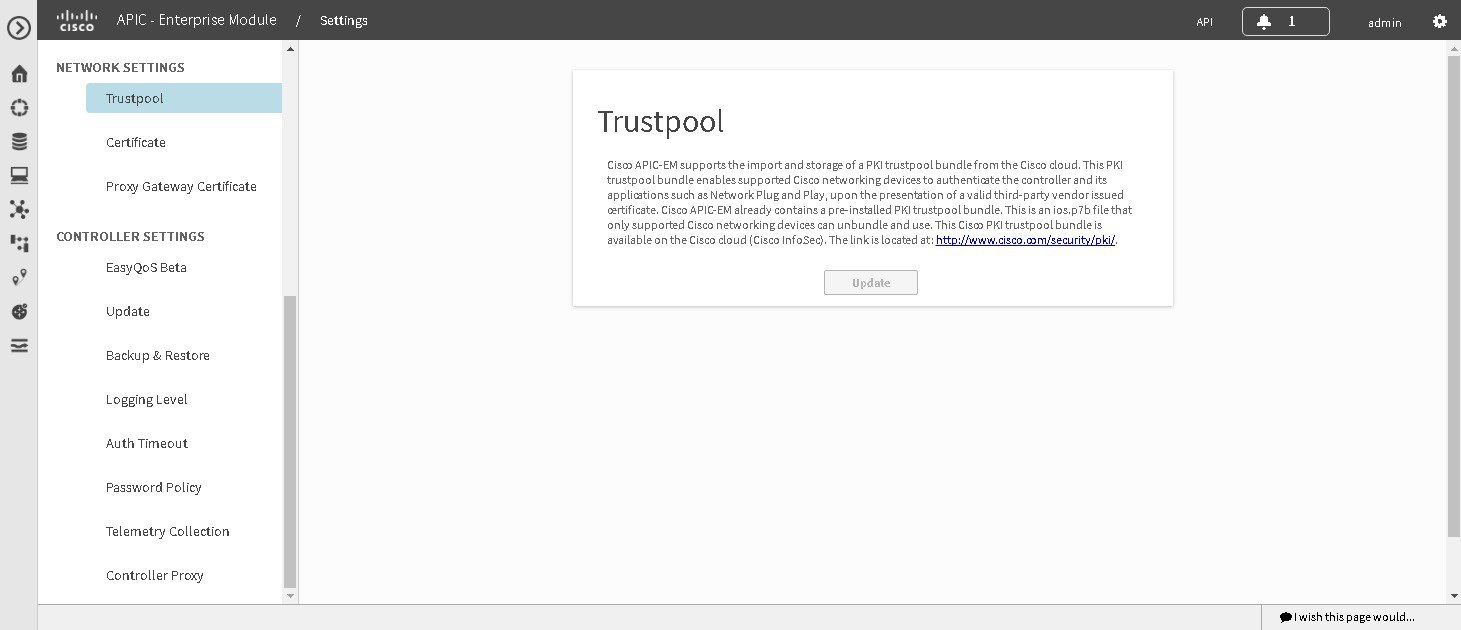

Trustpool バンドルのインポート

Cisco APIC-EMには、プリインストールされた Cisco trustpool バンドル(Cisco Trusted External Root Bundle)が含まれています。Cisco APIC-EMは、更新された Cisco trustpool バンドルのインポートと保存もサポートします。trustpool バンドルは、CA 署名証明書または有効な CA 署名証明書を提示するその他のサード パーティが提示されたときに、サポートされるシスコのネットワーク デバイスがコントローラおよびそのアプリケーション(Network PnP など)を認証するために使用されます。

(注) | Cisco trustpool バンドルは、サポートされるシスコ デバイスのみがバンドル解除および使用できる ios.p7b ファイルです。この ios.p7b ファイルは、シスコ自身を含む有効な認証局のルート証明書が含まれます。この Cisco trustpool バンドルは、シスコ クラウド(Cisco InfoSec)で使用できます。リンクは http://www.cisco.com/security/pki/ にあります。 |

trustpool バンドルを使用すると、すべてのネットワーク デバイス証明書およびコントローラ証明書を管理するために、同じ CA を安全かつ簡単に使用できます。trustpool バンドルは、コントローラが自身の証明書およびプロキシ ゲートウェイ証明書(存在する場合)を検証して有効な CA 署名証明書であるかどうかを判断するために使用されます。また、trustpool バンドルは、Network PnP 対応デバイスに対して PnP ワークフローの開始時にアップロードでき、Network PnP 対応デバイスがその後の HTTPS ベース接続においてコントローラを信頼できるようになります。

Cisco APIC-EMGUI の [Trustpool] ウィンドウを使用して、Cisco trustpool バンドルをインポートします。

Cisco APIC-EMが正常に導入され、動作している必要があります。

この手順を実行するには、管理者(ROLE_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 | ||

| ステップ 2 | ドロップダウン メニューから [Settings]リンクをクリックします。 | ||

| ステップ 3 | [Settings]ナビゲーション ウィンドウで、[Trustpool] をクリックして [Trustpool] ウィンドウを表示します。 | ||

| ステップ 4 | [Trustpool]ウィンドウで、[Update] ボタンをクリックします。

このボタンをクリックすると、次のアクションが発生します。

|

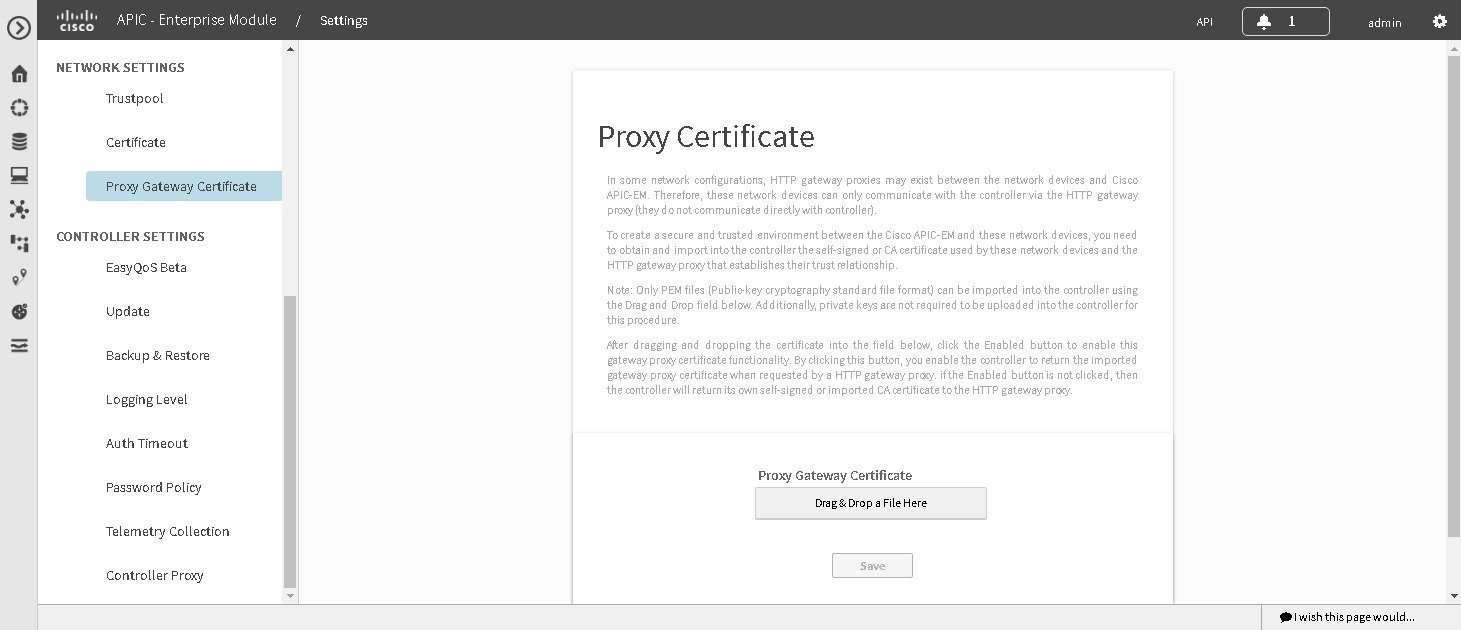

プロキシ ゲートウェイ証明書のインポート

ネットワーク設定によっては、Cisco APIC-EMとネットワーク デバイスの間にプロキシ ゲートウェイが存在する可能性があります。一般的なポート(80 や 443 など)は DMZ 内のゲートウェイ プロキシをパス スルーします。そのため、コントローラ用に設定されたネットワーク デバイスからの SSL セッションはプロキシ ゲートウェイで終了します。したがって、これらのネットワーク デバイスは、プロキシ ゲートウェイ経由でのみコントローラと通信できます。ネットワーク デバイスがコントローラまたはプロキシ ゲートウェイ(存在する場合)との安全で信頼性の高い接続を確立するためには、関連する CA ルート証明書または特定の状況下ではサーバ自体の証明書を使用して、PKI 信頼ストアが適切にプロビジョニングされている必要があります。

プロキシ ゲートウェイがコントローラと PnP 対応デバイスの間にあるようなネットワーク トポロジでは、次の手順に従ってプロキシ ゲートウェイ証明書をコントローラにインポートします。

Cisco APIC-EMが正常に展開され、動作している必要があります。

ネットワークでは、HTTP プロキシ ゲートウェイがコントローラと PnP 対応ネットワーク デバイスの間にあります。PnP 対応ネットワーク デバイスは、Cisco APIC-EMコントローラとそのサービスに到達するために、プロキシ ゲートウェイの IP アドレスを使用します。

プロキシ ゲートウェイで現在使用している証明書ファイルがあります。証明書ファイルのコンテンツは、次のいずれかで構成されます。

-

PEM フォーマットのプロキシ ゲートウェイの証明書、および自己署名された証明書。

-

PEM フォーマットのプロキシ ゲートウェイの証明書、および有効な既知の CA(Comodo Group、Symantec、DigiCert など)によって発行された証明書。

-

プロキシ ゲートウェイの証明書、および発行元 CA ルート証明書。

(注)

証明書ファイルは、上記の順番で PEM フォーマットのチェーンとして構造化されています。これは、CA が有効な既知の CA でない場合に必要です。たとえば、Cisco ios.p7b 信頼プール バンドル内に存在しない CA などがあります。

-

プロキシ ゲートウェイの証明書、およびサブ CA 証明書。

(注)

証明書ファイルは、上記の順番で PEM フォーマットのチェーンとして構造化されています。これは、発行元ルート CA、サブ CA が既知の有効な CA(Comodo Group、Symantec、DigiCert など)の場合に必要です。

デバイスおよびプロキシ ゲートウェイで使用される証明書は、この手順でコントローラにインポートする必要があります。

この手順を実行するには、管理者(ROLE_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 | ||

| ステップ 2 | ドロップダウン メニューから [Settings]リンクをクリックします。 | ||

| ステップ 3 | [Settings]ナビゲーション ウィンドウで、[Proxy Gateway Certificate] をクリックして [Proxy Certificate] ウィンドウを表示します。 | ||

| ステップ 4 | [Proxy Gateway Certificate]ウィンドウで、現在のプロキシ ゲートウェイ証明書データを表示します(存在する場合)。

| ||

| ステップ 5 | プロキシ ゲートウェイ証明書を追加するには、自己署名証明書または CA 証明書を [Drag n' Drop a File Here]フィールドにドラッグ アンド ドロップします。

| ||

| ステップ 6 | [Save]ボタンをクリックします。 | ||

| ステップ 7 | [Proxy Gateway Certificate]ウィンドウを更新して、更新されたプロキシ ゲートウェイ証明書データを表示します。 [Proxy Gateway Certificate]ウィンドウに表示される情報が変更されて、新しい証明書の名前、発行元、および認証局が反映されます。 |

ログおよびロギング

Cisco APIC-EM は、GUI からアクセス可能な次のログ タイプを生成します。

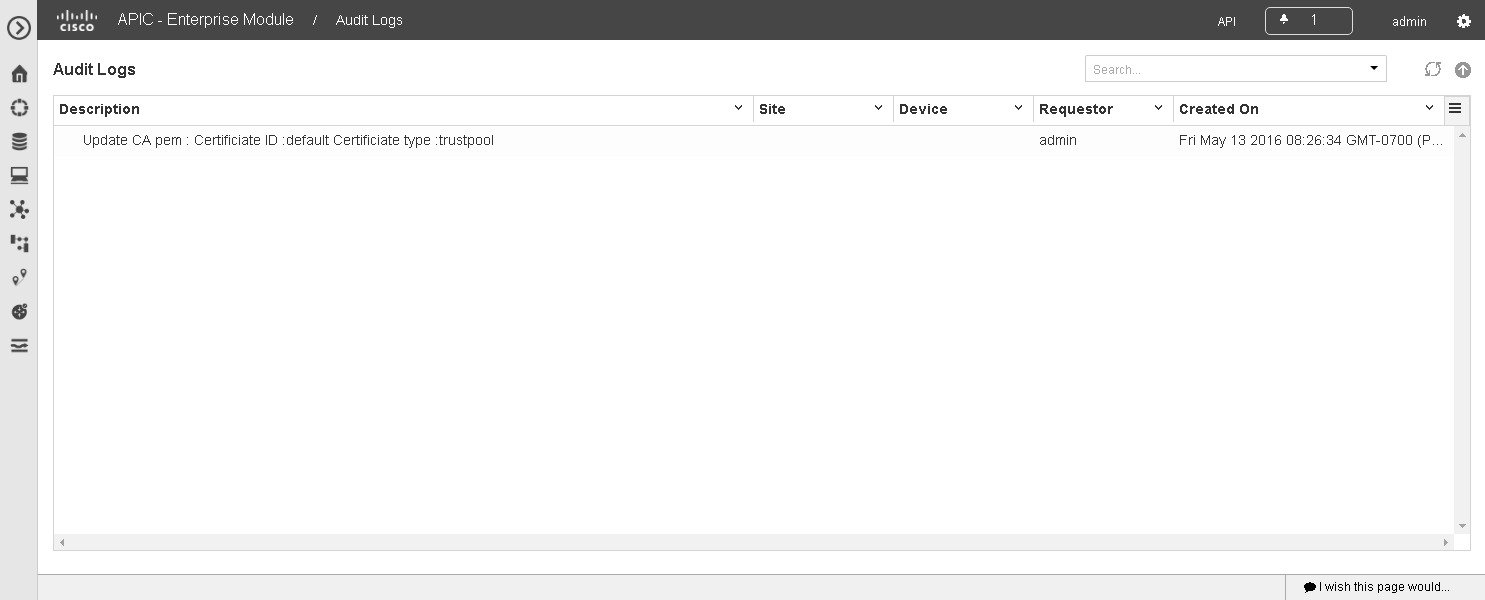

監査ログの表示

Cisco APIC-EM監査ログは、EasyQoS および IWAN アプリケーションのポリシーを追跡するために主に使用されます。

Cisco APIC-EMGUI の [Audit Logs]ウィンドウを使用して、監査ログを表示できます。また、Cisco APIC-EMは、ローカル システムに監査ログをエクスポートする機能もサポートしています。

Cisco APIC-EMが正常に導入され、動作している必要があります。

この手順を実行するには、管理者(ROLE_ADMIN)またはポリシー管理者(ROLE_POLICY_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 |

| ステップ 2 | ドロップダウン メニューから [Audit Logs]リンクをクリックします。

[Audit Logs]ウィンドウが表示されます[Audit Logs]ウィンドウで、ネットワークに存在する現在のポリシーを確認します。これらは、IWAN または EasyQoS アプリケーションによって適用されるポリシーです。 次の情報が、ウィンドウで各ポリシーに対して表示されます。 |

| ステップ 3 | [Audit Logs]ウィンドウで子の監査ログを表示するには、監査ログの隣にあるプラス アイコン(+)をクリックします。

各監査ログは複数の子監査ログの親です。このアイコンをクリックすると、一連の追加監査ログを表示できます。 |

| ステップ 4 | [Audit Logs]ウィンドウで [Search] フィールドをクリックして、特定のパラメータを入力してから、[Submit] ボタンをクリックすることで、監査ログの検索を実行できます。

次のパラメータによって特定の監査ログを検索できます。 |

| ステップ 5 | ウィンドウに表示されているデータを更新するには、二重矢印アイコンをクリックします。

ウィンドウに表示されるデータは、最新の監査ログ データで更新されます。 |

| ステップ 6 | 監査ログのローカル コピーを .csv ファイル形式でダウンロードするには、下矢印アイコンをクリックします。

監査ログ データを含む .csv ファイルがローカルでシステムにダウンロードされます。監査ログの追加確認のために .csv ファイルを使用したり、アクティビティのレコードとしてコントローラにアーカイブしたりできます。 |

次の作業

コントローラの GUI を使用して追加のログ ファイルを確認するか、またはさらなる確認またはアーカイブの目的で個別の監査ログを .csv ファイルとしてダウンロードします。

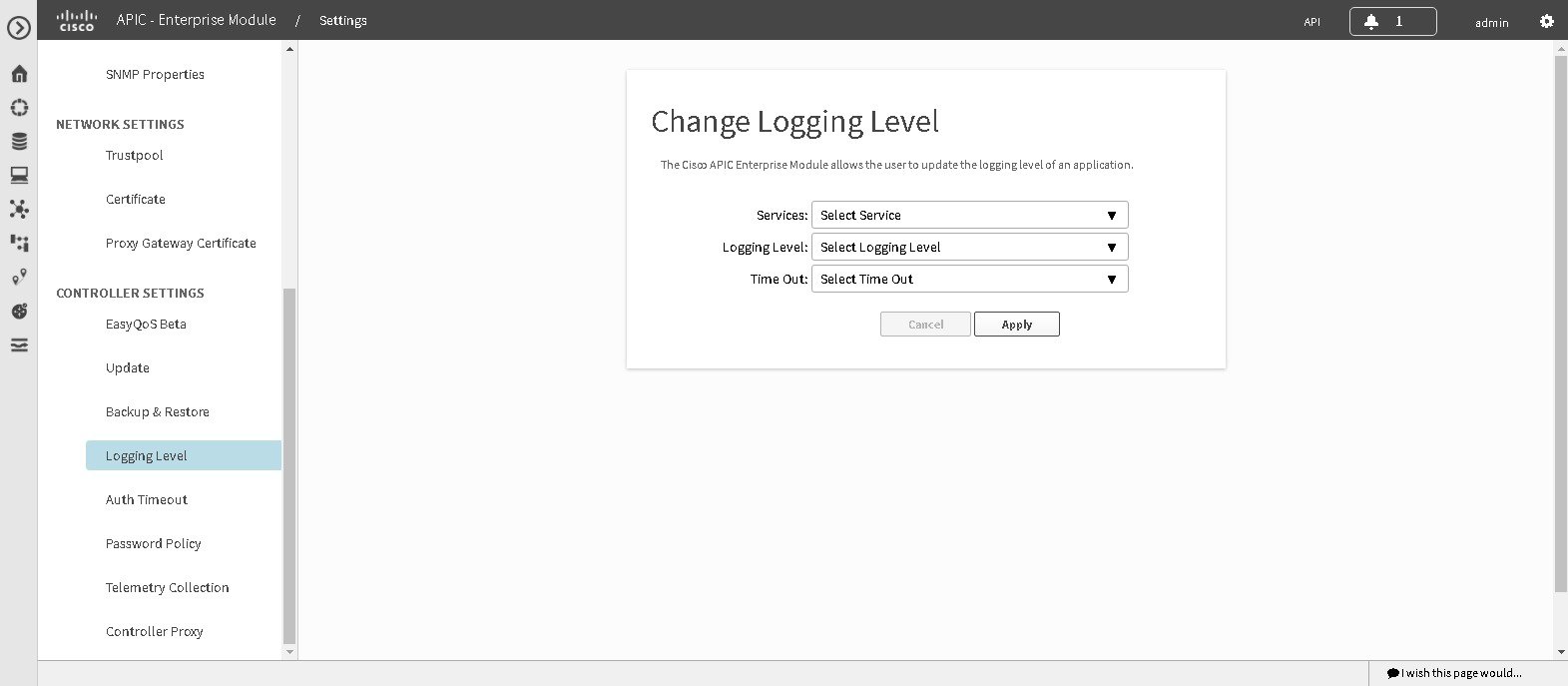

サービスのログ レベルの変更

Cisco APIC-EMGUI で [Changing the Logging Level] ウィンドウを使用して、Cisco APIC-EM サービスのログ レベルを変更できます。

ログ レベルによりログ ファイルにキャプチャされたデータの量が決まります。各ログ レベルは累積されます。つまり、各レベルに、指定したレベルとより高いレベルによって生成されたすべてのデータが含まれます。たとえば、ログ レベルを [Info]に設定すると、[Warn] および [Error] ログもキャプチャされます。

コントローラのサービスのデフォルトのログレベルは情報([Info])です。デバッグまたはトレースするため、より多くの情報を取得できるように設定するには、GUI を使用してログ レベルを変更できます。

注意 | [Debug]レベル以上で収集されたログは、制限付きアクセスで処理する必要があります。 |

(注) | ログ ファイルは、コントローラ上の一元化された場所に作成され、保存されます。この場所から、コントローラは照会し、GUI に表示することができます。ログ ファイルの圧縮された合計サイズは 2GB です。作成されたログ ファイルのサイズが 2GB を超えると、既存のログ ファイルは新しいログ ファイルで上書きされます。 |

Cisco APIC-EMが正常に導入され、動作している必要があります。

この手順を実行するには、管理者(ROLE_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 | ||

| ステップ 2 | ドロップダウン メニューから [Settings]リンクをクリックします。 | ||

| ステップ 3 | [Settings]ナビゲーション ウィンドウで、[Changing the Logging Level] をクリックし、[Changing the Logging Level] ウィンドウを表示します。

次のフィールドを持つ [Logging Level]テーブルが表示されます。 | ||

| ステップ 4 | [Changing Logging Level]ウィンドウで、[Services] フィールドからサービスを選択し、ログ レベルを調整します。

| ||

| ステップ 5 | [Changing Logging Level]ウィンドウで、[Logging Level] フィールドからサービスの新しいログ レベルを選択します。

次のログ レベルがコントローラでサポートされています。 | ||

| ステップ 6 | [Changing Logging Level]ウィンドウで、ログ レベルの調整に対する [Timeout] フィールドから、ログ レベルの期間を選択します。

ログ レベルの期間を、最大で無制限まで、15 分ずつ増分して設定します。 | ||

| ステップ 7 | 選択内容を確認して、[Apply]ボタンをクリックします。

選択内容をキャンセルするには、[Cancel]ボタンをクリックします。 指定したサービスのログ レベルが設定されます。 |

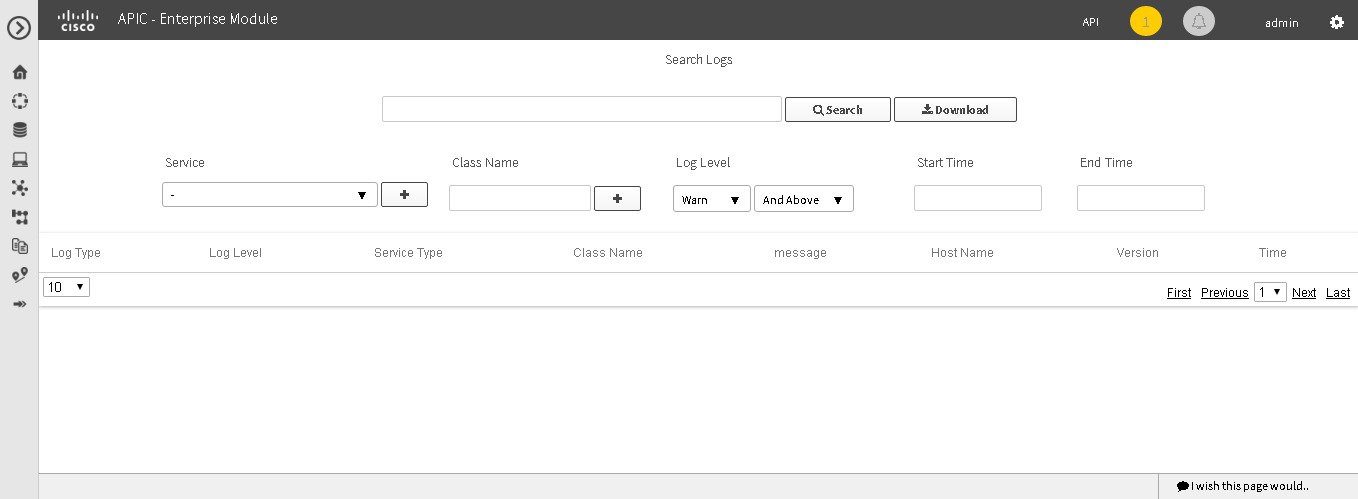

サービス ログの検索

Cisco APIC-EMGUI の [Search Logs] ウィンドウを使用して、さまざまなコントローラ サービス ログを検索できます。

次のログ ファイルが検索中に確認されます。

Cisco APIC-EMが正常に導入され、動作している必要があります。

この手順を実行するには、管理者(ROLE_ADMIN)またはポリシー管理者(ROLE_POLICY_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 | ||

| ステップ 2 | ドロップダウン メニューから [Logs]リンクをクリックします。 [Search Logs]ウィンドウが表示されます。[Search Logs]ウィンドウで、次のタスクを実行してコントローラ サービス ログを検索できます。

| ||

| ステップ 3 | (オプション)[Search Log]ウィンドウの上部にある [Search Logs] フィールドに文字列値を入力し、[Search] ボタンをクリックします。

ログの検索の結果は、[Search Logs]ウィンドウの下部の表に表示されます。検索では次の情報を表示できます。

表の下には数値フィルタがあります。これらのフィルタを使用して、表に表示されるログの数(10、25、50、100)を制限したり、ログのグループ(最初、前、次、最後、または 1-3)を一度に表示したりします。 | ||

| ステップ 4 | (オプション)[Search Logs]ウィンドウで、[Services] ドロップダウン メニューから検索するサービスを選択し、プラス記号(+)をクリックします。

複数のサービスを検索に追加するには、ドロップダウン メニューから選択し、プラス記号(+)をクリックします。

| ||

| ステップ 5 | (オプション)[Search Log]ウィンドウで、[Class Name] フィールドに Java クラスを入力し、プラス記号(+)をクリックします。

複数の Java クラスを検索に追加するには、ドロップダウン メニューから選択し、プラス記号(+)をクリックします。 | ||

| ステップ 6 | (オプション)[Search Logs]ウィンドウで、[Log Level] ドロップダウン メニューからログ レベルを選択します。

次のログ レベルがサポートされます。 | ||

| ステップ 7 | (オプション)2 つ目の [Log Level]ドロップダウン メニューで、適切な条件を選択してログ レベルを調整します。

次のログ レベル調整がサポートされます。 | ||

| ステップ 8 | (オプション)[Search Logs]ウィンドウで、[Start Time] フィールドに検索するログの開始時刻を入力するか、カレンダー アイコンを使用します。

日時を直接入力する場合は、次の形式を使用します。 | ||

| ステップ 9 | (オプション)[Search Logs]ウィンドウで、[End Time] フィールドに検索するログの終了時刻を入力するか、カレンダー アイコンを使用します。

日時を直接入力する場合は、次の形式を使用します。 | ||

| ステップ 10 | ログの検索設定を確認し、[Search]ボタンをクリックします。

ログの検索の結果は、[Search Log]ウィンドウの下部の表に表示されます。 表の下には数値フィルタがあります。これらのフィルタを使用して、表に表示されるログの数(10、25、50、100)を制限したり、ログのグループ(最初、前、次、最後、または 1-3)を一度に表示したりします。 |

次の作業

その他のサービス ログの検索に進みます。

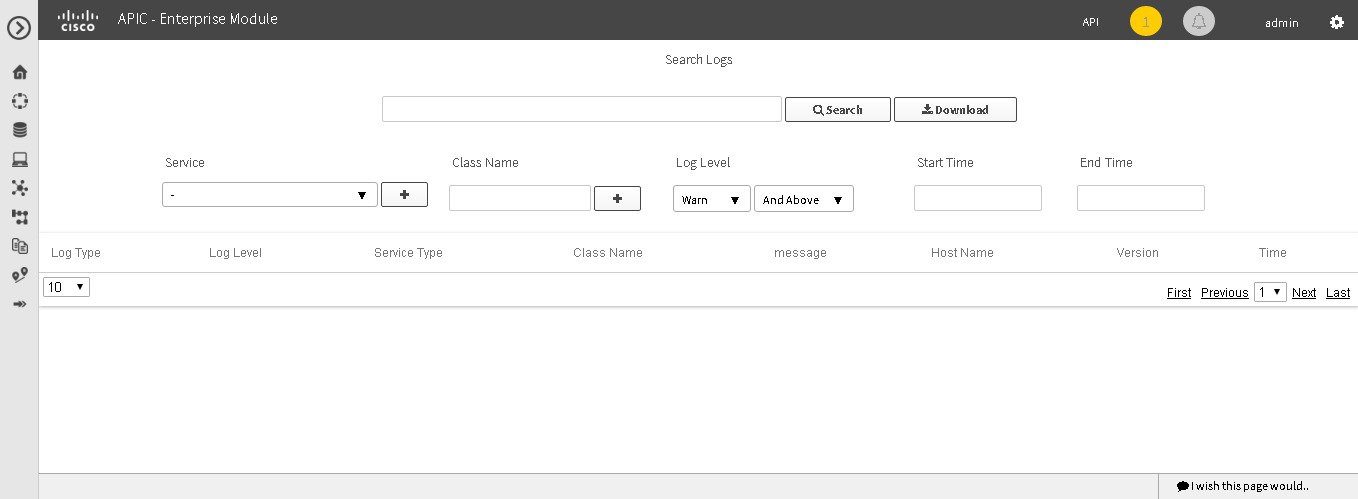

サービス ログのダウンロード

Cisco APIC-EMGUI の [Search Logs] ウィンドウを使用して、さまざまなコントローラ サービス ログをダウンロードできます。

次のログ ファイルを検索中に確認し、ダウンロードします。

Cisco APIC-EMが正常に導入され、動作している必要があります。

この手順を実行するには、管理者(ROLE_ADMIN)またはポリシー管理者(ROLE_POLICY_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 | ||

| ステップ 2 | ドロップダウン メニューから [Logs]リンクをクリックします。

[Search Logs]ウィンドウが表示されます。[Search Logs]ウィンドウで、次のタスクを実行してコントローラ サービス ログをダウンロードできます。 | ||

| ステップ 3 | (オプション)[Search Logs]ウィンドウの上部にある [Search Logs] フィールドに文字列値を入力し、[Download] ボタンをクリックします。

ログのダウンロードの結果は、[Search Logs]ウィンドウの下部に表示されます。 | ||

| ステップ 4 | (オプション)[Search Logs]ウィンドウで、[Services] ドロップダウン メニューからサービスを選択し、プラス記号(+)をクリックします。

複数のサービスをダウンロードに追加するには、ドロップダウン メニューから選択し、プラス記号(+)をクリックします。

| ||

| ステップ 5 | (オプション)[Search Logs]ウィンドウで、[Class] ドロップダウン メニューから Java クラスを選択し、プラス記号(+)をクリックします。

複数の Java クラスをダウンロードに追加するには、ドロップダウン メニューから選択し、プラス記号(+)をクリックします。 | ||

| ステップ 6 | (オプション)[Search Logs]ウィンドウで、[Log Level] ドロップダウン メニューからログ レベルを選択します。

次のログ レベルがサポートされます。 | ||

| ステップ 7 | (オプション)2 つ目の [Log Level]ドロップダウン メニューで、適切な条件を選択してログ レベルを調整します。

次のログ レベル調整がサポートされます。 | ||

| ステップ 8 | (オプション)[Search Logs]ウィンドウで、[Start Time] フィールドにダウンロードするログの開始時刻を入力するか、カレンダー アイコンを使用します。

日時を直接入力する場合は、次の形式を使用します。 | ||

| ステップ 9 | (オプション)[Search Logs]ウィンドウで、[End Time] フィールドにダウンロードするログの終了時刻を入力するか、カレンダー アイコンを使用します。

日時を直接入力する場合は、次の形式を使用します。 | ||

| ステップ 10 | ログの検索設定を確認し、[Download]ボタンをクリックします。 ログのダウンロードの結果は、[Search Logs]ウィンドウの右下部にページ アイコンとして表示されます。ログの件数は Search Results (5).log という形式で表示されます。 | ||

| ステップ 11 | ログのダウンロードの結果のアイコンをクリックします。

ログのダウンロード データを表示する新しいウィンドウが開きます。このデータは次のパラメータを使用して構成されています。 |

次の作業

その他のサービス ログのダウンロードに進みます。

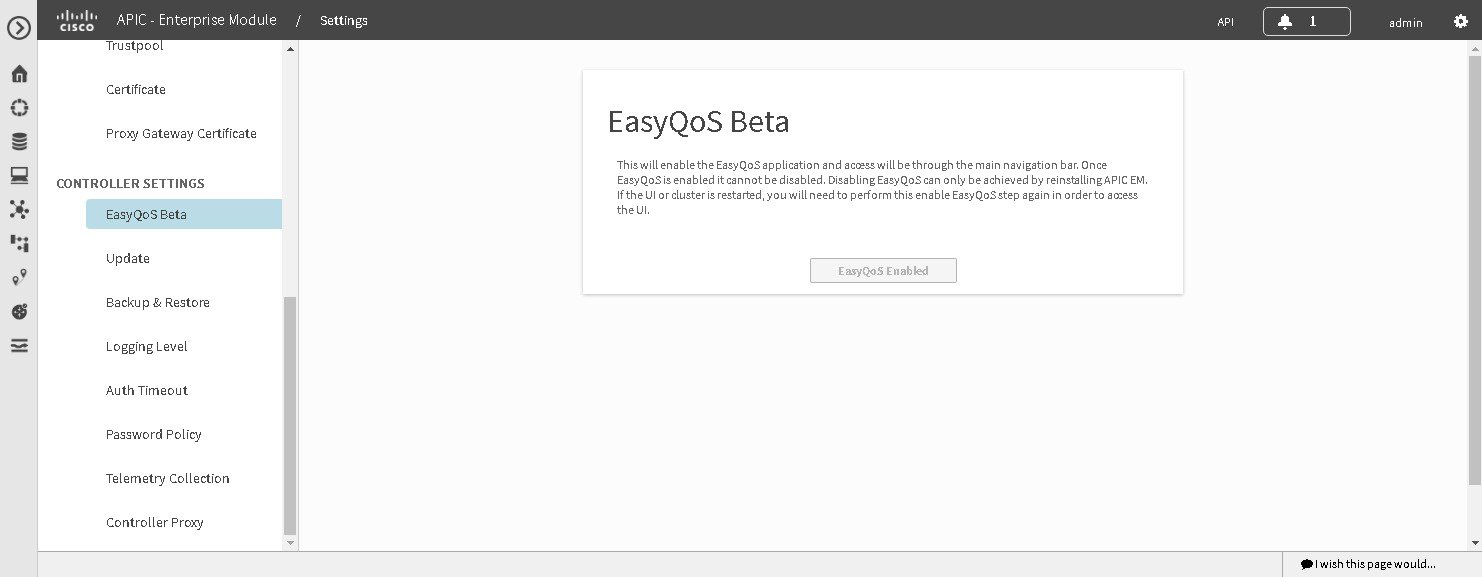

コントローラの設定

EasyQoS の有効化

Cisco APIC-EMGUI の [EasyQoS Beta] ウィンドウを使用して、コントローラの EasyQoS アプリケーションを有効化してアクティベートできます。

Cisco APIC-EMが正常に導入され、動作している必要があります。

この手順を実行するには、管理者(ROLE_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 | ||

| ステップ 2 | ドロップダウン メニューから [Settings]リンクをクリックします。 | ||

| ステップ 3 | [Settings]ナビゲーション ウィンドウで、[EasyQoS Beta] をクリックして [EasyQoS Beta] ウィンドウを表示します。 | ||

| ステップ 4 | [Enable EasyQoS]ボタンをクリックして、コントローラの EasyQoS をアクティベートします。

| ||

| ステップ 5 | メインのナビゲーション ウィンドウの [EasyQoS]アイコンをクリックして、EasyQoS アプリケーションを開きます。

EasyQoS の詳細については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』を参照してください。 |

次の作業

EasyQoS アプリケーションを使用したネットワーク デバイスへの QoS 適用に進みます。

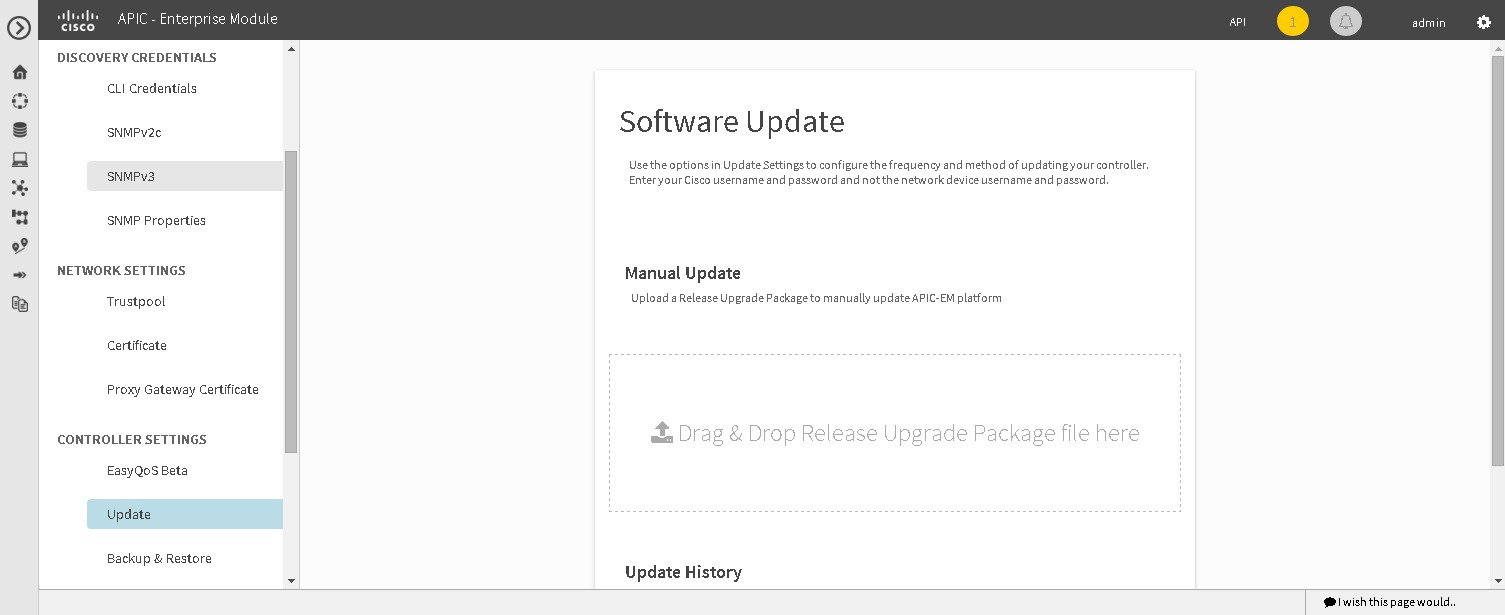

Cisco APIC-EMソフトウェアの更新

コントローラのソフトウェア アップデート手順を使用してCisco APIC-EMを最新バージョンに更新できます。この手順は、次のタスクを実行するのに必要です。

-

シスコの安全なクラウドからリリース アップグレード パックをダウンロードします。

-

リリース アップグレード パックに対しチェックサムを実行します。

-

GUI を使用してコントローラにリリース アップグレード パックをアップロードします。

-

リリースのアップグレード パックでコントローラのソフトウェアを更新します。

この手順はCisco APIC-EMのリリース ノートの最新バージョンとともに、そのリリースのアップグレード用の追加要件がある可能性があるため、参照する必要があります。Cisco APIC-EMの最新リリースはリリース 1.2.0.x です。この手順を開始する前に、まず『Release Notes for Cisco Application Policy Infrastructure Controller Enterprise Module, Release 1.2.0.x』を参照してください。

(注) | 複数のホスト クラスタでは、1 つのホストを更新する必要があるだけです。その 1 つのホストを更新すると、他の 2 つのホストはリース アップグレード パックを使用して自動的に更新されます。 |

リリース アップグレード パックは圧縮もされている tar ファイルとしてダウンロードできるので、リリース アップグレード パックには .tar.gz の拡張子が付いています。リリース アップグレード パック自体は次の更新ファイルの一部またはすべてで構成されます。

(注) | 各リリース アップグレード パックには、セキュリティのために暗号化されたシスコの署名と、パッケージを検証するリリース バージョンのメタデータが含まれています。 |

Cisco APIC-EMGUI の [Software Update] ウィンドウを使用して、アップロードおよび更新手順を実行します。

(注) | 正常なアップロードおよびソフトウェア アップデートの後は、以前の Cisco APIC-EMのバージョンへのロールバックは許可されません。 |

Cisco APIC-EMが正常に導入され、動作している必要があります。

この手順を実行するには、管理者(ROLE_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

(注) | VMware vSphere 環境内の仮想マシンでCisco APIC-EMを更新またはアップグレードする場合、ESXi ホストの時刻設定も NTP サーバに同期されていることを確認する必要があります。同期を保証できないと、アップグレードが失敗します。 |

Cisco APIC-EMのソフトウェア アップデートを Cisco Secure Web サイトからダウンロードできるという通知を Cisco から受信している必要があります。

Cisco APIC-EMのソフトウェア アップデートの提供について次のように通知されます。

| ステップ 1 | Cisco APIC-EMのアップデート ファイルおよびチェックサムに関するシスコ通知の情報を確認します。 シスコ通知は、Message Digest 5(MD5)または Secure Hash Algorithm(SHA)512 ビット(SHA512)チェックサムのいずれかのリリース アップグレード パックと検証値の場所を指定します。

| ||

| ステップ 2 | リリース アップグレード パックをシスコの安全な Web サイトからラップトップまたはネットワーク内の場所にダウンロードします。 | ||

| ステップ 3 | 所有しているチェックサム検証ツールまたはユーティリティを使用して(MD5 または SHA512)リリース アップグレード パックに対するチェックサムを実行します。 | ||

| ステップ 4 | チェックサム検証ツールまたはユーティリティから表示されたチェックサム検証値を確認します。

チェックサム検証ツールまたはユーティリティからの出力が、シスコ通知または安全なシスコ Web サイトからの適切なチェックサム値と一致した場合、次のステップに進みます。出力がチェックサム値と一致しない場合、リリース アップグレード パックをダウンロードし、別のチェックサムを実行します。チェックサム検証の問題が続くならば、シスコ サポートに連絡してください。 | ||

| ステップ 5 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 | ||

| ステップ 6 | ドロップダウン メニューから [Settings]リンクをクリックします。 | ||

| ステップ 7 | [Settings]ナビゲーション ウィンドウで、[Software Update] をクリックして、[Software Update] ウィンドウを表示します。 | ||

| ステップ 8 | リリース アップグレード パックがコントローラの更新に使用できる(ステップ 4 でチェックサム値が一致)場合、リリース アップグレード パックをラップトップまたはネットワークのダウンロード場所から [Software Update]ウィンドウの [Manual Update] フィールドにドラッグ アンド ドロップします。

リリース アップグレード パックを [Manual Update]フィールドにドロップした後、アップロード プロセスが開始されます。 アップロード プロセスはリリース アップグレード パックのサイズとネットワーク接続によっては数分かかることがあります。アップロード プロセス中はコントローラを引き続き使用できます。アップロード プロセスが終了し、更新プロセスが開始されると、コントローラを使用できません。

| ||

| ステップ 9 | アップロード プロセスが終了すると、更新プロセスが自動的に開始されます。更新プロセスが開始され、処理中であることを示すメッセージが GUI に表示されます。

更新プロセス中はコントローラを使用を控える必要があります。更新プロセス中に、コントローラがシャットダウンし、再起動する可能性があります。シャットダウン プロセスには数分かかることがあります。

| ||

| ステップ 10 | 更新プロセスが完了すると、成功または失敗の通知を受信します。

更新が成功したら、更新の成功の通知を受け取り、コントローラの使用を続行できます。更新が失敗したら、推奨する是正措置を含む更新の失敗の通知を受け取ります。 更新(または試行された更新)の後、それに関する情報は [Software Update]ウィンドウの [Update History]フィールドにも表示されます。次の更新データがこのフィールドに表示されます。 |

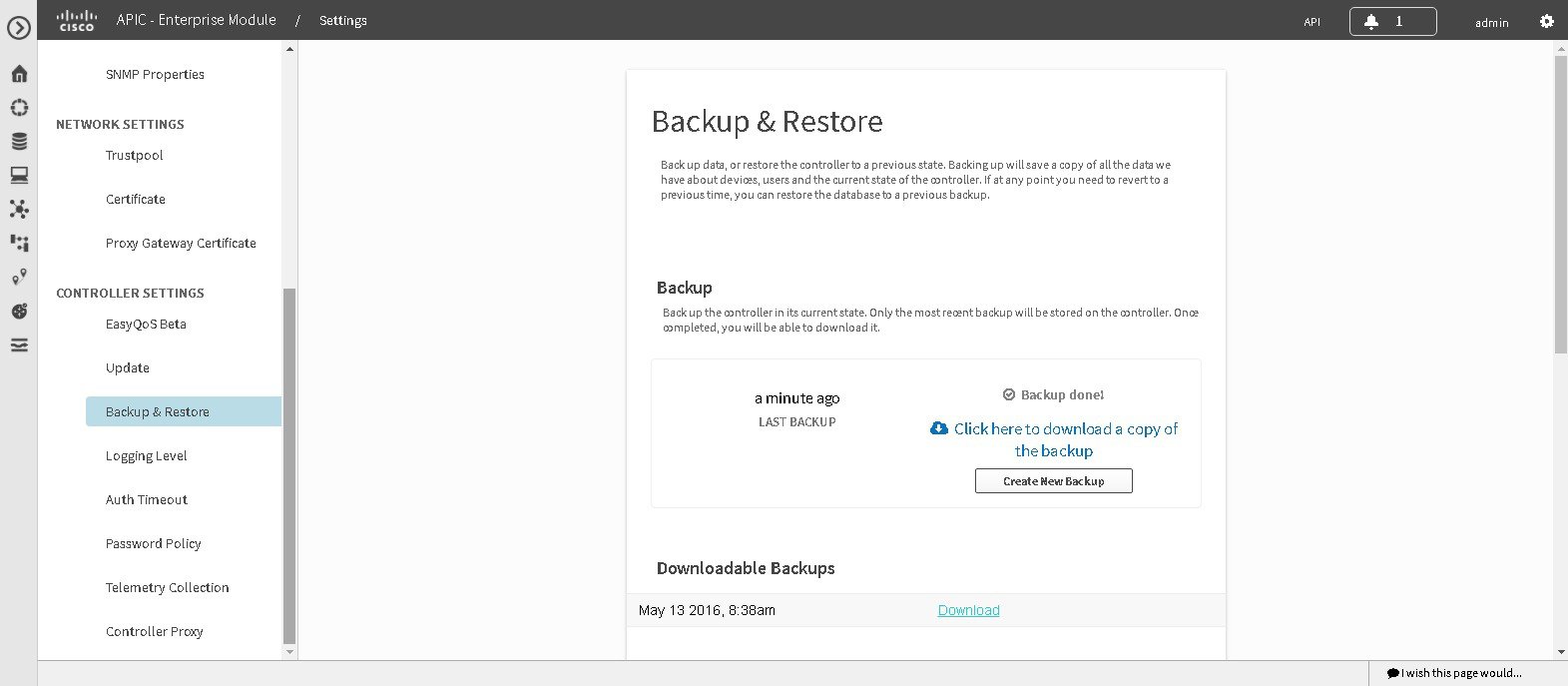

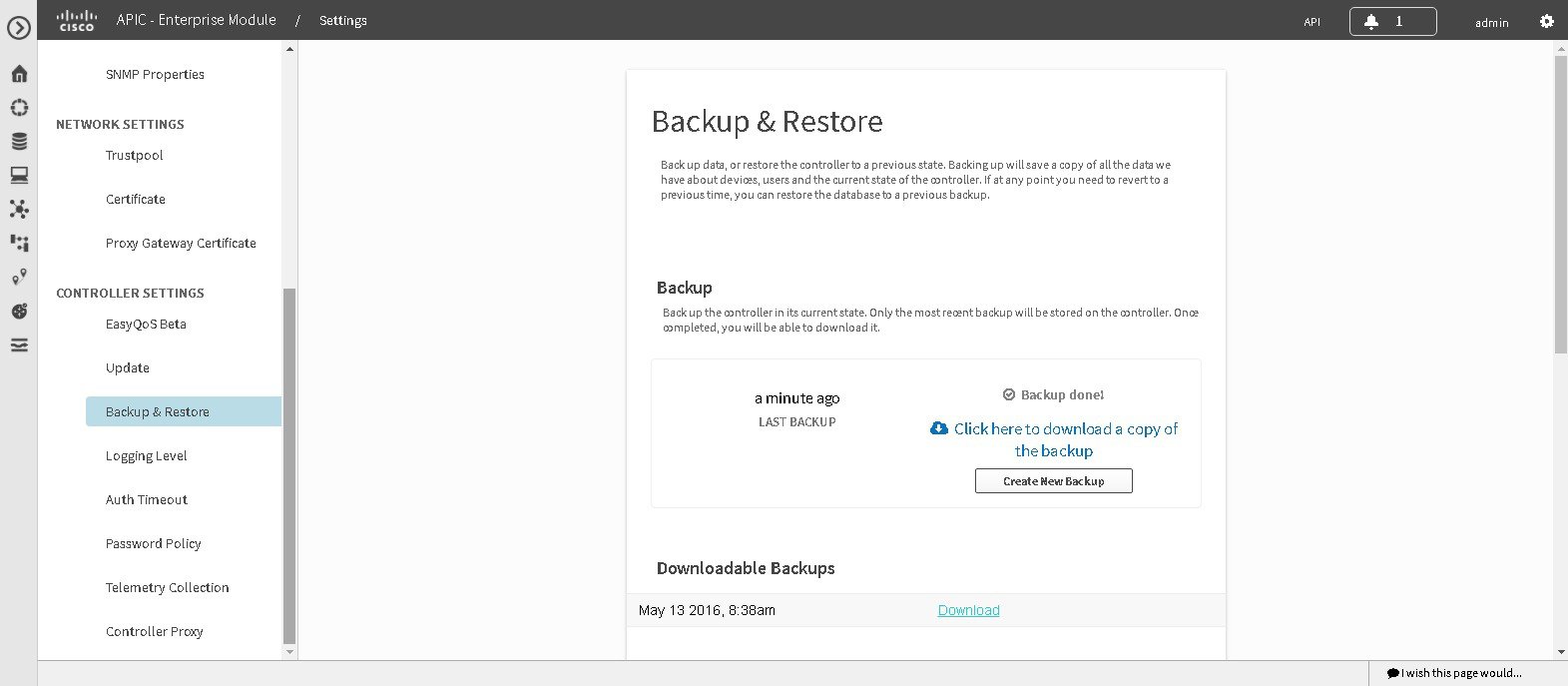

Cisco APIC-EMのバックアップと復元

企業や組織で使用されている他のシステムと同様に、Cisco APIC-EMも定期的にバックアップして、ハードウェアやその他の障害発生時に復元できるようにしておく必要があります。

注意 | IWAN ソリューションのアプリケーションでは、バックアップと復元を実行する前に、『Software Configuration Guide for Cisco IWAN on APIC-EM』を参照してください。バックアップされる内容、されない内容、推奨事項、制限事項および注意事項を含む、IWAN ソリューション アプリケーションに対するこれらのプロセスの動作方法に関する重要で詳細な情報があります。 |

Cisco APIC-EMのバックアップと復元に関する情報

Cisco APIC-EMのバックアップと復元の手順は次の目的で使用できます。

-

コントローラでディザスタ リカバリをサポートするための単一のバックアップ ファイルの作成

-

別のコントローラに復元するための 1 つのコントローラの単一のバックアップ ファイルの作成(必要に応じてネットワーク設定用)

コントローラの GUI を使用してバックアップを実行する場合、コントローラのデータベースおよびファイルを単一のファイルとしてコントローラの特定の場所にコピーし、エクスポートします。復元を実行する場合、この単一のバックアップ ファイルを使用してコントローラの既存のデータベースおよびファイルにコピーします。

(注) | Cisco APIC-EMはすべてのネットワーク データに対し優先データベース エンジンとして PostgreSQL を使用します。PostgreSQL はオープン ソース オブジェクト関係データベース システムです。 |

バックアップおよび復元を実行すると、次のファイルおよびデータがコピーおよび復元されます。

-

Cisco APIC-EMデータベース

-

Cisco APIC-EMファイル システムおよびファイル

-

X.509 証明書と trustpool

-

ユーザ名およびパスワード

-

ユーザのアップロードしたファイル(ネットワーク プラグ アンド プレイ イメージ ファイルなど)

バックアップおよび復元を実行すると、データベースおよびファイルは 1 つのバックアップ ファイルに圧縮されます。 バックアップ ファイルの最大サイズは 30GB です。この数は、ファイル サービスのバックアップの許容最大サイズ 20GB、およびデータベースのバックアップの許容最大サイズ 10GB で構成されます。

(注) | .backup ファイルは、ユーザが変更することはできません。 |

一度に 1 つのバックアップのみ実行できます。一度の複数のバックアップの実行は許可されません。また、完全バックアップのみサポートされます。他のタイプのバックアップ(たとえば、増分バックアップ)はサポートされません。

(注) | バックアップ ファイルを保存した後は、ネットワークの別の場所にダウンロードすることもできます。コントローラのデフォルトの場所からバックアップ ファイルを復元、または復元するネットワークの場所からバックアップ ファイルをドラッグ アンド ドロップできます。 |

バックアップおよび復元を実行する場合、次のことを推奨します。

-

毎日バックアップを実行して、データベースとファイルの現在のバージョンを維持する。

-

設定の変更を加えた後に、バックアップと復元を実行する。たとえば、デバイスの新しいポリシーを作成または変更する場合です。

-

影響の低い少ないまたはメンテナンス期間中にのみバックアップおよび復元を実行する。

バックアップを実行すると、ファイル サービスにアップロードされたファイルを削除することはできず、ファイルへの変更はバックアップ プロセスによってキャプチャされません。復元の実行中は、コントローラは使用できません。

(注) | 現時点ではバックアップと復元をスケジュールすることも自動化することもできません。また開始したら、バックアップまたは復元プロセスを手動でキャンセルできません。 |

複数ホスト クラスタのバックアップと復元

複数ホスト クラスタでは、データベースおよびファイルは 3 つのホスト間で複製され、共有されます。複数ホスト クラスタでバックアップおよび復元する場合、クラスタの 3 つのホストのいずれか 1 つをバックアップする必要があります。その後、そのバックアップ ファイルを使用してクラスタの 3 つのホストすべてを復元できます。ただし、ホストごとに復元操作を実行する必要はありません。クラスタ内のホストの 1 つを復元するだけです。コントローラは復元されたデータを他のホストに自動的に複製します。

(注) | 複数ホスト クラスタのバックアップおよび復元プロセスでは、Cisco APIC-EMソフトウェアとバージョンが 3 つのホストすべてで同じであることが必要です。 |

Cisco APIC-EMのバックアップ

[Backup & Restore]ウィンドウを使用して、コントローラをバックアップできます。

Cisco APIC-EMが正常に導入され、動作している必要があります。

この手順を実行するには、管理者(ROLE_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 | ||||

| ステップ 2 | ドロップダウン メニューから [Settings]リンクをクリックします。 | ||||

| ステップ 3 | [Settings]ナビゲーション ウィンドウで、[Backup & Restore] をクリックすると、[Backup & Restore] ウィンドウが表示されます。 | ||||

| ステップ 4 | [Backup & Restore]ウィンドウで、[Create New Backup] ボタンをクリックしてバックアップ ファイルを作成します。

[Create New Backup]ボタンをクリックすると、[Backup in Progress] ウィンドウが GUI に表示されます。 この処理中に、Cisco APIC-EMはコントローラのデータベースおよびファイルの圧縮された .backup ファイルを作成します。このバックアップ ファイルには日時のタイムスタンプが与えられ、ファイル名に反映されます。使用されるファイル命名規則は yyyy-mm-dd-hh-min-seconds(年-月-日-時-秒)です。 次に例を示します。 backup_2015_08_14-08-35-10

このバックアップ ファイルはコントローラでのデフォルトの場所に保存されます。バックアップ プロセスが終了すると、[Backup Done!]の通知を受け取ります。一時点では 1 つのバックアップ ファイルのみがコントローラに保存されます。

| ||||

| ステップ 5 | (オプション)別の場所にバックアップ ファイルのコピーを作成します。

バックアップが成功すると、[Download]リンクが GUI に表示されます。そのリンクをクリックして、バックアップ ファイルのコピーをダウンロードし、ラップトップまたはネットワークの場所に保存します。 |

次の作業

必要に応じて、適切な時期に、バックアップ ファイルを Cisco APIC-EMに復元することを進めてください。

Cisco APIC-EMの復元

[Backup & Restore]ウィンドウを使用して、コントローラを復元できます。

次の復元オプションを使用できます。

注意 | Cisco APIC-EM復元プロセスは、コントローラのデータベースおよびファイルを復元します。復元プロセスでは、ネットワークの状態、および最後のバックアップ以降にコントローラによって加えられた変更(作成された新規のネットワーク ポリシー、新規または更新されたパスワード、または新規または更新された証明書/trustpool バンドルなど)は復元されません。 |

(注) | バックアップを復元できるのは、バックアップ元であったコントローラと同じソフトウェア バージョンであるコントローラからに限られます。 |

Cisco APIC-EMが正常に導入され、動作している必要があります。

この手順を実行するには、管理者(ROLE_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

前の手順のステップに従って Cisco APIC-EMデータベースおよびファイルのバックアップが正常に実行されている必要があります。

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 | ||||

| ステップ 2 | ドロップダウン メニューから [Settings]リンクをクリックします。 | ||||

| ステップ 3 | [Settings]ナビゲーション ウィンドウで、[Backup & Restore] をクリックすると、[Backup & Restore] ウィンドウが表示されます。 | ||||

| ステップ 4 | バックアップ ファイルを復元するには、[Restore from last Backup]ボタンをクリックします。

このウィンドウの [Drag and Drop a backup file]フィールドに、ネットワーク内の場所からバックアップ ファイルをドラッグ アンド ドロップすることもできます。 復元中、バックアップ ファイルが現在のデータベース上にコピーされます。

| ||||

| ステップ 5 | 復元プロセスが完了した後、コントローラの GUI にログインしなおします。

復元プロセスが成功した場合は、コントローラとその GUI からログアウトされます。ログインしなおす必要があります。

復元プロセスが成功したかどうかを確認するには、[Backup & Restore]ウィンドウの [Backup History] フィールドを確認するか、または Grapevine ルートにアクセスして grape backup display コマンドを実行します。

| ||||

| ステップ 6 | (オプション)セキュア シェル(SSH)クライアントを使用し、設定ウィザードを使用して指定した IP アドレスでホスト(物理または仮想)にログインします。

| ||||

| ステップ 7 | (オプション)プロンプトが表示されたら、Linux のユーザ名(「grapevine」)と SSH アクセス用のパスワードを入力します。 | ||||

| ステップ 8 | (オプション)プロンプトに grape backup display コマンドを入力して、復元プロセスが完了および成功したことを確認します。

$ grape backup display コマンド出力で、復元プロセスが完了および成功したことを確認します。コマンド出力で「restore」であるプロパティ操作のうち start_time が最新であるものを探し、ステータスが「success」であることを確認します。 | ||||

| ステップ 9 | (オプション)セキュア シェル(SSH)クライアントを使用して、アプライアンスからログアウトします。 | ||||

| ステップ 10 | コントローラの GUI に戻り、[Backup & Restore]ウィンドウの [Backup History] フィールドを確認します。

復元後、その復元に関する情報が [Backup & Restore]ウィンドウの [Backup History]フィールドに表示されます。次の更新データがこのフィールドに表示されます。 |

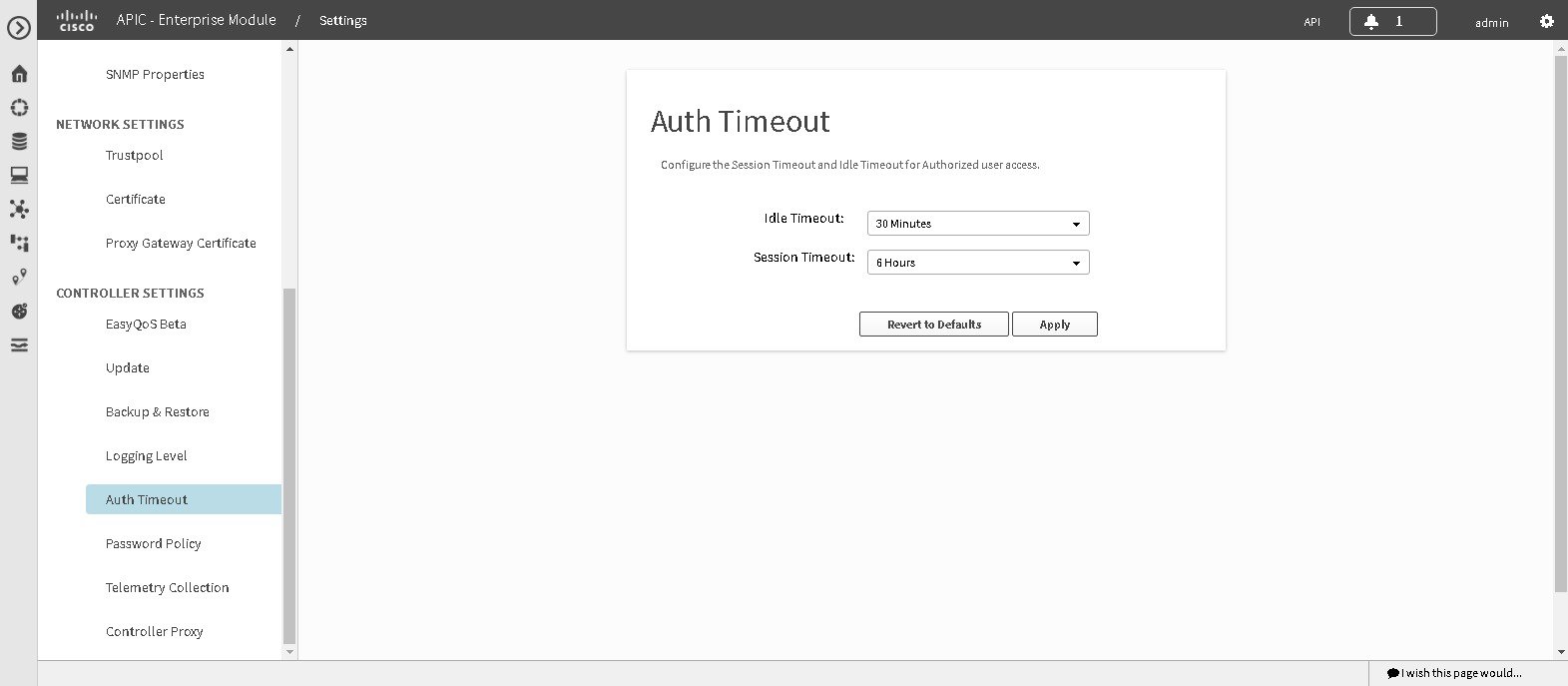

認証タイムアウトの設定

Cisco APIC-EMGUI の [Authentication Timeout] ウィンドウを使用して、ユーザにクレデンシャル(ユーザ名とパスワード)を使用してコントローラに再びログインすることを求める認証タイムアウトを設定できます。

次のような認証タイムアウト値を設定できます。

-

[Idle timeout]:Cisco APIC-EMが非アクティブなために、コントローラが再認証(適切なクレデンシャルを使用して再度ログインする)を必要とするまでの設定可能な間隔。アイドル タイムアウトは API ベースです。つまりアイドル タイムアウトはコントローラが API の使用の間でアイドルである時間のことであり、GUI のマウス クリックまたはドラッグ間ではありません。

-

[Session timeout]:コントローラが再認証(適切なクレデンシャルを使用して再度ログインする)を必要とするまでの設定可能な間隔。これは強制的な再認証です。

(注) | セッションがアイドル タイムアウトになる約 2 ~ 3 分前に、ポップアップ警告が GUI に表示され、セッションがタイムアウト間近であることを示し、現在のセッションを継続したいか尋ねます。警告と約 2 ~ 3 分以内に発生するセッションのアイドル タイムアウトを無視するには [Cancel]をクリックします。さらに 30 分のセッションを続けるには、[OK]をクリックします。 |

Cisco APIC-EMが正常に導入され、動作している必要があります。

この手順を実行するには、管理者(ROLE_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 |

| ステップ 2 | ドロップダウン メニューから [Settings]リンクをクリックします。 |

| ステップ 3 | [Settings]ナビゲーション ウィンドウで、[Authentication Timeout] をクリックして、[Authentication Timeout] ウィンドウを表示します。 |

| ステップ 4 | (オプション)[Idle timeout]ドロップダウン メニューを使用して、アイドル タイムアウトの値を設定します。 アイドル タイムアウト値を最大 1 時間まで 5 分ずつ増分して設定できます。デフォルト値は 30 分です。 |

| ステップ 5 | (オプション)[Session Timeout]ドロップダウン メニューを使用して、セッション タイムアウトの値を設定します。

セッション タイムアウト値を最大 24 時間まで 30 分ずつ増分して設定できます。デフォルト値は 6 時間です。 |

| ステップ 6 | [Apply]ボタンをクリックして、コントローラに設定を適用します。

コントローラに認証タイムアウトのデフォルト値を復元するには、[Revert to Defaults]ボタンをクリックします。 |

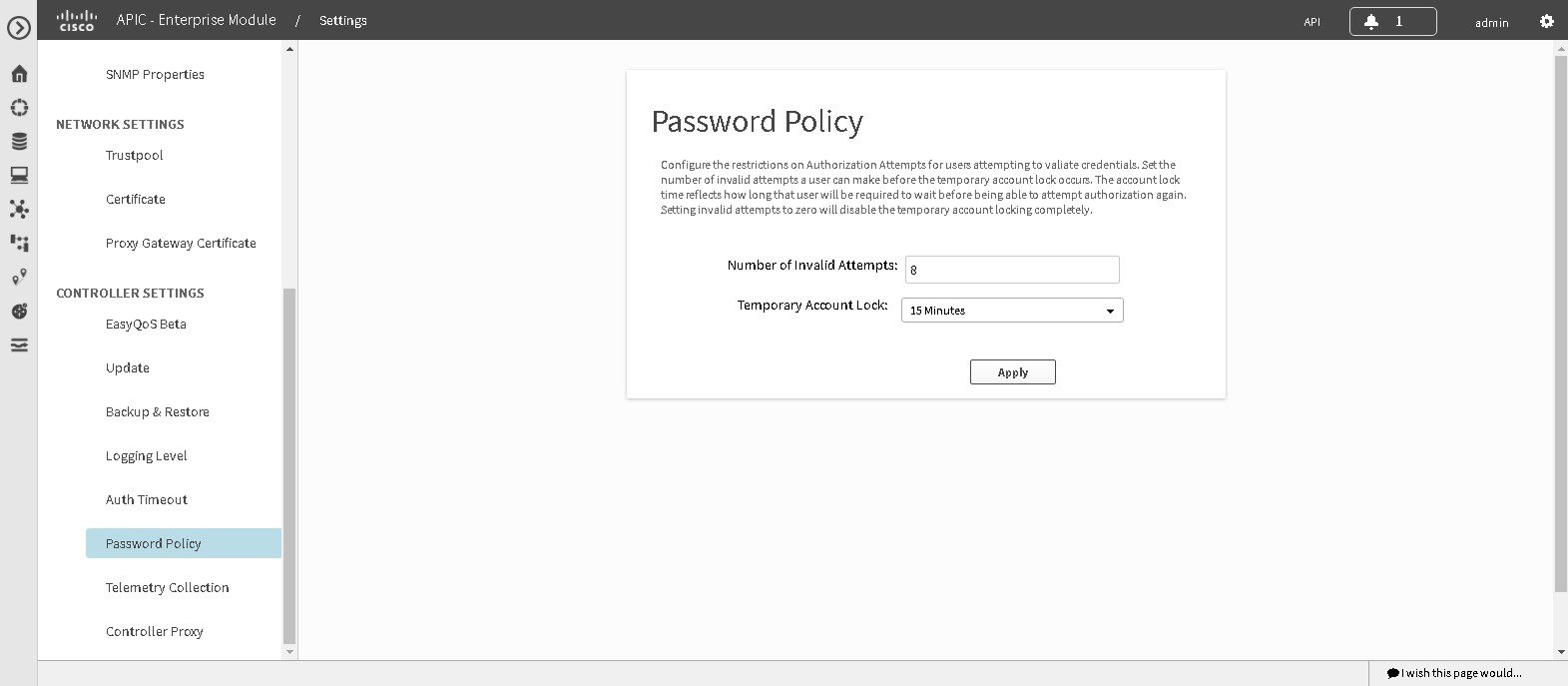

パスワード ポリシーの設定

管理者は、Cisco APIC-EMへの連続した無効なユーザ ログインの試行回数を制御できます。ユーザが管理者が設定したしきい値を超えると、ユーザのアカウントがロックされ、アクセスは拒否されます。また、管理者はユーザ アカウントがロックされる時間も設定できます。設定された時間が経過するまで、ユーザ アカウントはロックされたままになります。

[Password Policy]ウィンドウを使用して、Cisco APIC-EM のこれらのコントローラ アクセス パラメータを設定します。

次のパスワード ポリシー機能がサポートされています。

-

管理者は、コントローラへのユーザ ログインの連続した無効な試行回数を設定できます。これらの連続した無効なユーザ ログインの試行回数は 0 ~ 10 回に設定できます。8 回がデフォルト値です。無効な試行回数を 0 に設定すると、無効なパスワードを試行したユーザのロック機能を無効にします。

-

管理者はユーザ アカウントがロックされる時間を設定できます。ユーザ アカウントの許容ロック時間の範囲は 1 ~ 3600 秒で、900 秒がデフォルト値です。

-

連続した無効なログイン試行回数が原因でユーザ アカウントがロックされると、設定済みのロックアウト時間が経過するまでは、正しいクレデンシャルを入力してもログインに失敗します。

-

管理者は、ユーザ アカウントをいつでもロック解除できます。

導入に少なくとも 2 つの管理者アカウントを作成することを推奨します。2 つの管理者アカウントがあることで、一方のアカウントが何らかの理由でロックされた場合でも、もう一方のアカウントを使用してロックされたアカウントをロック解除できます。

(注)

ユーザ アカウントをロックする方法については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の第 4 章「Managing Users and Roles」を参照してください。

-

ロックされたユーザ アカウントは、設定されたロックアウト時間経過するとロック解除されます。

-

ユーザ アカウントは永続的にロックできません。ただし、アクセスを永続的に拒否する場合、管理者はアカウントを削除できます。

Cisco APIC-EMが正常に導入され、動作している必要があります。

この手順を実行するには、管理者(ROLE_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 |

| ステップ 2 | ドロップダウン メニューから [Settings]リンクをクリックします。 |

| ステップ 3 | [Settings]ナビゲーション ウィンドウで、[Password Policy] をクリックして [Password Policy] ウィンドウを表示します。 |

| ステップ 4 | (オプション)連続した無効なパスワードの試行回数を [Number of Invalid Attempts]ドロップダウン メニューから選択して設定します。 |

| ステップ 5 | (オプション)ユーザ アカウントをロックする時間間隔を [Temporary Account Lock]ドロップダウン メニューから選択して設定します。 |

| ステップ 6 | [Apply]ボタンをクリックして、コントローラに設定を適用します。 |

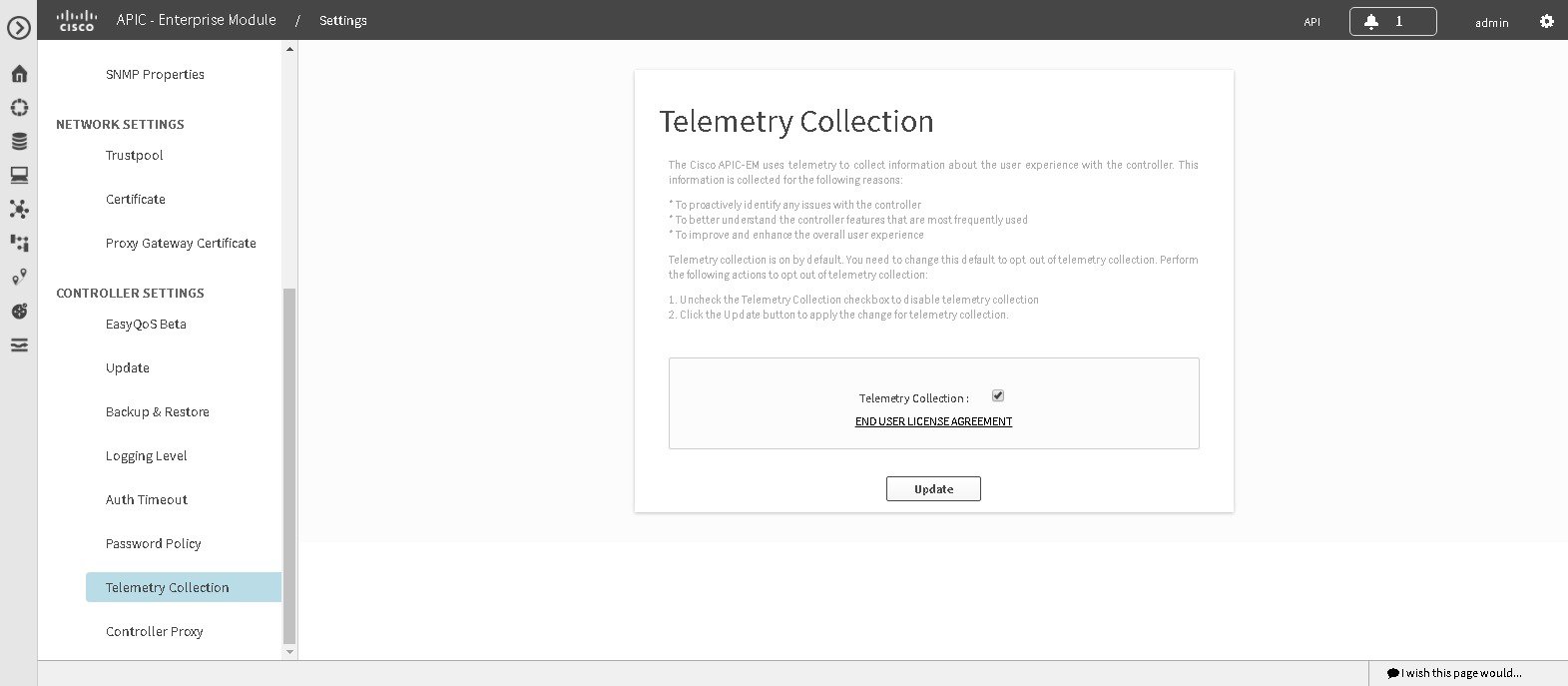

テレメトリ コレクション

Cisco APIC-EMはコントローラでのユーザ エクスペリエンスに関する情報を集めるためにテレメトリを使用します。この情報は、次の理由で収集されます。

次の方法を使用して、収集されたテレメトリ データを表示できます。

-

Cisco APIC-EMGUI を使用したログの参照:この方法については、第 5 章「Cisco APIC-EM の設定」の「サービス ログの検索」を参照してください。

-

Grapevine コンソールを使用したログの参照:この方法については、第 6 章「Cisco APIC-EMのトラブルシューティング」の「サービスのトラブルシューティング」を参照してください。

テレメトリは多数のコントローラ サービスからデータを集めるテレメトリ サービスで有効になります。テレメトリ サービスはデータ アクセス サービス(DAS)をサポートします。テレメトリ サービスは HTTPS を使用して Cisco クラウドの Cisco Clean Access Agent(CAA)インフラストラクチャへデータをアップロードします。

テレメトリ コレクションはデフォルトでオンになっています。テレメトリ コレクションをオプトアウトするには、次の手順のステップを実行します。

Cisco APIC-EMが正常に導入され、動作している必要があります。

この手順を実行するには、管理者(ROLE_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 |

| ステップ 2 | ドロップダウン メニューから [Settings]リンクをクリックします。 |

| ステップ 3 | [Settings]ナビゲーション ウィンドウで、[Telemetry Collection] をクリックして [Telemetry Collection] ウィンドウを表示します。

[Telemetry Collection]ウィンドウに初めてアクセスすると、GUI にはテレメトリ コレクションが有効であることを示すチェックマークが付いた青色のボックスが表示されます。 |

| ステップ 4 | (オプション)[End User License Agreement]をクリックして、テレメトリ コレクションに関する契約書を確認します。 |

| ステップ 5 | (オプション)[Telemetry Collection]の青色のボックスのマークを外して、テレメトリ コレクションを無効にします。 |

| ステップ 6 | (オプション)[Update]ボタンをクリックして、テレメトリ コレクションの変更を適用します。 |

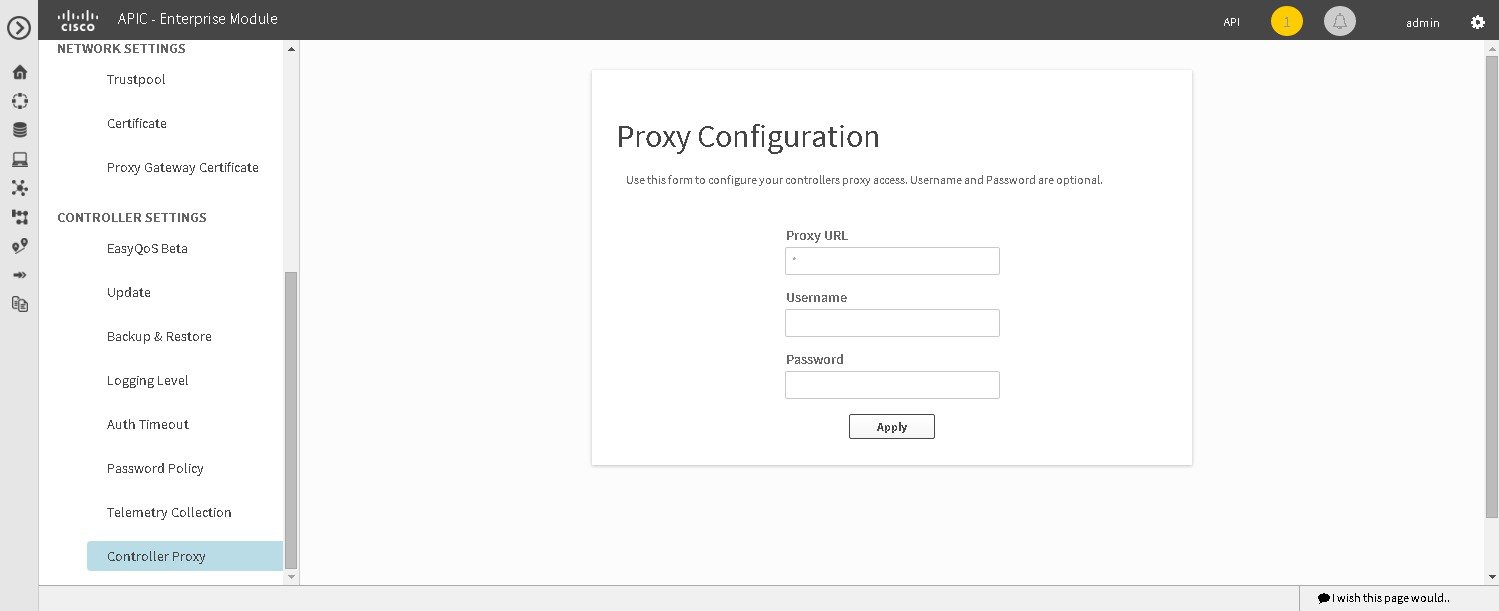

プロキシの設定

Cisco APIC-EMが Cisco クラウドのテレメトリ サーバと直接通信できない場合は、プロキシへのアクセスを設定するように要求するメッセージが(管理者ユーザの)コントローラ GUI に表示されます。このメッセージには、このアクセスを設定できる [Proxy Configuration]ウィンドウへのダイレクト リンクが含まれます。アクセスを設定するには、コントローラとテレメトリ サーバの間にあるプロキシ サーバについて適切な設定を入力します。

これらの設定は、Cisco APIC-EMGUI の [Proxy Configuration] ウィンドウを使用して設定します。

Cisco APIC-EMが正常に導入され、動作している必要があります。

この手順を実行するには、管理者(ROLE_ADMIN)権限が必要です。

Cisco APIC-EMを使用してタスクを実行するのに必要なユーザ権限については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。

| ステップ 1 | [Home]ウィンドウで、[admin] か、または画面の右上隅の [Settings] アイコン(歯車)をクリックします。 |

| ステップ 2 | ドロップダウン メニューから [Settings]リンクをクリックします。 |

| ステップ 3 | [Settings]ナビゲーション ウィンドウで、[Controller Proxy] をクリックして [Proxy Configuration] ウィンドウを表示します。 |

| ステップ 4 | プロキシ サーバの URL アドレスを入力します。 |

| ステップ 5 | (オプション)プロキシ サーバで認証が必要な場合は、プロキシ サーバにアクセスするためのユーザ名を入力します。 |

| ステップ 6 | (オプション)プロキシ サーバで認証が必要な場合は、プロキシ サーバにアクセスするために必要なパスワードを入力します。 |

| ステップ 7 | [Apply]ボタンをクリックして、コントローラにプロキシ設定を適用します。 |

フィードバック

フィードバック