Catalyst 9800 WLCおよびISEサーバでのSGACLの設定と確認

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、ローカルAPとFlexConnectモードのAPでSGACL機能を使用するようにCatalyst 9800およびISEサーバでTrustSecを設定する方法について説明します。

前提条件

要件

Cisco 9800 WLC、Cisco ISE、FlexConnect、およびTrustSecの基礎に関する知識。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- C9800-CL v17.12.4

- ISE 3.2.0

- 9136Iアクセスポイント

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

ネットワーク図

ネットワーク図

ネットワーク図

コンフィギュレーション

WLC の設定

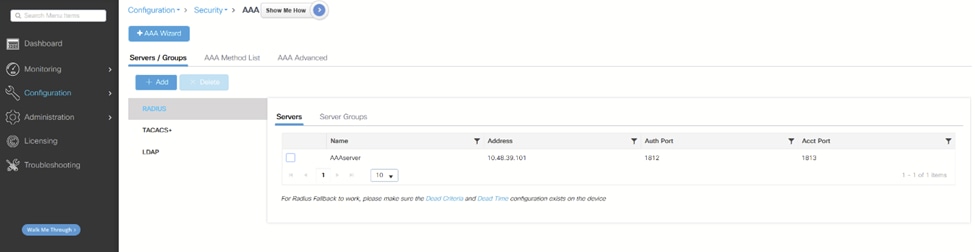

1. Configuration > Security > AAAの順に選択して、AAAサーバをWLCに追加します。 WLC AAAページ

WLC AAAページ

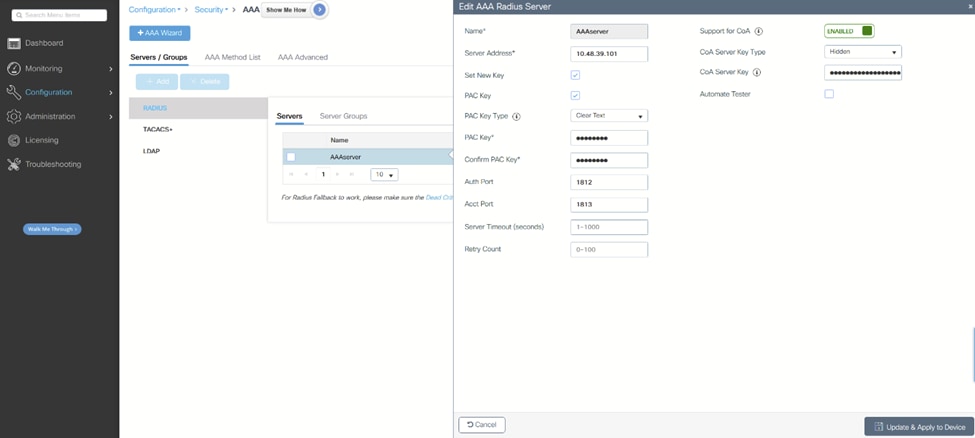

2. ISEにデバイスを追加するときに、ここで入力したキーエントリがキーと一致していることを確認します。CoAのサポートを有効にして、設定アップデートのダウンロードにCoAを使用する場合はキーを追加します。 WLCによるAAAサーバの追加

WLCによるAAAサーバの追加

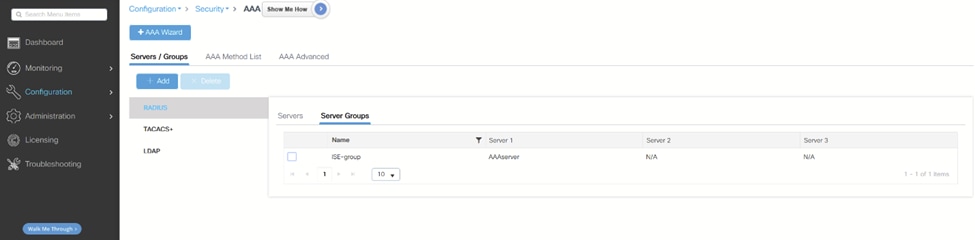

3. サーバグループを作成します。 WLCによるサーバグループの追加

WLCによるサーバグループの追加

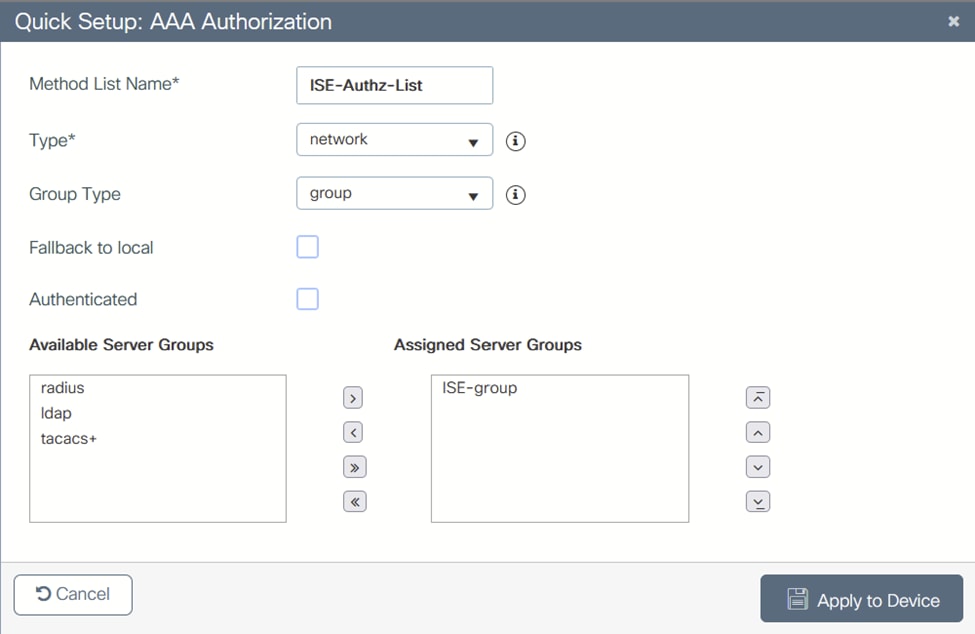

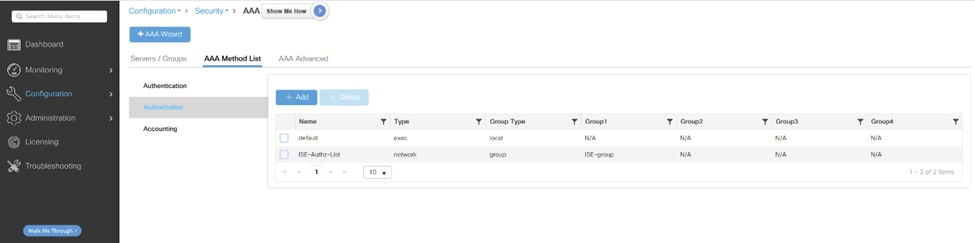

4. タイプがnetworkの認可方式リストを追加します。 許可方式リスト

許可方式リスト

WLC AAAサーバグループ

WLC AAAサーバグループ

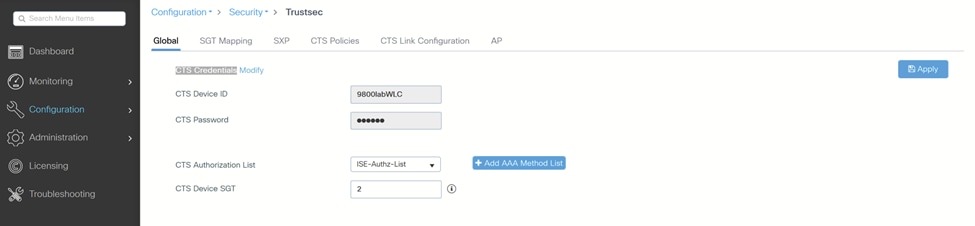

5. Configuration > Security > Trustsecの順に移動し、CTS Device IDとCTS Passwordを設定します。これらのエントリは、ISEにデバイスを追加するときに使用します。

ここでも、ステップ4で作成したCTS認証リストを設定します。 WLCのTrustSec

WLCのTrustSec

6. この例では、WLANはすでに作成されており、認証設定はすでに設定されています。

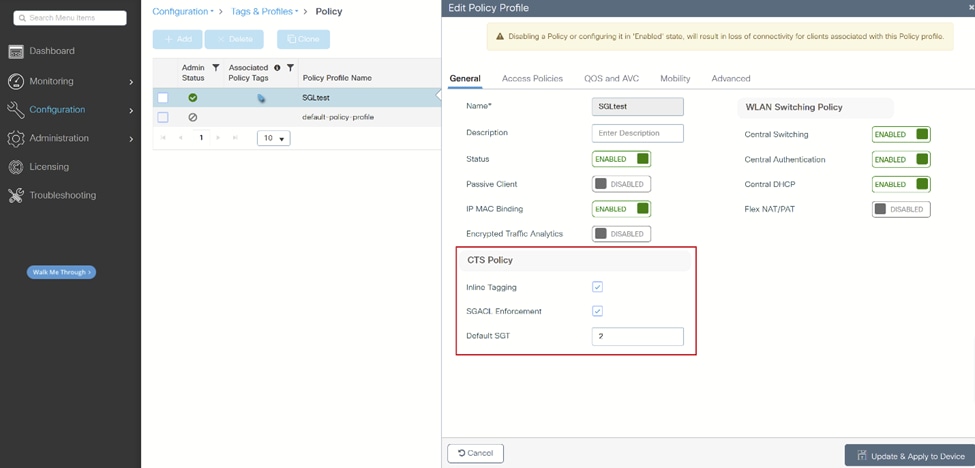

ここで、SGTを使用するポリシープロファイルに移動します。

i. CTS Policyで、Inline TaggingおよびSGACL Enforcementを有効にすると、デフォルトSGTも指定できます。この実習では、例としてデフォルトのSGT 2を使用します。 WLCポリシープロファイル

WLCポリシープロファイル

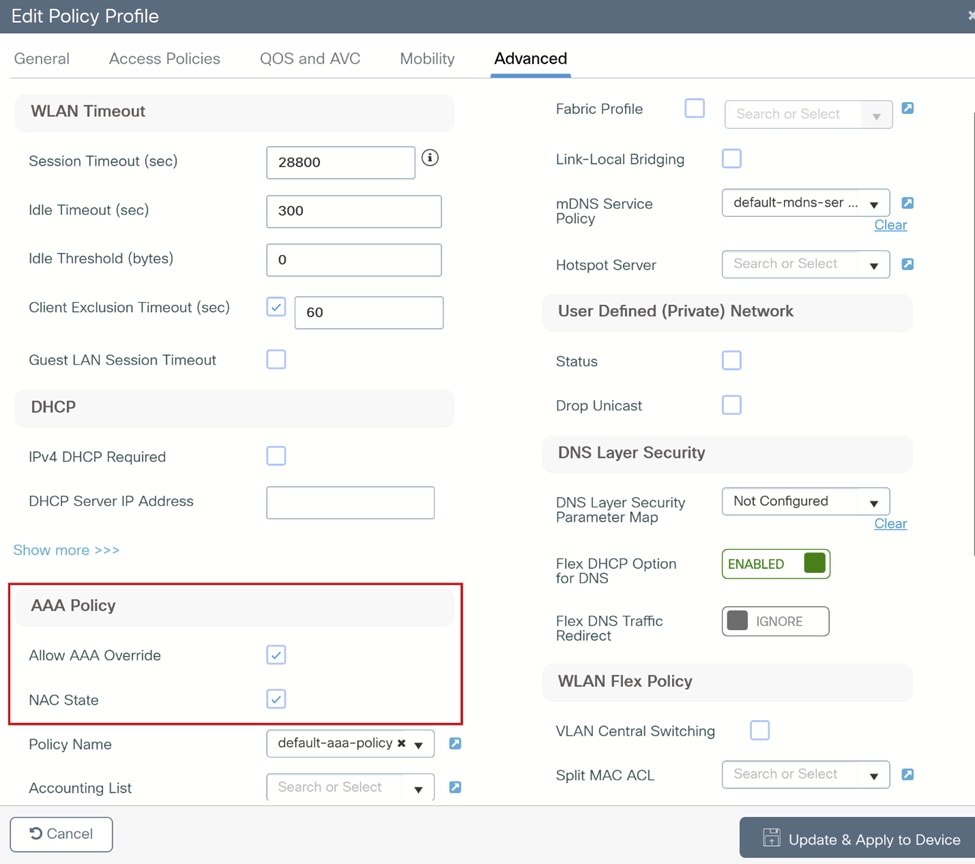

ii. Advancedタブで、Allow AAA overrideとNAC stateをイネーブルにします。 WLC Policy Profile Advancedタブ

WLC Policy Profile Advancedタブ

CLI から、

# configure terminal

(config)# radius server <server_name>

(config-radius-server)# address ipv4 <server_IP>

(config-radius-server)# pac key <password>

(config)# aaa server radius dynamic-author

(config-locsvr-da-radius)# client <server_IP> server-key <password>

(config)# aaa group server radius <server_group_name>

(config-sg-radius)# server name <server_name>

(config-sg-radius)# ip radius source-interface Vlan#

(config)# aaa authorization network <author_method_list> group <server_group_name>

(config)# cts authorization list <author_method_list>

(config)# wireless profile policy <policy_profile_name>

(config-wireless-policy)# shut

(config-wireless-policy)# aaa-override

(config-wireless-policy)# cts inline-tagging

(config-wireless-policy)# cts role-based enforcement

(config-wireless-policy)# cts sgt <number>

(config-wireless-policy)# no shut

# show cts credentials

CTS password is defined in keystore, device-id = 9800labWLC

ISE 設定

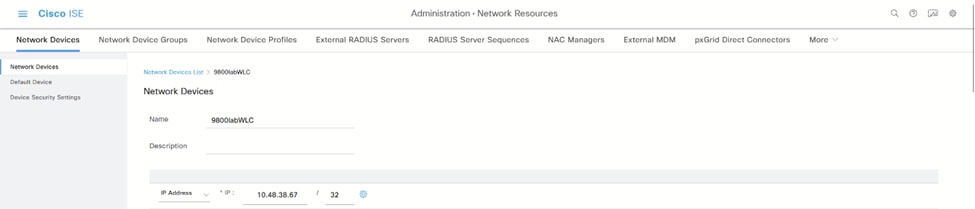

1. Administration > Network Resources > Network Devicesの順に移動します。

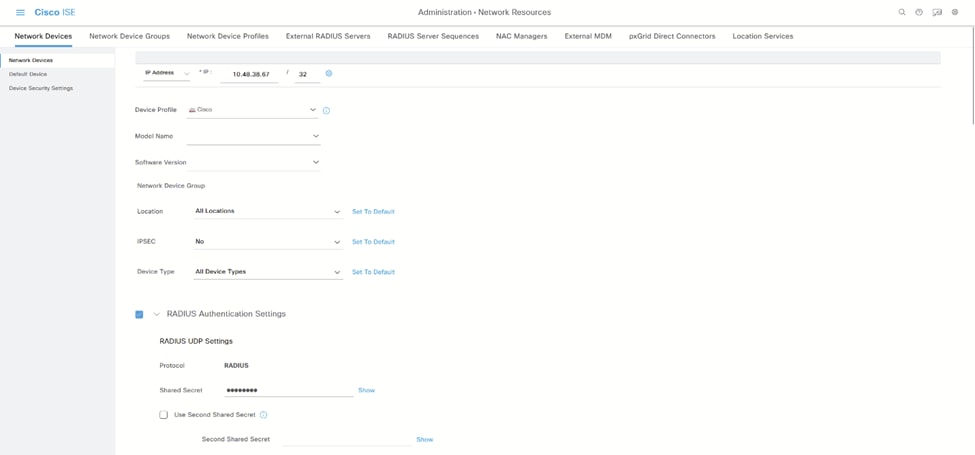

i. WLC情報をここに追加します。 ISE Network Devicesページ

ISE Network Devicesページ ISEによるWLC RADIUS情報の追加

ISEによるWLC RADIUS情報の追加

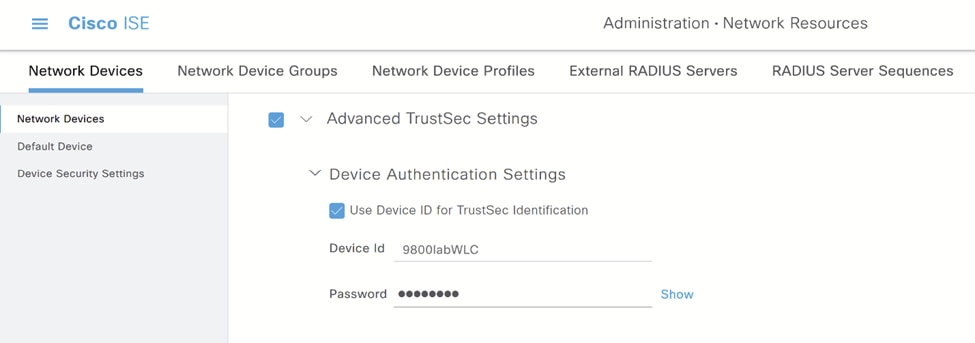

ii.スクロールダウンして、[Advanced TrustSec Settings]を設定し、[Use Device ID for TrustSec Identification]チェックボックスをオンにして、パスワードを設定します。 TrustSecの詳細設定

TrustSecの詳細設定

これは、「WLCの設定」のステップ6のWLC側の設定と一致している必要があります。

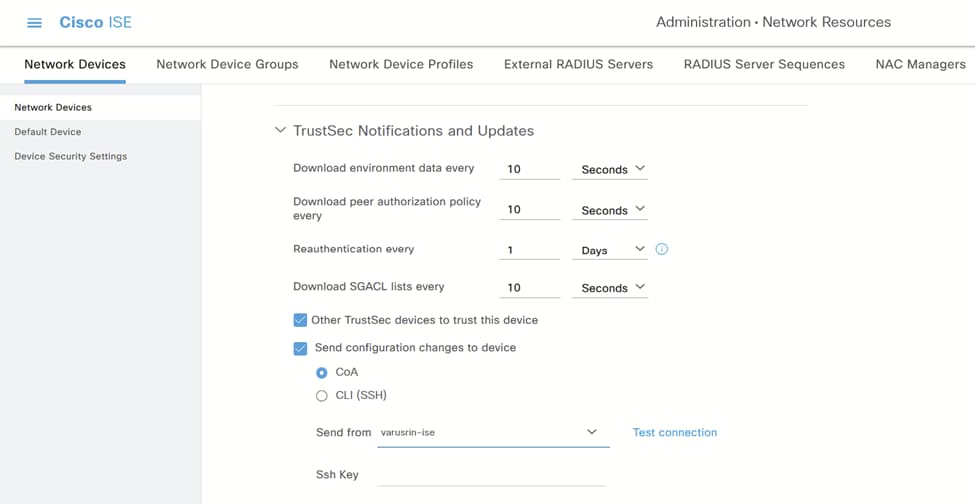

iii. TrustSec Notifications and Updatesまでスクロールダウンして、設定の更新にCoAを使用するかSSHを使用するかを設定します。必要なISEノードを選択します。 TrustSecの通知と更新

TrustSecの通知と更新

2. Test connectionを押して、接続が確立されていることを確認します。成功すると、緑色のチェックマークが表示されます。 接続のテスト

接続のテスト

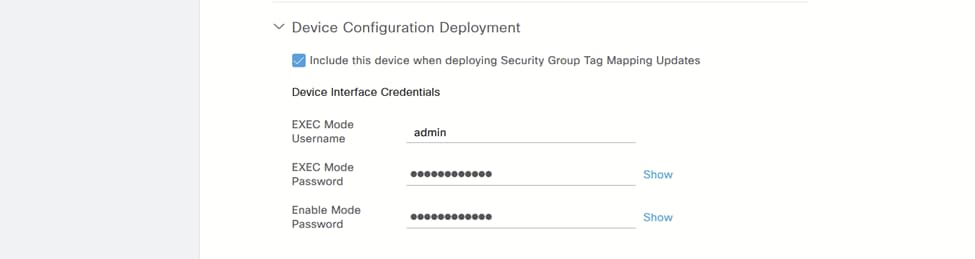

i.下にスクロールして、SGTマッピングアップデートを導入するときにWLCが含まれるように設定します。これは、前のステップでSSHオプションを選択した場合に重要です。 デバイス設定の導入

デバイス設定の導入

ii.設定を保存します。

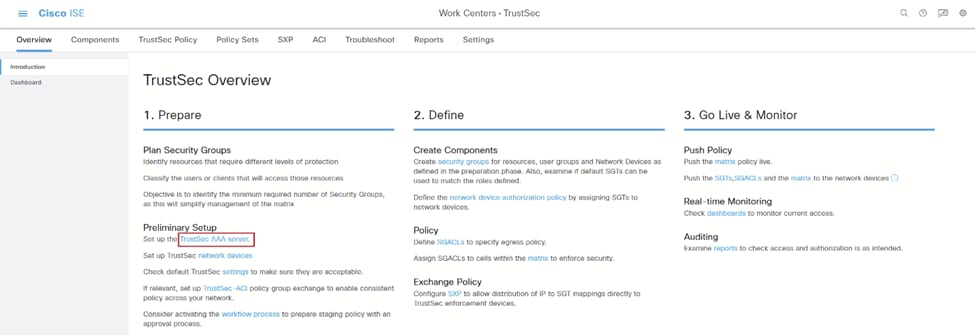

3. 「ワークセンター」>「TrustSec」>「概要」から、TrustSec構成オプションを選択できます。TrustSec AAA Serverを選択して、使用中のISEインスタンスを表示します。複数のインスタンスがある場合にどのインスタンスが使用されるかについての詳細は、『Cisco Catalystワイヤレスグループベースポリシー』を参照してください。 ISE TrustSecの概要

ISE TrustSecの概要

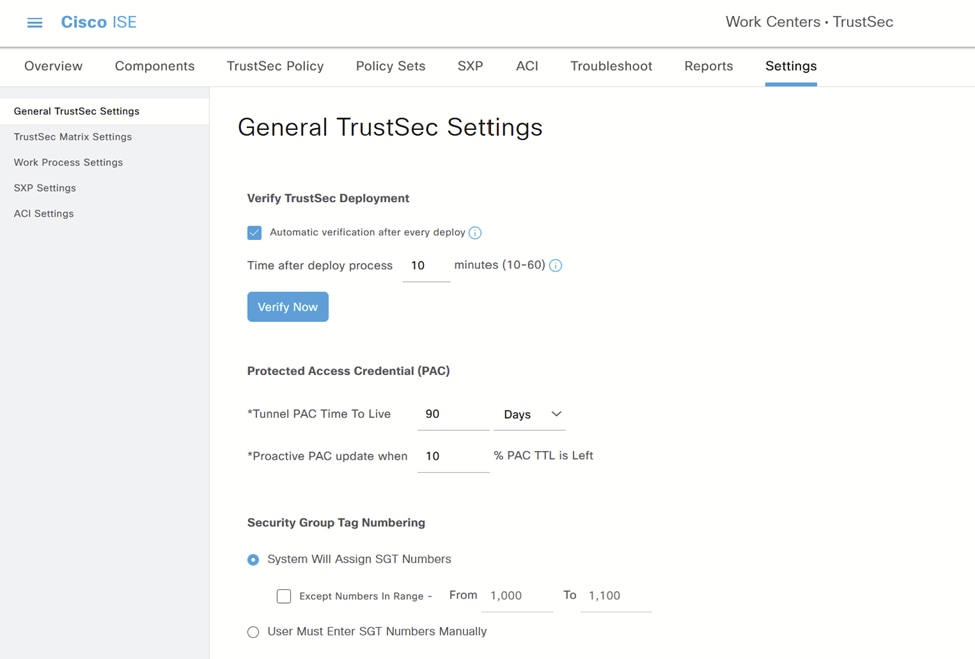

4. (オプション)Settingsタブに移動し、必要に応じてAutomatic verification after every deployを有効にします。

ISE TrustSecの設定

ISE TrustSecの設定

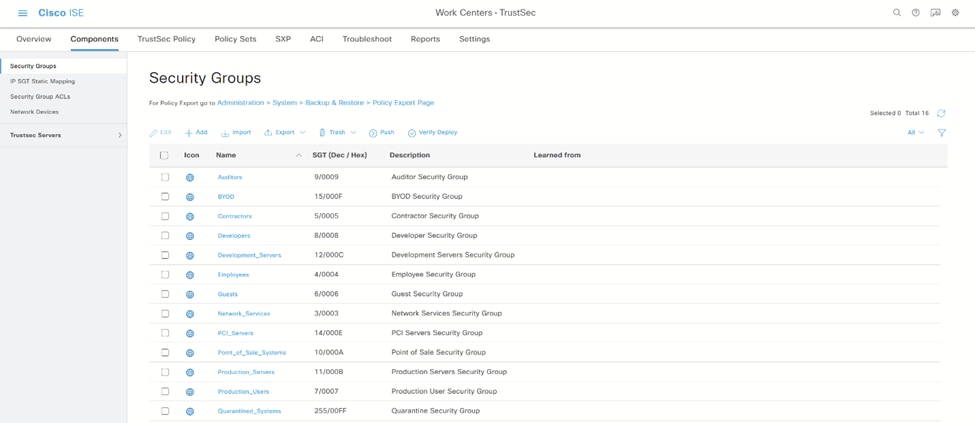

5. 要件に応じて、Work Centers > TrustSec > Components > Security Groupsの順に選択して、SGT値を追加または編集します。

ISEセキュリティグループ

ISEセキュリティグループ

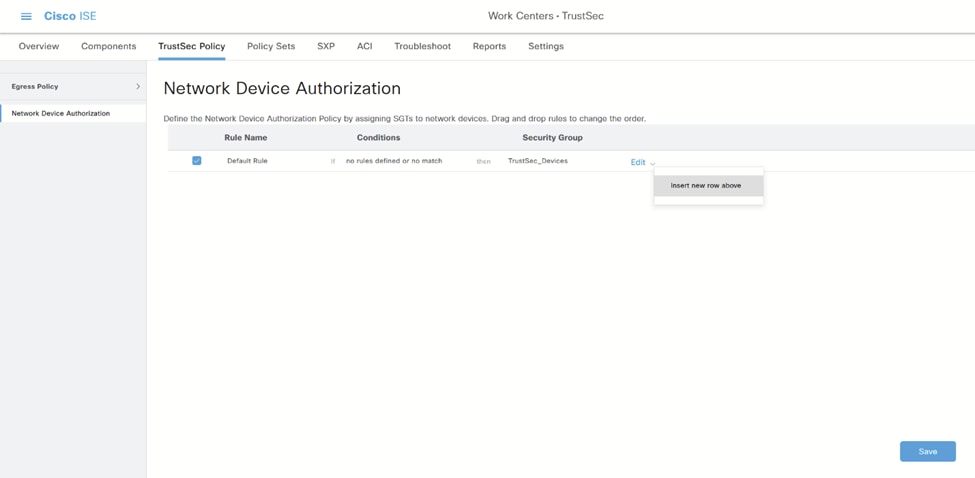

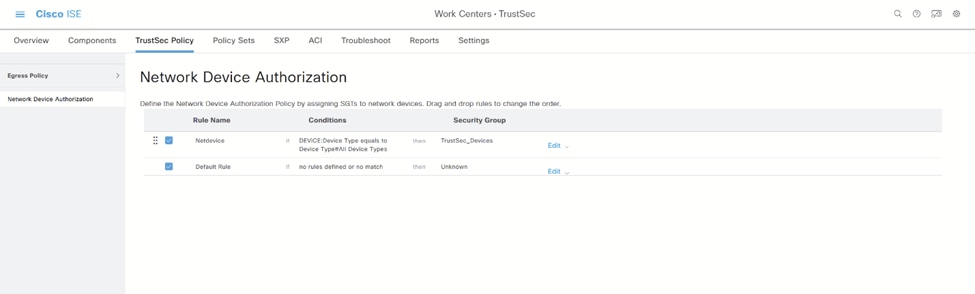

6. 認可ポリシーを指定する場合は、Work Centers > TrustSec > TrustSec Policy > Network Device Authorizationの順に移動します。

TrustSecポリシー

TrustSecポリシー

デフォルトのままにすることもできますが、このラボでは例として次の設定を使用します。

ネットワークデバイスの許可

ネットワークデバイスの許可

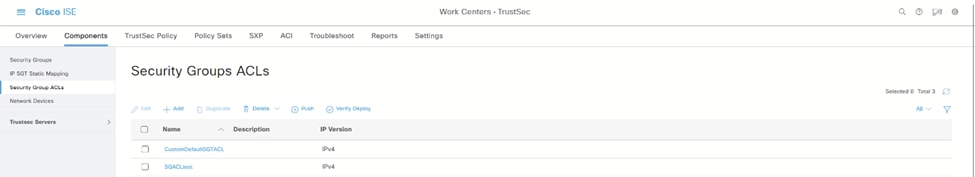

7. Componentsタブで、次にSecurity Group ACLsの順に選択し、SGACLを作成します。 セキュリティグループACL

セキュリティグループACL

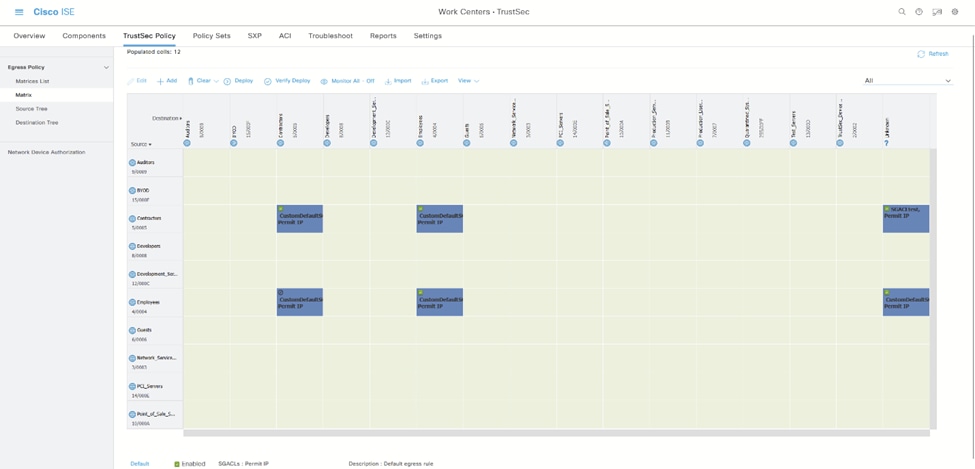

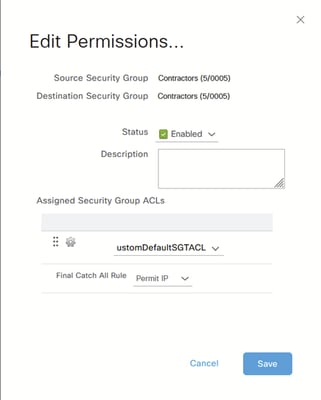

8. TrustSec Policyタブでマトリックスエントリを指定し、次にMatrixを指定します。権限を編集するには、2つのSGTが一致するポイントをクリックします。 ISE TrustSecマトリクス

ISE TrustSecマトリクス

例: 権限の編集

権限の編集

注:Allow Listモデルの場合、クライアントデバイスがDHCP IPアドレスを取得して、コントローラにSGACLポリシーを要求できるように、明示的にDHCPプロトコルを許可する必要があります。

注:TrustSecマトリクスでTrustSecポリシーの「不明から不明」が拒否されると、クライアントはゼロのSGT値を受信し、DHCPクライアントは自動プライベートIPアドレス(APIPA)アドレスを受信します。

クライアントは正しいSGT値を受信し、TrustSecマトリクスでTrustSecポリシーの「不明から不明」が許可されている場合はDHCPクライアントがIPアドレスを受信します。

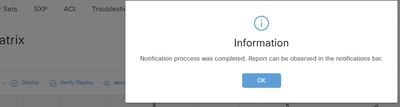

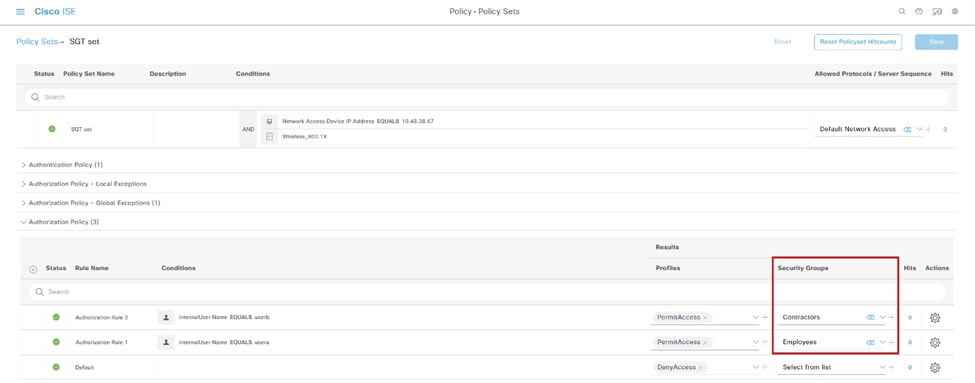

9. Deployをクリックします。この結果、次のメッセージと通知が表示されます。 展開

展開

通知の展開

通知の展開

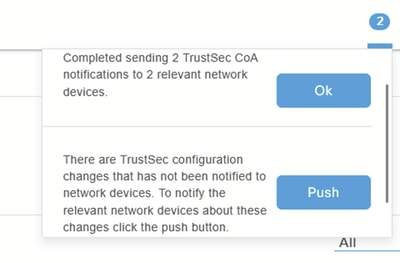

10. WLANで使用されているポリシーセットに移動します(Policy > Policy Sets)。 ISEポリシーセット

ISEポリシーセット

このラボでは、ユーザごとにSGTを定義し、Security GroupsフィールドでSGTを選択します。 ISEセキュリティグループ

ISEセキュリティグループ

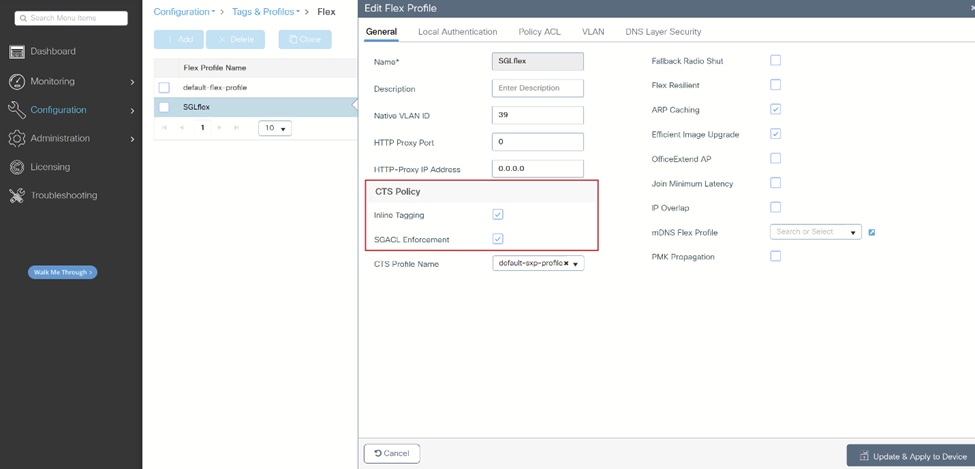

FlexConnect

Flex ProfileでConfiguration > Tags & Policies > Flexの順に選択し、インラインタギングとSGACL適用を有効にします。

WLCのFlex Profile

WLCのFlex Profile

CLI から、

# configure terminal

(config)# wireless profile flex SGLflex

(config-wireless-flex-profile)# cts inline-tagging

(config-wireless-flex-profile)# cts role-based enforcement

注:WLCがHA-SSOの場合、FlexConnect AP上のSGACLはサポートされません。Cisco Bug ID CSCwn85468。これは17.19で追加される予定です。

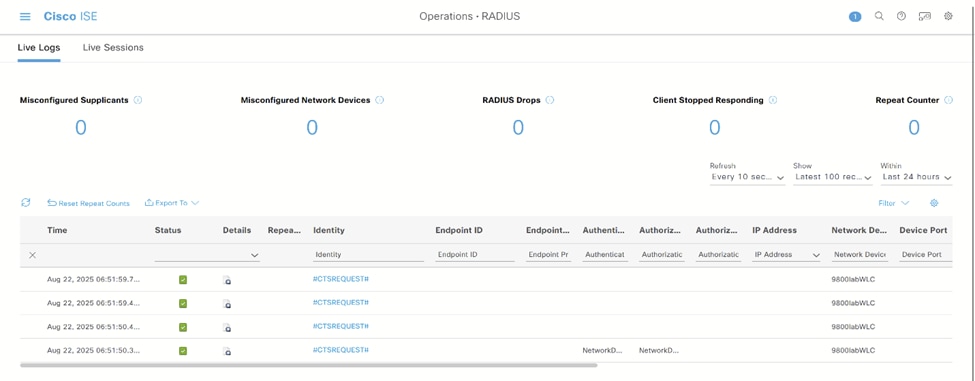

確認

- ISEから、Operations > RADIUS > Live Logsの順に選択して、CTS要求が成功したことを確認する必要があります。

ISE RADIUSライブログ

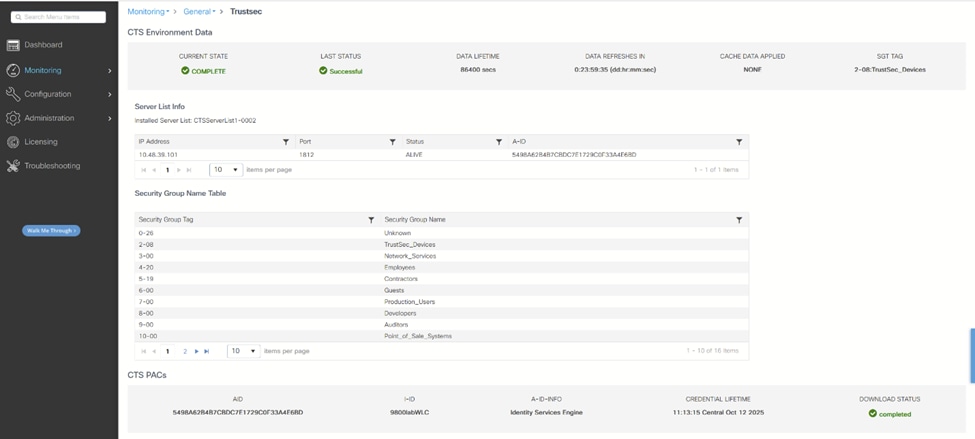

ISE RADIUSライブログ - WLCのMonitoring > General > Trustsecで、接続が確立され、SGTがダウンロードされたことを確認できます。

WLC TrustSecモニタリング

WLC TrustSecモニタリング

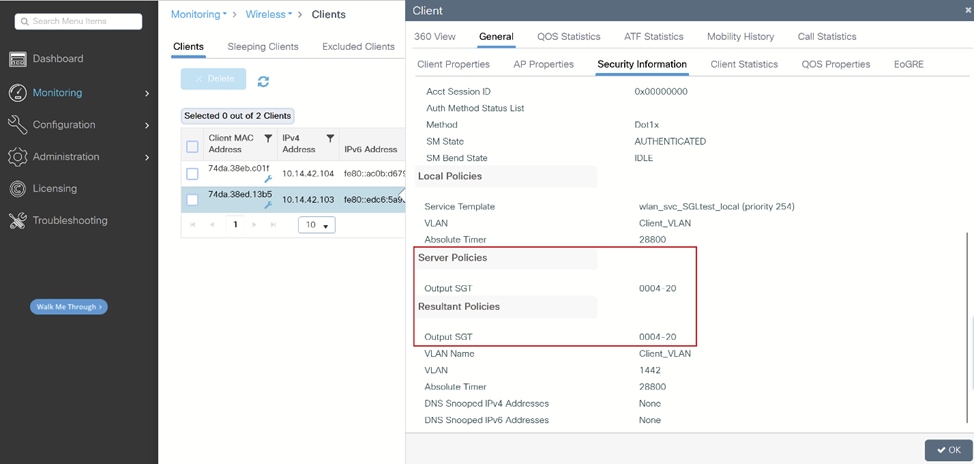

- クライアントを接続すると、割り当てられたSGTがMonitoring > Wireless > Clientsの下に表示され、確認するクライアントを選択してGeneral > Security informationタブに移動します。

WLCクライアントモニタリング

WLCクライアントモニタリング

CLI から、

- クライアントを接続する前に、WLCの出力に次のように表示されます。

不明なSGTに関連する権限のみが表示されます。

#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.14.12.110 2 INTERNAL

10.48.39.55 2 INTERNAL

IP-SGT Active Bindings Summary

============================================

Total number of INTERNAL bindings = 2

Total number of active bindings = 2

Active IPv6-SGT Bindings Information

IP Address SGT Source

================================================================

#show cts role-based permissions

IPv4 Role-based permissions default:

Permit IP-00

IPv4 Role-based permissions from group Unknown to group Unknown:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group 2:TrustSec_Devices to group Unknown:

CustomDefaultSGTACL-03

IPv4 Role-based permissions from group 4:Employees to group Unknown:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 5:Contractors to group Unknown:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group Unknown to group 2:TrustSec_Devices:

CustomDefaultSGTACL-03

IPv4 Role-based permissions from group 2:TrustSec_Devices to group 2:TrustSec_Devices:

SGT32-06

RBACL Monitor All for Dynamic Policies : FALSE

RBACL Monitor All for Configured Policies : FALSE

- クライアントを接続する際に、RAトレースから次のログを確認できます。SGTはAAAから適用されます。

2025/08/14 08:44:47.072771984 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15596]: (info): [ Applied attribute : username 0 "usera" ]

2025/08/14 08:44:47.072786402 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15596]: (info): [ Applied attribute : class 0 43 41 43 53 3a 33 37 32 37 33 30 30 41 30 30 30 30 30 30 31 33 41 37 41 45 32 33 31 33 3a 76 61 72 75 73 72 69 6e 2d 69 73 65 2f 35 34 34 35 33 32 36 31 37 2f 38 ]

2025/08/14 08:44:47.072788080 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15596]: (info): [ Applied attribute : security-group-tag 0 "0004-20" ]

2025/08/14 08:44:47.072809490 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15596]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "Client_VLAN" ]

2025/08/14 08:44:47.072811627 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15596]: (info): [ Applied attribute : timeout 0 28800 (0x7080) ]

2025/08/14 08:44:47.072824202 {wncd_x_R0-0}{1}: [auth-mgr] [15596]: (info): [0000.0000.0000:unknown] Reauth not required, ignore

2025/08/14 08:44:47.072829794 {wncd_x_R0-0}{1}: [ewlc-qos-client] [15596]: (info): MAC: 74da.38ed.13b5 Client QoS run state handler

2025/08/14 08:44:47.072860963 {wncd_x_R0-0}{1}: [rog-proxy-capwap] [15596]: (debug): Managed client RUN state notification: 74da.38ed.13b5

2025/08/14 08:44:47.072905375 {wncd_x_R0-0}{1}: [client-orch-state] [15596]: (note): MAC: 74da.38ed.13b5 Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_RUN- CLIからshow wireless client mac-address <client_MAC_address> detailコマンドを使用します。これにより、クライアントに割り当てられたSGTが表示されます。

#show wireless client mac-address 74da.38ed.13b5 detail

Client MAC Address : 74da.38ed.13b5

Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.14.42.103

…

Auth Method Status List

Method : Dot1x

SM State : AUTHENTICATED

SM Bend State : IDLE

Local Policies:

Service Template : wlan_svc_SGLtest_local (priority 254)

VLAN : Client_VLAN

Absolute-Timer : 28800

Server Policies:

Output SGT : 0004-20

Resultant Policies:

Output SGT : 0004-20

VLAN Name : Client_VLAN

VLAN : 1442

Absolute-Timer : 28800

…

- SGT 4の1つのクライアントに接続すると、SGT 4の権限が表示されます。

クライアントが接続され、SGTが割り当てられると、権限が追加されます。

#show cts role-based permissions

IPv4 Role-based permissions default:

Permit IP-00

IPv4 Role-based permissions from group Unknown to group Unknown:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group 2:TrustSec_Devices to group Unknown:

CustomDefaultSGTACL-03

IPv4 Role-based permissions from group 4:Employees to group Unknown:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 5:Contractors to group Unknown:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group Unknown to group 2:TrustSec_Devices:

CustomDefaultSGTACL-03

IPv4 Role-based permissions from group 2:TrustSec_Devices to group 2:TrustSec_Devices:

SGT32-06

IPv4 Role-based permissions from group Unknown to group 4:Employees:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 4:Employees to group 4:Employees:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 5:Contractors to group 4:Employees:

CustomDefaultSGTACL-03

Permit IP-00

RBACL Monitor All for Dynamic Policies : FALSE

RBACL Monitor All for Configured Policies : FALSE

#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.14.12.110 2 INTERNAL

10.14.42.103 4 LOCAL

10.48.39.55 2 INTERNAL

IP-SGT Active Bindings Summary

============================================

Total number of LOCAL bindings = 1

Total number of INTERNAL bindings = 2

Total number of active bindings = 3

Active IPv6-SGT Bindings Information

IP Address SGT Source

================================================================

- SGT 4とSGT 5の2つのクライアントを接続した後:

#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.14.12.110 2 INTERNAL

10.14.42.103 4 LOCAL

10.14.42.104 5 LOCAL

10.48.39.55 2 INTERNAL

IP-SGT Active Bindings Summary

============================================

Total number of LOCAL bindings = 2

Total number of INTERNAL bindings = 2

Total number of active bindings = 4

Active IPv6-SGT Bindings Information

IP Address SGT Source

================================================================

- これで、SGT 5の権限が追加されたことが確認できます。

#show cts role-based permissions

IPv4 Role-based permissions default:

Permit IP-00

IPv4 Role-based permissions from group Unknown to group Unknown:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group 2:TrustSec_Devices to group Unknown:

CustomDefaultSGTACL-03

IPv4 Role-based permissions from group 4:Employees to group Unknown:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 5:Contractors to group Unknown:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group Unknown to group 2:TrustSec_Devices:

CustomDefaultSGTACL-03

IPv4 Role-based permissions from group 2:TrustSec_Devices to group 2:TrustSec_Devices:

SGT32-06

IPv4 Role-based permissions from group Unknown to group 4:Employees:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 4:Employees to group 4:Employees:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 5:Contractors to group 4:Employees:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group Unknown to group 5:Contractors:

SGACLtest-03

Permit IP-00

IPv4 Role-based permissions from group 4:Employees to group 5:Contractors:

CustomDefaultSGTACL-03

Permit IP-00

IPv4 Role-based permissions from group 5:Contractors to group 5:Contractors:

CustomDefaultSGTACL-03

Permit IP-00

RBACL Monitor All for Dynamic Policies : FALSE

RBACL Monitor All for Configured Policies : FALSE

- ACLはWLCでは「ダウンロード済み」と表示されます。

#show ip access-lists

Role-based IP access list CustomDefaultSGTACL-03 (downloaded)

10 permit udp src eq bootps (12 matches)

20 permit udp src eq bootpc

30 permit ip

Extended IP access list IP-Adm-V4-Int-ACL-global

10 permit tcp any any eq www

20 permit tcp any any eq 443

Role-based IP access list Permit IP-00 (downloaded)

10 permit ip

Role-based IP access list SGACLtest-03 (downloaded)

10 permit udp src eq bootps (18 matches)

20 permit udp src eq bootpc

30 permit udp dst eq bootps

40 permit udp dst eq bootpc

50 permit ip

Role-based IP access list SGT32-06 (downloaded)

10 permit ip

Extended IP access list implicit_deny

10 deny ip any any

Extended IP access list implicit_permit

10 permit ip any any

Extended IP access list meraki-fqdn-dns

Extended IP access list preauth_v4

10 permit udp any any eq domain

20 permit tcp any any eq domain

30 permit udp any eq bootps any

40 permit udp any any eq bootpc

50 permit udp any eq bootpc any

60 deny ip any any

FlexConnect ローカル スイッチング

- クライアントをAPに接続する前のWLCの出力を次に示します。

#show cts ap sgt-info

Number of SGTs referred by the AP...............: 4

SGT PolicyPushedToAP No.of Clients

------------------------------------------------------------

UNKNOWN(0) NO 0

2 NO 1

DEFAULT(65535) YES 0

- APのCLIから、クライアントをAPに接続する前に出力される権限は次のとおりです。

AP#show cts role-based permissions

IPv4 role-based permissions:

SGT DGT ACL

65535 65535 Permit_IP

IPv6 role-based permissions:

SGT DGT ACL

65535 65535 Permit_IP

- クライアントが接続してフローを表示している場合のAPのデバッグを次に示します。

[*08/14/2025 09:45:40.8504] CLSM[74:DA:38:ED:13:B5]: US Auth(b0) seq 2599 IF 72 slot 0 vap 0 len 30 state NULL

[*08/14/2025 09:45:40.8507] CLSM[74:DA:38:ED:13:B5]: DS Auth len 30 slot 0 vap 0

[*08/14/2025 09:45:40.8509] CLSM[74:DA:38:ED:13:B5]: Driver send mgmt frame success Radio 0 Vap 0

[*08/14/2025 09:45:40.8509] CLSM[74:DA:38:ED:13:B5]: client moved from UNASSOC to AUTH

[*08/14/2025 09:45:40.8660] CLSM[74:DA:38:ED:13:B5]: US Assoc Req(0) seq 2600 IF 72 slot 0 vap 0 len 178 state AUTH

...

[*08/14/2025 09:45:40.8782] CLSM[74:DA:38:ED:13:B5]: client moved from ASSOC to 8021X

[*08/14/2025 09:45:40.8783] CLSM[74:DA:38:ED:13:B5]: Added to WCP client table AID 1 Radio 0 Vap 0 Enc 1

[*08/14/2025 09:45:40.8784] CLSM[74:DA:38:ED:13:B5]: SGT Data sent: 74:DA:38:ED:13:B5 0 0

!--- The client initiates the connection and it's directly put under the SGT 0.

[*08/14/2025 09:45:40.8800] CLSM[74:DA:38:ED:13:B5]: ADD_CENTRAL_AUTH_INFO_MOBILE Payload

[*08/14/2025 09:45:40.8801] CLSM[74:DA:38:ED:13:B5]: msAssocTypeFlags: 2 apfMsEntryType: 2 eap_type: 0 pmkLen: 0

[*08/14/2025 09:45:40.8807] CLSM[74:DA:38:ED:13:B5]: Decoding TLV_CLIENTCAPABILITYPAYLOAD: capbaility: 0 Apple Client: No

[*08/14/2025 09:45:40.8812] CLSM[74:DA:38:ED:13:B5]: Decoding TLV_CLIENT_TYPE_PAYLOAD: Client Type : 0

[*08/14/2025 09:45:41.5130] CLSM[74:DA:38:ED:13:B5]: ADD_MOBILE AID 1

[*08/14/2025 09:45:41.5135] CLSM[74:DA:38:ED:13:B5]: Client ADD Encrypt Key success AID 1 Radio 0 Enc 4 Key Len 16 Key idx 0 Key 15 d4

[*08/14/2025 09:45:41.5139] chatter: 74:DA:38:ED:13:B5: web_auth status 1

[*08/14/2025 09:45:41.5140] CLSM[74:DA:38:ED:13:B5]: client moved from 8021X to IPLEARN_PENDING

!--- The client must get an IP address through DHCP.

[*08/14/2025 09:45:41.5144] CLSM[74:DA:38:ED:13:B5]: ADD_CENTRAL_AUTH_INFO_MOBILE Payload

[*08/14/2025 09:45:41.5144] CLSM[74:DA:38:ED:13:B5]: msAssocTypeFlags: 2 apfMsEntryType: 2 eap_type: 25 pmkLen: 32

[*08/14/2025 09:45:41.5150] CLSM[74:DA:38:ED:13:B5]: TLV_FLEX_CENTRAL_AUTH_STA_PAYLOAD

[*08/14/2025 09:45:41.5155] CLSM[74:DA:38:ED:13:B5]: Decoding TLV_CLIENTCAPABILITYPAYLOAD: capbaility: 0 Apple Client: No

[*08/14/2025 09:45:41.5161] CLSM[74:DA:38:ED:13:B5]: SGT Data sent: 74:DA:38:ED:13:B5 4 0

!--- Afterwards, the assigned SGT for that client is going to be applied accordingly.

[*08/14/2025 09:45:41.5163] CLSM[74:DA:38:ED:13:B5]: Decoding TLV_CLIENT_TYPE_PAYLOAD: Client Type : 0

[*08/14/2025 09:45:41.6476] chatter: find_insert_client:3313

[*08/14/2025 09:45:41.6476] chatter: Update IP from 0.0.0.0 to 10.14.42.103

[*08/14/2025 09:45:41.6477] chatter: Update ipsgt: IPV4 client(74:DA:38:ED:13:B5) - [10.14.42.103]

!--- Associated IP & SGT is going to be added into mapping table.

[*08/14/2025 09:45:41.6477] chatter: Update ipsgt IPV6 client(74:DA:38:ED:13:B5) - [fe80::edc6:5a93:adab:fff6]

[*08/14/2025 09:45:41.6481] CLSM[74:DA:38:ED:13:B5]: Authorize succeeded to radio intf apr0v0

[*08/14/2025 09:45:41.6490] chatter: 74:DA:38:ED:13:B5: web_auth status 1

[*08/14/2025 09:45:41.6492] CLSM[74:DA:38:ED:13:B5]: client moved from IPLEARN_PENDING to FWD

!--- Then for the IP-SGT mapping entry in the mapping table, SGACL policy for those SGTs is requested.

!--- This is a snippet of the AP debugs showing one of the ACLs:

CLSM[74:DA:38:ED:13:B5]: SGT Data sent: 74:DA:38:ED:13:B5 4 0

CLSM[74:DA:38:ED:13:B5]: Decoding TLV_CLIENT_TYPE_PAYLOAD: Client Type : 0

[ENC] CAPWAP_CONFIGURATION_UPDATE_RESPONSE(8)

.Msg Elem Type: CAPWAP_MSGELE_RESULT_CODE(33) Len 8 Total 8

[DEC] CAPWAP_CONFIGURATION_UPDATE_REQUEST(7) seq 165 len 148

....TLV: TLV_CTS_RBACL_DELETE(1434), level: 0, seq: 0, nested: true

....TLV: TLV_CTS_RBACL_DELETE(1437), level: 1, seq: 0, nested: false

TLV_CTS_RBACL_DELETE received

ACL Name:CustomDefaultSGTACL

....TLV: TLV_CTS_RBACL_ADD(1433), level: 0, seq: 0, nested: true

....TLV: TLV_CTS_RBACL_ADD(1437), level: 1, seq: 0, nested: false

....TLV: TLV_CTS_RBACL_ADD(1438), level: 1, seq: 1, nested: false

....TLV: TLV_CTS_RBACL_ADD(1439), level: 1, seq: 2, nested: false

....TLV: TLV_CTS_RBACL_ADD(1439), level: 1, seq: 3, nested: false

....TLV: TLV_CTS_RBACL_ADD(1439), level: 1, seq: 4, nested: false

TLV_CTS_RBACL_ADD received

ACL Name:CustomDefaultSGTACL

ACL Type:1

ACE entry:permit udp src eq bootps

ACE entry:permit udp src eq bootpc

ACE entry:permit ip

[ENC] CAPWAP_CONFIGURATION_UPDATE_RESPONSE(8)

.Msg Elem Type: CAPWAP_MSGELE_RESULT_CODE(33) Len 8 Total 8

…

- SGT 4で1つのクライアントに接続する場合、WLCのCLIから次の操作を実行します。

#show cts ap sgt-info

Number of SGTs referred by the AP...............: 4

SGT PolicyPushedToAP No.of Clients

------------------------------------------------------------

UNKNOWN(0) NO 0

2 NO 1

4 YES 1

DEFAULT(65535) YES 0

- APのCLIから:

同じことが表示され、SGT 4に関連する権限だけが追加されます。

AP#show cts role-based permissions

IPv4 role-based permissions:

SGT DGT ACL

0 4 Permit_IP, CustomDefaultSGTACL

4 4 Permit_IP, CustomDefaultSGTACL

5 4 Permit_IP, CustomDefaultSGTACL

65535 65535 Permit_IP

IPv6 role-based permissions:

SGT DGT ACL

0 4 Permit_IP

4 4 Permit_IP

5 4 Permit_IP

65535 65535 Permit_IP

- SGT 5の2つ目のクライアントに接続する場合、WLCのCLIから次の操作を実行します。

#show cts ap sgt-info

Number of SGTs referred by the AP...............: 5

SGT PolicyPushedToAP No.of Clients

------------------------------------------------------------

UNKNOWN(0) NO 0

2 NO 1

4 YES 1

5 YES 1

DEFAULT(65535) YES 0

- AP出力:

AP#show flexconnect client

Flexconnect Clients:

mac radio vap aid state encr aaa-vlan aaa-acl aaa-ipv6-acl assoc auth switching key-method roam key-progmed handshake-sent wgb SGT

74:DA:38:EB:C0:1F 0 0 1 FWD AES_CCM128 none none none Local Central Local Other regular No Yes No 5

74:DA:38:ED:13:B5 0 0 2 FWD AES_CCM128 none none none Local Central Local Other regular No Yes No 4

AP#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP SGT SOURCE

10.14.42.103 4 LOCAL

10.14.42.104 5 LOCAL

IP-SGT Active Bindings Summary

============================================

Total number of LOCAL bindings = 2

Total number of active bindings = 2

Active IPv6-SGT Bindings Information

IP SGT SOURCE

fe80::ac0b:d679:e356:a17 5 LOCAL

fe80::edc6:5a93:adab:fff6 4 LOCAL

IP-SGT Active Bindings Summary

============================================

Total number of LOCAL bindings = 2

Total number of active bindings = 2

AP#show cts role-based permissions

IPv4 role-based permissions:

SGT DGT ACL

0 4 Permit_IP, CustomDefaultSGTACL

4 4 Permit_IP, CustomDefaultSGTACL

5 4 Permit_IP, CustomDefaultSGTACL

0 5 Permit_IP, SGACLtest

4 5 Permit_IP, CustomDefaultSGTACL

5 5 Permit_IP, CustomDefaultSGTACL

65535 65535 Permit_IP, CustomDefaultSGTACL

IPv6 role-based permissions:

SGT DGT ACL

0 4 Permit_IP

4 4 Permit_IP

5 4 Permit_IP

0 5 Permit_IP

4 5 Permit_IP

5 5 Permit_IP

65535 65535 Permit_IP

AP#show cts access-lists

IPv4 role-based ACL:

SGACLtest

rule 0: allow true && ip proto 17 && ( src port 67 )

rule 1: allow true && ip proto 17 && ( src port 68 )

rule 2: allow true && ip proto 17 && ( dst port 67 )

rule 3: allow true && ip proto 17 && ( dst port 68 )

rule 4: allow true

CustomDefaultSGTACL

rule 0: allow true && ip proto 17 && ( src port 67 )

rule 1: allow true && ip proto 17 && ( src port 68 )

rule 2: allow true

Permit_IP

rule 0: allow true

IPv6 role-based ACL:

Permit_IP

rule 0: allow true

AP#show cts role-based sgt-map summary

-IPv4-

IP-SGT Active Bindings Summary

============================================

Total number of LOCAL bindings = 2

Total number of active bindings = 2

-IPv6-

IP-SGT Active Bindings Summary

============================================

Total number of LOCAL bindings = 2

Total number of active bindings = 2

トラブルシュート

- WLCのCLIから:

CTSプロビジョニングの表示

ctsロールベースの権限の表示

show ip access-lists(隠しコマンド)

show cts ap sgt-info <ap_name>(オプション)

- APから:

show cts role-based sgt-map all(ロールベースのsgtマップをすべて表示)

ctsロールベースの権限の表示

show cts access-lists <acl名>(IOSのみ)

show cts role-based sgt-map summary(ctsロールベースsgtマップのサマリーを表示)

show cts access-lists(隠しコマンド)

show flexconnectクライアント

ctsロールベースカウンタのクリア

show cts role-basedカウンタ

- AP のデバッグ:

- CTSパケットレベル強制デバッグを有効にします。

CTS強制のデバッグ

「mon」という用語

- CAPWAP ACLイベントおよびペイロード関連情報を確認するには、次の手順を実行します。

debug dot11 client access-list <client-mac-addr>

CAPWAPクライアントACLのデバッグ

debug capwap client payload

debug capwap client error

debug dot11 client management information(クライアント管理情報のデバッグ)

debug dot11 client management critical(必須)

debug dot11 client managementエラー

debug dot11 client management events(クライアント管理イベントのデバッグ)

debug汎用データパスclient_ip_table/debug_acl

debug汎用データパスclient_ip_table/debug

debug汎用データパスsgacl/debug

debug汎用データパスsgacl/debug_sgt

debug汎用データパスsgacl/debug_protocol

debug汎用データパスsgacl/debug_permission

「mon」という用語

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

02-Sep-2025

|

初版 |

シスコ エンジニア提供

- ハネーンハヌネテクニカルコンサルティングエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック