ワイヤレスLANコントローラ(WLC)での有線ゲストの確認とトラブルシューティングの設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、外部Web認証を使用する9800およびIRCMでの有線ゲストアクセスの設定、確認、トラブルシューティングの方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

9800 WLC

AireOS WLC

モビリティトンネル

ISE

有線ゲストアクセスを設定する前に、2つのWLC間にモビリティトンネルが確立されていることを前提としています。

この点は、この設定例の範囲外です。詳細な手順については、添付のドキュメント『9800でのモビリティトポロジの設定』を参照してください。

使用するコンポーネント

9800 WLCバージョン17.12.1

5520 WLCバージョン8.10.185.0

ISEバージョン3.1.0.518

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

別のCatalyst 9800にアンカーされたCatalyst 9800での有線ゲストの設定

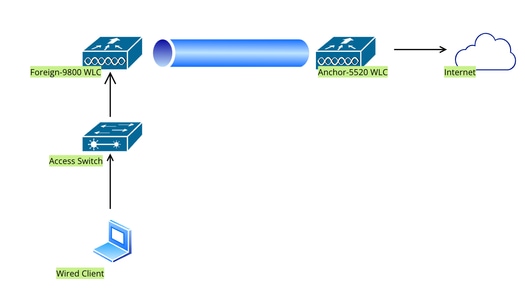

ネットワーク図

Network Topology

Network Topology

外部9800 WLC上の設定

Webパラメータマップの設定

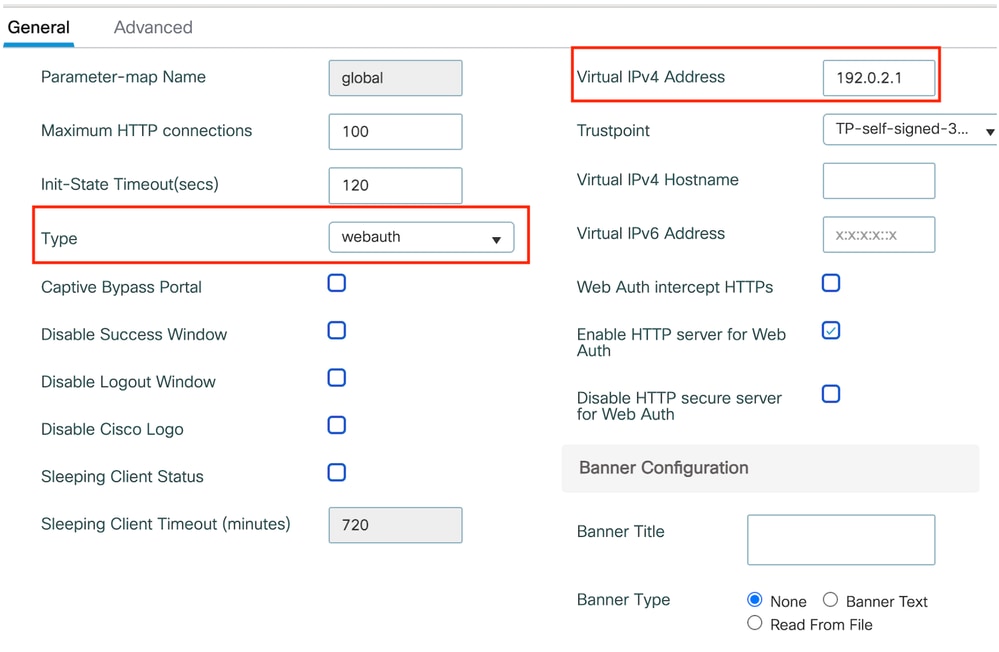

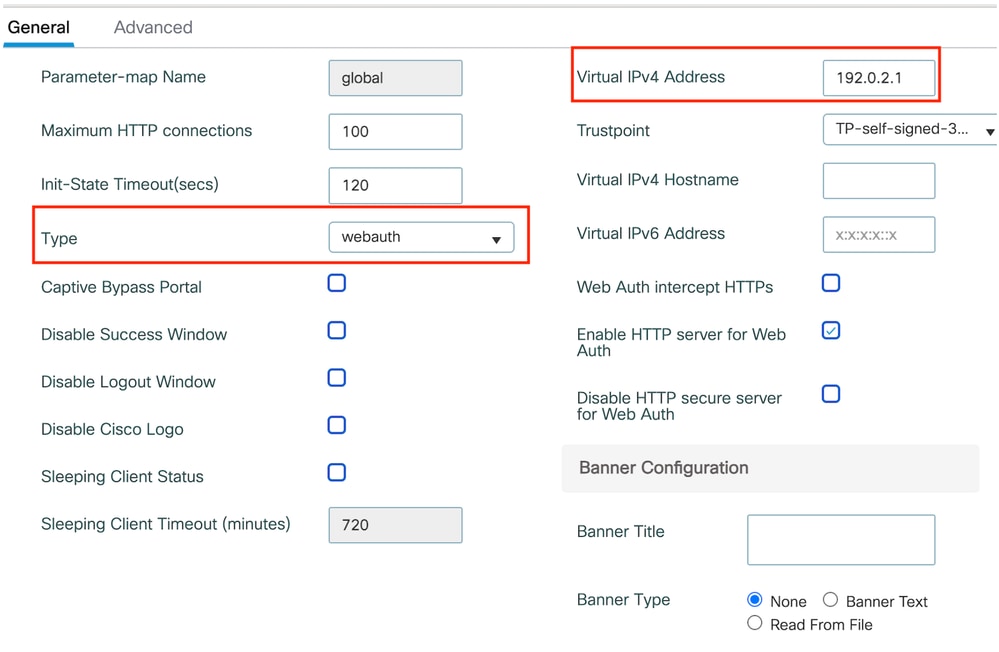

ステップ1:Configuration > Security > Web Authの順に移動し、Globalを選択して、コントローラとトラストポイントマッピングの仮想IPアドレスを確認し、タイプがwebauthに設定されていることを確認します。

グローバルパラメータマップ

グローバルパラメータマップ

注:Web Auth intercept HTTPsはオプション設定です。HTTPSリダイレクションが必要な場合、Web Auth intercept HTTPSオプションを有効にする必要があります。ただし、この設定はCPU使用率を増加させるため、推奨されません。

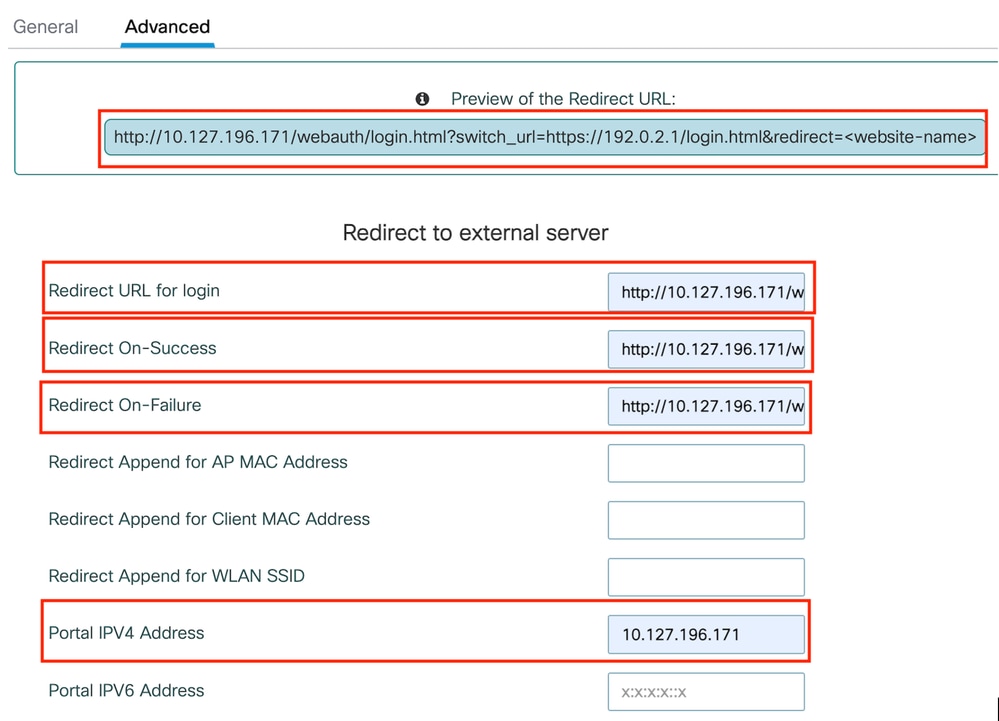

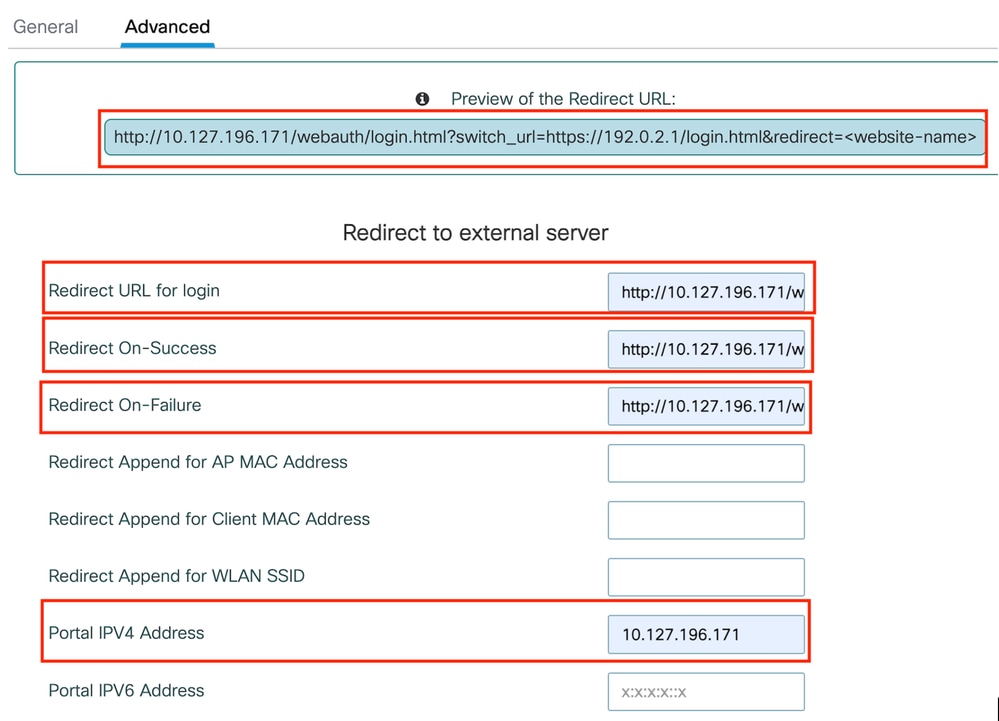

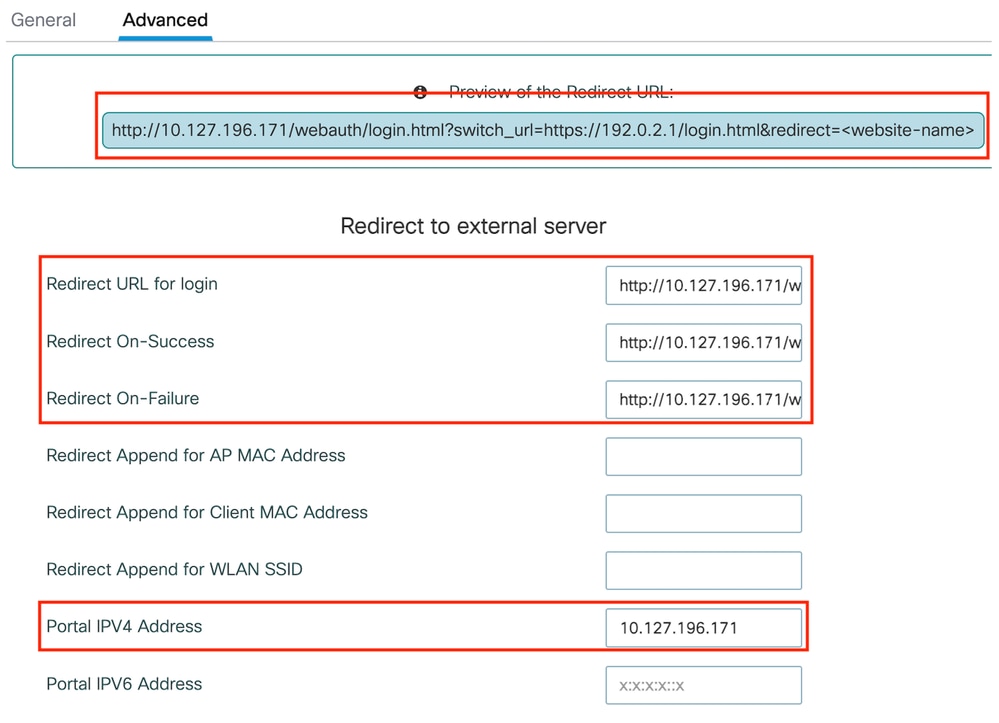

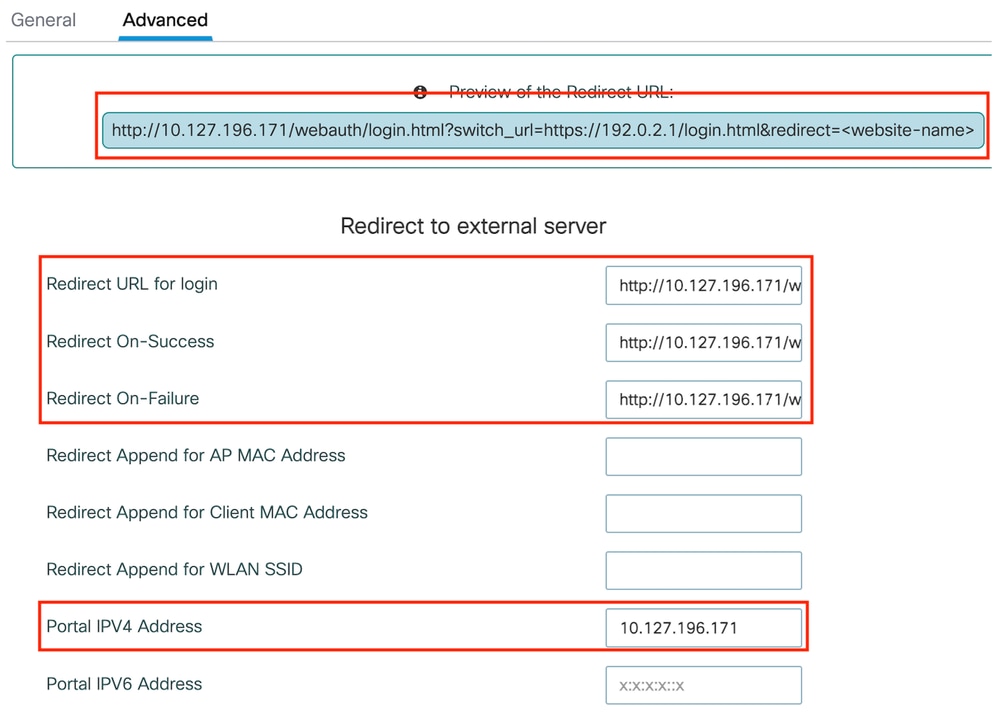

ステップ2:Advancedタブで、クライアントリダイレクション用の外部WebページのURLを設定します。「Redirect URL for Login」と「Redirect On-Failure」を設定します。「Redirect On-Success」はオプションです。設定が完了すると、リダイレクトURLのプレビューがWeb認証プロファイルに表示されます。

Advancedタブ

Advancedタブ

CLI での設定

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

intercept-https-enable

trustpoint TP-self-signed-3915430211

webauth-http-enable

注:このシナリオでは、グローバルパラメータマップが使用されます。要件に従って、「追加」を選択してカスタムWebパラメータマップを設定し、「詳細」タブでリダイレクトURLを設定します。トラストポイントと仮想IP(VIP)の設定は、グローバルプロファイルから継承されます。

AAA設定:

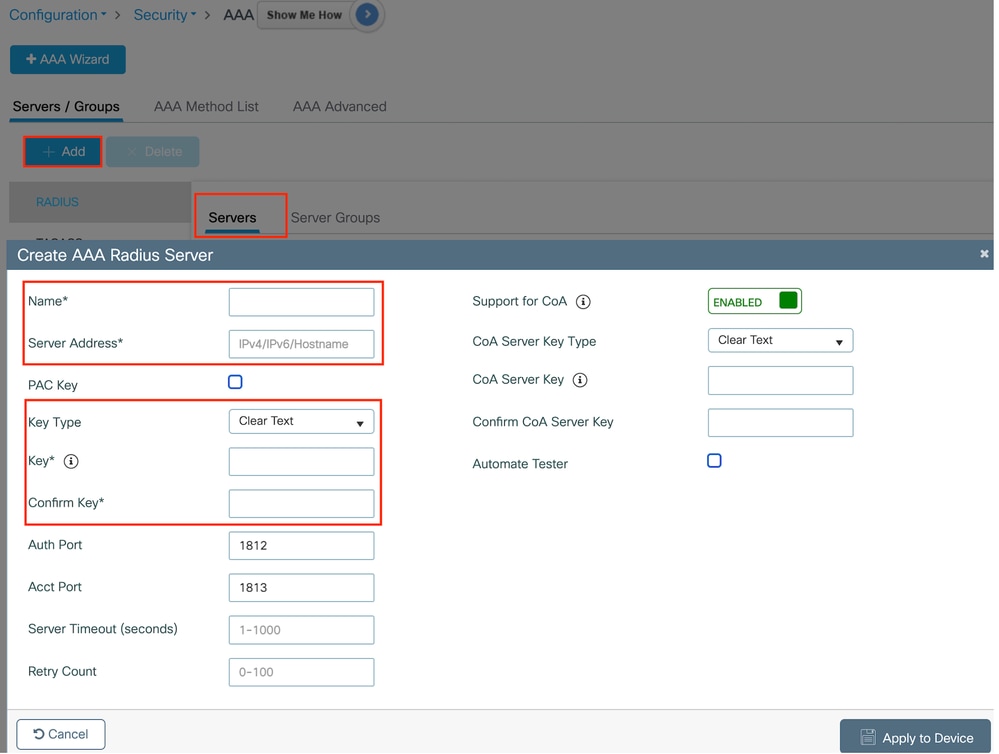

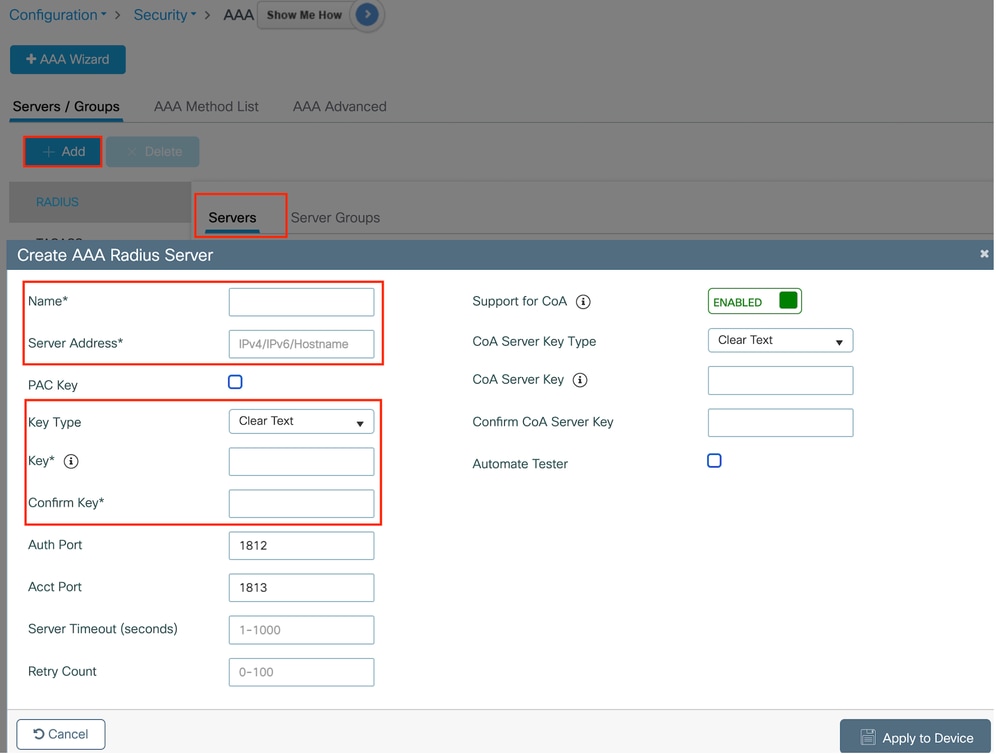

ステップ1:RADIUSサーバを作成します。

Configuration > Security > AAAの順に移動し、Server/Groupセクションの下でAddをクリックし、Create AAA Radius Serverページで、サーバ名、IPアドレス、およびShared Secretを入力します。

RADIUS サーバの設定

RADIUS サーバの設定

CLI での設定

radius server ISE-Auth

address ipv4 10.197.224.122 auth-port 1812 acct-port 1813

key *****

server name ISE-Auth

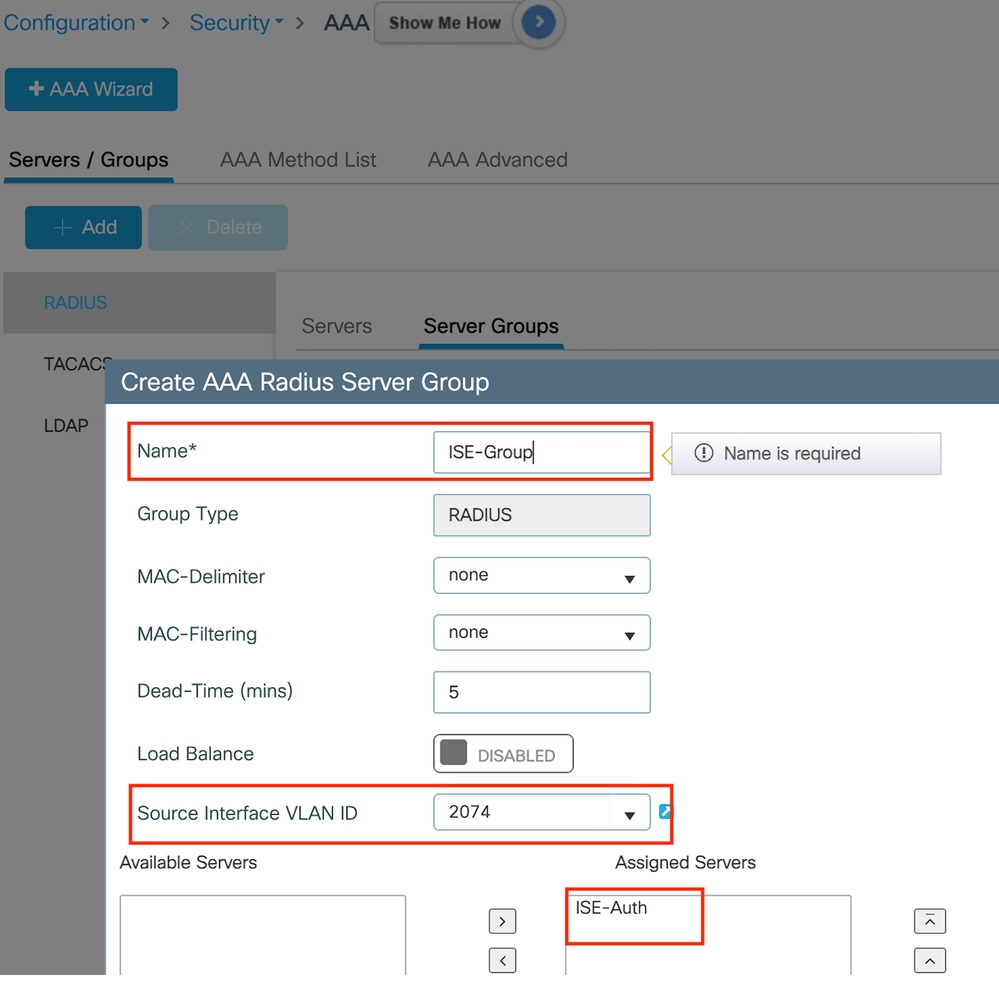

ステップ2:RADIUSサーバグループを作成します。

Server Groupsセクションの下にあるAddを選択して、サーバグループを定義し、グループ設定に含めるサーバを切り替えます。

RADIUSサーバグループ

RADIUSサーバグループ

CLI での設定

aaa group server radius ISE-Group

server name ISE-Auth

ip radius source-interface Vlan2074

deadtime 5

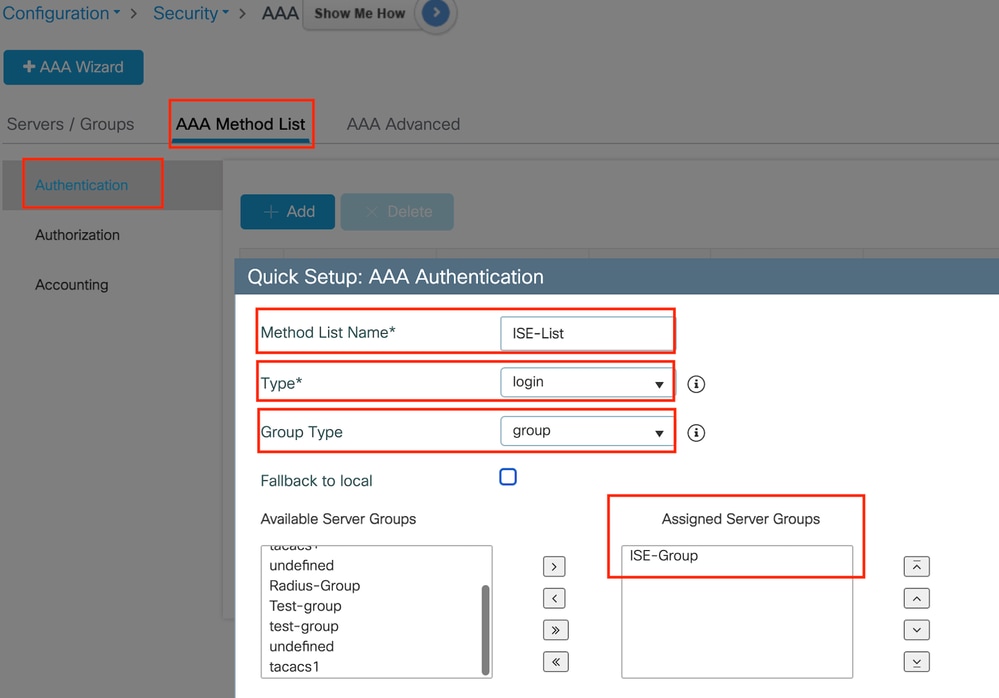

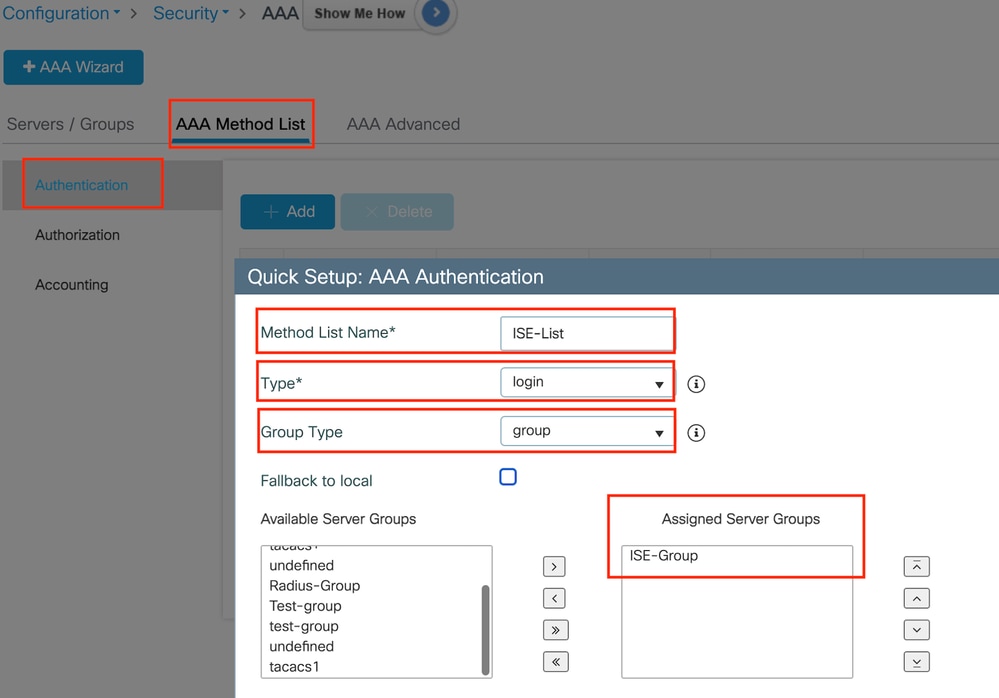

ステップ3:AAA方式リストを設定します。

AAA Method Listタブに移動し、Authenticationの下でAddを選択し、Typeに「login」、Group typeに「Group」を指定して方式リスト名を定義し、Assigned Server Groupセクションで設定した認証サーバグループをマッピングします。

認証方式リスト

認証方式リスト

CLI での設定

aaa authentication login ISE-List group ISE-Group

ポリシープロファイルの設定

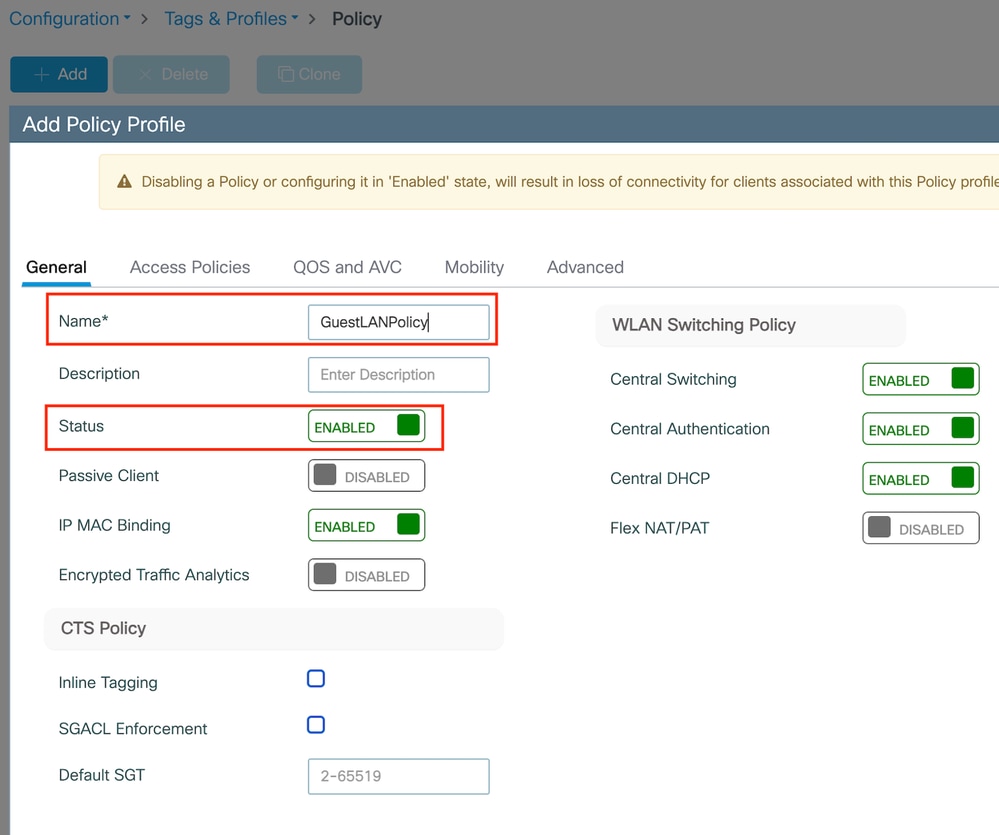

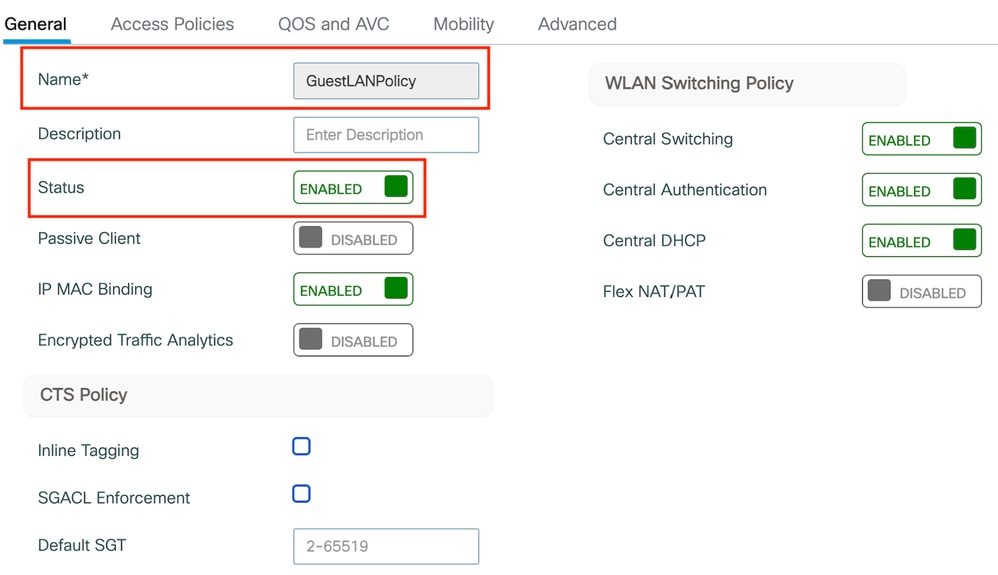

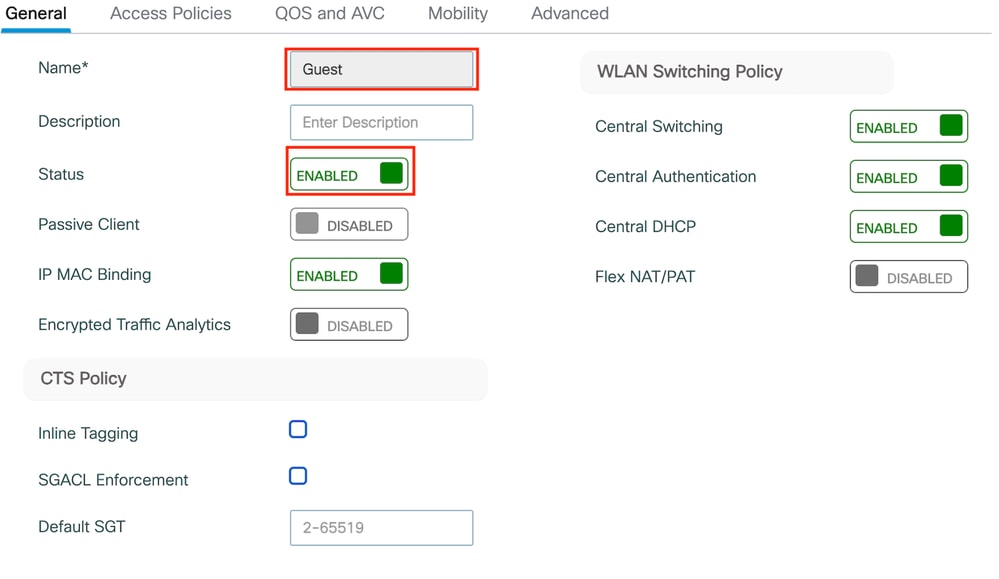

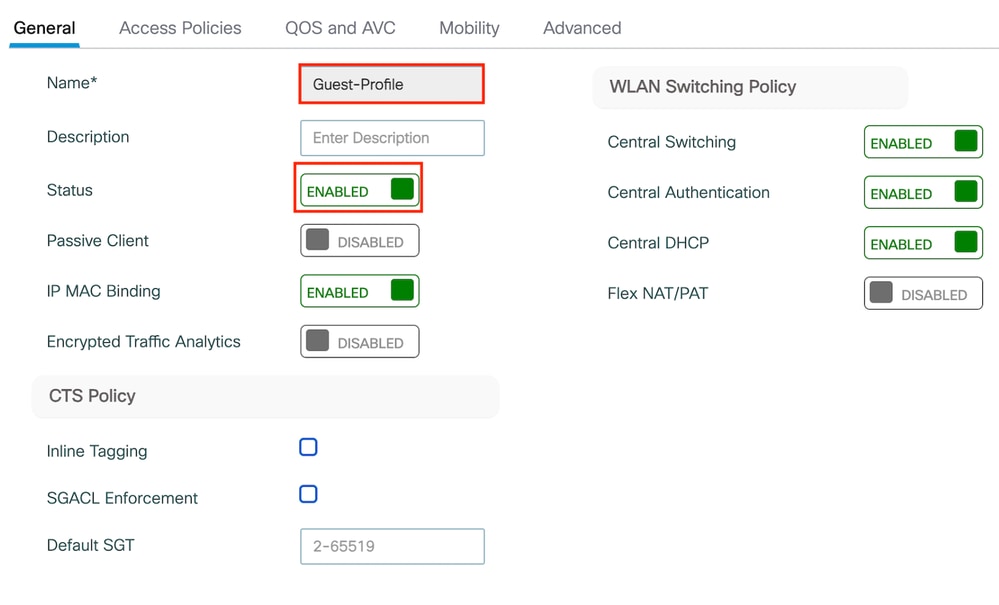

ステップ1:Configuration > Tags & Profiles > Policyの順に移動し、Generalタブで新しいプロファイルに名前を付け、ステータス切り替えを使用して有効にします。

ポリシー プロファイル

ポリシー プロファイル

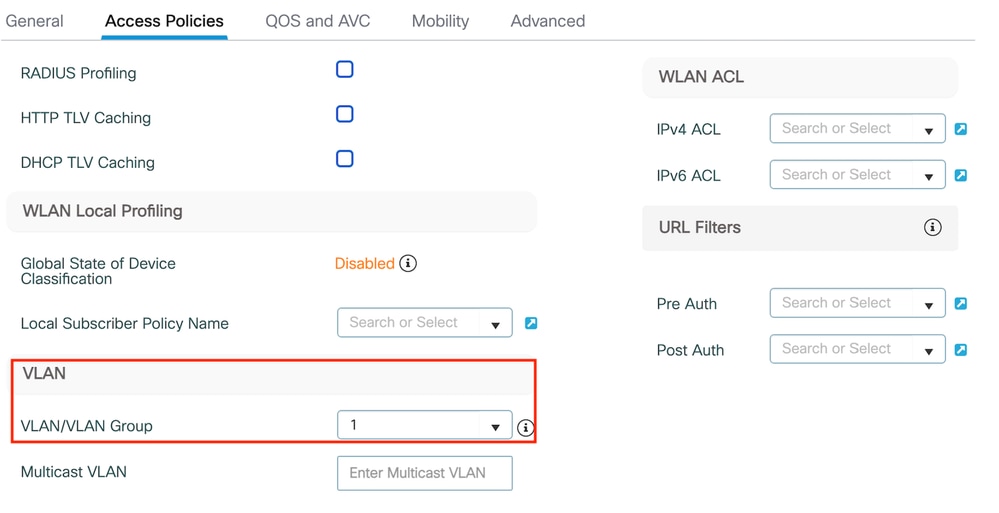

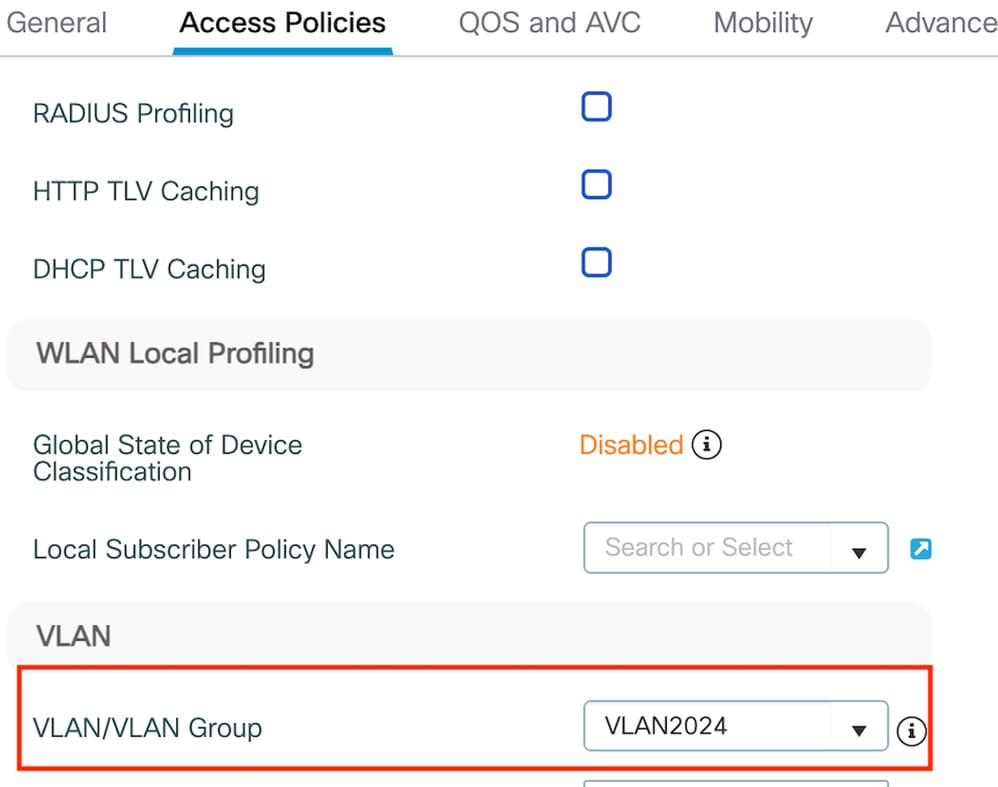

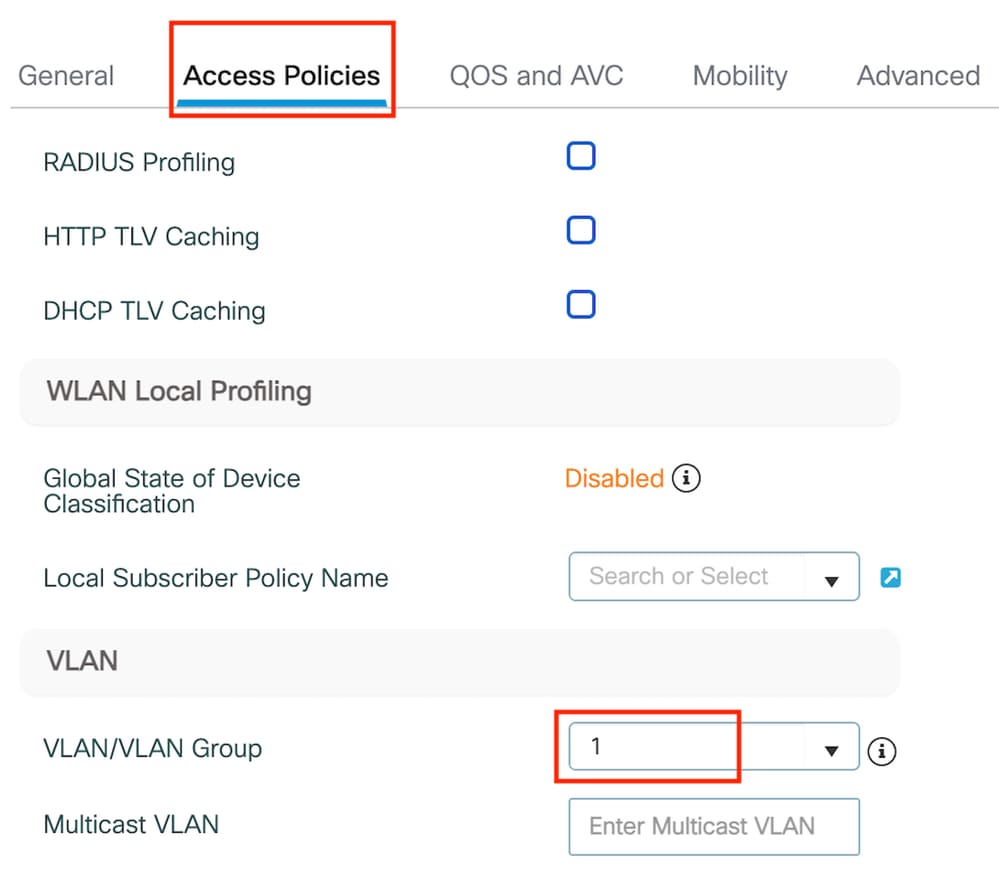

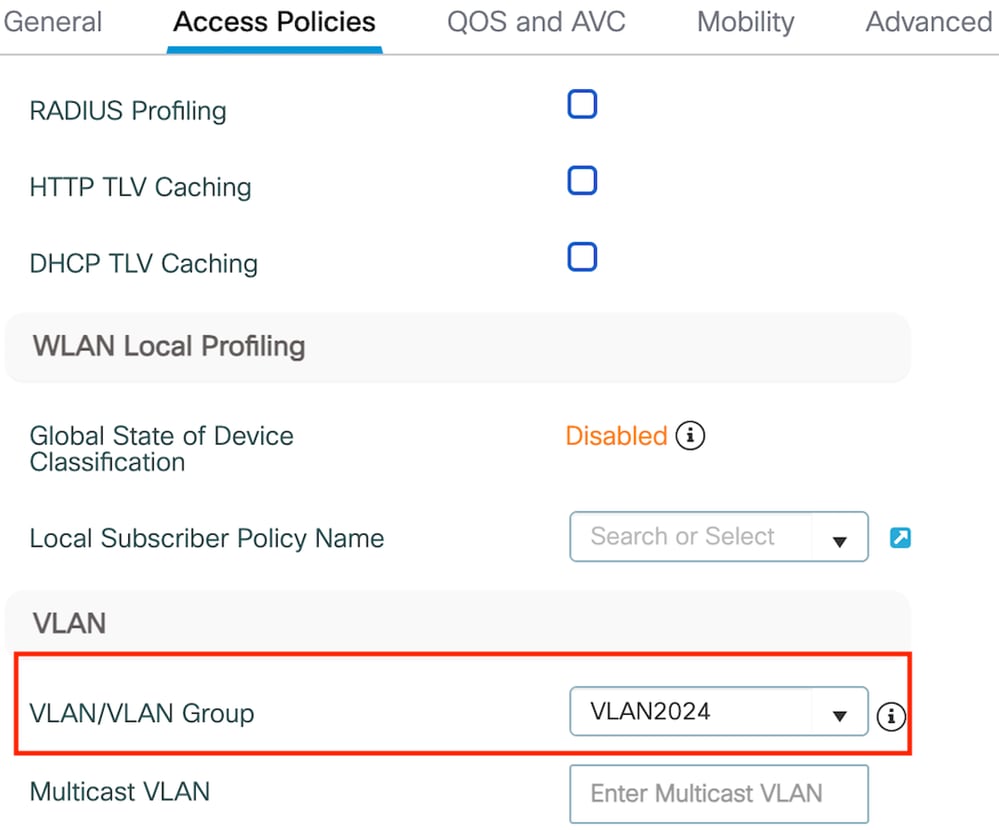

ステップ2:Access Policiesタブで、アンカーコントローラでのVLANマッピングが完了したらランダムVLANを割り当てます。この例では、vlan 1を設定します

Access Policyタブ

Access Policyタブ

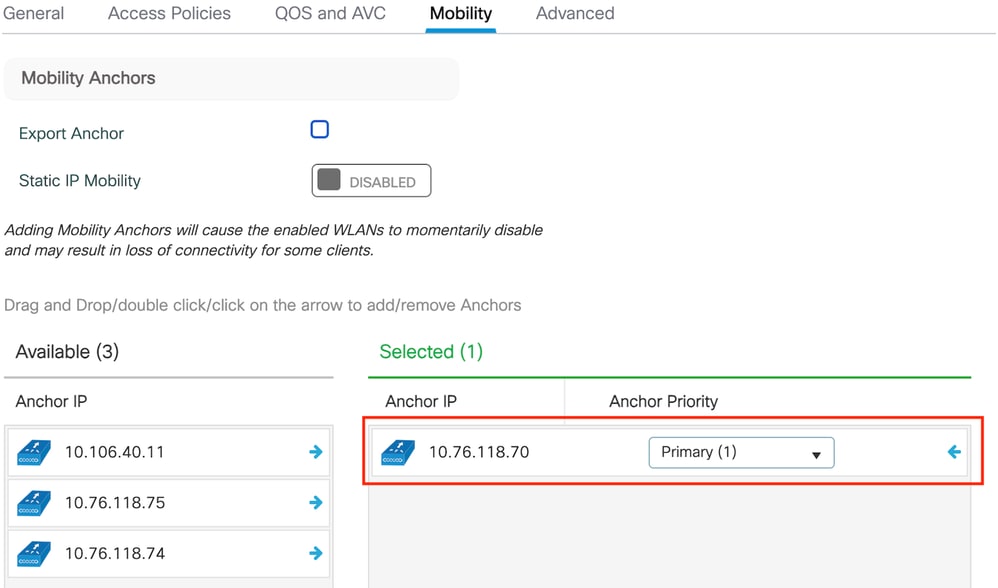

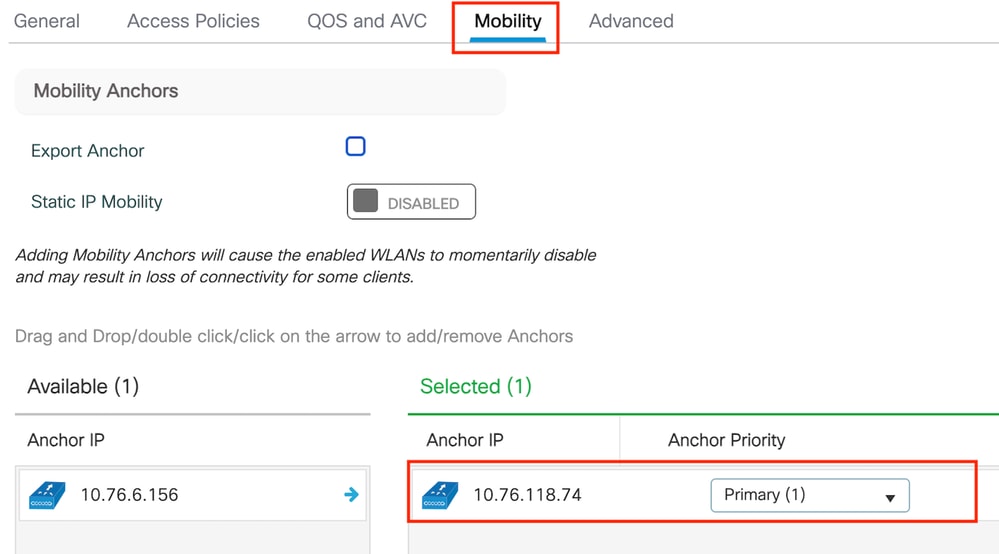

ステップ3:Mobilityタブで、アンカーコントローラをプライマリ(1)に切り替え、オプションで冗長性の要件に合わせてセカンダリおよびターシャリモビリティトンネルを設定します

モビリティマップ

モビリティマップ

CLI での設定

wireless profile policy GuestLANPolicy

mobility anchor 10.76.118.70 priority 1

no shutdown

ゲストLANプロファイルの設定

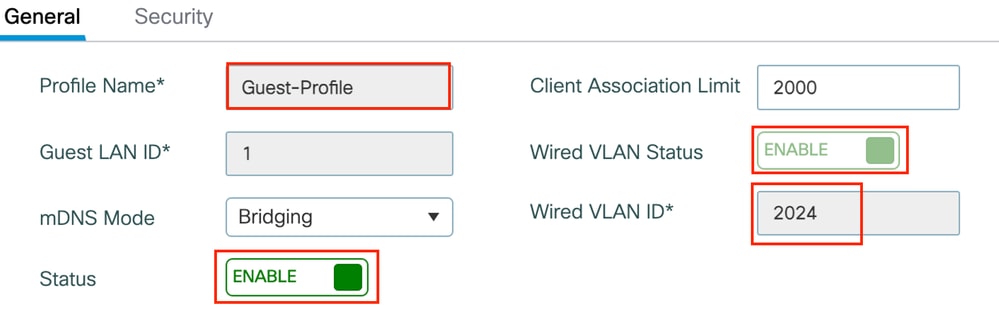

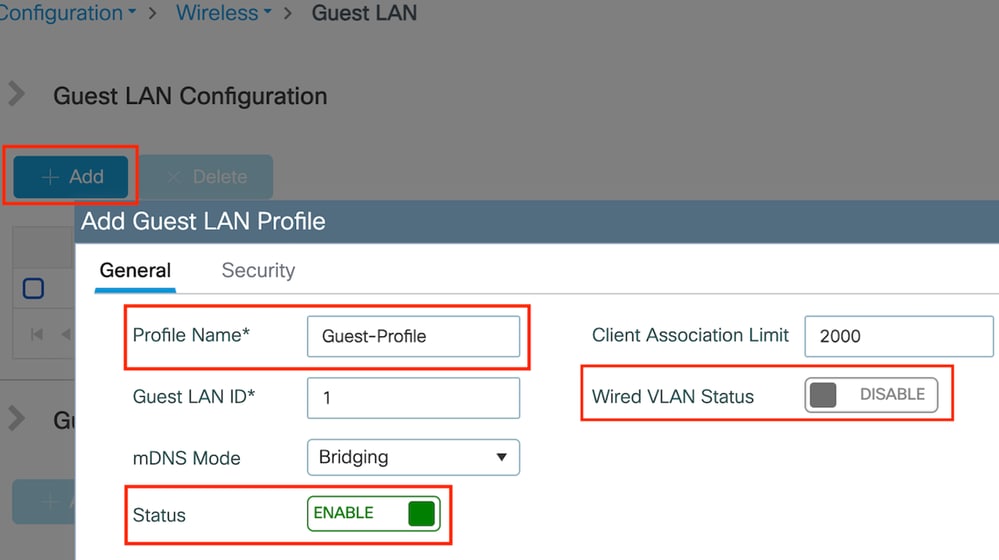

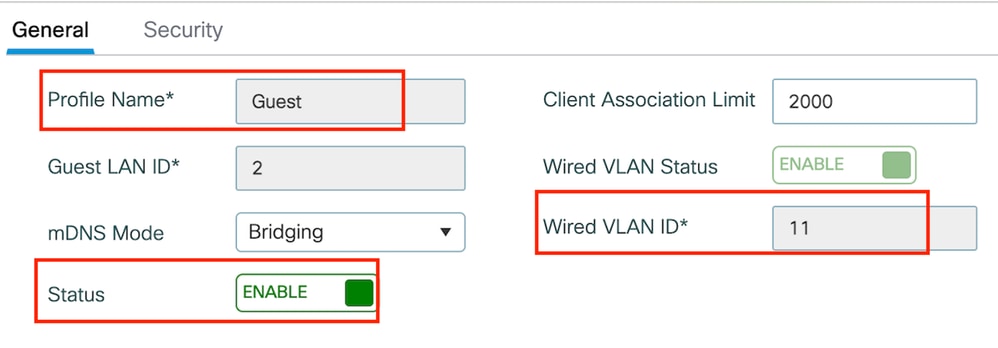

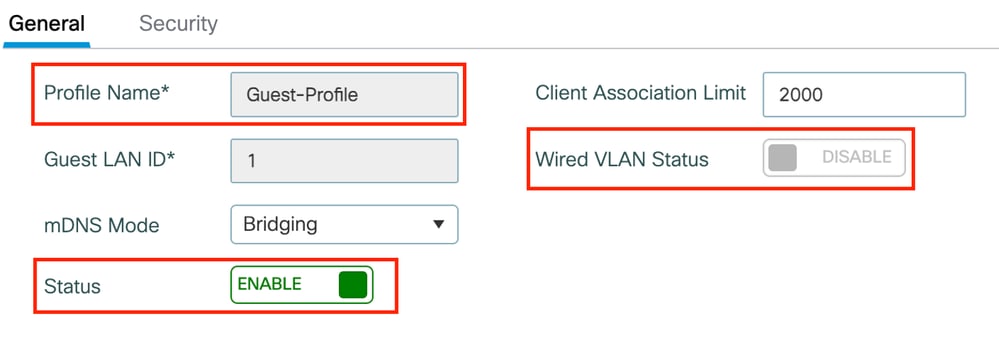

ステップ1:Configuration > Wireless > Guest LANの順に移動し、Addを選択して、一意のプロファイル名を設定し、有線VLANを有効にし、有線ゲストユーザのVLAN IDを入力して、プロファイルステータスをEnabledに切り替えます。

ゲストLANプロファイル

ゲストLANプロファイル

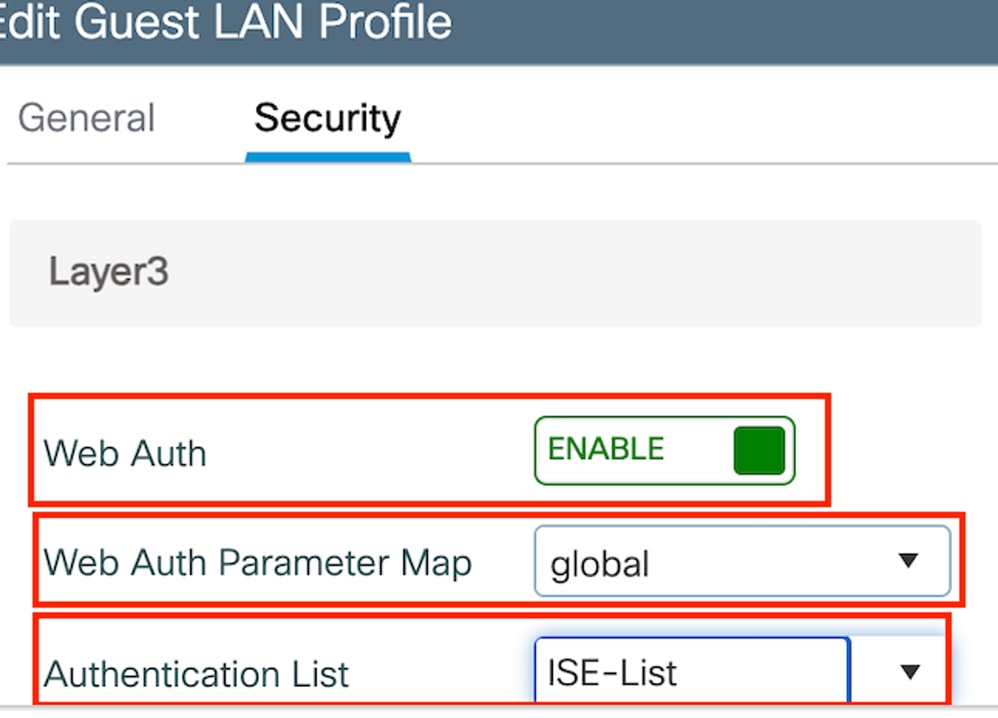

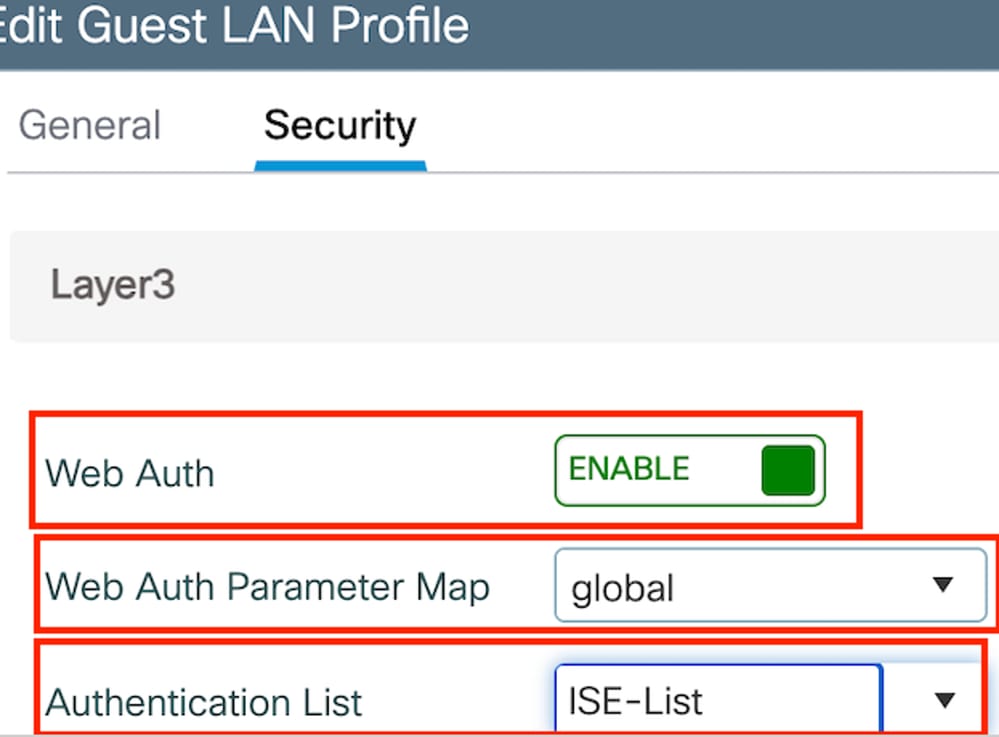

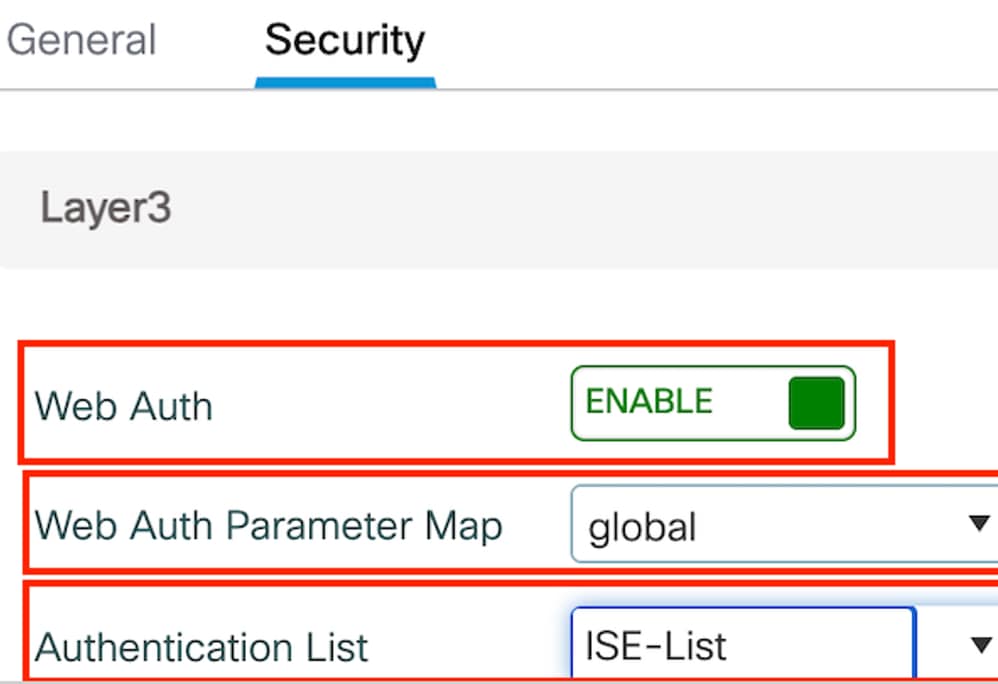

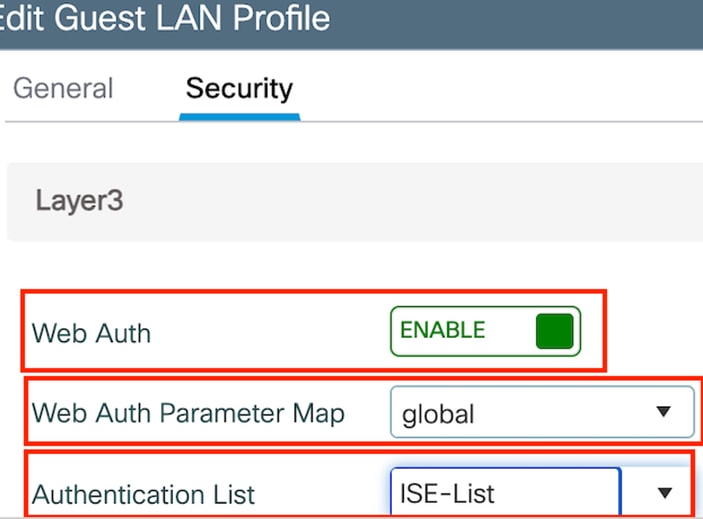

ステップ2:Securityタブで、Web Authを有効にし、Web Authパラメータマップをマップして、AuthenticationドロップダウンリストからRadiusサーバを選択します。

Guest LAN Securityタブ

Guest LAN SecurityタブCLI での設定

guest-lan profile-name Guest-Profile 1 wired-vlan 2024

security web-auth authentication-list ISE-List

security web-auth parameter-map globalゲストLANマップ

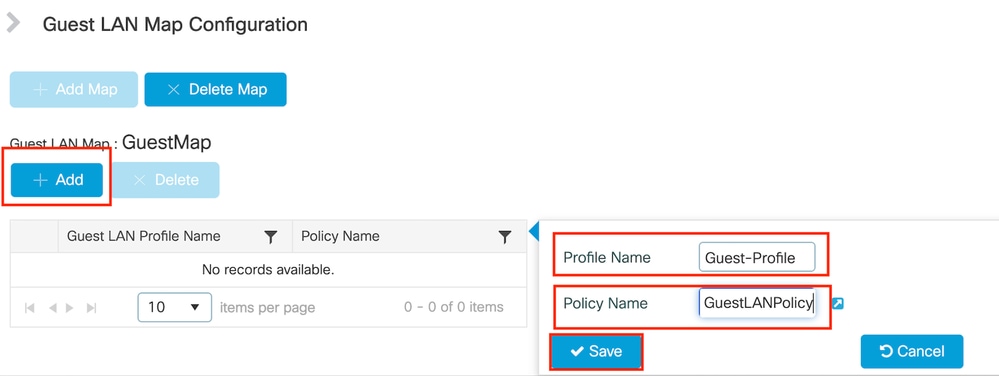

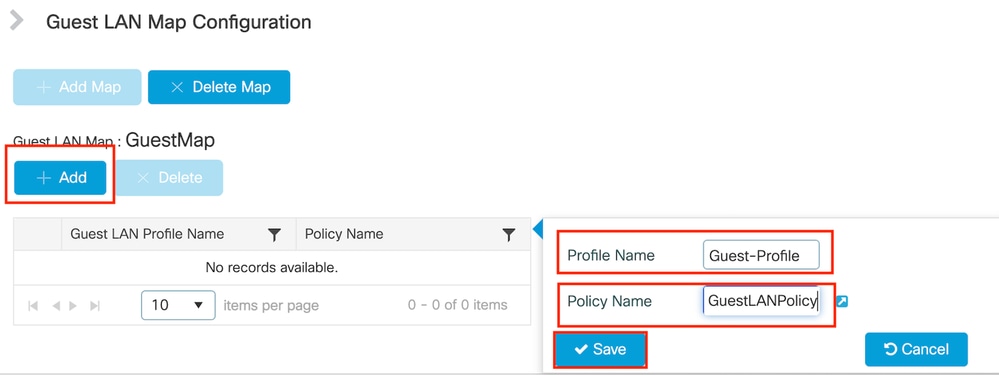

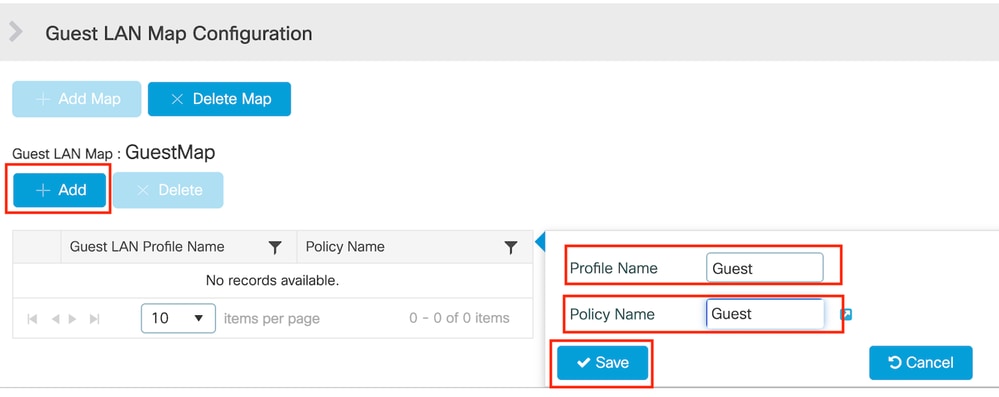

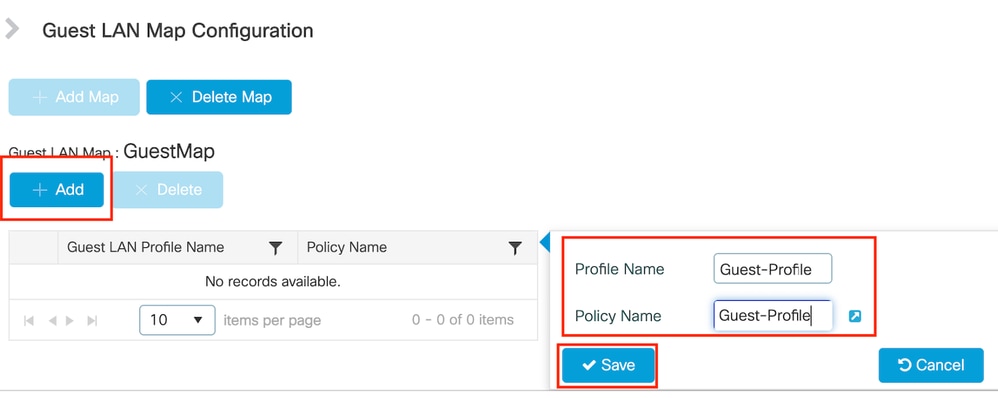

Configuration > Wireless > Guest LANの順に選択します。

Guest LAN MAP configurationセクションで、Addを選択し、ポリシープロファイルとゲストLANプロファイルをマッピングします

ゲストLANマップ

ゲストLANマップ

CLI での設定

wireless guest-lan map GuestMap

guest-lan Guest-Profile policy GuestLANPolicy

アンカー9800 WLCでの設定

Webパラメータマップの設定

ステップ1:Configuration > Security > Web Authの順に移動し、Globalを選択して、コントローラとトラストポイントマッピングの仮想IPアドレスを確認し、タイプがwebauthに設定されていることを確認します。

グローバルパラメータマップ

グローバルパラメータマップ

ステップ2:Advancedタブで、クライアントリダイレクション用の外部WebページのURLを設定します。「Redirect URL for Login」と「Redirect On-Failure」を設定します。「Redirect On-Success」はオプションです。

設定が完了すると、リダイレクトURLのプレビューがWeb認証プロファイルに表示されます。

Advancedタブ

Advancedタブ

CLI での設定

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

intercept-https-enable.

trustpoint TP-self-signed-3915430211

webauth-http-enable

AAA設定:

ステップ1:RADIUSサーバを作成します。

Configuration > Security > AAAの順に移動し、Server/GroupセクションにあるAddをクリックし、Create AAA Radius Serverページで、サーバ名、IPアドレス、およびShared Secretを入力します。

RADIUS サーバの設定

RADIUS サーバの設定

CLI での設定

radius server ISE-Auth

address ipv4 10.197.224.122 auth-port 1812 acct-port 1813

key *****

server name ISE-Auth

ステップ2:RADIUSサーバグループを作成します。

Server Groupsセクションの下にあるAddを選択して、サーバグループを定義し、グループ設定に含めるサーバを切り替えます。

[アンカー半径]領域

[アンカー半径]領域

CLI での設定

aaa group server radius ISE-Group

server name ISE-Auth

ip radius source-interface Vlan2081

deadtime 5

ステップ3:AAA方式リストを設定します。

AAA Method Listタブに移動し、Authenticationの下でAddを選択し、Typeに「login」、Group typeに「Group」を指定した方式リスト名を定義し、Assigned Server Groupセクションの下で設定した認証サーバグループをマッピングします。

認証方式リスト

認証方式リスト

CLI での設定

aaa authentication login ISE-List group ISE-Groupポリシープロファイルの設定

ステップ1:Configuration > Tag & Profiles > Policyの順に移動し、外部コントローラ上と同じ名前でポリシープロファイルを設定し、プロファイルを有効にします。

アンカーポリシープロファイル

アンカーポリシープロファイル

ステップ2:アクセスポリシーで、ドロップダウンリストから有線クライアントVLANをマッピングします

Access Policiesタブ

Access Policiesタブ

注:ポリシープロファイルの設定は、VLANを除いて、外部コントローラとアンカーコントローラの両方で一致している必要があります。

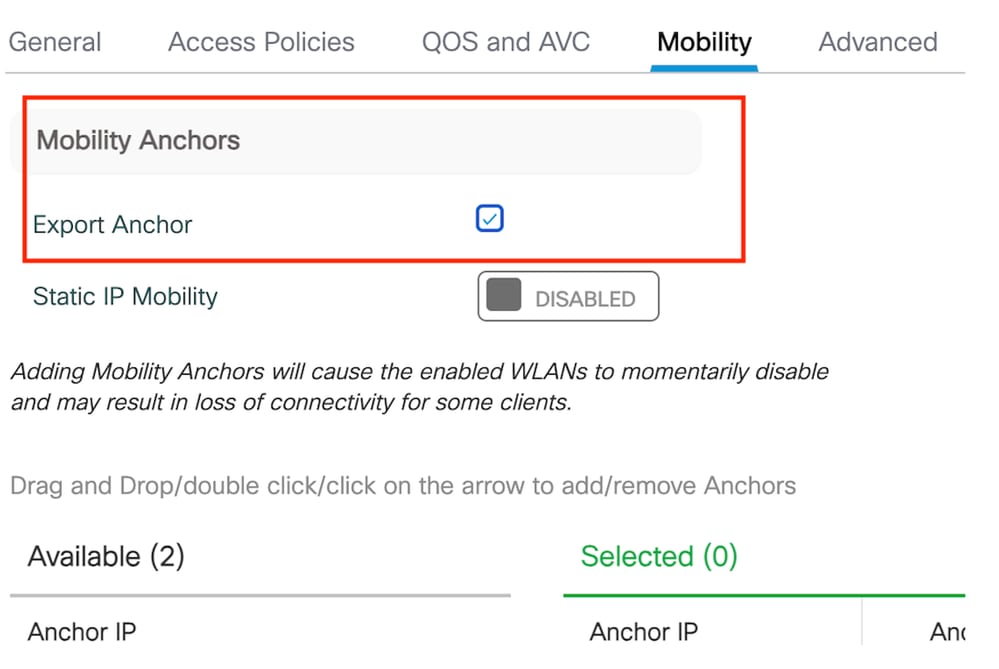

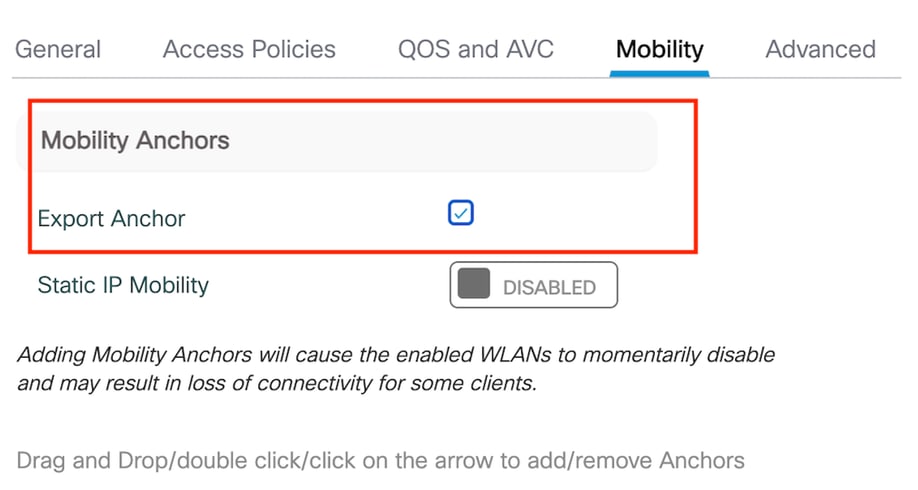

ステップ3:Mobilityタブで、Export Anchorチェックボックスにチェックマークを付けます。

アンカーを書き出し

アンカーを書き出し

注:この設定では、9800ワイヤレスLANコントローラ(WLC)を、指定したポリシープロファイルに関連付けられたすべてのWLANのアンカーWLCとして指定しています。外部9800 WLCがアンカーWLCにクライアントをリダイレクトすると、クライアントに割り当てられたWLANとポリシープロファイルに関する詳細が提供されます。これにより、アンカーWLCは、受信した情報に基づいて適切なローカルポリシープロファイルを適用できます。

CLI での設定

wireless profile policy GuestLANPolicy

mobility anchor

vlan VLAN2024

no shutdown

ゲストLANプロファイルの設定

ステップ1:Configuration > Wireless > Guest LANの順に選択し、Addを選択して、ゲストLANプロファイルを作成および設定します。プロファイル名が外部コントローラのプロファイル名と一致していることを確認します。アンカーコントローラで有線VLANを無効にする必要があります。

ゲストLANプロファイル

ゲストLANプロファイル

ステップ2:セキュリティ設定で、Web Authを有効にし、Web Authパラメータマップと認証リストを設定します。

注:ゲストLANプロファイル設定は、有線VLANステータスを除き、外部コントローラとアンカーコントローラで同一である必要があります

CLI での設定

guest-lan profile-name Guest-Profile 1

security web-auth authentication-list ISE-List

security web-auth parameter-map global

ゲストLANマップ

ステップ1:Configuration > Wireless > Guest LANの順に移動します。Guest LAN MAP configurationセクションで、Addを選択し、ポリシープロファイルをゲストLANプロファイルにマッピングします。

ゲストLANマップ

ゲストLANマップ

wireless guest-lan map GuestMap

guest-lan Guest-Profile policy GuestLANPolicy

AireOS 5520コントローラにアンカーされたCatalyst 9800での有線ゲストの設定

Network Topology

Network Topology

外部9800 WLC上の設定

Webパラメータマップの設定

ステップ1:Configuration > Security > Web Authの順に移動し、Globalを選択します。コントローラの仮想IPアドレスとトラストポイントがプロファイル上で正しくマッピングされ、タイプがwebauthに設定されていることを確認します。

Webパラメータマップ

Webパラメータマップ

ステップ2:Advancedタブで、クライアントのリダイレクト先となる外部WebページのURLを指定します。ログイン用のリダイレクトURLと障害時のリダイレクトを設定します。Redirect On-Success設定はオプションの設定です。

Advancedタブ

Advancedタブ

CLI での設定

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

trustpoint TP-self-signed-3010594951

webauth-http-enable

注:AAAの設定については、外部9800 WLCの「」セクションの設定の詳細を参照してください。

ポリシープロファイルの設定

ステップ1:Configuration > Tags & Profiles > Policyの順に移動します。Addを選択し、Generalタブでプロファイルの名前を指定し、ステータスの切り替えを有効にします。

ポリシー プロファイル

ポリシー プロファイル

ステップ2:Access Policiesタブで、ランダムVLANを割り当てます。

アクセスポリシー

アクセスポリシー

ステップ3:Mobilityタブで、アンカーコントローラを切り替えてプライオリティをPrimary (1)に設定します

Mobilityタブ

Mobilityタブ

注:9800外部WLCのポリシープロファイルは、VLAN設定を除き、5520アンカーWLCのゲストLANプロファイルと一致する必要があります

CLI での設定

wireless profile policy Guest

no accounting-interim

exclusionlist timeout 180

no flex umbrella dhcp-dns-option

mobility anchor 10.76.118.74 priority 1

no shutdown

ゲストLANプロファイルの設定

ステップ1:Configuration > Wireless > Guest LANの順に移動し、Addを選択します。一意のプロファイル名を設定して有線VLANを有効にし、有線ゲストユーザ専用のVLAN IDを指定します。最後に、プロファイルステータスをEnabledに切り替えます。

ゲストLANポリシー

ゲストLANポリシー

ステップ2:Securityタブで、Web Authを有効にし、Web Authパラメータマップをマップして、AuthenticationドロップダウンリストからRADIUSサーバを選択します。

Securityタブ

Securityタブ

注:ゲストLANプロファイル名は、9800外部コントローラと5520アンカーコントローラで同じである必要があります

CLI での設定

guest-lan profile-name Guest 2 wired-vlan 11

security web-auth authentication-list ISE-List

security web-auth parameter-map global

ゲストLANマップ

ステップ1:Configuration > Wireless > Guest LANの順に移動します。Guest LAN MAP configurationセクションで、Addを選択し、ポリシープロファイルをゲストLANプロファイルにマッピングします。

ゲストLANマップ

ゲストLANマップ

CLI での設定

wireless guest-lan map GuestMap

guest-lan Guest policy Guest

アンカー5520 WLCでの設定

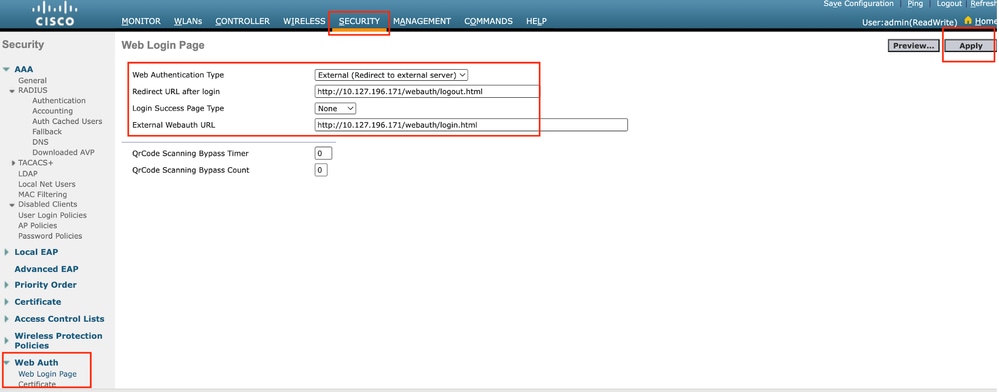

Web認証の設定

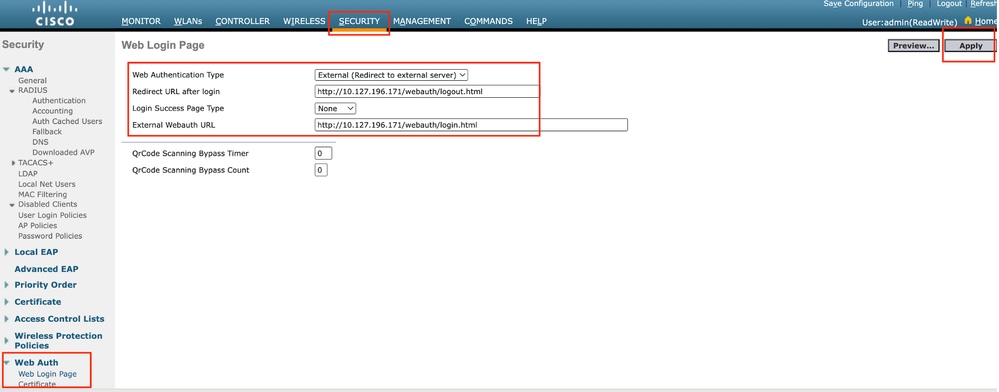

ステップ1:Security > Web Auth > Web Login Pageの順に移動します。Web認証のタイプをExternal (Redirect to external server)に設定し、外部Web認証URLを設定します。ログイン後のリダイレクトURLはオプションであり、認証が成功した後にクライアントを専用ページにリダイレクトする必要がある場合に設定できます。

Web認証の設定

Web認証の設定

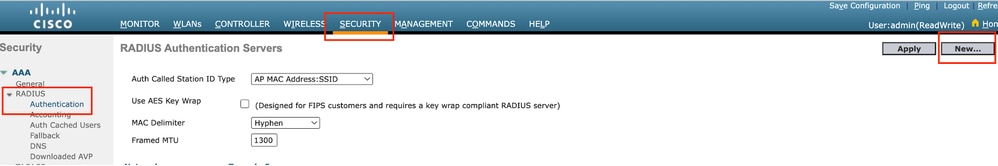

AAA設定:

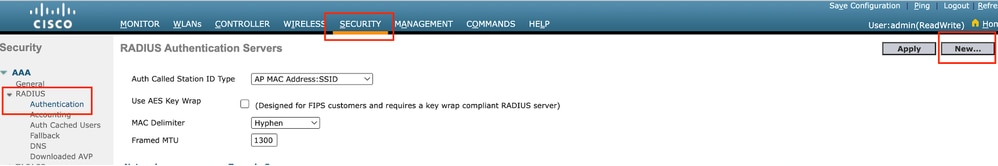

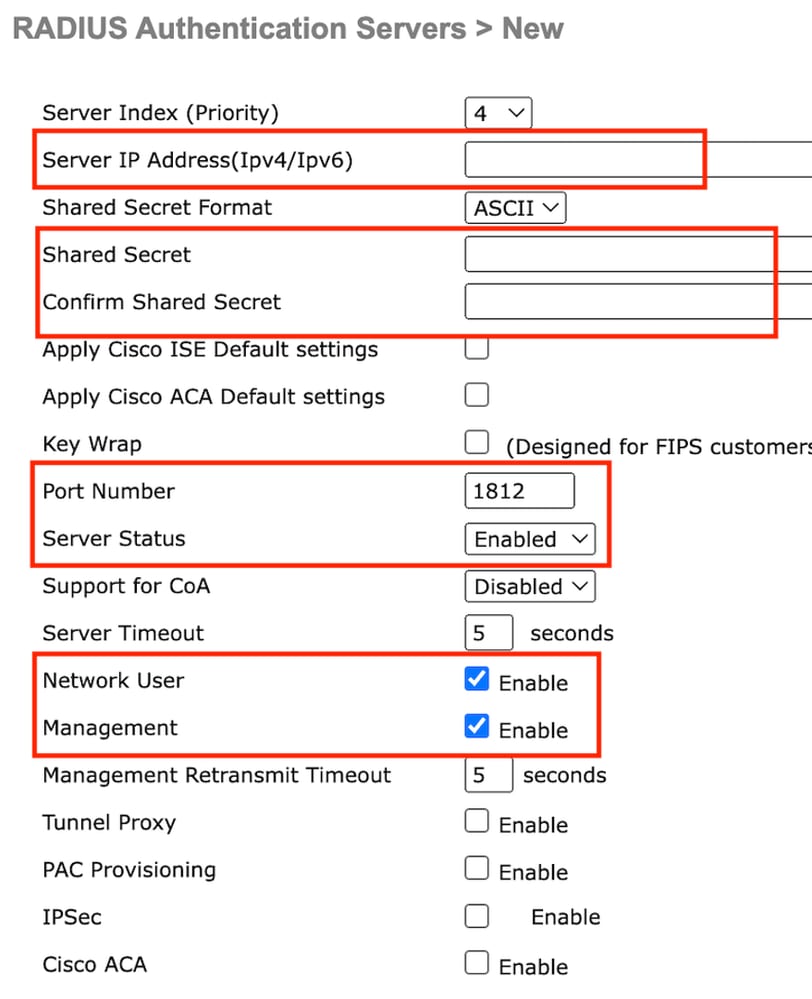

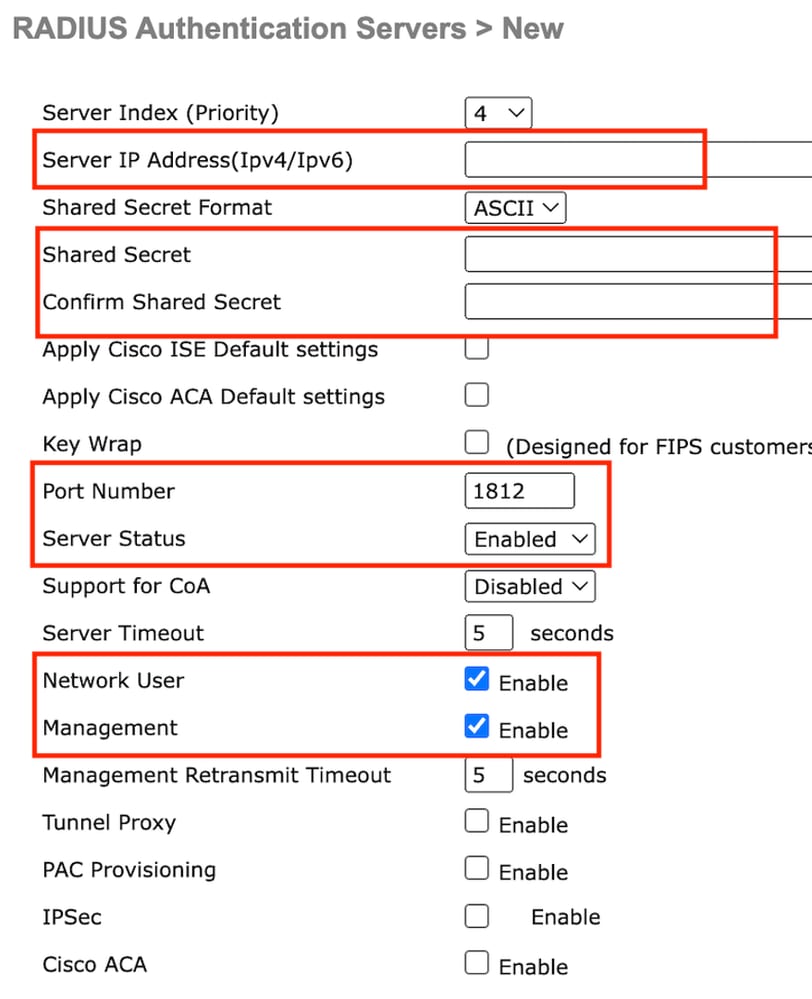

ステップ1:RADIUSサーバを設定します。

Security > Radius > Authentication > Newの順に移動します。

RADIUS サーバ

RADIUS サーバ

ステップ2:コントローラでRADIUSサーバのIPと共有秘密を設定します。サーバのステータスをEnabledに切り替え、Network Userチェックボックスにチェックマークを付けます。

サーバ設定

サーバ設定

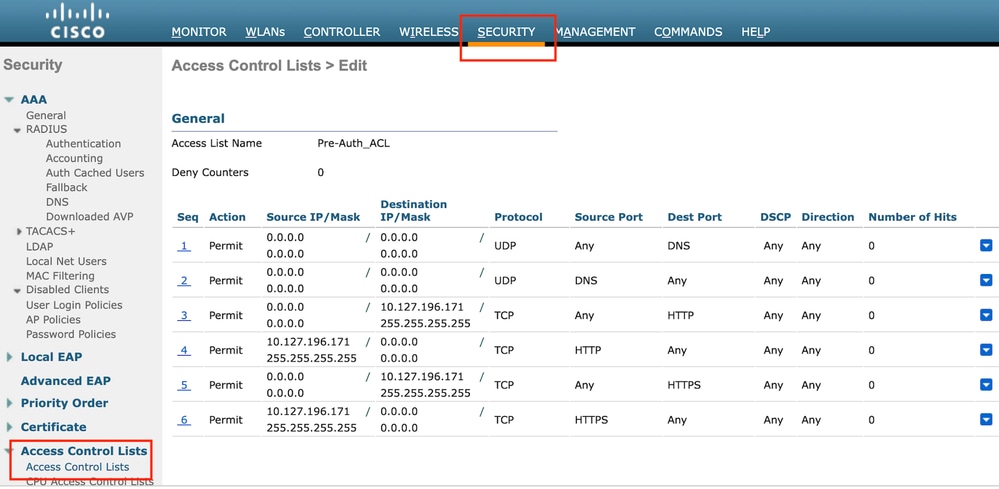

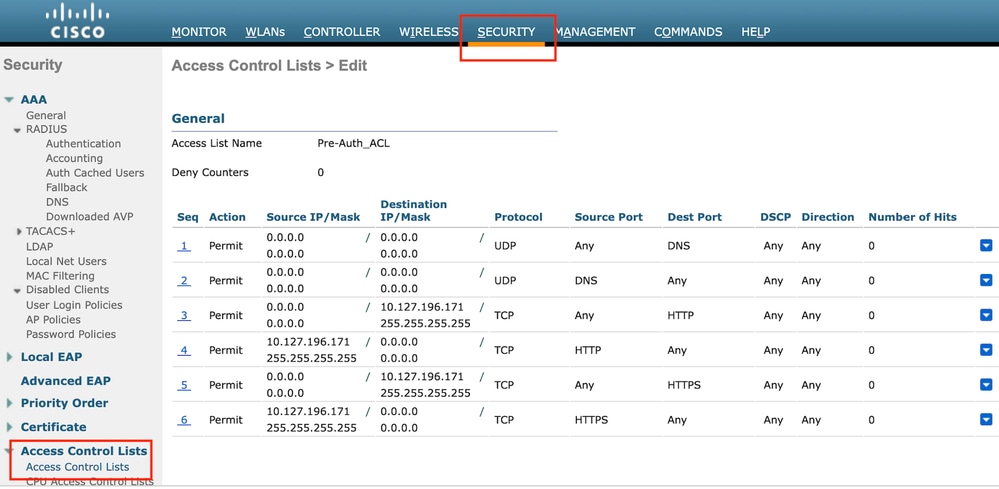

アクセスコントロールリストの設定

ステップ1:Security > Access Control Listの順に移動し、Newを選択します。DNSおよび外部Webサーバへのトラフィックを許可する事前認証ACLを作成します。

Webサーバへのトラフィックを許可するアクセスリスト

Webサーバへのトラフィックを許可するアクセスリスト

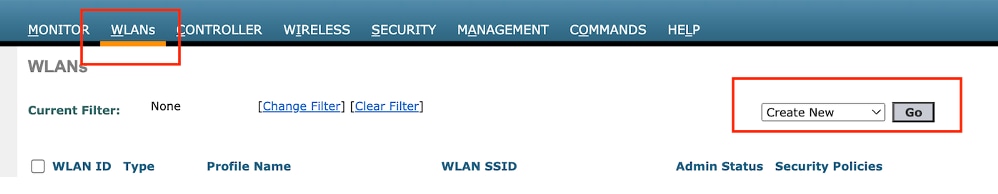

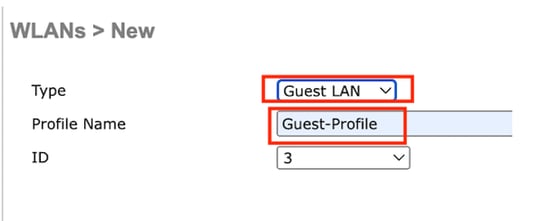

ゲストLANプロファイルの設定

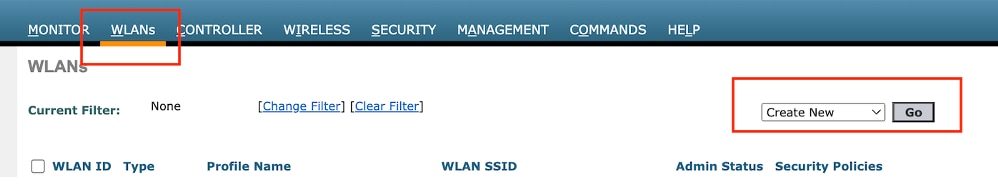

ステップ1:WLANsに移動し、Create Newを選択します。

Type as Guest LANを選択し、9800フォーリンコントローラのポリシープロファイルと同じ名前を設定します。

ゲストLANの作成

ゲストLANの作成

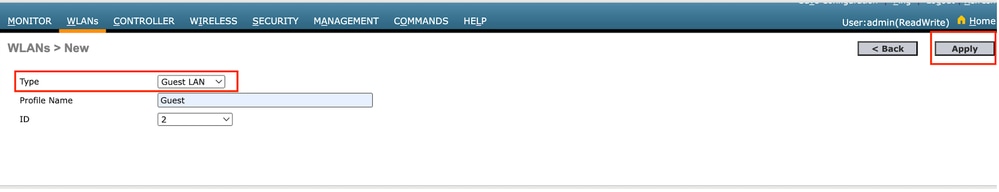

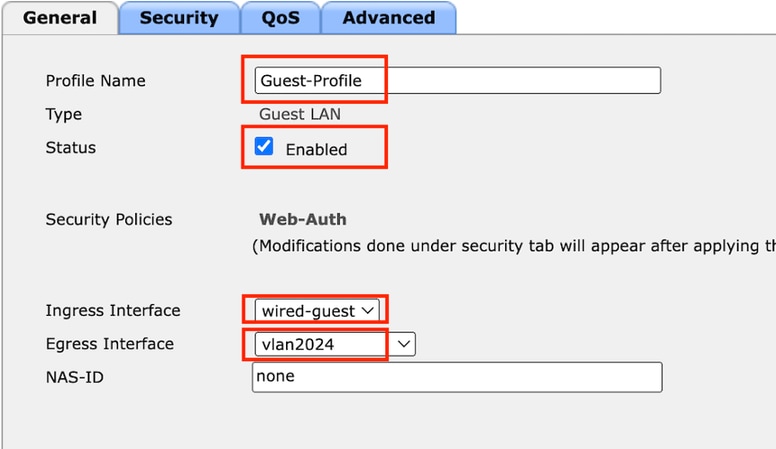

ゲストLANプロファイル

ゲストLANプロファイル

ステップ2:ゲストLANプロファイルの入力インターフェイスと出力インターフェイスをマッピングします。

この場合、入力インターフェイスはnoneです。これは、入力インターフェイスが外部コントローラからのEoIPトンネルであるためです。

出力インターフェイスは、有線クライアントが物理的に接続するVLANです(WANの場合)。

ゲストLANプロファイル

ゲストLANプロファイル

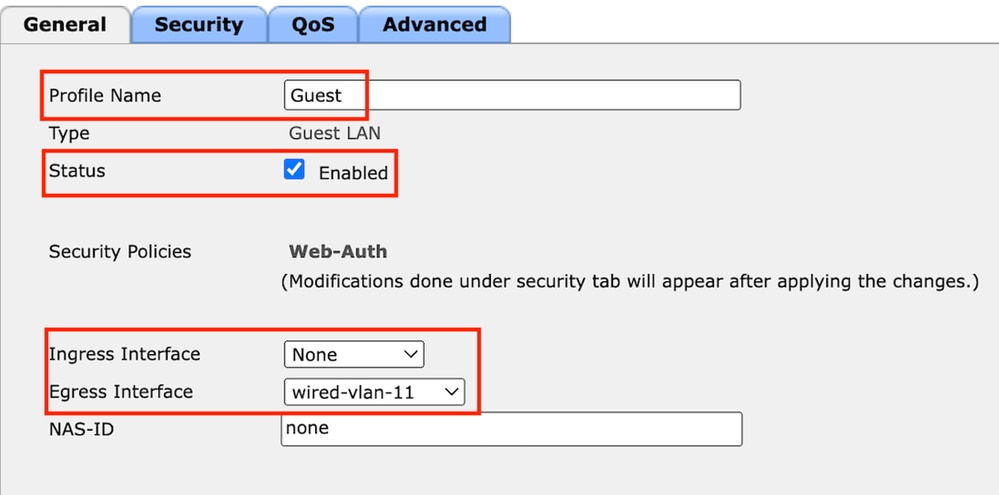

ステップ3:Securityタブで、Web Authenticationとしてレイヤ3セキュリティを選択し、事前認証ACLをマッピングします。

Guest LAN Securityタブ

Guest LAN Securityタブ

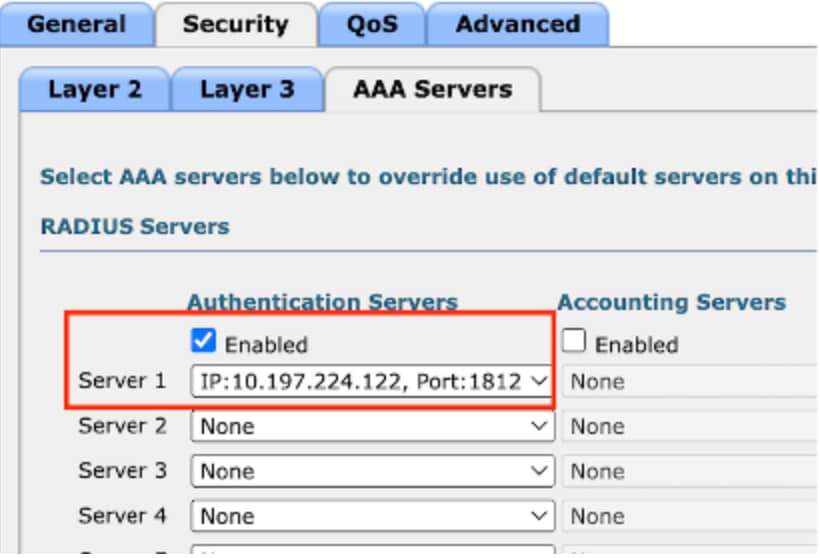

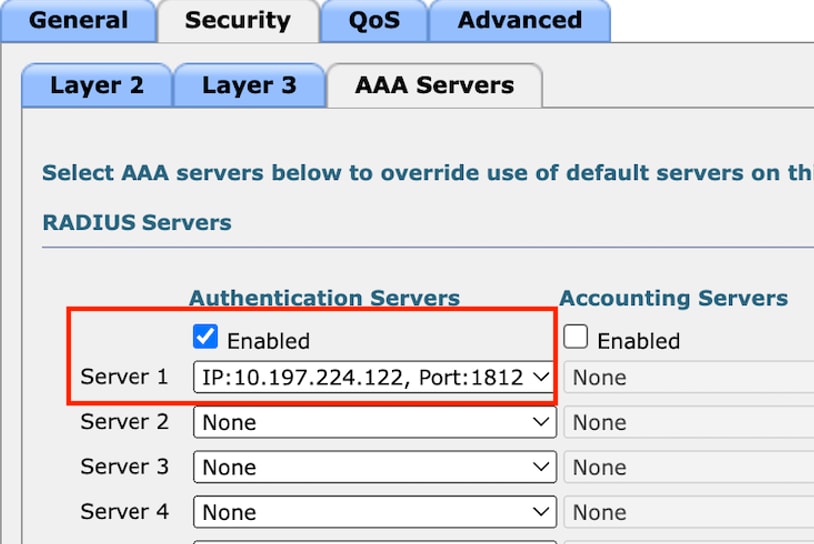

ステップ4:Security > AAA Serverの順に移動します。

ドロップダウンを選択し、RADIUSサーバをゲストLANプロファイルにマッピングします。

RADIUSサーバをゲストLANプロファイルにマッピングします。

RADIUSサーバをゲストLANプロファイルにマッピングします。

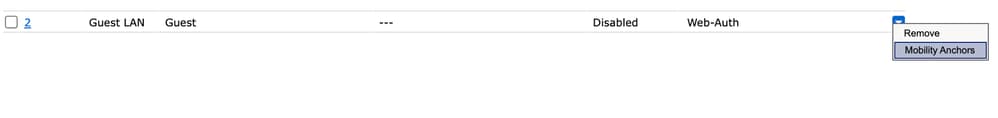

ステップ5:WLANに移動します。ゲストLANプロファイルのドロップダウンアイコンにカーソルを合わせ、Mobility Anchorsを選択します。

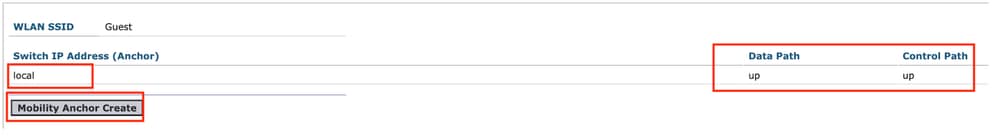

ステップ6:Mobility Anchor Createを選択して、コントローラをこのゲストLANプロファイルのエクスポートアンカーとして設定します。

モビリティアンカーの作成

モビリティアンカーの作成

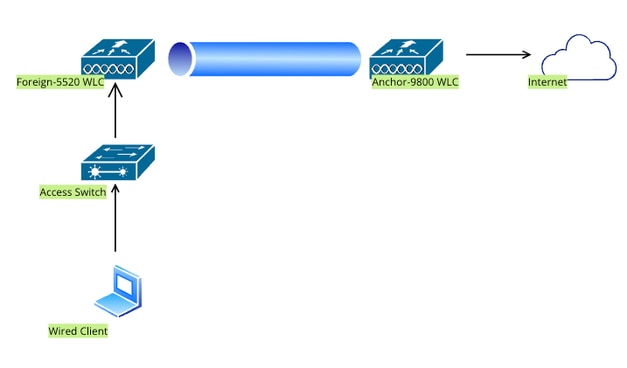

Catalyst 9800にアンカーされたAireOS 5520での有線ゲストの設定

Network Topology

Network Topology

外部5520 WLC上の設定

コントローラインターフェイスの設定

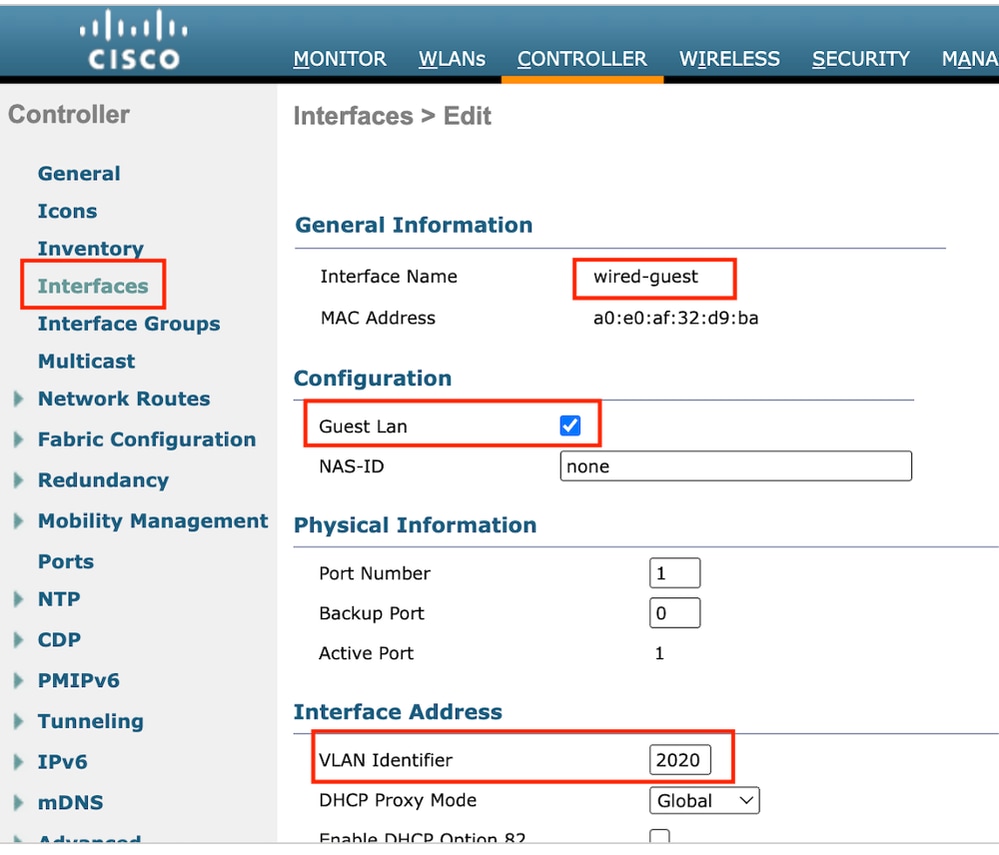

ステップ1:Controller > Interfaces > Newの順に移動します。インターフェイス名、VLAN IDを設定し、ゲストLANを有効にします。

有線ゲストには2つのダイナミックインターフェイスが必要です。

最初に、レイヤ2ダイナミックインターフェイスを作成し、ゲストLANとして指定します。このインターフェイスは、有線クライアントが物理的に接続するゲストLANの入力インターフェイスとして機能します。

入力インターフェイス

入力インターフェイス

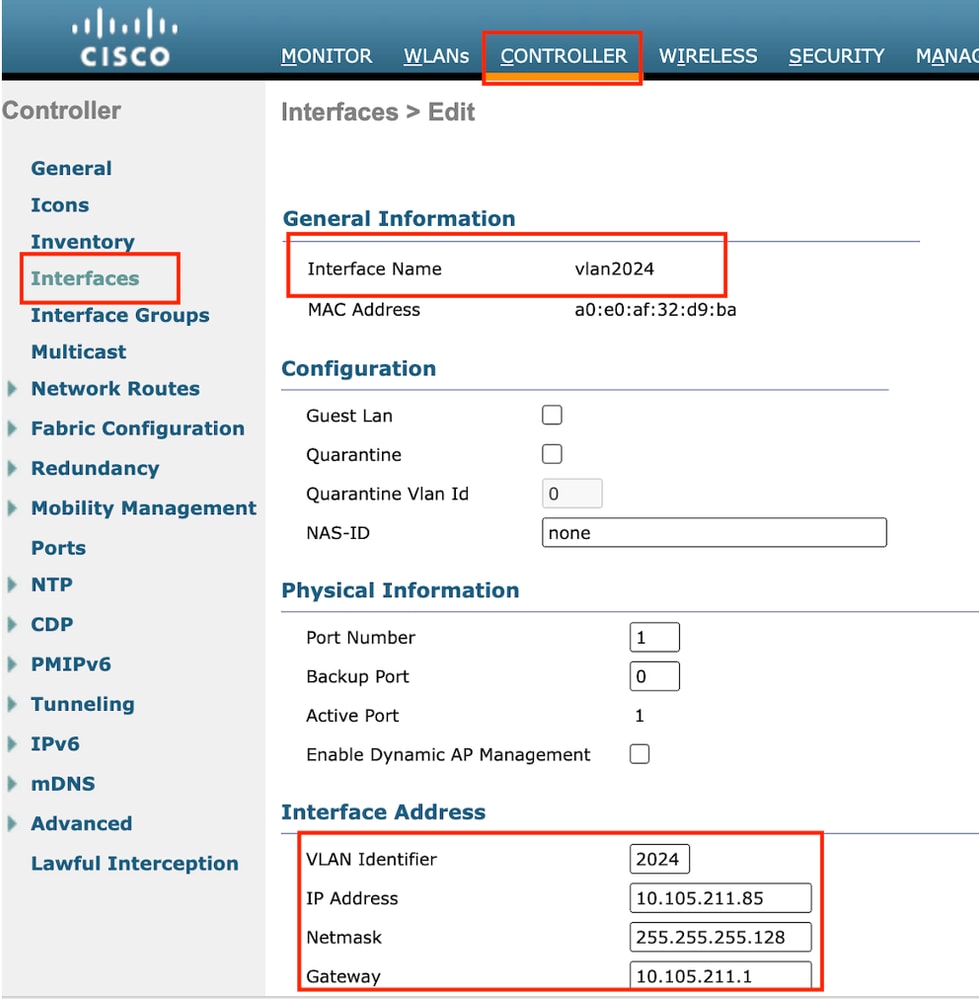

ステップ2:Controller > Interfaces > Newの順に移動します。インターフェイス名とVLAN IDを設定します。

2番目のダイナミックインターフェイスはコントローラのレイヤ3インターフェイスである必要があり、有線クライアントはこのVLANサブネットからIPアドレスを受信します。このインターフェイスは、ゲストLANプロファイルの出力インターフェイスとして機能します。

出力インターフェイス

出力インターフェイス

スイッチポートの設定

有線ゲストユーザはアクセスレイヤスイッチに接続します。これらの指定ポートは、コントローラでゲストLANが有効になっているVLANで設定する必要があります

アクセスレイヤスイッチポートの設定

interface gigabitEthernet <x/x/x>

description有線ゲストアクセス

switchport access vlan 2020

switchport mode access

最後

外部コントローラアップリンクポートの設定

インターフェイスTenGigabitEthernet<x/x/x>

description:外部WLCへのトランクポート

switchport mode trunk

switchport trunk native vlan 2081

switchport trunk allowed vlan 2081,2020

最後

アンカーコントローラアップリンクポートの設定

インターフェイスTenGigabitEthernet<x/x/x>

説明アンカーWLCへのトランクポート

switchport mode trunk

switchport trunk native vlan 2081

switchport trunk allowed vlan 2081,2024

最後

Web認証の設定

ステップ1:Security > Web Auth > Web Login Pageの順に移動します。Web認証のタイプをExternal (Redirect to external server)に設定し、外部Web認証URLを設定します。ログイン後のリダイレクトURLはオプションであり、認証が成功した後にクライアントを専用ページにリダイレクトする必要がある場合に設定できます。

Web認証の設定

Web認証の設定

AAA設定:

ステップ1:RADIUSサーバを設定します。

Security > Radius > Authentication > Newの順に移動します。

RADIUS サーバ

RADIUS サーバ

ステップ2:コントローラでRADIUSサーバのIPと共有秘密を設定します。サーバのステータスをEnabledに切り替え、Network Userチェックボックスにチェックマークを付けます。

サーバ設定

サーバ設定

アクセスコントロールリストの設定

ステップ1:Security > Access Control Listの順に移動し、Newを選択します。DNSおよび外部Webサーバへのトラフィックを許可する事前認証ACLを作成します。

Webサーバへのトラフィックを許可するアクセスリスト

Webサーバへのトラフィックを許可するアクセスリスト

ゲストLANプロファイルの設定

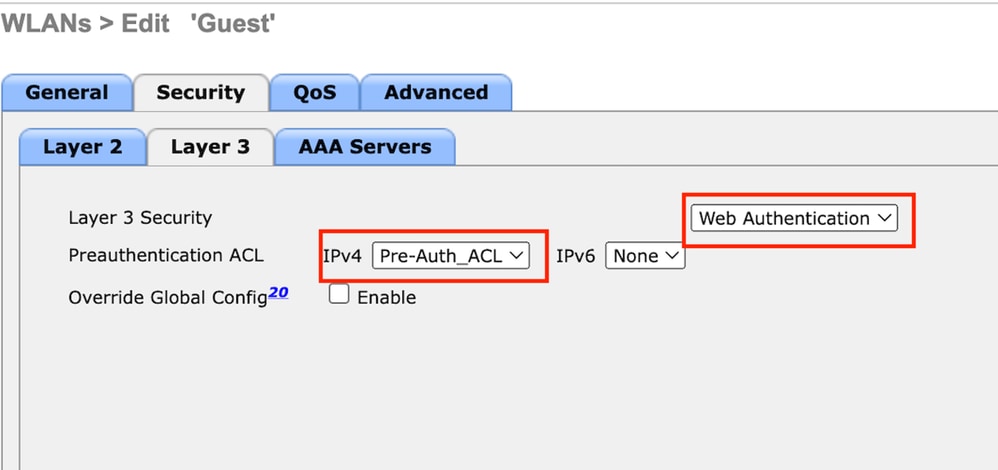

ステップ1:WLAN > Create New > Goの順に移動します。

ゲストLANプロファイル

ゲストLANプロファイル

Type as Guest LANを選択して、プロファイル名を設定します。9800アンカーコントローラのポリシープロファイルとゲストLANプロファイルで同じ名前を設定する必要があります。

ゲストLANプロファイル

ゲストLANプロファイル

ステップ2:Generalタブで、入力インターフェイスと出力インターフェイスをゲストLANプロファイルにマッピングします。

入力インターフェイスは、有線クライアントが物理的に接続するVLANです。

出力インターフェイスは、クライアントがIPアドレスを要求するVLANサブネットです。

ゲストLANプロファイル

ゲストLANプロファイル

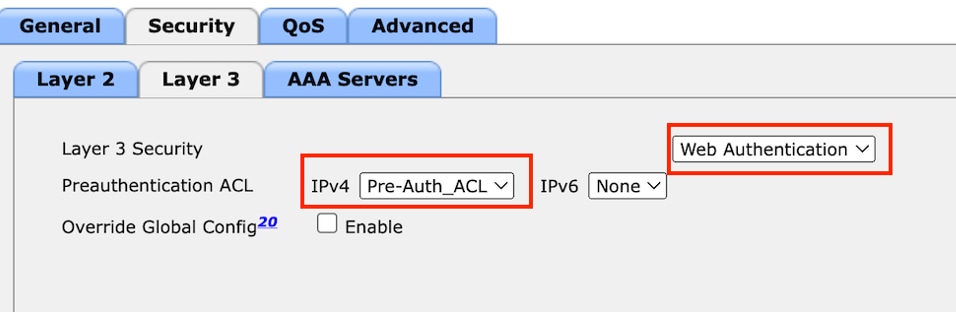

ステップ3:Security > Layer 3の順に選択します。

Web AuthenticationとしてLayer 3 Securityを選択し、事前認証ACLをマッピングします。

Layer 3 Securityタブ

Layer 3 Securityタブ

ステップ4:

AAA serversタブで、RADIUSサーバとチェックボックスEnabledをマッピングします。

ゲストLANプロファイルへのRADIUSサーバのマッピング

ゲストLANプロファイルへのRADIUSサーバのマッピング

ステップ5:WLANページに移動し、ゲストLANプロファイルのドロップダウンアイコンの上にカーソルを置いて、モビリティアンカーを選択します。

モビリティアンカー

モビリティアンカー

ステップ6:ドロップダウンリストからモビリティアンカーをゲストLANプロファイルにマッピングします。

モビリティアンカーのゲストLANへのマッピング

モビリティアンカーのゲストLANへのマッピング

アンカー9800 WLCでの設定

Webパラメータマップの設定

ステップ1:Configuration > Security > Web Authの順に移動し、Globalを選択します。コントローラの仮想IPアドレスとトラストポイントがプロファイル上で正しくマッピングされ、タイプがwebauthに設定されていることを確認します。

Webパラメータマップ

Webパラメータマップ

ステップ2:Advancedタブで、クライアントのリダイレクト先となる外部WebページのURLを指定します。ログイン用のリダイレクトURLと障害時のリダイレクトを設定します。Redirect On-Success設定はオプションの設定です。

Advancedタブ

Advancedタブ

CLI での設定

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

trustpoint TP-self-signed-3010594951

webauth-http-enable

注:AAA設定については、外部9800 WLCの「別のCatalyst 9800にアンカーされたCatalyst 9800での有線ゲストの設定」の項の設定の詳細を参照してください。

ポリシープロファイルの設定

ステップ1:Configuration > Tags & Profiles > Policyの順に移動します。外部コントローラのゲストLANプロファイルに使用したのと同じ名前で、ポリシープロファイルを設定します。

ポリシー プロファイル

ポリシー プロファイル

ステップ2:Access Policiesタブで、ドロップダウンリストから有線クライアントvlanをマッピングします

アクセスポリシー

アクセスポリシー

ステップ3:Mobilityタブで、Export Anchorチェックボックスにチェックマークを付けます。

Mobilityタブ

Mobilityタブ

CLI での設定

wireless profile policy Guest-Profile

no accounting-interim

exclusionlist timeout 180

no flex umbrella dhcp-dns-option

mobility anchor

vlan VLAN2024

no shutdown

ゲストLANプロファイルの設定

ステップ1:Configuration > Wireless > Guest LANの順に移動し、Addを選択して、ゲストLANプロファイルを設定し、有線VLANステータスを無効にします。

アンカー上のゲストLANプロファイル名は、外部WLC上のゲストLANプロファイルと同じにする必要があります。

ゲストLANプロファイル

ゲストLANプロファイル

ステップ2:Securityタブで、Web Authを有効にします。 Web Authパラメータマップと認証リストをドロップダウンリストから選択します

Guest LAN Securityタブ

Guest LAN Securityタブ

CLI での設定

guest-lan profile-name Guest-Profile 1

security web-auth authentication-list ISE-List

security web-auth parameter-map global

ゲストLANマップ

ステップ1:Configuration > Wireless > Guest LANの順に移動します。Guest LAN MAP configurationセクションで、Addを選択し、ポリシープロファイルをゲストLANプロファイルにマッピングします。

ゲストLANマップ

ゲストLANマップ

確認

コントローラ構成の検証

#showゲストLANサマリー

GLAN GLAN Profile Name Status

------------------------------------------------

1 Guest-Profile UP

2 Guest UP

#showゲストLAN ID 1

Guest-LAN Profile Name : Guest

================================================

Guest-LAN ID : 2

Wired-Vlan : 11

Status : Enabled

Number of Active Clients : 0

Max Associated Clients : 2000

Security

WebAuth : Enabled

Webauth Parameter Map : global

Webauth Authentication List : ISE-List

Webauth Authorization List : Not configured

mDNS Gateway Status : Bridge

#showパラメータマップタイプwebauthグローバル

Parameter Map Name : global

Type : webauth

Redirect:

For Login : http://10.127.196.171/webauth/login.html

On Success : http://10.127.196.171/webauth/logout.html

On Failure : http://10.127.196.171/webauth/failed.html

Portal ipv4 : 10.127.196.171

Virtual-ipv4 : 192.0.2.1

#show parameter-map type webauth name <profile name>(カスタムWebパラメータプロファイルを使用する場合)

#show wireless guest-lan-mapの要約

GLAN Profile Name Policy Name

------------------------------------------------------------------------------

Guest Guest

#show wireless mobility summary

IP Public Ip MAC Address Group Name Multicast IPv4 Multicast IPv6 Status PMTU

--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

10.76.118.70 10.76.118.70 f4bd.9e59.314b cisco1 0.0.0.0 :: Up 1385

#show ip http serverステータス

HTTP server status: Enabled

HTTP server port: 80

HTTP server active supplementary listener ports: 21111

HTTP server authentication method: local

HTTP secure server capability: Present

HTTP secure server status: Enabled

HTTP secure server port: 443

HTTP secure server trustpoint: TP-self-signed-3010594951

>show guest-lan summary(ゲストLANの概要を表示)

Number of Guest LANs............................. 1

GLAN ID GLAN Profile Name Status Interface Name

------- ------------------------------------- -------- --------------------

2 Guest Enabled wired-vlan-11

>show guest-lan 2

Guest LAN Identifier............................. 2

Profile Name..................................... Guest

Status........................................... Enabled

Interface........................................ wired-vlan-11

Radius Servers

Authentication................................ 10.197.224.122 1812 *

Web Based Authentication...................... Enabled

Web Authentication Timeout.................... 300

IPv4 ACL........................................ Pre-Auth_ACL

Mobility Anchor List

GLAN ID IP Address Status

------- --------------- ------

2 10.76.118.74 Up

>カスタムWebをすべて表示

Radius Authentication Method..................... PAP

Cisco Logo....................................... Enabled

CustomLogo....................................... None

Custom Title..................................... None

Custom Message................................... None

Custom Redirect URL.............................. http://10.127.196.171/webauth/logout.html

Web Authentication Login Success Page Mode....... None

Web Authentication Type.......................... External

Logout-popup..................................... Enabled

External Web Authentication URL.................. http://10.127.196.171/webauth/login.html

QR Code Scanning Bypass Timer.................... 0

QR Code Scanning Bypass Count.................... 0

>show custom-web guest-lan 2

Guest LAN Status.............................. Enabled

Web Security Policy........................... Web Based Authentication

WebAuth Type.................................. External

Global Status................................. Enabledクライアントポリシーの状態の検証

外部では、

#showワイヤレスクライアントの概要

外部コントローラ上のクライアントポリシーマネージャの状態は、クライアントが正常に関連付けられた後に実行されます。

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 N/A GLAN 1 Run 802.3 Web Auth Export Foreign

>show client detail a0ce.c8c3.a9b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. N/A

Client Webauth Username ......................... N/A

Client State..................................... Associated

User Authenticated by ........................... None

Client User Group................................

Client NAC OOB State............................. Access

guest-lan........................................ 1

Wireless LAN Profile Name........................ Guest-Profile

Mobility State................................... Export Foreign

Mobility Anchor IP Address....................... 10.76.118.70

Security Policy Completed........................ Yes

Policy Manager State............................. RUN

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACL

EAP Type......................................... Unknown

Interface........................................ wired-guest-egress

VLAN............................................. 2024

Quarantine VLAN.................................. 0

アンカー、

アンカーコントローラでクライアント状態の遷移を監視する必要があります。

クライアントポリシーマネージャの状態がWeb Auth pending(WAUTH)です。

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 10.76.6.156 GLAN 1 Webauth Pending 802.3 Web Auth Export Anchor

クライアントが認証されると、ポリシーマネージャの状態はRUN状態に移行します。

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 10.76.6.156 GLAN 1 Run 802.3 Web Auth Export Anchor

#show wireless client mac-address a0ce.c8c3.a9b5 detail

Client MAC Address : a0ce.c8c3.a9b5

Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.105.211.69

Client State : Associated

Policy Profile : Guest-Profile

Flex Profile : N/A

Guest Lan:

GLAN Id: 1

GLAN Name: Guest-Profile

Mobility:

Foreign IP Address : 10.76.118.74

Point of Attachment : 0xA0000003

Point of Presence : 0

Move Count : 1

Mobility Role : Export Anchor

Mobility Roam Type : L3 Requested

Policy Manager State: Webauth Pending

Last Policy Manager State : IP Learn Complete

Client Entry Create Time : 35 seconds

VLAN : VLAN2024

Session Manager:

Point of Attachment : mobility_a0000003

IIF ID : 0xA0000003

Authorized : FALSE

Session timeout : 28800

Common Session ID: 4a764c0a0000008ea0285466

Acct Session ID : 0x00000000

Auth Method Status List

Method : Web Auth

Webauth State : Login

Webauth Method : Webauth

Server Policies:

Resultant Policies:

URL Redirect ACL : WA-v4-int-10.127.196.171

Preauth ACL : WA-sec-10.127.196.171

VLAN Name : VLAN2024

VLAN : 2024

Absolute-Timer : 28800

Web認証が成功すると、クライアントはRUN状態に移行します。

show wireless client mac-address a0ce.c8c3.a9b5 detail

Client MAC Address : a0ce.c8c3.a9b5

Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.105.211.69

Client Username : testuser

Client State : Associated

Policy Profile : Guest-Profile

Flex Profile : N/A

Guest Lan:

GLAN Id: 1

GLAN Name: Guest-Profile

Wireless LAN Network Name (SSID) : N/A

BSSID : N/A

Connected For : 81 seconds

Protocol : 802.3

Policy Manager State: Run

Last Policy Manager State : Webauth Pending

Client Entry Create Time : 81 seconds

VLAN : VLAN2024

Last Tried Aaa Server Details:

Server IP : 10.197.224.122

Auth Method Status List

Method : Web Auth

Webauth State : Authz

Webauth Method : Webauth

Resultant Policies:

URL Redirect ACL : IP-Adm-V4-LOGOUT-ACL

VLAN Name : VLAN2024

VLAN : 2024

Absolute-Timer : 28800

>show client detail a0:ce:c8:c3:a9:b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. N/A

Client Webauth Username ......................... N/A

Client State..................................... Associated

Wireless LAN Profile Name........................ Guest

WLAN Profile check for roaming................... Disabled

Hotspot (802.11u)................................ Not Supported

Connected For ................................... 90 secs

IP Address....................................... 10.105.211.75

Gateway Address.................................. 10.105.211.1

Netmask.......................................... 255.255.255.128

Mobility State................................... Export Anchor

Mobility Foreign IP Address...................... 10.76.118.70

Security Policy Completed........................ No

Policy Manager State............................. WEBAUTH_REQD

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACLPre-auth

IPv4 ACL Applied Status................. Yes

Pre-auth IPv4 ACL Applied Status................. Yes

認証後、クライアントはRUN状態に移行します。

show client detail a0:ce:c8:c3:a9:b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. testuser

Client Webauth Username ......................... testuser

Client State..................................... Associated

User Authenticated by ........................... RADIUS Server

Client User Group................................ testuser

Client NAC OOB State............................. Access

Connected For ................................... 37 secs

IP Address....................................... 10.105.211.75

Gateway Address.................................. 10.105.211.1

Netmask.......................................... 255.255.255.128

Mobility State................................... Export Anchor

Mobility Foreign IP Address...................... 10.76.118.70

Security Policy Completed........................ Yes

Policy Manager State............................. RUN

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACL

Pre-auth IPv4 ACL Applied Status................. Yes

EAP Type......................................... Unknown

Interface........................................ wired-vlan-11

VLAN............................................. 11

Quarantine VLAN.................................. 0

トラブルシュート

AireOSコントローラデバッグ

クライアントデバッグの有効化

>debug client <H.H.H>

デバッグが有効かどうかを確認するには

>デバッグの表示

デバッグを無効にするには

debug disable-all(すべてのポートを無効にする)

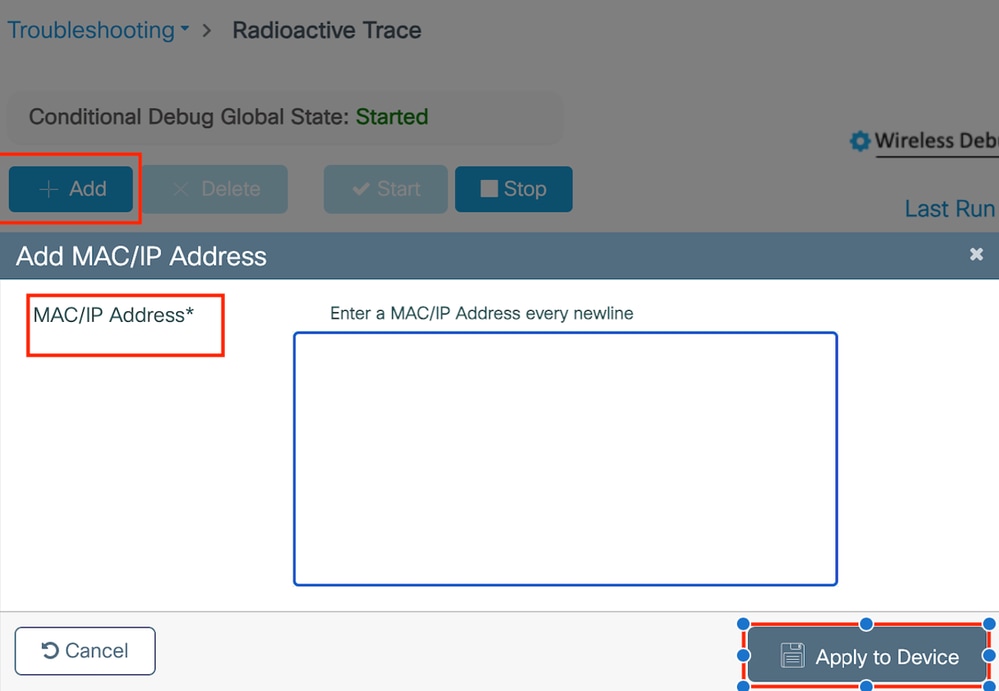

9800放射性微量

CLIで指定したMACアドレスのクライアントデバッグトレースを生成するには、Radio Active Tracingをアクティブにします。

放射性トレースを有効にする手順:

すべての条件付きデバッグが無効になっていることを確認します。

clear platform condition all指定したMACアドレスのデバッグを有効にします。

debug wireless mac monitor-time 問題を再現したら、デバッグを無効にしてRAトレース収集を停止します。

no debug wireless mac

RAトレースが停止すると、デバッグファイルがコントローラのブートフラッシュに生成されます。

show bootflash: | include ra_trace

2728 179 Jul 17 2024 15:13:54.0000000000 +00:00 ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

ファイルを外部サーバにコピーします。

copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp:///ra-FILENAME.txt

デバッグログを表示します。

more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

GUIでRAトレースを有効にします。

WebUIでのRAトレースの有効化

WebUIでのRAトレースの有効化

Embedded Packet Capture

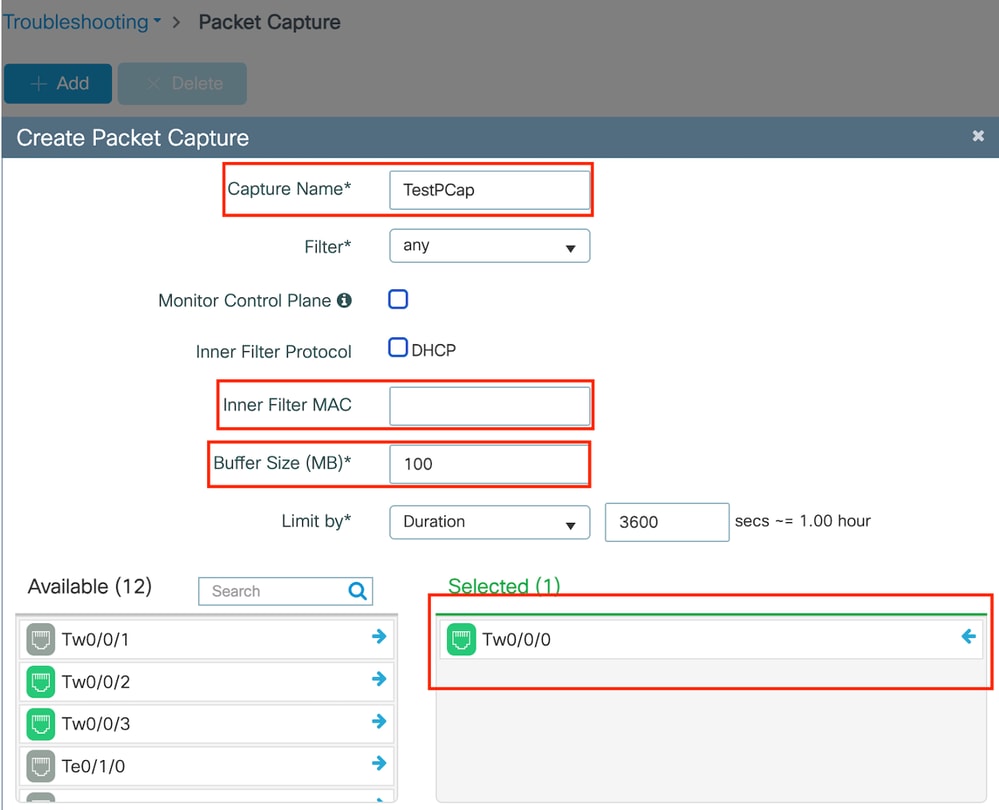

Troubleshooting > Packet Captureの順に移動します。キャプチャ名を入力し、クライアントのMACアドレスを内部フィルタMACとして指定します。バッファサイズを100に設定し、着信および発信パケットをモニタするアップリンクインターフェイスを選択します。

Embedded Packet Capture

Embedded Packet Capture

注:システムCPUにリダイレクトされ、データプレーンに再注入されたトラフィックを表示するには、「コントロールトラフィックの監視」オプションを選択します。

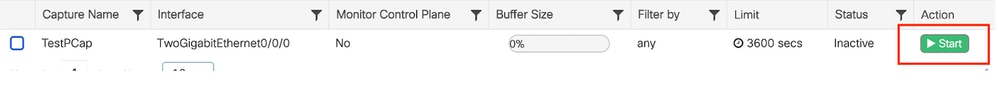

Troubleshooting > Packet Captureの順に移動し、Startを選択してパケットをキャプチャします。

パケットキャプチャを開始する

パケットキャプチャを開始する

CLI での設定

monitor capture TestPCap inner mac

monitor capture TestPCap buffer size 100

monitor capture TestPCap interface twoGigabitEthernet 0/0/0 both

monitor capture TestPCap start

monitor capture TestPCap stop show monitor capture TestPCap

Status Information for Capture TestPCap

Target Type:

Interface: TwoGigabitEthernet0/0/0, Direction: BOTH

Status : Inactive

Filter Details:

Capture all packets

Inner Filter Details:

Mac: 6c7e.67e3.6db9

Continuous capture: disabled

Buffer Details:

Buffer Type: LINEAR (default)

Buffer Size (in MB): 100

Limit Details:

Number of Packets to capture: 0 (no limit)

Packet Capture duration: 3600

Packet Size to capture: 0 (no limit)

Maximum number of packets to capture per second: 1000

Packet sampling rate: 0 (no sampling)

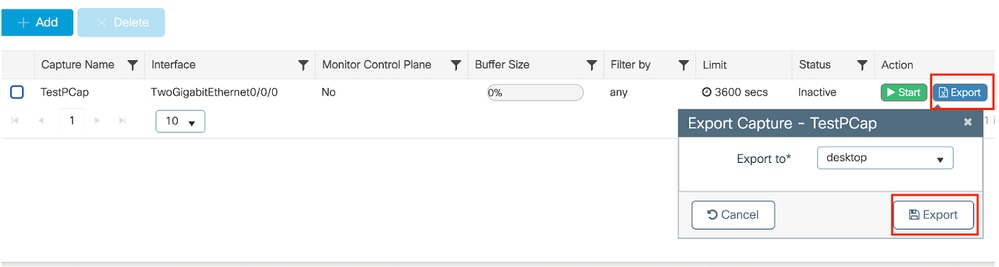

パケットキャプチャを外部TFTPサーバにエクスポートします。

monitor capture TestPCap export tftp:/// TestPCap.pcap

ローカルマシンでキャプチャファイルをダウンロードするには、Troubleshooting > Packet Captureに移動してExportを選択します。

EPCのダウンロード

EPCのダウンロード

作業ログのスニペット

AireOS外部コントローラクライアントデバッグログ

有線クライアントから受信した有線パケット

*apfReceiveTask: May 27 12:00:55.127: a0:ce:c8:c3:a9:b5 Wired Guest packet from 10.105.211.69 on mobile

外部コントローラーのビルドのエクスポートアンカー要求

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 Attempting anchor export for mobile a0:ce:c8:c3:a9:b5

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 mmAnchorExportSend: Building ExportForeignLradMac Payload Lrad Mac: 00:00:00:00:00:00

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 SGT Payload built in Export Anchor Req 0

外部コントローラは、アンカーコントローラにエクスポートアンカー要求を送信します。

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 Export Anchor request sent to 10.76.118.70

アンカーコントローラがクライアントのアンカー要求の確認応答を送信

*Dot1x_NW_MsgTask_5: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Recvd Exp Anchor Ack for mobile a0:ce:c8:c3:a9:b5 from 10.76.118.70

外部コントローラ上のクライアントのモビリティロールが更新され、外部がエクスポートされます。

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) mobility role update request from Unassociated to Export Foreign

Peer = 10.76.118.70, Old Anchor = 10.76.118.70, New Anchor = 10.76.118.70

クライアントがRUN状態に遷移しました。

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) State Update from Mobility-Incomplete to Mobility-Complete, mobility role=ExpForeign, client state=APF_MS_STATE_ASSOCIATED

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Stopping deletion of Mobile Station: (callerId: 75)

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Moving client to run state

9800外部コントローラ放射性トレース

クライアントがコントローラに関連付けられます。

2024/07/15 04:10:29.087608331 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

関連付け後にモビリティ検出が進行中です。

2024/07/15 04:10:29.091585813 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

2024/07/15 04:10:29.091605761 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_MOBILITY_DISCOVERY_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

モビリティディスカバリが処理されると、クライアントローミングタイプがL3に対するアップデートが要求されます。

2024/07/15 04:10:29.091664605 {wncd_x_R0-0}{1}: [mm-transition] [17765]: (info): MAC: a0ce.c8c3.a9b5 MMIF FSM transition: S_MA_INIT -> S_MA_MOBILITY_DISCOVERY_PROCESSED_TR on E_MA_MOBILITY_DISCOVERY

2024/07/15 04:10:29.091693445 {wncd_x_R0-0}{1}: [mm-client] [17765]: (info): MAC: a0ce.c8c3.a9b5 Roam type changed - None -> L3 Requested

外部コントローラがアンカーWLCにエクスポートアンカー要求を送信しています。

2024/07/15 04:10:32.093245394 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Request successfully processed.

2024/07/15 04:10:32.093253788 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Forwarding Export Anchor Request to Anchor.

2024/07/15 04:10:32.093274405 {mobilityd_R0-0}{1}: [mm-client] [18316]: (info): MAC: a0ce.c8c3.a9b5 Forwarding export_anchor_req, sub type: 0 of XID (6396) from (WNCD[0]) to (ipv4: 10.76.118.70 )

エクスポートアンカー応答がアンカーコントローラから受信され、ユーザプロファイルからvlanが適用されます。

2024/07/15 04:10:32.106775213 {mobilityd_R0-0}{1}: [mm-transition] [18316]: (info): MAC: a0ce.c8c3.a9b5 MMFSM transition: S_MC_WAIT_EXP_ANC_RSP -> S_MC_EXP_ANC_RSP_RCVD_TR on E_MC_EXP_ANC_RSP_RCVD from ipv4: 10.76.118.70

2024/07/15 04:10:32.106811183 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Response successfully processed.

2024/07/15 04:10:32.107183692 {wncd_x_R0-0}{1}: [epm-misc] [17765]: (info): [a0ce.c8c3.a9b5:Tw0/0/0] Anchor Vlan-id 2024 processed

2024/07/15 04:10:32.107247304 {wncd_x_R0-0}{1}: [svm] [17765]: (info): [a0ce.c8c3.a9b5] Applied User Profile: :

2024/07/15 04:10:32.107250258 {wncd_x_R0-0}{1}: [aaa-attr-inf] [17765]: (info): Applied User Profile: anchor-vlan 0 2024 (0x7e8)

アンカーのエクスポート要求が処理されると、クライアントモビリティロールがエクスポート外部に更新されます。

2024/07/15 04:10:32.107490972 {wncd_x_R0-0}{1}: [mm-client] [17765]: (debug): MAC: a0ce.c8c3.a9b5 Processed Export Anchor Response.

2024/07/15 04:10:32.107502336 {wncd_x_R0-0}{1}: [mm-client] [17765]: (info): MAC: a0ce.c8c3.a9b5 Mobility role changed - Unassoc -> Export Foreign

2024/07/15 04:10:32.107533732 {wncd_x_R0-0}{1}: [sanet-shim-translate] [17765]: (info): Anchor Vlan: 2024

2024/07/15 04:10:32.107592251 {wncd_x_R0-0}{1}: [mm-client] [17765]: (note): MAC: a0ce.c8c3.a9b5 Mobility Successful Guest Lan Client. Roam Type L3 Requested, Client IFID: 0xa0000007, Client Role: Export Foreign PoA: phy IfId PoP: 0xa0000005

クライアントがIPラーニングステートに移行する。

2024/07/15 04:10:32.108210365 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2024/07/15 04:10:32.108293096 {wncd_x_R0-0}{1}: [client-orch-sm] [17765]: (debug): MAC: a0ce.c8c3.a9b5 Received ip learn response. method: IPLEARN_METHOD_ROAMING

IPが学習されると、クライアントは外部WLC上でRUN状態に移行します。

2024/07/15 04:10:32.108521618 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_RUN

AireOSアンカーコントローラクライアントデバッグログ

外部コントローラから取得されたアンカー要求のエクスポート。

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Anchor Export Request Recvd for mobile a0:ce:c8:c3:a9:b5 from 10.76.118.70 type : 16 subtype : 0 seq no : 0 xid : 1292566528

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv: Extracting mmPayloadExportForeignLradMac

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv Ssid=Guest useProfileName=0 profileNameToUse=0Security Policy=0x2010

ローカルブリッジングVLANがクライアントに適用されます。

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Updated local bridging VLAN to 11 while applying WLAN policy

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Applying Interface(wired-vlan-11) policy on Mobile, role Unassociated. Ms NAC State 2 Quarantine Vlan 0 Access Vlan 0

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 After applying Interface(wired-vlan-11) policy on Mobile, role Unassociated. Ms NAC State 2 Quarantine Vlan 0 Access Vlan 11

モビリティロールが更新され、アンカーとクライアントの状態がAssociatedに移行しました。

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 0.0.0.0 START (0) mobility role update request from Unassociated to Export Anchor

Peer = 10.76.118.70, Old Anchor = 0.0.0.0, New Anchor = 10.76.118.74

Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5

add client MAC a0:ce:c8:c3:a9:b5 IP 10.76.118.70

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5

Sent message to add a0:ce:c8:c3:a9:b5 on member IP 10.76.118.70

*Dot1x_NW_MsgTask_5: May 28 10:46:27.832: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv (mm_listen.c:7933) Changing state for mobile a0:ce:c8:c3:a9:b5 on AP 00:00:00:00:00:00 from Idle to Associated

モビリティが完了し、クライアントの状態が関連付けられ、モビリティロールがエクスポートアンカーになります。

*Dot1x_NW_MsgTask_5: May 28 10:46:27.832: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) State Update from Mobility-Incomplete to Mobility-Complete, mobility role=ExpAnchor, client state=APF_MS_STATE_ASSOCIATED

クライアントのIPアドレスがコントローラで学習され、状態がDHCPの必要からWeb認証の必要に移行されます。

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 Static IP client associated to interface wired-vlan-11 which can support client subnet.

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 dtlArpSetType: Changing ARP Type from 0 ---> 1 for station a0:ce:c8:c3:a9:b5

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 10.105.211.75 DHCP_REQD (7) Change state to WEBAUTH_REQD (8) last state DHCP_REQD (7)

Webauth URLは、外部リダイレクトURLとコントローラの仮想IPアドレスを追加して作成されます。

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Preparing redirect URL according to configured Web-Auth type

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Web-auth type External, using URL:http://10.127.196.171/webauth/login.html

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added switch_url, redirect URL is now http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html

URLにクライアントのMACアドレスとWLANを追加。

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added client_mac , redirect URL is now http://10.127.196.171/webauth/login.html?switch_url= https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added wlan, redirect URL is now

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added wlan, redirect URL is now http://10.127.196.171/webauth/login.html?switch_url= https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest

ホスト10.105.211.1のHTTP GETを分割した後の最終URL

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- parser host is 10.105.211.1

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- parser path is /auth/discovery

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5-added redirect=, URL is now http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest&redirect=10.105.211.1/auth/discovery?architecture=9

リダイレクトURLは、200 OK応答パケットでクライアントに送信されます。

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- 200 send_data =HTTP/1.1 200 OK

Location:http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest&redirect=10.105.211.1/auth/discovery?architecture=9 クライアントは、リダイレクトurlホストとのTCP接続を確立します。クライアントがポータルでログインユーザ名とパスワードを送信すると、コントローラからradiusサーバにradius要求が送信されます

コントローラがAccess-Acceptを受信すると、クライアントはTCPセッションを閉じ、RUN状態に移行します。

*aaaQueueReader: May 28 10:46:59:077: a0:ce:c8:c3:a9:b5 Sending the packet to v4 host 10.197.224.122:1812

*aaaQueueReader: May 28 10:46:59:077: a0:ce:c8:c3:a9:b5 Successful transmission of Authentication Packet (pktId 127) to 10.197.224.122:1812

*aaaQueueReader: May 28 10:46:59:077: AVP[01] User-Name................................testuser (17 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[03] Calling-Station-Id.......................a0-ce-c8-c3-a9-b5 (17 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[04] Nas-Port.................................0x00000008 (8) (4 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[05] Nas-Ip-Address...........................0x0a4c7646 (184548604) (4 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[06] NAS-Identifier...........................POD1586-CT5520 (14 bytes)

*aaaQueueReader: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 radiusServerFallbackPassiveStateUpdate: RADIUS server is ready 10.197.224.122 port 1812 index 0 active 1

*radiusTransportThread: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Access-Accept received from RADIUS server 10.197.224.122 (qid:5) with port:1812, pktId:127

*Dot1x_NW_MsgTask_5: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Processing Access-Accept for mobile a0:ce:c8:c3:a9:b5

*apfReceiveTask: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Moving client to run state

9800アンカーコントローラ放射性トレース

外部コントローラからのクライアントのモビリティアナウンスメッセージ。

2024/07/15 15:10:20.614677358 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Received mobile_announce, sub type: 0 of XID (6394) from (ipv4: 10.76.6.156 )

エクスポートアンカー要求は、外部コントローラRAトレースで検証可能な、アンカーコントローラによって送信されるエクスポートアンカー応答に対するクライアントの関連付け中に外部コントローラから受信されます。

2024/07/15 15:10:22.615246594 {mobilityd_R0-0}{1}: [mm-transition] [15259]: (info): MAC: a0ce.c8c3.a9b5 MMFSM transition: S_MC_INIT -> S_MC_ANCHOR_EXP_ANC_REQ_RCVD_TR on E_MC_EXP_ANC_REQ_RCVD from ipv4: 10.76.6.156

クライアントが関連付けステートに移行し、モビリティロールがエクスポートアンカーに移行します。

2024/07/15 15:10:22.616156811 {wncd_x_R0-0}{1}: [client-orch-state] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

2024/07/15 15:10:22.627358367 {wncd_x_R0-0}{1}: [mm-client] [14709]: (note): MAC: a0ce.c8c3.a9b5 Mobility Successful. Roam Type L3 Requested, Sub Roam Type MM_SUB_ROAM_TYPE_NONE, Client IFID: 0xa0000005, Client Role: Export Anchor PoA: 0xa0000001 PoP: 0x0

2024/07/15 15:10:22.627462963 {wncd_x_R0-0}{1}: [dot11] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client datapath entry params - ssid:Guest-Profile,slot_id:0 bssid ifid: 0x0, radio_ifid: 0x0, wlan_ifid: 0xf0408001

2024/07/15 15:10:22.627490485 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Response successfully processed.

2024/07/15 15:10:22.627494963 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Forwarding Anchor Response to Foreign.

IPラーニングが完了し、クライアントIPがARPを通じて学習される。

2024/07/15 15:10:22.628124206 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (info): MAC: a0ce.c8c3.a9b5 IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2024/07/15 15:10:23.627064171 {wncd_x_R0-0}{1}: [sisf-packet] [14709]: (info): RX: ARP from interface mobility_a0000001 on vlan 2024 Source MAC: a0ce.c8c3.a9b5 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: a0ce.c8c3.a9b5 ARP target MAC: 0000.0000.0000 ARP sender IP: 10.105.211.69, ARP target IP: 10.105.211.1,

2024/07/15 15:10:24.469704913 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client IP learn successful. Method: ARP IP: 10.105.211.69

2024/07/15 15:10:24.470527056 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (info): MAC: a0ce.c8c3.a9b5 IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

2024/07/15 15:10:24.470587596 {wncd_x_R0-0}{1}: [client-orch-sm] [14709]: (debug): MAC: a0ce.c8c3.a9b5 Received ip learn response. method: IPLEARN_METHOD_ARP

2024/07/15 15:10:24.470613094 {wncd_x_R0-0}{1}: [client-orch-sm] [14709]: (debug): MAC: a0ce.c8c3.a9b5 Triggered L3 authentication. status = 0x0, Success

クライアントポリシーの状態がWeb認証保留中です。

2024/07/15 15:10:24.470748350 {wncd_x_R0-0}{1}: [client-auth] [14709]: (info): MAC: a0ce.c8c3.a9b5 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

TCPハンドシェイクがコントローラによってスプーフィングされている。クライアントがHTTP GETを送信すると、リダイレクトURLを含む200 OK応答フレームが送信されます。

クライアントはリダイレクトURLを使用してTCPハンドシェイクを確立し、ページをロードする必要があります。

2024/07/15 15:11:37.579177010 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]HTTP GET request

2024/07/15 15:11:37.579190912 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]Parse GET, src [10.105.211.69] dst [10.3.3.3] url [http://10.3.3.3/favicon.ico]

2024/07/15 15:11:37.579226658 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]Param-map used: global

2024/07/15 15:11:37.579230650 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]State LOGIN -> LOGIN

2024/07/15 15:11:47.123072893 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]GET rcvd when in LOGIN state

2024/07/15 15:11:47.123082753 {wnc2024/07/15 15:12:04.280574375 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]POST rcvd when in LOGIN state

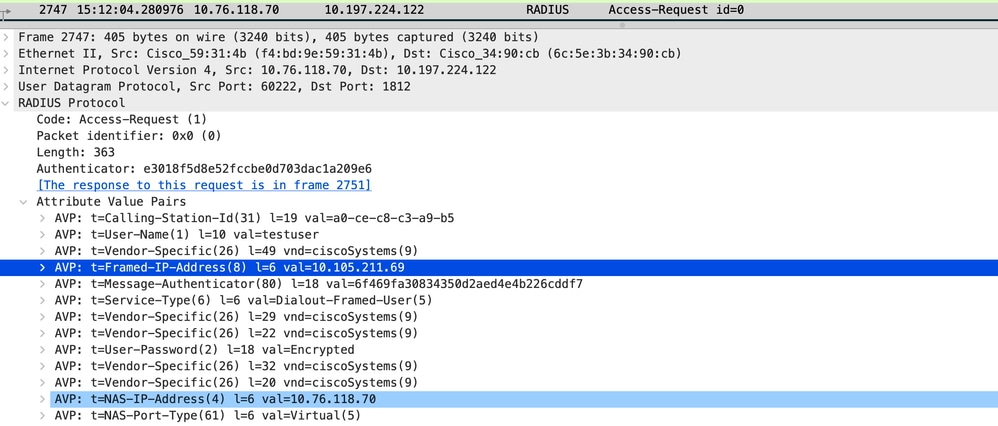

クライアントがWebポータルページでログインクレデンシャルを送信すると、認証のためにAccess-RequestパケットがRADIUSサーバに送信されます。

2024/07/15 15:12:04.281076844 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Send Access-Request to 10.197.224.122:1812 id 0/0, len 363

2024/07/15 15:12:04.281087672 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: authenticator e3 01 8f 5d 8e 52 fc cb - e0 d7 03 da c1 a2 09 e6

2024/07/15 15:12:04.281093278 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Calling-Station-Id [31] 19 "a0-ce-c8-c3-a9-b5"

2024/07/15 15:12:04.281097034 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: User-Name [1] 10 "testuser"

2024/07/15 15:12:04.281148298 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Cisco AVpair [1] 16 "method=webauth"

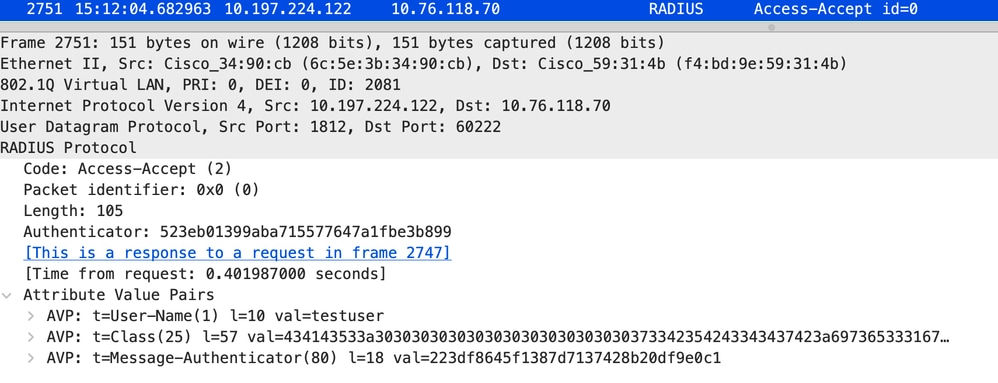

RADIUSサーバからAccess-Acceptを受信し、WebAuthが成功しました。

2024/07/15 15:12:04.683597101 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Received from id 1812/0 10.197.224.122:0, Access-Accept, len 105

2024/07/15 15:12:04.683607762 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: authenticator 52 3e b0 13 99 ab a7 15 - 57 76 47 a1 fb e3 b8 99

2024/07/15 15:12:04.683614780 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: User-Name [1] 10 "testuser"

認証は成功し、クライアントポリシーの状態はRUNです。

2024/07/15 15:12:04.683901842 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]State AUTHENTICATING -> AUTHC_SUCCESS

2024/07/15 15:12:04.690643388 {wncd_x_R0-0}{1}: [errmsg] [14709]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: R0/0: wncd: Username entry (testuser) joined with ssid (Guest-Profile) for device with MAC: a0ce.c8c3.a9b5 on channel (0)

2024/07/15 15:12:04.690726966 {wncd_x_R0-0}{1}: [aaa-attr-inf] [14709]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "VLAN2024" ]

2024/07/15 15:12:04.691064276 {wncd_x_R0-0}{1}: [client-orch-state] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

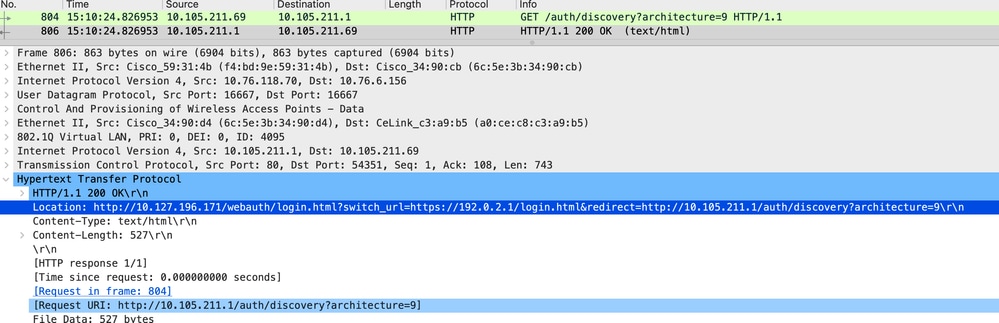

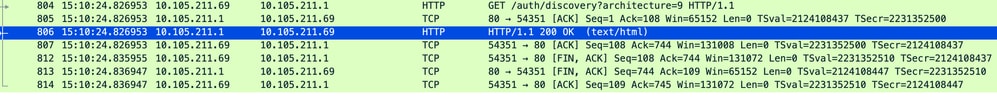

組み込みパケットキャプチャ分析

クライアントがポータルページにリダイレクトされる

クライアントがポータルページにリダイレクトされる

リダイレクトURLを受信した後、セッションが閉じられます。

リダイレクトURLの受信後にTCPセッションが閉じられる

リダイレクトURLの受信後にTCPセッションが閉じられる

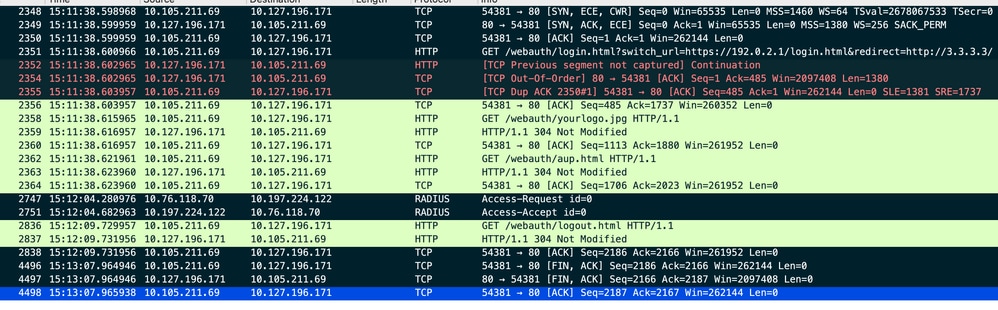

クライアントがリダイレクトURLホストへのTCP 3ウェイハンドシェイクを開始し、HTTP GET要求を送信します。

ページがロードされると、ログインクレデンシャルがポータルで送信され、コントローラはクライアントを認証するためにRADIUSサーバにアクセス要求を送信します。

認証が成功すると、WebサーバへのTCPセッションが閉じられ、コントローラ上でクライアントポリシーマネージャの状態がRUNに移行します。

クライアントがポータルページにHTTP GET要求を送信し、認証が正常に完了します

クライアントがポータルページにHTTP GET要求を送信し、認証が正常に完了します

Radiusアクセス要求パケット

アクセス要求パケット

アクセス要求パケット

Radius Access Acceptパケット

Access Acceptパケット

Access Acceptパケット

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

29-Jul-2024

|

初版 |

シスコ エンジニア提供

- Vinesh Veerarasu氏テクニカルコンサルティングエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック