DNAによるワイヤレスのソフトウェア定義型アクセスの実装

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、ファブリック対応WLCおよびアクセスLAPに関連するワイヤレステクノロジーのSDAをCisco DNAに実装する方法について説明します.

前提条件

要件

次の項目に関する知識があることが推奨されます。

- 9800ワイヤレスLANコントローラ(WLC)の設定

-

Lightweightアクセスポイント(LAP)

- シスコのDNA

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- 9800-CL WLC Cisco IOS® XEバージョン17.9.3

- シスコアクセスポイント:9130AX、3802E、1832I

- Cisco DNAバージョン2.3.3.7

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

SD-Access

ソフトウェア定義のアクセス:動的なルールと自動セグメンテーションを使用してセキュリティポリシーを確立し、ネットワーク全体に自動的に適用します。また、エンドユーザは、ネットワークへの接続方法を制御および設定できます。SD-Accessは、接続された各エンドポイントとの初期レベルの信頼を確立し、継続的にモニタリングして信頼レベルを再検証します。エンドポイントが正常に動作しない場合、または扱いが検出された場合、エンドユーザは即座にそのエンドポイントを封じ込めて対策を講じることができます。これにより、侵害が発生する前に対策を講じ、ビジネスリスクを軽減し、リソースを保護できます。完全に統合されたソリューションで、新規および導入済みネットワークの両方に導入と設定が容易

SD-Accessは、従来のキャンパスネットワークを進化させたシスコのテクノロジーであり、Software-Defined Networking(SDN)コンポーネントを使用してインテントベースのネットワーキング(IBN)と中央集中型のポリシー制御を提供します。

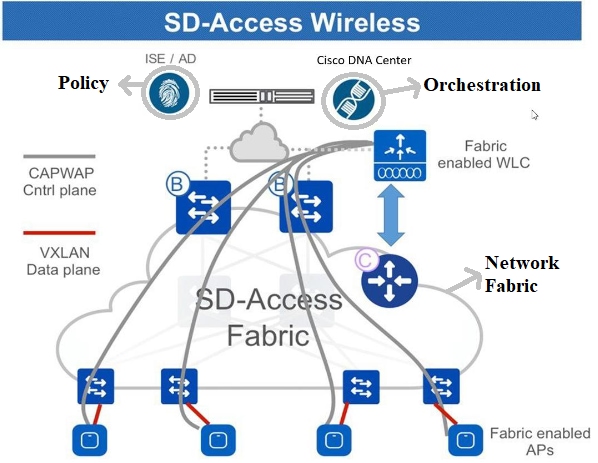

SD-Accessの3本の柱:

- ネットワークファブリック:ネットワーク自体を抽象化したもので、プログラマブルオーバーレイと仮想化をサポートします。ネットワークファブリックは、有線アクセスとワイヤレスアクセスの両方をサポートし、相互にセグメント化され、ビジネスの目的によって定義される複数の論理ネットワークをホストできます。

- オーケストレーション:Cisco DNAは、SDAのオーケストレータエンジンです。Cisco DNAはSDNコントローラのように機能します。ファブリック内にポリシーと設定変更を実装するまた、ネットワーク設計をサポートし、DNA Assuranceを通じてリアルタイムのネットワークテレメトリ操作とパフォーマンス分析をサポートするツールも組み込まれています。Cisco DNAの役割は、ネットワークファブリックをオーケストレーションして、セキュリティ、Quality of Service(QoS)、およびマイクロセグメンテーションに関するポリシー変更とネットワークの意図を提供することです。

- ポリシー:Identity Services Engine(ISE)は、ネットワークポリシーを定義するツールです。ISEは、デバイスとノードを仮想ネットワークにセグメント化する方法を整理します。また、ISEは、アクセスデバイスがファブリックに入るユーザトラフィックをセグメント化するために使用する、スケーラブルなグループタグ(SGT)も定義します。SGRは、ISEによって定義されたマイクロセグメンテーションポリシーを適用する責任があります。

SDAは一元化されたオーケストレーション上に構築されます。プログラマブルオーケストレーションエンジンとしてのCisco DNA、ポリシーエンジンとしてのISE、および新世代のプログラマブルスイッチの組み合わせにより、ファブリックシステムの柔軟性と管理性が以前よりもはるかに向上しています。

注:このドキュメントでは、特にSDアクセスワイヤレスについて説明します。

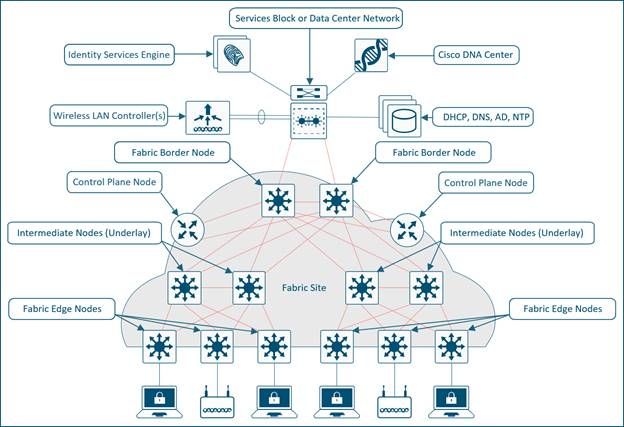

ネットワークファブリックは、次の要素で構成されています。

ネットワークファブリックの要素

ネットワークファブリックの要素

ファブリックへのワイヤレス統合により、ワイヤレスネットワークにはいくつかの利点が得られます。たとえば、アドレッシングの簡素化、物理ロケーションにまたがる拡張されたサブネットによるモビリティ、有線ドメインと無線ドメインの両方で一貫した一元化されたポリシーによるマイクロセグメンテーションなどです。また、コントローラは、ワイヤレスネットワークの集中型サービスおよびコントロールプレーンとして機能し続けながら、データプレーンを解放して作業を転送することもできます。したがって、FlexConnectモデルと同様に、データプレーントラフィックを処理する必要がなくなるため、ワイヤレスコントローラのスケーラビリティが実際に向上します。

SD-Accessワイヤレスアーキテクチャ

概要

SDAの概要

SDAの概要

SDAでサポートされるワイヤレス導入モデルには、主に次の2つがあります。

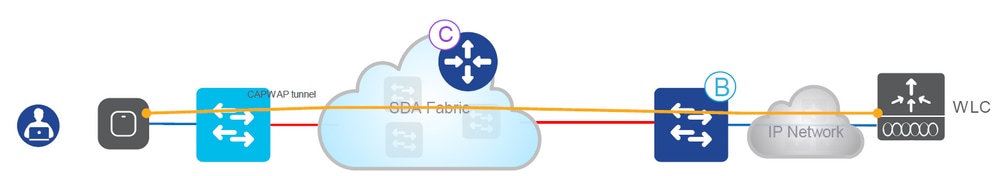

1つはオーバーザトップ(OTT)方式で、ファブリック有線ネットワーク上に接続された従来のCAPWAP導入です。SDAファブリックは、CAPWAPコントロールトラフィックとデータプレーントラフィックをワイヤレスコントローラに転送します。

オーバーザトップ方式

オーバーザトップ方式

この導入モデルでは、SDAファブリックはワイヤレストラフィックの転送ネットワークです(移行で導入されることが多いモデル)。 APの動作は従来のローカルモードと非常によく似ています。CAPWAPのコントロールプレーンとデータプレーンは両方ともコントローラで終端するため、コントローラが直接ファブリックに参加することはありません。このモデルは、有線スイッチを初めてSDAファブリックに移行する際に、ワイヤレスネットワークのファブリックオーバーレイを完全に統合する準備が整っていない場合によく使用されます。

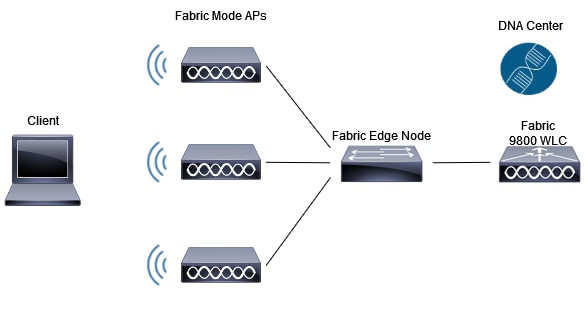

その他の導入モデルは、完全統合型のSDAモデルです。ワイヤレスネットワークはファブリックに完全に統合され、オーバーレイに参加します。これにより、異なるWLANを異なる仮想ネットワーク(VN)の一部にすることができます。 ワイヤレスコントローラはCAPWAPコントロールプレーン(APを管理するため)のみを管理し、CAPWAPデータプレーンはコントローラに到達しません。

完全統合型SDAモデル

完全統合型SDAモデル

ワイヤレスデータプレーンは有線スイッチと同様に処理され、各APはVXLANでデータをカプセル化してファブリックエッジノードに送信します。その後、ファブリックエッジノードを介して別のエッジノードに送信されます。ワイヤレスコントローラは、ファブリックコントローラとして設定する必要があります。これは、通常の動作からの変更です。

ファブリック対応コントローラはファブリックコントロールプレーンと通信し、レイヤ2クライアントMACアドレスとレイヤ2仮想ネットワーク識別子(VNI)情報を登録します。APはワイヤレスエンドポイントとの通信を行い、トラフィックのカプセル化とカプセル化解除を行うことでVXLANデータプレーンを支援します。

SDAの役割と用語

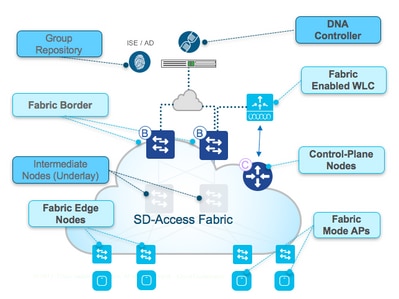

ネットワークファブリックは、次の要素で構成されています。

- コントロールプレーンノード:これは、Location Separator Protocol(LISP)コントロールプレーンの一部であるロケーションマッピングシステム(ホストデータベース)であり、エンドポイントIDとロケーションの関係(またはデバイスの関係)を管理します。 コントロールプレーンは、コントロールプレーン機能を提供する専用ルータにすることも、他のファブリックネットワークエレメントと共存させることもできます。

- ファブリックボーダーノード:通常は、外部ネットワークとSDAファブリックの境界で機能するルータで、ファブリック内の仮想ネットワークにルーティングサービスを提供します。外部レイヤ3ネットワークをSDAファブリックに接続する

- ファブリックエッジノード:スイッチ、AP、ルータなどの非ファブリックデバイスをSDAファブリックに接続するファブリック内のデバイス。これらは、仮想オーバーレイトンネルとVirtual eXtensible LAN(VXLAN)を使用したVNを作成し、ファブリックバウンドトラフィックにSGTを適用するノードです。ファブリックエッジの両側のネットワークは、SDAネットワーク内にあります。有線エンドポイントをSD-Accessファブリックに接続する

- 中間ノード:これらのノードはSDAファブリックのコア内部にあり、エッジノードまたはボーダーノードのいずれかに接続します。中継ノードは、複数の仮想ネットワークが含まれていることに気付かずに、SDAトラフィックをIPパケットとして転送するだけです。

- ファブリックWLC:ファブリック対応で、SDAコントロールプレーンに参加するが、CAPWAPデータプレーンを処理しないワイヤレスコントローラ。

- ファブリックモードAP:ファブリック対応のアクセスポイント。ワイヤレストラフィックはAPでVXLANカプセル化され、エッジノードを介してファブリックに送信できます。

-

Cisco DNA(DNAC):Software Defined Access(SDA)ファブリックオーバーレイネットワーク用のエンタープライズSDNコントローラで、自動化タスクと保証タスクの両方を担当します。また、アンダーレイを形成する(SDAに関連しない)ネットワークデバイスの自動化タスクや関連タスクにも使用できます。

-

ISE:Identity Services Engine(ISE)は、さまざまな役割と機能を提供できる拡張ポリシープラットフォームです。特に、認証、許可、アカウンティング(AAA)サーバの役割と機能は重要です。ISEは通常、Active Directory(AD)と通信しますが、小規模な導入では、ユーザをISE自体でローカルに設定することもできます。

注:コントロールプレーンはSDAアーキテクチャの重要なインフラストラクチャピースであるため、復元力のある方法で導入することをお勧めします。

アンダーレイネットワークとオーバーレイネットワーク

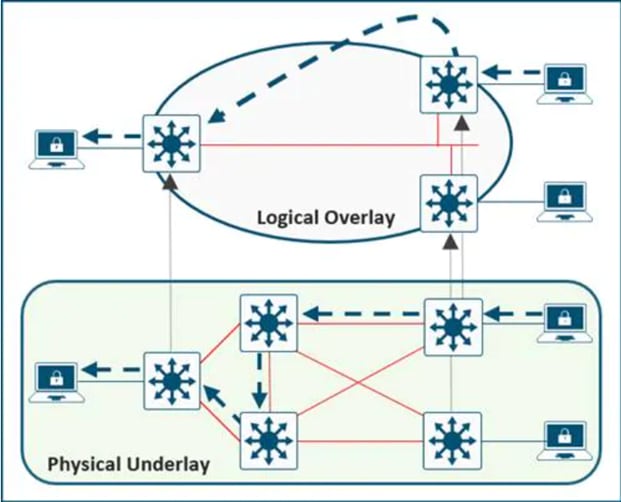

SDAアーキテクチャは、物理ネットワーク(アンダーレイネットワーク)上で動作するプログラム可能な仮想ネットワーク(オーバーレイネットワーク)をサポートするファブリックテクノロジーを利用します。

ファブリックはオーバーレイです。

オーバーレイネットワークは、デバイスを仮想的に接続するために使用される論理トポロジで、任意の物理アンダーレイトポロジ上に構築されます。代替の転送属性を使用して、アンダーレイでは提供されない追加サービスを提供します。アンダーレイの上に作成され、1つまたは複数の仮想化されたセグメント化されたネットワークを作成します。オーバーレイはソフトウェア定義型であるため、物理的な接続の制約を受けることなく、非常に柔軟な方法で接続できます。オーバーレイは単一の物理的な出口ポイント(ファブリックボーダーノード)を持つようにプログラム可能であり、1つのファイアウォールをその背後にあるネットワークを保護するために使用できるため(配置できるかどうか)、セキュリティポリシーを適用するための簡単な方法です。 オーバーレイはVXLANを使用してトラフィックをカプセル化します。VXLANは、アンダーレイ全体を転送するために、レイヤ2フレーム全体をカプセル化します。各オーバーレイネットワークは、VXLANネットワーク識別子(VNI)で識別されます。 オーバーレイファブリックは複雑になる傾向があり、導入する新しい仮想ネットワークやセキュリティポリシーの実装には大量の管理者オーバーヘッドが必要になります。

ネットワークオーバーレイの例:

- GRE、mGRE

- MPLS、VPLS

- IPSec、DMVPN

- CAPWAP

- LISP

- OTV

- DFA

- ACI

アンダーレイネットワークは、SDAネットワークの導入に使用されるスイッチ、ルータ、ワイヤレスAPなどの物理ノードによって定義されます。アンダーレイのすべてのネットワーク要素は、ルーティングプロトコルを使用してIP接続を確立する必要があります。アンダーレイネットワークでは、従来のアクセス、ディストリビューション、コアモデルを使用することはあまりありませんが、堅牢なパフォーマンス、スケーラビリティ、およびハイアベイラビリティを提供する、適切に設計されたレイヤ3基盤を使用する必要があります。

注:SDAは、アンダーレイネットワークではIPv4、オーバーレイネットワークではIPv4および/またはIPv6をサポートします。

アンダーレイネットワークとオーバーレイネットワーク

アンダーレイネットワークとオーバーレイネットワーク

基本ワークフロー

AP加入

AP加入ワークフロー

AP加入ワークフロー

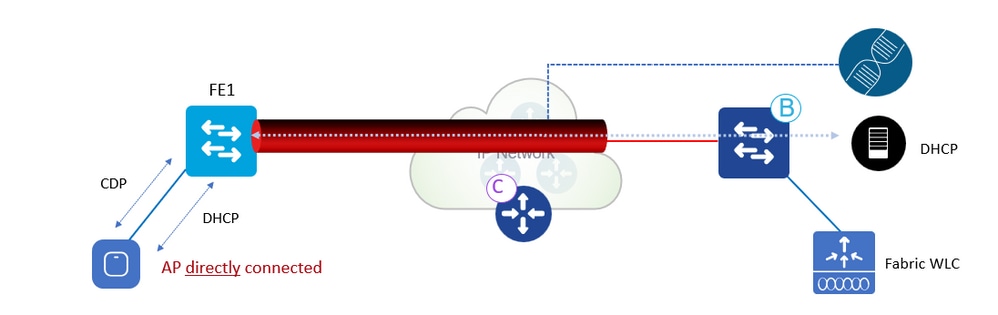

AP加入ワークフロー:

1. 管理者がINFRA_VNのDNACでAPプールを設定します。Cisco DNAは、すべてのファブリックエッジノード上の設定を事前プロビジョニングして、APを自動的にオンボーディングします。

2. APが接続され、電源がオンになっている。ファブリックエッジは、CDPを介してAPであることを検出し、マクロを適用して、スイッチポート(またはインターフェイステンプレート)に適切なVLANを割り当てます。

3. APはオーバーレイでDHCP経由でIPアドレスを取得します。

4. ファブリックエッジは、APのIPアドレスとMAC(EID)を登録し、コントロールプレーン(CP)を更新します。

5. APは従来の方法でWLCのIPを学習します。ファブリックAPはローカルモードAPとして加入します。

6. WLCは、それがファブリック対応(Wave 2またはWave 1 AP)かどうかを確認します。

7. APがファブリックでサポートされている場合、WLCはAPがファブリックに接続されているかどうかをCPに問い合せます。

8. コントロールプレーン(CP)がRLOCを使用してWLCに応答します。これは、APがファブリックに接続され、「Fabric enabled」と表示されていることを意味します。

9. WLCは、CPでAPのL2 LISP登録(つまり、APの「特別な」セキュアクライアント登録)を行います。 これは、重要なメタデータ情報をWLCからファブリックエッジに渡すために使用されます。

10. このプロキシ登録に応答して、コントロールプレーン(CP)はファブリックエッジに通知し、WLCから受信したメタデータ(APであることを示すフラグとAPのIPアドレス)を渡します。

11. ファブリックエッジは情報を処理し、それがAPであることを学習し、指定されたIPへのVXLANトンネルインターフェイスを作成します(最適化:スイッチ側はクライアントが参加できる状態です)。

debug/showコマンドを使用すると、AP加入ワークフローを確認および検証できます。

コントロール プレーン

debug lisp control-plane all(すべてのLISPコントロールプレーンをデバッグ)

show lisp instance-id <L3 instance id> ipv4 server(APが接続されているエッジスイッチによって登録されたAPのIPアドレスを示す必要があります)

show lisp instance-id <L2 instance id> ethernet server(AP無線に加えて、イーサネットMACアドレス、WLCによって登録されたAP無線、およびAPが接続されているエッジスイッチによってイーサネットMACを表示する必要があります。)

エッジスイッチ

debug access-tunnel all(トンネルモード)

debug lisp control-plane all(すべてのLISPコントロールプレーンをデバッグ)

show access-tunnel summary(トンネルの概要を表示)

show lisp instance < L2 instance id> ethernet database wlc access-points(ここでAP radio macを表示する必要があります)

WLC

show fabric ap summary(ダウンロード)

WLC LISPのデバッグ

set platform software trace wncd chassis active r0 lisp-agent-api debug

set platform software trace wncd chassis active r0 lisp-agent-db debug

set platform software trace wncd chassis active r0 lisp-agent-fsm debug

set platform software trace wncd chassis active r0 lisp-agent-internal debug

set platform software trace wncd chassis active r0 lisp-agent-lib debug

set platform software trace wncd chassis active r0 lisp-agent-lispmsg debug

set platform software trace wncd chassis active r0 lisp-agent-shim debug

set platform software trace wncd chassis active r0 lisp-agent-transport debug

set platform software trace wncd chassis active r0 lisp-agent-ha debug

set platform software trace wncd chassis active r0 ewlc-infra-evq debug

アクセス ポイント

show ip tunnel fabric(すべてのインターフェイス)

クライアントオンボード

クライアントオンボードワークフロー

クライアントオンボードワークフロー

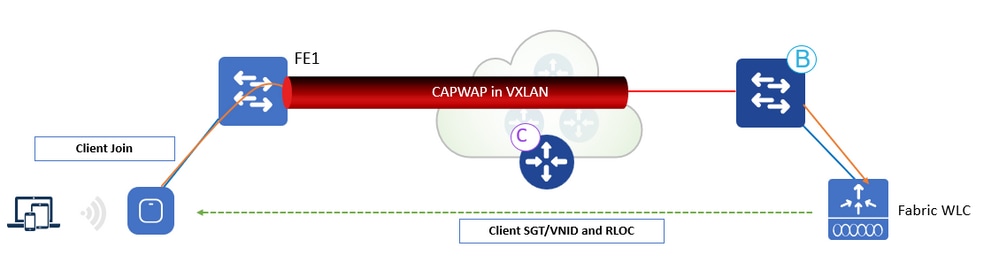

クライアントオンボードワークフロー:

1. クライアントはファブリック対応WLANに対して認証を行います。WLCはISEからSGTを取得し、クライアントL2VNIDとSGTを使用してAPをRLOC IPとともに更新します。WLCは、内部データベースからAPのRLOCを認識します。

2. WLCプロキシがクライアントL2情報をCPに登録します。これは、クライアントSGTなどの追加情報を渡すためにLISPで変更されたメッセージです。

3. ファブリックエッジはCPによって通知され、L2のクライアントMACを転送テーブルに追加し、クライアントSGTに基づいてISEからポリシーを取得します。

4. クライアントがDHCP要求を開始します。

5. APでは、L2 VNI情報を使用してVXLANにカプセル化します。

6. ファブリックエッジは、L2 VNIDをVLANインターフェイスにマッピングし、DHCPをオーバーレイで転送します(有線ファブリッククライアントと同じ)。

7. クライアントがDHCPからIPアドレスを受け取る。

8. DHCPスヌーピング(スタティックの場合はARP)は、ファブリックエッジによるCPへのクライアントEID登録をトリガーします。

debug/showコマンドを使用すると、クライアントオンボードワークフローを確認および検証できます。

コントロール プレーン

debug lisp control-plane all(すべてのLISPコントロールプレーンをデバッグ)

エッジスイッチ

debug lisp control-plane all(すべてのLISPコントロールプレーンをデバッグ)

debug ip dhcp snooping packet/event(登録ユーザ専用)

WLC

LISP通信の場合、AP加入と同じデバッグです。

クライアントのローミング

クライアントローミングのワークフロー

クライアントローミングのワークフロー

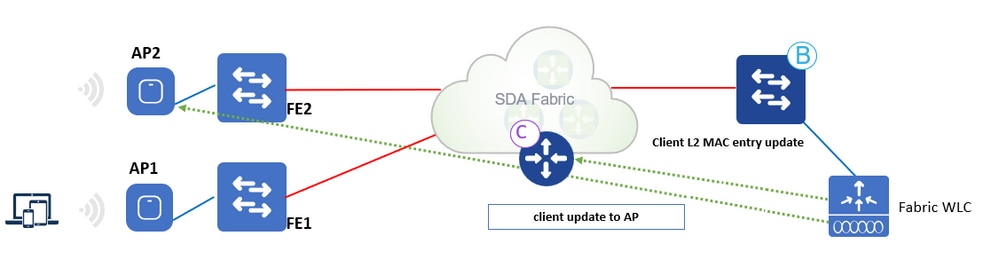

クライアントローミングのワークフロー:

1. クライアントはFE2上のAP2にローミングします(スイッチ間ローミング)。 WLCはAPから通知を受け取ります。

2. WLCはクライアント情報(SGT、RLOC)を使用してAPの転送テーブルを更新します。

3. WLCが新しいRLOCファブリックエッジ2でCPのL2 MACエントリを更新します。

4. CPは次のように通知します。

- VXLANトンネルを指す転送テーブルにクライアントMACを追加するファブリックエッジFE2(スイッチへのローミング)。

- ファブリックエッジFE1(ローミング元のスイッチ):ワイヤレスクライアントのクリーンアップを実行します。

5. ファブリックエッジは、トラフィックを受信すると、CPデータベース内のL3エントリ(IP)を更新します。

6. ファブリックエッジ2は同じVLANインターフェイスを持つため(エニーキャストゲートウェイ)、ローミングはレイヤ2です。

設定

ネットワーク図

ネットワーク図

ネットワーク図

Cisco DNAにおけるWLCの検出とプロビジョニング

WLCの追加

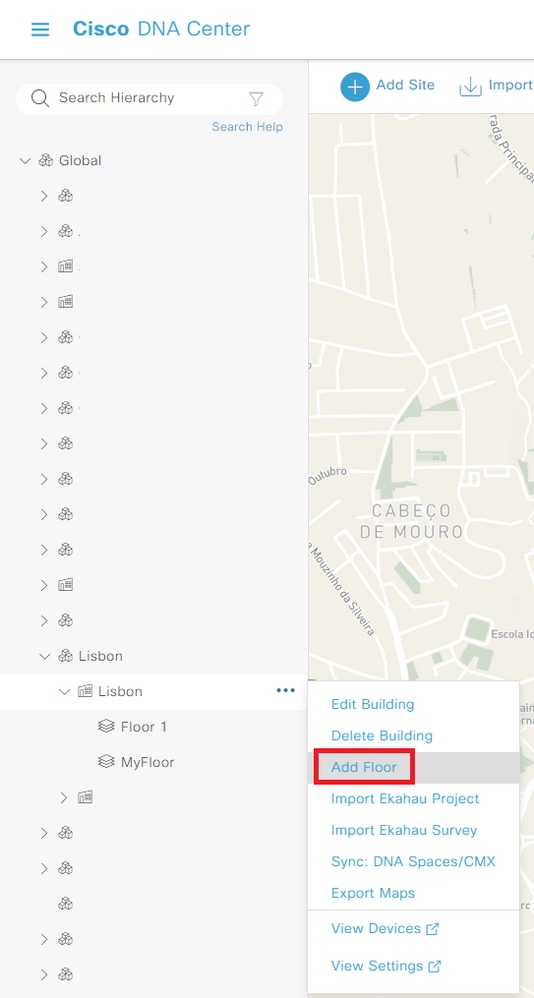

ステップ 1:WLCを追加する場所に移動します。新しい建物/床を追加できます。

Design > Network Hierarchy に移動し、building/floorと入力するか、図に示すように新しいフロアを作成します。

新しいフロアの作成

新しいフロアの作成

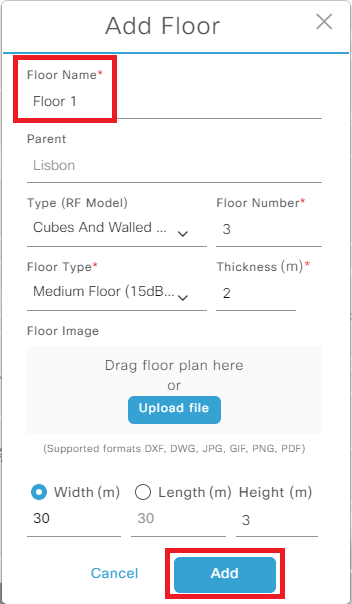

ステップ 2:floorを追加します。また、床の植物の画像をアップロードすることもできます。

新しいフロアの追加

新しいフロアの追加

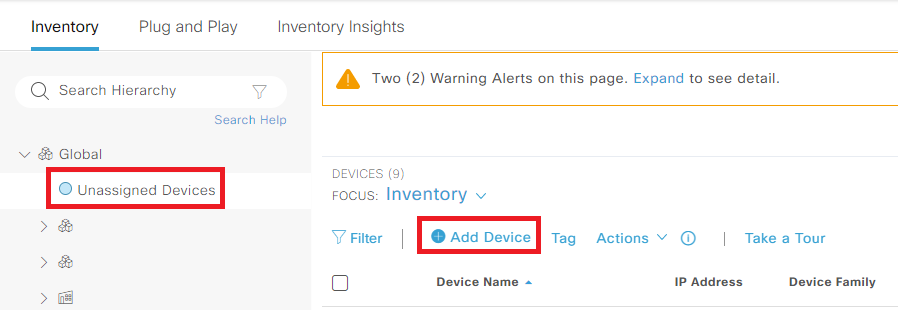

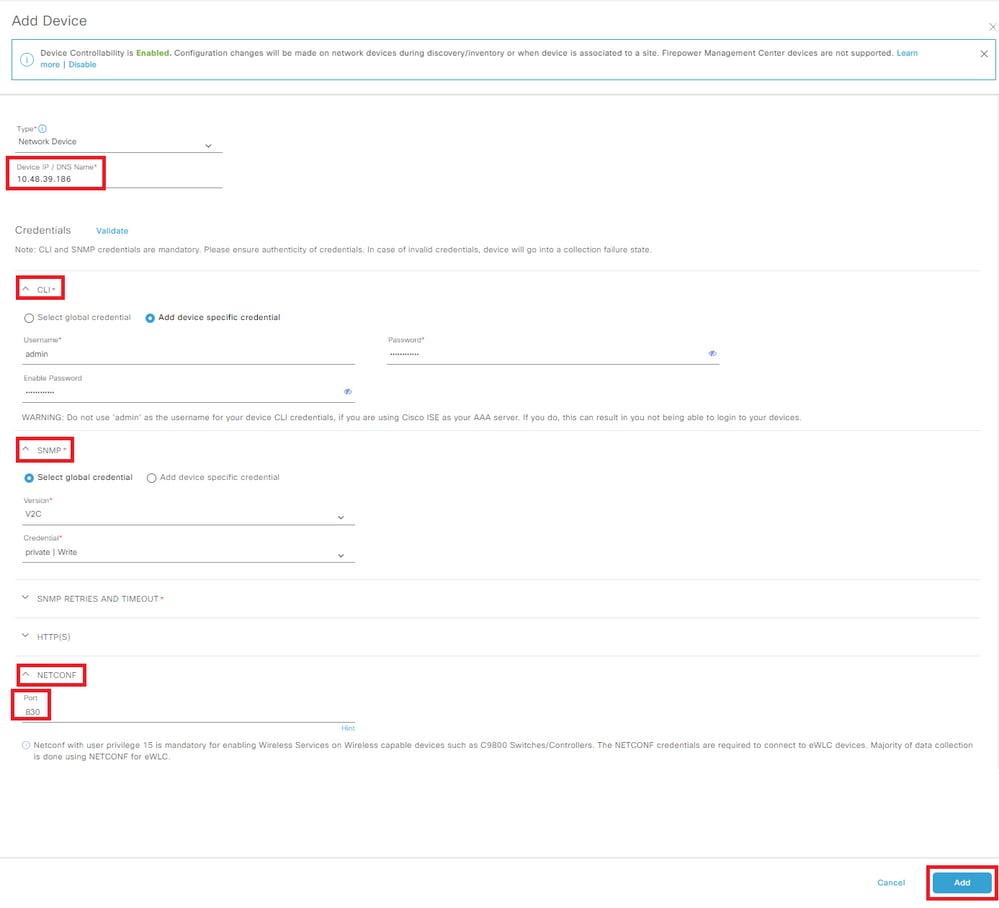

ステップ 3:Provision > Inventoryの順に移動し、Add DeviceでWLCを追加します。WLCにアクセスするためにCisco DNAで使用されるユーザ名/パスワードをWLCに追加します。

デバイスの追加

デバイスの追加

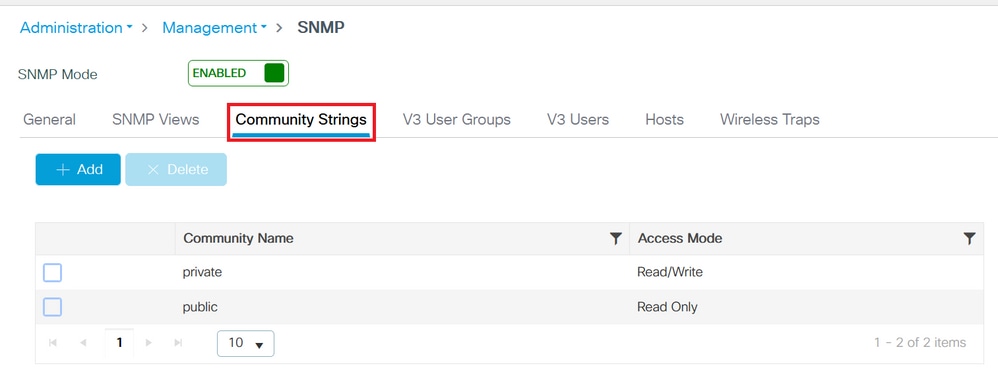

ステップ 4:WLC GUIで、Administration > Management > SNMP > Community Stringsの順に移動し、設定されている文字列を確認します。WLCをCisco DNAに追加する場合は、正しいSNMPコミュニティストリングを追加する必要があります。また、9800 WLCでshow netconf-yang statusコマンドを使用して、netconf-yangが有効になっていることを確認します。最後にAddをクリックします。

SNMP の設定(SNMP Configuration)

SNMP の設定(SNMP Configuration)

ステップ 5:WLC IPアドレス、CLIクレデンシャル(Cisco DNAでWLCにログインするために使用するクレデンシャル。Cisco DNAに追加する前にWLCで設定する必要があります)、SNMPストリングを追加して、ポート830にNETCONFポートが設定されているかどうかを確認します。

WLCの追加

WLCの追加

Cisco DNAがまだ同期プロセス中であるため、WLCにはNAと表示されます。

同期プロセスのWLC

同期プロセスのWLC

同期プロセスが完了すると、WLCの名前とIPアドレス(到達可能な場合)、管理されている場合、およびソフトウェアのバージョンを確認できます。

同期されたWLC

同期されたWLC

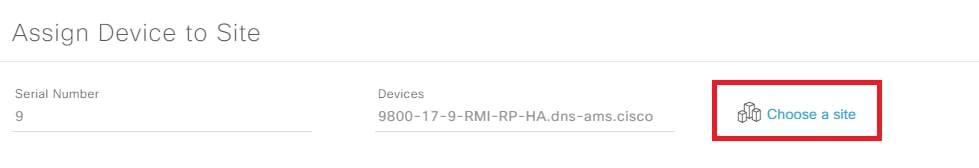

手順 6:WLCをサイトに割り当てます。デバイスリストでAssignをクリックし、siteを選択します。

デバイスのサイトへの割り当て

デバイスのサイトへの割り当て

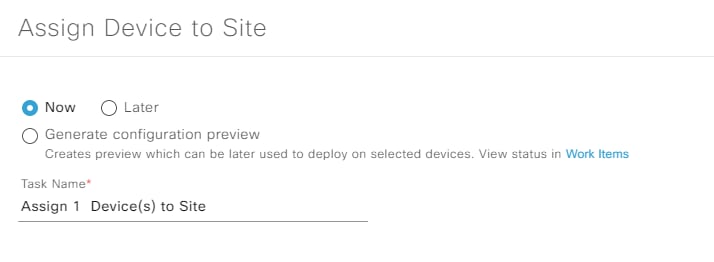

サイトを今すぐ割り当てるか、後で割り当てるかを決定できます。

デバイスをサイトに今すぐ割り当てるか、後で割り当てる

デバイスをサイトに今すぐ割り当てるか、後で割り当てる

アクセスポイントの追加

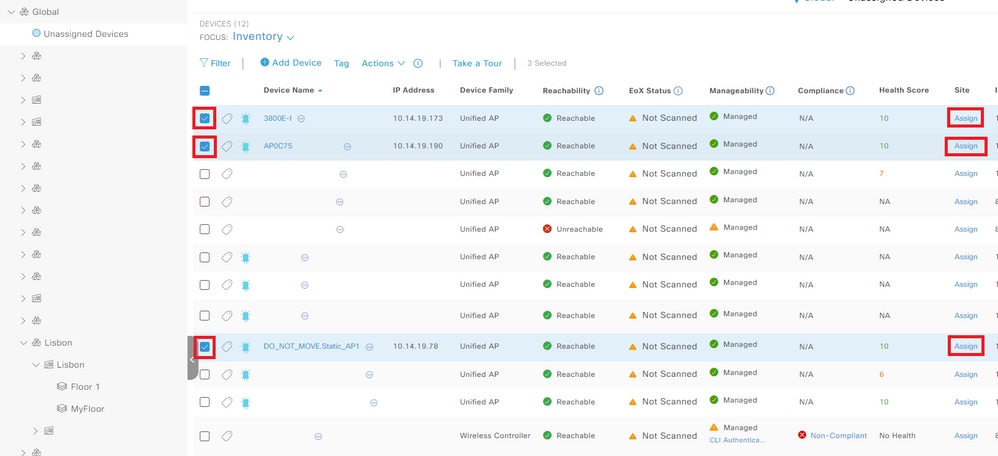

ステップ1:WLCが追加され、到達可能になったら、Provision > Inventory > Global > Unassigned Devicesの順に移動し、WLCに加入しているAPを探します。

アクセスポイントの追加

アクセスポイントの追加

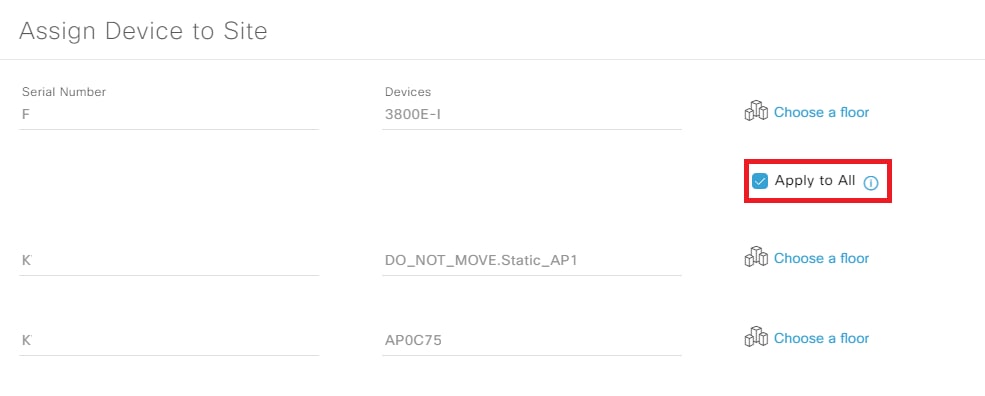

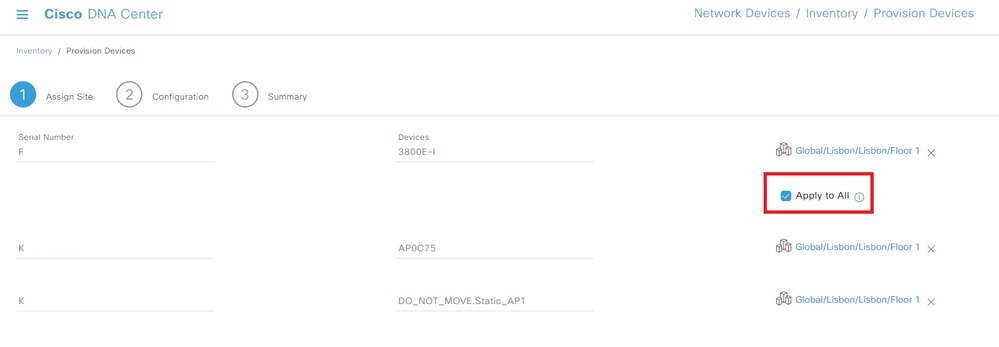

ステップ 2:オプションAssignを選択します。APをサイトに割り当てます。Apply to Allボックスにチェックマークを付けて、複数のデバイスに対する設定を同時に行います。

サイトへのAPの割り当て

サイトへのAPの割り当て

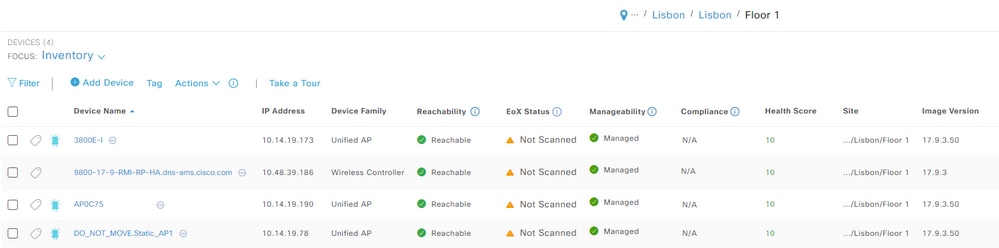

フロアに移動すると、フロアに割り当てられたすべてのデバイス(WLCとAP)が表示されます。

サイトに割り当てられたデバイス

サイトに割り当てられたデバイス

SSIDの作成

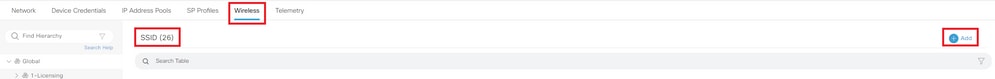

ステップ 1:Design > Network Settings > Wireless > Globalの順に移動し、SSIDを追加します。

SSIDの作成

SSIDの作成

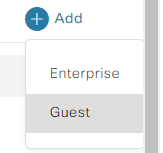

エンタープライズSSIDまたはゲストSSIDを作成できます。このデモでは、ゲストSSIDが作成されます。

エンタープライズまたはゲストSSID

エンタープライズまたはゲストSSID

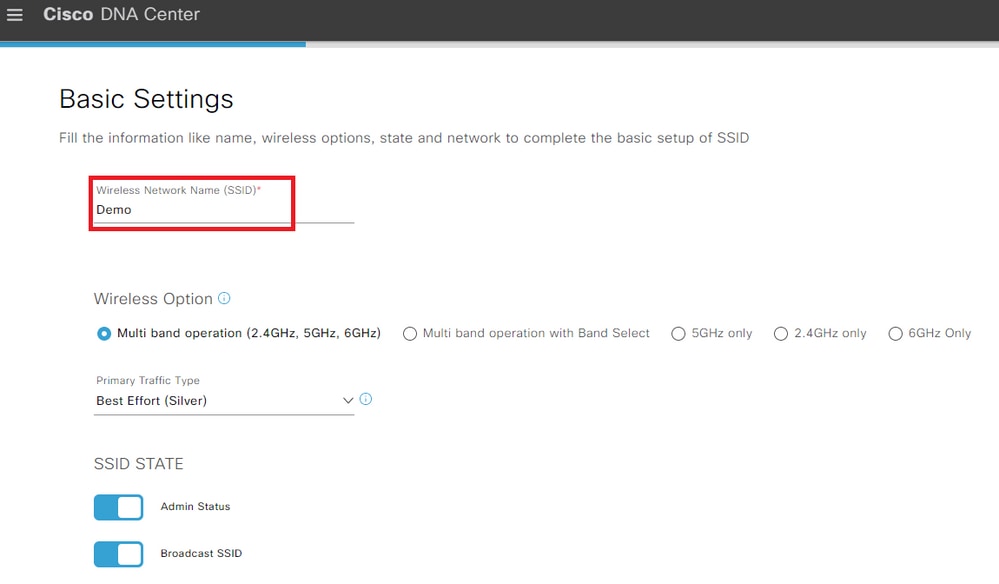

ステップ 2:SSIDの設定を選択します。この場合、オープンSSIDが作成されます。Admin statusとBroadcast SSIDをイネーブルにする必要があります。

SSIDの基本設定

SSIDの基本設定 SSIDセキュリティ設定

SSIDセキュリティ設定

注意:SSIDにAAAサーバを設定し、関連付けることを忘れないでください。AAAサーバが設定されていない場合、デフォルトの方式リストがマッピングされます。

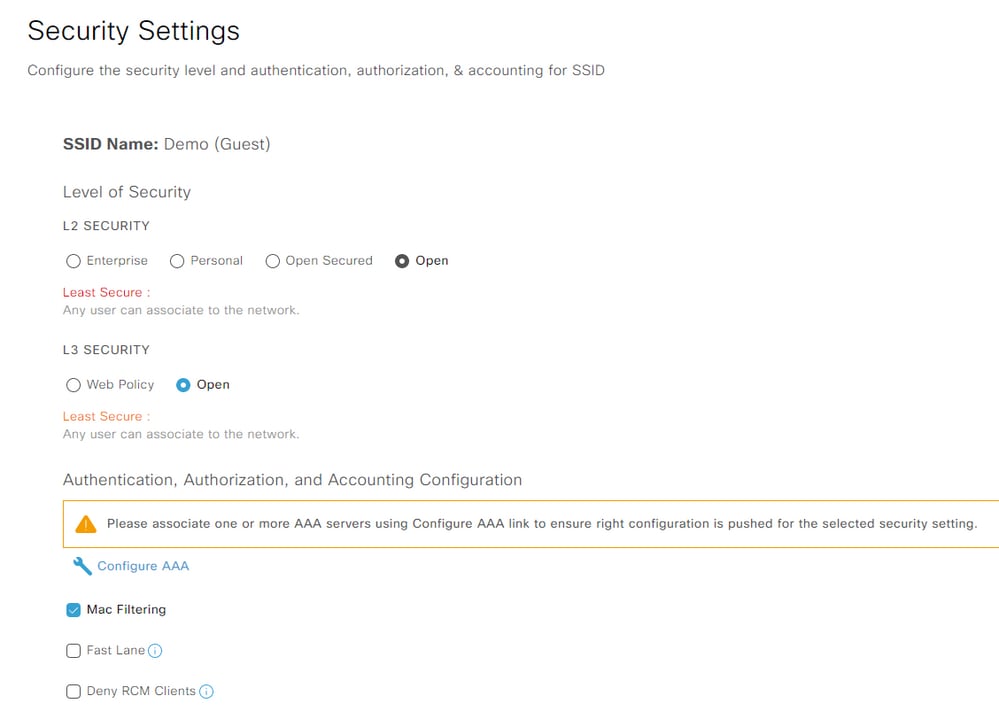

nextをクリックすると、SSIDの詳細設定が表示されます。

SSIDの詳細設定

SSIDの詳細設定

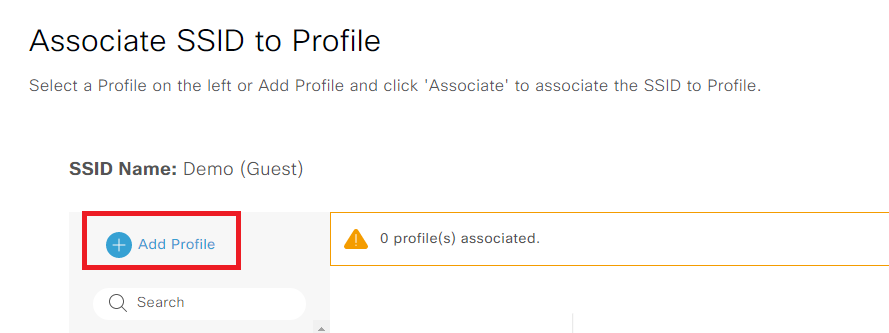

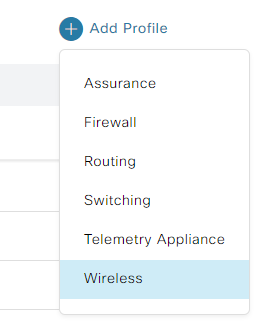

ステップ 3:SSIDを作成した後、プロファイルに関連付ける必要があります。Add Profileをクリックします。

プロファイルの追加

プロファイルの追加

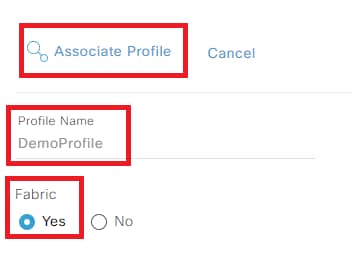

ステップ 4:プロファイルに名前を付け、Fabricを選択し、最後にAssociate Profileをクリックします。

プロファイルの関連付け

プロファイルの関連付け

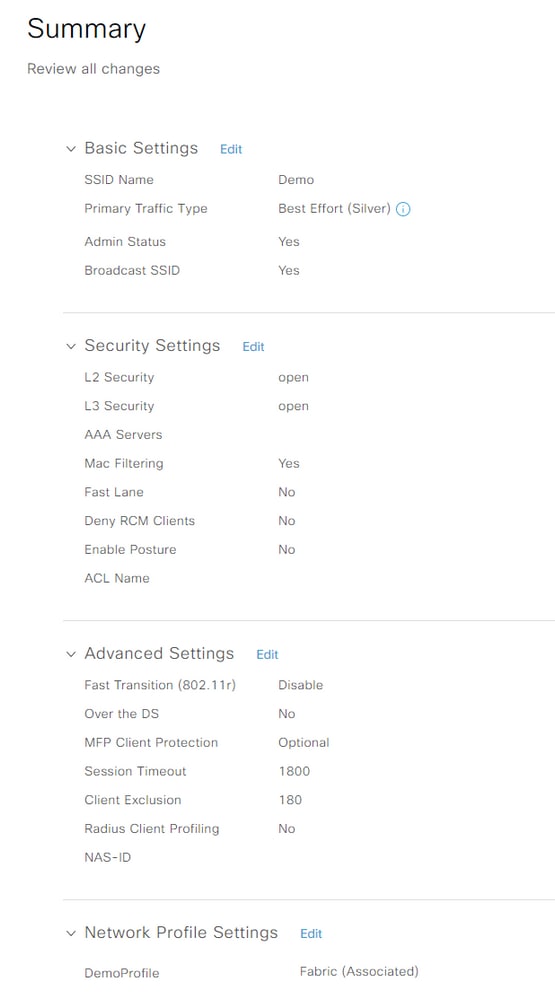

作成したSSIDとプロファイルの概要が表示されます。

SSIDの概要

SSIDの概要

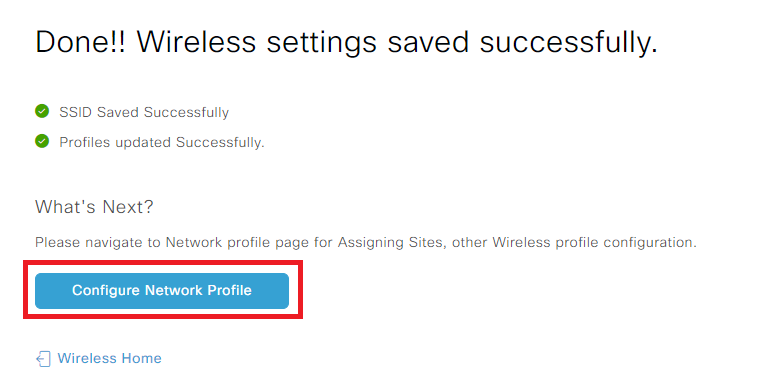

ステップ 5:新しいネットワークプロファイルを設定します。

ネットワークプロファイルの設定

ネットワークプロファイルの設定

新しいSSIDを作成せずに新しいネットワークプロファイルを作成するには、Design > Network Profilesの順に移動し、Add Profile > Wirelessの順に選択します。

ネットワークプロファイルのワイヤレスの追加

ネットワークプロファイルのワイヤレスの追加

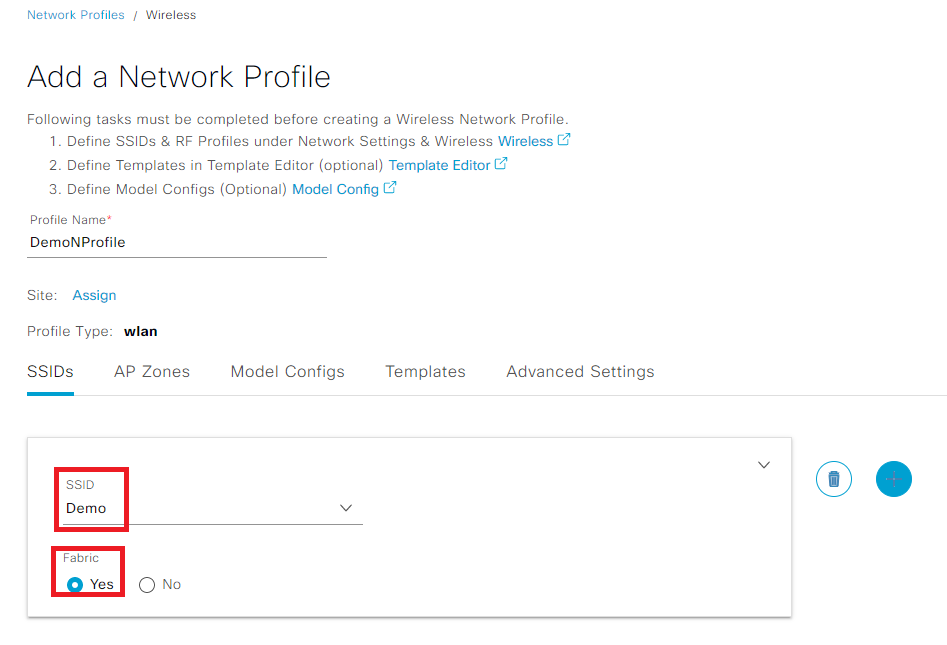

手順 6:ネットワークプロファイルを作成します。これに名前を付け、SSIDを関連付けます。

ネットワークプロファイルの作成

ネットワークプロファイルの作成

WLCのプロビジョニング

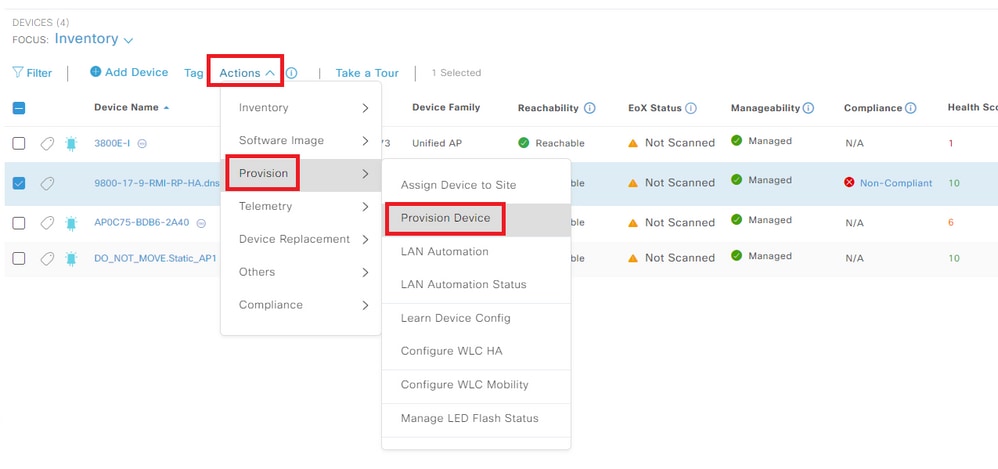

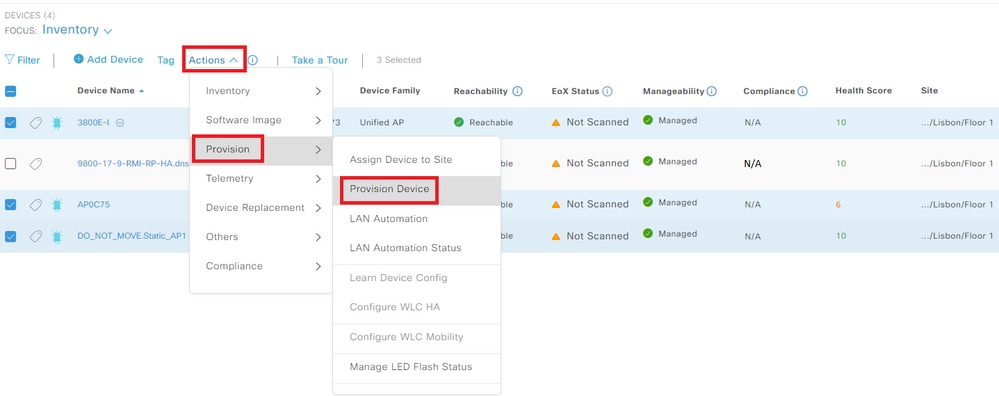

ステップ 1:建物/フロアに移動します。WLCを選択し、アクション>プロビジョニング>デバイスのプロビジョニング:

WLCのプロビジョニング

WLCのプロビジョニング

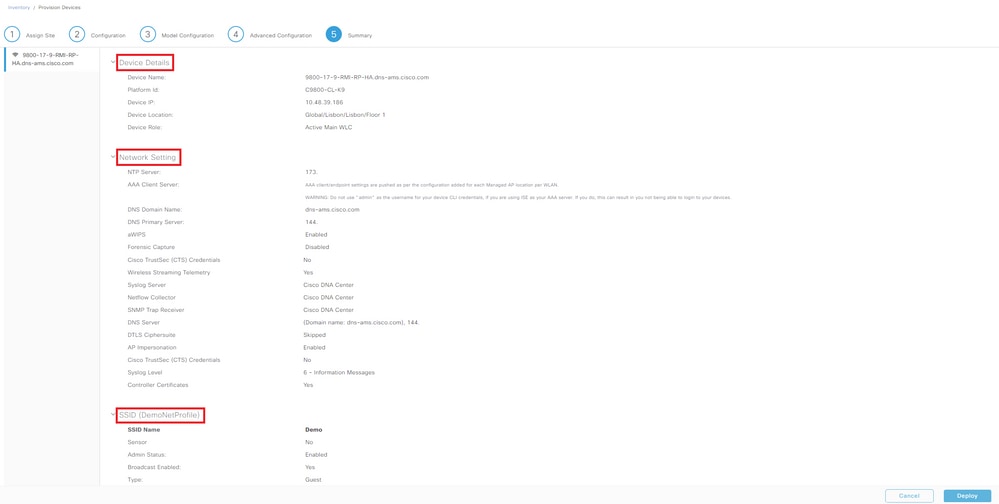

ステップ 2:プロビジョニングする前にWLCの設定を確認します。APの場所を追加したことを確認します。

ステップ 3:プロビジョニングする前に、デバイスの詳細、ネットワーク設定、およびSSIDを確認します。問題がなければ、Deployを選択します。

WLCプロビジョニングの導入

WLCプロビジョニングの導入

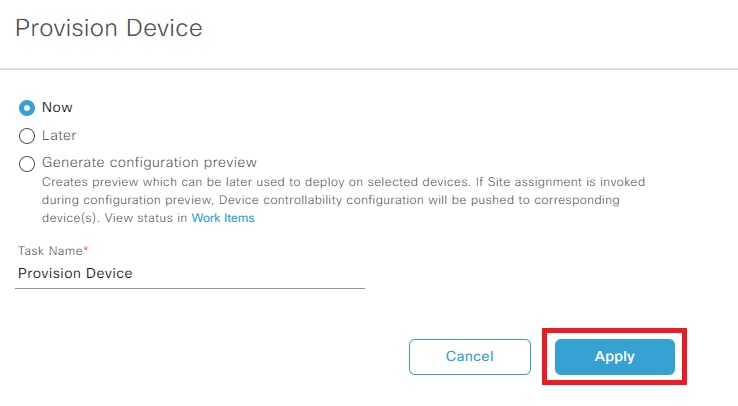

ステップ 4:デバイスのプロビジョニングは、その時点で、または後で導入できます。最後にApplyを選択します。

WLCのプロビジョニングを今すぐ行うか後で行う

WLCのプロビジョニングを今すぐ行うか後で行う

これで、WLCがプロビジョニングされました。

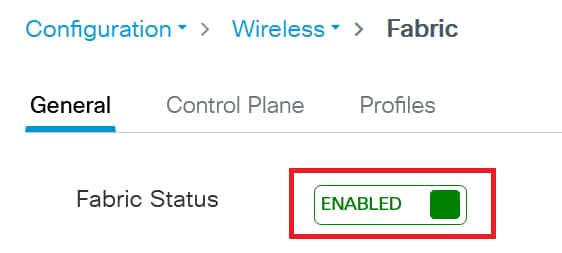

ステップ 5:WLC側で、Configuration > Wireless > Fabricの順に移動し、fabric statusをイネーブルにします。

ファブリックステータスの有効化

ファブリックステータスの有効化

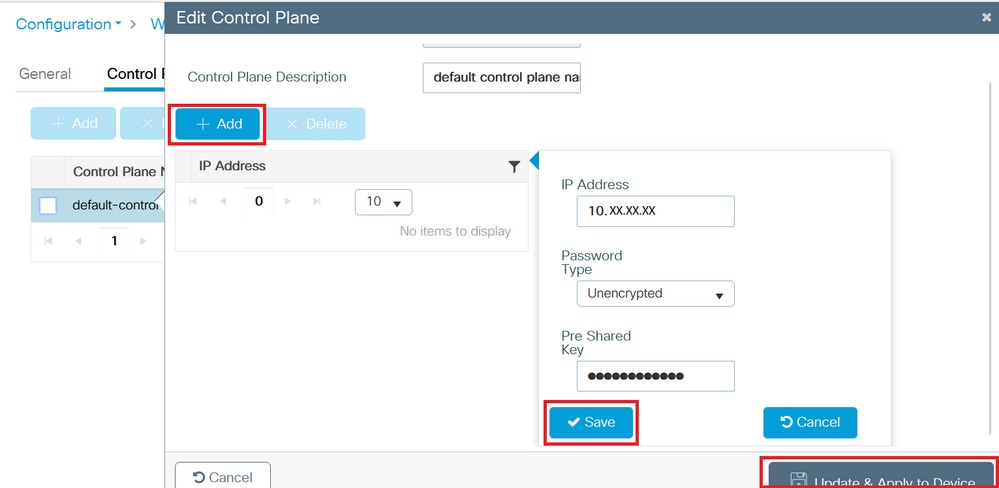

手順 6:Configuration > Wireless > Fabric > Control Planeの順に移動し、コントロールプレーンを編集します。IPアドレスとPSKを追加します。Update & Apply to Deviceをクリックします。

コントロールプレーンの追加

コントロールプレーンの追加

ステップ7:(オプション)新しいRFプロファイルを作成します。Design > Network Settings > Wireless > Globalの順に選択し、新しいRFプロファイルを追加します。

RFプロファイルの追加

RFプロファイルの追加

ステップ8:(オプション)RFプロファイルに名前を付け、設定する設定を選択します。このデモでは、デフォルト設定が設定されています。Saveをクリックします。

基本的なRFプロファイルの追加

基本的なRFプロファイルの追加

アクセスポイントのプロビジョニング

ステップ 1:建物/フロアに移動します。APsを選択し、Actions > Provision > Provision Deviceの順に選択します。

APのプロビジョニング

APのプロビジョニング

ステップ 2:割り当てられたサイトが正しいことを確認し、Apply to Allを選択します。

APへのサイトの割り当て

APへのサイトの割り当て

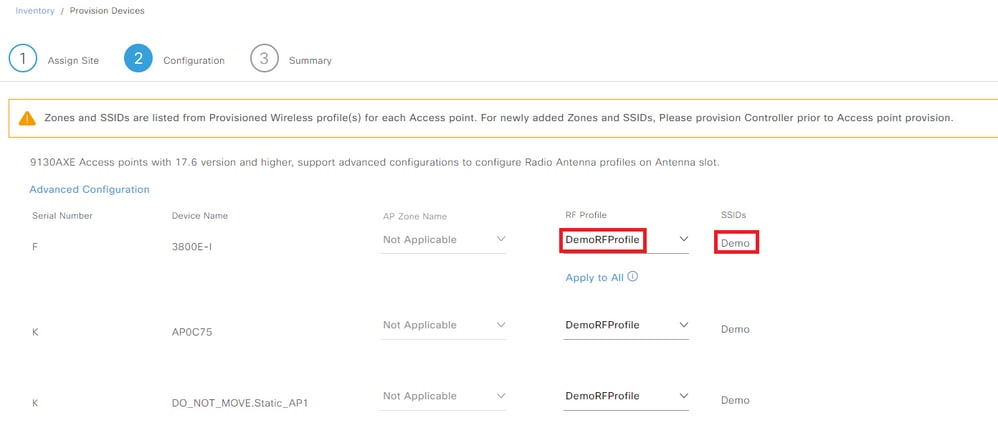

ステップ 3:ドロップダウンリストからRFプロファイルを選択し、SSIDが正しいことを確認します。

RFプロファイルの選択

RFプロファイルの選択

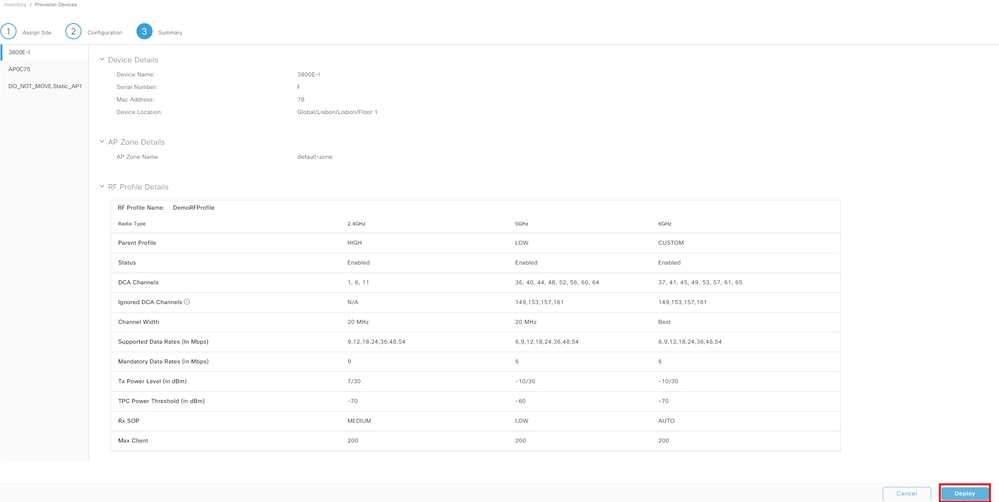

ステップ 4:APの設定を確認します。問題がなければ、Deployを選択します。

APプロビジョニングの導入

APプロビジョニングの導入

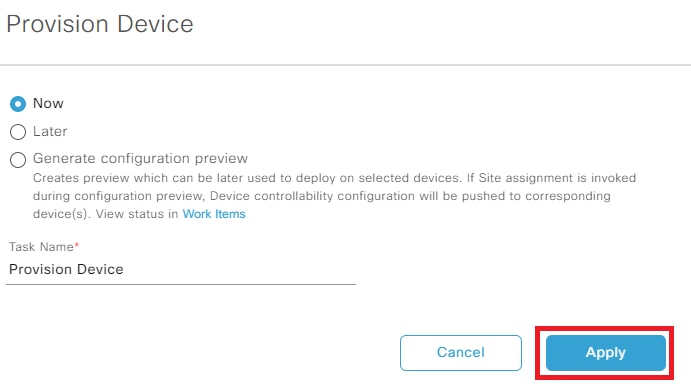

ステップ 5:デバイスのプロビジョニングは、その時点で、または後で導入できます。最後にApplyを選択します。

APのプロビジョニングを今すぐ、またはそれ以降に

APのプロビジョニングを今すぐ、またはそれ以降に

注意:選択したRFプロファイルですでに設定されているフロアの一部であるAPをプロビジョニングする際には、処理とリブートが行われます。

これで、APがプロビジョニングされました。

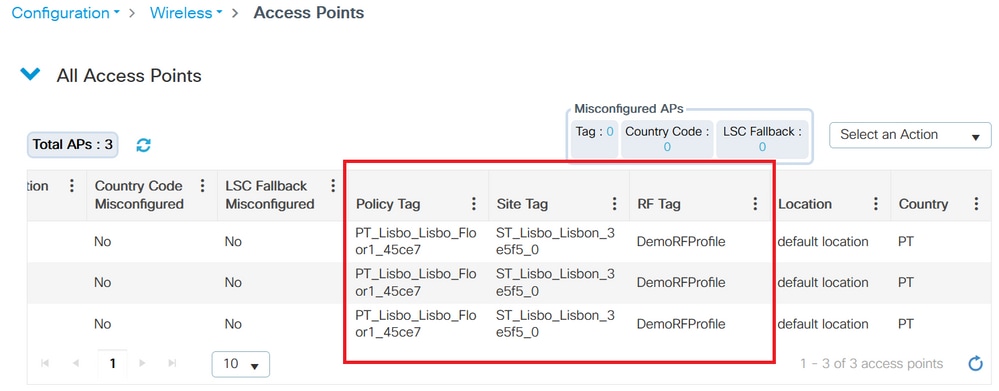

手順 6:WLC側で、Configuration > Wireless > Access Pointsの順に移動します。APタグがCisco DNAからプッシュされたことを確認します。

AP上のタグ

AP上のタグ

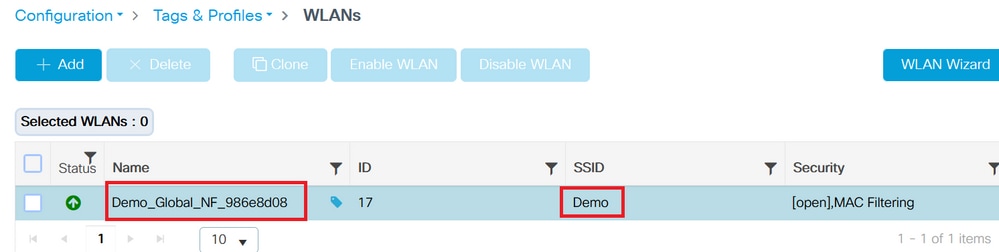

手順 7:Configuration > Tags & Profiles > WLANsの順に移動し、SSIDがCisco DNAからプッシュされたことを確認します。

WLAN

WLAN

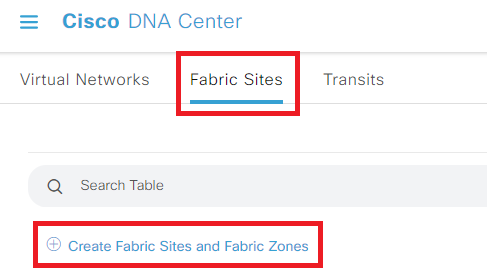

ファブリックサイトの作成

ステップ 1:Provision > Fabric Sitesの順に移動します。ファブリックサイトを作成します。

ファブリックサイトの作成

ファブリックサイトの作成

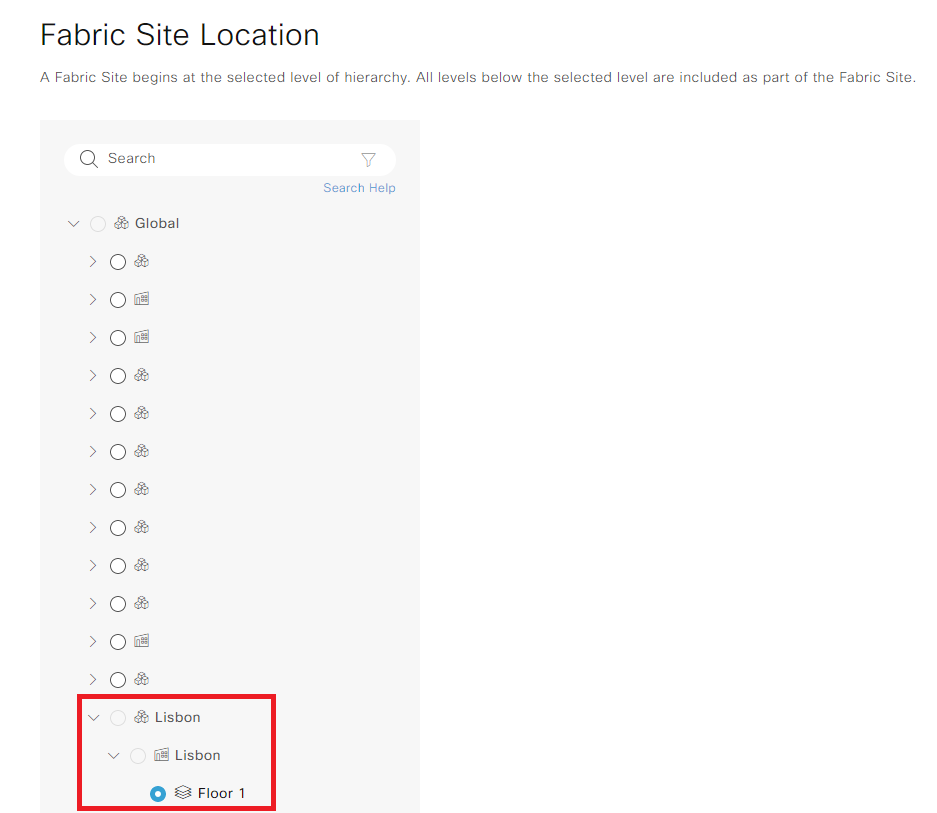

ステップ 2:ファブリックサイトの建物/フロアを選択します。

ファブリックサイトの選択

ファブリックサイトの選択

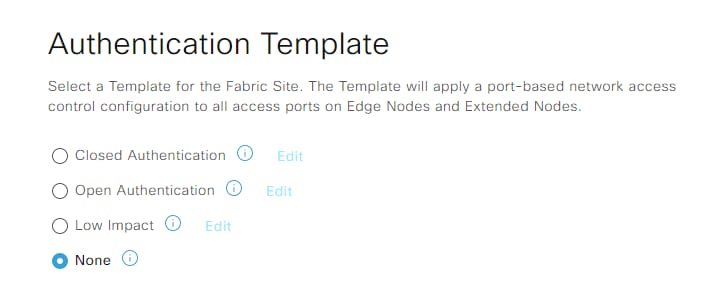

ステップ 3:認証テンプレートを選択します。このデモでは、Noneが適用されました。

認証テンプレート

認証テンプレート

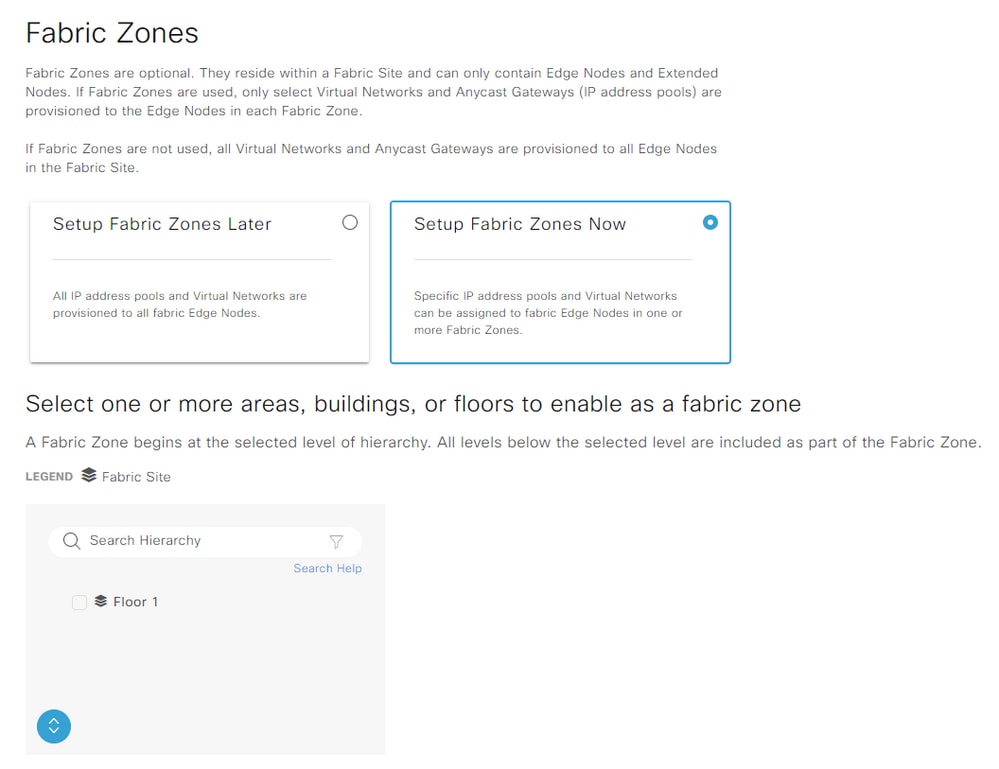

ステップ 3:ファブリックゾーンを今すぐセットアップするか、後でセットアップするかを選択できます。

ファブリックゾーンの設定

ファブリックゾーンの設定

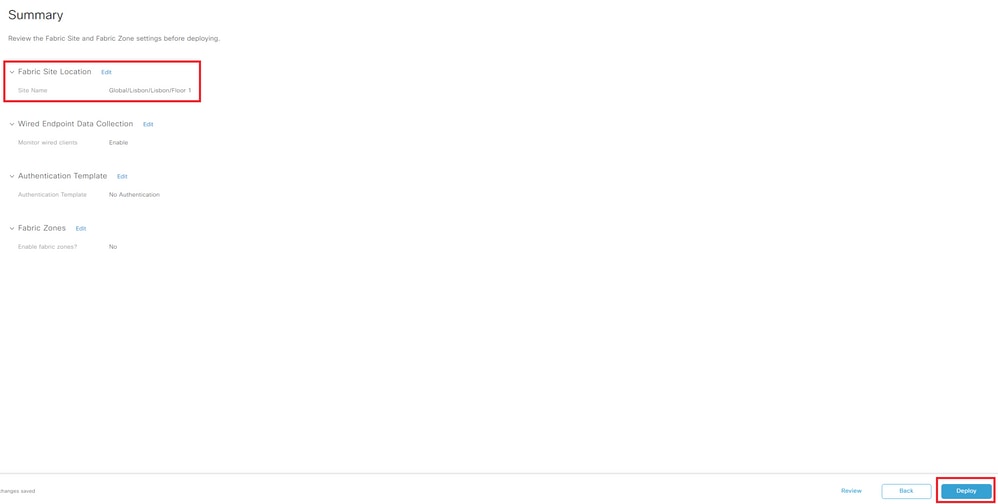

ステップ 4:ファブリックゾーンの設定を確認します。問題がなければ、Deployを選択します。

ファブリックサイトの導入

ファブリックサイトの導入

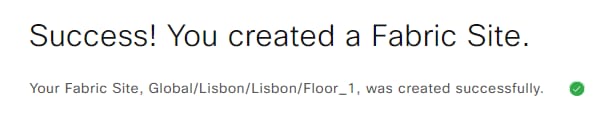

ファブリックサイトを作成しました。

ファブリックサイトの作成

ファブリックサイトの作成

ファブリックへのWLCの追加

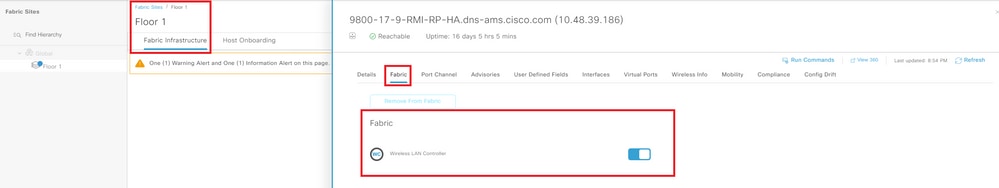

Provision > Fabric Sitesの順に移動し、使用しているファブリックサイトを選択します。WLCの上部をクリックし、タブFabricに移動します。WLCへのファブリックを有効にし、Addを選択します。

ファブリックへのWLCの追加

ファブリックへのWLCの追加

AP加入

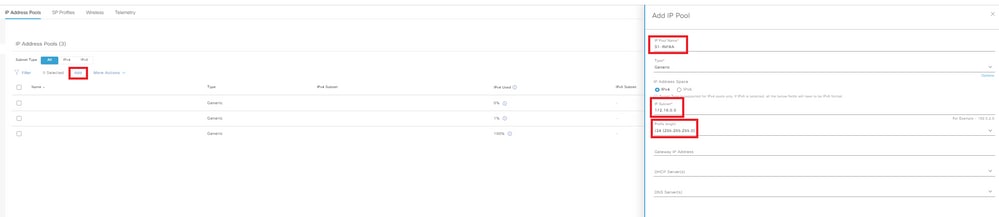

ステップ 1:Design > Network Settings > IP Address Poolsの順に移動します。IP アドレス プールの作成.

IPアドレスプール

IPアドレスプール

ステップ 2:Provision > Fabric Sitesの順に移動し、使用しているファブリックサイトを選択します。Host Onboarding > Virtual Networksの順に移動します。

INFRA_VNは、APを簡単にオンボーディングするために導入されます。APはファブリックオーバーレイ内にありますが、INFRA_VNはグローバルルーティングテーブルにマッピングされます。APと拡張ノードだけがINFRA_VNに属することができます。レイヤ2拡張が自動的に有効になり、L2 LISPサービスが有効になります。

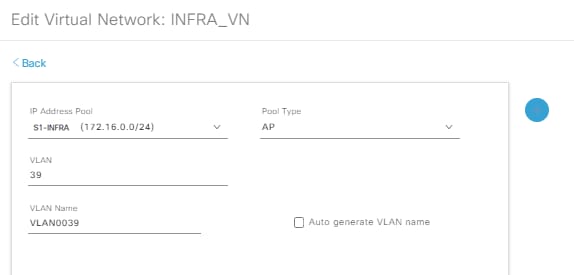

INFRA_VN > Addの順に選択します。

仮想ネットワークの編集

仮想ネットワークの編集

ステップ 3:プールタイプをAPとしてIPアドレスプールを追加します。

仮想ネットワークS1-INFRAの編集

仮想ネットワークS1-INFRAの編集

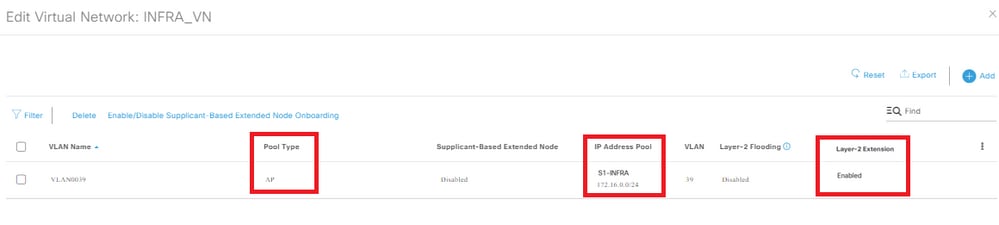

ステップ 4:レイヤ2拡張が有効になっているかどうかを確認します。

仮想ネットワークの編集

仮想ネットワークの編集

プールタイプがAP、レイヤ2拡張がONの場合、Cisco DNAはWLCに接続し、L2とL3の両方のVN_IDに対するAPサブネットのVN_IDマッピングに対してファブリックインターフェイスを設定します。

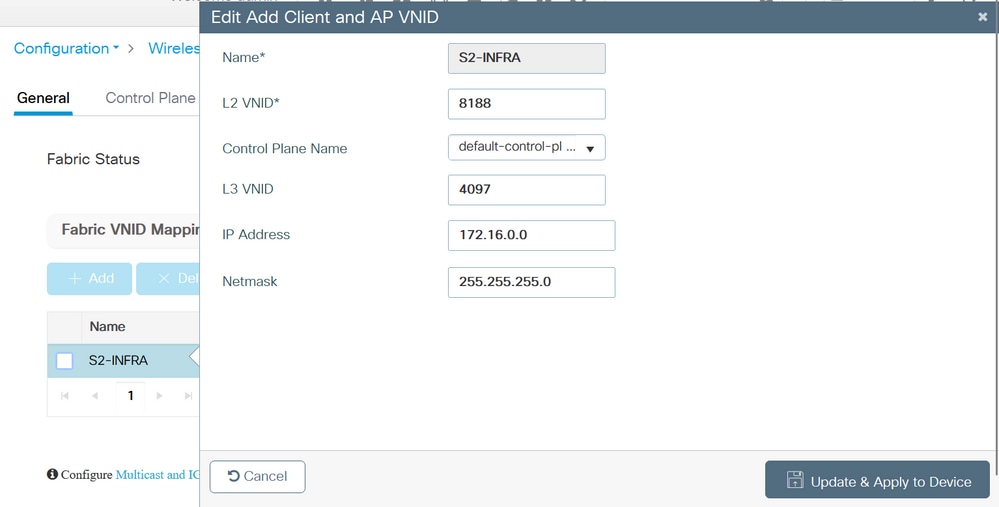

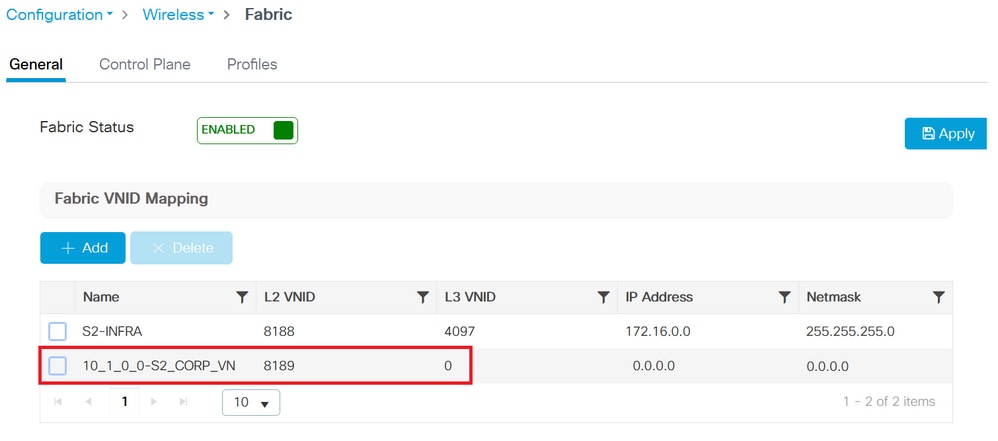

ステップ 5:WLCのGUI側で、Configuration > Wireless > Fabric > Generalの順に移動します。新しいクライアントとAP VN_IDを追加します。

新しいクライアントおよびAP VN_IDの追加

新しいクライアントおよびAP VN_IDの追加

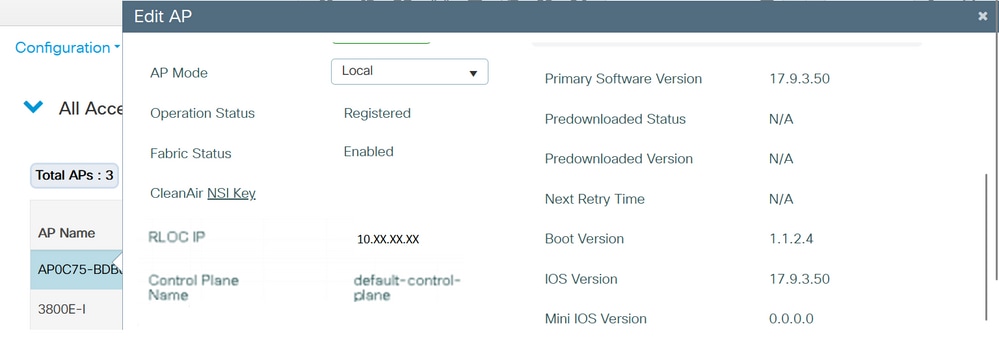

手順 6:Configuration > Wireless > Access Pointsの順に移動します。リストからAPを1つ選択します。Fabric StatusがEnabledであること、コントロールプレーンのIPアドレス、およびコントロールプレーン名を確認します。

APファブリックステータスの確認

APファブリックステータスの確認

クライアントオンボード

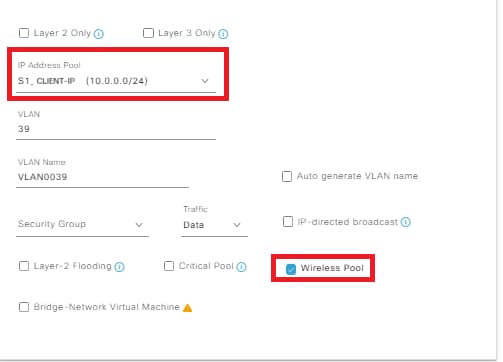

ステップ 1:仮想ネットワークにプールを追加し、レイヤ2拡張切り替えがONになっていることを確認して、クライアントのプール/サブネットでL2 LISPとレイヤ2サブネット拡張を有効にします。Cisco DNA 1.3.xでは、これを無効にすることはできません。

IPアドレスプールの追加

IPアドレスプールの追加

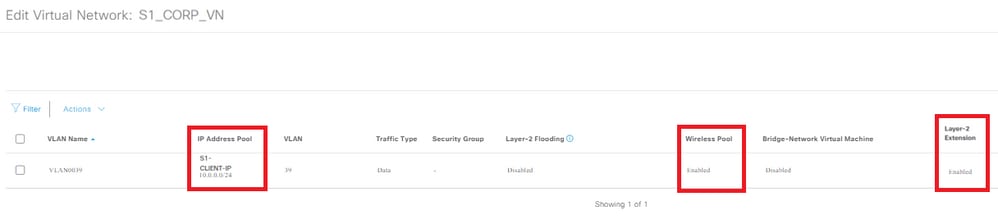

ステップ 2:レイヤ2拡張とワイヤレスプールが有効になっているかどうかを確認します。

仮想ネットワークの編集

仮想ネットワークの編集

ステップ 3:WLCのGUI側で、Configuration > Wireless > Fabric > Generalの順に移動します。新しいクライアントとAP VN_IDを追加します。

プールが仮想ネットワークに割り当てられると、対応するファブリックインターフェイスとVNIDのマッピングがコントローラにプッシュされます。これらはすべてL2 VNIDです。

新しいクライアントおよびAP VN_IDの追加

新しいクライアントおよびAP VN_IDの追加

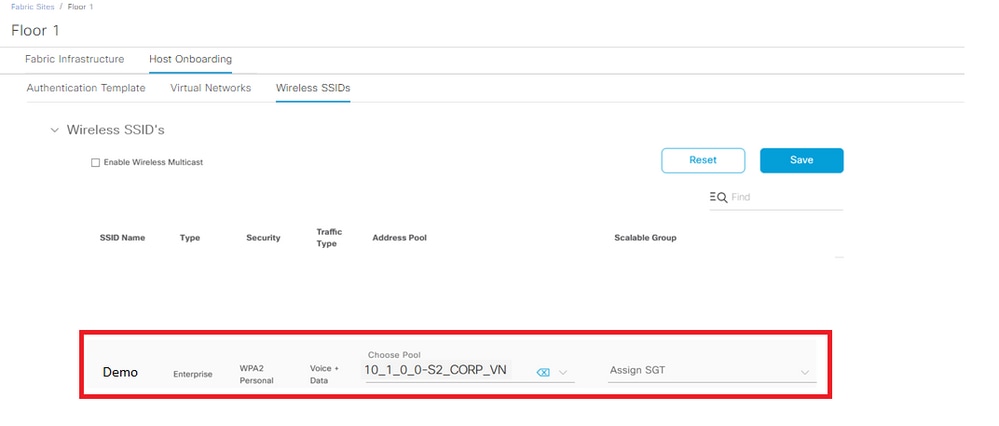

ステップ 4:SSIDは、それぞれの仮想ネットワークのプールにマッピングされます。

マップされたSSID

マップされたSSID

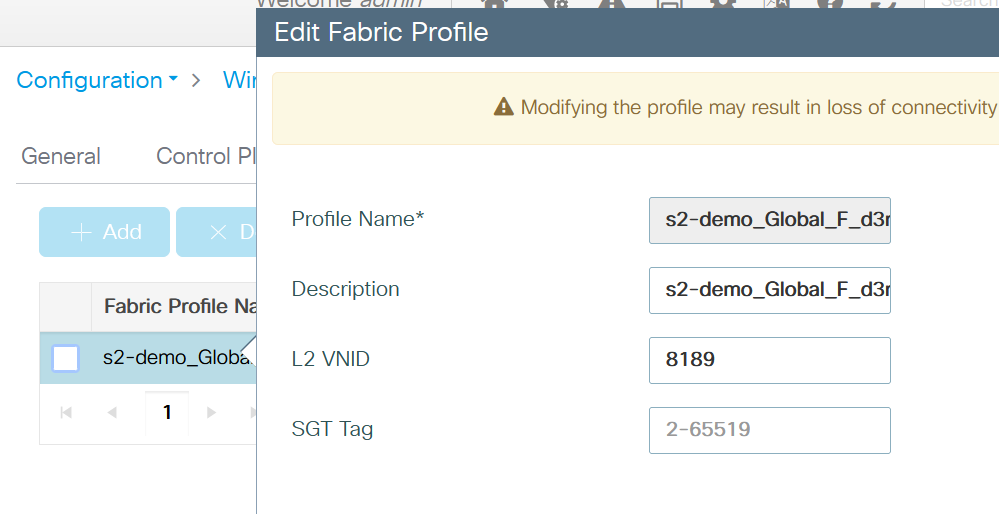

ステップ 5:L2 VNIDを持つファブリックプロファイルが選択されたプールに追加され、ポリシープロファイルがファブリックプロファイルにマッピングされて、ファブリックに対して有効になります。

WLCのGUI側で、Configuration > Wireless > Fabric > Profilesの順に移動します。

ファブリックプロファイル

ファブリックプロファイル

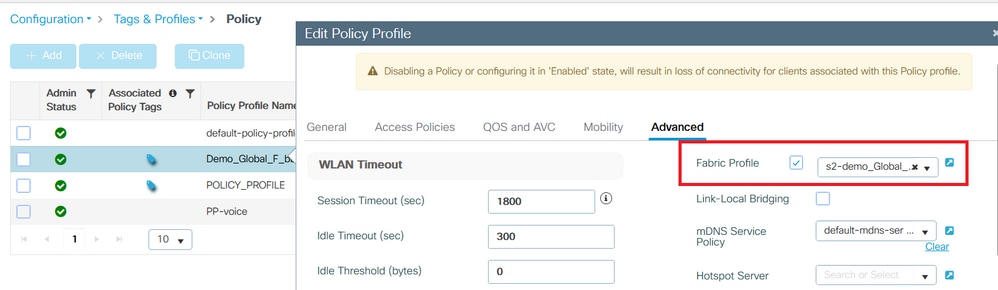

手順 6:[設定(Configuration)] > [タグとプロファイル(Tags & Profiles)] > [ポリシー(Policy)] に移動します。ポリシープロファイルにマッピングされたファブリックプロファイルを確認します。

ポリシーで設定されたファブリックプロファイル

ポリシーで設定されたファブリックプロファイル

確認

WLCでのファブリック設定とCisco DNAの確認

WLCのCLIで、次の手順を実行します。

WLC1# show tech

WLC1# show tech wireless

コントロールプレーン設定:

ルータLISP

ロケータテーブルデフォルト

ロケータセットWLC

172.16.201.202

出口ロケータセット

!

map-server session passive-open WLC

サイトsite_uci

cisco DNA-Centerから設定されたdescription map-server

authentication-key 7 <キー>

CB1-S1#sh lispセッション

VRFデフォルトのセッション数、合計:9、確立:5

ピア状態アップ/ダウン受信/送信

172.16.201.202:4342 Up 3d07h 14/14

WLC の設定:

無線ファブリック

ワイヤレスファブリックコントロールプレーンdefault-control-plane

ipアドレス172.16.2.2キー0 47aa5a

WLC1# show fabric map-server summary

MS-IP接続ステータス

--------------------------------

172.16.1.2アップ

WLC1# show wireless fabric summary

ファブリックステータス:有効

コントロール プレーン:

名前IPアドレスキーステータス

--------------------------------------------------------------------------------------------

default-control-plane 172.16.2.2 47aa5aアップ

WLCのGUIで、Configuration > Wireless > Fabricの順に移動し、Fabric StatusがEnabledであるか確認します。

Configuration > Wireless > Access Pointsの順に移動します。リストから1つのAPを選択します。Fabric StatusがEnabledであることを確認します。

Cisco DNAで、Provision > Fabric Sitesの順に移動し、ファブリックサイトがあるかどうかを確認します。そのファブリックサイトで、Fabric Infrastructure > Fabricの順に移動し、WLCがファブリックとして有効になっているかどうかを確認します。

トラブルシュート

クライアントがIPアドレスを取得できない

ステップ 1:SSIDがファブリックであることを確認します。WLCのGUIで、Configuration > Tags & Profiles > Policyの順に移動します。ポリシーを選択し、Advancedに移動します。ファブリックプロファイルが有効になっているかどうかを確認します。

ステップ 2:クライアントがIP learn状態のままになっているかどうかを確認します。WLCのGUIで、Monitoring > Wireless > Clientsの順に移動します。クライアントの状態を確認します。

ステップ 3:ポリシーがDHCPを必要としているかどうかを確認します。

ステップ 4:トラフィックがAPとエッジノードの間でローカルにスイッチングされる場合、クライアント接続用にAPログ(client-trace)を収集します。DHCPディスカバリが転送されているかどうかを確認します。DHCPオファーが到着しない場合は、エッジノードで何らかの問題が発生しています。DHCPが転送されない場合は、APに問題があります。

ステップ 5:エッジノードポートでEPCを収集して、DHCP discoverパケットを確認できます。DHCP discoverパケットが表示されない場合は、APに問題があります。

SSIDがブロードキャストされない

ステップ 1:APの無線がダウンしているかどうかを確認します。

ステップ 2:WLANがonステータスで、ブロードキャストSSIDが有効になっているかどうかを確認します。

ステップ 3:APがファブリック対応の場合、AP設定を確認します。Configuration > Wireless > Access Pointsの順に移動し、1つのAPを選択します。Generalタブには、Fabric Status EnabledとRLOCの情報が表示されます。

ステップ 4:Configuration > Wireless > Fabric > Control Planeの順に選択します。コントロールプレーンが(IPアドレスで)設定されているかどうかを確認します。

ステップ 5:[設定(Configuration)] > [タグとプロファイル(Tags & Profiles)] > [ポリシー(Policy)] に移動します。ポリシーを選択し、Advancedに移動します。ファブリックプロファイルが有効になっているかどうかを確認します。

手順 6:Cisco DNAに移動し、SSIDの作成とWLCのプロビジョニングの手順を再実行します。Cisco DNAはSSIDをWLCに再度プッシュする必要があります。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

2.0 |

11-Dec-2025

|

タイトル、概要、ブランディング要件、フォーマットを更新。 |

1.0 |

27-Apr-2023

|

初版 |

シスコ エンジニア提供

- マルタ・コーリョテクニカルコンサルティングエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック