はじめに

このドキュメントでは、802.1Xと拡張認証プロトコル(EAP)EAP-TLSを使用してワイヤレスローカルエリアネットワーク(WLAN)を設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- WLC 3504 バージョン 8.10

- Identity Services Engine(ISE)バージョン 2.7

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

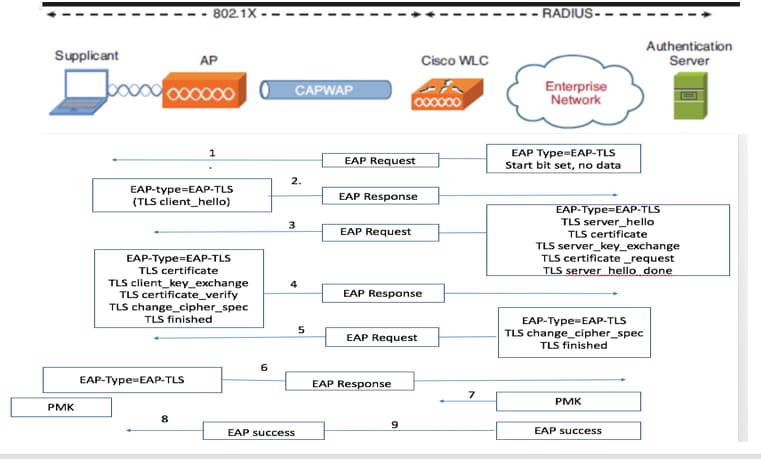

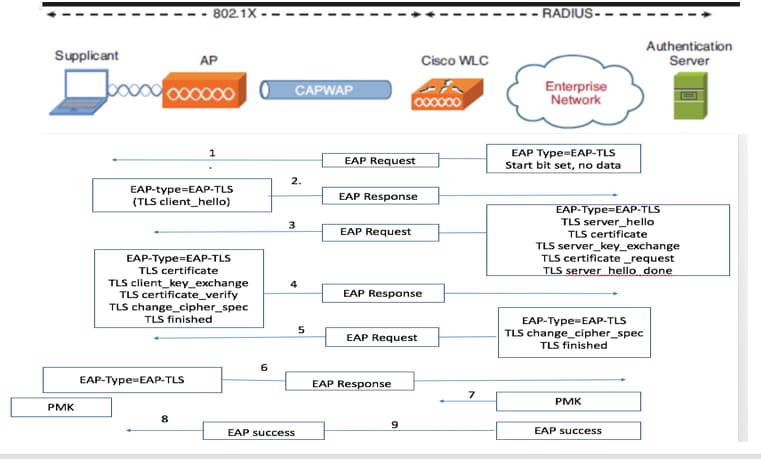

EAP-TLS フロー

EAP-TLSフローの手順

- ワイヤレスクライアントが、アクセスポイント(AP)に関連付けられます。 AP は、クライアントがこの時点でデータを送信することを許可せず、認証要求を送信します。サプリカントが、EAP 応答 ID で応答します。WLC が、ユーザ ID 情報を認証サーバに送信します。RADIUS サーバが、EAP-TLS 開始パケットでクライアントに応答します。この時点で EAP-TLS カンバセーションが開始されます。

- ピアは、NULLに設定された暗号client_helloハンドシェイクメッセージを含むEAP-Responseを認証サーバに返信します。

- 認証サーバが、次を含むアクセスチャレンジパケットで応答します。

TLS server_hello

handshake message

certificate

server_key_exchange

certificate request

server_hello_done.

4. クライアントは、次の内容を含むEAP-Responseメッセージで応答します。

Certificate ¬ Server can validate to verify that it is trusted.

client_key_exchange

certificate_verify ¬ Verifies the server is trusted

change_cipher_spec

TLS finished

5. クライアントが正常に認証されると、RADIUSサーバはchange_cipher_specおよびhandshake finishedメッセージを含むAccess-challengeで応答します。

6. これを受信すると、クライアントはRADIUSサーバを認証するためにハッシュを確認します。

7. TLSハンドシェイク中に、新しい暗号キーがシークレットから動的に取得されます。

8. EAP-Successが最終的にサーバからオーセンティケータに送信され、サプリカントに渡されます。

この時点で、EAP-TLS 対応のワイヤレスクライアントがワイヤレスネットワークにアクセスできます。

設定

Cisco ワイヤレス LAN コントローラ

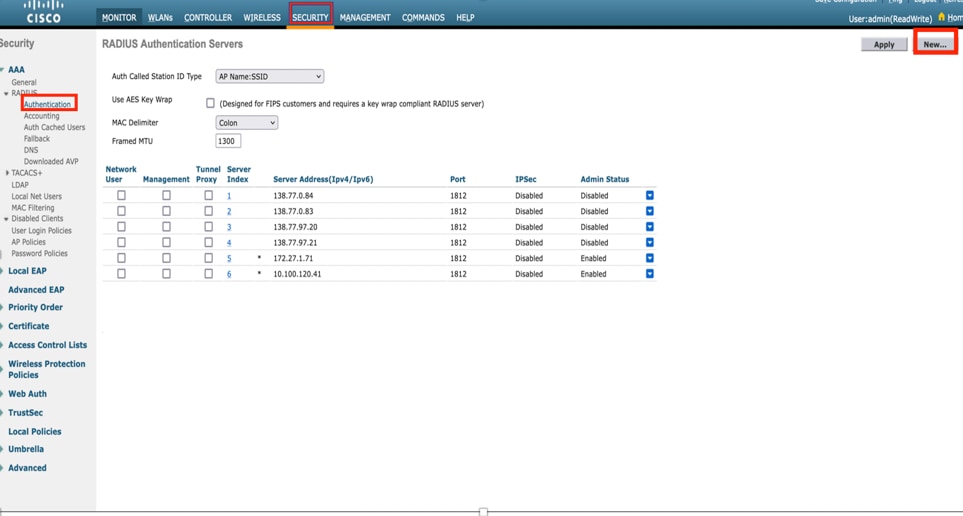

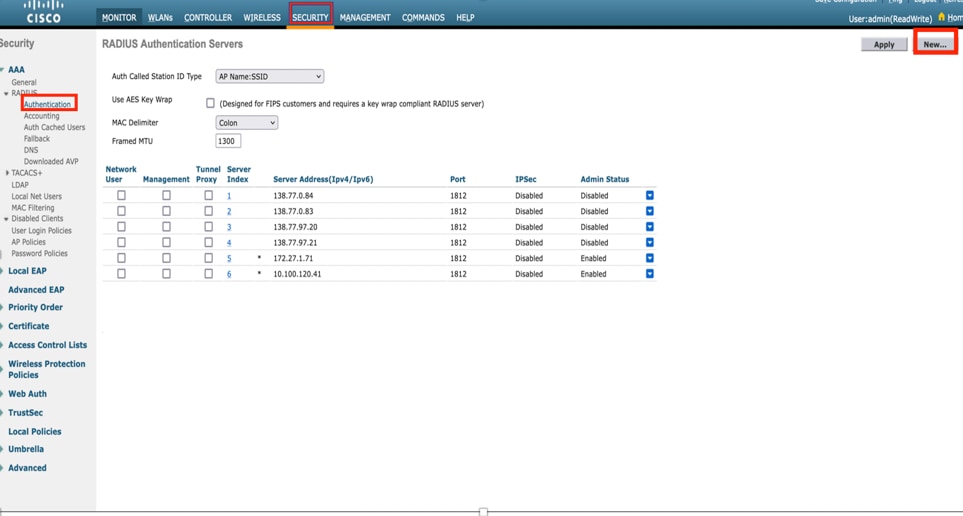

ステップ 1:最初の手順は、Cisco WLC での RADIUS サーバの設定です。RADIUS サーバを WLC に追加するには、[セキュリティ(Security)] > [RADIUS] > [認証(Authentication)] に移動します。図のように、[新規(New)] をクリックします。

RADIUS サーバ

RADIUS サーバ

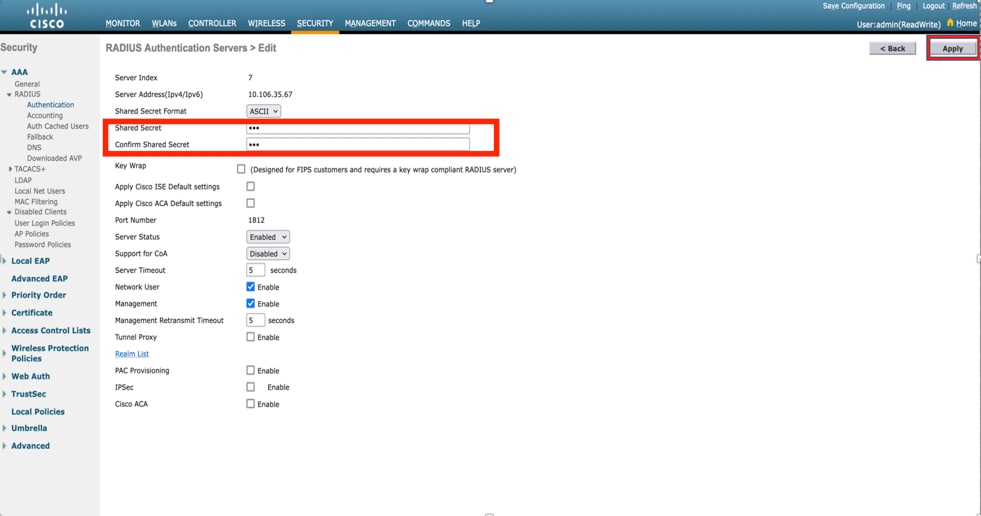

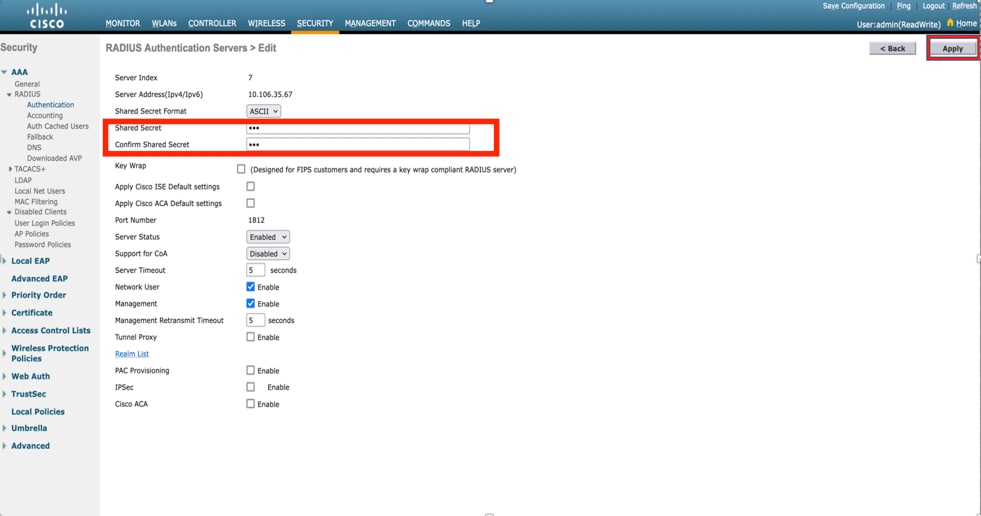

ステップ 2:ここで、ISE で WLC を検証するために使用される IP アドレスと共有秘密を入力する必要があります。<password>図のように、[適用(Apply)] をクリックして続行します。

ステップ 3:RADIUS認証用のWLANを作成します。

これで、新しいWLANを作成し、WPA-enterpriseモードを使用するように設定して、認証にRADIUSを使用できます。

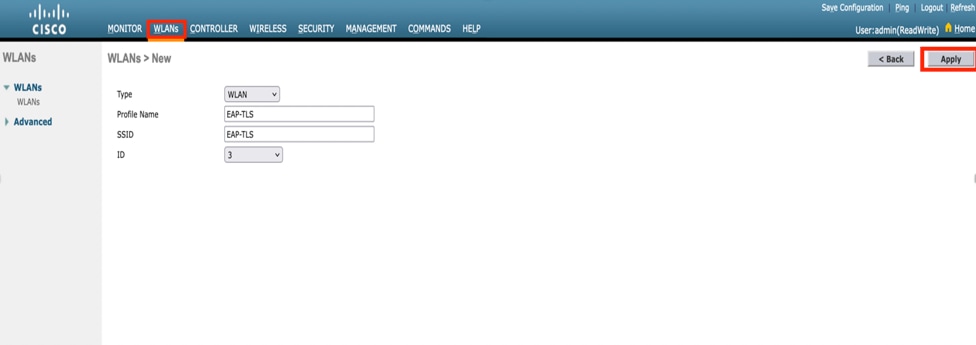

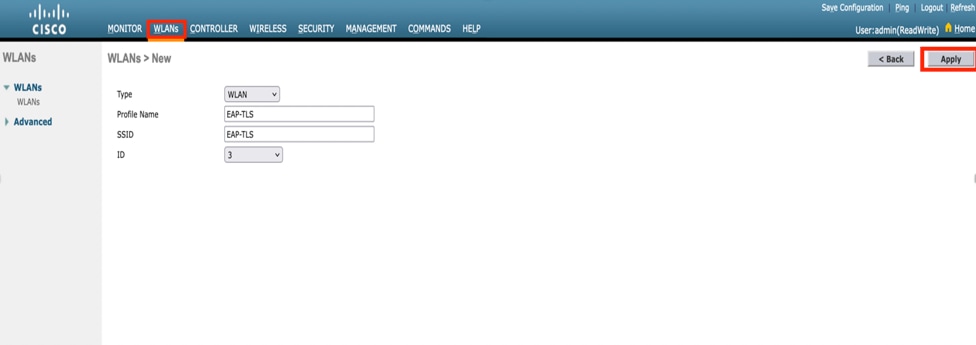

ステップ 4:メインメニューからWLANsを選択し、Create Newを選択し、図に示すようにGoをクリックします。

ステップ 5:新しいWLANにEAP-TLSという名前を付けます。図のように、[適用(Apply)] をクリックして続行します。

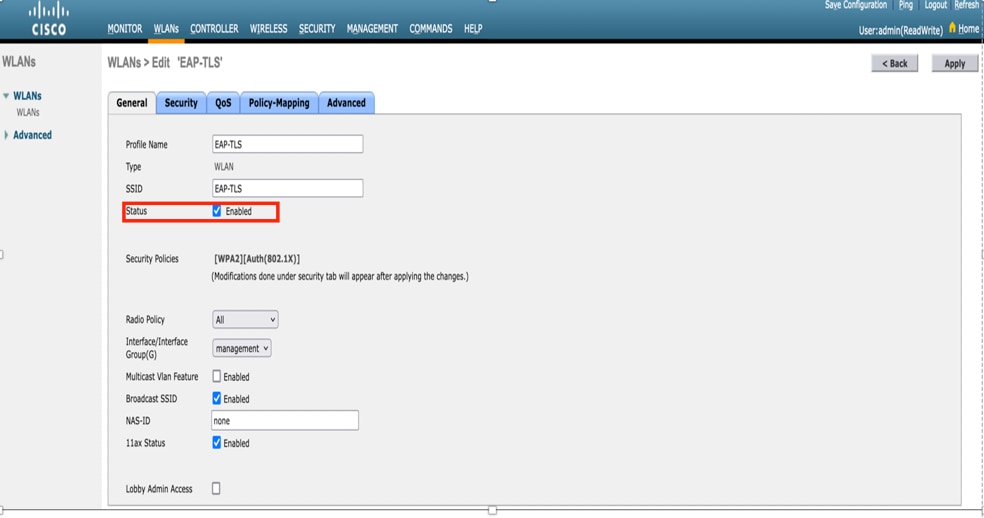

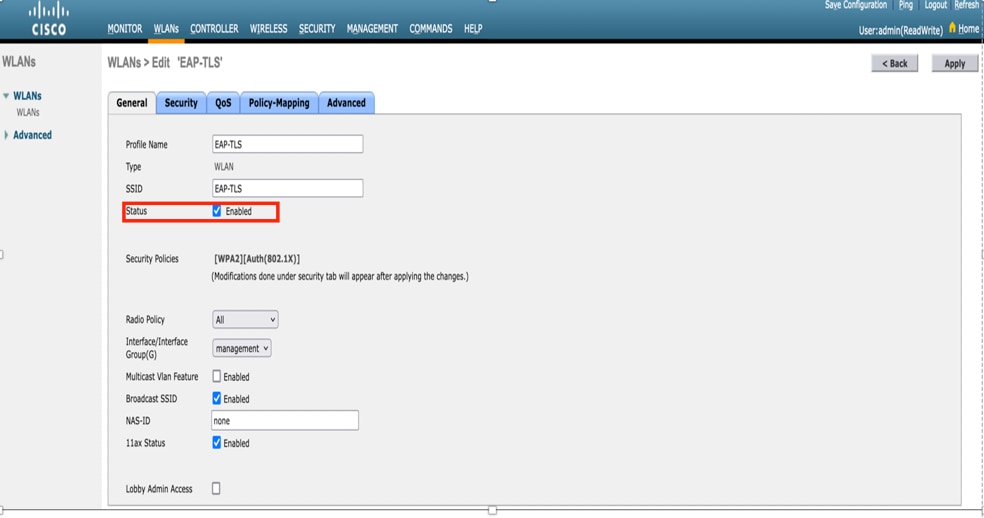

手順 6:Generalをクリックし、StatusがEnabledであることを確認します。図のように、デフォルトのセキュリティポリシーは 802.1X 認証と WPA2 です。

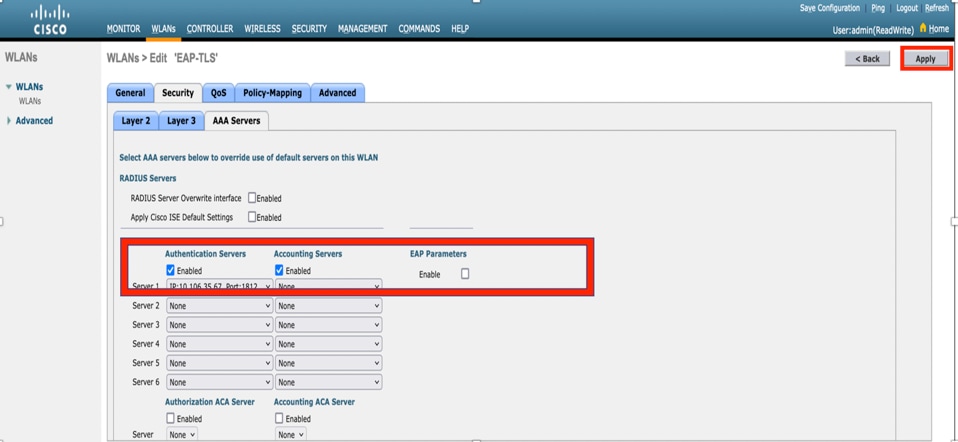

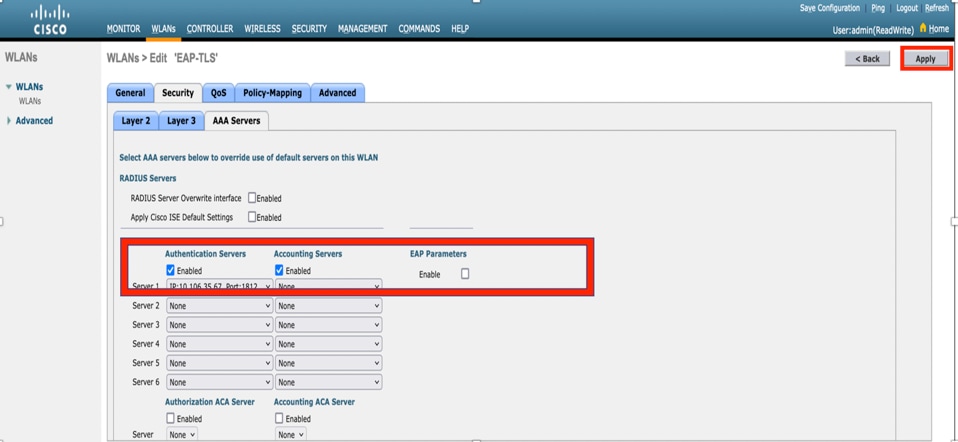

手順 7:ここで、Security> AAA Serversタブに移動し、図に示すように、設定したRADIUSサーバを選択します。

注:作業を続行する前に、WLCからRADIUSサーバに到達できることを確認することをお勧めします。RADIUS は UDP ポート 1812(認証用)を使用するため、このトラフィックがネットワークのどこにおいてもブロックされないようにする必要があります。

ISE と Cisco WLC

EAP-TLS 設定

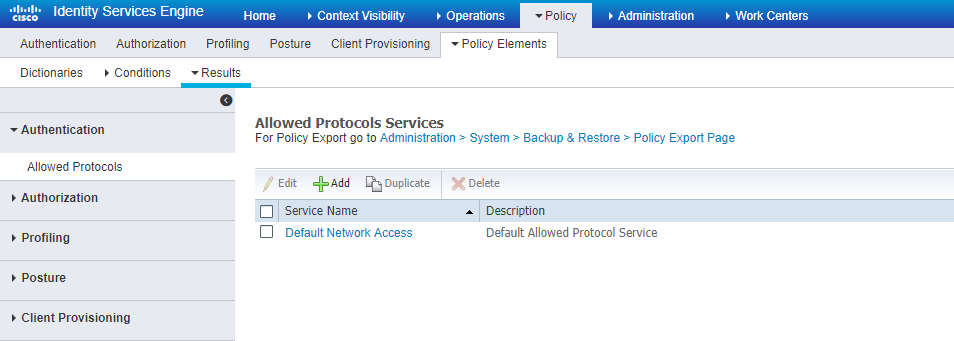

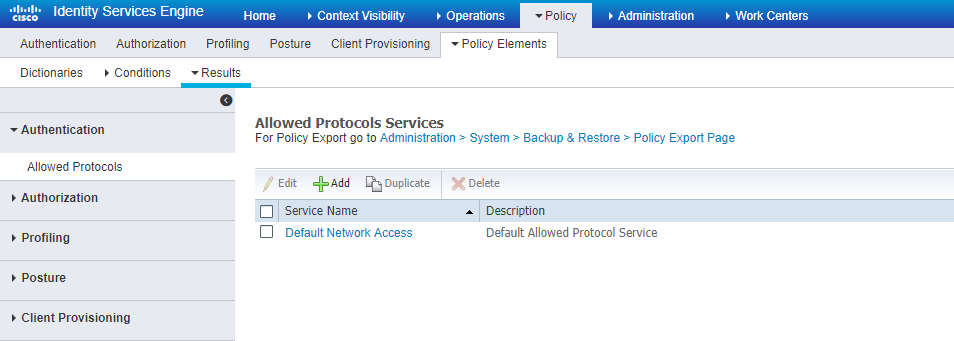

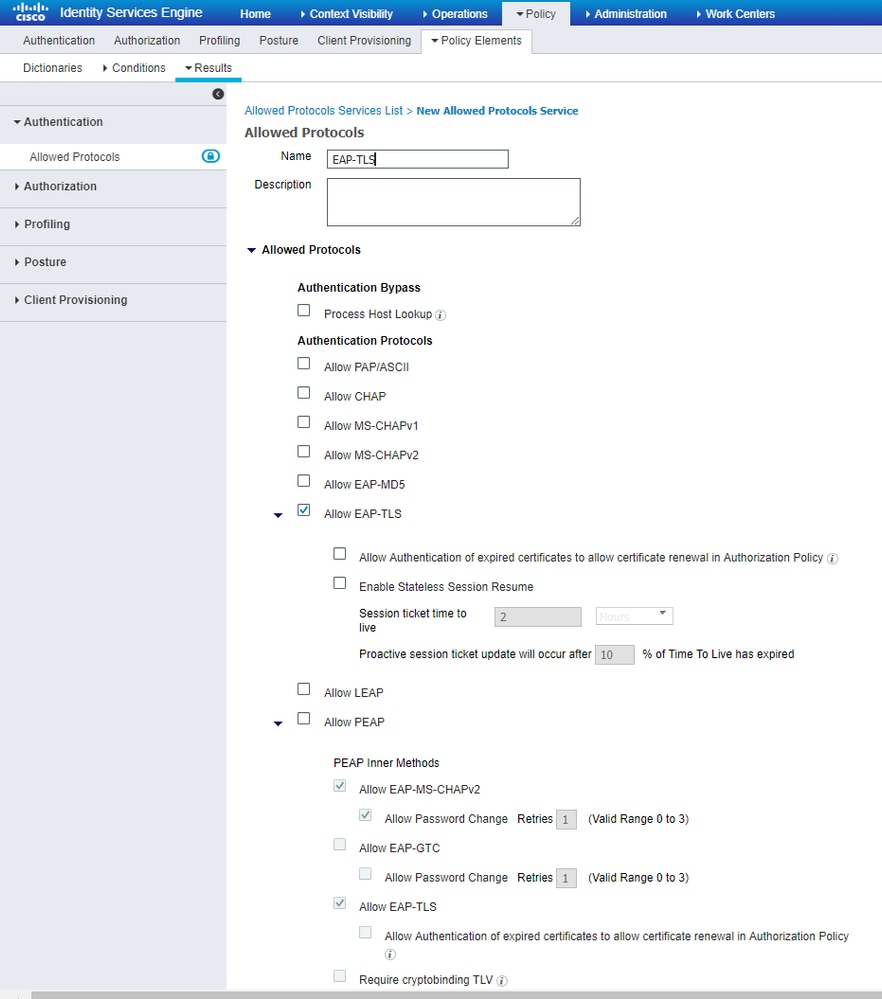

ポリシーを作成するために、ポリシーで使用する許可プロトコルリストを作成する必要があります。dot1x ポリシーを作成するため、ポリシーの設定方針に基づいて許可される EAP タイプを指定します。

デフォルトを使用する場合、特定のEAPタイプへのアクセスをロックダウンする必要がある場合には推奨されない、ほとんどのEAPタイプを認証に使用できます。

ステップ 1:図に示すように、Policy > Policy Elements > Results > Authentication > Allowed Protocolsの順に移動し、Add をクリックします。

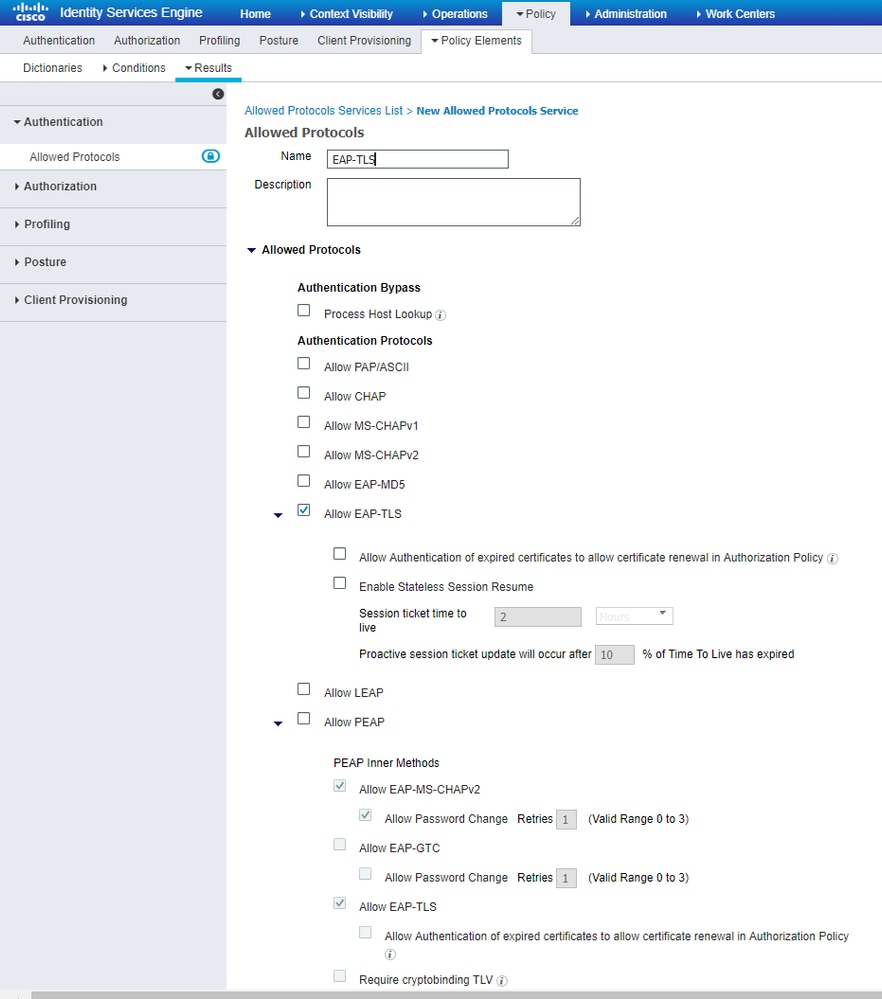

ステップ 2:この [許可されるプロトコル(Allowed Protocol)] リストで、リストの名前を入力できます。この場合、図のように、[EAP-TLSを許可(Allow EAP-TLS)] チェックボックスをオンにして、他のチェックボックスをオフにします。

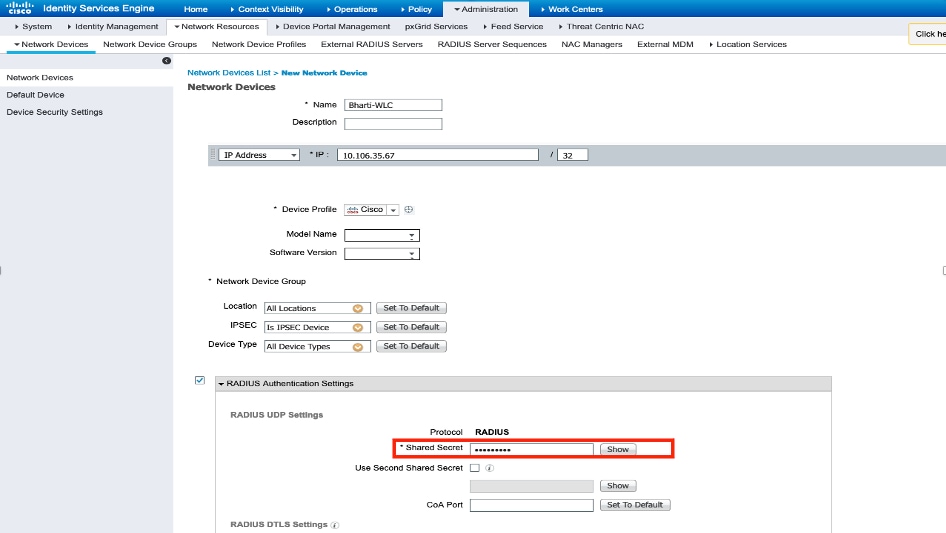

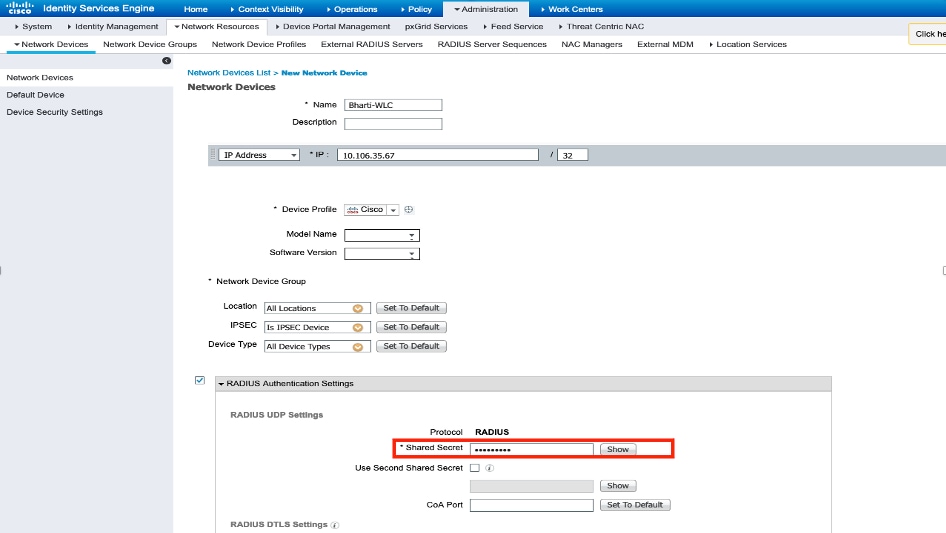

ISE での WLC の設定

ステップ 1:図に示すように、ISEコンソールを開き、Administration > Network Resources > Network Devices > Addの順に選択します。

ステップ 2:図にように、値を入力します。

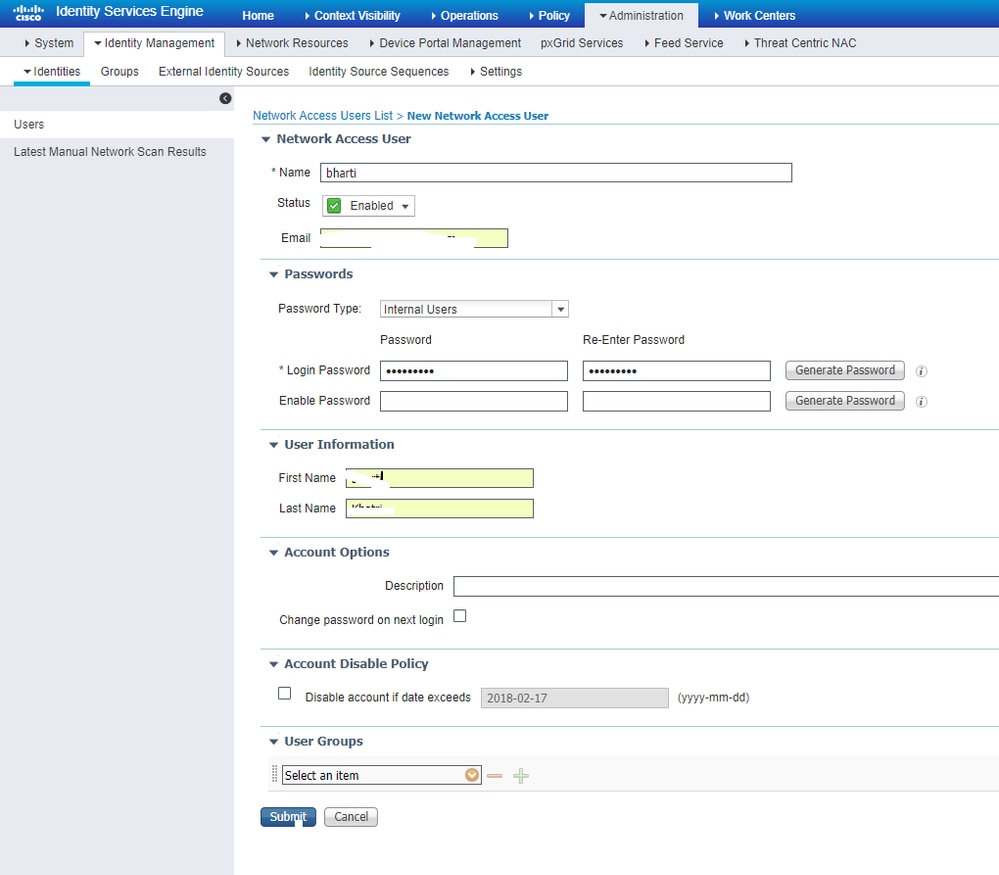

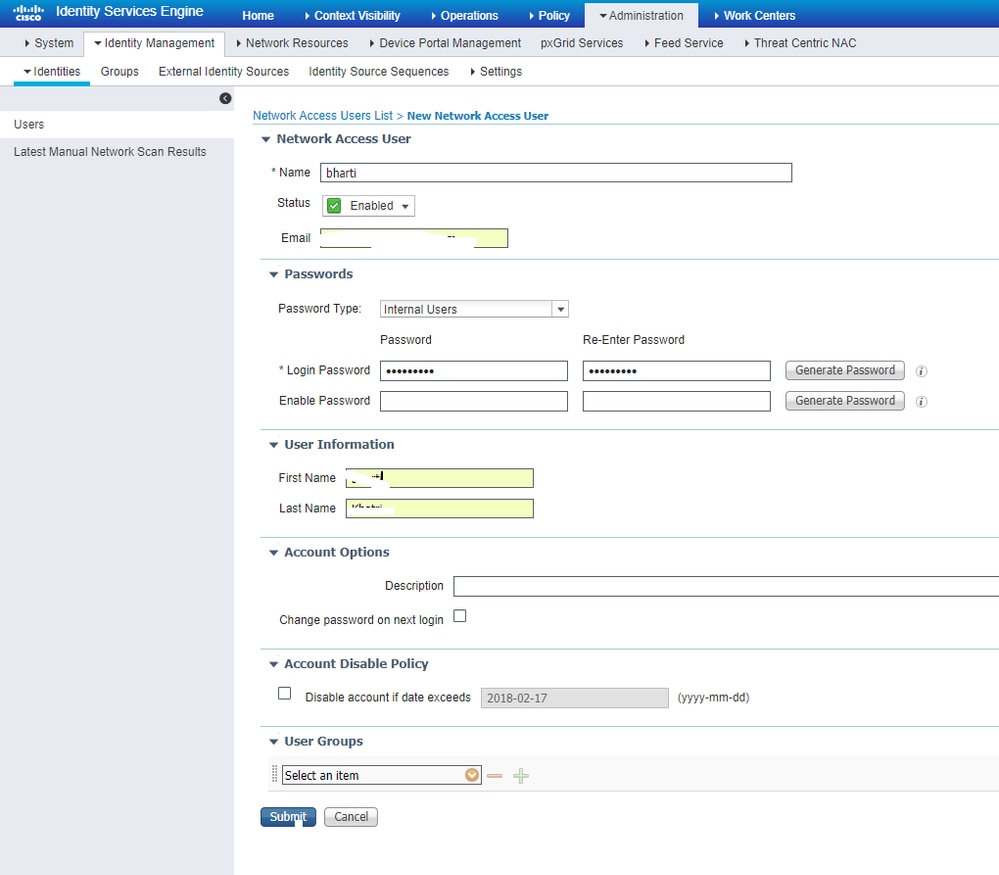

ISE での新しいユーザの作成

ステップ 1:図に示すように、Administration > Identity Management > Identities > Users > Addの順に移動します。

ステップ 2:図に示すように、情報を入力します。

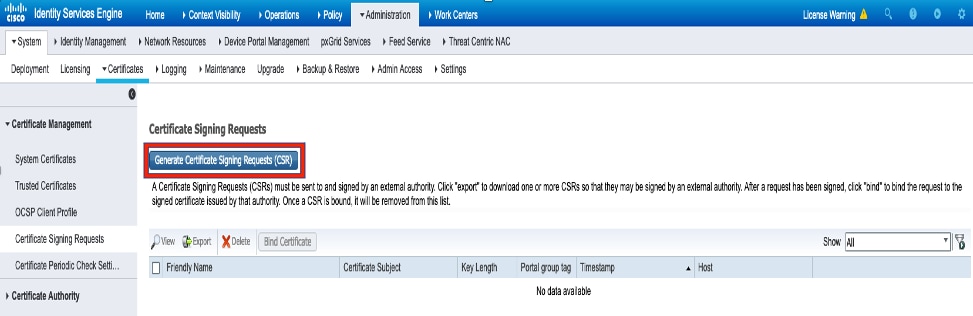

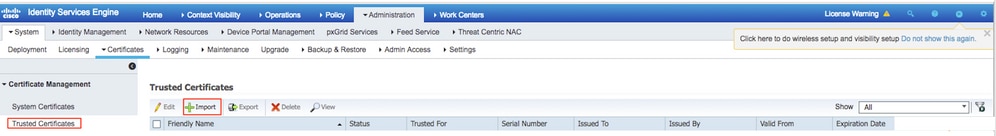

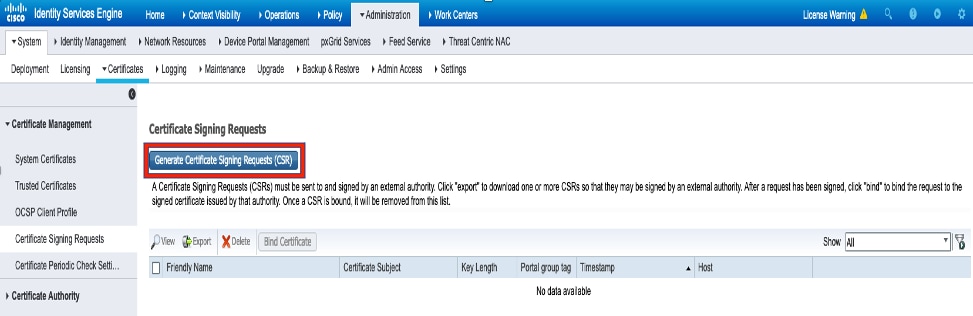

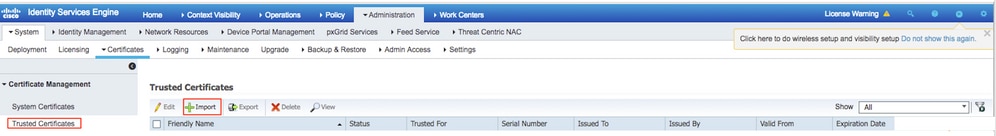

ISE での証明書の信頼確立

ステップ 1:Administration > System > Certificates > Certificate Management > Trusted certificatesの順に選択します。

[インポート(Import)]をクリックして ISEに証明書をインポートします。WLC を追加し、ISE でユーザを作成したら、ISE で証明書の信頼を確立するという EAP-TLS の最も重要な部分を実行する必要があります。そのためには、CSRを生成する必要があります。

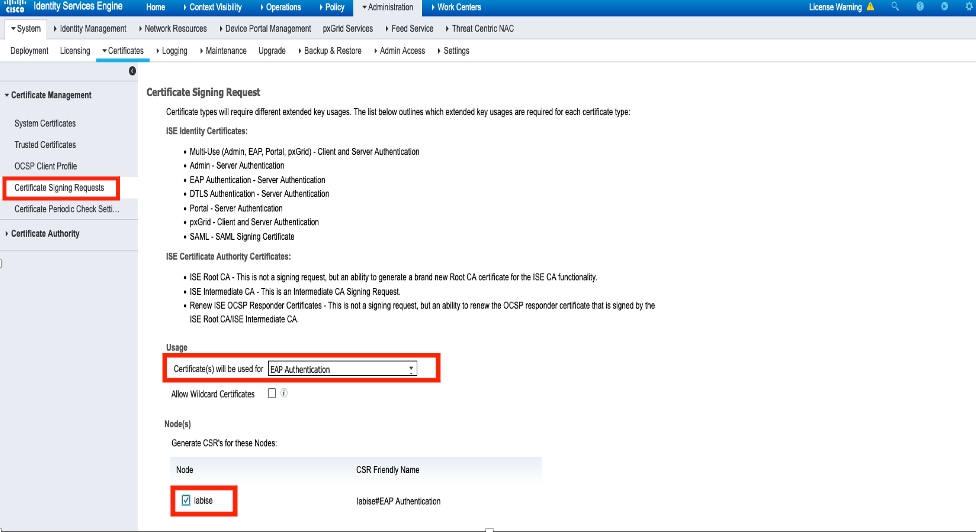

ステップ 2:図に示すように、Administration > Certificates > Certificate Signing Requests > Generate Certificate Signing Requests (CSR)の順に移動します。

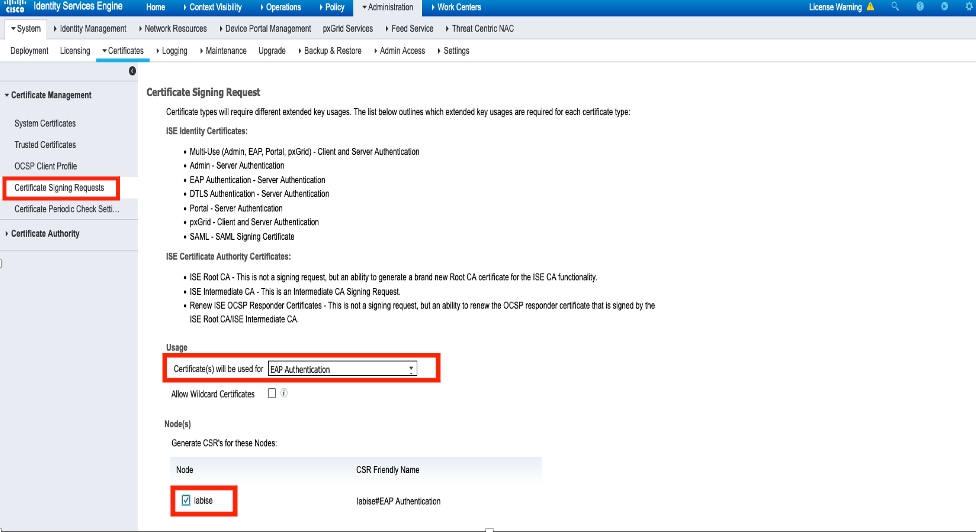

ステップ 3:CSRを生成するには、Usageに移動し、Certificate are used forドロップダウンオプションから、図のようにEAP Authenticationを選択します。

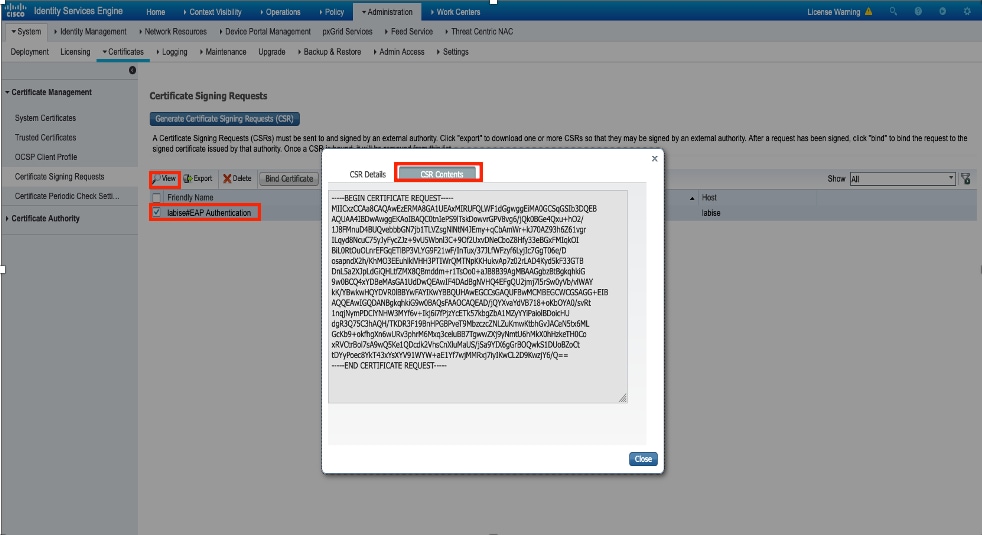

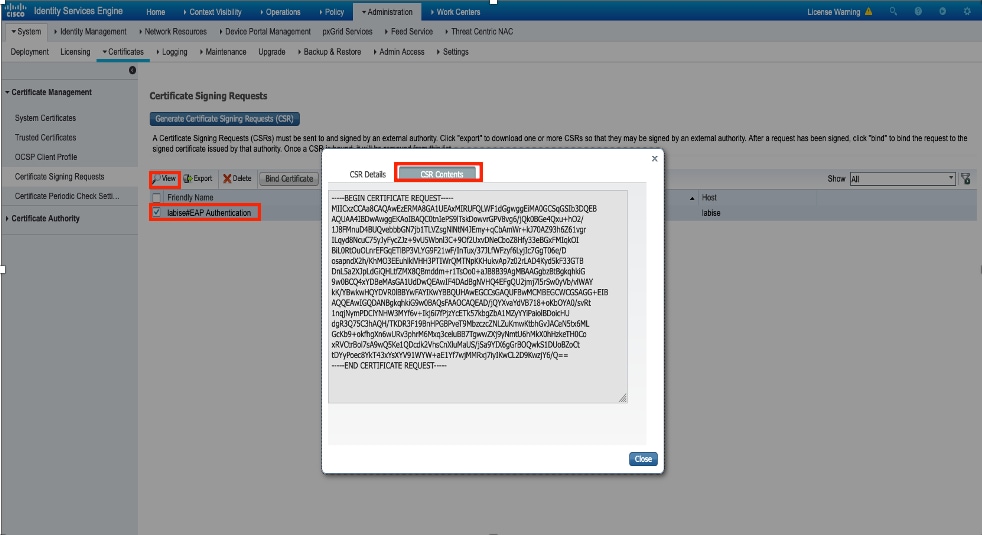

ステップ 4:ISE で生成された CSR を表示できます。図のように、[表示(View)] をクリックします。

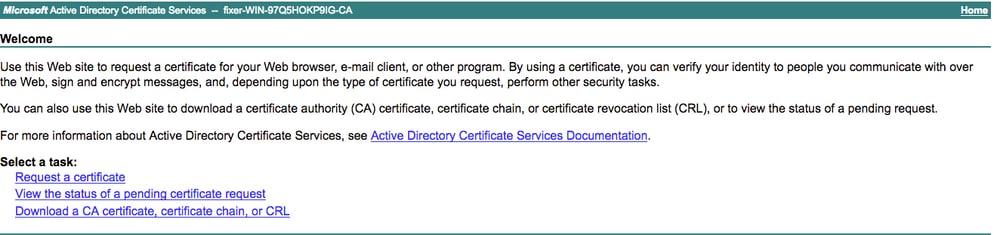

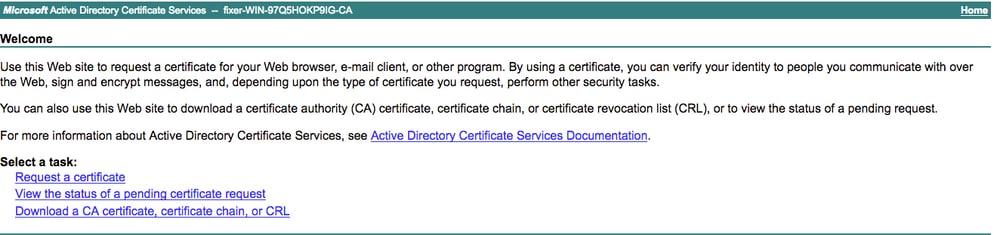

ステップ 5:CSR が生成されたら、図のように、CA サーバにアクセスし、[証明書を要求する(Request a certificate)] をクリックします。

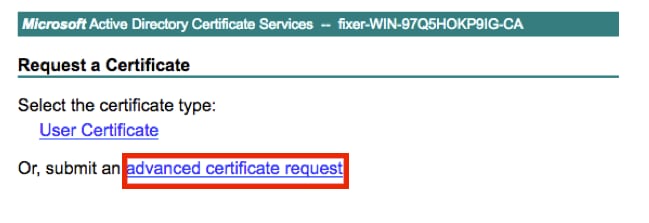

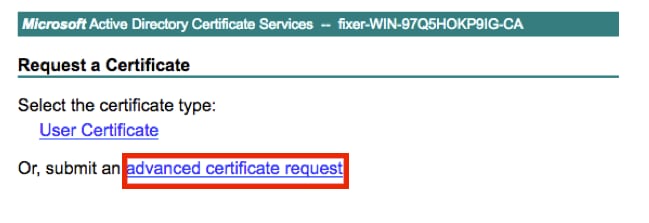

手順 6:証明書を要求すると、User Certificateとadvanced certificate requestのオプションが表示されます。 図に示すように、advanced certificate requestをクリックします。

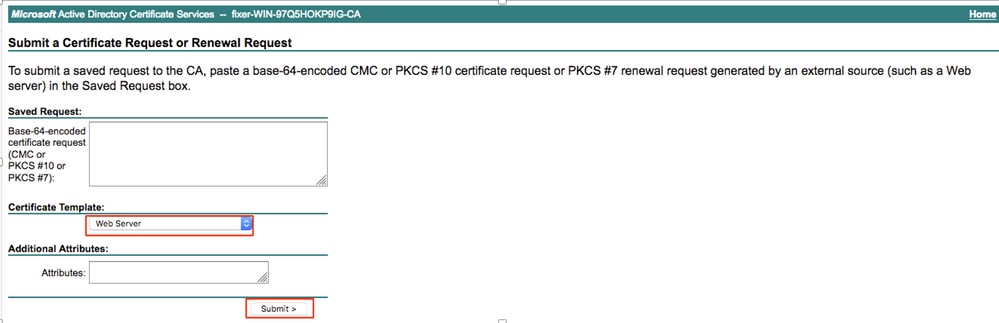

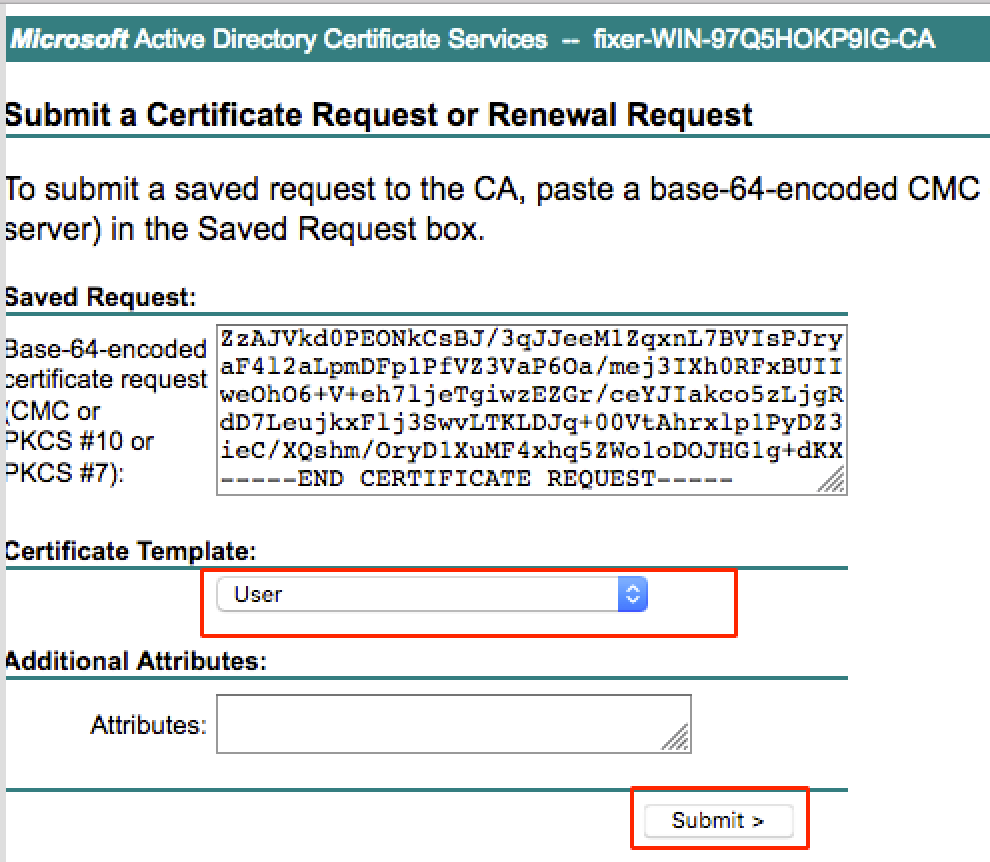

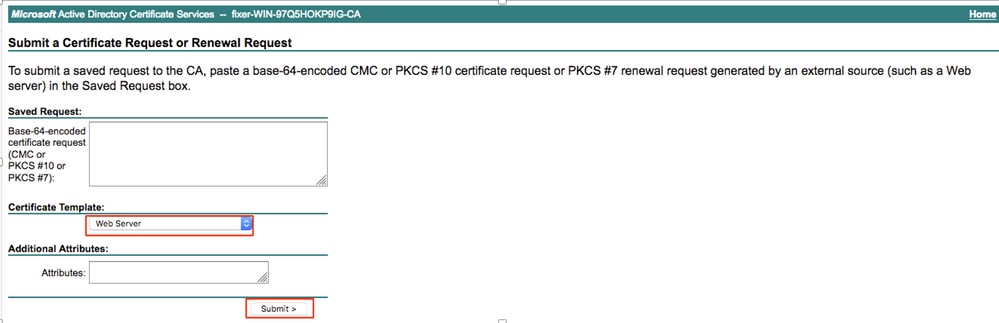

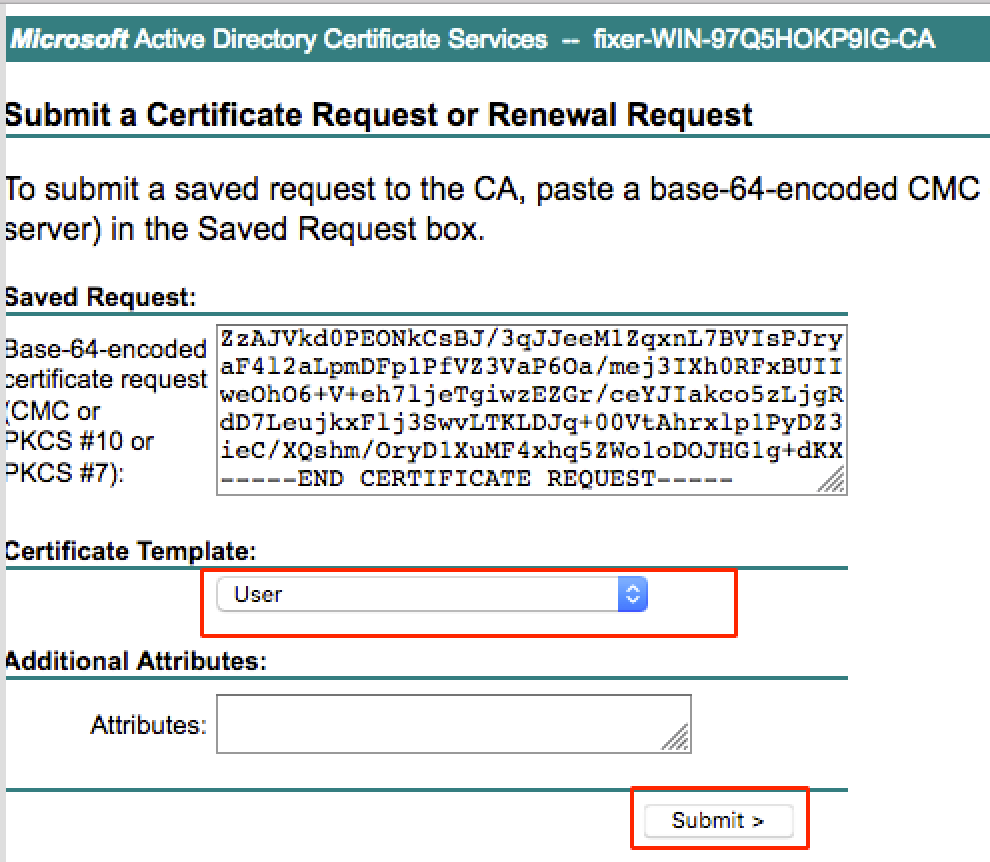

手順 7:Base 64でエンコードされた証明書要求で生成されたCSRを貼り付けます。Certificate TemplateドロップダウンオプションからWeb Serverを選択し、図に示すようにSubmitをクリックします。

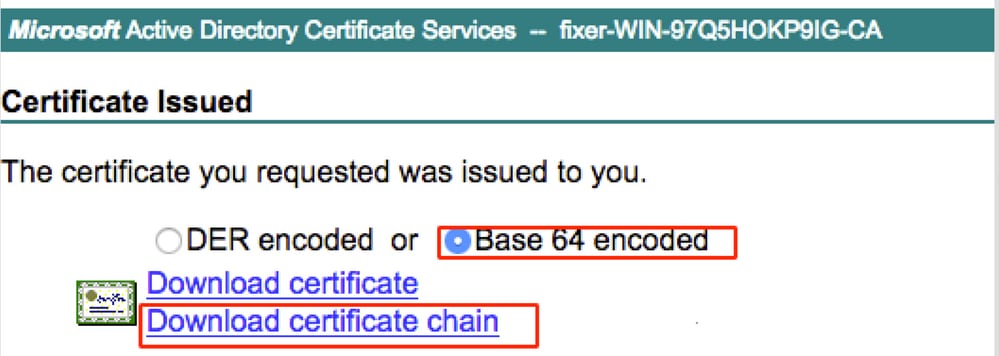

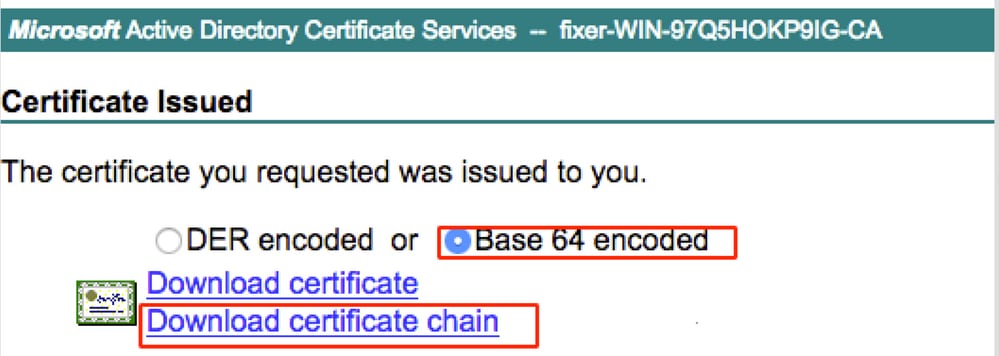

ステップ 8:Submitをクリックすると、証明書のタイプを選択するオプションが表示されます。Base-64 encodedを選択し、図に示すようにDownload certificate chainをクリックします。

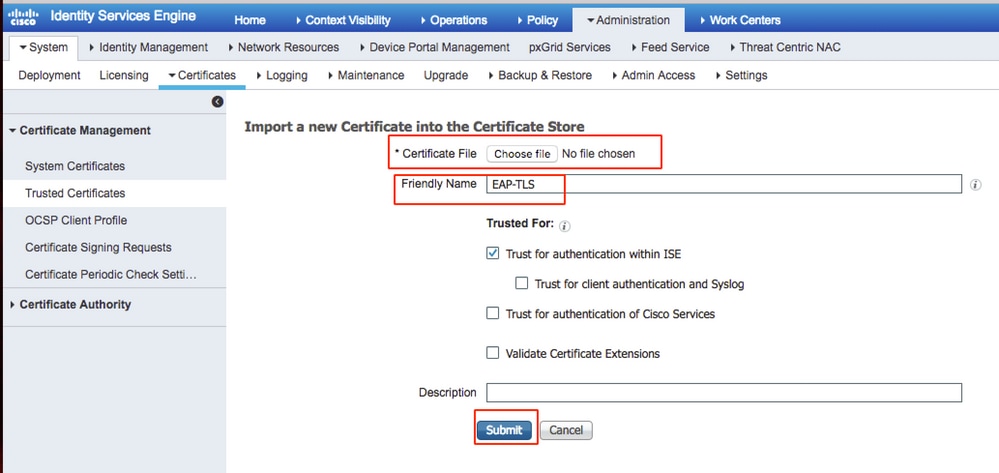

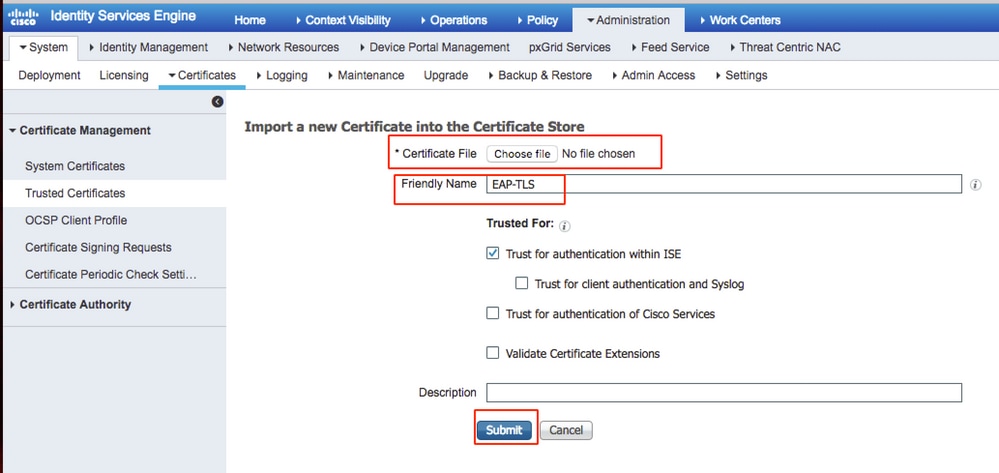

ステップ 9:ISE サーバ用の証明書のダウンロードが完了したら、証明書を抽出できます。証明書には、ルート証明書と中間証明書の2つの証明書が含まれています。ルート証明書は、図に示すように、Administration > Certificates > Trusted certificates > Importでインポートできます。

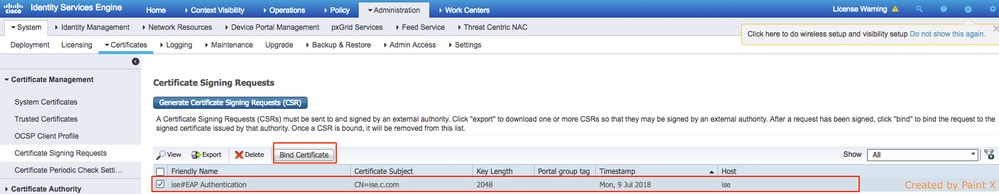

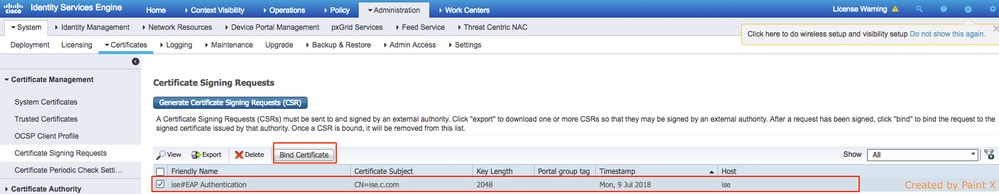

ステップ 10:[送信(Submit)] をクリックすると、証明書が信頼できる証明書のリストに追加されます。また、図のように、CSR にバインドするには中間証明書が必要です。

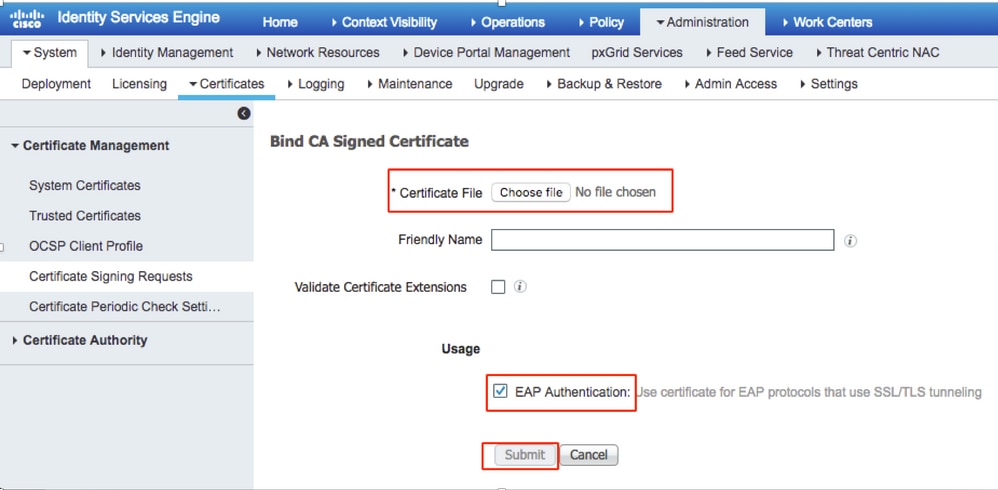

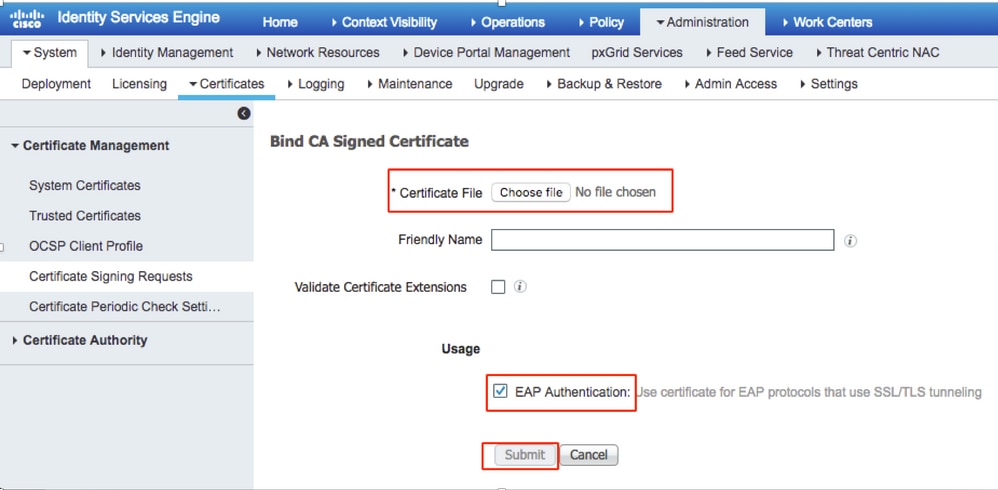

ステップ 11Bind certificateをクリックすると、デスクトップに保存されている証明書ファイルを選択するオプションが表示されます。図のように、中間証明書を選択し、[送信(Submit)] をクリックします。

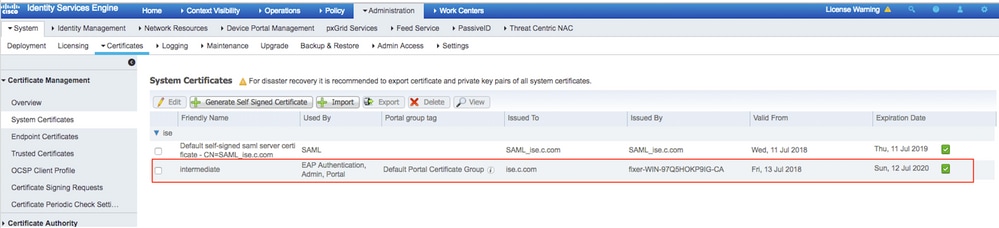

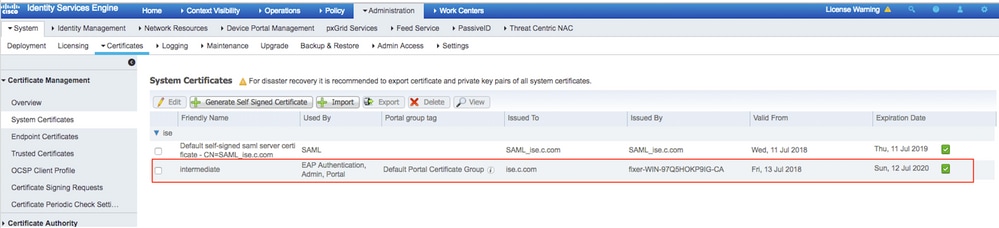

ステップ 12 証明書を表示するには、図のように、[管理(Administration)] > [証明書(Certificates)] > [システム証明書(System Certificates)] に移動します。

EAP-TLS 用のクライアント

クライアントマシン(Windows デスクトップ)へのユーザ証明書のダウンロード

ステップ 1:EAP-TLSを使用してワイヤレスユーザを認証するには、クライアント証明書を生成する必要があります。サーバにアクセスできるように、Windows コンピュータをネットワークに接続します。Webブラウザを開き、アドレスhttps://<server-ip addr>/certsrv

ステップ 2:CAは、ISE用にダウンロードした証明書と同じである必要があります。

そのために、サーバ用の証明書のダウンロードに使用した CA サーバにアクセスする必要があります。前の手順と同じCAでRequest a certificateをクリックしますが、今度は図に示すように、証明書テンプレートとしてUserを選択する必要があります。

ステップ 3:サーバ用の証明書の場合と同じように [証明書チェーンのダウンロード(Download certificate chain)] をクリックします。

証明書を取得したら、次の手順を使用してWindowsラップトップに証明書をインポートします。

ステップ 4:証明書をインポートするには、Microsoft管理コンソール(MMC)から証明書にアクセスする必要があります。

- MMC を開くには、[スタート(Start)] > [ファイル名を指定して実行(Run)] > [MMC] に移動します。

- File > Add / Remove Snap Inに移動します。

- [証明書(Certificates)] をダブルクリックします。

- [コンピューターアカウント(Computer Account)] を選択します。

- [ローカルコンピューター(Local Computer)] > [完了(Finish)] を選択します。

- [OK] をクリックして[スナップイン(Snap-In)] ウィンドウを終了します。

- [証明書(Certificates)] の横にある [+] をクリックし、[個人(Personal)] > [証明書(Certificates)] を選択します。

- Certificatesを右クリックし、All Tasks> Importの順に選択します。

- [Next] をクリックします。

- [Browse] をクリックします。

- インポートする .cer、.crt、または .pfx ファイルを選択します。

- [Open] をクリックします。

- [Next] をクリックします。

- [証明書の種類に基づいて、自動的に証明書ストアを選択する(Automatically select the certificate store based on the type of certificate)] を選択します。

- Finish & OKをクリックします。

証明書のインポートが完了したら、ワイヤレスクライアント(この例ではWindowsデスクトップ)でEAP-TLSを設定する必要があります。

EAP-TLS のワイヤレスプロファイル

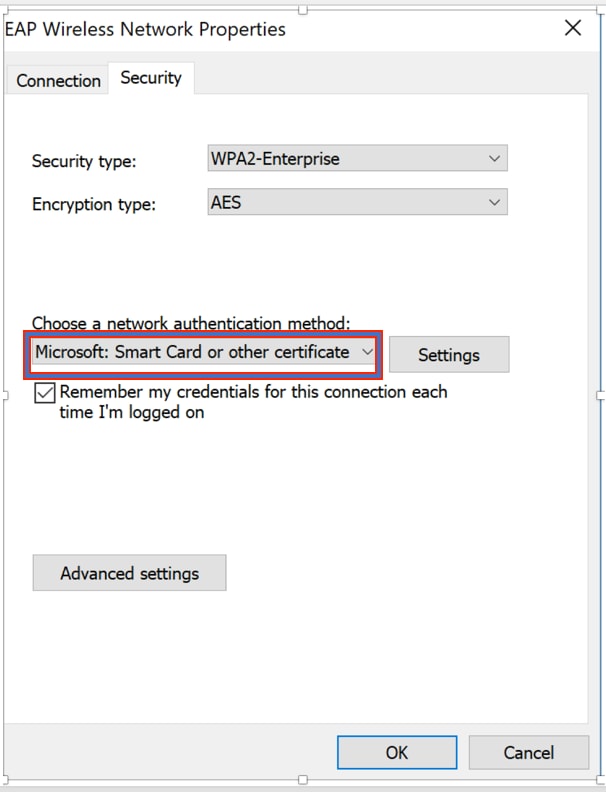

ステップ 1:代わりにEAP-TLSを使用するために、Protected Extensible Authentication Protocol(PEAP)用に以前に作成したワイヤレスプロファイルを変更します。EAP ワイヤレスプロファイルをクリックします。

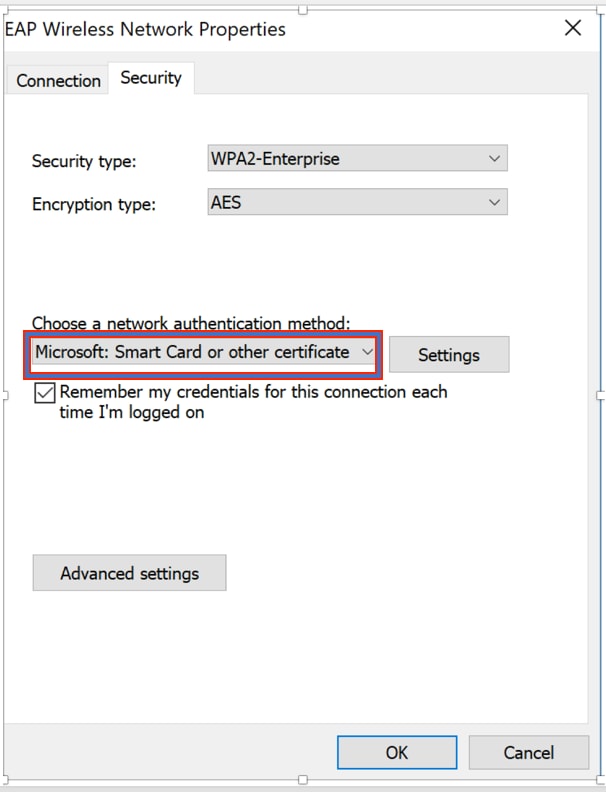

ステップ 2:Microsoft: Smart Card or other certificate を選択し、図に示すようにOKをクリックします。

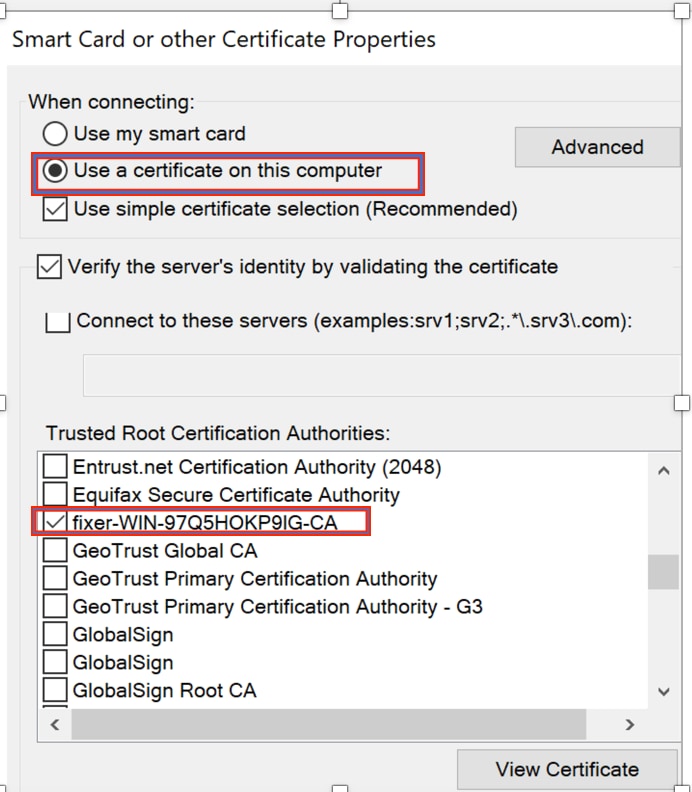

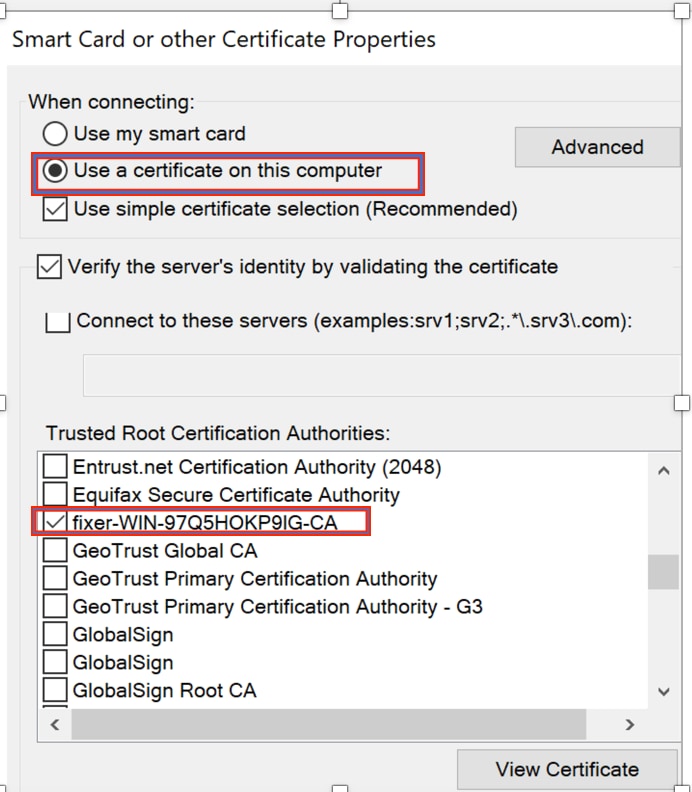

ステップ 3:settingsをクリックし、図に示すように、CAサーバから発行されたルート証明書を選択します。

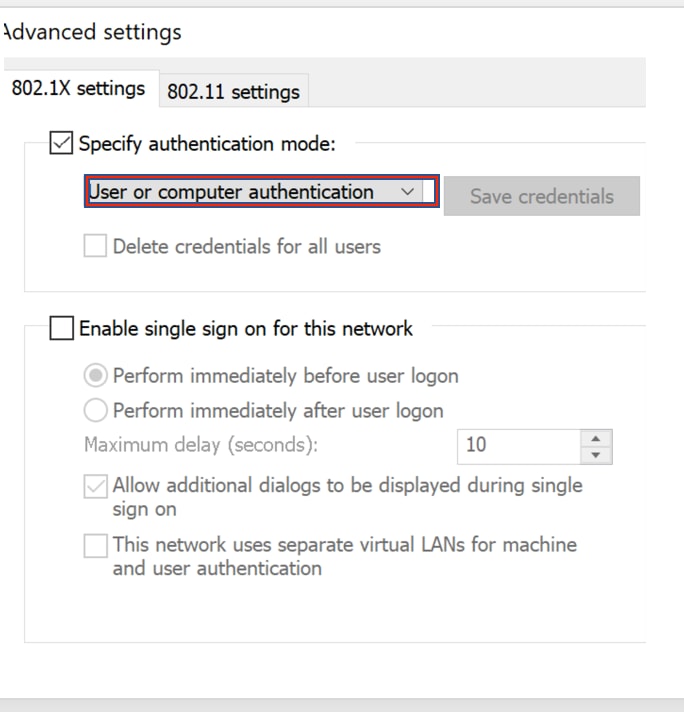

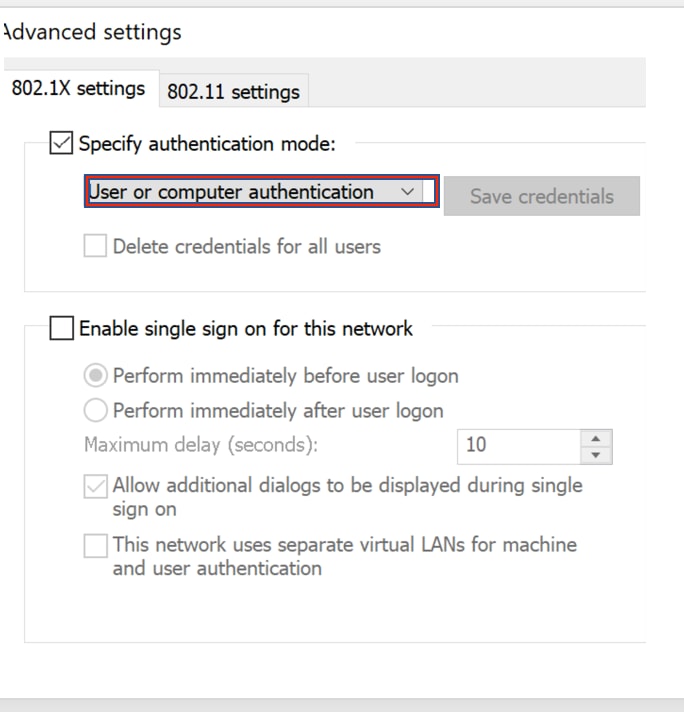

ステップ 4:Advanced Settingsをクリックし、図に示すように、802.1x settingsタブからUserまたはcomputer authenticationを選択します。

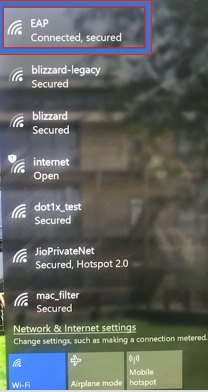

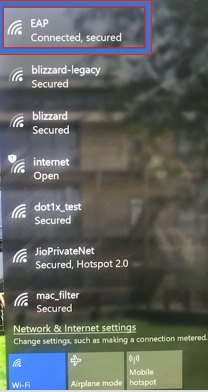

ステップ 5:ここで、ワイヤレスネットワークへの接続を再試行し、正しいプロファイル(この例ではEAP)を選択して、接続します。図のように、ワイヤレスネットワークに接続されます。

確認

ここでは、設定が正常に機能しているかどうかを確認します。

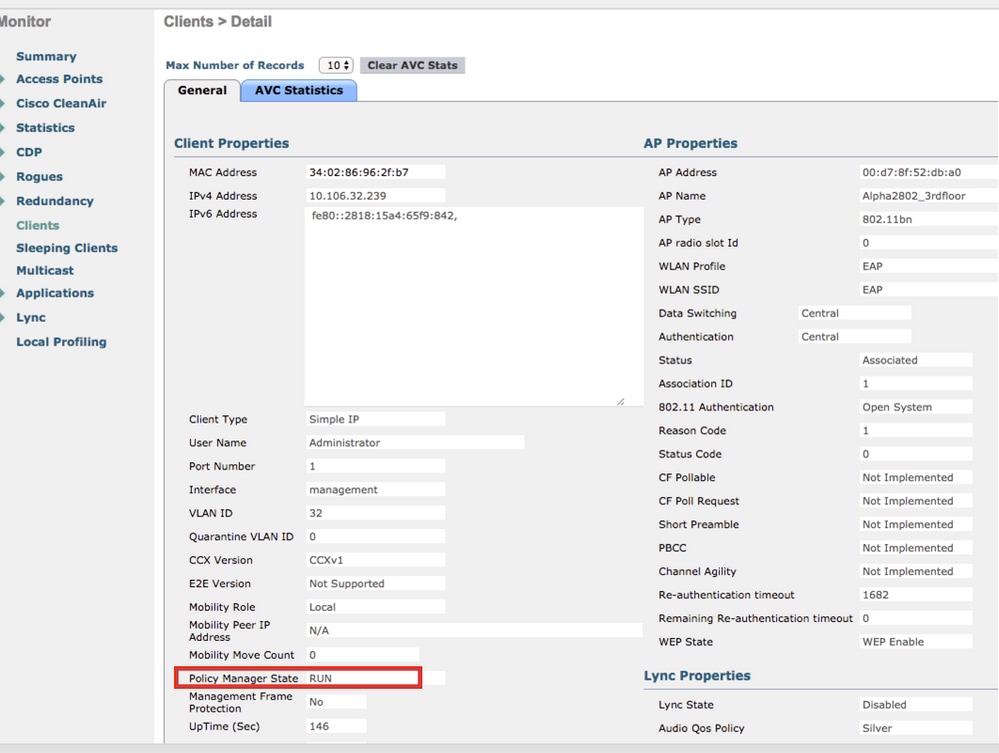

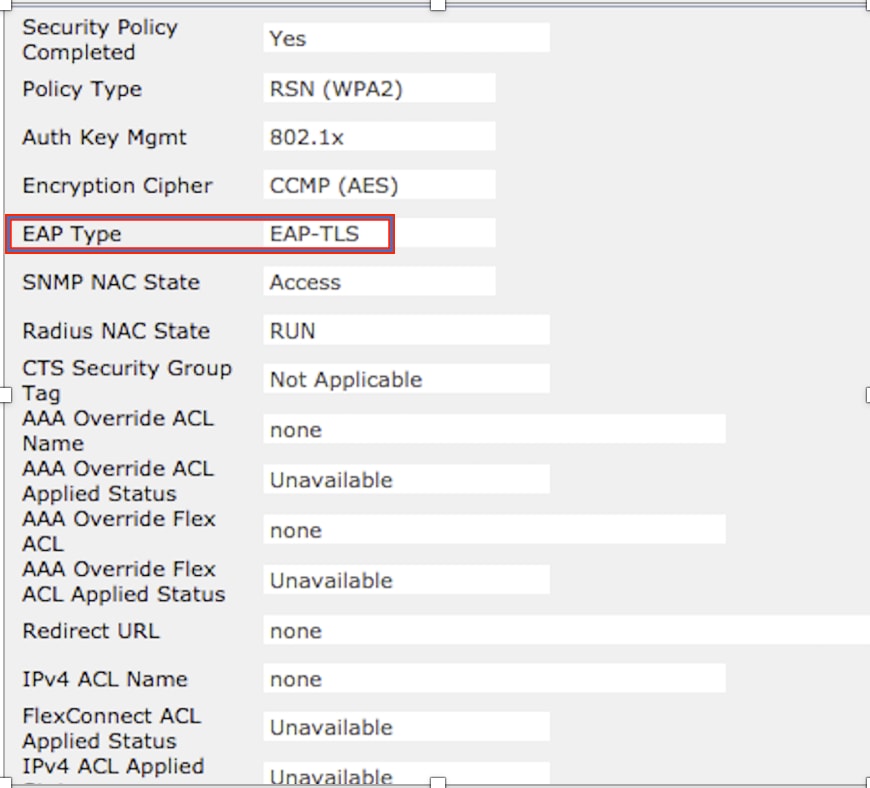

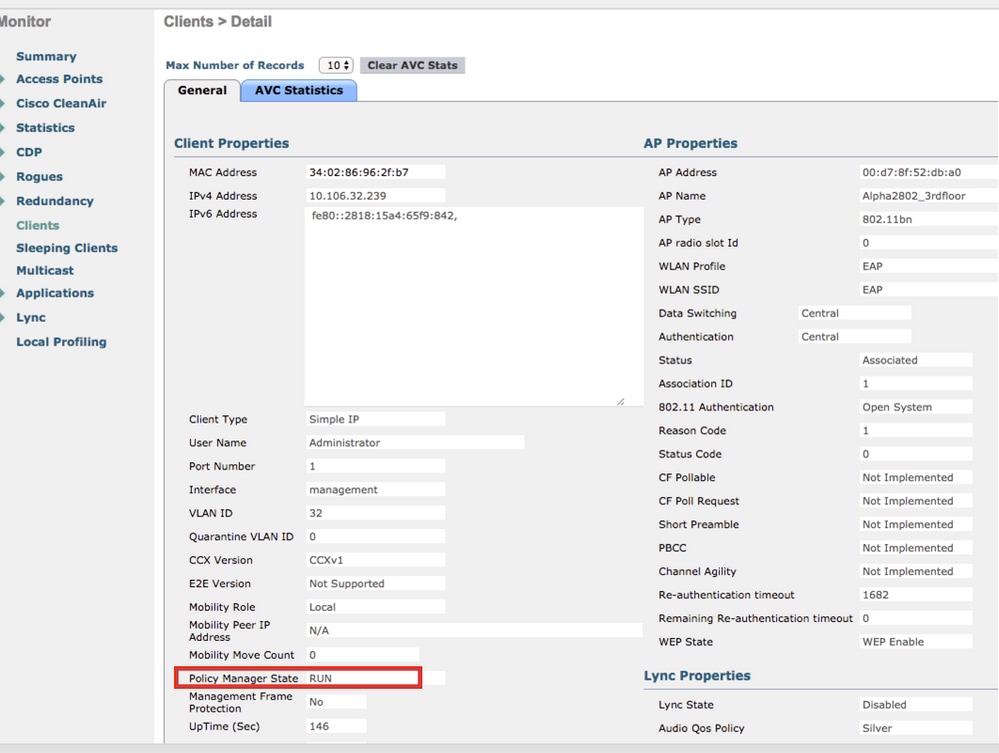

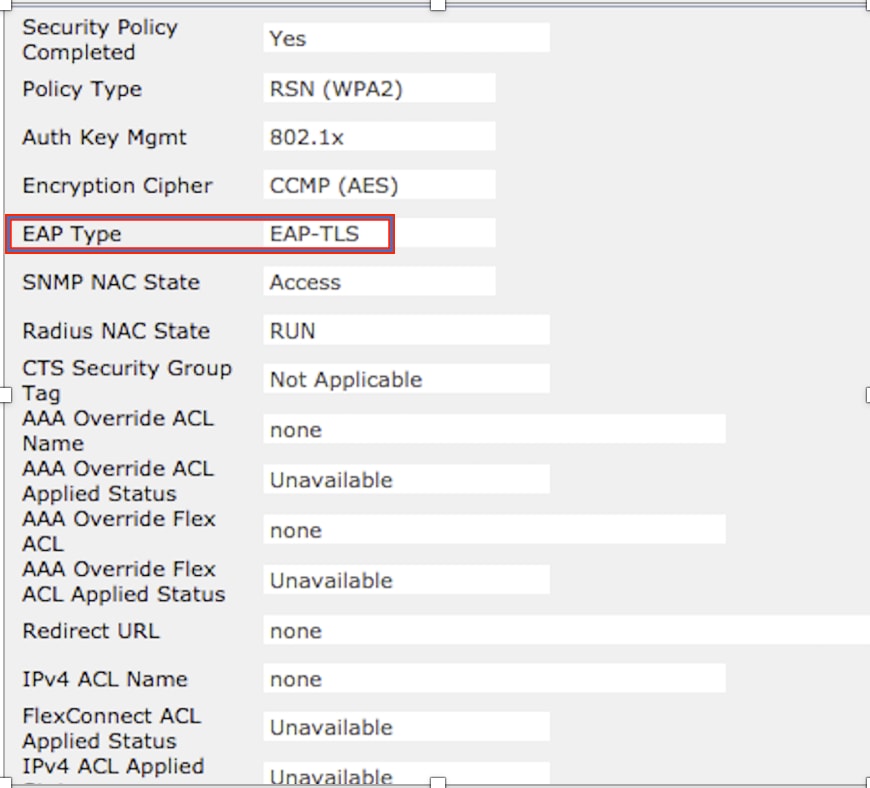

ステップ 1:クライアントポリシーマネージャの状態がRUNと表示されている必要があります。これは、クライアントが認証を完了し、IPアドレスを取得し、図に示すトラフィックを渡す準備が整っていることを意味します。

ステップ 2:また、図に示すように、クライアントの詳細ページでWLCの正しいEAP方式を確認します。

ステップ 3:コントローラのCLIからのクライアントの詳細を次に示します(出力を省略)。

(Cisco Controller-Standby) >show client detail 34:02:86:96:2f:b7

Client MAC Address............................... 34:02:86:96:2f:b7

Client Username ................................. Administrator

AP MAC Address................................... 00:d7:8f:52:db:a0

AP Name.......................................... Alpha2802_3rdfloor

AP radio slot Id................................. 0

Client State..................................... Associated

Wireless LAN Id.................................. 5

Wireless LAN Network Name (SSID)................. EAP

Wireless LAN Profile Name........................ EAP

Hotspot (802.11u)................................ Not Supported

BSSID............................................ 00:d7:8f:52:db:a4

Connected For ................................... 48 secs

Channel.......................................... 1

IP Address....................................... 10.106.32.239

Gateway Address.................................. 10.106.32.1

Netmask.......................................... 255.255.255.0

Policy Manager State............................. RUN

Policy Type...................................... WPA2

Authentication Key Management.................... 802.1x

Encryption Cipher................................ CCMP-128 (AES)

Protected Management Frame ...................... No

Management Frame Protection...................... No

EAP Type......................................... EAP-TLS

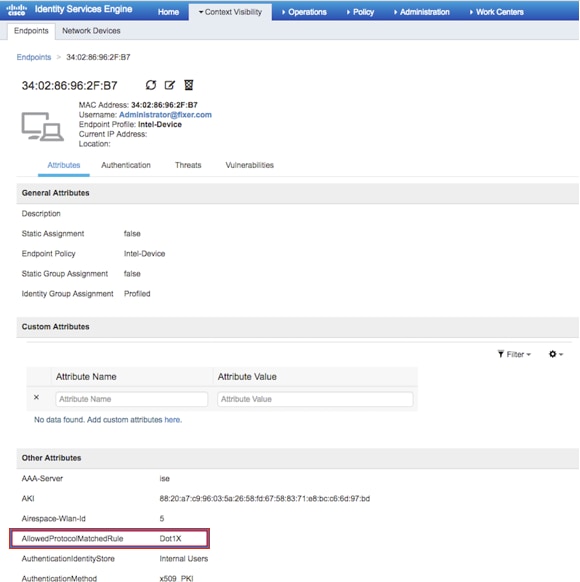

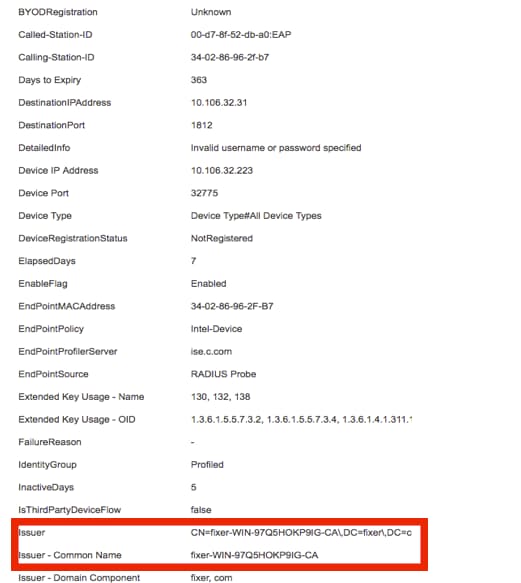

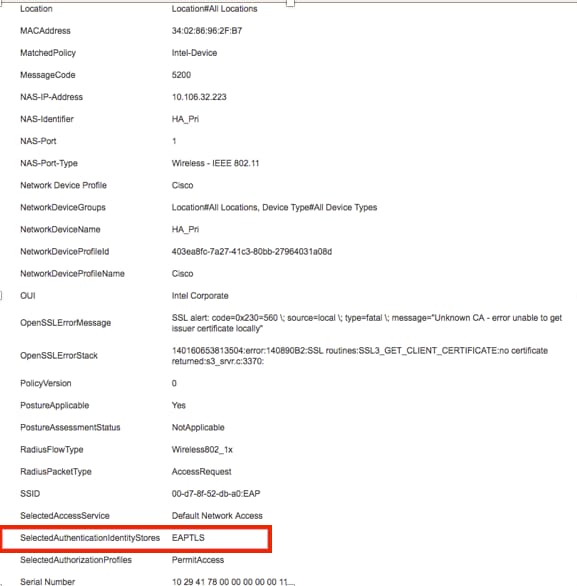

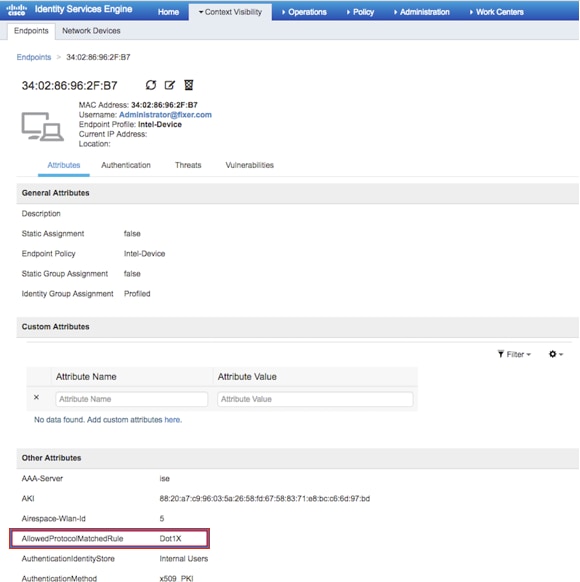

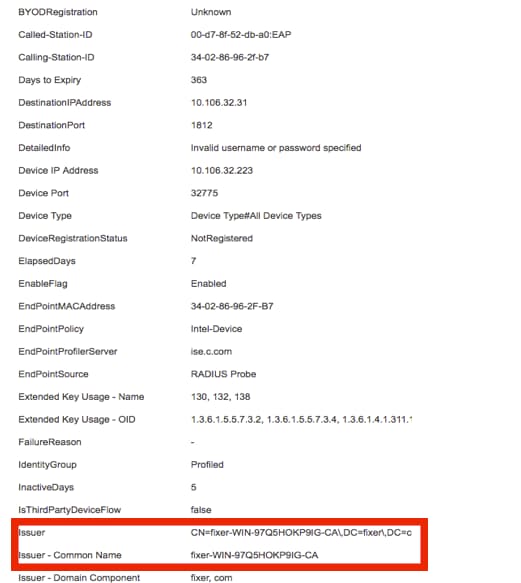

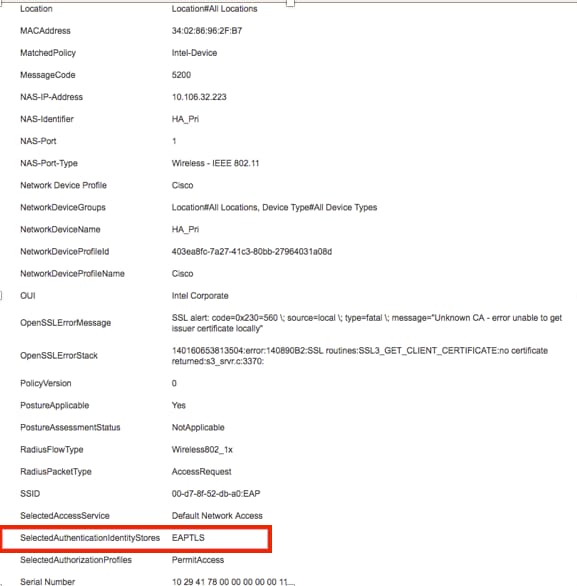

ステップ 4:ISEで、図に示すように、Context Visibility > End Points > Attributesの順に移動します。

トラブルシュート

現在のところ、この設定のトラブルシューティングに利用できる特定の情報はありません。

フィードバック

フィードバック