RV130およびRV130W VPNルータのインターネットキーエクスチェンジ(IKE)ポリシー設定

目的

インターネットキーエクスチェンジ(IKE)は、2つのネットワーク間でセキュアな通信を確立するプロトコルです。IKEを使用すると、パケットは暗号化され、2つのパーティが使用するキーでロックおよびロック解除されます。

VPNポリシーを設定する前に、インターネットキーエクスチェンジ(IKE)ポリシーを作成する必要があります。詳細は、『RV130およびRV130WでのVPNポリシー設定』を参照してください。

このドキュメントの目的は、IKEプロファイルをRV130およびRV130W VPNルータに追加する方法を説明することです。

適用可能なデバイス

・ RV130

・ RV130W

手順

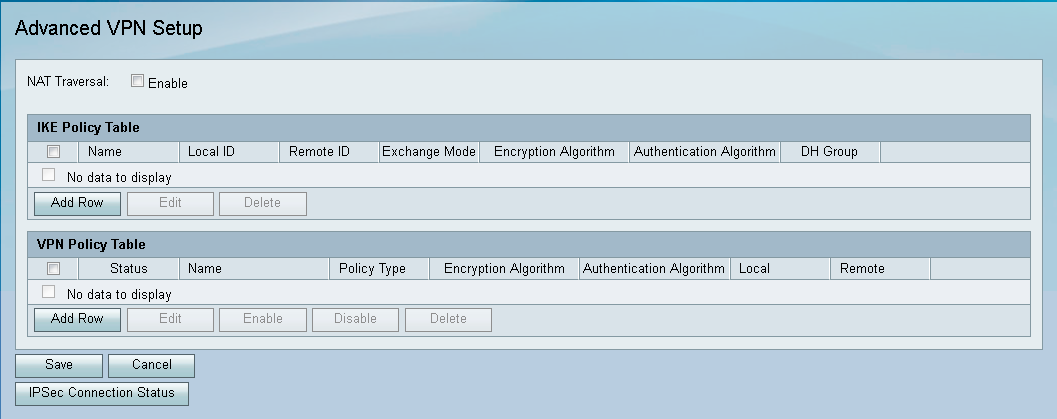

ステップ 1:Router Configuration Utilityを使用して、左側のメニューからVPN > Site-to-Site IPSec VPN > Advanced VPN Setupの順に選択します。Advanced VPN Setupページが表示されます。

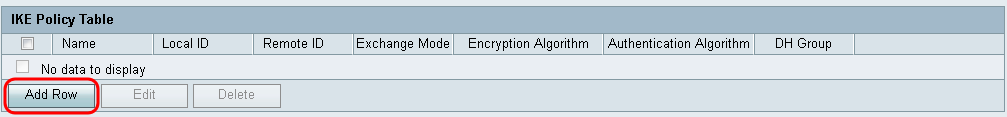

ステップ 2:IKE Policy Tableの下で、Add Rowをクリックします。新しいウィンドウが表示されます。

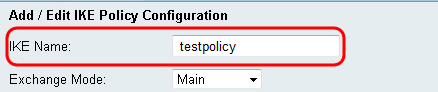

ステップ 3:IKE NameフィールドにIKEポリシーの名前を入力します。

ステップ 4:Exchange Modeドロップダウンメニューから、キー交換を使用してセキュアな通信を確立するモードを選択します。

使用可能なオプションは、次のように定義されます。

・ Main:ピアのIDを保護してセキュリティを向上させます。

・ アグレッシブ:ピアIDは保護されませんが、より高速な接続が提供されます。

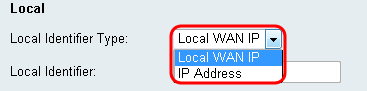

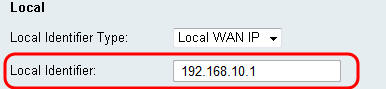

ステップ 5:Local Identifier Typeドロップダウンメニューから、プロファイルが保持するIDのタイプを選択します。

使用可能なオプションは、次のように定義されます。

・ ローカルWAN(インターネット)IP:インターネット経由で接続します。

・ IPアドレス:ネットワーク上で通信するためにインターネットプロトコルを使用している各マシンを識別するピリオドで区切られた一意の数字ストリング。

ステップ6:(オプション)ステップ5でドロップダウンリストからIP Addressを選択した場合は、Local IdentifierフィールドにローカルIPアドレスを入力します。

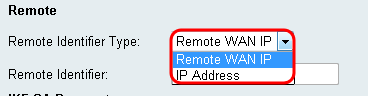

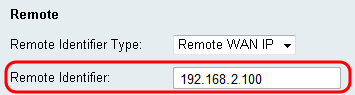

手順 7:Remote Identifier Typeドロップダウンメニューから、プロファイルのIDのタイプを選択します。

使用可能なオプションは、次のように定義されます。

・ ローカルWAN(インターネット)IP:インターネット経由で接続します。

・ IPアドレス:ネットワーク上で通信するためにインターネットプロトコルを使用している各マシンを識別するピリオドで区切られた一意の数字ストリング。

ステップ8:(オプション)ステップ7でドロップダウンリストからIP Addressを選択した場合は、Remote IdentifierフィールドにリモートIPアドレスを入力します。

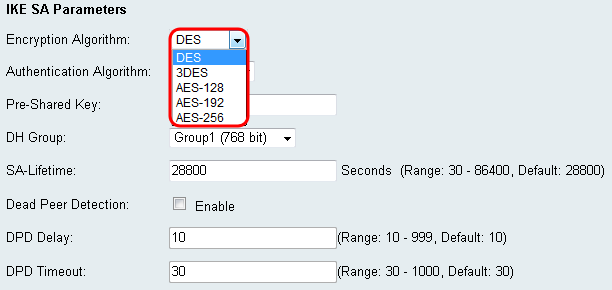

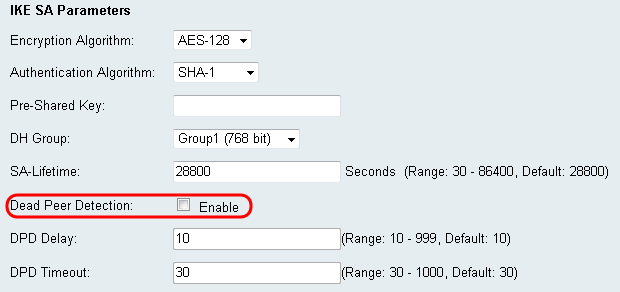

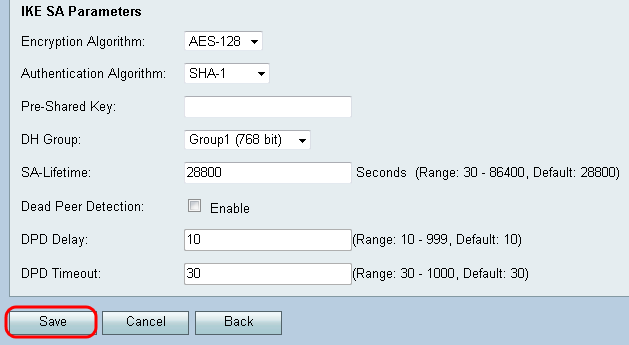

ステップ 9:Encryption Algorithmドロップダウンメニューから、通信を暗号化するアルゴリズムを選択します。AES-128がデフォルトとして選択されます。

使用可能なオプションは、セキュリティのレベルが最も低いものから最も高いものまで、次のとおりです。

・ DES:Data Encryption Standard(データ暗号規格)。

・ 3DES:Triple Data Encryption Standard(トリプルデータ暗号規格)。

・ AES-128:Advanced Encryption Standard(AES)では128ビットキーが使用されます。

・ AES-192:Advanced Encryption Standard(AES)では192ビットキーが使用されます。

・ AES-256:Advanced Encryption Standard(AES)では256ビットキーが使用されます。

注:AESは、より優れたパフォーマンスとセキュリティを実現する、DESおよび3DESを介した標準的な暗号化方式です。AESキーを長くすると、パフォーマンスが低下してセキュリティが向上します。AES-128は、速度とセキュリティの間で最適な妥協点を提供するため、推奨されます。

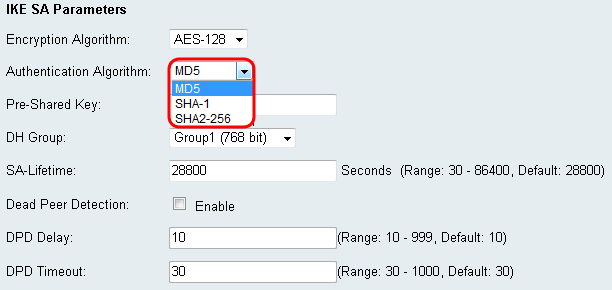

ステップ 10:Authentication Algorithmドロップダウンメニューから、通信を認証するアルゴリズムを選択します。SHA-1がデフォルトとして選択されます。

使用可能なオプションは、次のように定義されます。

・ MD5:メッセージダイジェストアルゴリズムには128ビットのハッシュ値があります。

・ SHA-1 – セキュアハッシュアルゴリズムには160ビットのハッシュ値があります。

・ SHA2-256:256ビットのハッシュ値を使用するセキュアハッシュアルゴリズム。

注:MD5とSHAはどちらも暗号化ハッシュ関数です。データの一部を取得し、圧縮して、通常は再現不可能な一意の16進数出力を作成します。MD5は、基本的にハッシュ衝突に対するセキュリティを提供しないため、衝突耐性が不要なスモールビジネス環境でのみ使用する必要があります。SHA1はMD5よりも優れた選択肢です。わずかな速度差でセキュリティが向上するからです。最適な結果を得るために、SHA2-256には実用的な攻撃がなく、最適なセキュリティが提供されます。前述したように、セキュリティを高くすると、速度が遅くなります。

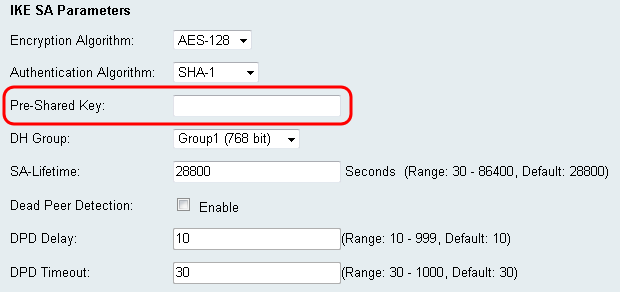

ステップ 11Pre-Shared Keyフィールドに、8 ~ 49文字の長さのパスワードを入力します。

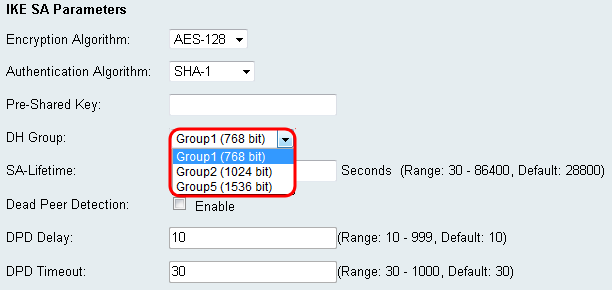

ステップ 12DH Groupドロップダウンメニューから、DHグループを選択します。ビット数は、セキュリティのレベルを示します。接続の両端が同じグループに属している必要があります。

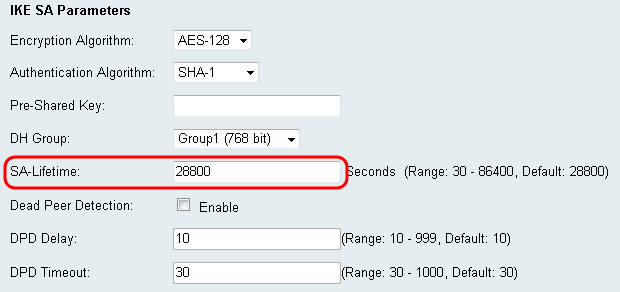

ステップ 13SA-Lifetimeフィールドに、セキュリティアソシエーションが有効である期間を秒単位で入力します。デフォルト値は 28800 秒です。

ステップ14:(オプション)非アクティブピアとの接続を無効にする場合は、Dead Peer DetectionフィールドのEnableチェックボックスにチェックマークを入れます。Dead peer Detectionをイネーブルにしていない場合は、ステップ17に進みます。

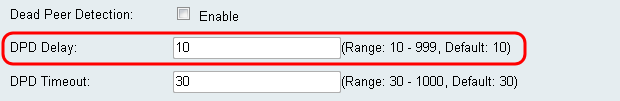

ステップ15:(オプション)Dead Peer Detectionをイネーブルにした場合は、DPD Delayフィールドに値を入力します。この値は、ルータがクライアント接続の確認を待機する時間の長さを指定します。

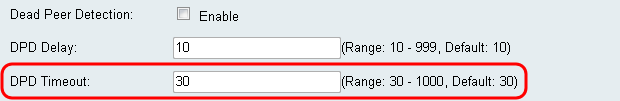

ステップ16:(オプション)Dead Peer Detectionをイネーブルにした場合は、DPD Timeoutフィールドに値を入力します。この値は、クライアントがタイムアウトになるまで接続を維持する時間を指定します。

ステップ 17:[Save] をクリックして変更を保存します。

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

12-Dec-2018

|

初版 |

フィードバック

フィードバック