RV130およびRV130WでのIPSec VPNサーバの設定

目的

IPSec VPN(バーチャルプライベートネットワーク)を使用すると、インターネット経由で暗号化されたトンネルを確立することにより、企業リソースへのリモートアクセスを安全に取得できます。

このドキュメントの目的は、RV130およびRV130WでIPSec VPNサーバを設定する方法を説明することです。

注:RV130およびRV130W上でShrew Soft VPN Clientを使用してIPSec VPNサーバを設定する方法の詳細については、『RV130およびRV130W上でIPSec VPN Serverを使用する場合にShrew Soft VPN Clientを使用する』を参照してください。

適用可能なデバイス

・ RV130W Wireless-N VPNファイアウォール

・ RV130 VPNファイアウォール

[Software Version]

・ v1.0.1.3

IPSec VPNサーバのセットアップ

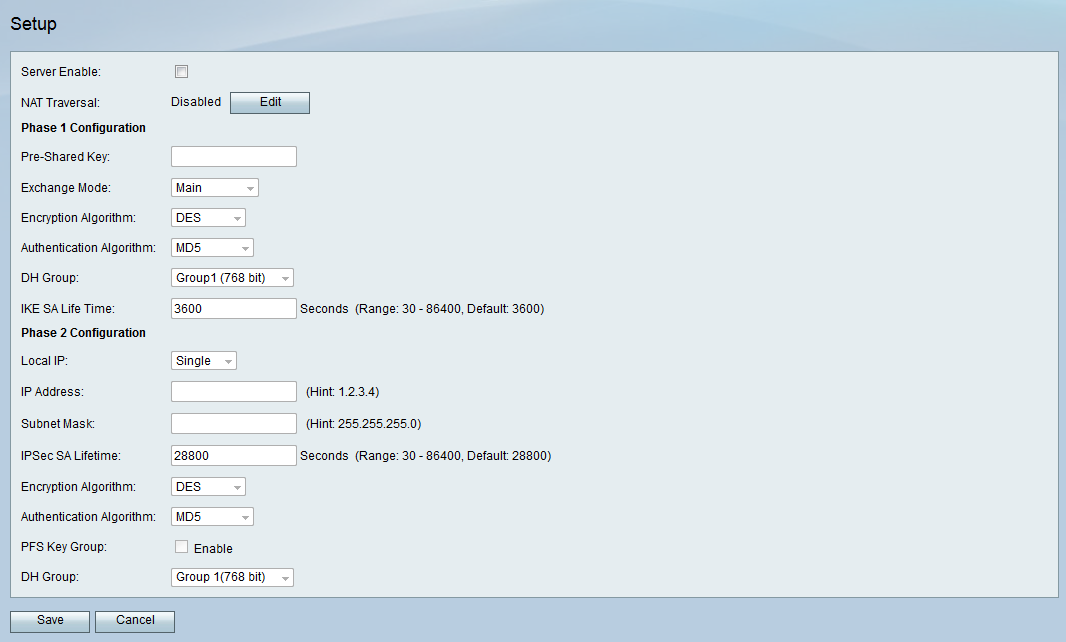

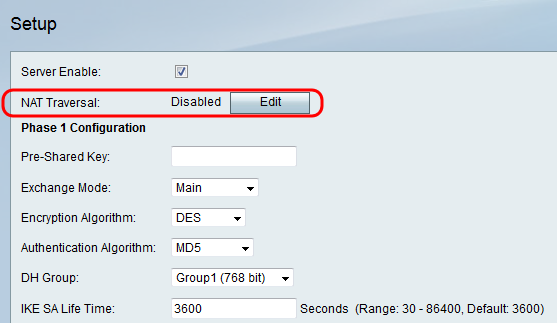

ステップ 1:Web設定ユーティリティにログインし、VPN > IPSec VPN Server > Setupの順に選択します。「設定」ページが開きます。

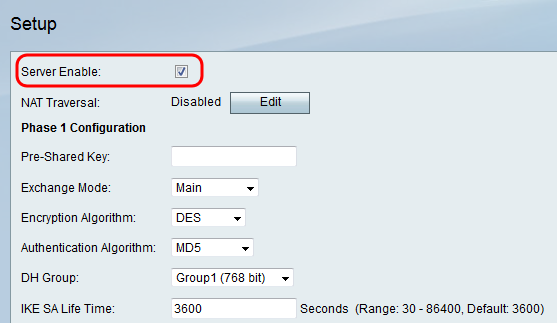

ステップ 2:Server Enableチェックボックスにチェックマークを入れて、証明書を有効にします。

ステップ3:(オプション)VPNルータまたはVPN ClientがNATゲートウェイの背後にある場合、EditをクリックしてNAT Traversalを設定します。それ以外の場合は、NATトラバーサルを無効のままにします。

注:NATトラバーサルの設定方法の詳細については、『RV130およびRV130W VPNルータでのインターネットキーエクスチェンジ(IKE)ポリシーの設定』を参照してください。

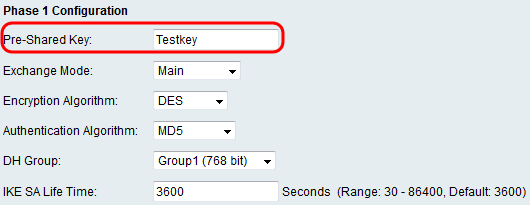

ステップ 4:Pre-Shared Keyフィールドに、デバイスとリモートエンドポイント間で交換される8 ~ 49文字のキーを入力します。

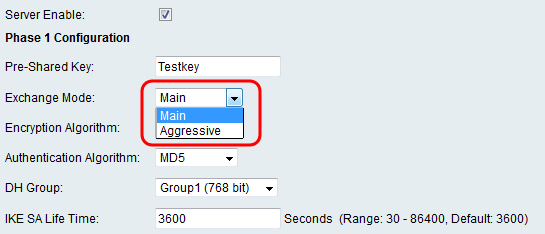

ステップ 5:Exchange Modeドロップダウンリストから、IPSec VPN接続のモードを選択します。Mainはデフォルトモードです。ただし、ネットワーク速度が低速の場合は、Aggressiveモードを選択します。

注:アグレッシブモードでは、接続中にトンネルのエンドポイントのIDがクリアテキストで交換されます。交換に必要な時間は短くなりますが、安全性は低下します。

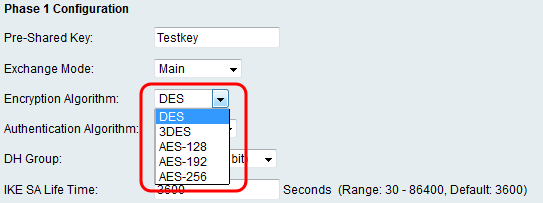

手順 6:Encryption Algorithmドロップダウンリストから、フェーズ1で事前共有キーを暗号化するための適切な暗号化方式を選択します。AES-128は、高いセキュリティと高速パフォーマンスを実現するために推奨されます。VPNトンネルでは、両端で同じ暗号化方式を使用する必要があります。

使用可能なオプションは、次のように定義されます。

・ DES:Data Encryption Standard(DES;データ暗号規格)は56ビットの古い暗号化方式で、安全性はあまり高くありません。ただし、下位互換性を確保するために必要な場合があります。

・ 3DES:Triple Data Encryption Standard(3DES)は、データを3回暗号化するため、鍵サイズを増やすために使用される168ビットのシンプルな暗号化方式です。これにより、DESよりもセキュリティが高くなりますが、AESよりもセキュリティが低くなります。

・ AES-128 — Advanced Encryption Standard with 128-bit key(AES-128)では、AES暗号化に128ビットキーを使用します。AESはDESよりも高速で安全です。一般に、AESは3DESよりも高速で安全です。AES-128は、AES-192およびAES-256よりも高速ですが、安全性が劣ります。

・ AES-192:AES-192では、AES暗号化に192ビットキーを使用します。AES-192はAES-128よりも低速ですが安全性が高く、AES-256よりも高速ですが安全性が低くなります。

・ AES-256:AES-256では、AES暗号化に256ビットキーが使用されます。AES-256はAES-128およびAES-192よりも低速ですが、安全性が高くなります。

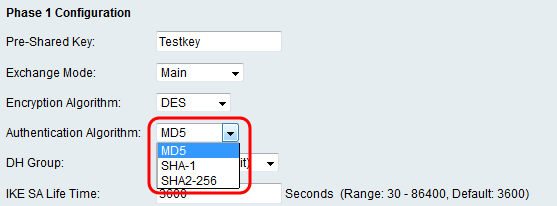

手順 7:Authentication Algorithmドロップダウンリストから、適切な認証方式を選択し、フェーズ1でEncapsulating Security Payload(ESP)プロトコルヘッダーパケットをどのように検証するかを決定します。VPNトンネルでは、接続の両端で同じ認証方式を使用する必要があります。

使用可能なオプションは、次のように定義されます。

・ MD5:MD5は128ビットのダイジェストを生成する一方向ハッシュアルゴリズムです。MD5はSHA-1よりも高速に計算を行いますが、SHA-1よりも安全性が低くなります。MD5は推奨されません。

・ SHA-1:SHA-1は160ビットのダイジェストを生成する一方向ハッシュアルゴリズムです。SHA-1はMD5よりも低速を計算しますが、MD5よりも安全です。

・ SHA2-256:256ビットのダイジェストでセキュアハッシュアルゴリズムSHA2を指定します。

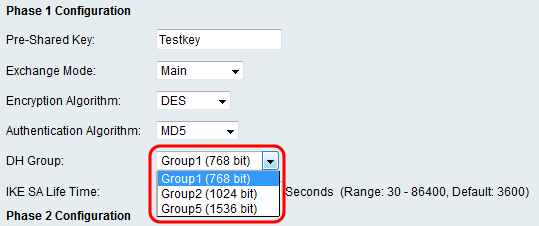

ステップ 8:DH Groupドロップダウンリストから、フェーズ1のキーで使用する適切なDiffie-Hellman(DH)グループを選択します。Diffie-Hellmanは、事前共有キーセットを交換するために接続で使用される暗号キー交換プロトコルです。アルゴリズムの強度はビットによって決まります。

使用可能なオプションは、次のように定義されます。

・ Group1(768ビット):キーを最も高速で計算しますが、安全性は最も低くなります。

・ Group2(1024ビット):キーを計算しますが、Group1よりも安全です。

・ Group5(1536ビット):最も低速なキーを計算しますが、最も安全です。

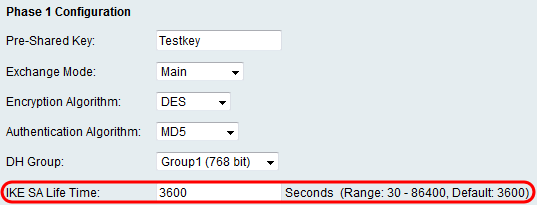

ステップ 9:IKE SA Life Timeフィールドに、自動IKEキーが有効である時間を秒単位で入力します。この時間が経過すると、新しいキーが自動的にネゴシエートされます。

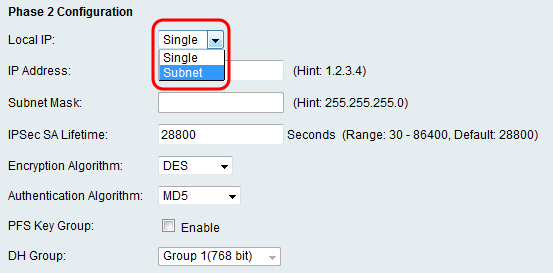

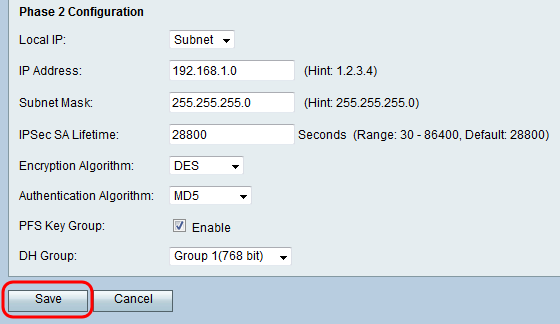

ステップ 10:Local IPドロップダウンリストから、1人のローカルLANユーザでVPNトンネルにアクセスする場合はSingleを選択し、複数のユーザがアクセスできるようにする場合はSubnetを選択します。

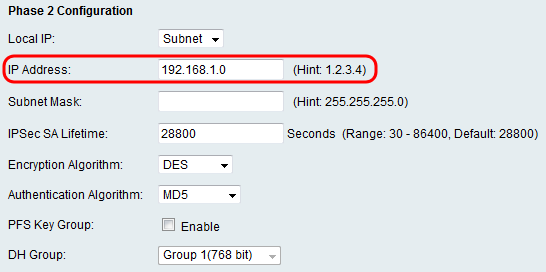

ステップ 11ステップ10でSubnetを選択した場合は、IP AddressフィールドにサブネットワークのネットワークIPアドレスを入力します。ステップ10で「Single」を選択した場合は、シングルユーザのIPアドレスを入力して、ステップ13に進みます。

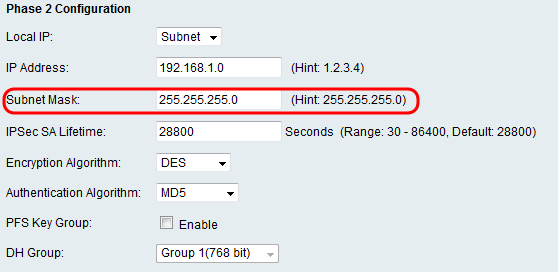

ステップ12:(オプション)ステップ10でSubnetを選択した場合は、Subnet Mask フィールドにローカルネットワークのサブネットマスクを入力します。

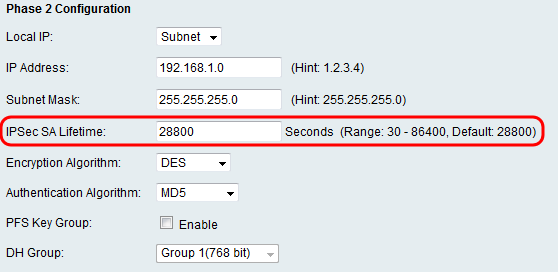

ステップ 13IPSec SA Lifetimeフィールドに、VPN接続がフェーズ2でアクティブになっている時間を秒数で入力します。この時間が経過すると、VPN接続用のIPSecセキュリティアソシエーション(SA)が再ネゴシエートされます。

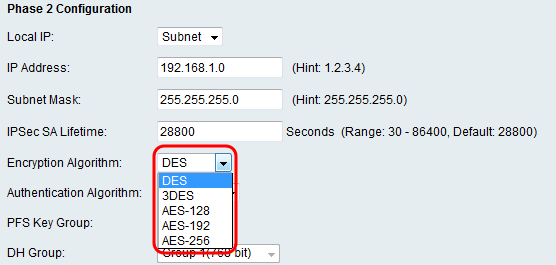

ステップ 14:Encryption Algorithmドロップダウンリストから、フェーズ2で事前共有キーを暗号化するための適切な暗号化方式を選択します。AES-128は、高いセキュリティと高速パフォーマンスを実現するために推奨されます。VPNトンネルでは、両端で同じ暗号化方式を使用する必要があります。

使用可能なオプションは、次のように定義されます。

・ DES:Data Encryption Standard(DES;データ暗号規格)は56ビットの古い暗号化方式で、安全性は最も低いものの、下位互換性を確保するために必要な場合があります。

・ 3DES:Triple Data Encryption Standard(3DES)は、データを3回暗号化するため、鍵サイズを増やすために使用される168ビットのシンプルな暗号化方式です。これにより、DESよりもセキュリティが高くなりますが、AESよりもセキュリティが低くなります。

・ AES-128 — Advanced Encryption Standard with 128-bit key(AES-128)では、AES暗号化に128ビットキーを使用します。AESはDESよりも高速で安全です。一般に、AESは3DESよりも高速で安全です。AES-128は、AES-192およびAES-256よりも高速ですが、安全性が劣ります。

・ AES-192:AES-192では、AES暗号化に192ビットキーを使用します。AES-192はAES-128よりも低速ですが安全性が高く、AES-256よりも高速ですが安全性が低くなります。

・ AES-256:AES-256では、AES暗号化に256ビットキーが使用されます。AES-256はAES-128およびAES-192よりも低速ですが、安全性が高くなります。

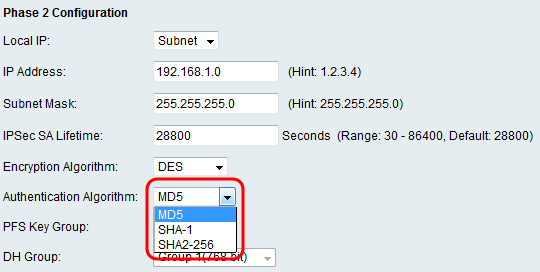

ステップ 15:Authentication Algorithmドロップダウンリストから、適切な認証方式を選択し、Encapsulating Security Payload(ESP)プロトコルヘッダーパケットがフェーズ2でどのように検証されるかを判別します。VPNトンネルは、両端で同じ認証方式を使用する必要があります。

使用可能なオプションは、次のように定義されます。

・ MD5:MD5は128ビットのダイジェストを生成する一方向ハッシュアルゴリズムです。MD5はSHA-1よりも高速に計算を行いますが、SHA-1よりも安全性が低くなります。MD5は推奨されません。

・ SHA-1:SHA-1は160ビットのダイジェストを生成する一方向ハッシュアルゴリズムです。SHA-1はMD5よりも低速を計算しますが、MD5よりも安全です。

・ SHA2-256:256ビットのダイジェストでセキュアハッシュアルゴリズムSHA2を指定します。

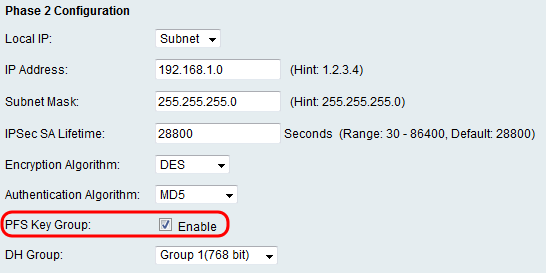

ステップ16:(オプション)PFS Key Groupフィールドで、Enableチェックボックスにチェックマークを付けます。Perfect Forward Secrecy(PFS;完全転送秘密)は、フェーズ2で新しいDHキーを確実に使用することにより、データ保護のセキュリティを強化します。このプロセスは、フェーズ1で生成されたDHキーが転送中に侵害された場合に実行されます。

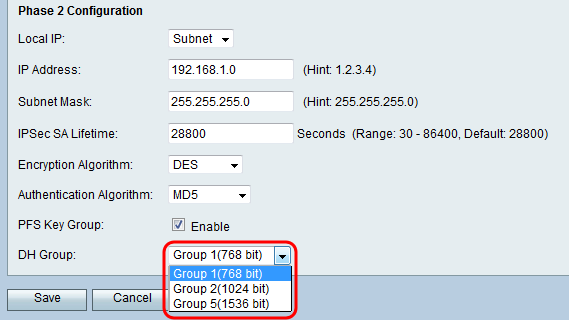

ステップ 17:DH Groupドロップダウンリストから、フェーズ2のキーで使用する適切なDiffie-Hellman(DH)グループを選択します。

使用可能なオプションは、次のように定義されます。

・ Group1(768ビット):キーを最も高速で計算しますが、安全性は最も低くなります。

・ Group2(1024ビット):キーを計算しますが、Group1よりも安全です。

・ Group5(1536ビット):最も低速なキーを計算しますが、最も安全です。

ステップ 18:Saveをクリックして、設定を保存します。

詳細については、次のドキュメントを参照してください。

- RV130データシート:RV130シリーズルータのVPN機能について説明します

- RV130製品ページ:RV130に関するシスコのすべての記事のリンクが含まれています。

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

10-Dec-2018

|

初版 |

フィードバック

フィードバック