RV160およびRV260でのVPNセットアップウィザードの設定

目的

このドキュメントでは、RV160およびRV260でVPN Setup Wizardを設定する方法について説明します。

はじめに

テクノロジーは進化し、ビジネスはオフィスの外で行われることが多くなっています。デバイスのモバイル化が進み、従業員は自宅や出張先で仕事をすることが多くなっています。これにより、セキュリティ上の脆弱性が発生する可能性があります。バーチャルプライベートネットワーク(VPN)は、リモートワーカーを安全なネットワークに接続する優れた方法です。VPNを使用すると、リモートホストはオンサイトのセキュアなネットワークに接続されているかのように動作できます。

VPNは、インターネットなどの安全性の低いネットワーク経由で暗号化接続を確立します。接続されたシステムに適切なレベルのセキュリティを保証する。トンネルは、業界標準の暗号化および認証技術を使用して送信データを保護することにより、データを安全に送信できるプライベートネットワークとして確立されます。リモートアクセスVPNは通常、接続のセキュリティを確保するために、インターネットプロトコルセキュリティ(IPsec)またはセキュアソケットレイヤ(SSL)に依存します。

VPNはターゲットネットワークへのレイヤ2アクセスを提供します。これには、ベースのIPsec接続で実行されるPoint-to-Point Tunneling Protocol(PPTP)やLayer 2 Tunneling Protocol(L2TP)などのトンネリングプロトコルが必要です。IPsec VPNは、ゲートウェイ間トンネルのサイト間VPNをサポートします。たとえば、ユーザはブランチサイトでVPNトンネルを設定して企業サイトのルータに接続し、ブランチサイトから企業ネットワークに安全にアクセスできます。IPsec VPNは、ホストとゲートウェイ間のトンネル用にクライアントとサーバ間のVPNもサポートしています。クライアントからサーバへのVPNは、ラップトップ/PCからVPNサーバを介して自宅から企業ネットワークに接続するときに便利です。

RV160シリーズルータは10のトンネルをサポートし、RV260シリーズルータは20のトンネルをサポートします。VPN Setup Wizardは、サイト間IPSecトンネルのセキュアな接続を設定する際にユーザをガイドします。これにより、複雑でオプションのパラメータを回避することで設定が簡素化されるため、すべてのユーザが迅速かつ効率的な方法でIPSecトンネルを設定できます。

適用可能なデバイス

・ RV160

・ RV260

[Software Version]

·1.0.0.13

ローカルルータでのVPNセットアップウィザードの設定

ステップ 1:ローカルルータのWeb設定ページにログインします。

注:ローカルルータをルータA、リモートルータをルータBと呼びます。このドキュメントでは、2台のRV160を使用してVPN Setup Wizardのデモンストレーションを行います。

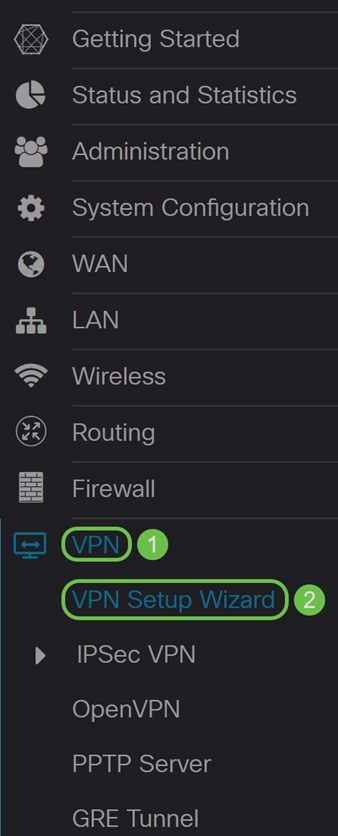

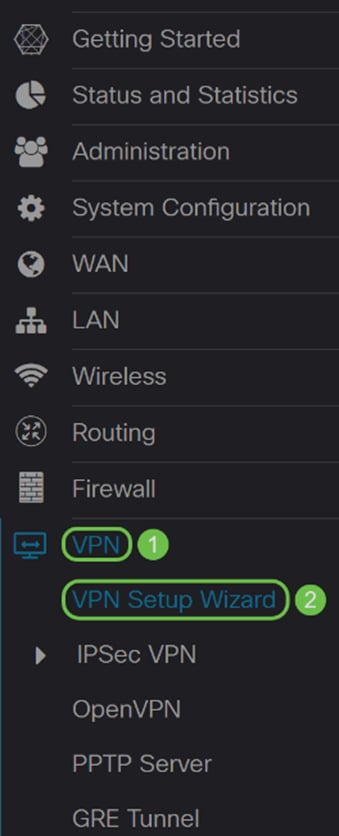

ステップ 2:VPN > VPN Setup Wizardの順に移動します。

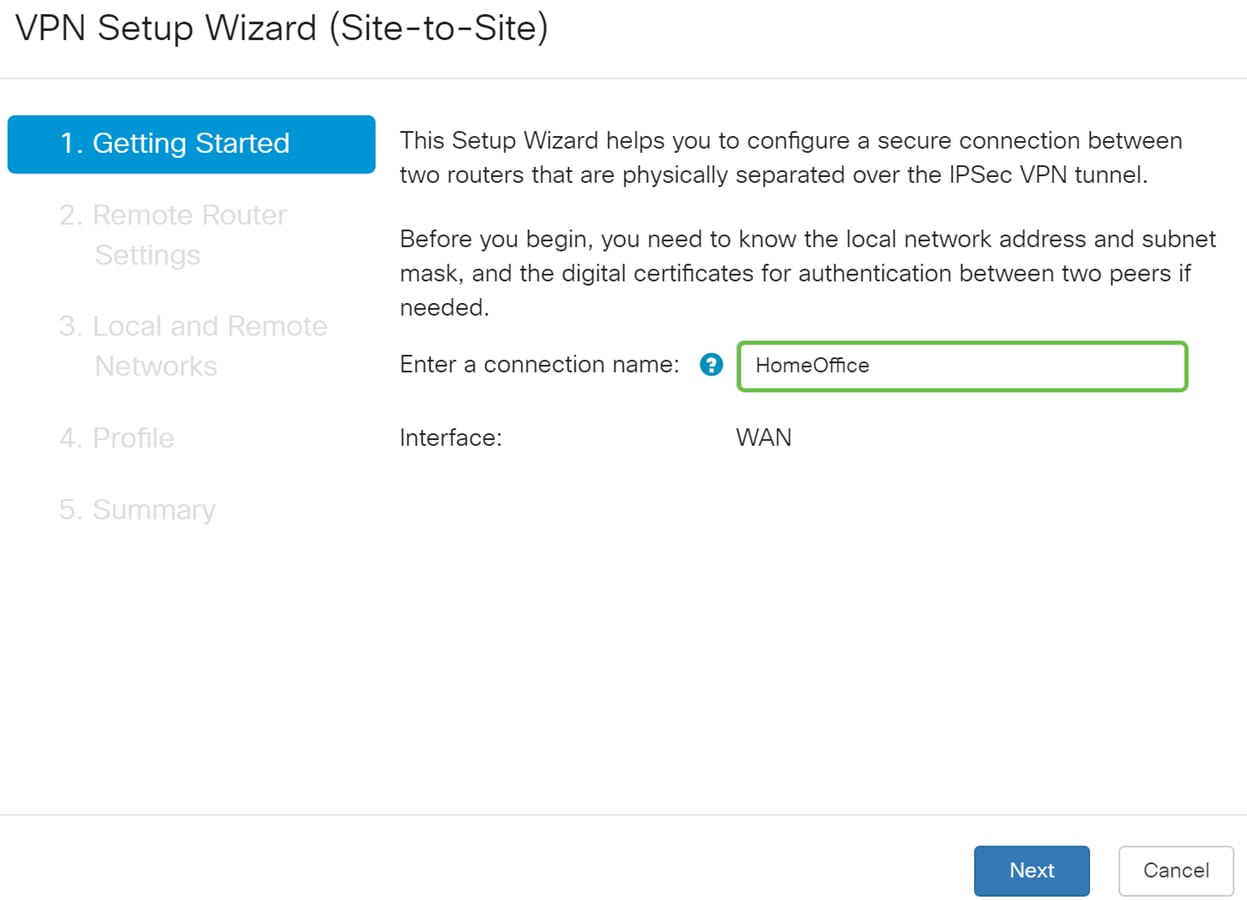

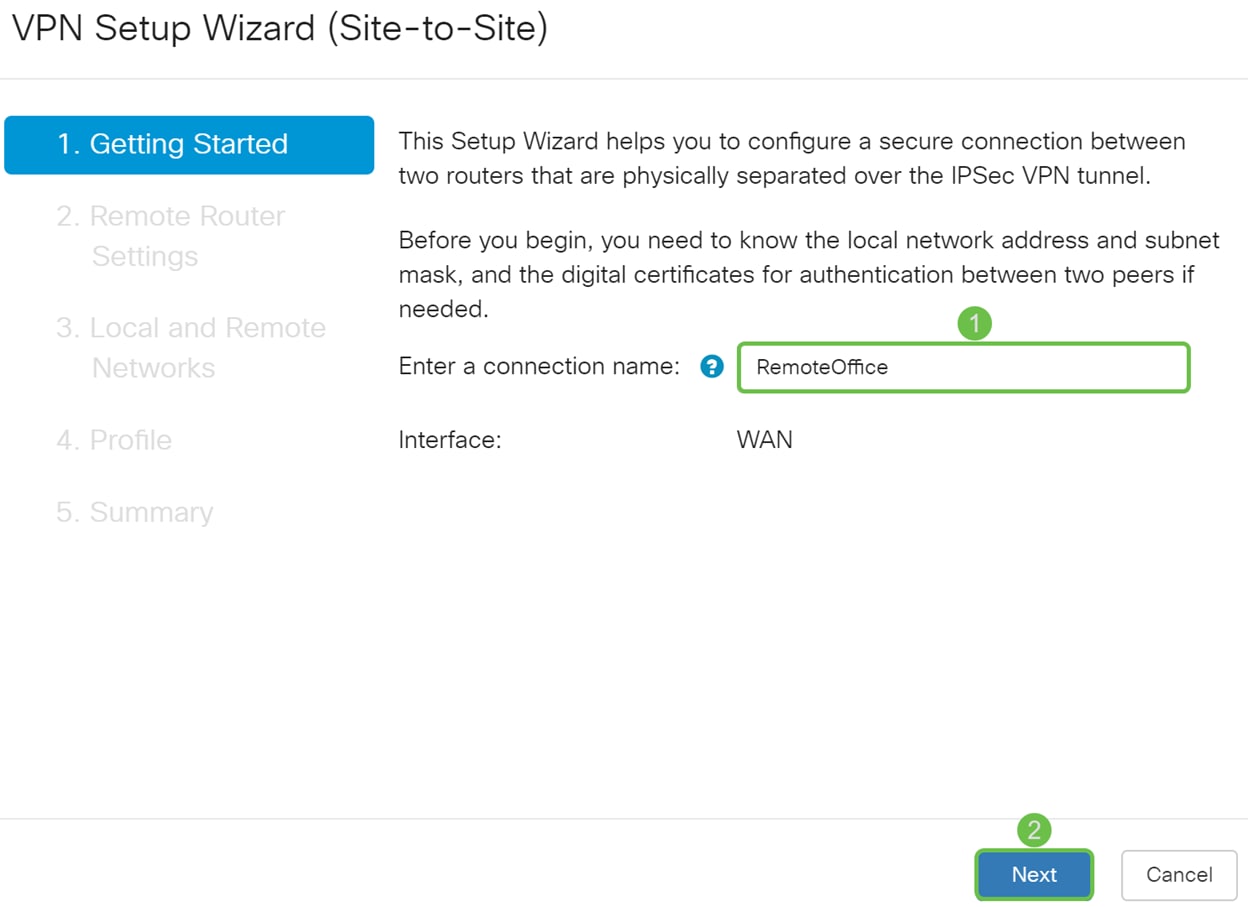

ステップ 3:「Getting Started」セクションの「Enter a connection name」フィールドに接続名を入力します。接続名として「HomeOffice」と入力しました。

ステップ 4:RV260を使用している場合は、Interfaceフィールドで、ドロップダウンリストからインターフェイスを選択します。RV160にはWANリンクしかないため、ドロップダウンリストからインターフェイスを選択することはできません。Nextをクリックして、Remote Router Settingsセクションに進みます。

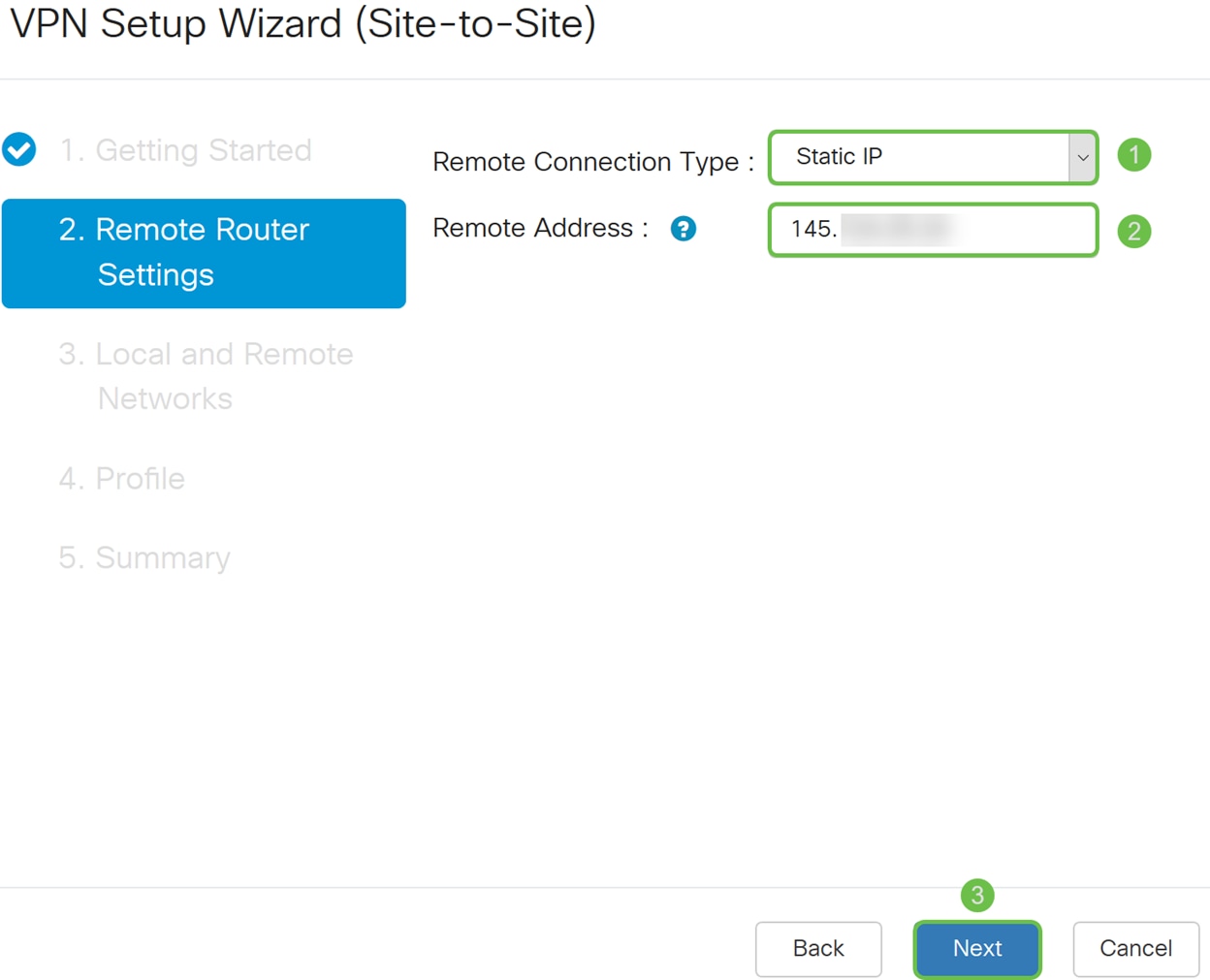

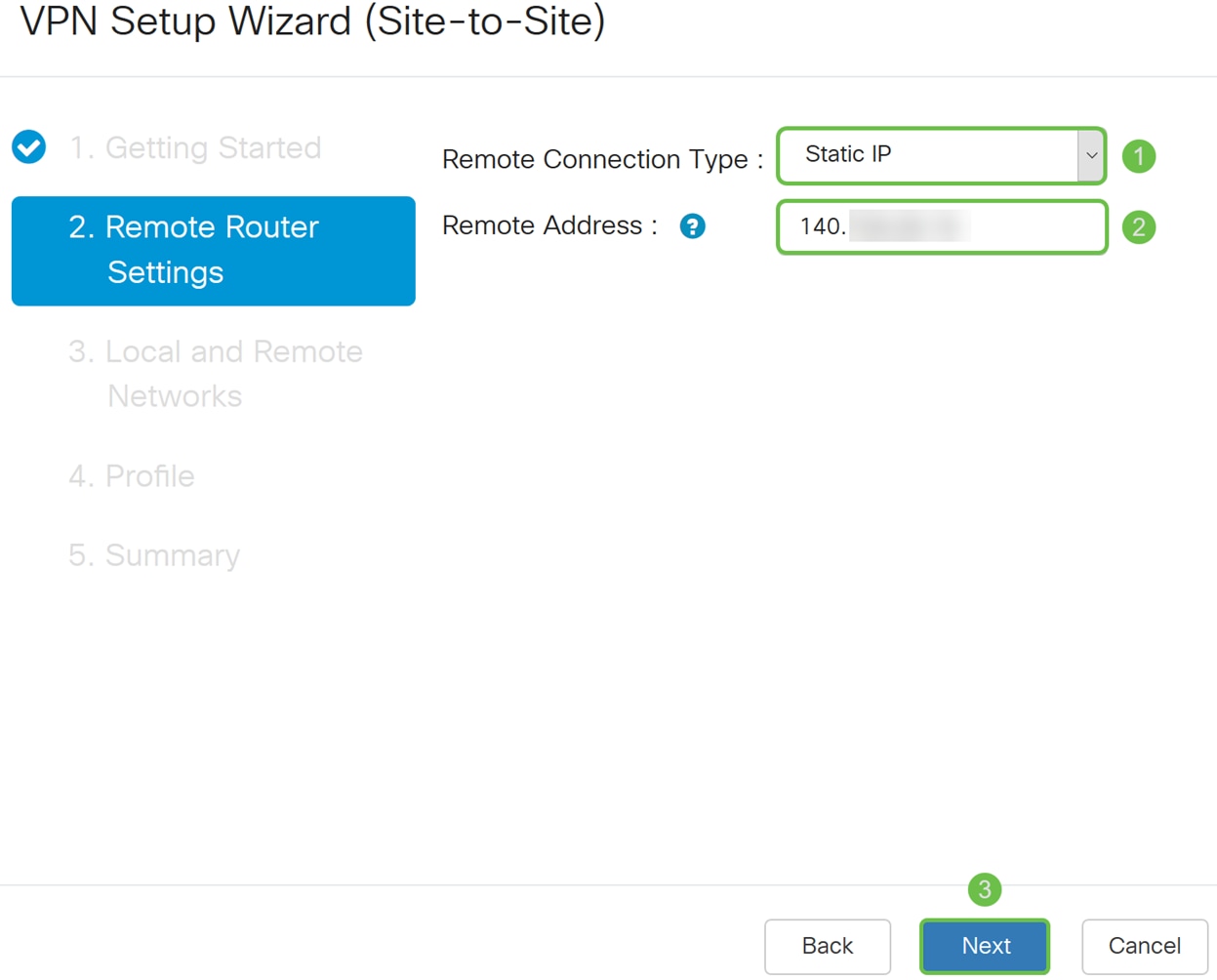

ステップ 5:ドロップダウンリストからリモート接続タイプを選択します。静的IP(完全修飾ドメイン名)またはFQDN(完全修飾ドメイン名)を選択し、接続するゲートウェイのWAN IPアドレスまたはFQDNをリモートアドレスフィールドに入力します。この例では、Static IPが選択され、リモートルータのWAN IPアドレス(ルータB)が入力されました。次にNextをクリックして次のセクションに進みます。

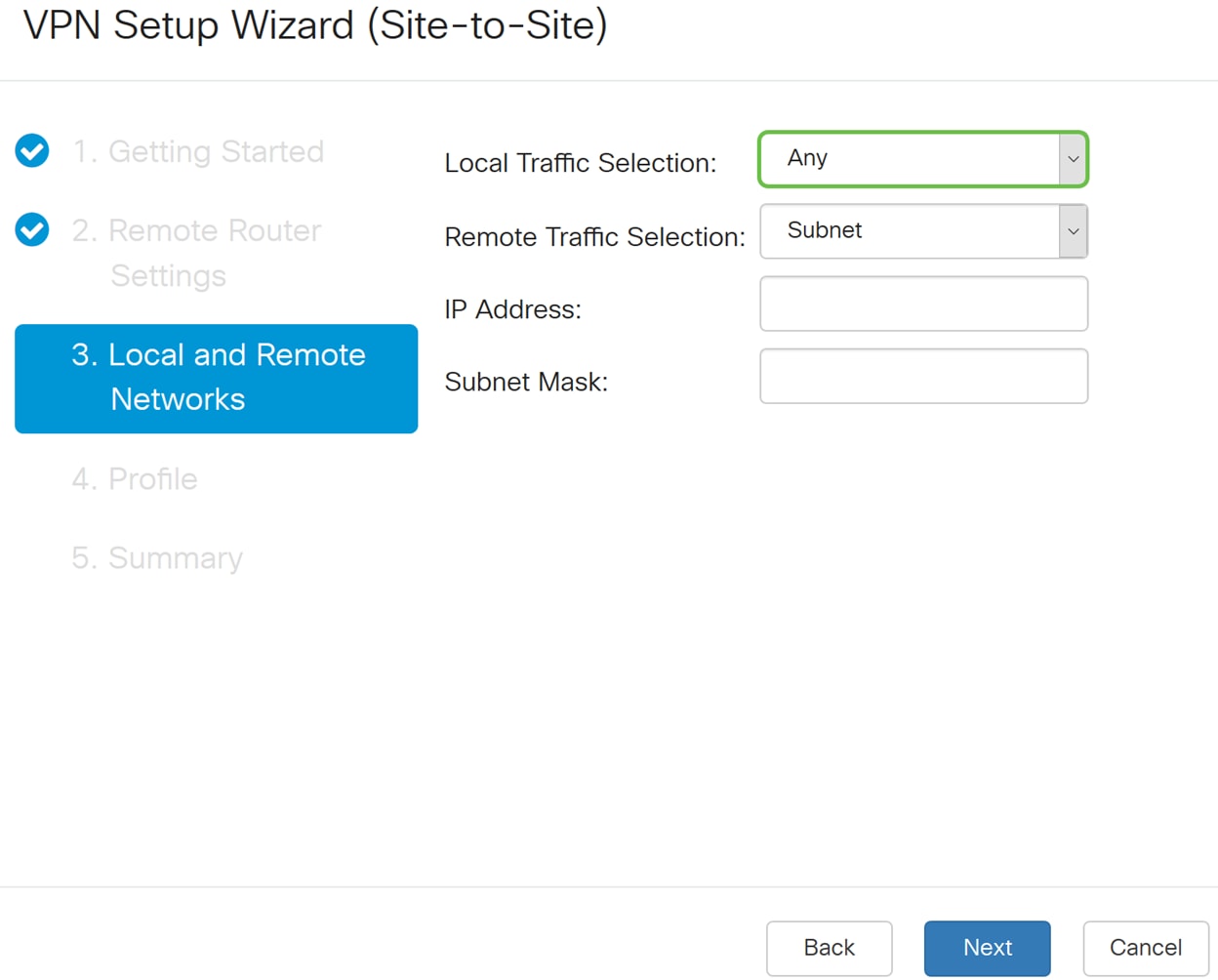

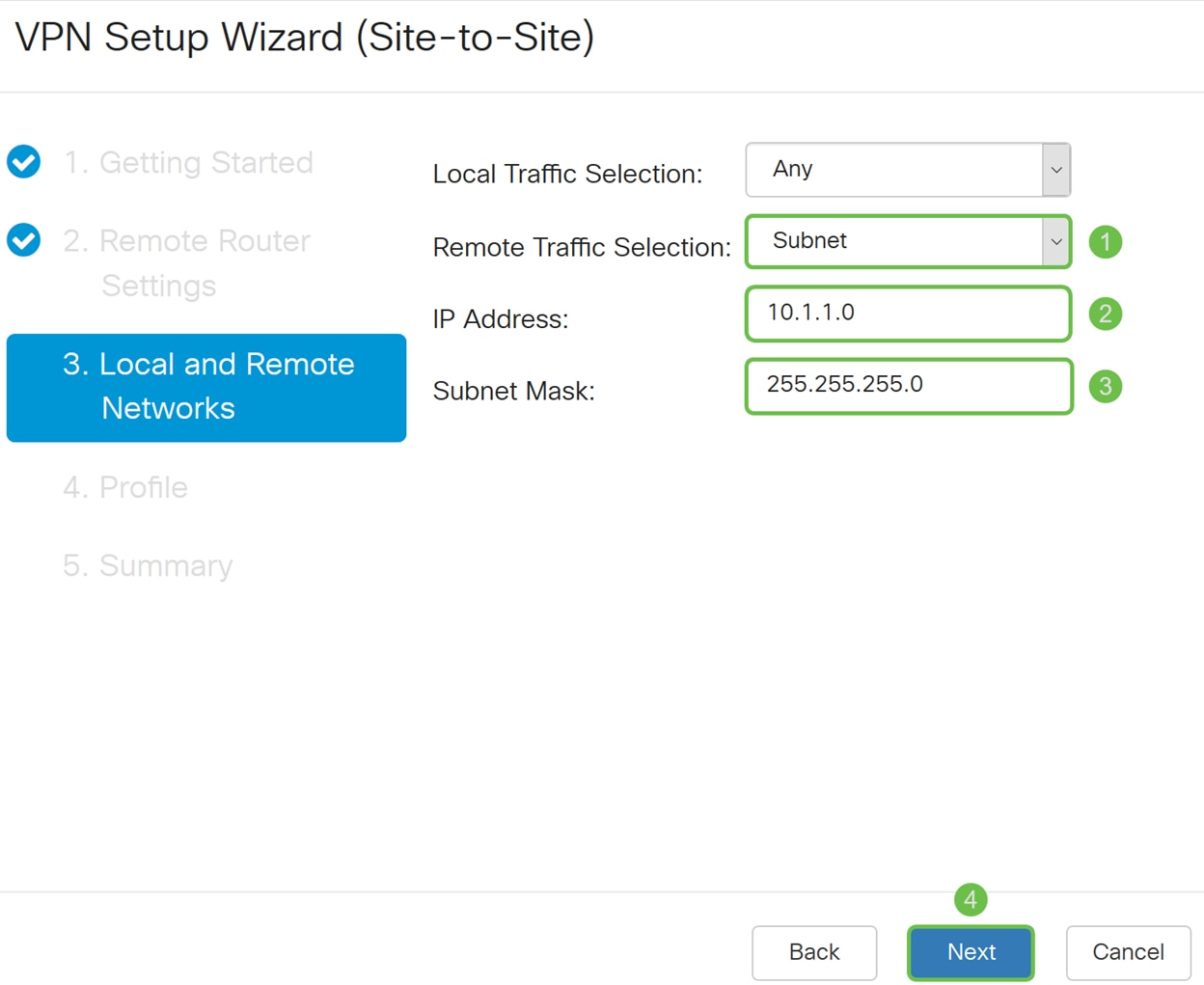

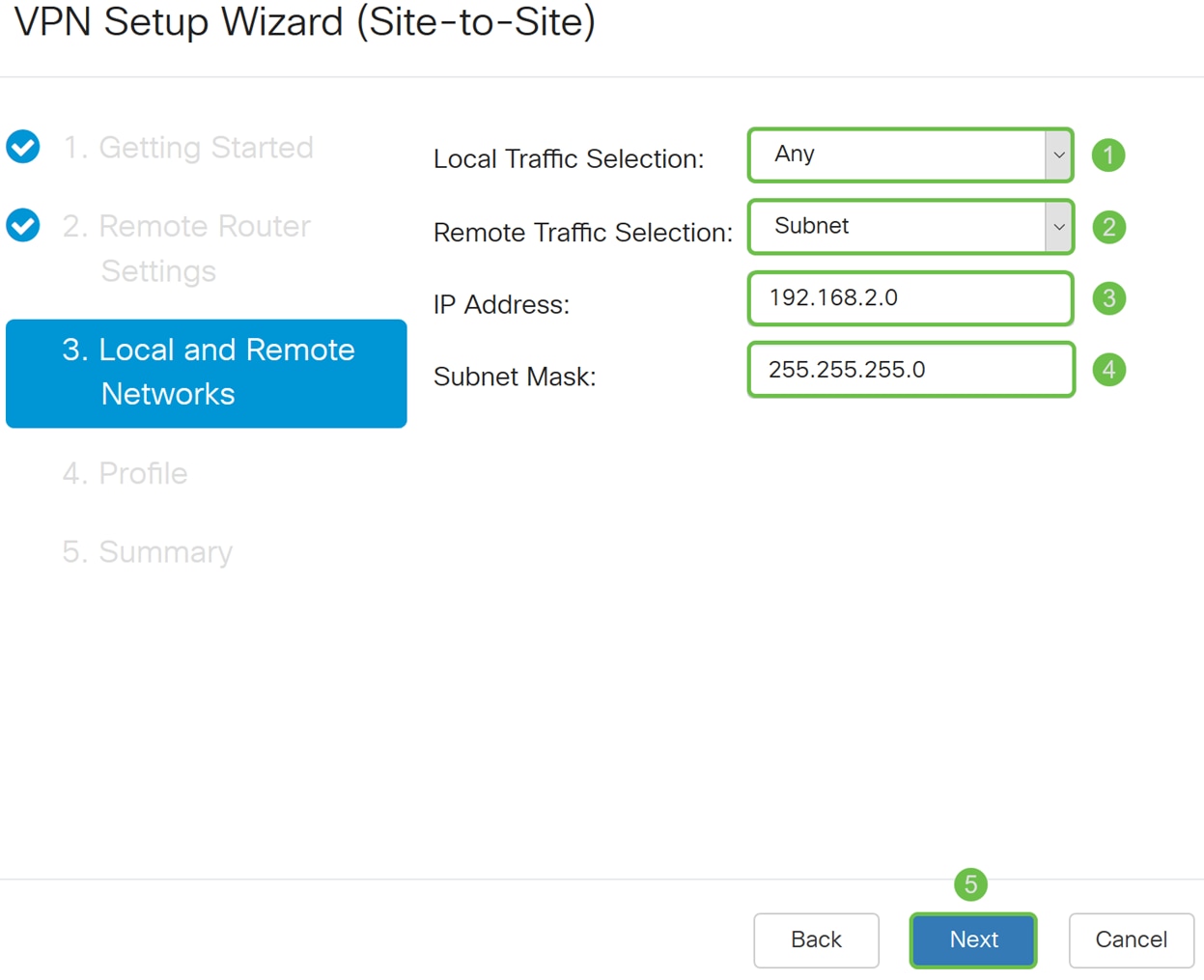

手順 6:Local and Remote NetworkセクションのLocal Traffic Selectionの下で、ドロップダウンリストからローカルIP(Subnet、Single、またはAny)を選択します。Subnetを選択した場合は、サブネットIPアドレスとサブネットマスクを入力します。Singleを選択した場合は、IPアドレスを入力します。Anyを選択した場合は、次の手順に進んでリモートトラフィック選択を設定します。

手順 7:Remote Traffic Selectionで、ドロップダウンリストからRemote IP(Subnet、Single、またはAny)を選択します。Subnetを選択した場合は、リモートルータ(ルータB)のサブネットIPアドレスとサブネットマスクを入力します。 Singleを選択した場合は、IPアドレスを入力します。次にNextをクリックして、Profileセクションを設定します。

注:Local Traffic SelectionにAnyを選択した場合、Remote Traffic SelectionにはSubnetまたはSingleを選択する必要があります。

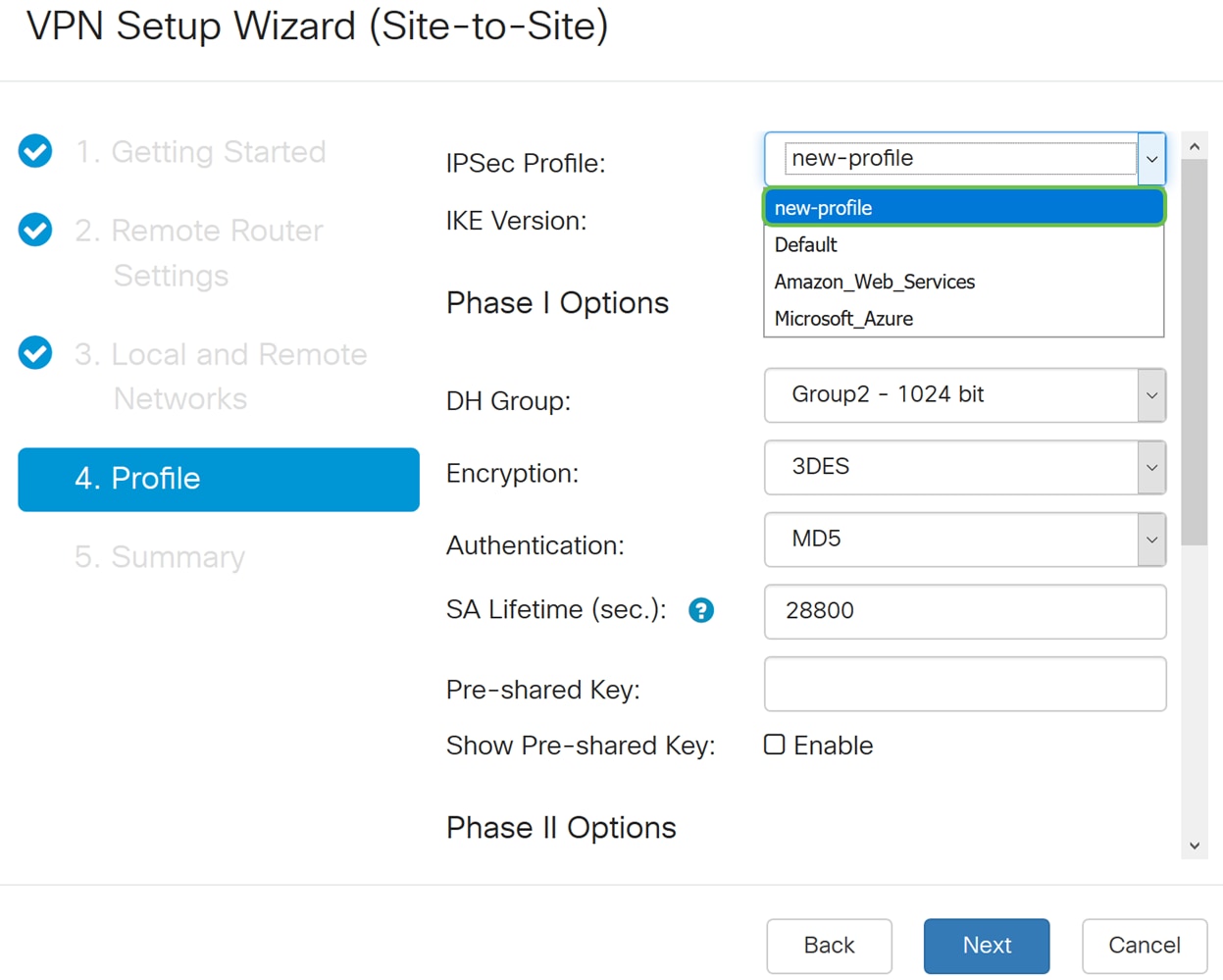

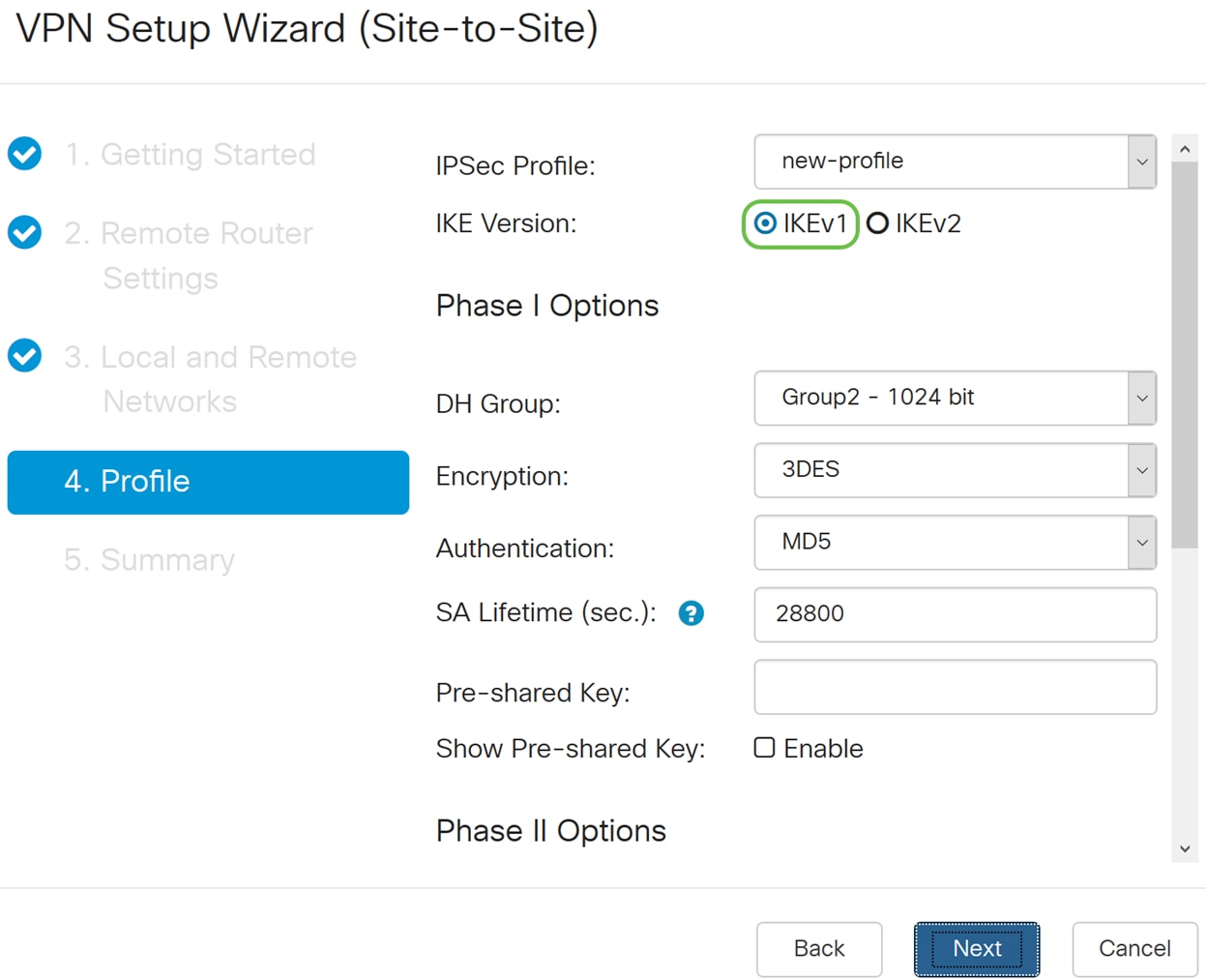

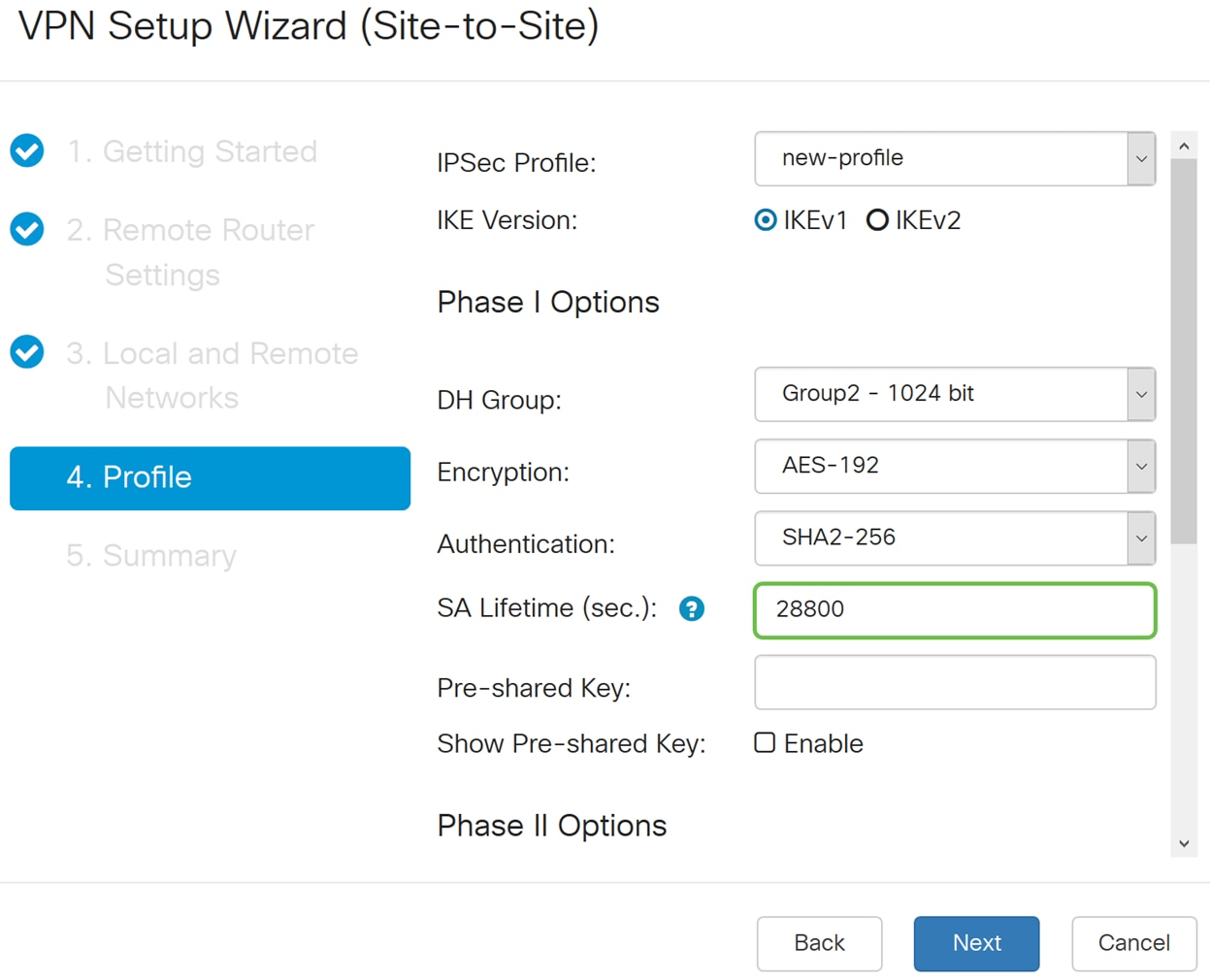

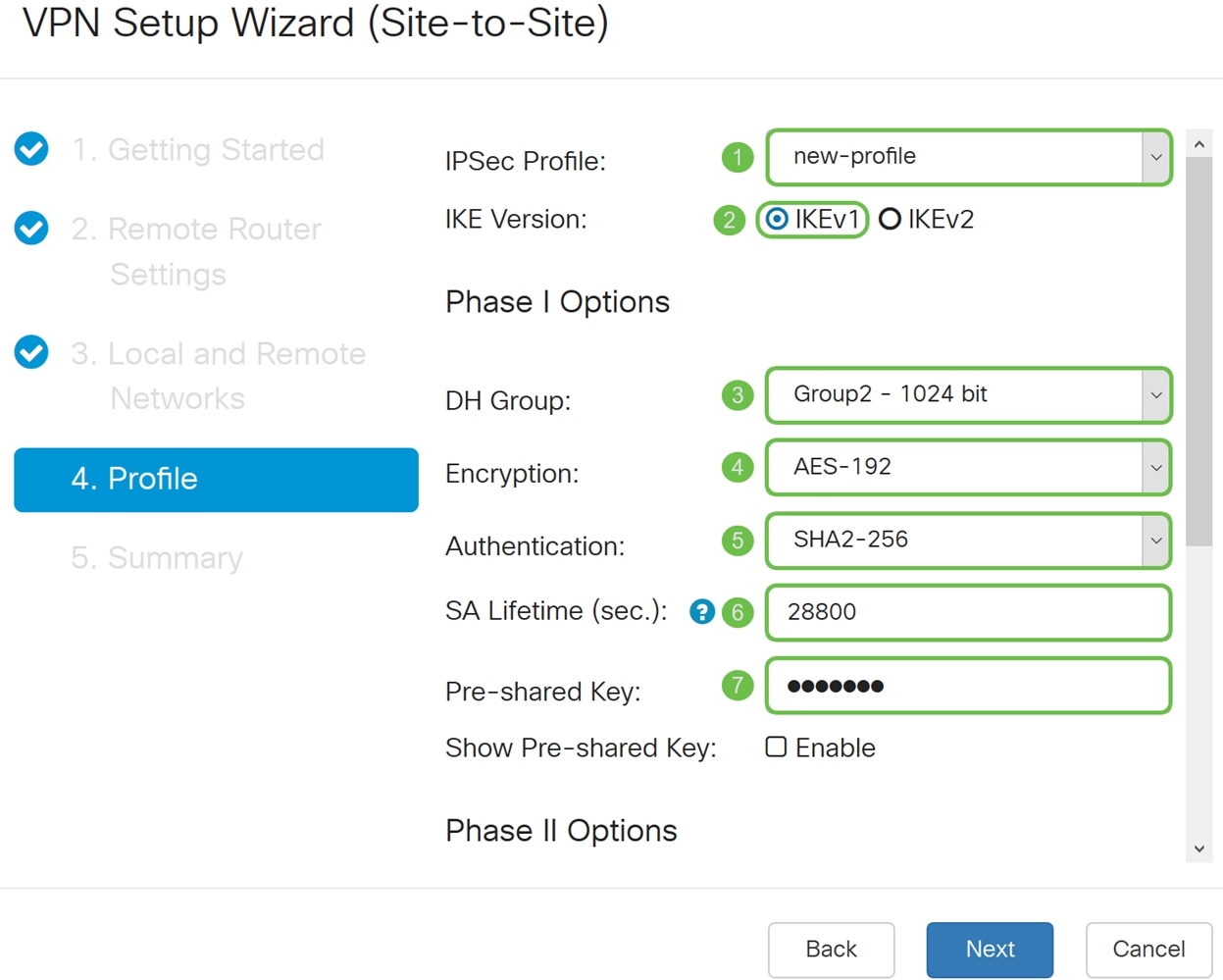

ステップ 8:Profileセクションで、ドロップダウンリストからIPsecプロファイルの名前を選択します。このデモンストレーションでは、IPsecプロファイルとしてnew-profileが選択されました。

ステップ 9:IKE VersionとしてIKEv1(Internet Key Exchange Version 1)またはIKEv2(Internet Key Exchange Version 2)を選択します。IKEは、Internet Security Association and Key Management Protocol(ISAKMP)フレームワーク内でOakley鍵交換およびSkeme鍵交換を実装するハイブリッドプロトコルです。IKEは、IPSecピアの認証を提供し、IPSecキーをネゴシエートし、IPSecセキュリティアソシエーションをネゴシエートします。IKEv2は、キー交換の実行に必要なパケットが少なく、より多くの認証オプションをサポートするため、より効率的です。一方、IKEv1は共有キーと証明書ベースの認証のみを実行します。この例では、IKEバージョンとしてIKEv1が選択されています。

注:デバイスでIKEv2がサポートされている場合は、IKEv2の使用が推奨されます。使用しているデバイスでIKEv2がサポートされていない場合は、IKEv1を使用します。両方のルータ(ローカルおよびリモート)で、同じIKEバージョンとセキュリティ設定を使用する必要があります。

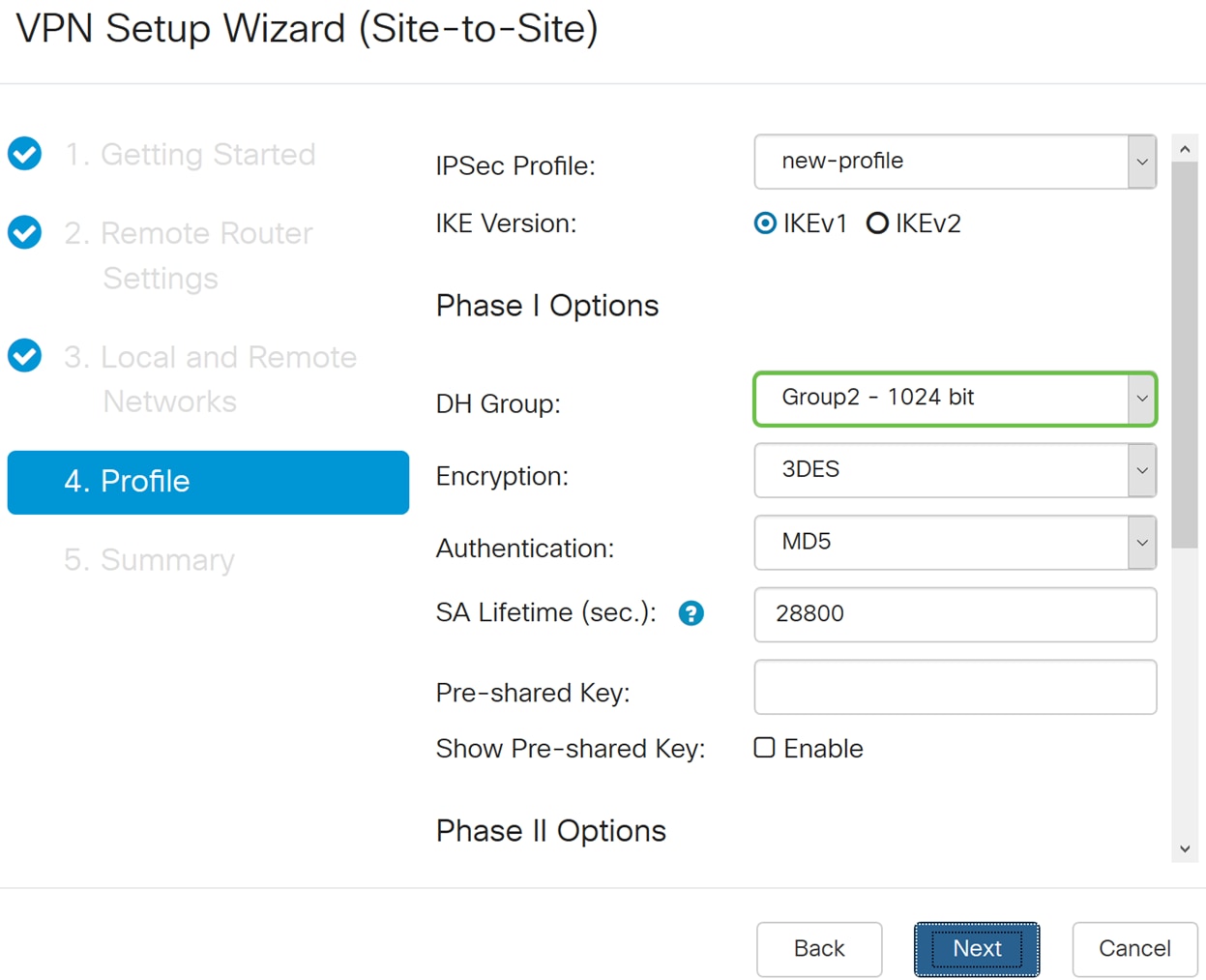

ステップ 10:Phase 1 Optionsセクションで、ドロップダウンリストからDH(Diffie-Hellman)グループ(Group 2 - 1024ビットまたはGroup 5 - 1536ビット)を選択します。DHはキー交換プロトコルで、プライムキーの長さが異なる2つのグループがあります。グループ2は最大1,024ビットで、グループ5は最大1,536ビットです。このデモンストレーションでは、グループ2(1024ビット)を使用します。

注:速度を上げ、セキュリティを下げるには、グループ2を選択します。速度を遅くし、セキュリティを高くするには、グループ5を選択します。デフォルトでは、グループ2が選択されています。

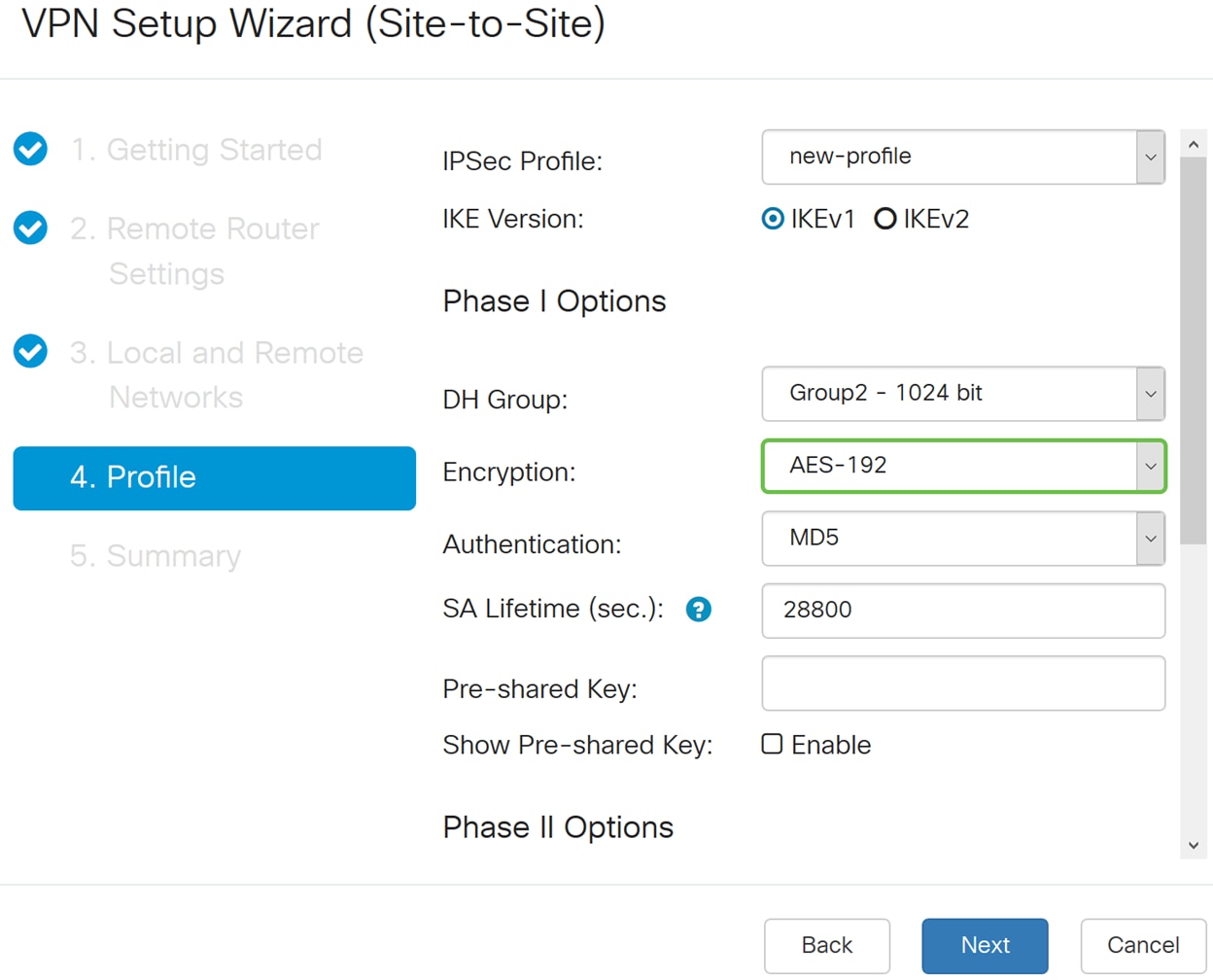

ステップ 11ドロップダウンリストから暗号化オプション(3DES、AES-128、AES-192、またはAES-256)を選択します。この方式により、Encapsulating Security Payload(ESP)/Internet Security Association and Key Management Protocol(ISAKMP)パケットの暗号化または復号化に使用されるアルゴリズムが決まります。Triple Data Encryption Standard(3DES)は3回DES暗号化を使用しますが、現在はレガシーアルゴリズムです。つまり、同等のセキュリティレベルではなくても許容できるセキュリティレベルを提供するため、他に優れた選択肢がない場合にのみ使用する必要があります。ユーザは、下位互換性のために必要な場合にのみ使用する必要があります。一部の「block collision」攻撃に対して脆弱であるためです。高度暗号化規格(AES)は、DESよりも安全に使用されるように設計された暗号化アルゴリズムです。AESでは、より大きなキーサイズを使用します。これにより、メッセージを復号化する既知のアプローチは、侵入者がすべての可能なキーを試すことだけになります。3DESの代わりにAESを使用することを推奨します。この例では、暗号化オプションとしてAES-192を使用します。

注:役に立つ可能性のあるその他のリソースを次に示します。『IPSecを使用したVPNのセキュリティの設定』および『次世代暗号化』。

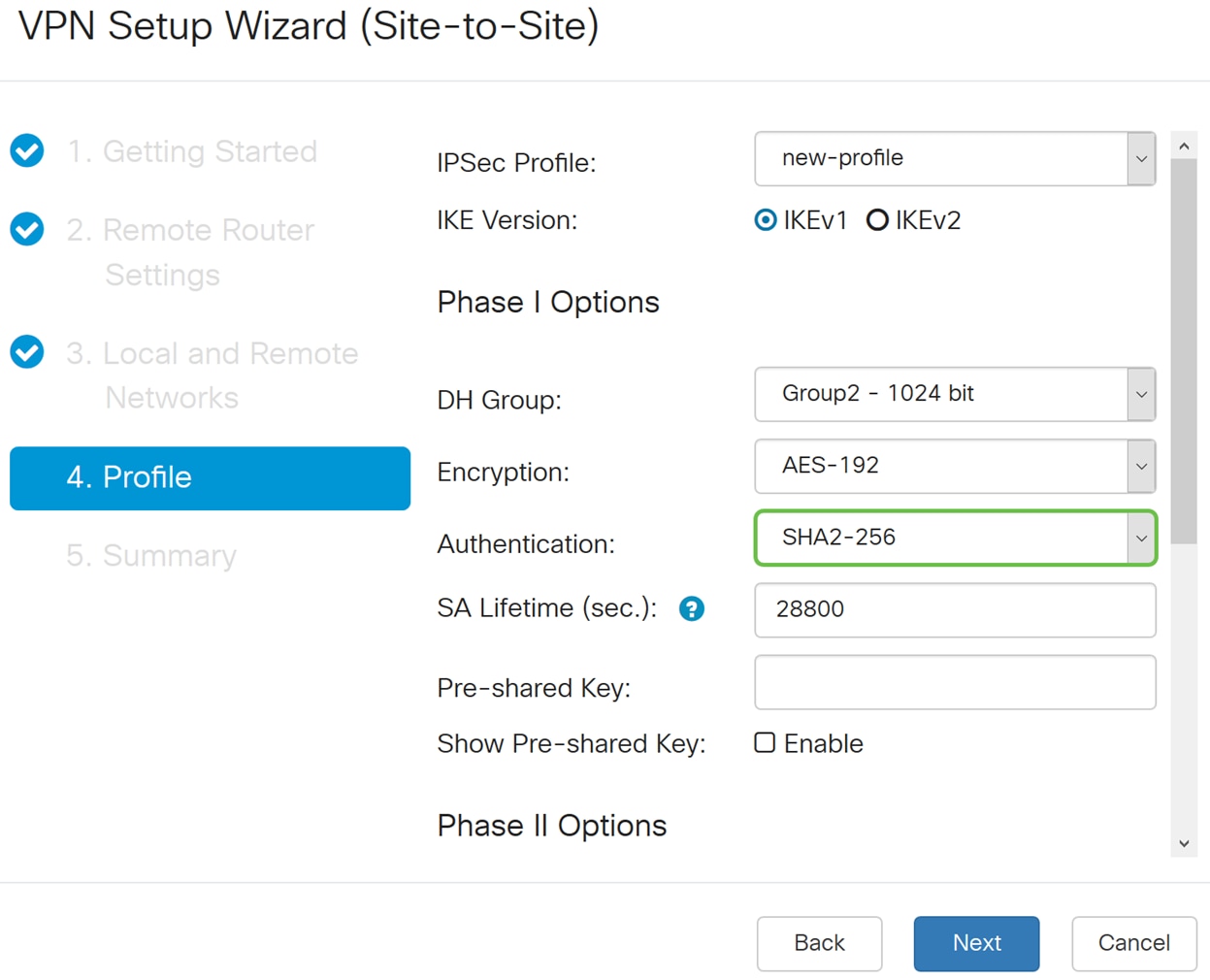

ステップ 12認証方法によって、Encapsulating Security Payload Protocol(ESP)ヘッダーパケットの検証方法が決まります。MD5は、128ビットのダイジェストを生成する一方向ハッシュアルゴリズムです。SHA1は160ビットのダイジェストを生成する一方向ハッシュアルゴリズムで、SHA2-256は256ビットのダイジェストを生成します。SHA2-256の方がより安全なので、このコマンドを使用することを推奨します。VPNトンネルの両端で同じ認証方式が使用されていることを確認します。認証(MD5、SHA1またはSHA2-256)を選択します。 この例ではSHA2-256が選択されています。

ステップ 13SA Lifetime (Sec)は、このフェーズでIKE SAがアクティブになっている時間(秒単位)を示します。新しいセキュリティアソシエーション(SA)は、ライフタイムが切れる前にネゴシエートされ、古いSAが切れたときに新しいSAが使用できる状態になっていることを確認します。デフォルトは28800で、範囲は120 ~ 86400です。フェーズIのSAライフタイムには、デフォルト値の28800秒が使用されます。

注:フェーズ1のSAライフタイムは、フェーズIIのSAライフタイムよりも長くすることを推奨します。フェーズIをフェーズIIより短くすると、データトンネルとは対照的に、トンネルを頻繁に再ネゴシエートする必要があります。データトンネルはセキュリティを強化する必要があるため、フェーズIよりもフェーズIIのライフタイムを短くすることをお勧めします。

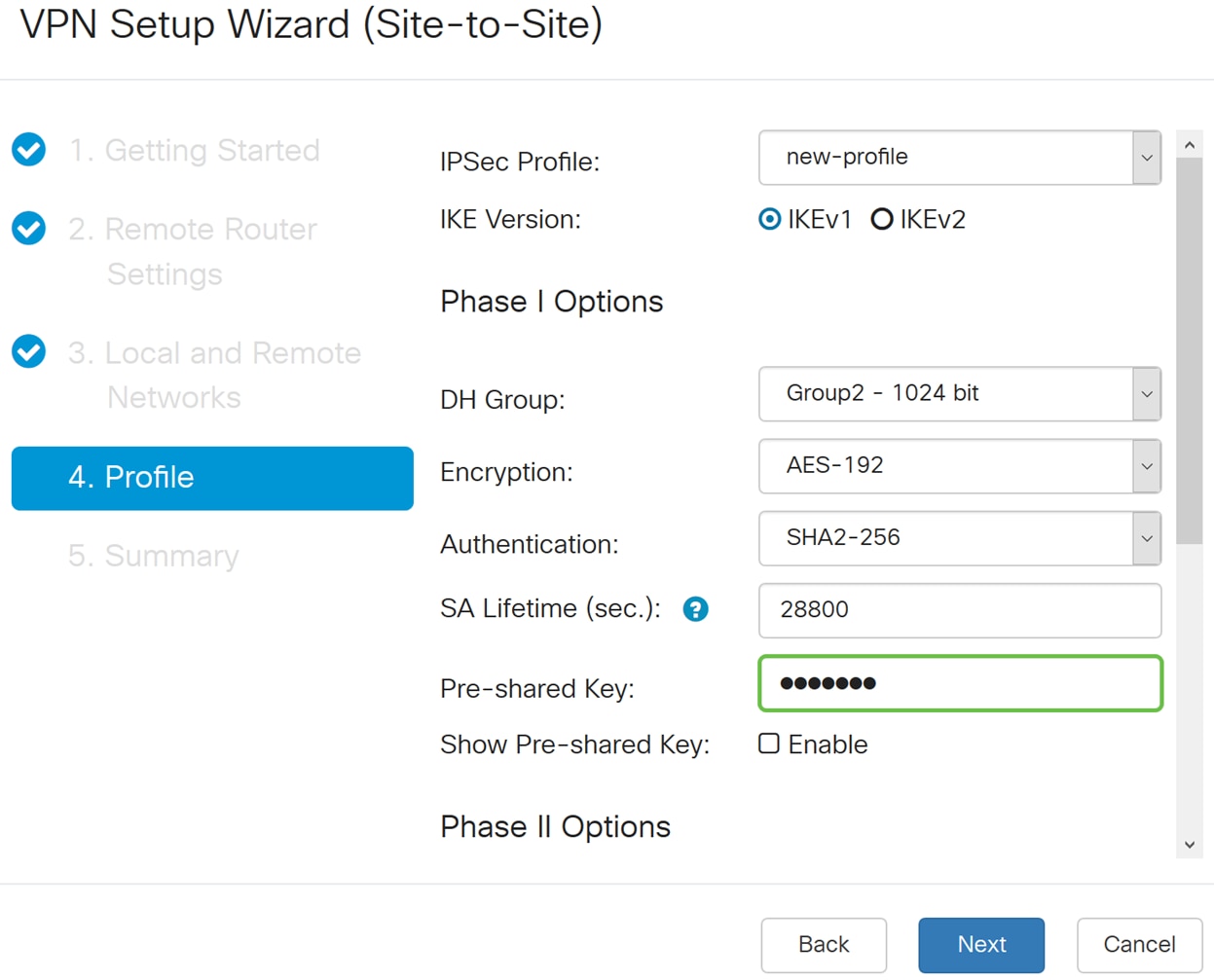

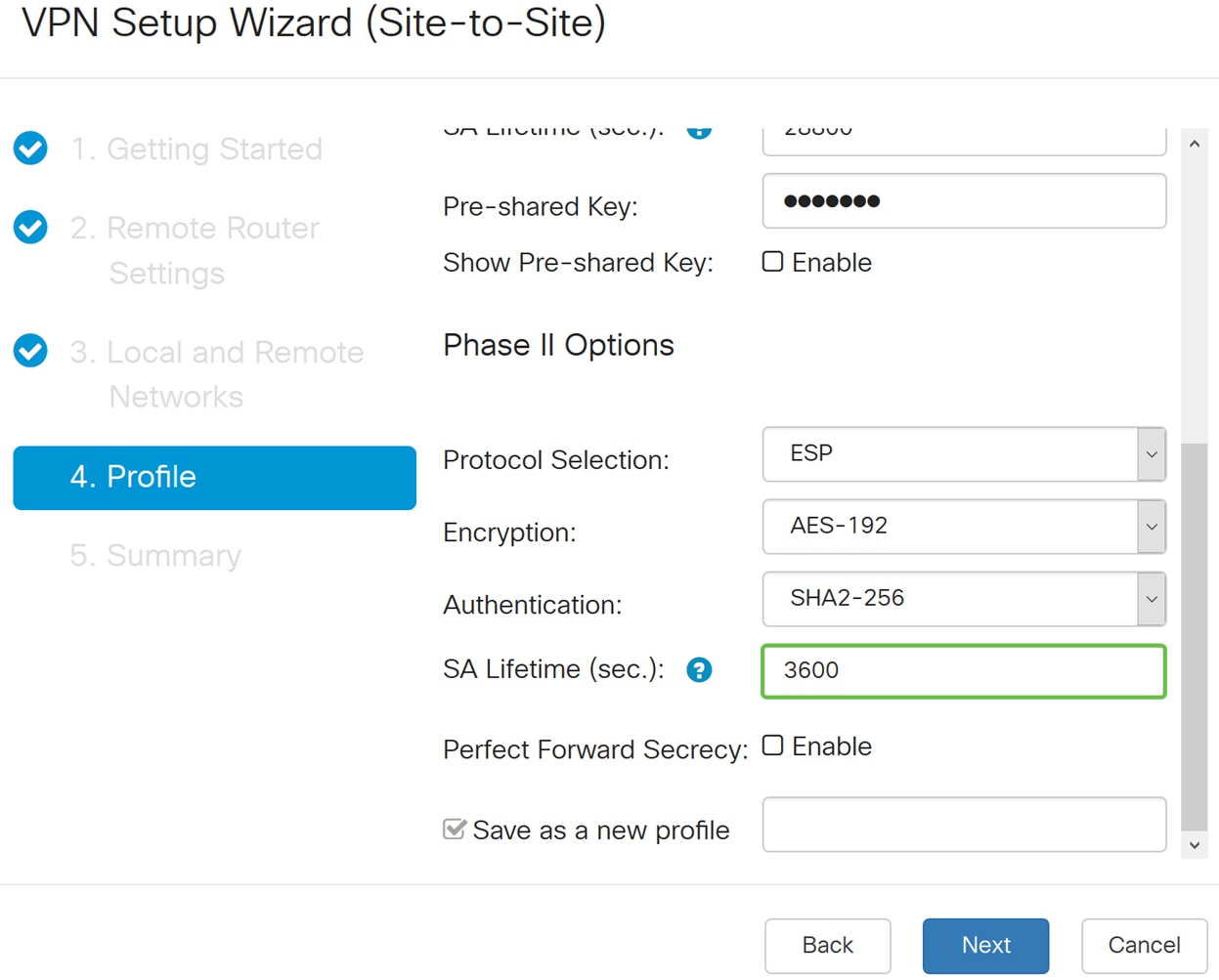

ステップ 14:Pre-shared Keyにを入力して、リモートIKEピアの認証に使用します。最大30文字のキーボード文字または16進数値(My_@123、4d795f40313233など)を入力できます。VPNトンネルの両端で同じ事前共有キーを使用する必要があります。

注:VPNセキュリティを最大化するために、事前共有キーを定期的に変更することをお勧めします。

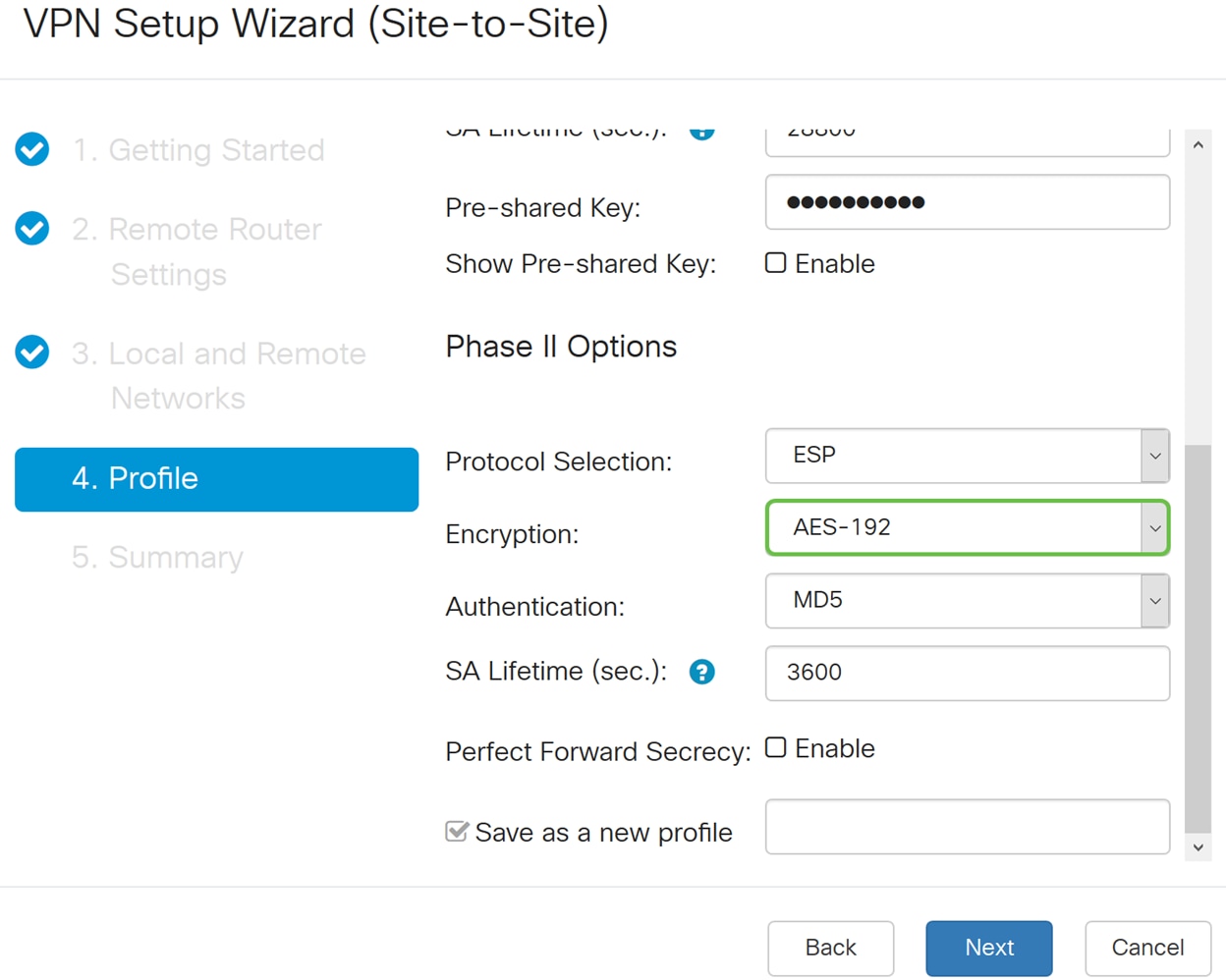

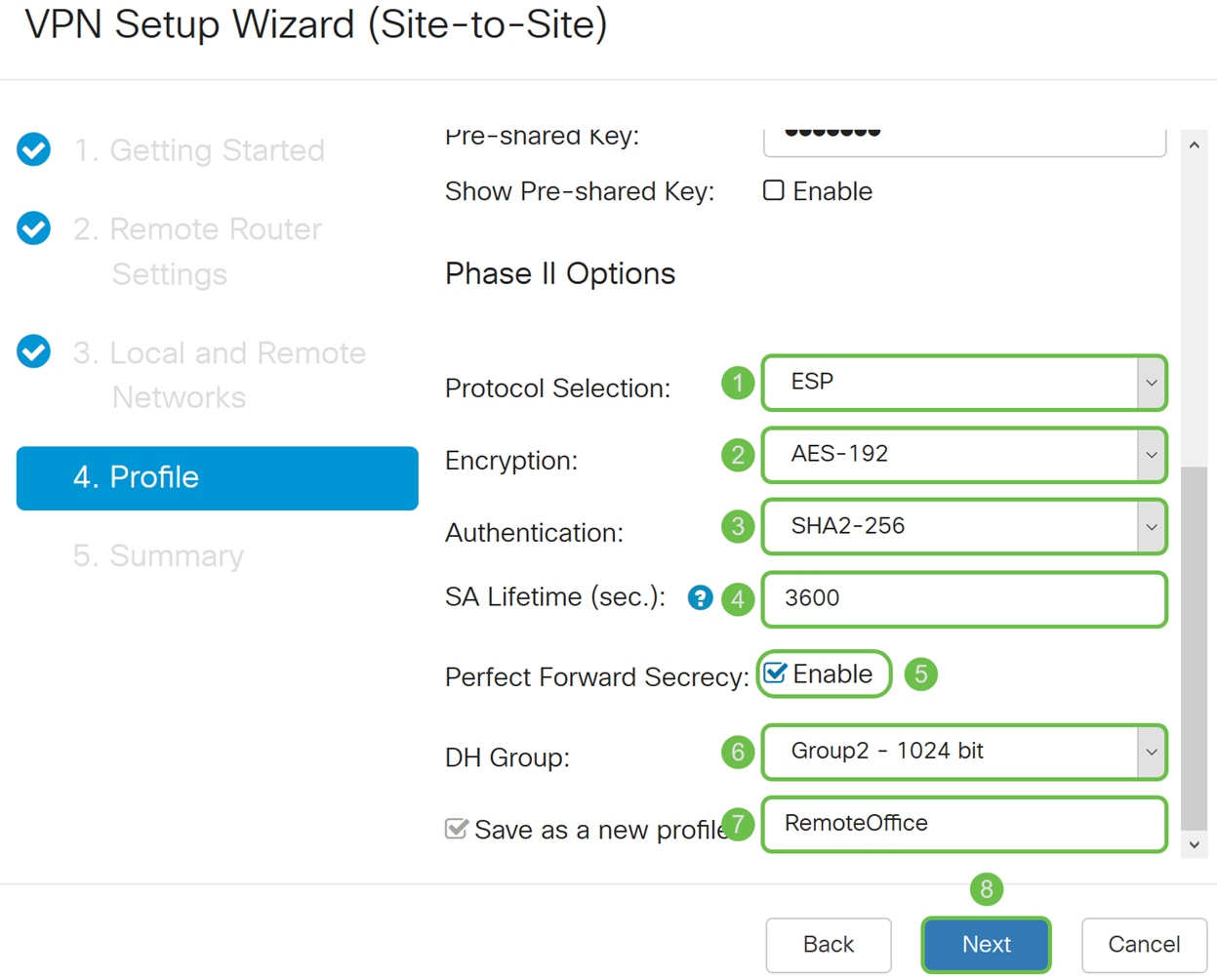

ステップ 15:Phase II Optionsセクションで、ドロップダウンリストからプロトコルを選択します。

・ ESP:データ暗号化にESPを選択し、暗号化を入力します。

・ AH:データが機密ではないが認証が必要な状況でデータの整合性を確保する場合に選択します。

ステップ 16:ドロップダウンリストから暗号化オプション(3DES、AES-128、AES-192、またはAES-256)を選択します。この方式により、Encapsulating Security Payload(ESP)/Internet Security Association and Key Management Protocol(ISAKMP)パケットの暗号化または復号化に使用されるアルゴリズムが決まります。Triple Data Encryption Standard(3DES)は3回DES暗号化を使用しますが、現在はレガシーアルゴリズムです。つまり、同等のセキュリティレベルではなくても許容できるセキュリティレベルを提供するため、他に優れた選択肢がない場合にのみ使用する必要があります。ユーザは、下位互換性のために必要な場合にのみ使用する必要があります。一部の「block collision」攻撃に対して脆弱であるためです。高度暗号化規格(AES)は、DESよりも安全に使用されるように設計された暗号化アルゴリズムです。AESでは、より大きなキーサイズを使用します。これにより、メッセージを復号化する既知のアプローチは、侵入者がすべての可能なキーを試すことだけになります。3DESの代わりにAESを使用することを推奨します。この例では、暗号化オプションとしてAES-192を使用します。

注:役に立つ可能性のあるその他のリソースを次に示します。『IPSecを使用したVPNのセキュリティの設定』および『次世代暗号化』。

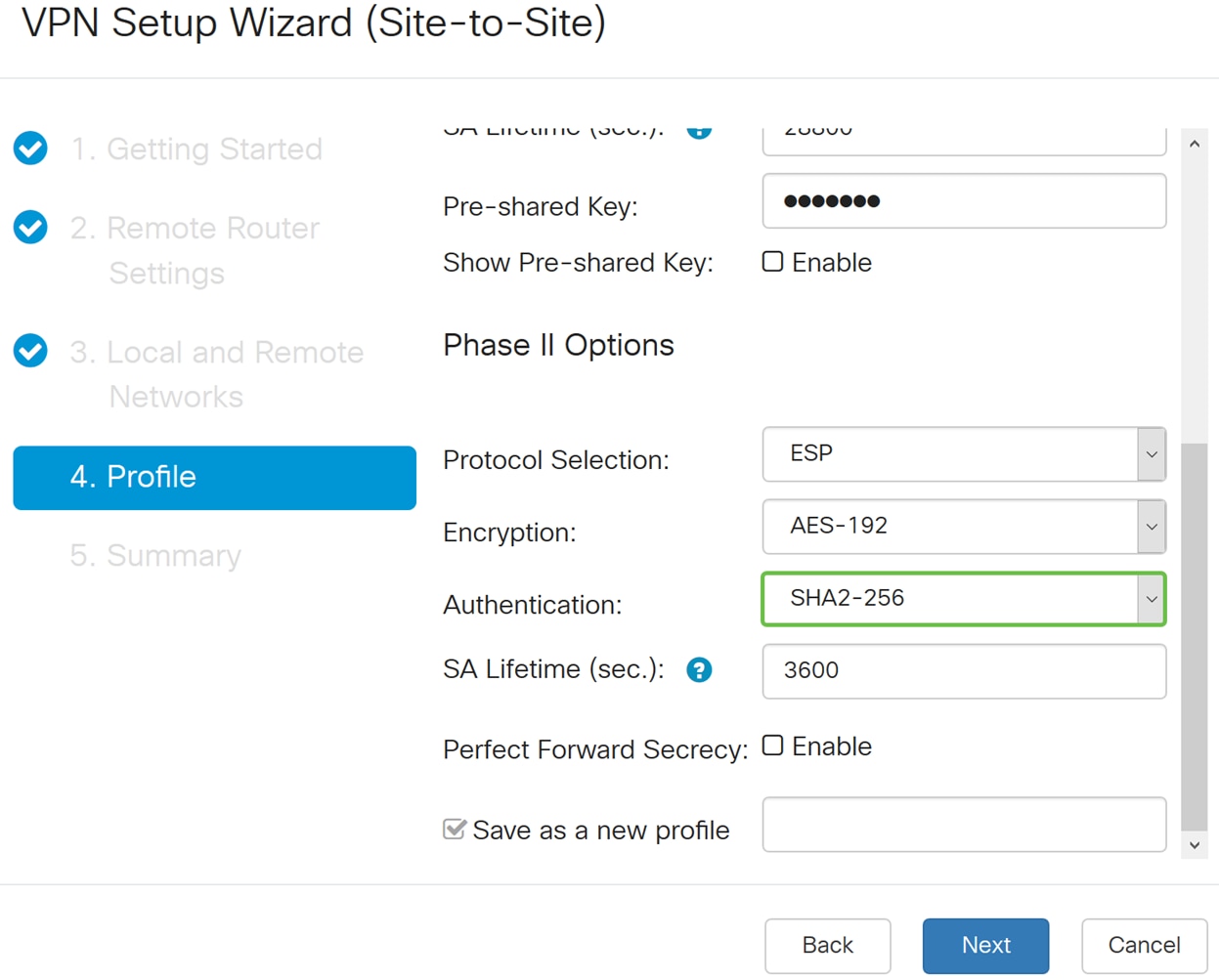

ステップ 17:認証方法によって、Encapsulating Security Payload Protocol(ESP)ヘッダーパケットの検証方法が決まります。MD5は、128ビットのダイジェストを生成する一方向ハッシュアルゴリズムです。SHA1は160ビットのダイジェストを生成する一方向ハッシュアルゴリズムで、SHA2-256は256ビットのダイジェストを生成します。SHA2-256の方がより安全なので、このコマンドを使用することを推奨します。VPNトンネルの両端で同じ認証方式が使用されていることを確認します。認証(MD5、SHA1またはSHA2-256)を選択します。 この例ではSHA2-256が選択されています。

ステップ 18:SA Lifetime (Sec)に、VPNトンネル(IPsec SA)がこのフェーズでアクティブである時間(秒単位)を入力します。フェーズ2のデフォルト値は3600秒です。

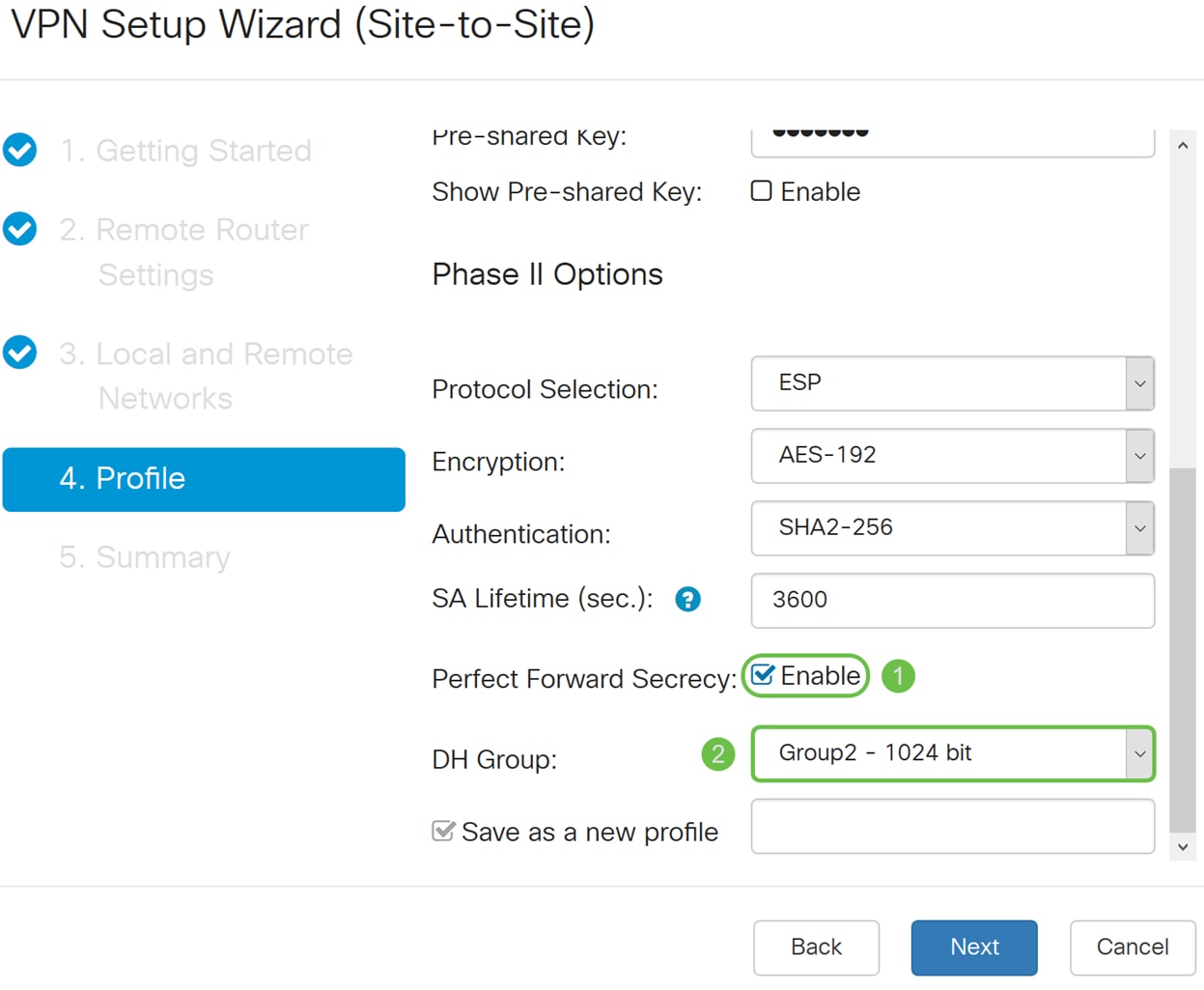

ステップ 19:Perfect Forward Secrecy(PFS;完全転送秘密)が有効になっている場合は、IKEフェーズ2ネゴシエーションによって、IPSecトラフィックの暗号化と認証用の新しいキーマテリアルが生成されます。Perfect Forward Secrecy(PFS;完全転送秘密)は、公開キー暗号方式を使用してインターネット経由で送信される通信のセキュリティを向上させるために使用されます。この機能を有効にするにはチェックボックスをオンにし、無効にするにはチェックボックスをオフにします。この機能が推奨されます。オンの場合、DHグループを選択します。この例では、Group2 - 1024ビットが使用されます。

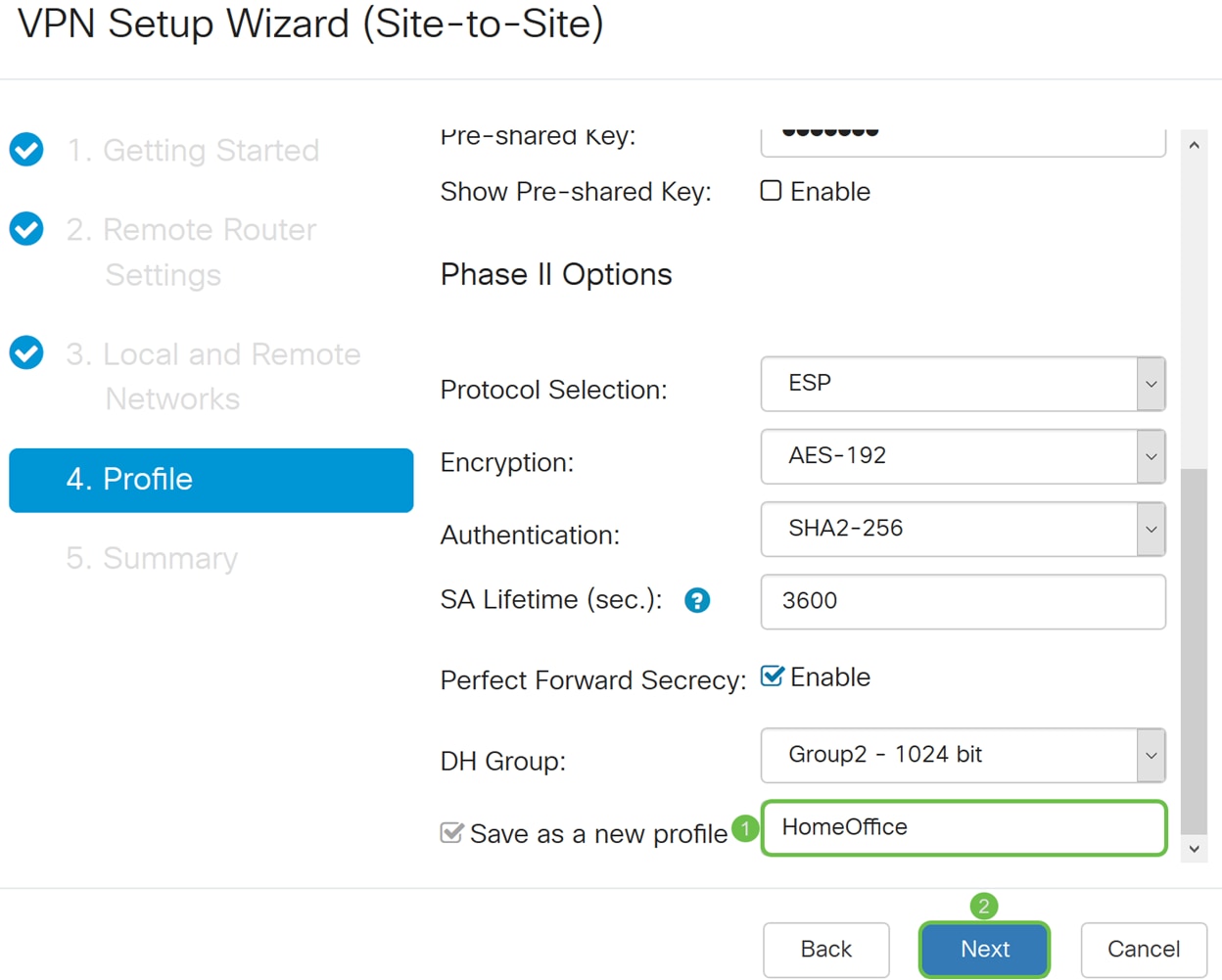

ステップ 20:新しいプロファイルとして保存で、作成したばかりの新しいプロファイルの名前を入力します。Nextをクリックして、VPN設定の要約を表示します。

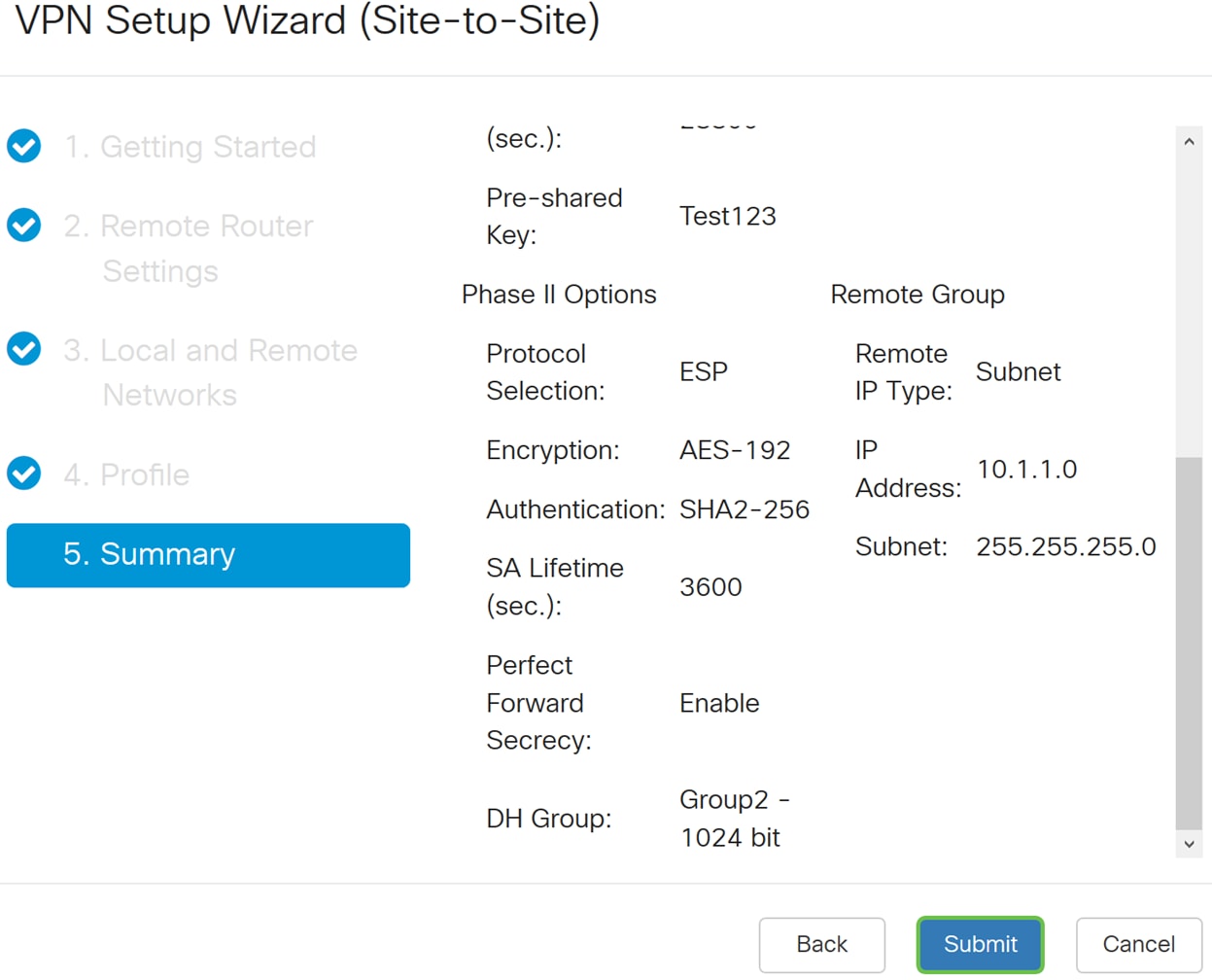

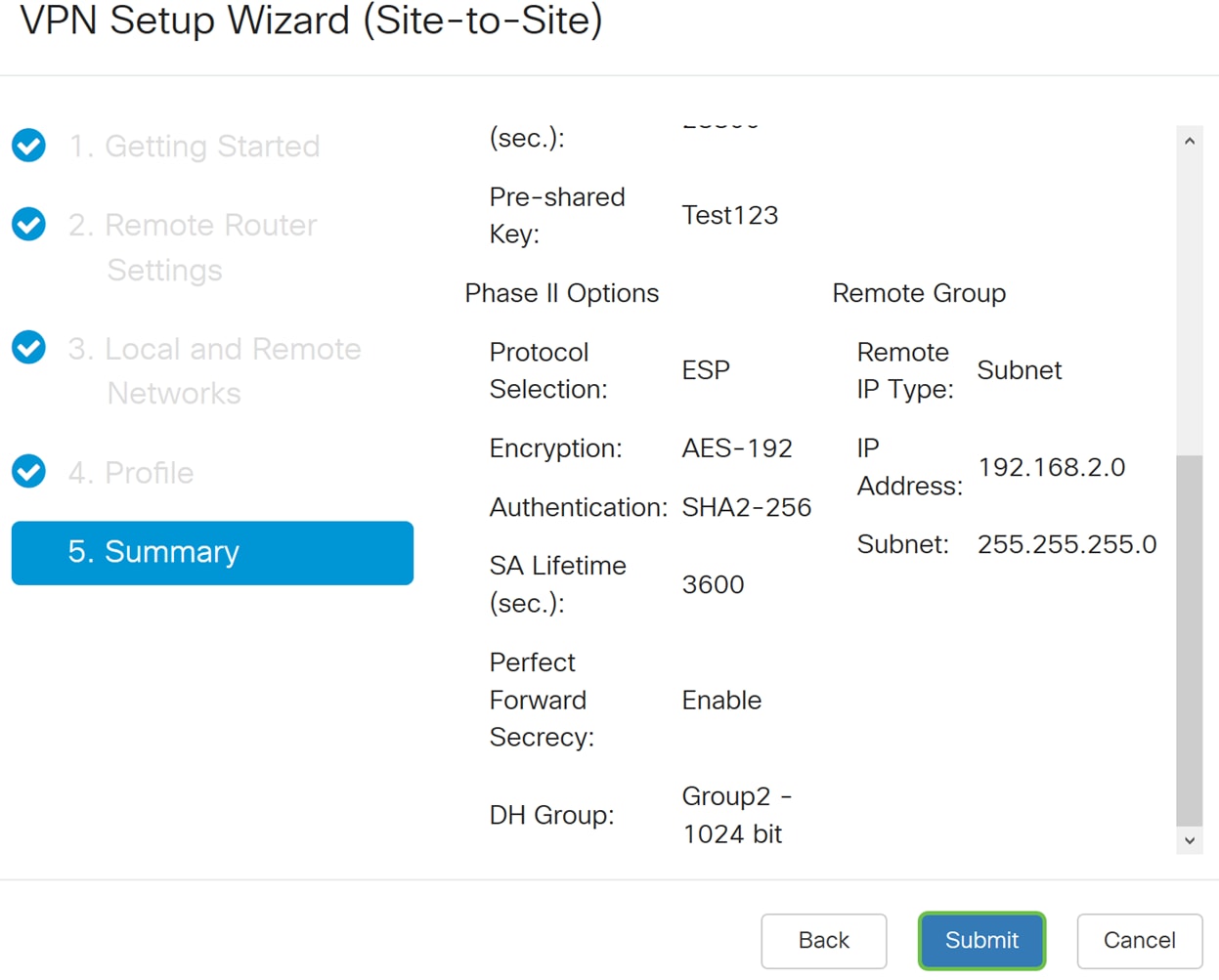

ステップ 21:情報を確認し、Submitをクリックします。

リモートルータでのVPNセットアップウィザードの設定

リモートルータでは、ローカルルータと同じセキュリティ設定を行う必要がありますが、リモートトラフィックにはローカルルータのIPアドレスを使用します。

ステップ 1:リモートルータ(ルータB)のWeb設定ページにログインし、VPN > VPN Setup Wizardに移動します。

ステップ 2:RV260を使用している場合は、接続名を入力し、VPNに使用するインターフェイスを選択します。RV160にはWANリンクしかないため、ドロップダウンからインターフェイスを選択することはできません。[Next] をクリックして続行します。

ステップ 3:Remote Router Settingsで、Remote Connection Typeを選択してから、Router AのWAN IPアドレスを入力します。次にNextをクリックして、次のセクションに進みます。

ステップ 4:ローカルおよびリモートトラフィックを選択します。Remote Traffic SelectionフィールドでSubnetを選択した場合は、ルータAのプライベートIPアドレスサブネットにを入力します。次にNextをクリックして、Profileセクションを設定します。

ステップ 5:Profileセクションで、Router Aと同じセキュリティ設定を選択します。また、ルータAと同じ事前共有キーを入力しました。Nextをクリックして、Summaryページに移動します。

フェーズIオプション:

フェーズIIオプション:

手順 6:Summaryページで、設定したばかりの情報が正しいことを確認します。次にSubmitをクリックして、サイト間VPNを作成します。

注:ルータが現在使用しているすべての設定は、揮発性のRunning Configurationファイルに保存されており、リブート後は保持されません。リブート後も設定を保持するには、すべての変更を完了した後で、実行コンフィギュレーションファイルをスタートアップコンフィギュレーションファイルにコピーします。このためには、ページの上部に表示されるSaveボタンをクリックするか、Administration > Configuration Managementの順に選択します。次に、送信元が実行コンフィギュレーション、宛先がスタートアップコンフィギュレーションであることを確認します。[APPLY] をクリックします。

結論

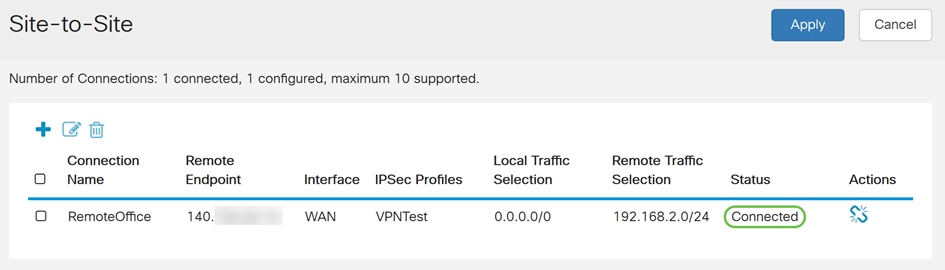

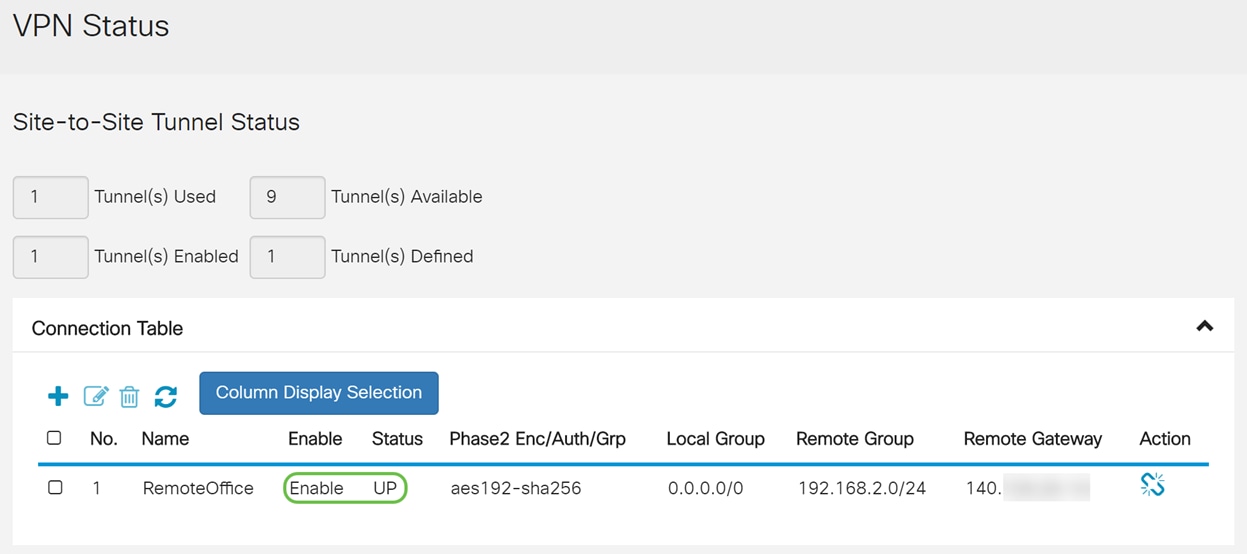

VPN Setup Wizardを使用して、サイト間VPNを正しく設定している必要があります。次の手順に従って、サイト間VPNが接続されていることを確認します。

ステップ 1:接続が確立されたことを確認するには、VPN > IPSec VPN > Site-to-Siteの順に移動するとConnectedステータスが表示されます。

ステップ 2:Status and Statistics > VPN Status の順に移動し、サイト間トンネルがEnabledでUPになっていることを確認します。

フィードバック

フィードバック