RV160およびRV260でのShrew Soft VPN Clientの設定

目的

このドキュメントの目的は、RV160またはRV260シリーズルータ経由でShrew Soft VPN Clientに接続するために必要な設定を行う方法を示すことです。

VPNの基本の概要

バーチャルプライベートネットワーク(VPN)は、リモートユーザをセキュアなネットワークに接続する優れた方法です。インターネットのような安全性の低いネットワーク上で暗号化された接続を確立します。

VPNトンネルは、暗号化と認証を使用してデータを安全に送信できるプライベートネットワークを確立します。社内オフィスではVPN接続が頻繁に使用されます。これは、従業員がオフィスの外からでも社内リソースにアクセスできるようにするために便利で必要な機能です。

RV160ルータは最大10のVPNトンネルをサポートし、RV260は最大20のVPNトンネルをサポートします。

この記事では、RV160/RV260ルータおよびShrew Soft VPN Clientの設定に必要な手順について説明します。ユーザグループ、ユーザアカウント、IPsecプロファイル、およびクライアントからサイトへのプロファイルを作成する方法を学習します。Shrew Soft VPN Clientでは、[General]、[Client]、[Name Resolution]、[Authentication]、[Phase 1]、[Phase 2]の各タブの設定方法について学習します。

VPNを使用する場合の長所と短所は何ですか。

VPNは、多くの業界や業種に共通する実際のユースケースのシナリオに対応しています。次の表に、VPNの使用に関する長所と短所をいくつか示します。

| 賛成論 | 反対論 |

| 従業員、請負業者、パートナーなどの個々のユーザに合わせたアクセス権を使用して、セキュアなコミュニケーション、利便性、アクセシビリティを提供します。 | 接続速度が遅くなる可能性があります。暗号化の強化には、匿名性とセキュリティを確保するために時間とリソースが必要です。ネットワークトラフィックの暗号化には、通常、もう少しオーバーヘッドが必要です。匿名性とセキュリティを維持しながら優れた接続速度を維持するVPNプロバイダーが複数あるかもしれませんが、通常は有料サービスです。 |

| 企業のネットワークとアプリケーションを拡張することで、生産性を向上させます。 | 設定ミスによる潜在的なセキュリティリスク。VPNの設計と実装は複雑になる可能性があります。経験豊富なプロフェッショナルに対して、ネットワークが侵害されないようにVPNを設定するよう依頼する必要があります。 |

| 通信コストを削減し、柔軟性を高めます。 | 新しいインフラストラクチャまたは新しい構成セットを追加する必要がある状況が発生した場合、特に使用中の製品以外やベンダーが関係する場合は、互換性がないために技術的な問題が発生する可能性があります。 |

| ユーザの実際の地理的位置は保護され、インターネットなどのパブリックネットワークや共有ネットワークには公開されません。 | |

| 機密のネットワークデータとリソースを保護します。 | |

| VPNを使用すると、追加のコンポーネントや複雑な設定を必要とせずに、新しいユーザやユーザグループを追加できます。 |

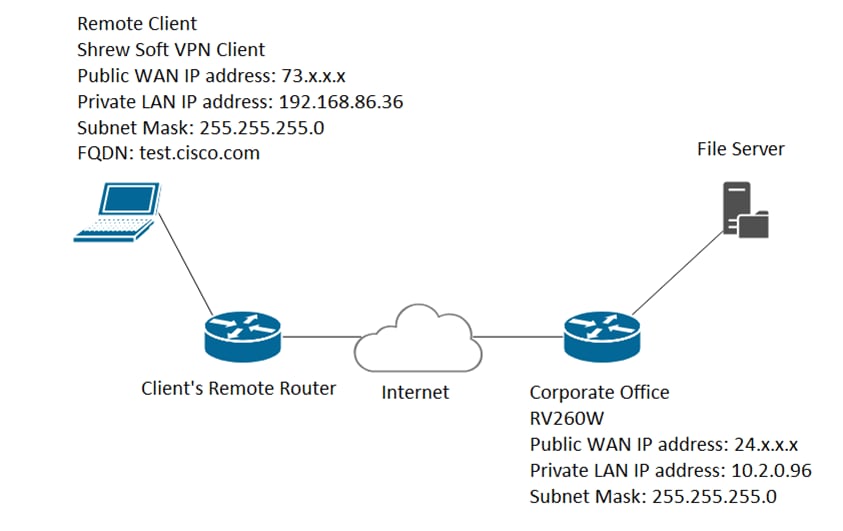

トポロジ

これは、ネットワークの単純なトポロジです。

注:パブリックWAN IPアドレスがぼやけている。

該当するデバイス

・ RV160

・ RV260

[Software Version]

・ 1.0.0.xx(RV160およびRV260)

・ 2.2.1は2.2.2がルータとの接続に問題がある可能性があるため(Shrew Soft VPN Client Download)

目次

1. ユーザグループの作成

2. ユーザアカウントの作成

を選択します。 IPsecプロファイルの設定

6. Shrew Soft VPN Client:[General] タブ

7. Shrew Soft VPN Client:[Client]タブ

8. Shrew Soft VPN Client:[名前解決]タブ

9. Shrew Soft VPN Client:[Authentication]タブ

10. Shrew Soft VPN Client:[フェーズ1]タブ

11 . Shrew Soft VPN Client:[フェーズ2]タブ

12 が表示されます。 Shrew Soft VPN Client:接続

14 . 確認

15 . 結論

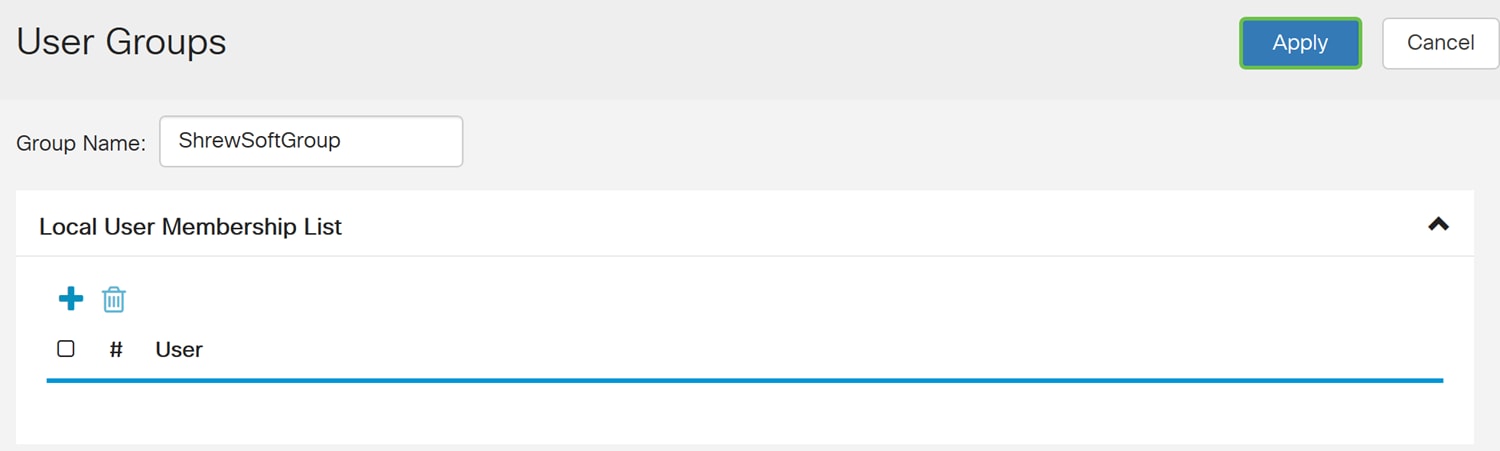

ユーザグループの作成

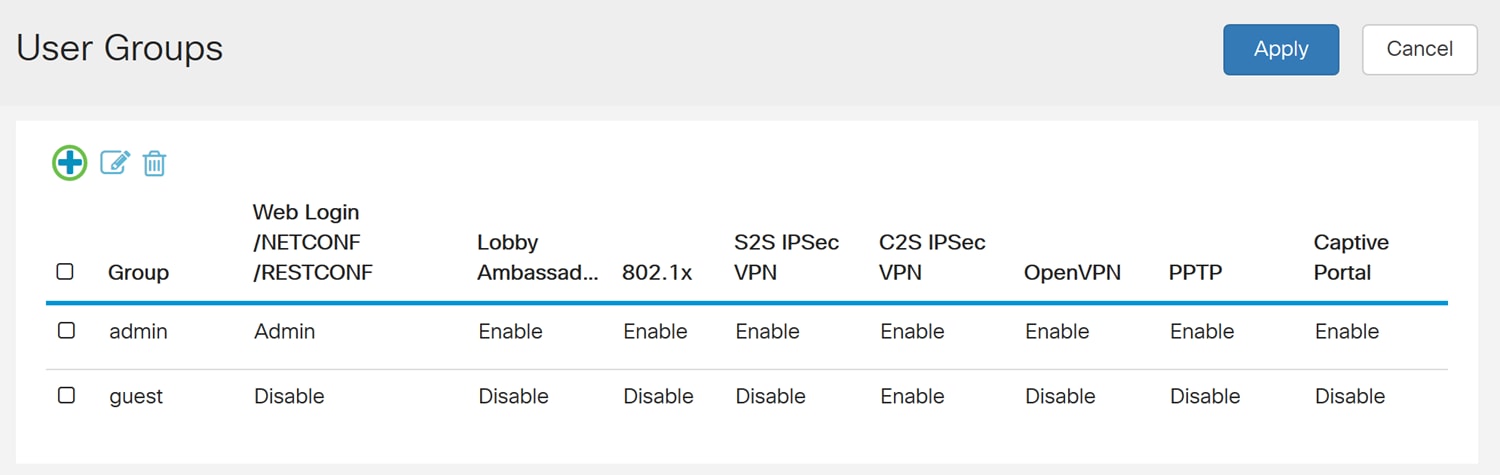

特記事項:デフォルトの管理者アカウントを管理者グループに残し、Shrew Softの新しいユーザアカウントとユーザグループを作成してください。管理者アカウントを別のグループに移動すると、ルータにログインできなくなります。

ステップ1:Web設定ページにログインします。

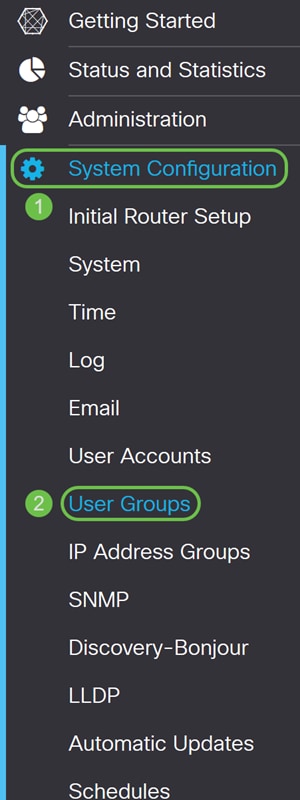

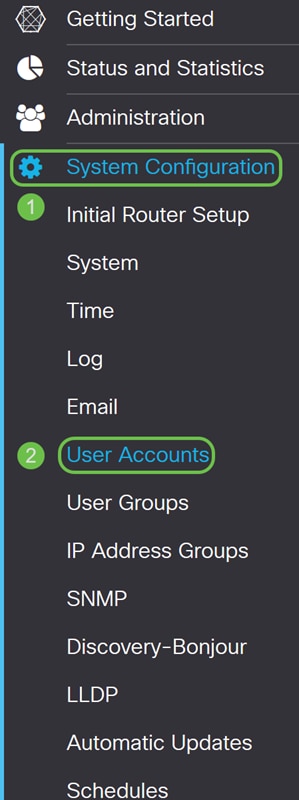

ステップ2:[System Configuration] > [User Groups]に移動します。

ステップ3:[+]アイコンをクリックして、新しいユーザグループを追加します。

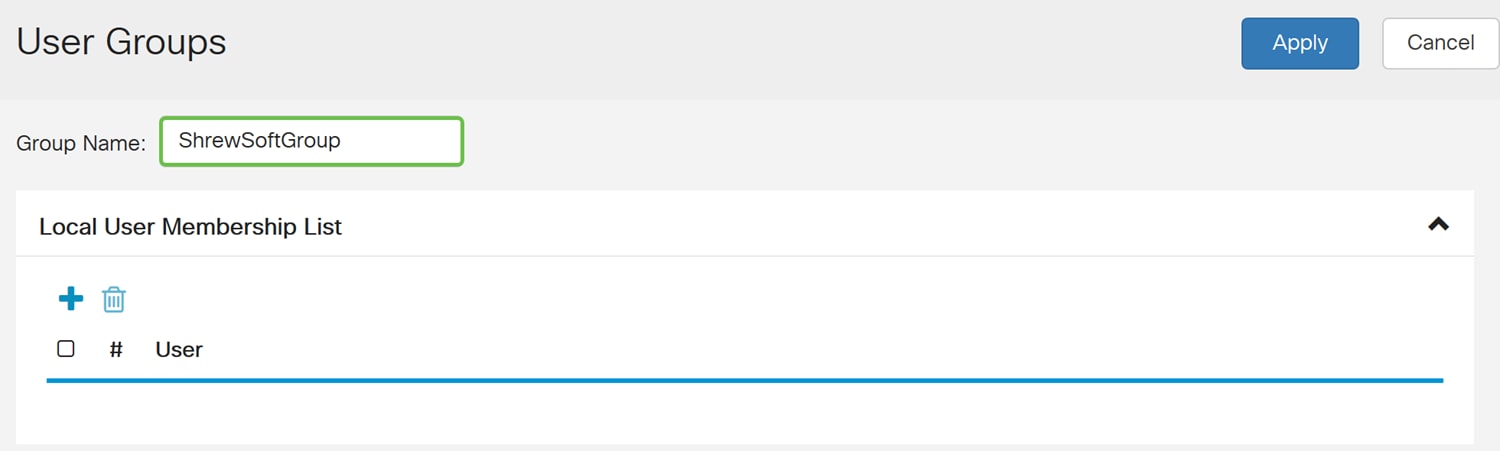

ステップ4:[Group Name]フィールドにグループの名前を入力します。

ここでは、例としてShrewSoftGroupを使用します。

ステップ5:[Apply]を押して新しいグループを作成します。

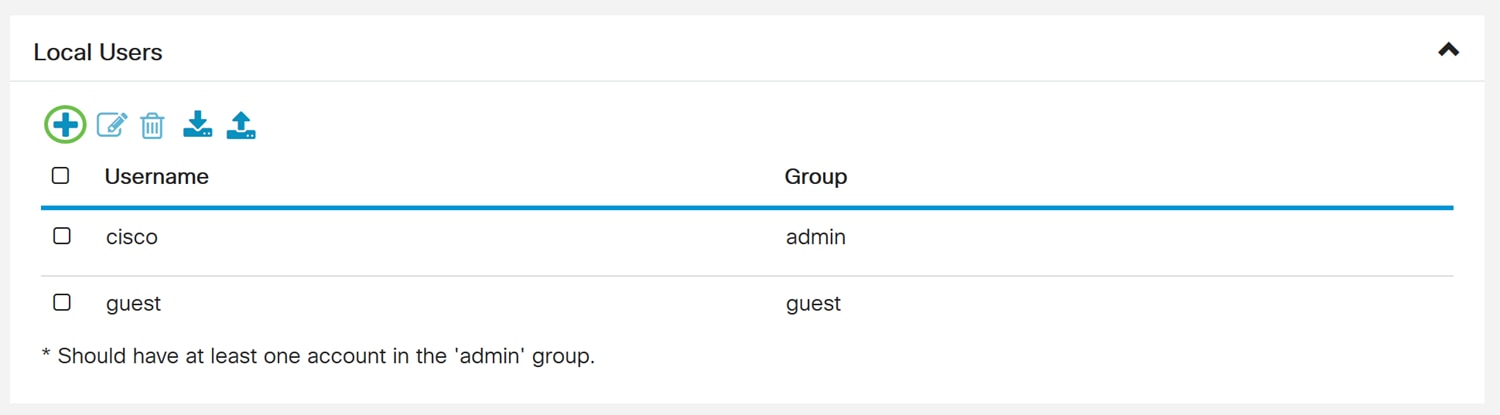

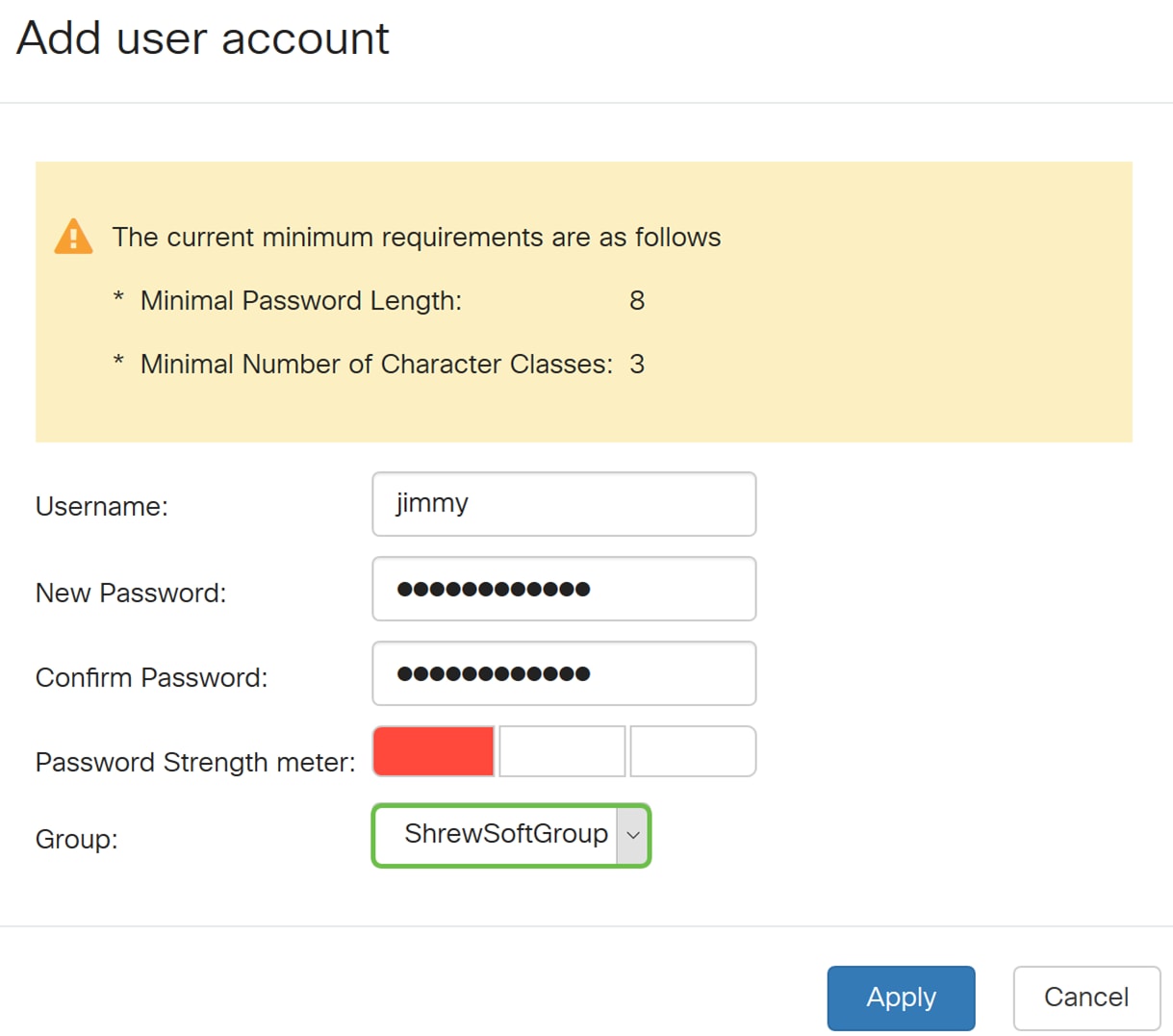

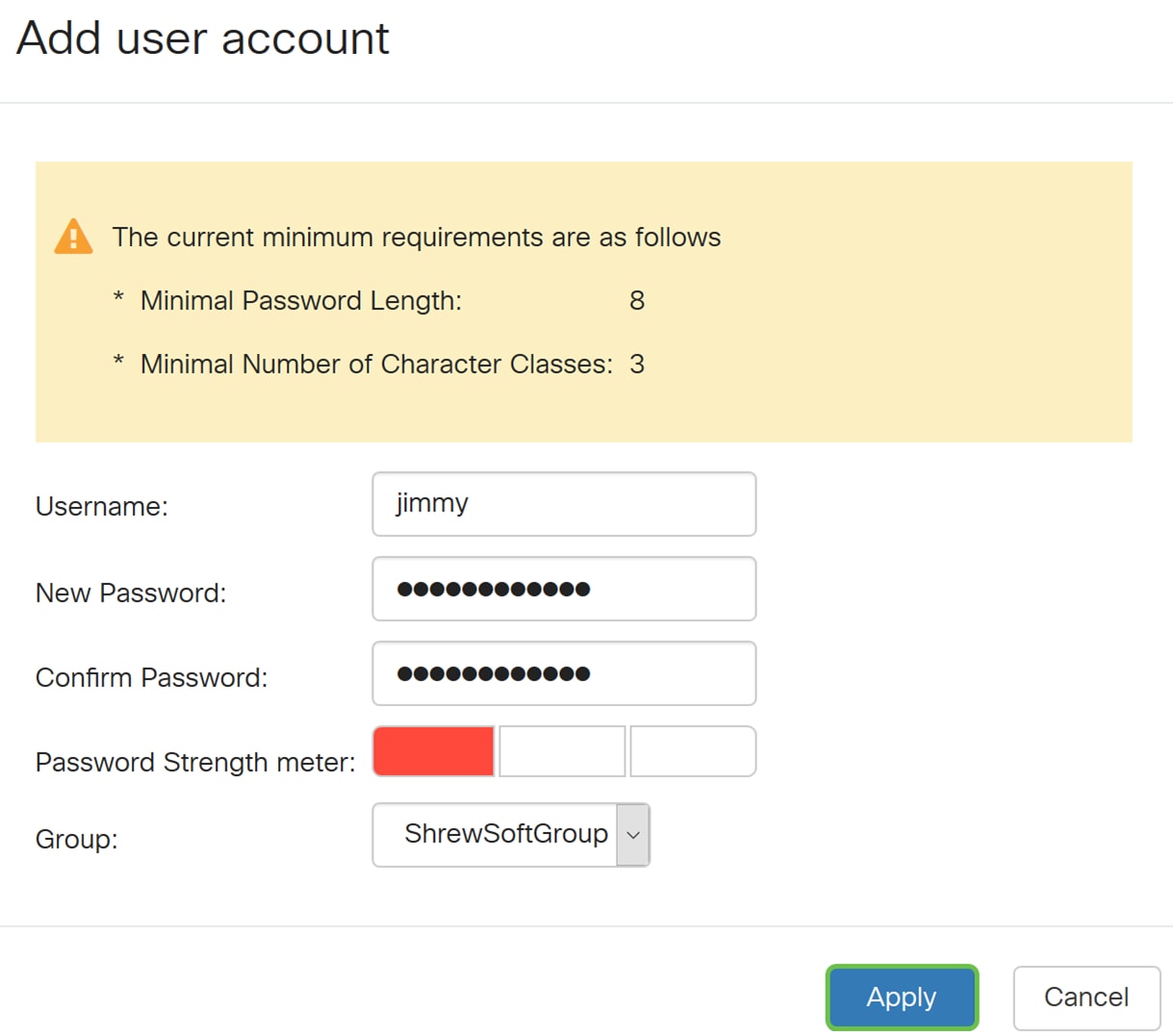

ユーザアカウントの作成

ステップ1:[System Configuration] > [User Accounts]に移動します。

ステップ2:[Local Users]テーブルまで下にスクロールし、プラスアイコンを押して、新しいユーザを追加します。

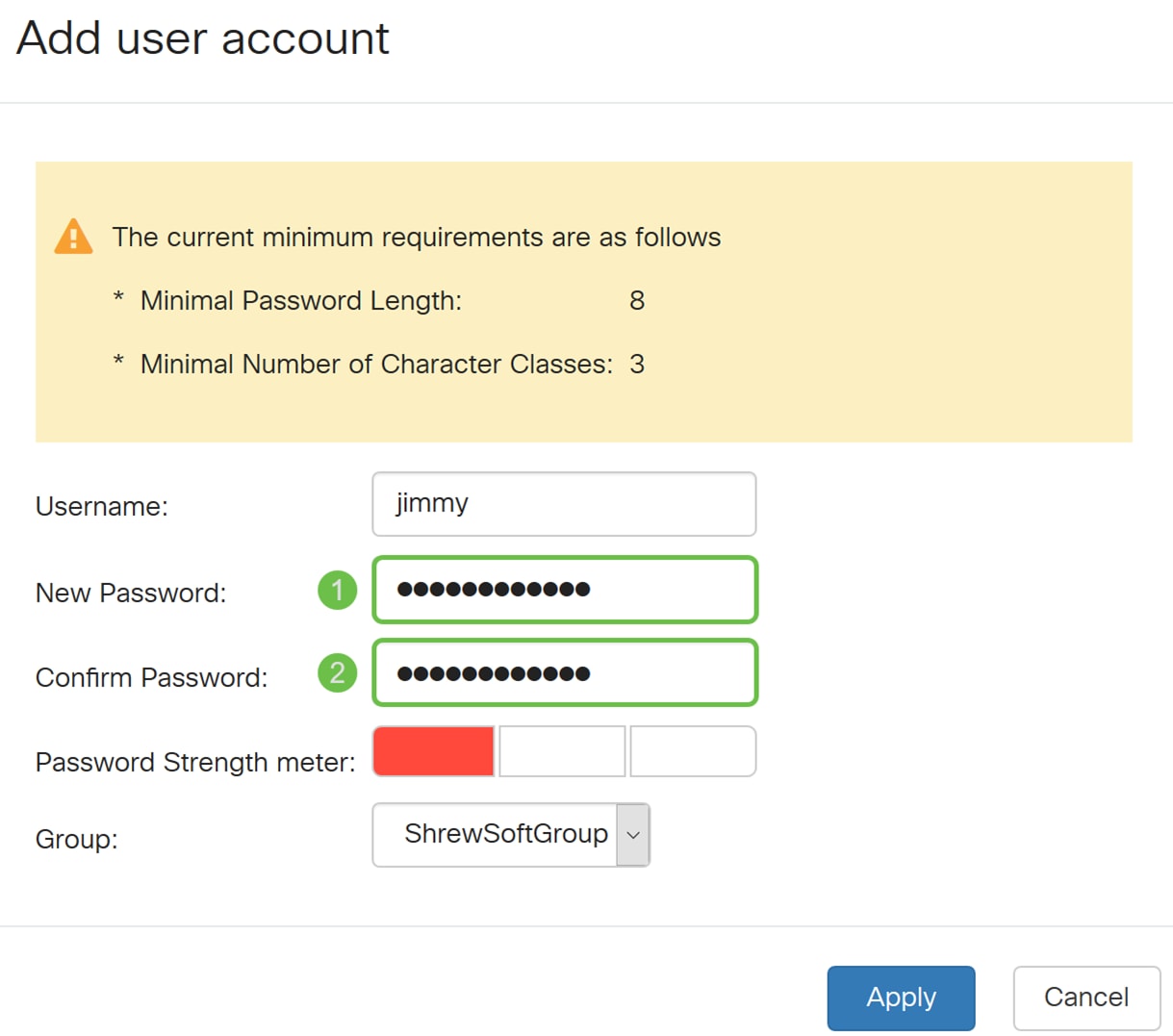

ステップ3:[Add user accounts]ページが開きます。ユーザのユーザ名を入力します。

ステップ4:[New Password]フィールドにパスワードを入力します。[パスワードの確認]フィールドに同じパスワードを再入力します。この例では、パスワードとしてCiscoTest123を使用します。

注:ここで使用するパスワードは例です。パスワードをより複雑にすることをお勧めします。

ステップ5:[グループ]ドロップダウンリストで、ユーザを属させるグループを選択します。

ステップ6:[Apply]を押して新しいユーザーアカウントを作成します。

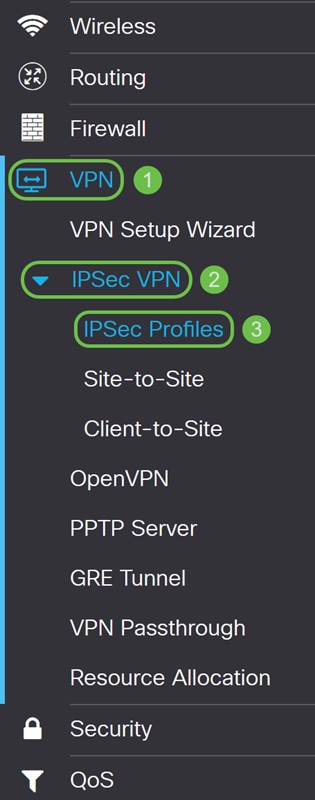

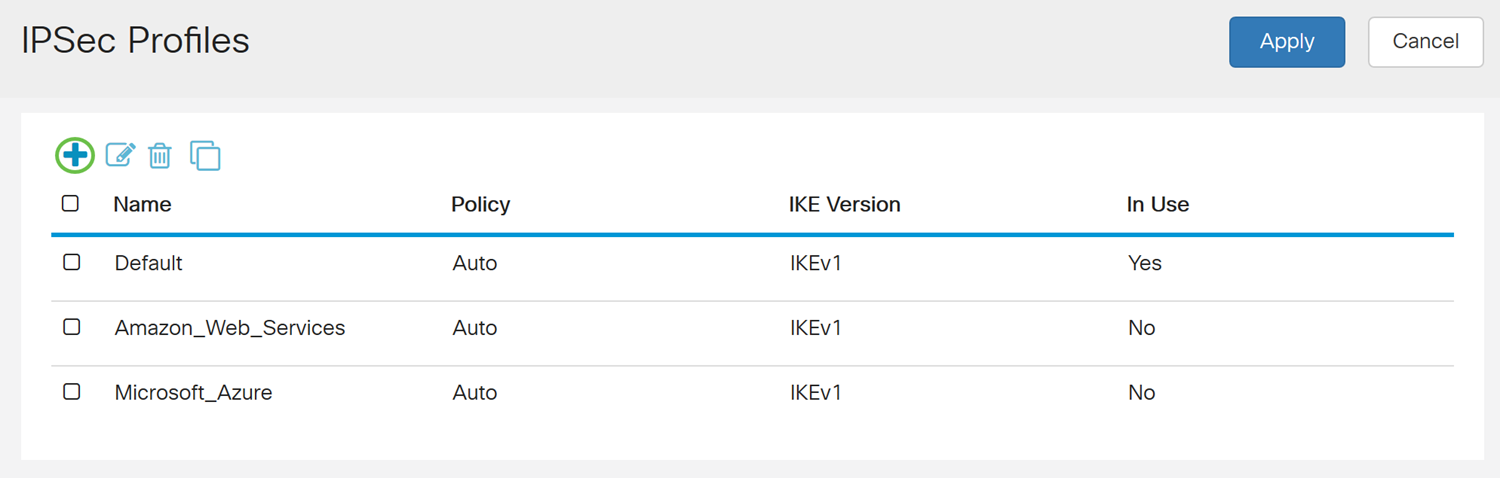

IPsecプロファイルの設定

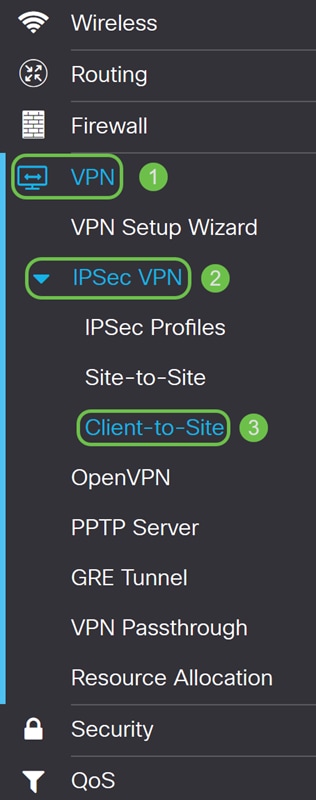

ステップ1:[VPN] > [IPSec VPN] > [IPSec Profiles]に移動します。

注:IPSecプロファイルの設定方法の詳細については、リンクをクリックして記事を参照してください。RV160およびRV260でのIPsecプロファイル(オートキーイングモード)の設定

ステップ2:[+]アイコンをクリックして、新しいIPsecプロファイルを追加します。

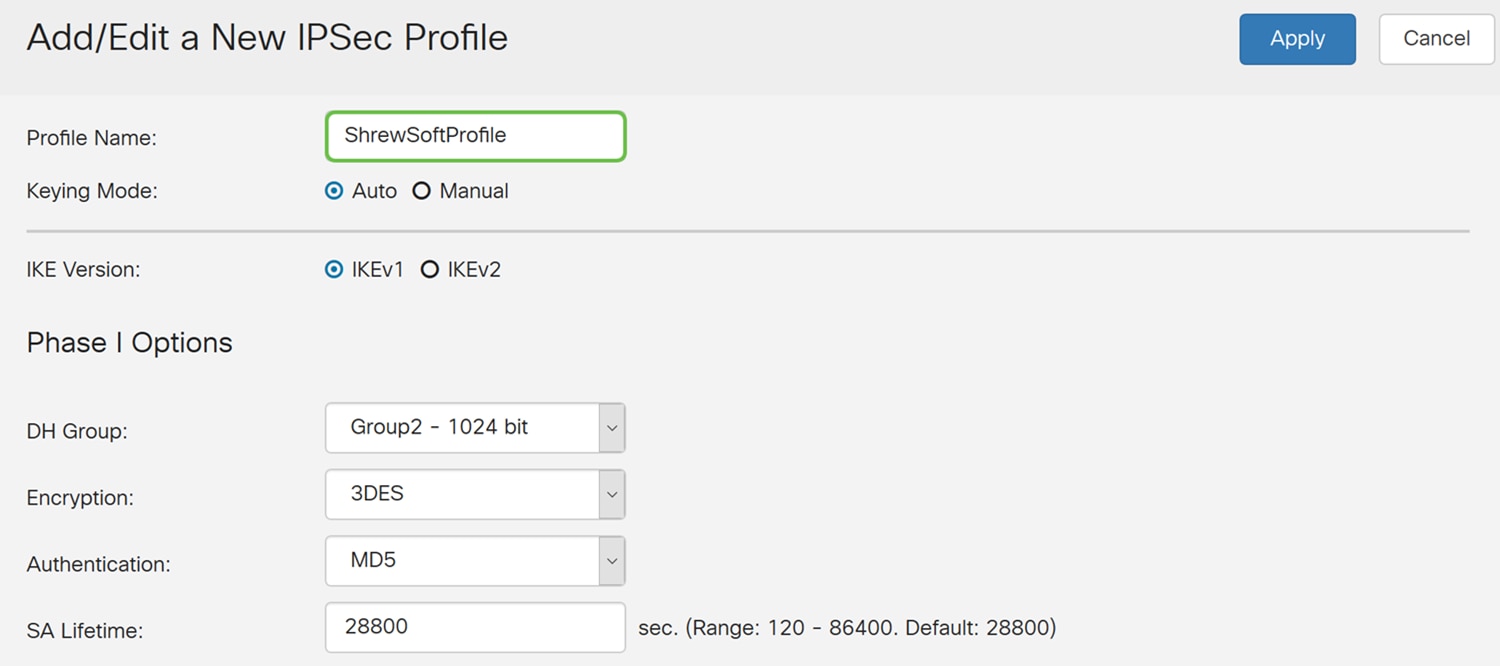

ステップ3:[Profile Name]フィールドにプロファイルの名前を入力します。プロファイル名としてShrewSoftProfileを入力します。

ステップ4:キーイングモードには自動を選択してください。

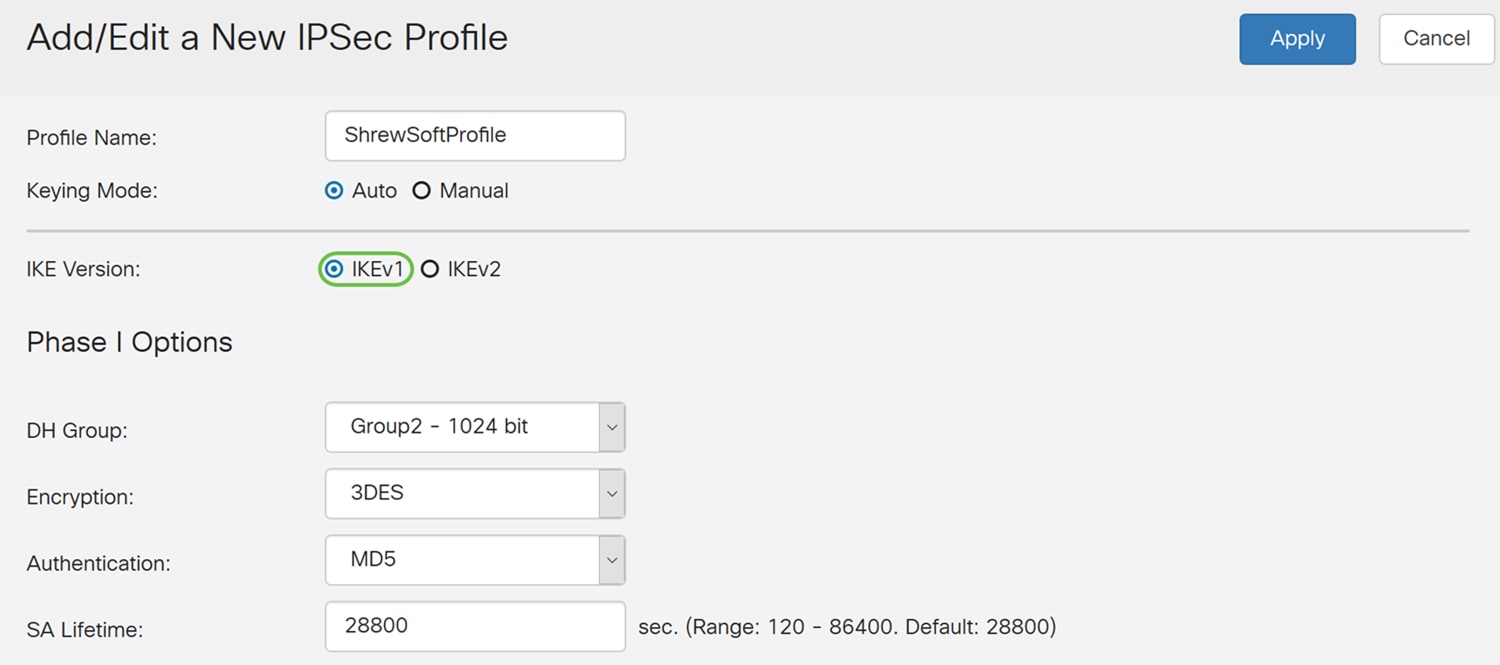

ステップ5:IKEバージョンとしてIKEv1またはIKEv2を選択します。この例では、IKEv1が選択されています。

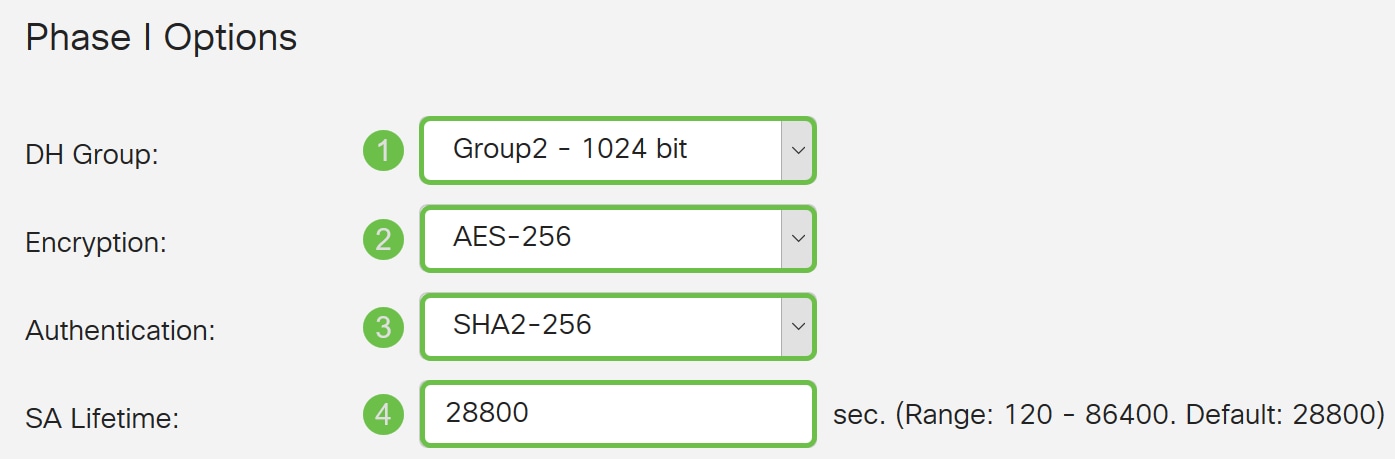

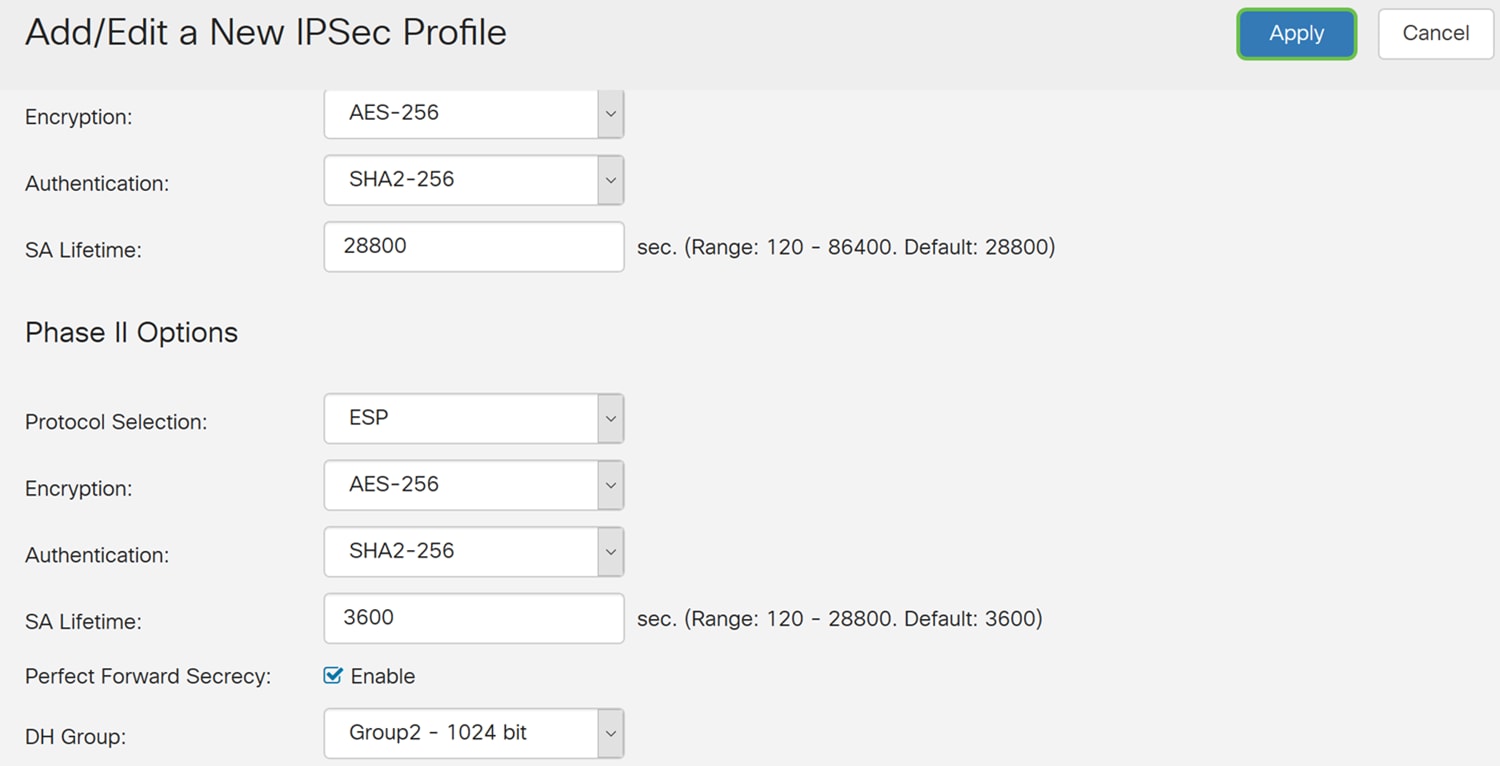

手順 6.「フェーズIのオプション」セクションでは、この記事で設定した内容を示します。

DH グループ:グループ2:1024ビット

暗号化:AES-256

認証:SHA2-256

SAライフタイム:28800

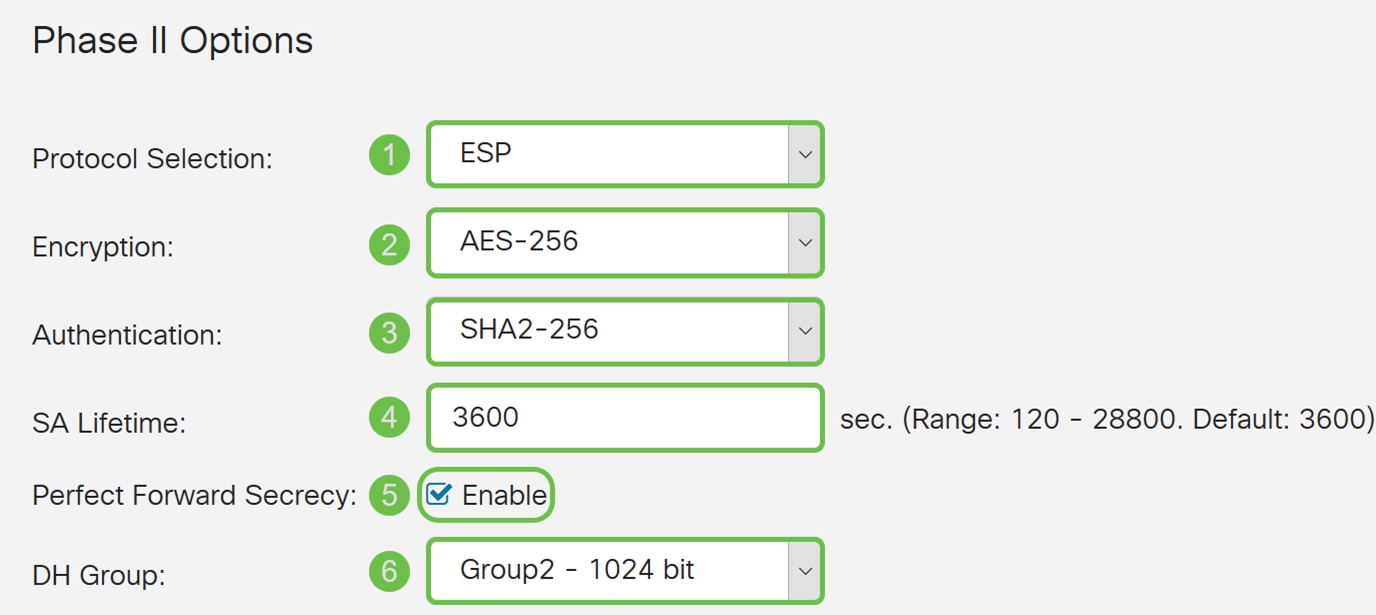

ステップ7.「フェーズIIのオプション」では、この記事に対して設定した内容です。

プロトコル選択:ESP

暗号化:AES-256

認証:SHA2-256

SAライフタイム:3600

Perfect Forward Secrecy(完全転送秘密):有効

DH グループ:グループ2:1024ビット

ステップ8:[Apply]をクリックして、新しいIPsecプロファイルを作成します。

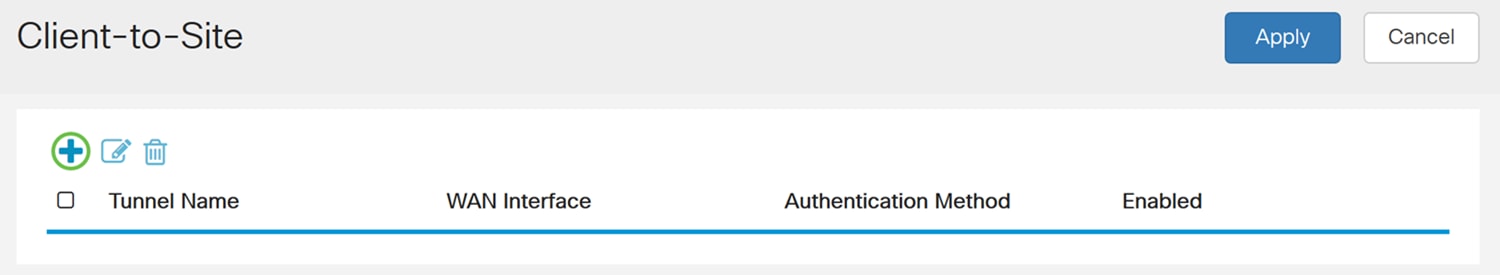

クライアントからサイトへの設定

ステップ1:[VPN] > [IPSec VPN] > [Client-to-Site]に移動します。

ステップ2:新しいトンネルを追加するには、プラスアイコンをクリックします。

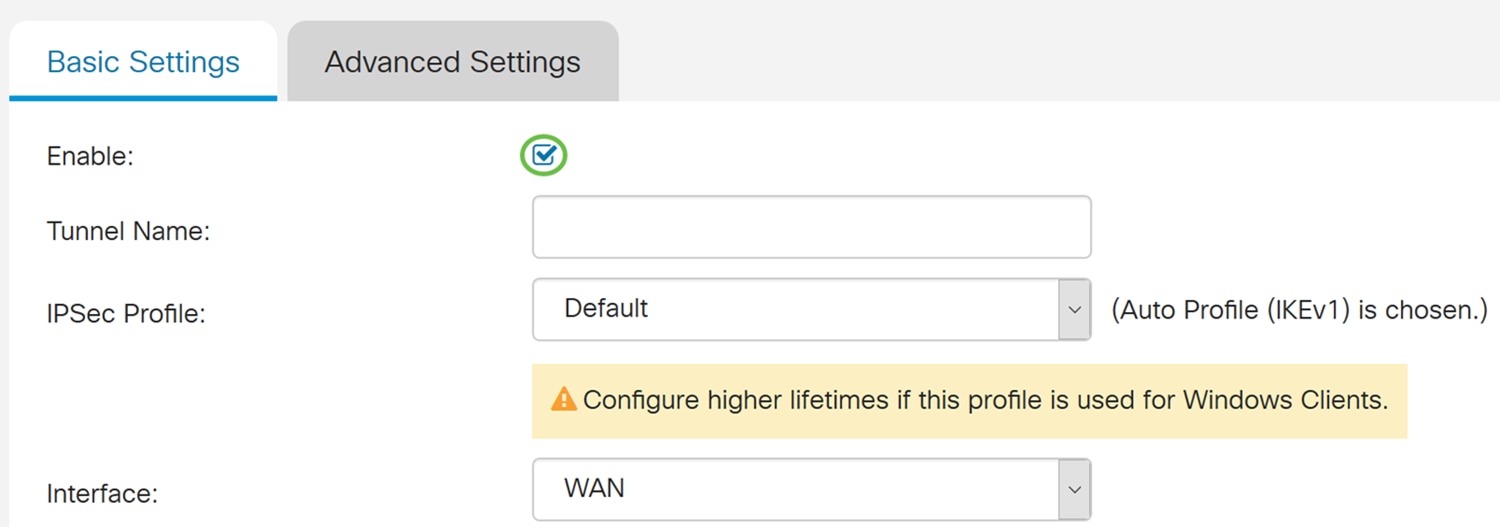

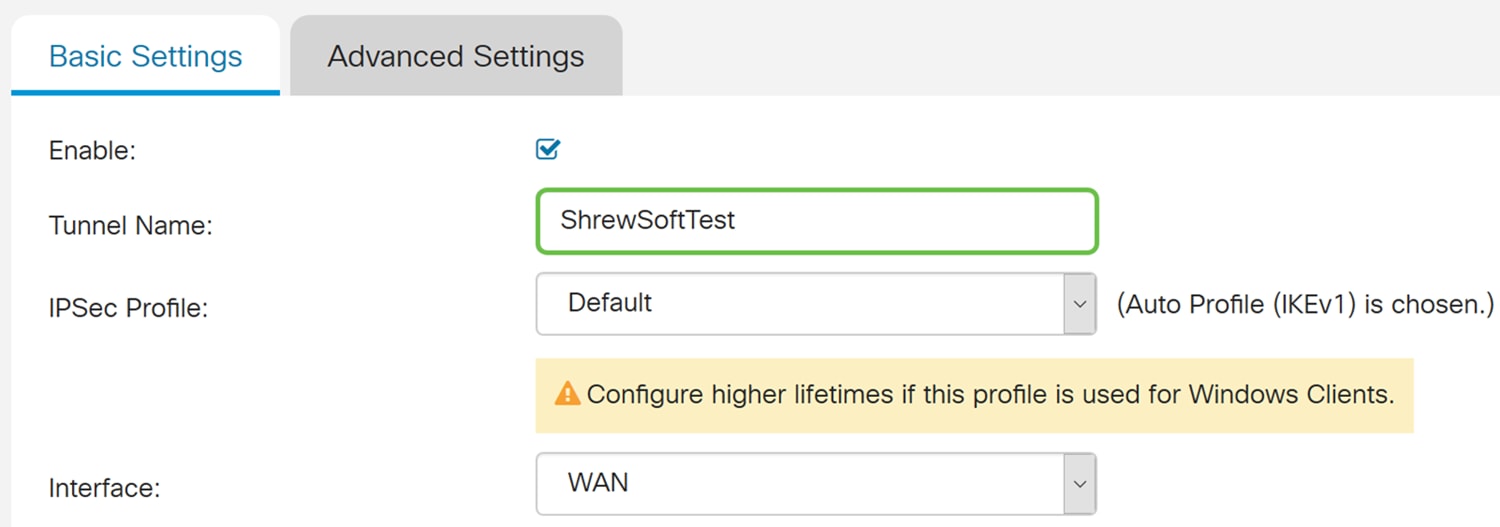

ステップ3:[Enable] チェックボックスをオンにして、トンネルを有効にします。

ステップ4:[Tunnel Name]フィールドにトンネルの名前を入力します。

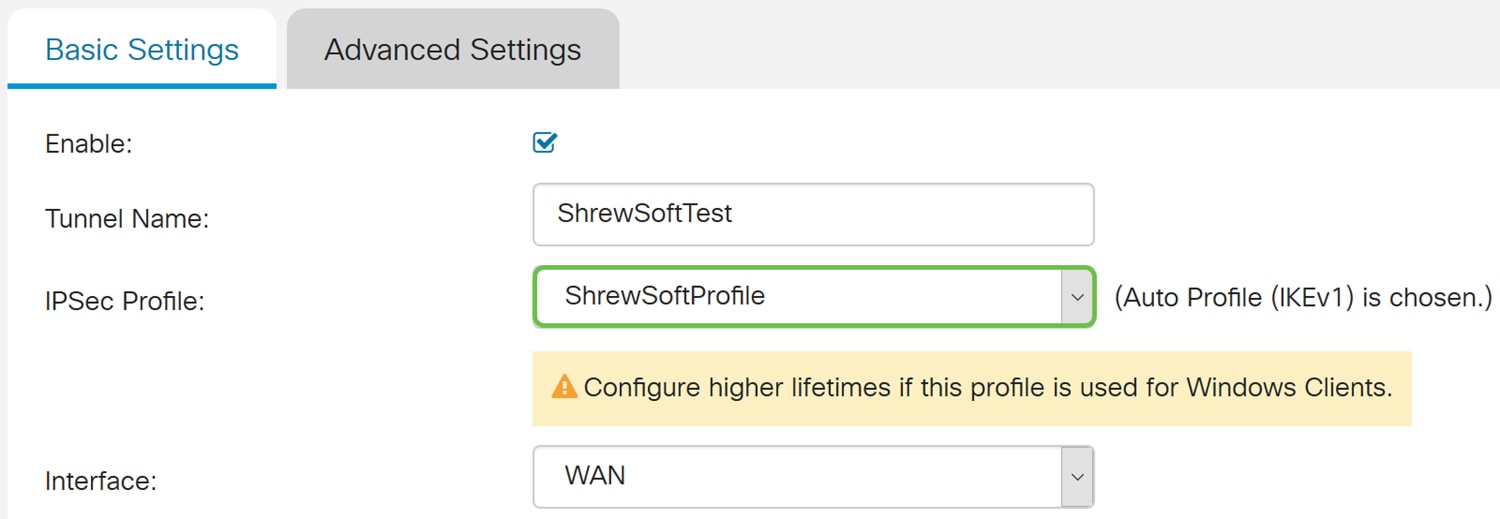

ステップ5:[IPSec Profile]ドロップダウンリストで、使用するプロファイルを選択します。前のセクションで作成したShrewSoftProfileを選択します。IPsecプロファイルの設定」を参照してください。

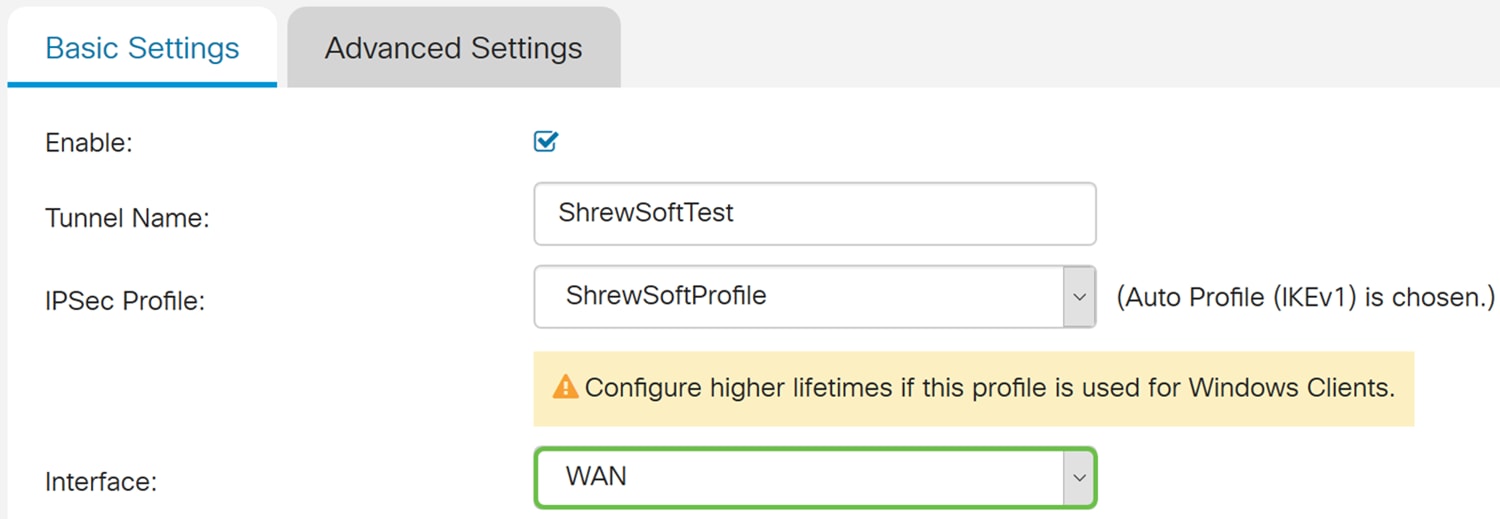

ステップ6:[インターフェース]ドロップダウンリストから、使用するインターフェイスを選択します。WANをトンネル接続のインターフェイスとして使用します。

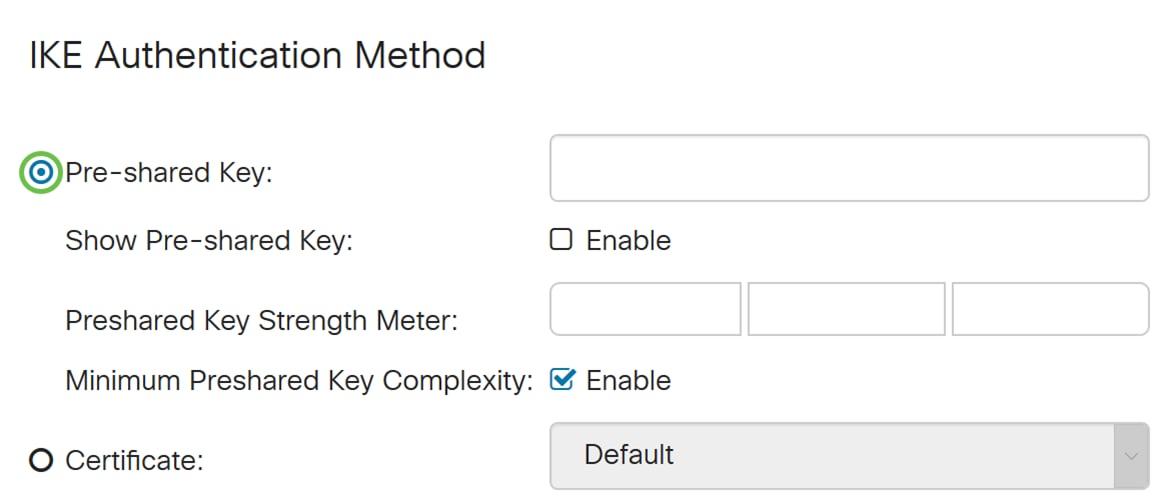

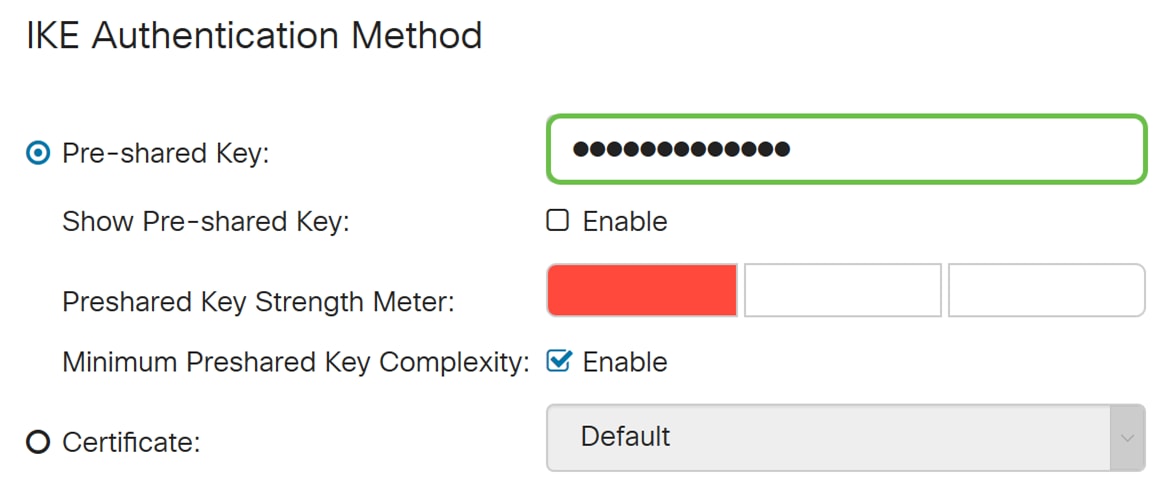

ステップ7:[IKE Authentication Method]セクションで、[Pre-shared Key]または[Certificate]を選択します。IKE認証方式として事前共有キーを使用します。

注:IKEピアは、事前共有キー(PSK)を含むデータのキー付きハッシュを計算して送信することで、相互に認証されます。受信側ピアが事前共有キーを使用して別々に同じハッシュを作成できる場合、両方のピアが同じシークレットを共有する必要があることを認識しているため、他方のピアが認証されます。各IPSecピアは、セッションを確立する他のすべてのピアの事前共有キーを使用して設定する必要があるため、事前共有キーは適切に拡張されません。

証明書は、名前、IPアドレス、シリアル番号、証明書の有効期限、証明書のベアラの公開キーのコピーなどの情報を含むデジタル証明書を使用します。

ステップ8:認証に使用する事前共有キーを入力します。事前共有キーは、必要に応じて使用できます。Shrew Soft VPN Clientに設定する事前共有キーは、設定するときと同じである必要があります。

この例では、CiscoTest123を使用します。事前共有キーとして使用します。

注:ここで入力した事前共有キーの例を示します。より複雑な事前共有キーを入力することをお勧めします。

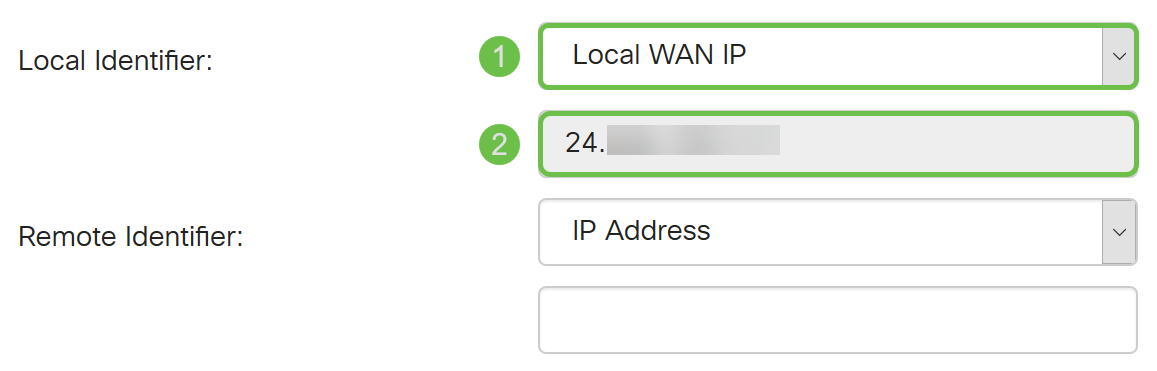

ステップ9:ドロップダウンリストから[Local Identifier]を選択します。次のオプションを定義します。

・ ローカルWAN IP:このオプションでは、VPNゲートウェイのワイドエリアネットワーク(WAN)インターフェイスのIPアドレスを使用します

・ IP Address:このオプションでは、VPN接続のIPアドレスを手動で入力できます。サイト(オフィス)でルータのWAN IPアドレスを入力する必要があります。

・ FQDN:このオプションでは、VPN接続を確立するときにルータの完全修飾ドメイン名(FQDN)を使用します。

・ User FQDN:このオプションを使用すると、インターネット上の特定のユーザに対して完全なドメイン名を使用できます。

この例では、ローカルIDとしてLocal WAN IPを選択します。

注:ルータのローカルWAN IPが自動的に入力されます。

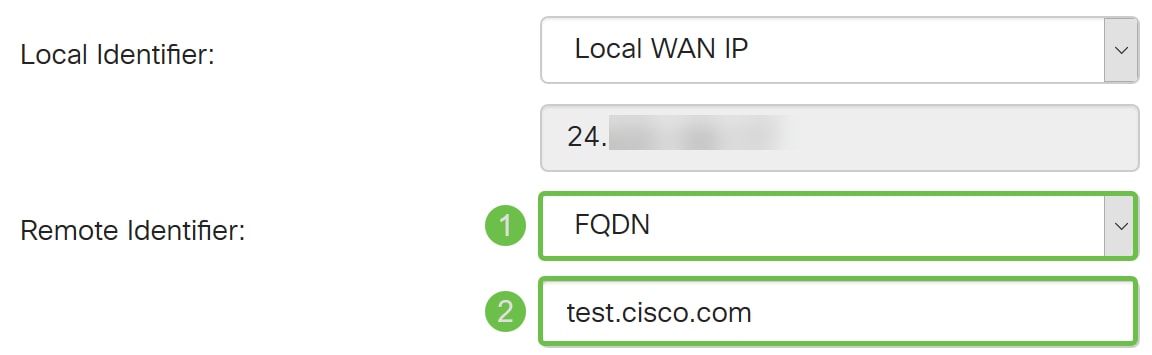

ステップ10:[リモートID]ドロップダウンリストで、[IPアドレス]、[FQDN]、または[ユーザFQDN]を選択します。次に、選択した回答から適切な回答を入力します。この例では、FQDNを選択してtest.cisco.comと入力します。

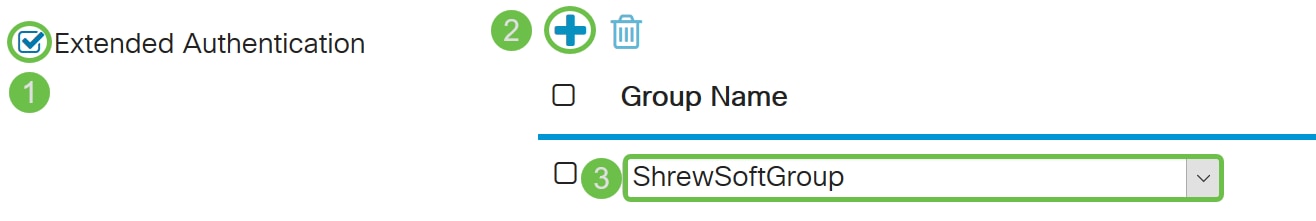

ステップ11:[Extended Authentication]チェックボックスをオンにして有効にします。これにより、リモートユーザがVPNへのアクセスを許可される前にクレデンシャルでキーを入力する必要がある、追加レベルの認証が提供されます。

拡張認証を有効にした場合は、プラスアイコンをクリックして、ユーザーグループを追加します。ドロップダウンリストから、拡張認証に使用するグループを選択します。グループとしてShrewSoftGroupを選択します。

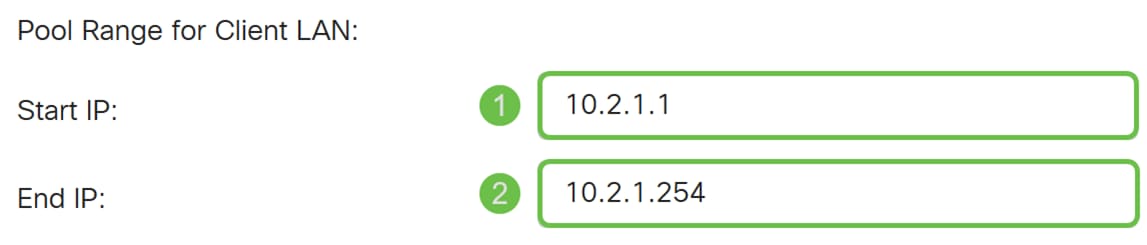

ステップ12:[Pool Range for Client LAN]で、VPNクライアントに割り当て可能なIPアドレスの範囲を[Start IP and End IP]フィールドに入力します。これは、サイトアドレスと重複しないアドレスプールである必要があります。

ここでは、Start IPとして10.2.1.1、End IPとして10.2.1.254を入力します。

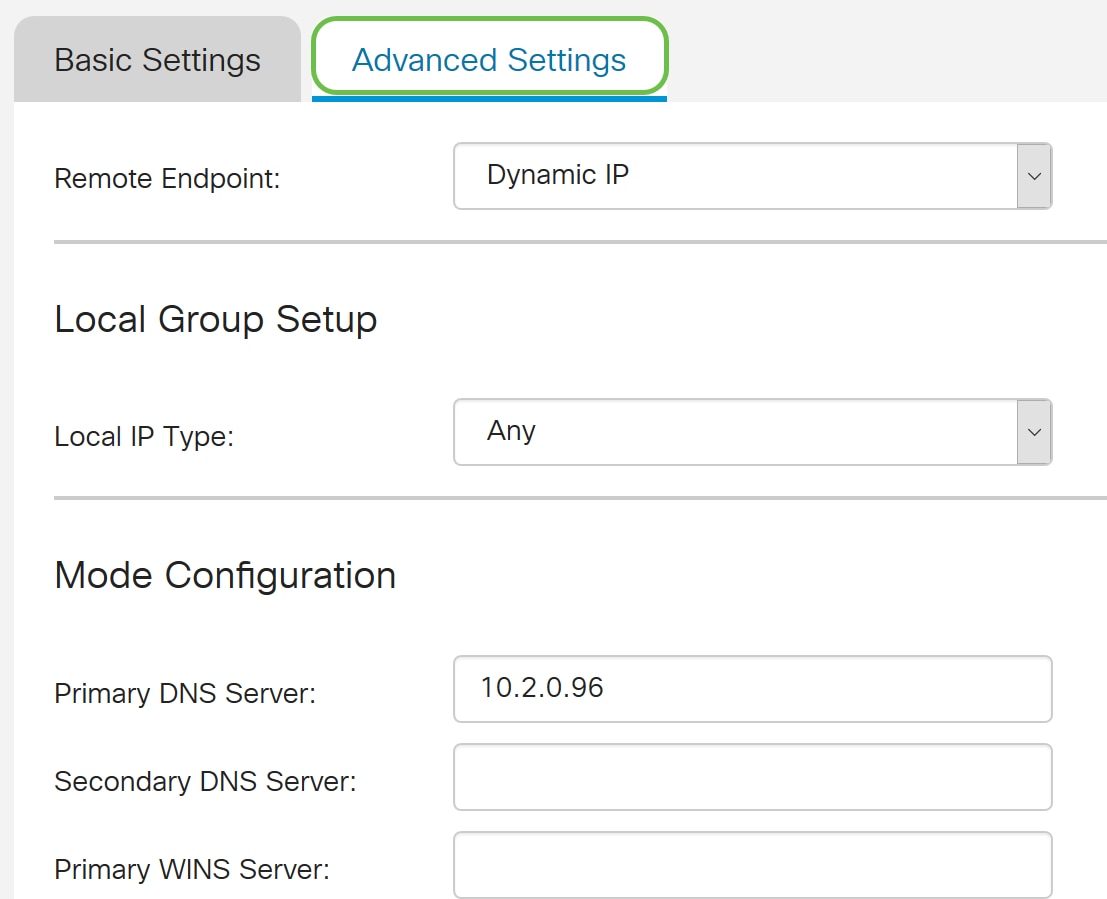

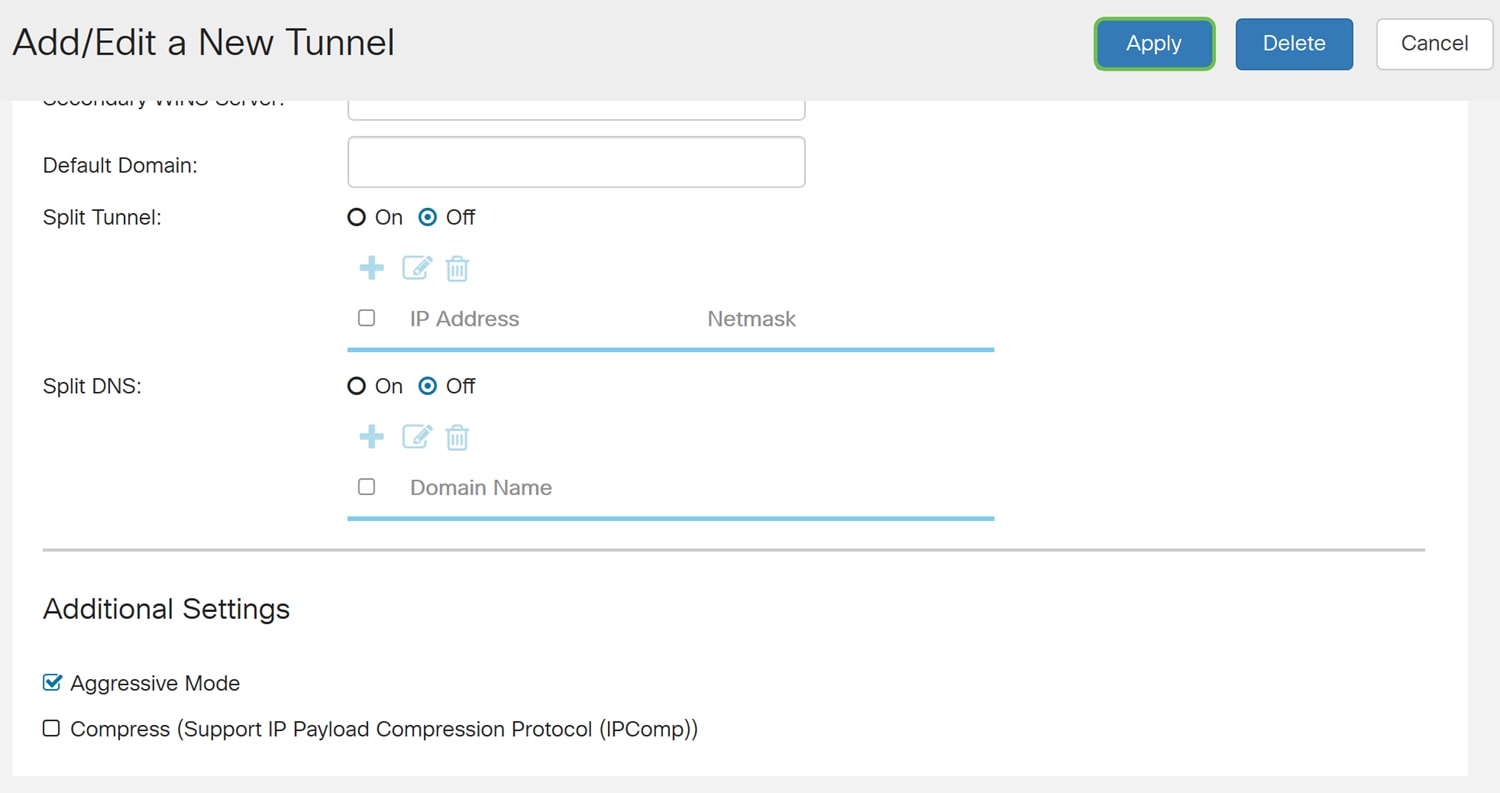

ステップ13:(オプション)[詳細設定]タブをクリックします。

ステップ14:(オプション)ここで、リモートエンドポイントIPアドレスを指定できます。このガイドでは、エンドクライアントのIPアドレスが固定されていないため、ダイナミックIPを使用します。

また、[ローカルグループの設定]で使用できる内部リソースを指定することもできます。

[任意]を選択すると、すべての内部リソースが使用可能になります。

内部DNSサーバとWINSサーバを使用することもできます。そのためには、[モード設定]で指定する必要があります。

また、完全なトンネルまたはスプリットトンネルを使用してDNSを分割することもできます。

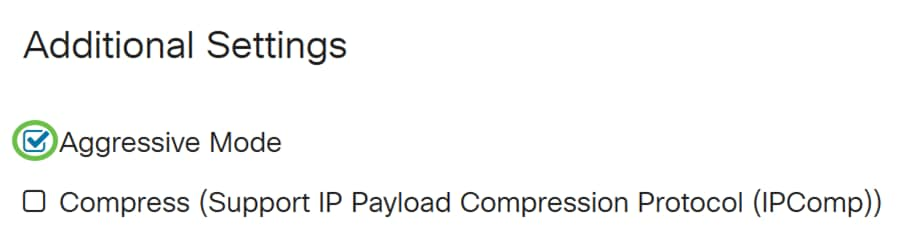

[追加設定]までスクロールします。アグレッシブモードを有効にするには、[アグレッシブモード]チェックボックスをオンにします。アグレッシブモードは、IKE SAのネゴシエーションが3つのパケットに圧縮され、イニシエータによって渡される必要なすべてのSAデータが含まれる場合です。ネゴシエーションは迅速ですが、クリアテキストの交換IDの脆弱性があります。

注:メインモードとアグレッシブモードの詳細については、次を参照してください。メインモードとアグレッシブモード

この例では、アグレッシブモードを有効にします。

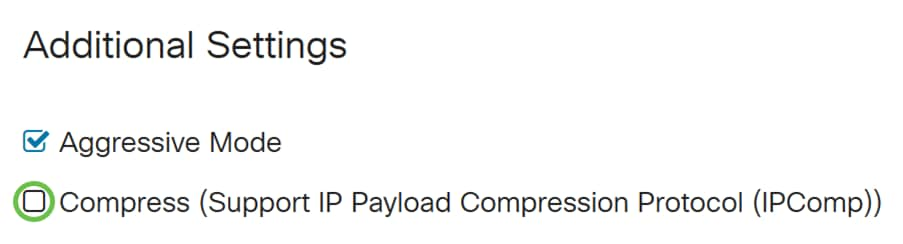

ステップ15:(オプション)接続の開始時にルータが圧縮を提案できるようにCompress (Support IP Payload Compression Protocol (IPComp))チェックボックスをオンにします。これは、IPデータグラムのサイズを削減するプロトコルです。応答側がこの提案を拒否した場合、ルータは圧縮を実装しません。ルータが応答側の場合、圧縮が有効になっていなくても、圧縮を受け入れます。

[Compress]はオフのままのままです。

ステップ16:[Apply]をクリックし、新しいトンネルを追加します。

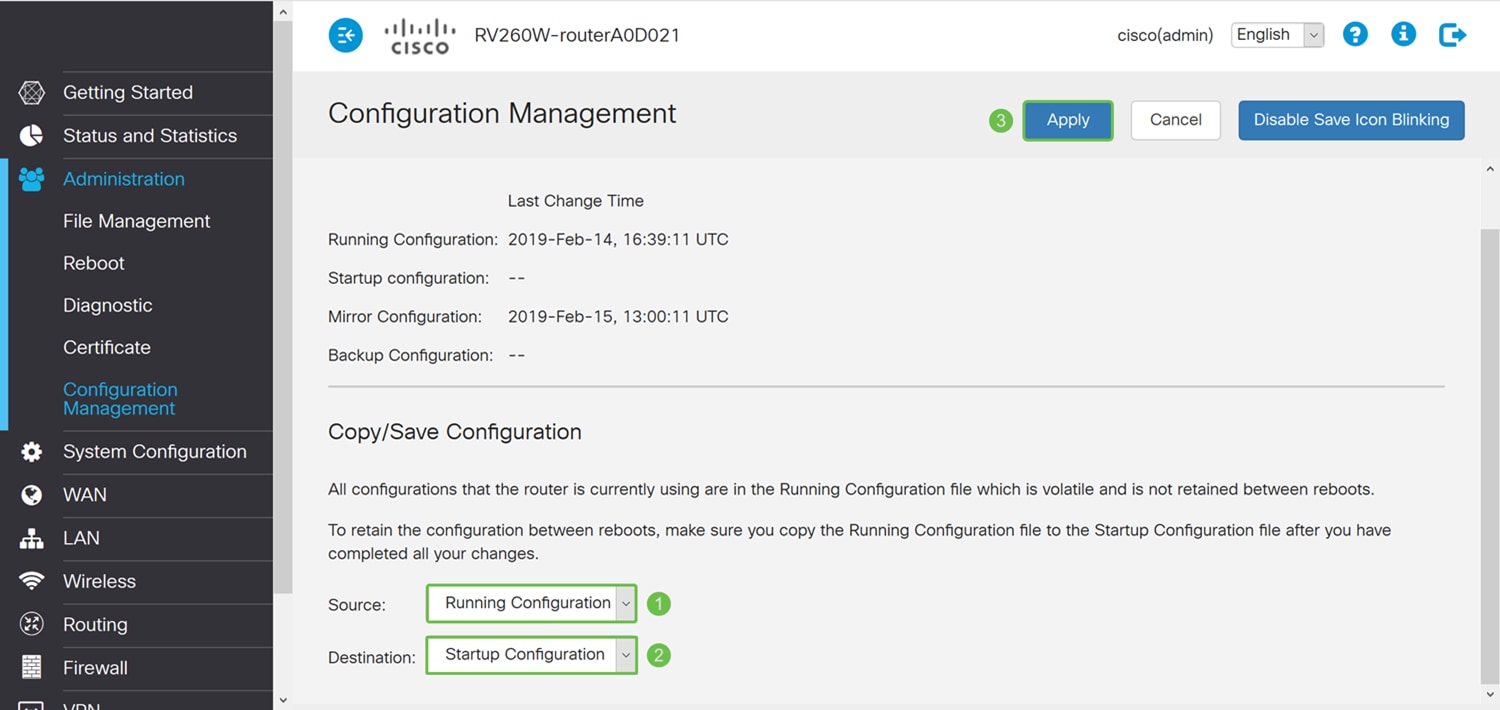

ステップ17:Web構成ページの上に点滅している[Save]アイコンをクリックします。

ステップ18:[構成管理]ページが開きます。[Copy/Save Configuration]セクションで、[Source]フィールドに[Running Configuration]が設定され、[Destination]フィールドに[Startup Configuration]が設定されていることを確認します。次に[適用]を押します。ルータが現在使用しているすべての設定は、揮発性であり、リブート間は保持されない実行コンフィギュレーションファイルにあります。実行コンフィギュレーションファイルをスタートアップコンフィギュレーションファイルにコピーすると、リブート間も設定が保持されます。

Shrew Soft VPN Clientの設定

Shrew Soft VPN Clientをダウンロードしていない場合は、次のリンクをクリックしてクライアントをダウンロードしてください。Shrew Soft VPN Client for Windows。スタンダードエディションを使用します。すでにShrew Soft VPN Clientをダウンロードしている場合は、最初のステップに進んでください。

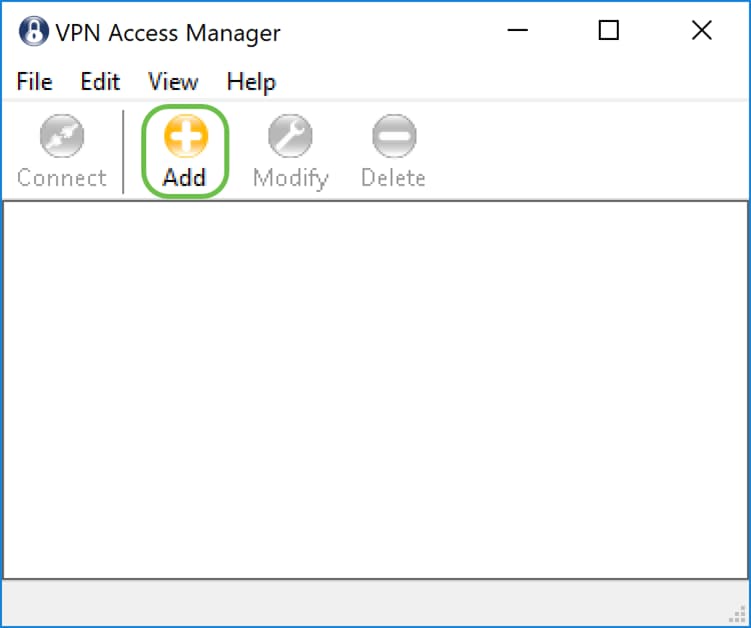

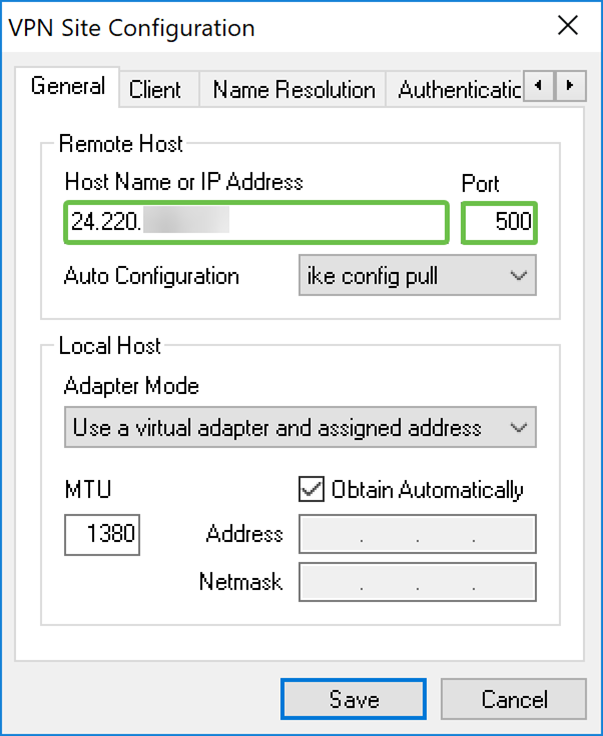

Shrew Soft VPN Client:[General] タブ

ステップ1:Shrew VPN Access Managerを開き、[Add]をクリックして新しいプロファイルを追加します。

[VPN Site Configuration]ウィンドウが表示されます。

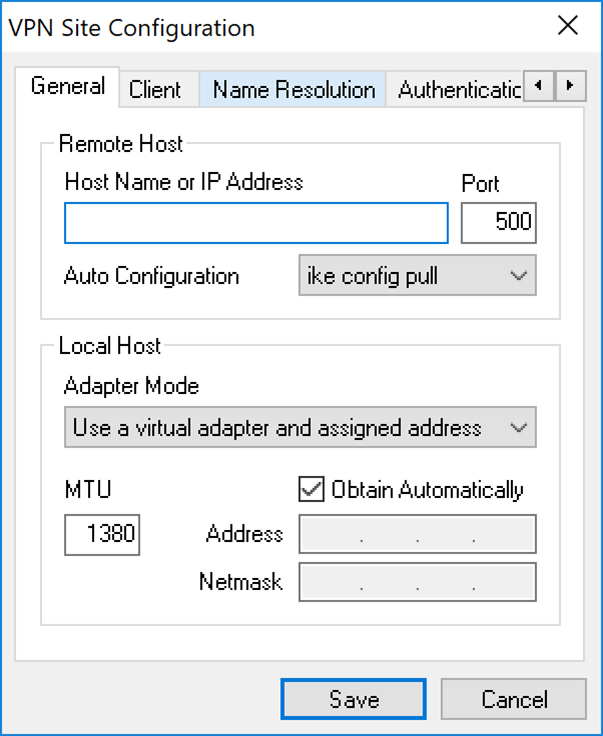

ステップ2:[Remote Host]セクションの[General]タブで、接続しようとしているネットワークのパブリックなホスト名またはIPアドレスを入力します。この例では、サイトのRV160/RV260のWAN IPアドレスを入力して、接続を設定します。

注:ポート番号がデフォルト値の500に設定されていることを確認します。VPNが機能するために、トンネルはISAKMPトラフィックをファイアウォールで転送できるように設定されているUDPポート500を使用します。

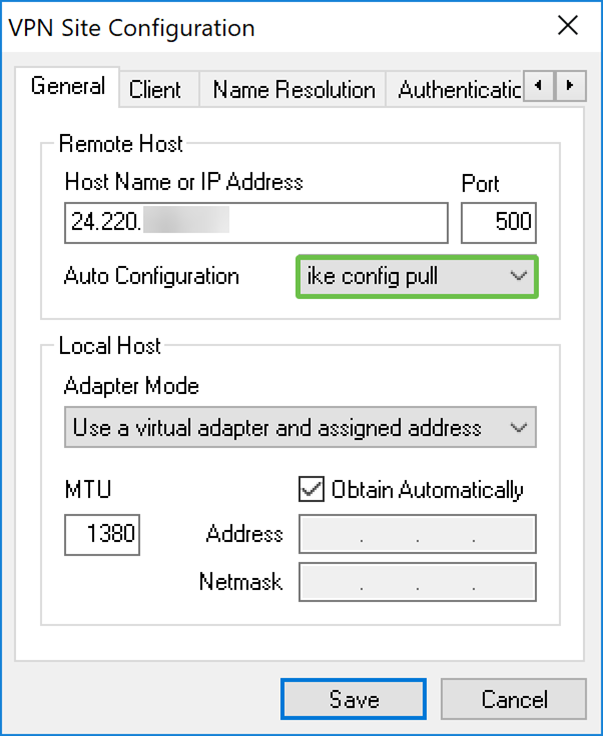

ステップ3:[Auto Configuration(自動構成)]ドロップダウンリストで、オプションを選択します。使用可能なオプションは次のように定義されます。

・ Disabled:自動クライアント設定を無効にします。

・ Ike Config Pull – クライアントによるコンピュータからの要求の設定を許可します。コンピュータによるpullメソッドのサポートにより、要求はクライアントがサポートする設定のリストを返します。

・ Ike Config Push:設定プロセスを通じてクライアントに設定を提供する機会をコンピュータに与えます。コンピュータによるプッシュ方式のサポートにより、要求はクライアントがサポートする設定のリストを返します。

・ DHCP Over IPsec:DHCP over IPsecを使用してコンピュータから設定を要求する機会をクライアントに提供します。

この例では、ike config pullを選択します。

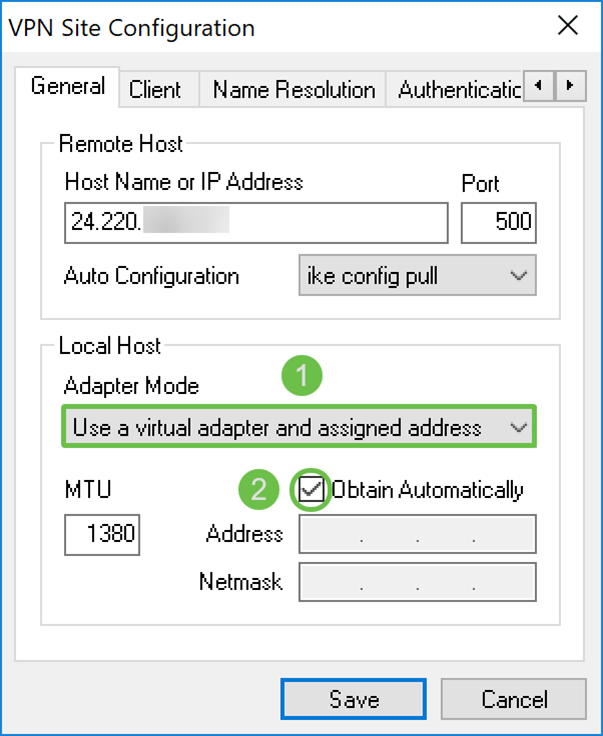

ステップ4:[Local Host]セクションで、[Adapter Mode]ドロップダウンリストの[Use a virtual adapter and assigned address]を選択し、[Obtain Automatically]チェックボックスをオンにします。使用可能なオプションは次のように定義されます。

・ 仮想アダプタと割り当てアドレスを使用する:クライアントがIPsec通信の送信元として指定されたアドレスの仮想アダプタを使用できるようにします。

・ 仮想アダプタとランダムアドレスを使用する:クライアントがIPsec通信の送信元としてランダムアドレスを持つ仮想アダプタを使用できるようにします。

・ 既存のアダプタと現在のアドレスを使用する:クライアントは、現在のアドレスをIPsec通信の送信元とする既存の物理アダプタのみを使用できます。

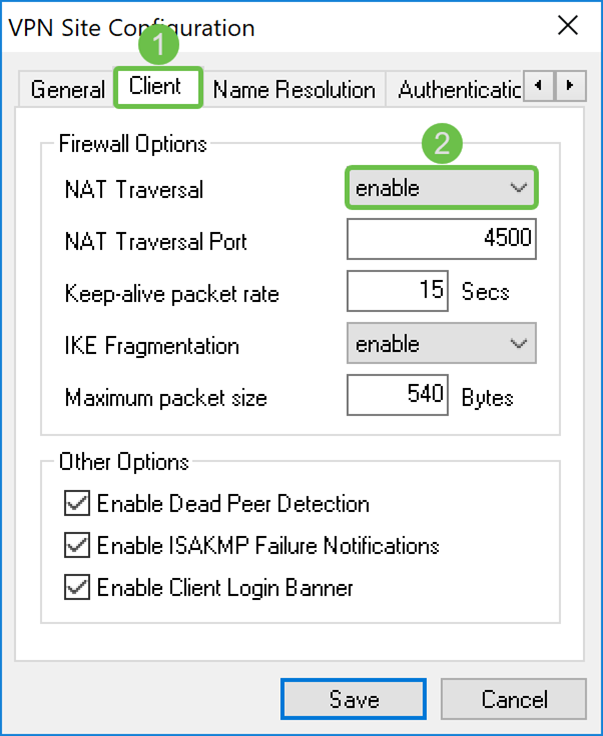

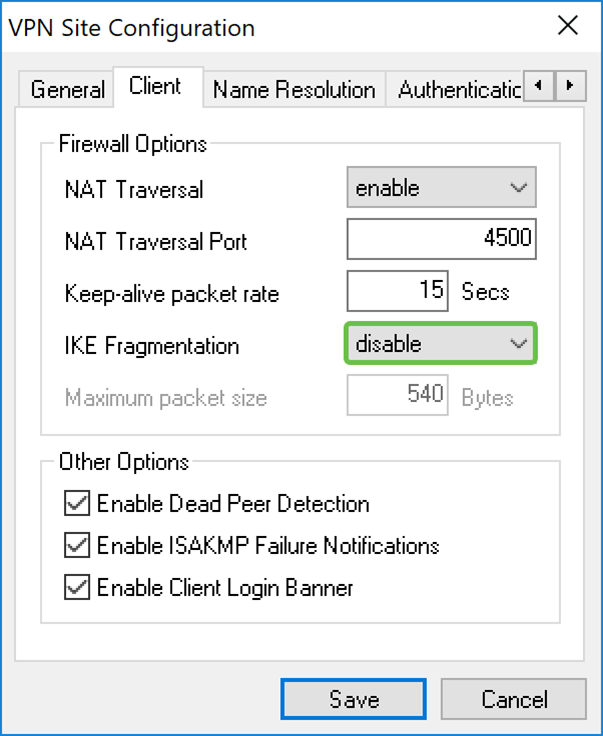

Shrew Soft VPN Client:[Client]タブ

ステップ1:[Client]タブをクリックします。[NAT Traversal]ドロップダウンリストで、[NAT Traversal]にRV160/RV260で設定したものと同じ設定を選択します。使用可能なNetwork Address Traversal(NAT)メニューオプションは、次のように定義されます。

・ 無効- NATプロトコルの拡張は使用されません。

・ Enabled - NATプロトコル拡張は、VPNゲートウェイがネゴシエーション中にサポートを示し、NATが検出された場合にのみ使用されます。

・ Force-Draft - NATプロトコル拡張のドラフトバージョンは、ネゴシエーション中にVPNゲートウェイがサポートを示すか、NATが検出されたかに関係なく使用されます。

・ Force-RFC:VPNゲートウェイがネゴシエーション中にサポートを示すか、NATが検出されたかに関係なく、NATプロトコルのRFCバージョンが使用されます。

・ Force-Cisco-UDP:NATを使用しないVPNクライアントのUDPカプセル化を強制します。

このドキュメントでは、NATトラバーサルに対してenableを選択し、NAT Traversal PortとKeep-alive packet rateをデフォルト値として残します。

ステップ2:[IKE Fragmentation]ドロップダウンリストで、[Disable]、[Enable]、または[Force]を選択します。オプションは次のように定義されます。

・ Disable - IKEフラグメンテーションプロトコル拡張は使用されません。

・ Enable:IKEフラグメンテーションプロトコルの拡張は、VPNゲートウェイがネゴシエーション中にサポートを示している場合にのみ使用されます。

・ Force:VPNゲートウェイがネゴシエーション中にサポートを示しているかどうかに関係なく、IKE Fragmentationプロトコル拡張が使用されます。

IKEフラグメンテーションに対してdisableを選択しました。

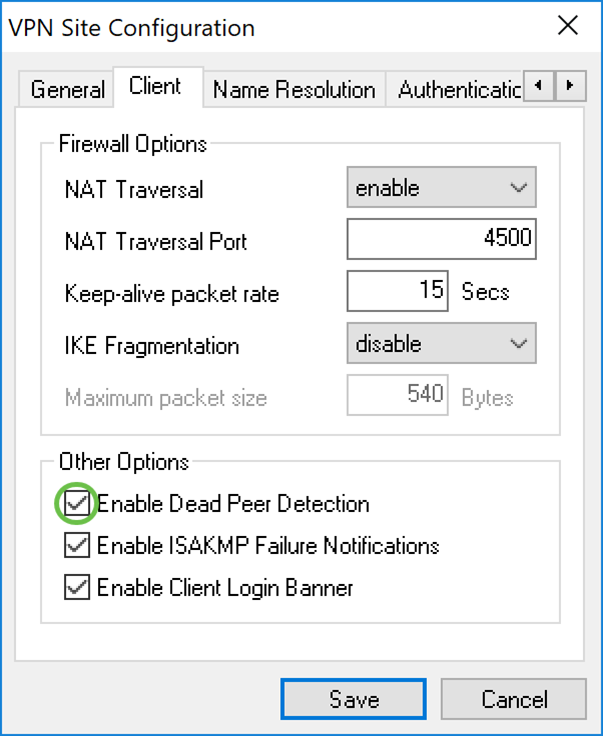

ステップ3:[Enable Dead Peer Detection]チェックボックスをオンにして、Dead Peer Detection protocolを有効にします。このオプションを有効にすると、ルータがサポートしている場合にのみ使用されます。これにより、クライアントとルータはトンネルのステータスをチェックし、一方の側が応答できなくなったことを検出できます。このオプションは、デフォルトで有効です。

この例では、Dead Peer Detection(DPD;デッドピア検出)をチェックしたままにします。

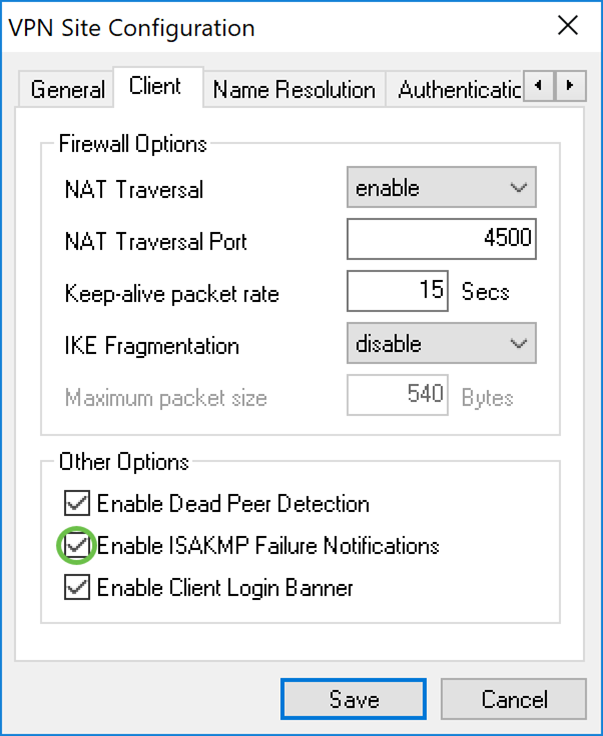

ステップ4:[Enable ISAKMP Failure Notification]チェックボックスをオンにして、VPN Client IPsec DaemonからのISAKMP障害通知を有効にします。このコマンドはデフォルトで有効になっています。

この例では、[ISAKMP Failure Notification]をオンのままにしておきます。

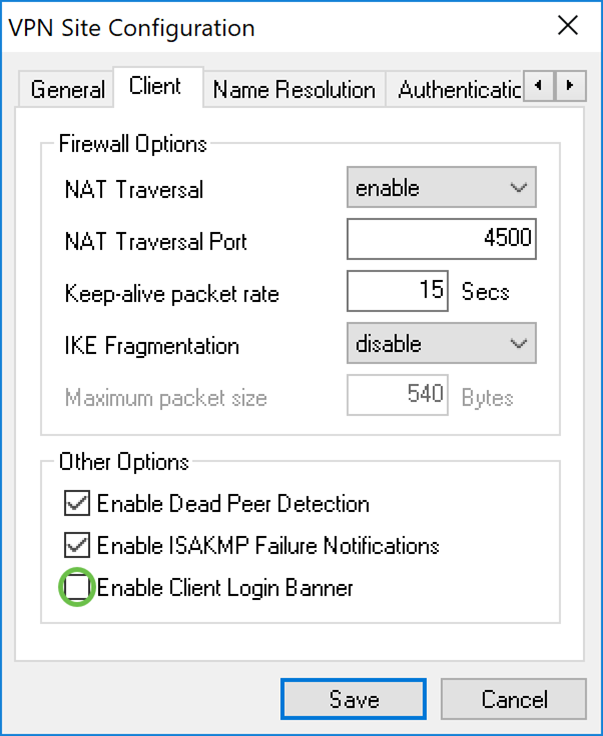

ステップ5:[Enable Client Login Banner]をオフにして無効にします。ルータとのトンネルが確立されると、ログインバナーが表示されます。ルータは、Transaction Exchangeをサポートするとともに、クライアントにログインバナーを転送するように設定する必要があります。この値はデフォルトで有効になっています。

クライアントログインバナーのチェックを外します。

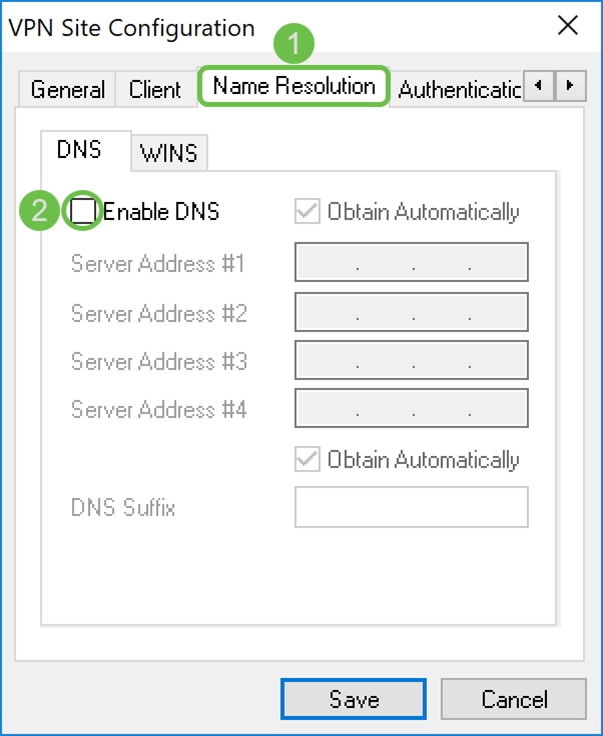

Shrew Soft VPN Client:[名前解決]タブ

ステップ1:DNSを有効にする場合は、[Name Resolution]タブをクリックし、[Enable DNS]チェックボックスをオンにします。サイト構成に特定のDNS設定が必要ない場合は、[DNSを有効にする]チェックボックスをオフにします。

[Enable DNS] がオンで、リモートゲートウェイがConfiguration Exchangeをサポートするように設定されている場合、ゲートウェイはDNS設定を自動的に提供できます。そうでない場合は、[Obtain Automatically]チェックボックスがオフになっていることを確認し、有効なDNSサーバアドレスを手動で入力します。

この例では、[Enable DNS]がオフになっています。

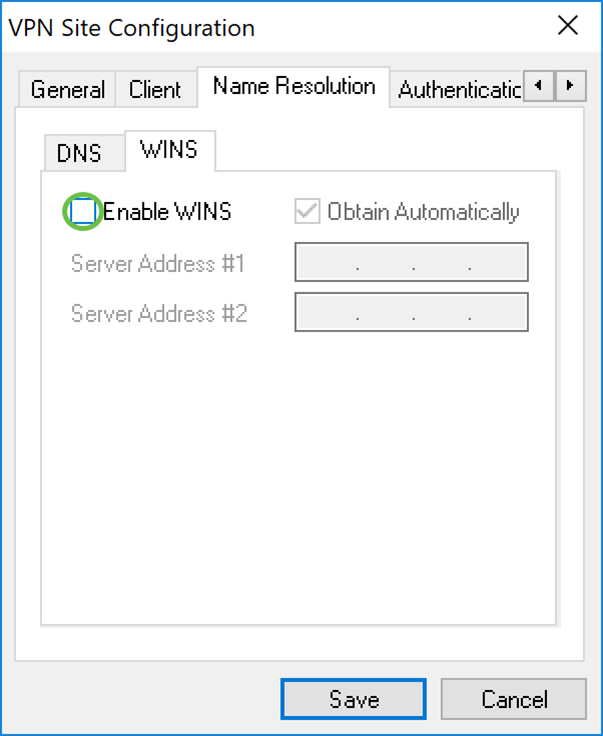

ステップ2:Windows Internet Name Server(WINS)を有効にする場合は、[WINSを有効にする]チェックボックスをオンにします。 リモートゲートウェイがConfiguration Exchangeをサポートするように設定されている場合、ゲートウェイはWINS設定を自動的に提供できます。そうでない場合は、[Obtain Automatically]チェックボックスがオフになっていることを確認し、有効なWINSサーバアドレスを手動で入力します。

注:WINS設定情報を提供することで、クライアントはリモートプライベートネットワークにあるサーバを使用してWINS名を解決できます。これは、Uniform Naming Convention(UNIFORM)パス名を使用してリモートWindowsネットワークリソースにアクセスしようとする場合に便利です。WINSサーバは通常、WindowsドメインコントローラまたはSambaサーバに属します。

この例では、[Enable WINS]がオフになっています。

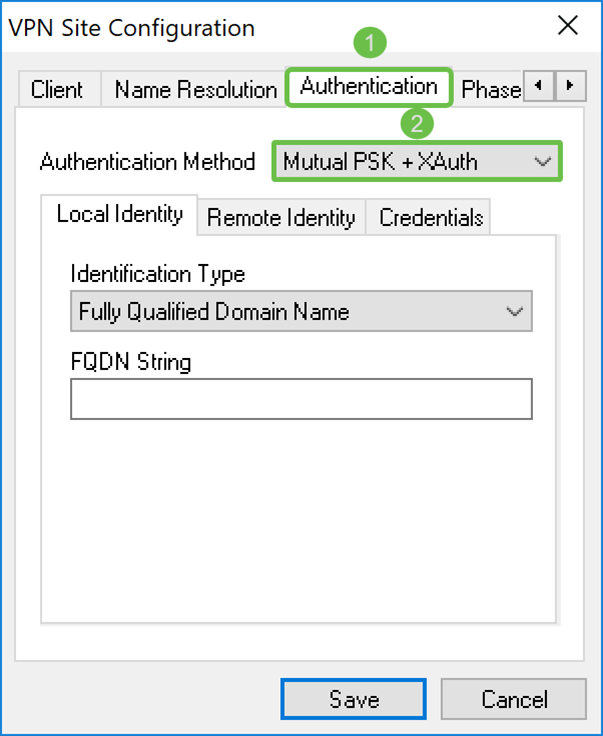

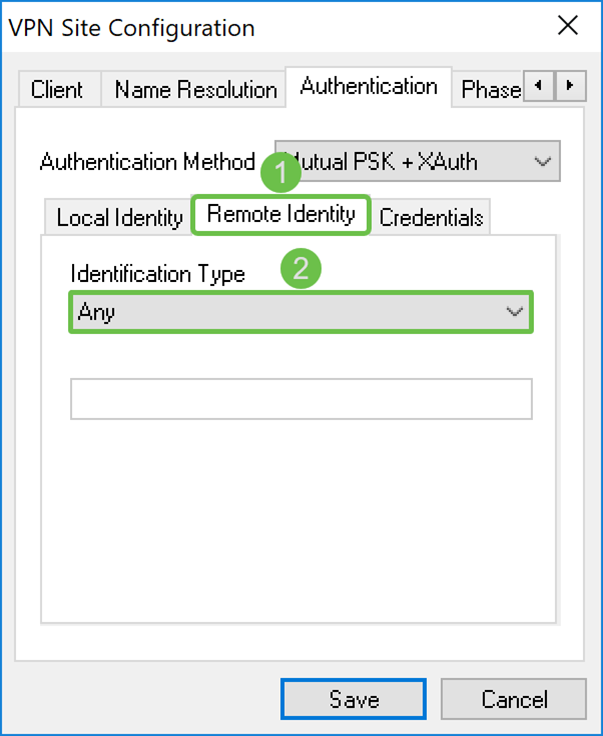

Shrew Soft VPN Client:[Authentication]タブ

ステップ1:[Authentication]タブをクリックし、[Authentication Method]ドロップダウンリストで[Mutual PSK + XAuth]を選択します。使用可能なオプションは次のように定義されます。

・ ハイブリッドRSA + XAuth – クライアントのクレデンシャルは必要ありません。クライアントがゲートウェイを認証します。クレデンシャルは、PEMまたはPKCS12証明書ファイル、またはキーファイルタイプの形式になります。

・ ハイブリッドGRP + XAuth – クライアントのクレデンシャルは必要ありません。クライアントがゲートウェイを認証します。クレデンシャルは、PEMまたはPKCS12証明書ファイルと共有秘密文字列の形式になります。

・ 相互RSA + XAuth – クライアントとゲートウェイの両方が認証のためにクレデンシャルを必要とします。クレデンシャルは、PEMまたはPKCS12証明書ファイルまたはキータイプの形式になります。

・ 相互PSK + XAuth – クライアントとゲートウェイの両方で認証にクレデンシャルが必要です。クレデンシャルは、共有秘密文字列の形式になります。

・ 相互RSA – クライアントとゲートウェイの両方で認証を行うにはクレデンシャルが必要です。クレデンシャルは、PEMまたはPKCS12証明書ファイルまたはキータイプの形式になります。

・ 相互PSK – クライアントとゲートウェイの両方で認証にクレデンシャルが必要です。クレデンシャルは、共有秘密文字列の形式になります。

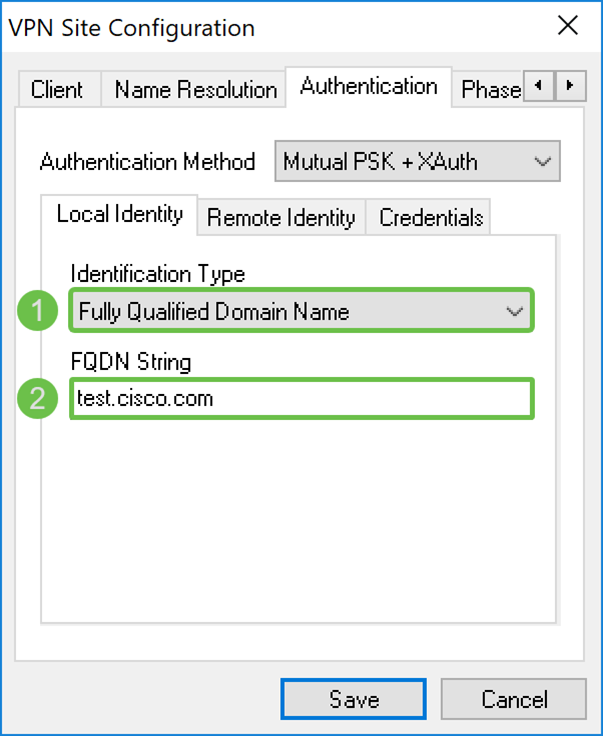

ステップ2:[Local Identity]タブで、IDの種類を選択し、空のフィールドに適切な文字列を入力します。次のオプションを定義します。

・ Any - [Remote Identity]タブでのみ受け入れられます。クライアントは任意のIDタイプと値を受け入れます。これは、IKEフェーズ1の識別プロセスの一部をバイパスするため、注意して使用する必要があります。

・ 完全修飾ドメイン名:このオプションでは、DNSドメイン文字列の形式でFQDN文字列を指定する必要があります。たとえば、「cisco.com」は許容値です。クライアントは、PSK認証モードが使用されている場合にのみ、このオプションを選択できます。

・ User Fully Qualified Domain Name:ユーザFQDN文字列をuser@domain文字列の形式で指定する必要があります。たとえば、「dave@cisco.com」は許容される値です。クライアントは、PSK認証モードが使用されている場合にのみ、このオプションを選択できます。

・ IP Address - IPアドレスを選択すると、[Use a discovered local host address]チェックボックスがデフォルトで自動的にオンになります。これは、値が自動的に決定されることを意味します。クライアントゲートウェイとの通信に使用するアダプタアドレス以外のアドレスを使用する場合は、このチェックボックスをオフにします。次に、特定のアドレス文字列を入力します。クライアントは、PSK認証モードが使用されている場合にのみ、このオプションを選択できます。

・ キー識別子:このオプションを選択した場合は、識別子文字列を指定する必要があります。

この例では、[完全修飾ドメイン名(Fully Qualified Domain Name)]を選択し、[FQDN String]フィールドにtest.cisco.comと入力します。

ステップ3:[Remote Identity]タブをクリックし、IDタイプを選択します。次のオプションがあります。任意、完全修飾ドメイン名、ユーザ完全修飾ドメイン名、IPアドレス、またはキー識別子。

このドキュメントでは、IDタイプとしてAnyを使用します。

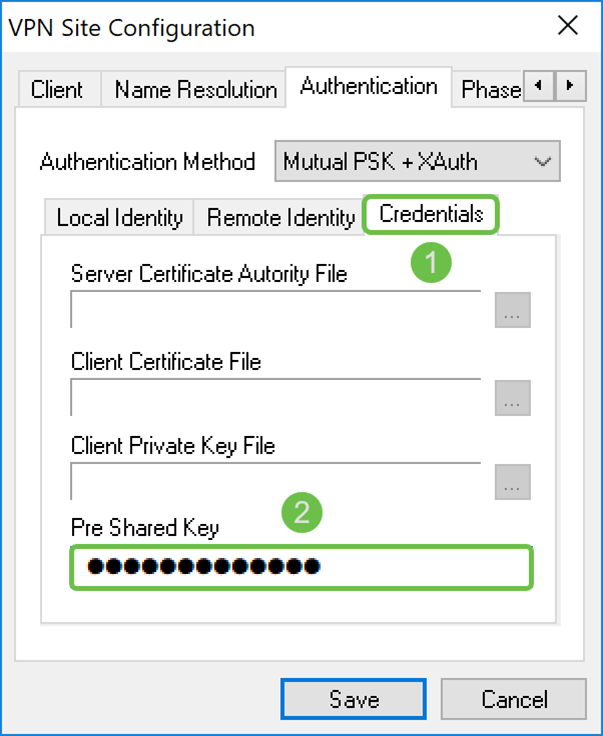

ステップ4:[Credentials] タブをクリックし、RV160/RV260で設定したのと同じ事前共有キーを入力します。

CiscoTest123に入ります!事前共有キー・フィールドに表示

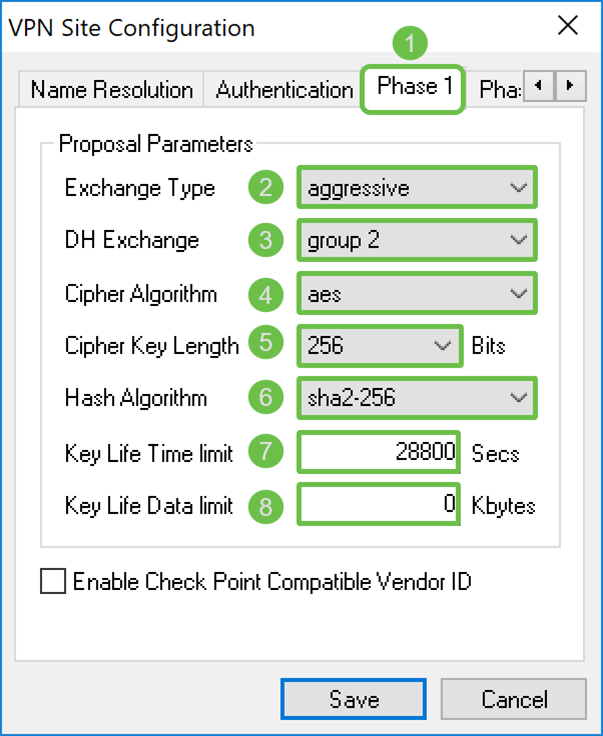

Shrew Soft VPN Client:[フェーズ1]タブ

ステップ1:[Phase 1]タブをクリックします。RV160/RV260に設定したものと同じ設定になるように、次のパラメータを設定します。

Shrew Softのパラメータは、フェーズ1で選択したRV160/RV260構成と一致する必要があります。このドキュメントでは、Shrew Softのパラメータは次のように設定されます。

·Exchange Type:積極的な

・ DH交換:group 2

・ 暗号アルゴリズム:aes

・ 暗号キーの長さ:256

·hash algorithm: sha2-256

・ キーライフタイムの制限:28800

・ Key Life Data limit:0

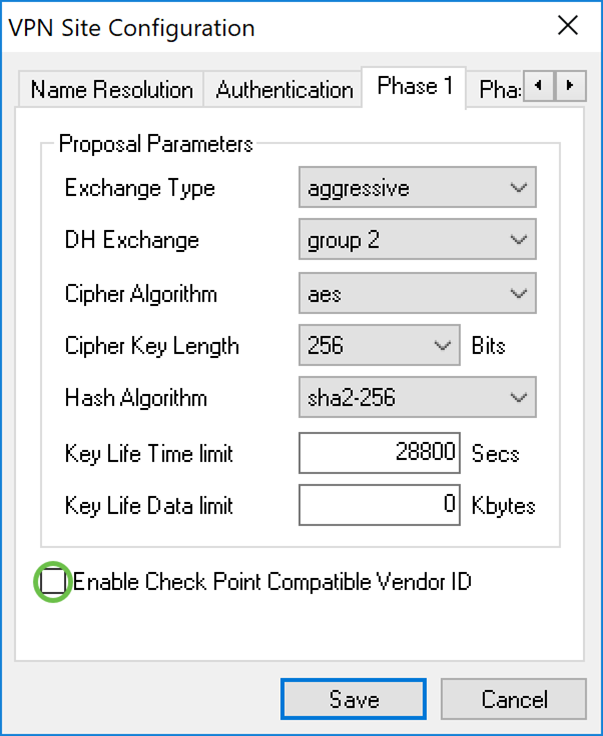

ステップ2:(オプション)フェーズ1ネゴシエーション中にゲートウェイがシスコ互換ベンダーIDを提供する場合は、[Check Point Compatible Vendor ID]チェックボックスをオンにします。ゲートがシスコ互換ベンダーIDを提供しない場合、または不明な場合は、チェックボックスをオフのままにします。このチェックボックスはオフのままにします。

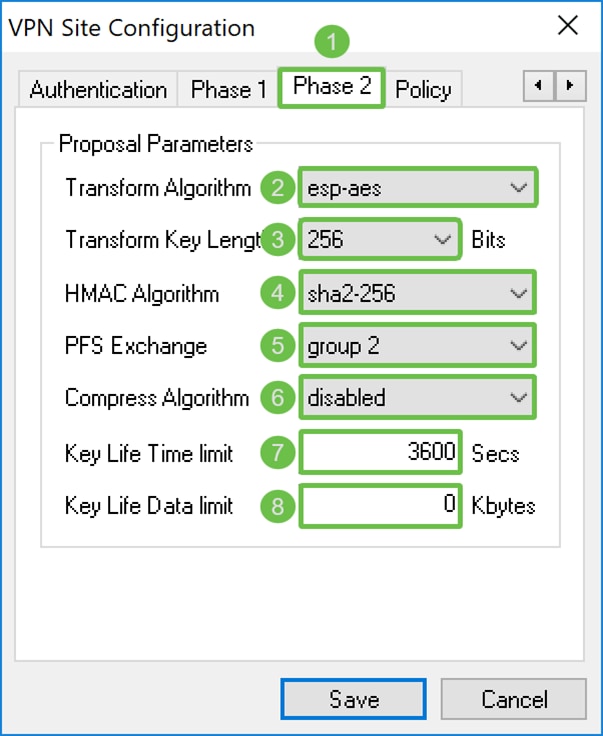

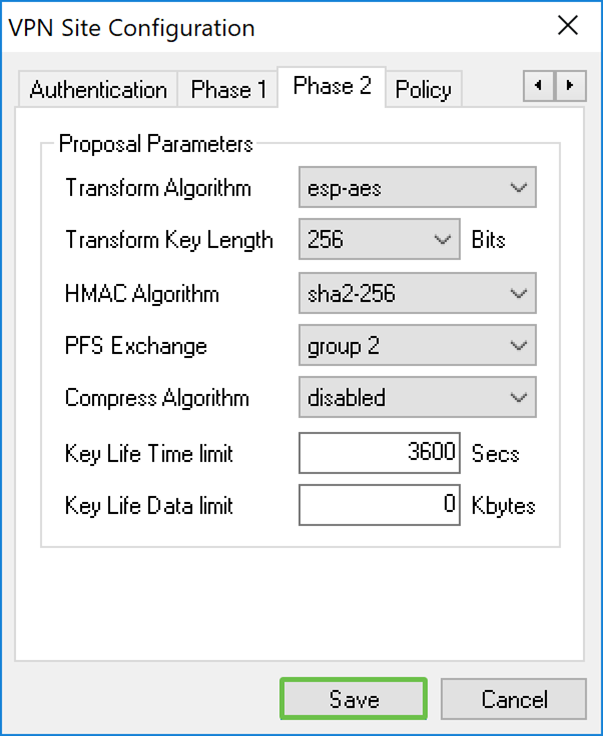

Shrew Soft VPN Client:[フェーズ2]タブ

ステップ1:[Phase 2]タブをクリックします。RV160/RV260に設定したものと同じ設定になるように、次のパラメータを設定します。

パラメータは、次のようにフェーズ2のRV160/260構成と一致する必要があります。

・ Transform Algorithm:esp-aes

・ Transform Key Length:256

·HMAC Algorithm: sha2-256

・ PFS交換:group 2

・ 圧縮アルゴリズム:無効

・ キーライフタイムの制限:3600

・ Key Life Data limit:0

ステップ2:ページ下部の[保存]ボタンを押して設定を保存します。

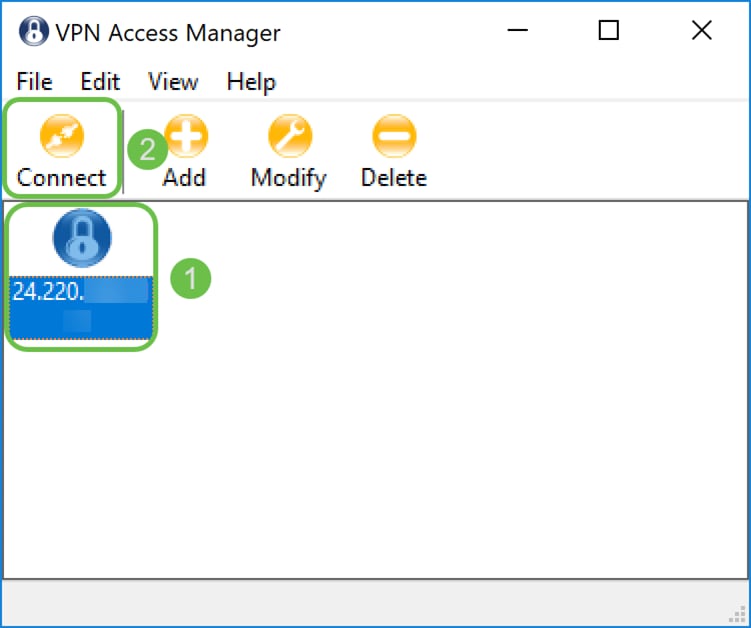

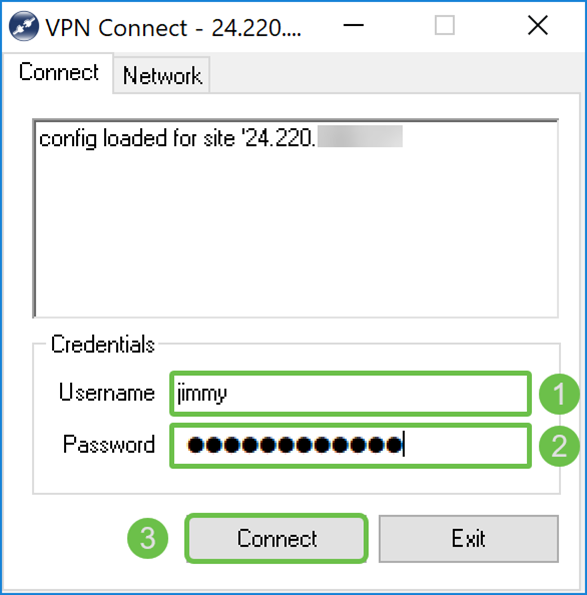

Shrew Soft VPN Client:接続

ステップ1:VPN Access Managerで、作成したVPNプロファイルを選択します。次に[接続]を押します。

注:VPNプロファイルの名前を変更する場合は、そのプロファイルを右クリックし、[Rename]を選択します。プロファイル内のIPアドレスの一部は、そのネットワークを保護するためにぼかされます。

ステップ2:[VPN Connect]ウィンドウが表示されます。「ユーザー・アカウントの作成」セクションで作成したユーザー名とパスワードを入力します。次に[接続]を押します。

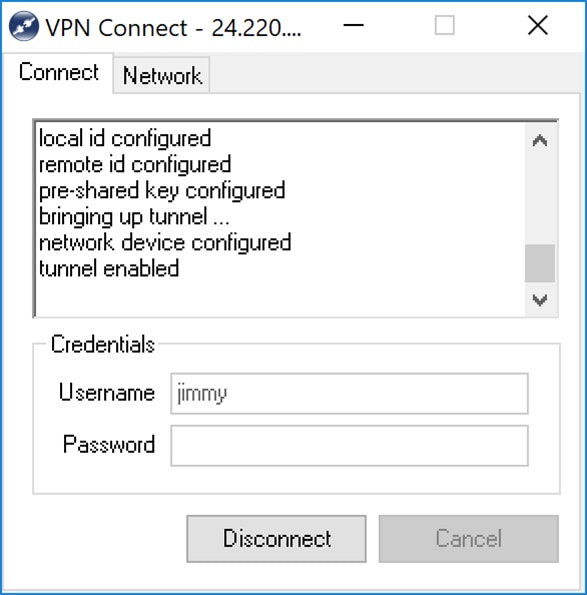

ステップ3:[Connect]を押した後、設定情報が通信要求とともにIKEデーモンに渡されます。接続状態のメッセージが出力ウィンドウに表示されます。接続に成功すると、「network device configured」と「tunnel enabled」というメッセージが表示されます。[接続]ボタンが[切断]ボタンに変わります。

VPN接続のトラブルシューティングのヒント

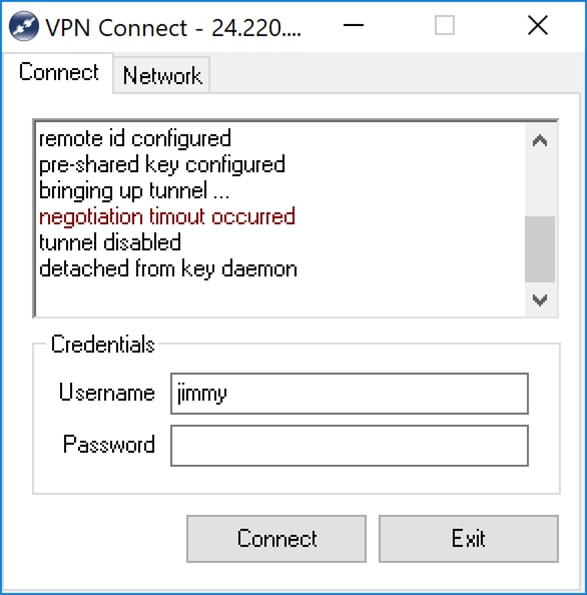

「negotiation timeout occurred」、「tunnel disabled」、「detached from key daemon」というエラーメッセージが表示される場合。ルータとShrew Soft VPN Clientの設定を再確認して、一致していることを確認してください。

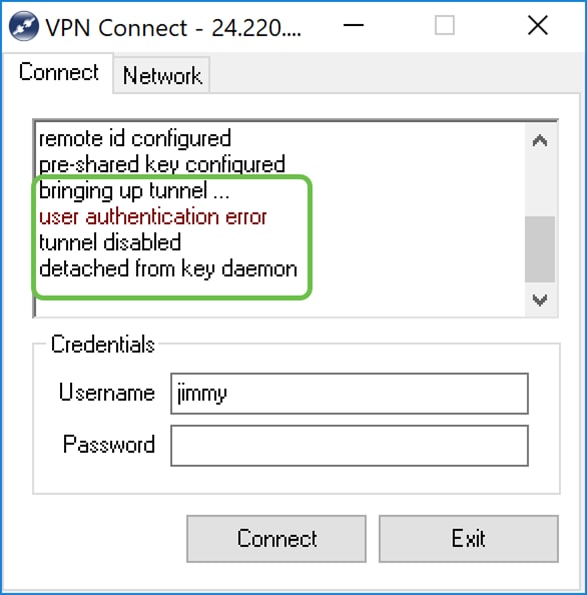

「user authentication error」というエラーメッセージが表示された場合は、そのユーザ名に間違ったパスワードを入力したことを意味します。ユーザクレデンシャルを再確認し、正しく設定および入力されていることを確認します。

確認

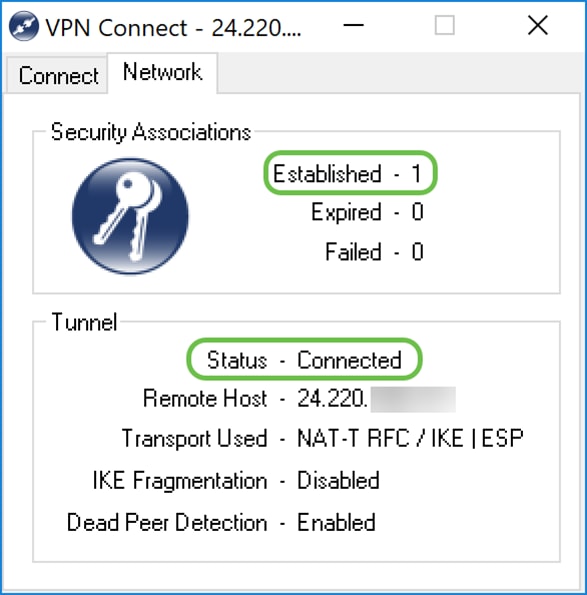

ステップ1:VPN接続ウィンドウのNetworkタブをクリックします。このタブでは、接続の現在のネットワーク統計情報を表示できます。[Tunnel]セクションの下に、ステータスとして[Connected]が表示されます。

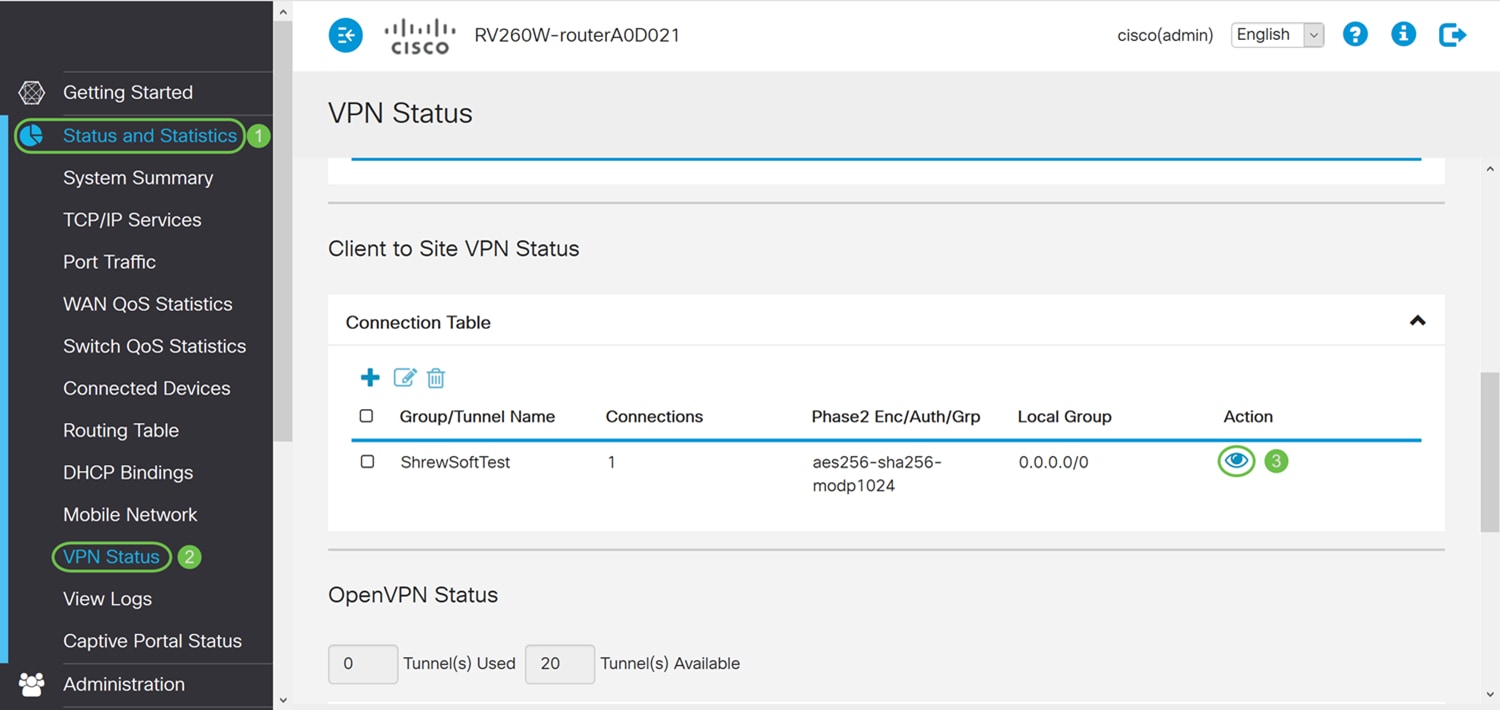

ステップ2:ルータで、[Status and Statistics] > [VPN Status]に移動します。[VPN Status]ページで、[Client to Site VPN Status]セクションまで下にスクロールします。このセクションでは、クライアントとサイト間のすべての接続を表示できます。詳細を表示するには、目のアイコンをクリックします。

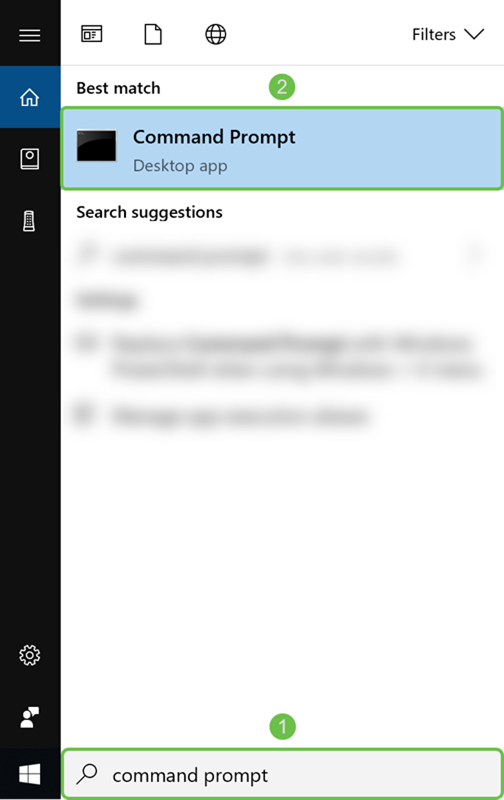

ステップ3:タスクバーの検索バーに移動し、コマンドプロンプトを検索します。

注:次の手順は、Windows 10オペレーティングシステムで使用されます。これは、使用しているオペレーティングシステムによって異なります。

ステップ4:コマンドを引用符なしで入力し、「ping [private IP address of the router]」と入力します。ただし、単語の代わりにプライベートIPアドレスを入力します。ルータのプライベートIPアドレスにpingできるはずです。

この例では、ping 10.2.0.96を入力します。10.2.0.96はルータのプライベートIPアドレスです。

結論

これで、Shrew Soft VPN ClientをRV160またはRV260に正常に接続できました。

フィードバック

フィードバック