RV34xシリーズルータでのIKEv2の設定

目的

このドキュメントの目的は、RV34xシリーズルータ上でIKEv2を使用してIPsecプロファイルを設定する方法を説明することです。

はじめに

RV34xシリーズルータ用のファームウェアバージョン1.0.02.16では、サイト間VPNおよびクライアントとサイト間VPN用にインターネットキーエクスチェンジバージョン2(IKEv2)がサポートされるようになりました。IKEは、Internet Security Association and Key Management Protocol(ISAKMP)フレームワーク内でOakley鍵交換およびSkeme鍵交換を実装するハイブリッドプロトコルです。IKEは、IPSecピアの認証を提供し、IPSecキーをネゴシエートし、IPSecセキュリティアソシエーションをネゴシエートします。

IKEv2は引き続きUDPポート500を使用しますが、注意すべき変更点がいくつかあります。Dead Peer Detection(DPD)の管理方法が変更され、組み込み型になりました。セキュリティアソシエーション(SA)のネゴシエーションは、4メッセージまで最小化されます。この新しいアップデートでは、AAAサーバとDenial of Service(DoS)保護を活用できる拡張認証プロトコル(EAP)認証もサポートされています。

次の表では、IKEv1とIKEv2の違いについて詳しく説明します

|

IKEv1 |

IKEv2 |

|

SA 2フェーズネゴシエーション (メインモードとアグレッシブモード) |

SA単相ネゴシエーション(簡易) |

|

|

ローカル/リモート証明書のサポート |

|

|

衝突処理の改善 |

|

|

キー再生成メカニズムの改善 |

|

|

NATトラバーサルの組み込み |

|

|

AAAサーバのEAPサポート |

IPsecは、インターネット上で安全なプライベート通信を実現します。2つ以上のホストに、インターネット経由で機密情報を送信するためのプライバシー、整合性、および信頼性を提供します。IPSecは通常、バーチャルプライベートネットワーク(VPN)で使用され、IPレイヤで実装されます。これにより、多くの安全でないアプリケーションにセキュリティを追加できます。VPNは、インターネットなどのセキュリティで保護されていないネットワークを介して送信される機密データとIP情報に対して、セキュリティで保護された通信メカニズムを提供するために使用されます。また、リモートユーザと組織に柔軟なソリューションを提供し、同じネットワーク上の他のユーザからの機密情報を保護します。

VPNトンネルの両端を正常に暗号化して確立するには、両方とも暗号化、復号化、および認証の方式に合意する必要があります。IPSecプロファイルはIPSecの中心設定で、自動モードおよび手動キーイングモードでのフェーズIおよびIIネゴシエーションに対して、暗号化、認証、およびDiffie-Hellman(DH)グループなどのアルゴリズムを定義します。フェーズIでは、事前共有キーを確立して、セキュアで認証済みの通信を作成します。フェーズIIでは、トラフィックが暗号化されます。プロトコル(Encapsulation Security Payload(ESP))、認証ヘッダー(AH)、モード(トンネル、トランスポート)、アルゴリズム(暗号化、整合性、Diffie-Hellman)、Perfect Forward Secrecy(PFS)、SAライフタイム、キー管理プロトコル(Internet Key Exchange(IKE)- IKEv1およびIKEv2)など、ほとんどのIPSecパラメータを設定できます。

Cisco IPSecテクノロジーの詳細については、Introduction to Cisco IPSec Technologyを参照してください。.

サイト間VPNを設定する場合、リモートルータにはローカルルータと同じIPsecプロファイル設定が必要であることに注意してください。

次の表は、ローカルルータとリモートルータの両方の設定を示しています。この文書では、ルータAを使用してローカルルータを設定します。

|

フィールド |

ローカルルータ(ルータA) |

リモートルータ(ルータB) |

|

プロファイル名 |

ホームオフィス |

リモートオフィス |

|

キーイングモード |

自動 |

自動 |

|

IKEバージョン |

IKEv2 |

IKEv2 |

|

フェーズIオプション |

フェーズIオプション |

フェーズIオプション |

|

DH group |

グループ2 - 1024ビット |

グループ2 - 1024ビット |

|

暗号化 |

AES-192 |

AES-192 |

|

[Authentication] |

SHA2-256 |

SHA2-256 |

|

SAライフタイム |

28800 |

28800 |

|

フェーズIIオプション |

フェーズIIオプション |

フェーズIIオプション |

|

プロトコルの選択 |

ESP |

ESP |

|

暗号化 |

AES-192 |

AES-192 |

|

[Authentication] |

SHA2-256 |

SHA2-256 |

|

SAライフタイム |

3600 |

3600 |

|

完全転送秘密 |

Enabled |

Enabled |

|

DH group |

グループ2 - 1024ビット |

グループ2 - 1024ビット |

RV34xでサイト間VPNを設定する方法については、『RV34xでのサイト間VPNの設定』リンクをクリックしてください。

適用可能なデバイス

・ RV34x

[Software Version]

·1.0.02.16

IKEv2を使用したIPsecプロファイルの設定

ステップ 1:ローカルルータ(ルータA)のWeb設定ページにログインします。

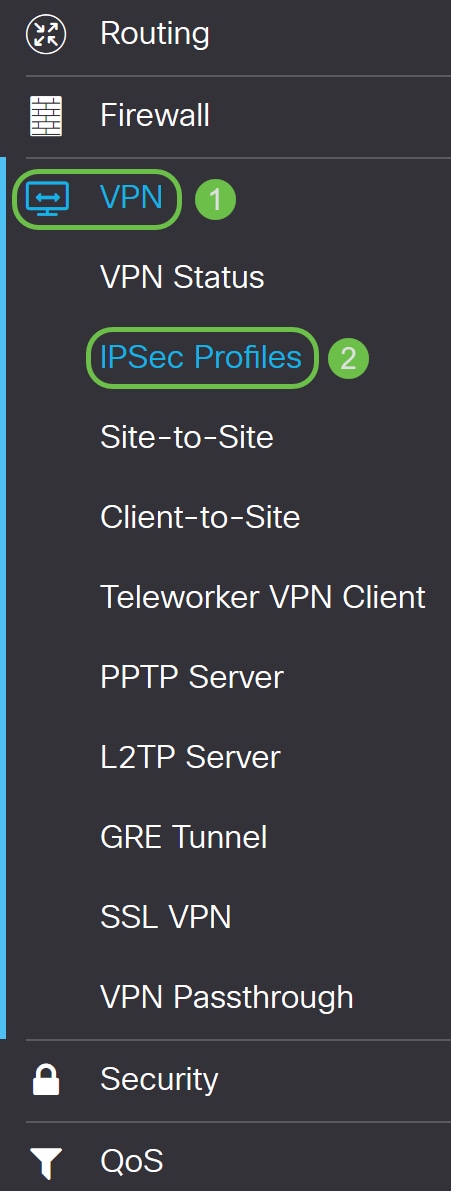

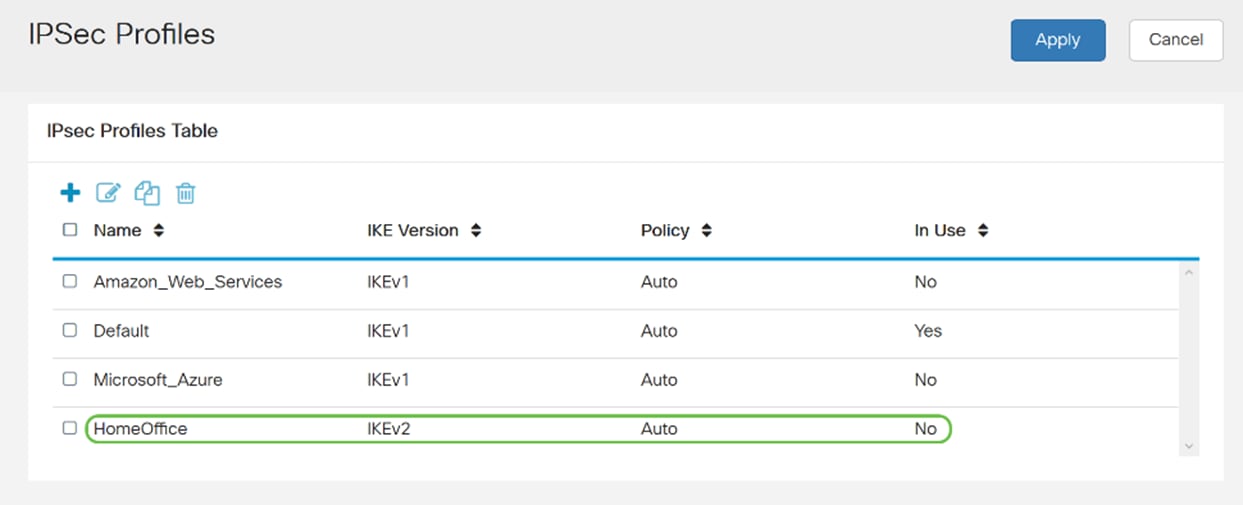

ステップ 2:VPN > IPSec Profilesの順に移動します。

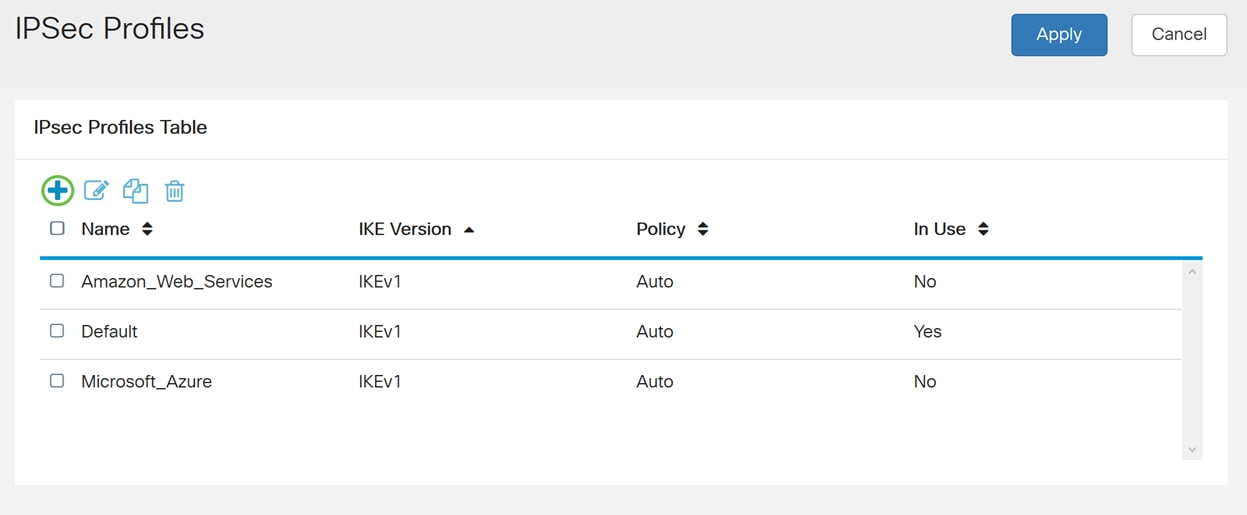

ステップ 3:IPSecプロファイルテーブルで、Addをクリックして新しいIPSecプロファイルを作成します。プロファイルを編集、削除、または複製するオプションもあります。プロファイルの複製を使用すると、IPsecプロファイルテーブルにすでに存在するプロファイルをすばやく複製できます。同じ設定で複数のプロファイルを作成する必要がある場合は、クローニングによって時間を節約できます。

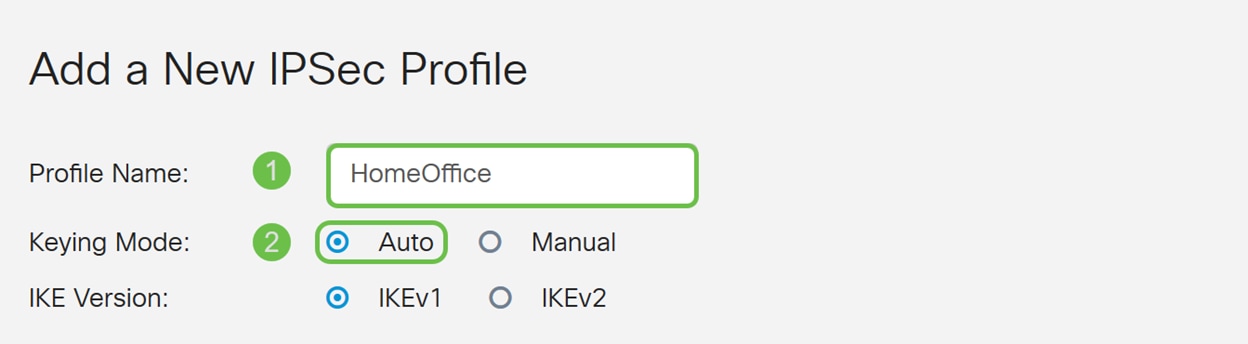

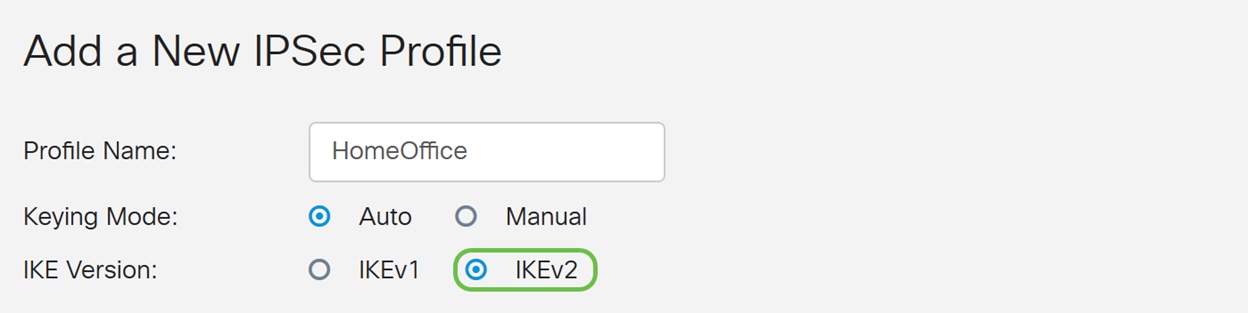

ステップ 4:プロファイル名を入力し、キーイングモード(自動または手動)を選択します。 プロファイル名は他のルータと一致する必要はありませんが、キーイングモードは一致する必要があります。

HomeOfficeがプロファイル名として入力されます。

Keying ModeにはAutoが選択されています。

ステップ 5:IKE VersionとしてIKEv1またはIKEv2を選択します。IKEは、ISAKMPフレームワーク内でOakley鍵交換およびSkeme鍵交換を実装するハイブリッドプロトコルです。OakleyとSkemeはどちらも認証された鍵関連情報を導き出す方法を定義していますが、Skemeには高速キー更新も含まれています。IKEv2は、キー交換の実行に必要なパケットが少なく、より多くの認証オプションをサポートしているため、より効率的です。一方、IKEv1は共有キーと証明書ベースの認証のみを実行します。

この例では、IKEバージョンとしてIKEv2が選択されています。

注:デバイスでIKEv2がサポートされている場合は、IKEv2の使用が推奨されます。デバイスがIKEv2をサポートしていない場合は、IKEv1を使用します。

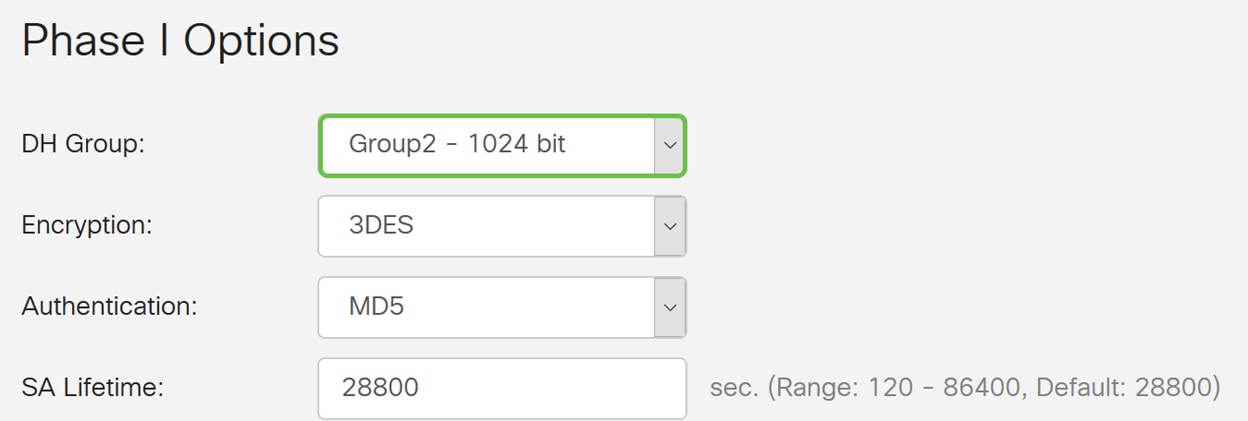

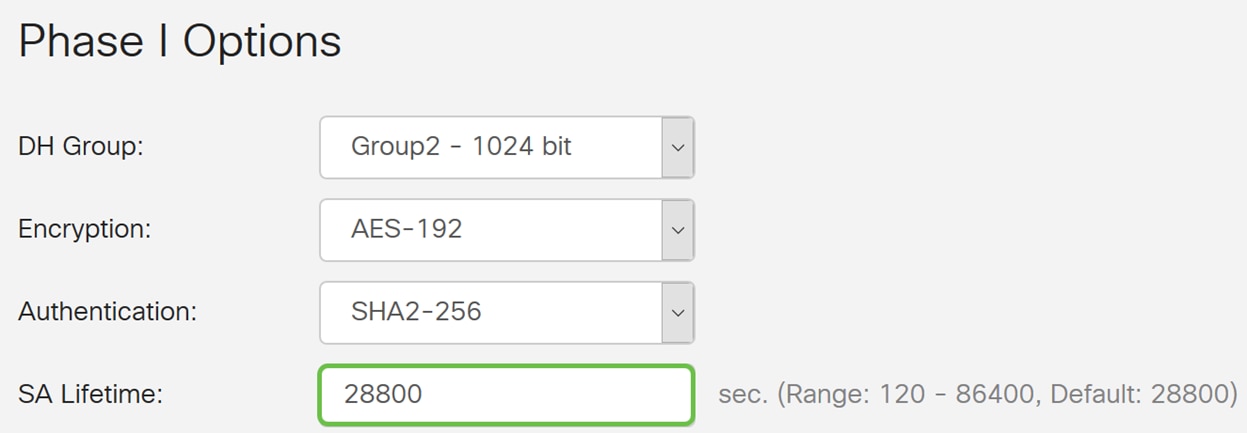

手順 6:フェーズIでは、フェーズIIでデータを暗号化するために使用するキーを設定し、交換します。Phase Iセクションで、DHグループを選択します。DHはキー交換プロトコルであり、プライムキーの長さが異なる2つのグループ、グループ2 ~ 1024ビットとグループ5 ~ 1536ビットを使用します。

グループ2:このデモンストレーションでは1024ビットが選択されました。

注:速度を上げ、セキュリティを下げるには、グループ2を選択します。速度を遅くし、セキュリティを高くするには、グループ5を選択します。グループ2がデフォルトとして選択されます。

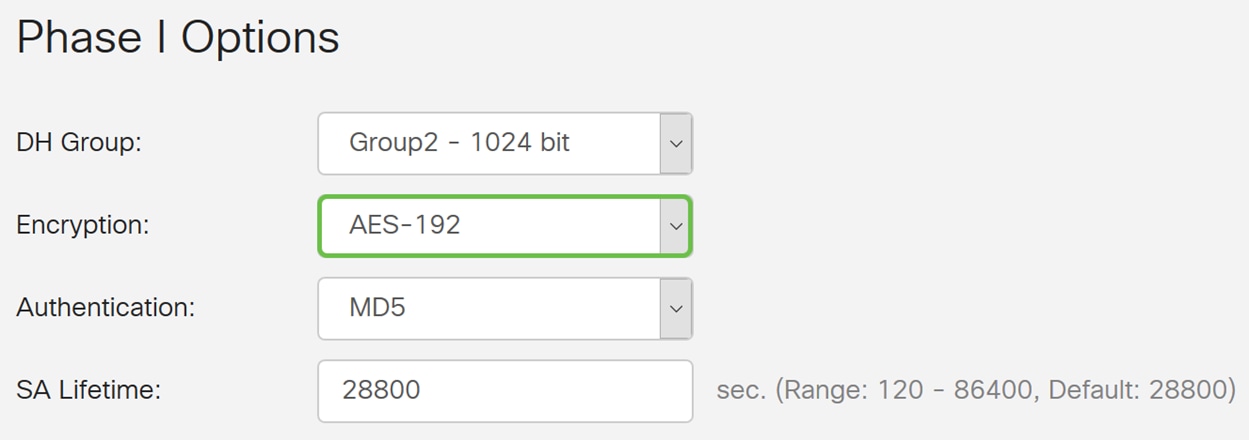

手順 7:ドロップダウンリストから暗号化オプション(3DS、AES-128、AES-192、またはAES-256)を選択します。この方式により、ESP/ISAKMPパケットの暗号化および復号化に使用されるアルゴリズムが決まります。Triple Data Encryption Standard(3DES;トリプルデータ暗号規格)は、DES暗号化を3回使用しますが、現在はレガシーアルゴリズムであり、このアルゴリズムを使用するのは、他に選択肢がない場合に限るべきです。なぜなら、このアルゴリズムを使用しても、最低限ながら許容可能なセキュリティレベルが提供されるからです。ユーザは、下位互換性のために必要な場合にのみ使用する必要があります。一部の「block collision」攻撃に対して脆弱であるためです。高度暗号化規格(AES)は、DESよりも安全に使用されるように設計された暗号化アルゴリズムです。AESでは、より大きなキーサイズを使用します。これにより、メッセージを復号化する既知のアプローチは、侵入者がすべての可能なキーを試すことだけになります。ご使用のデバイスでAESがサポートされている場合は、AESを使用することをお勧めします。

この例では、暗号化オプションとしてAES-192を選択しました。

注:IPSecまたは次世代暗号化を使用したVPNのセキュリティ設定の詳細については、ハイパーリンクをクリックしてください。

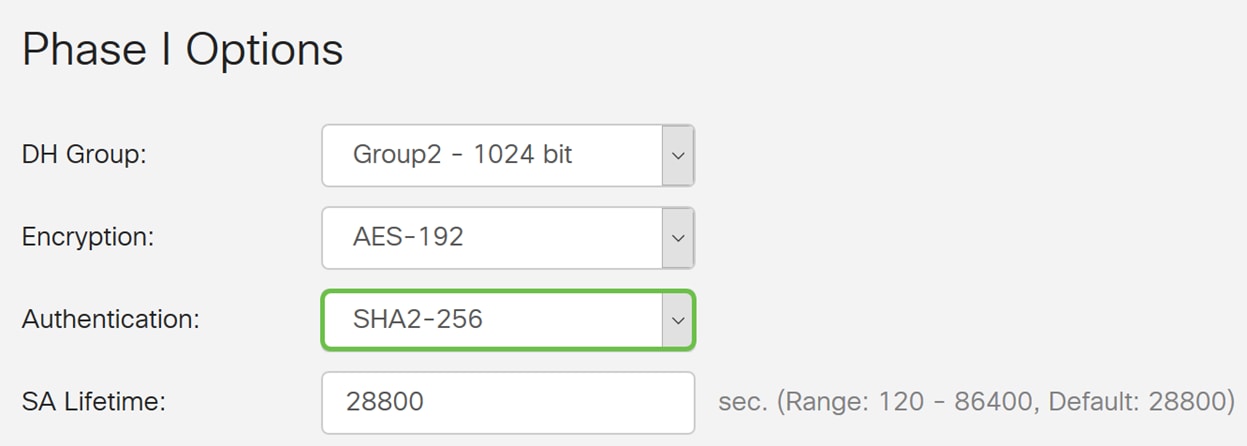

ステップ 8:認証方式によって、ESPヘッダーパケットの検証方法が決まります。これは、サイドAとサイドBが実際に本人の主張どおりであることを検証するために認証で使用されるハッシュアルゴリズムです。MD5は、128ビットのダイジェストを生成する一方向ハッシュアルゴリズムで、SHA1よりも高速です。SHA1は160ビットのダイジェストを生成する一方向ハッシュアルゴリズムで、SHA2-256は256ビットのダイジェストを生成します。SHA2-256の方がより安全なので、このコマンドを使用することを推奨します。VPNトンネルの両端で同じ認証方式が使用されていることを確認します。認証(MD5、SHA1またはSHA2-256)を選択します。

この例ではSHA2-256が選択されています。

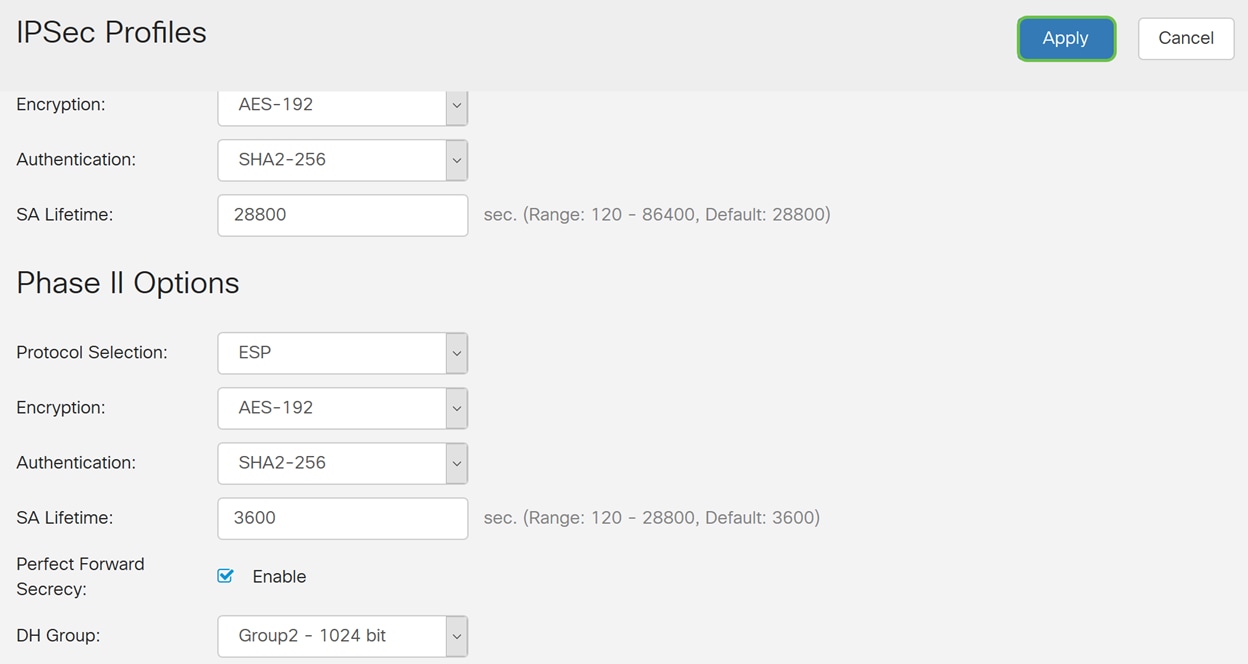

ステップ 9:SA Lifetime (Sec)は、このフェーズでIKE SAがアクティブになっている時間を示します。それぞれのライフタイムの後にSAが期限切れになると、新しいネゴシエーションが開始されます。範囲は120 ~ 86400で、デフォルトは28800です。

フェーズIのSAライフタイムとして、デフォルト値の28800 秒を使用します。

注:フェーズ1のSAライフタイムは、フェーズIIのSAライフタイムよりも長くすることを推奨します。フェーズIをフェーズIIより短くすると、データトンネルとは対照的に、トンネルを頻繁に再ネゴシエートする必要があります。データトンネルはセキュリティを強化する必要があるため、フェーズIよりもフェーズIIのライフタイムを短くすることをお勧めします。

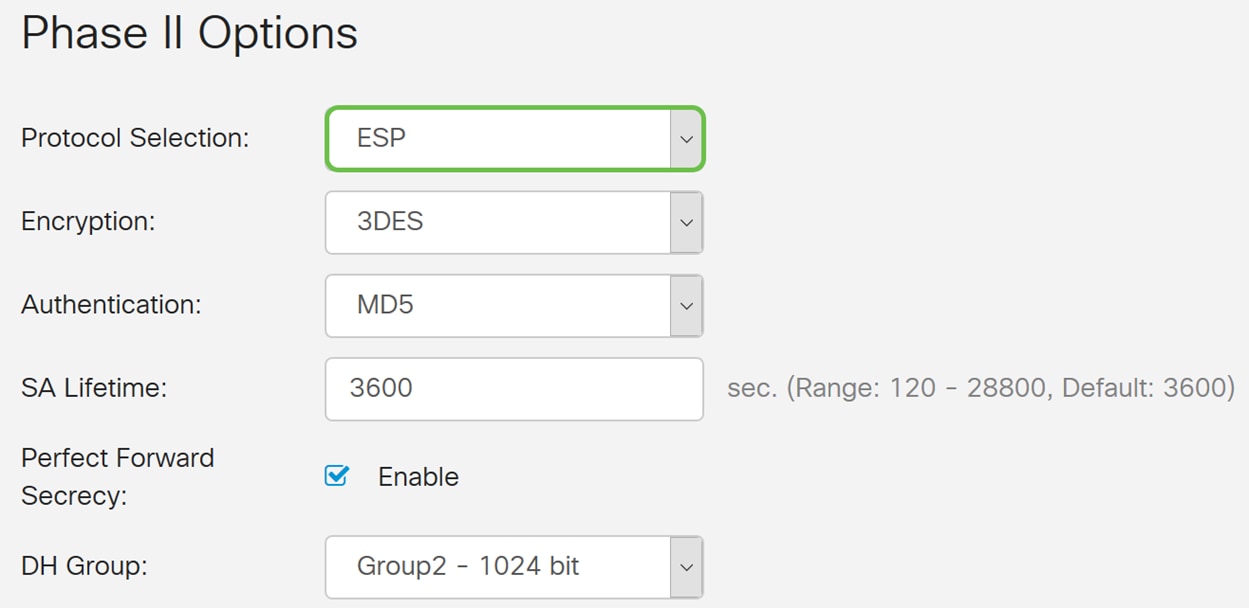

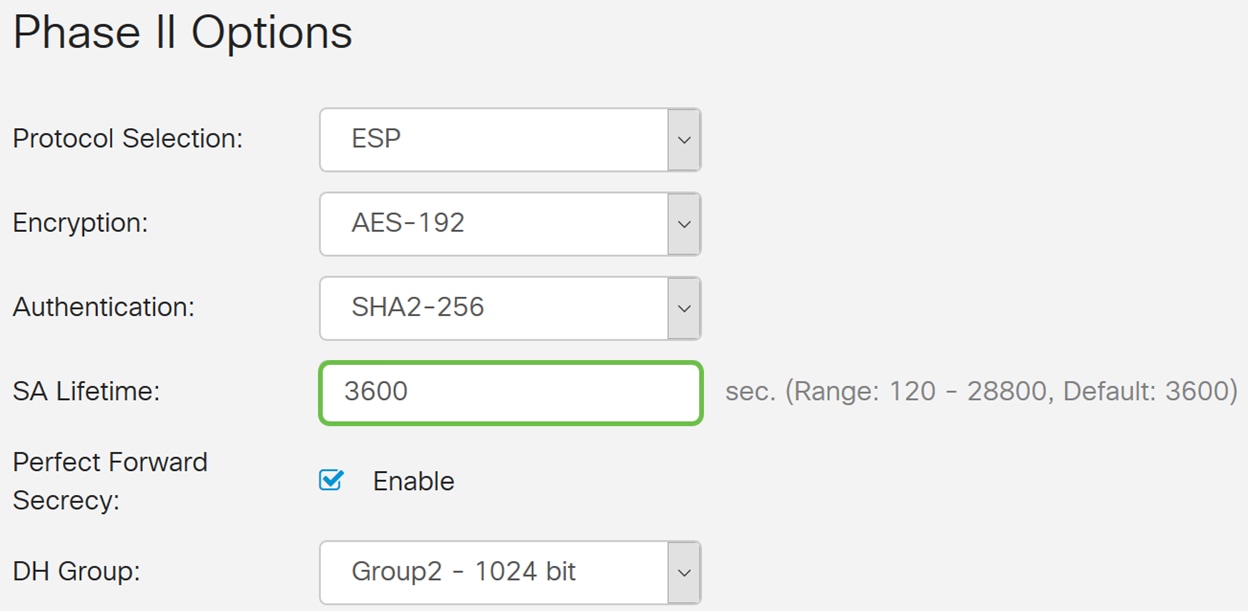

ステップ 10:フェーズIIでは、送受信されるデータを暗号化します。Phase 2 Optionsでは、ドロップダウンリストからプロトコルを選択します。

・ Encapsulating Security Payload(ESP):データ暗号化にESPを選択し、暗号化を入力します。

・ Authentication Header (AH):データが秘密ではない(つまり、暗号化されないが認証される必要がある)状況でデータ整合性を確保する場合に選択します。これは、トラフィックの送信元と宛先を検証するためだけに使用されます。

この例では、プロトコル選択としてESPを使用します。

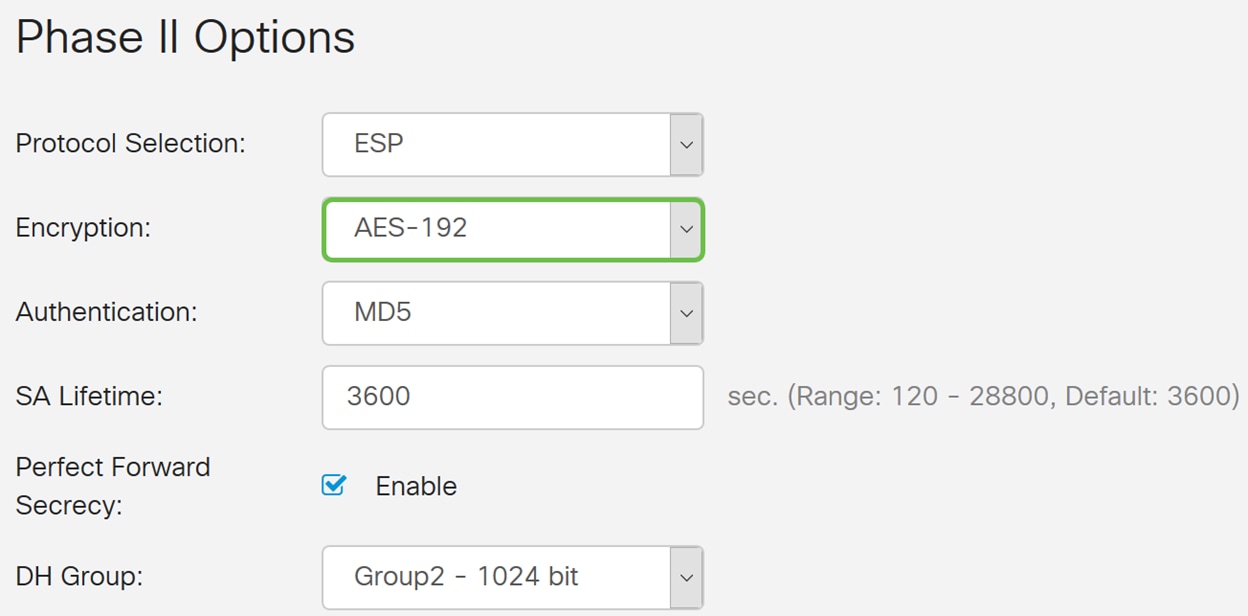

ステップ 11ドロップダウンリストから暗号化オプション(3DES、AES-128、AES-192、またはAES-256)を選択します。この方式により、ESP/ISAKMPパケットの暗号化および復号化に使用されるアルゴリズムが決まります。

この例では、暗号化オプションとしてAES-192を使用します。

注:IPSecまたは次世代暗号化を使用したVPNのセキュリティ設定の詳細については、ハイパーリンクをクリックしてください。

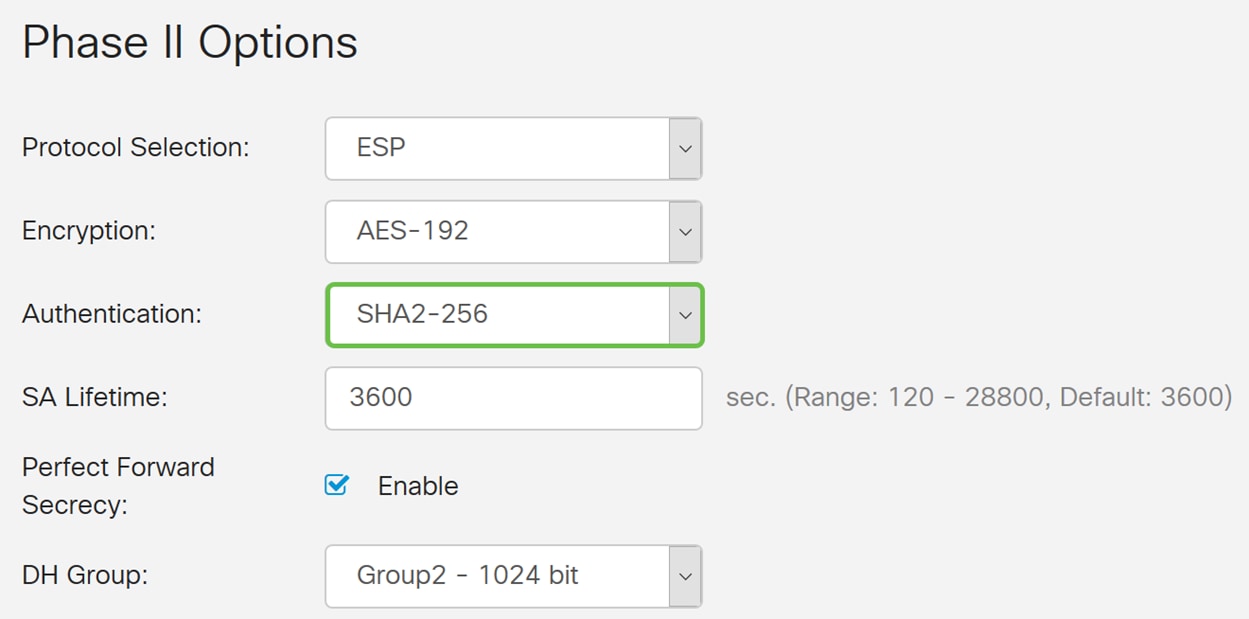

ステップ 12認証方法によって、Encapsulating Security Payload Protocol(ESP)ヘッダーパケットの検証方法が決まります。認証(MD5、SHA1またはSHA2-256)を選択します。

この例ではSHA2-256が選択されています。

ステップ 13このフェーズでVPNトンネル(IPsec SA)がアクティブである時間を入力します。フェーズ2のデフォルト値は3600秒です。このデモンストレーションでは、デフォルト値を使用します。

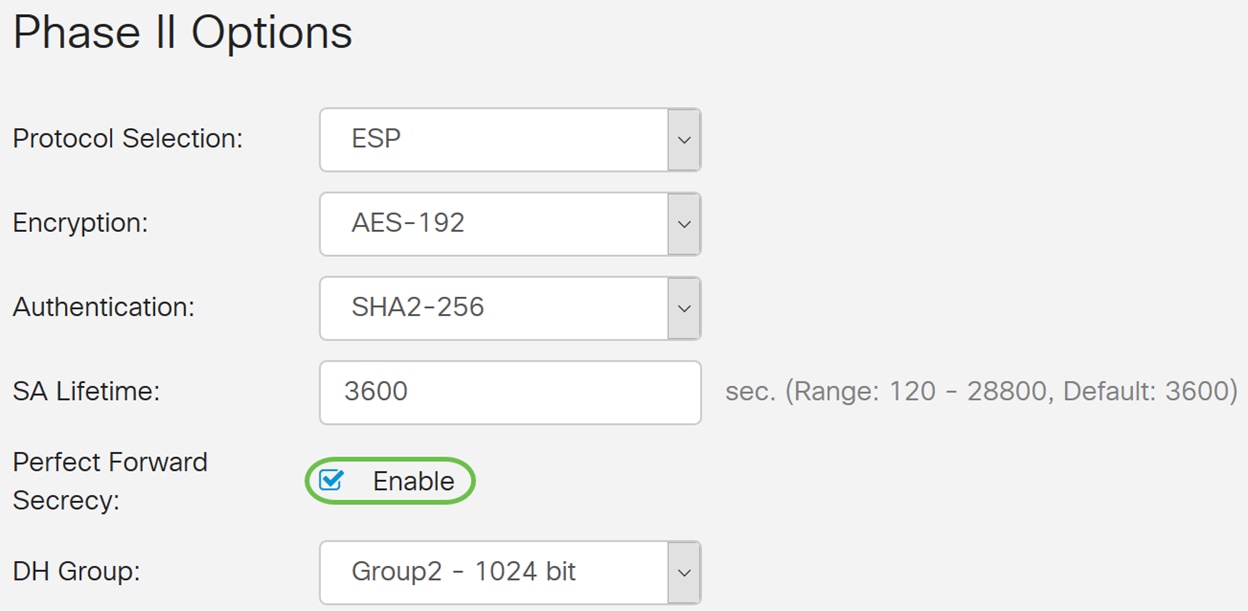

ステップ 14:Perfect Forward Secrecy(PFS;完全転送秘密)を有効にするには、Enableにチェックマークを付けます。Perfect Forward Secrecy(PFS;完全転送秘密)が有効になっている場合は、IKEフェーズ2ネゴシエーションによって、IPSecトラフィックの暗号化と認証用の新しいキーマテリアルが生成されます。PFSは、公開キー暗号化を使用してインターネット経由で送信される通信のセキュリティを向上させるために使用されます。お使いのデバイスでサポートできる場合は、この方法を推奨します。

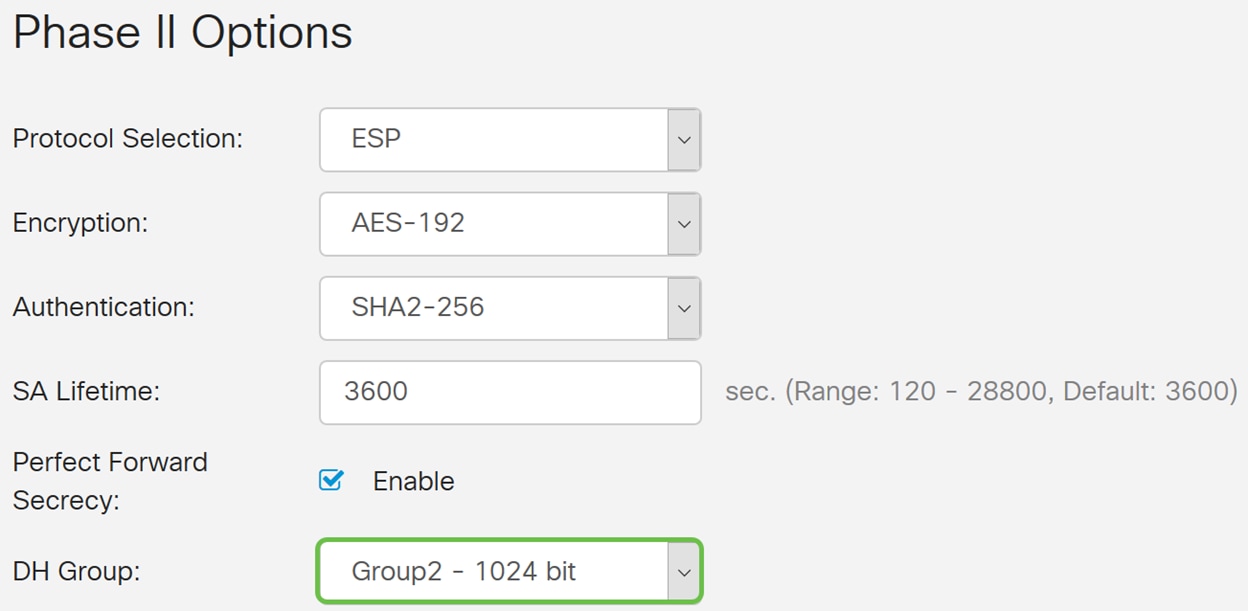

ステップ 15:Diffie-Hellman(DH)グループを選択します。DHはキー交換プロトコルであり、プライムキーの長さが異なる2つのグループ、グループ2 ~ 1024ビットとグループ5 ~ 1536ビットを使用します。このデモンストレーションでは、グループ2(1024ビット)を選択しました。

注:速度を上げ、セキュリティを下げるには、グループ2を選択します。速度を遅くし、セキュリティを高くするには、グループ5を選択します。デフォルトでは、グループ2が選択されています。

ステップ 16:Applyをクリックして、新しいIPSecプロファイルを追加します。

ステップ 17:Applyをクリックした後、新しいIPsecプロファイルを追加する必要があります。

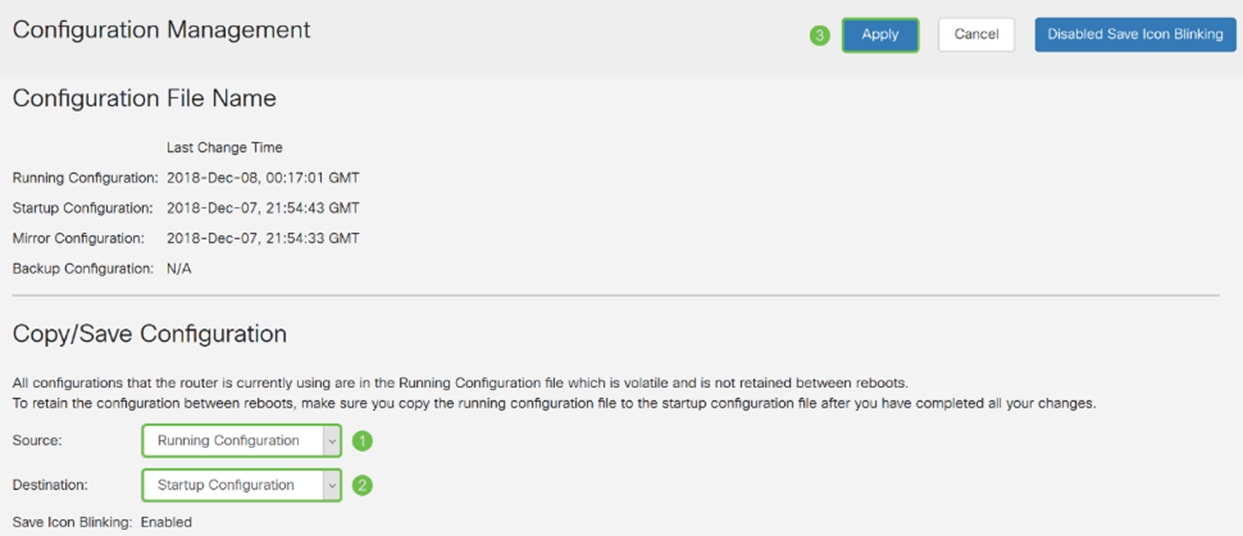

ステップ 18:ページの上部でSaveアイコンをクリックしてConfiguration Managementに移動し、実行コンフィギュレーションをスタートアップコンフィギュレーションに保存します。これは、リブート間の設定を保持するためです。

![]()

ステップ 19:Configuration Managementで、SourceがRunning Configurationで、Destination がStartup Configurationであることを確認します。次にApplyを押して、実行コンフィギュレーションをスタートアップコンフィギュレーションに保存します。ルータが現在使用しているすべての設定は、揮発性であり、リブート間は保持されないRunning Configurationファイル内にあります。実行コンフィギュレーションファイルをスタートアップコンフィギュレーションファイルにコピーすると、リブート間のすべての設定が保持されます。

ステップ 20:すべての手順に従って、ルータBを設定します。

結論

これで、両方のルータのIKEバージョンとしてIKEv2を使用して、新しいIPsecプロファイルが正常に作成されました。サイト間VPNを設定する準備ができました。

フィードバック

フィードバック