はじめに

このドキュメントでは、Secure Malware Analytics(SMA)とFirepower Management Center(FMC)の統合について詳しく説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Firepower Management FMC(防御センター)

- セキュアマルウェアアプライアンスの基本設定

- 認証局(CA)の作成

- Linux/Unix

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- FMCバージョン6.6.1

- Threat Grid 2.12.2

- CentOS 8

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

問題

この使用例では、2つの問題と2つのエラーコードが表示されます。

シナリオ 1

統合が失敗し、次のエラーが表示されます。

Sandbox registration failed: Peer certificate cannot be authenticated with given CA certificates (code = 60)

この問題は、完全なチェーンとしてFMCにアップロードされていない証明書に関連しています。CA署名付き証明書が使用されているため、1つのPEMファイルに結合された証明書チェーン全体を使用する必要があります。別の言葉では、ルートCA > Intermediate Cert(該当する場合) > Clean Intで始まります。要件と手順が記載された公式ガイドのこの記事を参照してください。

CAのマルチレベル署名チェーンがある場合、必要なすべての中間証明書とルート証明書は、FMCにアップロードされる1つのファイルに含まれている必要があります。

– すべての証明書はPEMでエンコードする必要があります。

– ファイルの改行はDOSではなくUNIXでなければなりません。

- Threat Gridアプライアンスが自己署名証明書を提示する場合、アプライアンスからダウンロードした証明書をアップロードします。

- Threat GridアプライアンスがCA署名付き証明書を提示する場合、証明書署名チェーンを含むファイルをアップロードします。

注意:セキュアマルウェアアプライアンスの自己署名証明書を再生成した場合、必ず、SSLハンドシェイク中にそのセキュアマルウェアアプライアンスが更新後の証明書を送信するようになってから、アプライアンスを再設定してください。

シナリオ 2

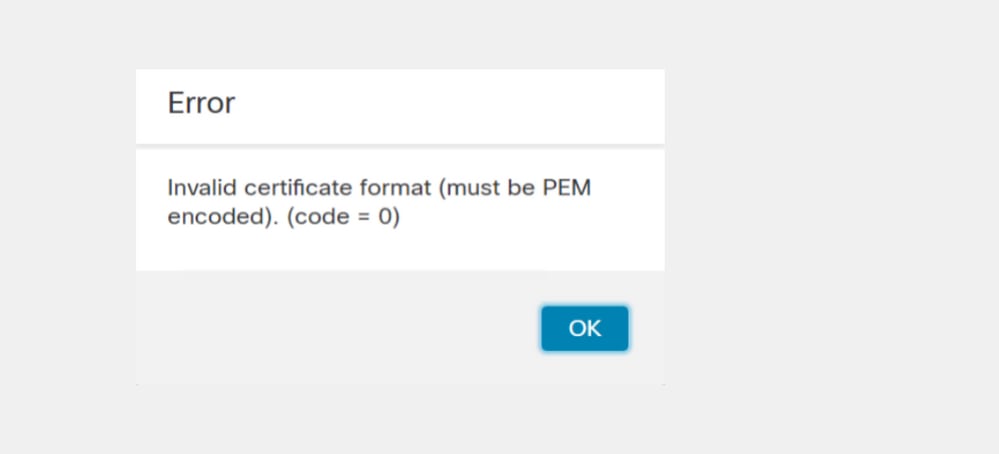

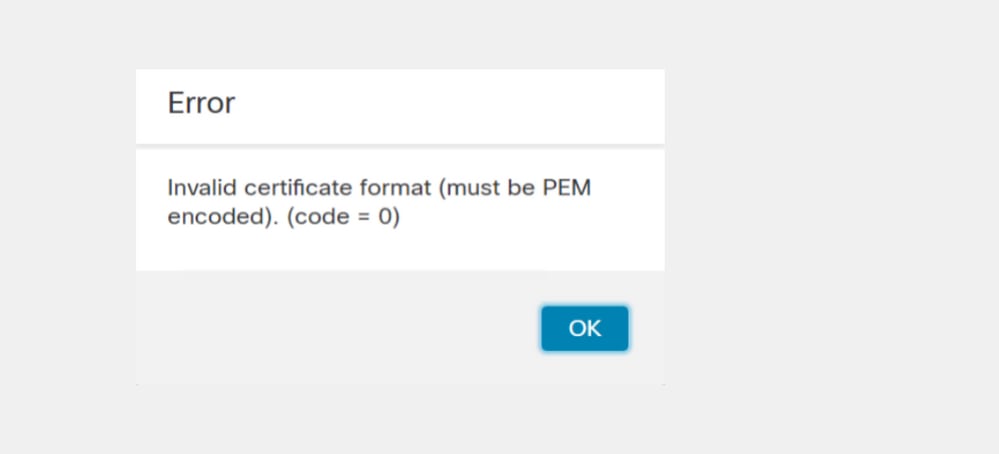

無効な証明書フォーマットエラー

Invalid Certificate format (must be PEM encoded) (code=0)

証明書のフォーマットエラー(図を参照)。

このエラーは、OpenSSLを使用するWindowsマシンで作成された結合PEM証明書の形式が正しくないことが原因です。この証明書を作成するには、Linuxマシンを使用することを強くお勧めします。

統合

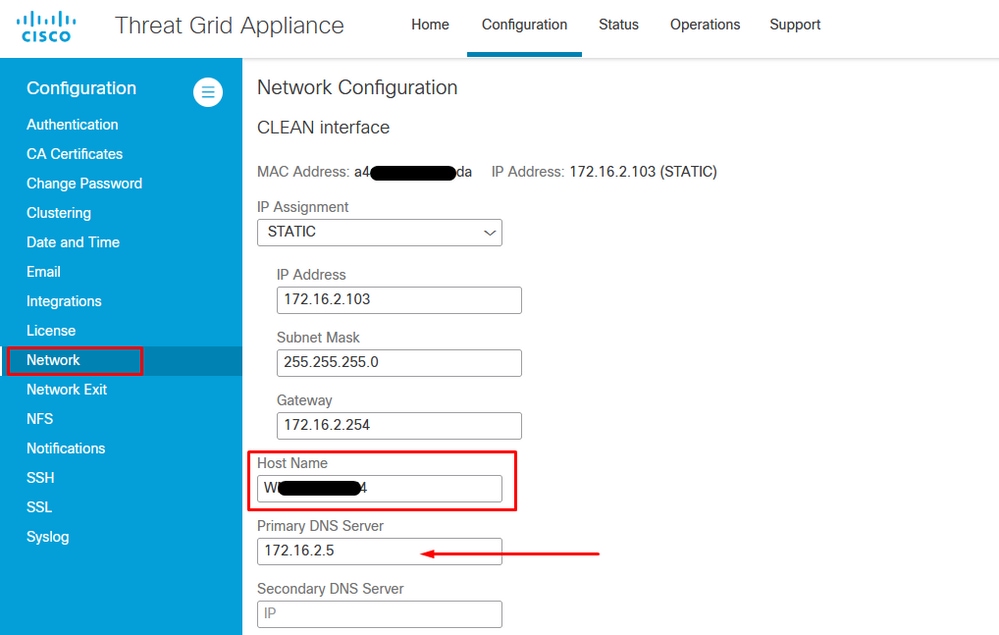

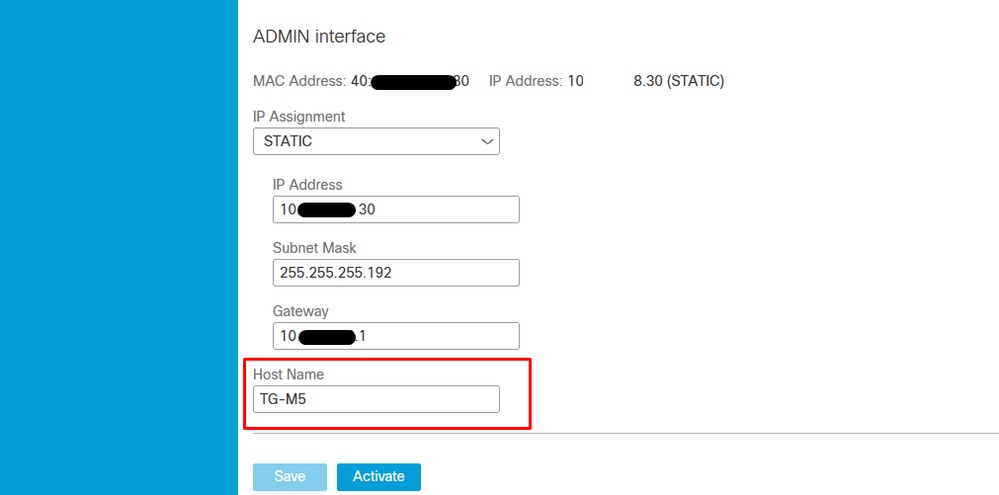

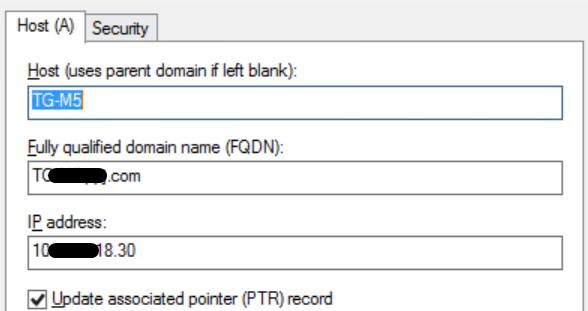

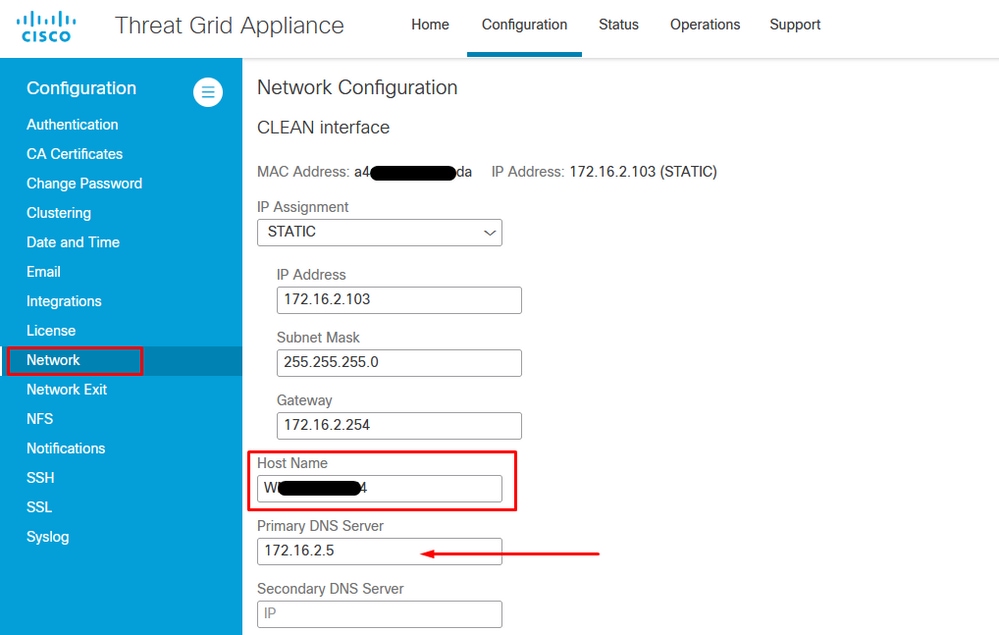

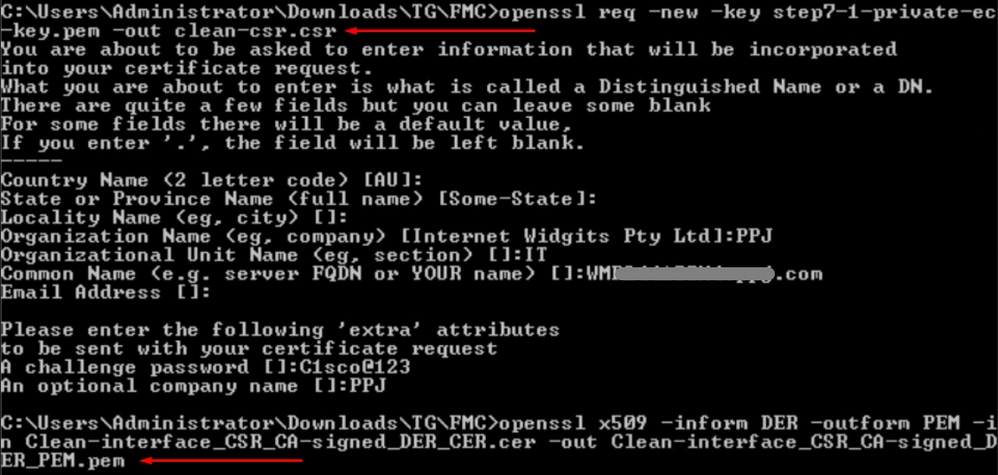

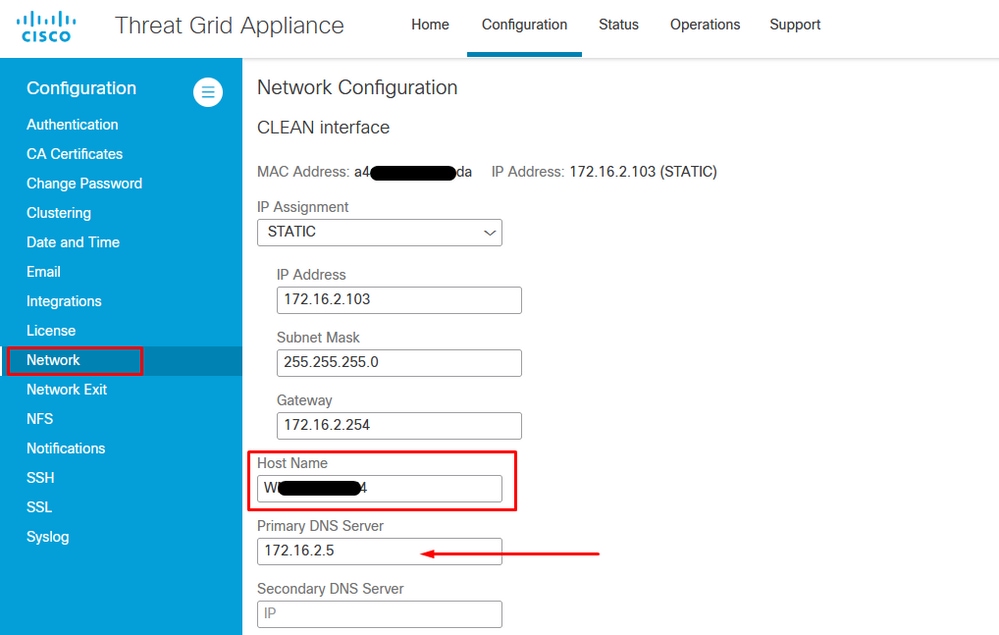

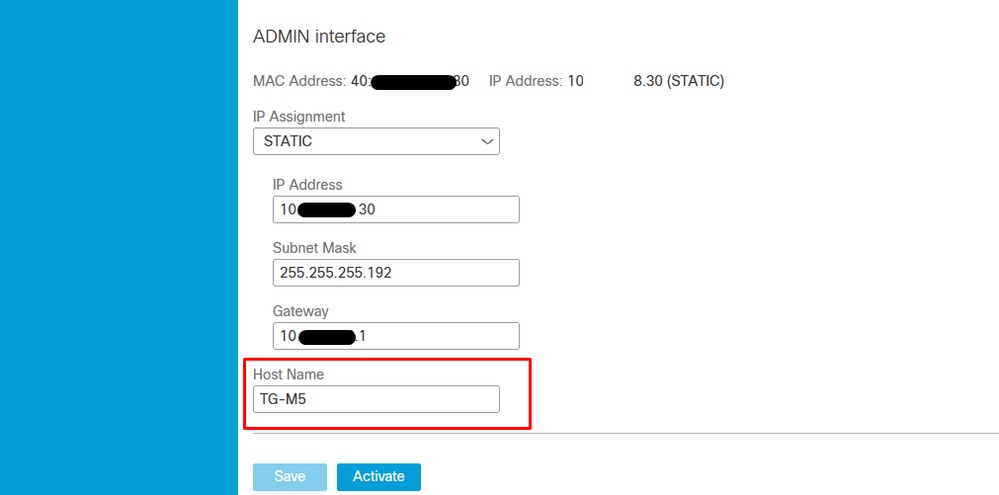

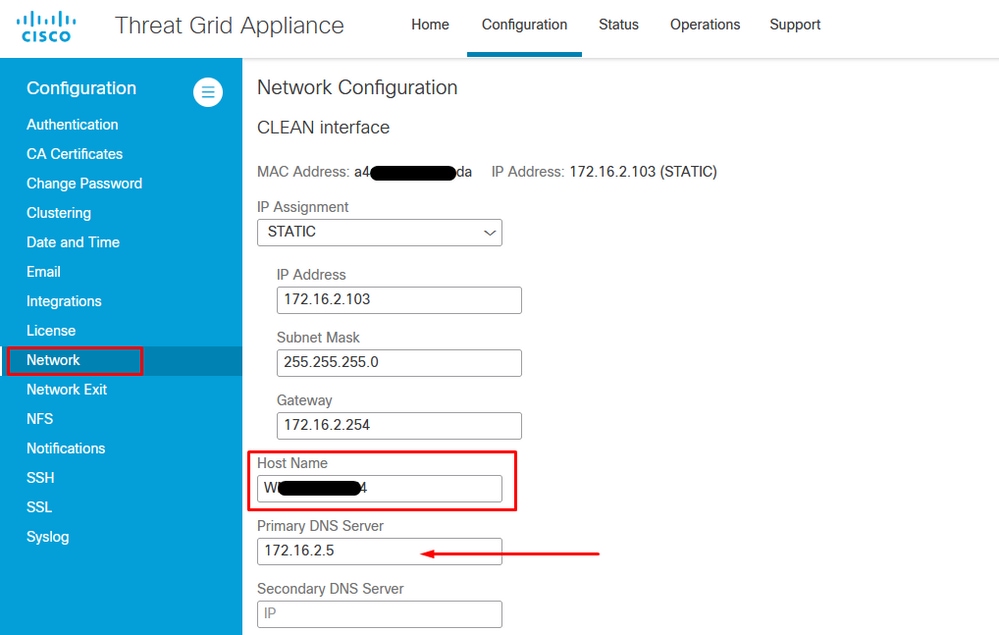

ステップ 1:図に示すように、TGAを設定します。

Clean Adminインターフェイス用の内部CA署名付き証明書

ステップ 1:adminとcleanの両方のインターフェイスに使用する秘密キーを生成します。

openssl ecparam -name secp521r1 -genkey -out private-ec-key.pem

ステップ 2:CSR の生成.

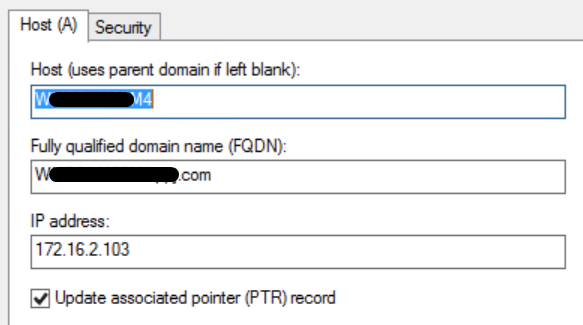

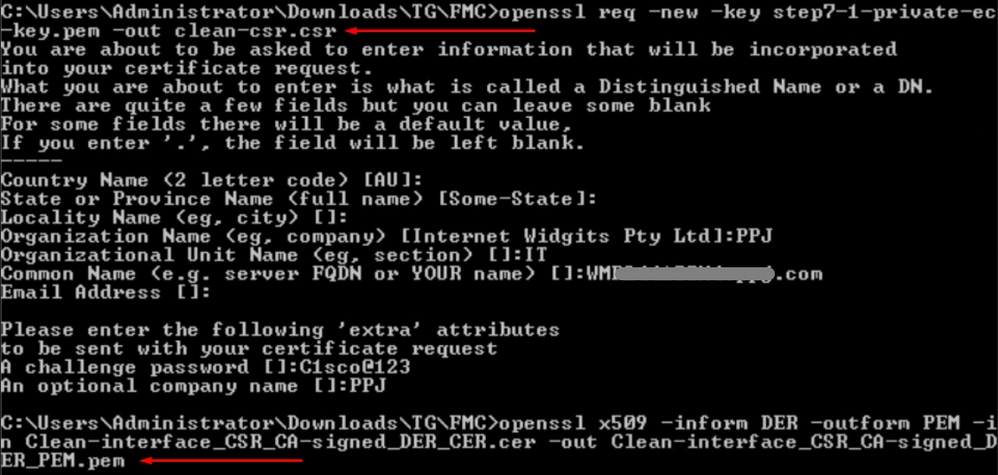

クリーンインターフェイス

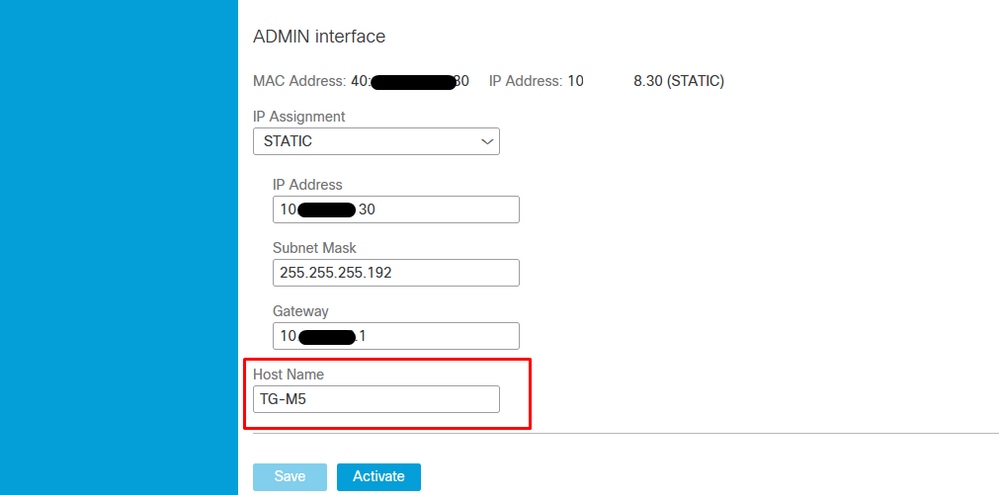

ステップ 1:CSRの作成に移動し、生成された秘密キーを使用します。

openssl req -new -key private-ec-key.pem -out MYCSR.csr

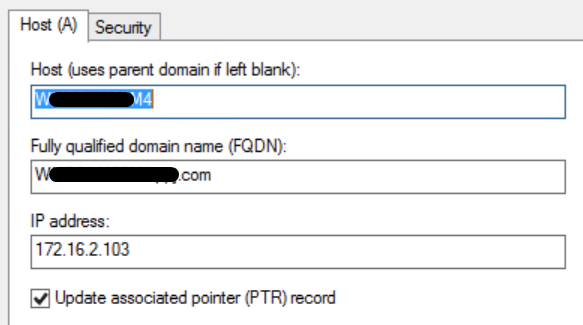

注:CSRのCN名は、「Network」の下で定義されているクリーンインターフェイスのホスト名と一致している必要があります。DNSエントリは、クリーンインターフェイスのホスト名を解決するDNSサーバ上に存在する必要あります。

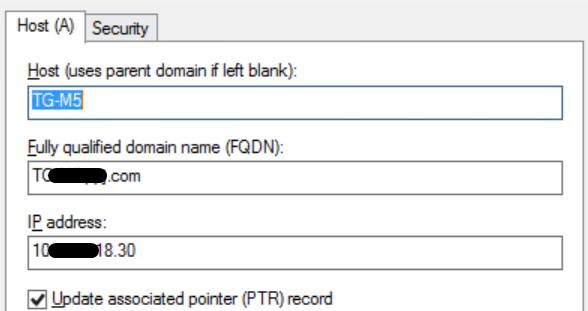

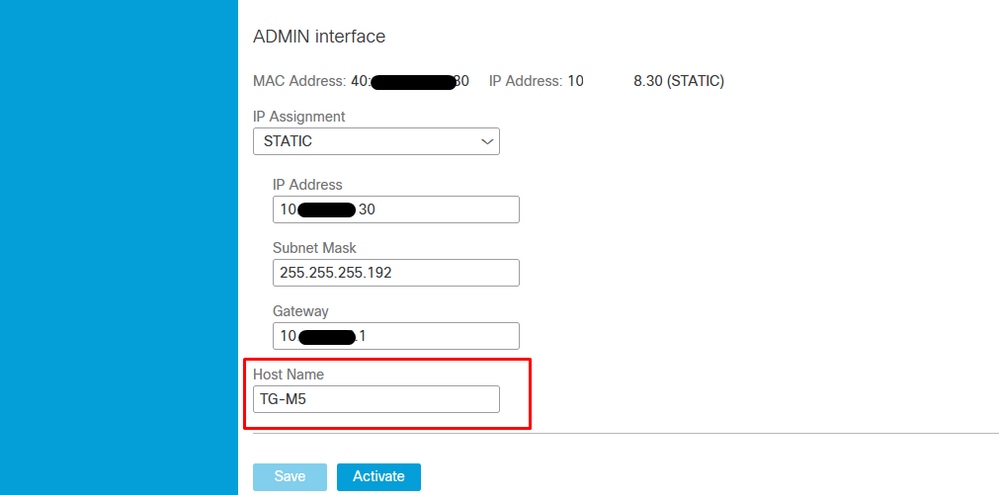

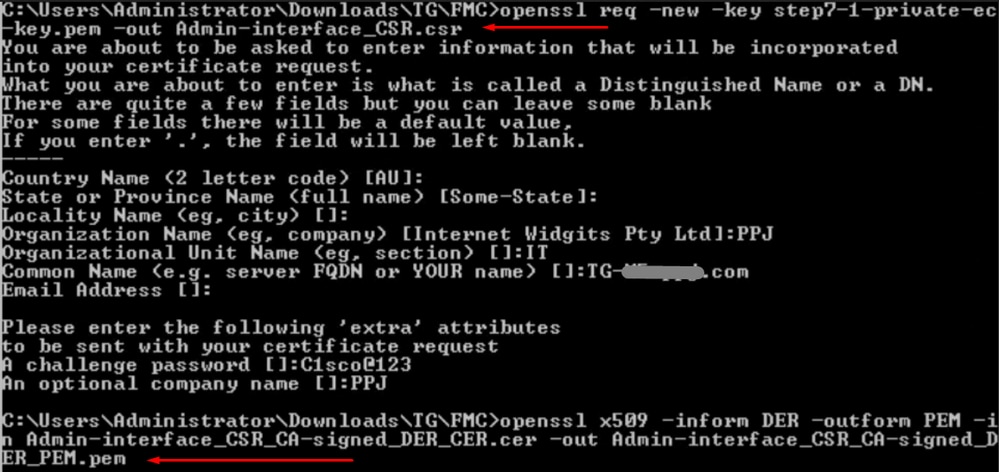

管理インターフェイス

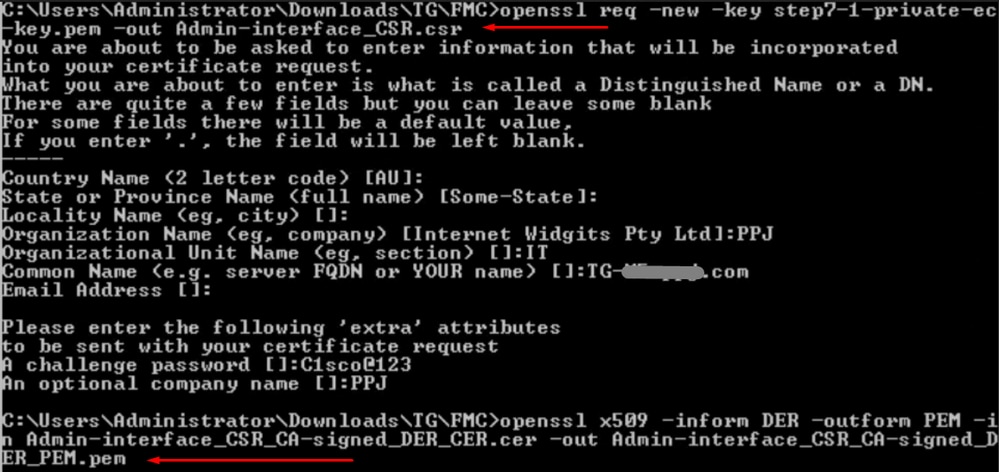

手順 1:CSRの作成に移動し、生成された秘密キーを使用します。

openssl req -new -key private-ec-key.pem -out MYCSR.csr

注:CSRのCN名は、「Network」の下で定義されている「admin interface」の「hostname」と一致している必要があります。クリーンインターフェイスのホスト名を解決するDNSサーバ上にDNSエントリが存在する必要あります。

ステップ 2:CSRはCAによって署名される必要があります。CER拡張を使用して、DER形式の証明書をダウンロードします。

ステップ 3:CERをPEMに変換します。

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem

クリーンインターフェイスCSRおよびCERからPEM

管理インターフェイスCSRおよびCERからPEM

FMC用の証明書の適切な形式

テキストエディタを使用したときにCER/CRT形式で読み取り可能な証明書がすでに提供されている場合は、拡張子をPEMに変更するだけです。

証明書が読み取り可能でない場合、DER形式をPEM読み取り可能な形式に変換する必要があります。

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem

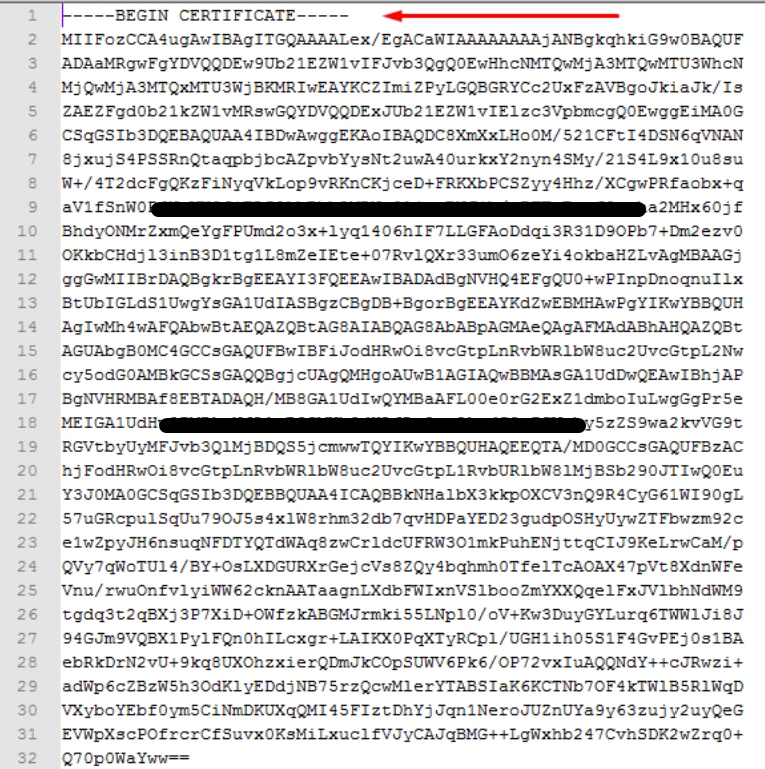

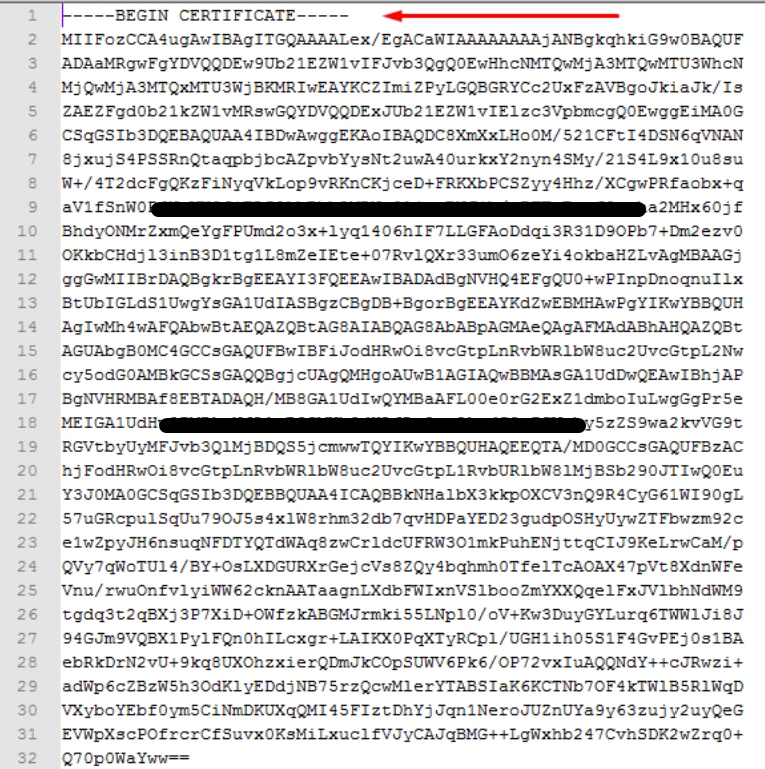

PEM

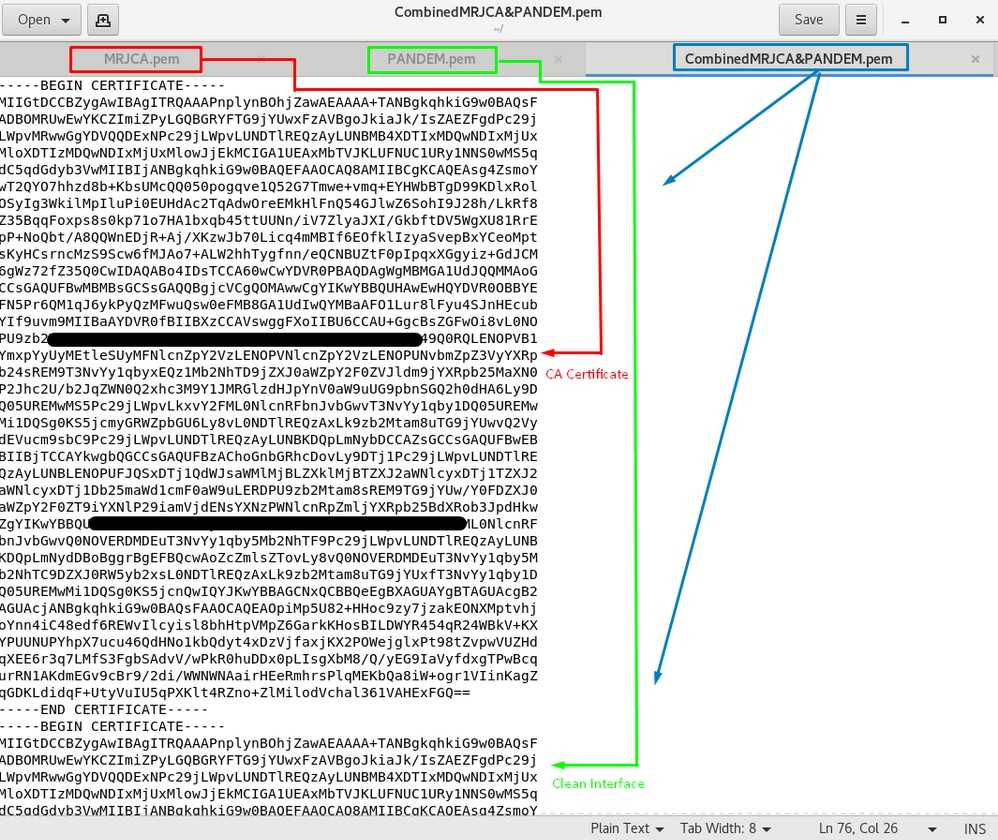

図に示すPEM読み取り可能フォーマットの例。

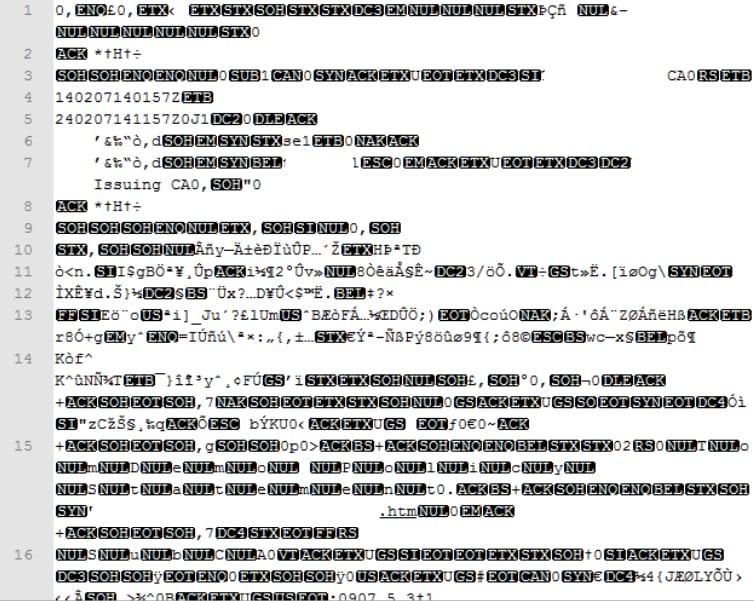

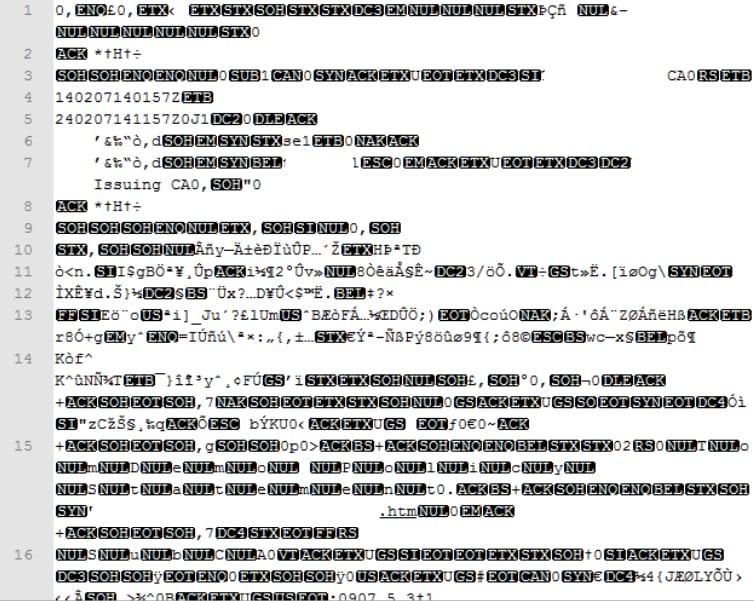

DER

図に示すDER読み取り可能フォーマットの例

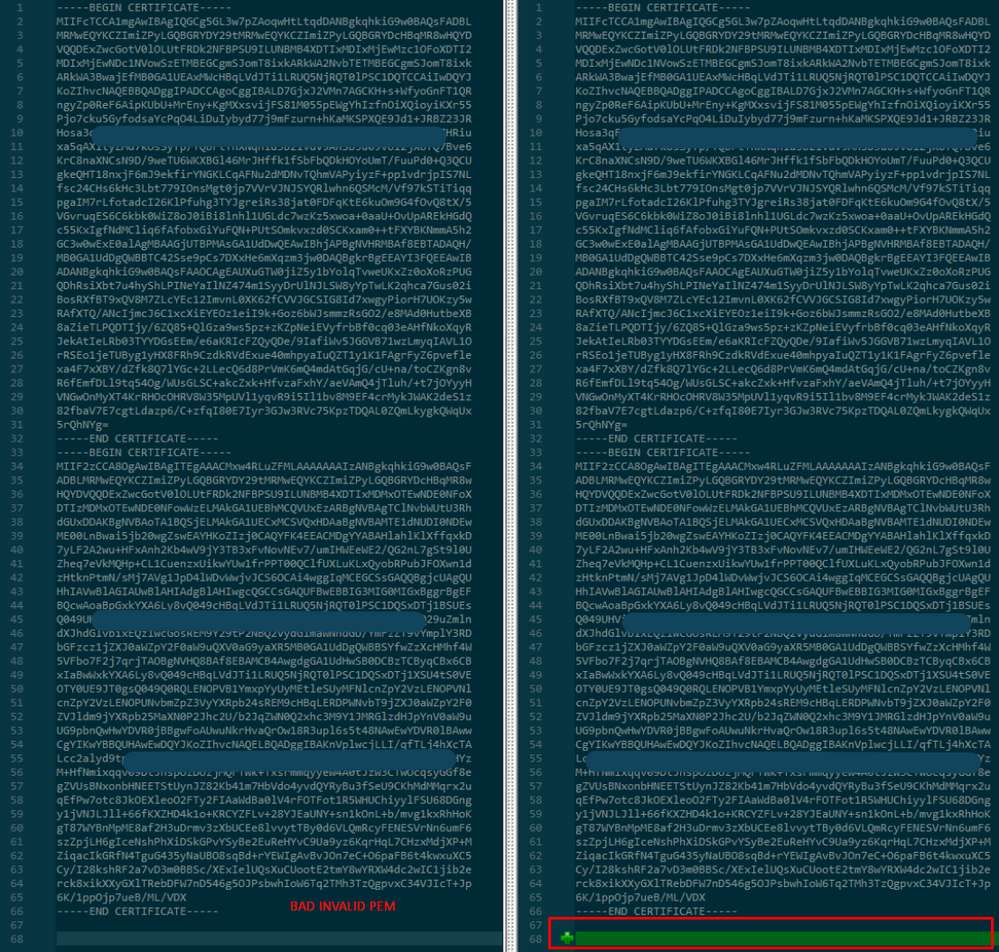

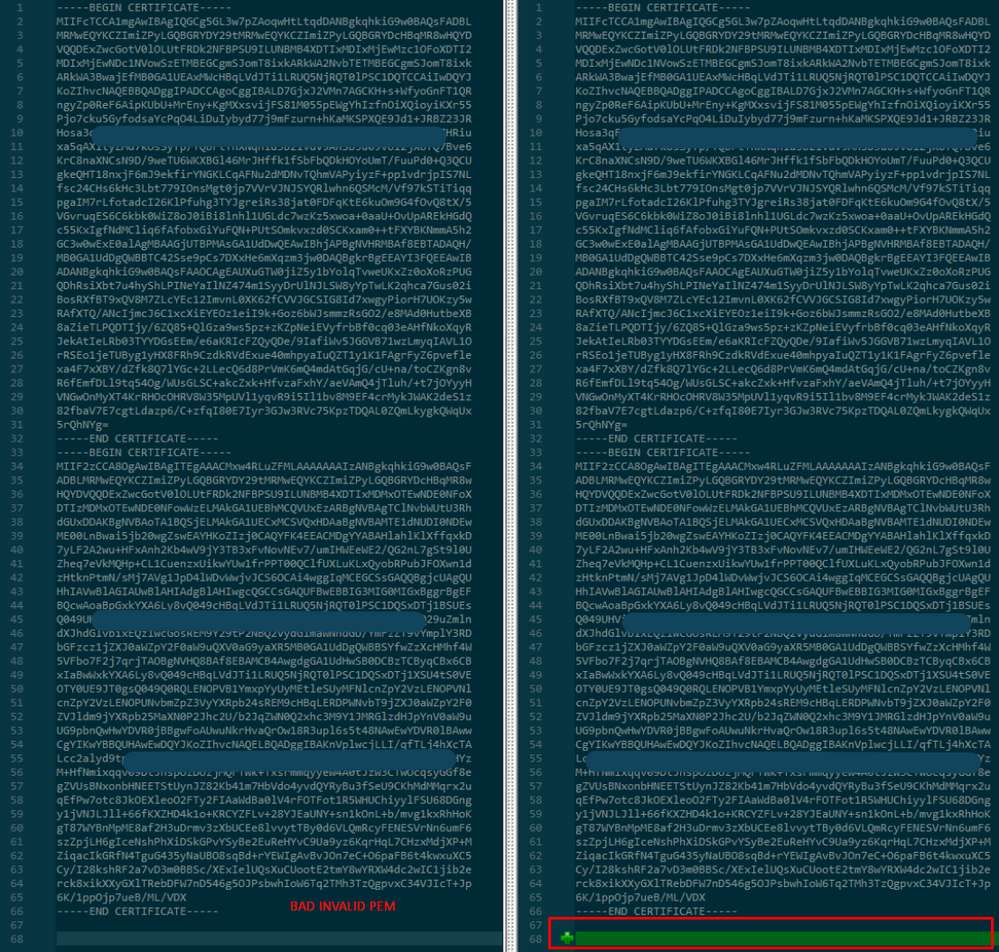

Windowsで作成された証明書とLinuxで作成された証明書の違い

両方の証明書を横に並べて比較するという簡単な方法で、メモ帳の比較プラグインを使用すると、行#68のエンコードされ++違いを回避できます。左側にはWindowsで作成された証明書が表示され、右側にはLinuxマシンで生成された証明書が表示されます。左側のPEMにはキャリッジリターンがあるため、FMCに対して証明書PEMが無効になります。ただし、メモ帳の++の1行を除き、テキストエディタで違いを見分けることはできません。

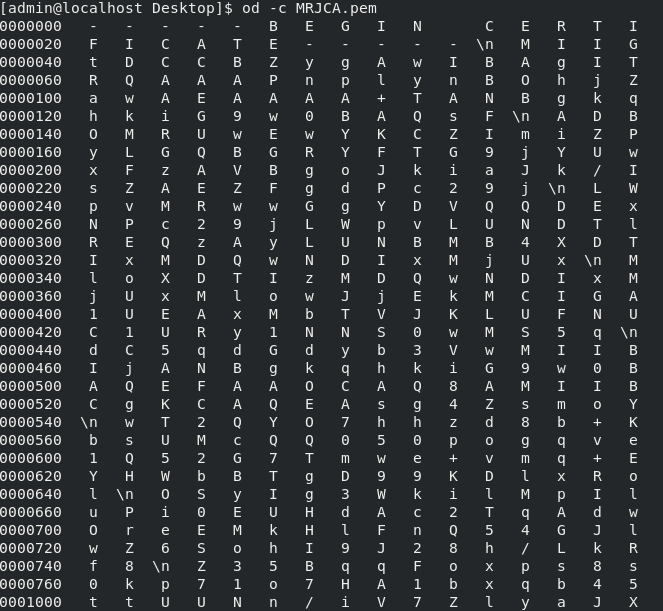

RootCAおよびCLEANインターフェイス用に新しく作成または変換したPEM証明書をLinuxマシンにコピーし、PEMファイルからキャリッジリターンを削除します。

sed -i 's/\r//'

たとえば、sed -i 's/\r//' OPADMIN.pemのようになります。

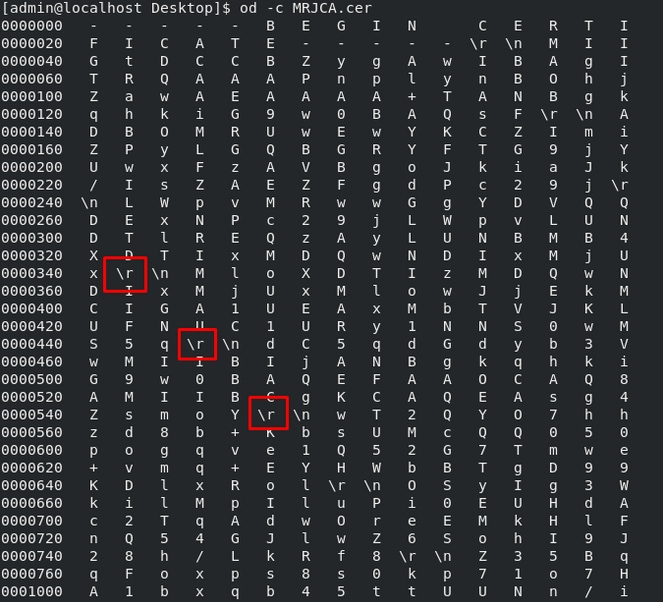

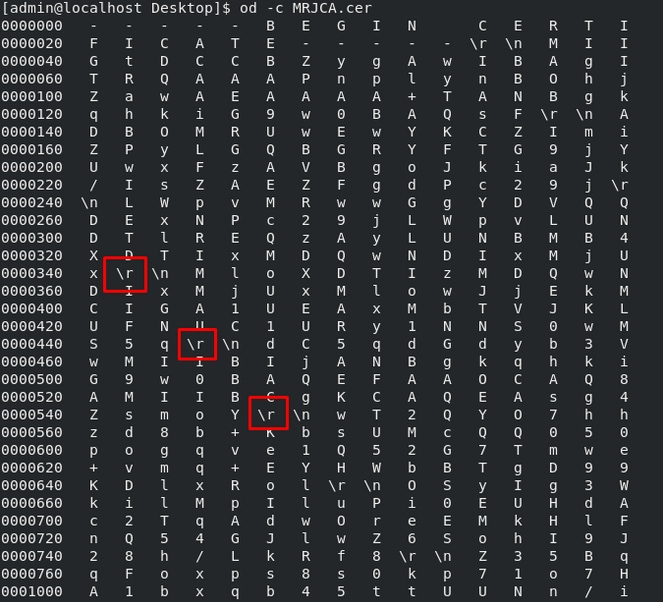

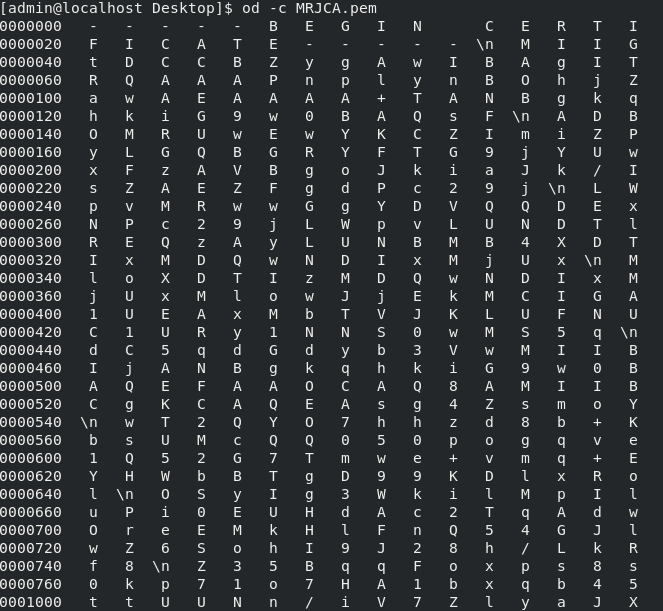

キャリッジリターンが存在するかどうかを確認します。

od -c

図に示すように、まだキャリッジリターンがある証明書が表示されます。

Linuxマシンで実行した後の証明書です。

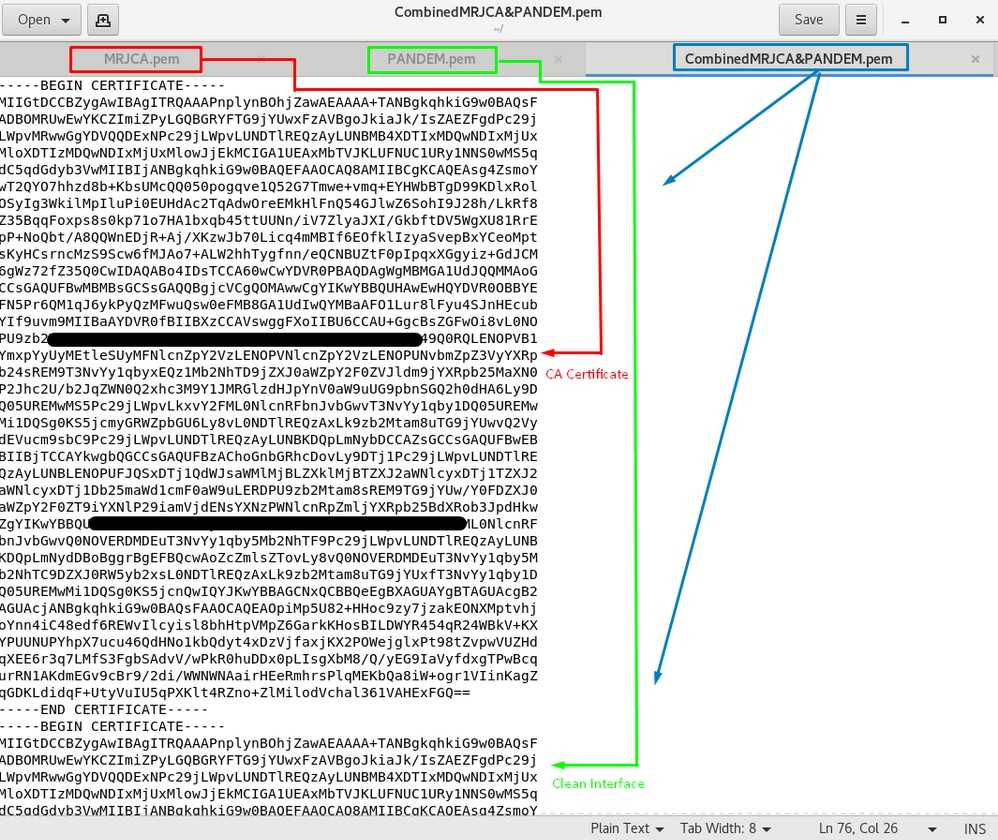

FMCでは、LinuxマシンでRoot_CAと非キャリッジ証明書を組み合わせて、次のコマンドを使用します。

cat >

例:cat Clean-interface_CSR_CA-signed_DER_CER_PEM_no-carriage.pem Root-CA.pem > combine.pem

または、Linuxマシンで新しいテキストエディタを開き、キャリッジリターンが削除された両方のクリーン証明書を1つのファイルに組み込み、.PEM拡張子を付けて保存することもできます。上にCA証明書、下にクリーンインターフェイス証明書が必要です。

これは、後でTGアプライアンスと統合するためにFMCにアップロードする証明書である必要があります。

Secure Malware AnalyticsアプライアンスおよびFMCへの証明書のアップロード

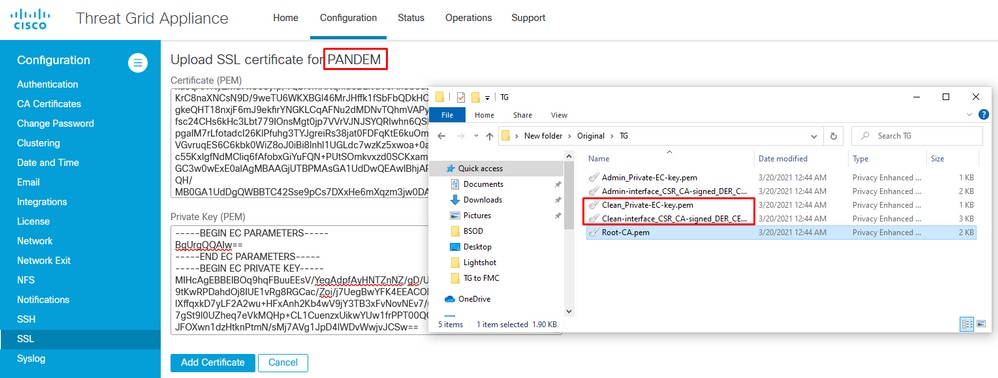

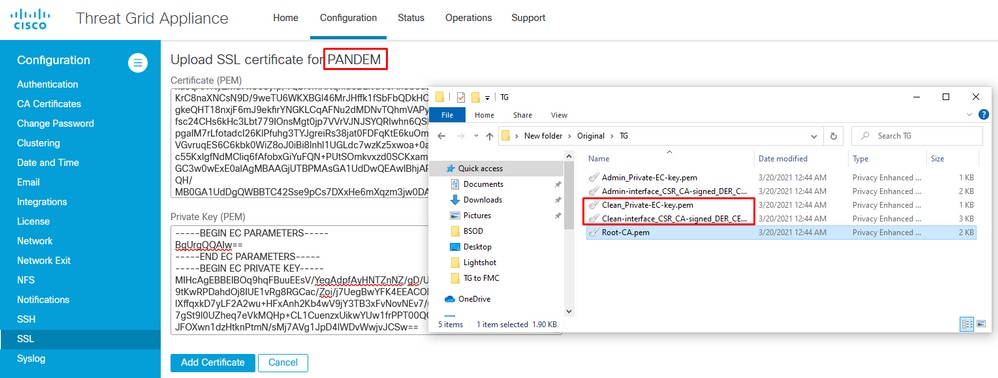

クリーンインターフェイスの証明書のアップロード

図に示すように、Configuration > SSL > PANDEM - Actions Upload New Certificate > Add Certificateの順に移動します。

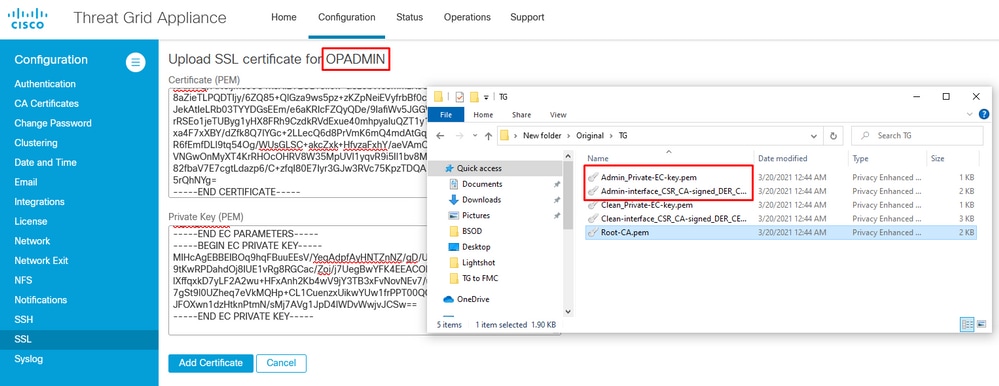

管理インターフェイスの証明書のアップロード

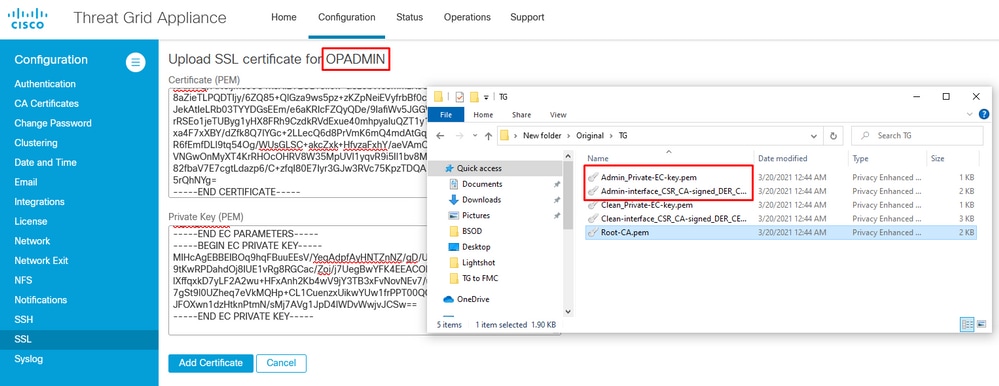

図に示すように、Configuration > SSL > OPADMIN - Actions Upload New Certificate > Add Certificateの順に移動します。

FMCへの証明書のアップロード

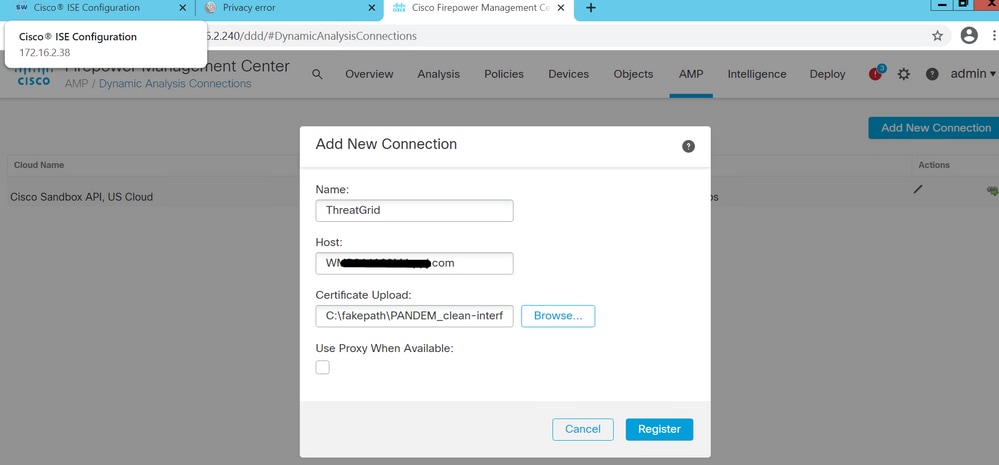

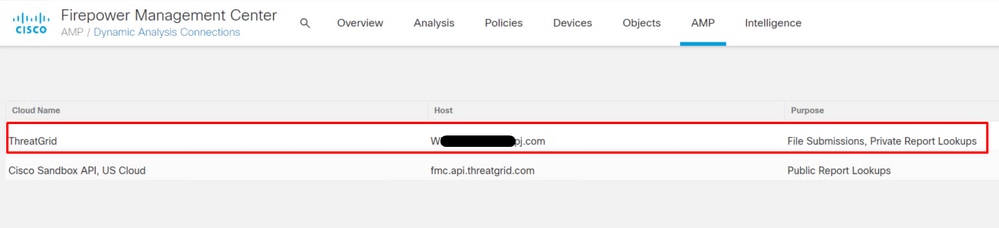

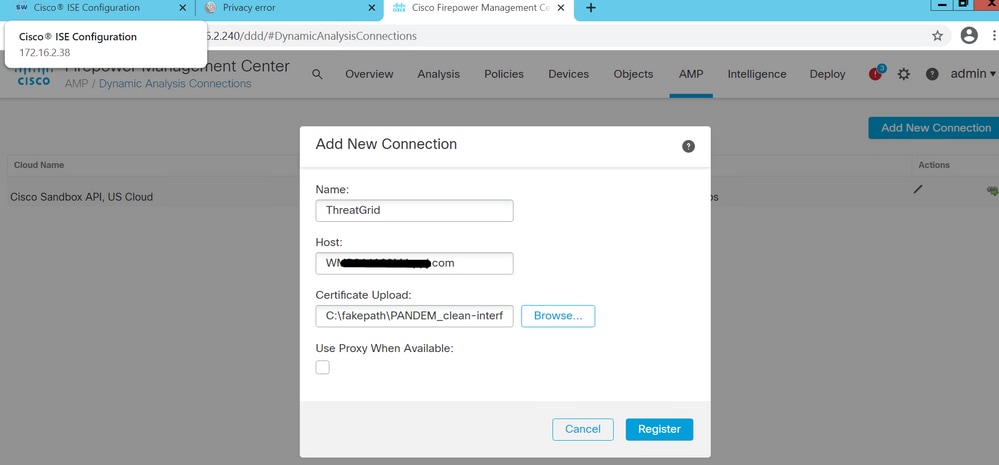

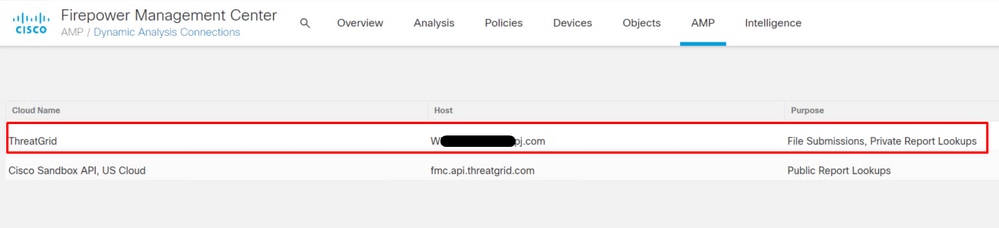

証明書をFMCにアップロードするには、AMP >動的分析接続>新しい接続の追加に移動し、必要な情報を入力します。

名前:識別する任意の名前。

ホスト:クリーンインターフェイスのCSR生成時に定義されたクリーンインターフェイスFQDN

Certificate:ROOT_CAとクリーンなinterface_no-carriageの組み合わせ証明書。

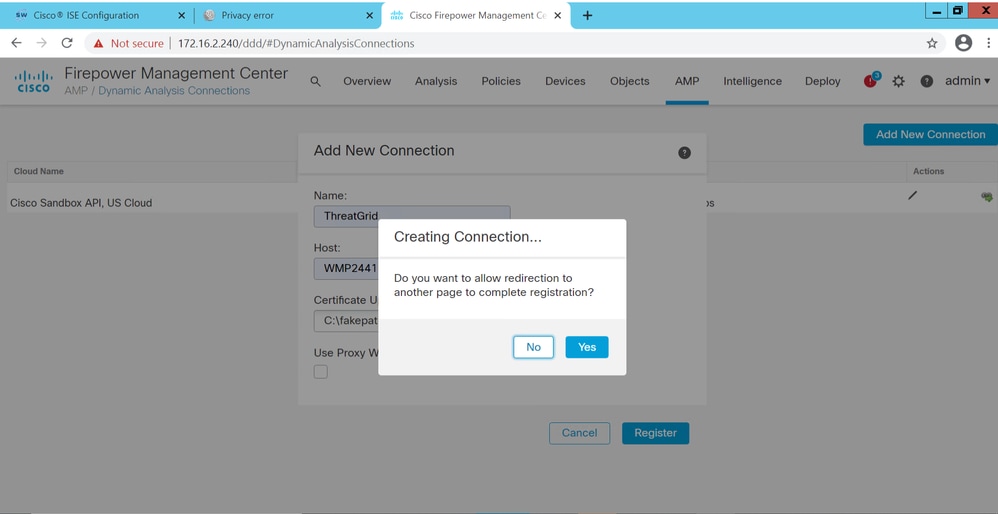

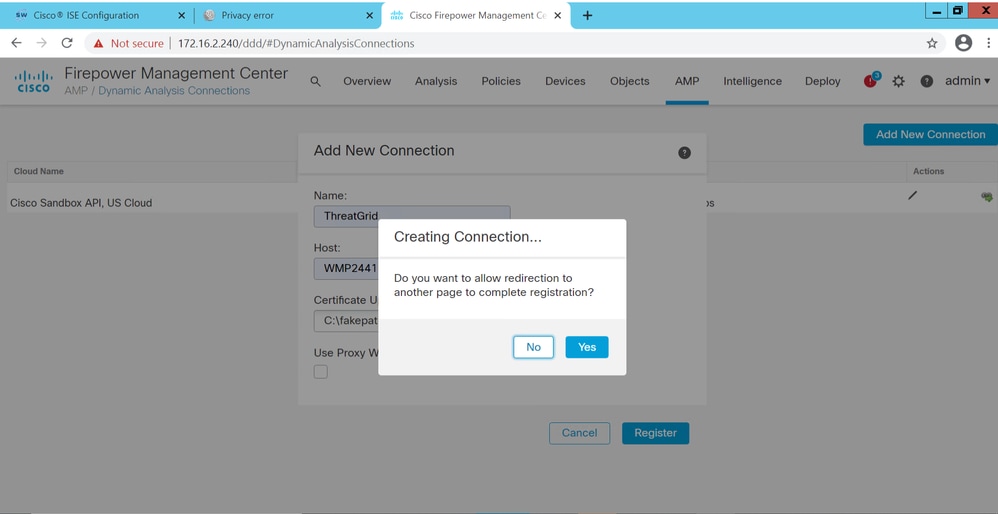

New Connectionが登録されると、ポップアップが表示されます。Yesボタンをクリックします。

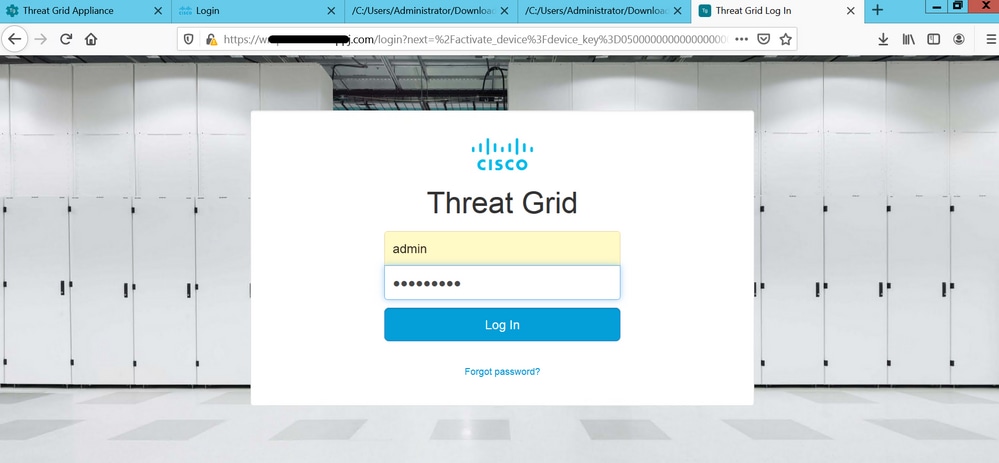

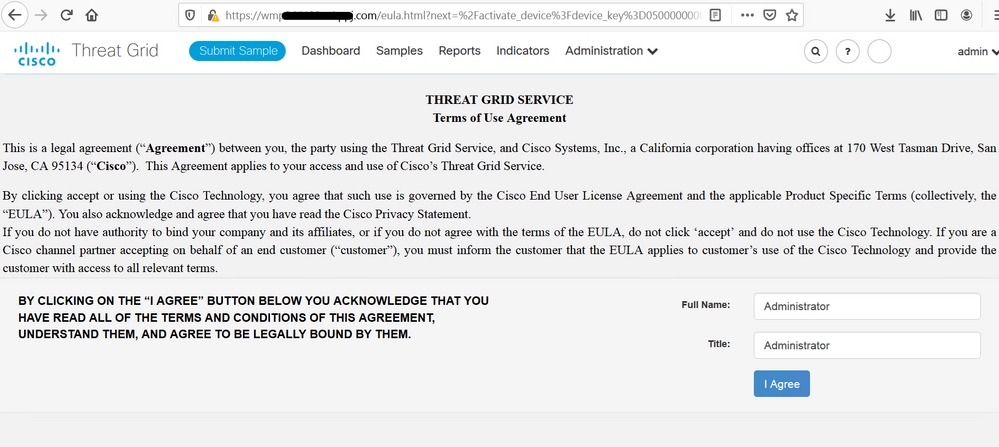

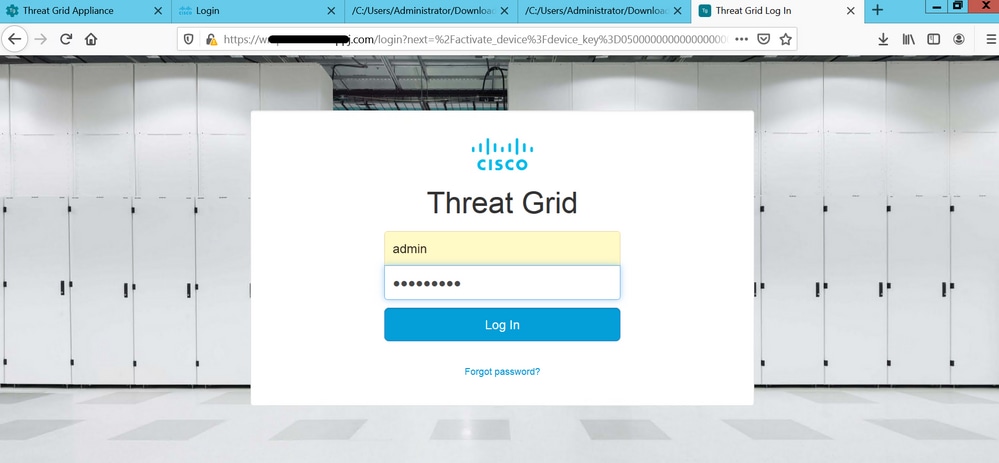

次の図に示すように、ページはSecure Malware Analyticsのクリーンインターフェイスとログインプロンプトにリダイレクトされます。

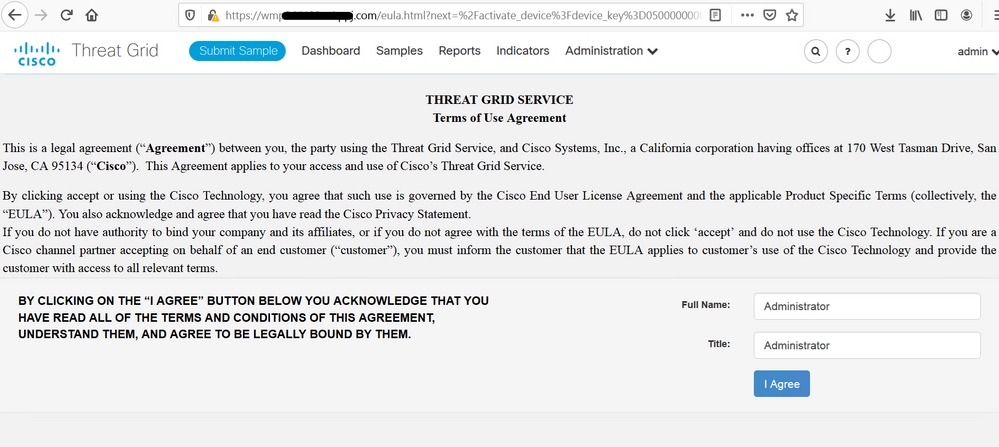

EULAに同意します。

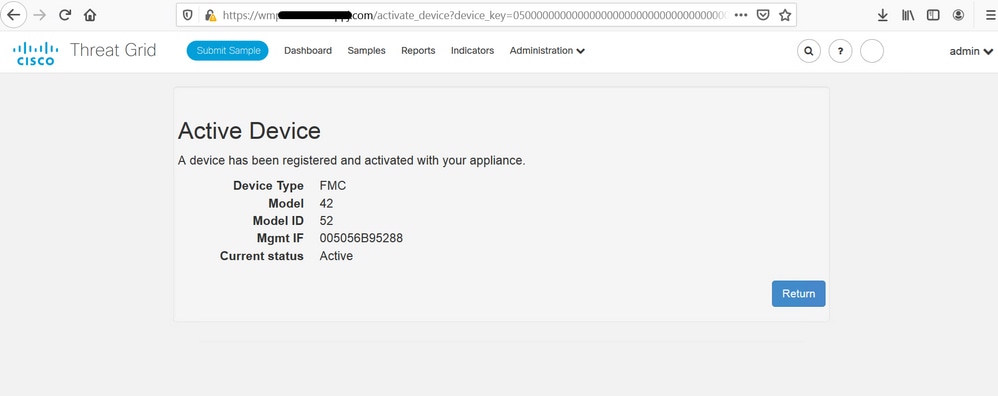

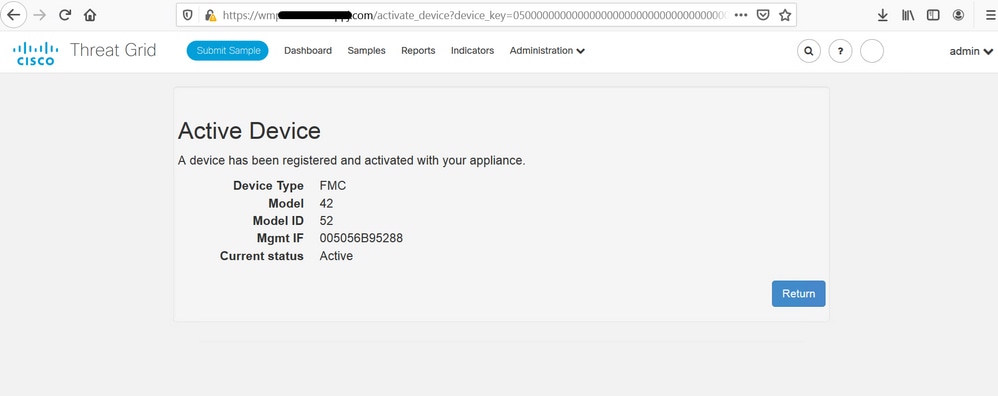

正常に統合されると、図に示すように、アクティブなデバイスが表示されます。

図に示すように、Return, back to FMC with successful Secure Malware Analytics integrationをクリックします。

関連情報

フィードバック

フィードバック