FTDでのOSPF設定のトラブルシューティング

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、マネージャとしてFMCを使用して、FTDデバイスのOSPF設定を確認し、トラブルシューティングする方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Open Shortest Path First(OSPF)の概念と機能

- Cisco Secure Firewall Management Center(FMC)

- Cisco Secure Firewall Threat Defense(FTD)

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- 仮想FTD 7.2.5

- 仮想FMC 7.2.5

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

OSPF の背景

FTDデバイスとその他のOSPF対応デバイスの間でダイナミックルーティングを使用するように、OSPFをFMCで設定できます。

FMCでは、異なるインターフェイスセットに対して2つのOSPFプロセスを同時に実行できます。

各デバイスには、OSPFプロセスのデバイス名に似たルータIDがあります。これはデフォルトで最も高いインターフェイスIPに設定されますが、別のIPにカスタマイズできます。

注意すべき重要な点は、OSPFアジャセンシー関係を形成するには、これらのパラメータがネイバーで一致する必要があることです。

- インターフェイスが同じIPネットワークに属している

- サブネット マスク

- 領域

- Hello間隔とDead間隔

- MTU

- エリアタイプ(標準/NSSA/スタブ)

- 認証

基本設定

このセクションでは、ネイバーとの隣接関係の検索を開始するためにOSPFに設定される基本パラメータを示します。

1. Devices > Device Management > Edit deviceの順に移動します

2. Routingタブをクリックします。

3. 左側のメニューバーでOSPFをクリックします。

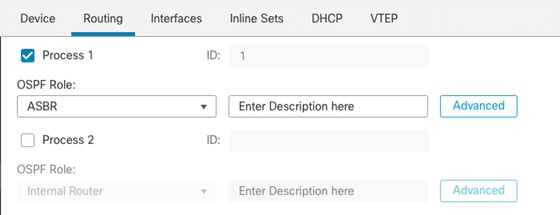

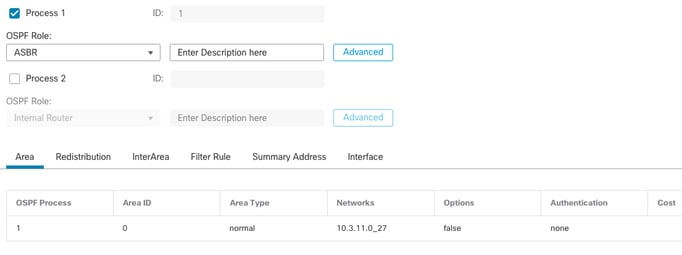

4. Process 1を選択して、OSPF設定を有効にします。FTDは、異なるインターフェイスセット上で2つのプロセスを同時に実行できます。

エリア境界ルータ(ABR)は2つの異なるエリアの間に配置され、自律システム境界ルータ(ASBR)は他のルーティングプロトコルを使用しているデバイスの間に配置されます。

5. OSPFロールとして、Internal、ABR、ASBR、ABRおよびASBRのいずれかを選択します。

ロールの選択

ロールの選択

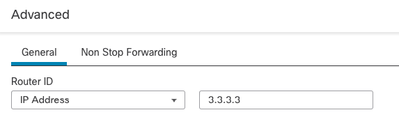

6. (オプション)自動ルータIDを変更します。OSPFロールの横にあるAdvancedを選択し、IPアドレスとしてRouter IDを選択してカスタマイズします。

ルータIDの選択

ルータIDの選択

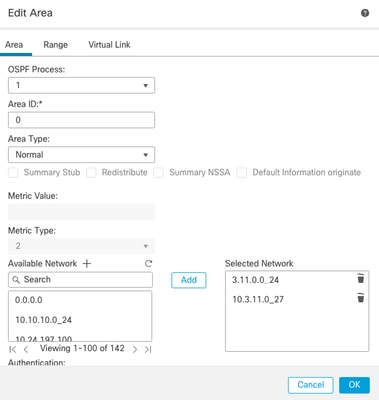

7. 「領域」>「追加」を選択します。

8. エリア情報を入力します。

- OSPFプロセス

- エリア ID

- エリアタイプ

- 利用可能なネットワーク

9. OKをクリックして設定を保存します。

領域の選択

領域の選択

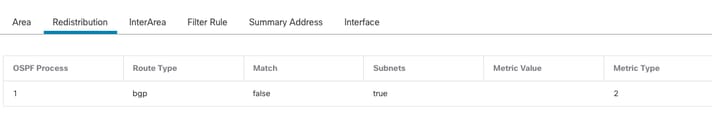

再配布

FTDは、あるOSPFプロセスから別のOSPFプロセスにルートを再配布できます。RIP、BGP、EIGRP(7.2以降のバージョン)、スタティックルート、および接続されたルートからのOSPFルーティングプロセスへの再配布も可能です。

1. OSPF再配布を設定するには、Devices > Device Management > Edit deviceの順に移動します。

2. Routingをクリックします。

3. OSPFをクリックします。

4. Redistribution > Addの順に選択します。

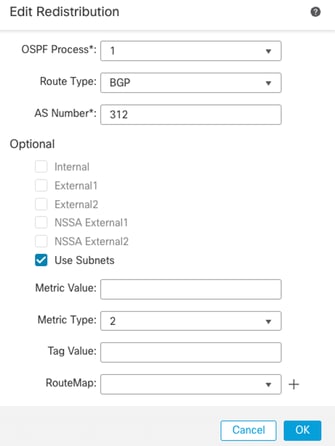

5. 再配布フィールドを入力します。

- OSPFプロセス

- ルートタイプ(再配布元)

- Static

- 接続済み

- OSPFプロセス

- BGP

- RIP

- EIGRP

BGPとEIGRPの場合は、AS番号を追加します。

6. (オプション)サブネットを使用するかどうかを選択します。

7. 「メトリック・タイプ」を選択します。

- タイプ1は外部メトリックを使用し、ASBRに到達する各ホップの内部コストを追加します。

- タイプ2では、外部メトリックのみが使用されます。

8. OKをクリックして変更を保存します。

再配布の設定

再配布の設定

フィルタリング

エリア間フィルタリングを実行して、エリア間でインバウンドまたはアウトバウンドに送信されるルートを制限できます。このアクションは、ABRでのみ実行されます。

フィルタリングはプレフィックスリストで設定され、OSPF設定にリンクされます。これはオプションの機能であり、OSPFの動作には必要ありません。

1. OSPFエリア間フィルタリングを設定するため、Devices > Device Management > Edit deviceの順に選択します。

2. Routingをクリックします。

3. OSPFをクリックします。

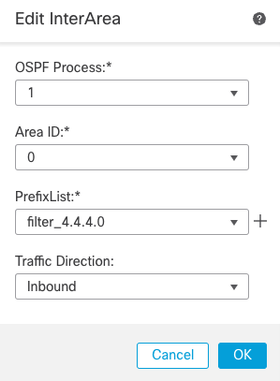

4. 「Inter-Area > Add」を選択します。

5. フィルタリングフィールドを設定します。

- OSPFプロセス

- エリア ID

- プレフィックスリスト

- トラフィックの方向:着信または発信

エリア間フィルタリングの設定

エリア間フィルタリングの設定

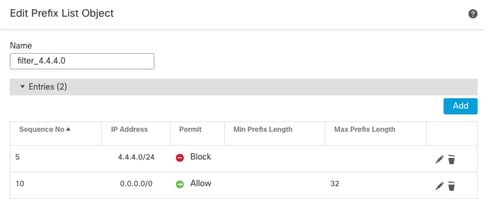

6. プレフィックスリストが設定されている場合は、ステップ10に進みます。新しいプレフィックスリストを作成する必要がある場合は、プラス記号を選択するか、Objects > Object Management > Prefix Lists > IPv4 prefix list > Addから作成します。

7. Addエントリをクリックします。

8. 次のフィールドでプレフィックスリストを設定します。

- シーケンス番号

- IP アドレス

- アクション

- 最小/最大プレフィックス長(オプション)

プレフィックスリストオブジェクトの編集

プレフィックスリストオブジェクトの編集

9. OKをクリックして、プレフィックスリストを保存します。

10. OKをクリックして、エリア間設定を保存します。

インターフェイスのパラメータ

OSPFに参加するインターフェイスごとに変更可能なパラメータがあります。

1. OSPFインターフェイスパラメータを設定するために、Devices > Device Management > Edit deviceの順に移動します。

2. Routingをクリックします。

3. OSPFをクリックします。

4. Interface > Addの順に選択します。

5. 変更するパラメータを選択します

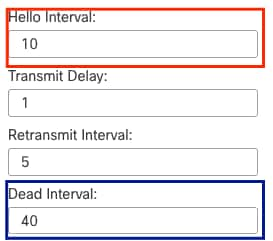

HelloタイマーとDeadタイマー

OSPF Helloパケットは、デバイス間の隣接関係を維持するために送信されます。これらのパケットは、設定可能な間隔で送信されます。また、dead間隔内に隣接ルータからhelloパケットを受信しなかった場合、隣接ルータはダウン状態に移行します。

デフォルトのhello間隔は10秒で、dead間隔はhello間隔の4倍の40秒です。これらの間隔は、ネイバー間で一致している必要があります。

タイマーの設定

タイマーの設定

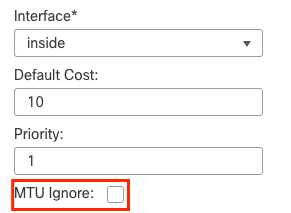

MTU無視OSPF

MTU ignoreチェックボックスは、ネイバーインターフェイス間でのMTUの不一致が原因でOSPF隣接関係がEXSTART状態のままになるのを回避するためのオプションです。この状態では、ネイバー間でDBDが送信され、サイズの違いによって問題が発生する可能性があるため、MTUの一致が確認されます。ただし、このオプションをオフにしておくことを推奨します。

MTU無視チェック設定

MTU無視チェック設定

認証

インターフェイスOSPF認証には、3つの異なるタイプを選択できます。デフォルトでは、認証は有効になっていません。

- なし

- パスワード:クリアテキストパスワード

- MD5:MD5ハッシングを使用します

MD5はセキュリティを提供するハッシュアルゴリズムであるため、認証として使用することをお勧めします。

MD5 IDとMD5キーを設定し、OKをクリックして保存します。

MD5キーの設定

MD5キーの設定

MD5キーまたはパスワードは、認証されるネイバーのインターフェイスパラメータと一致している必要があります。

一般的なCLIの検証

トポロジの例

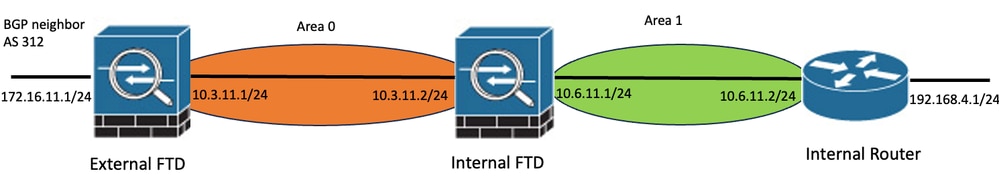

次のネットワークトポロジを例として検討します。

ネットワークトポロジの例

ネットワークトポロジの例

次の点を考慮してください。

- OSPFは外部FTD、内部FTD、および内部ルータで設定されます。

- 外部FTDはASBRロール、内部FTDはABR、内部ルータは内部ロールとして選択されます。

- エリア0は外部FTDと内部FTDの間に作成され、エリア1は内部FTDと内部ルータの間に作成されます。

- 外部FTDは、別のデバイスとのBGPネイバーシップも実行しています。

- 自律システム(AS)312によって学習されたBGPルートはOSPFに再配布されます。

- MTUと間隔はデフォルト値で設定されています。

- 内部FTDは、内部ルータから学習したエリア0への着信エリア間ルートをフィルタリングしています。

- インターフェイス認証は、OSPFに参加するすべてのデバイスでMD5として設定されます。

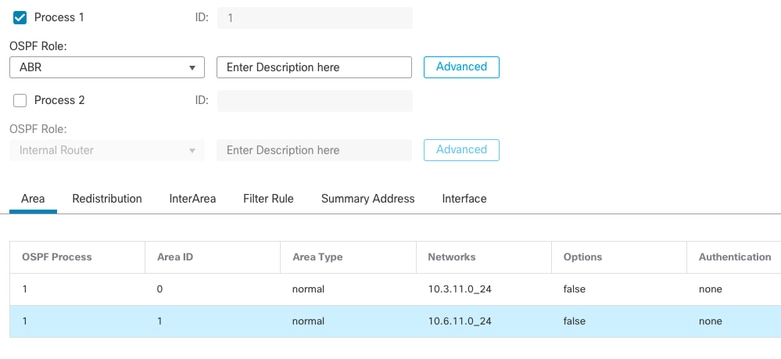

内部FTD

内部FTDの設定は次のように表示されます。

MD5認証を使用したインターフェイス設定

interface GigabitEthernet0/0

nameif inside

security-level 0

ip address 10.6.11.1 255.255.255.0

ospf message-digest-key 1 md5 *****

ospf authentication message-digest

!

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 10.3.11.2 255.255.255.0

ospf message-digest-key 1 md5 *****

ospf authentication message-digest

!

OSPF設定では、ネットワーク10.3.11.0/24はエリア0にアドバタイズされ、ネットワーク10.6.11.0/24はエリア1のネイバーにアドバタイズされます。

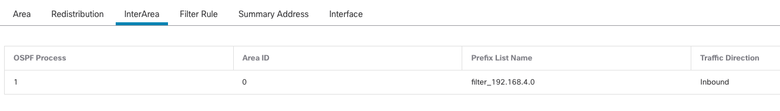

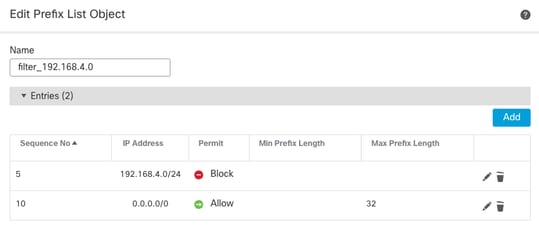

エリア間フィルタリングでは、エリア0に入る着信ルートにプレフィックスリストを適用しています。このプレフィックスリストでは、内部ルータからのネットワーク192.168.4.0が拒否され、その他はすべて許可されます。

内部FTDエリアの設定

内部FTDエリアの設定

内部FTDフィルタリングの設定

内部FTDフィルタリングの設定

内部FTDプレフィックスリスト

内部FTDプレフィックスリスト

router ospf 1

network 10.3.11.0 255.255.255.0 area 0

network 10.6.11.0 255.255.255.0 area 1

area 0 filter-list prefix filter_192.168.4.0 in

log-adj-changes

prefix-list filter_192.168.4.0 seq 5 deny 192.168.4.0/24

prefix-list filter_192.168.4.0 seq 10 permit 0.0.0.0/0 le 32

外部FTD

外部FTDの設定は、CLIで次のように表示されます。

MD5認証を使用したインターフェイス設定。

interface GigabitEthernet0/0

nameif inside

security-level 0

ip address 10.3.11.1 255.255.255.0

ospf message-digest-key 1 md5 *****

ospf authentication message-digest

!

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 172.16.11.1 255.255.255.0

!

OSPF設定では、ルート10.3.11.0/24がエリア0の内部FTDにアドバタイズされています。

OSPFへのBGP再配布も確認できます。

外部FTDエリアの設定

外部FTDエリアの設定

外部FTD再配布の設定

外部FTD再配布の設定

router ospf 1

network 10.3.11.0 255.255.255.0 area 0

log-adj-changes

redistribute bgp 312 subnets

トラブルシューティングのためのコマンド

OSPFが期待どおりに動作しているかどうかを判断するのに役立ついくつかのコマンドがあります。

注:これらのコマンドは、FTDトラブルシューティングファイルがOSPFの設定とは別に生成され、FTD CLIから手動で入力する必要がある場合、show tech filesには表示されません。

show running-configルータ

このコマンドは、OSPFだけでなく、ダイナミックルーティングプロトコルの設定も表示します。

CLIでOSPF関連の設定を確認するのに役立ちます。

show route

show routeの出力には、現在使用可能なルートに関する重要な情報が示されます。

- OSPFを通じて学習されたルートは、文字Oで示されます。

- エリア間ルートは、文字O IAで示されます。

- 再配布によって別のルーティングプロトコルから学習されたルートには、選択されたメトリックタイプに応じて文字O E1またはO E2が表示されます。

内部FTDからのshow routeの出力では、ASBRネイバーの10.3.11.1から認識されている外部ルートが3つ存在することが示されています。

また、同じエリアのネイバー10.6.11.2から学習したネットワーク192.168.4.0/24も示しています。

Internal-FTD# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route, + - replicated route SI - Static InterVRF Gateway of last resort is not set C 10.3.11.0 255.255.255.0 is directly connected, outside L 10.3.11.2 255.255.255.255 is directly connected, outside O E2 10.5.11.0 255.255.255.224 [110/1] via 10.3.11.1, 6w5d, outside O E2 10.5.11.32 255.255.255.224 [110/1] via 10.3.11.1, 6w5d, outside O E2 10.5.11.64 255.255.255.224 [110/1] via 10.3.11.1, 6w5d, outside C 10.6.11.0 255.255.255.0 is directly connected, inside L 10.6.11.1 255.255.255.255 is directly connected, inside O 192.168.4.0 255.255.255.0 [110/20] via 10.6.11.2, 02:19:24, inside

外部FTDから、ルート10.6.11.0/24はネイバー10.3.11.2から認識されており、別のエリアに属していることがわかります。

ルート192.168.4.0/24は、内部FTDでフィルタリングされているため、この出力には表示されません。

さらに、内部FTDで見られるように、別のデバイスから学習した3つのBGPルートが外部タイプ2ルートとしてOSPFに再配布されています。

External-FTD# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is not set

C 10.3.11.0 255.255.255.0 is directly connected, inside

L 10.3.11.1 255.255.255.255 is directly connected, inside

B 10.5.11.0 255.255.255.224 [20/0] via 172.16.11.2, 6w5d

B 10.5.11.32 255.255.255.224 [20/0] via 172.16.11.2, 6w5d

B 10.5.11.64 255.255.255.224 [20/0] via 172.16.11.2, 6w5d

O IA 10.6.11.0 255.255.255.0 [110/20] via 10.3.11.2, 02:03:27, inside

C 172.16.11.0 255.255.255.0 is directly connected, outside

L 172.16.11.1 255.255.255.255 is directly connected, outsideshow ospf neighborコマンド

このコマンドは、OSPFアジャセンシー関係のステートがどのようなものであるか、およびそのネイバーが代表ルータ(DR)、バックアップ代表ルータ(BDR)、またはその他(DROTHER)であるかどうかを確認するのに役立ちます。

DRは、ネットワークに変更があるたびに、同じサブネット内の残りのデバイスを更新するデバイスです。BDRが使用できなくなった場合は、BDRがDRの役割を引き受けます。

これは、ネイバーのルータID、およびネイバーが既知であるIPアドレスとインターフェイスを表示するため、便利です。

デッドタイムのカウントダウンも確認されます。デフォルトのタイマーを使用している場合は、新しいhelloパケットが送信されてタイマーが再起動されるまでの時間が00:40から00:30に下がっていることを確認できます。

この時間が0になると、隣接関係は失われます。

この例では、内部FTDの出力は、このデバイスがFULL状態のBDRであり、2つのネイバーのそれぞれが各インターフェイスから到達可能なDRであることを示しています。ルータIDはそれぞれ10.3.11.1と192.168.4.1です。

Internal-FTD# show ospf neighbor Neighbor ID Pri State Dead Time Address Interface 10.3.11.1 1 FULL/DR 0:00:38 10.3.11.1 outside 192.168.4.1 1 FULL/DR 0:00:33 10.6.11.2 inside

show ospf interface(隠しコマンド)

show ospf interfaceの出力には詳細情報が表示され、設定された各インターフェイスでのOSPFプロセスについてより広い視野で説明しています。

この出力に表示されるパラメータの一部を次に示します。

- OSPFプロセスID

- ルータ ID

- メトリック(コスト)

- 状態:DR、BDR、またはDROTHER

- DRとBDRは誰か

- HelloおよびDeadタイマー間隔

- ネイバーサマリー

- 認証の詳細

内部FTDからの次の出力では、このデバイスが両方のインターフェイス上で実際にBDRであり、ネイバーがshow ospf neighborsからの情報と一致していることが確認できます。

Internal-FTD#show ospf interface

outside is up, line protocol is up

Internet Address 10.3.11.2 mask 255.255.255.0, Area 0

Process ID 1, Router ID 10.6.11.1, Network Type BROADCAST, Cost: 10

Transmit Delay is 1 sec, State BDR, Priority 1

Designated Router (ID) 10.3.11.1, Interface address 10.3.11.1

Backup Designated router (ID) 10.6.11.1, Interface address 10.3.11.2

Timer intervals configured, Hello 10, Dead 40, Wait 40, Retransmit 5

oob-resync timeout 40

Hello due in 0:00:04

Supports Link-local Signaling (LLS)

Cisco NSF helper support enabled

IETF NSF helper support enabled

Index 1/1, flood queue length 0

Next 0x0(0)/0x0(0)

Last flood scan length is 1, maximum is 2

Last flood scan time is 0 msec, maximum is 0 msec

Neighbor Count is 1, Adjacent neighbor count is 1

Adjacent with neighbor 10.3.11.1 (Designated Router)

Suppress hello for 0 neighbor(s)

Cryptographic authentication enabled

Youngest key id is 1

inside is up, line protocol is up

Internet Address 10.6.11.1 mask 255.255.255.0, Area 1

Process ID 1, Router ID 10.6.11.1, Network Type BROADCAST, Cost: 10

Transmit Delay is 1 sec, State BDR, Priority 1

Designated Router (ID) 192.168.4.1, Interface address 10.6.11.2

Backup Designated router (ID) 10.6.11.1, Interface address 10.6.11.1

Timer intervals configured, Hello 10, Dead 40, Wait 40, Retransmit 5

oob-resync timeout 40

Hello due in 0:00:03

Supports Link-local Signaling (LLS)

Cisco NSF helper support enabled

IETF NSF helper support enabled

Index 1/2, flood queue length 0

Next 0x0(0)/0x0(0)

Last flood scan length is 1, maximum is 2

Last flood scan time is 0 msec, maximum is 0 msec

Neighbor Count is 1, Adjacent neighbor count is 1

Adjacent with neighbor 192.168.4.1 (Designated Router)

Suppress hello for 0 neighbor(s)

Cryptographic authentication enabled

Youngest key id is 1

show ospf database(隠し)

このコマンドは、OSPFのリンクステートアドバタイズメント(LSA)タイプの詳細情報を提供します。出力は複雑で、より詳細なトラブルシューティングを行う場合にのみ役立ちます。

LSAは、OSPFが完全なルーティングテーブルを送信する代わりに、デバイス間で情報や更新を交換する方法です。

最も一般的なLSAタイプは次のとおりです。

タイプ1:ルータリンクステート:アドバタイジングルータのルータID

タイプ2 – ネットワークリンクの状態 – 指定ルータと同じリンクに接続されているインターフェイス。

タイプ3:集約ネットワークリンク状態:エリア境界ルータ(ABR)によってこのエリアに挿入されたエリア間ルート。

タイプ4:サマリーASBリンク状態:自律システム境界ルータ(ASBR)のルータID。

タイプ5:AS外部リンク状態:ASBRから学習された外部ルート。

このことを考慮すると、このコマンドの出力は内部FTDの例と解釈できます。

- データベースはエリアごとに表示されます。

- リンクID列には、注意すべき重要な情報が含まれています。

- 前述したように、タイプ1はエリア内の各デバイスのルータIDを示し、タイプ2は各サブネットリンクのDRを示します。この例では、エリア0の場合は10.3.11.1、エリア1の場合は10.6.11.2です。

- タイプ3は、エリア0に対するABR 10.6.11.0およびエリア1に対するABR 10.3.11.0によって各エリアに挿入されたエリア間ルートを示します。

- タイプ4は、ASBRのルータIDを示します。エリア1は、10.3.11.1デバイスがプロセスのASBRであることを確認します。

- タイプ5は、ASBRによって再配布されたルートを示します。この例では、3つの外部ルート(10.5.11.0、10.5.11.32、および10.5.11.64)があります。

Internal-FTD# show ospf database

OSPF Router with ID (10.6.11.1) (Process ID 1)

Router Link States (Area 0)

Link ID ADV Router Age Seq# Checksum Link count

10.3.11.1 10.3.11.1 234 0x8000002b 0x4c4d 1

10.6.11.1 10.6.11.1 187 0x8000002e 0x157b 1

Net Link States (Area 0)

Link ID ADV Router Age Seq# Checksum

10.3.11.1 10.3.11.1 234 0x80000029 0x7f2b

Summary Net Link States (Area 0)

Link ID ADV Router Age Seq# Checksum

10.6.11.0 10.6.11.1 187 0x8000002a 0x7959

Router Link States (Area 1)

Link ID ADV Router Age Seq# Checksum Link count

10.6.11.1 10.6.11.1 187 0x8000002c 0x513b 1

192.168.4.1 192.168.4.1 1758 0x8000002a 0x70f1 2

Net Link States (Area 1)

Link ID ADV Router Age Seq# Checksum

10.6.11.2 192.168.4.1 1759 0x80000028 0xd725

Summary Net Link States (Area 1)

Link ID ADV Router Age Seq# Checksum

10.3.11.0 10.6.11.1 189 0x80000029 0x9f37

Summary ASB Link States (Area 1)

Link ID ADV Router Age Seq# Checksum

10.3.11.1 10.6.11.1 189 0x80000029 0x874d

Type-5 AS External Link States

Link ID ADV Router Age Seq# Checksum Tag

10.5.11.0 10.3.11.1 1726 0x80000028 0x152b 311

10.5.11.32 10.3.11.1 1726 0x80000028 0xd34c 311

10.5.11.64 10.3.11.1 1726 0x80000028 0x926d 311 関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

14-Feb-2024

|

初版 |

フィードバック

フィードバック