はじめに

このドキュメントでは、Cisco Secure Firewall Threat Defense(FTD)のVirtual Routing and Forwarding (VRF)機能について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco

Secure Firewall Threat Defense (FTD)Secure Firewall Threat Defense(FTD)

Virtual Routing and Forwarding (VRF) - ダイナミックルーティングプロトコル(OSPF、BGP)

ライセンス

特定のライセンス要件はありません。基本ライセンスで十分です

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco

Secure Firewall Threat Defense (FTD)、Secure Firewall Management Center (FMC)バージョン7.2

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

Virtual Routing and Forwarding (VRF)機能は、FTDソフトウェアリリース6.6で追加されました。

この機能には、次のような利点があります。

- ルーティングテーブルの分離

- IPアドレス空間で重複しているネットワークセグメント

- VRF-lite

- マルチコンテキスト移行のユースケースに対するFXOSマルチインスタンスサポート

- BGP

Route Leak Support-v4v6およびBGPv6 VTI Support機能は、FTDソフトウェアリリース7.1で追加されました。

機能の概要

VRFサポート

| デバイス |

仮想ルータの最大数 |

| ASA |

10-20 |

| Firepower 1000* |

5-10 *1010(7.2+) |

| Firepower 2100 |

10-40 |

| Firepower 3100 |

15-100 |

| FirePOWER 4100 |

60-100 |

| FirePOWER 9300 |

60-100 |

| 仮想FTD |

30 |

| ISA 3000 |

10(7.0以上) |

ネイティブモードでのブレードごとのVRF制限

ルーティングポリシー

| ポリシー |

グローバルVRF |

ユーザVRF |

| スタティック ルート |

✓ |

✓ |

| OSPPFv2 |

✓ |

✓ |

| OSPFv3 |

✓ |

✖ |

| RIP |

✓ |

✖ |

| BGPv4 |

✓ |

✓ |

| BGPv6 |

✓ |

✓ (7.1以降) |

| IRB(BVI) |

✓ |

✓ |

| EIGRP |

✓ |

✖ |

重複ネットワーク

| ポリシー |

重複しない |

重複ネットワーク |

| ルーティングとIRB |

✓ |

✓ |

| AVC |

✓ |

✓ |

| SSL復号化 |

✓ |

✓ |

| 侵入およびマルウェア検出(IPSおよびファイルポリシー) |

✓ |

✓ |

| VPN |

✓ |

✓ |

| マルウェアイベント分析(ホストプロファイル、IoC、ファイルトラジェクトリ) |

✓ |

✖ |

| 脅威インテリジェンス(TID) |

✓ |

✖ |

コンフィギュレーション

FMC

ステップ 1: Devices > Device Management に移動し、設定するFTDを編集します。

ステップ 2:タブに移動します Routing

ステップ 3:をクリックします。 Manage Virtual Routers

ステップ 4:をクリックします。 Add Virtual Router

ステップ 5:Add Virtual Routerボックスに、仮想ルータの名前と説明を入力します。

手順 6:をクリックします。 Ok

手順 7:インターフェイスを追加するには、Available Interfacesボックスの下のインターフェイスを選択し、 Add をクリックします。

ステップ 8:仮想ルータでルーティングを設定します。

- OSPF

- RIP

- BGP

- スタティックルーティング

- マルチキャスト

FDM

ステップ 1: に移動します。 Device > Routing

ステップ 2:

- 仮想ルータが作成されていない場合は、

Add Multiple Virtual Routers をクリックしてから Create First Customer Virtual Router をクリックします。

- 仮想ルータのリストの一番上にある+ボタンをクリックして、新しい仮想ルータを作成します。

ステップ 3:「Add Virtual Router」ボックス内。仮想ルータの名前と説明を入力します。

ステップ 4:+をクリックして、仮想ルータに含める必要がある各インターフェイスを選択します。

ステップ 5:をクリックします。 Ok

手順 6:Virtual Routerでルーティングを設定します。

- OSPF

- RIP

- BGP

- スタティックルーティング

- マルチキャスト

REST API

FMC

FMCは、仮想ルータでの完全なCRUD動作をサポートします。

仮想ルータコールのパスは、 Devices > Routing > virtualrouters

FDM

FDMは、仮想ルータでの完全なCRUD操作をサポートします。

仮想ルータコールのパスは、 Devices > Routing > virtualrouters

使用例

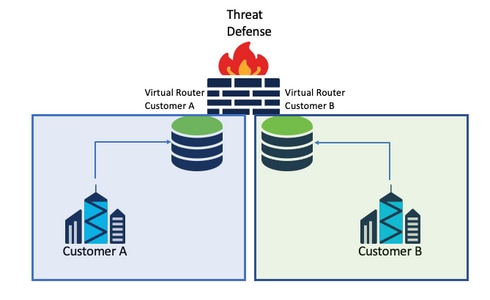

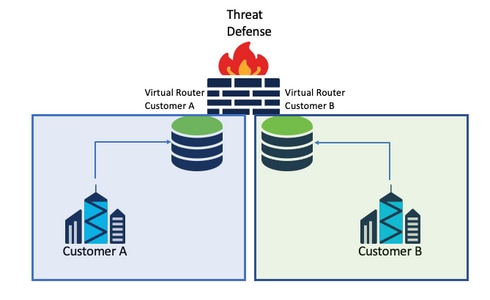

サービス プロバイダー

別々のルーティングテーブルでは、2つのネットワークは互いに関連しておらず、それらの間で通信はありません。

考慮事項:

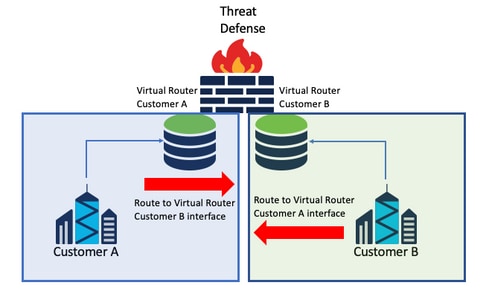

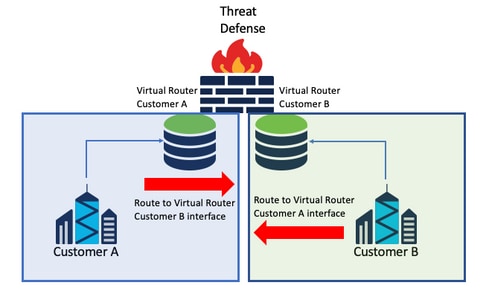

共有リソース

2つの仮想ルータを相互接続して、それぞれのルータからリソースを共有し、Customer AとCustomer B、またはその逆の接続を確立します。

考慮事項:

- 各仮想ルータで、他の仮想ルータのインターフェイスを使用して宛先ネットワークを指すスタティックルートを設定します。

例:

Customer Aの仮想ルータで、宛先に「Customer B」を使用し、IPアドレスの指定されていないインターフェイスを、ゲートウェイとしてルートを追加します(これはroute leakingと呼ばれます)。

Customer Bについても同じ手順を繰り返します。

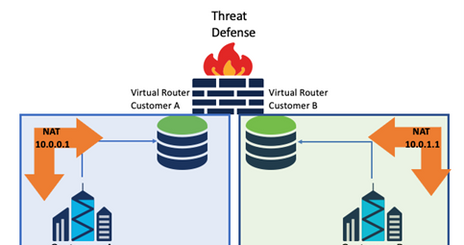

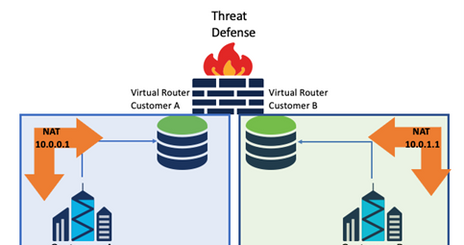

ホストとのオーバーラップネットワークは相互に通信する

同じネットワークアドレスを持ち、トラフィック交換が行われる2つの仮想ルータがあります。

考慮事項:

2つのネットワーク間で通信を行うには、送信元IPアドレスを上書きして疑似IPアドレスを配置するように2回のNATを設定します。

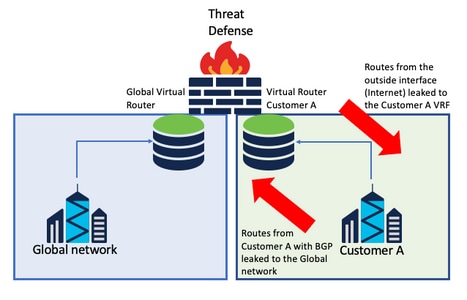

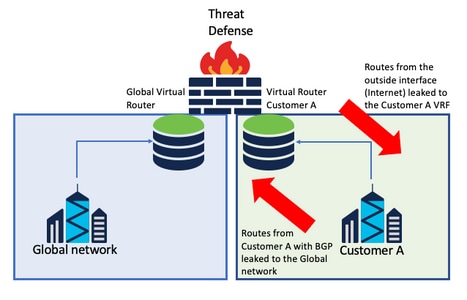

BGPルート漏出

ユーザ定義の仮想ルータが1つあり、その仮想ルータからのルートをグローバル仮想ルータにリークする必要があります。

外部インターフェイスは、グローバルインターフェイスからユーザ定義仮想ルータに漏出するルートです。

考慮事項:

- FTDのバージョンが7.1+であることを確認します。

BGP > IPv4 メニューのImport/Exportオプションを使用します。- 配布にroute-mapを使用します。

検証

仮想ルータが作成されたことを確認するには、次のコマンドを使用します。

firepower# show vrf

Name VRF ID Description Interfaces

VRF_A 1 VRF A DMZ

firepower# show vrf detail

VRF Name: VRF_A; VRF id = 1 (0x1)

VRF VRF_A (VRF Id = 1);

Description: This is VRF for customer A

Interfaces:

Gi0/2

Address family ipv4 (Table ID = 1 (0x1)):

...

Address family ipv6 (Table ID = 503316481 (0x1e000001)):

...

VRF Name: single_vf; VRF id = 0 (0x0)

VRF single_vf (VRF Id = 0);

No interfaces

Address family ipv4 (Table ID = 65535 (0xffff)):

...

Address family ipv6 (Table ID = 65535 (0xffff)):

...

トラブルシューティング

VRFに関する情報の収集と診断に必要なコマンドは次のとおりです。

すべてのVRF

show route allshow asp table routing allpacket tracer

グローバルVRF

show routeshow [bgp|ospf] [subcommands]

ユーザ定義のVRF

show route [bgp|ospf] vrf {name}

関連リンク

Cisco Secure Firewall Management Centerデバイス設定ガイド、7.2 – 仮想ルータCisco Secure Firewall Management Center – シスコ

Cisco Secure Firewall Device Managerコンフィギュレーションガイド、バージョン7.2 – 仮想ルータCisco Secure Firewall Threat Defense – シスコ

フィードバック

フィードバック