概要

このドキュメントでは、最新のTransport Layer Security(TLS)およびDatagram Transport Layer Security(DTLS)暗号を設定する手順について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- リモートアクセスVPN(RAVPN)およびセキュアソケットレイヤ(SSL)に関する基本的な知識

- テスト済みで稼働中のセキュアファイアウォールでのRAVPNの設定

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco Secure Firewall Management Center 7.2

- Ciscoファイアウォール脅威対策7.2

- セキュアクライアント5.0

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

セキュアファイアウォールのプラットフォーム設定

プラットフォーム設定の概要

プラットフォーム設定ポリシーは、時間設定や外部認証など、導入環境内の他の管理対象デバイスと類似している可能性がある管理対象デバイスの側面を定義する機能またはパラメータの共有セットです。共有ポリシーを使用すると、複数の管理対象デバイスを一度に設定できるため、一貫性のある導入が可能になり、管理作業が合理化されます。プラットフォーム設定ポリシーを変更すると、ポリシーを適用したすべての管理対象デバイスに影響します。プラットフォーム設定の詳細については、こちらを参照してください。

プラットフォーム設定を変更するには、ポリシーを作成します(まだ完了していない場合)。完了したら、「TLS/DTLS暗号の設定」に進みます。

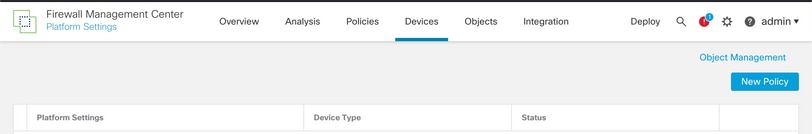

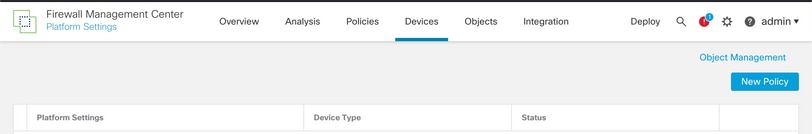

Devices > Platform Settingsの順に移動し、New Policyを選択して開始します。

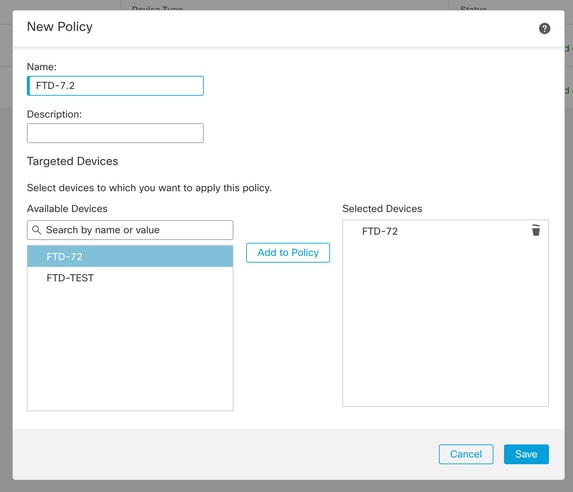

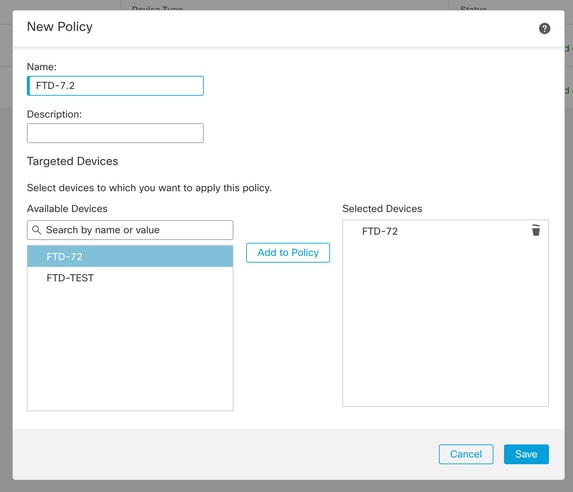

ポリシーにファイアウォール脅威対策デバイスを割り当てます。

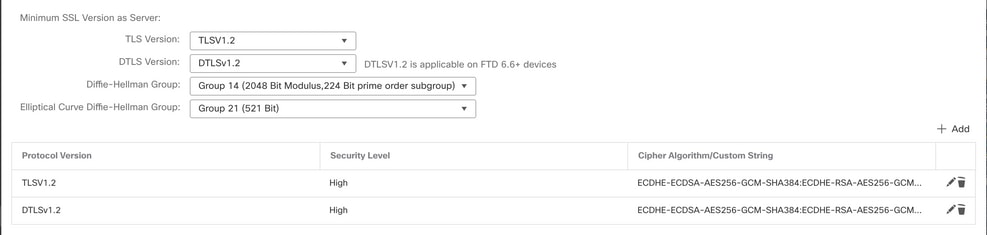

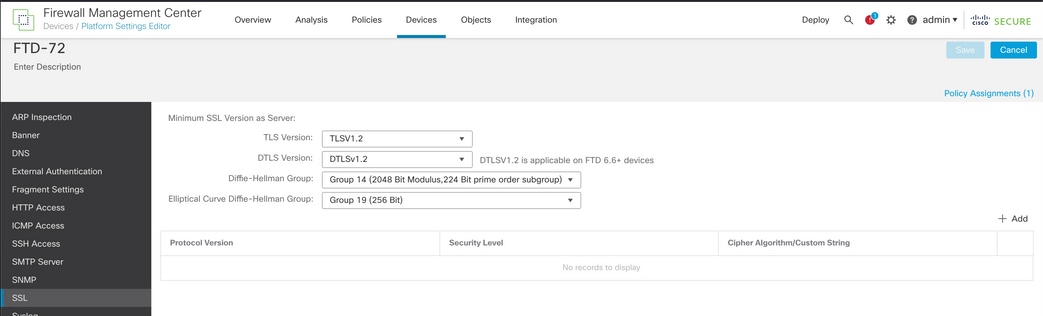

TLS/DTLS暗号の設定

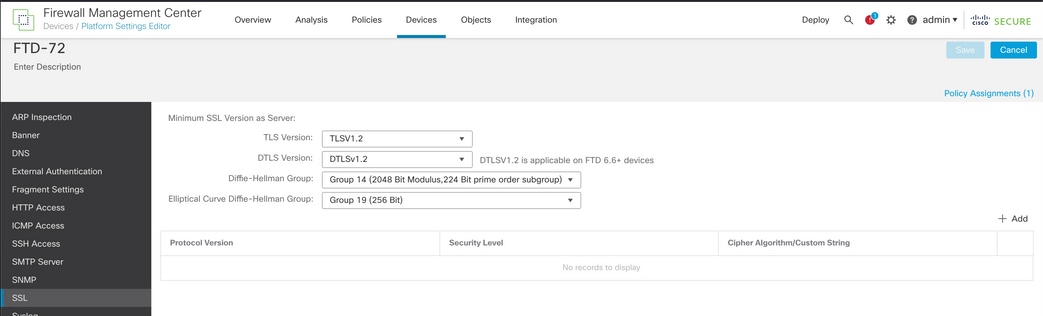

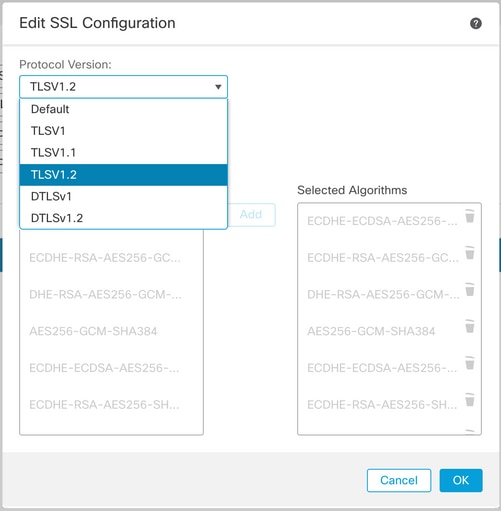

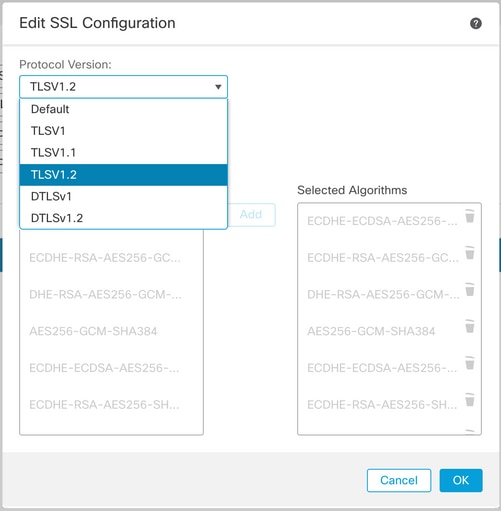

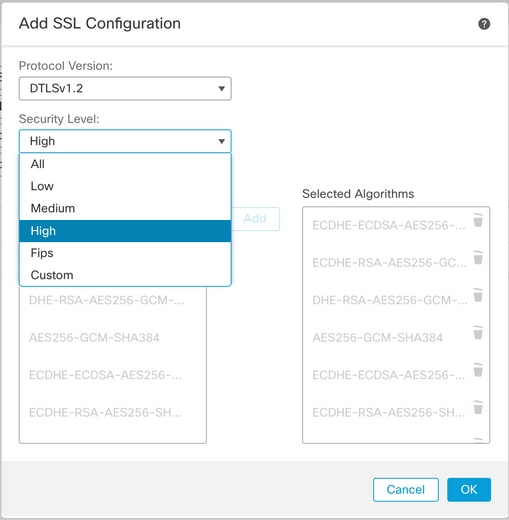

SSLタブに移動して、TLS/DTLS設定にアクセスします。Addボタンを選択して、カスタム暗号リストを作成します。

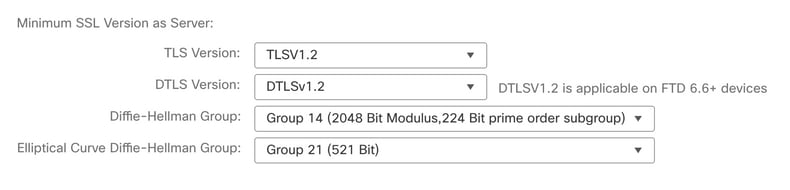

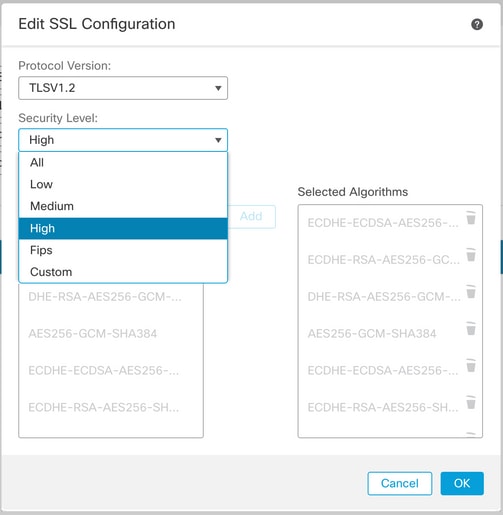

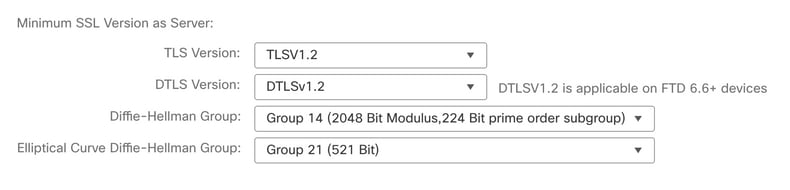

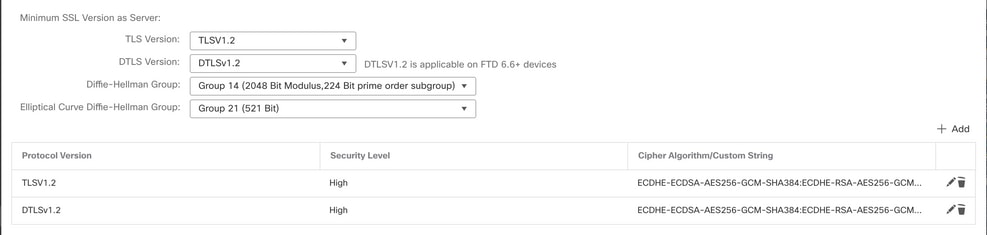

セキュリティニーズに合わせて、適切な楕円曲線/Diffie-Hellmanグループ値とともにTLS/DTLSバージョンを変更します。

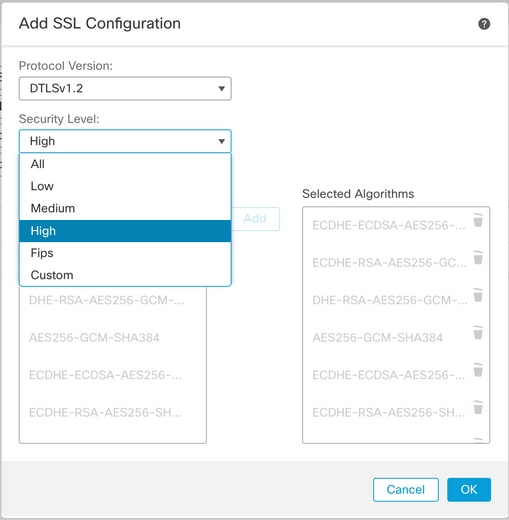

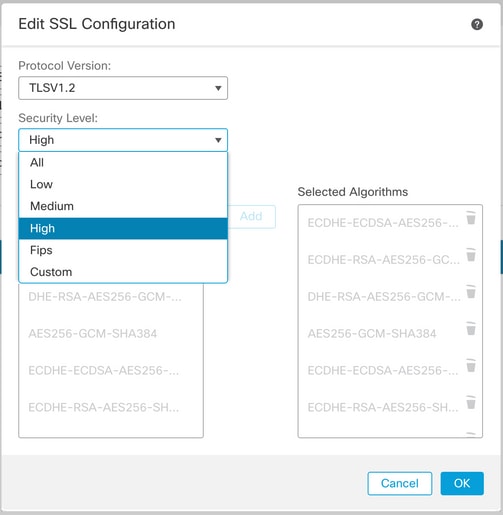

注:サポートされるカスタムアトリビュートを使用して独自のカスタムリストを作成するか、サポートされる暗号のさまざまなレベルから選択することができます。セキュリティニーズに最適なリストと暗号を選択してください。

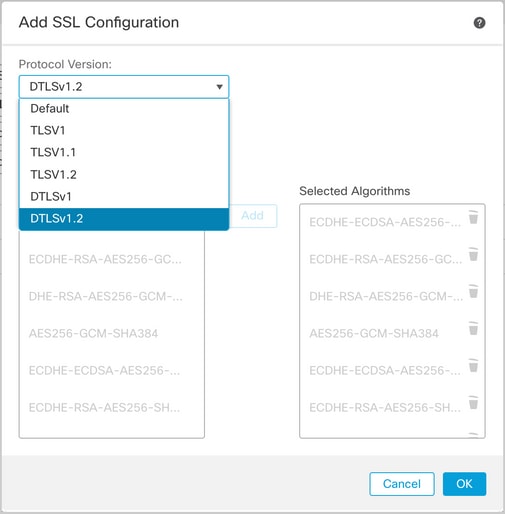

プロトコルと暗号レベルを選択します。

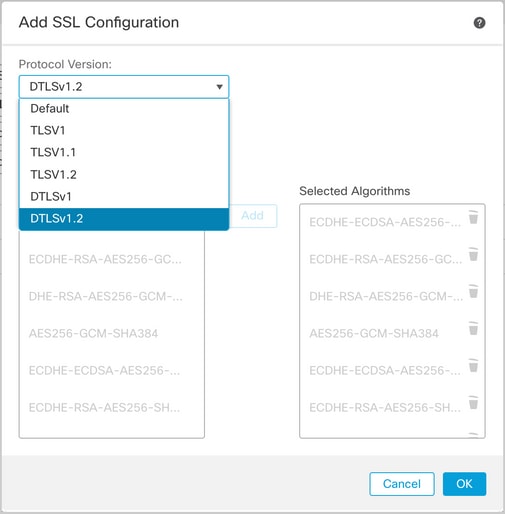

DTLSについても同じプロセスを繰り返します。

Secure Firewall Management Centerでの設定の完了。

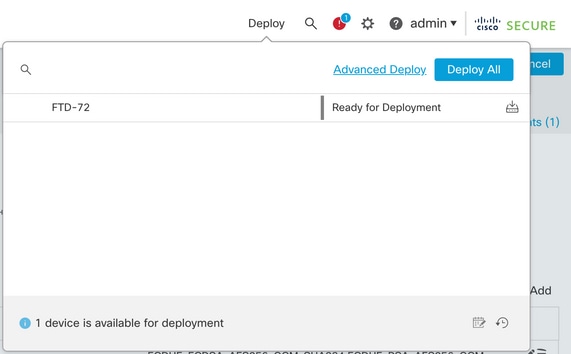

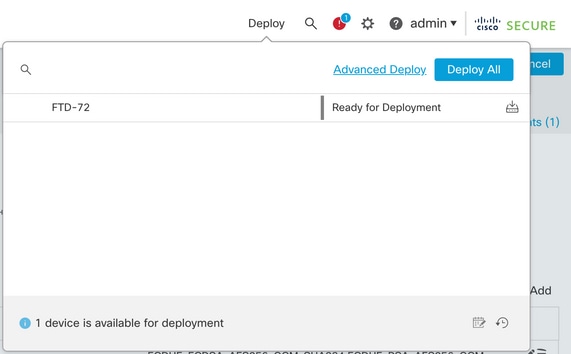

設定を保存し、FTDに変更を展開します。

注:これらの変更は、ユーザの接続中に適用できます。セキュアクライアントセッション用にネゴシエートされたTLS/DTLS暗号は、セッションの開始時にのみ発生します。ユーザが接続しており、変更を加える場合、既存の接続は切断されません。セキュアファイアウォールへの新しい接続では、新しいセキュア暗号が使用されます。

確認

Secure Firewall Management Center(FMC)が脅威対策デバイスに設定を展開した後、FTD CLIに暗号が存在することを確認する必要があります。デバイスへのターミナル/コンソールセッションを開き、リストされているshowコマンドを発行して、その出力を確認します。

FTD CLI設定からの確認

選択したTLS/DTLSリストがshow run sslで表示されることを確認します。

FTD72# show run ssl

ssl cipher tlsv1.2 high

ssl cipher dtlsv1.2 high

ssl ecdh-group group21

show sslを使用して、選択したTLSバージョンがDiffie-Hellmanバージョンとともにネゴシエートされることを確認します。

FTD72# show ssl

Accept connections using SSLv3 or greater and negotiate to TLSv1.2 or greater

Start connections using TLSv1.2 and negotiate to TLSv1.2 or greater

SSL DH Group: group14 (2048-bit modulus, FIPS)

SSL ECDH Group: group21 (521-bit EC)

SSL trust-points:

Self-signed (RSA 2048 bits RSA-SHA256) certificate available

Self-signed (EC 256 bits ecdsa-with-SHA256) certificate available

Certificate authentication is not enabled

アクティブなSecure Client接続を使用したFTD CLIからの確認

セキュアクライアントセッションに接続し、FTD CLIからの出力を確認します。交換された暗号を確認するには、次のshowコマンドshow vpn-sessiondb detail anyconnect filter name usernameを実行します。

FTD72# show vpn-sessiondb detail anyconnect filter name trconner

Session Type: AnyConnect Detailed

Username : trconner Index : 75

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 24350 Bytes Rx : 20451

Pkts Tx : 53 Pkts Rx : 254

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : Split Tunnel Group : Split-4-CCIE

Login Time : 08:59:34 UTC Fri Sep 9 2022

Duration : 0h:01m:26s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a805810004b000631b0076

Security Grp : none

---Output Condensed-----

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 75.1

TCP Src Port : 55581 TCP Dst Port : 443

SSL-Tunnel:

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-RSA-AES256-GCM-SHA384

Encapsulation: TLSv1.2 TCP Src Port : 55588

DTLS-Tunnel:

Tunnel ID : 75.3

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 64386

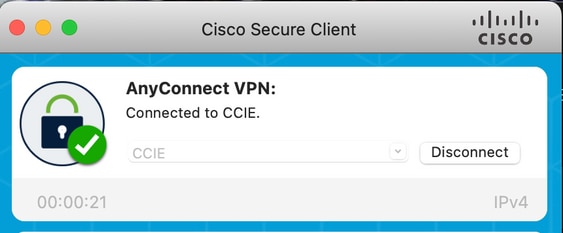

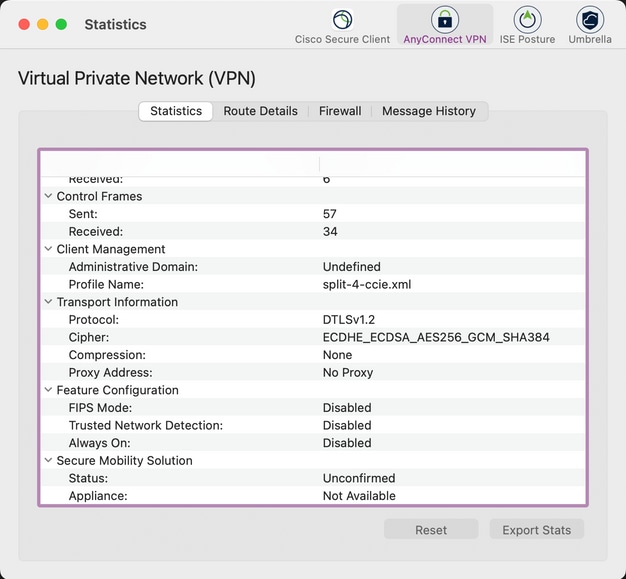

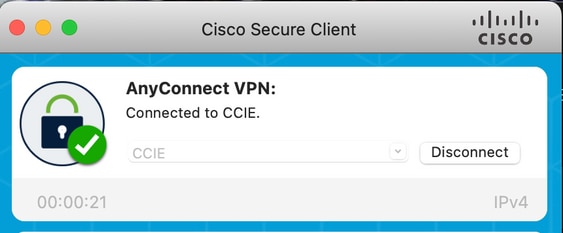

アクティブなセキュアなクライアント接続を使用したクライアントからの確認

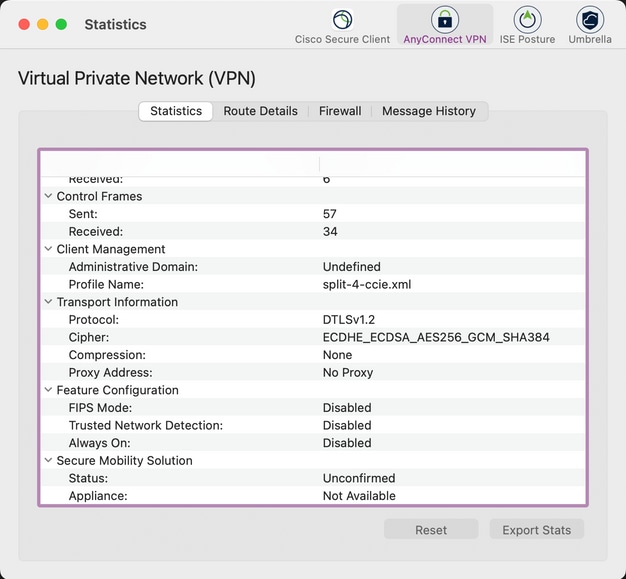

Secure Clientアプリケーション上のネゴシエートされた暗号の検証。

Secure Clientアプリケーションを開きます。

調査するには、Statistics > AnyConnect VPN > Statisticsの順に選択します。リストされている暗号をファイアウォール脅威対策と照合して確認する必要があります。

トラブルシュート

FTD CLIからのデバッグ

TLS/DTLS暗号交換に関連するセキュアクライアントの接続エラーは、次のdebugコマンドを使用してファイアウォール脅威対策CLIから調査できます。

debug ssl

debug ssl cipher

debug ssl state

debug ssl device

debug ssl packet

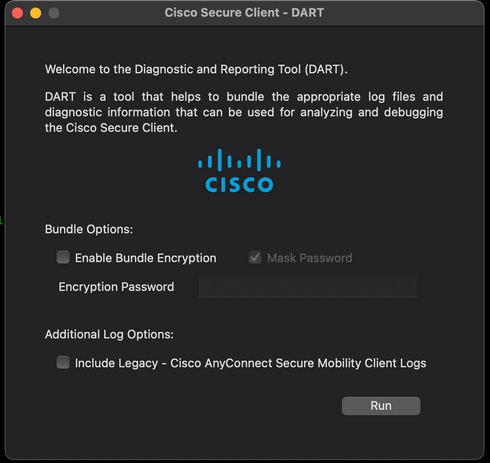

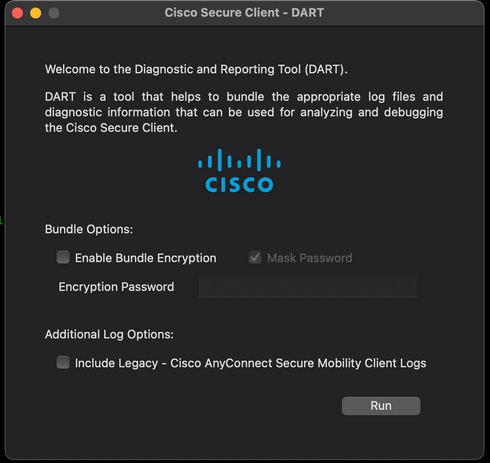

Secure ClientからDARTを収集

Secure Client DARTアプリケーションを開き、「実行」を選択します。

注:クレデンシャルの入力を求められた場合は、管理者レベルのクレデンシャルを入力して続行してください。

DARTとデバッグ情報を収集して、Cisco TACに連絡してください。

Secure Firewall Management Center(FMC)およびFirewall Threat Defense CLIから見た展開済みの設定が一致しない場合。Cisco TACで新しいケースをオープンしてください。

フィードバック

フィードバック