はじめに

このドキュメントでは、リダイレクトレスポスチャフローの使用と設定、およびトラブルシューティングのヒントについて説明します。

前提条件

要 件

次の項目に関する知識があることが推奨されます。

- ISE でのポスチャ フロー

- ISE でのポスチャ コンポーネントの設定

- ISEポータルへのリダイレクト

後で説明する概念をより深く理解するために、次の項目を実行することをお勧めします。

ISEポスチャリダイレクトフローとISEポスチャリダイレクトレスフローの比較

ISEセッション管理およびポスチャのトラブルシューティング

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco ISE バージョン 3.3

- Cisco Secureクライアント5.0.01242

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されたものです。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

バックグラウンド情報

ISEポスチャフローは次の手順で構成されます。

0. 認証/許可。通常はポスチャフローが開始される直前に実行されますが、ポスチャ再評価(PRA)などの特定の使用例ではバイパスできます。

認証自体はポスチャディスカバリをトリガーしないため、これはすべてのポスチャフローに必須とは見なされません。

- ディスカバリ.現在アクティブなセッションのPSN所有者を見つけるためにセキュアクライアントISEポスチャモジュールによって実行されるプロセス。

- クライアント プロビジョニング.対応するCisco Secure Client(以前のAnyConnect)のISEポスチャモジュールとコンプライアンスモジュールのバージョンをクライアントにプロビジョニングするためにISEによって実行されるプロセス。この手順では、特定のPSNに含まれ、そのPSNによって署名されたポスチャプロファイルのローカルコピーもクライアントにプッシュされます。

- システムスキャン。ISEで設定されたポスチャポリシーは、コンプライアンスモジュールによって評価されます。

- 修復(オプション)。 準拠していないポスチャポリシーがある場合に実行されます。

- CoA.最終的な(準拠または非準拠の)ネットワークアクセスを許可するには、再認可が必要です。

このドキュメントでは、ISEポスチャフローの検出プロセスを中心に説明します。

ディスカバリプロセスではリダイレクションを使用することを推奨しますが、リダイレクションがサポートされていないサードパーティのネットワークデバイスを使用するなど、リダイレクションを実装できない特定のケースがあります。このドキュメントの目的は、このような環境でリダイレクトレスポスチャを実装およびトラブルシューティングするための一般的なガイダンスとベストプラクティスを提供することです。

リダイレクトレスフローの詳細については、「ISEポスチャリダイレクトフローとISEポスチャリダイレクトレスフローの比較」を参照してください。

リダイレクトを使用しないポスチャ検出プローブには、次の2つのタイプがあります。

- Connectiondata.xml

- Call Homeリスト

Connectiondata.xml

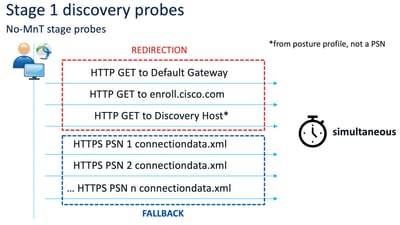

Connectiondata.xmlは、Cisco Secure Clientによって自動的に作成され、維持されるファイルです。ポスチャのためにクライアントが以前に正常に接続したPSNのリストで構成されます。したがって、これはローカルファイルのみであり、その内容はすべてのエンドポイントで永続的ではありません。

connectiondata.xmlの主な目的は、ステージ1とステージ2の両方の検出プローブのバックアップメカニズムとして機能することです。リダイレクションまたはCall HomeリストプローブがアクティブセッションのPSNを検出できない場合、Cisco Secure Clientはconnectiondata.xmlにリストされている各サーバに直接要求を送信します。

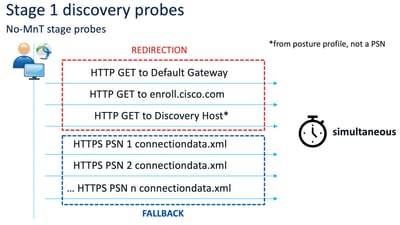

第1段階の検出プローブ

第1段階の検出プローブ

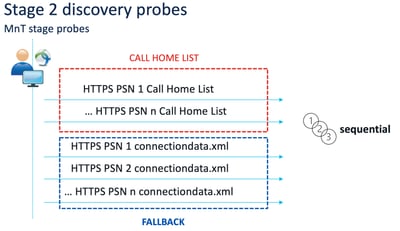

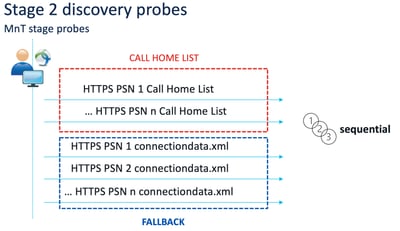

第2段階の検出プローブ

第2段階の検出プローブ

connectiondata.xmlプローブの使用によって引き起こされる一般的な問題は、エンドポイントによって大量のHTTPS要求が送信されることによるISE導入の過負荷です。connectiondata.xmlは、リダイレクトおよびリダイレクトレスのポスチャメカニズムの完全な停止を回避するためのバックアップメカニズムとして効果的ですが、ポスチャ環境に対する持続可能なソリューションではないため、メインのディスカバリプローブの障害を引き起こし、その結果ディスカバリの問題を引き起こす設計および設定の問題を診断して解決する必要があることを考慮することが重要です。

Call Homeリスト

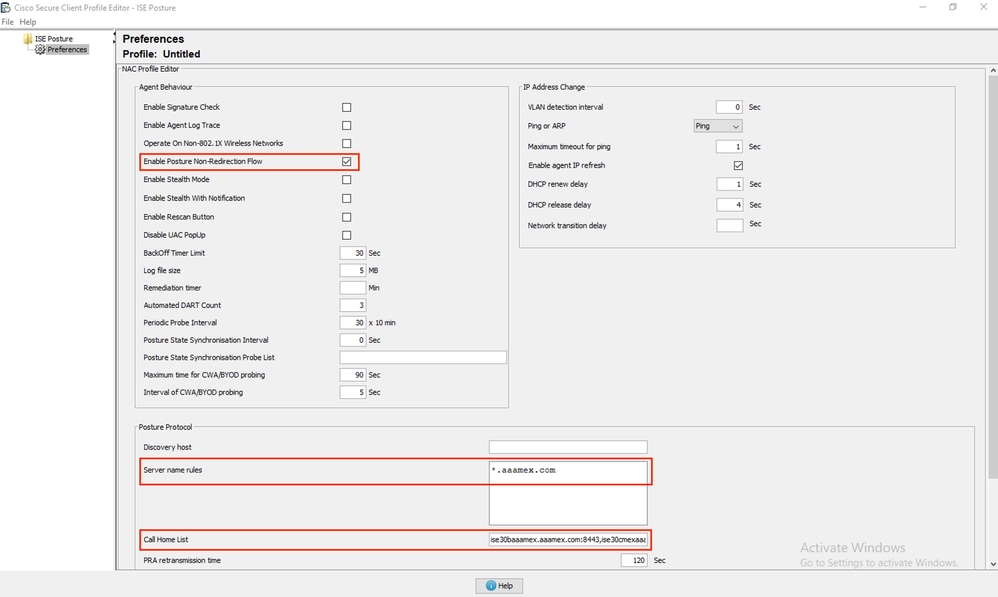

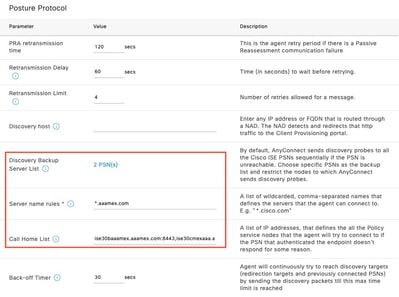

Call Homeリストは、ポスチャプロファイルのセクションで、ポスチャに使用するPSNのリストが指定されています。connectiondata.xmlとは異なり、このファイルはISE管理者によって作成および管理されるため、最適な構成を行うために設計フェーズが必要になる場合があります。Call Homeリスト内のPSNのリストは、ネットワークデバイスまたはRADIUSのロードバランサに設定されている認証およびアカウンティングサーバのリストと一致します。

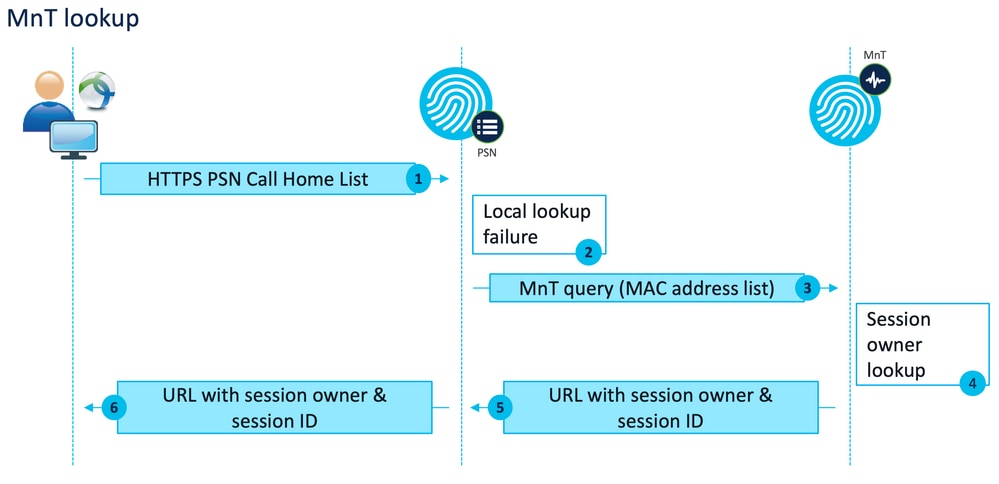

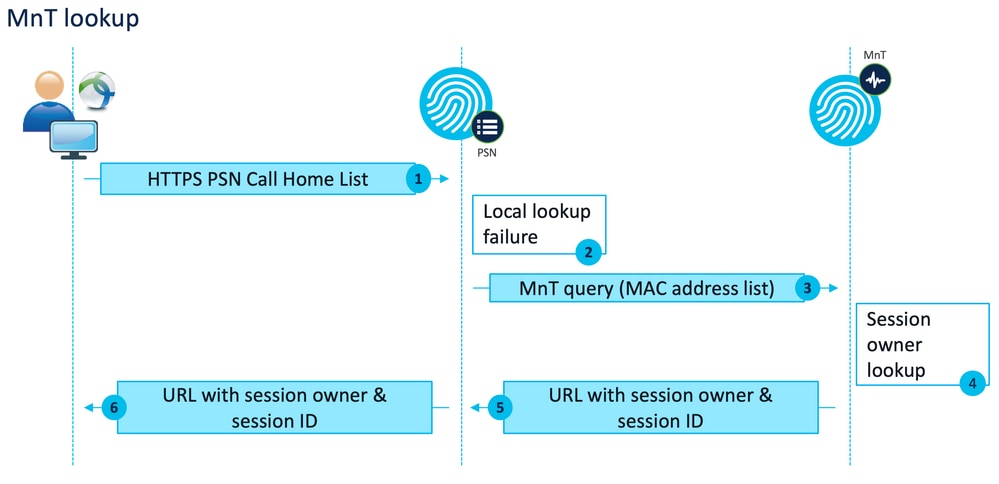

Call Home Listプローブを使用すると、PSNでローカルルックアップが失敗した場合に、アクティブセッションの検索中にMnTルックアップを使用できます。同じ機能がconnectiondata.xmlプローブにも拡張されますが、これはステージ2の検出時に使用されるプローブに限られます。このため、すべてのステージ2プローブは、新世代プローブとも呼ばれます。

MnTルックアップフロー

MnTルックアップフロー

設計

リダイレクトレス検出プロセスは、多くの場合、リダイレクトフローと比較してより複雑なフローを伴い、PSNおよびMnT上で大量の処理を伴うため、実装時に発生する可能性のある一般的な課題が2つあります。

- 効果的な検出

- ISE導入のパフォーマンス

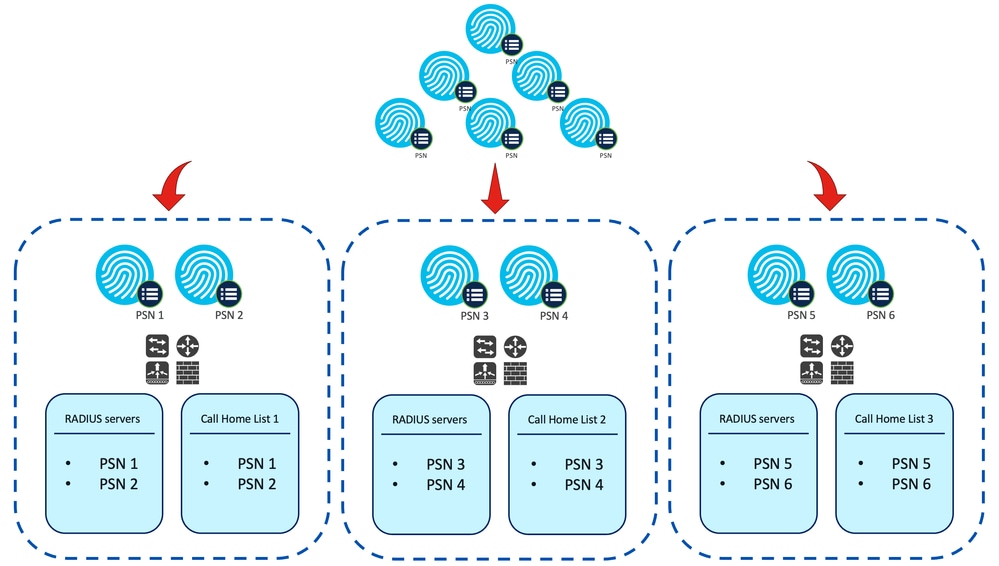

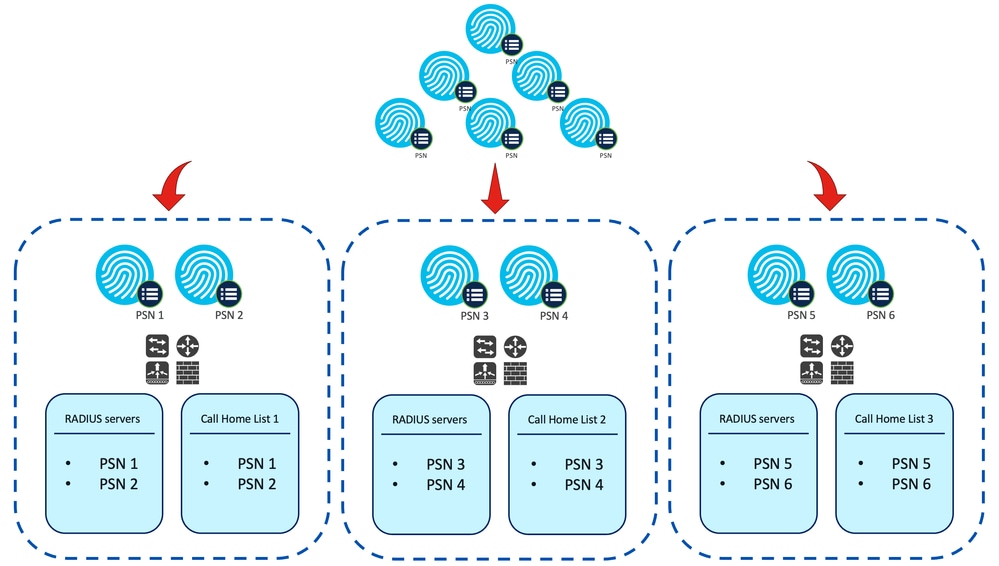

これらの課題に対処するには、特定のエンドポイントがポスチャに使用できるPSNの数を制限するようにCall Homeリストを設計することを推奨します。中規模および大規模の展開では、PSNの数を減らして複数のCall Homeリストを作成するために展開を配布する必要があります。結果として、特定のネットワークデバイスのRADIUS認証に使用されるPSNのリストは、対応するCall Homeリストと同じように制限できます。

各Call HomeリストのPSNの最大数を決定するPSN分散戦略を作成する際には、次の側面を考慮できます。

- 展開内のPSNの数

- PSNおよびMnTノードのハードウェア仕様

- 展開内の同時ポスチャセッションの最大数

- ネットワークデバイスの数

- ハイブリッド環境(同時リダイレクトおよびリダイレクトなしのポスチャ実装)

- エンドポイントで使用されるアダプタの数

- ネットワークデバイスとPSNの場所

- ポスチャに使用されるネットワーク接続タイプ(有線、ワイヤレス、VPN)

例:リダイレクトレスポスチャのPSN分散

例:リダイレクトレスポスチャのPSN分散

ヒント:ネットワークデバイスグループを使用し、設計に従ってネットワークデバイスを分類します。

設定

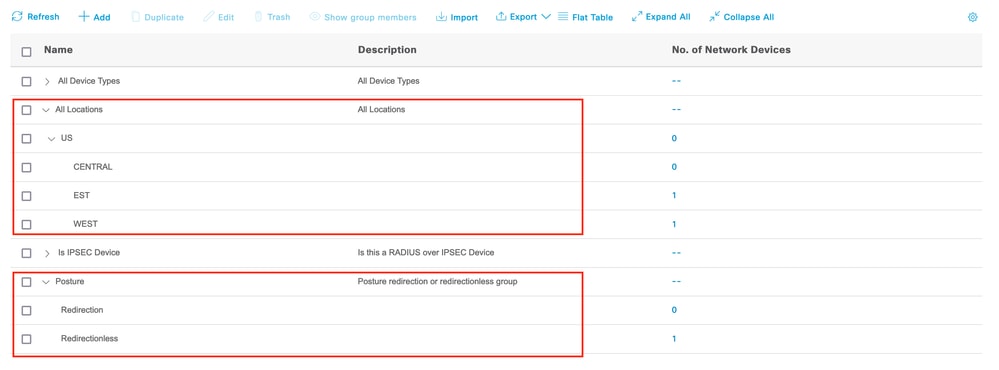

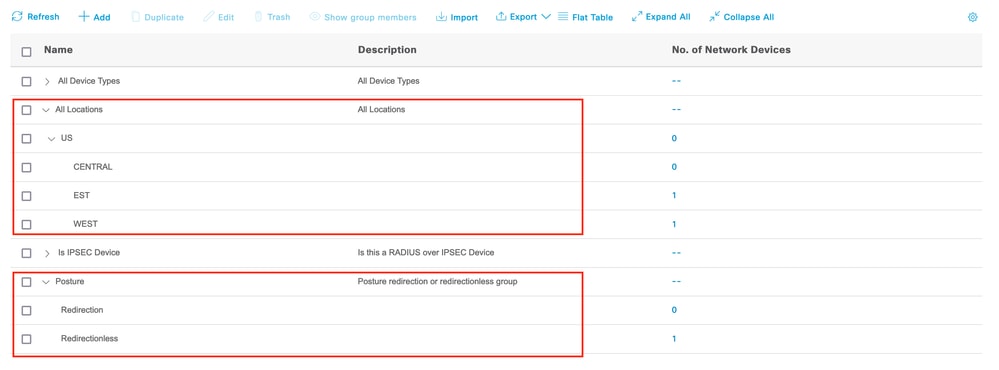

ネットワークデバイスグループ(オプション)

ネットワークデバイスグループを使用すると、ネットワークデバイスを特定して、対応するRADIUSサーバリストおよびCall Homeリストと照合できます。ハイブリッド環境の場合、それらを使用して、リダイレクトをサポートしないデバイスからのリダイレクトをサポートするデバイスを識別することもできます。

設計フェーズで作成された配布戦略がネットワークデバイスグループに依存する場合は、次の手順に従ってISEでグループを設定します。

- Administration > Network Resources Network Resource Groupsの順に移動します。

- Addをクリックして新しいグループを追加し、nameを指定し、必要に応じてparent グループを選択します。

- 手順2を繰り返して、必要なグループをすべて作成します。

このガイド全体で使用されている例では、ロケーションデバイスグループを使用してRADIUSサーバリストとCall Homeリストを識別し、カスタムポスチャデバイスグループを使用してリダイレクトレスポスチャデバイスからのリダイレクトを識別します。

ネットワーク デバイス グループ

ネットワーク デバイス グループ

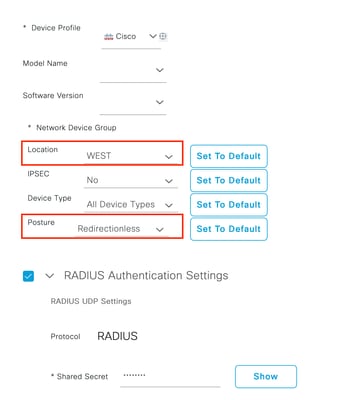

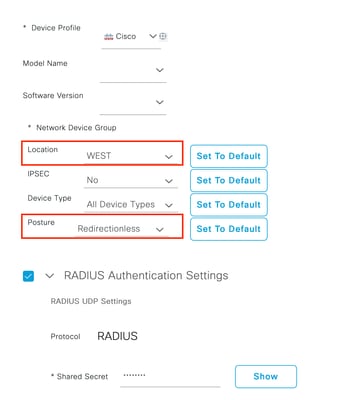

ネットワークデバイス

- ネットワークデバイスは、RADIUS認証、許可、およびアカウンティング用に設定できます。設定手順については、各ベンダーのドキュメントを参照してください。対応するCall Homeリストに従って、RADIUSサーバリストを設定します。

- ISEで、Administration > Network Resources > Network Devicesの順に移動し、Addをクリックします。設計に従ってネットワークデバイスグループを設定し、RADIUS認証設定を有効にして共有秘密を設定します。

ネットワークデバイスの設定

ネットワークデバイスの設定

クライアント プロビジョニング

リダイレクトのない環境でポスチャを実行するために適切なソフトウェアとプロファイルをクライアントにプロビジョニングするには、次の2つの方法があります。

- 手動プロビジョニング(導入前)

- クライアントプロビジョニングポータル(Web展開)

手動プロビジョニング(導入前)

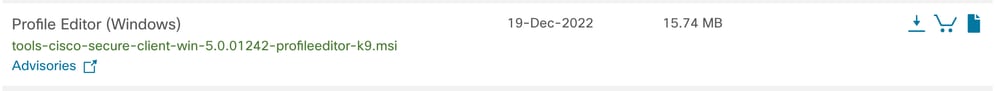

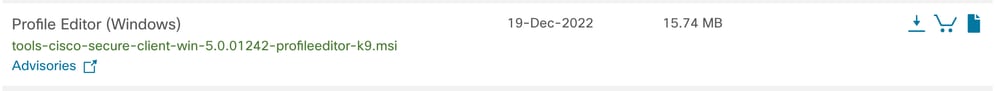

- CiscoソフトウェアダウンロードからCisco Secure Client Profile Editorをダウンロードしてインストールします。

プロファイルエディタパッケージ

プロファイルエディタパッケージ

- ISEポスチャプロファイルエディタを開きます。

- プロファイルをISEPostureCFG.xmlとして保存します。

- ステップ2と3を繰り返して、使用中のCall Homeリストごとに新しいポスチャプロファイルを作成します。

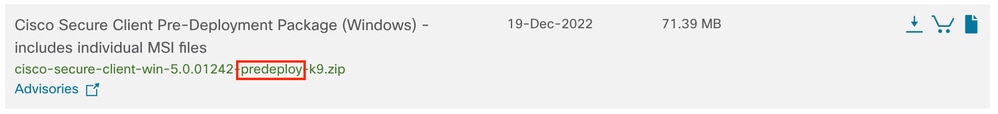

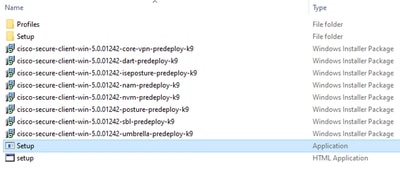

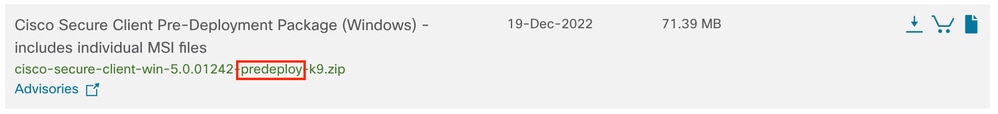

- シスコのソフトウェアダウンロードから、Cisco Secure Client導入前パッケージをダウンロードします。

Cisco Secure Client導入前パッケージ

Cisco Secure Client導入前パッケージ

- プロファイルファイルとインストールファイルをアーカイブファイルに配布するか、ファイルをクライアントにコピーします。

警告:同じCisco Secure Clientファイルが、接続先のヘッドエンド(セキュアファイアウォールASA、ISEなど)にも存在することを確認してください。手動プロビジョニングを使用する場合でも、対応するソフトウェアバージョンでクライアントプロビジョニング用にISEを設定する必要があります。詳細な手順については、「クライアントプロビジョニングポリシーの設定」セクションを参照してください。

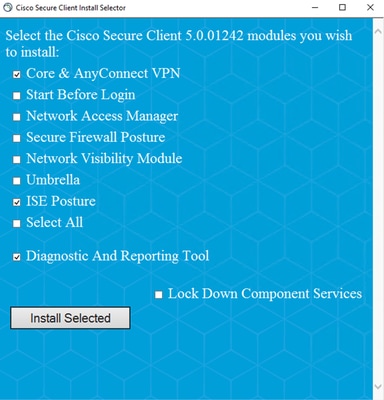

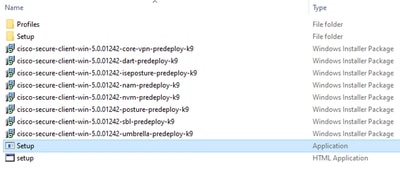

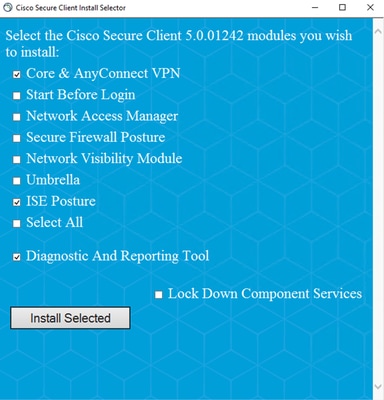

- クライアントで、zip ファイルを開き、セットアップを実行してコアおよびISEポスチャモジュールをインストールします。また、個々のmsiファイルを使用して各モジュールをインストールすることもできます。この場合、最初にcore-vpnモジュールがインストールされていることを確認する必要があります。

Cisco Secure Client導入前パッケージの内容

Cisco Secure Client導入前パッケージの内容

Cisco Secure Clientインストーラ

Cisco Secure Clientインストーラ

ヒント:トラブルシューティングに使用する診断およびレポートツールをインストールします。

- インストールが完了したら、ポスチャプロファイルxmlを次の場所にコピーします。

- Windows: %ProgramData%\Cisco\Cisco Secure Client\ISE Posture

- MacOS:/opt/cisco/secureclient/iseposture/

クライアントプロビジョニングポータル(Web展開)

ISEクライアントプロビジョニングポータルを使用して、Cisco Secure Client ISEポスチャモジュールとISEからのポスチャプロファイルをインストールできます。ISEポスチャモジュールがすでにクライアントにインストールされている場合は、ポスチャプロファイルをプッシュするためにも使用できます。

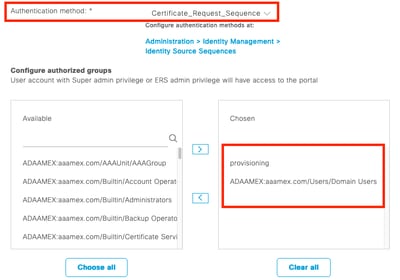

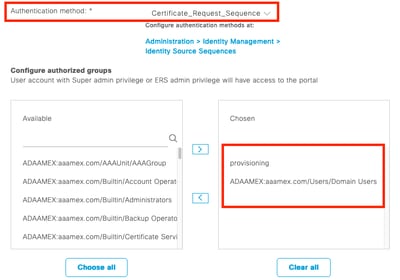

- Work Centers > Posture > Client Provisioning > Client Provisioning Portalに移動し、ポータル設定を開きます。Portal Settingsセクションを展開して、Authentication methodフィールドを見つけ、ポータルでの認証に使用するIdentity Source Sequence を選択します。

- クライアントプロビジョニングポータルの使用を許可される内部および外部アイデンティティグループを設定します。

ポータルの設定における認証方法と承認されたグループ

ポータルの設定における認証方法と承認されたグループ

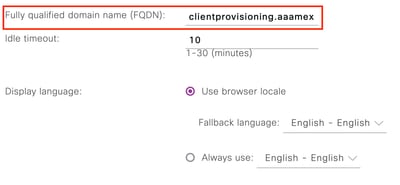

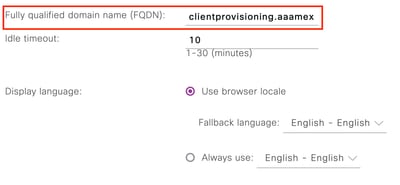

- Fully Qualified Domain Name(FQDN;完全修飾ドメイン名)フィールドで、クライアントがポータルにアクセスするために使用するURLを設定します。複数のFQDNを設定するには、値をカンマで区切って入力します。

- ポータルURLを対応するCall HomeリストのPSNに解決するようにDNSサーバを設定します。

- ISEポスチャソフトウェアをインストールするためにポータルにアクセスするエンドユーザにFQDNを提供します。

注:ポータルFQDNを使用するには、クライアントはPSN管理証明書チェーンおよびポータル証明書チェーンを信頼ストアにインストールし、管理証明書のSANフィールドにポータルFQDNが含まれている必要があります。

クライアントプロビジョニングポリシー

クライアントプロビジョニングは、エンドポイントにCisco Secure Clientをインストールするために使用するプロビジョニングのタイプ(事前導入またはWeb導入)に関係なく、ISEで設定する必要があります。

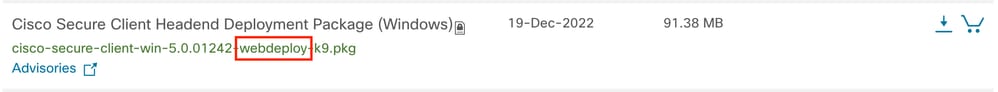

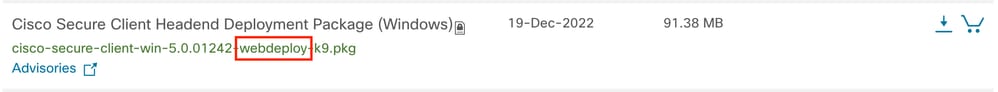

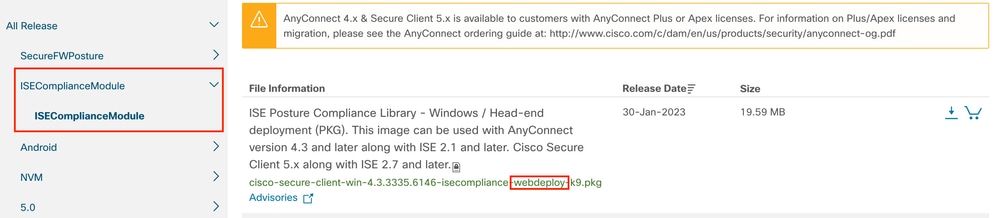

- Cisco Secure Clientヘッドエンド導入パッケージを Cisco Software のダウンロード.

Cisco Secure Client Webdeployパッケージ

Cisco Secure Client Webdeployパッケージ

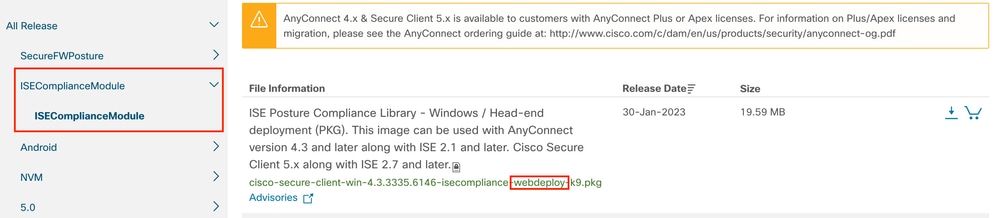

- シスコソフトウェアダウンロードから、最新のISEコンプライアンスモジュール WebDeployパッケージをダウンロードします。

ISEコンプライアンスモジュールWebDeployパッケージ

ISEコンプライアンスモジュールWebDeployパッケージ

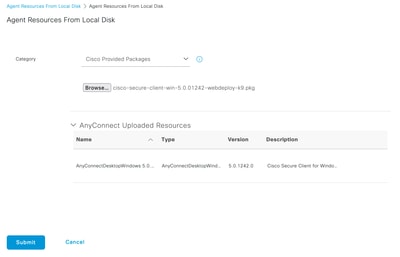

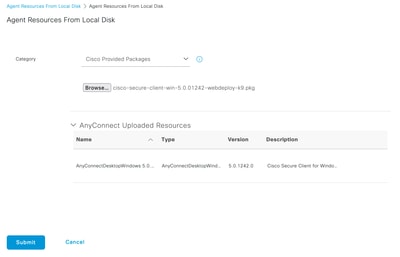

- ISEで、Work Centers > Posture > Client Provisioning > Resourcesの順に移動し、Add > Agent resources from local diskの順にクリックします。CategoryドロップダウンメニューからCisco Provided Packagesを選択し、以前にダウンロードしたCisco Secure Clientヘッドエンド導入パッケージをアップロードします。同じプロセスを繰り返して、コンプライアンスモジュールをアップロードします。

シスコが提供するパッケージのISEへのアップロード

シスコが提供するパッケージのISEへのアップロード

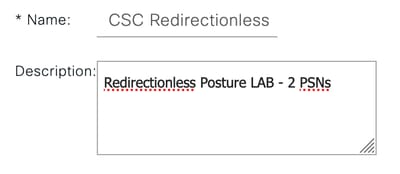

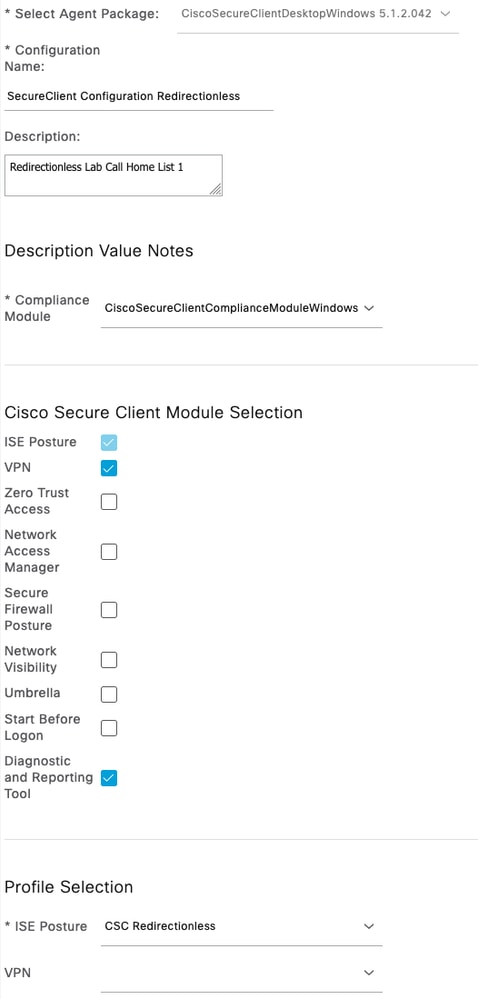

- Resourcesタブに戻り、Add > Agent Posture Profileの順にクリックします。プロファイル:

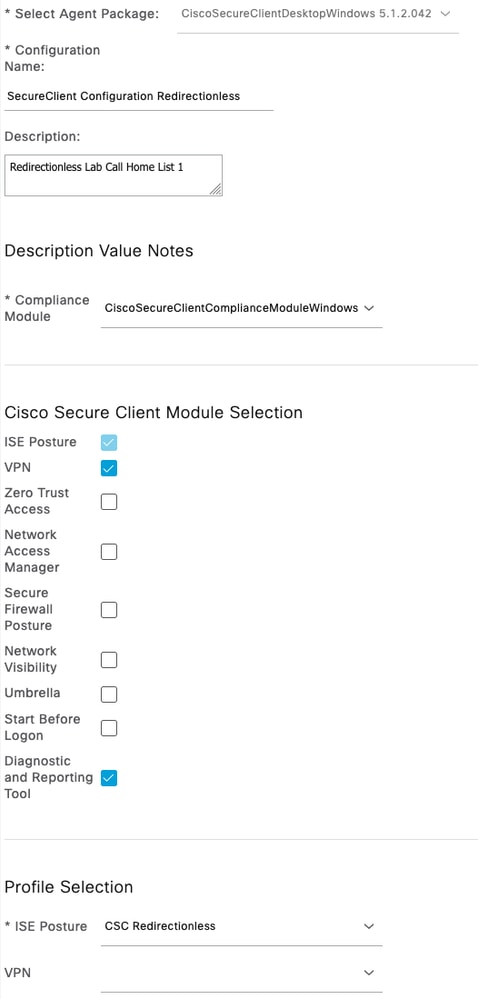

- Resourcesタブに戻り、Add > Agent Configurationの順にクリックします。使用するCisco Secure Client PackageとCompliance Moduleを選択します。

警告:クライアントにCisco Secure Clientが事前展開されている場合は、ISEのバージョンがエンドポイントのバージョンと一致していることを確認してください。Web展開にASAまたはFTDを使用する場合は、このデバイスのバージョンも一致する可能性があります。

- Posture Selectionセクションまでスクロールダウンして、ステップ1で作成したプロファイルを選択します。ページの下部にあるSubmitをクリックして、設定を保存します。

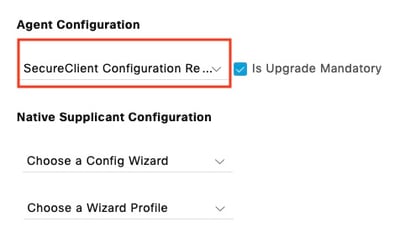

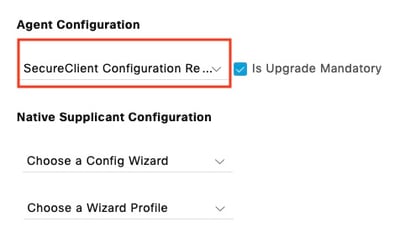

エージェントの設定

エージェントの設定

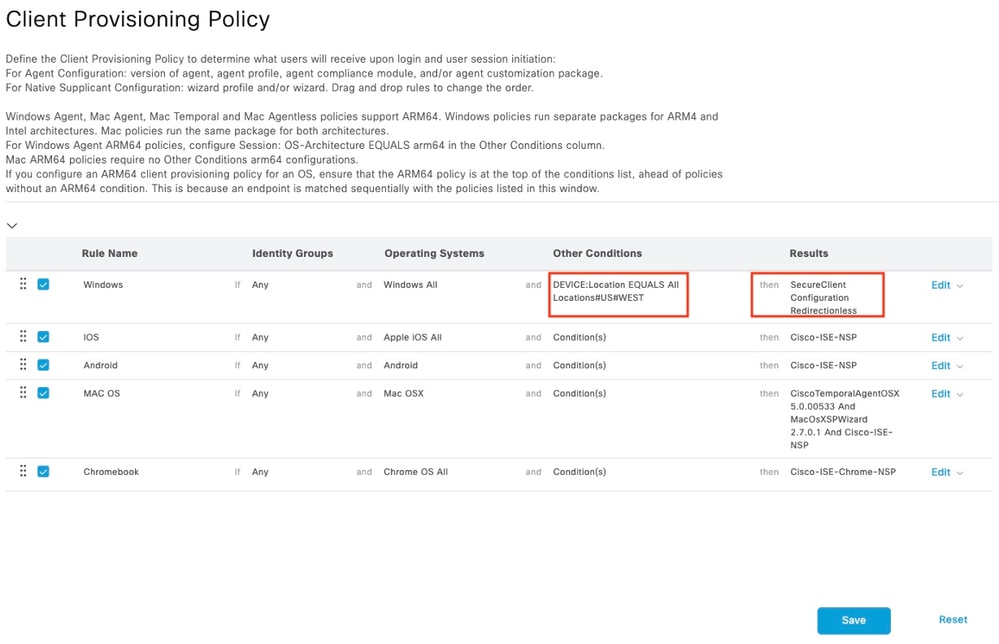

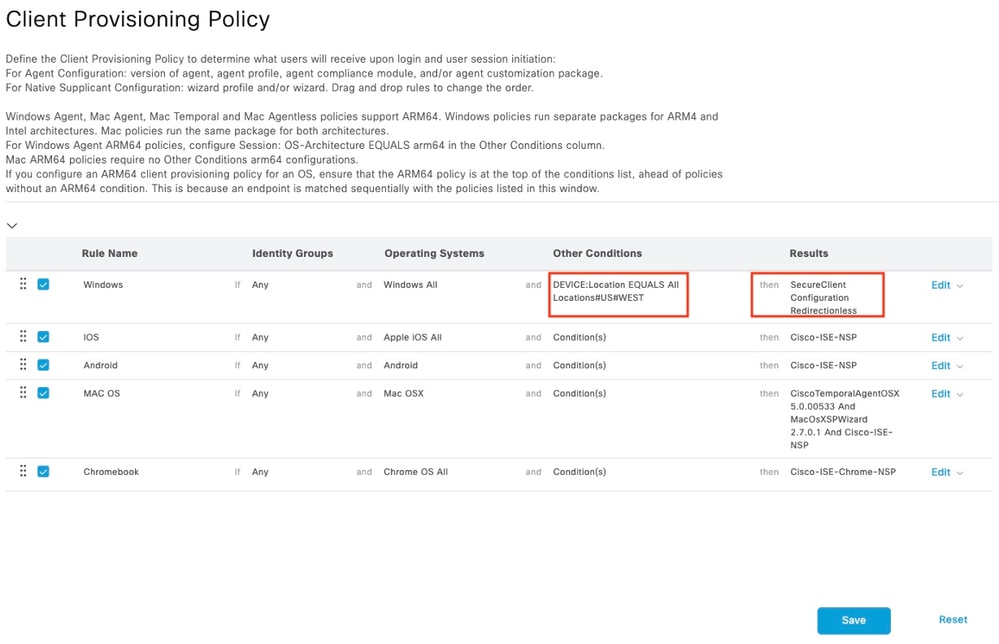

- Work Centers > Posture > Client Provisioning > Client provisioning policyの順に移動します。必要なオペレーティングシステムに使用されているポリシーを探し、Editをクリックします。Results列の+記号をクリックして、Agent Configurationセクションのステップ5でagent 設定を選択します。ページの一番下にあるSaveをクリックします。

注:複数のCall Homeリストがある場合は、Other Conditionsフィールドを使用して、対応するクライアントに正しいプロファイルをプッシュします。この例では、デバイスロケーショングループを使用して、ポリシーにプッシュされるポスチャプロファイルを特定します。

ヒント:同じOSに対して複数のクライアントプロビジョニングポリシーを設定する場合は、ポリシーを相互に排他的に設定することをお勧めします。つまり、特定のクライアントが同時にヒットできるポリシーは1つだけです。RADIUS属性は、Other Conditions列でポリシーを区別するために使用できます。

クライアントプロビジョニングポリシーでのエージェントの設定

クライアントプロビジョニングポリシーでのエージェントの設定

クライアントプロビジョニングポリシー

クライアントプロビジョニングポリシー

- 使用中のCall Homeリストと対応するポスチャプロファイルごとに、ステップ4 ~ 7を繰り返します。ハイブリッド環境では、リダイレクトクライアントに同じプロファイルを使用できます。

許可

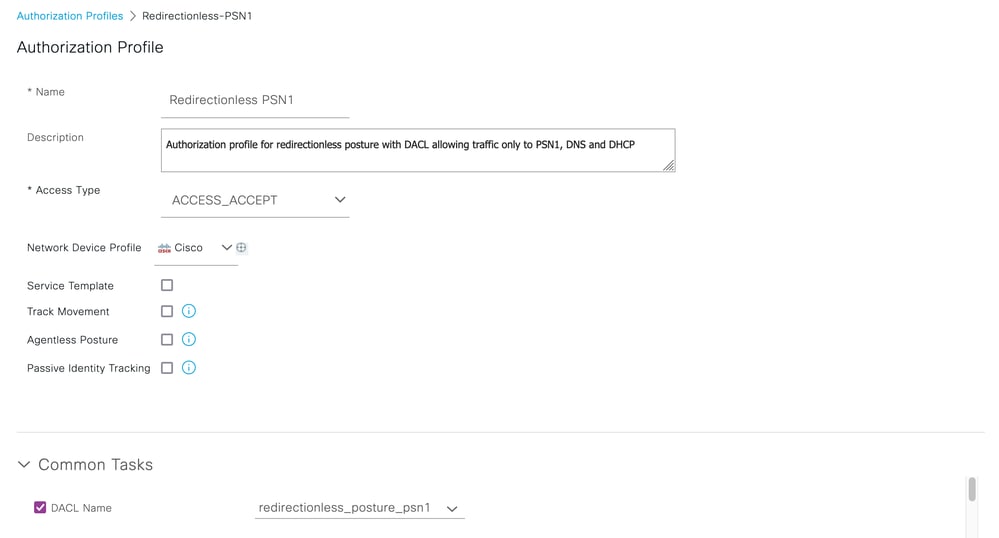

許可プロファイル

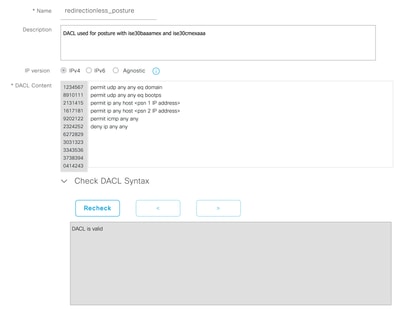

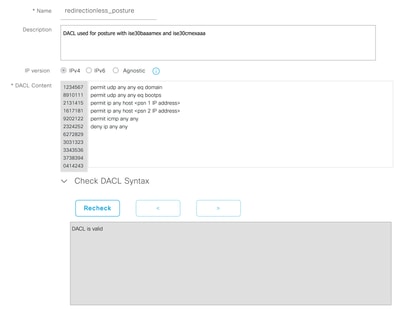

- Policy > Policy Elements > Results > Authorization > Downloadable ACLsの順に移動し、Addをクリックします。

- DACLを作成して、DNS、DHCP(使用されている場合)、ISE PSNへのトラフィックを許可し、他のトラフィックをブロックします。最終的に準拠するアクセスの前に、アクセスに必要なその他のトラフィックを必ず許可してください。

DACLの設定

DACLの設定

permit udp any any eq domain

permit udp any any eq bootps

permit ip any host

permit ip any host

deny ip any any

注意:一部のサードパーティデバイスはDACLをサポートできません。このような場合は、Filter-IDまたはその他のベンダー固有属性を使用する必要があります。詳細については、ベンダーのマニュアルを参照してください。DACLを使用しない場合は、ネットワークデバイスで対応するACLを設定してください。

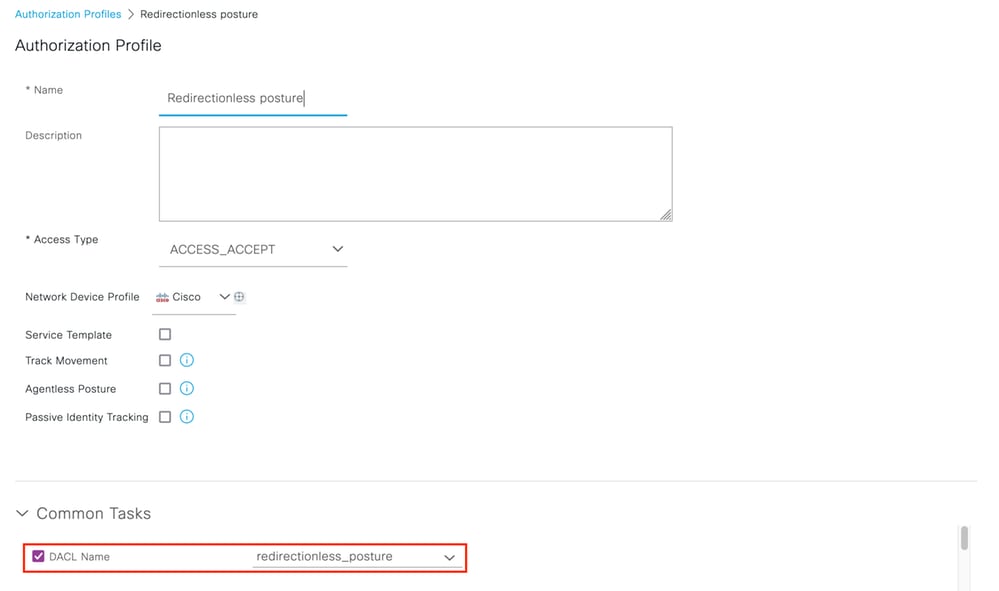

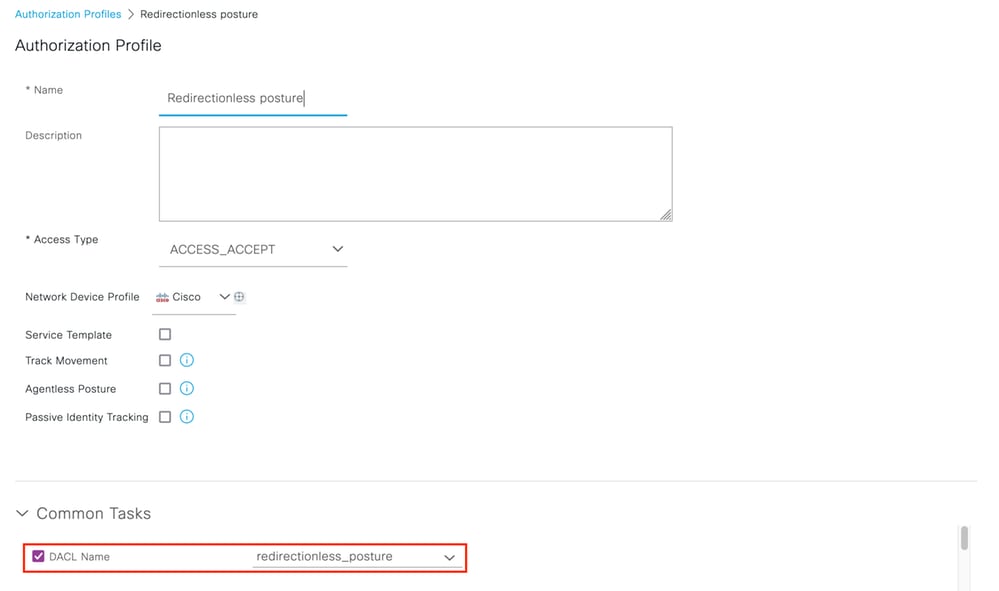

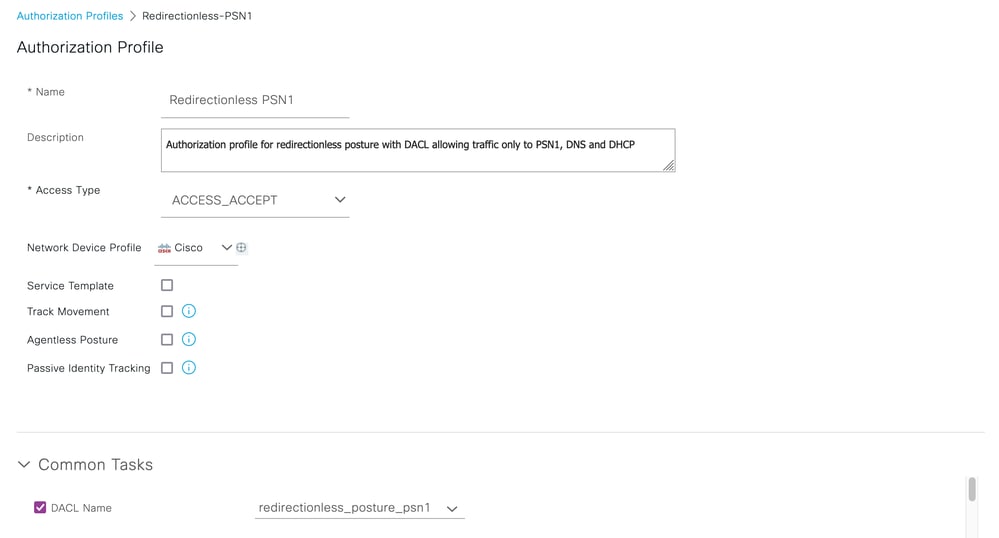

- Policy > Policy Elements > Results > Authorization > Authorization profilesの順に移動し、Addをクリックします。認可プロファイルに名前を付け、Common TasksからDACL nameを選択します。ドロップダウンメニューから、手順2で作成したDACLを選択します。

許可プロファイル

許可プロファイル

注:DACLを使用しない場合は、Common TasksのFilter-IDまたはAdvanced Attribute Settingsを使用して、対応するACL名をプッシュします。

- 使用中のCall Homeリストごとにステップ1 ~ 3を繰り返します。ハイブリッド環境では、リダイレクションに必要な認可プロファイルは1つだけです。リダイレクションの認可プロファイルの設定は、このドキュメントでは扱いません。

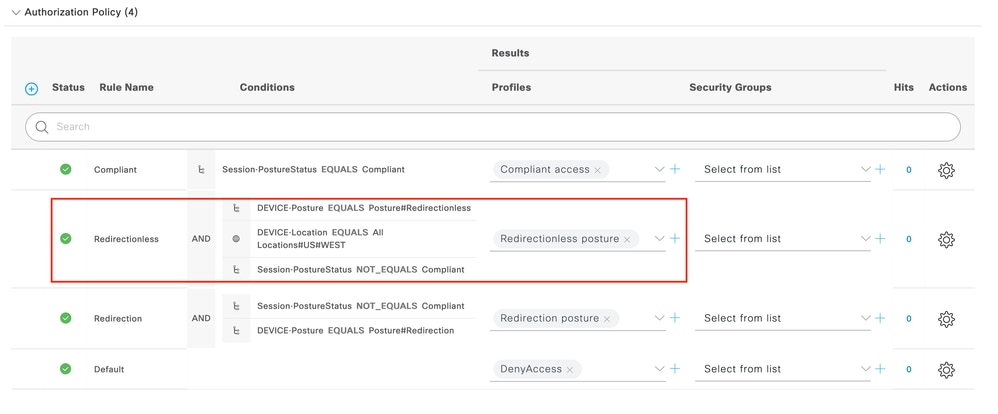

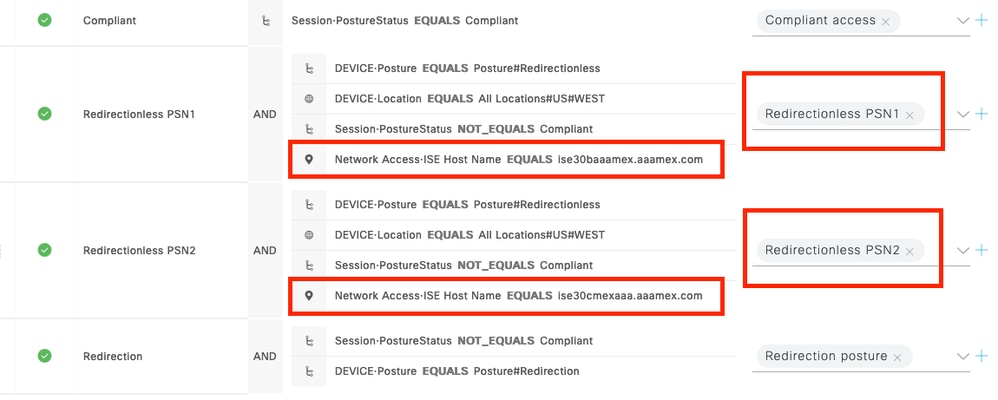

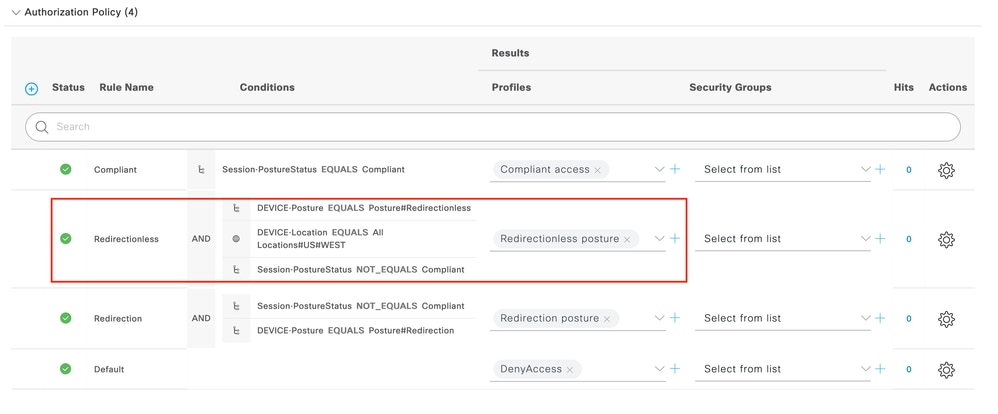

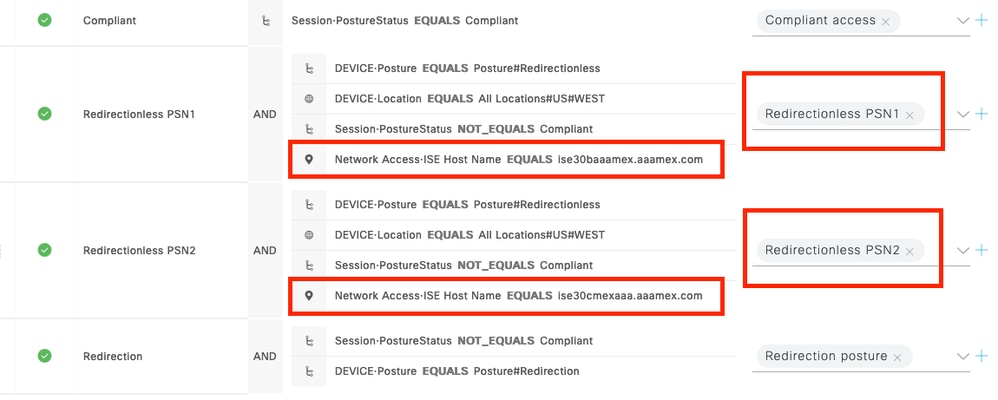

認可ポリシー

- Policy > Policy Sets の順に選択し、使用中のポリシーセットを開くか、新しいポリシーセットを作成します。

- Authorization Policyセクションまで下にスクロールします。Session PostureStatus NOT_EQUALS Compliantを使用して認可ポリシーを作成し、前のセクションで作成した認可プロファイルを選択します。

パッシブ ID ユーザー向け

パッシブ ID ユーザー向け

- 使用されている対応するCall Homeリストを含む各認可プロファイルについて、ステップ2を繰り返します。ハイブリッド環境では、リダイレクションに必要な許可ポリシーは1つだけです。

トラブルシュート

Cisco Secure Clientで準拠し、ISEでポスチャが適用されない(保留中)

期限切れ/ファントムセッション

展開に古いセッションやファントムセッションが存在すると、リダイレクトなしのポスチャ検出で断続的で明らかにランダムな障害が生成される可能性があります。この結果、Cisco Secure Client UIに準拠アクセスが示される一方で、ユーザがISE上の未知の(該当しない)ポスチャのアクセス状態から抜け出せなくなります。

古いセッションとは、アクティブではなくなった古いセッションのことです。これらは、認証要求とアカウンティング開始によって作成されますが、セッションをクリアするためにPSNでアカウンティング停止が受信されません。

ファントムセッションは、特定のPSNで実際にアクティブではなかったセッションです。これらはアカウンティングの暫定アップデートによって作成されますが、セッションをクリアするためのアカウンティングの停止がPSNで受信されません。

特定

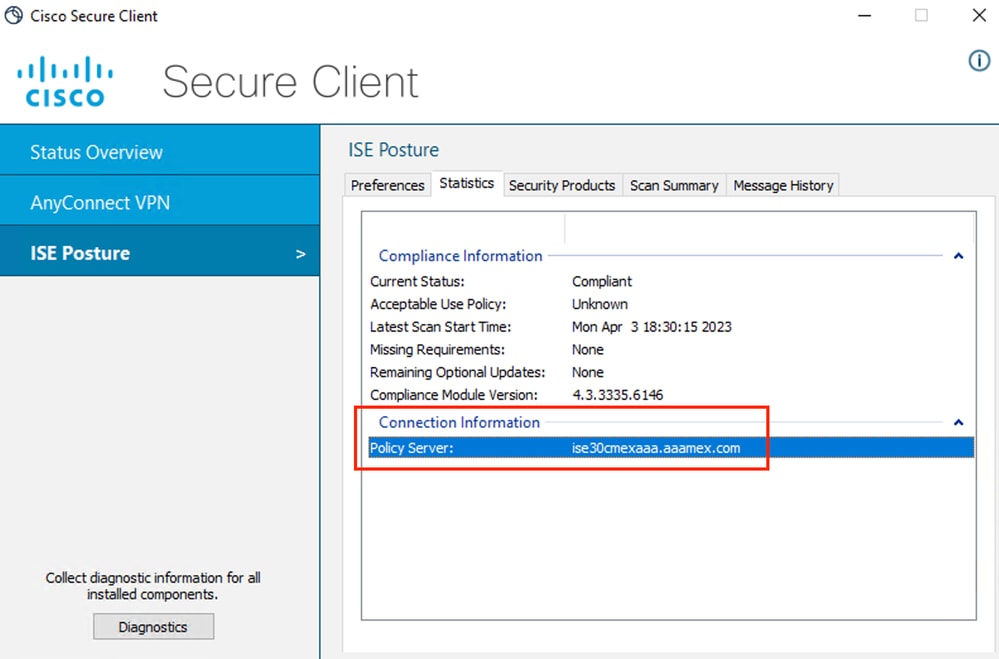

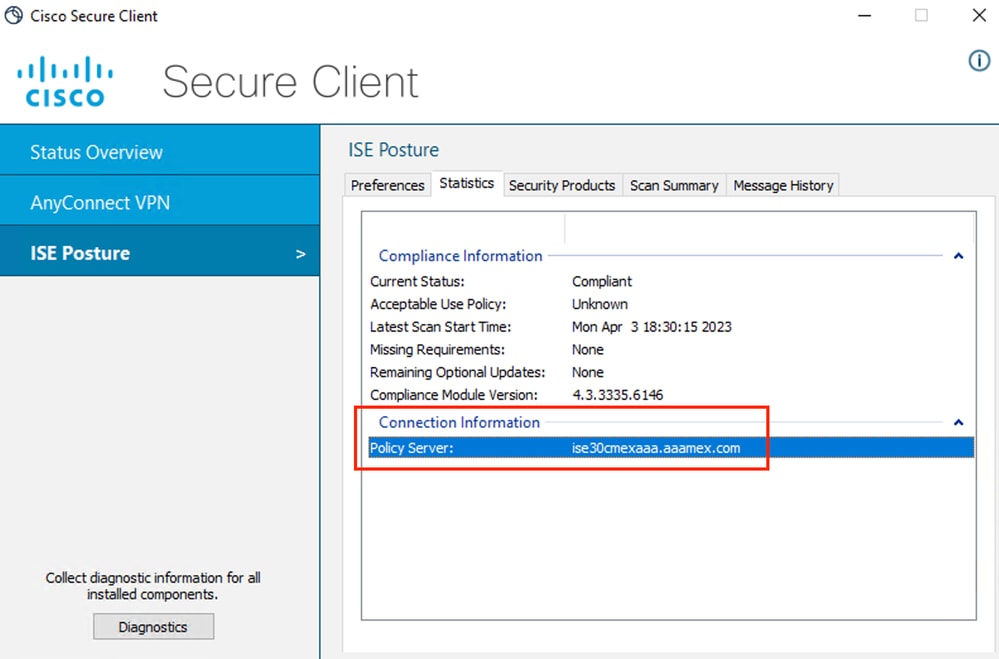

古い/ファントムセッションの問題を特定するには、クライアントのシステムスキャンで使用されるPSNを確認し、認証を実行しているPSNと比較します。

- Cisco Secure Client UIの左下隅にある歯車アイコンをクリックします。左側のメニューから、ISE Postureセクションを開き、Statisticsタブに移動します。[接続情報]にポリシーサーバを書き留めます。

Cisco Secure ClientのISEポスチャのポリシーサーバ

Cisco Secure ClientのISEポスチャのポリシーサーバ

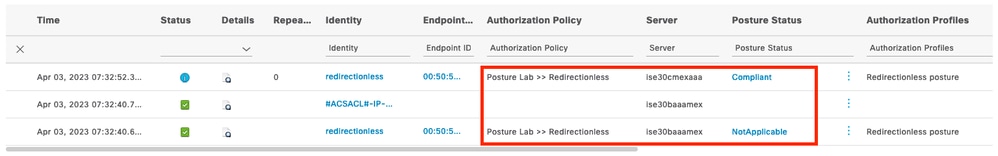

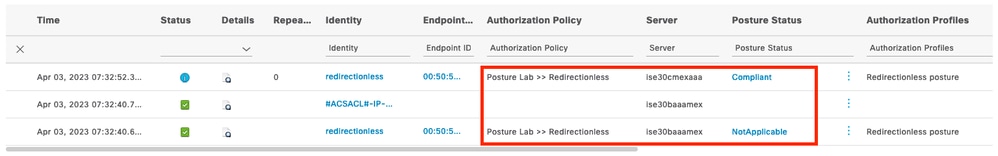

- ISE RADIUSのライブログでは、次の点に注意してください。

- ポスチャステータスの変更

- サーバの変更

- 許可ポリシーと許可プロファイルに変更なし

- CoAライブログなし

古い/ファントムセッションのライブログ

古い/ファントムセッションのライブログ

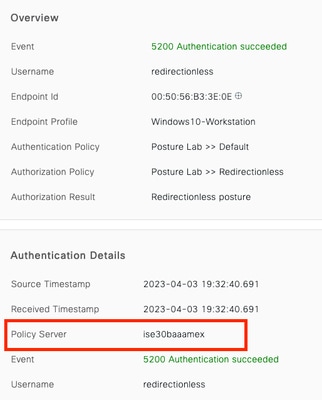

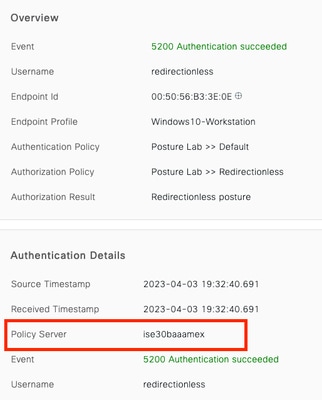

- ライブセッションまたは最後の認証ライブログの詳細を開きます。ポリシーサーバをメモします。ステップ1で確認したサーバと異なる場合は、古い/ファントムセッションの問題を示します。

ライブログの詳細のポリシーサーバー

ライブログの詳細のポリシーサーバー

ソリューション

ISE 2.6パッチ6および2.7パッチ3以降のISEバージョンは、リダイレクトなしのポスチャフローでの失効/ファントムセッションシナリオのソリューションとしてRADIUSセッションディレクトリを実装します。

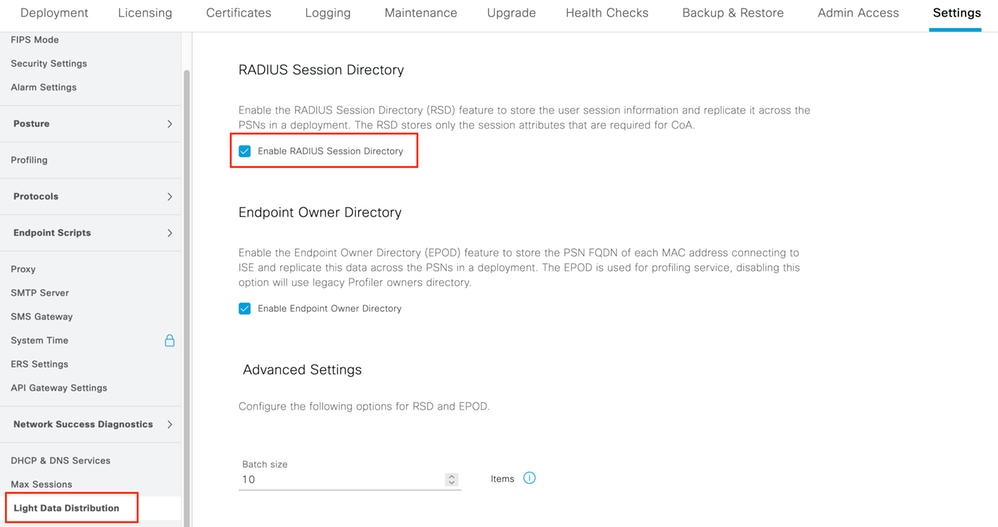

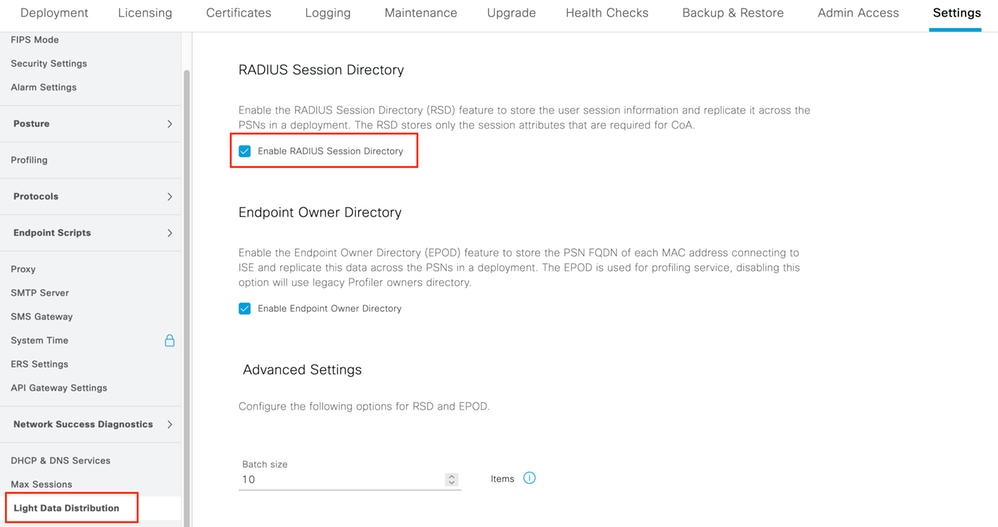

- Administration > System > Settings > Light Data Distributionの順に選択し、Enable RADIUS Session Directoryチェックボックスがオンになっていることを確認します。

RADIUSセッションディレクトリの有効化

RADIUSセッションディレクトリの有効化

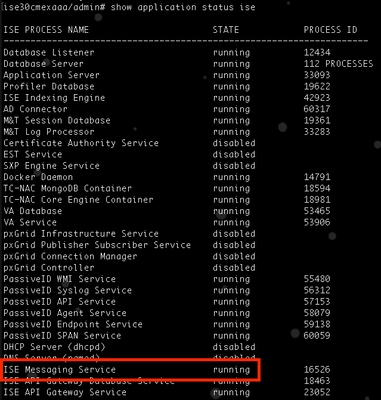

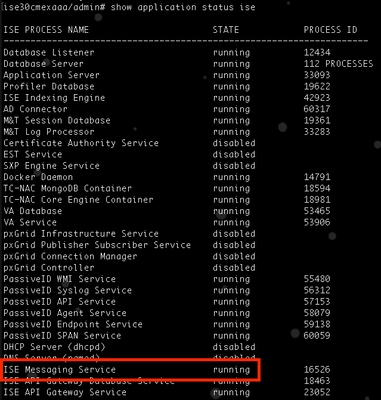

- ISE CLIで、コマンドshow applications status iseを実行して、すべてのPSNでISEメッセージングサービスが実行されていることを確認します。

ISEメッセージングサービス実行中(自動)

ISEメッセージングサービス実行中(自動)

注:このサービスはPSN間のRSDに使用される通信方法を指し、ISE UIから設定できるsyslog用のISEメッセージングサービス設定のステータスにかかわらず実行できます。

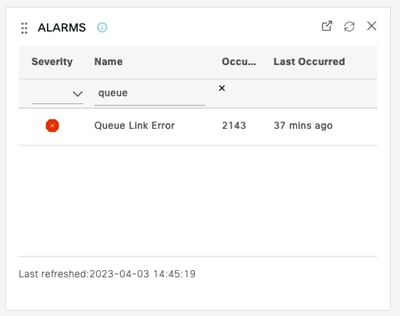

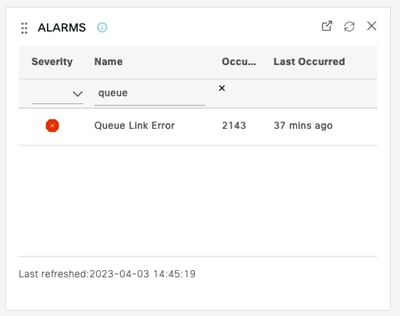

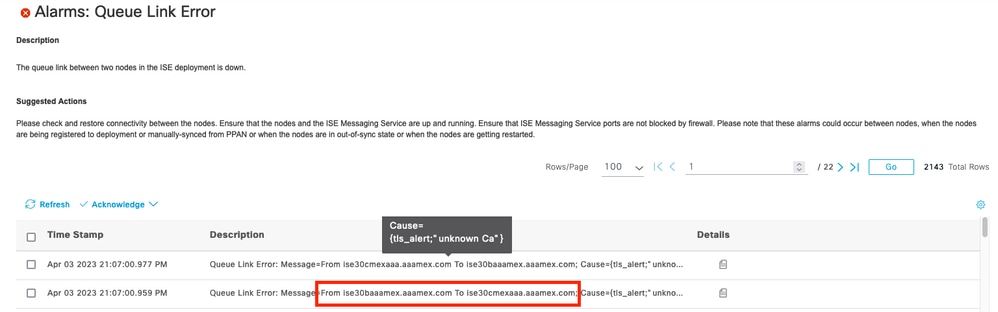

- ISE ダッシュボードに移動し、アラームダッシュレットを見つけます。Queue Link Errorアラームがあるかどうかを確認します。アラームの名前をクリックすると、詳細が表示されます。

キューリンクエラーアラーム

キューリンクエラーアラーム

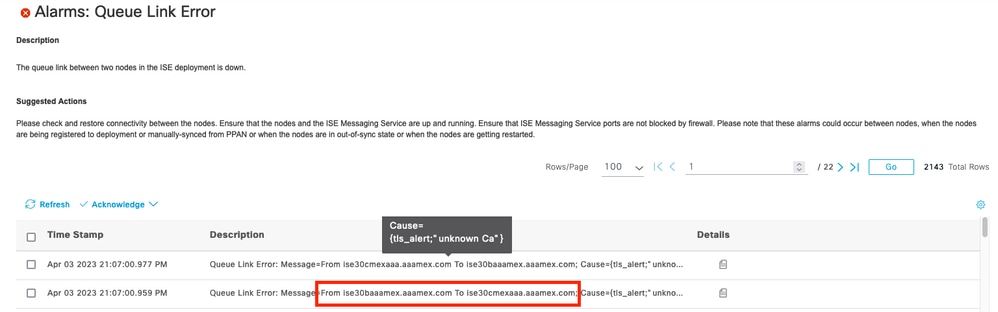

- ポスチャに使用されるPSN間でアラームが生成されるかどうかを確認します。

キューリンクエラーアラームの詳細

キューリンクエラーアラームの詳細

- アラームの説明にカーソルを合わせると、詳細が表示され、原因フィールドを書き留めます。キューリンクエラーの最も一般的な原因は、次の2つです。

- タイムアウト:ノードからポート8671の別のノードに送信された要求に、しきい値内で応答しないことを示します。修復するには、TCPポート8671がノード間で許可されていることを確認します。

- 不明なCA:ISEメッセージング証明書を署名している証明書チェーンが無効または不完全であることを示します。このエラーを修正するには、次の手順を実行します。

- Administration > System > Certificates > Certificate signing requestsの順に移動します。

- Generate Certificate Signing Requests (CSR)をクリックします。

- ドロップダウンメニューからISE Root CAを選択し、Replace ISE Root CA Certificate chainをクリックします。

ISEルートCAが使用できない場合は、Certificate Authority > Internal CA settingsに移動し、Enable Certificate Authorityをクリックしてから、CSRに戻ってルートCAを再生成します。

- 新しいCSRを生成し、ドロップダウンメニューからISE Messaging Serviceを選択します。

- 展開からすべてのノードを選択し、証明書を再生成します。

注:証明書の再生成中は、cause Unknown CAまたはEconnrefusedによるQueue Link Errorアラームが観測されることが予想されます。証明書の生成後にアラームを監視して、問題が解決されたことを確認します。

パフォーマンス

特定

リダイレクトなしのポスチャに関連する高いCPU使用率や高い負荷平均などのパフォーマンスの問題は、PSNおよびMnTノードに影響を与える可能性があり、多くの場合は次のイベントが発生します。

- Cisco Secure Clientで、ランダムまたは断続的に「No policy server detected errors」が発生する。

- ポータルサービススレッドプールがしきい値に達したイベントの最大リソース制限に達したレポート。Operations > Reports > Reports > Audit > Operations Auditの順に移動して、レポートを表示します。

- MNTルックアップへのポスチャクエリは高アラームです。これらのアラームは、ISE 3.1以降のバージョンでのみ生成されます。

ソリューション

導入のパフォーマンスがリダイレクトなしのポスチャの影響を受ける場合、これは効果的な実装でないことを示している場合があります。次の点を修正することをお勧めします。

- Call Homeリストごとに使用されるPSNの数設計に従って、エンドポイントまたはネットワークデバイスごとのポスチャに使用できるPSNの数を減らすことを検討してください。

- Call Homeリストのクライアントプロビジョニングポータルポート。ポータルポート番号が各ノードのIPまたはFQDNの後に含まれていることを確認します。

影響を緩和するには、次の手順を実行します。

- Cisco Secure Clientフォルダからファイルを削除してエンドポイントからconnectiondata.xmlをクリアし、ISE PostureサービスまたはCisco Secure Clientを再起動します。サービスを再起動しないと、古いファイルが再生成され、変更は有効になりません。この操作は、Call Homeリストを変更した後でも実行できます。

- DACLまたは他のACLを使用して、関連性のないネットワーク接続のISE PSNへのトラフィックをブロックします。

- 認可ポリシーでポスチャが適用されていないが、Cisco Secure Client ISE Posture Moduleがインストールされているエンドポイントに適用される接続の場合、クライアントからTCPポート8905およびクライアントプロビジョニングポータルポートのすべてのISE PSNへのトラフィックをブロックします。このアクションは、リダイレクション実装を使用したポスチャにも推奨されます。

- ポスチャが認可ポリシーで適用される接続では、クライアントから認証側PSNへのトラフィックを許可し、導入環境内の他のPSNへのトラフィックをブロックします。このアクションは、設計の修正中に一時的に実行できます。

単一のPSNに対するDACLを使用した認可プロファイル

単一のPSNに対するDACLを使用した認可プロファイル

PSNごとの許可ポリシー

PSNごとの許可ポリシー

アカウンティング

RADIUSアカウンティングは、ISEでのセッション管理に不可欠です。ポスチャは実行されるアクティブセッションに依存するため、アカウンティング設定の誤りや不足も、ポスチャディスカバリおよびISEのパフォーマンスに影響を与える可能性があります。認証要求、アカウンティング開始、アカウンティング停止、およびアカウンティング更新をセッションごとに1つのPSNに送信するように、アカウンティングがネットワークデバイスで正しく設定されていることを確認することが重要です。

ISEで受信したアカウンティングパケットを確認するには、Operations > Reports > Reports > Endpoints and Users > RADIUS Accountingの順に移動します。

関連情報

フィードバック

フィードバック