はじめに

このドキュメントでは、管理者ユーザの認証のために、Cisco Firepower Device Manager(FDM)をIdentity Services Engine(ISE)と統合し、GUIアクセスとCLIアクセスの両方でRADIUSプロトコルを使用する手順について説明します。

前提条件

要 件

次の項目に関する知識があることが推奨されます。

- Firepower Device Manager(FDM)

- Identity Services Engine(ISE)

- RADIUS プロトコル

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Firepower Threat Defense(FTD)デバイス、すべてのプラットフォームFirepower Device Manager(FDM)バージョン6.3.0+

- ISE バージョン 3.0

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されたものです。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

相互運用性

- ユーザロールが設定されたユーザを持つRADIUSサーバ

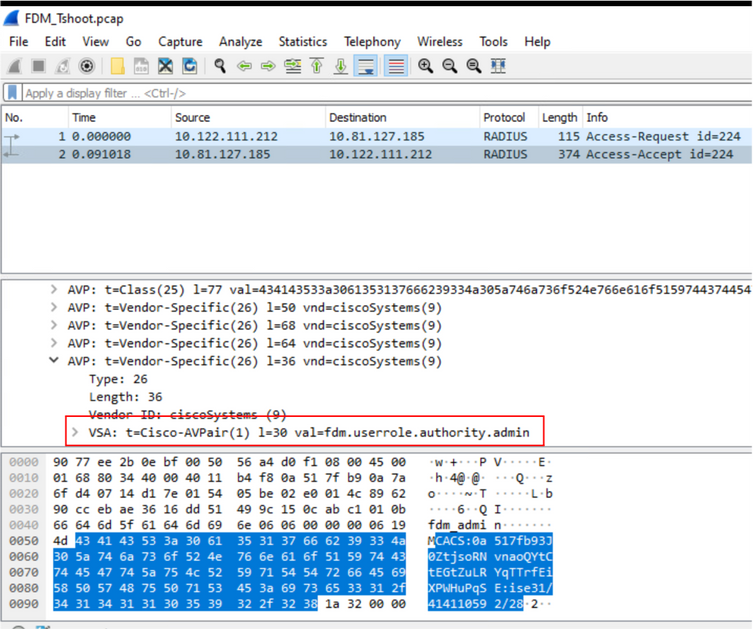

- ユーザロールは、cisco-av-pairを使用してRADIUSサーバに設定する必要があります

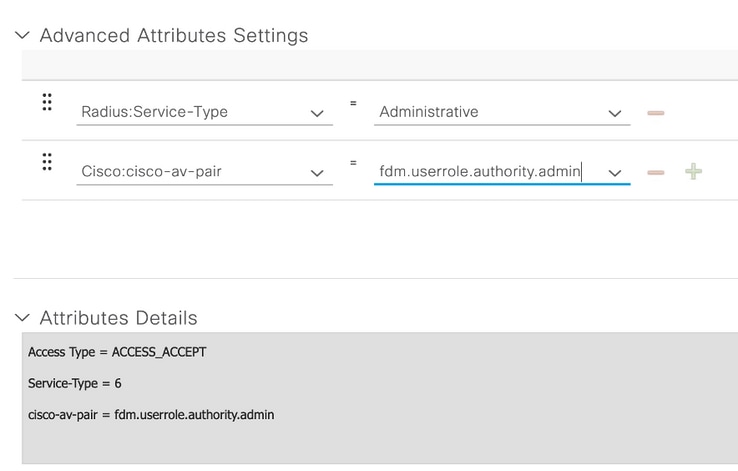

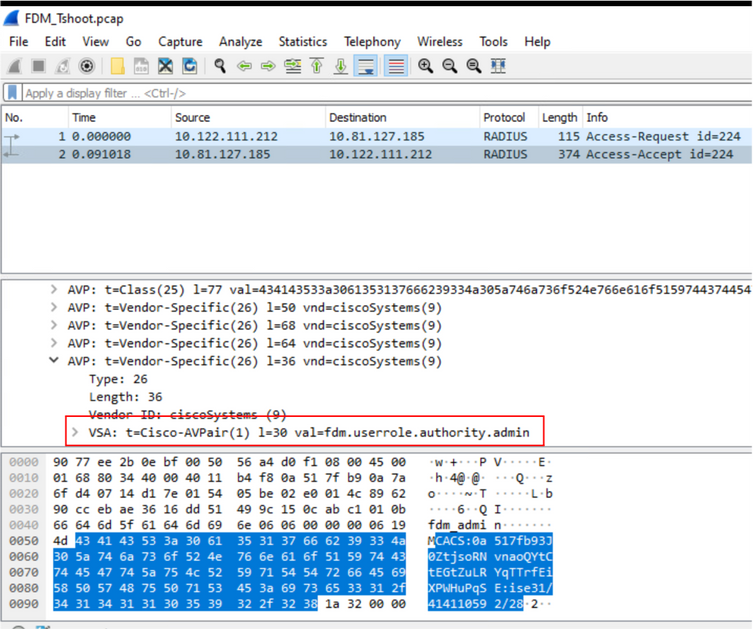

- Cisco-av-pair = fdm.userrole.authority.admin

- ISEはRADIUSサーバとして使用可能

ライセンス

特定のライセンス要件はありません。基本ライセンスで十分です

バックグラウンド情報

この機能を使用すると、RADIUSを使用して外部認証を設定し、それらのユーザに対して複数のユーザロールを設定できます。

システム定義の3つのユーザロールによる管理アクセスのRADIUSサポート:

- 読み取り専用

- READ_WRITE(アップグレード、リストアなどのシステム・クリティカルなアクションは実行できません)

- ADMIN

RADIUSサーバの設定をテストし、アクティブなユーザセッションをモニタして、ユーザセッションを削除する機能があります。

この機能は、FDMバージョン6.3.0で実装されました。6.3.0リリースより前のFDMでは、1人のユーザー(admin)のみがサポートされていました。

デフォルトでは、Cisco Firepower Device Managerはユーザをローカルで認証および認可します。中央集中型の認証および認可方式を使用するには、RADIUSプロトコルを介してCisco Identity Service Engineを使用します。

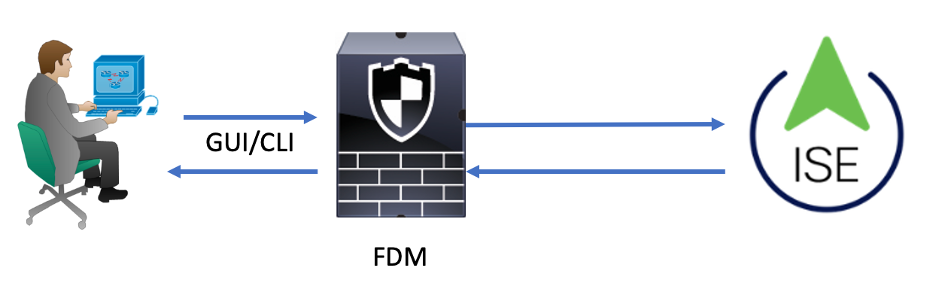

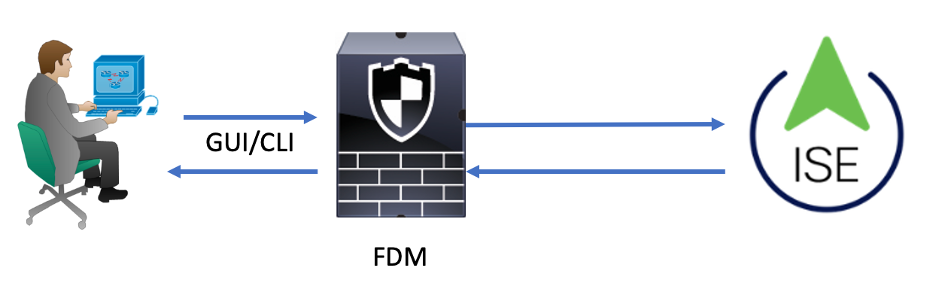

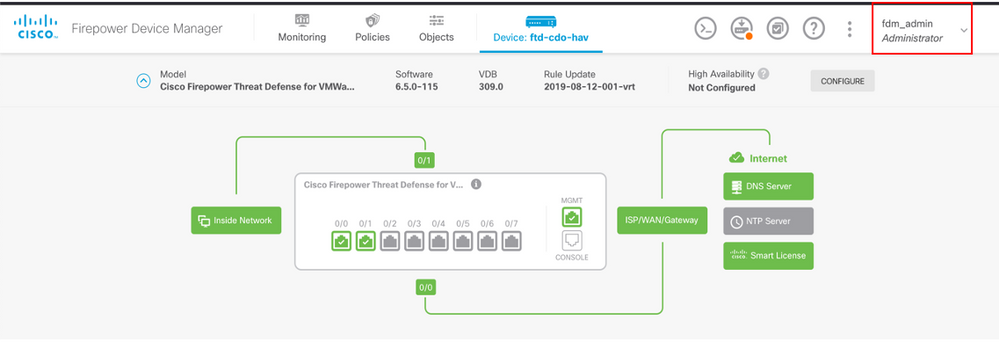

ネットワーク図

次の図は、ネットワークトポロジの例を示しています

プロセス:

- 管理者ユーザがクレデンシャルを入力します。

- 認証プロセスがトリガーされ、ISEがローカルまたはActive Directoryを介してクレデンシャルを検証します。

- 認証が成功すると、ISEは認証および許可情報の許可パケットをFDMに送信します。

- アカウントがISEで実行され、認証の成功ライブログが発生します。

設定

FDM による構成

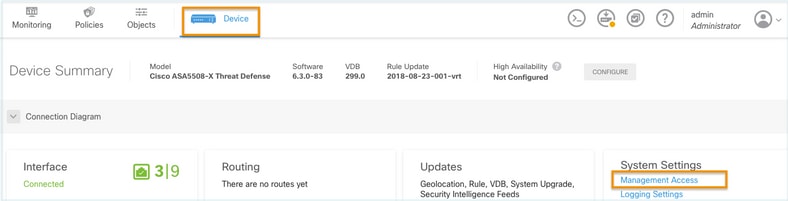

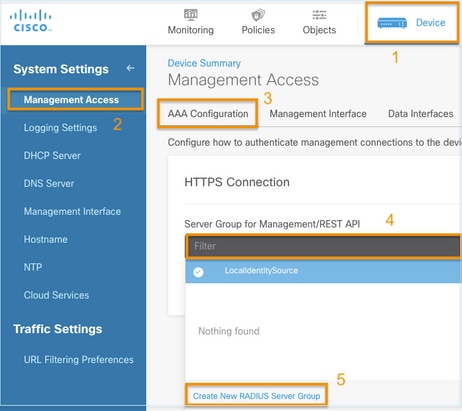

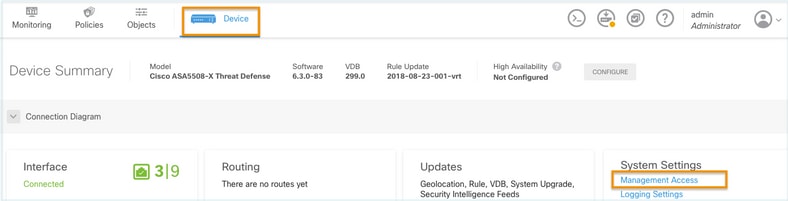

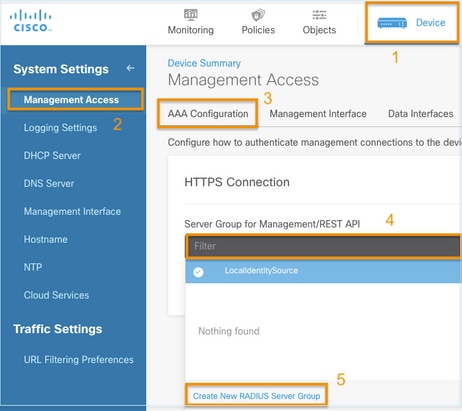

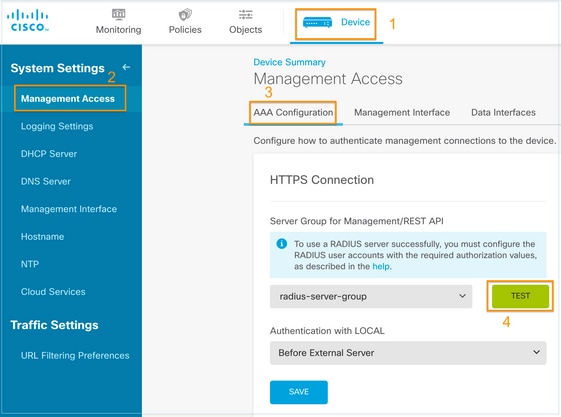

ステップ 1:FDMにログインし、「デバイス」>「システム設定」>「管理アクセス」タブに移動します

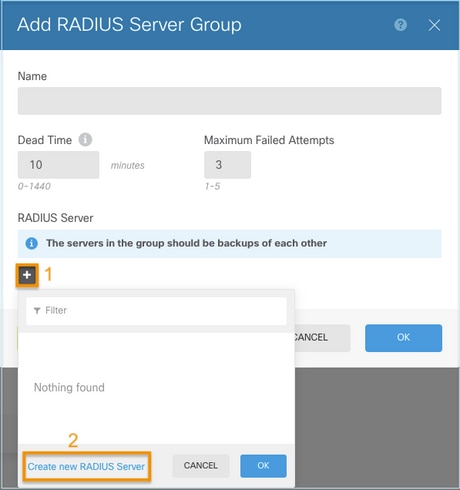

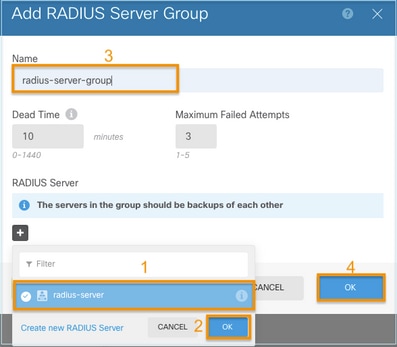

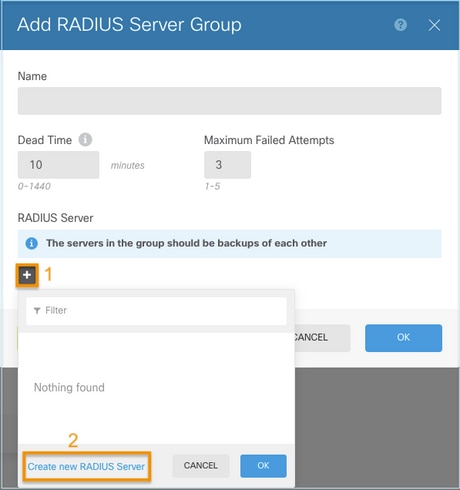

ステップ 2新しいRADIUSサーバグループの作成

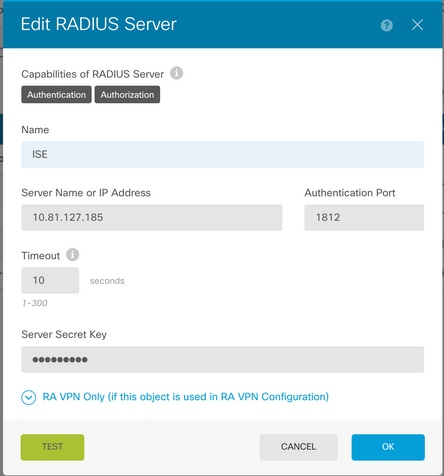

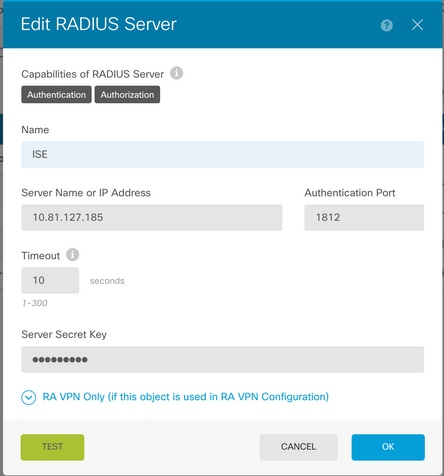

ステップ 3新しいRADIUSサーバの作成

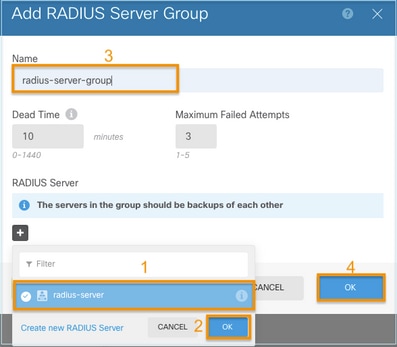

ステップ 4RADIUSサーバグループへのRADIUSサーバの追加

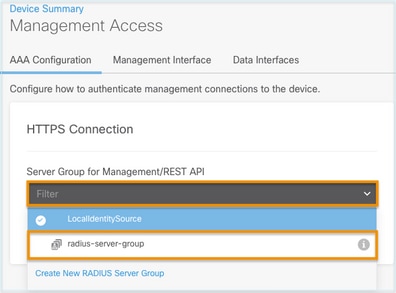

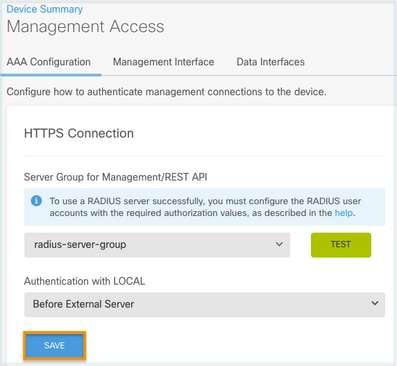

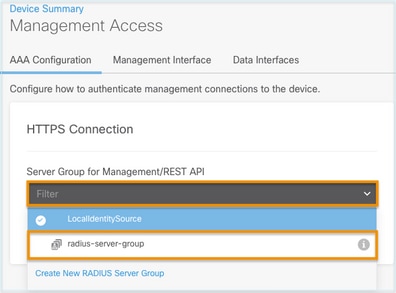

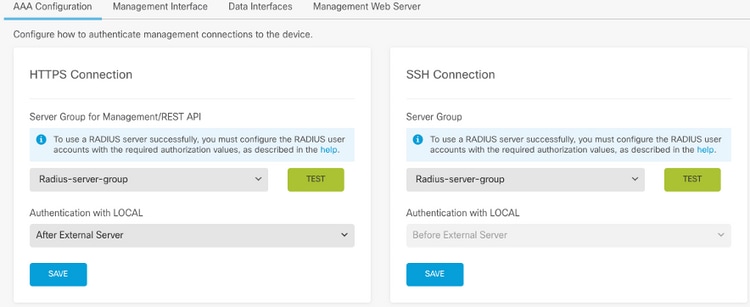

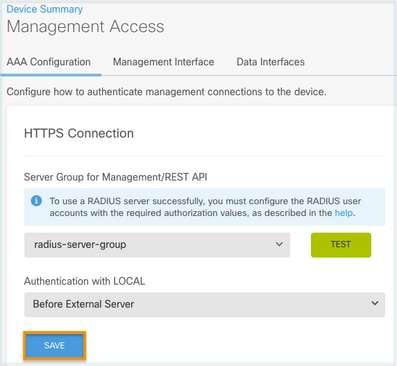

ステップ 5作成したグループを管理のサーバグループとして選択

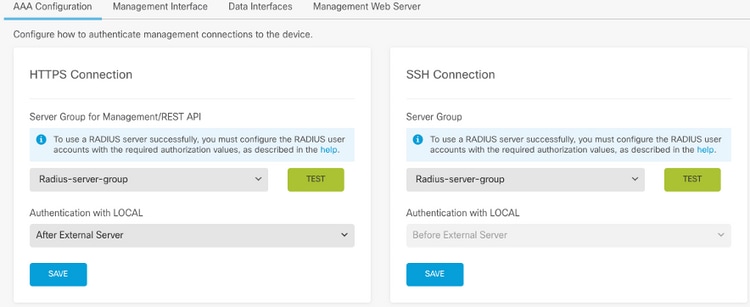

ステップ 6設定の保存

ISE 設定

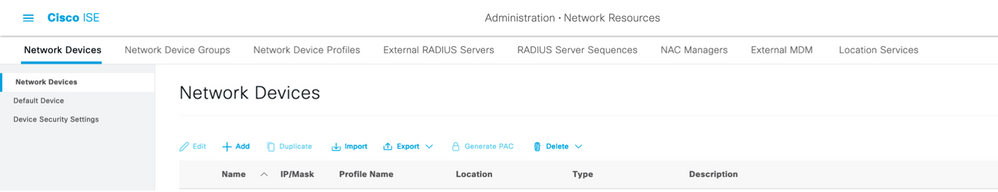

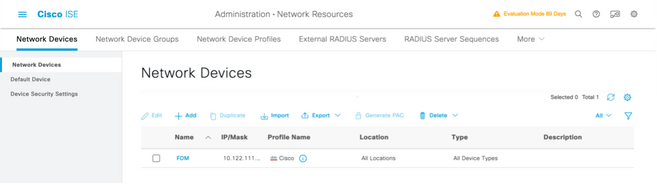

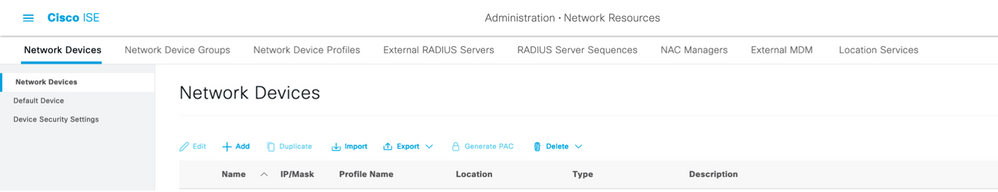

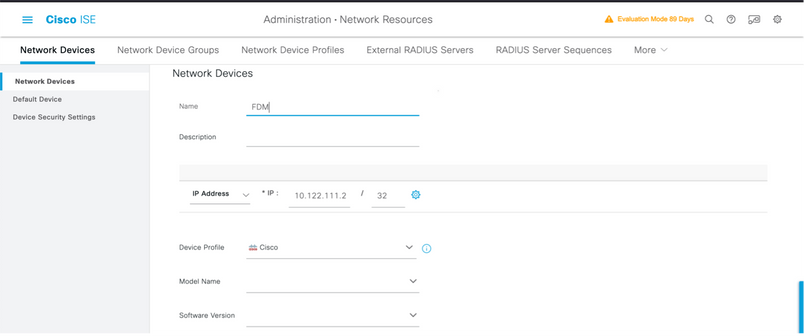

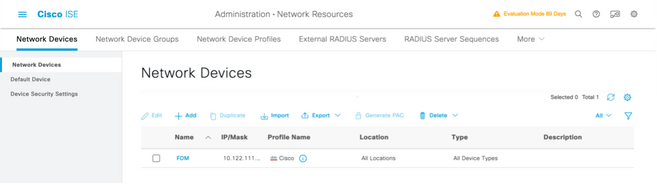

ステップ 1:3品目アイコンに移動 左上隅にあり、Administration > Network Resources > Network Devicesの順に選択します。

左上隅にあり、Administration > Network Resources > Network Devicesの順に選択します。

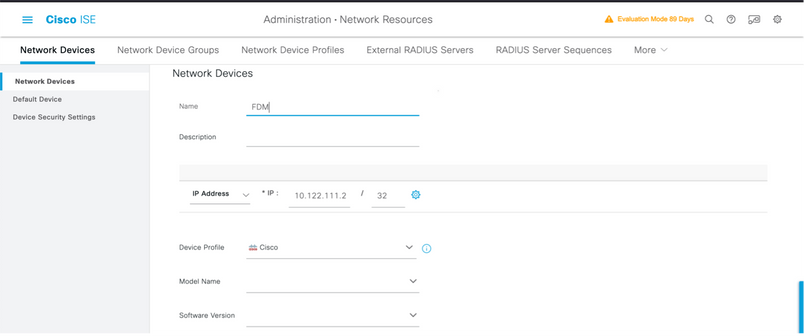

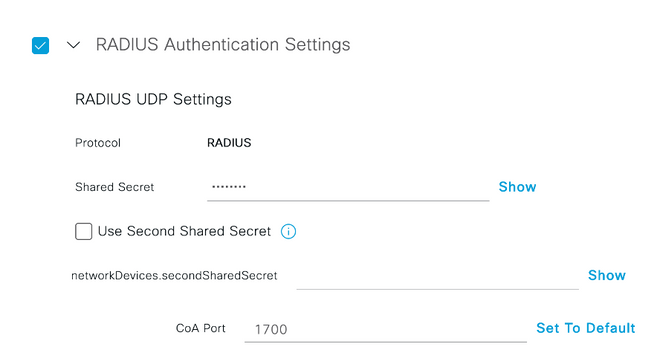

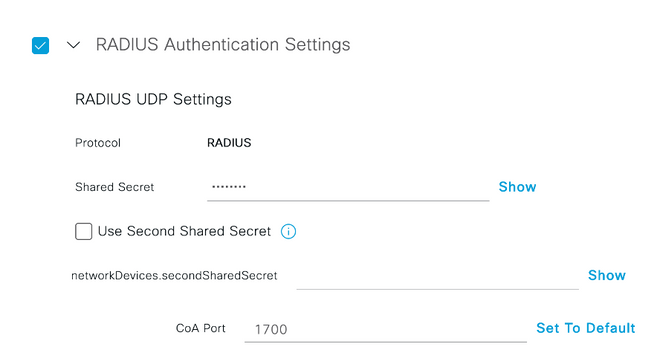

ステップ 2+Addボタンを選択し、Network Access Device NameとIPアドレスを定義してから、RADIUSチェックボックスにチェックマークを入れて共有秘密を定義します。送信時に選択

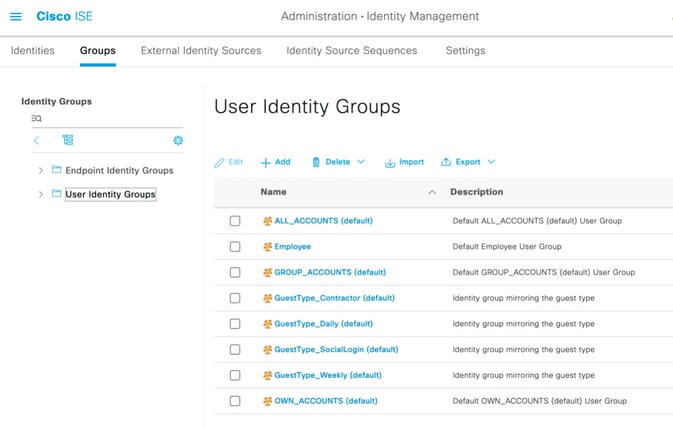

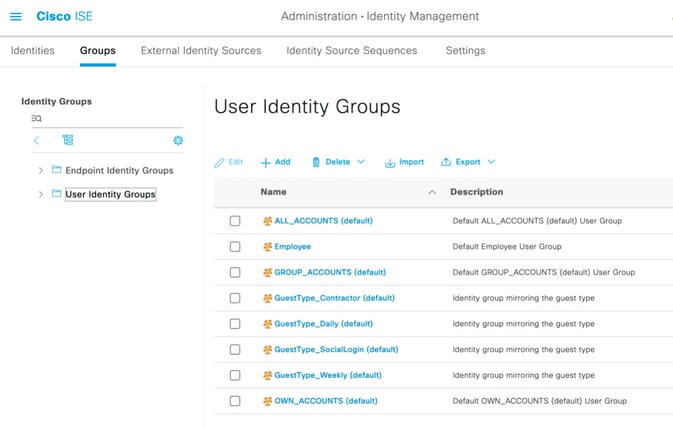

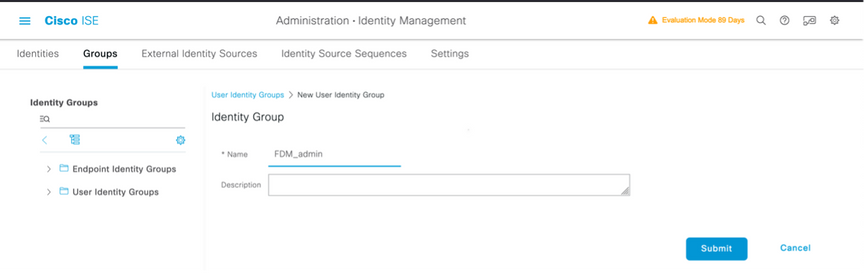

ステップ 33品目アイコンに移動 左上隅にあり、Administration > Identity Management > Groupsの順に選択します。

左上隅にあり、Administration > Identity Management > Groupsの順に選択します。

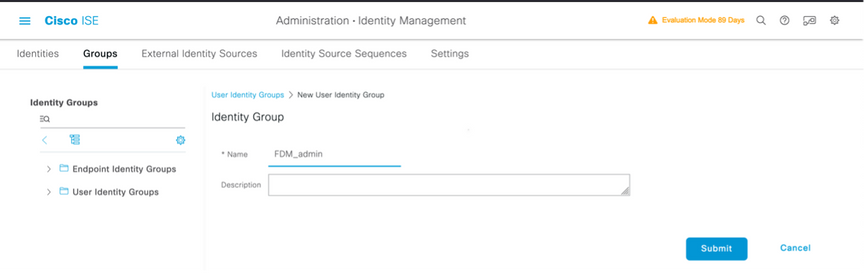

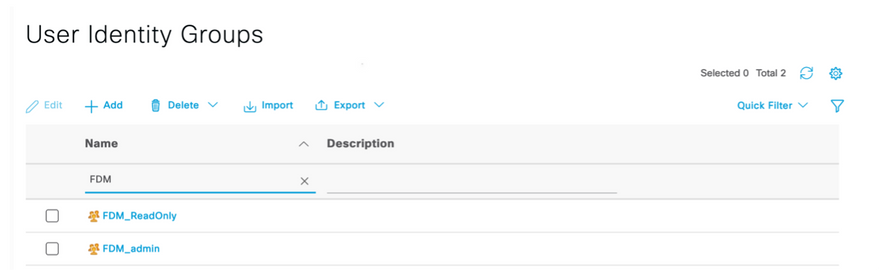

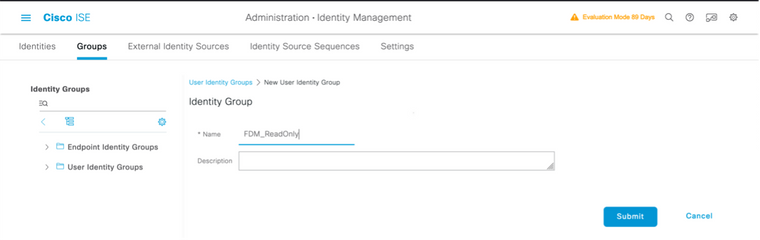

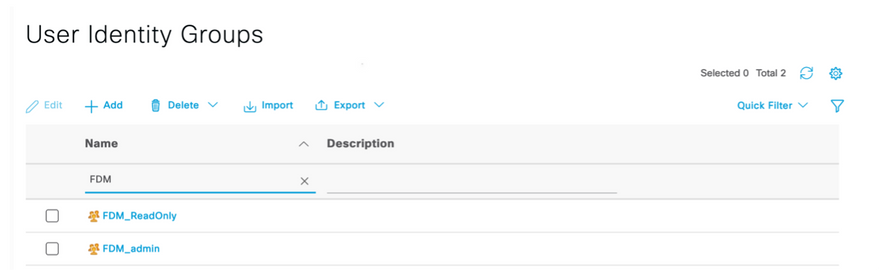

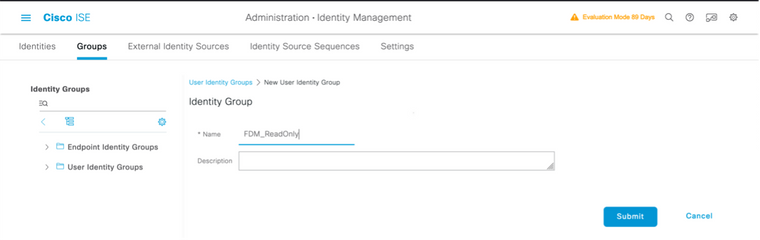

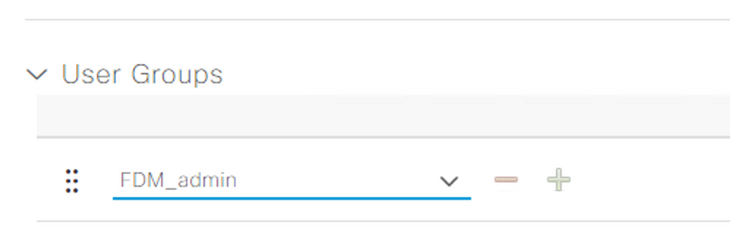

ステップ 4User Identity Groupsを選択し、+Addボタンを選択します。名前を定義し、送信時に選択

注意:この例で作成したFDM_AdminおよびFDM_ReadOnly IDグループでは、FDMで使用される管理者ユーザーのタイプごとに手順4を繰り返すことができます。

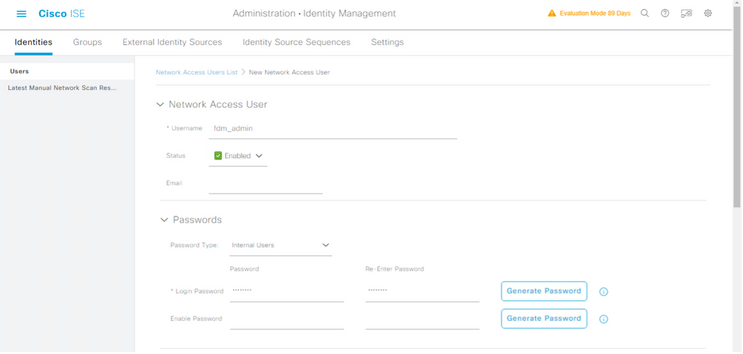

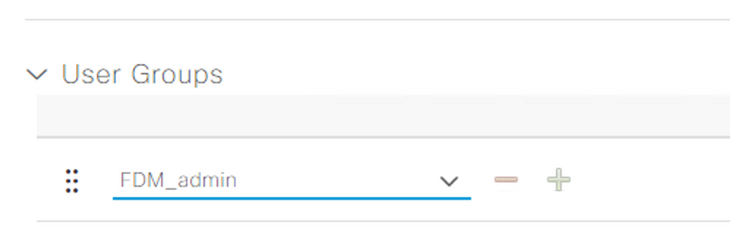

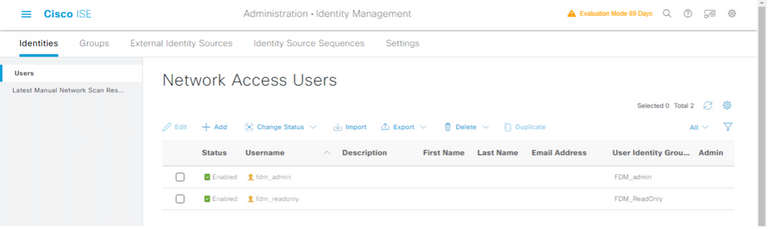

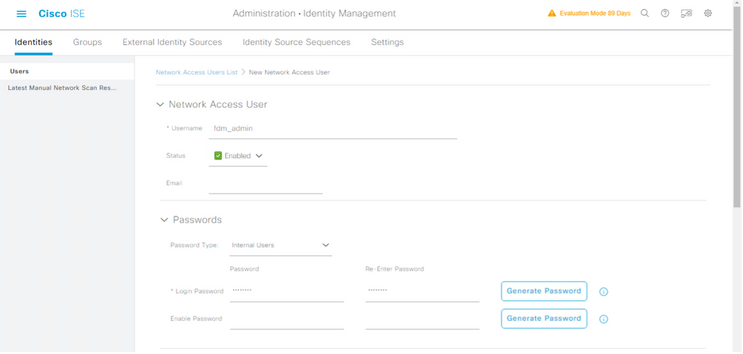

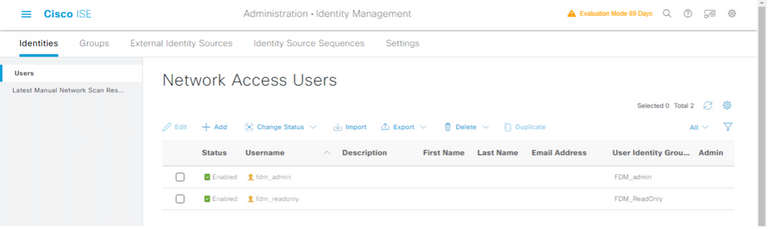

ステップ 5左上隅にある3行のアイコンに移動し、Administration > Identity Management > Identitiesの順に選択します。+Addを選択してユーザ名とパスワードを定義し、ユーザが属するグループを選択します。この例では、fdm_adminおよびfdm_readonlyユーザーが作成され、それぞれFDM_AdminおよびFDM_ReadOnlyグループに割り当てられました。

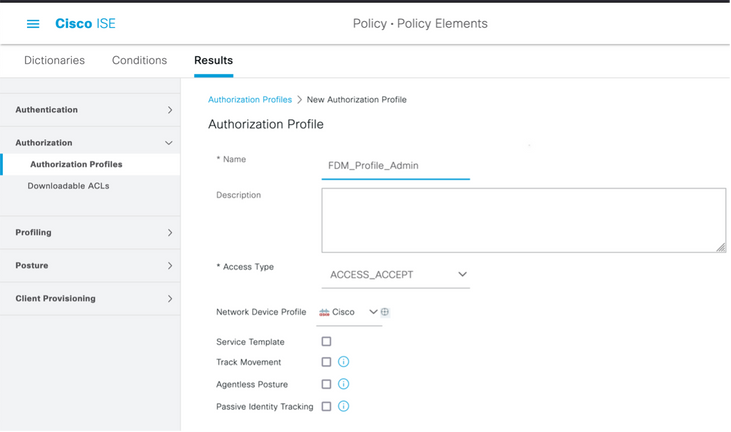

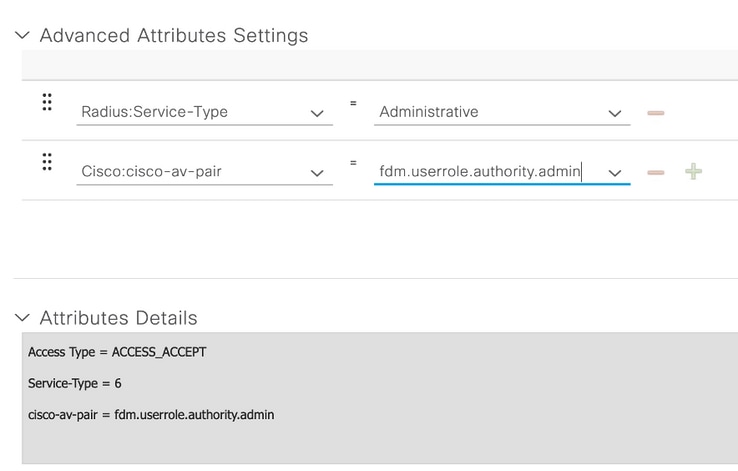

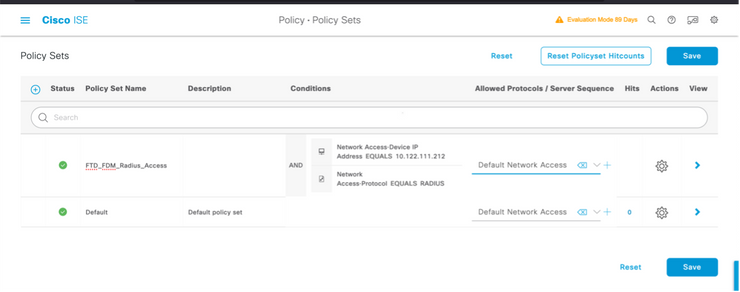

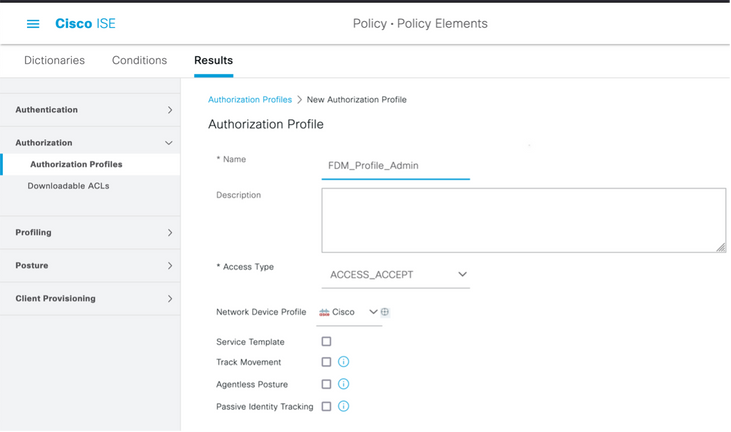

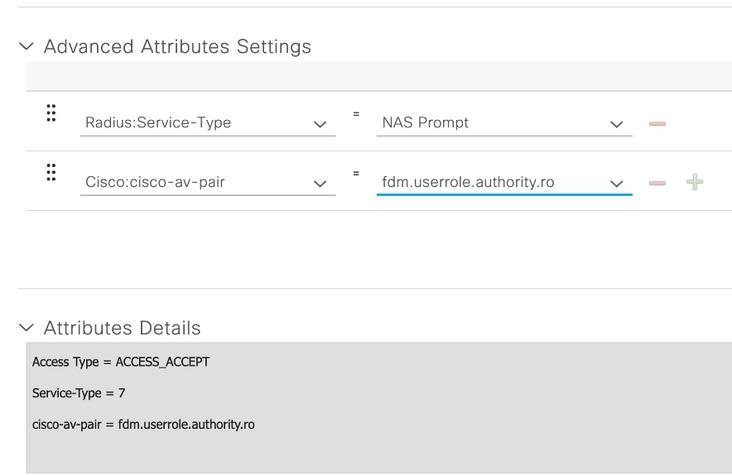

ステップ 6左上隅にある3行のアイコンを選択し、Policy > Policy Elements > Results > Authorization > Authorization Profilesの順に移動し、+Addを選択して認可プロファイルの名前を定義します。Radius Service-typeを選択して、Administrativeを選択してから、Cisco-av-pairを選択して、管理者ユーザが取得するロールを貼り付けます。この場合、ユーザは完全な管理者権限(fdm.userrole.authority.admin)を受け取ります。 Submitを選択します。このドキュメントの別の例として設定されている読み取り専用ユーザの各ロールに対して、この手順を繰り返します。

注:GUIおよびCLIでログインする際に予期しない結果が生じるのを避けるために、高度な属性のセクションの順序はイメージの例と同じにしてください。

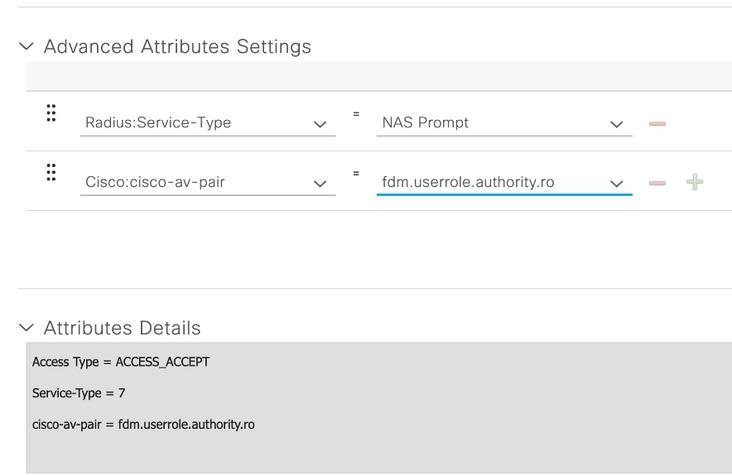

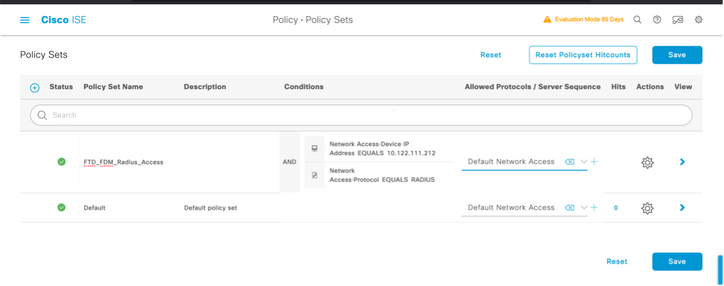

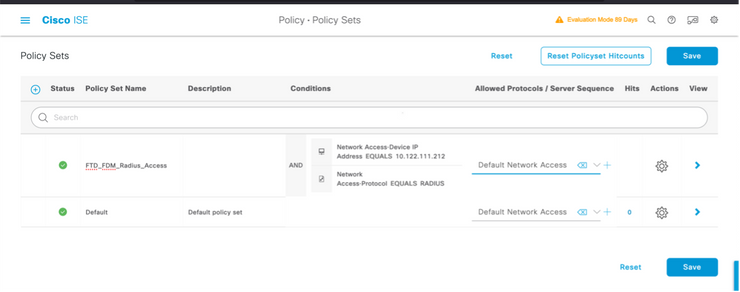

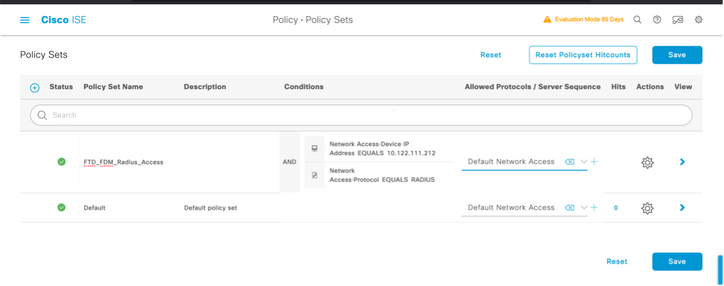

ステップ 83回線のアイコンを選択し、Policy > Policy Setsに移動します。を選択します。  ボタンをクリックして名前を定義し、中央の+ボタンをクリックして新しい条件を追加します。

ボタンをクリックして名前を定義し、中央の+ボタンをクリックして新しい条件を追加します。

ステップ 9Conditionウィンドウで、属性を選択して追加してから、on Network Deviceアイコンを選択し、続いてNetwork access device IP addressを選択します。 属性値を選択し、FDM IPアドレスを追加します。新しい条件を追加して、Network Accessを選択してからProtocolオプションを選択し、RADIUSを選択してUse once doneを選択します。

ステップ 10allow protocolsセクションで、Device Default Adminを選択します。保存時に選択

ステップ 11右矢印でを選択します。  アイコンをクリックします

アイコンをクリックします

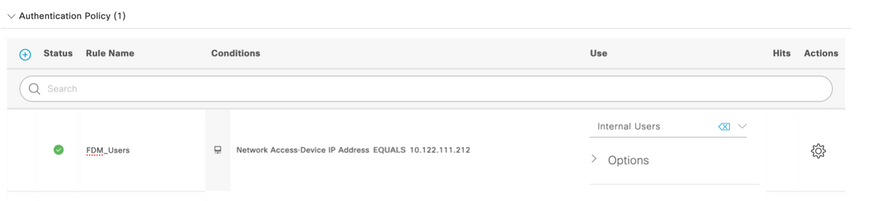

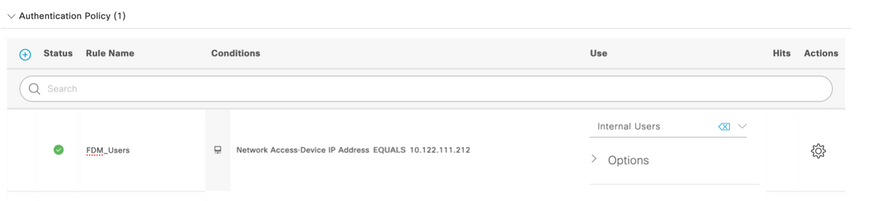

ステップ 12を選択します。 認証ポリシーのタイトルの近くにある名前を定義し、中央の+を選択して新しい条件を追加します。Conditionウィンドウで、属性を選択して追加してから、Network Deviceアイコンを選択し、続いてNetwork access device IP addressを選択します。 属性値を選択し、FDM IPアドレスを追加します。Use once doneを選択します。

認証ポリシーのタイトルの近くにある名前を定義し、中央の+を選択して新しい条件を追加します。Conditionウィンドウで、属性を選択して追加してから、Network Deviceアイコンを選択し、続いてNetwork access device IP addressを選択します。 属性値を選択し、FDM IPアドレスを追加します。Use once doneを選択します。

ステップ 13アイデンティティストアとしてInternal Usersを選択し、Saveを選択します。

注:ISEがActive Directoryに参加している場合、IDストアをADストアに変更できます。

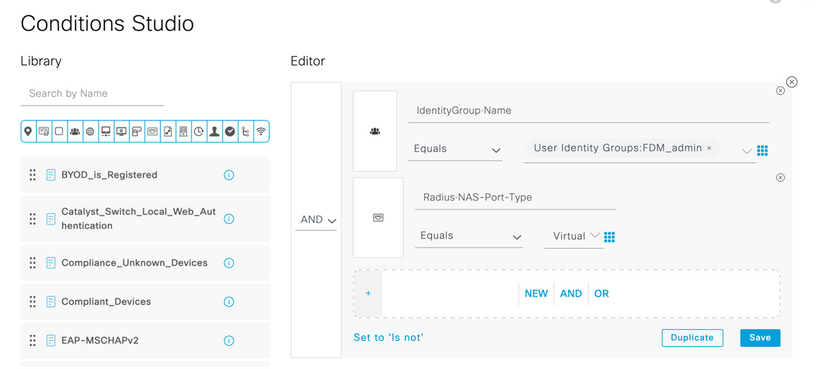

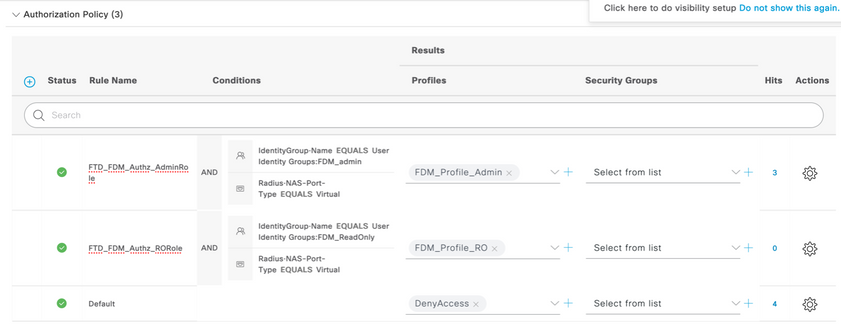

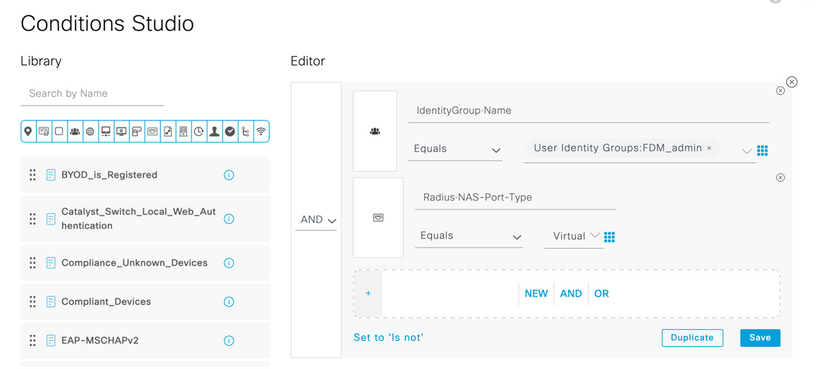

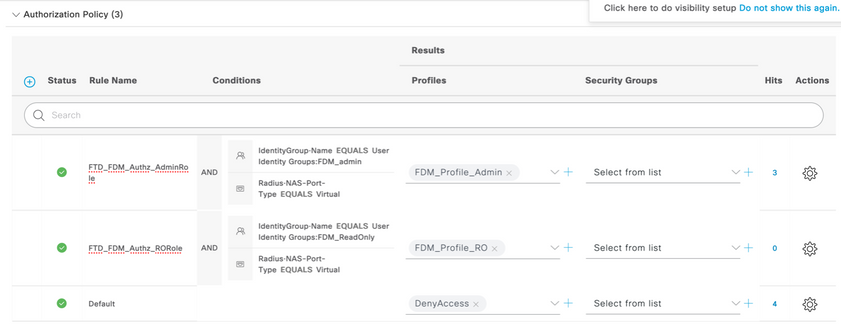

手順 14:を選択します。 [Authorization Policy]タイトルの近くにある名前を定義し、中央の[+]を選択して新しい条件を追加します。Conditionウィンドウで、属性を選択して追加してから、Identity Groupアイコンを選択し、続いてInternal User:Identity Groupを選択します。FDM_Adminグループを選択し、ANDオプションおよびNEWオプションを選択して新しい条件を追加し、on port iconを選択してからRADIUS NAS-Port-Type:Virtualを選択してon Useを選択します。

[Authorization Policy]タイトルの近くにある名前を定義し、中央の[+]を選択して新しい条件を追加します。Conditionウィンドウで、属性を選択して追加してから、Identity Groupアイコンを選択し、続いてInternal User:Identity Groupを選択します。FDM_Adminグループを選択し、ANDオプションおよびNEWオプションを選択して新しい条件を追加し、on port iconを選択してからRADIUS NAS-Port-Type:Virtualを選択してon Useを選択します。

手順 15:Profilesの下で、ステップ6で作成したプロファイルを選択し、Saveを選択します。

FDM_ReadOnlyグループについて、手順14と15を繰り返します

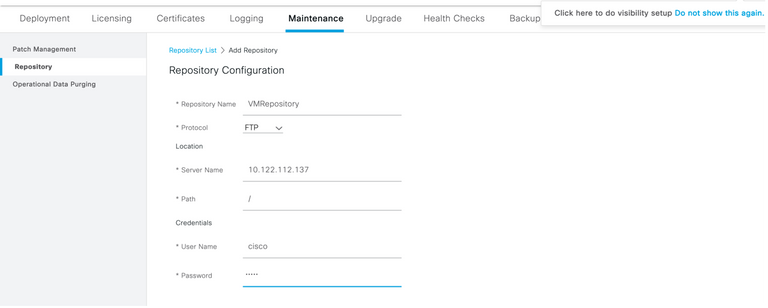

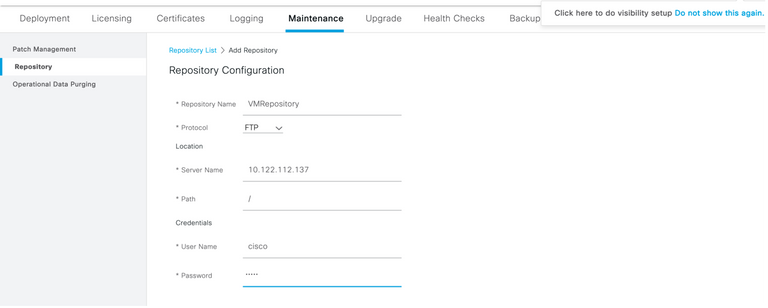

ステップ 16(オプション): 左上隅の3行のアイコンに移動し、Administration > System > Maintenance > Repository の順に選択し、+Add を選択して、トラブルシューティング用にTCPダンプファイルの保存に使用するリポジトリを追加します。

ステップ 17(オプション): リポジトリ名、プロトコル、サーバ名、パス、およびクレデンシャルを定義します。完了後にSubmitを選択します。

確認

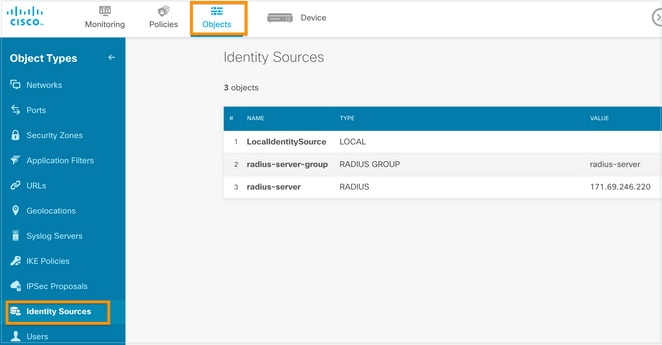

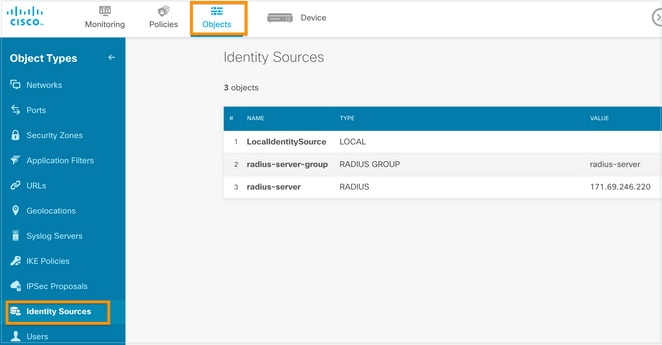

ステップ1:Objects > Identity Sourcesタブに移動し、RADIUSサーバとグループサーバの設定を確認します。

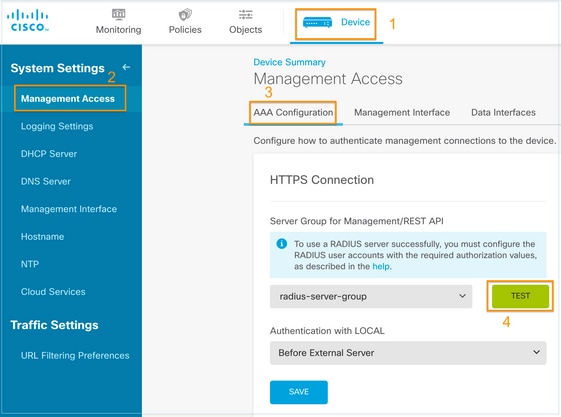

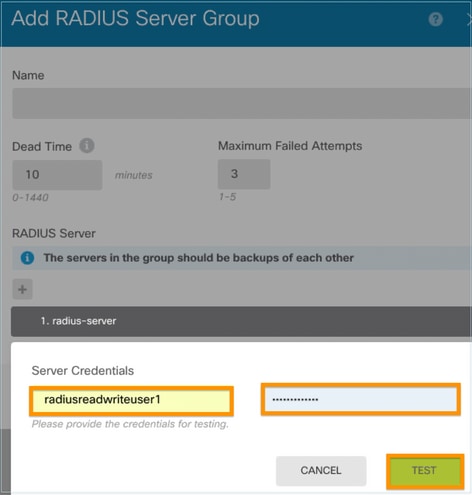

ステップ 2Device > System Settings > Management Accessの順に移動し、TESTボタンを選択します

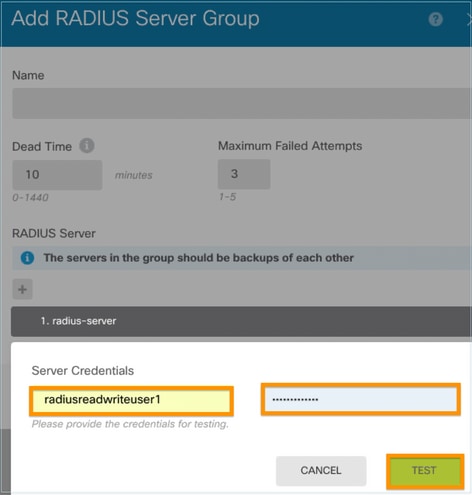

ステップ3:ユーザクレデンシャルを挿入し、TESTボタンを選択します

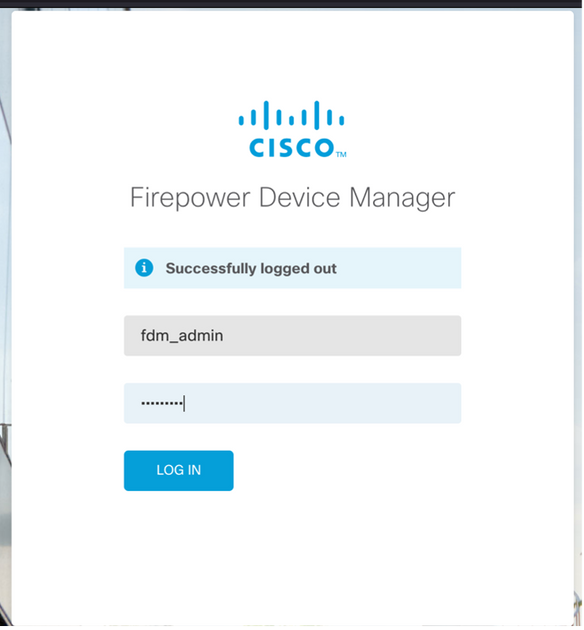

ステップ 4新しいウィンドウブラウザを開き、https.//FDM_ip_Addressと入力し、手順5でISE設定セクションの下に作成したfdm_adminユーザ名とパスワードを使用します。

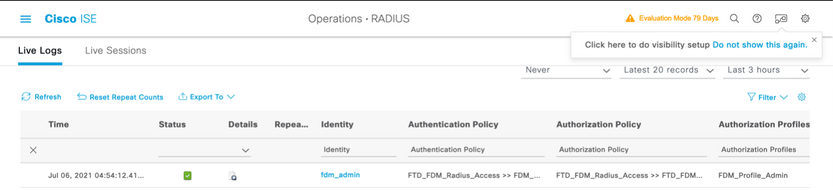

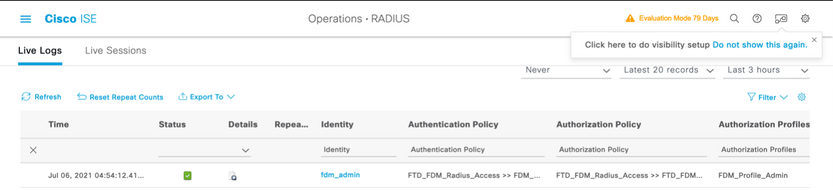

正常なログイン試行は、ISE RADIUSライブログで確認できます

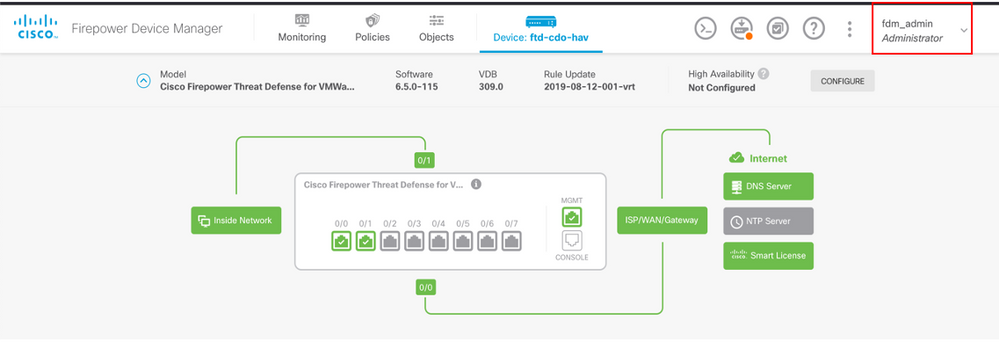

管理者ユーザーは、右上隅のFDMでも確認できます

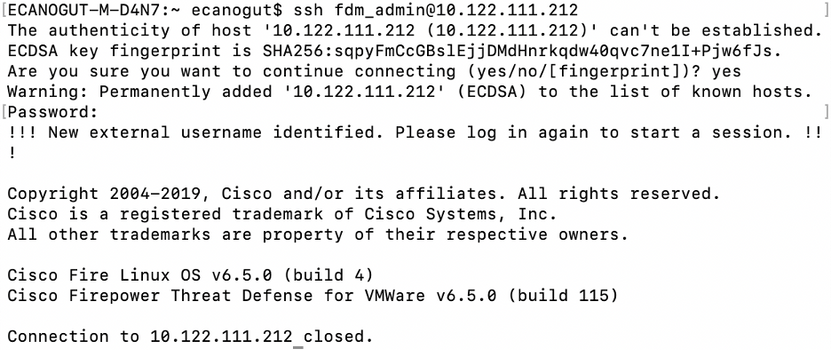

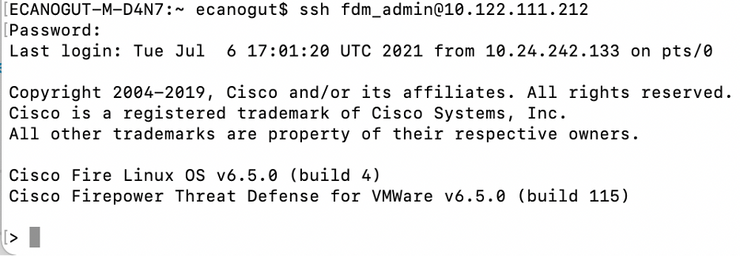

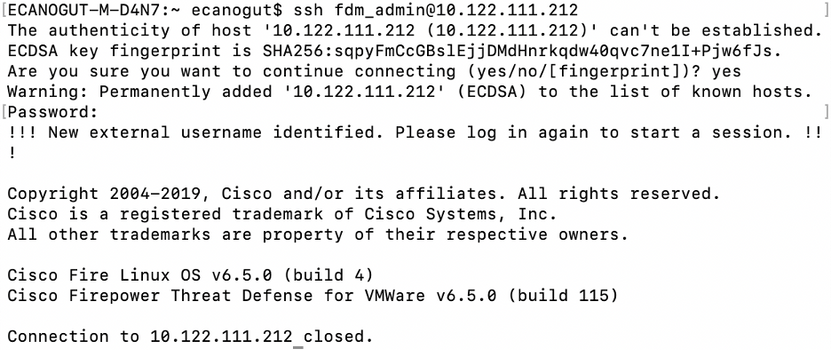

Cisco FirepowerデバイスマネージャCLI(管理ユーザ)

トラブルシュート

このセクションでは、設定のトラブルシューティングに役立つ情報を説明します。

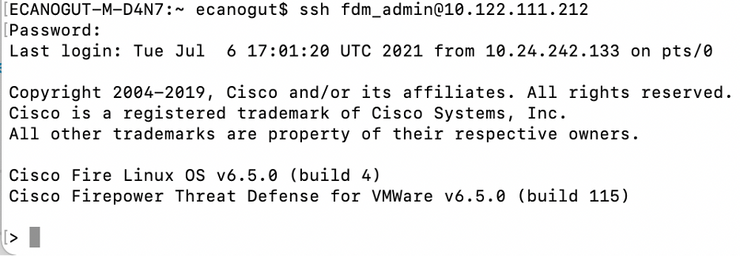

ISE上のTCPダンプツールによる通信検証

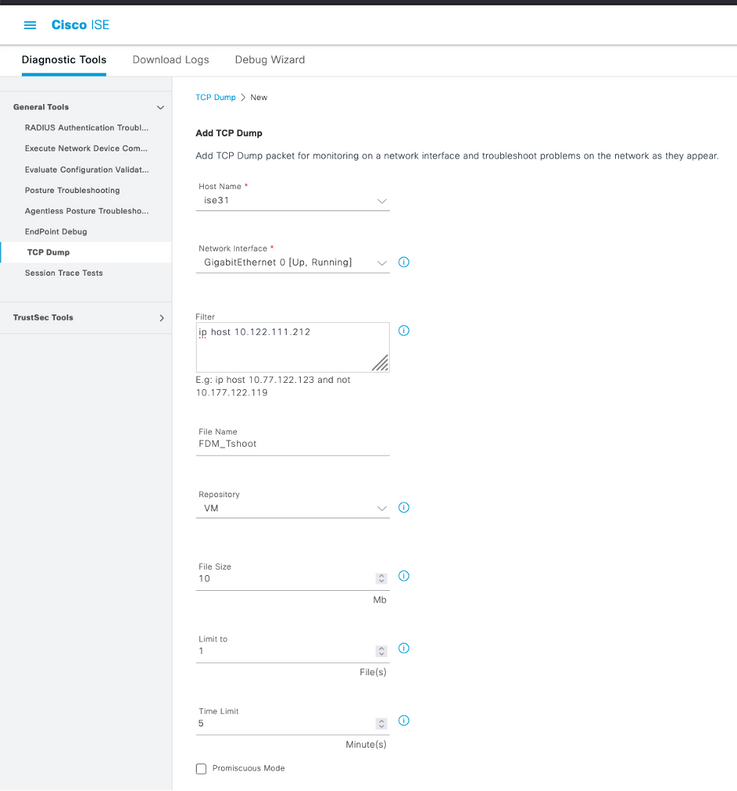

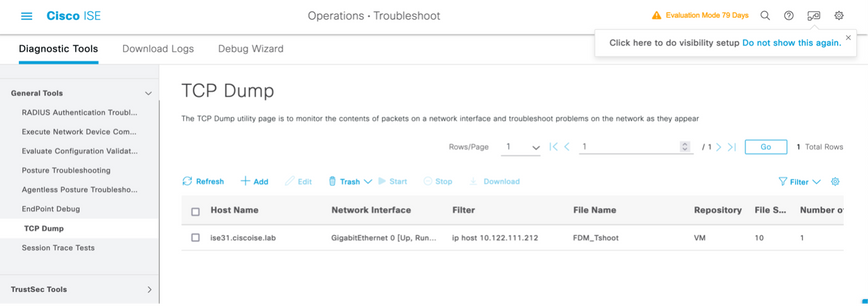

ステップ 1:ISEにログインして、左上隅にある3行のアイコンを選択し、Operations > Troubleshoot > Diagnostic Toolsの順に移動します。

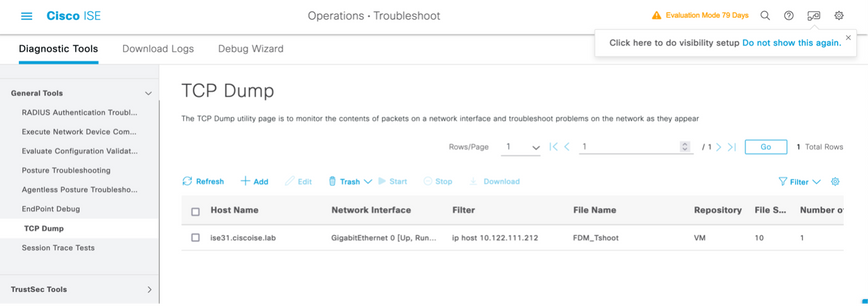

ステップ 2General toolsの下でon TCP Dumpsを選択してから、on Add+を選択します。ホスト名、ネットワーク・インタフェース・ファイル名、リポジトリ、およびオプションでフィルタを選択し、FDM IPアドレス通信フローのみを収集します。保存して実行時に選択

ステップ 3FDM UIにログインし、管理者の資格証明を入力します。

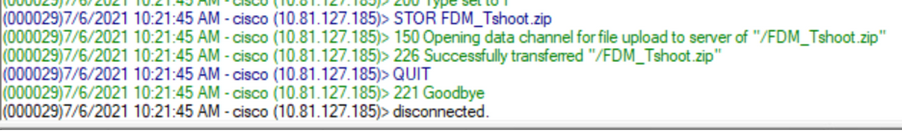

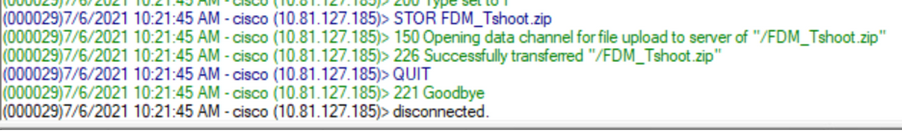

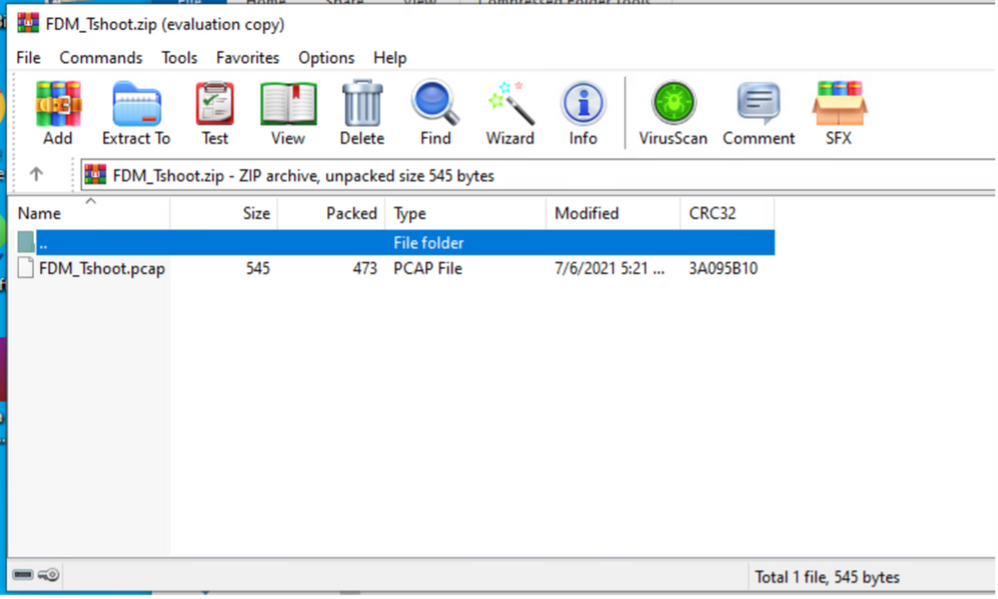

ステップ 4ISEで、Stopボタンを選択し、pcapファイルが定義済みのリポジトリに送信されたことを確認します。

ステップ 5pcapファイルを開き、FDMとISE間の正常な通信を検証します。

pcapファイルにエントリが表示されない場合は、次のオプションを検証します。

- FDM設定に正しいISE IPアドレスが追加されました

- ファイアウォールが中央にある場合は、ポート1812-1813が許可されていることを確認します。

- ISEとFDM間の通信を確認します。

FDMで生成されたファイルとの通信検証。

FDMデバイス・ページから生成されたトラブルシューティング・ファイルで、キーワードを検索します:

- FdmPasswordLoginHelper

- NGFWDefaultUserMgmt

- AAAIdentitySourceStatusManager

- RadiusIdentitySourceManager

この機能に関連するすべてのログは、/var/log/cisco/ngfw-onbox.logで確認できます

参考資料:

https://www.cisco.com/c/en/us/td/docs/security/firepower/640/fdm/fptd-fdm-config-guide-640/fptd-fdm-mgmt.html#id_73793

一般的な問題

ケース1 – 外部認証が機能していない

- secretKey、port、またはhostnameの確認

- RADIUSでのAVPの設定ミス

- サーバは「デッドタイム」である可能性がある

ケース2:Test IdentitySource fails

- オブジェクトへの変更が保存されていることを確認します

- クレデンシャルが正しいことを確認します

制限事項

- FDMでは、最大5つのアクティブなFDMセッションを使用できます。

- 6回目のセッションを作成すると、1回目のセッションが取り消される

- RadiusIdentitySourceGroupの名前を"LocalIdentitySource"にすることはできません

- 1つのRadiusIdentitySourceGroupに最大16個のRadiusIdentitySources

- RADIUSでのAVPの誤設定によりFDMへのアクセスが拒否される

Q&A

Q:この機能は評価モードで動作しますか。

A:はい

Q:2人の読み取り専用ユーザがログインした場合、では読み取り専用ユーザ1にアクセスでき、2つの異なるブラウザからログインします。 どう見える? 何が起こるか?

A:両方のユーザのセッションが、アクティブユーザセッションのページに同じ名前で表示されます。 各エントリには、タイムスタンプの個々の値が表示されます。

Q:2番目にローカル認証を設定している場合、外部RADIUSサーバはアクセス拒否を提供するのに対し、「応答なし」を提供するとどのような動作になりますか。

A:ローカル認証を試行できるのは、2番目にローカル認証が設定されている場合に「Access reject」または「no response」が表示されても可能です。

Q:ISEでは、管理者ログインのためのRADIUS要求と、RA VPNユーザを認証するためのRADIUS要求との違いについて説明します。

A:ISEでは、管理者ユーザとRAVPNユーザのRADIUS要求が区別されません。FDMはcisco-avpair属性を参照して、Adminアクセスの許可を確認します。どちらの場合も、ISEはユーザに設定されたすべての属性を送信します。

Q:これは、FDM管理者ログインと、同じデバイス上のリモートアクセスVPNにアクセスしている同じユーザを、ISEログで区別できないことを意味します。 ISEがキー設定できるアクセス要求でISEに渡されるRADIUS属性はありますか。

A:これらは、RAVPNのRADIUS認証中にFTDからISEに送信されるアップストリームRADIUS属性です。これらは外部認証管理アクセス要求の一部として送信されず、FDM管理ログインとRAVPNユーザー・ログインを区別するために使用できます。

146:トンネルグループ名または接続プロファイル名。

150 - Client Type(適用可能な値:2 = AnyConnect Client SSL VPN、6 = AnyConnect Client IPsec VPN(IKEv2)。

151:Session Type(適用可能な値:1 = AnyConnect Client SSL VPN、2 = AnyConnect Client IPSec VPN(IKEv2)。

フィードバック

フィードバック