ISEおよびLDAP属性ベースの認証

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、Cisco Identity Services Engine(ISE)を設定し、Lightweight Directory Access Protocol(LDAP)オブジェクト属性を使用してデバイスを動的に認証および許可する方法について説明します。

注:このドキュメントは、ISE認証および認可の外部アイデンティティソースとしてLDAPを使用する設定に有効です。

著者:Ciscoプロフェッショナルサービスエンジニア、Emmanuel CanoおよびMauricio Ramos

編集:Cisco TACエンジニア、Neri Cruz

前提条件

要件

次の項目に関する知識があることが推奨されます。

- ISEポリシーセット、認証、および認可ポリシーに関する基礎知識

- Mac認証バイパス(MAB)

- RADIUSプロトコルに関する基礎知識

- Windowsサーバの基礎知識

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco ISEバージョン2.4パッチ11

- Microsoft Windows Serverバージョン2012 R2 x64

- CiscoスイッチCatalyst 3650-24PD、バージョン03.07.05.E(15.2(3)E5)

- Microsoft Windows 7マシン

注:このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されたものです。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

コンフィギュレーション

このセクションでは、ネットワークデバイスの設定方法、ISEとLDAPの統合方法、および最後にISE認可ポリシーで使用されるLDAP属性の設定方法について説明します。

ネットワーク図

次の図に、使用するネットワーク トポロジを示します。

次のネットワーク図にトラフィック フローを示します。

- ユーザは、自分のPCまたはラップトップを指定スイッチポートに接続します。

- スイッチはそのユーザのRadius Access-RequestをISEに送信します

- ISEは情報を受信すると、特定のユーザフィールドについてLDAPサーバに照会します。このフィールドには、認可ポリシー条件で使用される属性が含まれています。

- ISEは、属性(スイッチポート、スイッチ名、およびデバイスMACアドレス)を受信すると、スイッチから提供された情報を比較します。

- スイッチによって提供される属性情報がLDAPによって提供される属性情報と同じ場合、ISEは認可プロファイルで設定された権限を使用してRADIUS Access-Acceptを送信します。

コンフィギュレーション

ここでは、LDAP、スイッチ、およびISEを設定します。

LDAP の設定

LDAPサーバを設定するには、次の手順を実行します。

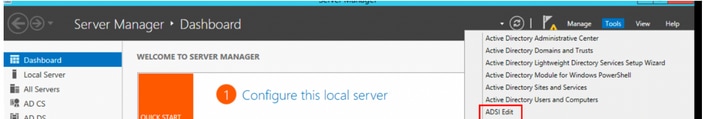

1. 「サーバー・マネージャ」>「ダッシュボード」>「ツール」>「ADSI編集」に移動します

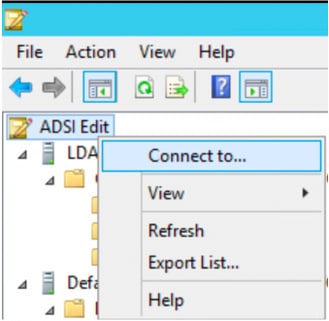

2. ADSI Editアイコンを右クリックし、Connect to...を選択します。

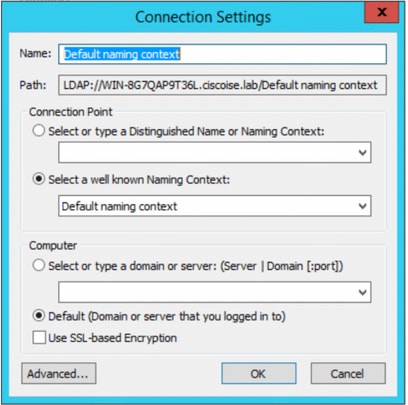

3. 接続設定で名前を定義し、「OK」ボタンを選択して接続を開始します。

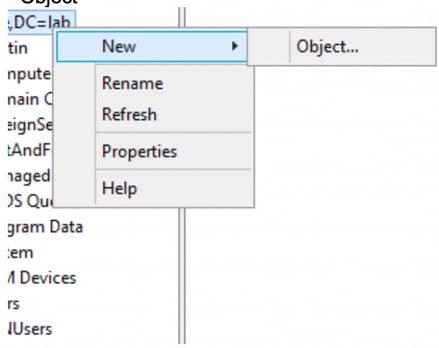

4. 同じADSI Editメニューで、DC接続(DC=ciscodemo, DC=lab)を右クリックし、Newを選択してから、Objectオプションを選択します

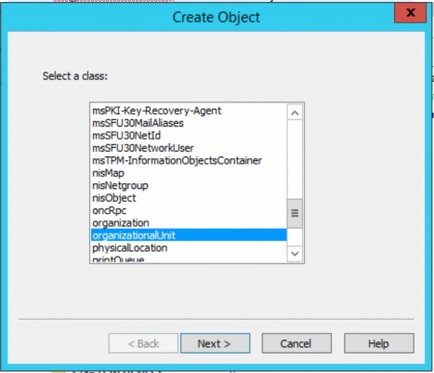

5. 新しいオブジェクトとしてオプションOrganizationalUnitを選択し、nextを選択します。

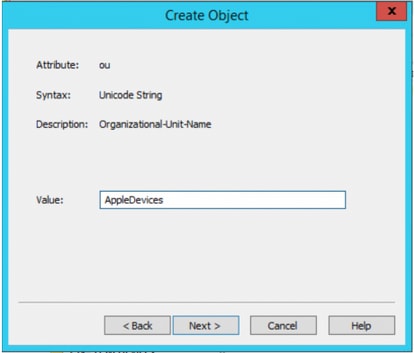

6. 新しいOrganizationalUnitの名前を定義し、Nextを選択します。

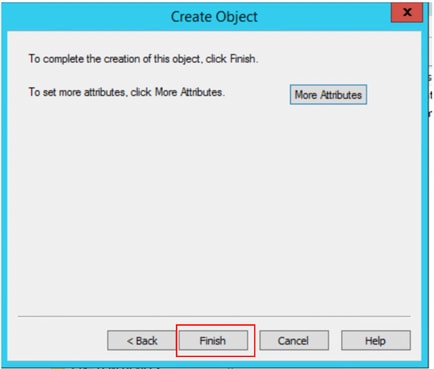

7. 「Finish」を選択して、新しい組織ユニットを作成します

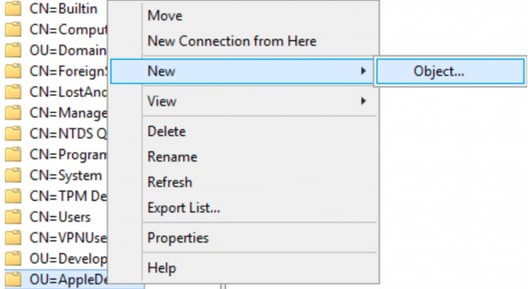

8. 作成したOrganizationalUnitを右クリックし、New > Objectを選択します

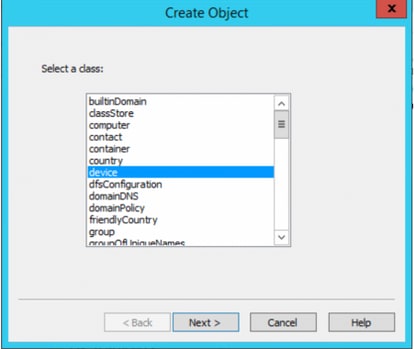

9. オブジェクトクラスとしてデバイスを選択し、次へを選択します

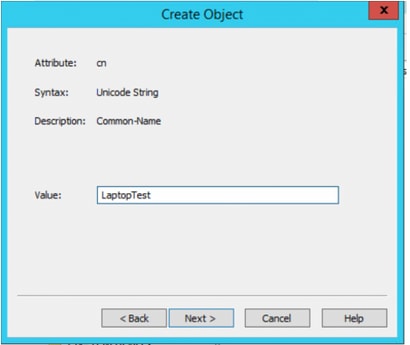

10.「値」フィールドで名前を定義し、「次へ」を選択します。

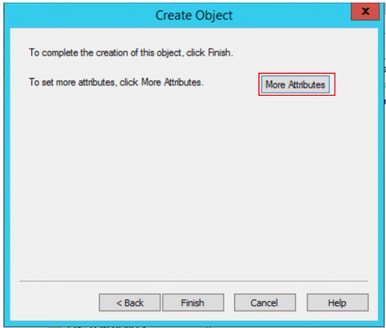

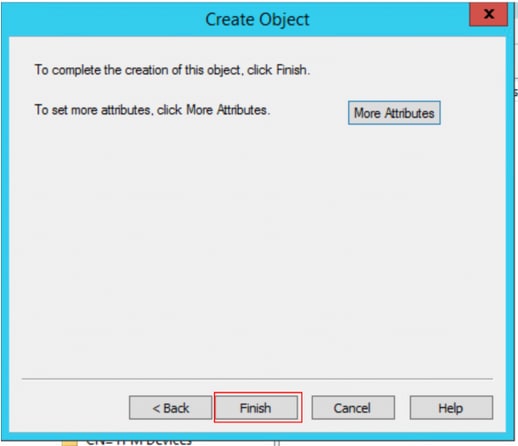

11. 「その他の属性」オプションを選択します

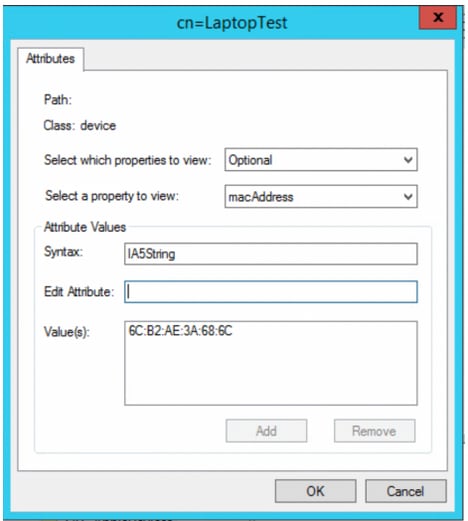

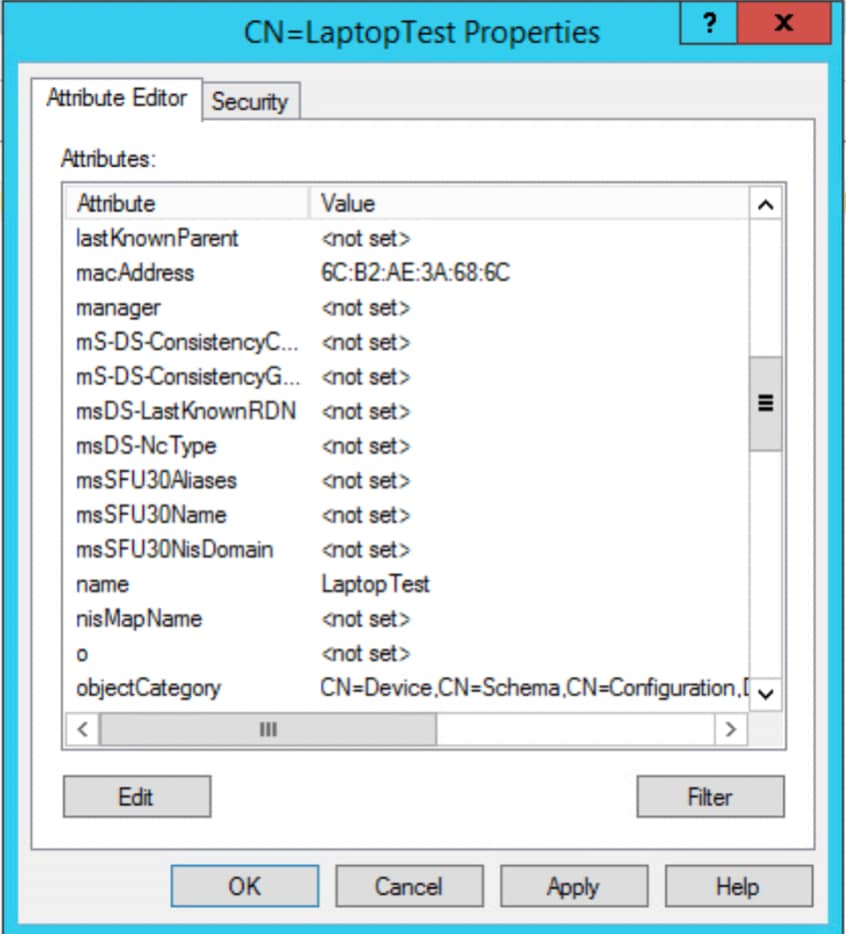

11. ドロップダウンメニューで、表示するプロパティを選択、オプションmacAddressを選択、次に属性の編集フィールドで認証されるエンドポイントのMACアドレスを定義し、追加ボタンを選択してデバイスのMACアドレスを保存します。

注:MACアドレスオクテットの間には、ドットやハイフンの代わりに二重コロンを使用してください。

12. OKを選択して情報を保存し、デバイスオブジェクトの設定を続行します

13. 新しいデバイスオブジェクトを作成するには、Finishを選択します

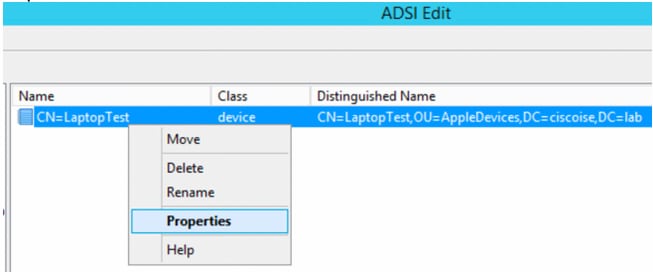

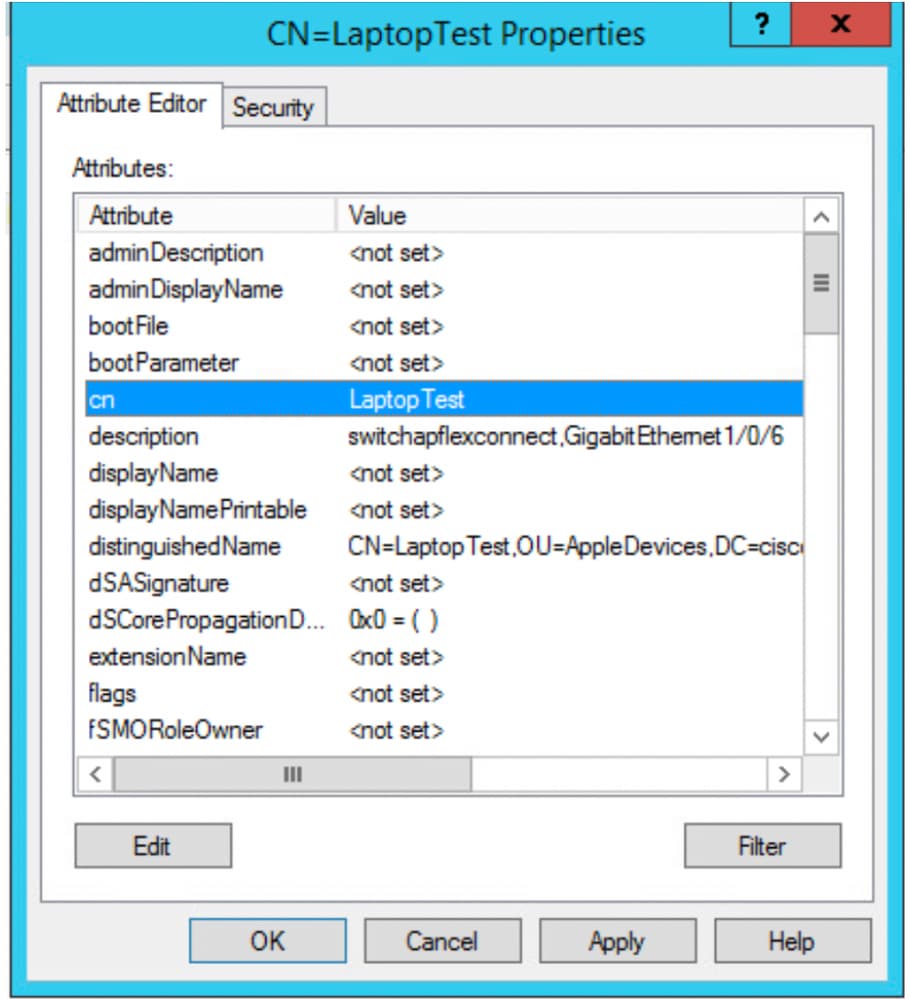

14. デバイス・オブジェクトを右クリックし、オプション「プロパティ」を選択します。

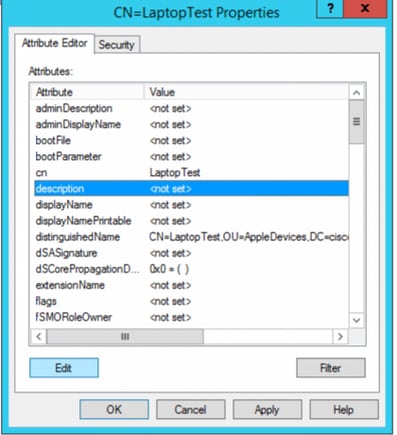

15. デバイスを接続するスイッチ名とスイッチポートを定義するために、オプションdescriptionを選択し、Editを選択します。

16. スイッチ名とスイッチポートを定義します。カンマを使用して各値を区切ってください。Addを選択し、次にOkを選択して情報を保存します。

- Switchapflexconnectはスイッチ名です。

- GigabitEthernet1/0/6は、エンドポイントが接続されているスイッチポートです。

注:スクリプトを使用して特定のフィールドに属性を追加することもできますが、この例では手動で値を定義します

注:AD属性では大文字と小文字が区別されます。小文字ですべてのMacアドレスを使用する場合、ISEはLDAPクエリ中に大文字に変換します。この動作を回避するには、許可されているプロトコルでProcess Host Lookupを無効にします。詳細については、次のリンク先を参照してください。https://www.cisco.com/c/en/us/td/docs/security/ise/3-0/admin_guide/b_ISE_admin_3_0.pdf

スイッチの設定

次に、ISEとスイッチ間の802.1x通信の設定について説明します。

aaa new-model

!

aaa group server radius ISE

server name ISE

deadtime 15

!

aaa authentication dot1x default group ISE

aaa authorization network default group ISE

aaa accounting update newinfo

aaa accounting dot1x default start-stop group ISE

!

aaa server radius dynamic-author

client 10.81.127.109 server-key XXXXabc

!

aaa session-id common

switch 1 provision ws-c3650-24pd

!

dot1x system-auth-control

dot1x critical eapol

diagnostic bootup level minimal

spanning-tree mode rapid-pvst

spanning-tree extend system-id

hw-switch switch 1 logging onboard message level 3

!

interface GigabitEthernet1/0/6

description VM for dot1x

switchport access vlan 127

switchport mode access

authentication event fail action next-method

authentication event server dead action authorize vlan 127

authentication event server alive action reinitialize

authentication host-mode multi-domain

authentication open

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

authentication periodic

authentication timer reauthenticate server

authentication timer inactivity server dynamic

authentication violation restrict

mab

dot1x pae authenticator

dot1x timeout tx-period 10

spanning-tree portfast

!

radius server ISE

address ipv4 10.81.127.109 auth-port 1812 acct-port 1813

automate-tester username radiustest idle-time 5

key XXXXabc

! 注:環境によっては、グローバル設定とインターフェイス設定の調整が必要になる場合があります

ISE 設定

次に、LDAPサーバから属性を取得し、ISEポリシーを設定するためのISEでの設定について説明します。

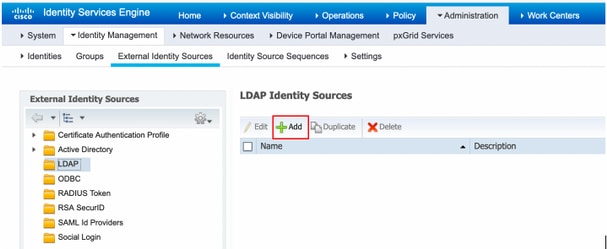

- ISEで、Administration->Identity Management->External Identity Sourcesの順に移動し、LDAPフォルダを選択して、Addをクリックし、LDAPを使用した新しい接続を作成します

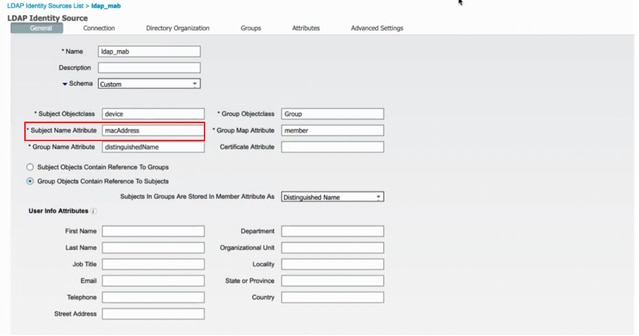

2. Generalタブで名前を定義し、Subject Name AttributeとしてMACアドレスを選択します

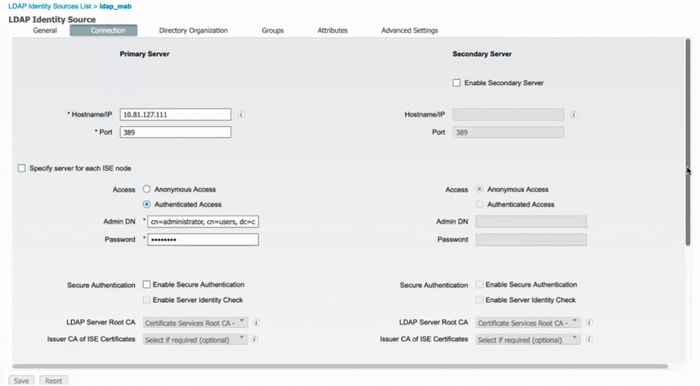

3. Connectionタブで、LDAPサーバからのIPアドレス、管理者DN、およびパスワードを設定して、正常に接続されるようにします。

注:ポート389が使用されるデフォルトポートです。

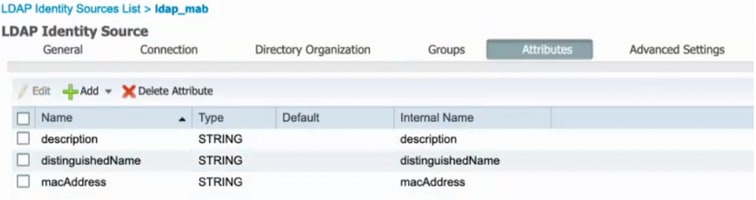

4. Attributesタブで、macAddress属性とdescription属性を選択します。これらの属性は、認可ポリシーで使用されます

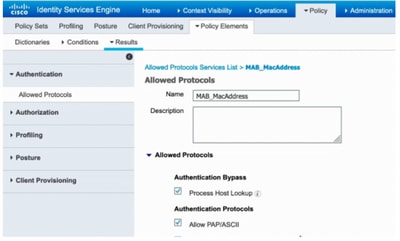

5. 許可されたプロトコルを作成するには、Policy->Policy Elements->Results->Authentication->Allowed protocolsの順に選択します。Process Host LookupとAllow PAP/ASCIIを定義し、許可される唯一のプロトコルとして選択します。最後にSaveを選択します。

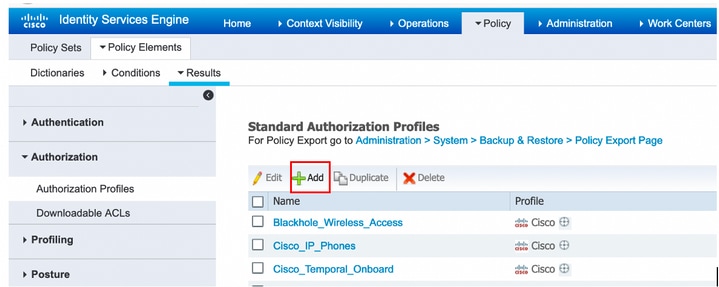

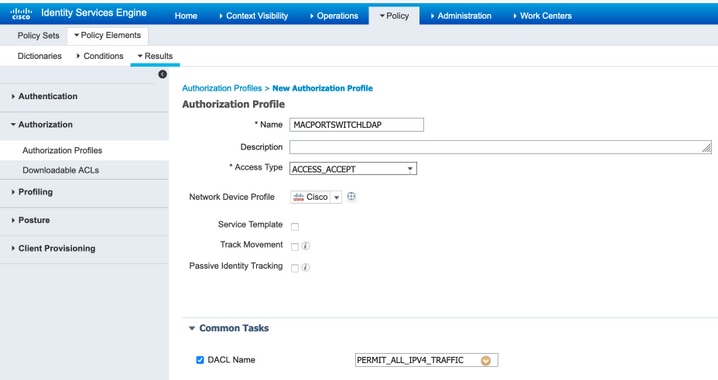

6. 認可プロファイルを作成するには、Policy->Policy Elements->Results->Authorization->Authorization Profilesの順に選択します。Addを選択し、エンドポイントに割り当てる権限を定義します。

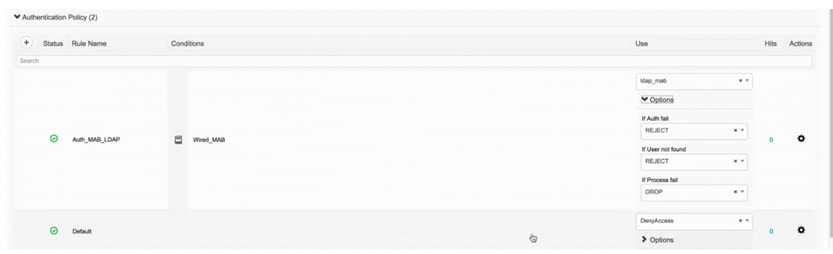

7.Policy-> Policy Setの順に進み、事前定義された条件Wired_MABとステップ5で作成したAllowed Protocolを使用してポリシーセットを作成します。

8. 作成された新しいポリシーセットで、外部IDソースシーケンスとして事前定義されたWired_MABライブラリとLDAP接続を使用して、認証ポリシーを作成します

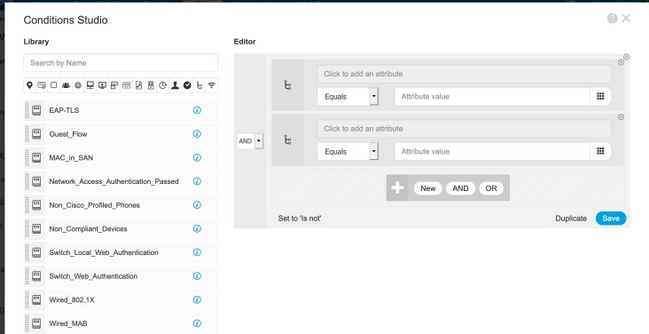

9. Authorization Policyで名前を定義し、LDAP属性の説明、Radius NAS-Port-Id、およびNetworkDeviceNameを使用して複合条件を作成します。最後に、ステップ6で作成した許可プロファイルを追加します。

設定を適用した後は、ユーザの介入なしでネットワークに接続できます。

確認

指定されたスイッチポートに接続したら、show authentication session interface GigabitEthernet X/X/X detailsと入力して、デバイスの認証および許可ステータスを確認できます。

Sw3650-mauramos#show auth sess inter gi 1/0/6 details

Interface: GigabitEthernet1/0/6

IIF-ID: 0x103DFC0000000B5

MAC Address: 6cb2.ae3a.686c

IPv6 Address: Unknown

IPv4 Address:

User-name: 6C-B2-AE-3A-68-6C

Status: Authorized

Domain: Data

Oper host mode: multi-domain

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Common Session ID: 0A517F65000013DA87E85A24

Acct session ID: 0x000015D9

Handle: 0x9300005C

Current Policy: Policy_Gi1/0/6

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecure

Method status list:

Method State

mab Authc SuccessISEでは、確認のためにRADIUSライブログを使用できます。

トラブルシュート

LDAPサーバで、作成したデバイスにMACアドレス、適切なスイッチ名、およびスイッチポートが設定されていることを確認します

ISEでパケットキャプチャ(Operations->Troubleshoot->Diagnostic Tool->TCP Dumpsの順に選択)を実行して、LDAPからISEに値が送信されていることを検証できます

提供

- エマニュエル・カノシスコプロフェッショナルサービス

- マウリシオラモスシスコプロフェッショナルサービス

- 編集:Neri CruzCisco TACエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック