Aruba WirelessとのISE 2.0サードパーティ統合の設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、Cisco Identity Services Engine(ISE)のサードパーティ統合機能をトラブルシューティングする方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Aruba IAPの設定

- ISE上のBYODフロー

- パスワードおよび証明書認証用のISE設定

使用するコンポーネント

このドキュメントでは、Cisco Identity Services Engine(ISE)のサードパーティ統合機能をトラブルシューティングする方法について説明します。

他のベンダーやフローとの統合のガイドとして使用できます。ISEバージョン2.0はサードパーティ統合をサポートします。

これは、Aruba IAP 204によって管理されるワイヤレスネットワークをISEと統合して個人所有デバイスの持ち込み(BYOD)サービスを実現する方法を示す設定例です。

このドキュメントの情報は、次のソフトウェアのバージョンに基づいています。

- Aruba IAP 204 ソフトウェア 6.4.2.3

- Cisco ISE リリース 2.0 以降

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

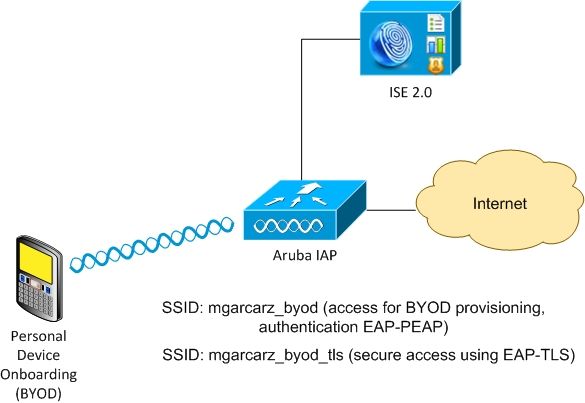

ネットワーク図

Aruba AP が管理するワイヤレス ネットワークは 2 つあります。

最初の認証(mgarcarz_byod)は、802.1x Extensible Authentication Protocol-Protected EAP(EAP-PEAP)アクセスに使用されます。

認証が成功した後、ArubaコントローラはユーザをISE BYODポータルのネイティブサプリカントプロビジョニング(NSP)フローにリダイレクトする必要があります。

ユーザがリダイレクトされ、Network Setup Assistant(NSA)アプリケーションが実行され、証明書がプロビジョニングされてWindowsクライアントにインストールされます。

そのプロセスには SE 内部 CA が使用されます(デフォルト設定)。

NSAは、Arubaが管理する2つ目のService Set Identifier(SSID)のワイヤレスプロファイル(mgarcarz_byod_tls)の作成も担当します。1つは、802.1x Extensible Authentication Protocol-Transport Layer Security(EAP-TLS)認証に使用されます。

その結果、企業ユーザは個人デバイスのオンボーディングを実行し、企業ネットワークへの安全なアクセスを取得できます。

この例は、さまざまな種類のアクセスに合わせて簡単に変更できます。次に例を示します。

- BYOD サービスを使用する中央 Web 認証(CWA)

- Posture および BYOD のリダイレクションを使用する 802.1x 認証

- 通常、EAP-PEAP認証にはActive Directory(AD)が使用されます(この記事を短くするために、内部ISEユーザが使用されます)

- 通常、証明書のプロビジョニングには、外部のSimple Certificate Enrollment Protocol(SCEP)サーバが使用されます。この記事を簡潔にするために、一般にMicrosoft Network Device Enrollment Service(NDES)の内部ISE CAが使用されます。

サード パーティ サポートの課題

ISEゲストフロー(BYOD、CWA、NSP、クライアントプロビジョニングポータル(CPP)など)をサードパーティデバイスで使用する際には課題があります。

セッション

Cisco Network Access Devices(NAD)は、RADIUS cisco-av-pair called audit-session-idを使用して、認証、認可、アカウンティング(AAA)サーバにセッションIDを通知します。

この値は、ISEがセッションを追跡し、各フローに適切なサービスを提供するために使用されます。他のベンダーはcisco-avペアをサポートしていません。

ISEは、Access-RequestおよびAccounting Requestで受信されたIETF属性に依存する必要があります。

アクセス要求を受信すると、ISEは合成されたCiscoセッションID(Calling-Station-ID、NAS-Port、NAS-IP-Address、および共有秘密から)を作成します。 この値はローカルでのみ意味を持ちます(ネットワーク経由では送信されません)。

その結果、すべてのフロー(BYOD、CWA、NSP、CPP)から正しい属性が付加されることが期待されます。そのため、ISEはシスコセッションIDを再計算してルックアップを実行し、正しいセッションと関連付けて、フローを続行できます。

URL リダイレクト

ISEは、url-redirectおよびurl-redirect-aclと呼ばれるRadius cisco-av-pairを使用して、特定のトラフィックをリダイレクトする必要があることをNADに通知します。

他のベンダーはcisco-avペアをサポートしていません。そのため、通常、これらのデバイスは、ISEの特定のサービス(認可プロファイル)を指すスタティックリダイレクションURLを使用して設定する必要があります。

ユーザがHTTPセッションを開始すると、これらのNADはURLにリダイレクトされ、ISEが特定のセッションを識別してフローを続行できるように、追加の引数(IPアドレスやMACアドレスなど)も付加されます。

CoA

ISEは、NADが特定のセッションに対して実行する必要があるアクションを示すために、subscriber:command, subscriber:reauthenticate-typeという名前のRadius cisco-av-pairを使用します。

他のベンダーはcisco-avペアをサポートしていません。そのため、通常、これらのデバイスはRFC CoA(3576または5176)と、定義されている2つのメッセージのいずれかを使用します。

- disconnect request(disconnectのパケットとも呼ばれます):セッションを切断するために使用されます(通常は強制的に再接続するために使用されます)。

- coa push:切断せずにセッション ステータスを透過的に変更するために使用する(たとえば、VPN セッションや、新たに適用された ACL など)

ISE は、cisco-av-pair を使用する Cisco CoA も、CoA RFC 3576 と 5176 もサポートします。

ISE でのソリューション

ISE 2.0では、サードパーティベンダーをサポートするために、特定のベンダーの動作(セッション、URLリダイレクト、およびCoAのサポート方法)を記述したネットワークデバイスプロファイルの概念が導入されました。

認証プロファイルは特定のタイプのプロファイル(ネットワーク デバイス プロファイル)であり、認証が実行されると、そのプロファイルから ISE の動作が取得されます。

その結果、他のベンダーのデバイスをISEで簡単に管理できます。また、ISE の設定には柔軟性があり、新しいネットワーク デバイス プロファイルを調整したり、作成したりすることもできます。

この記事では、Aruba デバイスのデフォルト プロファイルの使用法について説明します。

機能の詳細については、以下の情報を参照してください。

Cisco Identity Services Engine でのネットワーク アクセス デバイス プロファイル

Cisco ISE

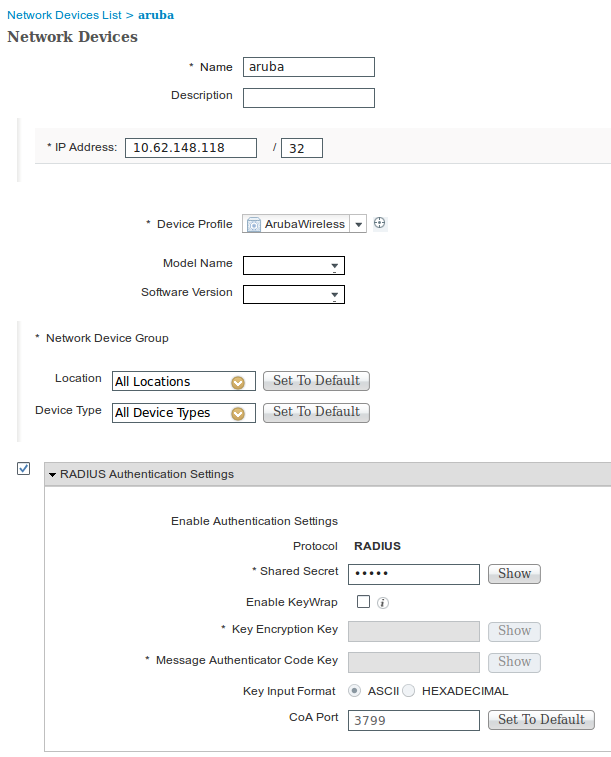

ステップ 1:ネットワークデバイスへのArubaワイヤレスコントローラの追加

[管理(Administration)] > [ネットワーク リソース(Network Resources)] > [ネットワーク デバイス(Network Devices)] に移動します。選択したベンダーに適したデバイスプロファイルを選択します。この例では、ArubaWirelessです。 図に示すように、共有秘密とCoAポートを必ず設定してください。

目的のベンダーで使用できるプロファイルがない場合は、Administration > Network Resources > Network Device Profilesで設定できます。

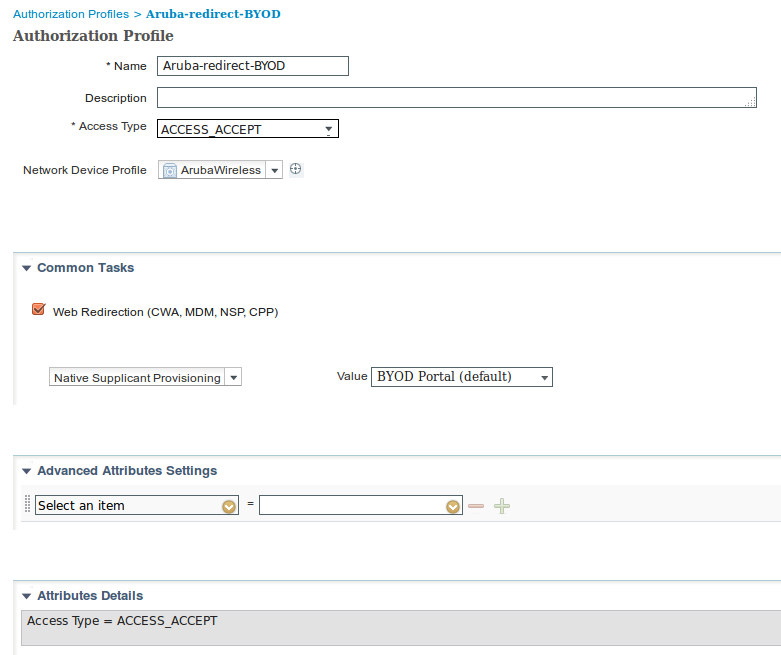

ステップ 2:許可プロファイルの設定

Policy > Policy Elements > Results > Authorization > Authorization Profilesの順に移動し、ステップ1と同じNetwork Device Profileを選択します。 ArubaWireless を選択します。 図に示すように、設定されているプロファイルはBYODポータルを使用するAruba-redirect-BYODです。

[Web Redirection] 設定の欠落している部分では、認証プロファイルへのスタティック リンクが生成されます。Arubaはゲストポータルへのダイナミックリダイレクションをサポートしていませんが、各認可プロファイルに1つのリンクが割り当てられています。このリンクはAruba上で設定され、次の図に示すとおり表示されます。

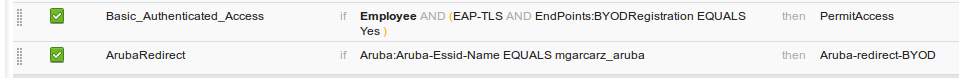

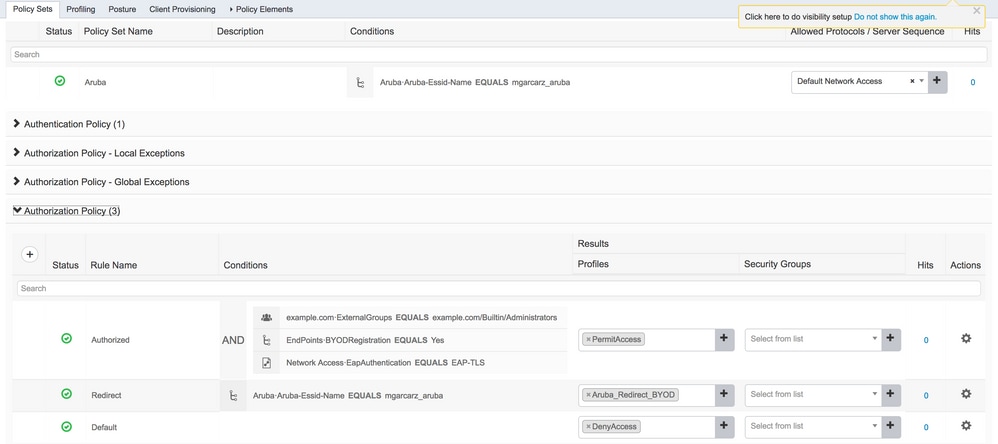

ステップ 3:許可ルール(Authorization Rule)の設定

Policy > Authorization Rulesに移動すると、設定は図のように表示されます。

まず、ユーザがSSID mgracarz_arubaに接続し、ISEが認証プロファイルAruba-redirect-BYODを返します。これにより、クライアントはデフォルトのBYODポータルにリダイレクトされます。BYODプロセスが完了すると、クライアントはEAP-TLSで接続し、ネットワークへのフルアクセスが許可されます。

新しいバージョンのISEでは、同じポリシーが次のように表示されます。

Aruba AP

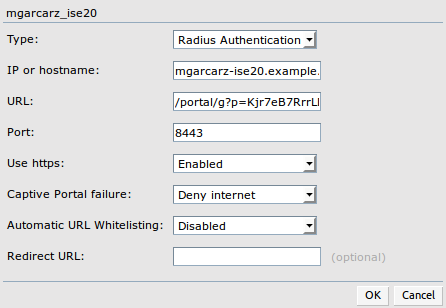

ステップ 1:キャプティブポータルの設定

Aruba 204 上でキャプティブ ポータルを設定するには、[Security] > [External Captive Portal] に移動し、新規ポータルを追加します。図に示すように、適切な設定のためにこの情報を入力します。

- タイプ:Radius認証

- IPまたはホスト名:ISEサーバ

- URL:認可プロファイル設定の下でISE上に作成されるリンク。特定の認可プロファイルに固有であり、Webリダイレクション設定の下に表示されます。

- ポート:図に示すように、選択したポータルがISEでホストされるポート番号(デフォルトでは8443)。

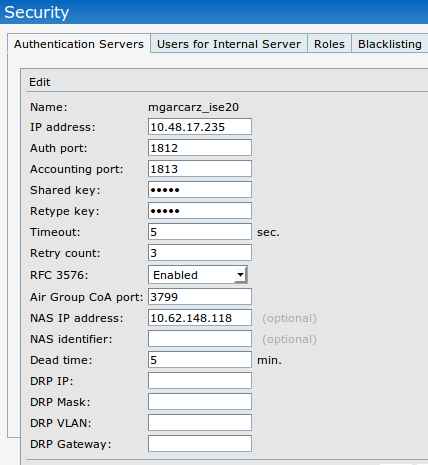

ステップ 2:RADIUS サーバの設定

Security > Authentication Serversの順に移動し、CoAポートが図に示すようにISE上で設定されているものと同じであることを確認します。

Aruba 204ではデフォルトで5999に設定されていますが、これはRFC 5176に準拠しておらず、ISEでも機能しません。

注:Arubaバージョン6.5以降では、「キャプティブポータル」チェックボックスも選択します。

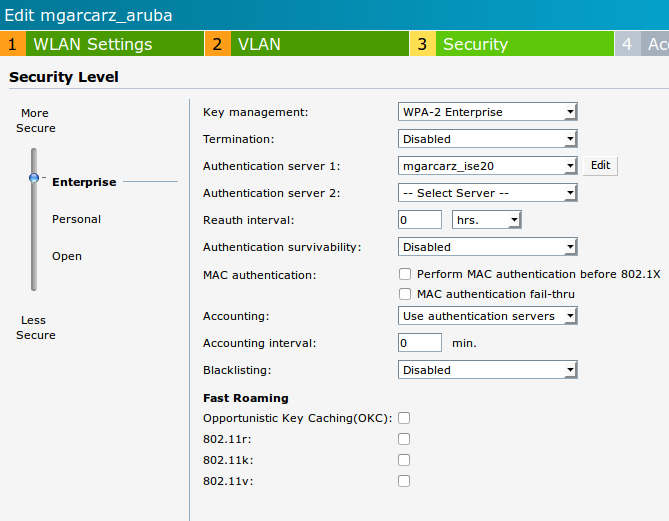

ステップ 3:SSID 設定

- セキュリティタブは図に示すとおりです。

- Accessタブ:Network-based Access Ruleを選択して、SSIDでキャプティブポータルを設定します。

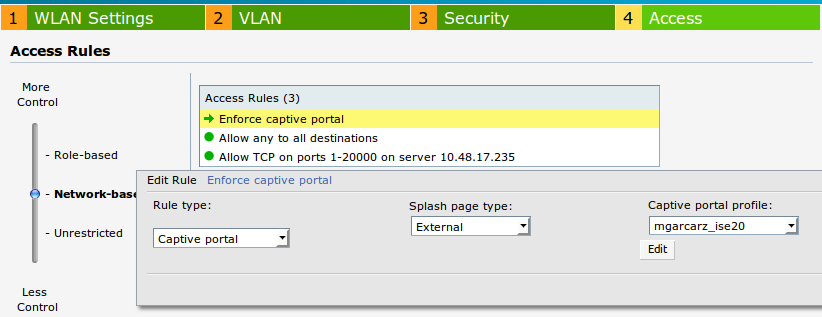

手順1で設定したキャプティブポータルを使用します。Newをクリックし、図に示すように、ルールタイプ:Captive portal、スプラッシュページタイプ:Externalを選択します。

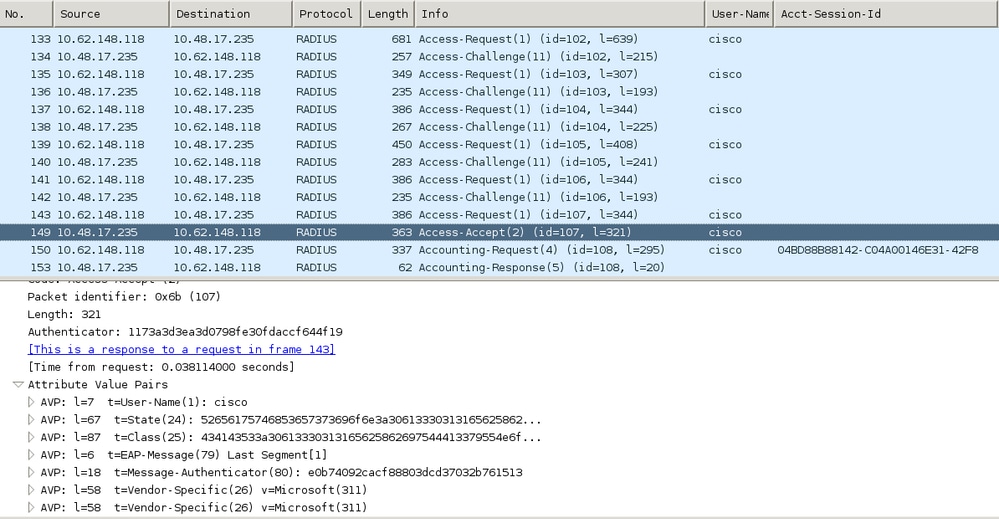

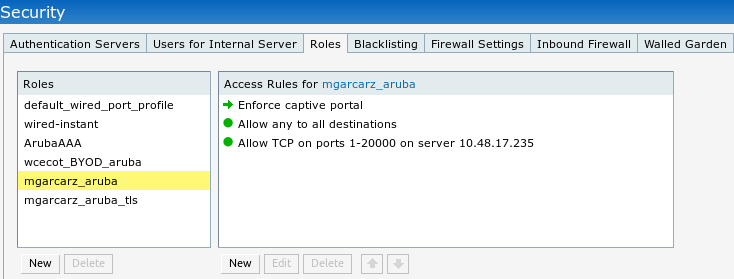

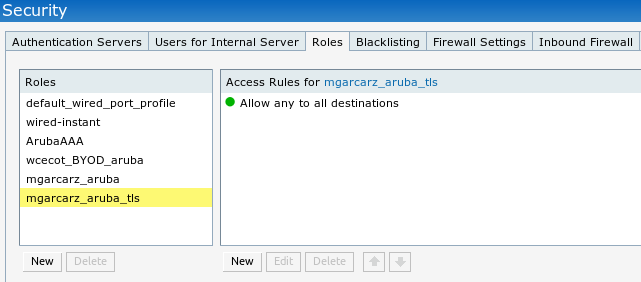

さらに、ISEサーバ(範囲1 ~ 20000のTCPポート)へのすべてのトラフィックを許可しますが、Arubaのデフォルトで設定されている「すべての宛先にあらゆるトラフィックを許可」のルールは、図に示すように正しく機能していないと思われます。

確認

ここでは、設定が正常に機能しているかどうかを確認します。

ステップ 1:EAP-PEAPを使用したSSID mgarcarz_arubaへの接続

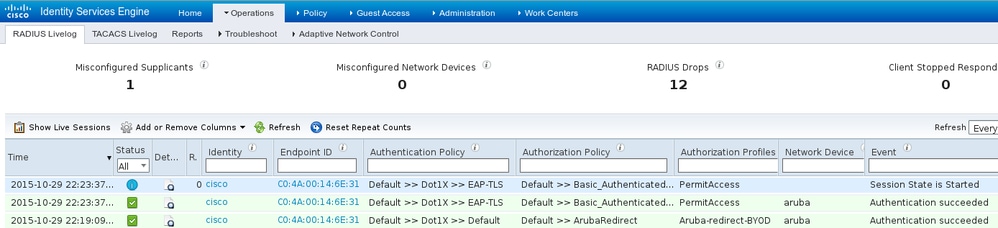

ISE 上の最初の認証ログが表示されます。デフォルトの認証ポリシーが使用され、図に示すようにAruba-redirect-BYOD認可プロファイルが返されました。

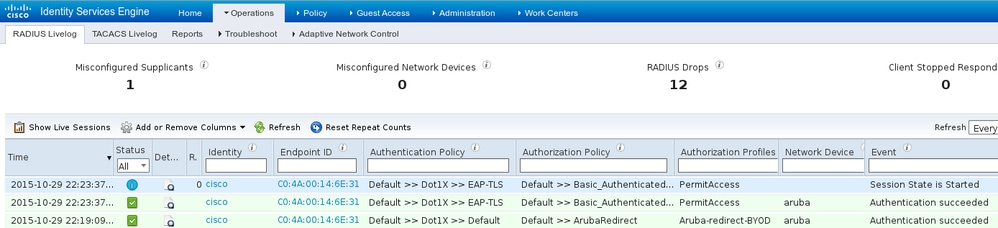

ISEは、EAP SuccessとともにRadius Access-Acceptメッセージを返します。 図に示すように、追加の属性は返されないことに注意してください(no Cisco av-pair url-redirectまたはurl-redirect-acl)。

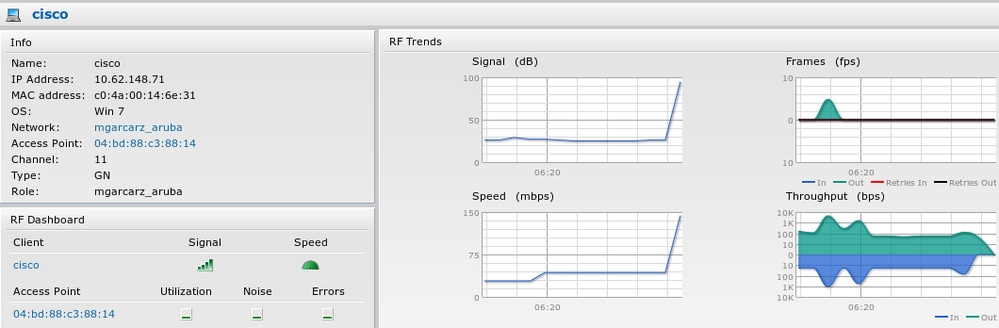

図に示すように、Arubaはセッションが確立され(EAP-PEAP IDがcisco)、選択されたロールがmgarcarz_arubaであることを報告します。

この役割は、ISE へのリダイレクション(Aruba 上のキャプティブ ポータルの機能)を実行します。

Aruba CLIでは、そのセッションの現在の認可ステータスを確認できます。

04:bd:88:c3:88:14# show datapath user

Datapath User Table Entries

---------------------------

Flags: P - Permanent, W - WEP, T- TKIP, A - AESCCM

R - ProxyARP to User, N - VPN, L - local, I - Intercept, D - Deny local routing

FM(Forward Mode): S - Split, B - Bridge, N - N/A

IP MAC ACLs Contract Location Age Sessions Flags Vlan FM

--------------- ----------------- ------- --------- -------- ----- --------- ----- ---- --

10.62.148.118 04:BD:88:C3:88:14 105/0 0/0 0 1 0/65535 P 1 N

10.62.148.71 C0:4A:00:14:6E:31 138/0 0/0 0 0 6/65535 1 B

0.0.0.0 C0:4A:00:14:6E:31 138/0 0/0 0 0 0/65535 P 1 B

172.31.98.1 04:BD:88:C3:88:14 105/0 0/0 0 1 0/65535 P 3333 B

0.0.0.0 04:BD:88:C3:88:14 105/0 0/0 0 0 0/65535 P 1 N

04:bd:88:c3:88:14#

現在の権限のACL ID 138を確認するには、次のようにします。

04:bd:88:c3:88:14# show datapath acl 138

Datapath ACL 138 Entries

-----------------------

Flags: P - permit, L - log, E - established, M/e - MAC/etype filter

S - SNAT, D - DNAT, R - redirect, r - reverse redirect m - Mirror

I - Invert SA, i - Invert DA, H - high prio, O - set prio, C - Classify Media

A - Disable Scanning, B - black list, T - set TOS, 4 - IPv4, 6 - IPv6

K - App Throttle, d - Domain DA

----------------------------------------------------------------

1: any any 17 0-65535 8209-8211 P4

2: any 172.31.98.1 255.255.255.255 6 0-65535 80-80 PSD4

3: any 172.31.98.1 255.255.255.255 6 0-65535 443-443 PSD4

4: any mgarcarz-ise20.example.com 6 0-65535 80-80 Pd4

5: any mgarcarz-ise20.example.com 6 0-65535 443-443 Pd4

6: any mgarcarz-ise20.example.com 6 0-65535 8443-8443 Pd4 hits 37

7: any 10.48.17.235 255.255.255.255 6 0-65535 1-20000 P4 hits 18

<....some output removed for clarity ... >

これは、図に示すように、GUIでそのロールに対して設定した内容と一致します。

ステップ 2:BYODのためのWebブラウザトラフィックリダイレクション

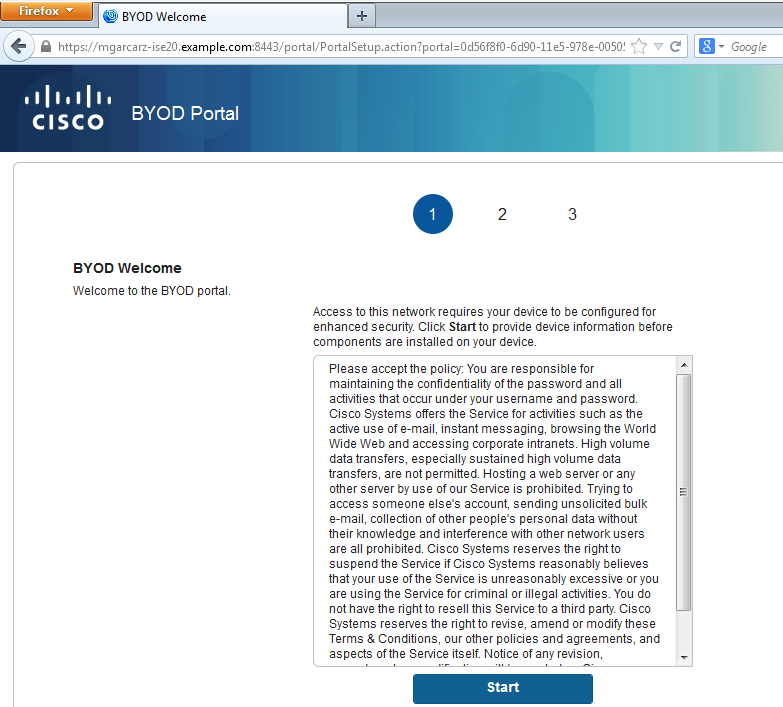

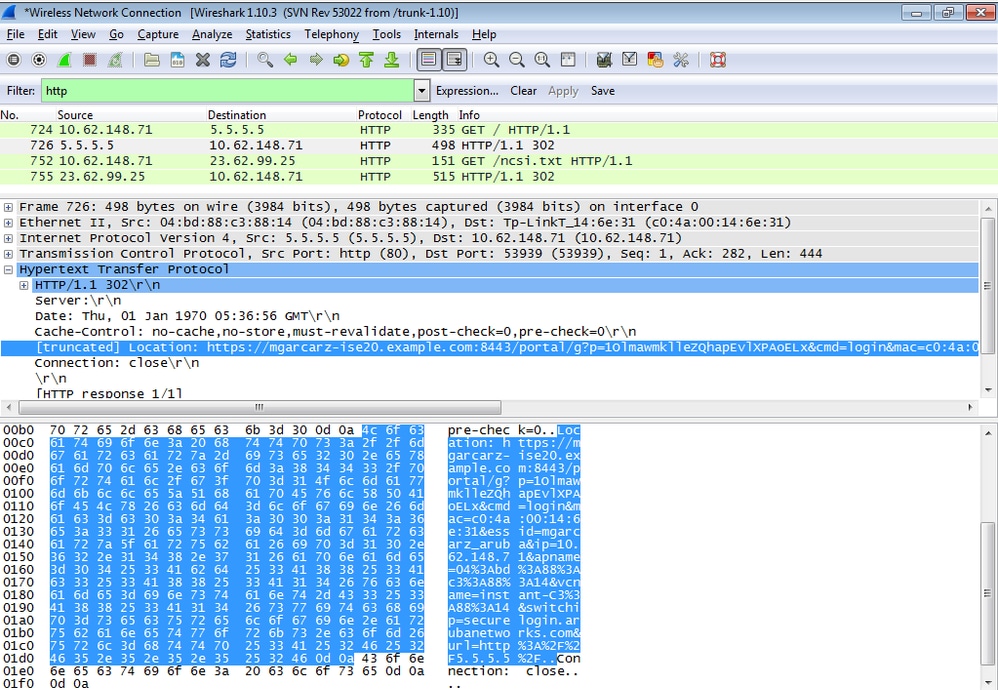

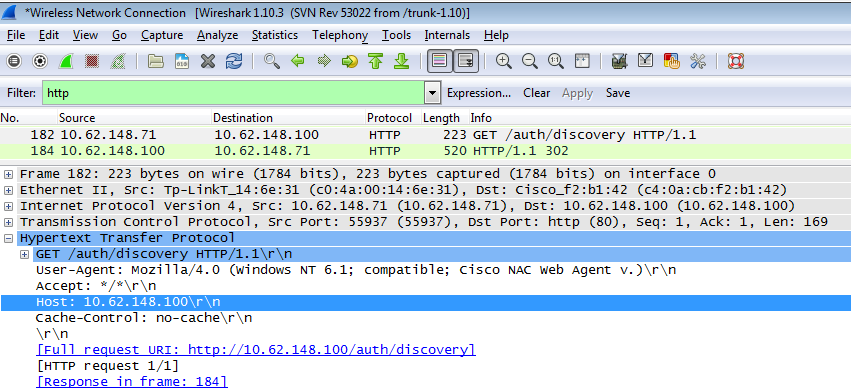

ユーザがWebブラウザを開いてアドレスを入力すると、図に示すようにリダイレクトが発生します。

パケットキャプチャを見ると、Arubaが宛先(5.5.5.5)をスプーフィングしてHTTPリダイレクションをISEに返すことが確認できます。

これは、ISEで設定されたスタティックURLと同じであり、Arubaのキャプティブポータルにコピーされることに注意してください。ただし、図に示すように、複数の引数が追加されます。

- cmd = login

- mac = c0:4a:00:14:6e:31

- essid = mgarcarz_aruba

- ip = 10.62.148.7

- apname = 4bd88c38814 (mac)

- url = http://5.5.5.5

これらの引数により、ISEはCiscoセッションIDを再作成し、ISE上で対応するセッションを検出し、BYOD(または他の設定済み)フローを続行できます。

シスコデバイスの場合、通常はaudit_session_idが使用されますが、これは他のベンダーではサポートされていません。

ISEのデバッグから、audit-session-id値(ネットワーク上に送信されない)の生成を確認できます。

AcsLogs,2015-10-29 23:25:48,538,DEBUG,0x7fc0b39a4700,cntx=0000032947,CallingStationID=

c04a00146e31,FramedIPAddress=10.62.148.71,MessageFormatter::appendValue() attrName:

cisco-av-pair appending value:

audit-session-id=0a3011ebXbiuDA3yUNoLUvtCRyuPFxkqYJ7TT06foOZ7G1HXj1M

次に、BYODにデバイスを登録した後の関連付けを行います(2ページ)。

AcsLogs,2015-10-29 23:25:48,538,DEBUG,0x7fc0b39a4700,cntx=0000032947,CallingStationID=

c04a00146e31,FramedIPAddress=10.62.148.71,Log_Message=[2015-10-29 23:25:48.533 +01:00

0000011874 88010 INFO MyDevices: Successfully registered/provisioned the device

(endpoint), ConfigVersionId=145, UserName=cisco, MacAddress=c0:4a:00:14:6e:31,

IpAddress=10.62.148.71, AuthenticationIdentityStore=Internal Users,

PortalName=BYOD Portal (default), PsnHostName=mgarcarz-ise20.example.com,

GuestUserName=cisco, EPMacAddress=C0:4A:00:14:6E:31, EPIdentityGroup=RegisteredDevices

Staticassignment=true, EndPointProfiler=mgarcarz-ise20.example.com, EndPointPolicy=

Unknown, NADAddress=10.62.148.118, DeviceName=ttt, DeviceRegistrationStatus=Registered

AuditSessionId=0a3011ebXbiuDA3yUNoLUvtCRyuPFxkqYJ7TT06foOZ7G1HXj1M,

cisco-av-pair=audit-session-id=0a3011ebXbiuDA3yUNoLUvtCRyuPFxkqYJ7TT06foOZ7G1HXj1M

以降の要求では、クライアントはBYODの3ページ目にリダイレクトされ、そこでNSAがダウンロードされて実行されます。

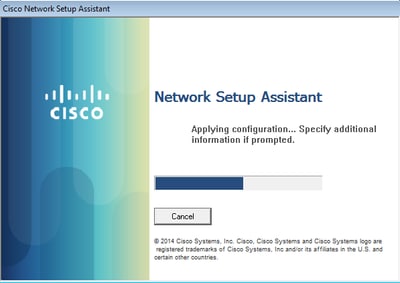

ステップ 3:ネットワークセットアップアシスタントの実行

NSA には Web ブラウザと同じタスクがあります。まず、ISEのIPアドレスを検出する必要があります。この検出は HTTP リダイレクションによって実行されます。

今回はユーザがIPアドレスを(Webブラウザのように)入力できないため、そのトラフィックは自動的に生成されます。

図に示すように、デフォルトゲートウェイが使用されます(enroll.cisco.comも使用可能)。

応答は、Webブラウザの場合とまったく同じです。

この方法で NSA は、ISE に接続し、xml プロファイルを設定とともに取得し、SCEP 要求を生成し、それを ISE に送信して、署名付き証明書(ISE の内部 CA による署名)を取得し、ワイヤレス プロファイルを設定し、最終的に設定済み SSID に接続できます。

クライアントからログを収集します(Windowsでは%temp%/spwProfile.log)。 分かりやすくするために、一部の出力を省略しています。

Logging started

SPW Version: 1.0.0.46

System locale is [en]

Loading messages for english...

Initializing profile

SPW is running as High integrity Process - 12288

GetProfilePath: searched path = C:\Users\ADMINI~1.EXA\AppData\Local\Temp\ for file name = spwProfile.xml result: 0

GetProfilePath: searched path = C:\Users\ADMINI~1.EXA\AppData\Local\Temp\Low for file name = spwProfile.xml result: 0

Profile xml not found Downloading profile configuration...

Downloading profile configuration...

Discovering ISE using default gateway

Identifying wired and wireless network interfaces, total active interfaces: 1

Network interface - mac:C0-4A-00-14-6E-31, name: Wireless Network Connection, type: wireless

Identified default gateway: 10.62.148.100

Identified default gateway: 10.62.148.100, mac address: C0-4A-00-14-6E-31

redirect attempt to discover ISE with the response url

DiscoverISE - start

Discovered ISE - : [mgarcarz-ise20.example.com, sessionId: 0a3011ebXbiuDA3yUNoLUvtCRyuPFxkqYJ7TT06foOZ7G1HXj1M]

DiscoverISE - end

Successfully Discovered ISE: mgarcarz-ise20.example.com, session id: 0a3011ebXbiuDA3yUNoLUvtCRyuPFxkqYJ7TT06foOZ7G1HXj1M, macAddress: C0-4A-00-14-6E-31

GetProfile - start

GetProfile - end

Successfully retrieved profile xml

using V2 xml version

parsing wireless connection setting

Certificate template: [keysize:2048, subject:OU=Example unit,O=Company name,L=City,ST=State,C=US, SAN:MAC]

set ChallengePwd

creating certificate with subject = cisco and subjectSuffix = OU=Example unit,O=Company name,L=City,ST=State,C=US

Installed [LAB CA, hash: fd 72 9a 3b b5 33 72 6f f8 45 03 58 a2 f7 eb 27^M

ec 8a 11 78^M

] as rootCA

Installed CA cert for authMode machineOrUser - Success

HttpWrapper::SendScepRequest - Retrying: [1] time, after: [2] secs , Error: [0], msg: [ Pending]

creating response file name C:\Users\ADMINI~1.EXA\AppData\Local\Temp\response.cer

Certificate issued - successfully

ScepWrapper::InstallCert start

ScepWrapper::InstallCert: Reading scep response file [C:\Users\ADMINI~1.EXA\AppData\Local\Temp\response.cer].

ScepWrapper::InstallCert GetCertHash -- return val 1

ScepWrapper::InstallCert end

Configuring wireless profiles...

Configuring ssid [mgarcarz_aruba_tls]

WirelessProfile::SetWirelessProfile - Start

Wireless profile: [mgarcarz_aruba_tls] configured successfully

Connect to SSID

Successfully connected profile: [mgarcarz_aruba_tls]

WirelessProfile::SetWirelessProfile. - End

これらのログは、シスコ デバイスでの BYOD プロセスとまったく同じです。

注:ここではRadius CoAは不要です。新しく設定されたSSIDへの再接続を強制するのは、アプリケーション(NSA)です。

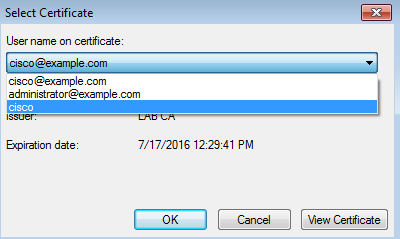

この段階で、システムが最終的なSSIDへの関連付けを試行していることが確認できます。複数のユーザ証明書がある場合は、正しい証明書を選択する必要があります(図を参照)。

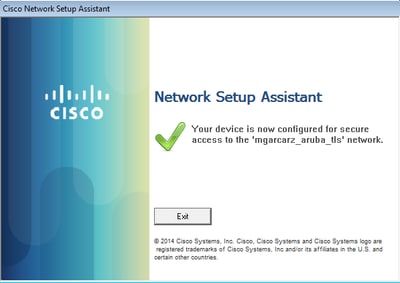

接続に成功すると、NSAは次の図のように報告します。

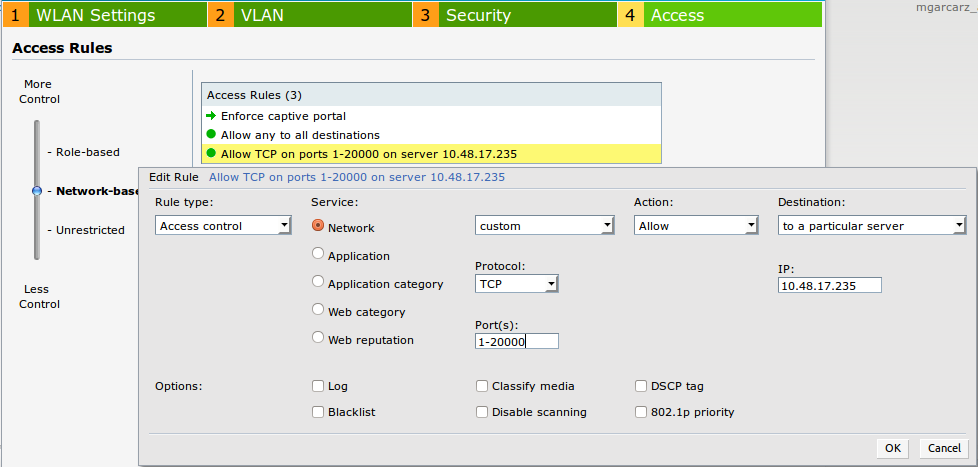

これはISEで確認できます。2番目のログはEAP-TLS認証にヒットし、Basic_Authenticated_Access(EAP-TLS、Employee、およびBYOD Registered true)のすべての条件に一致します。

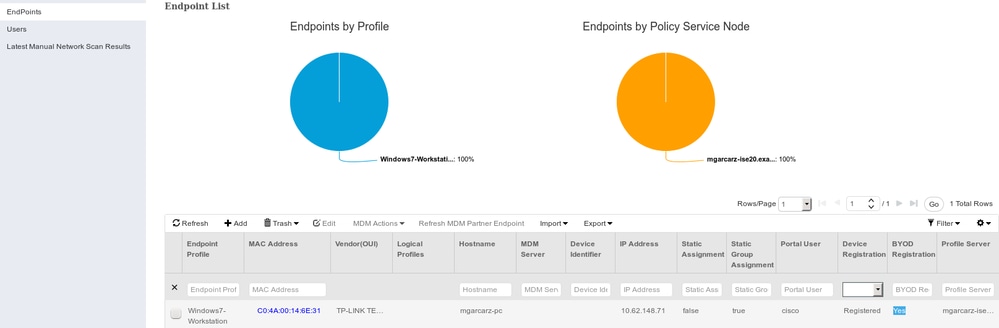

また、エンドポイントIDビューでは、図に示すように、エンドポイントのBYOD登録済みフラグがtrueに設定されていることを確認できます。

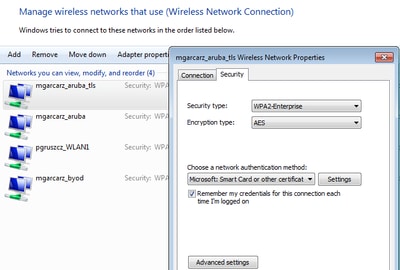

Windows PCでは、次に示すように、新しいワイヤレスプロファイルが優先(およびEAP-TLS用に設定)として自動的に作成されています。

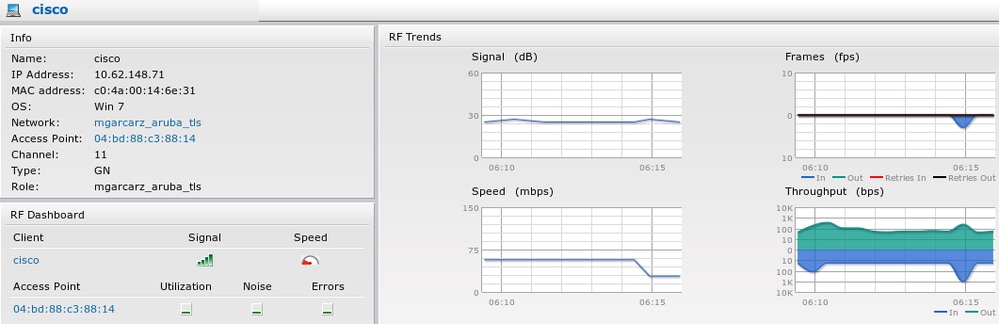

その段階で、Arubaはユーザが最終的なSSIDに接続されていることを確認します。

自動的に作成され、ネットワークと同じ名前が付けられたロールは、フルネットワークアクセスを提供します。

その他のフローおよび CoA サポート

CoA を含む CWA

BYODフローにはCoAメッセージはありませんが、自己登録ゲストポータルを使用したCWAフローは次のとおりです。

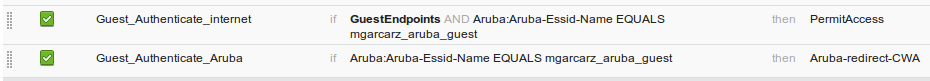

設定されている許可ルールは、図に示すとおりです。

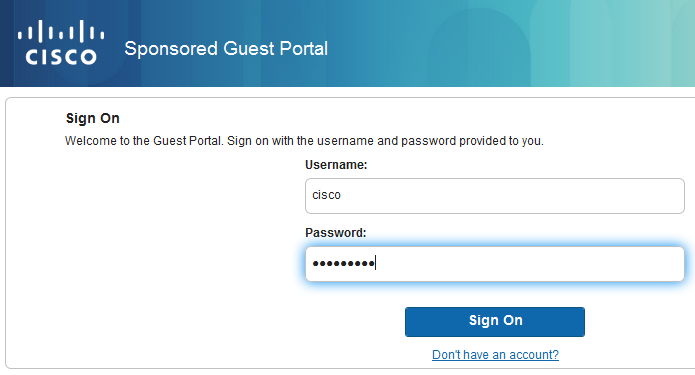

ユーザはMAB認証を使用してSSIDに接続し、Webページへの接続を試行すると、自己登録されたゲストポータルへのリダイレクトが発生します。このポータルでは、ゲストが新しいアカウントを作成したり、現在のアカウントを使用したりできます。

ゲストが正常に接続されると、CoAメッセージがISEからネットワークデバイスに送信され、認可状態が変更されます。

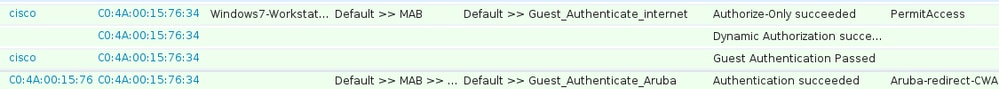

これは、図に示すように、Operations > Authenitcationsで確認できます。

ISE デバッグ内の CoA メッセージは、次のようになります。

2015-11-02 18:47:49,553 DEBUG [Thread-137][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9cb2700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationFlow::createCoACmd]

Processing incoming attribute vendor , name NAS-IP-Address, value=10.62.148.118.,

DynamicAuthorizationFlow.cpp:708

2015-11-02 18:47:49,567 DEBUG [Thread-137][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9cb2700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationFlow::createCoACmd]

Processing incoming attribute vendor , name Acct-Session-Id, value=04BD88B88144-

C04A00157634-7AD.,DynamicAuthorizationFlow.cpp:708

2015-11-02 18:47:49,573 DEBUG [Thread-137][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9cb2700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationFlow::createCoACmd]

Processing incoming attribute vendor , name cisco-av-pair, v

alue=audit-session-id=0a3011ebisZXypODwqjB6j64GeFiF7RwvyocneEia17ckjtU1HI.,DynamicAuthorizationFlow.cpp:708

2015-11-02 18:47:49,584 DEBUG [Thread-137][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9cb2700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationRequestHelper::

setConnectionParams] defaults from nad profile : NAS=10.62.148.118, port=3799, timeout=5,

retries=2 ,DynamicAuthorizationRequestHelper.cpp:59

2015-11-02 18:47:49,592 DEBUG [Thread-137][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9cb2700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationRequestHelper::set

ConnectionParams] NAS=10.62.148.118, port=3799, timeout=5, retries=1,

DynamicAuthorizationRequestHelper.cpp:86

2015-11-02 18:47:49,615 DEBUG [Thread-137][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9cb2700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationFlow::onLocalHttpEvent]:

invoking DynamicAuthorization,DynamicAuthorizationFlow.cpp:246

ArubaからのDisconnect-ACK:

2015-11-02 18:47:49,737 DEBUG [Thread-147][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9eb4700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationFlow::

onResponseDynamicAuthorizationEvent] Handling response

ID c59aa41a-e029-4ba0-a31b-44549024315e, error cause 0, Packet type 41(DisconnectACK).,

DynamicAuthorizationFlow.cpp:303

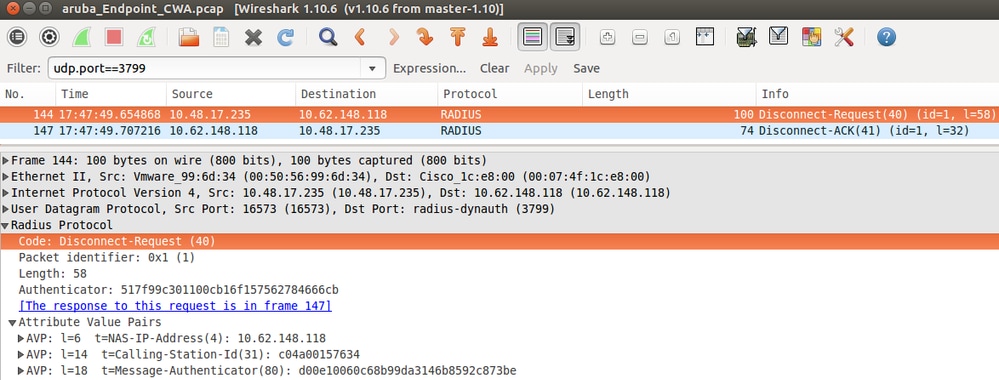

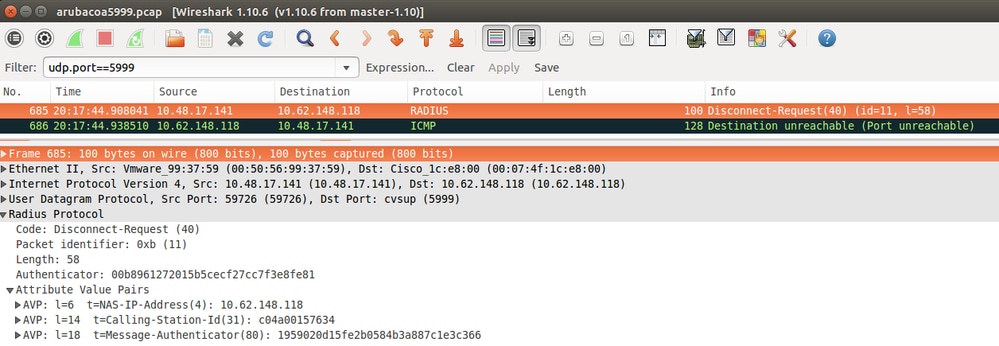

CoAのDiconnect-Request(40)とDiconnect-ACK(41)によるパケットキャプチャは次のようになります。

注:デバイスプロファイルAruba(デフォルト設定)に関連する認証には、RFC CoAが使用されています。 シスコデバイスに関連する認証では、Cisco CoAタイプの再認証でした。

トラブルシュート

ここでは、設定のトラブルシューティングに使用できる情報を示します。

Aruba キャプティブ ポータルが FQDN ではなく IP アドレスを使用

ArubaのキャプティブポータルがISEのFQDNではなくIPアドレスで設定されている場合、PSN NSAは失敗します。

Warning - [HTTPConnection] Abort the HTTP connection due to invalid certificate

CN

その理由は、ISEに接続する際の厳密な証明書検証です。(FQDNではなくIPアドレスを使用したリダイレクトURLの結果として)ISEに接続するためにIPアドレスを使用し、サブジェクト名= FQDNのISE証明書が提示されると、検証が失敗します。

注:Webブラウザは引き続きBYODポータルを使用します(ユーザによる承認が必要な場合は警告が表示されます)。

Aruba キャプティブ ポータルのアクセス ポリシーが正しくない

デフォルトでは、キャプティブポータルで設定されたArubaアクセスポリシーはTCPポート80、443、および8080を許可します。

NSAは、ISEからxmlプロファイルを取得するためにtcpポート8905に接続できません。次のエラーが報告されます。

Failed to get spw profile url using - url

[https://mgarcarz-ise20.example.com:8905/auth/provisioning/evaluate?

typeHint=SPWConfig&referrer=Windows&mac_address=C0-4A-00-14-6E-31&spw_version=

1.0.0.46&session=0a3011ebXbiuDA3yUNoLUvtCRyuPFxkqYJ7TT06foOZ7G1HXj1M&os=Windows All]

- http Error: [2] HTTP response code: 0]

GetProfile - end

Failed to get profile. Error: 2

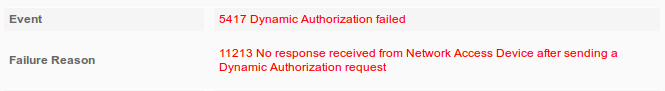

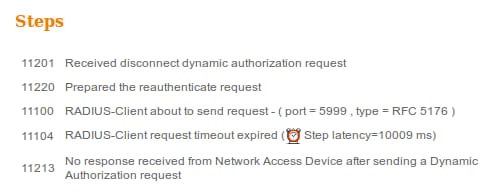

Aruba CoA のポート番号

デフォルトでは、ArubaはCoAのポート番号としてAir Group CoAポート 5999を提供します。残念ながら、Aruba 204はこのような要求に応答しませんでした(図を参照)。

パケットキャプチャは次の図のように表示されます。

RFC 5176で説明されているように、ここで使用する最適なオプションはCoAポート3977です。

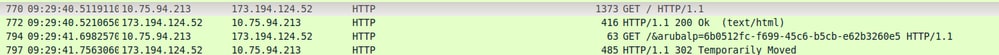

Aruba デバイスでのリダイレクション

Aruba 3600のv6.3では、リダイレクションが他のコントローラと少し異なって動作することが確認されています。パケットキャプチャと説明は、こちらを参照してください。

packet 1: PC is sending GET request to google.com packet 2: Aruba is returning HTTP 200 OK with following content: <meta http-equiv='refresh' content='1; url=http://www.google.com/&arubalp=6b0512fc-f699-45c6-b5cb-e62b3260e5'>\n packet 3: PC is going to link with Aruba attribute returned in packet 2: http://www.google.com/&arubalp=6b0512fc-f699-45c6-b5cb-e62b3260e5 packet 4: Aruba is redirecting to the ISE (302 code): https://10.75.89.197:8443/portal/g?p=4voD8q6W5Lxr8hpab77gL8VdaQ&cmd=login&mac=80:86:f2:59:d9:db&ip=10.75.94.213&essid=SC%2DWiFi&apname=LRC-006&apgroup=default&url=http%3A%2F%2Fwww%2Egoogle%2Ecom%2F

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

2.0 |

12-Jul-2023

|

再認定 |

1.0 |

21-Nov-2015

|

初版 |

シスコ エンジニア提供

- ミシャール・ガルカルツCisco TACエンジニア

- ヴォイチェフ・セコCisco TACエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック