Catalyst 3750 シリーズ スイッチでの ISE トラフィック リダイレクション

内容

はじめに

この記事では、ユーザ トラフィック リダイレクションの仕組みとスイッチによってパケットをリダイレクトするために必要な条件について説明します。

前提条件

要件

Cisco Identity Services Engine(ISE)構成の経験と、次のトピックに関する基本的な知識があることが推奨されます。

- ISE の導入と中央 Web 認証(CWA)フロー

- Cisco Catalyst スイッチの CLI 設定

使用するコンポーネント

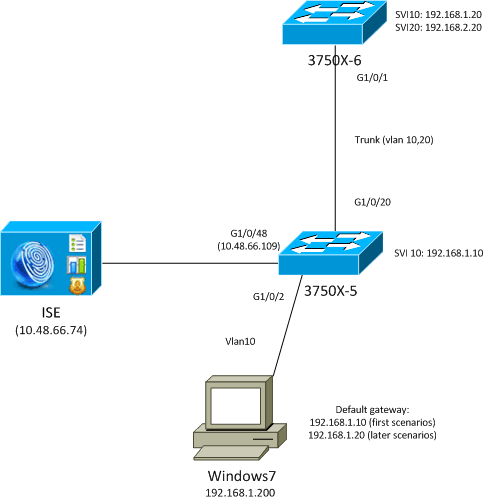

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Microsoft Windows 7

- Cisco Catalyst 3750X シリーズ スイッチ ソフトウェア、バージョン 15.0 以降

- ISE ソフトウェア バージョン 1.1.4 以降

背景説明

スイッチでのユーザ トラフィック リダイレクションは、ISE による導入の大部分できわめて重要な構成要素です。次のすべてのフローには、スイッチによるトラフィック リダイレクションの使用が含まれます。

- [CWA]

- クライアント プロビジョニング(CPP)

- デバイス登録(DRW)

- ネイティブ サプリカント プロビジョニング(NSP)

- モバイル デバイス管理(MDM)

間違って設定されたリダイレクションは、導入に複数の問題が発生する原因となります。一般的な結果として、ネットワーク アドミッション コントロール(NAC)エージェントが正常にポップアップされない、またはゲスト ポータルを表示できなくなります。

スイッチにクライアント VLAN と同じスイッチ仮想インターフェイス(SVI)がないシナリオでは、最後の 3 つの例を参照してください。

トラブルシュート

テスト シナリオ

テストはクライアント上で実行され、ISE にリダイレクトされてプロビジョニングする必要があります(CPP)。 ユーザは MAC 認証バイパス(MAB)または 802.1x で認証されます。ISE は、リダイレクトのアクセス コントロール リスト(ACL)名(REDIRECT_POSTURE)およびリダイレクト URL(ISE へのリダイレクト)を使用して認証プロファイルを返します。

bsns-3750-5#show authentication sessions interface g1/0/2

Interface: GigabitEthernet1/0/2

MAC Address: 0050.5699.36ce

IP Address: 192.168.1.201

User-Name: cisco

Status: Authz Success

Domain: DATA

Security Policy: Should Secure

Security Status: Unsecure

Oper host mode: single-host

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: 10

ACS ACL: xACSACLx-IP-PERMIT_ALL_TRAFFIC-51ef7db1

URL Redirect ACL: REDIRECT_POSTURE

URL Redirect: https://10.48.66.74:8443/guestportal/gateway?sessionId=

C0A8000100000D5D015F1B47&action=cpp

Session timeout: N/A

Idle timeout: N/A

Common Session ID: C0A8000100000D5D015F1B47

Acct Session ID: 0x00011D90

Handle: 0xBB000D5E

Runnable methods list:

Method State

dot1x Authc Success

ダウンロード可能な ACL(DACL)は、この段階ですべてのトラフィックを許可します。

bsns-3750-5#show ip access-lists xACSACLx-IP-PERMIT_ALL_TRAFFIC-51ef7db1

Extended IP access list xACSACLx-IP-PERMIT_ALL_TRAFFIC-51ef7db1 (per-user)

10 permit ip any any

リダイレクト ACL は、リダイレクトなしの次のトラフィックを許可します。

- ISE へのすべてのトラフィック(10.48.66.74)

- ドメイン ネーム システム(DNS)および Internet Control Message Protocol(ICMP)のトラフィック

他のトラフィックはすべてリダイレクトされます。

bsns-3750-5#show ip access-lists REDIRECT_POSTURE

Extended IP access list REDIRECT_POSTURE

10 deny ip any host 10.48.66.74 (153 matches)

20 deny udp any any eq domain

30 deny icmp any any (10 matches)

40 permit tcp any any eq www (78 matches)

50 permit tcp any any eq 443

スイッチにユーザと同じ VLAN の SVI があります。

interface Vlan10

ip address 192.168.1.10 255.255.255.0

次の項では、潜在的な影響を示すためにこれを変更します。

トラフィックがリダイレクト ACL に到達しない

ホストへの ping を試みても、そのトラフィックがリダイレクトされないため、応答を受信するはずです。確認するには、次のデバッグを実行します。

debug epm redirect

クライアントから送信される各 ICMP パケットで、デバッグは次のように表示されます。

Jan 9 09:13:07.861: epm-redirect:IDB=GigabitEthernet1/0/2: In

epm_host_ingress_traffic_qualify ...

Jan 9 09:13:07.861: epm-redirect:epm_redirect_cache_gen_hash:

IP=192.168.1.201 Hash=562

Jan 9 09:13:07.861: epm-redirect:IP=192.168.1.201: CacheEntryGet Success

Jan 9 09:13:07.861: epm-redirect:IP=192.168.1.201: Ingress packet on

[idb= GigabitEthernet1/0/2] didn't match with [acl=REDIRECT_POSTURE]

確認するには、ACL を調べます。

bsns-3750-5#show ip access-lists REDIRECT_POSTURE

Extended IP access list REDIRECT_POSTURE

10 deny ip any host 10.48.66.74 (153 matches)

20 deny udp any any eq domain

30 deny icmp any any (4 matches)

40 permit tcp any any eq www (78 matches)

50 permit tcp any any eq 443

トラフィックがリダイレクト ACL に到達する

シナリオ 1 - 宛先ホストが同じ VLAN にあり、存在し、SVI 10 が稼働している

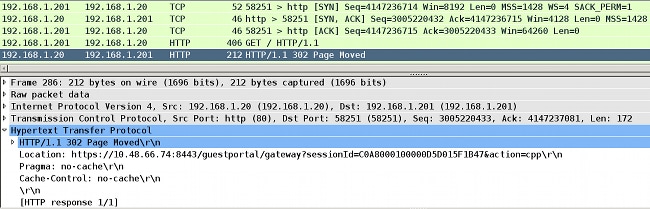

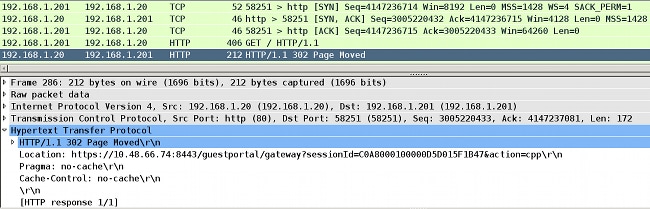

スイッチによって直接レイヤ 3(L3)に到達可能な IP アドレスへのトラフィックを開始すると(スイッチに SVI インターフェイスがあるネットワーク)、次の内容が発生します。

- クライアントが同じ VLAN で宛先ホスト(192.168.1.20)のアドレス解決プロトコル(ARP)の解決要求を開始し、応答を受信します(ARP トラフィックはリダイレクトされません)。

- 宛先 IP アドレスがそのスイッチ上で設定されていない場合でも、スイッチがセッションをインターセプトします。クライアントとスイッチ間で TCP ハンドシェイキングが終了します。この段階では、他のパケットがスイッチの外部に送信されることはありません。このシナリオでは、クライアント(192.168.1.201)はその VLAN(192.168.1.20)内に存在し、スイッチに SVI インターフェイス UP(192.168.1.10 の IP アドレス)を持つ他のホストとの TCP セッションを開始します。

- TCP セッションが確立され、HTTP 要求が送信されると、スイッチは ISE(ロケーション ヘッダー)へのリダイレクトによって HTTP 応答を返します。

これらの手順は、デバッグによって検証されます。複数の ACL ヒットがあります。epm-redirect:IP=192.168.1.201: Ingress packet on [idb= GigabitEthernet1/0/2]

matched with [acl=REDIRECT_POSTURE]

epm-redirect:Fill in URL=https://10.48.66.74:8443/guestportal/gateway?sessionId=

C0A8000100000D5D015F1B47&action=cpp for redirection

epm-redirect:IP=192.168.1.201: Redirect http request to https:

//10.48.66.74:8443/guestportal/gateway?sessionId=C0A8000100000D5D015F1B47&action=cpp

epm-redirect:EPM HTTP Redirect Daemon successfully created

これはより詳細なデバッグを行うことでも確認できます。debug ip http all

http_epm_http_redirect_daemon: got redirect request

HTTP: token len 3: 'GET'

http_proxy_send_page: Sending http proxy page

http_epm_send_redirect_page: Sending the Redirect page to ... - クライアントは ISE に直接接続します(10.48.66.74:8443 へのセキュア ソケット レイヤ(SSL)セッション)。 このパケットはリダイレクトをトリガーしません。

epm-redirect:IP=192.168.1.201: Ingress packet on [idb= GigabitEthernet1/0/2] didn't

match with [acl=REDIRECT_POSTURE]

シナリオ 2 - 宛先ホストが同じ VLAN にあり、存在せず、SVI 10 が稼働している

宛先ホスト 192.168.1.20がダウンしている(応答しない)場合、クライアントは ARP 応答を受信せず(スイッチが ARP をインターセプトしない)、クライアントは TCP SYN を送信しません。リダイレクトは絶対に発生しません。

これが原因で、NAC エージェントは検出のためにデフォルト ゲートウェイを使用します。デフォルト ゲートウェイは常に応答し、リダイレクトをトリガーする必要があります。

シナリオ 3 - 宛先ホストが異なる VLAN にあり、存在し、SVI 10 が稼働している

次に、このシナリオで発生する可能性があるイベントを示します。

- クライアントが HTTP://8.8.8.8 へのアクセスを試みます。

- このネットワークは、スイッチ上のどの SVI にもありません。

- クライアントがそのセッションの TCP SYN をデフォルト ゲートウェイである 192.168.1.10(既知の宛先 MAC アドレス)に送信します。

- リダイレクトは最初の例と同じ方法でトリガーされます。

- スイッチはセッションをインターセプトし、ISE サーバにリダイレクトする HTTP 応答を返します。

- クライアントは問題なく ISE サーバにアクセスします(そのトラフィックはリダイレクトされません)。

シナリオ 4 - 宛先ホストが異なる VLAN にあり、存在せず、SVI 10 が稼働している

このシナリオはシナリオ 3 と同じです。リモート VLAN 内の宛先ホストが存在するか否かは重要ではありません。

シナリオ 5 - 宛先ホストが異なる VLAN にあり、存在し、SVI 10 がダウンしている

スイッチがクライアントと同じ VLAN に SVI UP を持たない場合、引き続きリダイレクトを実行できますが、それは特定の条件が一致している場合に限られます。

スイッチにとって問題となるのは、異なる SVI からクライアントに応答を戻す方法です。どの送信元 MAC アドレスを使用するか決定することは困難です。

SVI が稼働していると、フローは異なります。

- クライアントは、宛先 MAC アドレスがアップストリーム スイッチで定義されたデフォルト ゲートウェイに設定されている、異なる VLAN(192.168.2.20)のホストに TCP SYN を送信します。そのパケットは、デバッグで表示されるリダイレクト ACL に到達します。

- スイッチはクライアントに戻るルートがないか確認します。SVI 10 がダウンしていることに注意してください。

- スイッチにクライアントに戻るルートがある別の SVI がなければ、エンタープライズ ポリシー マネージャ(EPM)のログが ACL に到達したことを示している場合でも、そのパケットはインターセプトまたはリダイレクトされることはありません。リモート ホストは SYN ACK を返すことがありますが、スイッチはクライアント(VLAN10)に戻るルートがないため、パケットをドロップします。パケットはリダイレクト ACL に到達しているため、単純に元にスイッチング(L2)することはできません。

- スイッチが異なる SVI 経由のクライアント VLAN へのルーティングを持たない場合、そのパケットをインターセプトし、リダイレクトを通常どおり実行します。URL リダイレクトの応答は直接クライアントに向かわず、ルーティングの判断に基づいて別のスイッチ/ルータを経由します。

この場合の非対称に注意してください。

- クライアントから受信したトラフィックは、スイッチによってローカルにインターセプトされます。

- HTTP リダイレクトを含む、それに対する応答は、ルーティングに基づいてアップストリーム スイッチ経由で送信されます。

- このときにファイアウォールの一般的な問題が発生する可能性があり、TCP のバイパスが必要です。

- リダイレクトされない ISE へのトラフィックは対称的です。リダイレクト自体は非対称です。

シナリオ 6 - 宛先ホストが異なる VLAN にあり、存在せず、SVI 10 がダウンしている

このシナリオはシナリオ 5 と同じです。リモート ホストが存在することは重要ではありません。重要なことは、ルーティングが正しいことです。

シナリオ7 - HTTP サービスがダウンしている

シナリオ 6 で説明したように、スイッチの HTTP プロセスは重要な役割を担います。HTTP サービスが無効になると、EPM はパケットがリダイレクト ACL に到達することを示します。

epm-redirect:IP=192.168.1.201: Ingress packet on [idb= GigabitEthernet1/0/2] matched

with [acl=REDIRECT_POSTURE]

ただし、リダイレクトは決して起こりません。

スイッチ上の HTTPS サービスは HTTP リダイレクトには不要ですが、HTTPS リダイレクトには必要です。NAC エージェントは ISE の検出にその両方を使用できます。そのため、両方を有効にすることをお勧めします。

リダイレクト ACL - 誤ったプロトコルとポート、リダイレクションなし

スイッチは、標準ポート(TCP/80 および TCP/443)上で動作する HTTP または HTTPS トラフィックのみをインターセプトできることに注意してください。 HTTP/HTTPS が標準以外のポートで動作している場合、ip port-map http コマンドで設定できます。また、スイッチはそのポート(ip http ポート)上でその HTTP サーバをリッスンさせる必要があります。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

13-Feb-2014

|

初版 |

フィードバック

フィードバック