ISE SCEP統合のHTTPSサポートを設定します

内容

はじめに

このドキュメントでは、Identity Services Engine(ISE)に Secure Certificate Enrollment Protocol(SCEP)を統合するために Hypertext Transfer Protocol Secure(HTTPS)サポートを設定するのに必要な手順について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Microsoft Internet Information Services(IIS)Web サーバに関する基本的な知識

- ISE での SCEP および証明書の設定経験

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- ISE リリース 1.1.x

- Windows Server 2008 R2 Enterprise(KB2483564 および KB2633200 のホットフィックスをインストール済み)

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

Microsoft 証明書サービスに関する情報は、Cisco Bring Your Own Device(BYOD)専用の指針として記載しているものです。Microsoft 認証局、ネットワーク デバイス登録サービス(NDES)、および SCEP に関するサーバ設定については、正式な正しい情報源として、Microsoft の TechNet を参照してください。

背景説明

BYOD を導入する上でコア コンポーネントの 1 つとなるのは、NDES ロールがインストールされた Microsoft 2008 R2 Enterprise サーバです。 このサーバは、Active Directory(AD)フォレストのメンバーです。 NDESの初期インストール時に、MicrosoftのIIS Webサーバが自動的にインストールされ、SCEPのHTTP終端をサポートするように設定されます。一部のBYOD展開では、HTTPSを使用してISEとNDES間の通信のセキュリティをさらに強化する必要があります。この手順では、SCEP WebサイトのSecure Socket Layer(SSL)証明書を要求およびインストールする手順について説明します。

設定

NDES サーバ証明書の設定

- コンソールまたは RDP を使用して NDES サーバに接続します。

- [スタート(Start)] -> [管理ツール(Administrative Tools)] -> [インターネットインフォメーションサービス(IIS)マネージャ(Internet Information Services (IIS) Manager)] をクリックします。

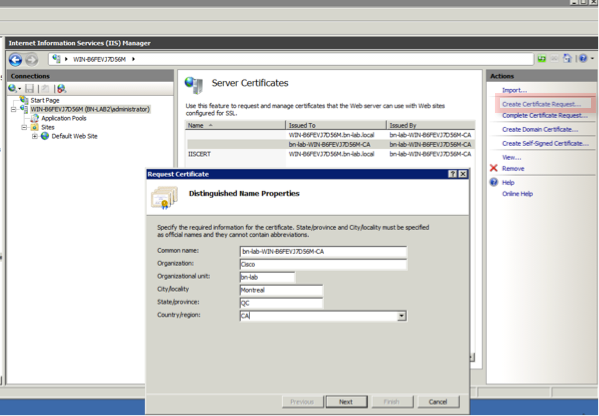

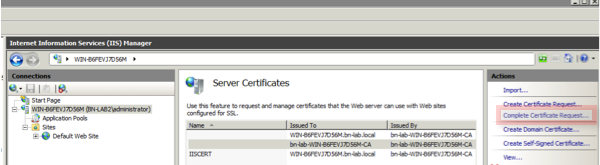

- IIS サーバ名を強調表示してから、[サーバー証明書(Server Certificates)] アイコンをクリックします。

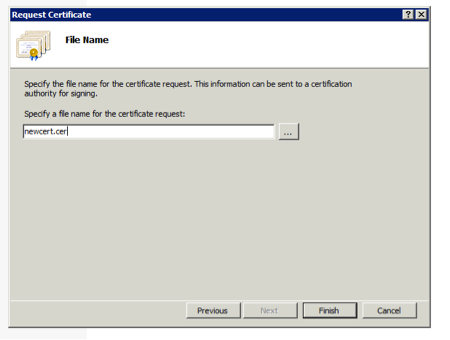

- [証明書要求の作成(Create Certificate Request)] をクリックし、フィールドに値を入力します。

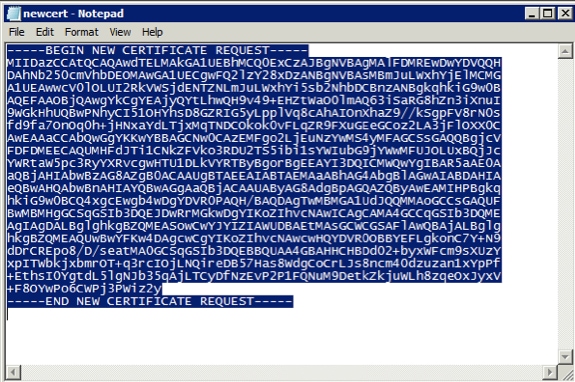

- 前のステップで作成した .cer ファイルをテキスト エディタで開き、ファイルの内容をクリップボードにコピーします。

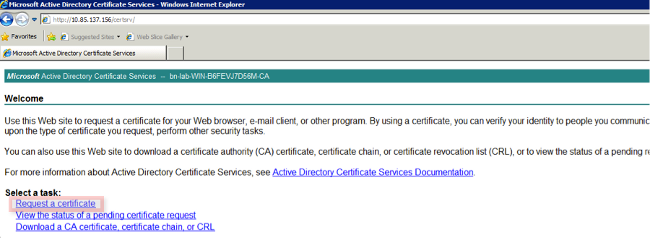

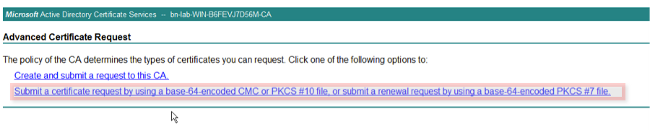

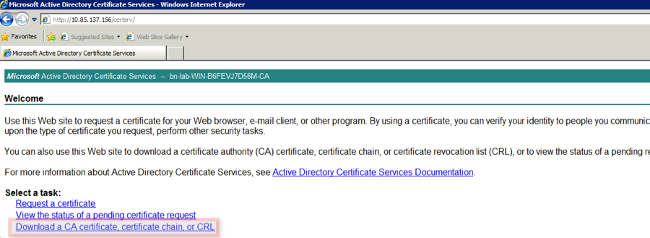

- Microsoft CA Web Enrollment Web サイトにアクセスし、[証明書の要求(Request a Certificate)] をクリックします。

URLの例: http://yourCAIP/certsrv

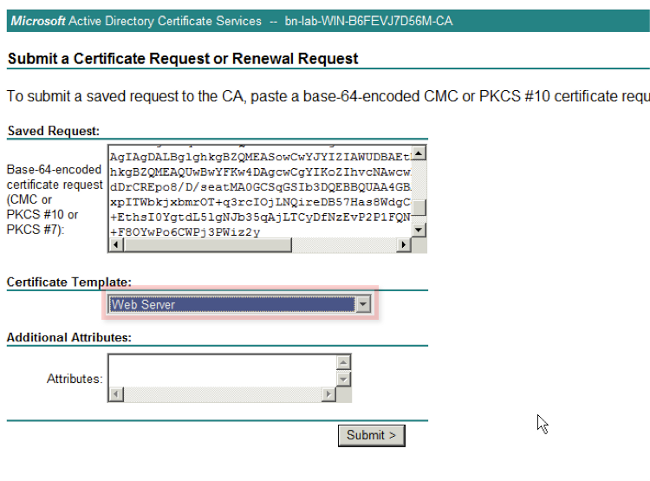

- [...を使用して証明書の要求を送信する(Click Submit a certificate request by using....)] をクリックします。クリップボードの証明書の内容を貼り付け、[Webサーバー(Web Server)] テンプレートを選択します。

- [送信(Submit)] をクリックしてから、証明書ファイルをデスクトップに保存します。

- NDES サーバに戻り、IS マネージャ ユーティリティを開きます。サーバ名をクリックし、新しく作成したサーバ証明書をインポートするために [証明書要求の完了(Complete Certificate Request)] をクリックします。

NDES サーバ IIS バインディングの設定

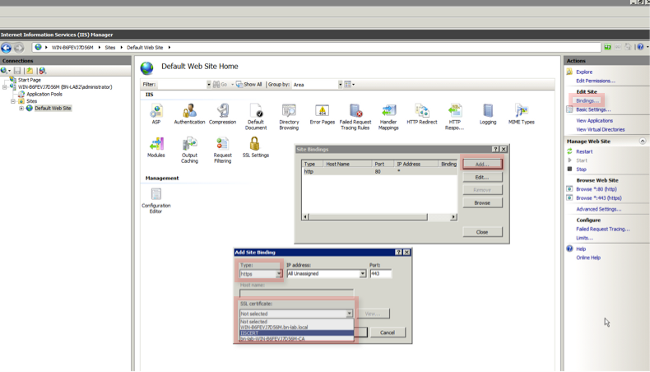

- サーバ名を展開し、[サイト(Sites)] を展開して [既定のWebサイト(Default Web Site)] をクリックします。

- 右上隅の [バインド(Bindings)] をクリックします。

- [追加(Add)] をクリックし、[タイプ(Type)] を HTTPS に変更して、ドロップダウン リストから証明書を選択します。

- [OK] をクリックします。

ISE サーバの設定

- CA サーバの Web Enrollment インターフェイスに接続し、CA 証明書チェーンをダウンロードします。

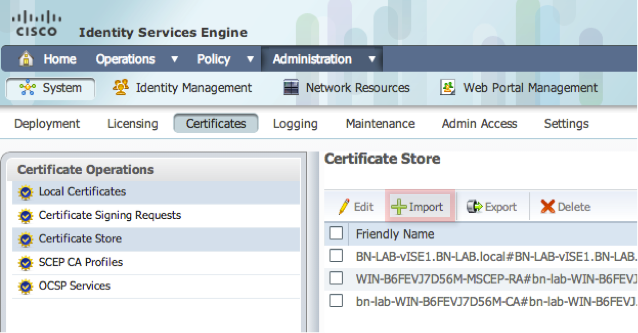

- ISE GUI で [管理(Administration)] -> [証明書(Certificates)] -> [証明書ストア(Certificate Store)] に移動して、CA 証明書チェーンを ISE ストアにインポートします。

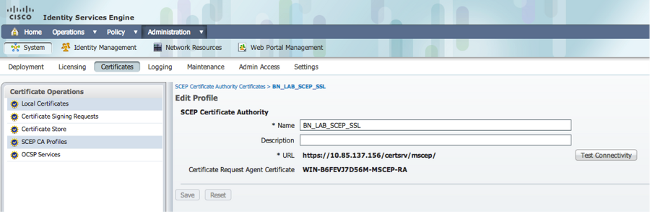

- [管理(Administration)] -> [証明書(Certificates)] -> [SCEP CAプロファイル(SCEP CA Profiles)] に移動し、HTTPS の URL を設定します。[接続のテスト(Test Connectivity)] をクリックし、[保存(Save)] をクリックします。

確認

このセクションでは、設定が正常に動作していることを確認します。

- [管理(Administration)] -> [証明書(Certificates)] -> [証明書ストア(Certificate Store)] に移動し、CA 証明書チェーンと NDES サーバ登録認証局(RA )証明書が存在することを確認します。

- Wireshark または TCP ダンプを使用して、ISE 管理ノードと NDES サーバとの間の初期 SSL 交換をモニタします。

アウトプット インタープリタ ツール(登録ユーザ専用)は、特定の show コマンドをサポートしています。show コマンドの出力の分析を表示するには、Output Interpreter Tool を使用します。

トラブルシュート

このセクションでは、設定のトラブルシューティングに役立つ情報を紹介します。

- デバッグ地点および取得地点と、エンドポイントである ISE、NDES、および CA 間のパスを識別するのに役立つように、BYOD ネットワーク トポロジを論理的な中継点に分割します。

- TCP 443 が、ISE と NDES サーバの間の双方向で許可されていることを確認します。

- CA および NDES サーバ アプリケーション ログに登録エラーがないか監視し、Google または TechNet を使用してこれらのエラーを調査します。

- ISE PSN で TCP ダンプ ユーティリティを使用し、NDES サーバとの間でやりとりするトラフィックを監視します。これは [Operations] > [Diagnostic Tools] > [General Tools] にあります。

- ISE PSN とやりとりする SCEP トラフィックを取得するために、NDES サーバに Wireshark をインストールするか、中継スイッチ上で SPAN を使用します。

アウトプット インタープリタ ツール(登録ユーザ専用)は、特定の show コマンドをサポートしています。show コマンドの出力の分析を表示するには、Output Interpreter Tool を使用します。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

27-May-2013

|

初版 |

フィードバック

フィードバック