ISE 3.3とDNACの統合

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、pxGrid接続を使用してISE 3.3をCisco DNA Center(DNAC)と統合する手順について説明します。

前提条件

- ERSの読み取り/書き込みアクセス。

- ISEとCatalyst Centerの間にプロキシサーバがない

- ISEでPxGridを有効にする必要があります。

- FQDNは、IPアドレス(証明書)だけでなく、統合にも必要です。

- エンタープライズ発行の証明書を使用している場合は、Catalyst CenterクラスタにVIP + real ipが必要です。

- ISEのCLIクレデンシャルは、統合に使用されなくなりました。APIベースのアクセスのみがサポートされます。

- Ip到達可能性が必要です。

要件

次の項目に関する知識があることが推奨されます。

- Identity Services Engine 3.3

- シスコのDNA

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Identity Services Engine バージョン 3.3

-

シスコのDNA

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

SD-Accessソリューションは、Cisco Catalyst Center、Cisco® Identity Services Engine(ISE)、およびファブリック機能を備えた有線およびワイヤレスデバイスプラットフォームを組み合わせて提供されます。

Cisco Catalyst Centerの自動化、分析、可視性、および管理は、Cisco Catalyst Centerソフトウェアによって実現されます。SD-Accessは、このソフトウェアの一部であり、ポリシーの設計、プロビジョニング、適用、および保証されたインテリジェントな有線/ワイヤレスキャンパスネットワークの作成の促進に使用されます。

ISEは、ネットワークアクセスコントロールポリシーを実装するためのSDアクセスの不可欠なコンポーネントです。ISEはポリシーの実装を実行し、ユーザとデバイスをスケーラブルなグループに動的にマッピングして、エンドツーエンドのセキュリティポリシーの適用を簡素化します。ISE内では、ユーザとデバイスはシンプルで柔軟なインターフェイスで表示されます。ISEは、Cisco Platform Exchange Grid(pxGrid)およびRepresentational State Transfer(REST)APIを使用してCisco Catalyst Centerと統合し、ISEでのエンドポイントイベント通知とポリシー設定の自動化を実現します。

Cisco Identity Services Engine(ISE)がCisco DNA Centerの重要な要素であることを理解することが不可欠です。次のようなコアインテントベースサービスを提供します。

1. AAA(RADIUSおよびTACACS+)

2. ネットワークの可視性

3. ユーザとデバイスのオンボーディング

4. セキュリティポリシー

5. マクロ・ミクロの区分

これらのサービスを利用するには、Cisco DNA CenterをISEと統合して、信頼関係を確立する必要があります。このガイドでは、統合プロセスの手順を説明します。

設定

ISE 設定

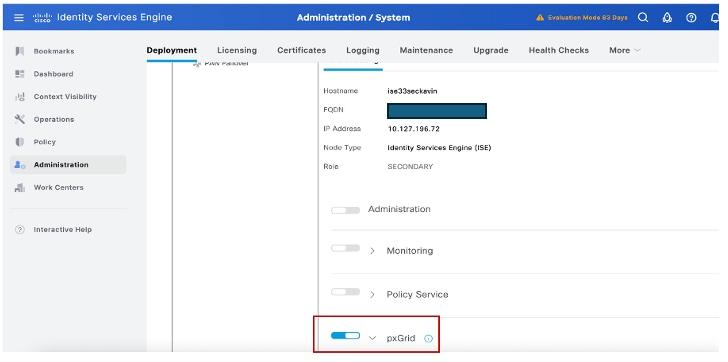

ステップ1:ISEでPxgridを有効にする必要があります(オプション)。

図に示すように、System > Deployment > Edit Node > PxGridでPxGridサービスを有効にする必要があります。

注:分散環境の場合、2つのISEノードでpxgridペルソナを実行できます。分散環境では、非管理ノードでpxgrid personaを実行することをお勧めします。

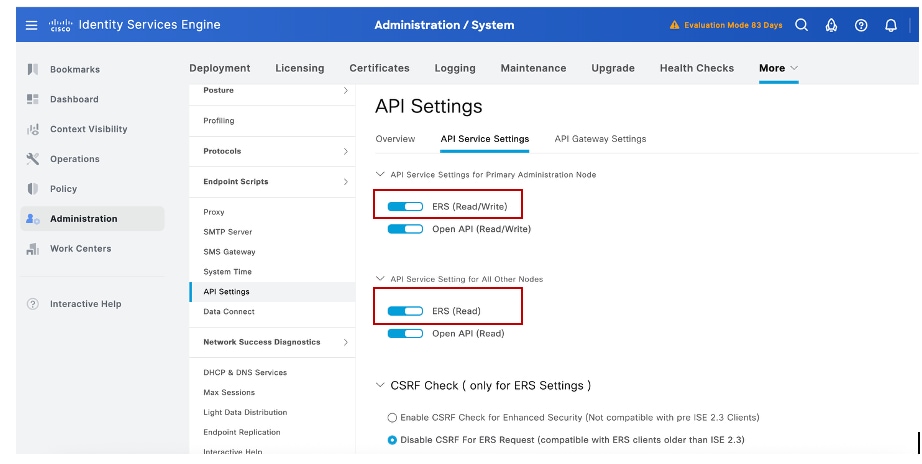

手順2: RESTful Services (ERS)の読み取り/書き込みを有効にします。

ISEでRepresentational State Transfer(REST)およびアプリケーションプログラミングインターフェイス(API)サービスを有効にするには、図に示すように、Administration > System > Settings > ERS Settings > Enable ERS for Read/WriteでERS Read/Writeを有効にする必要があります。

注:分散型ISE環境では、Enable ERS for Readが選択されていることを確認してください。選択されていない場合、ERSセッションはプライマリ管理者で起動できますが、セカンダリでは起動できません。

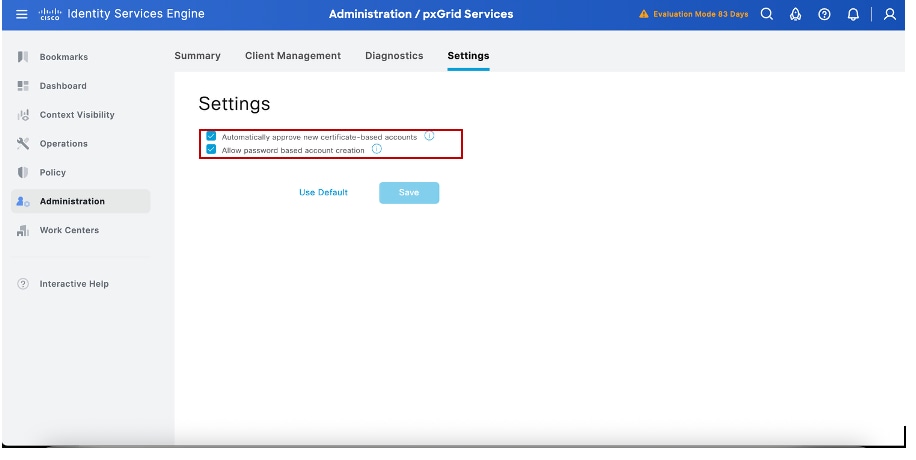

ステップ3:Administration > pxGrid Services > Settingsの順に選択し、両方の設定が有効になっていることを確認します。

Automatically approve new certificate-based accountsを有効にします。

Allow password based account creationをイネーブルにします。

これにより、pxGridクライアントが自動的に承認されるようになります。

Cisco DNAの設定

ステップ1:Cisco DNAにログインするGUI

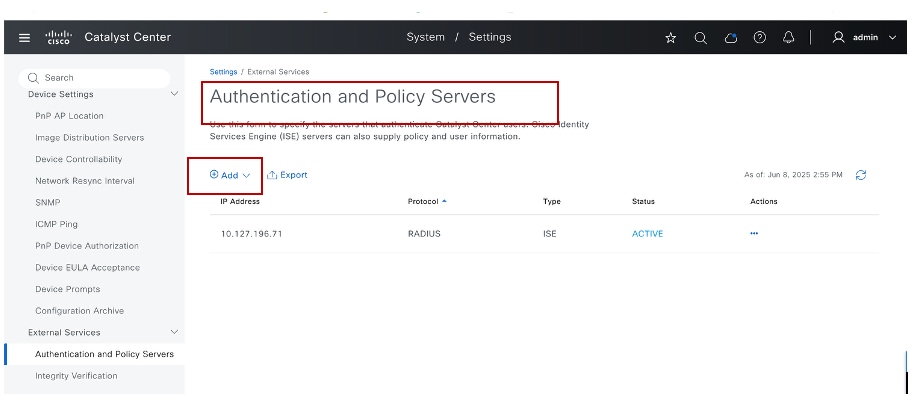

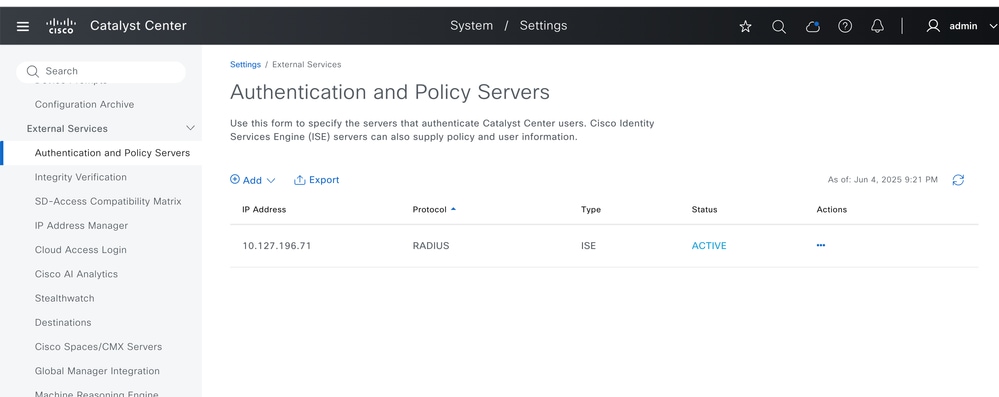

ステップ2:System Settings > Settings > Authentication and Policy Serversの順に移動します。

ステップ3:Addをクリックします。ドロップダウンから、ISEを選択します。

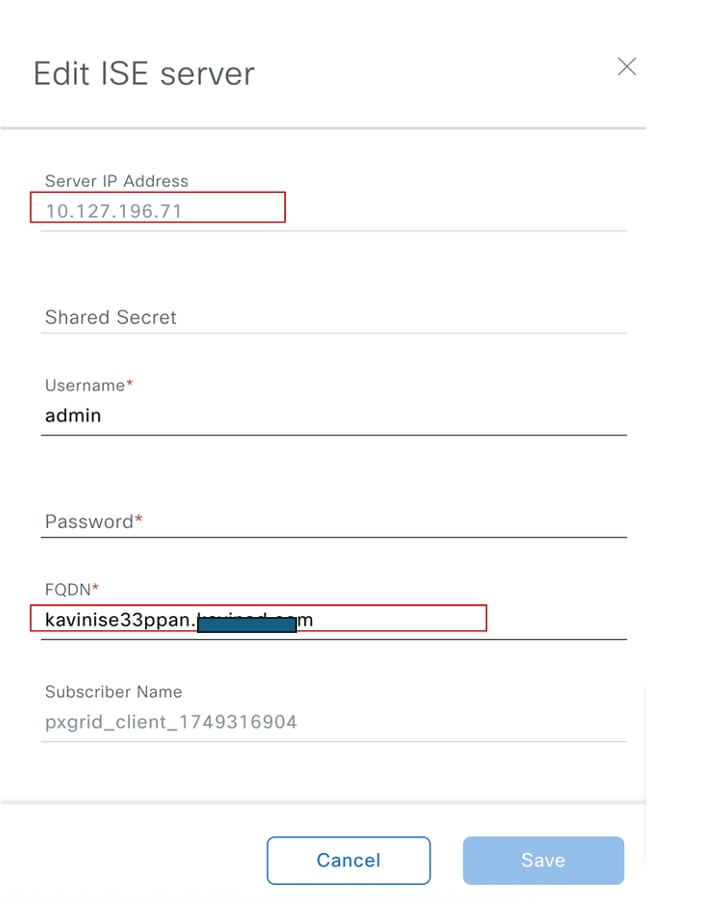

ステップ4:次に示すように、すべての詳細を追加します。

サーバIPアドレス:ISEプライマリ管理ノードのIPアドレス。

共有秘密:スイッチがCisco DNAによってネットワークデバイスとしてISEにプッシュされたときの、スイッチのRadius共有秘密です。

ユーザ名/パスワード:ISE管理クレデンシャル。

FQDN:ISEプライマリ管理ノードのFQDN。

サブスクライバ名:これは、Cisco DNAがISE Pxgridへのサブスクリプション要求を開始したときに、ISEのPxgridサービスに表示される名前です。

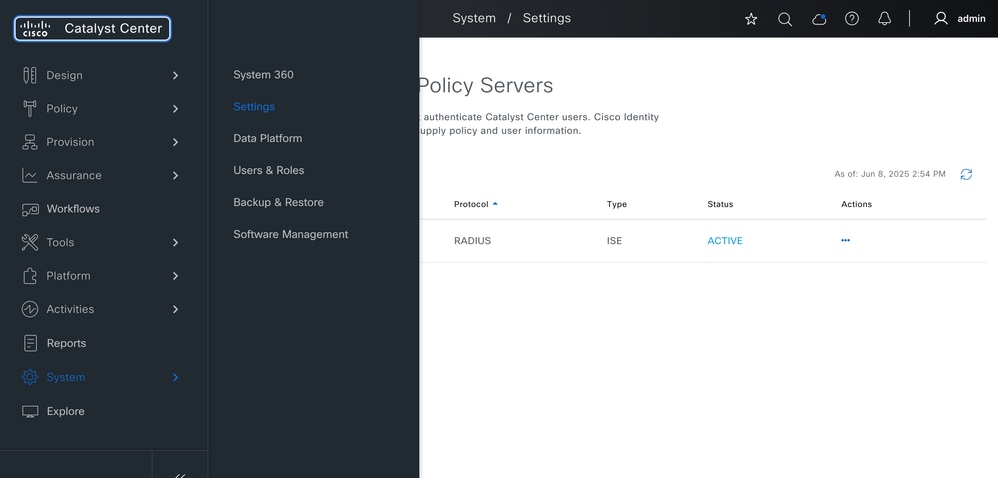

確認

- 移動先: System Settings > Settings > Authentication and Policy Serversの順に選択します。

- ISE統合のステータスにActiveと表示されます。

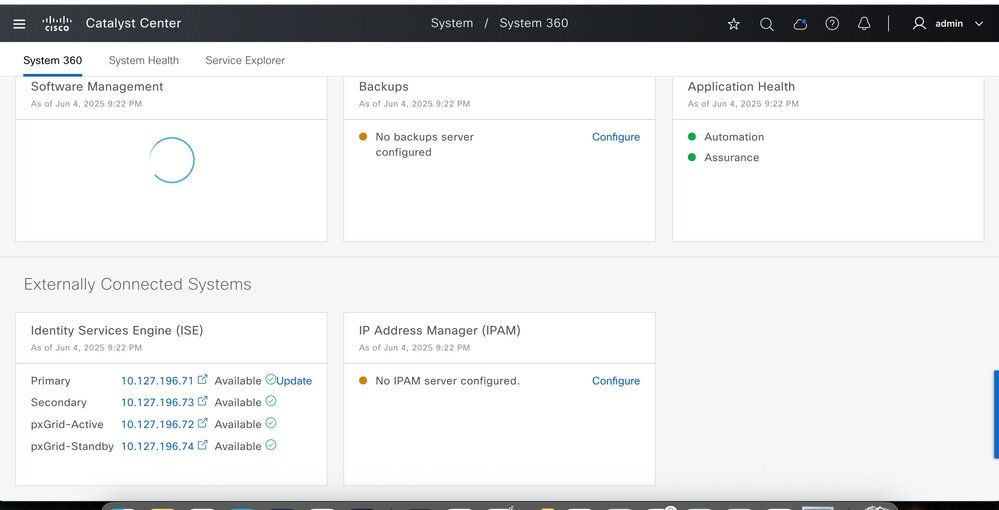

Settings >System 360の順に移動します。

ISEサーバは、次に示すように[Externally Connected Systems]の下に[Available]と表示されます。

トラブルシュート

ISEのデバッグレベルで次のコンポーネントを設定します。

- pxGrid

- インフラストラクチャ

- ERS

注:Cisco DNA-ISE統合を開始する前に、次のコマンドを使用してサービスログを追跡します。

ログは、次のコマンドを使用してCisco DNA CLIでライブでチェックできます。

- maglev$ magctlサービスログ – rf ise-bridge

- maglev$ magctlサービスログ – rf network-design -c network-design-service

セクションA:統合を成功させるためのCisco DNAのログメッセージのフロー

ステップ1:ISEクレデンシャルを取得します。

2025/06/07 17:21:41 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

025-06-07 17:21:41,905 | INFO | essageListenerContainer-6 | | c.c.a.c.impl.AAARasClientImpl | AARasClientImpl - create api.RBAC uuid - null | correlationId=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFO | essageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager | ------------------------------------------------------------------------------------------------ | correlationId=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFO | essageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager | ステップ:iseUsername、isePassword、iseHostName、iseSshKey、apicEmIp、apicEmFqdn | correlationId=197 f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFO | essageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager | ------------------------------------------------------------------------------------------------ | correlationId=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFO | essageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager | ise trust CREATEのCalling GOサービス| correlationId=1978f306-0857-467d-b974-6444a163f742

2025-06-07 17:21:41,917 | INFO | essageListenerContainer-6 | | c.c.a.c.u.GoTrustEstablishmentUtil | Building API pyaload to call GO service for CREATE request of ISE with ip: 10.127.196.71 and hostname: l | correlationId=1978f306-0 857-467d-b974-6444a163f742

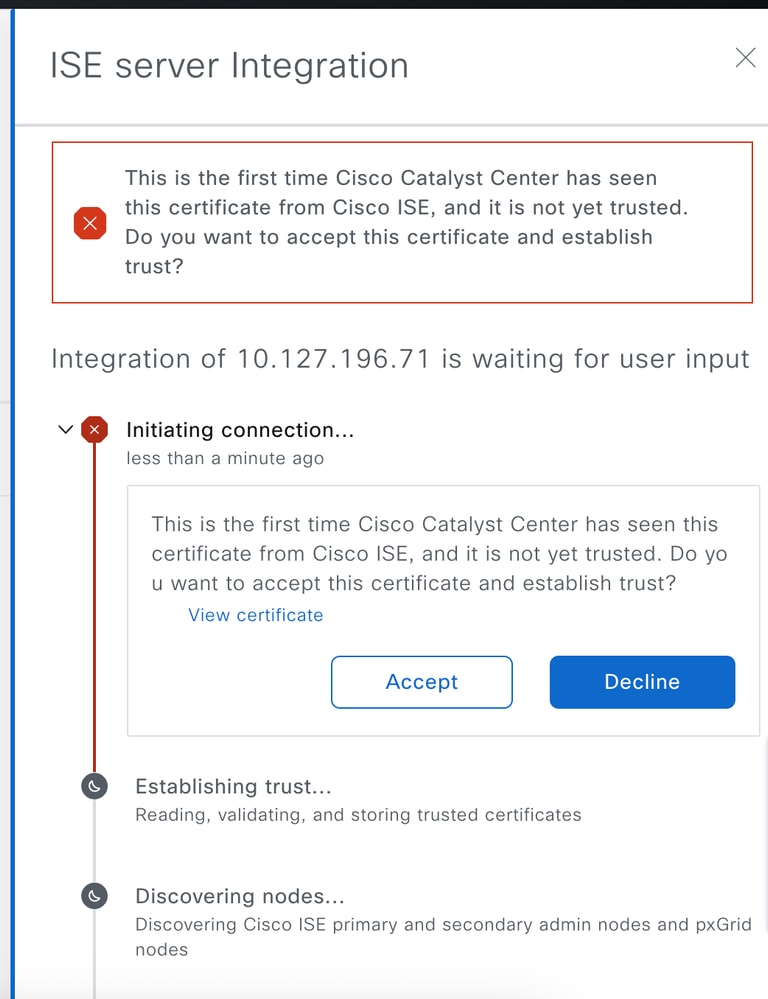

ステップ2:証明書が自己署名で信頼されていないかどうかに関係なく、承認待ちの証明書エラーが発生しました。

06/07 17:21:42 [デバッグ] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:21:42 [デバッグ] GET https://10.127.196.71/admin/API/PKI/TrustCertificates

2025/06/07 17:21:44 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

2025-06-07 17:21:44,730 | INFO | qtp480903748-238 | | c.c.a.c.c.IseIntegrationStatusStatus controller | ISE統合ステータスの更新StepName =INITIATE_CONNECTION_TO_ISE | correlationId=831c9c36-d534-415d-86d6 – のステップ

2025-06-07 17:21:44,964 | ERROR | essageListenerContainer-6 | | c.c.a.c.s.h.CreateAaaMessageHandler | 証明書はユーザの承認を待機しています {} | correlationId=1978f306-0857-467d-b974-6444a163f742

com.cisco.apicem.commonsettings.service.exception.CertificateWaitingUserAcceptanceException: {"i18n":{"code":"NCND80015"}}

com.cisco.apicem.commonsettings.service.util.GoTrustEstablishmentUtil.callGoServiceForTrustProcessing(GoTrustEstablishmentUtil.java:139) ~[classes/:na]

com.cisco.apicem.commonsettings.service.trust.CiscoISEManager.establishTrustWithPAN(CiscoISEManager.java:215) ~[classes/:na]

com.cisco.apicem.commonsettings.service.trust.CiscoISEManager.establishTrust(CiscoISEManager.java:184) ~[classes/:na]

at com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRBACInvocation(CreateAaaMessageHandler.java:554) ~[classes/:na]

at com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRBACInvocation(CreateAaaMessageHandler.java:536) ~[classes/:na]

at com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRequest(CreateAaaMessageHandler.java:143) ~[classes/:na]

com.cisco.grapevine.amqp.impl.GrapevineMessageListener.invokeHandler_aroundBody0(GrapevineMessageListener.java:485) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

com.cisco.grapevine.amqp.impl.GrapevineMessageListener$AjcClosure1.run(GrapevineMessageListener.java:1) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

org.aspectj.runtime.reflect.JoinPointImpl.proceed(JoinPointImpl.java:167) ~[aspectjrt-1.9.6.jar:na]

com.cisco.enc.i18n.localization.aop.EnableI18nOnRequestHandler.getEmptyResponse(EnableI18nOnRequestHandler.java:26) ~[i18n-7.1.722.60901.jar:7.1.722.60901]

com.cisco.grapevine.amqp.impl.GrapevineMessageListener.invokeHandler(GrapevineMessageListener.java:452) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

com.cisco.grapevine.amqp.impl.GrapevineMessageListener.onMessage(GrapevineMessageListener.java:273) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.doInvokeListener(AbstractMessageListenerContainer.java:856) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.invokeListener(AbstractMessageListenerContainer.java:779) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.access$001(SimpleMessageListenerContainer.java:105) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer$1.invokeListener(SimpleMessageListenerContainer.java:208) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.invokeListener(SimpleMessageListenerContainer.java:1381) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.executeListener(AbstractMessageListenerContainer.java:760) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.doReceiveAndExecute(SimpleMessageListenerContainer.java:1324) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.receiveAndExecute(SimpleMessageListenerContainer.java:1294) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.access$1800(SimpleMessageListenerContainer.java:105) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer$AsyncMessageProcessingConsumer.run(SimpleMessageListenerContainer.java:1550) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

java.base/java.lang.Thread.run(Thread.java:834) ~[na:na]

2025-06-07 17:21:46,284 | INFO | qtp480903748-916 | | c.c.a.c.s.util.CommonSettingsUtil |取得したMultiCisco DNAConfigurationTable = MultiCisco DNAConfigurationTable[clusterUid=878771ce-8f93-44a5-82c9-3 561e14c2d77,createTime=2024-08-23 14:18:11.381,inMultiCisco DNAMode=false,lastUpdatedTime=2024-08-23 14:18:11.381,multiCisco DNAFeatureEnabled=false,instanceUuid=7f606daa 05-472b-b45c-fe8dfead1717,instanceId=7007,authEntityId=7007,authEntityClass=1586401731,instanceTenantId=66c88fc4104bfb741d052de9,_orderedListOEIndex=<Integer>,_creationOrderIndex=<Integer>, BeingChanged=<Boolean>,deployPending=<DeployPendingEnum>,instanceCreatedOn=<Timestamp>,instanceUpdatedOn=<Timestamp>,instanceVersion=1] | correlationId=5888c4bb-f407-4771-97e6-e5c9a9e08746

ステップ3:証明書の受け入れが呼び出されました。

17:22:05,574 | INFO | qtp480903748-909 | | c.c.a.c.s.controller.AAAController | 着信証明書はユーザによって受け入れられますか?: true | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,581 | INFO | essageListenerContainer-9 | | c.c.a.c.s.h.CreateAaaMessageHandler | ユーザ証明書確認応答フェーズの開始| correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFO | essageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager | ------------------------------------------------------------------------------------------------ | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFO | essageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager | ステップ:iseUsernameをフェッチしています。 isePassword、iseHostIp、iseHostName、iseSshKey、apicEmIp、apicEmFqdn | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFO | essageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager | ------------------------------------------------------------------------------------------------ | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFO | essageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager | Calling GO service for ISE trust CERT_ACCEPT | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFO | essageListenerContainer-9 | | c.c.a.c.u.GoTrustEstablishmentUtil | Building API pyaload to ip:10.127.196.71およびhostname: | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83を使用したISEのCERT_ACCEPT要求のCall Goサービス

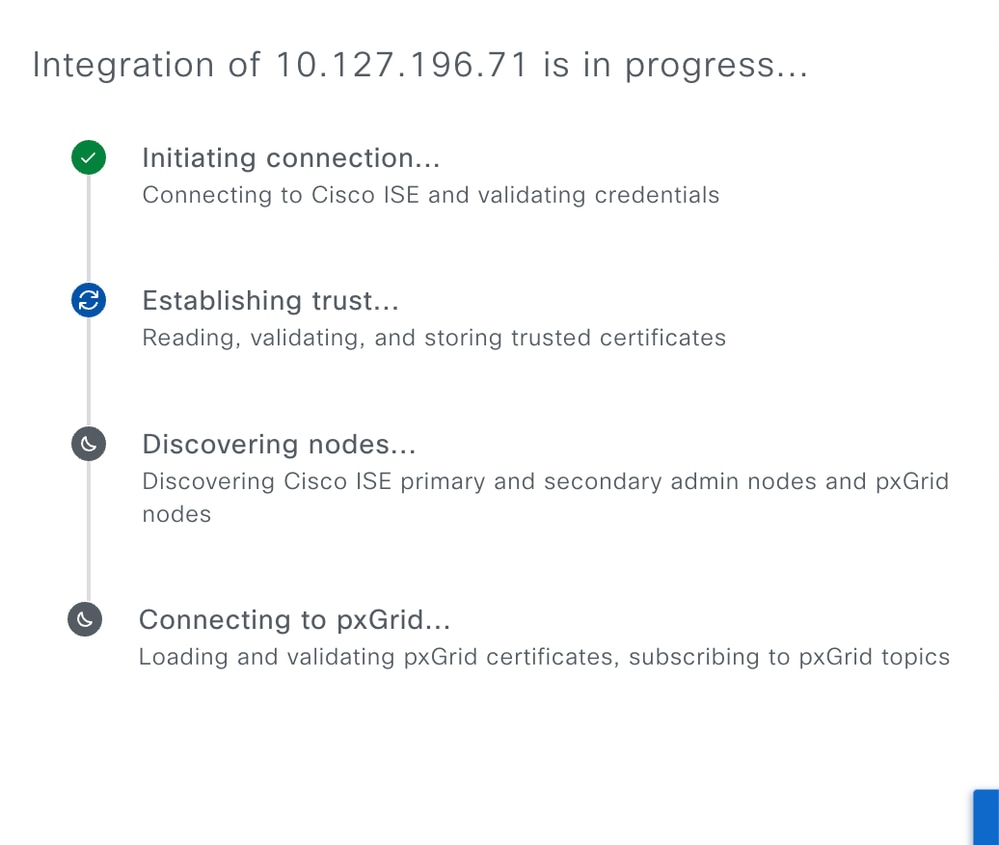

ステップ4:信頼の構築

2025-06-07 17:22:06,365 | INFO | qtp480903748-246 | | c.c.a.c.c.IseIntegrationStatusStatus controller | ISE統合ステータスの更新StepName =INITIATE_CONNECTION_TO_ISE | correlationId=c1bfde32-4cec-4c9f-afab-06291f1bc437の手順

2025-06-07 17:22:06,375 | INFO | qtp480903748-909 | | c.c.a.c.c.IseIntegrationStatusController | Update ISE stepname =ESTABLISHING_TRUST_WITH_ISE | correlationId=fbba646c-bdae-4554-8c70-0a5836f4c860の統合ステータス

ステップ5:ISE ERS設定を確認します。

2025/06/07 17:22:06 [デバッグ] GET https://10.127.196.71/admin/API/NetworkAccessConfig/ERS

{"asctime":"2025-06-07T17:22:07.529Z","correlationId":","level":"info","msg":"現在のERS ISE上の構成{XMLName:{Space: Local:ersConfig} ID:1 ISCSRF:false IsPAP:true IsPSNS:true}","packagename":"ISE Connection Manager"}

ステップ6:ISEバージョンを検証します。

2025/06/07 17:22:07 [デバッグ] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:07 [デバッグ] GET https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

{"asctime":"2025-06-07T17:22:09.065Z","correlationId":","level":"info","msg":" ISEバージョンは{Version:3.3 Patch:0 PatchList:0}","packagename":"ISE Connection Manager"}です。

ステップ7:テレメトリ情報を取得しています。

2025/06/07 17:22:09 [デバッグ] GET https://10.127.196.71:9060/ers/config/telemetryinfo

{"asctime":"2025-06-07T17:22:10.161Z","correlationId":","level":"info","msg":"Telemetry ID 30d43265-1577-4e02-a10b-6b549099f544","packagename":"Utilities"}

{"asctime":"2025-06-07T17:22:10.161Z","correlationId":","level":"info","msg":"Check and enable openAPI on ISE nodes","packagename":"ISE Connection Manager"}

ステップ8:ISEからAPIステータスを取得します。

2025/06/07 17:22:10 [デバッグ] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:10 [デバッグ] GET https://10.127.196.71/admin/API/apiService/get

{"asctime":"2025-06-07T17:22:11.291Z"、"correlationId":"、"level":"info"、"msg":"OpenAPIはすでに有効になっています。{true}"、"packagename":"ISE Connection Manager"}

ステップ9:ISEとの信頼の確立が完了しました。

{"asctime":"2025-06-07T17:22:11.291Z","correlationId":","level":"info","msg":"Updating overall status to trusted","packagename":"ISE Connection Manager"}

2025/06/07 17:22:11 [デバッグ] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:11.304Z","correlationId":","level":"info","msg":"ノードステータス更新をNDSに送信しています。ペイロード{\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"acc84e0a-cfdb-48a4-2f56eafe5490\",\"description\":\"\", failureReason\":\"\",\"fqdn\":\"l\",\"ipAddress\":\"10.127.196.71\",\"operationType\":\"UPDATE\",\"role\":\"PRIMARY\",\"state\":\"ACTIVE\",\"subscriberName\":\"pxgrid_client_1749316904\",\"trustState\":\"TRUSTED\"}],\"ipAddress :\"10.127.196.71\",\"iseConnectionType\":\"TRUST\"}","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":","level":"info","msg":"Node update status to NDS, response code 200 OK","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":","level":"info","msg":"NDSへの証明書の送信","packagename":"ISE Connection Manager"}

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":","level":"info","msg":"Adding {17487437175958362366089997042 CREATE}","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":","level":"info","msg":"ノードステータス更新をNDSに送信しています。ペイロード[{\"serialNumber\":\"17487437175958362366089997042\",\"issuer\":\"CN=l\",\"operationType\":\"CREATE\"}]","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/iseCerts

{"asctime":"2025-06-07T17:22:11.329Z","correlationId":","level":"info","msg":"Node update status to NDS, response code 200 OK","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.329Z","correlationId":","level":"info","msg":"Updating ISE Step ESTABLISHING_TRUST_WITH_ISE with status COMPLETE","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.329Z","correlationId":","level":"info","msg":"NDSに要求を送信{\"StepName\":\"ESTABLISHING_TRUST_WITH_ISE\",\"StepStatus\":\"COMPLETE\"}","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

ステップ10:ISE導入でのノードの検出。

{"asctime":"2025-06-07T17:22:11.339Z","correlationId":","level":"info","msg":"Updating ISE Step DISCOVERING_NODES with status IN_PROGRESS","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.339Z","correlationId":","level":"info","msg":"NDSに要求を送信{\"StepName\":\"DISCOVERING_NODES\",\"StepStatus\":\"IN_PROGRESS\"}","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

{"asctime":"2025-06-07T17:22:11.348Z","correlationId":","level":"info","msg":"NDSへのISE統合ステップのポスト, http response code=200","packagename":"ndsutil"}

2025/06/07 17:22:11 [デバッグ] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:11 [デバッグ] GET https://10.127.196.71/admin/API/Infra/Node/SimpleList

{"asctime":"2025-06-07T17:22:12.512Z"、"correlationId":"、"level":"info"、"msg":"66c88fc4104bfb 741d052de9:b745dd4f-2a22-47d8-a216-6a5a85f3ea69 Received 4 nodes from ISE","packagename":"ISE Connection Manager"}

{"asctime":"2025-06-07T17:22:12.512Z","correlationId":","level":"info","msg":"Adding Primary PAN node localize33ppan/10.127.196.71, role PRIMARY","packagename":"ISE Connection Manager"}

de localize33ppan/10.127.196.71, role PRIMARY","packagename":"ISE Connection Manager"}

2025/06/07 17:22:12 [デバッグ] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:12 [デバッグ] GET https://10.127.196.71:9060/ers/config/node/name/ise33localspan

{"asctime":"2025-06-07T17:22:13.612Z","correlationId":","level":"info","msg":"セカンダリPANノードの追加i

{"asctime":"2025-06-07T17:22:13.612Z","correlationId":","level":"info","msg":"MnTプライマリノードの追加

2025/06/07 17:22:13 [デバッグ] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:13 [デバッグ] GET https://10.127.196.71:9060/ers/config/node/name/ise33seclocal

{"asctime":"2025-06-07T17:22:14.737Z","correlationId":","level":"info","msg":"pxgridノードの追加

2025/06/07 17:22:14 [デバッグ] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:14 [デバッグ] GET https://10.127.196.71:9060/ers/config/node/name/isepxgrid2025

{"asctime":"2025-06-07T17:22:15.863Z","correlationId":","level":"info","msg":"PSNノードisepxgrid2025.localad.com/10.127.196.74の追加","packagename":"ISE Connection Manager"}

2025/06/07 17:22:15 [デバッグ] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:15 [デバッグ] GET https://10.127.196.71:9060/ers/config/node/name/localise33ppan

{"asctime":"2025-06-07T17:22:17.047Z","correlationId":","level":"info","msg":"Adding PSN node l/10.127.196.71","packagename":"ISE Connection Manager"}

ステップ11:ノードの検出が完了しました。

2025/06/07 17:22:17 [デバッグ] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:17.843Z","correlationId":","level":"info","msg":"ノードステータス更新をNDSに送信しています。ペイロード{\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"49523ddb-e1d5-c53d-1e20-01f8509a3c28\",\"description\": ",\"failureReason\":\"\",\"fqdn\":\\",\"ipAddress\":\"10.127.196.73\",\"operationType\":\"CREATE\",\"role\":\"SECONDARY\",\"state\":\"ACTIVE\",\"subscriberName\":\"pxgrid_client_1749316904\",\"trustState\"}],\"ipAddress \":\"10.127.196.71\",\"iseConnectionType\":\"TRUST\"}","packagename":"ndsutil"}

2025/06/07 17:22:17 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:17.860Z","correlationId":","level":"info","msg":"Node update status to NDS, response code 200 OK","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:17.860Z","correlationId":","level":"info","msg":"Updating ISE Step DISCOVERING_NODES with status COMPLETE","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:17.860Z","correlationId":","level":"info","msg":"NDSに要求を送信{\"StepName\":\"DISCOVERING_NODES\",\"StepStatus\":\"COMPLETE\"}","packagename":"ndsutil"}

ステップ12:ISEローカル証明書のフェッチ。

{"asctime":"2025-06-07T17:22:17.871Z","correlationId":","level":"info","msg":"GetCertChainForISERole ,ロールEAPおよびノードl","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:17.871Z","correlationId":","level":"info","msg":"ISE 10.127.196.71","packagename":"Certificate Manager"}

2025/06/07 17:22:17 [デバッグ] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:17 [デバッグ] GET https://10.127.196.71/admin/API/PKI/LocalCertificates

{"asctime":"2025-06-07T17:22:19.264Z"、"correlationId":"、"level":"info"、"msg":"リーフ証明書の証明書チェーンを構築しています。Node=10.127.196.71;cname=","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:19.264Z","correlationId":","level":"info","msg":"証明書は自己署名されています。Subject=CNおよびIssuer=CN、証明書チェーンの構築をスキップ","packagename":"証明書マネージャ"}

{"asctime":"2025-06-07T17:22:19.264Z","correlationId":","level":"info","msg":"iseCertsへの挿入","packagename":"DAL"}

{"asctime":"2025-06-07T17:22:19.276Z","correlationId":","level":"info","msg":"iseCertsに正常に挿入されました","packagename":"DAL"}

2025/06/07 17:22:19 [デバッグ] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

ステップ13:Pxgrid接続チェック。

{"asctime":"2025-06-07T17:22:19.336Z","correlationId":","level":"info","msg":"PxGrid is enabled","packagename":"ISE Connection Manager"}

{"asctime":"2025-06-07T17:22:19.336Z","correlationId":","level":"info","msg":"Updating ISE Step PXGRID_CONNECTION with status IN_PROGRESS","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:19.336Z","correlationId":","level":"info","msg":"NDSに要求を送信{\"StepName\":\"PXGRID_CONNECTION\",\"StepStatus\":\"IN_PROGRESS\"}","packagename":"ndsutil"}

2025/06/07 17:22:19 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

{"asctime":"2025-06-07T17:22:19.349Z"、"correlationId":"、"level":"info"、"msg":"NDSへのISE統合ステップのポスト、http応答コード=200"、"packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:19.349Z","correlationId":","level":"info","msg":"Fetching and building admin certificate chain for node 10.127.196.72","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:19.349Z","correlationId":","level":"info","msg":"Fetching server certificate for 10.127.196.72","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","correlationId":","level":"info","msg":"フェッチされたサーバ証明書チェーン(10.127.196.72,チェーン長4","packagename":"証明書マネージャ"}

{"asctime":"2025-06-07T17:22:20.907Z","correlationId":","level":"info","msg":"ピアが完全な証明書チェーンを提供したかどうかを確認してください, chain length=4","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","correlationId":","level":"info","msg":"Build/update cert-chain for Node=10.127.196.72;cname=","packagename":"証明書マネージャ"}

{"asctime":"2025-06-07T17:22:20.907Z"、"correlationId":"、"level":"info"、"msg":"ise-bridge certpoolへの挿入。Issuer=CN=Certificate Services Node CA - localize33ppan; Subject=CN=Certificate Services Endpoint Sub CA - ise33seclocal; Serial Number=336164adf99b4663b51c7d8787b671e2","packagename":"Certificate Manager"}

2025/06/07 17:22:20 [デバッグ] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:20.920Z"、"correlationId":"、"level":"info"、"msg":"NDSにノードステータス更新を送信しています。ペイロード{\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"dad546ca-fe8f-28d9-a112-56ecade00239\",\"description\:\"\"\",\"failure\"Reason ":\"\",\"fqdn\":\"\",\"ipAddress\":\"10.127.196.72\",\"operationType\":\"CREATE\",\"role\":\"PXGRID\",\"state\":\"INACTIVE\",\"subscriberName\":\"pxgrid_client_1749316904\",\"trustState\":\"TRUSTED\"}],\"ipAddress\"1: 0.127.196.71\",\"iseConnectionType\":\"TRUST\"}","packagename":"ndsutil"}

2025/06/07 17:22:20 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:20.936Z","correlationId":","level":"info","msg":"Node update status to NDS, response code 200 OK","packagename":"ndsutil"}

ステップ14:証明書の更新。

{"asctime":"2025-06-07T17:22:22.585Z"、"correlationId":"、"level":"info"、"msg":"ISEからエンドポイント証明書を取得します。\u0026{CertTemplateName:pxGrid_Certificate_Template形式:PKCS8_CHAINパスワード:CertificateRequest:{San:52:ad:88:67:4 2:58 Cn:admin_66c88fc4104bfb741d052de9}}","packagename":"PxGridClient"}

2025/06/07 17:22:22 [デバッグ] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:22 [DEBUG] PUT https://10.127.196.71:9060/ers/config/endpointcert/certRequest

{"asctime":"2025-06-07T17:22:24.071Z","correlationId":","level":"info","msg":"iseCertsへの挿入","packagename":"DAL"}

{"asctime":"2025-06-07T17:22:24.072Z","correlationId":","level":"info","msg":"iseCertsに正常に挿入されました","packagename":"DAL"}

ステップ15:Pxgridクライアントのアクティベーション。

{"asctime":"2025-06-07T17:22:24.074Z","correlationId":","level":"info","msg":"Successfully loaded privateKey from endpoint certs","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:24.074Z","correlationId":","level":"info","msg":"Number of cert entries in client cert chain 1 ","packagename":"PxGridClient"}

2025/06/07 17:22:24 [デバッグ] POST https://10.127.196.72:8910/pxgrid/control/AccountActivate

{"asctime":"2025-06-07T17:22:25.247Z","correlationId":","level":"info","msg":"Got Response 200 , for URL https://10.127.196.72:8910/pxgrid/control/AccountActivate","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:25.247Z","correlationId":","level":"info","msg":"GOT ACCOUNT ACTIVATE RESPONSE: \u0026{AccountState:ENABLED Version:2.0}","packagename":"PxGridClient"}

2025/06/07 17:22:25 [デバッグ] POST https://10.127.196.72:8910/pxgrid/control/ServiceLookup

{"asctime":"2025-06-07T17:22:26.311Z","correlationId":","level":"info","msg":"Got Response 200 , for URL https://10.127.196.72:8910/pxgrid/control/ServiceLookup","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:26.311Z","correlationId":","level":"info","msg":"pubsub service \u0026への接続を試みる{Name:com.cisco.ise.pubsub NodeName:~ise-pubsub-ise33seclocal Properties:map[wsUrl:wss://:8910/pxgrid/ise/pubsub]} ","packagename":"PxGridClient}

{"asctime":"2025-06-07T17:22:26.311Z","correlationId":","level":"info","msg":"ISE Pubsub Web Service URL: wss://10.127.196.72:8910/pxgrid/ise/pubsub","packagename":"PxGridClient"}

2025/06/07 17:22:26 [デバッグ] POST https://10.127.196.72:8910/pxgrid/control/AccessSecret

{"asctime":"2025-06-07T17:22:27.461Z","correlationId":","level":"info","msg":"Got Response 200 , for URL https://10.127.196.72:8910/pxgrid/control/AccessSecret","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:27.461Z","correlationId":","level":"info","msg":"wsurl wss://10.127.196.72:8910/pxgrid/ise/pubsub","packagename":"ws-endpoint"}にダイヤルしています

{"asctime":"2025-06-07T17:22:28.479Z","correlationId":","level":"info","msg":"wss://10.127.196.72:8910/pxgrid/ise/pubsub successfullyに接続","packagename":"ws-endpoint"}

2025/06/07 17:22:28 [デバッグ] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

{"asctime":"2025-06-07T17:22:28.479Z","correlationId":","level":"info","msg":"アクティブpxgridノードとして設定","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:28.533Z","correlationId":","level":"info","msg":"Updating ISE Step PXGRID_CONNECTION with status COMPLETE","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:28.533Z","correlationId":","level":"info","msg":"NDSに要求を送信{\"StepName\":\"PXGRID_CONNECTION\",\"StepStatus\":\"COMPLETE\"}","packagename":"ndsutil"}

2025/06/07 17:22:28 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

2025/06/07 17:22:28 [デバッグ] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

ステップ16:Trustsec SGTのダウンロード。

{"asctime":"2025-06-07T17:22:34.370Z","correlationId":","level":"info","msg":"BULK DOWNLOADING FOR SERVICE com.cisco.ise.config.trustsec TOPIC securityGroupTopic","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:34.371Z","correlationId":","level":"info","msg":"バルクダウンロードURL: [https://10.127.196.71:8910/pxgrid/ise/config/trustsec]","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:34.371Z","correlationId":","level":"info","msg":"com.cisco.ise.config.trustsec using https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups","packagename":"PxGridClient"}の一括ダウンロードを試みています。

2025/06/07 17:22:34 [デバッグ] POST https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":","level":"info","msg":"Got Response 200 ,(URL https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups","packagename":"PxGridClient"}用)

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":","level":"info","msg":"Reset Security Group Cache.","packagename":"cache"}

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":","level":"info","msg":"Updating Security Group Cache","packagename":"cache"}

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":","level":"info","msg":"SG bulkdownload data, ACA is not registered for it, don't push to RMQ","packagename":"Subscribers"}

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":","level":"info","msg":"すべてのトピックの登録を完了し、一括ダウンロードを完了しました","packagename":"ISE Connection Manager"}

セクションB:ISE上のログメッセージのフロー(ISE PSCログ)

ステップ1:ノードの詳細を取得しています。

2025-06-07 22:45:22,788 INFO [ers-http-pool15][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -:::: – 基本認証に成功しました。ユーザ:admin

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getPathInfo=/node

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/node

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getLocalPort=9060

2:45:22,794 DEBUG [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -::::- DEBUG INFO – 結果com.cisco.cpm.ers.app.proxy.HostConfigProxy@2ff9a8ef

2025-06-07 22:45:22,794 DEBUG [ers-http-pool15][[] ers.app.impl.handlers.NodeCRUDHandler -:::- DEBUG INFO – 結果com.cisco.cpm.ers.app.proxy.HostConfigProxy@39c857df

2025-06-07 22:45:22,794 DEBUG [ers-http-pool15][[] ers.app.impl.handlers.NodeCRUDHandler -:::- DEBUG INFO – 結果com.cisco.cpm.ers.app.proxy.HostConfigProxy@24e4889c

2025-06-07 22:45:22,794 DEBUG [ers-http-pool15][[] ers.app.impl.handlers.NodeCRUDHandler -:::- DEBUG INFO – 結果com.cisco.cpm.ers.app.proxy.HostConfigProxy@73eb7edf

2025-06-07 22:45:22,802 INFO [ers-http-pool15][] cisco.cpm.ers.fw.CRUDService -::::- リソースタイプ「node」の「GET ALL」リソース要求が正常に完了しました

手順2:ISEのバージョンチェック。

2025-06-07 22:48:39,847 INFO [ers-http-pool15][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -:::: – 基本認証に成功しました。ユーザ:admin

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.CertificateAuthenticator -::::認証はパスワードベースです。証明書ベースの認証をスキップします

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getPathInfo=/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getLocalPort=9060

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- # RateLimitFilter Servlet => ERSリクエストを続行します。現在のバケット数は49です。

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][] cpm.ers.app.web.PICFilter -::::### PICFilter.doFilter —> getPathInfo=/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][] cpm.ers.app.web.PICFilter -::::### PICFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][] cpm.ers.app.web.PAPFilter -::::- ### PAPFilter.doFilter —> getPathInfo=/op/systemconfig/iseversion

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[] cpm.ers.app.web.PAPFilter -::::- ### PAPFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][] cpm.ers.app.web.PAPFilter -::::- ### PAPFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][] cpm.ers.app.web.PAPFilter -::::### PAPFilter.doFilter —> getRemoteHost=10.62.113.211

ステップ3:テレメトリ情報を取得しています。

2025-06-07 22:48:41,371 INFO [ers-http-pool15][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -:::: – 基本認証に成功しました。ユーザ:admin

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.CertificateAuthenticator -::::認証はパスワードベースです。証明書ベースの認証をスキップします

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getLocalPort=9060

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- # RateLimitFilter Servlet => ERSリクエストを続行します。現在のバケット数は49です。

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[] cpm.ers.app.web.PICFilter -::::### PICFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][] cpm.ers.app.web.PICFilter -::::### PICFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:41,372 DEBUG [ers-http-pool15][] cpm.ers.app.web.PAPFilter -::::### PAPFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,374 INFO [ers-http-pool15][[]] ers.app.impl.handlers.TelemetryInfoCRUDHandler -::::- GET ALL API内

2025-06-07 22:48:41,377 INFO [ers-http-pool15][] cisco.cpm.ers.fw.CRUDService -::::- リソースタイプ'telemetyinfo'のGET ALL RESOURCES要求が正常に完了しました

ステップ4:RESTベースの要求は、統合で情報を取得するためにISEによって使用されます。

2025-06-07 22:49:00,957 INFO [ers-http-pool18][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -:::: – 基本認証に成功しました。ユーザ:admin

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getPathInfo=/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- ### MaxThreadsFilter.doFilter —> getLocalPort=9060

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][] cpm.ers.app.web.MaxThreadsLimiterFilter -::::- # RateLimitFilter Servlet => ERSリクエストを続行します。現在のバケット数は49です。

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[] cpm.ers.app.web.PICFilter -::::### PICFilter.doFilter —> getPathInfo=/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][] cpm.ers.app.web.PICFilter -::::### PICFilter.doFilter —> getRemoteHost=10.62.113.211

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

27-Jun-2025

|

初版 |

シスコ エンジニア提供

- ディヴィャシンハテクニカルコンサルティングエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック