Firepowerデータパスのトラブルシューティングフェーズ2:DAQレイヤ

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

概要

この記事は、Firepowerシステムのデータパスを体系的にトラブルシューティングし、Firepowerのコンポーネントがトラフィックに影響を与えているかどうかを判断する方法を説明する一連の記事の一部です。Firepowerプラットフォームのアーキテクチャに関する情報や、その他のデータパスのトラブルシューティングに関する記事へのリンクについては、概要記事を参照してください。

この記事では、Firepowerデータパスのトラブルシューティングの2番目の段階について説明します。DAQ(データ収集)レイヤ

プラットフォームガイド

次の表では、この記事で扱うプラットフォームについて説明します。

| プラットフォームコード名 | 説明 | 該当 ハードウェア プラットフォーム | 注意事項 |

| SFR | ASA with Firepower Services(SFR)モジュールがインストールされている。 | ASA-5500-Xシリーズ | N/A |

| FTD(すべて) | すべてのFirepower Threat Defense(FTD)プラットフォームに適用 | ASA-5500-Xシリーズ、仮想NGFWプラットフォーム、FPR-2100、FPR-9300、FPR-4100 | N/A |

| FTD(非SSPおよびFPR-2100) | ASAまたは仮想プラットフォームにインストールされたFTDイメージ | ASA-5500-Xシリーズ、仮想NGFWプラットフォーム、FPR-2100 | N/A |

| FTD(SSP) | Firepower eXtensible Operational System(FXOS)ベースのシャーシに論理デバイスとしてインストールされるFTD | FPR-9300、FPR-4100 | 2100シリーズでは、FXOS Chassis Managerは使用されません |

Firepower DAQフェーズのトラブルシューティング

DAQ(データ収集)レイヤは、パケットをSnortが理解できる形式に変換するFirepowerのコンポーネントです。Snortに送信されると、最初にパケットが処理されます。したがって、パケットが入力されていてもFirepowerアプライアンスから出力されていない場合、またはパケット入力のトラブルシューティングで有用な結果が得られなかった場合は、DAQのトラブルシューティングが役立ちます。

DAQレイヤでのトラフィックのキャプチャ

キャプチャを実行するプロンプトを表示するには、まずSSHを使用してSFRまたはFTDのIPアドレスに接続する必要があります。

注:FPR-9300および4100デバイスで、connect ftdを最初に入力し、2番目の>プロンプトで終了します。また、FXOS Chassis Manager IPにSSH接続し、connect module 1 console、connect ftdの順に入力することもできます。

この記事では、Firepower DAQレベルでパケットキャプチャを収集する方法について説明します。

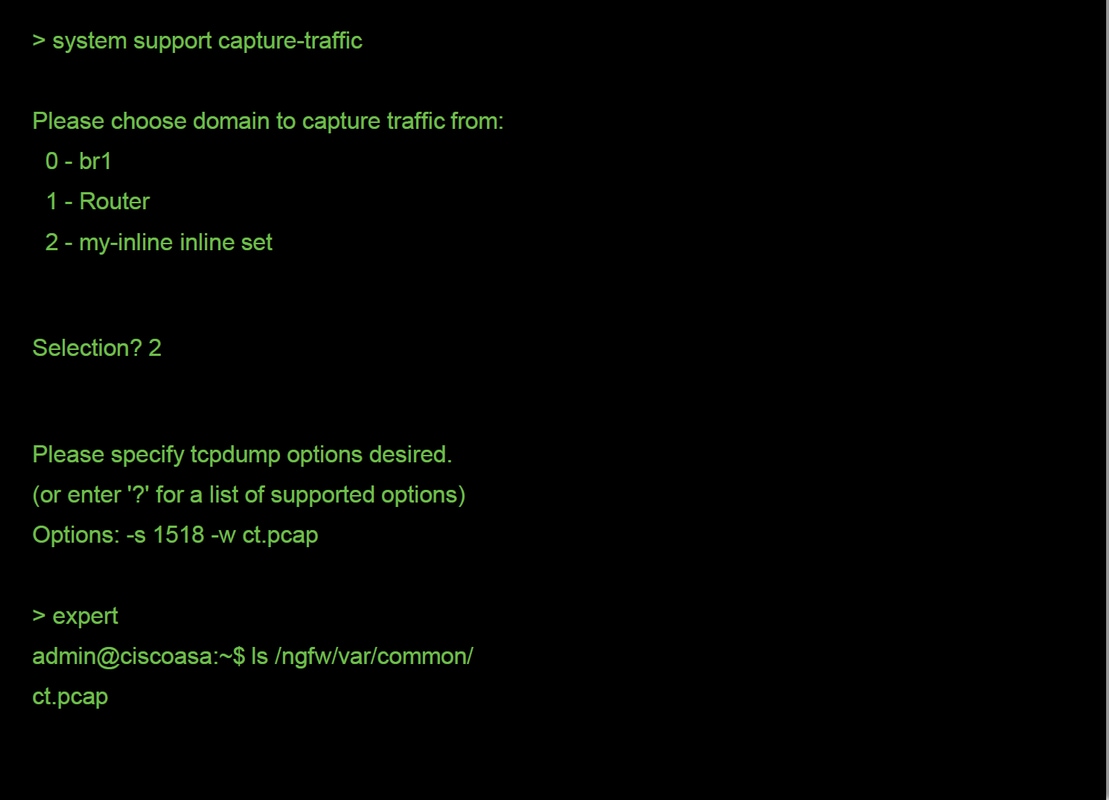

構文は、FTDプラットフォームのLINA側だけでなく、ASAで使用されるcaptureコマンドと同じではないことに注意してください。FTDデバイスから実行されるDAQパケットキャプチャの例を次に示します。

上のスクリーンショットに示すように、ct.pcapというPCAPフォーマットのキャプチャが/ngfw/var/commonディレクトリ(SFRプラットフォームで/var/common)に書き込まれました。 これらのキャプチャファイルは、上記の記事の指示に従って、>プロンプトからFirepowerデバイスからコピーすることができます。

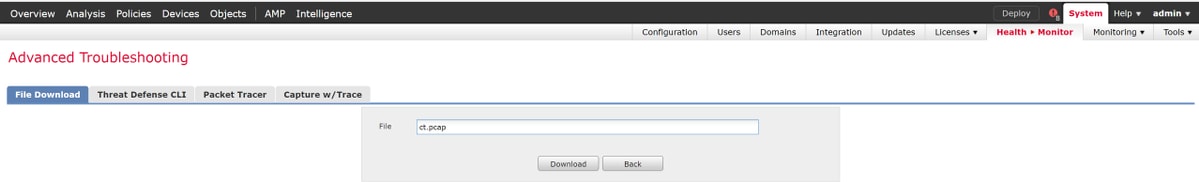

または、Firepowerバージョン6.2.0以降のFirepower Management Center(FMC)で、[デバイス(Devices)] > [デバイス管理(Device Management)]に移動します。次に、  アイコンをクリックし、その後に[Advanced Troubleshooting] > [File Download]をクリックします。

アイコンをクリックし、その後に[Advanced Troubleshooting] > [File Download]をクリックします。

キャプチャファイルの名前を入力し、[Download]をクリックします。

Firepowerをバイパスする方法

Firepowerがトラフィックを検出しているものの、パケットがデバイスから出ていないか、トラフィックに別の問題があると判断された場合は、次のステップとしてFirepower検査フェーズをバイパスし、Firepowerコンポーネントの1つがトラフィックをドロップしていることを確認します。次に、さまざまなプラットフォームでFirepowerをバイパスするトラフィックの最も高速な方法の内訳を示します。

SFR:Firepowerモジュールをモニタ専用モードにします

SFRをホストするASAで、SFRモジュールをモニタ専用モードにするには、ASAコマンドラインインターフェイス(CLI)またはCisco Adaptive Security Device Manager(ASDM)を使用します。 これにより、ライブパケットのコピーだけがSFRモジュールに送信されます。

ASA CLIを使用してSFRモジュールをモニタ専用モードにするには、show service-policy sfrコマンドを実行して、SFRリダイレクトに使用するクラスマップとポリシーマップを最初に決定する必要があります。

# show service-policy sfr

Global policy:

Service-policy: global_policy

Class-map: sfr

SFR: card status Up, mode fail-open

packet input 10000, packet output 9900, drop 100, reset-drop 0

この出力は、global_policyポリシーマップが「sfr」クラスマップに対してsfr fail-openアクションを実行していることを示しています。

注:「fail-close」はSFRを実行できるモードですが、SFRモジュールがダウンしたり応答しなくなると、すべてのトラフィックがブロックされるため、一般的には使用されません。

SFRモジュールをモニタ専用モードにするには、次のコマンドを発行して、現在のSFR設定を無効にし、モニタ専用の設定を入力します。

# configure terminal

(config)# policy-map global_policy

(config-pmap)# class sfr

(config-pmap-c)# no sfr fail-open

(config-pmap-c)# sfr fail-open monitor-only

INFO: The monitor-only mode prevents SFR from denying or altering traffic.

(config-pmap-c)# write memory

Building configuration...

モジュールがモニタ専用モードになると、show service-policy sfrの出力で確認できます。

# sh service-policy sfr

Global policy:

Service-policy: global_policy

Class-map: sfr

SFR: card status Up, mode fail-open monitor-only

packet input 0, packet output 100, drop 0, reset-drop 0

注:SFRモジュールをインラインモードに戻すには、上に示す(config-pmap-c)#プロンプトからno sfr fail-open monitor-onlyコマンドを発行し、その後にsfr {fail-open | fail-close}コマンドを使用します。

または、[Configuration] > [Firewall] > [Service Policy Rules]の順に移動して、ASDMを介してモジュールをモニタ専用に配置することもできます。次に、対象のルールをクリックします。次に、[Rule Actions]ページに移動し、[ASA FirePOWER Inspection]タブをクリックします。その後、[Monitor-only]を選択できます。

SFRモジュールがモニタ専用モードであることが確認された後もトラフィックの問題が解決しない場合は、Firepowerモジュールが問題の原因ではありません。その後、Packet Tracerを実行して、ASAレベルでさらに問題を診断できます。

問題が解決しない場合は、次のステップとして、Firepowerソフトウェアコンポーネントのトラブルシューティングを行います。

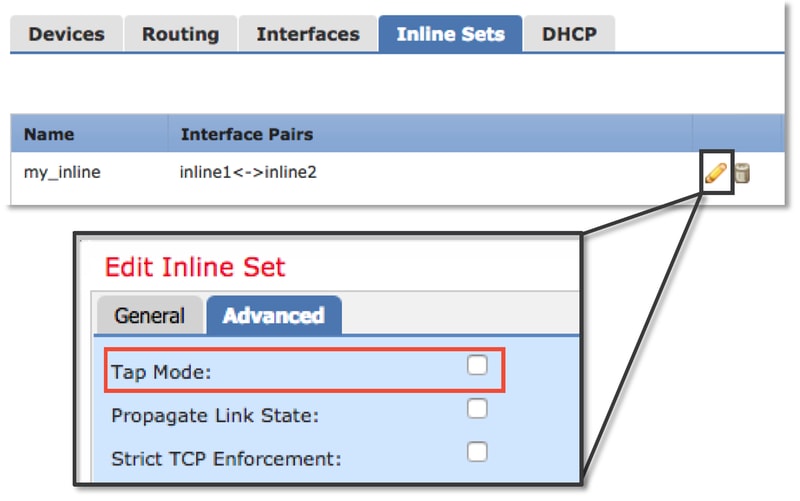

FTD(すべて):インラインセットをTAPモードに配置

トラフィックがインラインセットで設定されたインターフェイスペアを通過する場合は、インラインセットをTAPモードにすることができます。これにより、Firepowerはライブパケットに対してアクションを実行しなくなります。デバイスはパケットをネクストホップに送信する前にパケットを変更する必要があり、トラフィックをドロップせずにバイパスモードに設定することはできないため、インラインセットのないルータや透過モードには適用されません。インラインセットのないルーテッドモードおよびトランスペアレントモードの場合は、パケットトレーサの手順に進みます。

FMCユーザインターフェイス(UI)からTAPモードを設定するには、[デバイス] > [デバイス管理]に移動し、該当するデバイスを編集します。[インラインセット]タブで、[TAPモード]オプションをオフにします。

TAPモードで問題が解決した場合、次のステップはFirepowerソフトウェアコンポーネントのトラブルシューティングです。

TAPモードで問題が解決しない場合、問題はFirepowerソフトウェアの対象外になります。その後、パケットトレーサを使用して、問題をさらに診断できます。

Packet Tracerを使用したシミュレーショントラフィックのトラブルシューティング

Packet Tracerは、パケットドロップの場所を特定するのに役立つユーティリティです。シミュレータであるため、人工パケットのトレースを実行します。

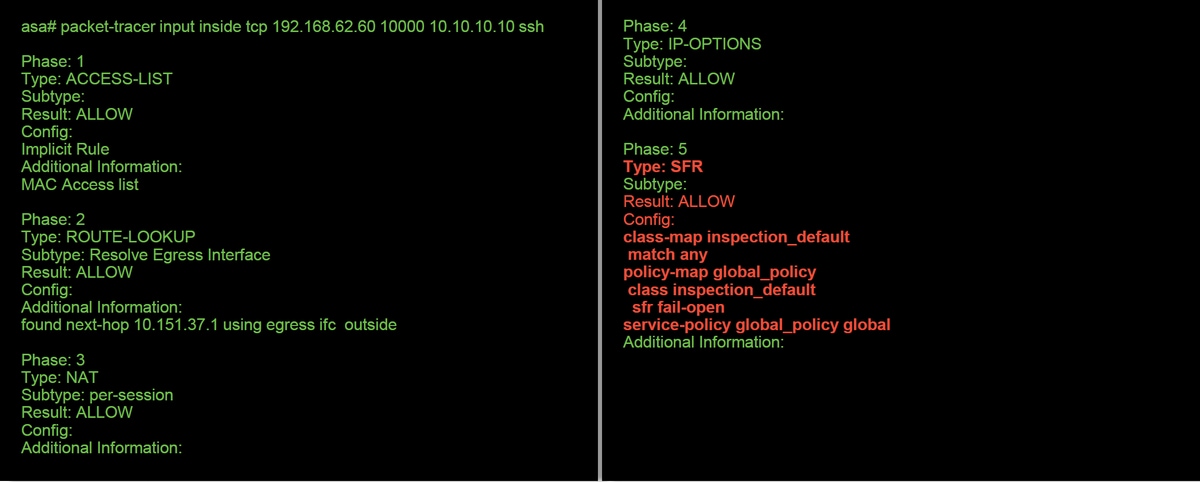

SFR:ASA CLIでのPacket Tracerの実行

SSHトラフィック用にASA CLIでパケットトレーサを実行する方法の例を次に示します。packet tracerコマンドの構文の詳細については、『ASA Series Command Reference guide』のこの項を参照してください。

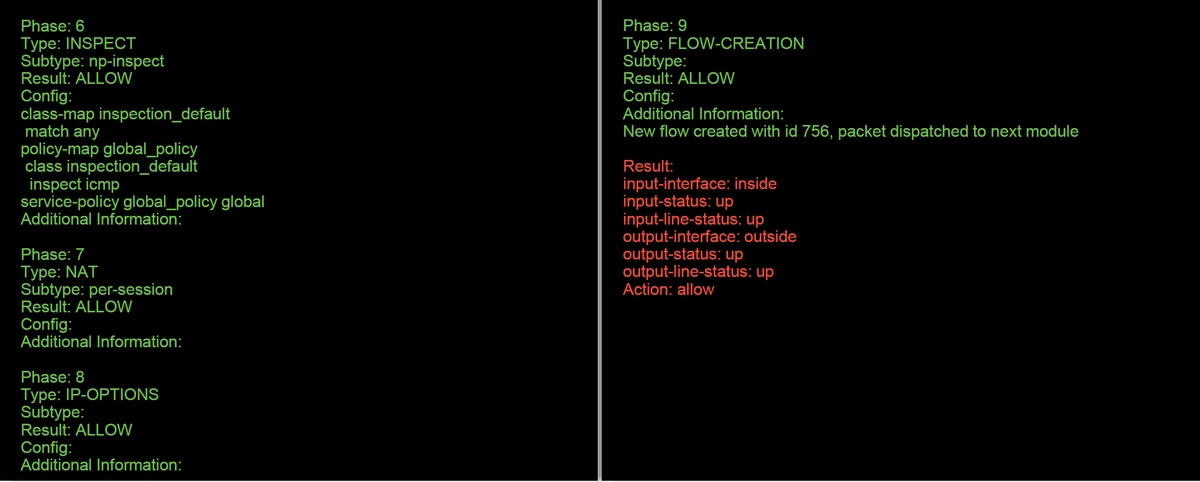

上記の例では、ASAとSFRモジュールの両方がパケットを許可し、ASAによるパケットフローの処理方法に関する有用な情報が表示されています。

FTD(すべて):FTD CLIでパケットトレーサを実行します。

すべてのFTDプラットフォームで、packet tracerコマンドはFTD CLIから実行できます。

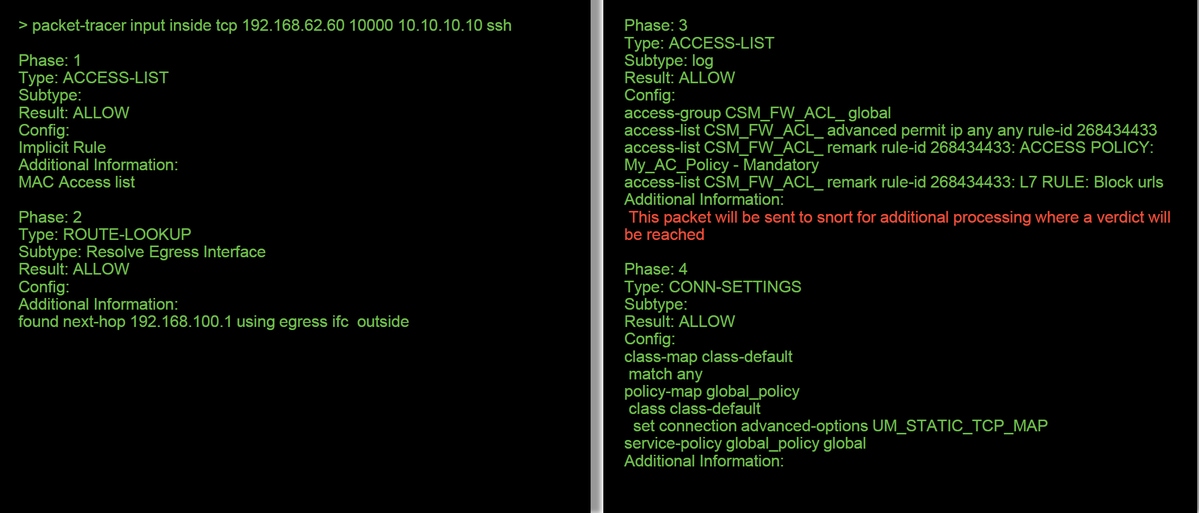

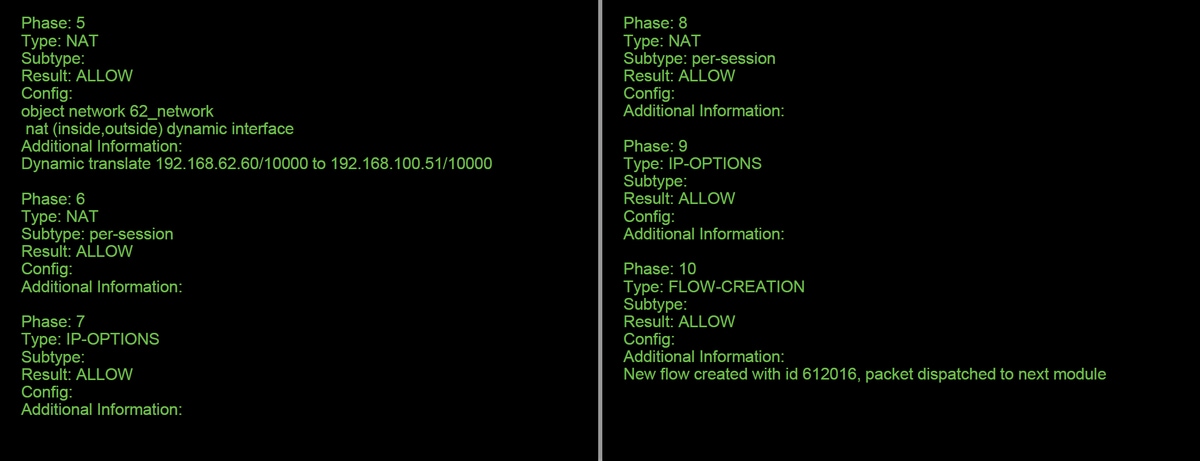

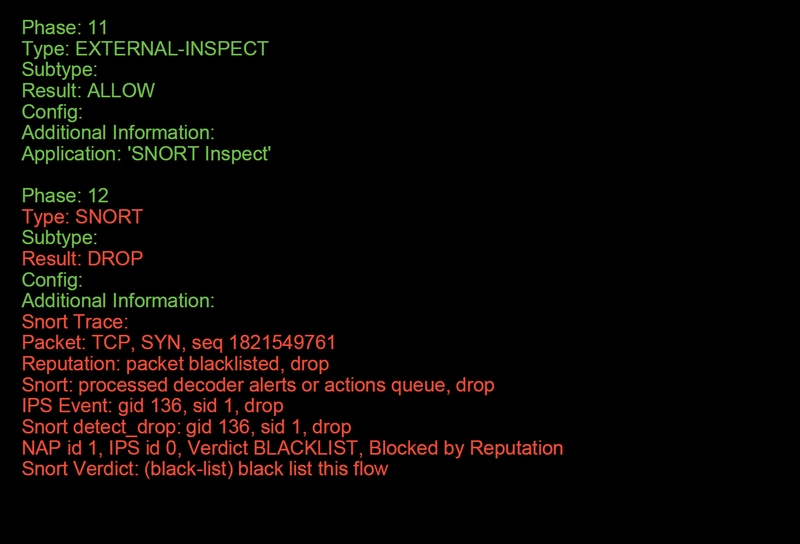

この例では、パケットトレーサはドロップの理由を示しています。この場合、これはFirepowerのセキュリティインテリジェンス機能のIPブラックリストであり、パケットをブロックしています。次のステップは、ドロップの原因となる個々のFirepowerソフトウェアコンポーネントのトラブルシューティングです。

トレースによるキャプチャを使用したライブトラフィックのトラブルシューティング

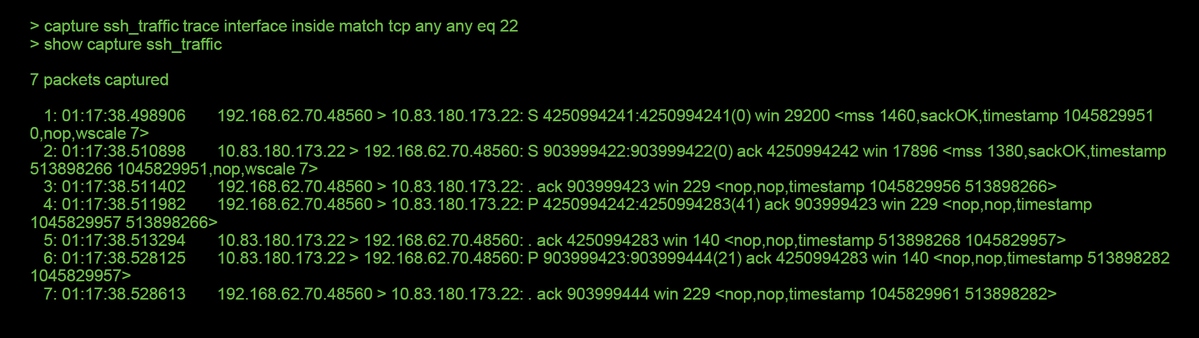

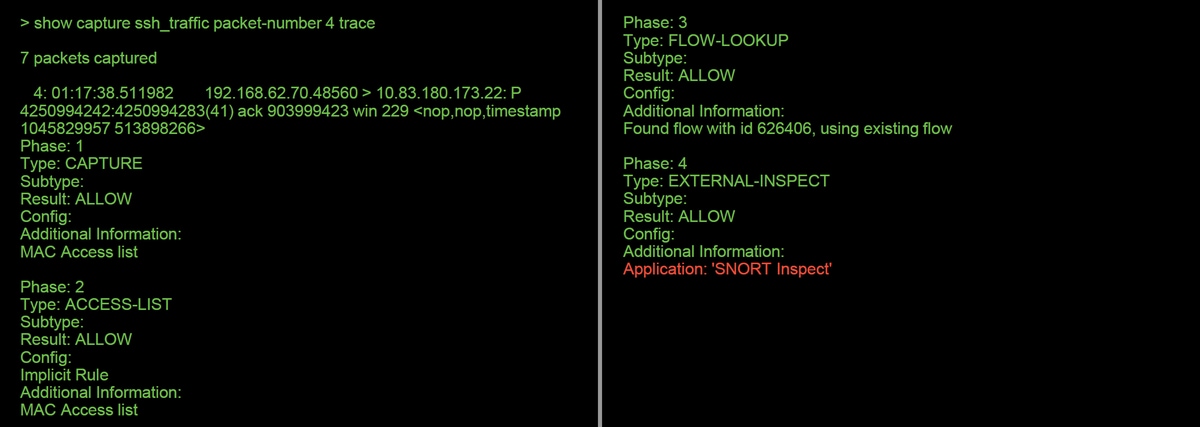

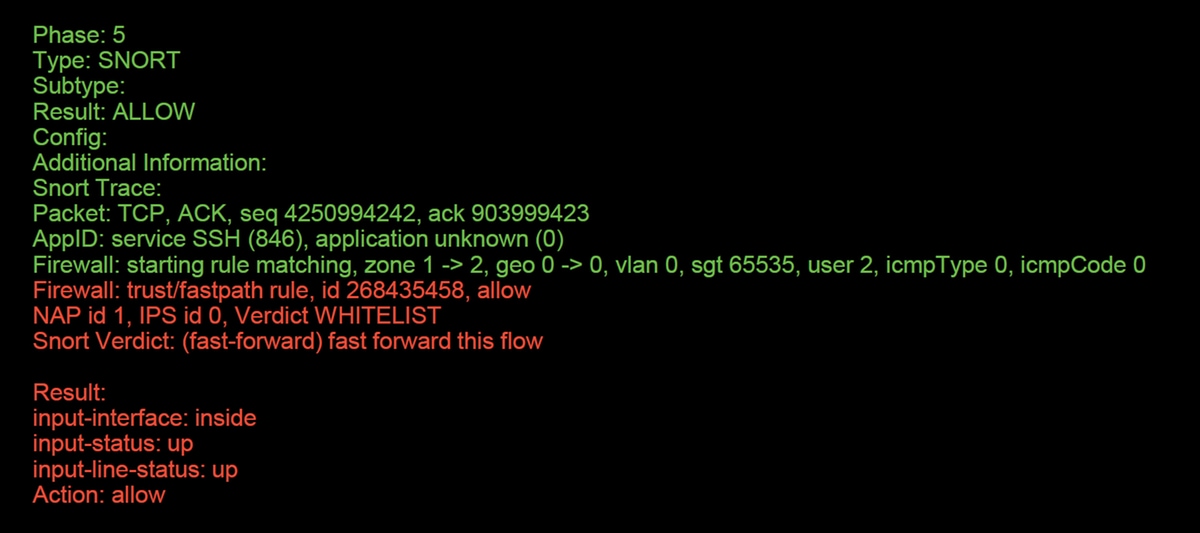

ライブトラフィックは、トレース機能を使用してキャプチャをトレースすることもできます。この機能は、CLIですべてのプラットフォームで使用できます。次に、SSHトラフィックに対するトレースを使用してキャプチャを実行する例を示します。

この例では、アプリケーションデータが定義された最初のパケットであるため、キャプチャの4番目のパケットがトレースされました。図に示すように、パケットはsnortによってホワイトリストに表示されます。つまり、フローに対してこれ以上snort検査が必要なく、全体が許可されます。

トレース構文を使用したキャプチャの詳細については、『ASA Series Command Reference guide』のこのセクションを参照してください。

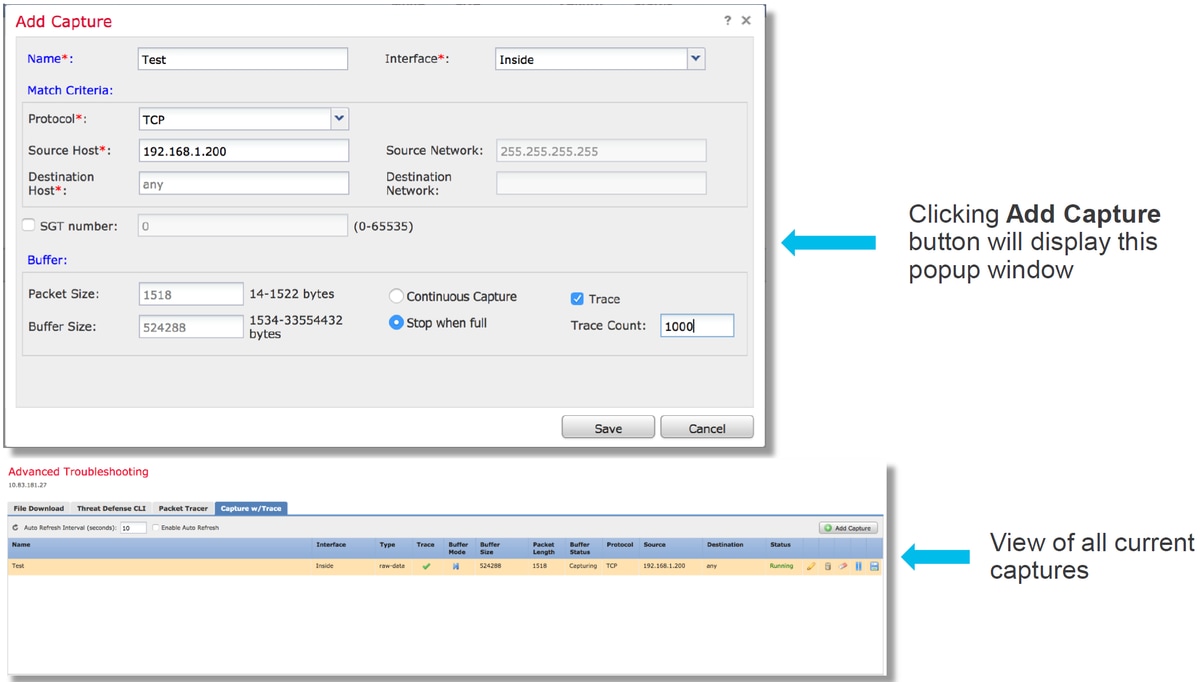

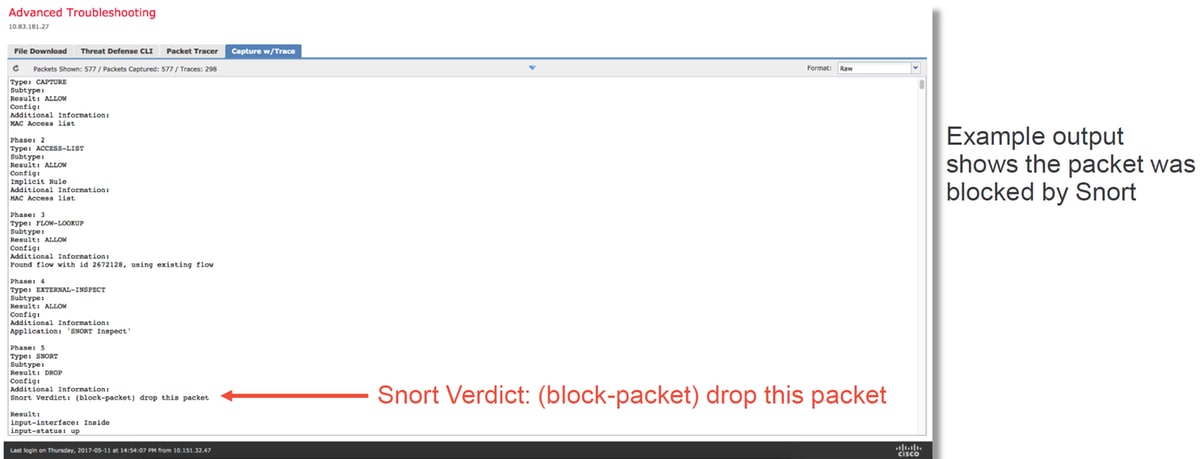

FTD(すべて):FMC GUIでのトレースによるキャプチャの実行

FTDプラットフォームでは、トレースによるキャプチャをFMC UIで実行できます。このユーティリティにアクセスするには、[Devices] > [Device Management]に移動します。

次に、  アイコンをクリックし、次に[Advanced Troubleshooting] > [Capture w/Trace]をクリックします。

アイコンをクリックし、次に[Advanced Troubleshooting] > [Capture w/Trace]をクリックします。

次に、GUIを介してトレースを使用してキャプチャを実行する方法の例を示します。

トレースを使用したキャプチャがパケット廃棄の原因を示している場合は、次のステップとして個々のソフトウェアコンポーネントのトラブルシューティングを行います。

問題の原因が明確に示されていない場合は、次のステップとしてトラフィックの高速パスを設定します。

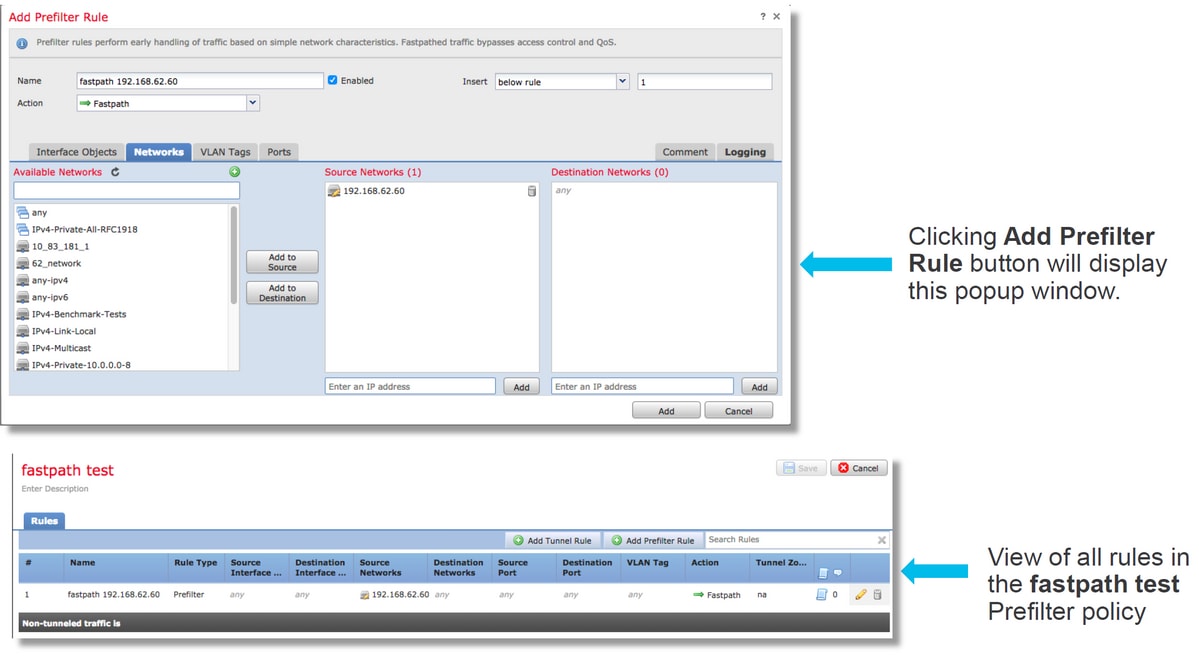

FTDでのPreFilter Fastpathルールの作成

すべてのFTDプラットフォームには、Pre-Filter Policyがあり、Firepower(snort)インスペクションからトラフィックを転送するために使用できます。

FMCでは、[Policies] > [Access Control] > [Prefilter]の下にあります。デフォルトのプレフィルタポリシーは編集できないため、カスタムポリシーを作成する必要があります。

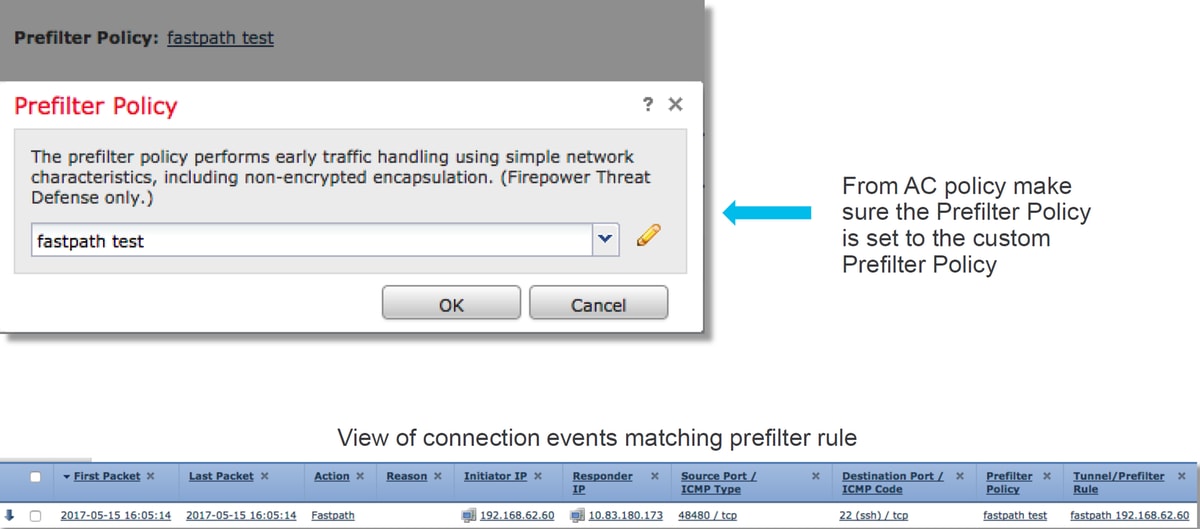

その後、新しく作成したPrefilter Policyをアクセスコントロールポリシーに関連付ける必要があります。これは、[プレフィルタポリシーの設定]セクションの[アクセスコントロールポリシー]の[詳細設定]タブで設定します。

次に、プレフィルタポリシー内でFastpathルールを作成し、ヒットカウントを確認する方法の例を示します。

プレフィルタポリシーの操作と構成の詳細については、ここをクリックしてください。

PreFilterポリシーを追加してトラフィックの問題を解決した場合は、必要に応じてルールを残すことができます。ただし、そのフローに対する検査は行われません。Firepowerソフトウェアの詳細なトラブルシューティングを実行する必要があります。

Prefilter Policyを追加しても問題が解決しない場合は、トレースステップを含むパケットを再度実行して、パケットの新しいパスをトレースできます。

TACに提供するデータ

| Data | 手順 |

| コマンド出力 | 手順については、この記事を参照してください |

| パケット キャプチャ | |

| ASAの「show tech」出力 | ASA CLIにログインし、ターミナルセッションをログに保存します。show techcommandを入力し、TACにターミナルセッション出力ファイルを提供します。 このファイルは、このコマンドを使用してディスクまたは外部ストレージシステムに保存できます。 show tech | redirect disk0:/show_tech.log |

| トラフィックを検査するFirepowerデバイスからのファイルのトラブルシューティング | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

次のステップ

Firepowerソフトウェアコンポーネントが問題の原因であると判断された場合は、次のステップとして、セキュリティインテリジェンスから始めて、各コンポーネントを体系的に除外します。

ここをクリックして、次のガイドに進みます。

シスコ エンジニア提供

- Created by John GroetzingerCisco Technical Leader

- Edited by John LongCisco QA Software Engineer

- Edited by Cesar Lopez ZamarripaCisco Technical Consulting Engineer

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック