はじめに

このドキュメントでは、許可されるさまざまなセキュリティレベルに重点を置いて、Eメールセキュリティアプライアンス(ESA)内でのCisco Registered Envelope Service(CRES)暗号化(CRES)プロファイルの設定について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- ESAの基本設定

- コンテンツフィルタ設定に基づく暗号化

- Cisco Registered Envelope Service

使用するコンポーネント

このドキュメントの内容は、特定のソフトウェアやハードウェアのバージョンに限定されるものではありません。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

CRESプロファイルの作成は、ESAを介した暗号化サービスのアクティベーションと使用のコアタスクです。複数のプロファイルを作成する前に、CRESアカウントを作成して、ESA用にプロビジョニングされた完全なアカウントがあることを確認します。

複数のプロファイルを作成でき、各プロファイルに異なるセキュリティレベルを設定できます。これにより、ネットワークはドメイン、ユーザ、またはグループごとに異なるレベルのセキュリティを維持できます。

設定

暗号化プロファイルを有効にして設定するには、CLIコマンドencryptionconfigを使用するか、GUIでSecurity Services > Cisco IronPort Email Encryptionを選択します。

GUI からの設定

ESAから、Security Services > Cisco IronPort Email Encryption > Add Encryption Profileの順に移動します。

Encryption Profile Settingsの画面が表示されます。プロファイル名と残りの設定はカスタマイズ可能で、識別タグまたは組織の方式によって異なります。

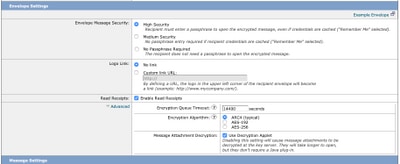

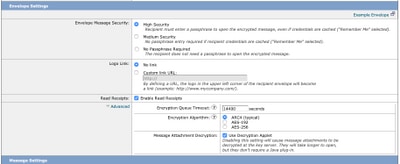

図に示すように、プロファイルごとにセキュリティレベルを定義する設定は、エンベロープ設定です。

注:コンテンツフィルタの作成および検証で迅速に識別できるように、プロファイル名には、設定済みのセキュリティレベル、またはプロファイルが関連付けられているグループの名前と一致するように、「High」、「Low」などを含めることを推奨します。

ESAで許可されるセキュリティの3つのレベルは次のとおりです。

- 高いセキュリティ:受信者は、暗号化されたメッセージを開くために常にパスフレーズを入力する必要があります。

- 中程度のセキュリティ:受信者の資格情報がキャッシュされている場合、受信者は暗号化されたメッセージを開くために資格情報を入力する必要はありません。

- パスフレーズは不要:これは、暗号化されたメッセージのセキュリティの最下位レベルです。受信者は、暗号化されたメッセージを開くときにパスフレーズを入力する必要はありません。パスフレーズで保護されていないエンベロープに対しては、開封確認、全員に対するセキュリティで保護された返信、およびセキュリティで保護されたメッセージ転送の機能を有効にすることができます。

次のオブジェクトに異なるレベルのセキュリティを設定できます。

エンベロープメッセージセキュリティ:

- ・ 高いセキュリティ

- 中程度のセキュリティ

- パスフレーズは不要

ロゴリンク:ユーザーが組織のURLを開くことができるようにするには、組織のロゴをクリックします。ロゴにリンクを追加できます。次のオプションから選択します。

- リンクなし.ライブリンクはメッセージエンベロープに追加されません。

- カスタムリンクURL。メッセージエンベロープにライブリンクを追加するURLを入力します。

開封済みメッセージ:このオプションを有効にすると、受信者がセキュリティで保護されたエンベロープを開封したときに、送信者が開封済みメッセージを受信します。これはオプションの選択です。

[Advanced]:

Encryption Queue Timeout:メッセージがタイムアウトになるまでの暗号化キュー内の時間の長さ(秒単位)を入力します。メッセージがタイムアウトすると、アプライアンスはメッセージをバウンスし、送信者に通知を送信します。

Encryption Algorithm(暗号化アルゴリズム):

- ARC4です。ARC4は最も一般的な選択肢であり、メッセージ受信者の復号遅延を最小限に抑えながら、強力な暗号化を提供します。

- AES.AESはより強力な暗号化を提供しますが、復号化に時間がかかり、受信者に遅延が発生します。通常、AESは政府および銀行のアプリケーションで使用されます。

Message Attachment Decryption::復号アプレットを有効または無効にします。このオプションを有効にすると、ブラウザ環境でメッセージの添付ファイルが開きます。このオプションを無効にすると、キーサーバでメッセージの添付ファイルが復号化されます。デフォルトでは、エンベロープでJavaアプレットは無効になっています。

注:セキュリティ上の理由から、最も使用されているブラウザではJavaアプレットが無効になっています。

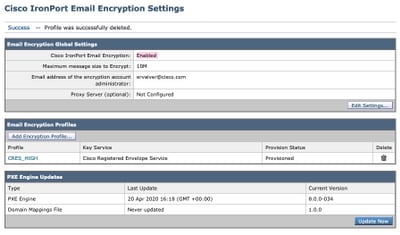

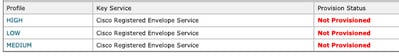

暗号化プロファイルが作成されたら、 次の図に示すように、プロビジョニングされていることを確認します。

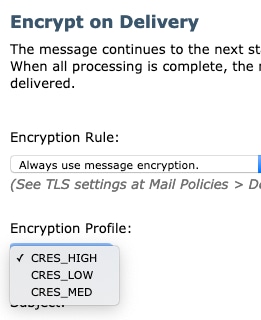

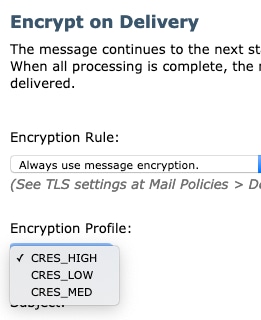

これらの各プロファイルを適用するには、コンテンツフィルタを介して関連付ける必要があります。

注意:プロファイルがコンテンツフィルタによって呼び出されない場合、暗号化設定は適用できません。

ESAから、Mail Policies > Outgoing Content Filters > Add a filterの順に移動します。

フィルタ内でユーザ、件名、グループ、送信者などの条件を設定したら、図に示すように、発信フィルタの暗号化レベルを定義します。

注意:適切に機能するためには、すべてのコンテンツフィルタが送信メールポリシーに関連付けられている必要があります。

注:ホステッドキーサービスに対して複数の暗号化プロファイルを設定できます。組織に複数のブランドがある場合は、PXEエンベロープのキーサーバに保存されているさまざまなロゴを参照できます。

CLI からの設定

ESAのCLIでencryptionconfigコマンドを入力します。

ESA.com> encryptionconfig

IronPort Email Encryption: Enabled

Choose the operation you want to perform:

- SETUP - Enable/Disable IronPort Email Encryption

- PROFILES - Configure email encryption profiles

- PROVISION - Provision with the Cisco Registered Envelope Service

[]> profiles

Proxy: Not Configured

Profile Name Key Service Proxied Provision Status

------------ ----------- ------- ----------------

HIGH-CRES Hosted Service No Not Provisioned

Choose the operation you want to perform:

- NEW - Create a new encryption profile

- EDIT - Edit an existing encryption profile

- DELETE - Delete an encryption profile

- PRINT - Print all configuration profiles

- CLEAR - Clear all configuration profiles

- PROXY - Configure a key server proxy

[]> new

1. Cisco Registered Envelope Service

2. IronPort Encryption Appliance (in network)

Choose a key service:

[1]>

Enter a name for this encryption profile:

[]> HIGH

Current Cisco Registered Key Service URL: https://res.cisco.com

Do you wish to alter the Cisco Registered Envelope Service URL? [N]> N

1. ARC4

2. AES-192

3. AES-256

Please enter the encryption algorithm to use when encrypting envelopes:

[1]>

1. Use envelope service URL with HTTP (Recommended). Improves performance for opening envelopes.

2. Use the envelope service URL with HTTPS.

3. Specify a separate URL for payload transport.

Configure the Payload Transport URL

[1]>

1. High Security (Recipient must enter a passphrase to open the encrypted message, even if credentials are cached ("Remember Me" selected).)

2. Medium Security (No passphrase entry required if recipient credentials are cached ("Remember Me" selected).)

3. No Passphrase Required (The recipient does not need a passphrase to open the encrypted message.)

Please enter the envelope security level:

[1]>

Would you like to enable read receipts? [Y]>

Would you like to enable "Secure Reply All"? [N]> y

Would you like to enable "Secure Forward"? [N]> y

Enter a URL to serve as a link for the envelope logo image (may be blank):

[]>

Would you like envelopes to be displayed in a language other than English ? [N]>

Enter the maximum number of seconds for which a message could remain queued waiting to be encrypted. Delays could be caused by key server outages or resource limitations:

[14400]>

Enter the subject to use for failure notifications:

[[ENCRYPTION FAILURE]]>

Please enter file name of the envelope attached to the encryption notification:

[securedoc_${date}T${time}.html]>

A Cisco Registered Envelope Service profile "HIGH" was added.

1. Commit this configuration change before continuing.

2. Return to the encryptionconfig menu and select PROVISION to complete

the configuration.

Proxy: Not Configured

Profile Name Key Service Proxied Provision Status

------------ ----------- ------- ----------------

HIGH-CRES Hosted Service No Not Provisioned

LOW-CRES Hosted Service No Not Provisioned

Choose the operation you want to perform:

- SETUP - Enable/Disable IronPort Email Encryption

- PROFILES - Configure email encryption profiles

- PROVISION - Provision with the Cisco Registered Envelope Service

[]> provision

確認

このセクションでは、設定が正常に動作していることを確認します。

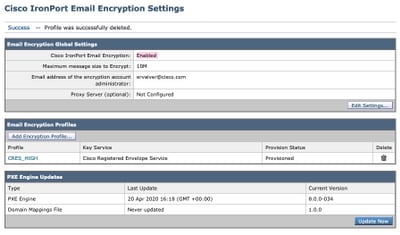

GUIからの確認

図に示すように、ESAから、Security Services > Cisco IronPort Email Encryptionの順に移動します。

注:暗号化が有効で、設定されているプロファイルがプロビジョニングされていることを確認してください。図に示すように。

CLIからの検証

CLIから「encryptconfig」および「type profiles」コマンドを入力します。

ESA.com> encryptionconfig

IronPort Email Encryption: Enabled

Choose the operation you want to perform:

- SETUP - Enable/Disable IronPort Email Encryption

- PROFILES - Configure email encryption profiles

- PROVISION - Provision with the Cisco Registered Envelope Service

[]> profiles

Proxy: Not Configured

Profile Name Key Service Proxied Provision Status

------------ ----------- ------- ----------------

CRES_HIGH Hosted Service No Provisioned

注:暗号化が有効で、設定されているプロファイルがプロビジョニングされていることを確認してください。図に示すように。

トラブルシュート

ここでは、設定のトラブルシューティングに使用できる情報を示します。

ESAから、System Administration > feature keysに移動します

機能キーが適用され、アクティブであることを確認します。重要:IronPort Email Encryptionがアクティブである必要があります。

ESAから、Security Services > Cisco IronPort Email Encryptionの順に移動します。

暗号化サービスが正しく有効になっていることを確認します。

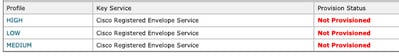

図に示すように、暗号化プロファイルがNot Provisionedステータスでないことを確認します。

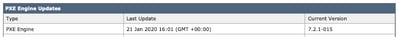

図に示すように、エンジンの最終更新を確認します。

メッセージトラッキングの詳細から、エラーが表示されるかどうかを確認します。

最も一般的なエラー:

5.x.3 - Temporary PXE Encryption failure

解決策:サービスが現在使用できないか、または到達不能です。接続とネットワークの問題を確認します。

5.x.3 - PXE Encryption failure. (Message could not be encrypted due to a system configuration issue. Please contact your administrator

解決方法:このエラーは次の問題に関連しています:

- ライセンスの問題。機能キーを確認してください

- 使用されているプロファイルがプロビジョニングされていません。メッセージ追跡から、コンテンツフィルタとプロビジョニングで設定されたプロファイルを特定

- コンテンツフィルタに関連付けられたプロファイルがありません。暗号化プロファイルが削除されたり、異なる名前で変更されたりする場合があります。設定されたコンテンツフィルタは、関連付けられたプロファイルを見つけることができません

5.x.3 - PXE Encryption failure. (Error 30 - The message has an invalid "From" address.)

5.x.3 - PXE Encryption failure. (Error 102 - The message has an invalid "To" address.)

解決方法:通常、この問題は、内部の送信者の電子メールクライアント(Outlookなど)が受信者の電子メールアドレスに自動入力した結果、無効な「送信者」/「宛先」アドレスが含まれているために発生します。

通常、これは電子メールアドレスを引用符で囲むか、電子メールアドレス内のその他の不正な文字によって引き起こされます。

関連情報

フィードバック

フィードバック