はじめに

このドキュメントでは、証明書ベースの認証とDuo SAML認証の実装例について説明します。

前提条件

このガイドで使用するツールとデバイスは次のとおりです。

- Cisco Firepower Threat Defense(FTD)

- Firepower Management Center(FMC)

- 内部認証局(CA)

- Cisco DUO Premierアカウント

- Cisco DUO認証プロキシ

- Cisco Secure Client(CSC)

要件

次の項目に関する知識があることが推奨されます。

- 基本的なVPN、

- SSL/TLS

- 公開キーインフラストラクチャ

- FMCの使用経験

- Cisco Secureクライアント

- FTDコード7.2.0以降

- Cisco DUO認証プロキシ

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco FTD(7.3.1)

- Cisco FMC(7.3.1)

- Cisco Secure Client(5.0.02075)

- Cisco DUO認証プロキシ(6.0.1)

- Mac OS(13.4.1)

- Active Directory

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

DUOでのステップの設定

ここでは、Cisco DUOシングルサインオン(SSO)を設定する手順について説明します。 開始する前に、認証プロキシが実装されていることを確認してください。

アプリケーション保護ポリシーの作成

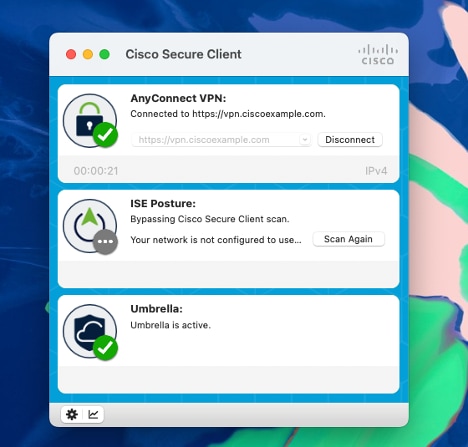

ステップ 1:次のリンクから管理パネルにサインオンします。Cisco Duo

Cisco DUOホームページ

Cisco DUOホームページ

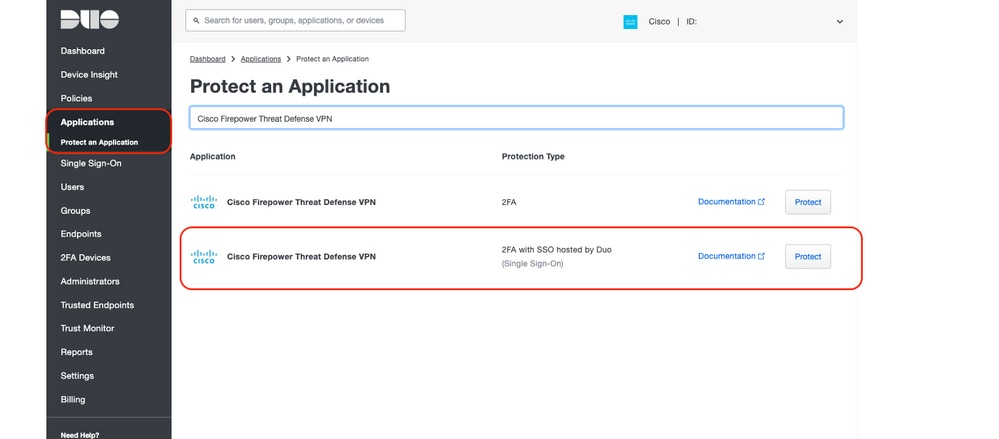

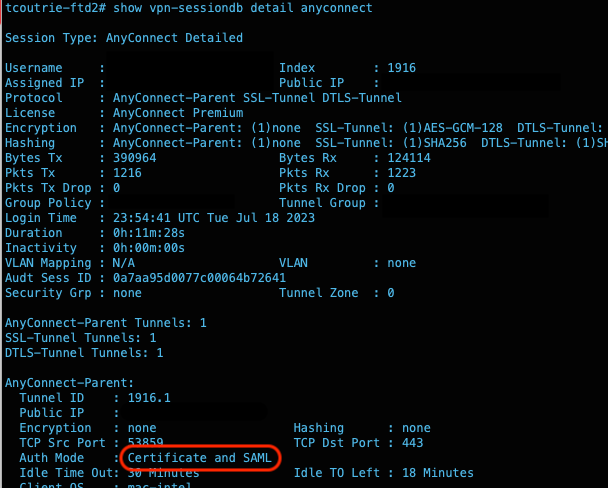

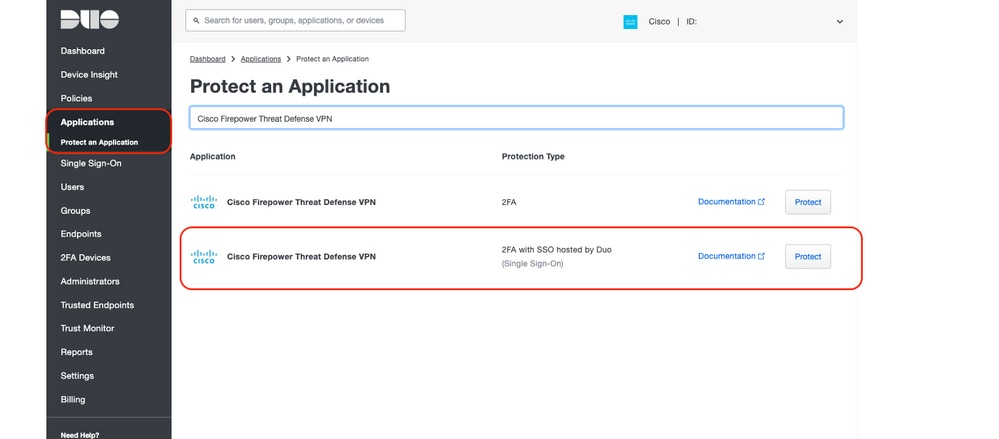

ステップ 2:ダッシュボード>アプリケーション>アプリケーションの保護に移動します。

検索バーに「Cisco Firepower Threat Defense VPN」と入力し、「Protect」を選択します。

アプリケーションのスクリーンショットの保護

アプリケーションのスクリーンショットの保護

保護タイプが「2FA with SSO hosted by Duo」のみのオプションを選択します。

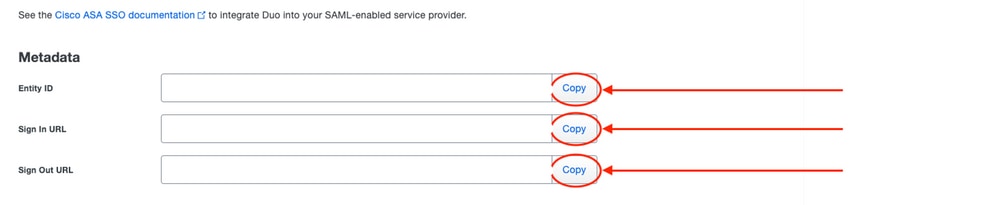

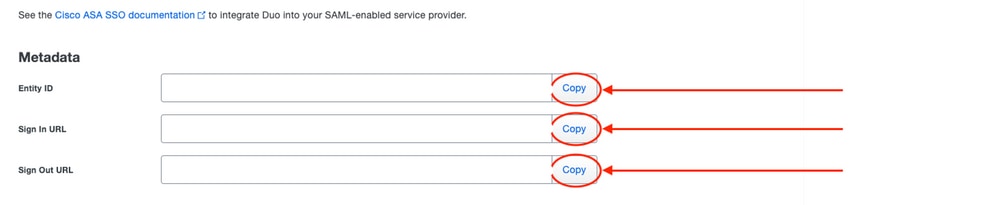

ステップ3:このURL情報をメタデータの下にコピーします。

- アイデンティティプロバイダエンティティID

- SSO URL

- ログアウトURL

コピーする情報の例

コピーする情報の例

注:スクリーンショットからリンクが省略されています。

注:スクリーンショットからリンクが省略されています。

ステップ 4:「Download certificate」を選択して、「Downloads」の下にあるIdentity Provider Certificateをダウンロードします。

ステップ 5:サービスプロバイダー情報の入力

シスコFirepowerベースURL:FTDに到達するために使用されるFQDN

接続プロファイル名:トンネルグループ名

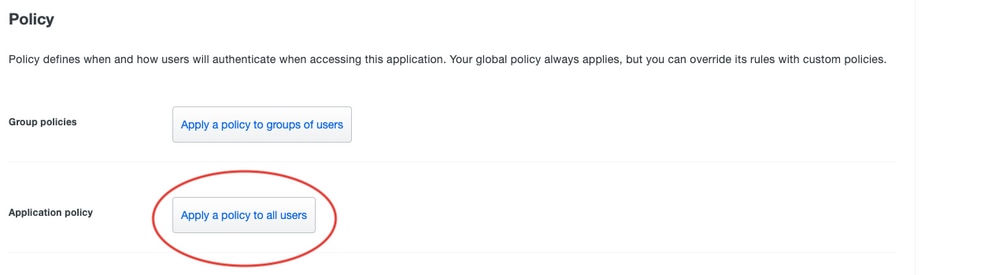

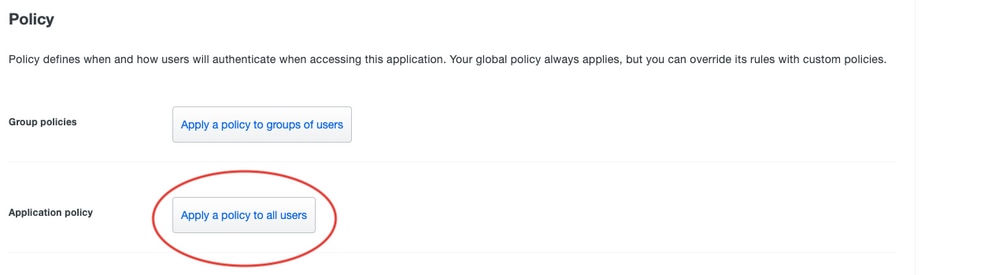

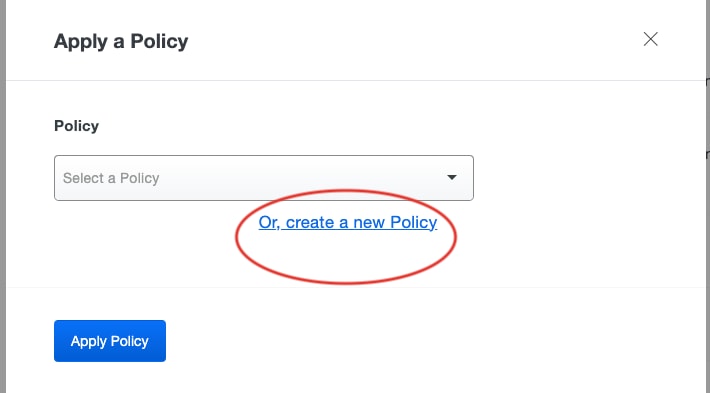

アプリケーションポリシーの作成

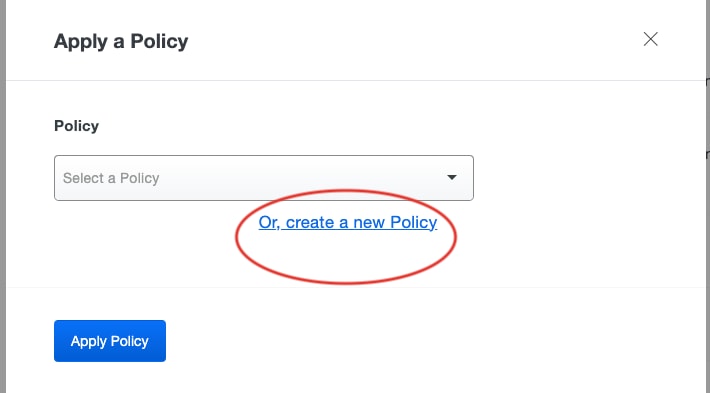

ステップ1:Policyの下にApplication Policyを作成するには、図に示すように「Apply a policy to all users」を選択してから「Or, create a new Policy」を選択します。

アプリケーションポリシーの作成例

アプリケーションポリシーの作成例

アプリケーションポリシーの作成例

アプリケーションポリシーの作成例

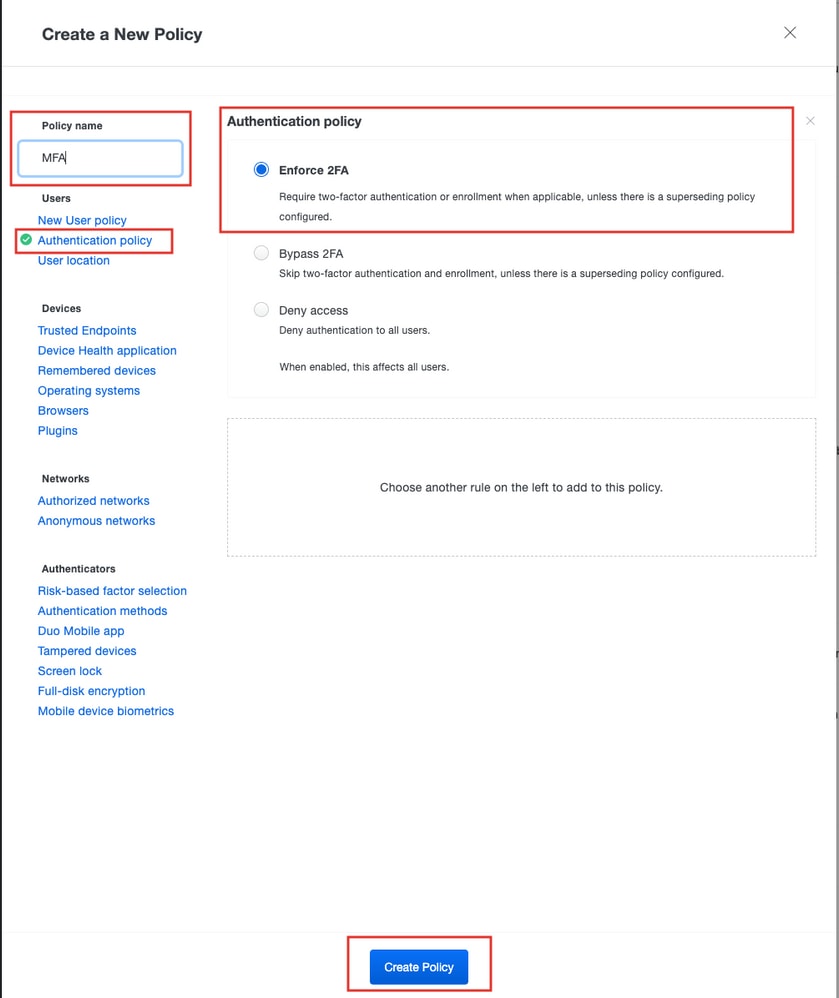

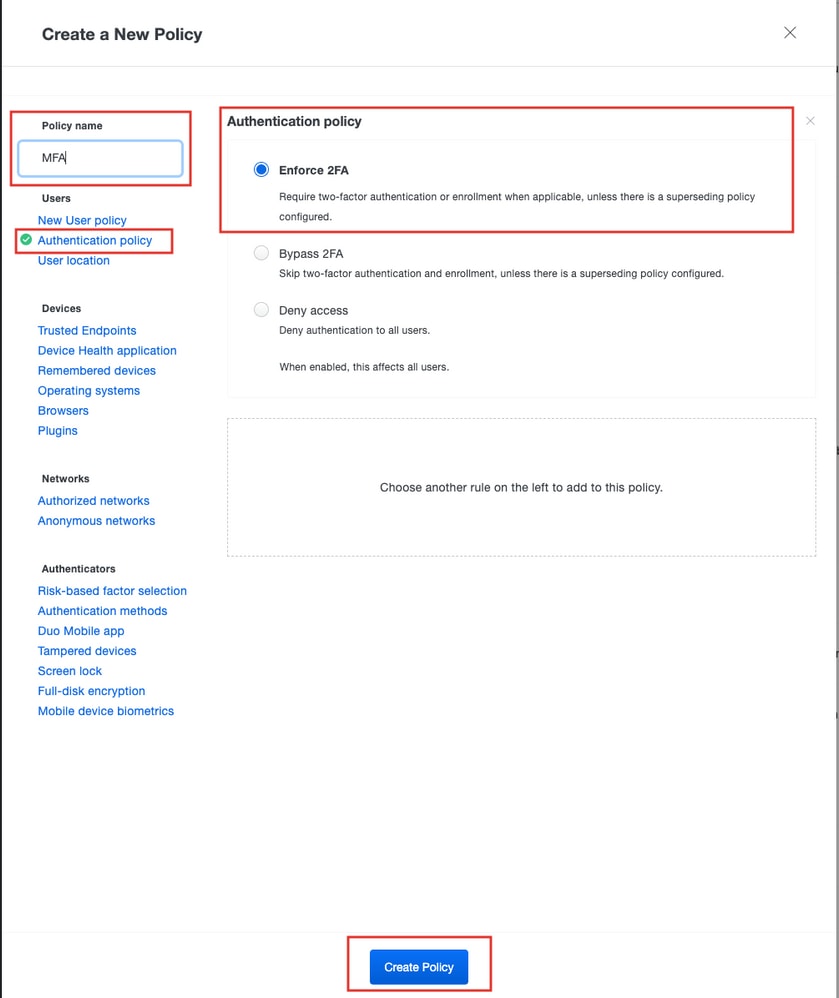

ステップ 2:Policy nameで目的の名前を入力し、UsersでAuthentication policyを選択し、Selectを選択します。2FAを適用」 次に、「Create Policy」で保存します。

アプリケーションポリシーの作成例

アプリケーションポリシーの作成例

ステップ 3:次のウィンドウで「Apply Policy」を選択してポリシーを適用し、ページの一番下までスクロールして「Save」を選択し、DUO設定を終了します

FMCの設定手順

FTDへのID証明書の導入

このセクションでは、証明書認証に必要なFTDへのID証明書の設定と展開について説明します。 開始する前に、すべての設定を必ず導入してください。

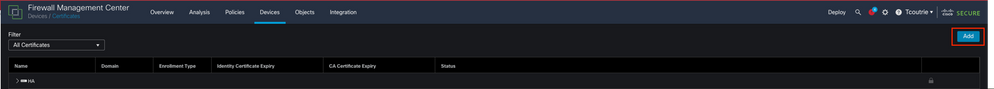

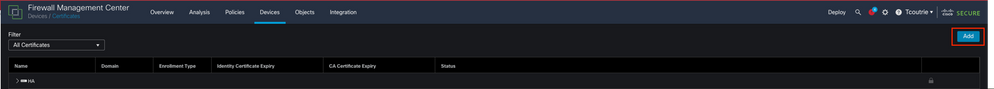

ステップ 1:図に示すように、Devices > Certificateの順に移動し、Addを選択します。

デバイス/証明書のスクリーンショット

デバイス/証明書のスクリーンショット

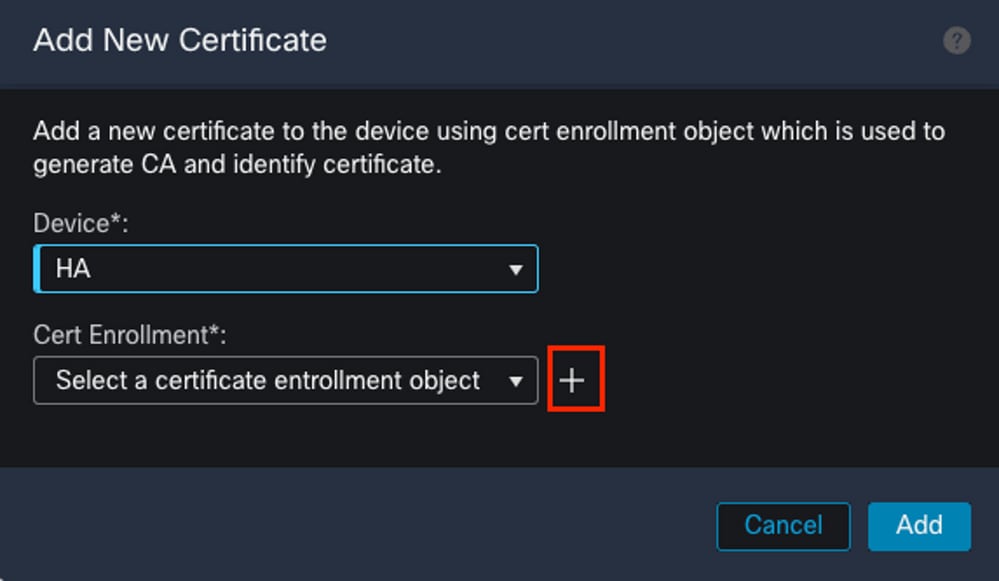

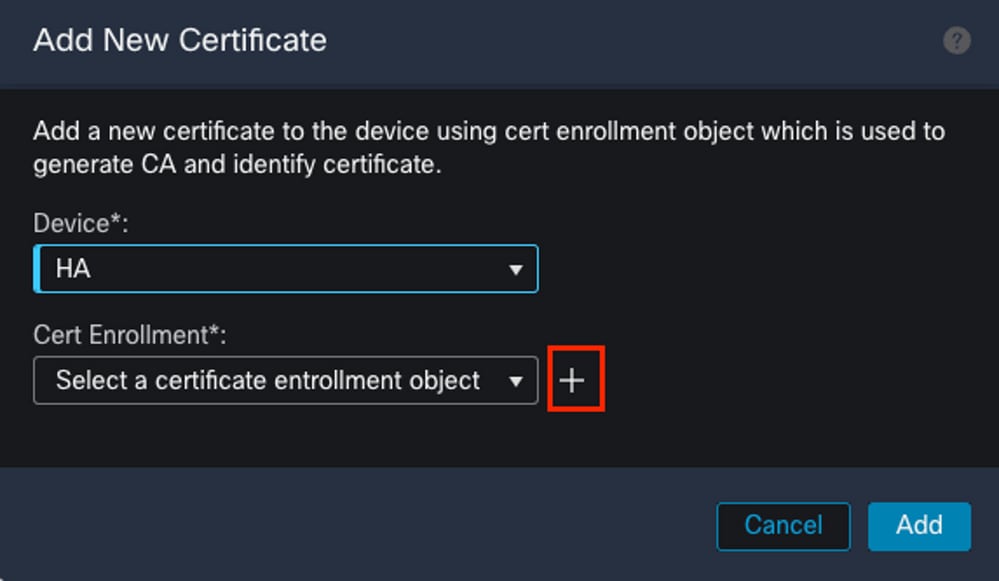

ステップ2:デバイスドロップダウンからFTDアプライアンスを選択します。+アイコンをクリックして、新しい証明書登録方式を追加します。

新しい証明書の追加のスクリーンショット

新しい証明書の追加のスクリーンショット

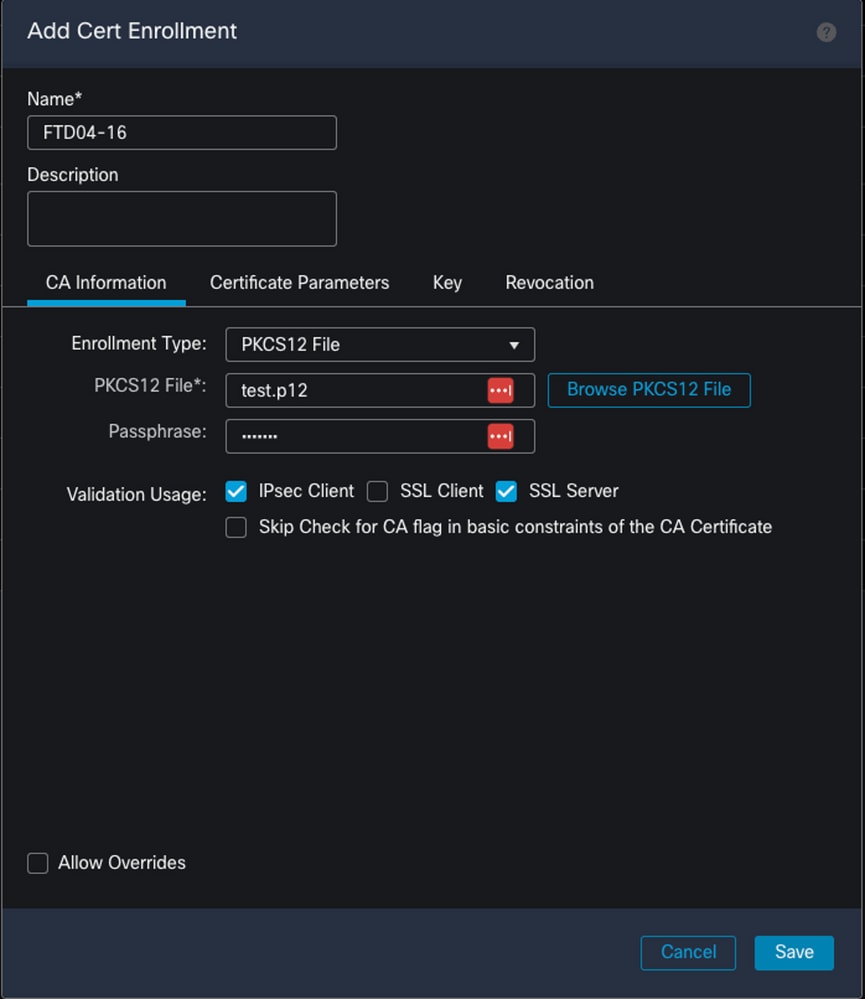

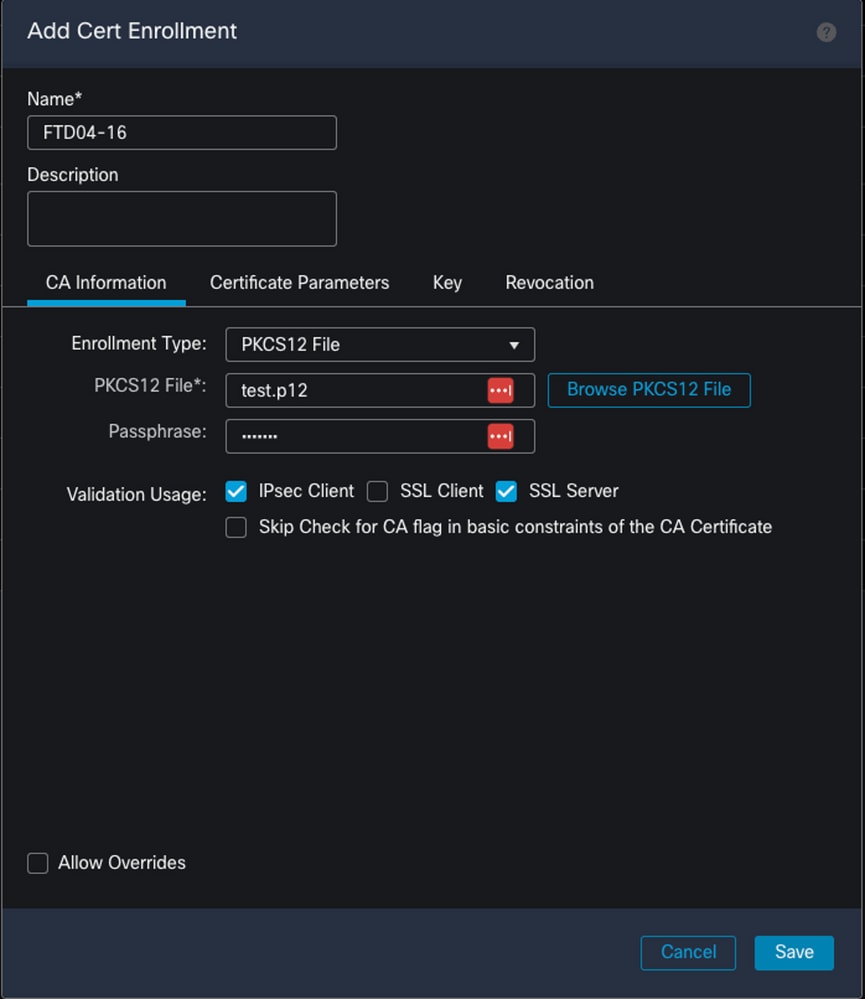

ステップ3:次の図に示すように、「登録タイプ」を介して環境内で証明書を取得するための推奨される方法を選択します。

新しい証明書登録ページのスクリーンショット

新しい証明書登録ページのスクリーンショット

ヒント:使用可能なオプションは次のとおりです。自己署名証明書 – 新しい証明書をローカルで生成する、SCEP – 簡易証明書登録プロトコル(SCEP)を使用してCAから証明書を取得する、手動 – ルート証明書とID証明書を手動でインストールする、PKCS12 – 暗号化された証明書バンドルをルート、ID、秘密キーと一緒にアップロードする。

IDP証明書をFTDに展開します。

このセクションでは、IDP証明書の設定とFTDへの展開について説明します。 開始する前に、すべての設定を必ず導入してください。

ステップ1:Devices > Certificateの順に移動し、Addを選択します。

ステップ2:デバイスドロップダウンからFTDアプライアンスを選択します。+アイコンをクリックして、新しい証明書登録方式を追加します。

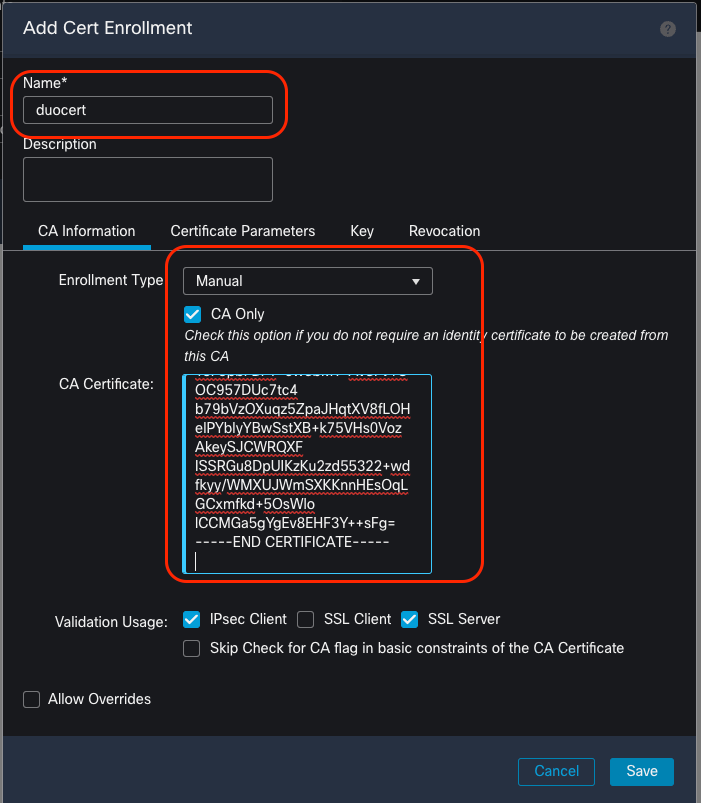

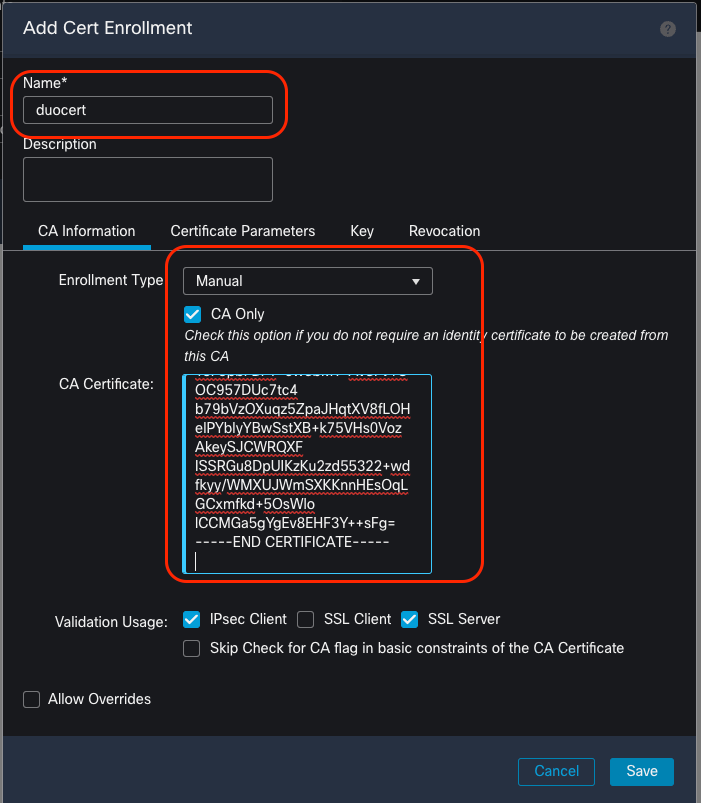

ステップ 3: Add Cert Enrollmentウィンドウで、図に示すように必要な情報を入力し、次に図に示すように「Save」を入力します。

- 名前:オブジェクトの名前

- 登録タイプ:手動

- チェックボックスenabled: CAのみ

- CA証明書:証明書のPEM形式

証明書登録オブジェクトの作成例

証明書登録オブジェクトの作成例

注意:必要に応じて、「CA証明書の基本的な制約でCAフラグの確認をスキップする」を使用できます。このオプションは注意して使用してください。

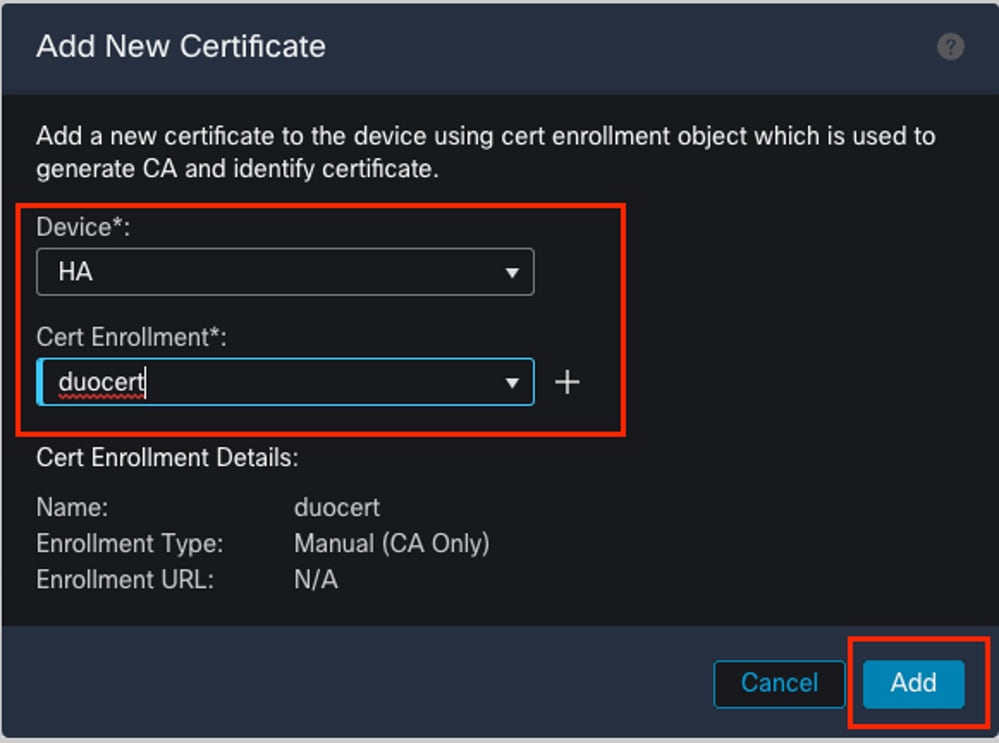

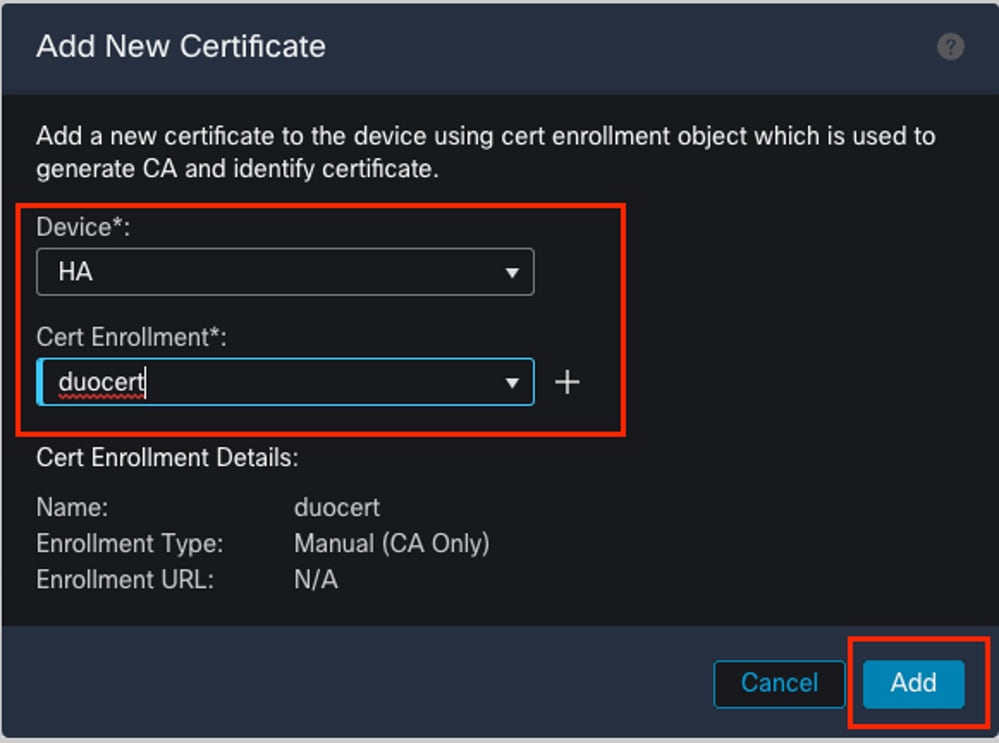

ステップ4:図に示すように、「Cert Enrollment*:」で新しく作成した証明書登録オブジェクトを選択してから、「Add」を選択します。

追加された証明書登録オブジェクトとデバイスのスクリーンショット

追加された証明書登録オブジェクトとデバイスのスクリーンショット

注:証明書を追加すると、証明書はすぐに展開されます。

SAML SSOオブジェクトの作成

ここでは、FMCを使用してSAML SSOを設定する手順について説明します。 開始する前に、すべての設定を必ず導入してください。

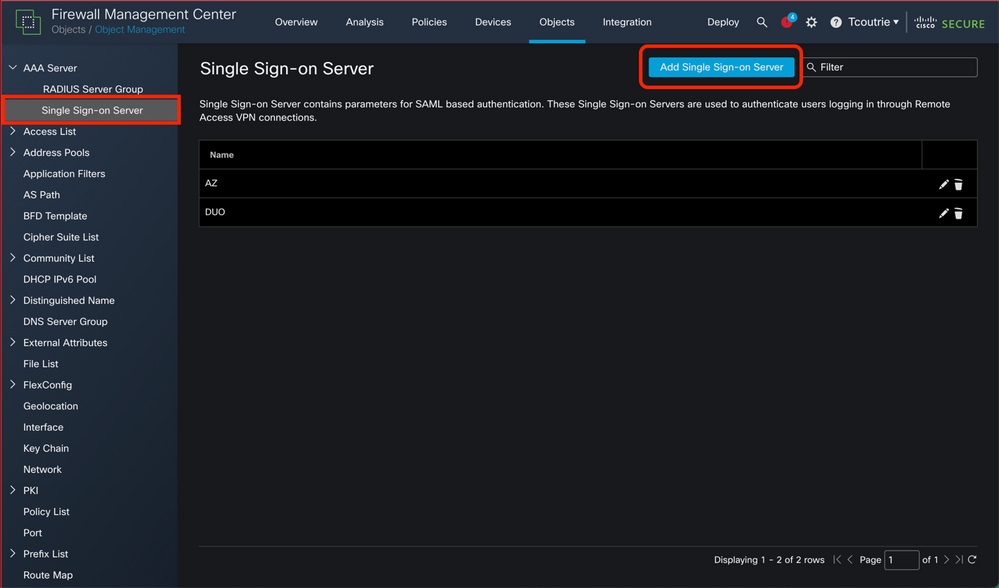

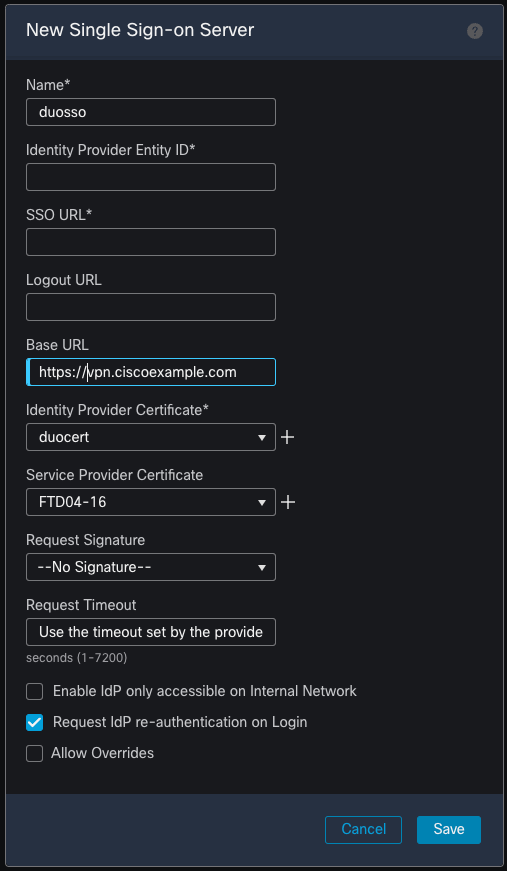

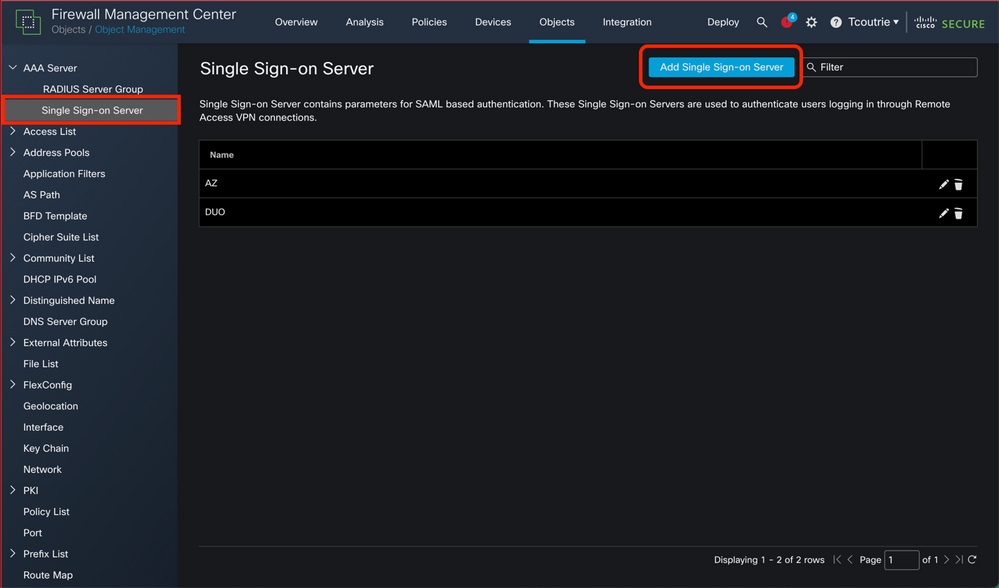

ステップ 1:Objects > AAA Server > Single Sign-on Serverの順に移動し、Add Single Sign-on Serverを選択します。

新しいSSOオブジェクトの作成例

新しいSSOオブジェクトの作成例

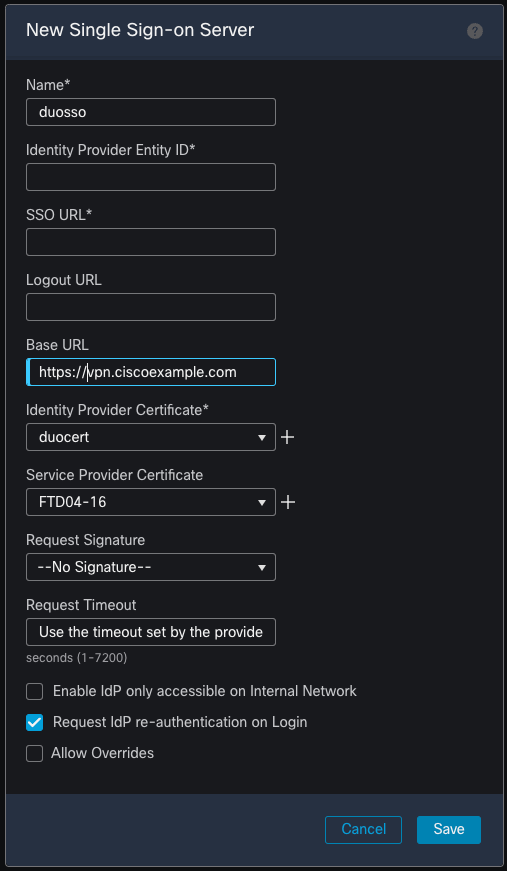

ステップ 2:「Create an Application Protection Policy」で必要な情報を入力します。

になります。完了したら、「保存」を選択して続行します。

- Name*:オブジェクトの名前

- アイデンティティプロバイダエンティティID*:手順3のエンティティID

- SSO URL*:手順3からコピーされたサインインURL

- ログアウトURL:手順3からコピーしたログアウトURL。

- ベースURL:ステップ5の「シスコFirepowerベースURL」と同じFQDNを使用します。

- アイデンティティプロバイダー証明書*:展開されたIDP証明書

- サービスプロバイダー証明書:FTDの外部インターフェイスの証明書

新しいSSOオブジェクトの例。

新しいSSOオブジェクトの例。

注:エンティティID、SSO URL、およびログアウトURLのリンクはスクリーンショットから省略されています

リモートアクセス仮想プライベートネットワーク(RAVPN)構成の作成

このセクションでは、ウィザードを使用してRAVPNを設定する手順について説明します。

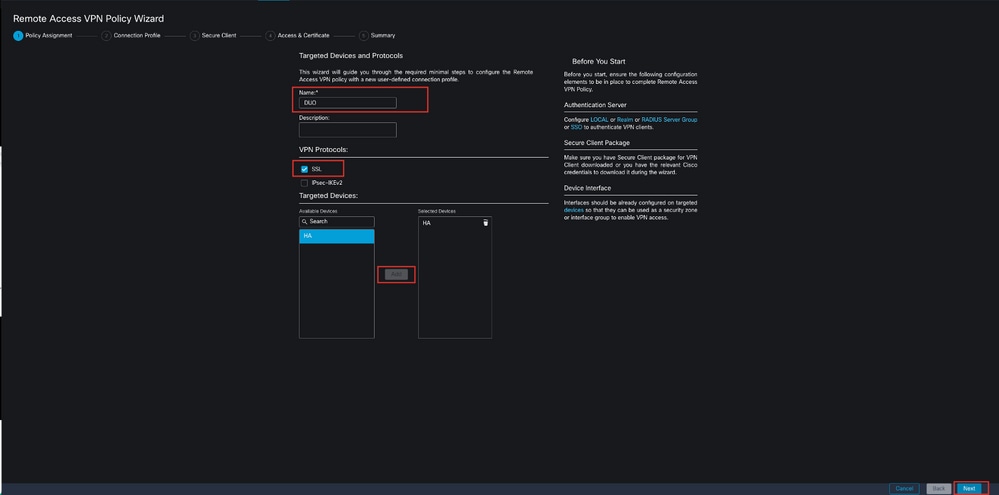

ステップ 1:Devices > Remote Accessの順に移動し、Addを選択します。

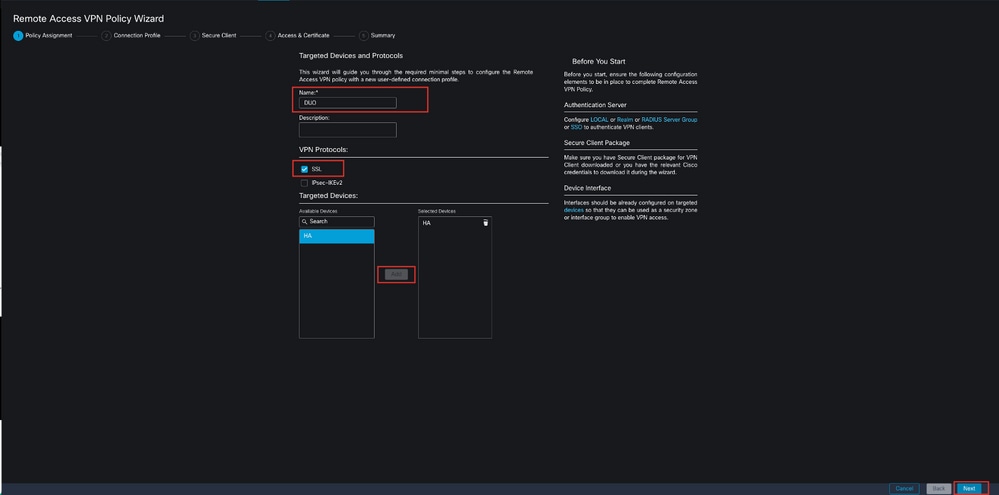

ステップ 2:ウィザードで、新しいRAVPN Policy Wizardの名前を入力し、図に示すように、VPN Protocols: Add the Targeted Devicesの下でSSLを選択します。 完了したら、「Next」を選択します。

RAVPNウィザードのステップ1

RAVPNウィザードのステップ1

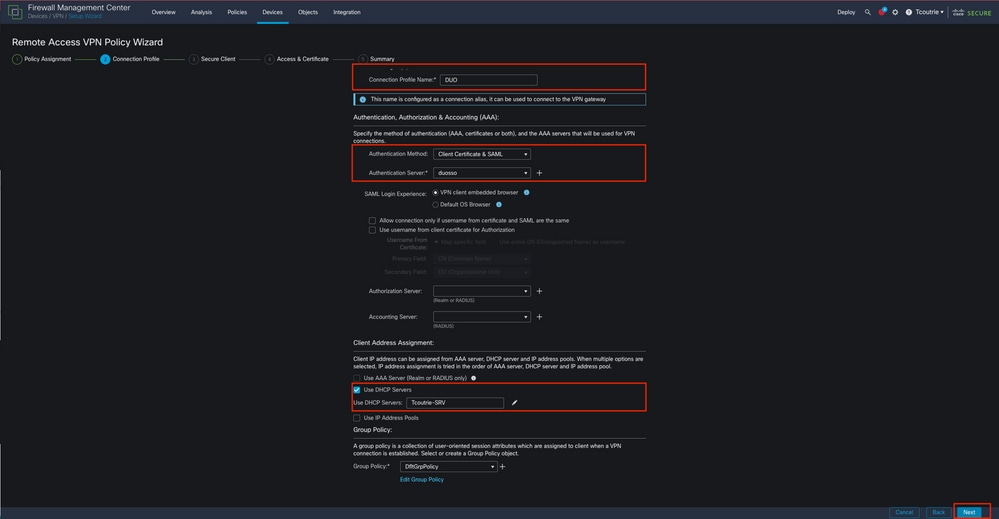

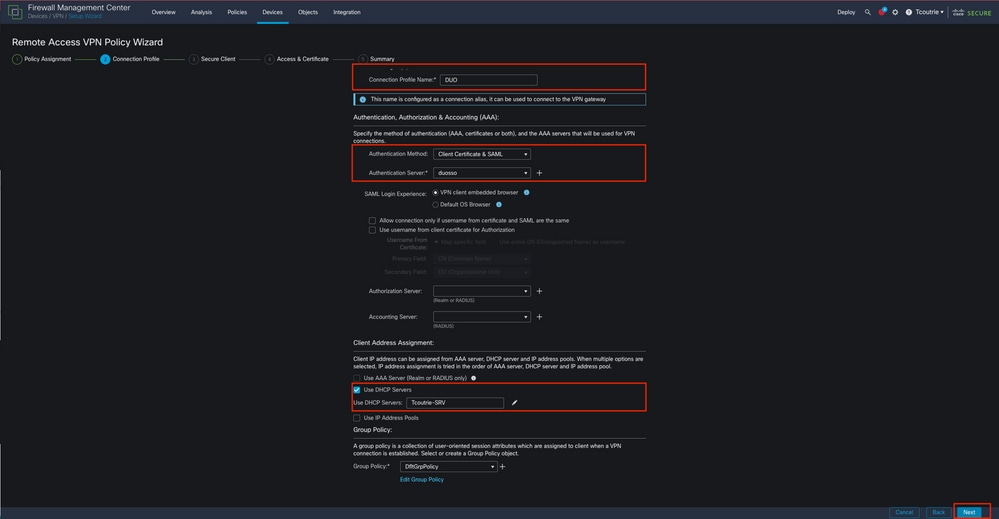

ステップ 2:Connect Profileでは、オプションを設定します(ここに示します)。完了したら「Next」を選択します。

- 接続プロファイル名:「アプリケーション保護ポリシーの作成」のステップ5でトンネルグループ名を使用します。

認証、許可、アカウンティング(AAA):

- クライアント証明書およびSAML

- Authentication Server:*「SAML SSOオブジェクトの作成中」に作成したSSOオブジェクトを選択します。

クライアントアドレス割り当て:

- AAAサーバの使用(レルムまたはRADIUSのみ):RADIUSまたはLDAP

- DHCPサーバの使用:DHCPサーバ

- IPアドレスプールの使用:FTDのローカルプール

RAVPNウィザードのステップ2

RAVPNウィザードのステップ2

ヒント:この実習では、DHCPサーバを使用します。

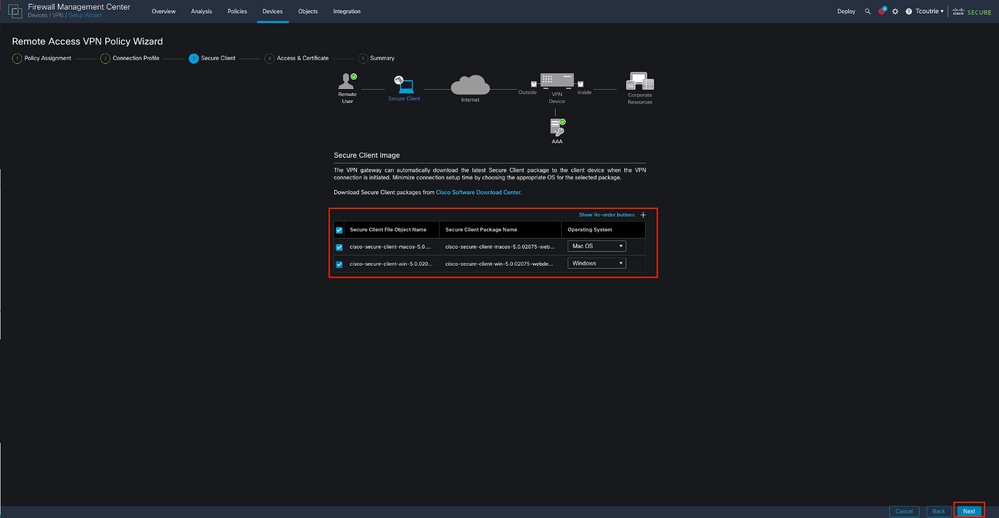

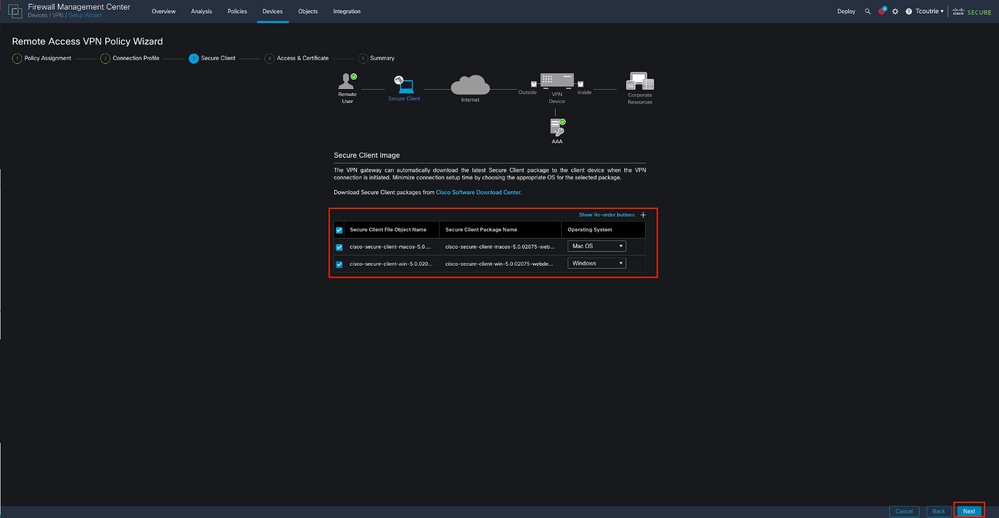

ステップ 3:+を選択して、導入するCisco Secure ClientのWeb導入イメージをアップロードします。次に、展開するCSCイメージのチェックボックスを選択します。図に示すように。完了したら、「Next」を選択します。

ステップ3 RAVPNウィザード

ステップ3 RAVPNウィザード

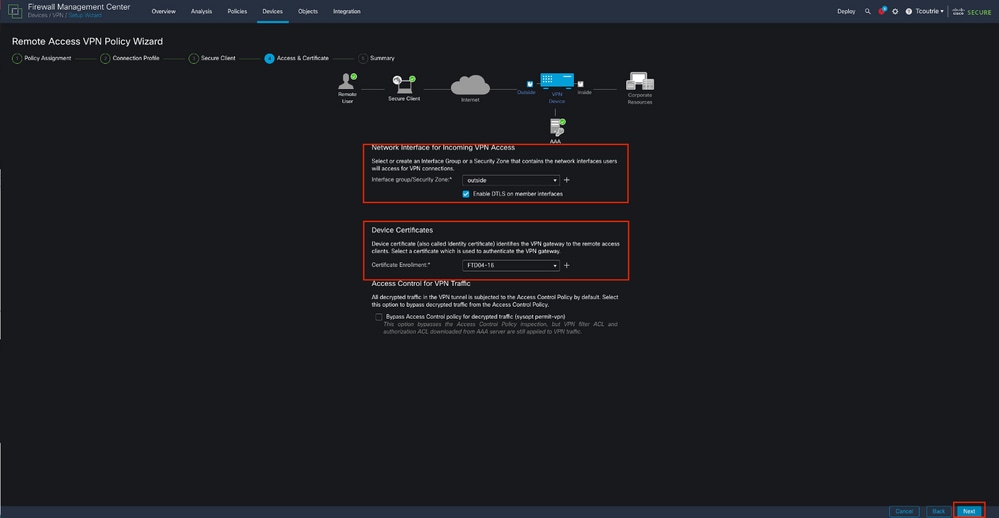

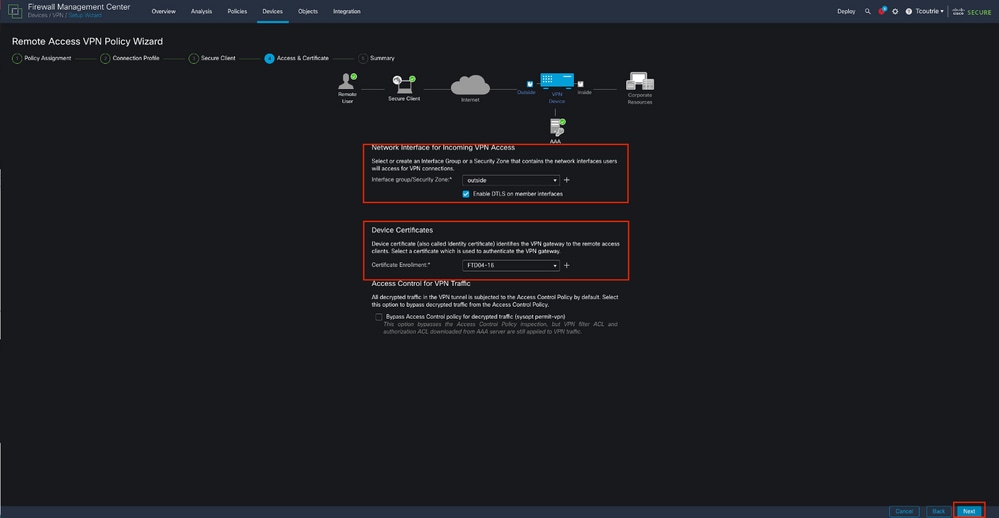

ステップ 4:次のオブジェクトを設定します(図を参照)。完了したら、「Next」を選択します。

インターフェイスグループ/セキュリティゾーン:*:外部インターフェイス

「Certificate Enrollment:*」:このガイドの「FTDへのID証明書の展開」の部分で作成されたID証明書

RAVPNウィザードのステップ4

RAVPNウィザードのステップ4

ヒント:まだ作成されていない場合は、「+」を選択して新しい証明書登録オブジェクトを追加します。

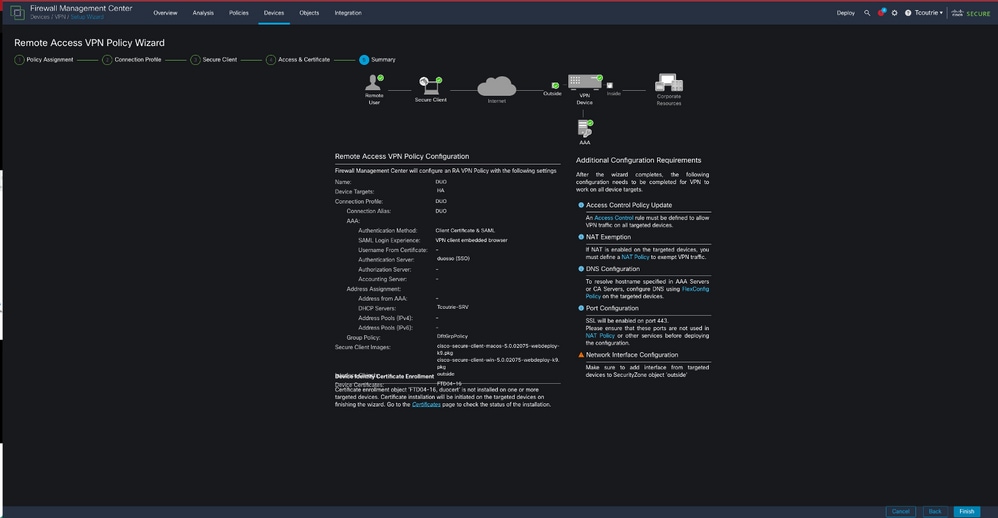

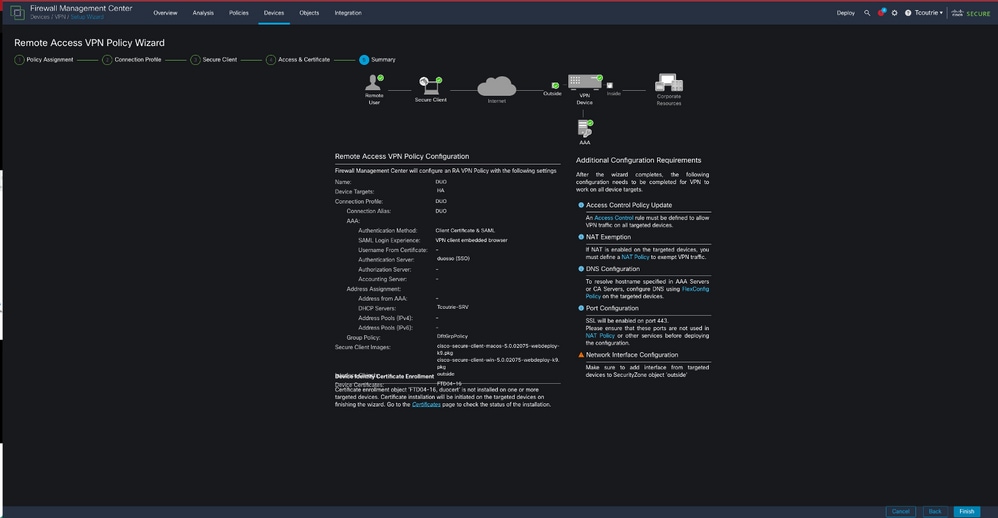

手順 6:要約

すべての情報を確認します。すべてが正しければ、「Finish」に進みます。

概要ページ

概要ページ

手順 7:新しく追加した設定を導入します。

確認

この項では、接続試行が成功したことを確認する方法について説明します。

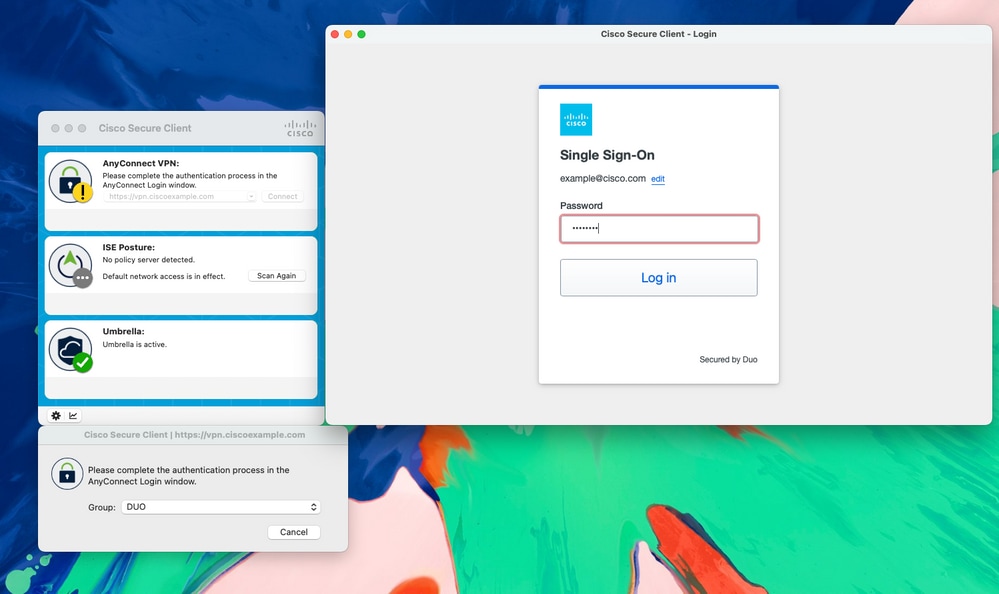

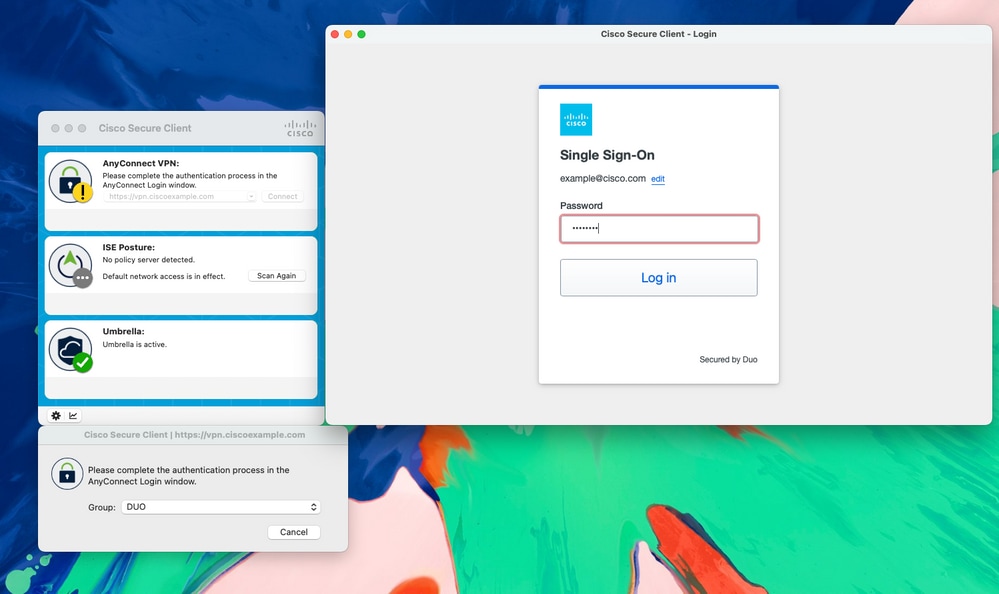

Cisco Secure Clientを開き、FTDのFQDNを入力して接続します。

SSOページでクレデンシャルを入力します。

Cisco Secure Client経由のSSOページ

Cisco Secure Client経由のSSOページ

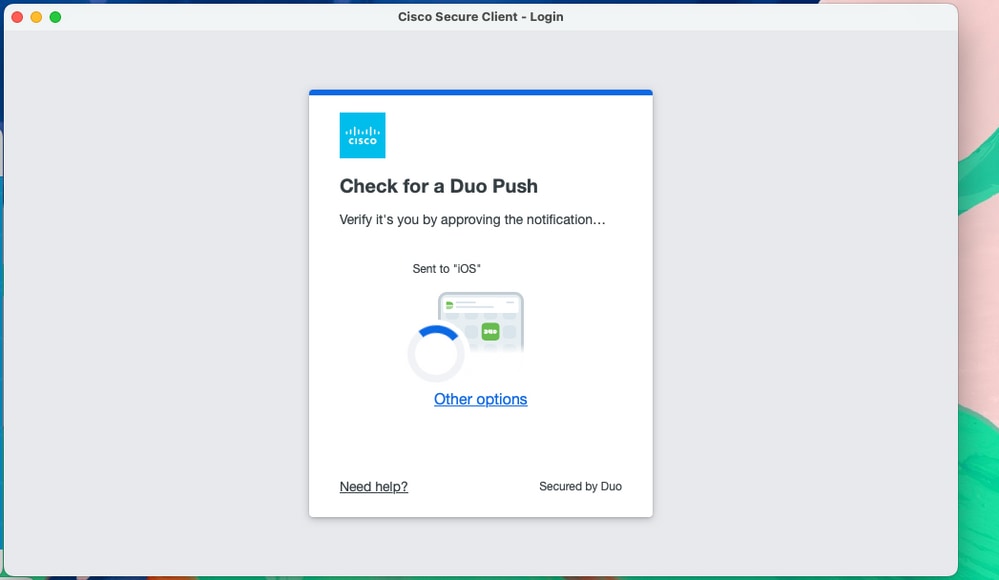

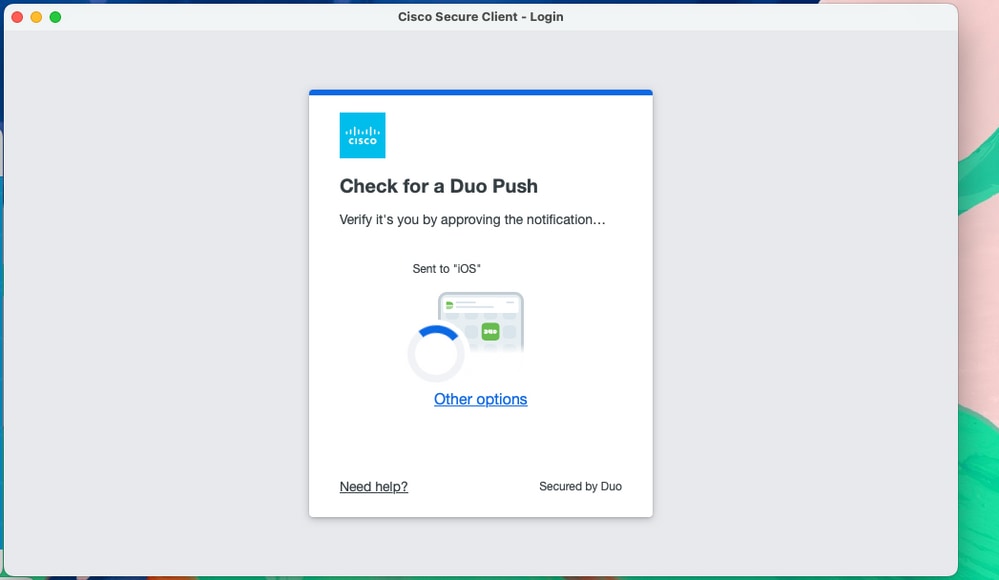

登録済みデバイスへのDUOプッシュを受け入れます。

DUOプッシュ

DUOプッシュ

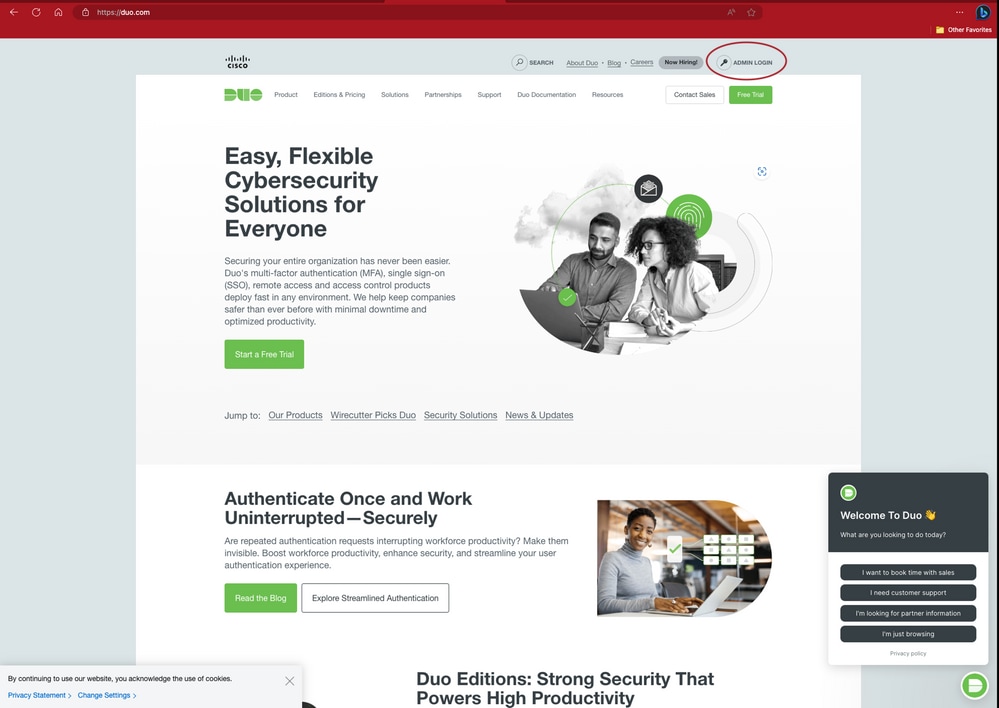

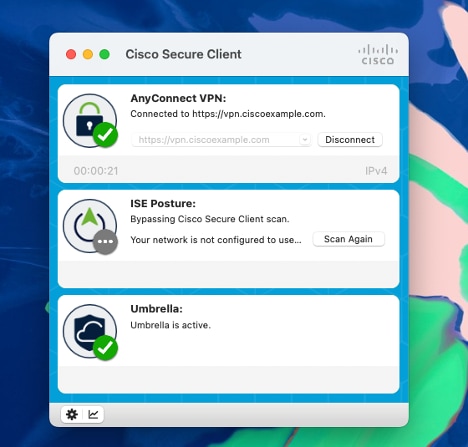

接続に成功しました。

FTDに接続

FTDに接続

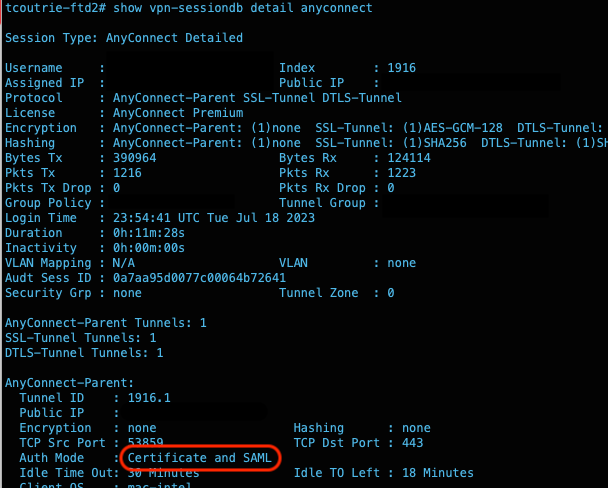

show vpn-sessiondb detail anyconnectコマンドを使用して、FTDの接続を確認します。

一部の情報は出力例から省略されています

一部の情報は出力例から省略されています

トラブルシュート

これらは、実装後に発生する可能性のある問題です。

問題1:証明書認証が失敗する。

ルート証明書がFTDにインストールされていることを確認します。

次のデバッグを使用します。

debug crypto ca 14

debug aaa shim 128

debug aaa common 128

問題2:SAMLの障害

次のデバッグをイネーブルにして、トラブルシューティングできます。

debug aaa shim 128

debug aaa common 128

debug webvpn anyconnect 128

debug webvpn saml 255

注

注

フィードバック

フィードバック