はじめに

このドキュメントでは、Google Workspace(以前のG Suite)とGmailをCisco Secure Emailと統合して送受信の電子メール配信を行う手順について説明します。このドキュメントは、オンプレミスハードウェア、仮想Cisco Secure Email Gateway、およびCisco Secure Email Cloud Gatewayに適用されます。

前提条件

要件

ご使用の環境に関する知識と管理アクセス権があることが推奨されます。

- Ciscoセキュアメール

- Cisco Secure Email GatewayまたはCisco Secure Email Cloud Gateway環境へのCLIアクセス

- Google WorkspaceおよびGmail

- SMTP

- DNS

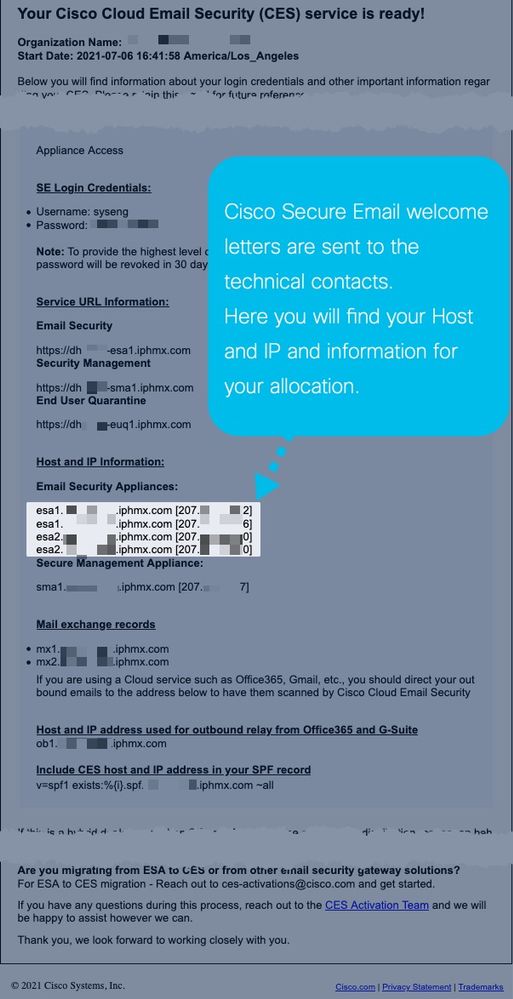

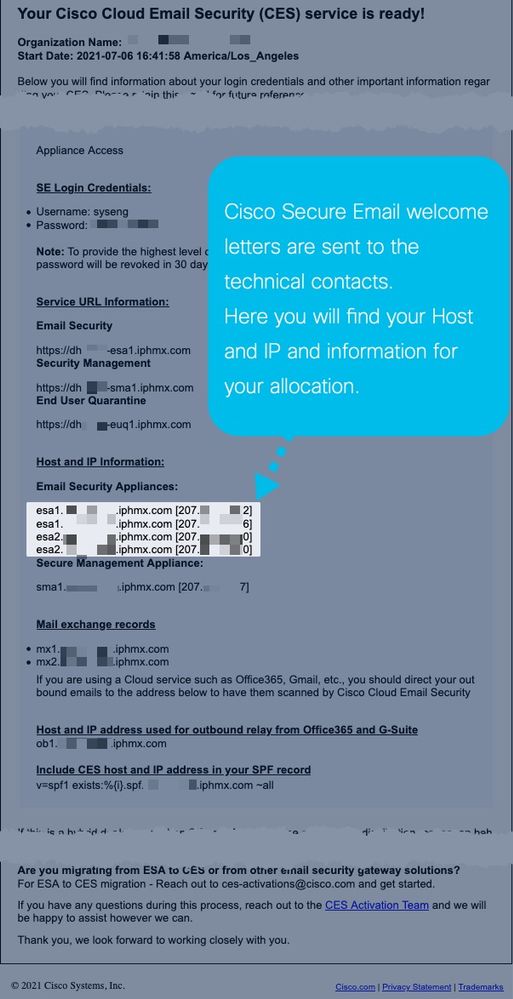

Cisco Secure Email Cloud Gatewayのウェルカムレターには、このドキュメント全体を通じて必要なホストとIPの情報が記載されます。ウェルカムレターを受け取っていない場合、またはコピーを持っていない場合は、名前、連絡先情報、会社名、ドメイン名をces-activations@cisco.comに連絡してください。

Cisco Secure Email Cloud GatewayのホストとIPアドレスはそれぞれの割り当てにのみ割り当てられ、通知なしに変更されることはありません。したがって、Google Workspace(Gmail)の設定で、割り当てられたホストとIP情報を使用できます。

注:設定変更はGoogle Workspaceコンソールで複製するのに時間がかかるため、実稼働メールのカットオーバーを計画する前に設定変更を検証してください。すべての変更が有効になるまでに、少なくとも 1 時間かかります。

Google Workspace(Gmail)の設定

Google Workspace(Gmail)で受信メール(受信ゲートウェイ)を設定する

- Google管理コンソール(https://admin.google.com)にログインします。

- Apps > Google Workspaceの順に移動します。

- Gmailをクリックします。

- 下にスクロールして、スパム、フィッシング、およびマルウェアをクリックします。

- Inbound Gatewayを探し、その上にカーソルを置いてクリックし、編集します

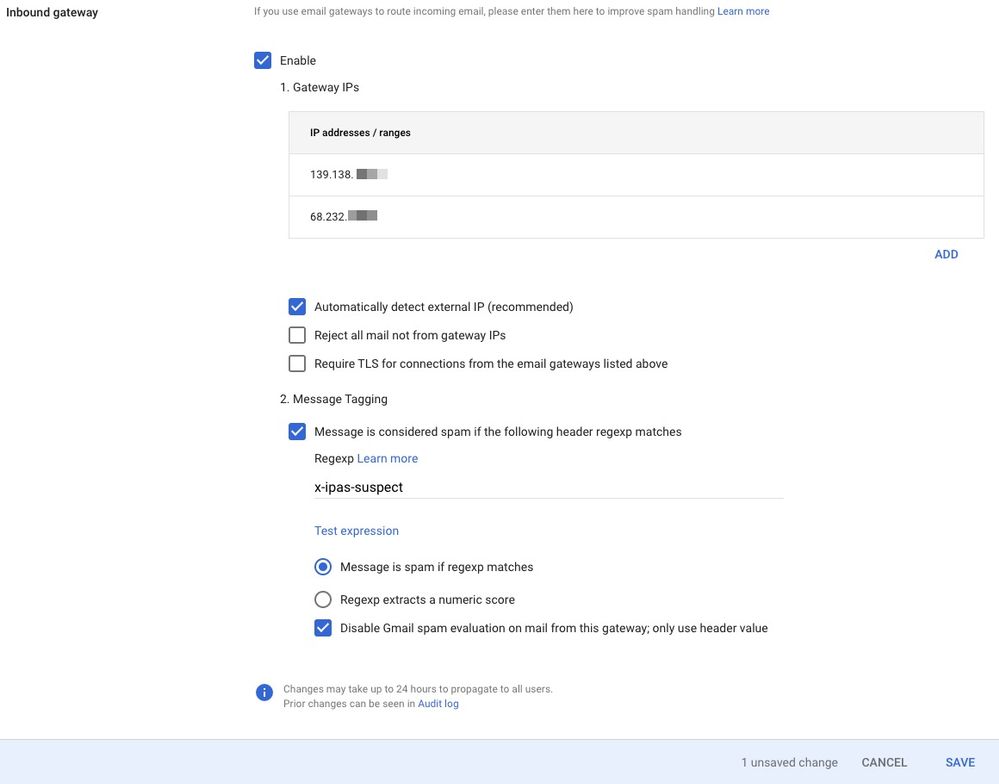

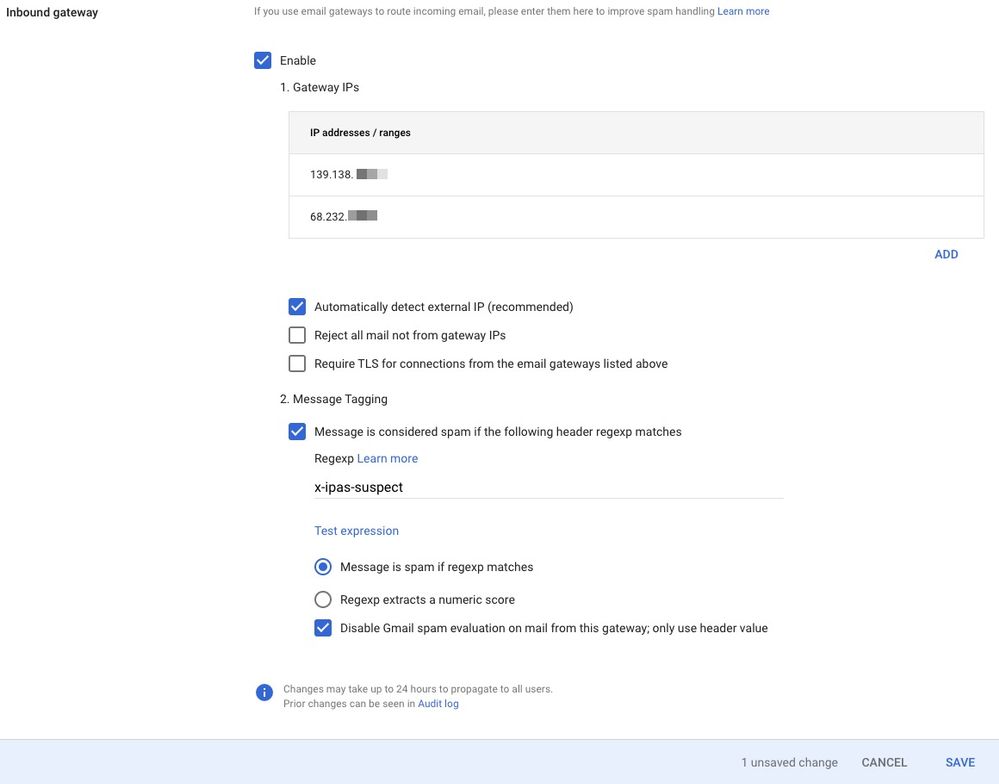

- 必要に応じて、ウェルカムレターの情報を入力します。

- Enableを選択します。

- Gateway IPsでは、Addをクリックし、welcome letterにすべてのIPアドレスを入力して、Saveをクリックします。

- Automatically detect external IP (recommended)を選択します。

- Message is consider spam if the following header regexp matchesを選択し、Regexpにx-ipas-suspectと入力する

- ブラウザの右下隅にあるSaveをクリックします

Google Workspaceの最終的なインバウンドゲートウェイ設定を次の設定と比較します。

注:その他の設定や質問については、GoogleがGoogle Workspace管理者ヘルプを提供しています:https://support.google.com/a/answer/60730?hl=en

Cisco Secure EmailでGoogle Workspace(Gmail)の受信メールを設定する

送信先コントロール

宛先制御での配信ドメインの設定には、セルフスロットルが必要です。この宛先制御は後で削除できますが、Cisco Secure EmailゲートウェイはGoogleにとって「新しい」IPであるため、レピュテーションが不明なGoogleによるスロットリングは不要です。

- Cisco Secure Email Gatewayにログインします。

- [メールポリシー(Mail Policies)] > [宛先制御(Destination Controls)] に移動します。

- [宛先の追加(Add Destination)] をクリックします。

- 次の値を使用します。

- 宛先:ドメイン名

- 同時接続:デフォルト(500)を使用

- 接続ごとの最大メッセージ数:既定(50)を使用

- 受信者:最大20/1分

- TLSサポート:推奨

- [Submit] をクリックします。

- UIの右上にあるCommit Changesをクリックして、設定の変更を保存します。

受信者アクセステーブル

次に、使用しているドメインへのメールを受け入れるように受信者アクセステーブル(RAT)を設定します。

- [メールポリシー(Mail Policies)] > [受信者アクセステーブル(RAT)(Recipient Access Table (RAT))] に移動します。

- 注:複数のリスナーを設定している場合は、「Overview for Listener」がIncomingMailに設定されていることを確認してください

- [受信者を追加(Add Recipient)] をクリックします。

- 受信者アドレス:ドメイン名

- 「example.com」、IPv4、IPv6などのホスト名

- 「.example.com」などの部分的なホスト名。

- 「admin@」などのユーザ名。

- 「joe@example.com」、「joe@[IPv4]」、「joe@[IPv6]」などの完全な電子メールアドレス

- 複数のアドレスはカンマで区切ります

- 処理:デフォルト処理の「受入」を選択します。

- [Submit] をクリックします。

- UIの右上にあるCommit Changesをクリックして、設定の変更を保存します。

SMTP ルート

Cisco Secure Email Gateway(S)からGoogle Workspace(Gmail)ドメインにメールを配信するためのSMTPルートを設定します。

- [ネットワーク(Network)] > [SMTP ルート(SMTP Routes)] に移動します。

- [ルートを追加...(Add Route...)] をクリックします。

- 受信先ドメイン:ドメイン名

- ホスト名:exchange.example.com

- 完全なドメイン:example.com

- ドメインの一部:.example.com

- IPv4 アドレス

- IPv6アドレス

- 宛先ホスト:以下に示すGoogle Workspace(Gmail)レコードを追加し、必要に応じて行を追加します

- [Submit] をクリックします。

- UIの右上にあるCommit Changesをクリックして、設定の変更を保存します。

Google Workspace(Gmail)の宛先SMTPホスト:

|

Priority

|

宛先

|

ポート

|

|

1

|

aspmx.l.google.com

|

25

|

|

5

|

alt1.aspmx.l.google.com

|

25

|

|

5

|

alt2.aspmx.l.google.com

|

25

|

|

10

|

alt3.aspmx.l.google.com

|

25

|

|

10

|

alt2.aspmx.l.google.com

|

25

|

受信メールの設定が完了しました。

DNS(MX レコード)設定

メール交換(MX)レコードの変更によってドメインをカットオーバーする準備が整いました。最初に、DNS管理者と協力して、MXレコードをCisco Secure Email GatewayのIPアドレスに解決します。これは、Cisco Secure Emailのウェルカムレターに記載されています。

これが完了したら、GoogleがドメインMXを表示する内容について、Google WorkspaceコンソールでDNSの変更を確認できます。

- Google管理コンソール(https://admin.google.com)にログインします。

- Apps > Google Workspaceの順に移動します。

- Gmailをクリックします。

- Setupまでスクロールし、クリックして表示します

- 現在のMXレコード、Googleがドメインに関連付けられたDNSレコードとMXレコードを提供する方法が表示されます。

注:ドメインのDNS TTLを更新または変更する場合は、伝播の時間を確保してください。

Cisco Secure EmailでGoogle Workspace(Gmail)の送信メールを設定する

Cisco Secure Email のウェルカムレターを参照してください。さらに、Cisco Secure Email Gateway経由の発信メッセージに対してセカンダリインターフェイスが必要です。

- Cisco Secure Email Gatewayにログインします。

- [メールポリシー(Mail Policies)] > [HAT 概要(HAT Overview)] に移動します。

- 注:複数のリスナーを設定している場合は、「送信者グループ(リスナー)」が発信に設定されていることを確認してください

- [送信者グループを追加...(Add Sender Group...)] をクリックします。

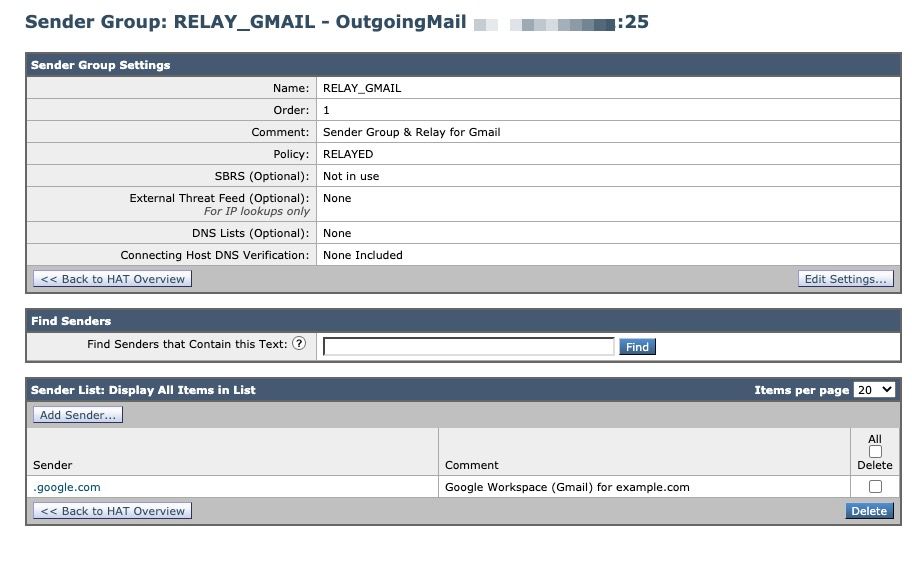

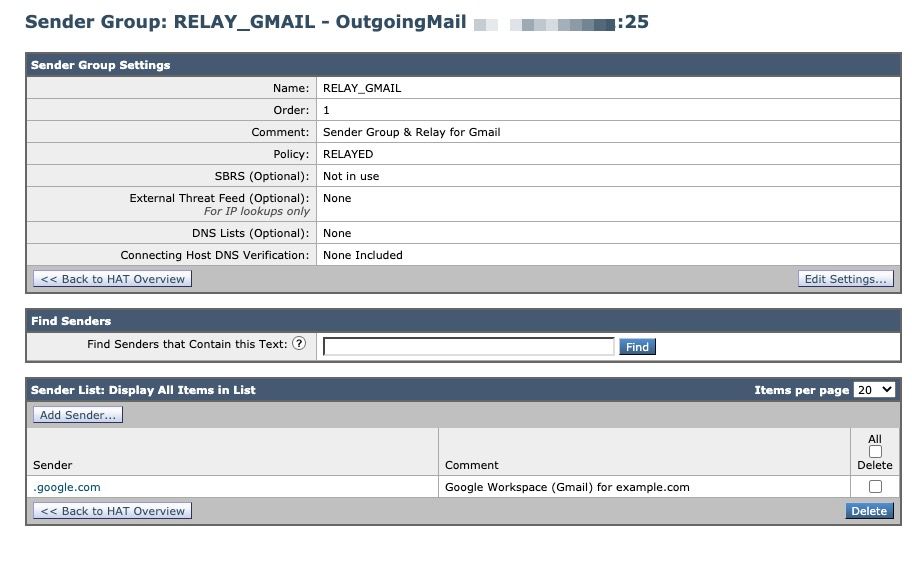

- 送信者グループを次のように設定します。

- 名前:RELAY_GMAIL

- コメント:Gmailの送信者グループとリレー

- ポリシー:リレー

- [送信者を追加して送信(Submit and Add Senders)] をクリックします。

- 送信者:.google.com

- 注:送信者のドメイン名の先頭には「。」(ドット)を付ける必要があります

- 設定の例:

- IPv4アドレス、サブネット、範囲

- IPv6アドレス、サブネット、範囲

- example.comなどのホスト名

- .example.comなどの部分的なホスト名

- [Submit] をクリックします。

- UIの右上にあるCommit Changesをクリックして、設定の変更を保存します。

最終的な送信者グループの設定を次と比較します。

Google Workspace(Gmail)で送信メール(受信ゲートウェイ)を設定する

- Google管理コンソール(https://admin.google.com)にログインします。

- Apps > Google Workspaceの順に移動します。

- Gmailをクリックします。

- 下にスクロールして、Routingをクリックします。

- Outbound gatewayには、「Outgoing Listener」または「OutgoingMail」のIPアドレスまたはホスト名を入力し、Saveをクリックします。

- Configure for Routingをクリックします

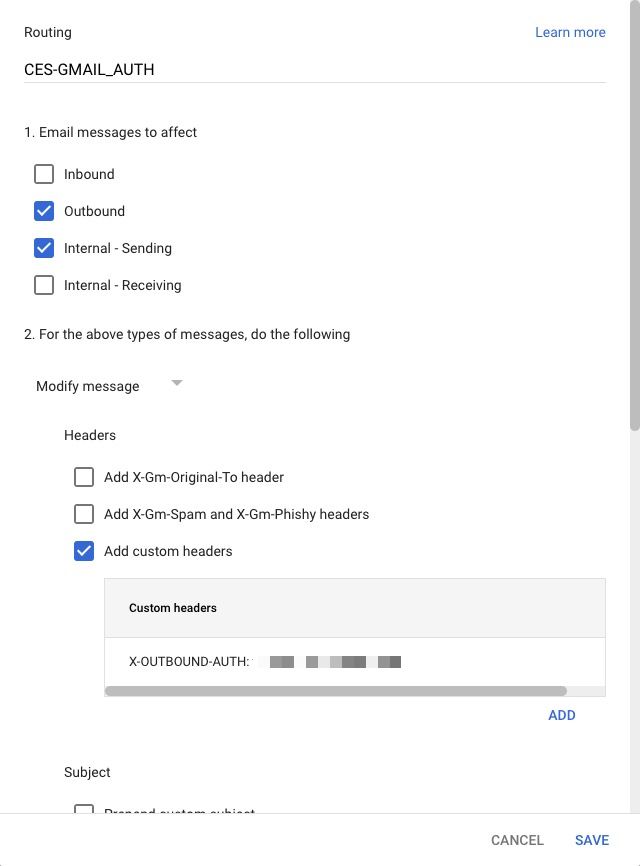

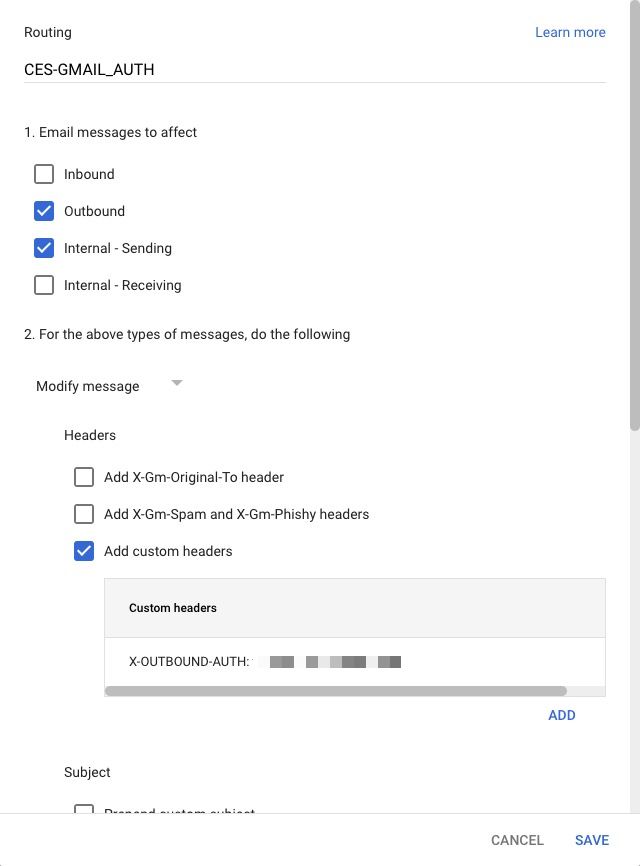

- ルーティングを次のように設定します。

- 説明:「CES-GMAIL_AUTH」。または、後で簡単に特定できる名前を入力します

- 影響を受けるメールメッセージ:

- これらのタイプのメッセージの場合:

- 選択、カスタムヘッダーの追加

- 注:Gmail経由の不正なメッセージを防ぐために、メッセージがGmailドメインから送信されるときには、秘密のxヘッダーが使用されます。このヘッダーは、シスコセキュアメールによって評価され、インターネットに配信される前に削除されます

- Addをクリックし、X-OUTBOUND-AUTH, mysecretkeyと入力する。

- 「mysecretkey」を任意のキーで置き換えます。このキーは次のセクションで使用します。

- [Save] をクリックします。

ルーティングおよびアウトバウンドゲートウェイの設定を次と比較します。

引き続きアウトバウンドメールの設定を行い、Cisco Secure Email GatewayのCLIにアクセスします。

注:Cisco Secure Email Cloud GatewayCLIアクセスの詳細については、ここをクリックしてください。

メッセージフィルタを作成して、Google Workspace(Gmail)の設定から作成したxヘッダーのヘッダーと値に関する発信メッセージを検査します。このメッセージフィルタは、ヘッダーが存在する場合にそのヘッダーも削除します。ヘッダーが存在しない場合、メッセージフィルタはゲートウェイを介して処理された発信メッセージをドロップします。

- Cisco Secure Email Gatewayにログインします。

- Filters コマンドを実行します。

- すべてのCisco Secure Email Cloudゲートウェイがクラスタ化されたら、returnキーを押して「クラスタ」モードでフィルタを編集します

- New操作を使用してメッセージフィルタを作成し、次に示すコードをコピーして貼り付けます。

gmail_outbound: if sendergroup == "RELAY_GMAIL" {

if header("X-OUTBOUND-AUTH") == "^mysecretkey$" {

strip-header("X-OUTBOUND-AUTH");

} else {

drop();

}

}

- 「mysecretkey」は、前のセクションに従って選択したキーで、正規表現の文字列の「^」(文字列の先頭)と「$」(文字列の末尾)を使用して編集してください

- Enter キーを 1 回押して新しい空白行を作成します。

- 終了する新しい行に「。」(ピリオド)を入力して、新しいメッセージフィルタを作成します

- Return キーを 1 回押して [フィルタ(Filters)] メニューを終了します。

- Commit コマンドを実行して設定の変更を保存します。

送信メールの設定が完了しました。

送信電子メールのテスト

Gmail管理のメールアドレスから外部ドメインの受信者に送信メッセージを作成して送信します。次に、メッセージトラッキングを確認して、発信が正しくルーティングされたことを確認します。

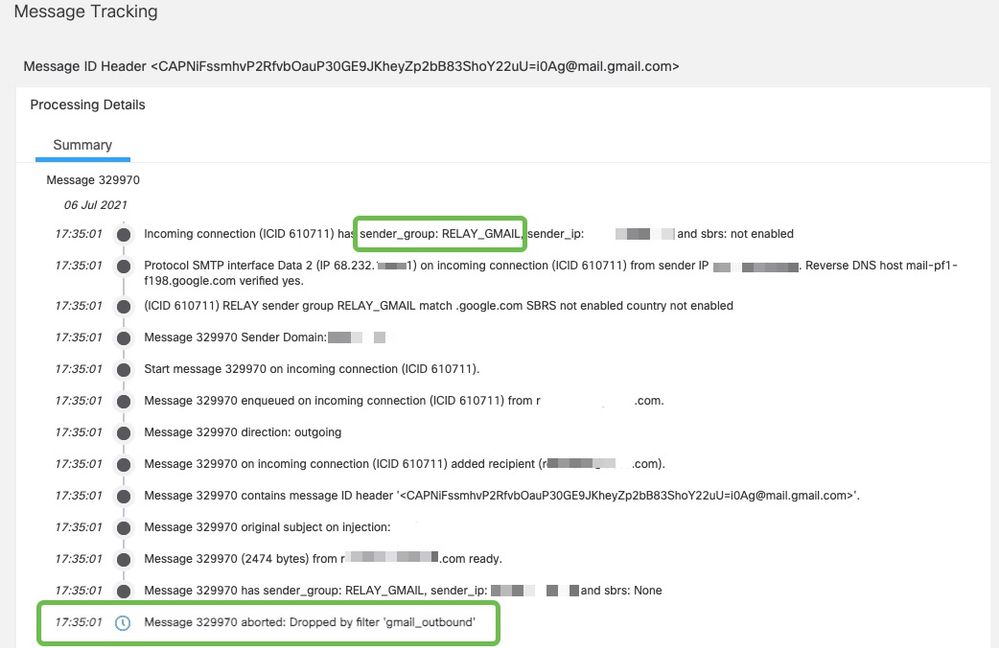

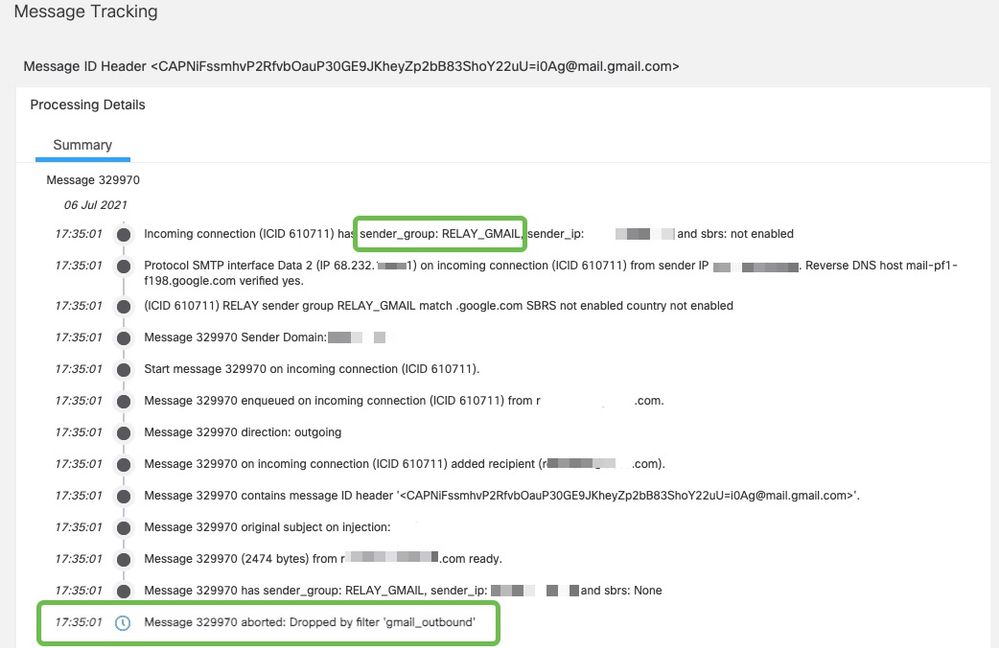

Xヘッダーが一致しないメッセージの例:

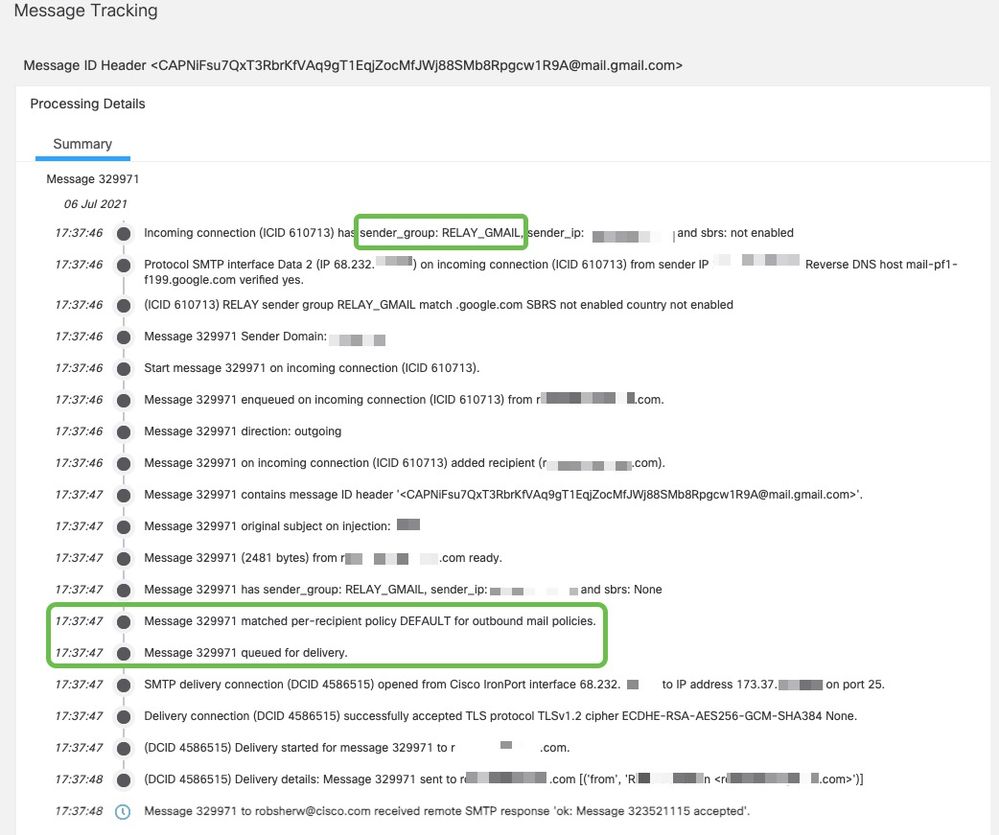

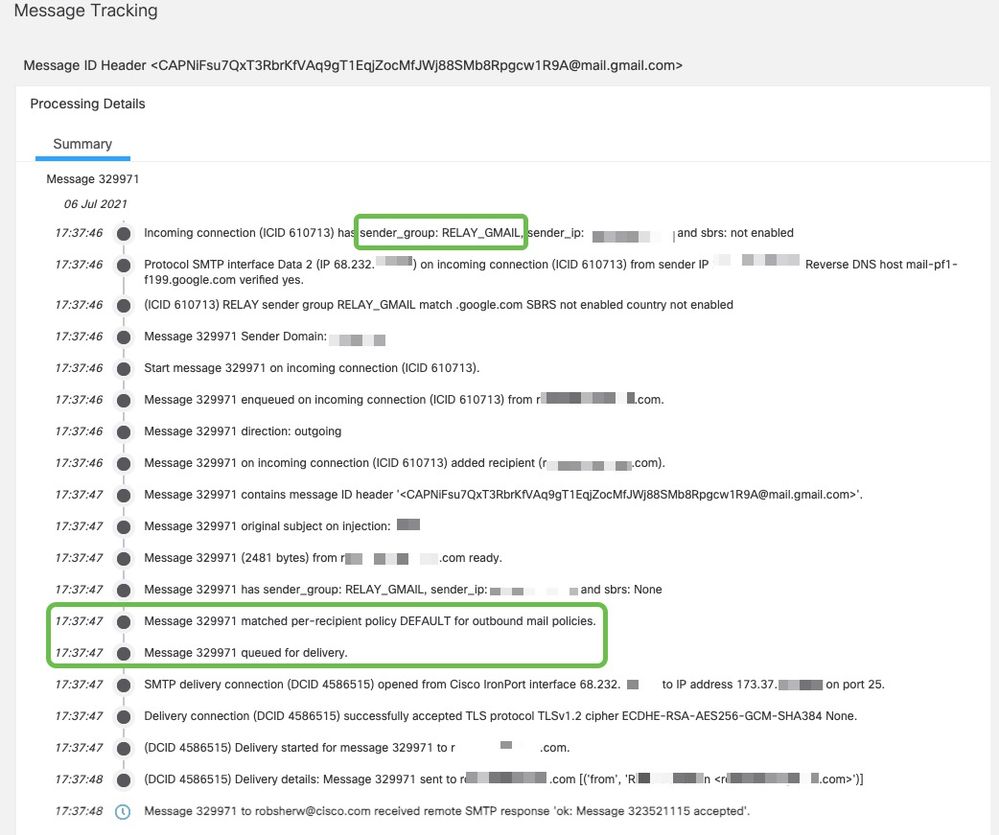

正常に配信されたメッセージの例:

Cisco Secure Email Scanningを使用しない内部電子メールルーティング[オプション]

ユーザ間ルーティングをGoogle Workspace(Gmail)の内部に保持する場合[オプション、ただしシスコ推奨]、次の手順に従ってください。

- Google管理コンソール(https://admin.google.com)にログインします。

- Apps > Google Workspaceの順に移動します。

- Gmailをクリックします。

- Hostsをクリックします。

- Add routeをクリックします。

- 「Add mail route(メール経路の追加)」ポップアップで、次の操作を行います。

- 上の行:「Internal routing without CES scanning」、または後で簡単に識別できる名前を入力します。

- 電子メールサーバーの指定:複数のホスト

- プライマリ:aspmx.l.google.com、(ポート)25、(ロード%) 100

- セカンダリ:alt1.aspmx.l.google.com、alt2.aspmx.l.google.com、(ポート)25、(負荷%) 50

- Options:

- Require CA signed certificateのチェックを外します(推奨)。

- [Save] をクリックします。

- メインホストセクションのSaveをクリックします

次へ:

- Gmailの設定をクリックします

- 下にスクロールして、Routingをクリックします。

- Routingセクションで、Add Another Ruleをクリックする

- 「Add mail route(メール経路の追加)」ポップアップで、次の操作を行います。

- 上の行:「Internal routing without CES scanning」、または後で簡単に識別できる名前を入力します。

- 影響を受ける電子メールメッセージ:内部 – 送信

- これらのタイプのメッセージの場合:

- 変更メッセージとして残す

- RouteでChange routeとAlso reroute spamを選択します。

- Show optionsをクリックして、スクロールダウンする

- 「B.影響を与える勘定科目タイプ」の場合:ユーザーおよびグループ

- 「C. Envelope filter」の場合:「特定のエンベロープ送信者にのみ影響する」を選択します。

- パターンマッチを選択

- Regexp: .*your_domain

- 注:ドメイン名の先頭には「。」(ドット)と「*」(アスタリスク)が必要です

- [Save] をクリックします。

内部ルーティングメールをテストします。同じ内部電子メールドメイン名を持つ別の受信者に電子メールを送信します。

Eメール配信のテストと検証

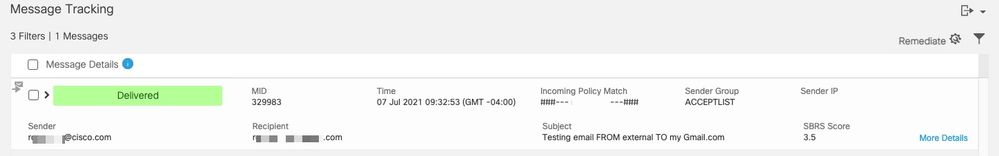

メッセージを作成し、Gmail管理のメールアドレスに送信します。次に、Gmailが管理する電子メールの受信トレイに着信するか確認します。

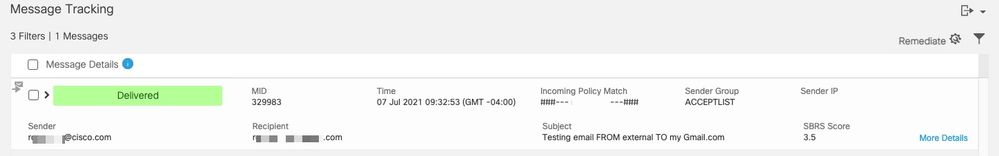

次に、Cisco Secure Email内のメッセージトラッキングでメッセージ配信を検証します。

- ゲートウェイ(https://dhXXYY-esa1.iphmx.com/ng-loginなど)にログインするか、Cisco Secure Manager(https://dhXXYY-sma1.iphmx.com/ng-loginなど)を所有している場合は、そのライセンスを取得します

- [トラッキング(Tracking)] をクリックします。

- メッセージ情報の検索条件(件名、エンベロープ受信者)を入力し、[検索]をクリックします。返される検索結果は次のようになります。

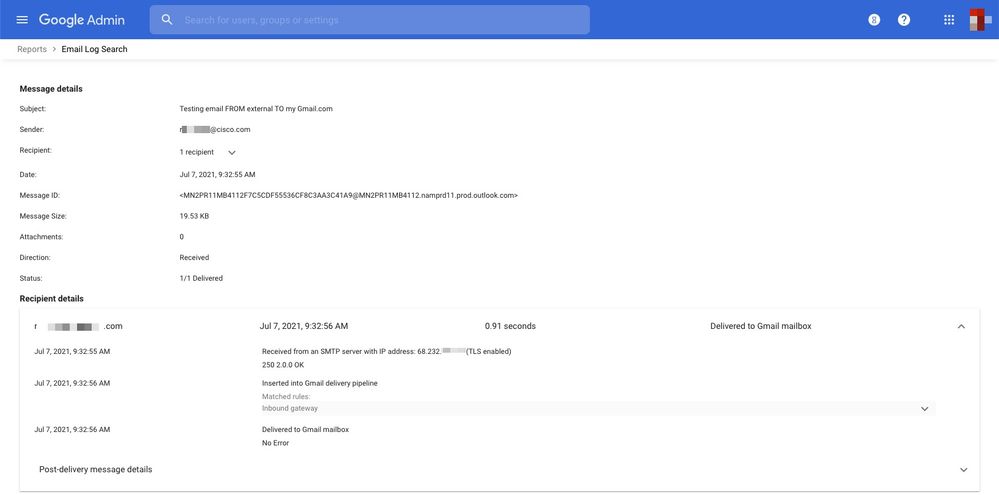

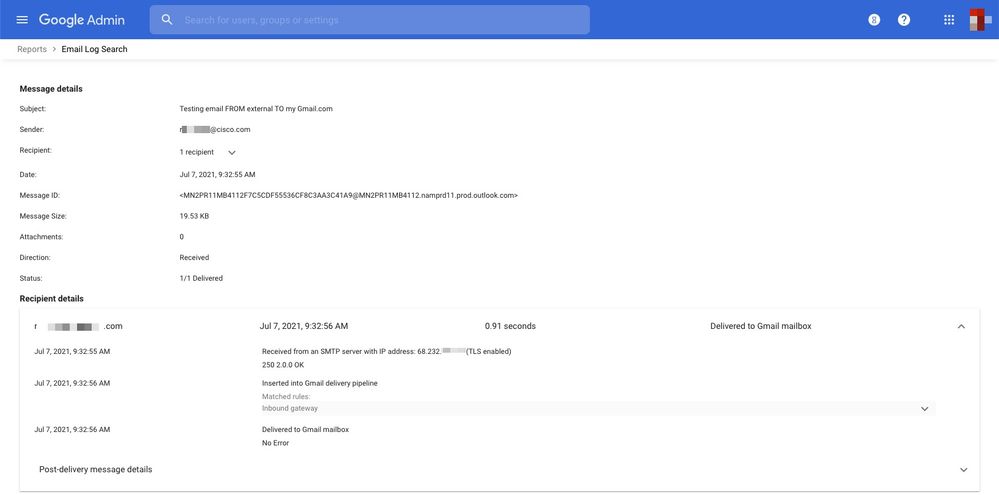

Google Workspace(Gmail)でメールログを表示するには、次の手順に従います。

- G Suite管理コンソール(https://admin.google.com)にログインします

- レポートに移動する

- 下にスクロールして、右側のメニューでEmail Log Searchを選択します。

- 必要な検索条件を入力して、Searchをクリックします。結果は次のようになります。

疑わしいスパムをGmailのスパムフォルダに送信する[オプション]

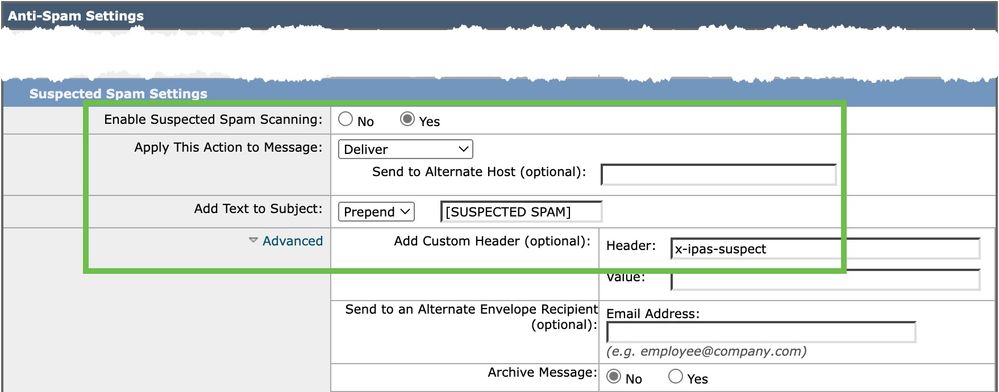

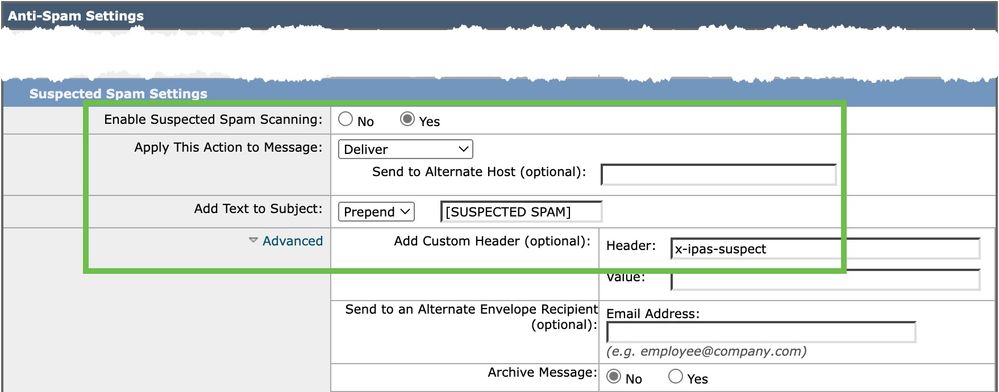

Cisco Secure Emailを使用して、疑わしいスパムをGmailのスパムフォルダに送信するには、次の手順を実行します。

- Cisco Secure Email Gatewayにログインします。

- Mail Policies > Incoming Mail Policiesの順に移動します。

- ポリシー名にAnti-Spamを選択するか、「Default Policy」を使用します。

- 疑わしいスパムの設定でAdvancedをクリックします

- カスタムヘッダーの追加(オプション)には、x-ipas-suspectを挿入します。

- 注:Cisco Secure Email Gateway経由でスパムをドロップ/検疫したくない場合は、このオプションをPositive-Identified Spam Settingsに設定することもできます

疑わしいスパムの最終設定と比較するスパム対策設定:

Gmailで管理されている電子メールで、「in:spam」を検索するか、電子メールアプリケーションのスパムフォルダを確認します。

関連情報

テクニカル サポートとドキュメント - Cisco Systems

フィードバック

フィードバック