はじめに

このドキュメントでは、キャプティブポータル認証(アクティブ認証)とシングルサインオン(パッシブ認証)を設定する方法について説明します。

前提条件

要 件

次の項目に関する知識があることが推奨されます。

- Sourcefire Firepower デバイス

- バーチャル デバイス モデル

- Light Weight Directory Service(LDAP)

- Firepower ユーザ エージェント

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Firepower Management Center(FMC)バージョン6.0.0以降

- Firepowerセンサーバージョン6.0.0以降

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されたものです。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

バックグラウンド情報

キャプティブポータル認証またはアクティブ認証では、ログインページが表示され、ホストがインターネットアクセスを取得するためにユーザクレデンシャルが必要になります。

シングルサインオンまたはパッシブ認証は、ネットワークリソースおよびインターネットアクセスに関して、ユーザのクレデンシャルを複数回使用することなく、シームレスな認証をユーザに提供します。シングルサインオン認証は、Firepower ユーザ エージェントまたは NTLM ブラウザ認証のいずれかによって実現できます。

注:キャプティブポータル認証の場合、アプライアンスはルーテッドモードである必要があります。

設定

ステップ 1:シングルサインオン用のFirepowerユーザエージェントの設定

次の記事では Windows マシンで Firepower ユーザ エージェントを設定する方法について説明しています。

Sourcefire User Agent のインストールとアンインストール

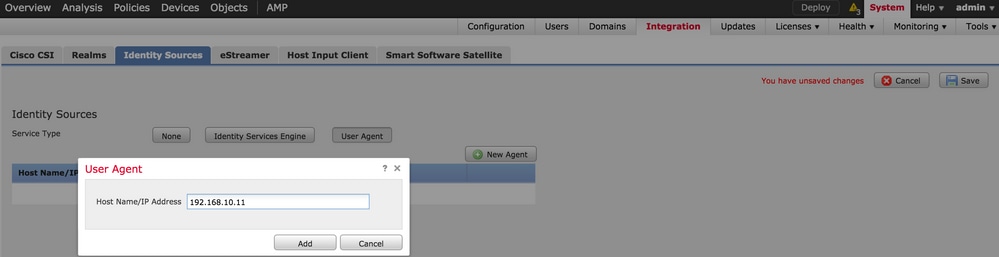

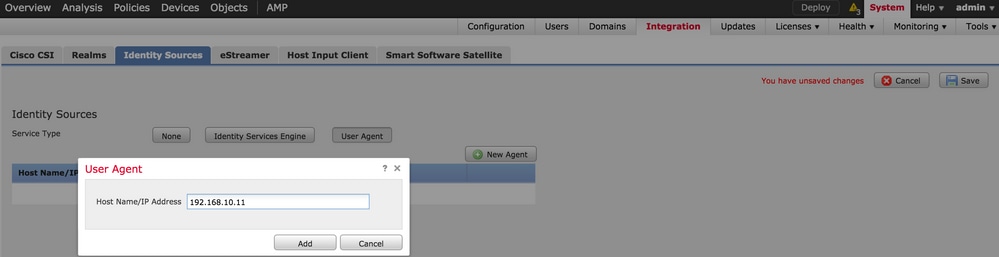

ステップ 2Firepower Management Center(FMC)とユーザエージェントの統合

Firepower Management Center にログインし、[System] > [Integration] > [Identity Sources] の順に移動します。 [New Agent] オプションをクリックします。ユーザエージェントシステムのIPアドレスを設定し、追加ボタンをクリックします。

[Save] ボタンをクリックして変更内容を保存します。

ステップ 3FirepowerとActive Directoryの統合

手順 3.1 レルムの作成

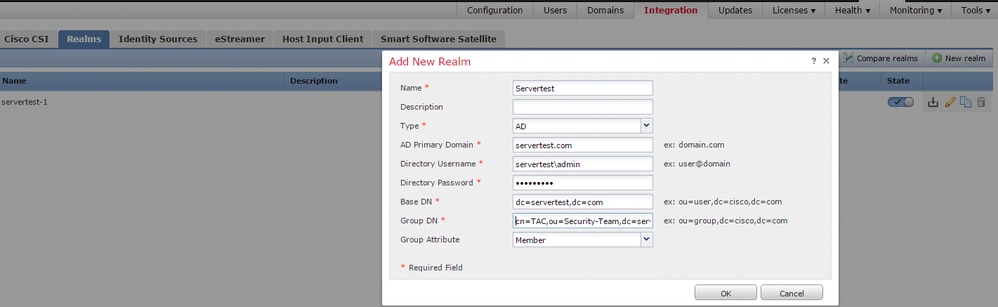

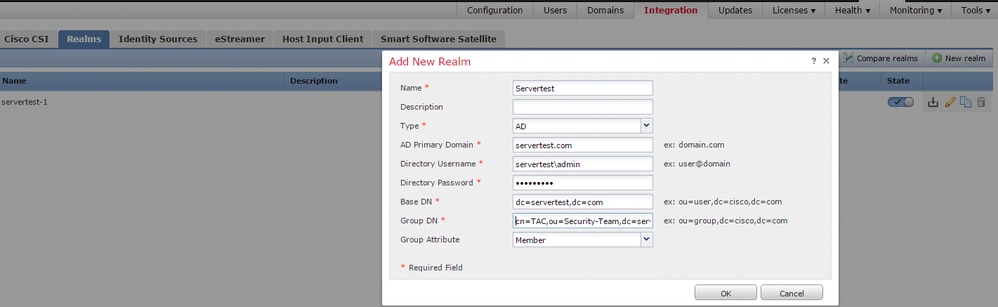

FMC にログインして [System] > [Integration] > [Realm] の順に移動します。[Add New Realm] オプションをクリックします。

名前と説明:レルムを一意に識別するための名前と説明を入力します。

タイプ:AD

ADプライマリドメイン:Active Directoryのドメイン名

ディレクトリユーザ名:<username>

ディレクトリパスワード:<password>

ベースDN:システムがLDAPデータベースの検索を開始するドメインまたは特定のOU DN

グループDN:グループDN

グループ属性:メンバー

次の記事は、ベース DN およびグループ DN の値を決めるのに役立ちます。

Active Directory LDAP オブジェクトの属性の特定

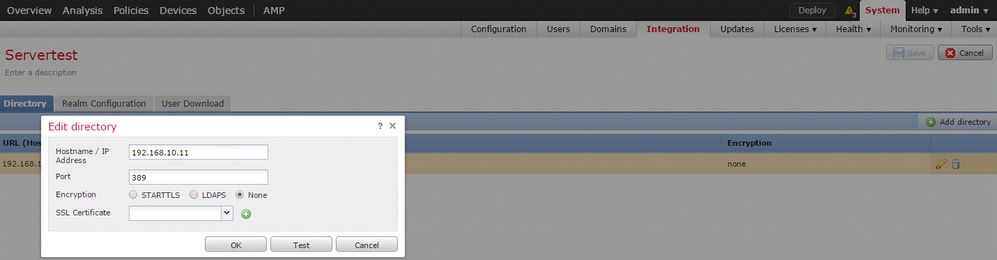

手順 3.2 ディレクトリ サーバの追加

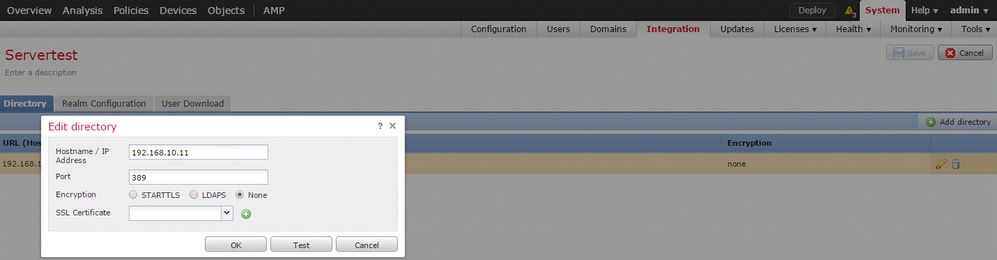

Addボタンをクリックして次のステップに進み、Add directoryオプションをクリックします。

Hostname/IP Address:ADサーバのIPアドレス/ホスト名を設定します。

ポート: 389(Active Directory LDAPポート番号)

暗号化/SSL証明書: (オプション)FMCとADサーバ間の接続を暗号化するには、

記事:SSL/TLS経由でMicrosoft AD認証を行うためのFireSIGHTシステム上の認証オブジェクトの検証。

FMC が AD サーバに接続できるかどうかを確認するには、[Test] ボタンをクリックします。

手順 3.3 レルム設定の変更

AD サーバの統合設定を確認したり AD の設定を変更したりするには、[Realm Configuration] に移動します。

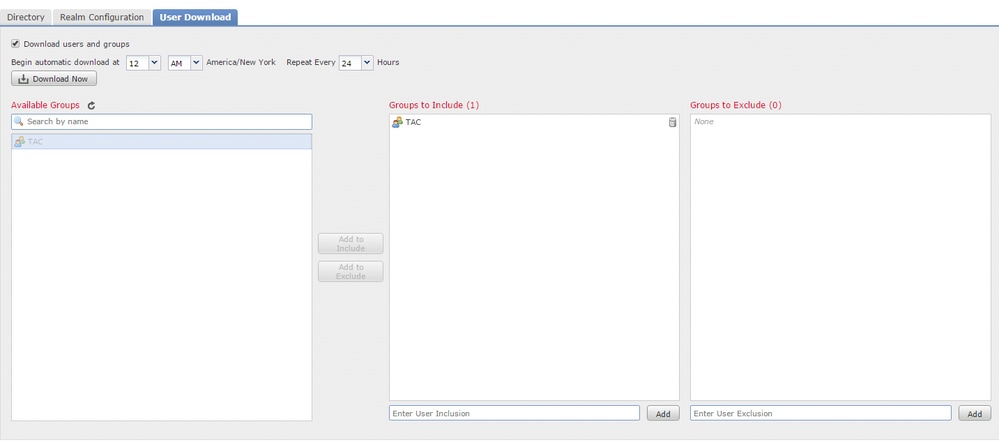

手順3.4ユーザデータベースのダウンロード

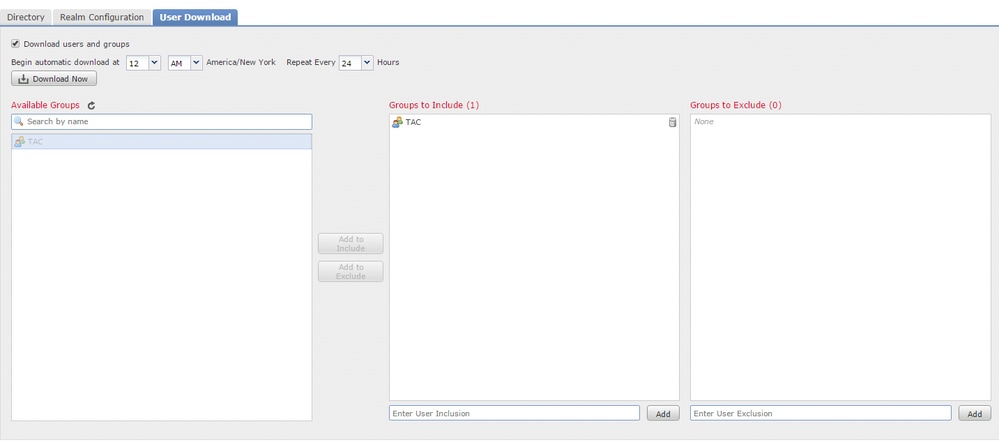

AD サーバからユーザ データベースを取得するために、[User Download] オプションに移動します。

[Download users and groups] チェックボックスをオンにしてダウンロードを有効にし、ユーザ データベースをダウンロードするために FMC が AD に接続する頻度を時間間隔で定義します。

認証を設定するグループを選択し、[include] オプションに追加します。

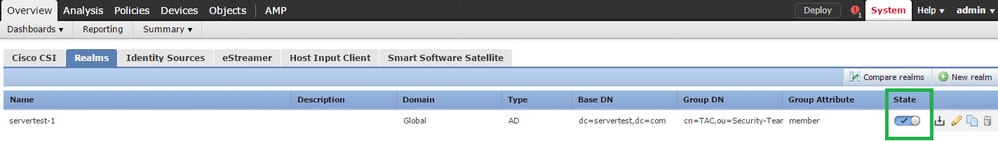

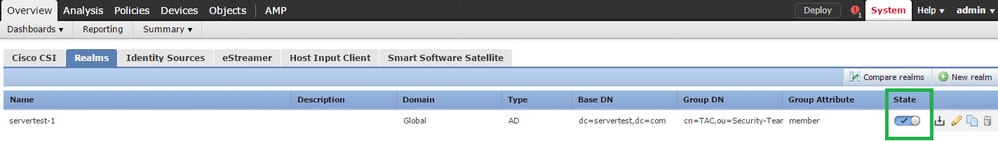

図に示すように、AD の状態を有効にします。

ステップ 4:

アイデンティティ ポリシーはユーザ認証を実行します。ユーザが認証されないと、ネットワーク リソースへのアクセスが拒否されます。ポリシーを設定すると、ロールベース アクセス コントロール(RBAC)が組織のネットワークとリソースに適用されます。

手順 4.1 キャプティブ ポータル(アクティブ認証)

アクティブ認証は、ブラウザでユーザ名とパスワードの入力を要求し、ユーザIDを特定して接続を許可します。 ブラウザは、認証ページを使用してユーザを認証するか、NTLM認証を使用してサイレントに認証します。 NTLM は、Web ブラウザを使用して、認証情報を送受信します。アクティブ認証は、さまざまな方式を使用してユーザのアイデンティティを確認します。認証の方式は次のとおりです。

- HTTP Basic:この方法では、ブラウザはユーザクレデンシャルの入力を求めます。

- NTLM:NTLMは、Windowsワークステーションクレデンシャルを使用し、Webブラウザを介してActive Directoryとネゴシエートします。ブラウザで NTLM 認証を有効にする必要があります。ユーザ認証は、クレデンシャルのプロンプトなしで透過的に行われます。ユーザにシングルサインオン環境を提供します。

- HTTPネゴシエート:このタイプでは、システムはNTLMによる認証を試みます。失敗すると、センサーはフォールバック方式としてHTTP Basic認証タイプを使用し、ユーザクレデンシャルの入力を求めるダイアログボックスを表示します。

- HTTP応答ページ:これはHTTP基本タイプに似ていますが、ユーザはHTMLフォームに認証を入力するように求められます。フォームはカスタマイズできます。

各ブラウザにはNTLM認証を有効にする固有の方法があり、そのため、NTLM認証を有効にするにはブラウザのガイドラインに従います。

ルーテッド センサーとクレデンシャルを安全に共有するには、自己署名サーバ証明書または公開署名サーバ証明書をアイデンティティ ポリシーにインストールする必要があります。

Generate a simple self-signed certificate using openSSL -

Step 1. Generate the Private key

openssl genrsa -des3 -out server.key 2048

Step 2. Generate Certificate Signing Request (CSR)

openssl req -new -key server.key -out server.csr

Step 3. Generate the self-signed Certificate.

openssl x509 -req -days 3650 -sha256 -in server.csr -signkey server.key -out server.crt

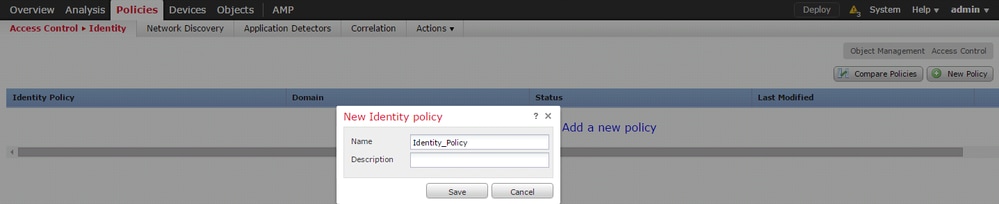

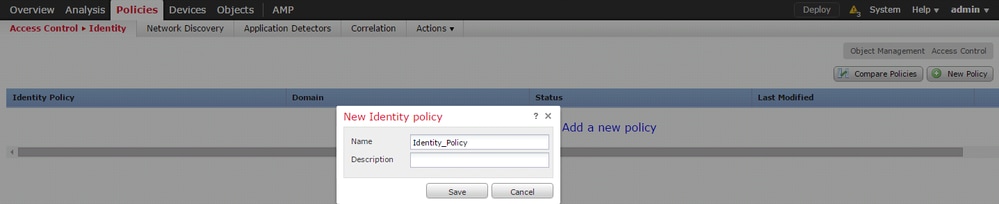

[Policies] > [Access Control] > [Identity] の順に移動します。Add Policyをクリックして、ポリシーに名前を付けて保存します。

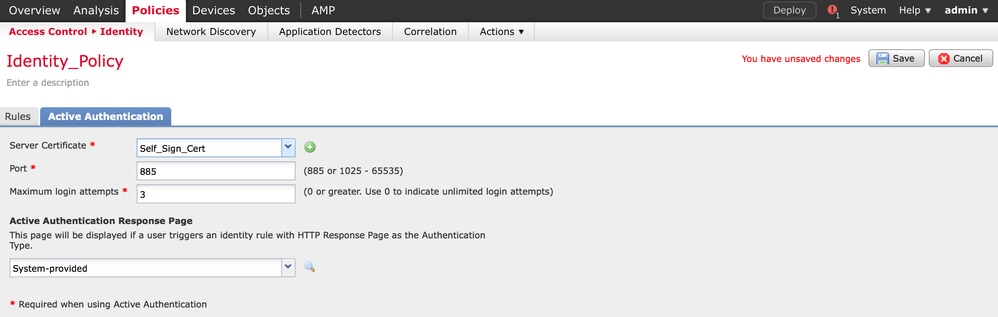

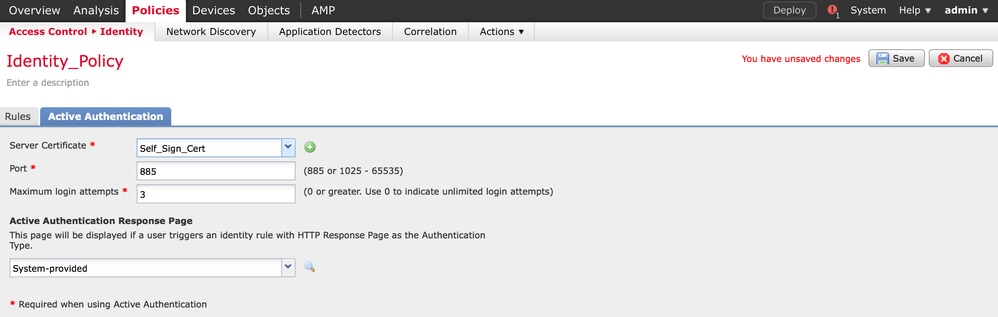

Active Authenticationタブに移動し、Server Certificateオプションでアイコン(+)をクリックし、openSSLを使用して前のステップで生成した証明書と秘密キーをアップロードします。

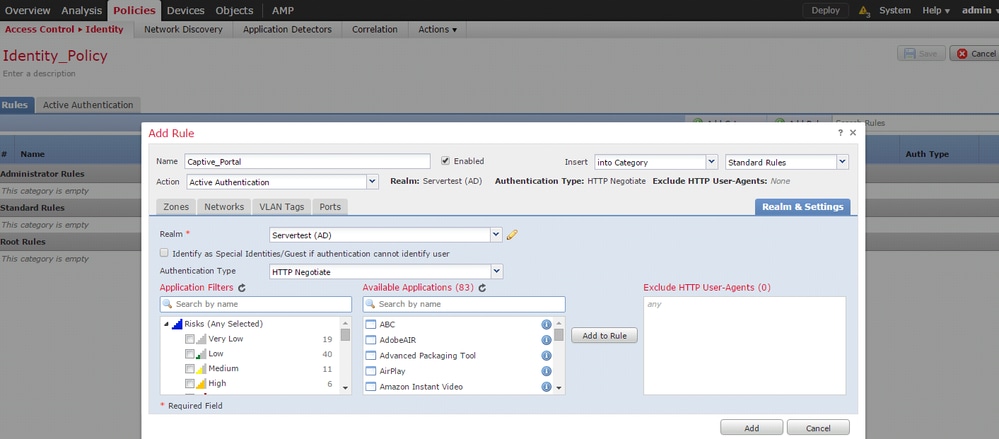

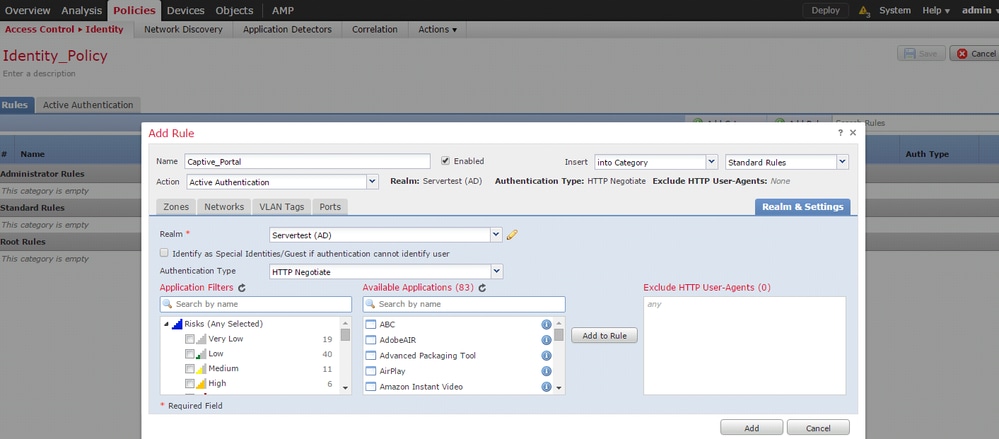

次に、Add ruleボタンをクリックして、ルールに名前を付け、アクションとしてActive Authenticationを選択します。ユーザ認証を有効にする送信元/宛先ゾーンと送信元/宛先ネットワークを定義します。

[Realm] で前の手順で設定したレルムを選択し、環境に適した認証タイプを選択します。

キャプティブ ポータル用の ASA の設定

ASA Firepower モジュールについて、キャプティブ ポータルを設定するために ASA で次のコマンドを設定します。

ASA(config)# captive-portal global port 1055

アイデンティティポリシーのアクティブ認証タブのportオプションで、サーバポートTCP 1055が設定されていることを確認します。

アクティブなルールとそれらのヒット数を確認するには、次のコマンドを実行します。

ASA# show asp table classify domain captive-portal

注:キャプティブポータルコマンドは、ASAバージョン9.5(2)以降で使用できます。

手順 4.2 シングルサインオン(パッシブ認証)

パッシブ認証では、ドメインユーザがログインしてADの認証を行うことができる場合、FirepowerユーザエージェントがADのセキュリティログからユーザとIPのマッピングの詳細をポーリングし、この情報をFirepower Management Center(FMC)と共有します。 FMC はアクセス制御を強化するために、その詳細情報をセンサーに送信します。

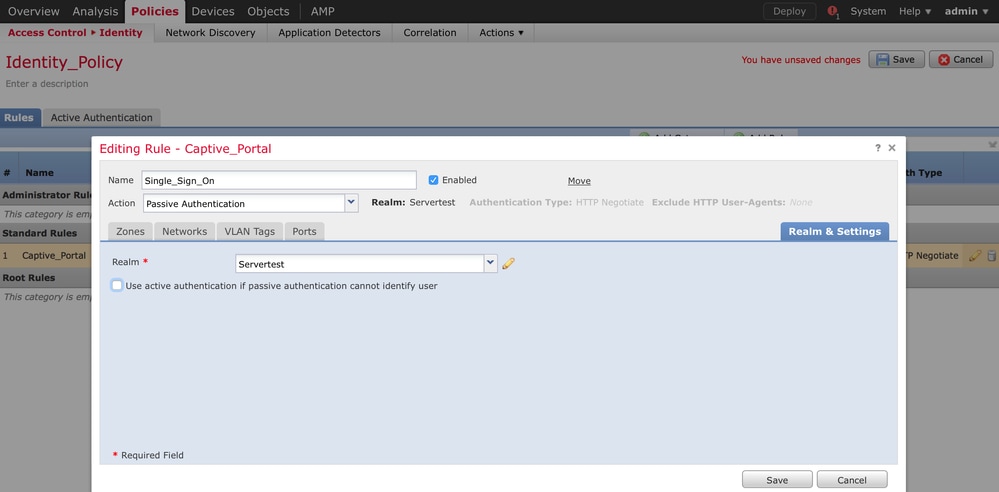

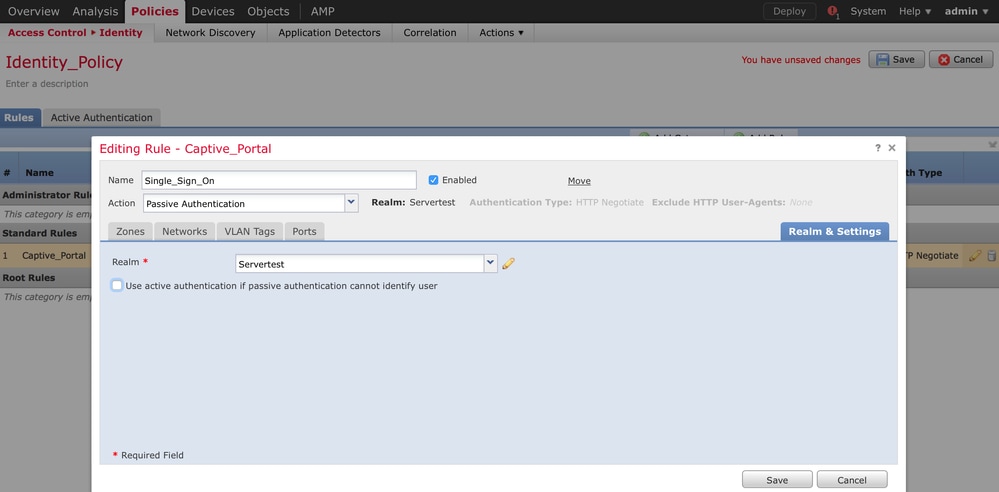

Add ruleボタンをクリックして、ルールに名前を付け、ActionとしてPassive Authenticationを選択します。ユーザ認証を有効にする送信元/宛先ゾーンと送信元/宛先ネットワークを定義します。

次の図に示すように、[Realm] で前の手順で設定したレルムを選択し、環境に適した認証タイプを選択します。

ここでは、フォールバック方式として、パッシブ認証でユーザIDを識別できない場合のアクティブ認証を選択できます。

ステップ 5:

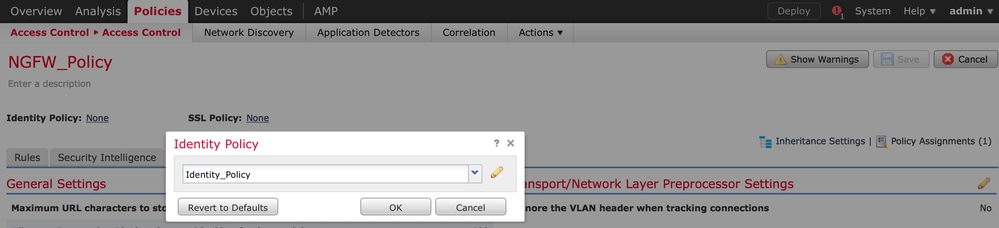

[Policies] > [Access Control] > [Create/Edit a Policy] の順に移動します。

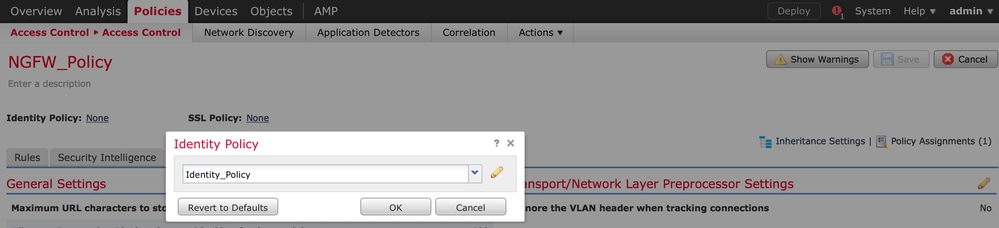

Identity Policy(左上隅)をクリックし、前の手順で設定したIdentify Policyを選択し、次の図に示すようにOKボタンをクリックします。

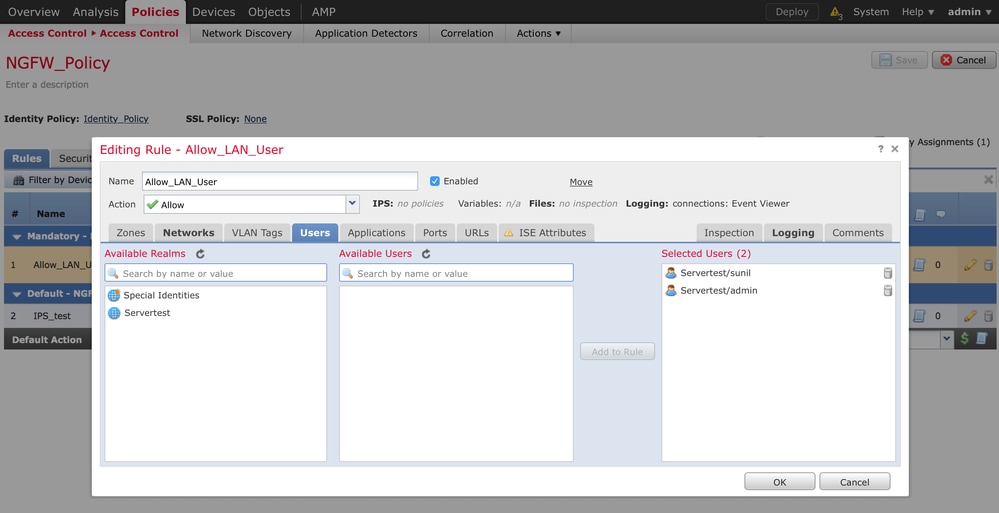

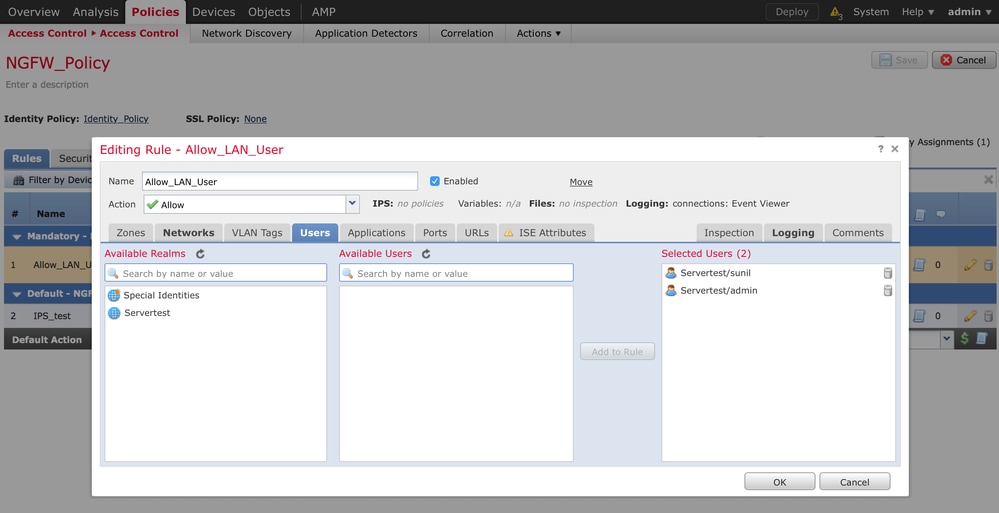

Add ruleボタンをクリックして、新しいルールを追加します。Usersに移動し、次の図に示すように、アクセスコントロールルールが適用されるユーザを選択します。OKをクリックした後、Saveをクリックして変更を保存します。

手順 6:

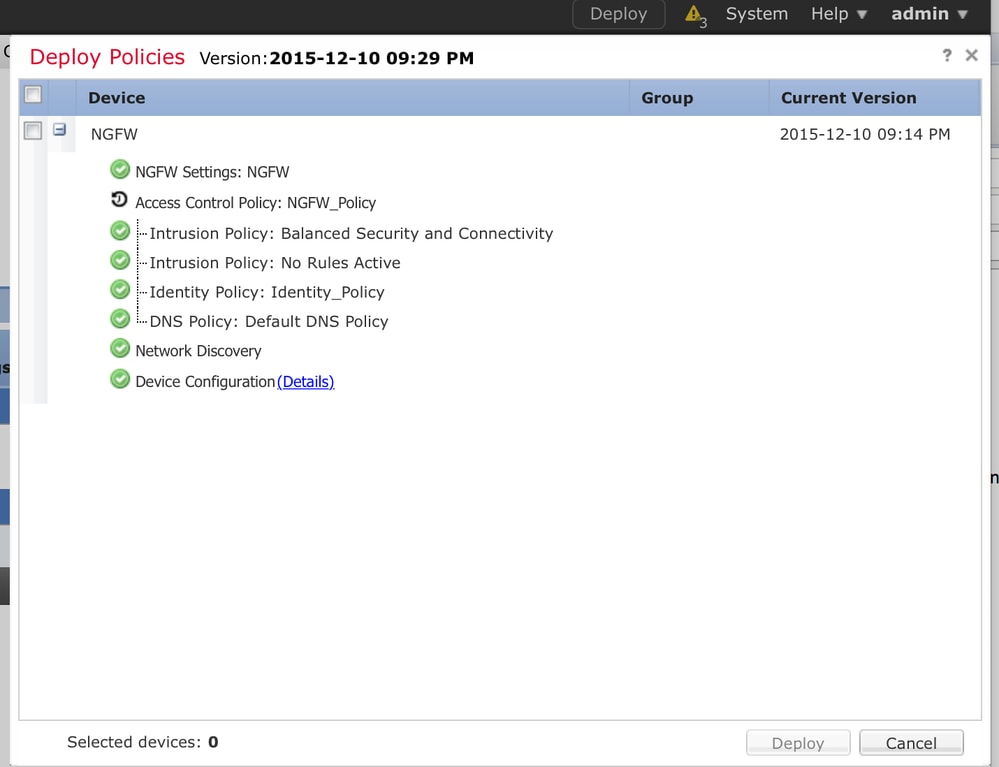

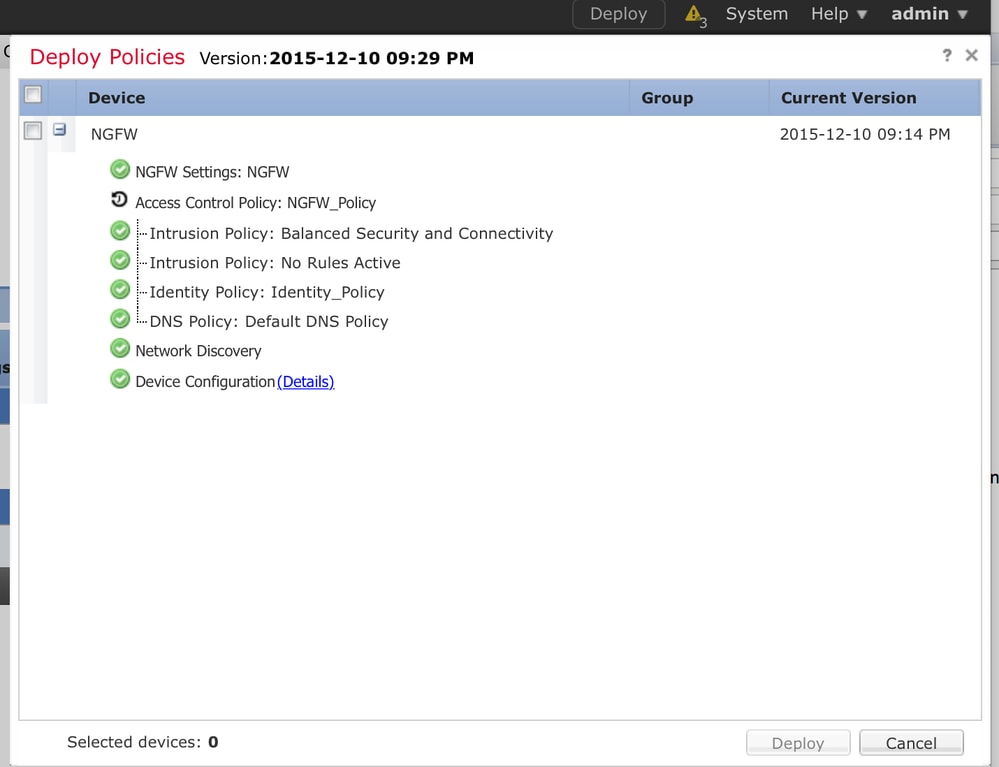

Deployオプションに移動します。Deviceを選択し、Deployオプションをクリックして、設定の変更をセンサーに適用します。[Message Center] アイコン([Deploy] オプションと [System] オプションの間のアイコン)によってポリシーの展開をモニタし、ポリシーが正常に適用されたことを確認します(次の図を参照)。

手順 7: ユーザ モニタするイベントと接続のイベント

現在、アクティブなユーザセッションはAnalysis > Users > Usersセクションで利用できます。

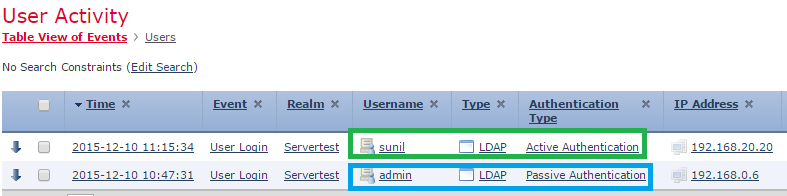

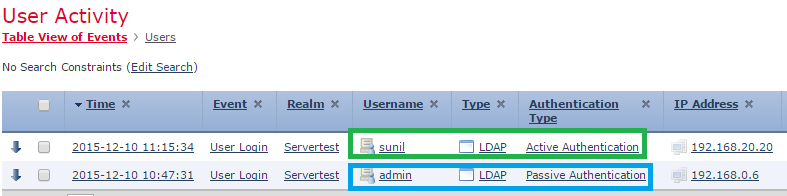

ユーザアクティビティのモニタリングは、ユーザに関連付けられているIPアドレスの確認や、アクティブ認証またはパッシブ認証によるユーザの検出方法に役立ちます(分析>ユーザ>ユーザアクティビティ)。

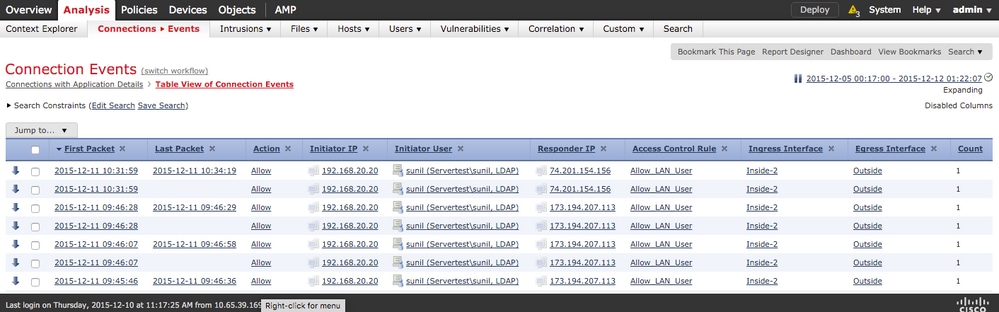

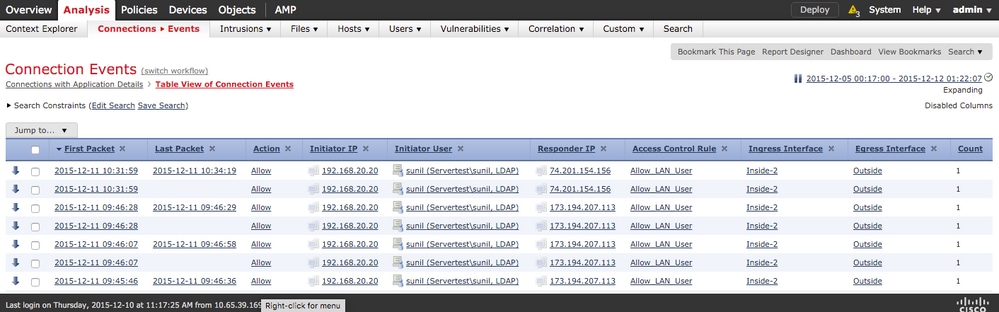

Analysis > Connections > Eventsの順に移動し、ユーザが使用するトラフィックのタイプを監視します。

検証とトラブルシューティング

[Analysis] > [Users] に移動し、トラフィック フローに関連付けられているユーザ認証、認証の種類、ユーザ IP マッピング、アクセス ルールを確認します。

FMC とユーザ エージェントの間の接続の確認(パッシブ認証)

ユーザ エージェントからユーザ アクティビティ ログ データを受信するために、Firepower Management Center(FMC)は TCP ポート 3306 を使用します。

FMC のサービス ステータスを確認するには、FMC で次のコマンドを使用します。

admin@firepower:~$ netstat -tan | grep 3306

ユーザ エージェントとの接続を確認するには、FMC でパケット キャプチャを実行します。

admin@firepower:~$ sudo tcpdump -i eth0 -n port 3306

Analysis > Users > User Activityの順に移動し、FMCがユーザエージェントからユーザログインの詳細を受信するかどうかを確認します。

FMC と Active Directory の間の接続の確認

FMCはTCPポート389を使用して、ユーザデータベースを Active Directory.

Active Directory との接続を確認するには、FMC でパケット キャプチャを実行します。

admin@firepower:~$ sudo tcpdump -i eth0 -n port 389

FMCレルムの設定で使用されているユーザクレデンシャルに、ADユーザデータベースを取得するための十分な権限があることを確認します。

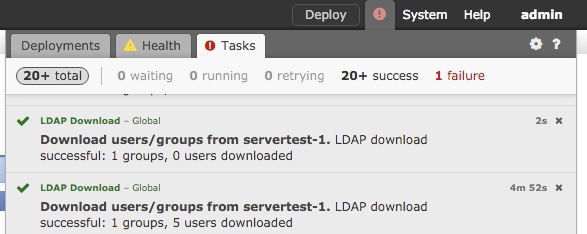

FMCレルムの設定を確認し、ユーザ/グループがダウンロードされること、およびユーザセッションタイムアウトが正しく設定されていることを確認します。

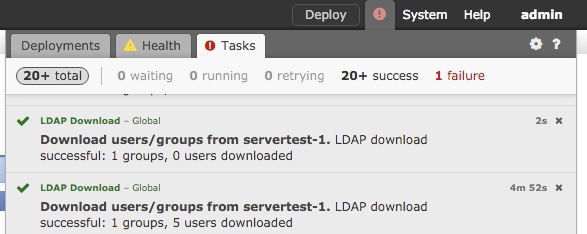

[Message Center] > [Tasks] に移動して、次の図に示すように、ユーザまたはグループのダウンロードのタスクが正常に完了していることを確認します。

Firepower センサーとエンド システムの間の接続の確認(アクティブ認証)

アクティブ認証について、証明書とポートが FMC のアイデンティティ ポリシーで正しく設定されていることを確認します。デフォルトでは、Firepower センサーは、TCP ポート 885 でアクティブ認証をリッスンします。

ポリシー設定とポリシー展開の確認

[Identity Policy] で [Realm]、[Authentication type]、[User agent]、[Action] の各フィールドが正しく設定されていることを確認します。

アイデンティティ ポリシーがアクセス コントロール ポリシーと正しく関連付けられていることを確認します。

[Message Center] > [Tasks] に移動して、ポリシーの展開が正常に完了したことを確認します。

イベントログの分析

接続イベントおよびユーザ アクティビティ イベントは、ユーザ ログインが正常であるかどうかを診断するために使用できます。これらのイベントは、

どのアクセスコントロールルールがフローに適用されているかも確認できます。

[Analysis] > [User] に移動して、ユーザ イベント ログをチェックします。

[Analysis] > [Connection Events] に移動して、接続イベントをチェックします。

関連情報

フィードバック

フィードバック