はじめに

シスコでは、Advanced Malware Protection(AMP)テクノロジーの脅威インテリジェンスの向上と拡張に常に努めています。ただし、AMPソリューションがアラートをトリガーしなかったり、誤ってアラートをトリガーしたりした場合は、環境にこれ以上の影響を与えないようにするために、何らかの措置を講じることができます。このドキュメントでは、これらのアクション項目に関するガイドラインを示します。

説明

即時の処置

AMPソリューションがネットワークを脅威から保護していないと考えられる場合は、直ちに次の措置を講じてください。

- 疑わしいマシンをネットワークの他の部分から分離します。これには、マシンの電源を切ったり、ネットワークから物理的に切断したりすることが含まれます。

- マシンが感染している可能性がある時刻、疑わしいマシンでのユーザアクティビティなど、感染に関する重要な情報を書き留めます。

警告:装置を拭き取ったり、イメージを再適用したりしないでください。フォレンジック調査やトラブルシューティングプロセスで問題のソフトウェアやファイルを見つける可能性を排除します。

分析

- デバイストラジェクトリ(感染経路追跡)機能を使用して、独自の調査を開始します。Device Trajectoryには、約900万件の最新のファイルイベントを保存できます。エンドポイント向けAMPデバイスのトラジェクトリーは、感染の原因となったファイルやプロセスを追跡するのに非常に便利です。

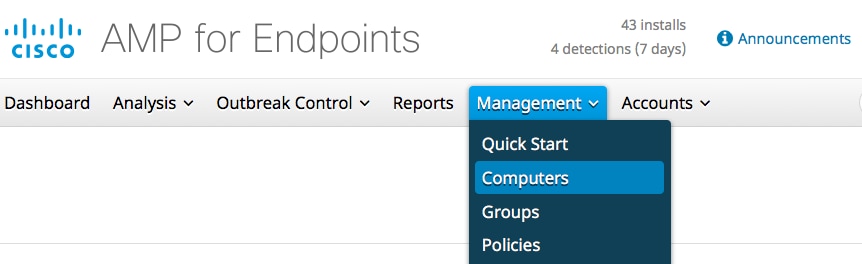

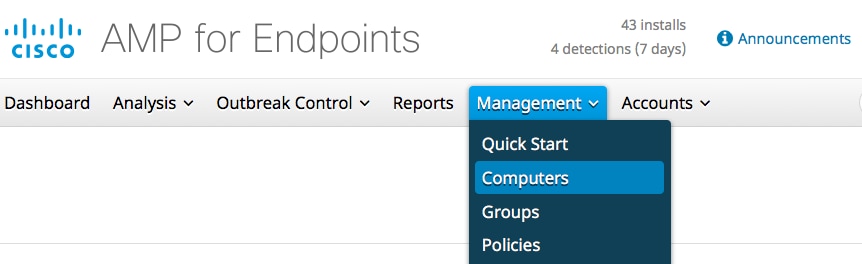

ダッシュボードで、Management > Computersの順に移動します。

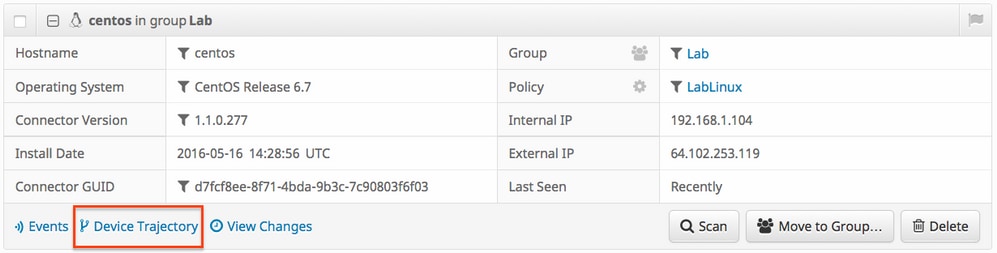

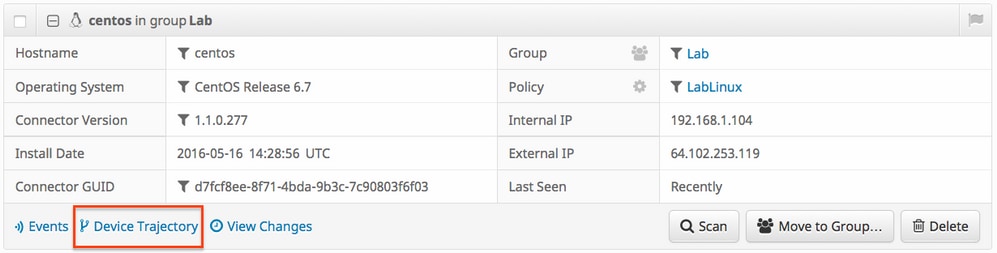

疑わしいマシンを見つけて、そのマシンのレコードを展開します。Device Trajectoryオプションをクリックします。

-

疑わしいファイルまたはハッシュが見つかった場合は、カスタム検出リストに追加します。エンドポイント用AMPは、カスタム検出リストを使用して、ファイルまたはハッシュを悪意があるものとして扱うことができます。これは、さらなる影響を防ぐための応急処置を提供する優れた方法です。

シスコによる分析

- 疑わしいサンプルを動的な分析のために送信します。 ダッシュボードの「解析」 > 「ファイル解析」から手動でサブミットできます。エンドポイント用AMPには、Threat Gridからファイルの動作のレポートを生成する動的分析機能が含まれています。また、リサーチチームによる追加の分析が必要な場合に備えて、このファイルをシスコに提供できるという利点もあります。

-

ネットワークで誤検出または誤検出が疑われる場合は、AMP製品でカスタムブラックリストまたはホワイトリスト機能を利用することをお勧めします。Cisco Technical Assistance Center(TAC)に問い合わせる際には、分析のために次の情報を提供してください。

- ファイルのSHA256ハッシュ。

- 可能な場合は、ファイルのコピー。

- ファイルの作成元や環境内にファイルが存在する必要がある理由などの情報。

- これが偽陽性または偽陰性であると思われる理由を説明します。

- 脅威の軽減や環境のトリアージの実行のサポートが必要な場合は、アクションプランの作成、感染したマシンの調査、およびアクティブなアウトブレイクを軽減するための高度なツールや機能の活用を専門とするCisco Talos Incident Response(CTIR)チームと連携する必要があります。

注:Cisco Technical Assistance Center(TAC)は、このタイプのエンゲージメントではサポートを提供しません。

こちらからCTIRに接続できます。お客様の組織にシスコのインシデント対応サービスの保持者が存在しない限り、このサービスは60,000ドルから開始される有料サービスです。契約を締結すると、サービスに関する追加情報を提供し、インシデントのケースをオープンします。また、プロセスに関する追加ガイダンスを提供できるよう、シスコアカウントマネージャにフォローアップを依頼することを推奨します。

関連記事

フィードバック

フィードバック