FTDでのリモートアクセスVPNのためのAnyConnectモジュールの設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

概要

このドキュメントでは、Firepower Management Center(FMC)によってFirepower Device Manager(FDM)で管理されるFirepower Threat Defense(FTD)に事前に存在するリモートアクセスVPN(RA VPN)のAnyConnectモジュールを設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- RA VPNの動作に関する基本的な知識。

- FMC/FDMを介したナビゲーションの理解

- REST APIおよびFDM Rest APIエクスプローラの基礎知識。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアのバージョンに基づいています。

- Cisco Firepower Management Center(FMC)バージョン6.7.0

- Cisco Firepower Threat Defense(FTD)バージョン6.7.0

- Cisco Firepower Device Manager(FDM)バージョン6.7.0

- 4.9.0086を実行するCisco AnyConnectセキュアモビリティクライアント

- Postmanまたはその他のAPI開発ツール

注:FMC/FDMには内蔵のプロファイルエディタはありません。プロファイルの作成にはAnyConnect Profile Editor for Windowsを使用する必要があります。

注:このドキュメントの情報は、特定のラボ環境のデバイスから作成されたものです。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。ネットワークが稼働中の場合は、設定変更による潜在的な影響について理解しておいてください。

背景説明

Cisco AnyConnectセキュアモビリティクライアントは、VPNクライアントとしてのサポートに限定されるものではなく、モジュールとして統合できるその他の多くのオプションがあります。Anyconnectでは、次のモジュールがサポートされています(WS-X6433)。

- Start Before Login(SBL):このモジュールを使用すると、ユーザはWindowsにログインする前に企業へのVPN接続を確立できます。

- Diagnostic and Reporting Tool(DART):このモジュールは、AnyConnectのインストールと接続に関する診断とレポートの両方を実行するために使用されます。DARTは、分析のためにログ、ステータス、診断情報を組み立てることで機能します。

- Advanced Malware Protection(AMP):このモジュールは、さまざまな脅威を検出、防止、および対応する、クラウド提供の次世代ソリューションを提供します。

- ISEポスチャス: Cisco Identity Services Engine(ISE)は、次世代のアイデンティティおよびアクセスコントロールポリシーを提供します。このモジュールは、ホストに現在インストールされているオペレーティングシステム(OS)、アンチウイルス、アンチスパイウェアなどを識別する機能を提供します。この情報は、ホストがネットワークに接続できるかどうかを決定するポリシーとともに使用されます。

- Network Visibility Module:ネットワーク可視性モジュールは、エンドポイントアプリケーションの使用状況を監視して、潜在的な動作の異常を検出し、より詳細な情報に基づいたネットワーク設計の決定を行います。

- Umbrella:Cisco Umbrella Roamingは、企業ネットワーク外のデバイスを保護する、クラウド配信のセキュリティサービスです。

- Webセキュリティ:Cisco Talosを搭載したCisco Webセキュリティアプライアンス(WSA)は、危険なサイトを自動的にブロックし、未知のサイトをテストすることで、エンドポイントを保護します。

- Network Access Manager:Network Access Managerは、ポリシーに従ってセキュアなレイヤ2ネットワークを提供します。最適なレイヤ2アクセスネットワークを検出して選択し、有線ネットワークとワイヤレスネットワークの両方にアクセスするためのデバイス認証を実行します。

- フィードバック:このモジュールは、情報を収集し、定期的にサーバに送信します。製品チームがAnyConnectの品質、信頼性、パフォーマンス、およびユーザエクスペリエンスを向上するのに役立ちます。

Firepower 6.7では、FMC UIとFTD Device REST APIのサポートが追加され、前述のすべてのAnyConnectモジュールのシームレスな導入が可能になります。

次の表に、プロファイルの拡張機能と関連付けられた エンドポイント機能を正常に導入するために必要なモジュールタイプ。

| プロファイル拡張 | モジュールタイプ |

| .fsp | フィードバック |

| .aspまたは.xml | AMP_ENABLER |

|

.sipまたは.xml

|

ISE_POSTURE |

|

.nvmspまたは.xml

|

NETWORK_VISIBILITY |

|

.nspまたは.xml

|

NETWORK_ACCESS_MANAGER |

|

.jsonまたは.xml

|

傘 |

|

.wspまたは.xml

|

WEB_SECURITY |

注: DARTおよびSBLモジュールにはプロファイルは必要ありません。

注:この機能を使用するために追加のライセンスは必要ありません。

コンフィギュレーション

Firepower Management Center(FMC)の設定

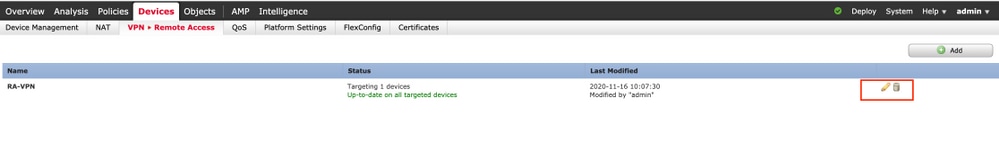

ステップ 1: [Device] > [VPN] > [Remote Access]に移動し、RA VPN設定の[Edit]をクリックします。

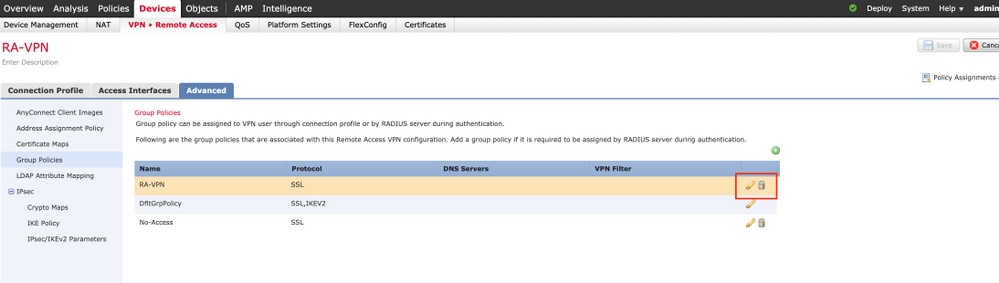

ステップ 2: 次の図に示すように、[Advanced] > [Group Policies]に移動し、該当するグループポリシーの[Edit]をクリックします。

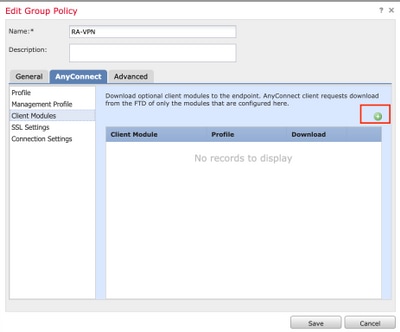

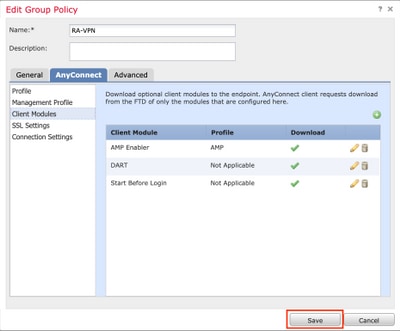

ステップ 3: [AnyConnect] > [Client Modules]に移動し、[+]をクリックしてモジュールを追加します(次の図を参照)。

デモンストレーション用に、AMP、DART、およびSBLモジュールの導入を示します。

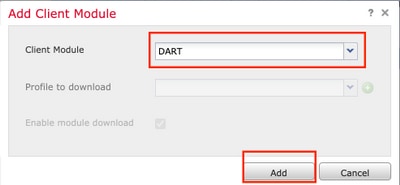

ステップ 4: DARTモジュールを選択し、次の図に示すように[Add]をクリックします。

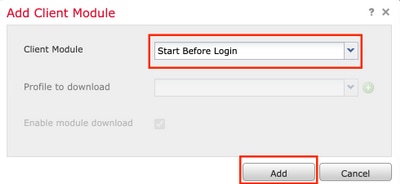

ステップ 5: +をクリックして別のモジュールを追加し、次の図に示すように[Start Before Login]モジュールを選択します。

注:この手順では、SBLモジュールをダウンロードできます。SBLは、anyconnectクライアントプロファイルで有効にする必要があります。これは、グループポリシーの[AnyConnect > Profile]に移動する際にアップロードされます。

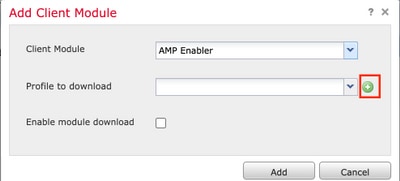

手順 6: +をクリックして別のモジュールを追加し、[AMP Enabler]を選択します。 次の図に示すように、[+]をクリックして[Add a Client Profile]を追加します。

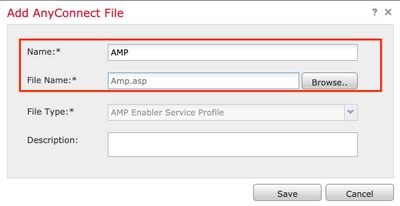

プロファイルの名前を入力し、AMPプロファイルをアップロードします。次の図に示すように、[Save]をクリックします。

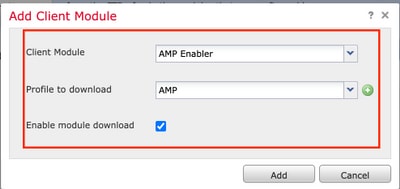

前の手順で作成したプロファイルを選択し、次の図に示すように[Enable Module download]チェックボックスをクリックします。

手順 7: 必要なすべてのモジュールが追加されたら、[Save]をクリックします。

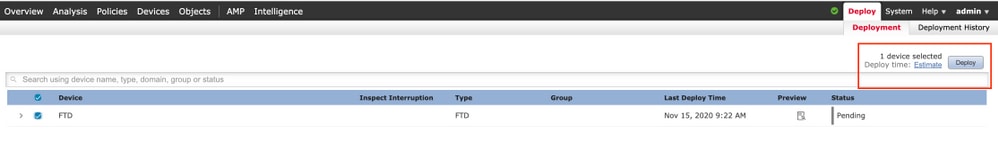

ステップ8:[Deploy] > [Deployment]に移動し、FTDに構成を導入します。

Firepower Device Manager(FDM)の設定

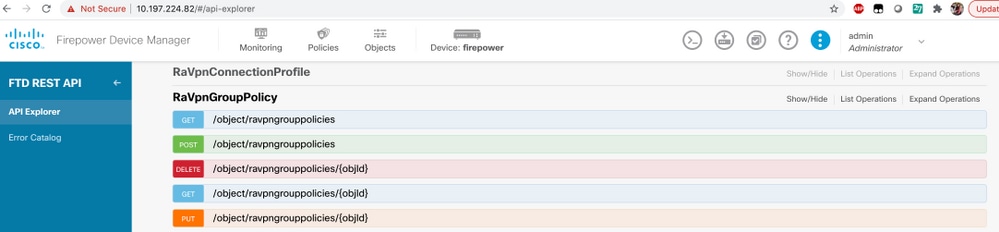

ステップ1:ブラウザウィンドウでFTDのAPI Explorerを起動します。

tohttps://<FTD Management IP>/api-explorerに移動します。

これには、FTDで使用可能なAPIのリスト全体が含まれます。これは、FDMでサポートされている複数のGET/POST/PUT/DELETE要求を含む主機能に基づいて分割されます。

RaVpnGroupPolicyは使用されるAPIです。

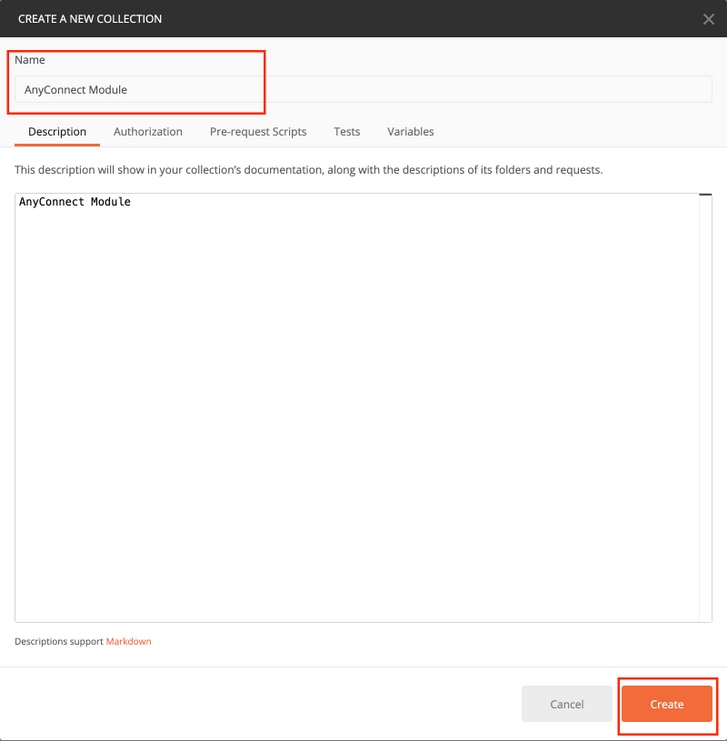

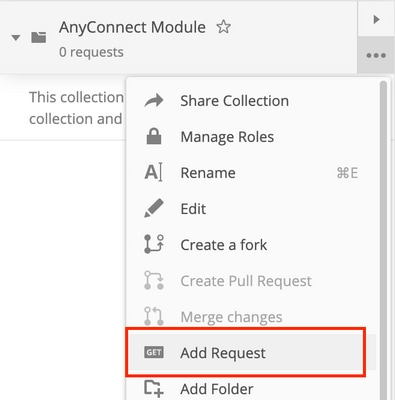

ステップ 2: AnyConnectモジュールのPostmanコレクションを追加します。コレクションの名前を指定します。[作成]をクリックします。

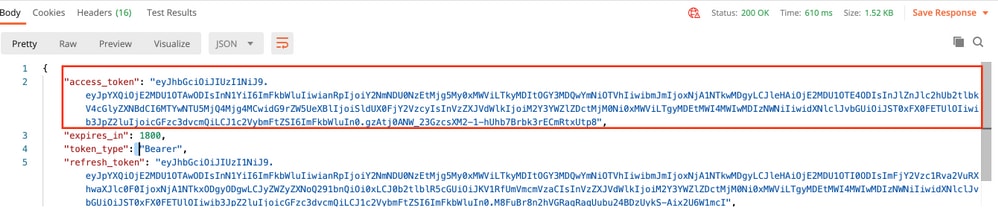

ステップ 3: 新しい要求の追加 AUTH トークンを取得してPOST/GET/PUT要求を認可するために、FTDへのログインPOST要求を作成します。[Save] をクリックします。

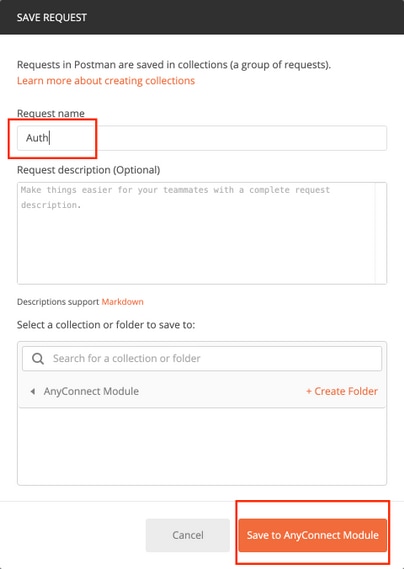

POSTリクエストの本文には、次の情報が含まれている必要があります。

| Type | raw - JSON(アプリケーション/json) |

| grant_type | password |

| username | FTDにログインするための管理者ユーザ名 |

| password | 管理者ユーザーアカウントに関連付けられているパスワード |

POST要求:https://<FTD管理IP>/api/fdm/latest/fdm/token

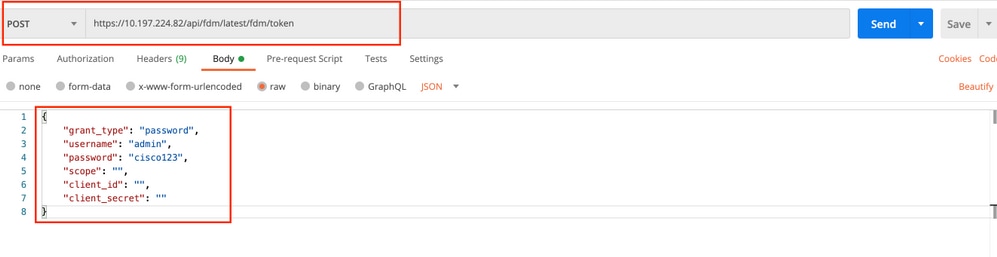

応答の本文には、FTDとの間でPUT/GET/POST要求を送信するために使用されるアクセストークンが含まれています。

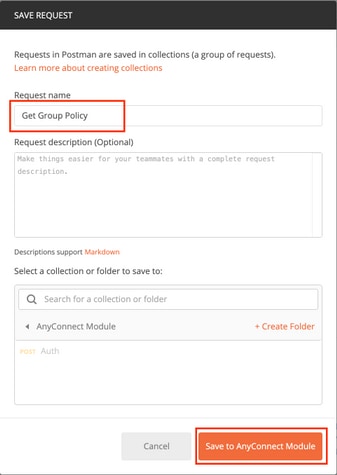

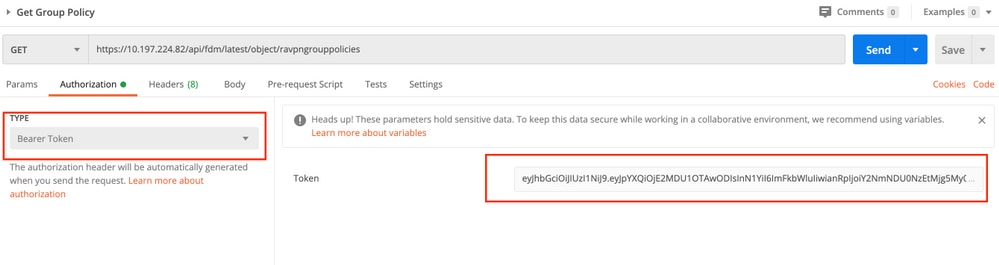

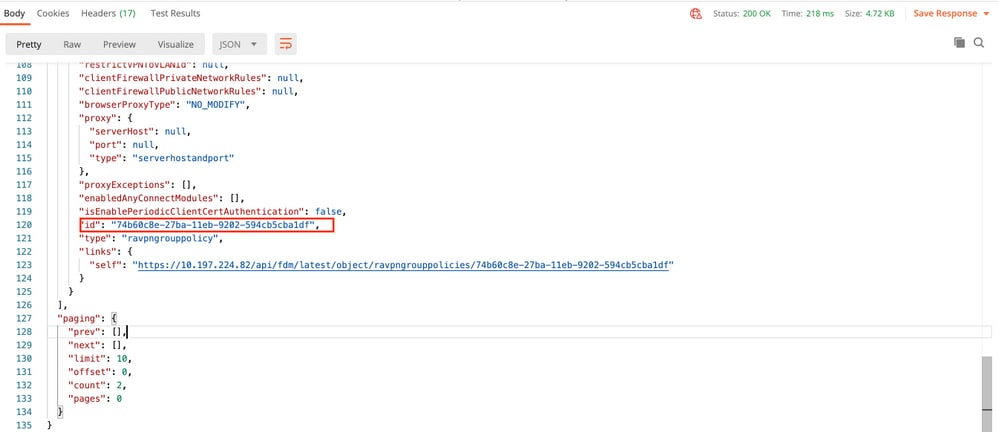

ステップ 4: 既存のグループポリシーの詳細を取得するGet Group Policyrequestを作成します。次の図に示すように、[保存]をクリックします。

以降のすべてのGET/POST要求に対して、[Authorization]タブに次の情報が含まれている必要があります。

| Type | ベアラトークン |

| トークン | Auth POST要求を実行して受信したアクセストークン |

GET REQUEST:https://<FTD Management IP>/api/fdm/latest/object/ravpngrouppolicies

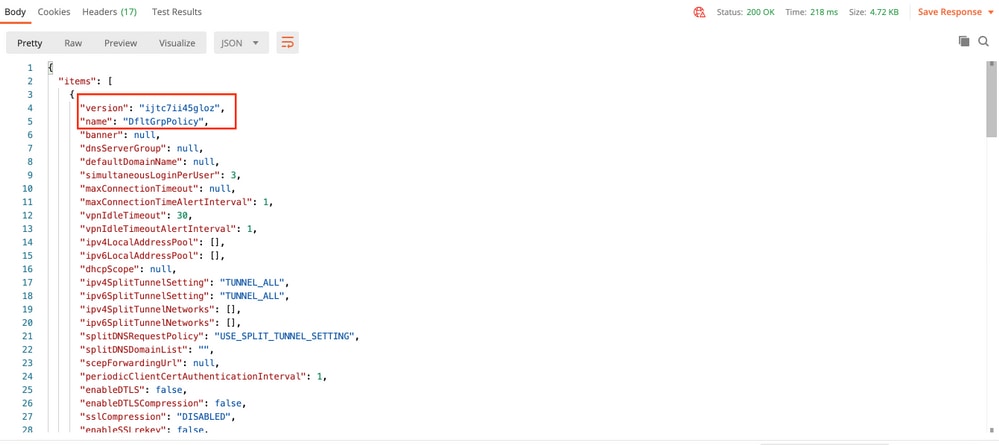

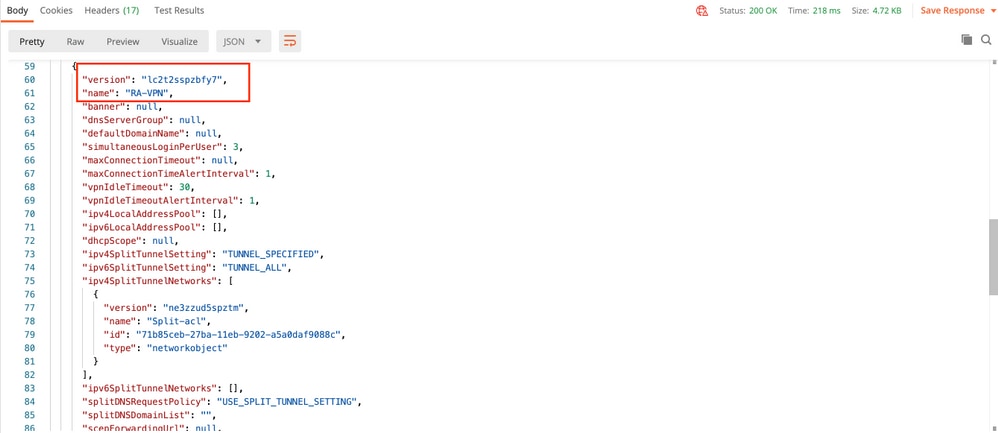

応答の本文には、デバイスに設定されているすべてのグループポリシーが表示されます。特定のグループポリシーを更新するためにグループポリシーのIDが使用されます。

デモンストレーション用に、AMP、DART、およびSBLモジュールの導入を示します。

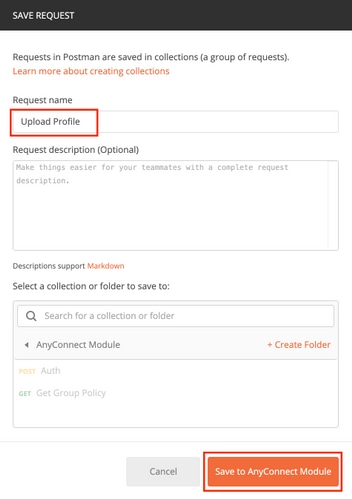

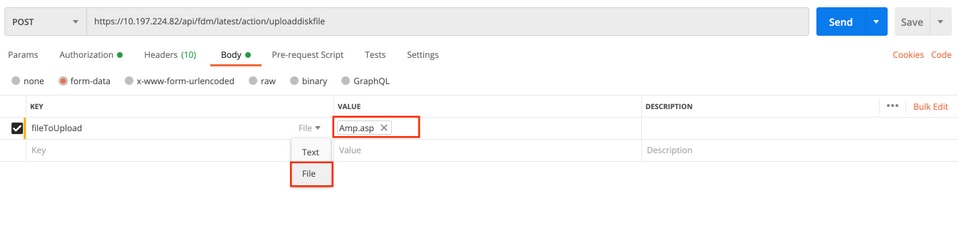

ステップ5:プロファイルのアップロード要求を作成します。このステップは、プロファイルを必要とするモジュールにのみ必要です。filetoUploadセクションでプロファイルをアップロードしてください。[Save] をクリックします。

POST REQUEST:https://<FTD Management IP>/api/fdm/latest/action/uploaddiskfile

要求の本文には、フォームデータ形式で本文に追加されたプロファイルファイルが含まれている必要があります。プロファイルは、AnyConnect Profile Editor for Windowsを使用して作成する必要があります

キーの種類はFileforetoUploadである必要があります。

応答の本文には、関連するモジュールのプロファイルを参照するために使用されるid/ファイル名が示されます。

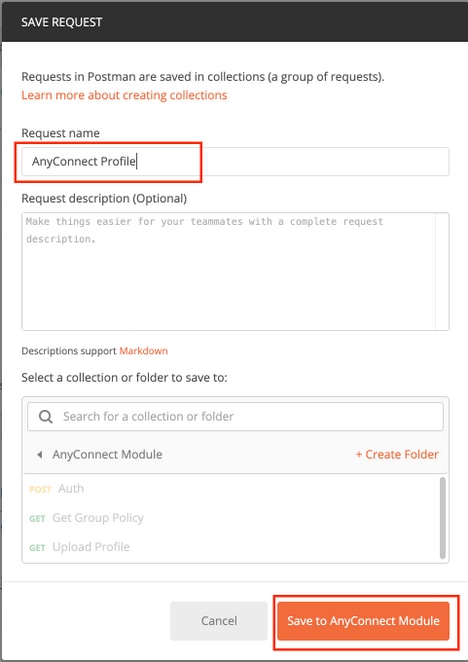

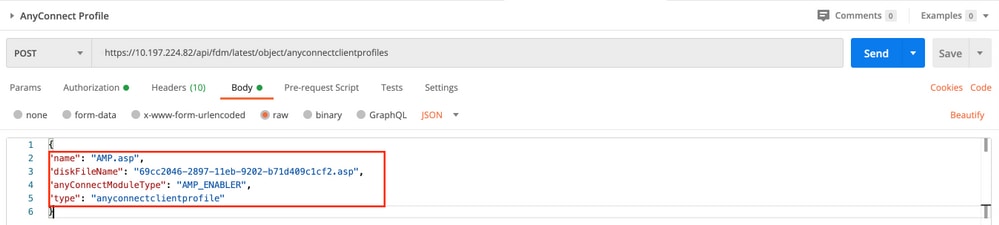

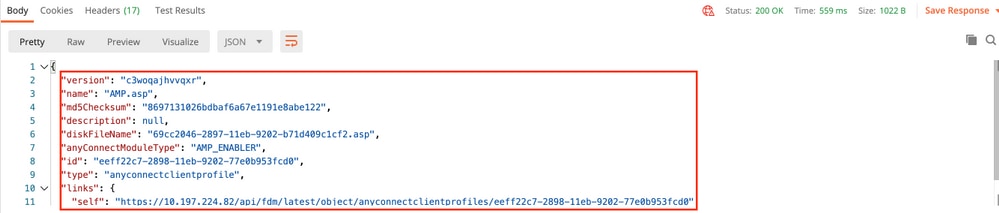

ステップ6:AnyConnectプロファイルを更新する要求を作成します。このステップは、プロファイルを必要とするモジュールでのみ必要です。次の図に示すように[Save]をクリックします。

POST REQUEST: https://<FDM IP>/api/fdm/latest/object/anyconnect clientprofiles

要求の本文には、次の情報が含まれています。

| name | ファイルを呼び出す論理名 |

| diskFileName | アップロードプロファイルのPOST応答で受信したfileNameと一致する必要があります |

| anyConnectModuleType | モジュールタイプテーブルに示されている適切なモジュールに一致する方法 |

| 種類 | anyconnectクライアントプロファイル |

応答の本文は、プロファイルがデバイスにプッシュされる準備ができていることを示しています。応答で受信した名前、バージョン、ID、およびタイプは、プロファイルをグループポリシーにバインドするために次の手順で使用します。

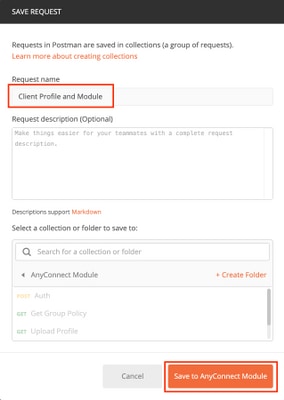

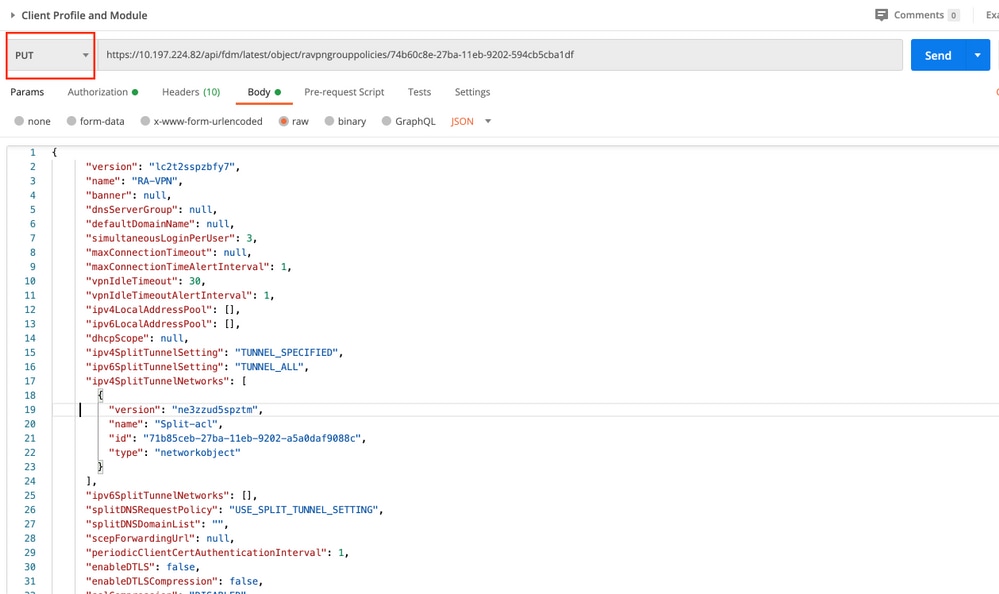

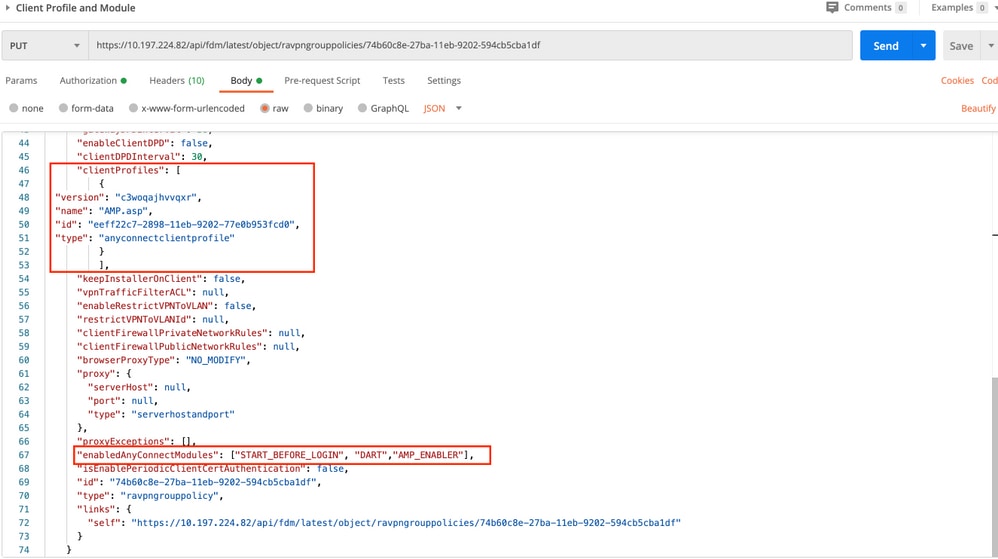

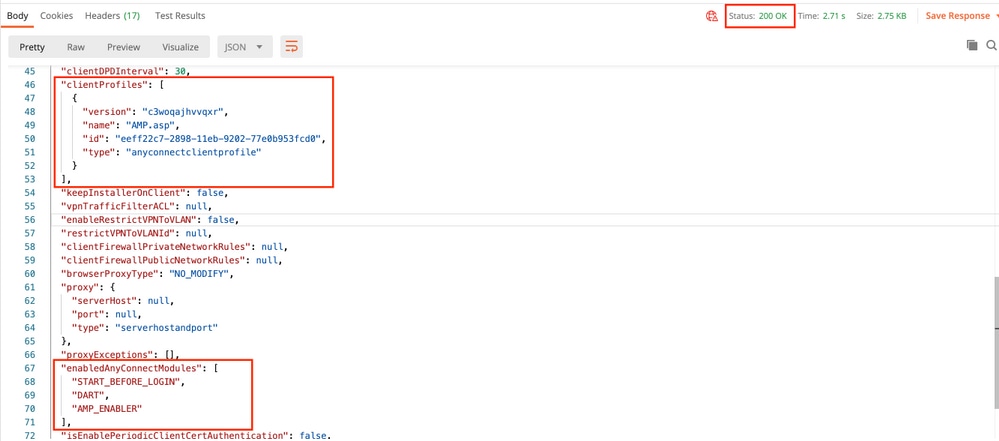

ステップ6:既存のグループポリシーにクライアントプロファイルとモジュールを追加するPUT要求を作成します。次の図に示すように、[Save]をクリックします。

PUT REQUEST:https://<FDM IP>/api/fdm/latest/object/ravpngrouppolicies/{objId}

ObjIdは、ステップ4で取得したIDです。ステップ4で取得した関連するグループポリシーの内容を要求の本文にコピーし、次の情報を追加します。

クライアントプロファイル

前のステップで受信したプロファイルの名前、バージョン、ID、およびタイプ。

クライアントモジュール

有効にする必要があるモジュールの名前は、モジュールテーブルに指定されているとまったく同じにする必要があります。

応答の本文は、プロファイルとモジュールがグループポリシーに正常にバインドされたことを示しています。

注:この手順では、SBLモジュールをダウンロードできます。SBLは、anyconnectクライアントプロファイルで有効にする必要があります。このプロファイルは、[Devices] > [Remote Access VPN ] > [Group Policies] > [Edit Group Policy] > [General] > [AnyConnect Client Profile]に移動してアップロードできます。

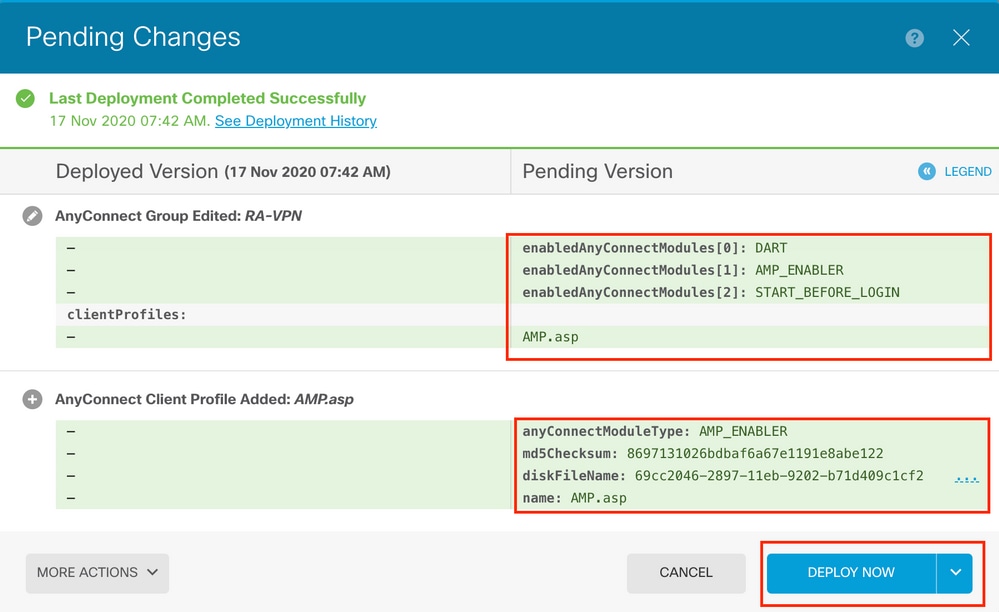

ステップ7:FDMを使用してデバイスに構成を配置します。保留中の変更は、プッシュされるクライアントプロファイルとモジュールを示します。

導入が成功した後にFTD CLIにプッシュされる設定:

!--- RA VPN Configuration ---!

webvpn

enable outside

anyconnect image disk0:/anyconnpkgs/anyconnect-win-4.9.00086-webdeploy-k9.pkg 2

anyconnect profiles AMP.asp disk0:/anyconncprofs/AMP.asp

anyconnect profiles defaultClientProfile disk0:/anyconncprofs/defaultClientProfile.xml

anyconnect enable

tunnel-group-list enable

!--- Group Policy Configuration ---!

group-policy RA-VPN internal

group-policy RA-VPN attributes

webvpn

anyconnect modules value ampenabler,dart,vpngina

anyconnect profiles value AMP.asp type ampenabler

確認

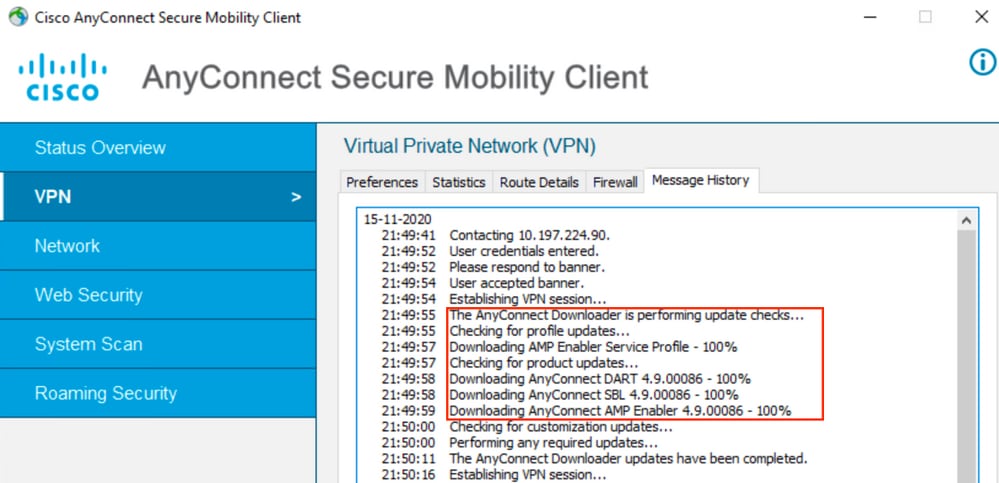

FTDへの正常な接続を確立します。

[Settings] > [VPN] > [Message History]に移動し、ダウンロードされたモジュールの詳細を確認します。

トラブルシュート

クライアントモジュールのインストールに関する問題をトラブルシューティングするために、DARTを収集します。

シスコ エンジニア提供

- Rohan BiswasCisco TAC Engineer

- Tazy KhanCisco TAC Engineer

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック