はじめに

このドキュメントでは、悪意のある情報がルーティングテーブルに入るのを防ぐための、ルーティングプロトコルの認証の設定について説明します。このドキュメントでは、IP 用の Intermediate System-to-Intermediate System(IS-IS)を実行しているルータ間のクリア テキスト認証について説明します。

このドキュメントでは、IS-ISクリアテキスト認証についてのみ説明します。その他のタイプのIS-IS認証については、『IS-ISネットワークのセキュリティ強化』を参照してください。

前提条件

要件

このドキュメントの読者は、IS-ISの動作と設定について理解している必要があります。

使用するコンポーネント

このドキュメントの内容は、特定のソフトウェアやハードウェアのバージョンに限定されるものではありません。このドキュメントの設定は、Cisco IOSバージョン12.2(24a)を実行するCisco 2500シリーズルータでテストされています。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

IS-ISでは、指定したリンク、エリア、またはドメインのパスワードを設定できます。ルータ同士が隣接関係を結びたい場合、それぞれのルータで設定されている認証のレベルに対して同じパスワードを交換する必要があります。適切なパスワードが設定されていないルータは、対応する機能(回線の初期化、エリアのメンバになること、レベル 2 のドメインのメンバになることなど)に関与することが禁止されます。

Cisco IOS®ソフトウェアでは、3種類のIS-IS認証を設定できます。

-

IS-IS認証:長い間、これがIS-ISの認証を設定する唯一の方法でした。

-

IS-IS HMAC-MD5認証:HMAC-MD5ダイジェストを各IS-ISプロトコルデータユニット(PDU)に追加する機能です。これはCisco IOSソフトウェアバージョン12.2(13)Tで導入され、限られた数のプラットフォームでのみサポートされます。

-

クリアテキスト認証の強化:この新機能では、ソフトウェア設定の表示時にパスワードの暗号化を可能にする新しいコマンドを使用して、クリアテキスト認証を設定できます。また、パスワードの管理と変更が容易になります。

注:ISIS MD-5と拡張クリアテキスト認証については、『IS-ISネットワークでのセキュリティの強化』を参照してください。

RFC 1142で規定されているIS-ISプロトコルは、LSPの一部として認証情報を含めることによって、Helloおよびリンクステートパケット(LSP)の認証を提供します。この認証情報は、Type Length Value(TLV)の 3 つの組み合わせとして符号化されています。認証 TLV のタイプは 10、TLV の長さは可変、そして TLV の値は使用されている認証タイプによって異なります。デフォルトでは、認証は無効にされています。

設定

この項では、リンク上、エリア用、およびドメイン用にIS-ISクリアテキスト認証を設定する方法について説明します。

インターフェイス認証

インターフェイスでIS-IS認証を設定すると、レベル1、レベル2、またはレベル1/レベル2の両方のルーティングのパスワードを有効にできます。レベルを指定しない場合、既定ではレベル1とレベル2が使用されます。認証が設定されているレベルに応じて、対応するHelloメッセージでパスワードが伝送されます。IS-IS インターフェイス認証のレベルは、そのインターフェイスでの隣接関係のタイプと一致している必要があります。隣接関係のタイプを調べるには、show clns neighborコマンドを使用します。エリアやドメイン認証には、レベルを指定することはできません。

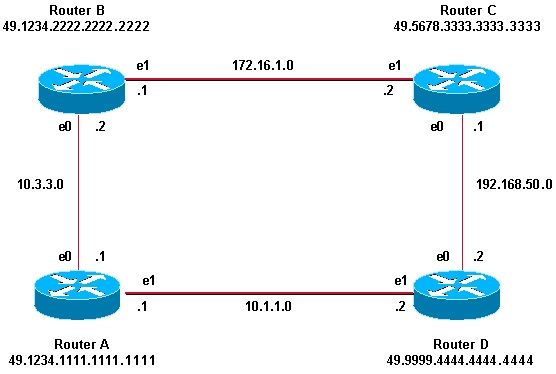

ネットワーク図、およびルータ A の Ethernet 0 とルータ B の Ethernet 0 でのインターフェイス認証の設定は次のとおりです。ルータAとルータBの両方が、レベル1とレベル2の両方に対してisisパスワードSECr3tを使用して設定されている。これらのパスワードは大文字/小文字が区別されます。

Connectionless Network Service(CLNS; コネクションレス型ネットワーク サービス)の IS-IS を使用して設定されたシスコ ルータ間では、CLNS 隣接関係はデフォルトで レベル 1 またはレベル 2 となります。したがって、ルータ A およびルータ B では、レベル 1 またはレベル 2 のいずれか一方だけが特別に設定されない限り、両方のタイプの隣接関係を持つことになります。

| ルータ A |

ルータ B |

interface ethernet 0

ip address 10.3.3.1 255.255.255.0

ip router isis

isis password SECr3t

interface ethernet1

ip address 10.1.1.1 255.255.255.0

ip router isis

router isis

net 49.1234.1111.1111.1111.00 |

interface ethernet 0

ip address 10.3.3.2 255.255.255.0

ip router isis

isis password SECr3t

interface ethernet1

ip address 172.16.1.1 255.255.255.0

ip router isis

router isis

net 49.1234.2222.2222.2222.00 |

エリア認証

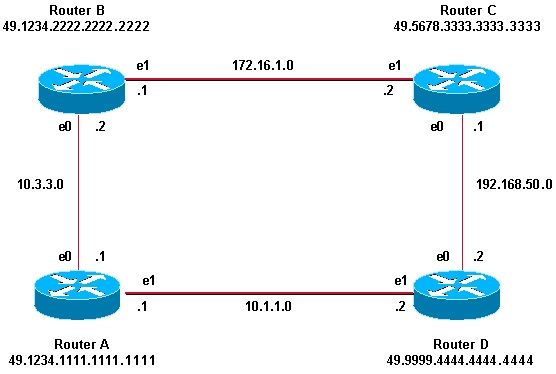

エリア認証に関するネットワーク図と設定を次に示します。エリア認証が設定されると、パスワードはL1 LSP、CSNP、およびPSNPSで伝送されます。すべてのルータが同一の IS-IS エリアである 49.1234 に属し、またすべてのルータに対してエリア パスワードとして「tiGHter」が設定されています。

| ルータ A |

ルータ B |

interface ethernet 0

ip address 10.3.3.1 255.255.255.0

ip router isis

interface ethernet1

ip address 10.1.1.1 255.255.255.0

ip router isis

router isis

net 49.1234.1111.1111.1111.00

area-password tiGHter

|

interface ethernet 0

ip address 10.3.3.2 255.255.255.0

ip router isis

interface ethernet1

ip address 172.16.1.1 255.255.255.0

ip router isis

router isis

net 49.1234.2222.2222.2222.00

area-password tiGHter

|

| ルータ C |

ルータ D |

interface ethernet1

ip address 172.16.1.2 255.255.255.0

ip router isis

interface ethernet0

ip address 192.168.50.1 255.255.255.0

ip router isis

router isis

net 49.1234.3333.3333.3333.00

area-password tiGHter

|

interface ethernet1

ip address 10.1.1.2 255.255.255.0

ip router isis

interface ethernet0

ip address 192.168.50.2 255.255.255.0

ip router isis

router isis

net 49.1234.4444.4444.4444.00

area-password tiGHter

|

ドメイン認証

ドメイン認証に関するネットワーク図と設定を次に示します。ルータ A とルータ B が IS-IS エリア 49.1234 に、ルータ C は IS-IS エリア 49.5678 に、そしてルータ D は IS-IS エリア 49.9999 にあります。これらのルータはすべて同一の IS-IS ドメインである 49 に属し、またすべてのルータに対してドメイン パスワードとして「seCurity」が設定されています。

| ルータ A |

ルータ B |

interface ethernet 0

ip address 10.3.3.1 255.255.255.0

ip router isis

interface ethernet1

ip address 10.1.1.1 255.255.255.0

ip router isis

router isis

net 49.1234.1111.1111.1111.00

domain-password seCurity

|

interface ethernet 0

ip address 10.3.3.2 255.255.255.0

ip router isis

interface ethernet1

ip address 172.16.1.1 255.255.255.0

ip router isis

router isis

net 49.1234.2222.2222.2222.00

domain-password seCurity

|

| ルータ C |

ルータ D |

interface ethernet1

ip address 172.16.1.2 255.255.255.0

ip router isis

interface ethernet0

ip address 192.168.50.1 255.255.255.0

ip router isis

router isis

net 49.5678.3333.3333.3333.00

domain-password seCurity

|

interface ethernet1

ip address 10.1.1.2 255.255.255.0

ip router isis

interface ethernet0

ip address 192.168.50.2 255.255.255.0

ip router isis

router isis

net 49.9999.4444.4444.4444.00

domain-password seCurity

|

ドメイン、エリア、インターフェイス認証の組み合わせ

このセクションのトポロジと部分的な設定は、ドメイン、エリア、およびインターフェイス認証の組み合わせを示しています。ルータ A とルータ B は同じエリアにあり、エリア パスワード「tiGHter」が設定されています。 ルータCとルータDは、ルータAとルータBとは異なる2つのエリアに属しています。すべてのルータが同じドメインにあり、ドメインレベルのパスワードとして「seCurity」を共有しています。 ルータ B とルータ C には、これらの間でイーサネット回線が設定が行されています。ルータCとルータDはネイバーとL2隣接関係を形成するだけであり、エリアパスワードの設定は必要ありません。

| ルータ A |

ルータ B |

interface ethernet 0

ip address 10.3.3.1 255.255.255.0

ip router isis

interface ethernet1

ip address 10.1.1.1 255.255.255.0

ip router isis

router isis

net 49.1234.1111.1111.1111.00

domain-password seCurity

area-password tiGHter

|

interface ethernet 0

ip address 10.3.3.2 255.255.255.0

ip router isis

interface ethernet1

ip address 172.16.1.1 255.255.255.0

ip router isis

clns router isis

isis password Fri3nd level-2

router isis

net 49.1234.2222.2222.2222.00

domain-passwordseCurity

area-password tiGHter

|

| ルータ C |

ルータ D |

interface ethernet1

ip address 172.16.1.2 255.255.255.0

ip router isis

isis password Fri3nd level-2

interfaceethernet0

ip address 192.168.50.1 255.255.255.0

ip router isis

router isis

net 49.5678.3333.3333.3333.00

domain-password seCurity

|

interface ethernet1

ip address 10.1.1.2 255.255.255.0

ip router isis

interface ethernet0

ip address 192.168.50.2 255.255.255.0

ip router isis

router isis

net 49.9999.4444.4444.4444.00

domain-password seCurity

|

確認

特定のshowコマンドが、Cisco CLI Analyzer(登録ユーザ専用)でサポートされています。このツールを使用すると、showコマンド出力を分析できます。

インターフェイス認証が正しく機能しているかどうかを確認するには、ユーザEXECモードまたは特権EXECモードでshow clns neighborsコマンドを使用します。コマンドの出力には、隣接関係のタイプと接続の状態が表示されます。次のshow clns neighborsコマンドの出力例は、インターフェイス認証が正しく設定され、状態がUPと表示されているルータを示しています。

RouterA# show clns neighbors

System Id Interface SNPA State Holdtime Type Protocol

RouterB Et0 0000.0c76.2882 Up 27 L1L2 IS-IS

エリアおよびドメイン認証の場合、認証の検証は、次のセクションで説明するように、debugコマンドを使用して実行できます。

トラブルシュート

直接接続されたルータがリンクの一方の側で認証を設定し、他方の側では認証を設定していない場合、ルータはCLNS IS-IS隣接関係を形成しません。次の図では、ルータ B では Ethernet 0 インターフェイスに対するインターフェイス認証が設定され、ルータ A では隣接するインターフェイスに認証が設定されていません。

Router_A# show clns neighbors

System Id Interface SNPA State Holdtime Type Protocol

Router_B Et0 00e0.b064.46ec Init 265 IS ES-IS

Router_B# show clns neighbors

直接接続されたルータでリンクの片側にエリア認証が設定されている場合、CLNS IS-IS隣接関係は2つのルート間で形成されます。ただし、エリア認証が設定されているルータは、エリア認証が設定されていないCLNSネイバーからのL1 LSPを受け入れません。ただし、エリア認証のないネイバーは、L1とL2の両方のLSPを受け入れ続けます。

エリア認証が設定され、エリア認証なしでネイバー(ルータB )からL1 LSPを受信しているルータAのデバッグメッセージを次に示します。

Router_A# deb isis update-packets

IS-IS Update related packet debugging is on

Router_A#

*Mar 1 00:47:14.755: ISIS-Upd: Rec L1 LSP 2222.2222.2222.00-00, seq 3, ht 1128,

*Mar 1 00:47:14.759: ISIS-Upd: from SNPA 0000.0c76.2882 (Ethernet0)

*Mar 1 00:47:14.763: ISIS-Upd: LSP authentication failed

Router_A#

*Mar 1 00:47:24.455: ISIS-Upd: Rec L1 LSP 2222.2222.2222.00-00, seq 3, ht 1118,

*Mar 1 00:47:24.459: ISIS-Upd: from SNPA 0000.0c76.2882 (Ethernet0)

*Mar 1 00:47:24.463: ISIS-Upd: LSP authentication failed

RouterA#

あるルータでドメイン認証を設定すると、ドメイン認証が設定されていないルータからのL2 LSPが拒否されます。認証が設定されていないルータは、認証が設定されているルータからのLSPを受け入れます。

次のデバッグ出力では、LSP 認証の失敗を示しています。ルータCAは、エリアまたはドメイン認証用に設定されており、ドメインまたはパスワード認証用に設定されていないルータ(ルータDB)からレベル2 LSPを受信しています。

Router_A# debug isis update-packets

IS-IS Update related packet debugging is on

Router_A#

*Mar 1 02:32:48.315: ISIS-Upd: Rec L2 LSP 2222.2222.2222.00-00, seq 8, ht 374,

*Mar 1 02:32:48.319: ISIS-Upd: from SNPA 0000.0c76.2882 (Ethernet0)

*Mar 1 02:32:48.319: ISIS-Upd: LSP authentication failed

Router_A#

*Mar 1 02:32:57.723: ISIS-Upd: Rec L2 LSP 2222.2222.2222.00-00, seq 8, ht 365,

*Mar 1 02:32:57.727: ISIS-Upd: from SNPA 0000.0c76.2882 (Ethernet0)

*Mar 1 02:32:57.727: ISIS-Upd: LSP authentication failed

関連情報

フィードバック

フィードバック