はじめに

このドキュメントでは、FinesseとCisco Unified Intelligence Center(CUIC)サーバ間のHTTPS接続を確立するためにサードパーティベンダーから生成された認証局(CA)証明書を取得してインストールするための手順について説明します。

FinesseサーバとCUICサーバ間のセキュアな通信にHTTPSを使用するには、セキュリティ証明書の設定が必要です。デフォルトでは、これらのサーバが使用する自己署名証明書を提供します。または、お客様がCA証明書を入手してインストールすることもできます。これらのCA証明書は、VeriSign、Thawte、GeoTrustなどのサードパーティベンダーから取得するか、内部的に生成することができます。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco Package Contact Center Enterprise(PCCE)

- CUIC

- Cisco Finesse

- CA 証明書

使用するコンポーネント

このドキュメントで使用する情報は、PCCEソリューション11.0(1)バージョンに基づいています。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。ネットワークが稼働中の場合は、各手順が及ぼす潜在的な影響を十分に理解しておく必要があります。

手順

FinesseサーバおよびCUICサーバでHTTPS通信用の証明書を設定するには、次の手順を実行します。

- 証明書署名要求(CSR)の生成とダウンロード

- CSRを使用してCAからルート、中間(該当する場合)、およびアプリケーション証明書を取得する

- サーバへの証明書のアップロード

CSRの生成とダウンロード

1. CSRの生成とダウンロードの手順を次に示します。これらの手順は、FinesseサーバとCUICサーバで同じです。

2. Cisco Unified Communications Operating System AdministrationページをURLで開き、インストールプロセス時に作成されたオペレーティングシステム(OS)管理者アカウントでサインインします。プライマリサーバ/cmplatformのhttps://hostname

3. 証明書署名要求を生成します。

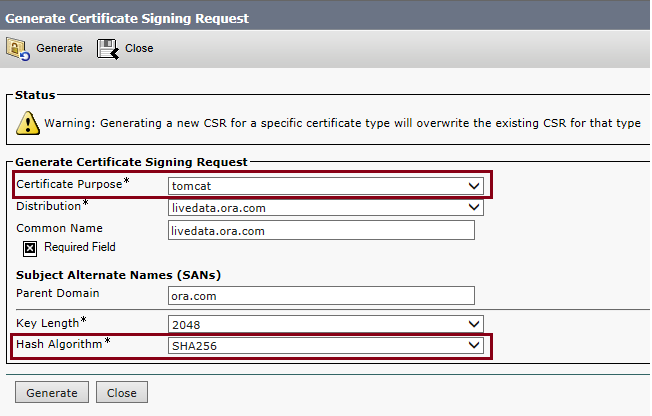

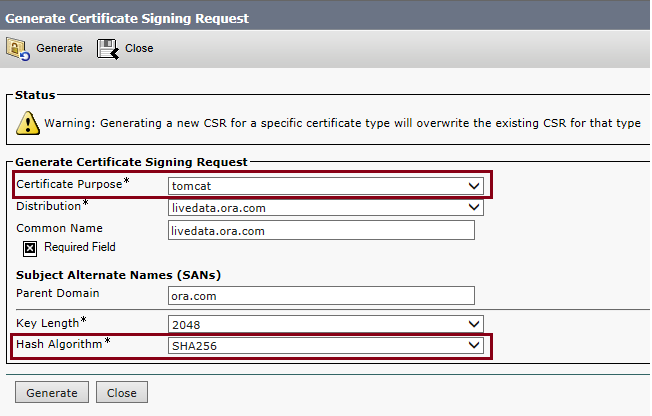

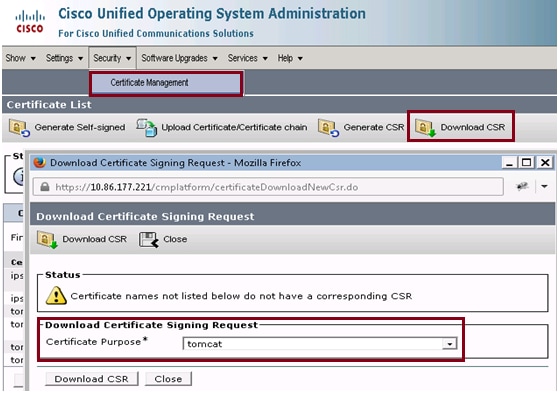

a. Security > Certificate Management > Generate CSRの順に移動します。

Certificate Purpose*ドロップダウンリストから、tomcatを選択します。

c. SHA256としてハッシュアルゴリズムを選択します。

d.図に示すように、Generateをクリックします。

4. CSRをダウンロードします。

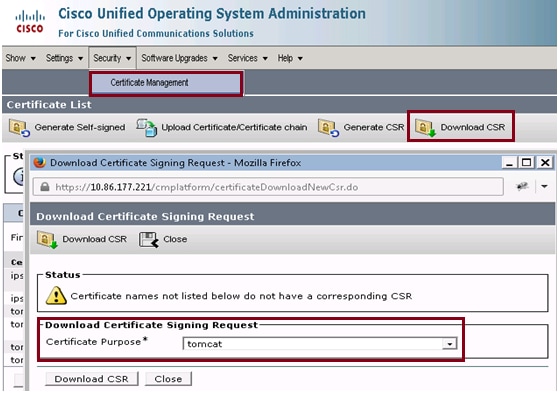

a. Security > Certificate Management > Download CSRの順に移動します。

Certificate Purpose*ドロップダウンリストから、tomcatを選択します。

c.図に示すように、Download CSRをクリックします。

注:CAのCSRを取得するには、セカンダリサーバで次の手順をURL https://hostname of secondary server/cmplatformを使用して実行します。

CAからのルート、中間(該当する場合)、およびアプリケーション証明書の取得

1. プライマリおよびセカンダリサーバのCSR情報をVeriSign、Thawte、GeoTrustなどのサードパーティCAに提供します。

2. CAから、プライマリおよびセカンダリサーバに対する次の証明書チェーンを受信する必要があります。

- Finesseサーバ:ルート、中間、およびアプリケーション証明書

- CUICサーバ:ルートおよびアプリケーション証明書

サーバへの証明書のアップロード

このセクションでは、FinesseサーバおよびCUICサーバに証明書チェーンを正しくアップロードする方法について説明します。

Finesseサーバ

1. プライマリFinesseサーバのルート証明書のアップロード:

a.プライマリサーバのCisco Unified Communications Operating System Administrationページで、Security > Certificate Management > Upload Certificateの順に選択します。

Certificate Purposeドロップダウンリストから、tomcat-trustを選択します。

c. Upload Fileフィールドで、Browseをクリックし、ルート証明書ファイルを参照します。

d. Upload Fileをクリックします。

2. プライマリFinesseサーバ中間証明書のアップロード:

Certificate Purposeドロップダウンリストから、tomcat-trustを選択します。

b. Root Certificateフィールドに、前の手順でアップロードしたルート証明書の名前を入力します。これは、ルート/パブック証明書がインストールされたときに生成される、.pem ファイルです。

このファイルを表示するには、Certificate Management > Findの順に選択します。証明書のリストで、.pemファイル名がtomcat-trustに対してリストされます。

c. Upload Fileフィールドで、Browseをクリックし、中間証明書ファイルを参照します。

d. Upload Fileをクリックします。

注:tomcat-trustストアはプライマリおよびセカンダリサーバ間で複製されるので、プライマリFinesseサーバのルートまたは中間証明書をセカンダリFinesseサーバにアップロードする必要はありません。

3. プライマリFinesseサーバアプリケーション証明書をアップロードします。

Certificate Purposeドロップダウンリストから、tomcatを選択します。

b. Root Certificateフィールドに、前のステップでアップロードした中間証明書の名前を入力します。.pem の拡張子を記入してください(例:TEST-SSL-CA.pem)。

c. Upload Fileフィールドで、Browseをクリックし、application certificate fileを参照します。

d. Upload Fileをクリックします。

4. セカンダリFinesseサーバのルートおよび中間証明書をアップロードします。

a.セカンダリサーバで証明書を確認するには、ステップ1と2で説明した同じステップに従います。

注:tomcat-trustストアはプライマリおよびセカンダリサーバ間で複製されるので、セカンダリFinesseサーバのルートまたは中間証明書をプライマリFinesseサーバにアップロードする必要はありません。

5. セカンダリFinesseサーバアプリケーション証明書をアップロードします。

a.セカンダリサーバで自身の証明書について、ステップ3.と同じ手順を実行します。

6. サーバーを再起動します:

a.プライマリおよびセカンダリFinesseサーバのCLIにアクセスし、コマンドutils system restartを実行してサーバを再起動します。

CUICサーバ

1. CUICプライマリサーバのルート(パブリック)証明書をアップロードします。

a.プライマリサーバのCisco Unified Communications Operating System Administrationページで、Security > Certificate Management > Upload Certificateの順に選択します。

Certificate Purposeドロップダウンリストから、tomcat-trustを選択します。

c. Upload Fileフィールドで、Browseをクリックし、ルート証明書ファイルを参照します。

d. Upload Fileをクリックします。

注:tomcat-trustストアはプライマリおよびセカンダリサーバ間で複製されるので、プライマリCUICサーバのルート証明書をセカンダリCUICサーバにアップロードする必要はありません。

2. CUICプライマリサーバアプリケーション(プライマリ)証明書をアップロードします。

Certificate Purposeドロップダウンリストから、tomcatを選択します。

b. Root Certificateフィールドに、前の手順でアップロードしたルート証明書の名前を入力します。

これは、ルート/パブック証明書がインストールされたときに生成される、.pem ファイルです。このファイルを表示するには、certificate management > Find の順に選択します。

証明書リストで、tomcat-trustに対して.pemファイル名がリストされます。.pem の拡張子を記入してください(例:TEST-SSL-CA.pem)。

c. Upload Fileフィールドで、Browseをクリックし、application (primary) certificate fileを参照します。

d. Upload Fileをクリックします。

3. CUICセカンダリサーバのルート(パブリック)証明書のアップロード:

a.セカンダリCUICサーバで、ルート証明書に関してステップ1.で説明した同じ手順を実行します。

注:tomcat-trustストアはプライマリおよびセカンダリサーバ間で複製されるので、セカンダリCUICサーバのルート証明書をプライマリCUICサーバにアップロードする必要はありません。

4. CUICセカンダリサーバアプリケーション(プライマリ)証明書をアップロードします。

a.セカンダリサーバで、自身の証明書についてステップ2.と同じプロセスに従います。

5. サーバーを再起動します:

a.プライマリおよびセカンダリCUICサーバのCLIにアクセスし、コマンドutils system restartを実行してサーバを再起動します。

注:証明書の例外の警告を回避するには、完全修飾ドメイン名(FQDN)を使用してサーバにアクセスする必要があります。

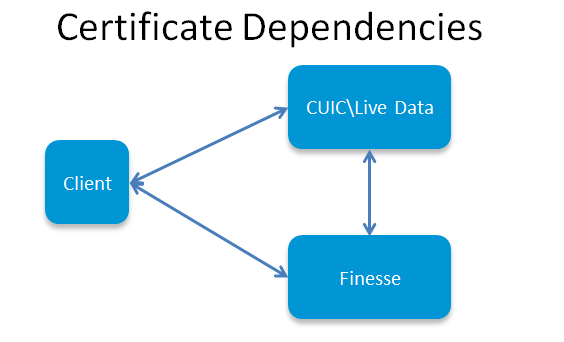

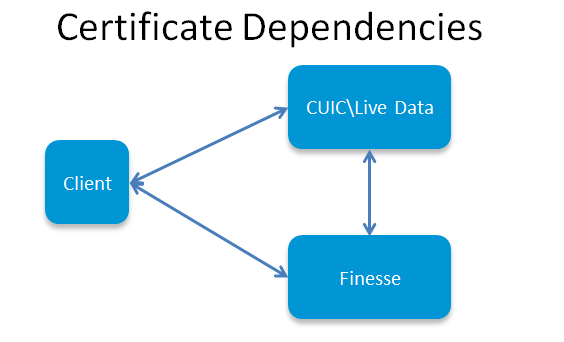

証明書の依存関係

FinesseエージェントとスーパーバイザはCUICガジェットをレポート目的で使用するため、これらのサーバのルート証明書も、次の図に示すように、これらのサーバ間のHTTPS通信の証明書依存関係を維持するために、ここで説明する順序でアップロードする必要があります。

- CUIC サーバのルート証明書を Finesse プライマリ サーバにアップロードする

- Finesse のルート\中間証明書を CUIC プライマリ サーバにアップロードする

CUIC サーバのルート証明書を Finesse プライマリ サーバにアップロードする

1. プライマリFinesseサーバで、URLを使用してCisco Unified Communications Operating System Administrationページを開き、インストールプロセス時に作成されたOS管理アカウントでサインインします。

https://hostname of primary Finesse server/cmplatform

2. プライマリCUICルート証明書をアップロードします。

a. Security > Certificate Management > Upload Certificateの順に移動します。

Certificate Purposeドロップダウンリストから、tomcat-trustを選択します。

c. Upload Fileフィールドで、Browseをクリックし、ルート証明書ファイルを参照します。

d. Upload Fileをクリックします。

3. セカンダリCUICルート証明書をアップロードします。

a. Security > Certificate Management > Upload Certificateの順に移動します。

Certificate Purposeドロップダウンリストから、tomcat-trustを選択します。

c. Upload Fileフィールドで、Browseをクリックし、ルート証明書ファイルを参照します。

d. Upload Fileをクリックします。

注:tomcat-trustストアはプライマリサーバとセカンダリサーバ間で複製されるので、CUICルート証明書をセカンダリFinesseサーバにアップロードする必要はありません。

4. プライマリおよびセカンダリFinesseサーバのCLIにアクセスし、コマンドutils system restartを実行してサーバを再起動します。

CUICプライマリサーバでのFinesseルート/中間証明書のアップロード

1. プライマリCUICサーバで、URLを使用してCisco Unified Communications Operating System Administrationページを開き、インストールプロセス時に作成されたOS管理アカウントでサインインします。

https://hostname of primary CUIC server/cmplatform

2. プライマリFinesseルート証明書のアップロード:

a. Security > Certificate Management > Upload Certificateの順に移動します。

Certificate Purposeドロップダウンリストから、tomcat-trustを選択します。

c. Upload Fileフィールドで、Browseをクリックし、ルート証明書ファイルを参照します。

d. Upload Fileをクリックします。

3. プライマリFinesse中間証明書のアップロード:

Certificate Purposeドロップダウンリストから、tomcat-trustを選択します。

b. Root Certificateフィールドに、前の手順でアップロードしたルート証明書の名前を入力します。

c. Upload Fileフィールドで、Browseをクリックし、中間証明書ファイルを参照します。

d. Upload Fileをクリックします。

4. プライマリライブデータサーバのセカンダリFinesse root\Intermediate証明書に対して、同じ手順2および手順3を実行します。

注:tomcat-trustストアはプライマリサーバとセカンダリサーバ間で複製されるので、Finesseルート/中間証明書をセカンダリCUICサーバにアップロードする必要はありません。

5. プライマリおよびセカンダリCUICサーバのCLIにアクセスし、コマンドutils system restartを実行してサーバを再起動します。

フィードバック

フィードバック