Cisco SD-WANを使用してGoogle Cloud Interconnectをトランスポートとしてワンクリックで設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、ソフトウェア定義型ワイドエリアネットワーク(SD-WAN)トランスポートとしてGoogle Cloud Interconnectを使用する方法について説明します。

背景説明

Google Cloud Platform(GCP)のワークロードを処理する企業のお客様は、データセンターまたはハブの接続にCloud Interconnectを使用します。同時に、パブリックインターネット接続もデータセンターで非常に一般的であり、他の場所とのSD-WAN接続のアンダーレイとして使用されます。この記事では、GCPクラウドインターコネクトをCisco SD-WANのアンダーレイとして使用する方法について説明します。

これは、AWSの同じソリューションを説明している点に非常によく似ています。

GCPクラウドインターコネクトをCisco SD-WANのトランスポートとして使用する主な利点は、GCPクラウドインターコネクトを含むすべてのトランスポートでSD-WANポリシーを使用できることです。お客様は、SD-WANアプリケーション対応ポリシーを作成し、GCPクラウドインターコネクト経由で重要なアプリケーションをルーティングし、SLA違反の場合にはパブリックインターネット経由で再ルーティングできます。

問題

GCPクラウドインターコネクトは、ネイティブSD-WAN機能を提供しません。エンタープライズSD-WANのお客様からの一般的な質問は次のとおりです。

- 「Cisco SD-WANのアンダーレイとしてGCPクラウドインターコネクトを使用できますか」

- 「GCP Cloud InterconnectとCisco SD-WANを相互接続するにはどうすればよいですか」

- 「復元力、安全性、および拡張性のあるソリューションを作成するにはどうすればよいか」

解決方法

設計の概要

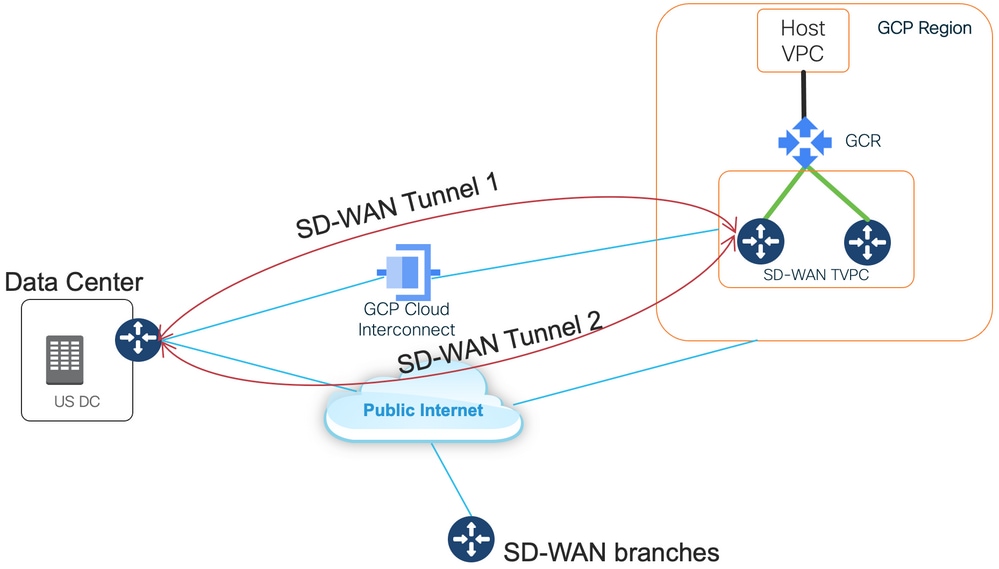

主な設計ポイントは、図に示すように、GCPクラウドインターコネクトを介したデータセンターと、マルチクラウドプロビジョニング用にCloud onRampによって作成されたCisco SDルータとの接続です。

このソリューションの利点は次のとおりです。

- 完全自動化:マルチクラウド自動向けCisco Cloud onRampを使用すると、2台のSD-WANルータを搭載したSD-WAN中継VPCを導入できます。ホストVPCはクラウドオンランプの一部として検出され、ワンクリックでSD-WANネットワークにマッピングできます。

- 完全なSD-WAN over GCPクラウドインターコネクト:GCPクラウドインターコネクトは、SD-WANトランスポートの1つです。アプリケーション対応ポリシーや暗号化などのすべてのSD-WAN機能は、GCPクラウドインターコネクト上のSD-WANトンネルでネイティブに使用できます。

このソリューションの拡張性は、GCP上のC8000Vのパフォーマンスに合わせて変化することに注意してください。GCPでのC8000vのパフォーマンスの詳細については、SalesConnectを参照してください。

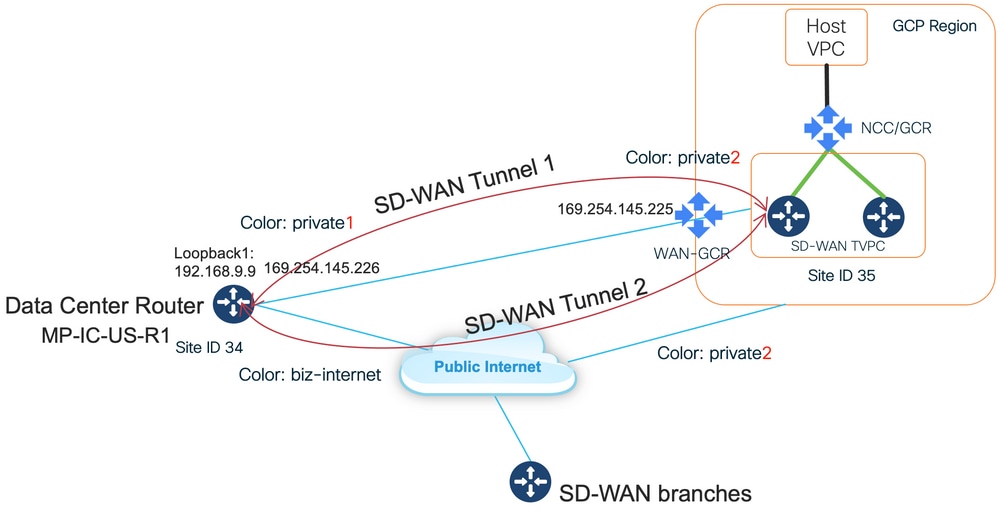

ソリューションの詳細

このソリューションを理解するためのキーポイントは、SD-WANカラーです。GCP SD-WANルータでは、インターネット接続用、およびインターコネクト経由の接続用にprivate2が使用されます。SD-WANトンネルは、パブリックIPアドレスを使用してインターネット経由で形成され、DC/サイトへのプライベートIPアドレスを使用してインターコネクト回線上に(同じインターフェイスを使用して)SD-WANトンネルが確立されます。つまり、データセンタールータ(ビジネスインターネットカラー)は、パブリックIPアドレスを持つインターネット経由と、プライベートIP上のプライベートカラー経由で、GCP SD-WANルータ(private2カラー)への接続を確立します。

SD-WANカラーに関する一般情報:

トランスポートロケータ(TLOC)は、SD-WANルータがアンダーレイネットワークに接続するために使用するWANトランスポート(VPN 0)インターフェイスです。各TLOCは、SD-WANルータのシステムIPアドレス、WANインターフェイスの色、およびトランスポートカプセル化(GREまたはIPsec)の組み合わせによって一意に識別されます。 Cisco Overlay Management Protocol(OMP)は、TLOC(TLOCルートとも呼ばれる)、SD-WANオーバーレイプレフィックス(OMPルートとも呼ばれる)、およびその他の情報をSD-WANルータ間で配布するために使用されます。SD-WANルータが相互に到達し、相互にIPsec VPNトンネルを確立する方法を認識するのは、TLOCルートを介してです。

SD-WANルータやコントローラ(vManage、vSmart、vBond)は、ネットワーク内のネットワークアドレス変換(NAT)デバイスの背後に配置できます。 SD-WANルータがvBondコントローラに対して認証を行うと、vBondコントローラは交換時にSD-WANルータのプライベートIPアドレス/ポート番号とパブリックIPアドレス/ポート番号の両方の設定を学習します。vBondコントローラはNAT(STUN)サーバのセッショントラバーサルユーティリティとして機能し、SD-WANルータがWANトランスポートインターフェイスのののIPアドレスアドレスとポート番号をを検出できます。

SD-WANルータでは、すべてのWANトランスポートがパブリックおよびプライベートIPアドレスのペアに関連付けられます。プライベートIPアドレスは、NAT変換前のアドレスと見なされます。これは、SD-WANルータのWANインターフェイスに割り当てられたIPアドレスです。これはプライベートIPアドレスと見なされますが、このIPアドレスは公的にルーティング可能なIPアドレス空間の一部、またはIETF RFC 1918の公的にルーティングできないIPアドレス空間の一部になることができます。パブリックIPアドレスは、ポストNATアドレスと見なされます。これは、SD-WANルータが最初にvBondサーバと通信して認証する際に、vBondサーバによって検出されます。パブリックIPアドレスは、公的にルーティング可能なIPアドレス空間の一部にすることも、IETF RFC 1918の公的にルーティングできないIPアドレス空間の一部にすることもできます。NATが使用されていない場合、SD-WANトランスポートインターフェイスのパブリックIPアドレスとプライベートIPアドレスは同じになります。

TLOCの色は、各SD-WANルータで個々のWANトランスポートを識別するために使用される、静的に定義されたキーワードです。特定のSD-WANルータ上の各WANトランスポートは、一意の色を持つ必要があります。色は、個々のWANトランスポートがパブリックまたはプライベートであることを示すためにも使用されます。色metro-ethernet、Mpls、およびprivate1、private2、private3、private4、private5、およびprivate6は、プライベートカラーと見なされます。これらは、プライベートネットワークや、NATが存在しない場所での使用を目的としています。色は3g、biz-internet、blue、bronze、custom1、custom2、custom3、default、gold、green、lte、public-internet、red、silverがpublic colorsと見なされます。これらのプロトコルは、パブリックネットワークで使用するか、ネイティブまたはNATを介してWANトランスポートインターフェイスのパブリックIPアドレッシングを使用する場所で使用することを目的としています。

色は、コントロールプレーンとデータプレーンを介して通信するときのプライベートまたはパブリックIPアドレスの使用を示します。2台のSD-WANルータがプライベートカラーのWANトランスポートインターフェイスを使用して相互に通信を試みると、双方はリモートルータのプライベートIPアドレスへの接続を試みます。一方または両方がパブリックカラーを使用している場合は、それぞれの側がリモートルータのパブリックIPアドレスへの接続を試みます。ただし、2つのデバイスのサイトIDが同じである場合は例外です。サイトIDが同じで色がパブリックの場合、プライベートIPアドレスが通信に使用されます。これは、同じサイト内にあるvManageまたはvSmartコントローラと通信しようとしているSD-WANルータで発生する可能性があります。SD-WANルータは、デフォルトでは、同じサイトIDを持っている場合は互いの間にIPSec VPNトンネルを確立しないことに注意してください。

次のデータセンタールータからの出力は、インターネット経由の2つのトンネル(カラーbiz-internet)と、GCPクラウド相互接続を経由した2つのトンネル(カラーprivate1)を示し、2つのSD-WANルータを接続しています。詳細については、添付ファイルの完全なDCルータ設定を参照してください。

MP-IC-US-R1#sh sdwan bfd sessions

SOURCE TLOC REMOTE TLOC DST PUBLIC DST PUBLIC DETECT TX

SYSTEM IP SITE ID STATE COLOR COLOR SOURCE IP IP PORT ENCAP MULTIPLIER INTERVAL(msec UPTIME TRANSITIONS

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

35.35.35.2 35 up biz-internet private2 162.43.150.15 35.212.162.72 12347 ipsec 7 1000 10 4:02:55:32 0

35.35.35.1 35 up biz-internet private2 162.43.150.15 35.212.232.51 12347 ipsec 7 1000 10 4:02:55:32 0

35.35.35.1 35 up private1 private2 192.168.9.9 10.35.0.2 12347 ipsec 7 1000 10 0:00:00:16 0

35.35.35.2 35 up private1 private2 192.168.9.9 10.35.0.3 12347 ipsec 7 1000 10 0:00:00:16 0

...

MP-IC-US-R1#

この図は、ソリューションの検証に使用されるIPアドレスとSD-WANカラーを使用したトポロジの詳細を示しています。

使用ソフトウェア:

- CCOバージョン20.7.1.1を実行しているSD-WANコントローラ

- Megaportとの相互接続用vManage Cloud onRampを介してプロビジョニングされた、17.06.01aを実行するC8000vでシミュレートされたデータセンタールータ

- GCPに2台のSD-WANルータ:vManage Cloud onRamp for Multicloud経由でプロビジョニングされた17.06.01aを実行するC8000v

ステップ 1:準備

Cisco vManageに有効なGCPアカウントが定義されており、Cloud onRampグローバル設定が正しく設定されていることを確認します。

vManageでも相互接続パートナーアカウントを定義してください。このブログでは、Megaportが相互接続パートナーとして使用されているため、適切なアカウントとグローバル設定を定義できます。

ステップ 2:マルチクラウドワークフロー向けCloud onRampを使用したCisco Cloud Gatewayの作成

これは簡単なプロセスです。2つのSD-WANデバイスを選択し、デフォルトのGCPテンプレートを接続して導入します。詳細については、『Cloud onRamp for Multicloud』ドキュメントを参照してください。

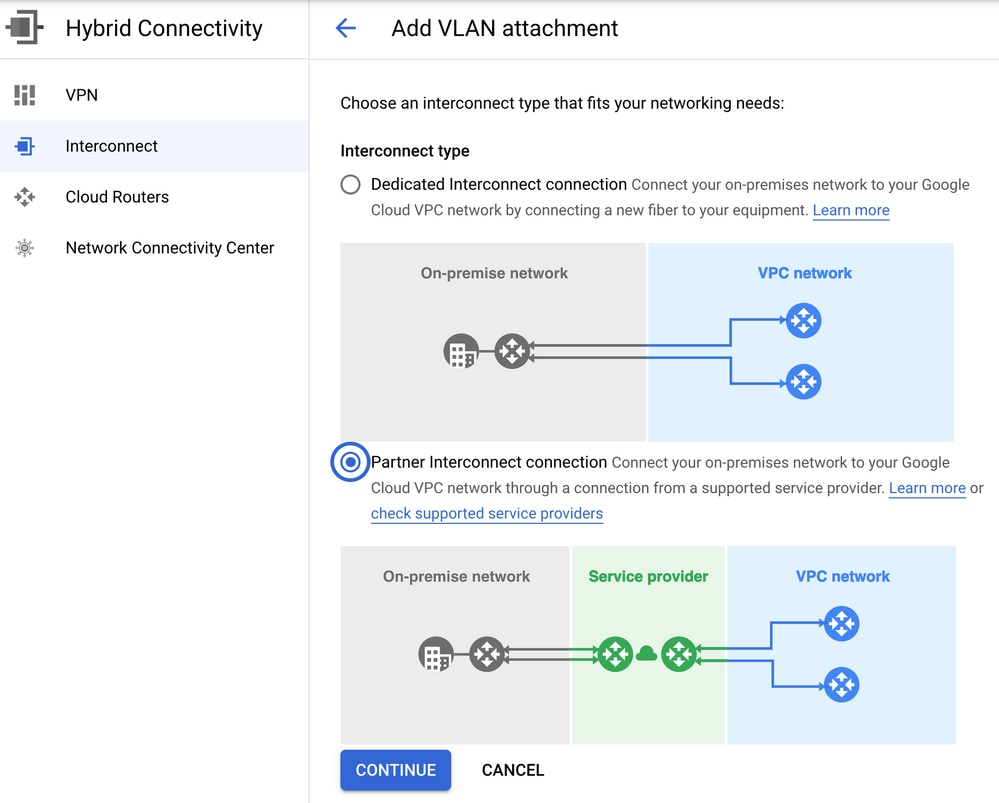

ステップ 3:GCPコンソールで、パートナー相互接続接続を追加します。

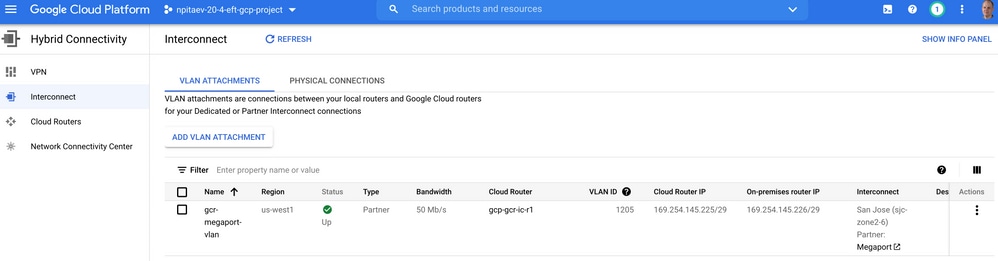

GCPの段階的設定ワークフロー(「ハイブリッド接続」>「相互接続」)を使用して、選択したパートナーとのパートナーインターコネクト接続(このブログの場合)を作成します(図を参照)。

I ALREADY HAVE A SERVICE PROVIDERオプションを選択してください。

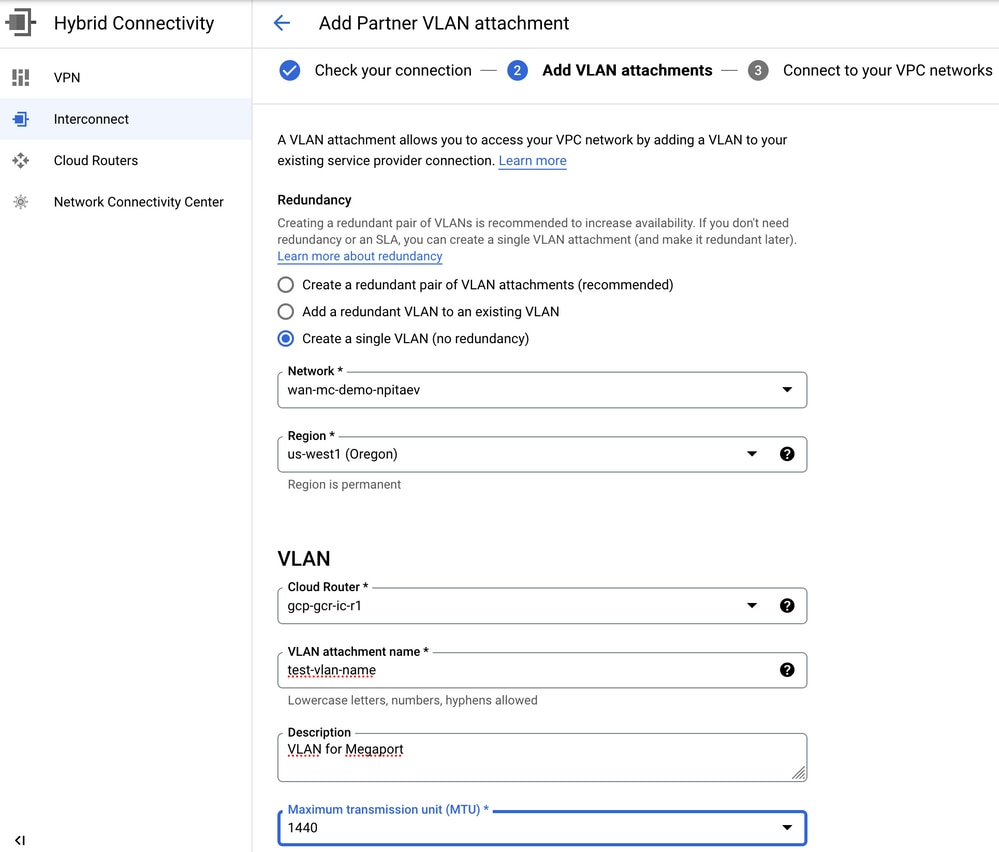

デモンストレーションを簡単にするため、冗長性なしで「Create a single VLAN」オプションを使用します。

以前にCloud onRamp for Multicloudワークフローで作成した正しいネットワーク名を選択します。VLANセクションで、新しいGCRルータを作成し、VLANの名前を定義できます。この名前は、後でCloud onRamp Interconnectセクションに表示されます。

この図は、記載されているすべてのポイントを示しています。

基本的に、ステップ3.が完了したら、BGP設定を取得し、相互接続プロバイダーが使用した内容に基づいて接続を行うことができます。この場合、テストにはメガポートが使用されます。ただし、Megaport、Equinix、またはMSP経由で可能なあらゆる種類の相互接続を使用できます。

ステップ 4:Cisco vManageのクラウドオンランプインターコネクトを使用したDC接続の作成

AWSブログと同様に、MegaportとCisco Cloud onRamp Interconnectワークフローを使用してデータセンタールータを作成し、GCP Cloud Interconnectに使用します。ここではMegaportはテスト目的でのみ使用されます。すでにデータセンターをセットアップしている場合は、Megaportを使用する必要はありません。

Cisco vManageで無料のSD-WANルータを1つ選択し、デフォルトのCoR Megaportテンプレートを添付して、CoR Interconnectワークフローを使用してMegaportのCisco Cloud Gatewayとして導入します。

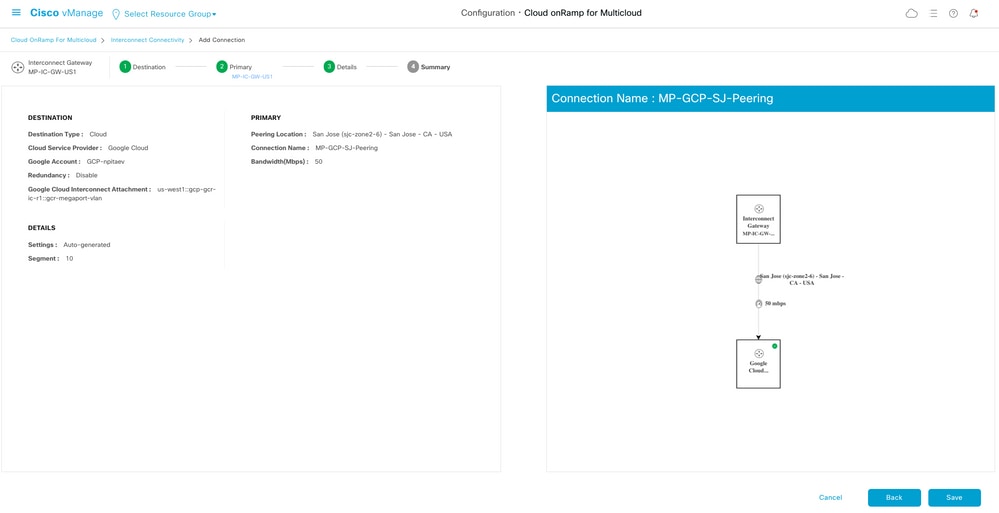

MegaportのCisco SD-WANルータがアクティブになったら、図に示すように、CoR相互接続ワークフローを使用して接続を作成します。

ステップ 5:インターネットおよびGCPクラウド相互接続を介したトンネルを確立するためのDCルータの設定

SD-WANメガポートルータをCLIモードにして、サービス側からVPN0に設定を移動します。GCPは169.254.x.yのIPアドレスを使用するため、DCルータにLoopback1インターフェイスを作成し、GCPクラウド相互接続を介したSD-WAN通信に使用できます。

DCルータ設定の関連部分を次に示します。

interface Loopback1

no shutdown

ip address 192.168.9.9 255.255.255.255

!

!

interface Tunnel2

ip unnumbered Loopback1

tunnel source Loopback1

tunnel mode sdwan

!

!

interface GigabitEthernet1.215

encapsulation dot1Q 215

ip address 169.254.145.226 255.255.255.248

ip mtu 1440

!

!

router bgp 64513

bgp log-neighbor-changes

neighbor 169.254.145.225 remote-as 16550

neighbor 169.254.145.225 description MP-GCP-SJ-Peering

neighbor 169.254.145.225 ebgp-multihop 4

!

address-family ipv4

network 192.168.9.9 mask 255.255.255.255

neighbor 169.254.145.225 activate

neighbor 169.254.145.225 send-community both

exit-address-family

!

!

sdwan

interface Loopback1

tunnel-interface

encapsulation ipsec preference 100 weight 1

color private1

max-control-connections 0

allow-service all

!

このドキュメントの後半のセクションに記載されている、DCルータの完全な設定を参照してください。

確認

GCPクラウド相互接続のステータス:

クラウドインターコネクトを実装するデータセンタールータとWAN GCR間のBGP接続:

MP-IC-US-R1#sh ip ro bgp

...

10.0.0.0/27 is subnetted, 1 subnets

B 10.35.0.0 [20/100] via 169.254.145.225, 01:25:26

MP-IC-US-R1#

DC Megaport SD-WANルータの設定

MP-IC-US-R1#sh sdwan bfd sessions

SOURCE TLOC REMOTE TLOC DST PUBLIC DST PUBLIC DETECT TX

SYSTEM IP SITE ID STATE COLOR COLOR SOURCE IP IP PORT ENCAP MULTIPLIER INTERVAL(msec UPTIME TRANSITIONS

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

10.12.1.11 12 up biz-internet public-internet 162.43.150.15 13.55.49.253 12426 ipsec 7 1000 10 4:02:55:32 0

35.35.35.2 35 up biz-internet private2 162.43.150.15 35.212.162.72 12347 ipsec 7 1000 10 4:02:55:32 0

35.35.35.1 35 up biz-internet private2 162.43.150.15 35.212.232.51 12347 ipsec 7 1000 10 4:02:55:32 0

61.61.61.61 61 down biz-internet biz-internet 162.43.150.15 162.43.145.3 12427 ipsec 7 1000 NA 0

61.61.61.61 61 down biz-internet private1 162.43.150.15 198.18.0.5 12367 ipsec 7 1000 NA 0

35.35.35.1 35 up private1 private2 192.168.9.9 10.35.0.2 12347 ipsec 7 1000 10 0:00:00:16 0

35.35.35.2 35 up private1 private2 192.168.9.9 10.35.0.3 12347 ipsec 7 1000 10 0:00:00:16 0

10.12.1.11 12 down private1 public-internet 192.168.9.9 13.55.49.253 12426 ipsec 7 1000 NA 0

61.61.61.61 61 down private1 biz-internet 192.168.9.9 162.43.145.3 12427 ipsec 7 1000 NA 0

61.61.61.61 61 down private1 private1 192.168.9.9 198.18.0.5 12367 ipsec 7 1000 NA 0

MP-IC-US-R1#sh ip ro bgp

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is 162.43.150.14 to network 0.0.0.0

10.0.0.0/27 is subnetted, 1 subnets

B 10.35.0.0 [20/100] via 169.254.145.225, 00:03:17

MP-IC-US-R1#

MP-IC-US-R1#sh sdwa

MP-IC-US-R1#sh sdwan runn

MP-IC-US-R1#sh sdwan running-config

system

location "55 South Market Street, San Jose, CA -95113, USA"

gps-location latitude 37.33413

gps-location longitude -121.8916

system-ip 34.34.34.1

overlay-id 1

site-id 34

port-offset 1

control-session-pps 300

admin-tech-on-failure

sp-organization-name MC-Demo-npitaev

organization-name MC-Demo-npitaev

port-hop

track-transport

track-default-gateway

console-baud-rate 19200

no on-demand enable

on-demand idle-timeout 10

vbond 54.188.241.123 port 12346

!

service tcp-keepalives-in

service tcp-keepalives-out

no service tcp-small-servers

no service udp-small-servers

hostname MP-IC-US-R1

username admin privilege 15 secret 9 $9$3V6L3V6L2VUI2k$ysPnXOdg8RLj9KgMdmfHdSHkdaMmiHzGaUpcqH6pfTo

vrf definition 10

rd 1:10

address-family ipv4

route-target export 64513:10

route-target import 64513:10

exit-address-family

!

address-family ipv6

exit-address-family

!

!

ip arp proxy disable

no ip finger

no ip rcmd rcp-enable

no ip rcmd rsh-enable

no ip dhcp use class

ip bootp server

no ip source-route

no ip http server

no ip http secure-server

ip nat settings central-policy

cdp run

interface GigabitEthernet1

no shutdown

arp timeout 1200

ip address dhcp client-id GigabitEthernet1

no ip redirects

ip dhcp client default-router distance 1

ip mtu 1500

load-interval 30

mtu 1500

negotiation auto

exit

interface GigabitEthernet1.215

no shutdown

encapsulation dot1Q 215

ip address 169.254.145.226 255.255.255.248

no ip redirects

ip mtu 1440

exit

interface Loopback1

no shutdown

ip address 192.168.9.9 255.255.255.255

exit

interface Tunnel1

no shutdown

ip unnumbered GigabitEthernet1

no ip redirects

ipv6 unnumbered GigabitEthernet1

no ipv6 redirects

tunnel source GigabitEthernet1

tunnel mode sdwan

exit

interface Tunnel2

no shutdown

ip unnumbered Loopback1

no ip redirects

ipv6 unnumbered Loopback1

no ipv6 redirects

tunnel source Loopback1

tunnel mode sdwan

exit

clock timezone UTC 0 0

logging persistent size 104857600 filesize 10485760

no logging monitor

logging buffered 512000

logging console

aaa authentication login default local

aaa authorization exec default local

aaa server radius dynamic-author

!

router bgp 64513

bgp log-neighbor-changes

neighbor 169.254.145.225 remote-as 16550

neighbor 169.254.145.225 description MP-GCP-SJ-Peering

neighbor 169.254.145.225 ebgp-multihop 4

address-family ipv4 unicast

neighbor 169.254.145.225 activate

neighbor 169.254.145.225 send-community both

network 192.168.9.9 mask 255.255.255.255

exit-address-family

!

timers bgp 60 180

!

snmp-server ifindex persist

line aux 0

stopbits 1

!

line con 0

speed 19200

stopbits 1

!

line vty 0 4

transport input ssh

!

line vty 5 80

transport input ssh

!

lldp run

nat64 translation timeout tcp 3600

nat64 translation timeout udp 300

sdwan

interface GigabitEthernet1

tunnel-interface

encapsulation ipsec weight 1

no border

color biz-internet

no last-resort-circuit

no low-bandwidth-link

no vbond-as-stun-server

vmanage-connection-preference 5

port-hop

carrier default

nat-refresh-interval 5

hello-interval 1000

hello-tolerance 12

allow-service all

no allow-service bgp

allow-service dhcp

allow-service dns

allow-service icmp

allow-service sshd

no allow-service netconf

no allow-service ntp

no allow-service ospf

no allow-service stun

allow-service https

no allow-service snmp

no allow-service bfd

exit

exit

interface Loopback1

tunnel-interface

encapsulation ipsec preference 100 weight 1

color private1

max-control-connections 0

allow-service all

no allow-service bgp

allow-service dhcp

allow-service dns

allow-service icmp

no allow-service sshd

no allow-service netconf

no allow-service ntp

no allow-service ospf

no allow-service stun

allow-service https

no allow-service snmp

no allow-service bfd

exit

exit

appqoe

no tcpopt enable

no dreopt enable

!

omp

no shutdown

send-path-limit 4

ecmp-limit 4

graceful-restart

no as-dot-notation

timers

holdtime 60

advertisement-interval 1

graceful-restart-timer 43200

eor-timer 300

exit

address-family ipv4

advertise bgp

advertise connected

advertise static

!

address-family ipv6

advertise bgp

advertise connected

advertise static

!

!

!

licensing config enable false

licensing config privacy hostname false

licensing config privacy version false

licensing config utility utility-enable false

bfd color lte

hello-interval 1000

no pmtu-discovery

multiplier 1

!

bfd default-dscp 48

bfd app-route multiplier 2

bfd app-route poll-interval 123400

security

ipsec

rekey 86400

replay-window 512

!

!

sslproxy

no enable

rsa-key-modulus 2048

certificate-lifetime 730

eckey-type P256

ca-tp-label PROXY-SIGNING-CA

settings expired-certificate drop

settings untrusted-certificate drop

settings unknown-status drop

settings certificate-revocation-check none

settings unsupported-protocol-versions drop

settings unsupported-cipher-suites drop

settings failure-mode close

settings minimum-tls-ver TLSv1

dual-side optimization enable

!

MP-IC-US-R1#

MP-IC-US-R1#

MP-IC-US-R1#

MP-IC-US-R1#sh run

Building configuration...

Current configuration : 4628 bytes

!

! Last configuration change at 19:42:11 UTC Tue Jan 25 2022 by admin

!

version 17.6

service tcp-keepalives-in

service tcp-keepalives-out

service timestamps debug datetime msec

service timestamps log datetime msec

service password-encryption

! Call-home is enabled by Smart-Licensing.

service call-home

platform qfp utilization monitor load 80

no platform punt-keepalive disable-kernel-core

platform console virtual

!

hostname MP-IC-US-R1

!

boot-start-marker

boot-end-marker

!

!

vrf definition 10

rd 1:10

!

address-family ipv4

route-target export 64513:10

route-target import 64513:10

exit-address-family

!

address-family ipv6

exit-address-family

!

vrf definition 65528

!

address-family ipv4

exit-address-family

!

logging buffered 512000

logging persistent size 104857600 filesize 10485760

no logging monitor

!

aaa new-model

!

!

aaa authentication login default local

aaa authorization exec default local

!

!

!

!

!

aaa server radius dynamic-author

!

aaa session-id common

fhrp version vrrp v3

ip arp proxy disable

!

!

!

!

!

!

!

ip bootp server

no ip dhcp use class

!

!

!

no login on-success log

ipv6 unicast-routing

!

!

!

!

!

!

!

subscriber templating

!

!

!

!

!

!

!

multilink bundle-name authenticated

!

!

!

!

!

!

!

!

!

crypto pki trustpoint TP-self-signed-1238782368

enrollment selfsigned

subject-name cn=IOS-Self-Signed-Certificate-1238782368

revocation-check none

rsakeypair TP-self-signed-1238782368

!

crypto pki trustpoint SLA-TrustPoint

enrollment pkcs12

revocation-check crl

!

!

crypto pki certificate chain TP-self-signed-1238782368

crypto pki certificate chain SLA-TrustPoint

!

!

!

!

!

!

!

!

license udi pid C8000V sn 9SRWHHH66II

license boot level network-premier+dna-premier

diagnostic bootup level minimal

memory free low-watermark processor 202832

!

!

spanning-tree extend system-id

!

username admin privilege 15 secret 9 $9$3V6L3V6L2VUI2k$ysPnXOdg8RLj9KgMdmfHdSHkdaMmiHzGaUpcqH6pfTo

!

redundancy

!

!

!

!

no crypto ikev2 diagnose error

!

!

lldp run

cdp run

!

!

!

!

!

!

!

!

!

!

!

!

!

!

!

!

!

!

!

!

interface Loopback1

ip address 192.168.9.9 255.255.255.255

!

interface Loopback65528

vrf forwarding 65528

ip address 192.168.1.1 255.255.255.255

!

interface Tunnel1

ip unnumbered GigabitEthernet1

no ip redirects

ipv6 unnumbered GigabitEthernet1

no ipv6 redirects

tunnel source GigabitEthernet1

tunnel mode sdwan

!

interface Tunnel2

ip unnumbered Loopback1

no ip redirects

ipv6 unnumbered Loopback1

no ipv6 redirects

tunnel source Loopback1

tunnel mode sdwan

!

interface GigabitEthernet1

ip dhcp client default-router distance 1

ip address dhcp client-id GigabitEthernet1

no ip redirects

load-interval 30

negotiation auto

arp timeout 1200

!

interface GigabitEthernet1.215

encapsulation dot1Q 215

ip address 169.254.145.226 255.255.255.248

no ip redirects

ip mtu 1440

arp timeout 1200

!

router omp

!

router bgp 64513

bgp log-neighbor-changes

neighbor 169.254.145.225 remote-as 16550

neighbor 169.254.145.225 description MP-GCP-SJ-Peering

neighbor 169.254.145.225 ebgp-multihop 4

!

address-family ipv4

network 192.168.9.9 mask 255.255.255.255

neighbor 169.254.145.225 activate

neighbor 169.254.145.225 send-community both

exit-address-family

!

ip forward-protocol nd

no ip http server

no ip http secure-server

!

ip nat settings central-policy

ip nat route vrf 65528 0.0.0.0 0.0.0.0 global

no ip nat service H225

no ip nat service ras

no ip nat service rtsp udp

no ip nat service rtsp tcp

no ip nat service netbios-ns tcp

no ip nat service netbios-ns udp

no ip nat service netbios-ssn

no ip nat service netbios-dgm

no ip nat service ldap

no ip nat service sunrpc udp

no ip nat service sunrpc tcp

no ip nat service msrpc tcp

no ip nat service tftp

no ip nat service rcmd

no ip nat service pptp

no ip ftp passive

ip scp server enable

!

!

!

!

!

!

!

!

control-plane

!

!

mgcp behavior rsip-range tgcp-only

mgcp behavior comedia-role none

mgcp behavior comedia-check-media-src disable

mgcp behavior comedia-sdp-force disable

!

mgcp profile default

!

!

!

!

!

!

line con 0

stopbits 1

speed 19200

line aux 0

line vty 0 4

transport input ssh

line vty 5 80

transport input ssh

!

nat64 translation timeout udp 300

nat64 translation timeout tcp 3600

call-home

! If contact email address in call-home is configured as sch-smart-licensing@cisco.com

! the email address configured in Cisco Smart License Portal will be used as contact email address to send SCH notifications.

contact-email-addr sch-smart-licensing@cisco.com

profile "CiscoTAC-1"

active

destination transport-method http

!

!

!

!

!

!

netconf-yang

netconf-yang feature candidate-datastore

end

MP-IC-US-R1#

MP-IC-US-R1#

MP-IC-US-R1#sh ver

Cisco IOS XE Software, Version 17.06.01a

Cisco IOS Software [Bengaluru], Virtual XE Software (X86_64_LINUX_IOSD-UNIVERSALK9-M), Version 17.6.1a, RELEASE SOFTWARE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2021 by Cisco Systems, Inc.

Compiled Sat 21-Aug-21 03:20 by mcpre

Cisco IOS-XE software, Copyright (c) 2005-2021 by cisco Systems, Inc.

All rights reserved. Certain components of Cisco IOS-XE software are

licensed under the GNU General Public License ("GPL") Version 2.0. The

software code licensed under GPL Version 2.0 is free software that comes

with ABSOLUTELY NO WARRANTY. You can redistribute and/or modify such

GPL code under the terms of GPL Version 2.0. For more details, see the

documentation or "License Notice" file accompanying the IOS-XE software,

or the applicable URL provided on the flyer accompanying the IOS-XE

software.

ROM: IOS-XE ROMMON

MP-IC-US-R1 uptime is 4 days, 3 hours, 2 minutes

Uptime for this control processor is 4 days, 3 hours, 3 minutes

System returned to ROM by reload

System image file is "bootflash:packages.conf"

Last reload reason: factory-reset

This product contains cryptographic features and is subject to United

States and local country laws governing import, export, transfer and

use. Delivery of Cisco cryptographic products does not imply

third-party authority to import, export, distribute or use encryption.

Importers, exporters, distributors and users are responsible for

compliance with U.S. and local country laws. By using this product you

agree to comply with applicable laws and regulations. If you are unable

to comply with U.S. and local laws, return this product immediately.

A summary of U.S. laws governing Cisco cryptographic products may be found at:

http://www.cisco.com/wwl/export/crypto/tool/stqrg.html

If you require further assistance please contact us by sending email to

export@cisco.com.

Technology Package License Information:

Controller-managed

The current throughput level is 250000 kbps

Smart Licensing Status: Registration Not Applicable/Not Applicable

cisco C8000V (VXE) processor (revision VXE) with 2028465K/3075K bytes of memory.

Processor board ID 9SRWHHH66II

Router operating mode: Controller-Managed

1 Gigabit Ethernet interface

32768K bytes of non-volatile configuration memory.

3965112K bytes of physical memory.

11526144K bytes of virtual hard disk at bootflash:.

Configuration register is 0x2102

MP-IC-US-R1#

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

10-Apr-2022

|

初版 |

シスコ エンジニア提供

- プラシャントトリパチシスコのエンジニアリング

- ニコライ・ピタエフシスコのテクニカルリーダー

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック