あらゆる脅威からビジネスを守ります

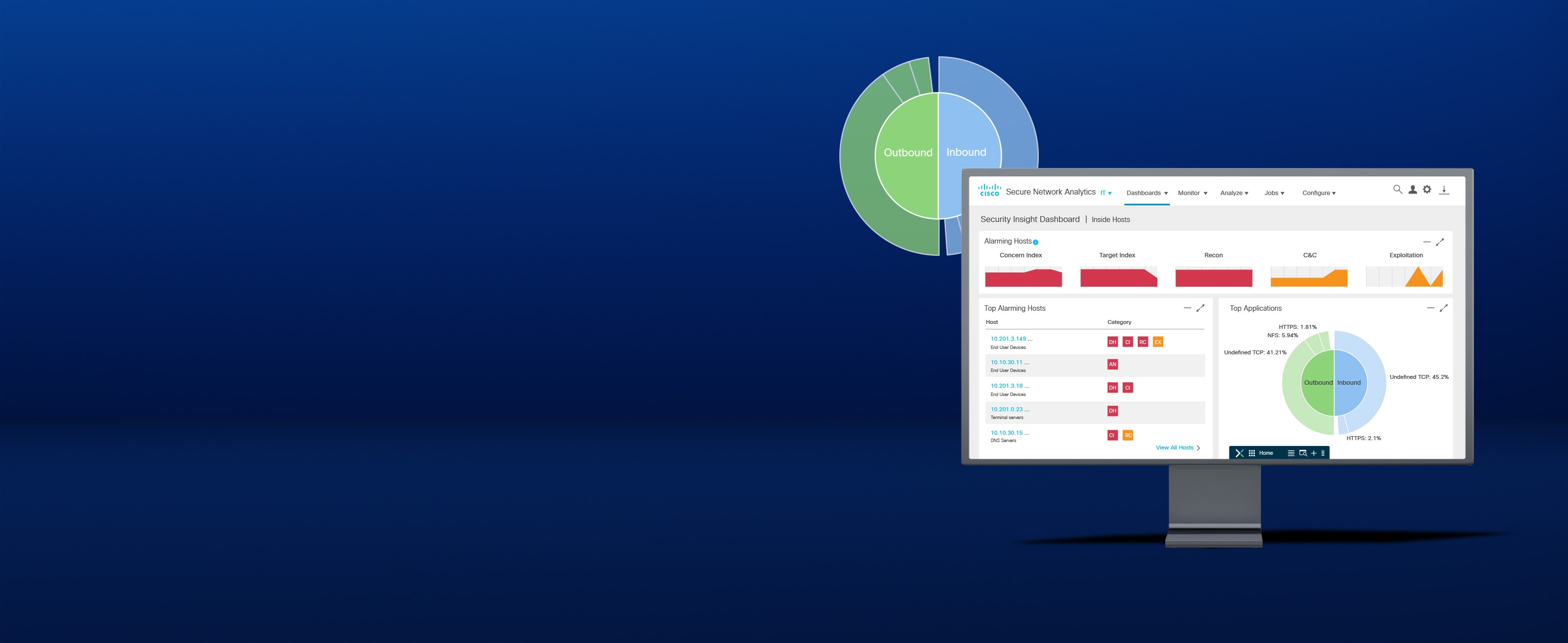

既存のネットワークデータを分析することにより、深刻な被害がもたらされる前に既存の制御をバイパスする方法を見つけた可能性がある脅威を検出できます。

備えあれば憂いなし

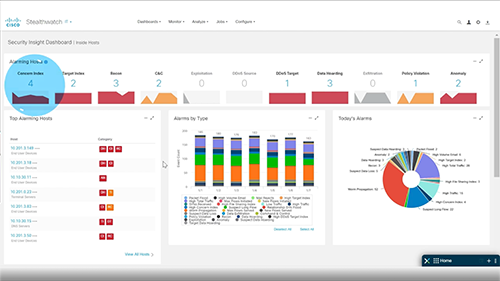

ユーザー、デバイス、場所、タイムスタンプ、アプリケーションなどのコンテキストを含む高精度のアラートにより、動的なネットワーク全体の攻撃をリアルタイムで検出できます。

ポリシー違反を削減

ポリシーの有効性を検証したり、環境のニーズに基づいて適切なポリシーを導入したり、ポリシー違反の調査を合理化したりできます。

未知の脅威を明らかに

高度な分析により、未知のマルウェア、データ漏えいなどの内部脅威、ポリシー違反、およびその他の高度な攻撃を迅速に検出できます。

簡単に分析

プライバシーとデータの整合性を損なうことなく、暗号化されたトラフィックの脅威を特定して隔離できます。

全体として大きな効果を発揮するセキュリティ

ネットワークの微妙な違いが問題になることがないソリューション

Cisco Secure Network Analytics と Identity Services Engine(ISE)を組み合わせて使用すれば、より高度なセグメンテーションポリシーを定義するとともに不正アクセスを検出するためのカスタムアラートを作成し、コンプライアンスを確保できます。

オンプレミスとクラウド全体をカバーする統合脅威検出

Cisco Secure Cloud Analytics により、ソフトウェアエージェントを使用することなく、SaaS でオンプレミスネットワークとすべての主要なパブリック クラウド プラットフォームを可視化して脅威を検出できます。

混乱を生じさせないソリューション

Cisco SecureX プラットフォームには、脅威検出と脅威への対応を可能にするネットワーク分析をはじめとする、シスコの統合セキュリティテクノロジーの長所が組み込まれています。

セキュリティソリューションにさらなる価値を

Cisco Security Enterprise Agreement

迅速かつお得に購入

管理しやすい単一の契約でセキュリティソフトウェアを柔軟にご購入いただけるメリットを実感してください。

セキュリティに関するサービス

ビジネスのセキュリティの確保はエキスパートにお任せください

投資を有効活用し、絶え間ない監視を実現して組織を保護できます。