Introduzione

Questo documento descrive le linee guida di progettazione e configurazione per ottimizzare le prestazioni di Wi-Fi 7 e sfruttare al meglio lo spettro a 6 GHz.

Guida alla progettazione di CX

Le guide alla progettazione di sistemi CX sono scritte da specialisti Cisco CX in collaborazione con tecnici di altri reparti e revisionate da esperti Cisco; le guide si basano sulle procedure leader di Cisco, nonché sulle conoscenze e sull'esperienza acquisite con innumerevoli implementazioni presso i clienti nel corso di molti anni. Le reti progettate e configurate in linea con i suggerimenti riportati in questo documento consentono di evitare i problemi comuni e migliorare il funzionamento della rete.

Perché 6 GHz e Wi-Fi 7

La banda a 6 GHz è diventata disponibile per le operazioni WLAN nel 2020 ed è stata richiesta per la certificazione Wi-Fi 6E. Mentre Wi-Fi 6 funziona nelle bande da 2,4 GHz e 5 GHz, Wi-Fi 6E utilizza lo stesso standard IEEE 802.11ax ma estende la propria funzionalità alla banda da 6 GHz, a condizione che vengano soddisfatti requisiti specifici.

La nuova certificazione Wi-Fi 7 è basata sullo standard IEEE 802.11be e supporta operazioni nelle bande a 2,4 GHz, 5 GHz e 6 GHz. Wi-Fi 7 introduce inoltre nuove funzionalità e miglioramenti rispetto alle certificazioni precedenti.

Il supporto della banda a 6 GHz e/o di Wi-Fi 7 prevede requisiti specifici, che spesso richiedono nuove configurazioni e progettazioni di RF, soprattutto se confrontato con le procedure stabilite per le bande a 2,4 GHz e a 5 GHz con Wi-Fi 6.

Ad esempio, proprio come l'uso della sicurezza WEP obsoleta impedisce l'adozione di standard 802.11 oltre 802.11a/b/g, gli standard più recenti impongono prerequisiti di sicurezza ancora più severi per incoraggiare l'installazione di reti più sicure.

Al contrario, l'introduzione della banda 6 GHz offre l'accesso a frequenze più pulite, migliori prestazioni e il supporto per nuovi casi d'uso. e un'implementazione più semplice delle applicazioni esistenti, come ad esempio videoconferenze e voice over IP.

Requisiti di base per operazioni a 6 GHz e Wi-Fi 7

Questi sono i requisiti di sicurezza indicati nelle certificazioni per le operazioni Wi-Fi 7 e 6 GHz.

Requisiti di banda a 6 GHz

La banda a 6 GHz consente solo WPA3 o Enhanced Open WLAN, il che significa una delle seguenti opzioni di sicurezza:

- WPA3-Enterprise con autenticazione 802.1X

- WPA3 Simultaneous Authentication of Equals (SAE) (alias WPA3-Personal) con passphrase. SAE-FT (SAE con Fast Transition) è un altro possibile AKM ed è in realtà consigliato per l'uso poiché l'handshake SAE non è banale, e FT permette di saltare quel cambio più lungo.

- Apertura migliorata con crittografia wireless opportunistica (OWE)

Sebbene, come indicato nelle specifiche WPA3 v3.4 (sezione 11.2), la modalità di transizione aperta avanzata non sia supportata con 6 GHz, molti fornitori (incluso Cisco fino a IOS® XE 17.18) non la applicano ancora. Pertanto, è tecnicamente possibile configurare, ad esempio, un Open SSID su 5 GHz, un Enhanced Open SSID corrispondente su 5 e 6 GHz, entrambi con la modalità di transizione abilitata, e tutto questo senza rispettare le specifiche degli standard. Tuttavia, in uno scenario di questo tipo, è preferibile configurare un Enhanced Open SSID senza modalità di transizione e disponibile solo su 6 GHz (i client che supportano 6 GHz supportano in genere la modalità Enhanced Open), mantenendo il nostro Open SSID standard su 5 GHz, anche senza modalità di transizione.

A parte l'imposizione 802.11w/PMF (Protected Management Frame), WPA3-Enterprise non prevede nuovi requisiti specifici per cifrari o algoritmi. Molti fornitori, tra cui Cisco, considerano lo standard 802.1X-SHA256 o "FT + 802.1X" (che in realtà è 802.1X con SHA256 e Fast Transition nella parte superiore) solo conforme allo standard WPA3 e lo standard 802.1X (che utilizza SHA1) è considerato parte di WPA2, quindi non adatto/supportato per 6 GHz.

Requisiti Wi-Fi 7

Con la certificazione Wi-Fi 7 dello standard 802.11be, la Wi-Fi Alliance ha aumentato i requisiti di sicurezza. Alcuni di essi consentono di utilizzare le velocità dati 802.11be e i miglioramenti del protocollo, mentre altri sono specifici per il supporto di Multi-Link Operations (MLO), consentendo ai dispositivi compatibili (client e/o access point) di utilizzare più bande di frequenza mantenendo la stessa associazione.

In generale, Wi-Fi 7 richiede uno dei seguenti tipi di protezione:

- WPA3-Enterprise con AES (CCMP128) e 802.1X-SHA256 o FT + 802.1X (che utilizza ancora SHA256, anche se non è esplicito nella denominazione). Specifiche WPA3 più recenti spostano il requisito all'algoritmo GCMP256. Ciò crea una certa disparità di comportamento tra i client, alcuni dei quali cercano di eseguire Wi-Fi 7 Enterprise con AES128 mentre altri si aspettano di dover già eseguire GCMP256.

- WPA3-Personale con GCMP256 e SAE-EXT-KEY e/o FT + SAE-EXT-KEY (AKM 24 o 25). Wi-Fi 6E impone WPA3 SAE e/o FT + SAE con AES (CCMP128) regolare e nessun uso esteso di chiavi aggiuntivo; ciò significa che è stata introdotta una nuova cifratura specifica per Wi-Fi 7.

- Apertura/OWE avanzata con GCMP256. Sebbene sia ancora possibile configurare AES(CCMP128) sullo stesso SSID, i client che utilizzano AES 128 non supportano Wi-Fi 7. Prima di Wi-Fi 7, la maggior parte dei client che supportano AES 128 utilizzava solo AES 128, quindi si tratta di un nuovo requisito più avanzato. Per quanto riguarda il supporto a 6 GHz, non è consentita alcuna modalità di transizione.

Indipendentemente dal tipo di sicurezza selezionato, per il supporto di Wi-Fi 7 sulla WLAN sono richiesti PMF (Protected Management Frames) e protezione beacon.

Poiché Wi-Fi 7 è ancora una certificazione recente al momento della stesura di questo documento, con una versione il più presto possibile, molti fornitori non hanno applicato tutti questi requisiti di sicurezza sin dall'inizio.

Più di recente, Cisco ha progressivamente imposto le opzioni di configurazione per essere conforme alla certificazione Wi-Fi 7. Di seguito sono riportati i comportamenti specifici della versione:

IOS XE 17.15.3 e versioni successive 17.15.x

In questa sezione, tutte le WLAN vengono trasmesse come SSID Wi-Fi 7, a condizione che Wi-Fi 7 sia abilitato a livello globale e indipendentemente dalle impostazioni di sicurezza.

Un client può associarsi come compatibile con Wi-Fi 7 e ottenere velocità di trasmissione dati Wi-Fi 7 indipendentemente dal metodo di sicurezza utilizzato, a condizione che sia ancora supportato dalla WLAN. Tuttavia, il client può associarsi come MLO (su una o più bande) solo se rispetta i requisiti rigorosi per la sicurezza Wi-Fi 7, o altrimenti viene rifiutato.

Ciò potrebbe causare problemi quando alcuni dei primi client Wi-Fi 7 non sono in grado di supportare cifrature più sicure, come GCMP256, tentano di associare come Wi-Fi 7 MLO compatibile a una WLAN, le cui impostazioni di sicurezza non soddisfano i requisiti Wi-Fi 7. In una situazione di questo tipo, il client viene rifiutato a causa di impostazioni di sicurezza non valide (ancora configurabili nella rete WLAN).

IOS XE 17.18.1 e versioni successive

La protezione del beacon viene attivata automaticamente se la rete WLAN è compatibile con Wi-Fi7, indipendentemente dal fatto che la casella di controllo sia selezionata o meno.

Nella versione 17.18.1 e successive, Cisco IOS XE annuncia una WLAN come compatibile con Wi-Fi 7 e MLO solo se sulle impostazioni WLAN sono abilitati i requisiti di sicurezza appropriati. Ad esempio, una WLAN che annuncia solo SAE e non SAE-EXT viene trasmessa come MLO-inable.

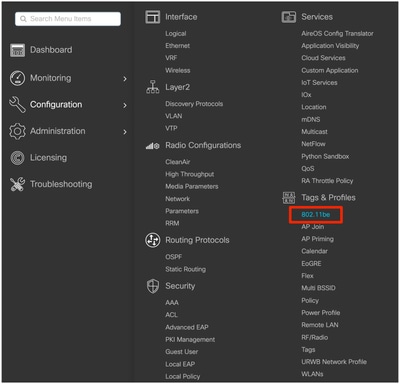

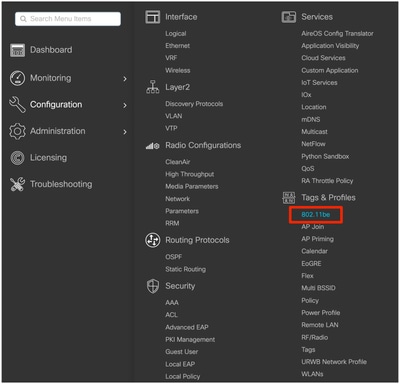

La sezione 17.18 introduce la funzionalità di un profilo 802.11be, da collegare a un profilo WLAN, per controllare l'attivazione di Wi-Fi 7 per SSID e anche per radio.

Viene aggiunto un nuovo menu dedicato in Configurazione > Tag e profili > 802.11be, dove per impostazione predefinita esiste già un profilo 802.11be preconfigurato, con il nome di "default-dot11be-profile".

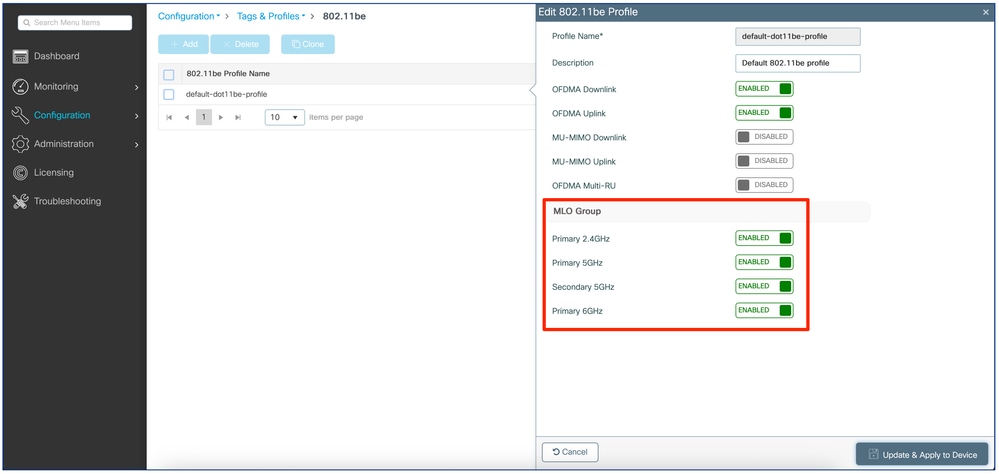

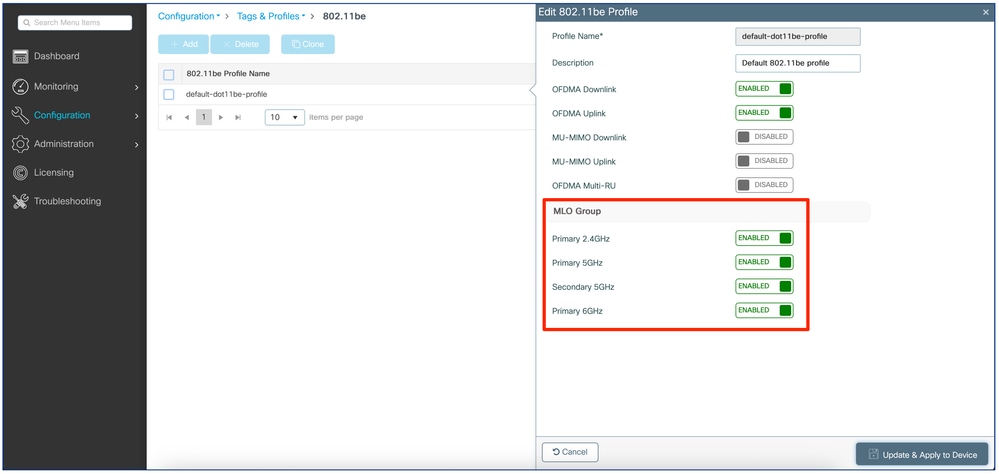

Le quattro impostazioni principali per l'attivazione o la disattivazione di Wi-Fi 7 si trovano nella sezione "MLO Group". Disattivando tutte e quattro queste impostazioni, Wi-Fi 7 viene disattivato per tutte le bande del profilo WLAN, a cui viene collegato il profilo 802.11be. Abilitando solo alcune o tutte queste funzioni, abilitiamo Wi-Fi 7 sulle bande/radio corrispondenti del profilo WLAN, a cui colleghiamo il profilo 802.11be.

Il "default-dot11be-profile" abilita MLO e Wi-Fi 7 su tutte le radio ed è collegato per impostazione predefinita a qualsiasi profilo WLAN.

Creando un nuovo profilo 802.11be con tutte le impostazioni "MLO Group" disattivate e collegandolo ad alcuni profili WLAN specifici, possiamo per esempio disabilitare in modo selettivo Wi-Fi 7 per alcuni dei nostri SSID.

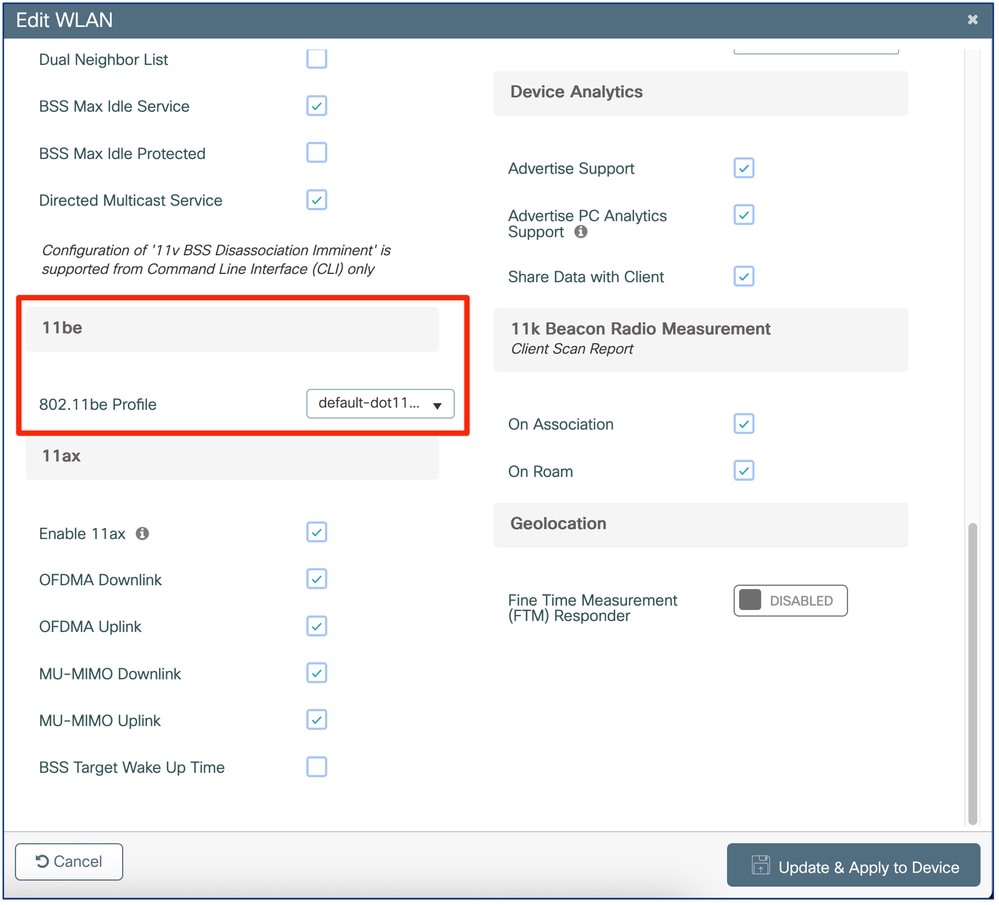

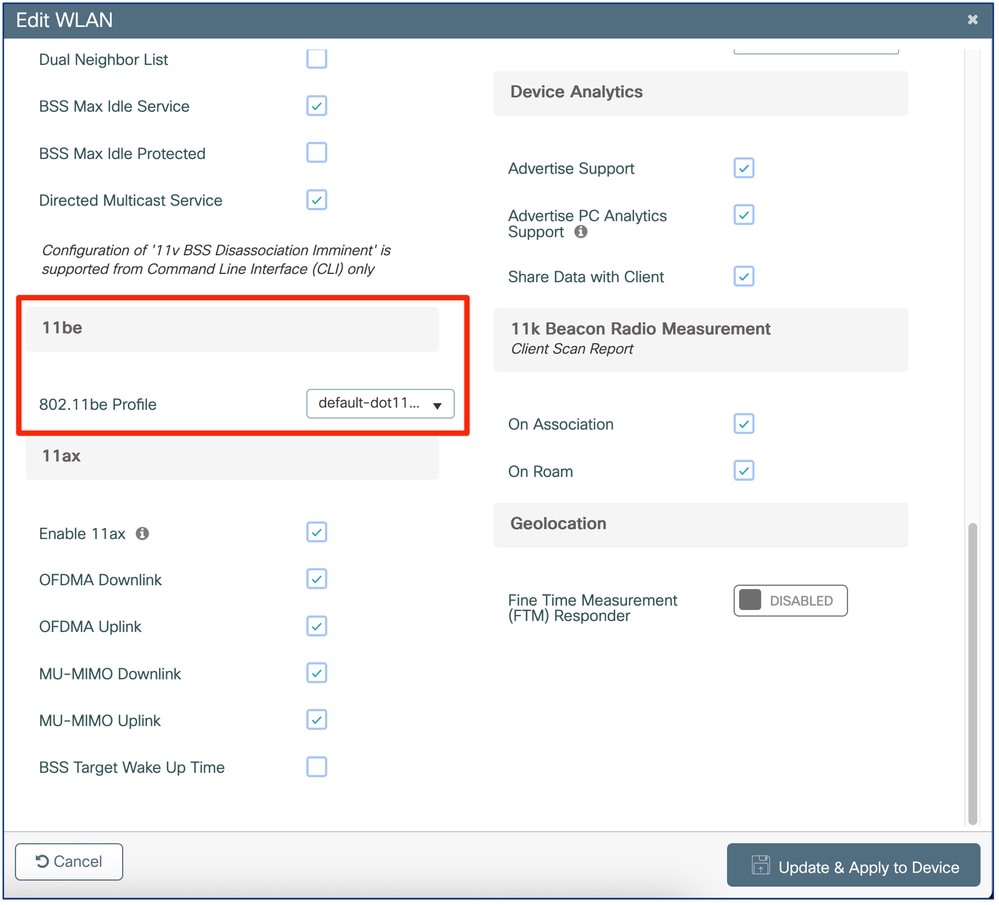

Nella scheda "Advanced" settings (Impostazioni avanzate) di ciascun profilo WLAN, è allegato un profilo 802.11be corrispondente:

Come si può vedere nell'esempio, il "default-dot11be-profile" è collegato per impostazione predefinita a qualsiasi profilo WLAN.

Nota: se Wi-Fi 7 non è abilitato globalmente sul controller, come spiegato più avanti, Wi-Fi 7 è disabilitato per tutti i profili WLAN e i profili 802.11be non sono applicati.

17.18.2 introduce una piccola procedura guidata nella pagina di modifica della WLAN che consente di visualizzare se la WLAN è compatibile o meno con Wi-Fi7 e mostra cosa manca:

17.18.2 procedura guidata per la protezione

17.18.2 procedura guidata per la protezione

Considerazioni sulla progettazione radio per la copertura a 6 GHz

Senza voler diventare una guida prescrittiva completa sui sondaggi in loco, questa sezione descrive brevemente alcune considerazioni di base quando si progetta per la copertura a 6 GHz, soprattutto se esiste già un'installazione per 2,4/5 GHz che vorremmo migrare a Wi-Fi 6E o 7.

Come per ogni nuova installazione Wi-Fi a cui eravamo abituati a 2,4 e/o 5 GHz, un nuovo progetto wireless a 6 GHz deve includere anche un corrispondente sondaggio del sito dedicato a 6 GHz.

Quando i punti di accesso pre-Wi-Fi 6E/7 sono già posizionati per una copertura a 5 GHz e necessitano di una copertura specifica, in alcuni casi possiamo aspettarci di poterli sostituire con punti di accesso compatibili con Wi-Fi 6E/7 e di ottenere comunque una buona copertura a 6 GHz. Affinché questa teoria funzioni, i nostri punti di accesso esistenti devono già fornire una corretta copertura a 5 GHz per le esigenze previste (solo dati, voce, applicazioni specifiche e così via), pur essendo già almeno 3-4 livelli di potenza di trasmissione sotto il loro limite massimo. I punti di accesso hanno in genere da 7 a 8 livelli di alimentazione e ogni livello di alimentazione divide la potenza di trasmissione per la metà. Ciò significa che il punto più comodo da raggiungere è quello in cui i punti di accesso utilizzano il mezzo del proprio intervallo di potenza di trasmissione consentito.

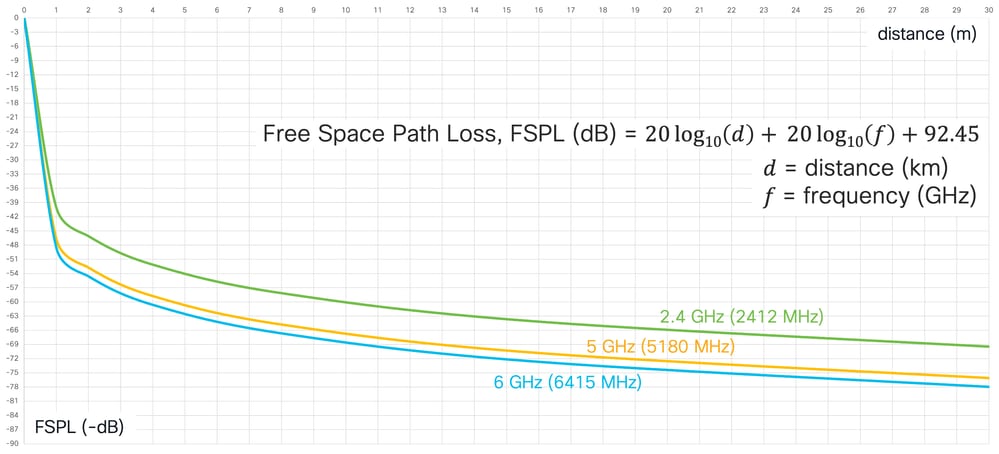

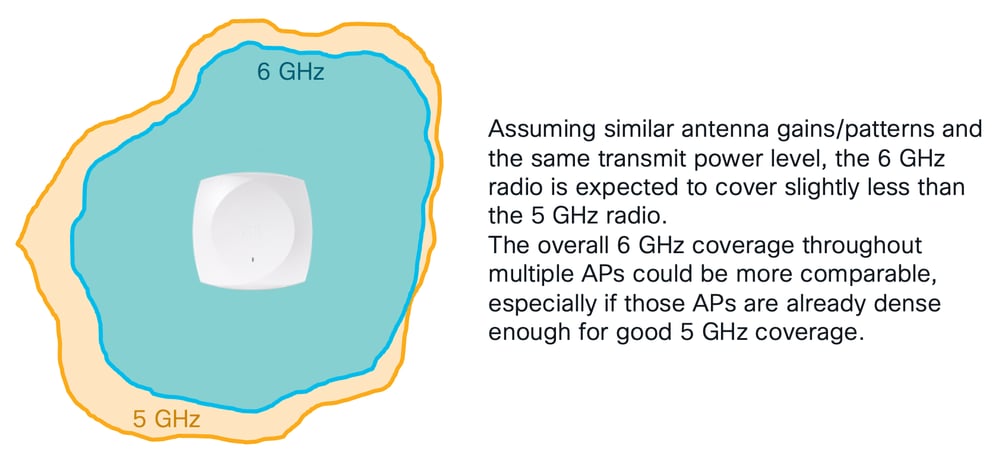

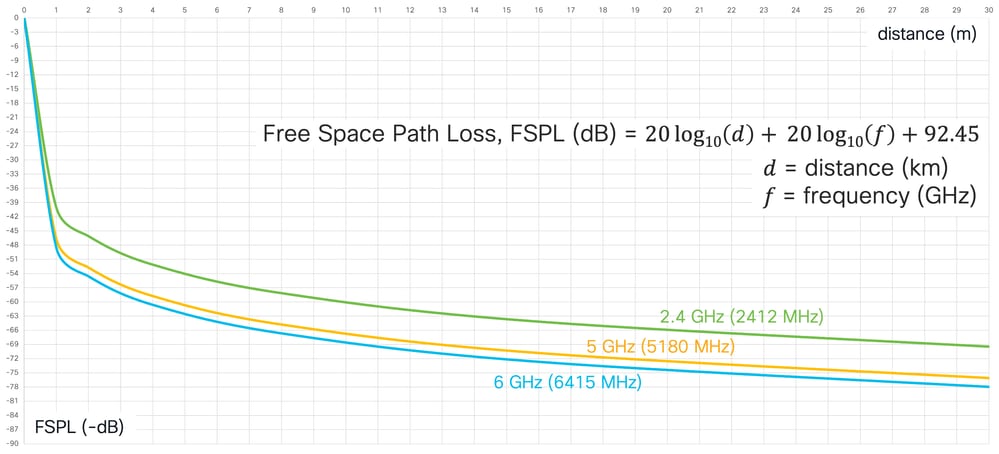

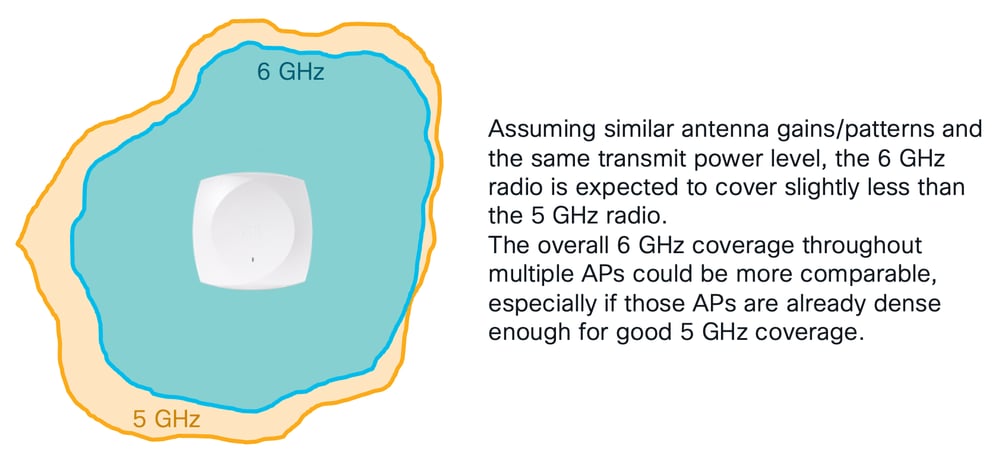

In base ai calcoli di perdita di spazio libero, i segnali a 6 GHz sono attenuati da 2 dB superiori a quelli a 5 GHz. Oltre a ciò, i segnali a 6 GHz possono anche essere maggiormente influenzati da ostacoli rispetto ai loro equivalenti a 5 GHz.

Quando un Cisco AP aumenta/diminuisce la sua potenza di trasmissione di un livello, lo fa con un "salto" di 3 dB. Un punto di accesso che passa da un livello di potenza di 4, ad esempio con una potenza di trasmissione di 11 dBm, a un livello di potenza di 3, aumenta la potenza di trasmissione a 14 dBm (ad esempio, 11 dBm per il livello di potenza 4 e 14 dBm per il livello di potenza 3 sono solo un esempio generico, in quanto diversi modelli/generazioni di punti di accesso potrebbero avere valori di potenza di trasmissione leggermente diversi in dBm per lo stesso numero di livello di potenza).

Se un access point pre-Wi-Fi 6E/7 offre già una buona copertura a 5 GHz sul livello di alimentazione 4, ad esempio, un access point Wi-Fi 6E/7 più recente con modelli radio simili a 5 GHz potrebbe sostituire il precedente senza alcun impatto significativo sulla rete a 5 GHz esistente.

Inoltre, la radio da 6 GHz del nuovo Wi-Fi 6E/7 AP potrebbe fornire una copertura simile da 6 GHz a quella da 5 GHz solo se si trova a un livello di potenza di trasmissione (quindi 3 dB) più alto.

Se 5 GHz è già correttamente coperto con la radio AP 5 GHz a 3-4 livelli di potenza al di sotto del suo massimo, la radio corrispondente a 6 GHz potrebbe quindi essere impostata a 2-3 livelli di potenza al di sotto del suo massimo per una copertura comparabile. Questa ipotesi funziona a condizione che le normative nazionali, in cui sono implementate coperture a 5 GHz e 6 GHz, consentano che le radio a 6 GHz e l'EIRP abbiano potenze superiori a 5 GHz (considerando potenzialmente le aggregazioni dei canali e anche il modello AP specifico): per informazioni specifiche sul paese, consultare la tabella delle impostazioni di alimentazione dei singoli modelli AP).

Inoltre, se la radio a 6 GHz fornisce già una corretta copertura a 2-3 livelli di potenza inferiori al suo massimo, potrebbe ancora eccezionalmente andare anche di un paio di livelli più in alto, per esempio per provare a lavorare intorno a temporanei buchi di copertura inattesi (un guasto dell'access point vicino, ostacoli non annunciati, nuove esigenze di RF e così via).

Comportamenti di roaming tra i punti di accesso precedenti a Wi-Fi 6E/7 e Wi-Fi 6E/7

L'installazione di punti di accesso che supportano diversi standard e/o bande di frequenza nella stessa area di copertura non è sempre stata una pratica consigliata, soprattutto se queste diverse generazioni di punti di accesso sono installate in modo "sale e pepe" (cioè mescolate nella stessa zona).

Mentre un controller wireless è in grado di gestire le operazioni (ad esempio, l'assegnazione dinamica dei canali, la trasmissione del controllo dell'alimentazione, la distribuzione della cache PMK e così via) da un gruppo di diversi modelli AP, i client che si spostano tra standard diversi e bande di frequenza diverse non sono sempre in grado di gestire questo problema in modo appropriato e potrebbero ad esempio incorrere in problemi di roaming.

Inoltre, a causa degli standard più recenti, gli access point Wi-Fi 6E/7 supportano i cifrari GCMP256 per WPA3. Lo stesso potrebbe tuttavia non essere sempre vero per alcuni access point Wi-Fi 6 e modelli precedenti. Per i passphrase/WPA3-Personal e i SSID Open/OWE avanzati che richiedono la configurazione di entrambi i cifrari AES(CCMP128) e GCMP256, alcuni Wi-Fi 6 (come la serie 9105, 9115 e 9120) non supportano GCMP256 e possono offrire cifrari AES(CCMP128) solo ai client associati, inclusi quelli compatibili con Wi-Fi 6E/7. Se questi client Wi-Fi 6E/7 necessitassero di effettuare il roaming da/verso gli access point Wi-Fi 6E/7 adiacenti che supportano GCMP256, dovrebbero passare attraverso una nuova associazione, in quanto la rinegoziazione dei cifrari tra AES (CCMP128) e GCMP256 non è supportata per il roaming trasparente. Inoltre, in generale, non è ottimale disporre di punti di accesso che offrano funzionalità diverse nella stessa area: questa distribuzione non consente ai client di utilizzare queste funzionalità in modo affidabile durante lo spostamento e può causare persistenza o disconnessioni.

Anche se questo scenario deve rappresentare un caso d'angolo, vogliamo tenere presente che, con i cifrari GCMP256 configurati nella WLAN, il roaming dei client Wi-Fi 6E/7 tra i punti di accesso 9105/9115/9120 e 9130/9124/916x/917x non può essere possibile, in quanto queste serie supportano GCMP256 e le prime no.

Larghezze di canale pari o superiori a 40 MHz su 6 GHz possono inoltre causare persistenza per i client idonei a 6 GHz, che possono rifiutarsi di riassociarsi ad altre bande. Questo è un motivo in più per non combinare AP da 6 GHz e AP da 6 GHz nella stessa area di roaming.

Abilitazione di Wi-Fi 7 a livello globale

Abilitazione globale di Wi-Fi 7 su IOS XE

Quando si installa o si esegue l'aggiornamento a una versione di IOS XE che supporta Wi-Fi 7, per impostazione predefinita il supporto per Wi-Fi 7 è disabilitato a livello globale.

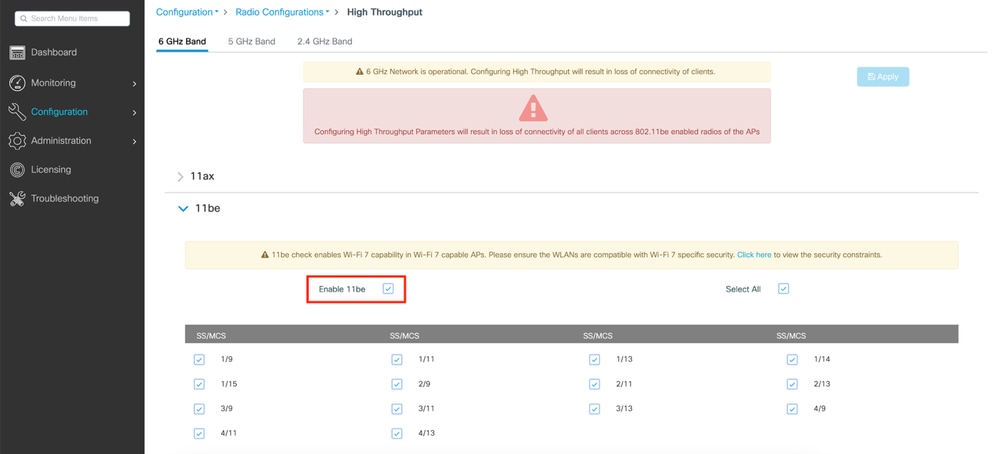

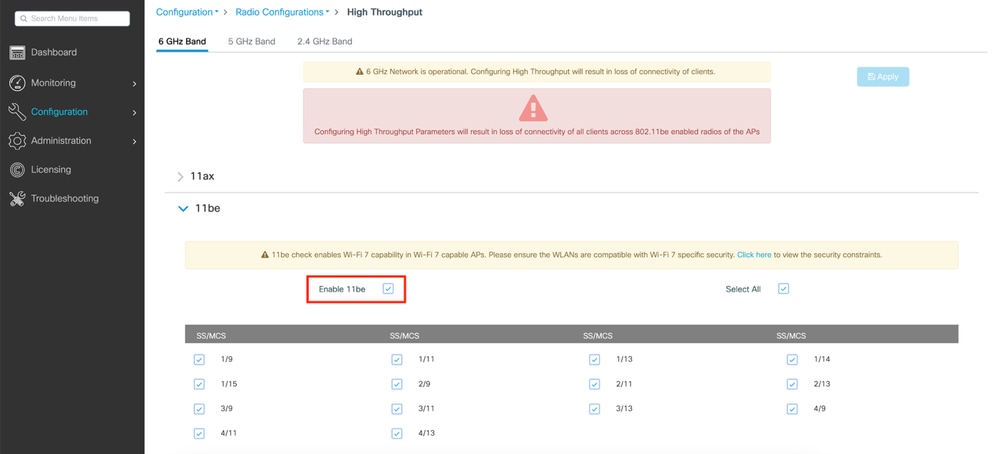

Per attivarlo, è necessario navigare nel menu di configurazione High Throughput di ciascuna banda a 2,4/5/6 GHz e selezionare la casella per abilitare 11be.

In alternativa, è possibile eseguire queste tre righe di comando tramite SSH/console nella modalità di configurazione terminale:

ap dot11 24ghz dot11be

ap dot11 5ghz dot11be

ap dot11 6ghz dot11be

Come indicato nella nota di avviso, quando si tenta di modificare queste impostazioni, la modifica dello stato del supporto 802.11be comporta una breve perdita di connettività per tutti i client tramite le radio dei Wi-Fi 7 AP. Se si desidera eseguire MLO, ovvero i client che si connettono a più bande contemporaneamente, è necessario abilitare 11be su tutte le bande a cui si desidera connettere il client. Non è necessario attivare tutte le bande, ma consigliato semplicemente per le prestazioni.

Abilitazione di Wi-Fi 7 a livello globale su Cisco Meraki Dashboard

Quando si aggiungono per la prima volta access point compatibili con Wi-Fi 7 (ad esempio CW9178I, CW9176I/D1) a una rete Cisco Meraki Dashboard, il supporto per il funzionamento 802.11be è sul loro profilo RF predefinito.

Per attivarlo, è necessario navigare in Wireless > Impostazioni radio, fare clic sulla scheda Profilo RF e selezionare il profilo assegnato all'access point (predefinito: 'Profilo interno di base' per punti di accesso interni).

Nella sezione Generale, abilitare 802.11be (on), come mostrato in questa schermata:

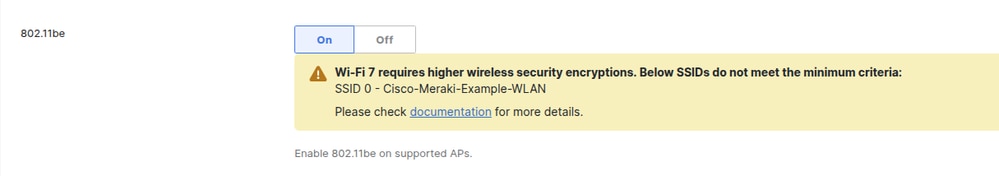

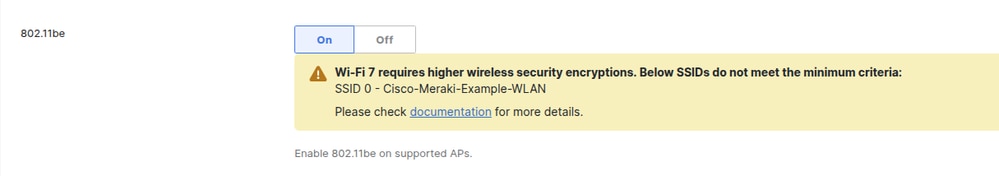

Se una o più WLAN sono configurate con impostazioni di protezione inferiori a quelle richieste dalla specifica Wi-Fi 7, il dashboard visualizza un banner che avvisa gli utenti come mostrato di seguito.

Sebbene il dashboard consenta il salvataggio della configurazione, Wi-Fi 7 non è abilitato sugli SSID contrassegnati finché non viene garantita la conformità ai requisiti di Wi-Fi 7.

A partire da questa data, tutte le WLAN abilitate nella rete devono soddisfare i requisiti delle specifiche Wi-Fi 7 per essere abilitate nella versione del firmware MR 31.1.x e successive (questo comportamento cambia in una versione futura del firmware MR 32.1.x).

Quando la configurazione dell'SSID soddisfa i criteri minimi di Wi-Fi 7, il banner scompare.

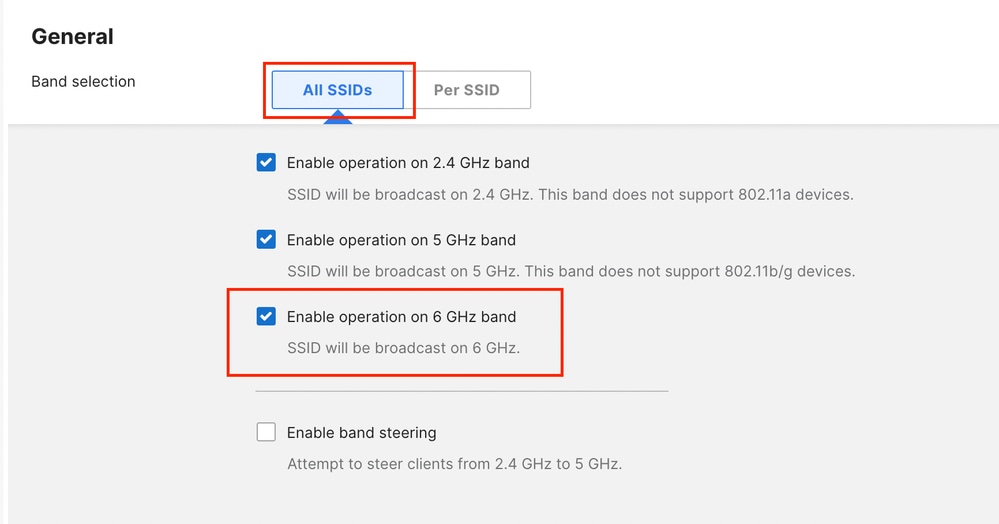

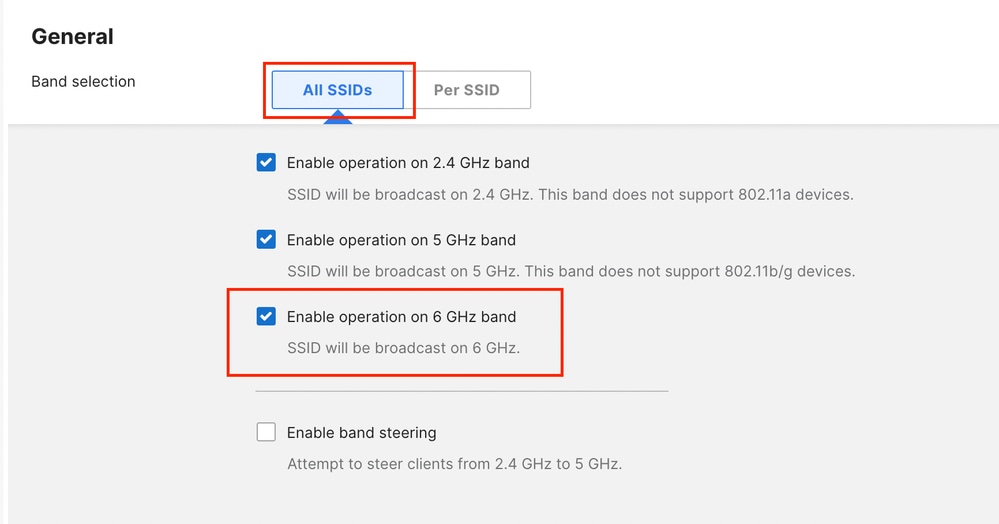

Nello stesso profilo RF, assicurarsi di abilitare il funzionamento a 6 GHz sui punti di accesso.

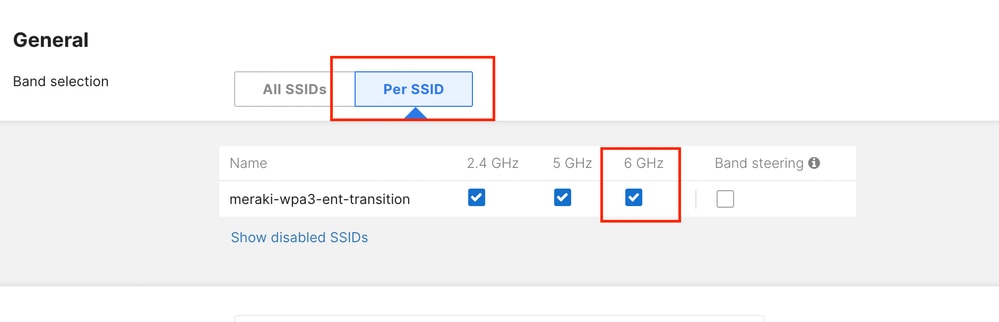

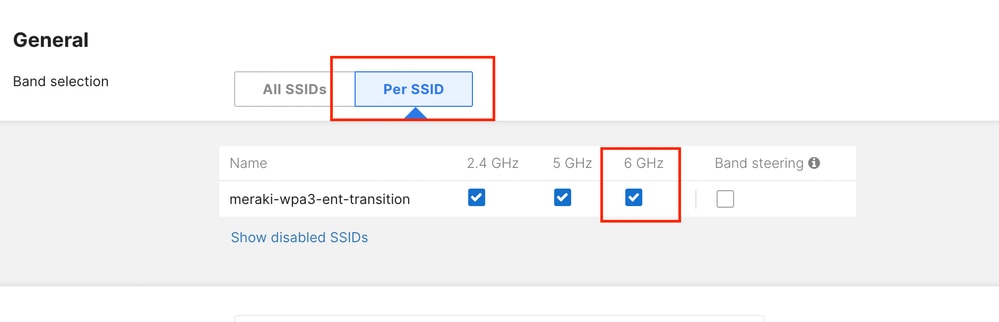

Questa operazione può essere eseguita per tutti gli SSID in blocco o per singolo SSID.

Il Band Steering è disponibile solo tra 2,4 e 5 GHz.

Esempio di abilitazione a 6 GHz per tutti gli SSID.

Esempio di abilitazione a 6 GHz per un singolo SSID.

Scenari d'uso

Reti 802.1X / WPA3-Enterprise

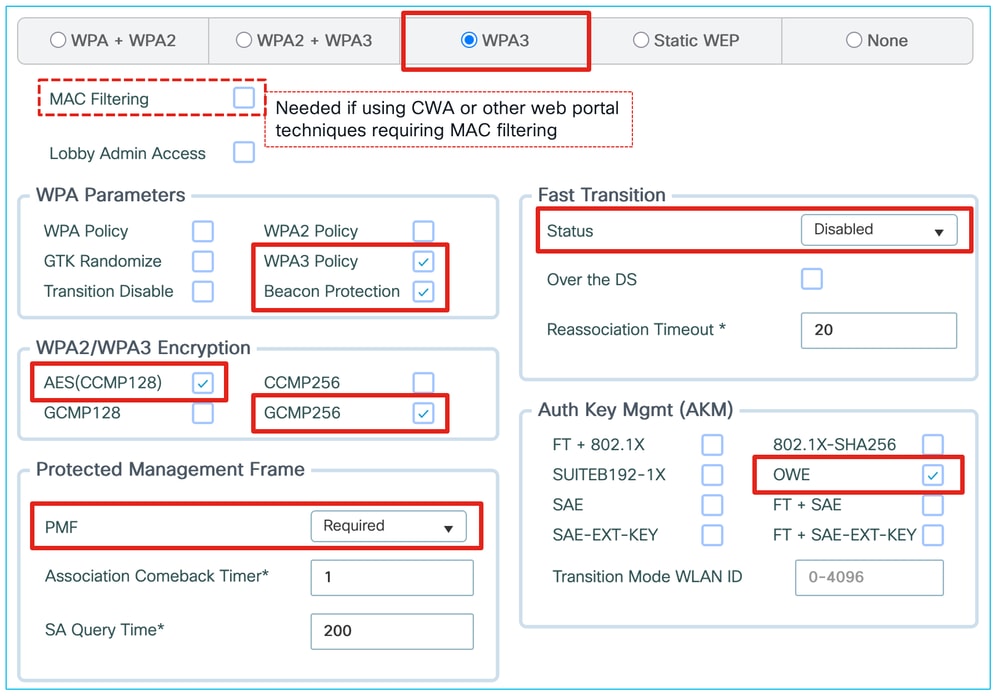

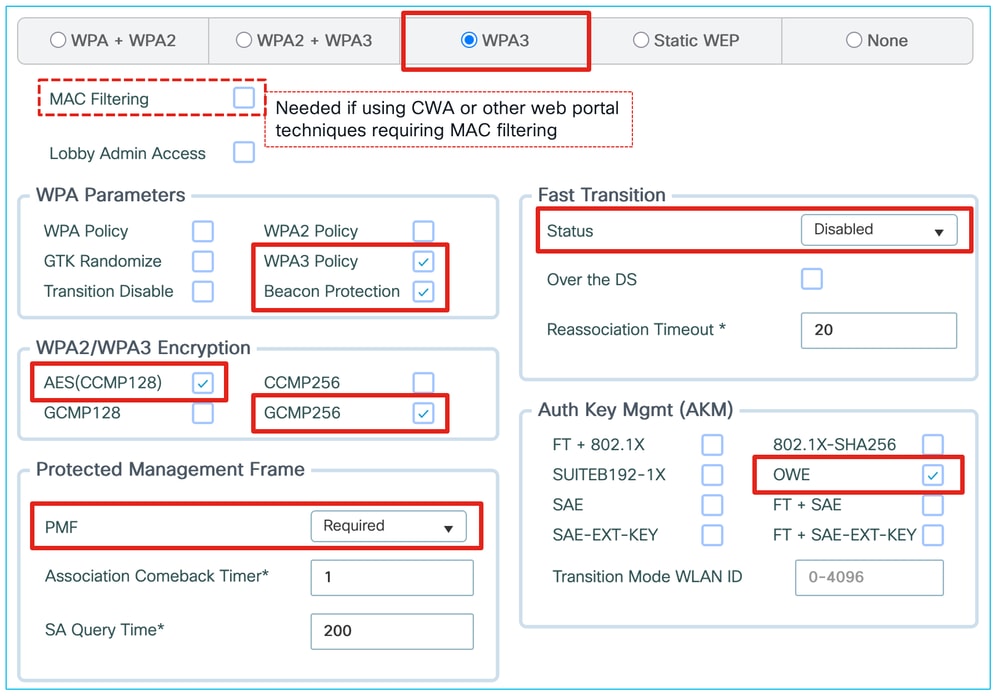

Configurazione WPA3-Enterprise su IOS XE

Le WLAN aziendali basate su WPA2/3 con autenticazione 802.1X sono le più facili da migrare a 6 GHz.

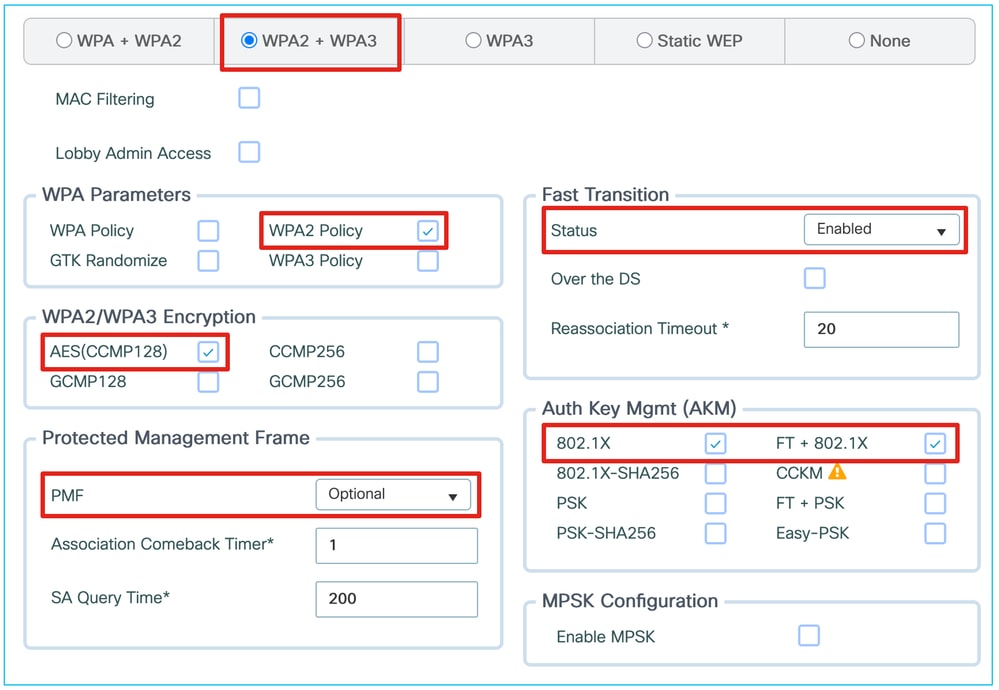

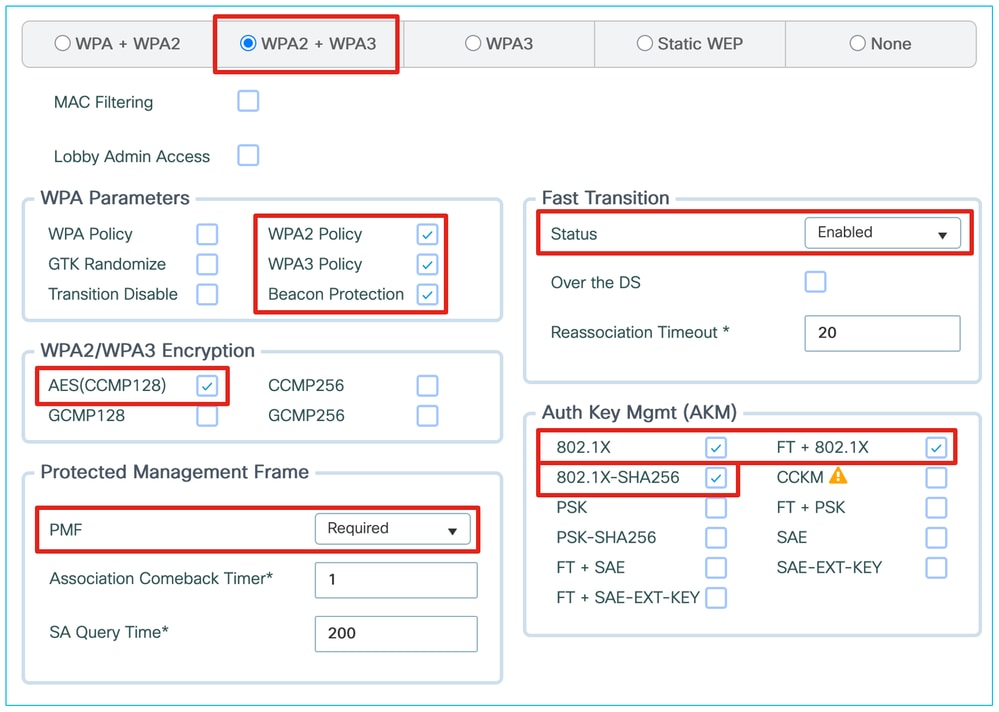

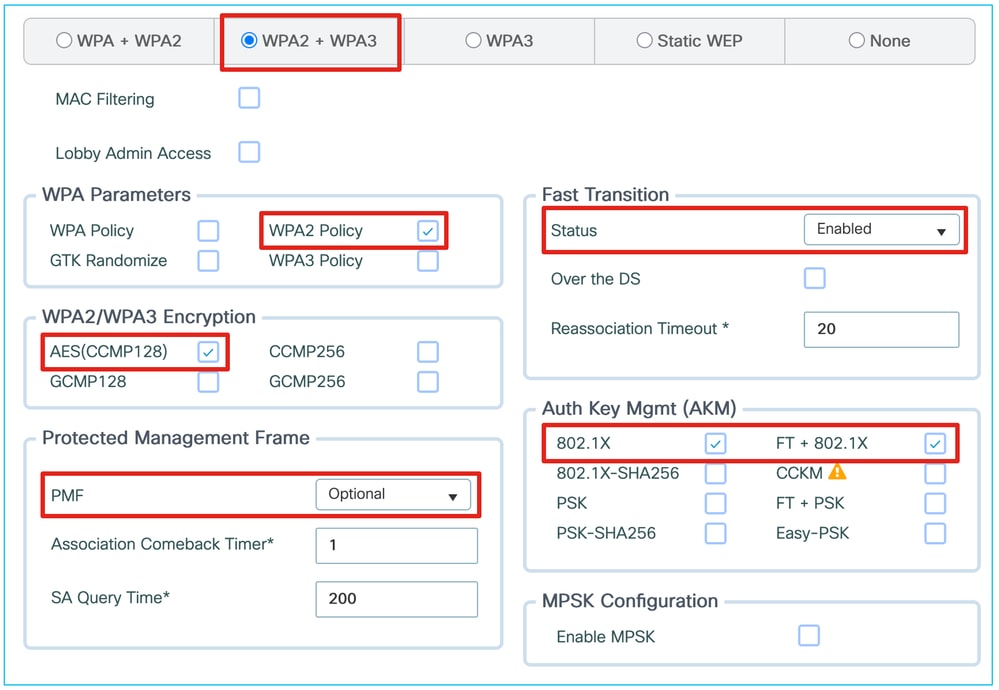

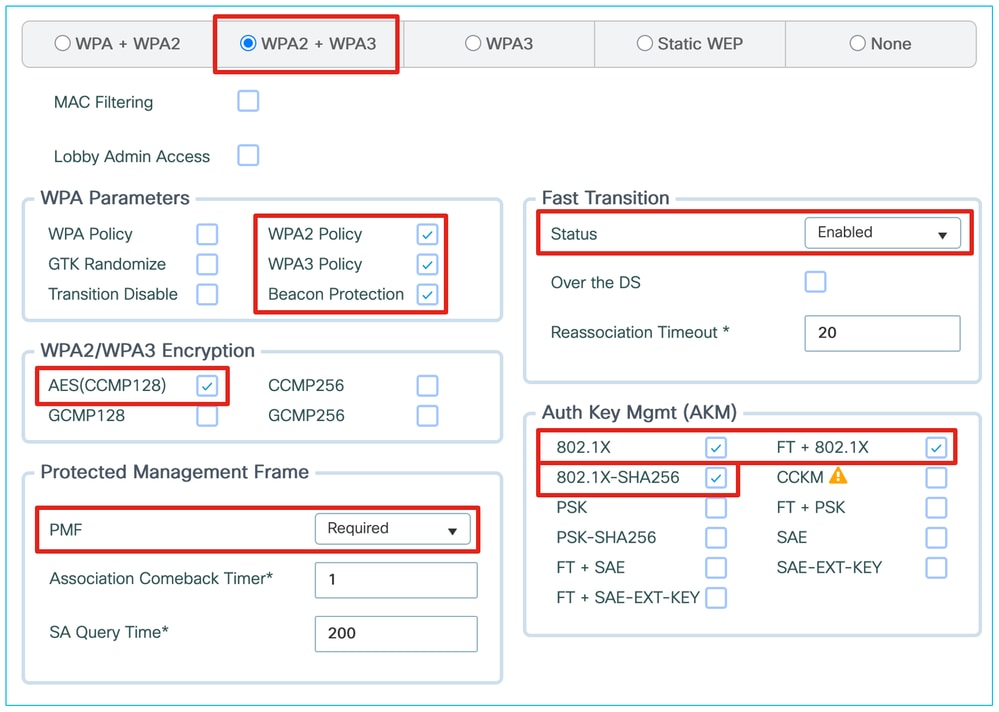

Per abilitare il SSID 802.1X solo per 6 GHz è necessario abilitare il supporto PMF, anche come opzione, nonché gli AKM 802.1X-SHA256 e/o FT + 802.1X, entrambi compatibili con WPA3.

Possiamo continuare a offrire WPA2 con lo standard 802.1X (SHA1) sulla stessa WLAN e che è pubblicizzato solo sulla banda a 5 GHz. Il supporto Wi-Fi 7 richiede l'attivazione della protezione beacon; WPA2 802.1X (SHA1) può rimanere presente sulla WLAN come opzione di compatibilità con le versioni precedenti.

Anche se è possibile tenere la porta aperta a molti dispositivi "per la compatibilità" abilitando AES128 e GCMP256, impostando PMF come opzionale e tollerando WPA2 AKM come regolare 802.1X, questo crea una situazione in cui i client sono confrontati con molte possibilità e se dichiarano di supportare Wi-Fi7 ma in qualche modo scelgono una combinazione di impostazioni di sicurezza non conforme a Wi-Fi7, l'AP è costretto a rifiutare il client, il che può causare problemi di compatibilità.

Tuttavia, IOS XE 17.18.2 e versioni precedenti non supportano GCMP256 per un SSID aziendale. Si consiglia di mantenere questo caso di utilizzo per gli ambienti aziendali che eseguono principalmente notebook Windows11.

Dopo aver eseguito la versione 17.18.3 o successive, è possibile abilitare GCMP256 e supportare correttamente categorie di dispositivi mobili più ampie (alcuni client rifiutano la connessione se il SSID dichiara di essere Wi-Fi7 ma supporta solo AES128).

Il dashboard Meraki Cloud supporta GCMP256 e lo richiede per abilitare Wi-Fi7 sul SSID. I client Wi-Fi7 possono supportare solo AES128, mentre un access point Wi-Fi 7 certificato deve fornire sia AES128 che GCMP256.

Da un SSID WPA2 tipico con queste impostazioni di protezione L2:

È possibile eseguire la migrazione della configurazione per il supporto di WPA3, 6 GHz e Wi-Fi 7 parziale, come mostrato di seguito:

In questa ultima schermata manca GCMP256 per un corretto supporto Wi-Fi7. Con i client, inoltre, è potenzialmente problematico offrire un numero così elevato di cifrari diversi e prendere in considerazione lo spostamento il più presto possibile a una WLAN WPA3 completa con AES128+GCMP256.

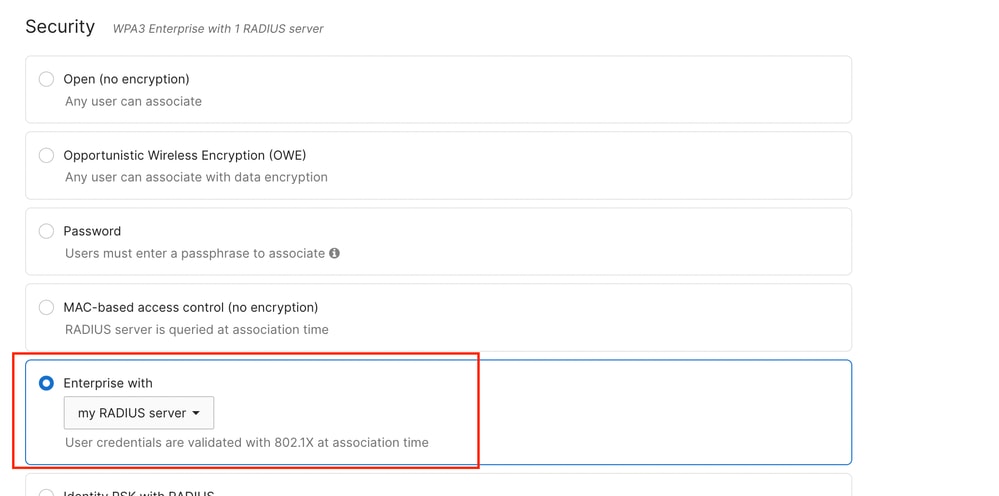

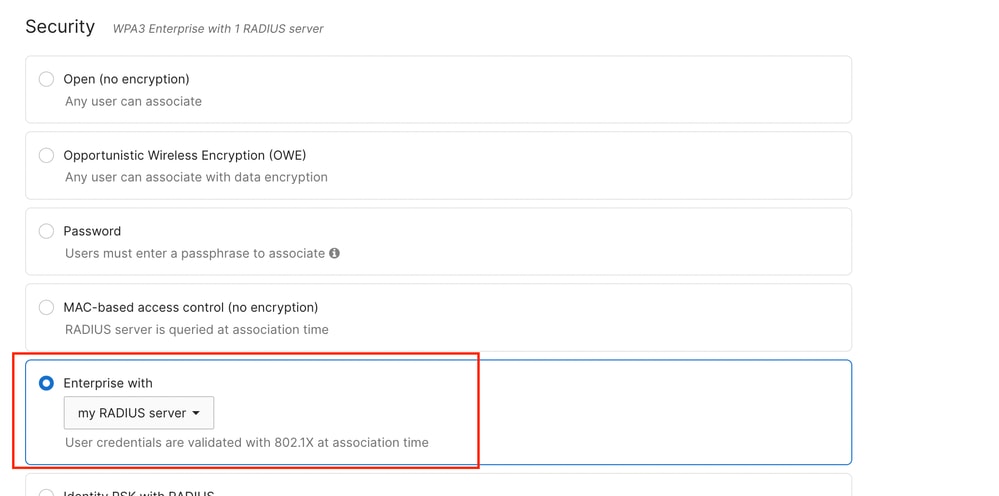

Configurazione WPA3-Enterprise sul dashboard Cisco Meraki

Al momento della stesura di questo documento, l'operazione WPA3-Enterprise è disponibile solo con un server RADIUS esterno (detto "server RADIUS").

WPA3-Enterprise non è disponibile con l'autenticazione cloud Meraki.

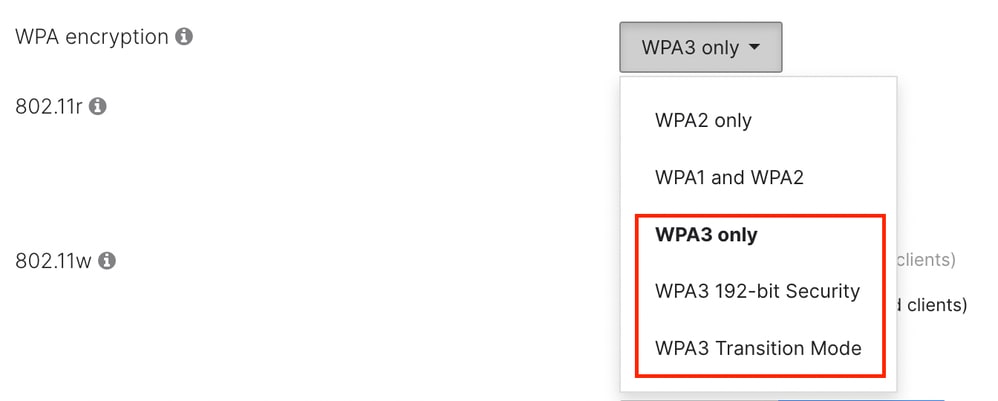

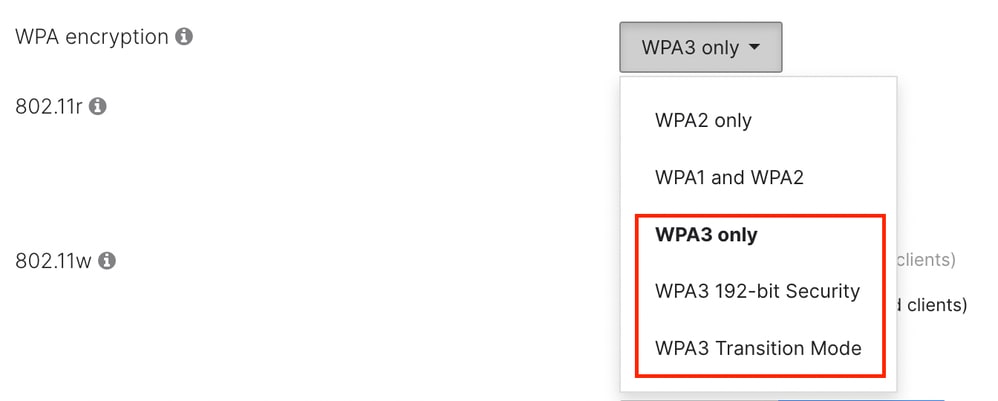

A partire da MR31.x, i tipi di WPA sono:

- Solo WPA3, che utilizza gli stessi cifrari di WPA2, ma richiede 802.11w (PMF).

- 'WPA3 a 192 bit', che consente solo il metodo EAP-TLS con chip TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384, TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 o TLS_DHE_RSA_WITH_AES_256_GCM_SHA384. Questa modalità richiede la configurazione degli stessi chip sul server RADIUS per attivare questa modalità.

- 'Modalità transizione WPA3' (o modalità mista), che consente la coesistenza di client WPA2 sulla stessa WLAN utilizzata per WPA3.

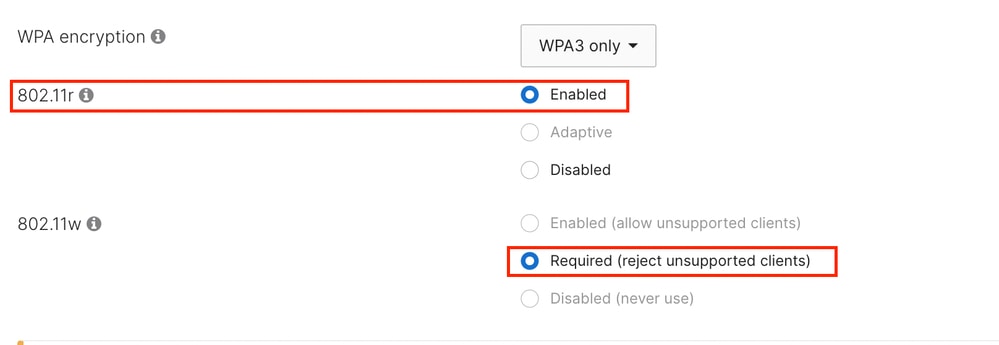

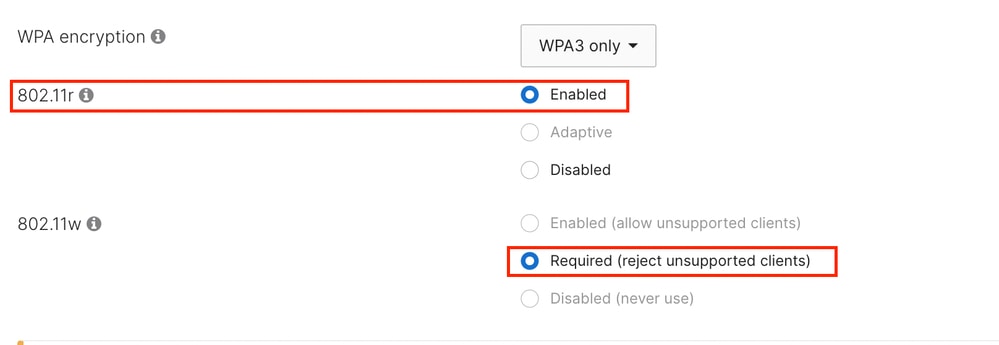

Quando si utilizza 'WPA3 only' o 'WPA3 192-bit Security', PMF è obbligatorio per tutti i client.

Nella maggior parte delle applicazioni, FT (802.11r), pur non essendo obbligatorio, deve essere abilitato in modo migliore per ridurre l'impatto della latenza di roaming e riautenticazione durante l'utilizzo di un server RADIUS esterno.

Il funzionamento a 6 GHz richiede l'abilitazione di PMF (802.11w).

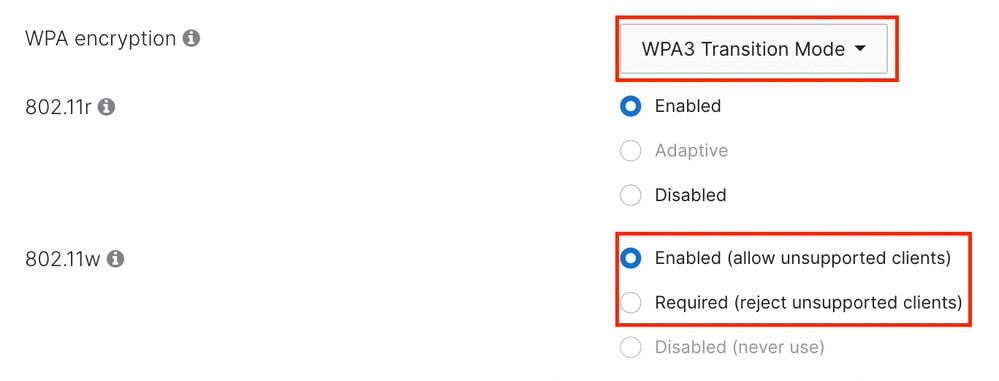

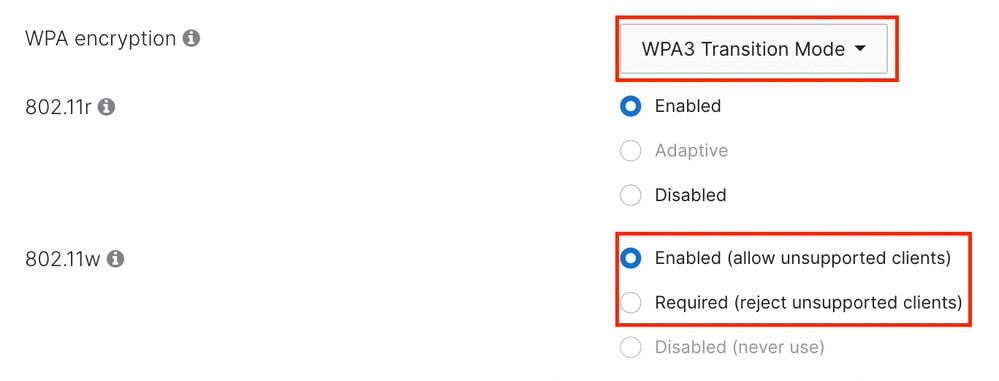

Quando si seleziona la modalità di transizione WPA3, tutti i client in grado di utilizzare WPA3 utilizzano PMF come impostazione predefinita. Tutti i client che operano su 6 GHz utilizzano WPA3.

In questa modalità è possibile selezionare se il client legacy che utilizza WPA2 deve utilizzare PMF (richiesto 802.11w) o se tale funzionalità è opzionale (abilitato 802.11w).

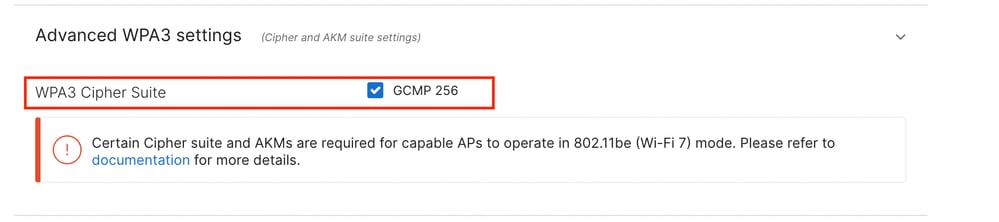

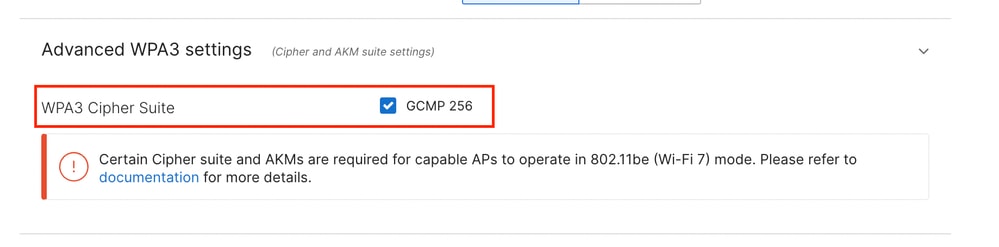

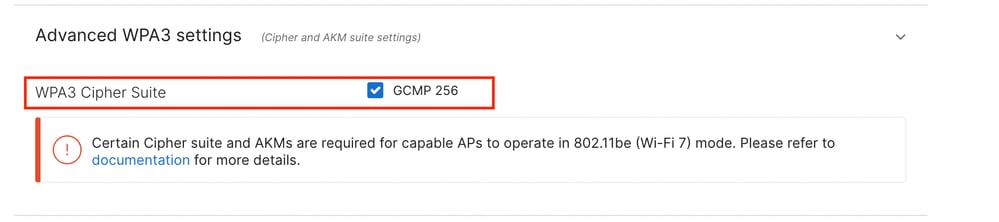

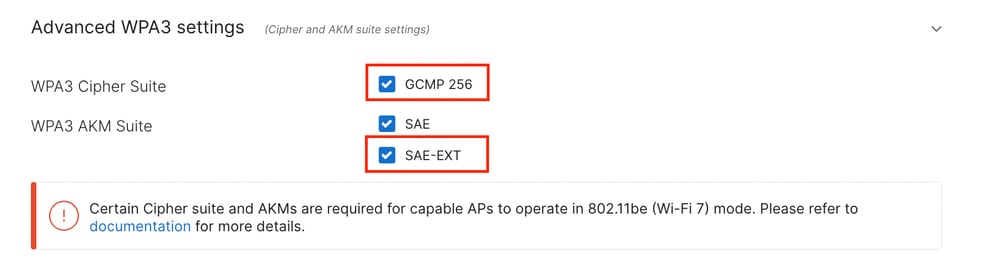

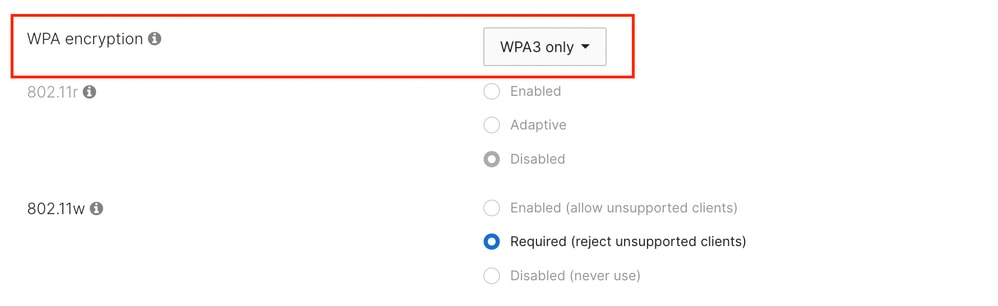

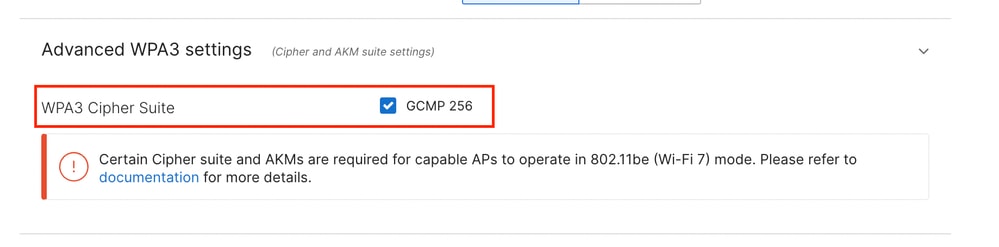

Indipendentemente dalla selezione di WPA3, gli access point Cisco Meraki richiedono che la suite di cifratura GCMP 256 sia abilitata per funzionare in modalità Wi-Fi 7.

Inoltre, la protezione beacon è attivata per impostazione predefinita su 2,4, 5 e 6 GHz quando gli access point funzionano in modalità Wi-Fi 7.

Passphrase / WPA3-Personal / Reti IoT

L'attivazione di una passphrase SSID per 6 GHz, fino al supporto Wi-Fi 6E, è semplice e richiede SAE e/o FT + SAE, insieme ad altri PSK AKM WPA2, se necessario. Tuttavia, per il supporto Wi-Fi 7, la certificazione richiede l'aggiunta di AKM SAE-EXT-KEY e/o FT + SAE-EXT-KEY, insieme alla cifratura GCMP256.

Cisco IOS XE 17.18.1 e versioni successive consentono ancora di configurare WPA2-PSK sui quattro AKM SAE menzionati. Tuttavia, ciò solleva il problema di avere potenzialmente troppi AKM (solo dal punto di vista di un driver client errato, perché questo è supportato nello standard) sullo stesso SSID. Si consiglia di verificare in pratica se i client WPA2 sono in grado di gestire tutti gli AKM abilitati sulla WLAN. In questa situazione, i client che decidono di connettersi come WPA2 non possono eseguire MLO o Wi-Fi7, ma i client che si connettono con SAE-EXT possono eseguire MLO e Wi-Fi7. La WLAN stessa continua a pubblicizzare le funzionalità Wi-Fi 7 e MLO.

In questi casi, è possibile configurare un SSID dedicato solo WPA3 con SAE, FT + SAE, SAE-EXT-KEY e FT + SAE-EXT-KEY, che offra le cifrature AES(CCMP128) e GCMP256, per i client Wi-Fi 6E e Wi-Fi 7 più recenti.

In tutti questi scenari è consigliabile attivare FT quando si utilizza SAE. Lo scambio di frame SAE è costoso in termini di risorse e più lungo dell'handshake a 4 vie WPA2 PSK.

Alcuni produttori di dispositivi come Apple prevedono di utilizzare SAE solo quando FT è abilitato e possono rifiutarsi di connettersi se non disponibile.

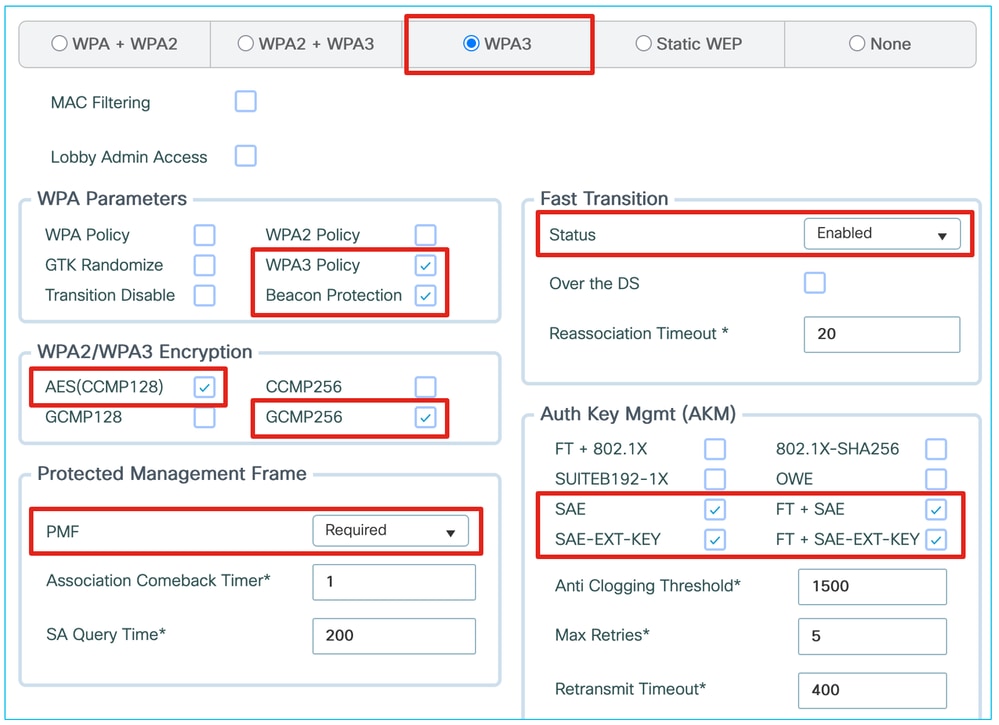

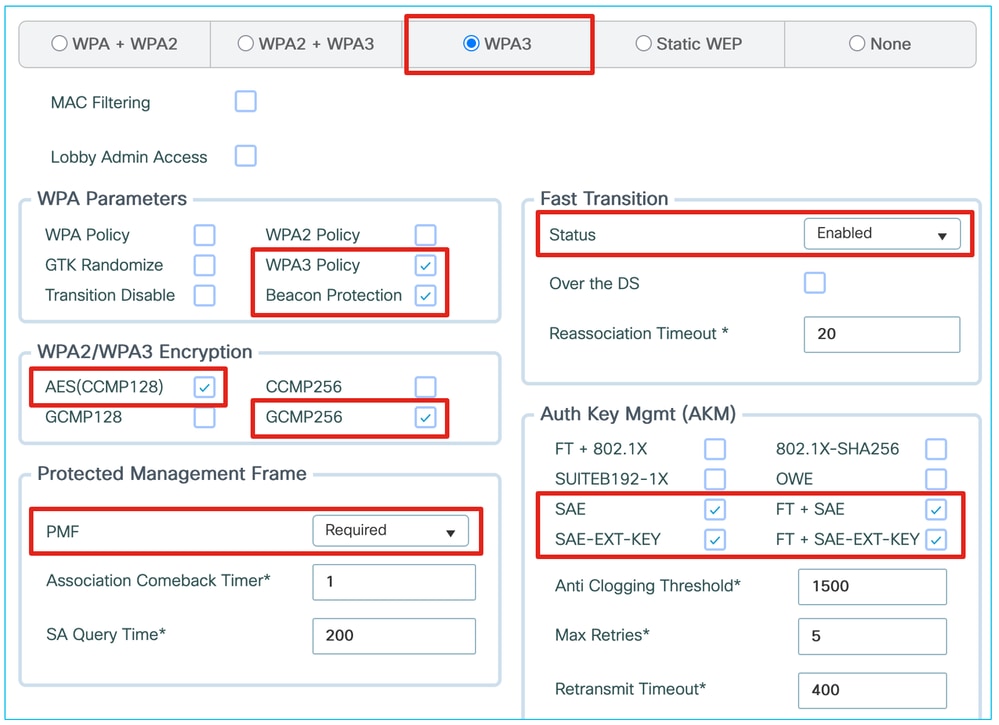

Configurazione WPA3-SAE su IOS XE

Nota: Se (FT +) SAE è abilitato sulla WLAN e un client Wi-Fi 7 tenta di associarlo a esso anziché (FT +) SAE-EXT-KEY, l'associazione viene rifiutata. Finché anche (FT +) SAE-EXT-KEY è abilitato, i client Wi-Fi 7 devono comunque usare quest'ultimo AKM e questo problema non deve verificarsi.

Sebbene l'utilizzo di una WLAN legacy con solo PSK su una WLAN solo WPA-3 aumenti la quantità di SSID totali, consente di mantenere la massima compatibilità su un SSID, in cui è possibile anche disabilitare potenzialmente altre funzionalità avanzate che potrebbero influire sulla compatibilità e che potrebbero essere utili per molti scenari IoT, offrendo al contempo le massime funzionalità e prestazioni ai dispositivi più recenti tramite l'altro SSID. Può essere preferibile se nell'immagine sono presenti dispositivi IoT più vecchi o più sensibili. Se non si dispone di dispositivi IoT, passare a una modalità di transizione singola WLAN può essere più efficiente in quanto si annuncia un solo SSID.

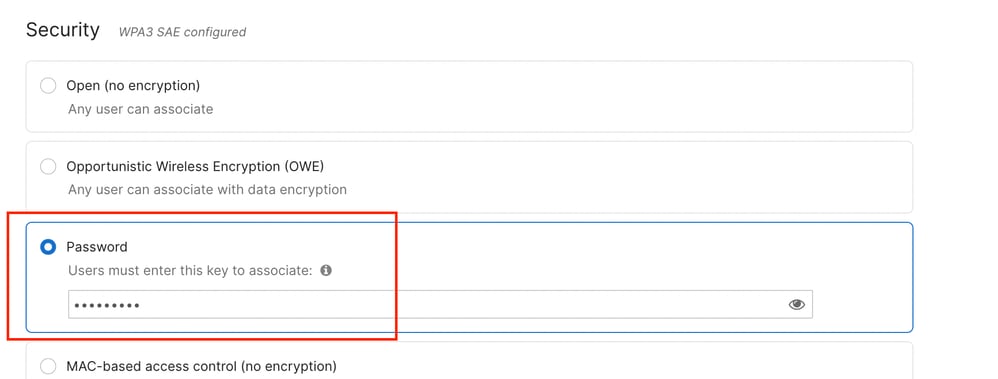

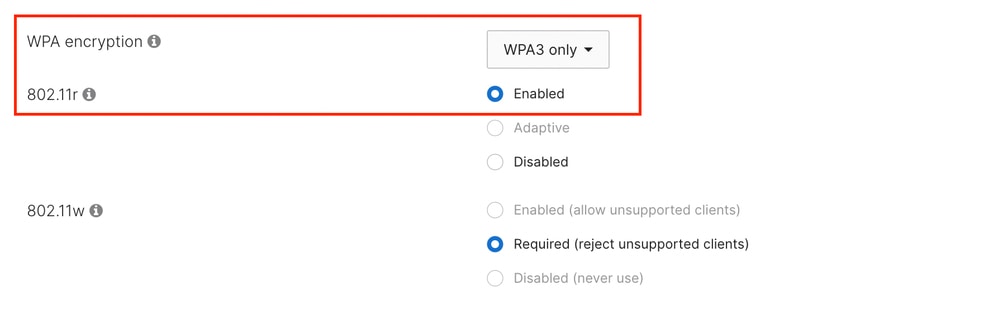

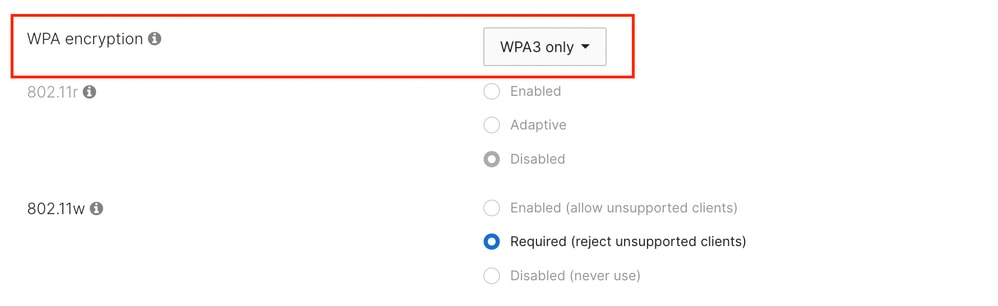

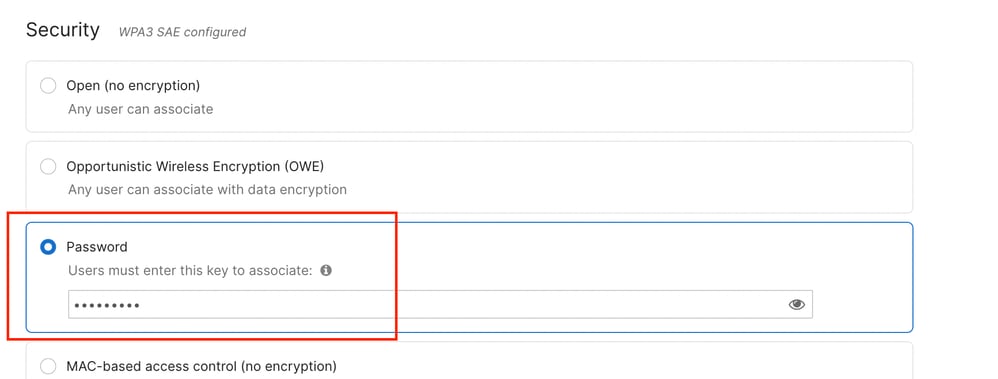

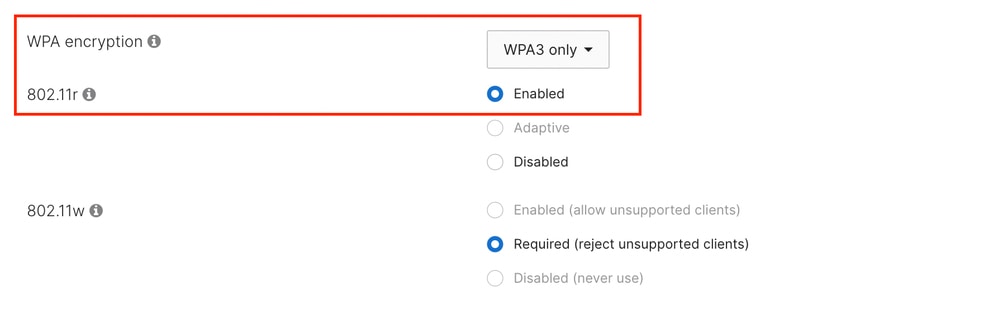

Configurazione WPA3-SAE sul dashboard Cisco Meraki

Fino al firmware MR 30.x, l'unico tipo WPA supportato è 'WPA3 only' e il dashboard non consente di selezionare un metodo diverso.

PMF è obbligatorio in questa configurazione, mentre FT (802.11r) è consigliato per essere abilitato quando si utilizza SAE.

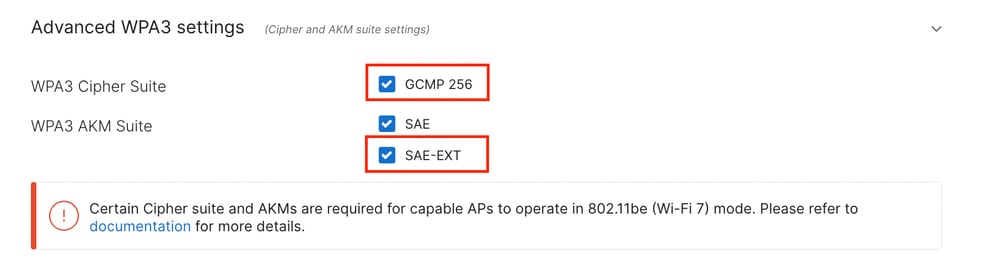

Per consentire il funzionamento di Wi-Fi 7, è necessario abilitare la suite di chip GCMP 256 e la suite SAE-EXT AKM dopo la configurazione dell'SSID.

Per impostazione predefinita sono disattivati e possono essere attivati in 'Impostazioni WPA3 avanzate'.

A partire da questa data, tutte le WLAN abilitate nella rete devono soddisfare i requisiti delle specifiche Wi-Fi 7 per essere abilitate sulla versione del firmware MR 31.1.x e successive.

Ciò significa che un SSID Wi-Fi 7 configurato come descritto in precedenza non può coesistere con un altro SSID utilizzando la modalità di transizione WPA2-Personale o WPA3-SAE.

Se nella rete del dashboard è configurato un SSID WPA2-Personal, tutti gli access point Wi-Fi 7 torneranno al funzionamento Wi-Fi 6E.

Questo comportamento cambia in una versione futura del firmware MR 32.1.x.

Reti aperte / migliorate aperte / OWE / Guest

Le reti guest vengono fornite con molti gusti. In genere, non richiedono credenziali o passphrase 802.1X per la connessione e, probabilmente, implicano una pagina o un portale che può richiedere credenziali o un codice. Questo tipo di gestione viene in genere eseguita con un SSID aperto e con soluzioni di portale guest locali o esterne. Tuttavia, gli SSID con protezione aperta (senza crittografia) non sono consentiti su 6 GHz o per il supporto di Wi-Fi 7.

Un primo approccio molto conservativo sarebbe quello di dedicare le reti guest alla banda a 5 GHz e al Wi-Fi 6 nel migliore dei casi. In questo modo la banda a 6 GHz rimane riservata ai dispositivi aziendali, risolve il problema di complessità e offre la massima compatibilità, anche se non fino alle prestazioni Wi-Fi 6E/7.

Se da un lato Enhanced Open è un ottimo metodo di sicurezza che offre privacy mantenendo l'esperienza "aperta" (gli utenti finali non hanno bisogno di immettere credenziali o passphrase 802.1X), ancora oggi ha un supporto limitato tra gli endpoint. Alcuni client ancora non la supportano e, anche quando lo fanno, questa tecnica non è sempre gestita in modo fluido (il dispositivo può mostrare la connessione come non protetta, mentre in realtà è sicura, o può visualizzarla come passphrase protetta, anche se non è necessaria alcuna passphrase con OWE). Poiché si prevede che una rete guest funzioni su tutti i dispositivi guest non controllati, potrebbe essere troppo presto per fornire solo un Enhanced Open SSID e si consiglia di fornire entrambe le opzioni tramite SSID separati: uno aperto a 5 GHz e uno aperto a OWE a 5 e 6 GHz, entrambi con lo stesso portale in cattività, se necessario. È importante notare che devono utilizzare un nome SSID diverso perché, come nella definizione standard 802.11, il nome SSID viene utilizzato per identificare tutti i BSS in cui un client può spostarsi senza problemi, pertanto è illegale e pericoloso utilizzare SSID con impostazioni di sicurezza diverse che hanno lo stesso nome SSID. La modalità Transizione non è supportata su Wi-Fi 6E, 6 GHz (anche se potrebbe essere consentita sul software) o Wi-Fi 7, quindi non è una soluzione consigliata. Tutte le tecniche di reindirizzamento del portale (autenticazione Web interna o esterna, autenticazione Web centrale e così via) sono ancora supportate in OWE.

Configurazione OWE su IOS XE

Se volessimo fornire un servizio a 6 GHz agli ospiti, la raccomandazione sarebbe quella di creare un SSID separato con Enhanced Open / OWE (Opportunistic Wireless Encryption). Poteva offrire sia la cifratura AES(CCMP128), per la massima compatibilità fino ai client Wi-Fi 6E, sia i bit GCMP256 per i client Wi-Fi 7.

Al momento, molti client mobili offrono un supporto parziale o non così facile da usare di OWE/Enhanced Open. Provare con i client per misurare il supporto.

L'uso di due WLAN guest separate (una aperta e una aperta OWE/Enhanced) può sembrare una soluzione (in particolare se si mantiene il guest protetto OWE solo su 6 GHz e il guest completamente aperto solo su 5 GHz), ma in questo caso è necessario separare le due WLAN guest su subnet diverse. In caso contrario, la WLAN aperta nega i vantaggi in termini di sicurezza dell'altra WLAN protetta in quanto non è crittografata nella stessa subnet.

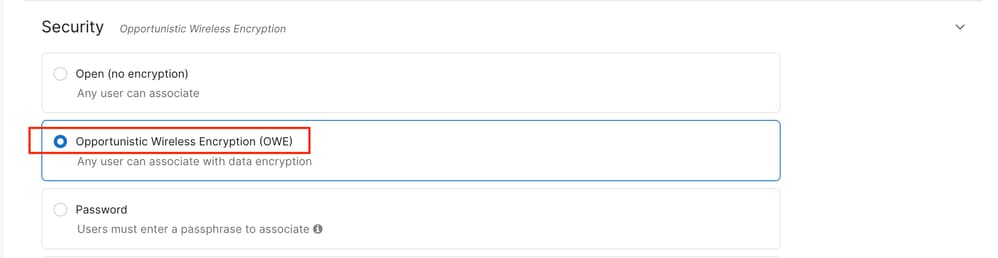

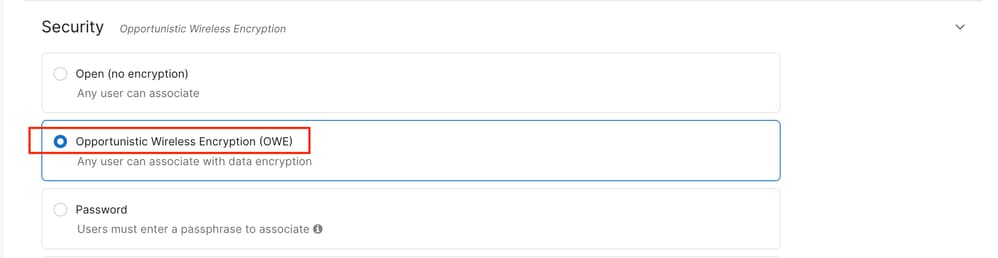

Configurazione OWE sul dashboard Cisco Meraki

Analogamente a quanto è stato fatto con IOS XE, si consiglia di creare un SSID guest separato con Enhanced Open/OWE che operi a 6 GHz sul dashboard Cisco Meraki.

Questa opzione può essere configurata nuovamente in Wireless > Controllo accesso e selezionando 'Opportunistica Crittografia wireless (OWE)' come metodo di sicurezza.

Quando si esegue il firmware fino a MR31, l'unico tipo WPA supportato è 'WPA3 only' e il dashboard non consente di selezionare un metodo diverso.

PMF è obbligatorio in questa configurazione, mentre FT (802.11r) non può essere abilitato.

Si noti che l'etichetta 'solo WPA3' è sovraccarica in quanto il sistema OWE non fa parte della norma WPA3; tuttavia, questa configurazione fa riferimento a OWE senza modalità di transizione.

La modalità di transizione OWE è disponibile in una versione futura di MR32.1.x.

Per impostazione predefinita, la cifratura AES(CCMP128) è abilitata per garantire la massima compatibilità fino ai client Wi-Fi 6E.

I bit GCMP256 possono essere abilitati insieme a CCMP128 per la conformità ai requisiti Wi-Fi 7.

WPA3 aggiuntivo e opzioni correlate

Mentre le opzioni WPA3 sono descritte e trattate in modo più approfondito nella guida all'installazione di WPA3, questa sezione fornisce alcuni consigli aggiuntivi per WPA3 relativi in modo specifico al supporto di 6 GHz e Wi-Fi 7.

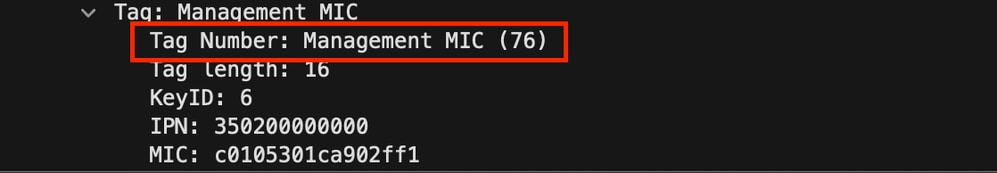

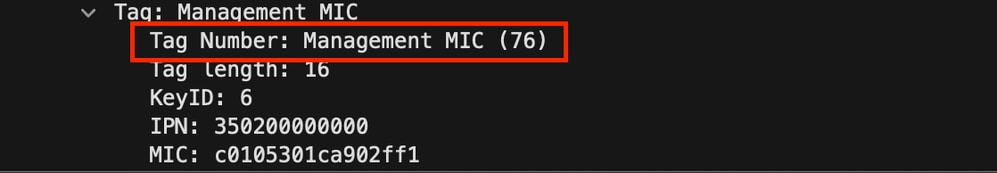

Protezione beacon

Questa funzionalità consente di risolvere la vulnerabilità, in cui un utente malintenzionato può trasmettere i beacon anziché il punto di accesso legittimo, modificando alcuni campi per modificare la sicurezza o altre impostazioni dei client già associati. La protezione del beacon è un elemento di informazioni supplementari (Management MIC) nel beacon che funge da firma per il beacon stesso, per dimostrare che è stato inviato dal punto di accesso legittimo e che non è stato manomesso. Solo i client associati con una chiave di crittografia WPA3 possono verificare la legittimità del beacon. i clienti in prova non dispongono di mezzi per verificarlo. L'elemento di informazioni aggiuntive nel beacon deve essere semplicemente ignorato dai client che non lo supportano (questo fa riferimento ai client non Wi-Fi 7) e non causa problemi di compatibilità (a meno che non si utilizzi un driver client programmato in modo errato).

Dopo la versione 17.18, gli elementi di protezione del beacon vengono attivati automaticamente se la WLAN è compatibile con Wi-Fi7, indipendentemente dall'attivazione o meno della casella di controllo di protezione del beacon

In questa schermata viene mostrato un esempio del contenuto dell'elemento di informazione Management MIC:

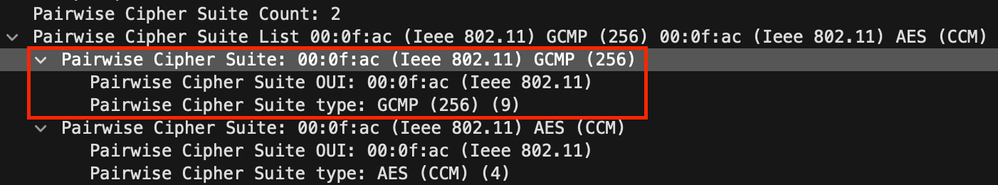

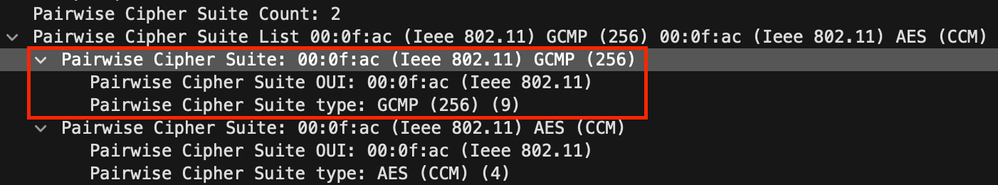

GCMP256

Fino alla certificazione Wi-Fi 7, la maggior parte dei client ha implementato la crittografia AES(CCMP128). CCMP256 e GCMP256 sono varianti molto specifiche relative a SUITE-B 802.1X AKM. Sebbene alcune prime generazioni di client Wi-Fi 7 sul mercato richiedano il supporto di Wi-Fi 7, talvolta non implementano ancora la crittografia GCMP256, che può diventare un problema se i Wi-Fi 7 che applicano lo standard come previsto impediscono ai client di connettersi senza un supporto GCMP256 appropriato.

Quando GCMP256 è abilitato, il robusto RSNE (Security Network Element) nei frame beacon per la WLAN annuncia la funzionalità nell'elenco Pairwise Chiper Suite, come mostrato di seguito.

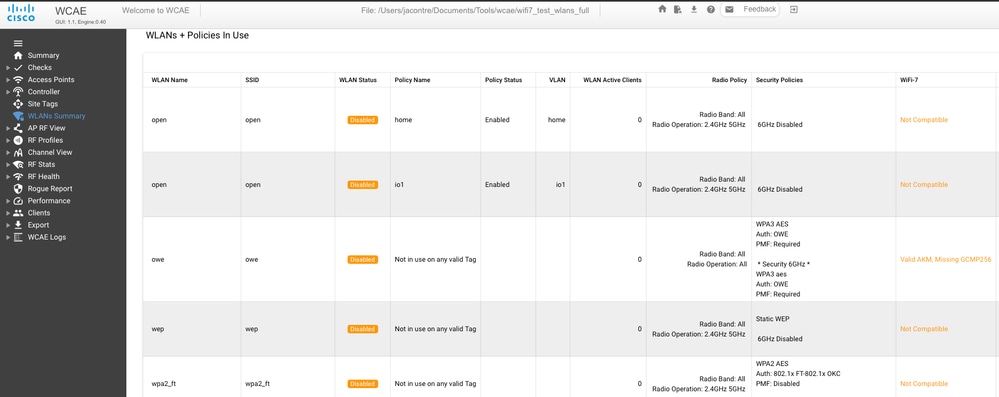

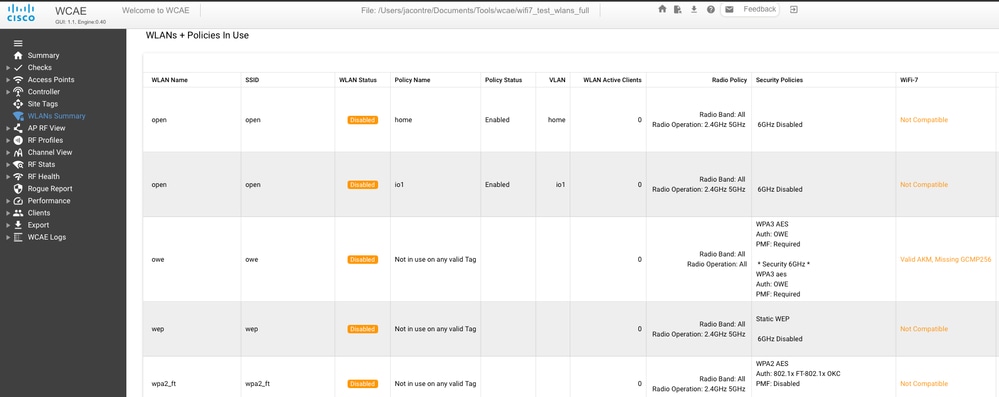

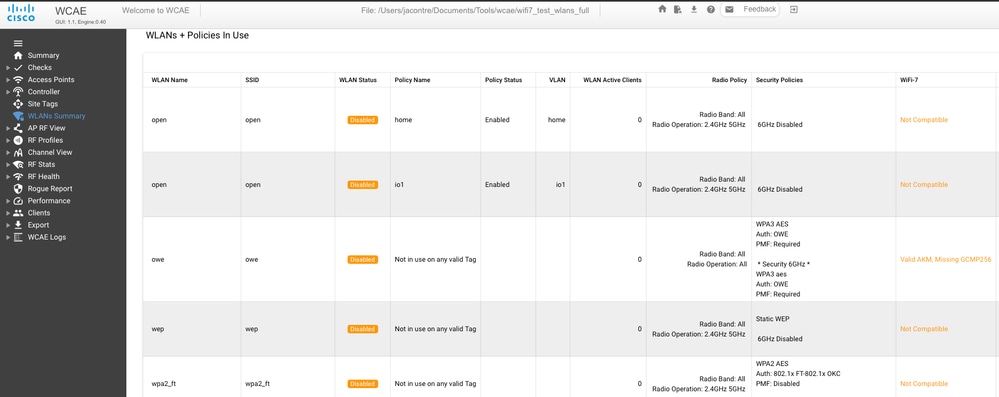

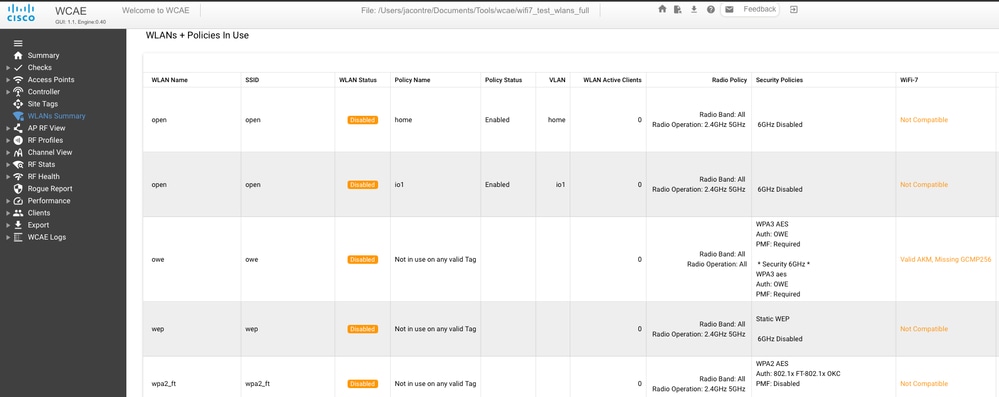

Risoluzione dei problemi e verifica

L'ultima versione di Wireless Configuration Analyzer Express (https://developer.cisco.com/docs/wireless-troubleshooting-tools/wireless-config-analyzer-express-gui/) dispone di un controllo di fattibilità Wi-Fi 7 che valuta la configurazione 9800 per tutti i requisiti Wi-Fi 7 menzionati in precedenza.

Se si hanno ancora dubbi sul fatto che la configurazione sia predisposta per Wi-Fi 7, WCAE consente di sapere cosa è sbagliato.

Elenco di controllo per la risoluzione dei problemi

- L'interfaccia utente Web (in R32 o 17.18.2 e versioni successive) indica se la WLAN è conforme allo standard Wi-Fi 7. Verificare che le impostazioni di protezione siano conformi alla Guida in linea del documento.

- Accertarsi che il client supporti Wi-Fi7. Nel caso di un notebook Windows, è necessario almeno Windows 11 24h2. Verificare che i driver della scheda di rete wireless siano aggiornati.

- Il comando "netsh wlan show drivers" in Windows è molto utile per elencare le funzionalità della scheda di rete wireless e verificarne lo stato.

- Nel caso di un portatile, passare alle impostazioni della scheda di rete e verificare che la modalità 11be sia attivata. Per la compatibilità, molti adattatori disabilitati 11be nei primi giorni e funzionavano come 11ax.

- In caso di dubbio, prendi un pacchetto over-the-air per verificare che:

- L'access point sta trasmettendo l'elemento di informazione EHT nel beacon. Questo può essere acquisito con qualsiasi sniffer che non necessiti di supporto Wi-Fi 7, in quanto il beacon viene inviato a velocità preesistenti.

- Se l'access point sta trasmettendo correttamente EHT, il client deve inviare l'elemento EHT nella richiesta di associazione. In caso contrario, indica che il client non trova le impostazioni di protezione dell'access point conformi per Wi-Fi 7 oppure che l'impostazione 802.11be del client è disabilitata nelle proprietà della scheda di rete

Riferimenti

- Cisco Systems "Guida alla crittografia e alla configurazione di WPA3."

- Guida di Meraki WPA3

Feedback

Feedback