Best practice per VLAN e suggerimenti per la sicurezza sui router Cisco Business

Obiettivo

Obiettivo di questo articolo è illustrare le nozioni fondamentali, le procedure delle best practice e i suggerimenti sulla sicurezza per configurare le VLAN sulle apparecchiature Cisco Business.

Sommario

- Spiegazione dei termini per principianti

- Best practice 1 - Assegnazione delle porte alle VLAN

- Best practice 2 - VLAN 1 predefinita e porte inutilizzate

- Best practice 3 - Creazione di una VLAN "dead end" per le porte inutilizzate

- Best practice 4 - Dispositivi IP Phone su una VLAN

- Best practice 5 - Routing tra VLAN

Introduzione

Si vuole rendere più efficiente la rete aziendale mantenendola sicura? Per ottenere questo risultato, occorre configurare correttamente le reti VLAN (Virtual Local Area Network).

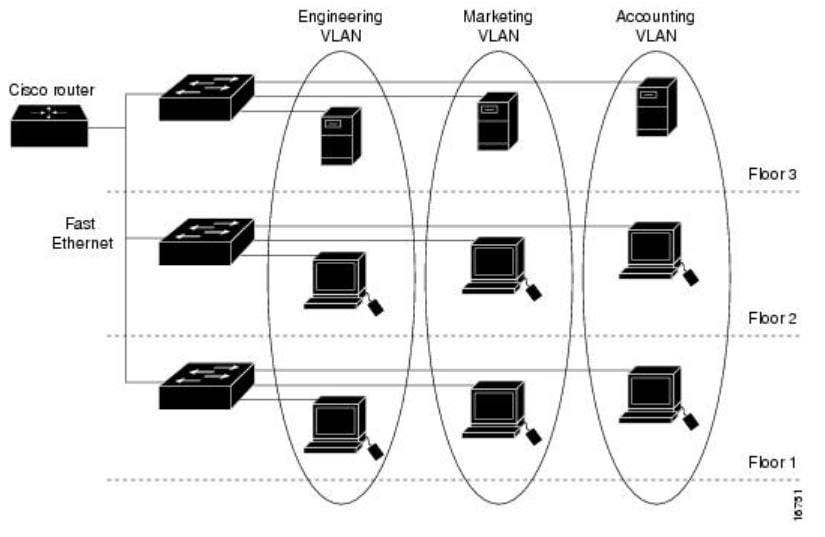

Una VLAN è un gruppo logico di postazioni di lavoro, server e dispositivi di rete che si comportano come se appartenessero alla stessa LAN (Local Area Network) nonostante la loro posizione geografica distribuita. In poche parole, riunire l'hardware su una stessa VLAN permette di separare e rendere più sicuro il traffico tra le apparecchiature.

Consideriamo lo scenario di un'azienda con un reparto di ingegneria, un reparto di marketing e un reparto di contabilità. Ogni reparto ha dipendenti dislocati su piani diversi dell'edificio, che devono comunque accedere alle stesse informazioni del proprio reparto e comunicare tra loro. Le comunicazioni sono essenziali per condividere i documenti e i servizi Web.

Le VLAN devono essere configurate secondo le best practice per ottenere una rete sicura. Ecco alcune scelte intelligenti che è possibile implementare durante la configurazione delle VLAN. Non ve ne pentirete.

Dispositivi interessati

- RV042

- RV110W

- RV130

- RV132

- RV134W

- RV160W

- RV215W

- RV260

- RV260P

- RV260W

- RV320

- RV325

- RV340

- RV340W

- RV345

- RV345P

Spiegazione dei termini per principianti

Porta di accesso: Una porta di accesso gestisce il traffico di una sola VLAN. Le porte di accesso sono spesso chiamate porte senza tag, in quanto ciascuna porta supporta il traffico di una sola VLAN e il traffico può essere trasmesso senza tag.

Porta trunk: Porta di uno switch che trasmette il traffico di più di una VLAN. Le porte trunk sono spesso chiamate porte con tag poiché supportano il traffico di più di una VLAN; è quindi necessario contrassegnare il traffico di tutte le VLAN tranne una.

VLAN nativa: L'unica VLAN in una porta trunk che non riceve un tag. Tutto il traffico senza tag verrà inviato alla VLAN nativa. Ecco perché è importante definire la stessa VLAN nativa su entrambi i lati del trunk al fine di indirizzare correttamente il traffico.

Best practice 1 - Assegnazione delle porte alle VLAN

Nozioni di base sull'assegnazione delle porte

- Ogni porta LAN può essere impostata come porta di accesso o porta trunk.

- Le VLAN che non si vuole appartengano al trunk devono essere escluse.

- Una VLAN può essere posizionata su più porte.

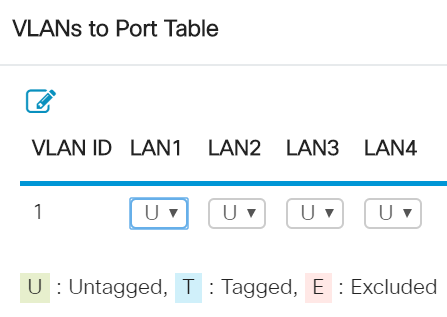

Configurazione delle porte di accesso

- Assegnare una VLAN a una porta LAN

- La VLAN assegnata a questa porta deve essere contrassegnata come Untagged (Senza tag)

- Tutte le altre VLAN devono essere contrassegnate come Excluded (Esclusa) per quella porta

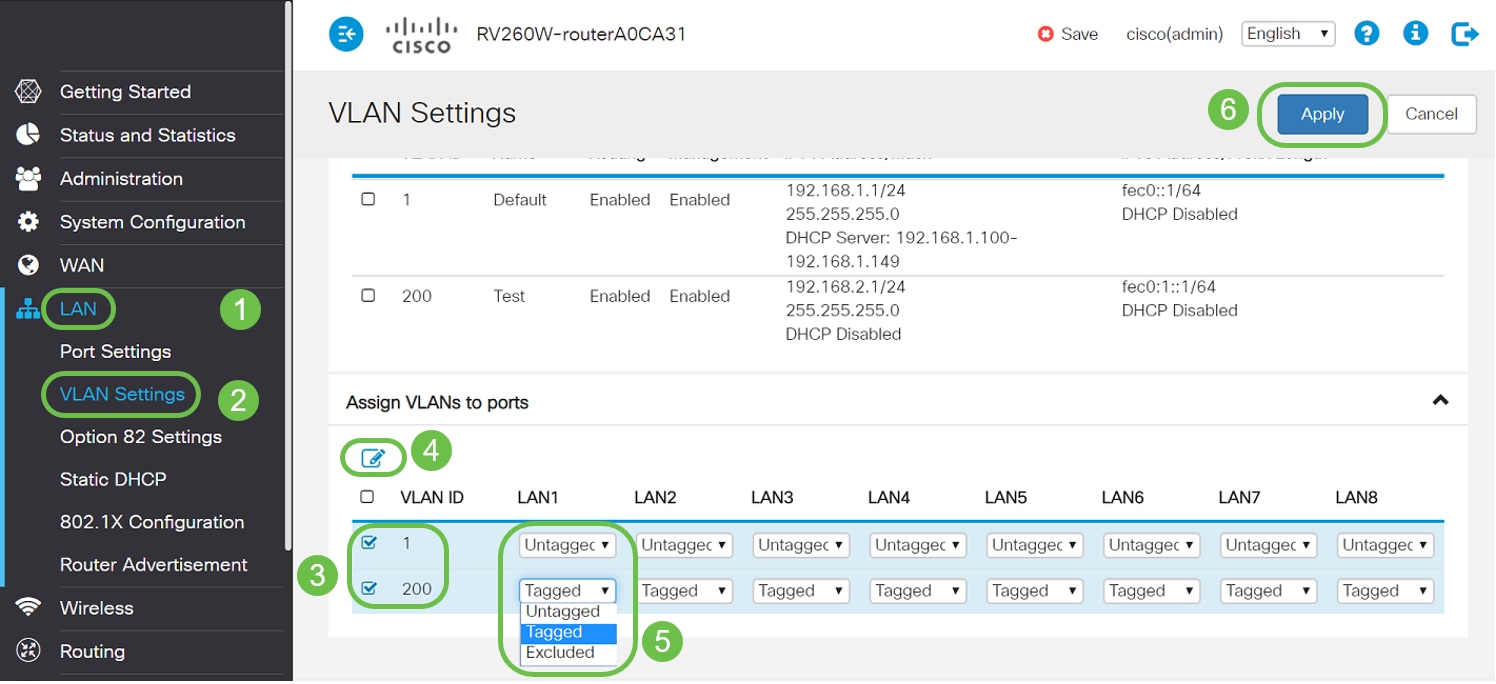

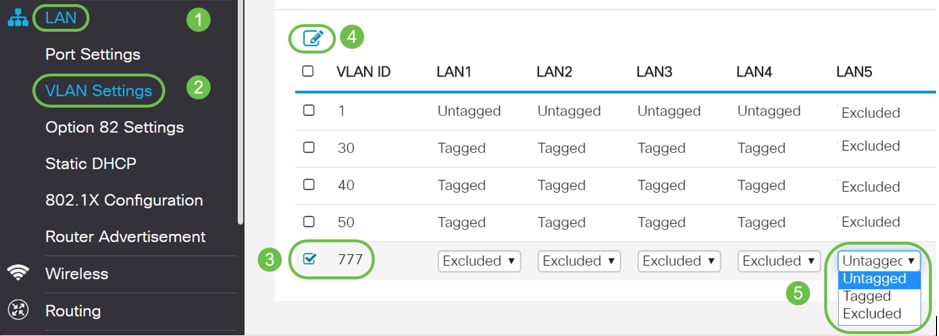

Per impostarle correttamente, andare a LAN > VLAN Settings (LAN > Impostazioni VLAN). Selezionare gli ID delle VLAN, quindi fare clic sull'icona di modifica. Selezionare il menu a discesa delle varie interfacce LAN per ciascuna VLAN elencata e modificare l'impostazione dei tag. Fare clic su Apply (Applica).

Nell'esempio seguente, a ciascuna VLAN è assegnata una propria porta LAN:

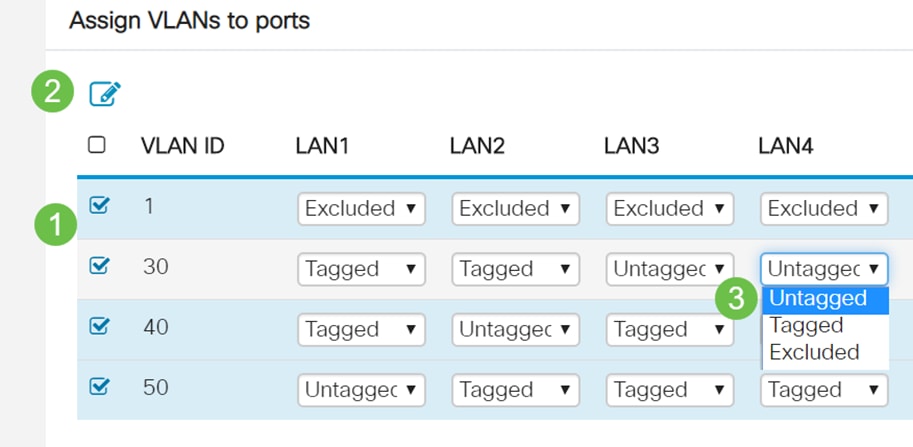

Configurazione delle porte trunk

- Due o più VLAN condividono un'unica porta LAN

- Una delle VLAN può essere contrassegnata come Untagged (Senza tag).

- Le altre VLAN che fanno parte della porta trunk devono essere contrassegnate come Tagged (Con tag).

- Le VLAN che non appartengono alla porta trunk devono essere contrassegnate come Excluded (Esclusa) in relazione a tale porta.

In questo esempio, le varie VLAN presenti sono state tutte raggruppate su porte trunk. Per impostarle correttamente, selezionare gli ID delle VLAN che richiedono una modifica. Fare clic sull'icona di modifica. Apportare le modifiche in base alle proprie esigenze, seguendo i consigli riportati sopra. Notare che la VLAN 1 risulta esclusa da ogni porta LAN. Per ulteriori informazioni a riguardo, fare riferimento alla sezione Best practice per la VLAN 1 predefinita.

Domande frequenti

Perché una VLAN rimane senza tag quando è l'unica VLAN su una porta?

Poiché alla porta di accesso viene assegnata una sola VLAN, i frame vengono inviati da tale porta (traffico in uscita) senza tag VLAN. Quando i frame raggiungono la porta dello switch (traffico in entrata), lo switch aggiunge il tag VLAN.

Perché le VLAN sono contrassegnate con un tag quando fanno parte di un trunk?

Considerato che la porta trunk supporta più VLAN, questa procedura assicura che il traffico in transito su tale porta non verrà inviato alla VLAN sbagliata. Analogamente, quando aggiungiamo all'indirizzo il numero di scala o l'interno di un appartamento, siamo certi che la posta venga consegnata all'appartamento giusto di un complesso condominiale.

Perché il traffico rimane senza tag quando appartiene alla VLAN nativa?

Una VLAN nativa permette di trasportare il traffico senza tag su uno o più switch. Lo switch assegna alla VLAN nativa qualsiasi frame senza tag in arrivo su una porta con tag. Se un frame sulla VLAN nativa lascia una porta trunk (con tag), lo switch rimuove il tag VLAN.

Perché le VLAN vengono escluse quando non appartengono alla porta trunk?

In questo modo il traffico sul trunk viene limitato alle sole VLAN desiderate dall'utente. Questa impostazione è considerata una best practice.

Best practice 2 - VLAN 1 predefinita e porte inutilizzate

Tutte le porte devono essere assegnate a una o più VLAN, inclusa la VLAN nativa. Sui router Cisco Business la VLAN 1 è assegnata a tutte le porte per impostazione predefinita.

La VLAN di gestione viene usata per gestire, controllare e monitorare da remoto i dispositivi della rete tramite Telnet, SSH, SNMP, syslog o FindIT di Cisco. Per impostazione predefinita, questa è anche la VLAN 1. Una buona pratica in materia di sicurezza è separare il traffico dei dati di gestione da quello degli utenti. Pertanto, quando si configurano più VLAN, si consiglia di riservare la VLAN 1 alle finalità di gestione.

Per comunicare da remoto con uno switch Cisco a scopo di gestione, lo switch deve avere un indirizzo IP configurato sulla VLAN di gestione. Come ulteriore livello di sicurezza, gli utenti di altre VLAN non saranno in grado di stabilire sessioni di accesso remoto allo switch a meno che non vengano indirizzati alla VLAN di gestione. Inoltre, lo switch deve essere configurato in modo da accettare solo sessioni SSH criptate per la gestione remota. Per ulteriori informazioni su questo argomento, fare clic sui seguenti link sul sito Web della community Cisco:

Domande frequenti

Perché la VLAN 1 predefinita non è consigliata per segmentare virtualmente la rete?

Fondamentalmente perché è di dominio pubblico che la VLAN 1 è la VLAN predefinita e viene utilizzata di frequente. I malintenzionati potrebbero usarla per accedere ad altre VLAN tramite tecniche di "VLAN hopping" oppure per inviare traffico spoofing che, simulando di essere la VLAN 1, riuscirebbe ad accedere alle porte trunk e quindi alle altre VLAN.

Posso lasciare una porta inutilizzata assegnata alla VLAN 1 predefinita?

Se vuoi proteggere la rete, non dovresti. Consigliamo di configurare tutte le porte in modo che siano associate alle altre VLAN diverse dalla VLAN 1 predefinita.

Non voglio che le mie VLAN di produzione vengano assegnate a una porta inutilizzata. Cosa fare?

Consigliamo di creare una VLAN "dead end" seguendo le istruzioni riportate nella sezione successiva di questo articolo.

Best practice 3 - Creazione di una VLAN "dead end" per le porte inutilizzate

Passaggio 1. Passare a LAN > Impostazioni VLAN.

Scegliere una VLAN qualsiasi. Accertarsi che per tale VLAN non siano stati abilitati il protocollo DHCP, il routing tra VLAN o la gestione dei dispositivi. In questo modo le altre VLAN sono più sicure. Assegnare una porta LAN inutilizzata a questa VLAN. Nell'esempio seguente, la VLAN 777 è stata creata e assegnata alla LAN5. Questa operazione deve essere eseguita su tutte le porte LAN non utilizzate.

Passaggio 2. Fare clic sul pulsante Applica per salvare le modifiche apportate alla configurazione.

Best practice 4 - Dispositivi IP Phone su una VLAN

Il traffico voce ha severi requisiti di qualità del servizio (QoS). Se i computer e i dispositivi IP Phone aziendali si trovano sulla stessa VLAN, ciascun dispositivo cercherà di utilizzare la larghezza di banda disponibile senza considerare le esigenze degli altri dispositivi. Per evitare questo conflitto, si consiglia di utilizzare VLAN separate per il traffico voce e il traffico dati dei telefoni IP. Per ulteriori informazioni su questa configurazione, vedere i seguenti articoli e video:

- Cisco Tech Talk: Configurazione e configurazione di VLAN voce con i prodotti Cisco Small Business (video)

- Configurazione della VLAN voce automatica con qualità del servizio (QoS) sugli switch serie SG500

- Configurazione della VLAN voce dalla CLI sugli switch gestiti serie 200/300

- Cisco Tech Talk: Configurazione della VLAN Auto-Voice sugli switch serie SG350 e SG550 (video)

Best practice 5 - Routing tra VLAN

Le VLAN sono configurate in modo che il traffico possa essere separato, ma a volte devono potersi scambiare i dati tra loro. In questo caso si parla di routing tra VLAN, ma questa prassi non è in genere consigliata. Nei casi in cui il routing tra VLAN sia una necessità aziendale, dovrà essere configurato nel modo più sicuro possibile. Quando si utilizza il routing tra VLAN, accertarsi di limitare il traffico utilizzando gli ACL (Access Control List) ai server che contengono informazioni riservate.

Gli ACL applicano un filtro ai pacchetti che attraversano una rete per controllarne i movimenti. Il filtro dei pacchetti fornisce sicurezza limitando l'accesso del traffico a una rete, limitando l'accesso di utenti e dispositivi a una rete e impedendo al traffico di lasciare una rete. Gli elenchi degli accessi IP riducono la possibilità di attacchi spoofing e denial-of-service e permettono agli utenti di accedere in modo dinamico e temporaneo tramite un firewall.

- Routing tra VLAN su un router RV34x con restrizioni ACL mirate

- Cisco Tech Talk: Configurazione del routing tra VLAN sugli switch serie SG250 (video)

- Cisco Tech Talk: Configurazione tra VLAN su RV180 e RV180W (video)

- Limitazione dell'accesso tra VLAN RV34x (correzione bug CSCvo92300)

Conclusioni

Ora conoscete alcune best practice per configurare VLAN sicure. Ricordate questi suggerimenti quando dovete configurare le VLAN della rete. Di seguito sono elencati alcuni articoli con istruzioni dettagliate. In questo modo potrete ottenere una rete produttiva ed efficiente, adatta alla vostra azienda.

- Configurazione delle impostazioni VLAN sui modelli RV160 e RV260

- Configurazione delle impostazioni della VLAN (Virtual Local Area Network) sui router serie RV34x

- Configurazione dell'appartenenza alla VLAN sui router VPN RV320 e RV325

- Configurazione dell'appartenenza alla VLAN (Virtual Local Area Network) sui router serie RV

- Configurazione dell'indirizzo IPv4 dell'interfaccia VLAN sugli switch Sx350 o SG350X dalla CLI

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

27-Jan-2020

|

Versione iniziale |

Feedback

Feedback