Introduzione

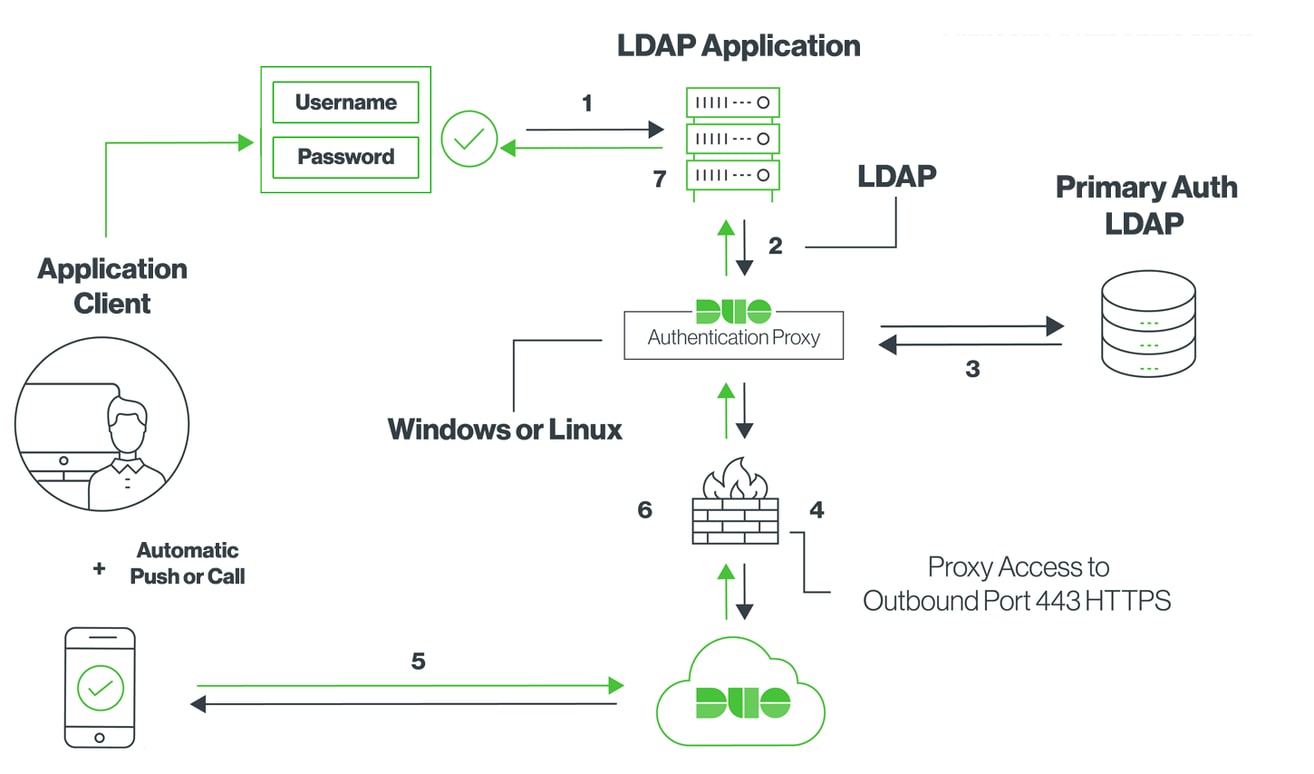

In questo documento viene descritto come configurare l'autenticazione a più fattori sulla console del dispositivo IMM utilizzando LDAP e il proxy di autenticazione Duo.

Prerequisiti

Requisiti

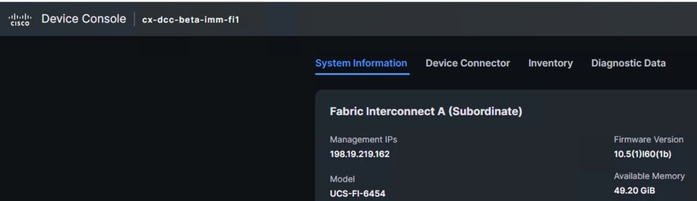

UCS Fabric Interconnect in modalità Intersight Managed Mode (IMM).

Duo con un utente registrato.

Configurazione

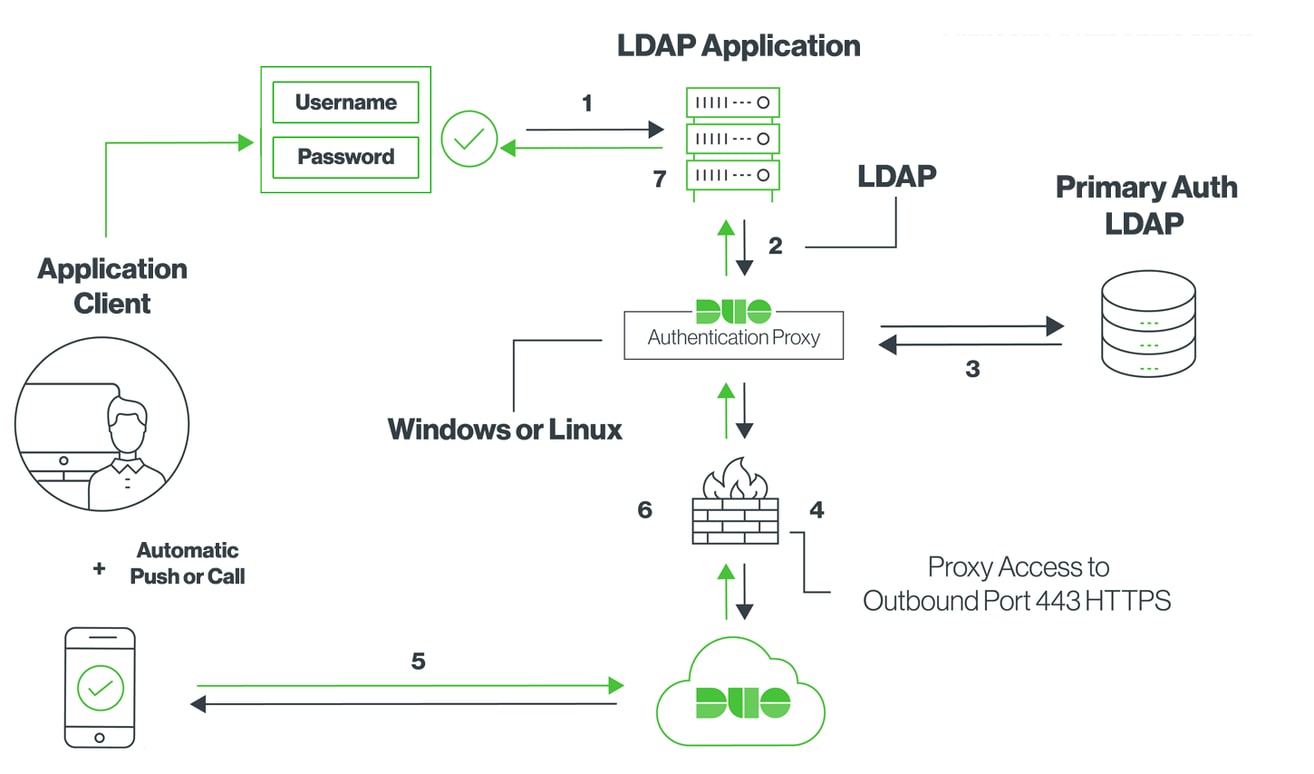

Esempio di rete

Passaggio 1.

Installare il proxy di autenticazione Duo in un server Windows accessibile sia da Active Directory che dalla console del dispositivo IMM.

Il proxy di autenticazione Duo è disponibile qui.

Passaggio 2.

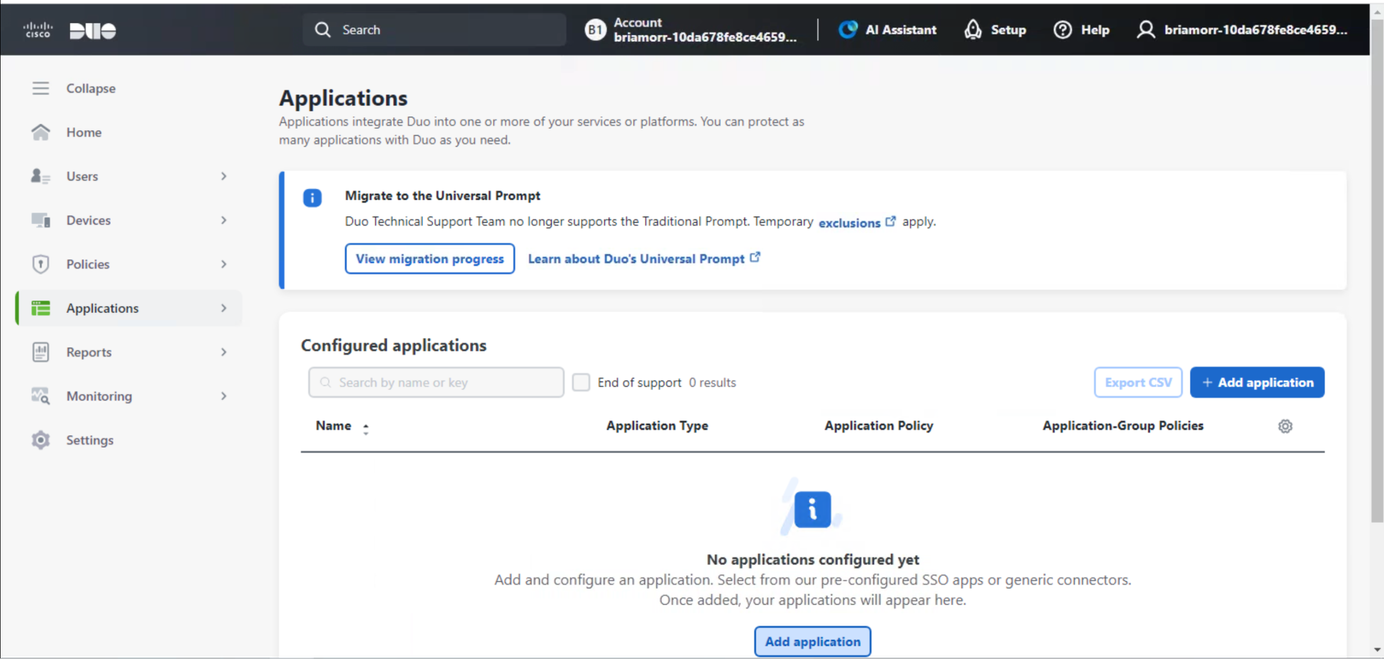

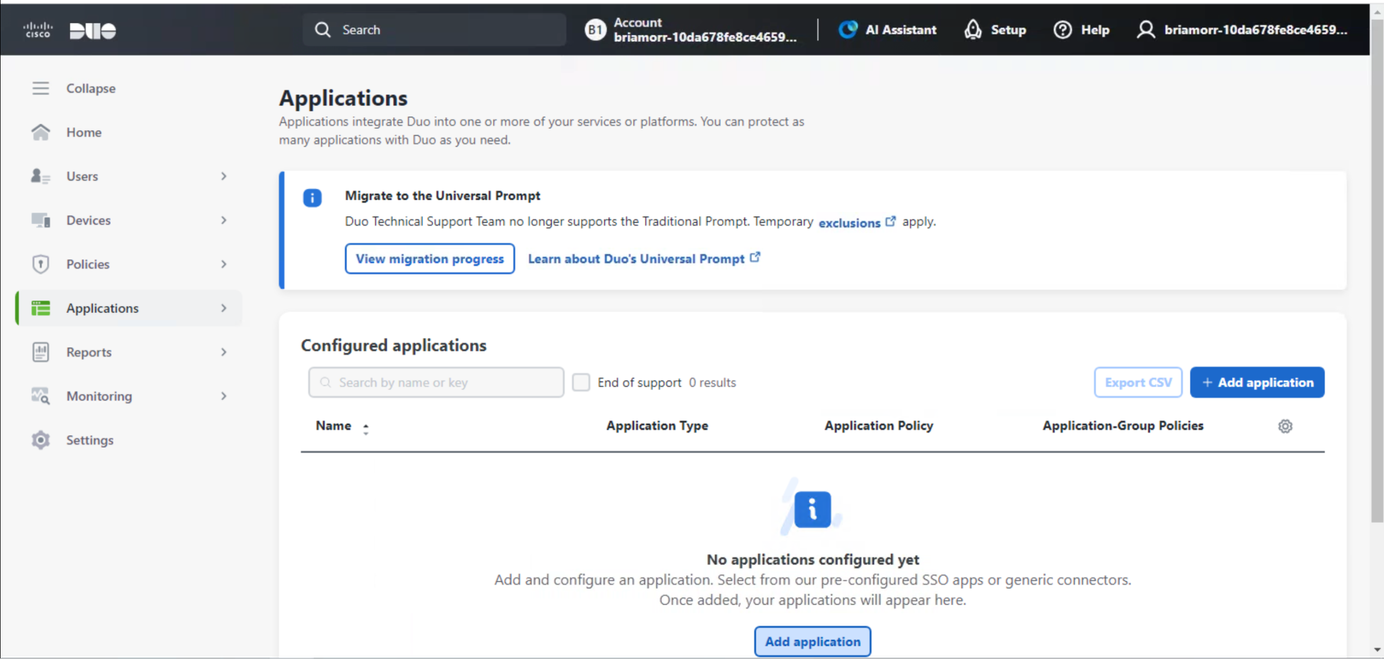

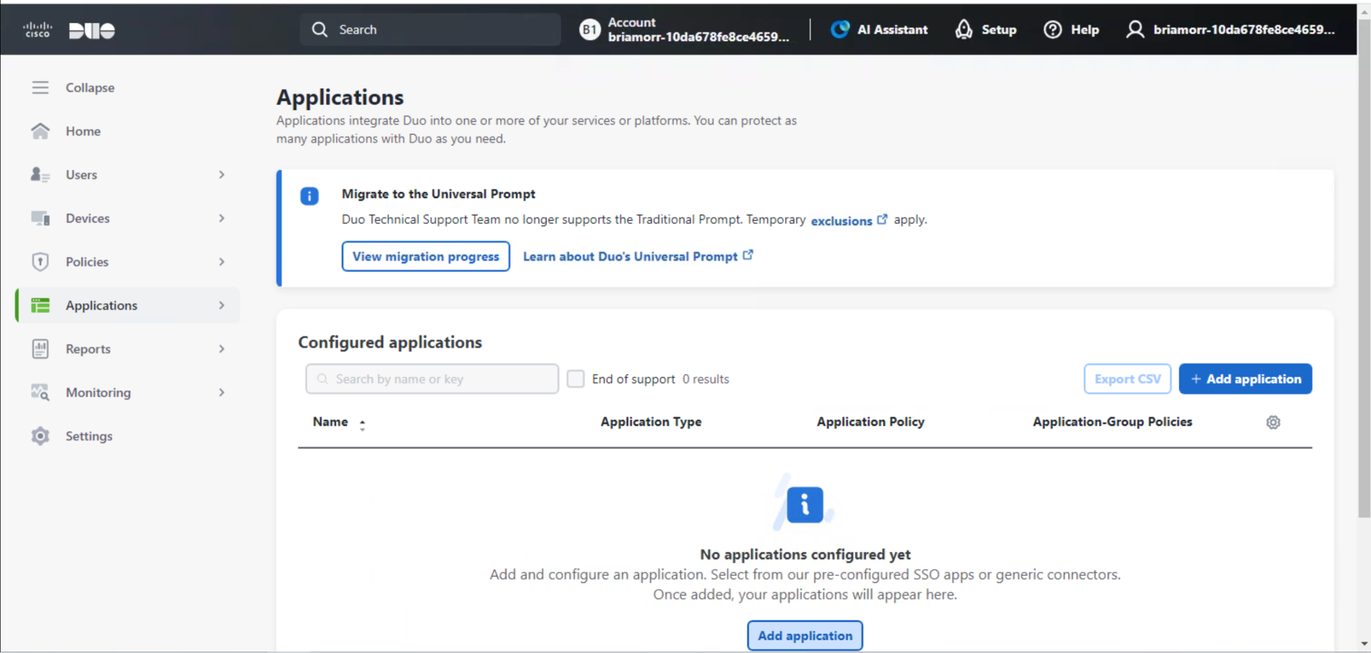

Nell'istanza Duo è possibile aggiungere una nuova applicazione.

Cercare ldap e aggiungere il proxy LDAP per continuare.

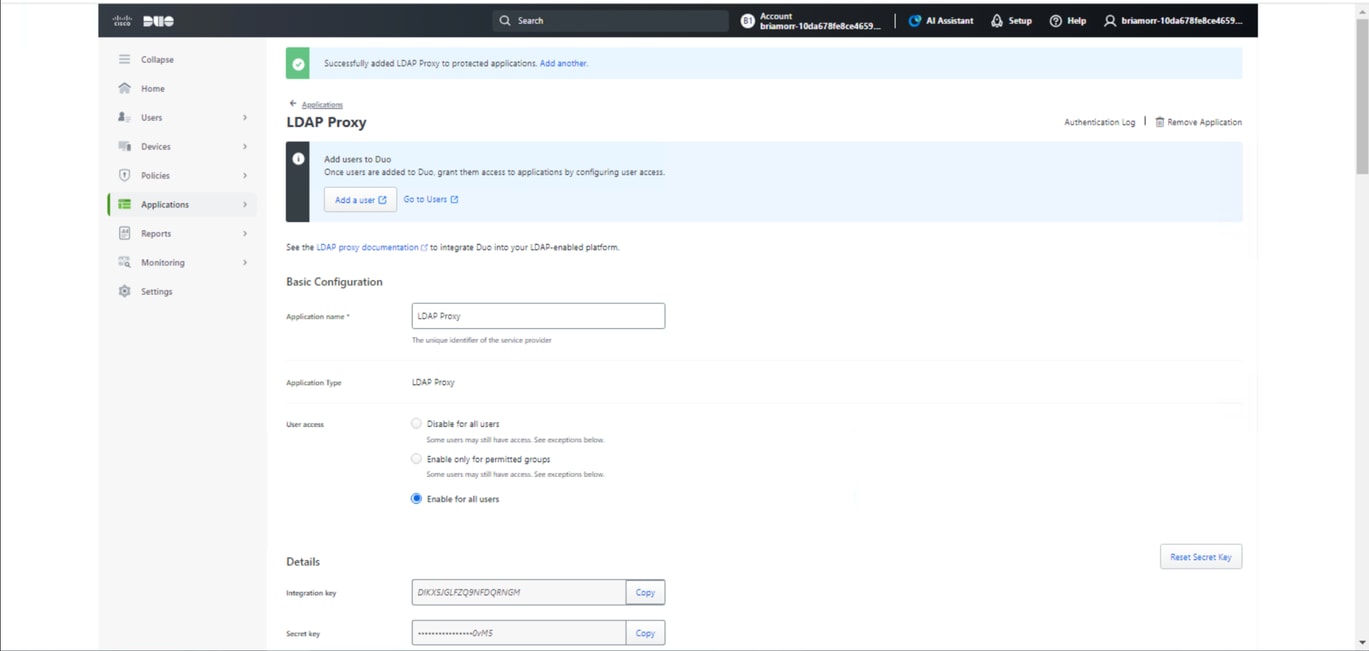

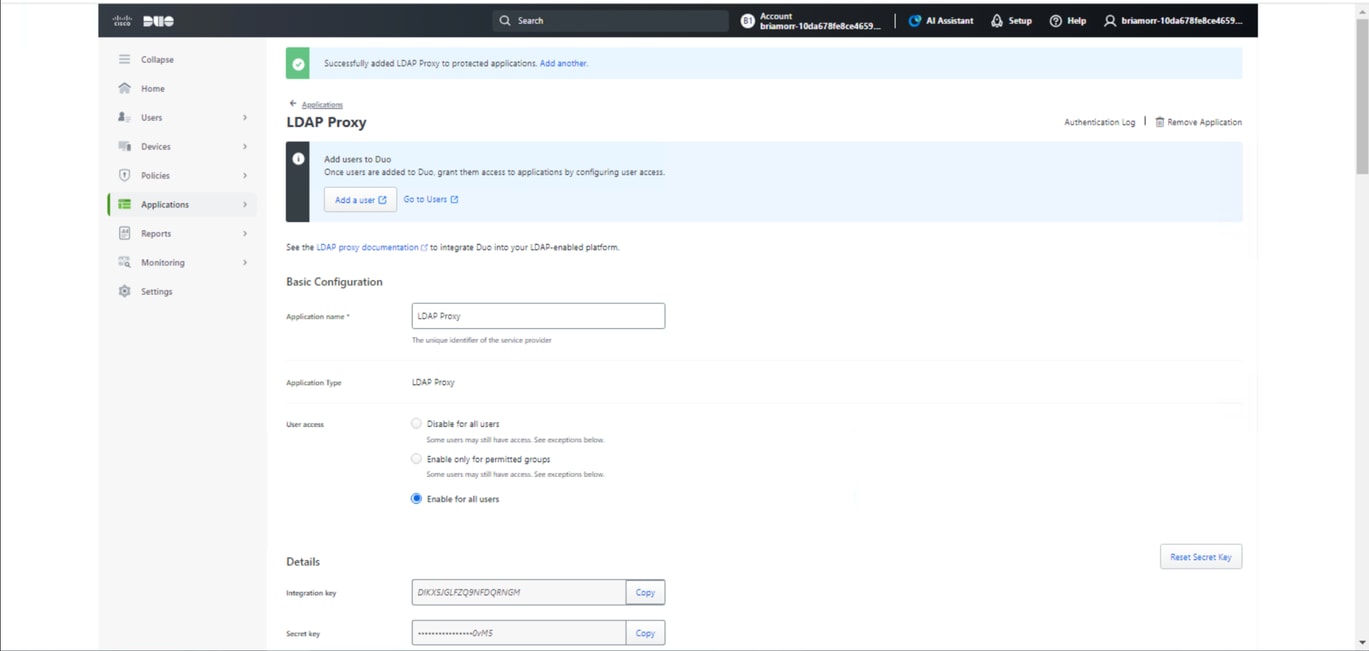

Sotto l'applicazione proxy LDAP, è possibile configurare un nome di applicazione, abilitare per tutti gli utenti e copiare la chiave di integrazione, la chiave segreta e il nome host dell'API per utilizzarli successivamente.

Passaggio 3.

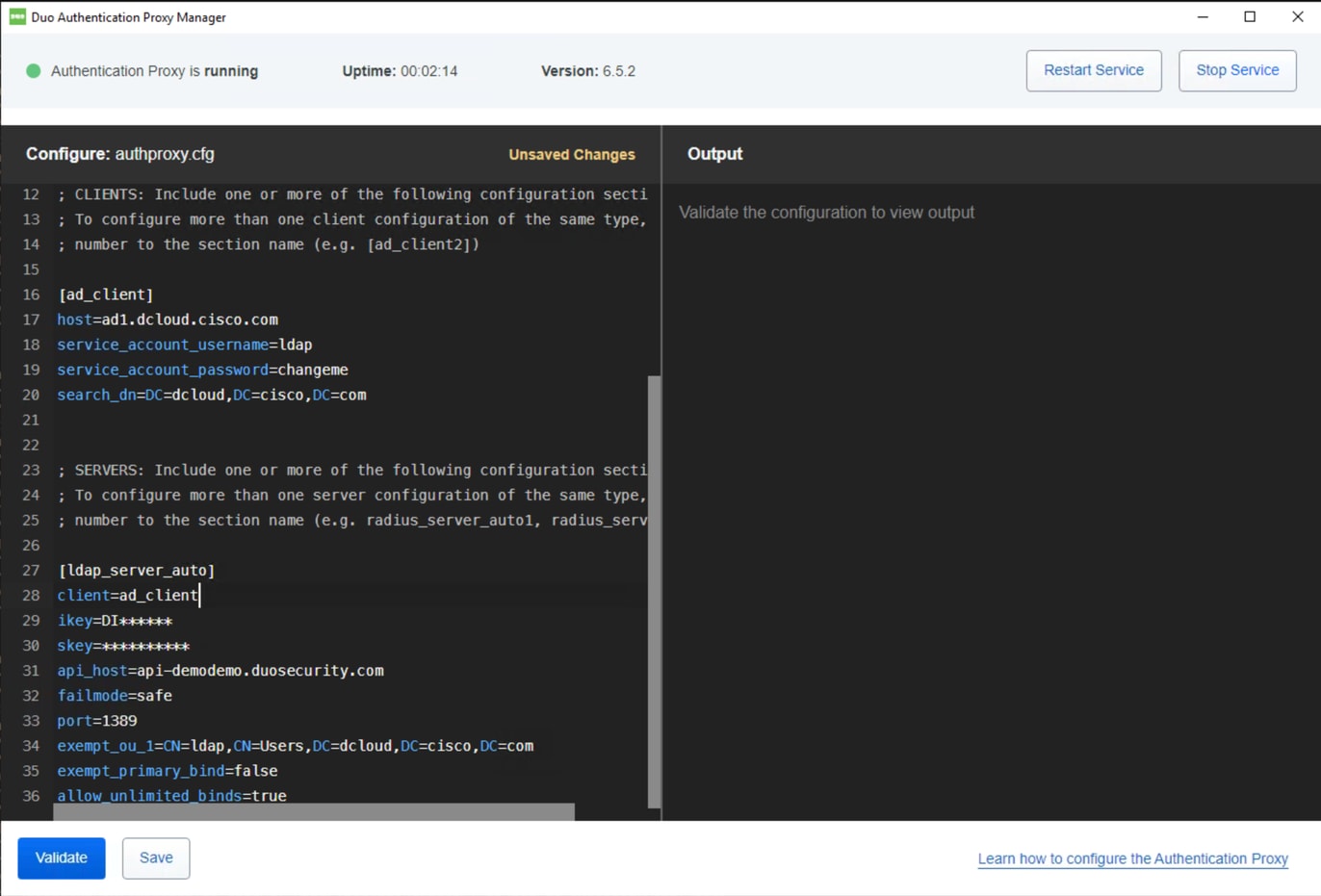

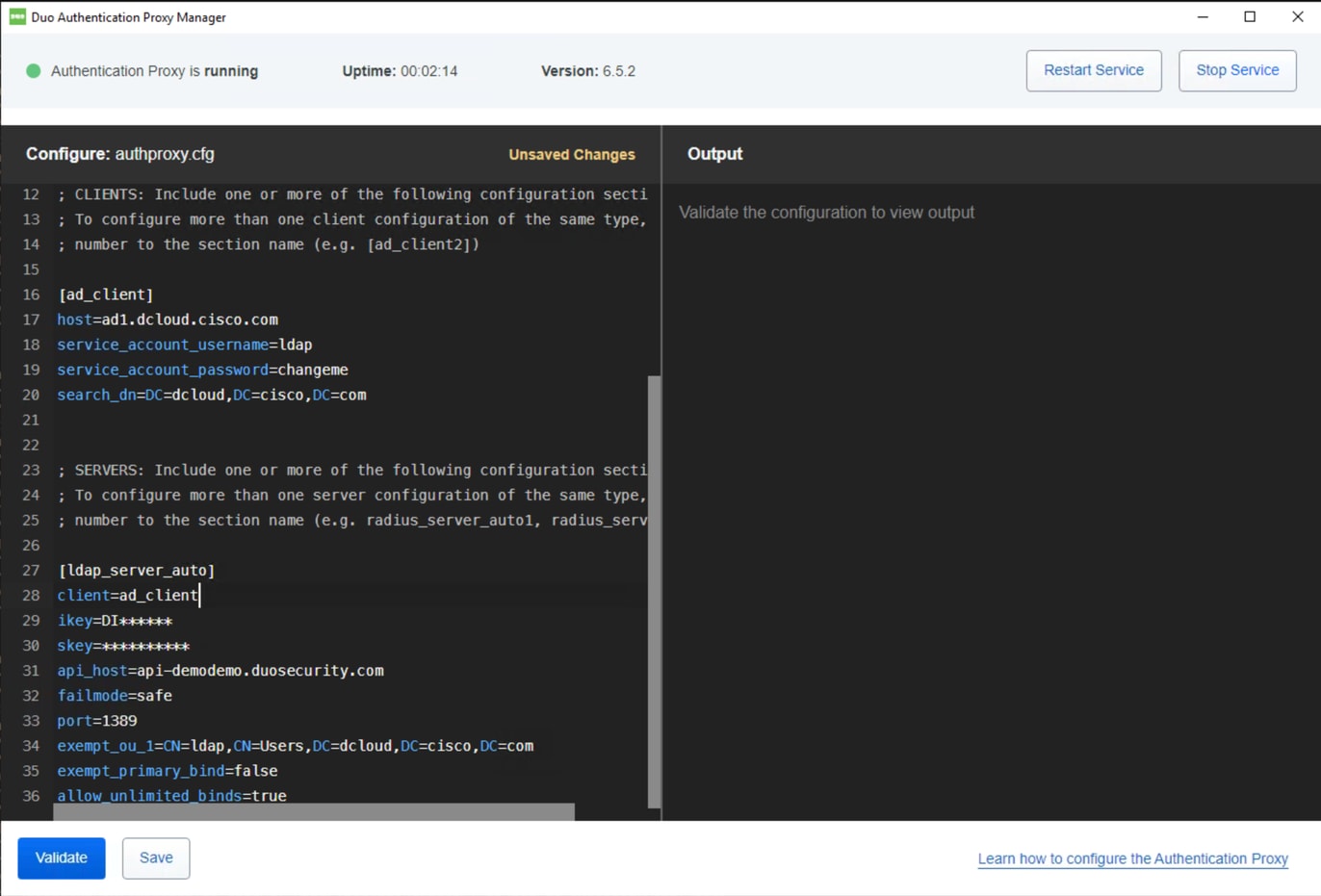

Sul server in cui è stato installato Duo Authentication Proxy, è possibile configurare Duo Authentication Proxy Manager.

Duo Authentication Proxy Esempio di configurazione:

Nota: # commenti aggiunti per la leggibilità.

[ad_client]

host=ad1.dcloud.cisco.com # Our Domain Controller

service_account_username=ldap # Our BIND Service Account in AD

service_account_password=changeme # Service Accounts BIND password

search_dn=DC=dcloud,DC=cisco,DC=com # LDAP Search DN

[ldap_server_auto]

client=ad_client

ikey=DI****** # Copy from Duo LDAP Proxy App Page

skey=********** # Copy from Duo LDAP Proxy App Page

api_host=api-demodemo.duosecurity.com # Copy from Duo LDAP Proxy App Page

failmode=safe # If proxy cant communicate with Duo cloud, allow auth with credentials only

port=1389 # Port the LDAP Proxy listen on

exempt_ou_1=CN=ldap,CN=Users,DC=dcloud,DC=cisco,DC=com # Exempt the Service Account from MFA

exempt_primary_bind=false # Exempt the Service Account from MFA on initial bind

allow_unlimited_binds=true # Allow multiple binds, needed to prevent “Attempt to bindRequest multiple times in the same LDAP connection. Disconnecting.” In Duo logs

Passaggio 4.

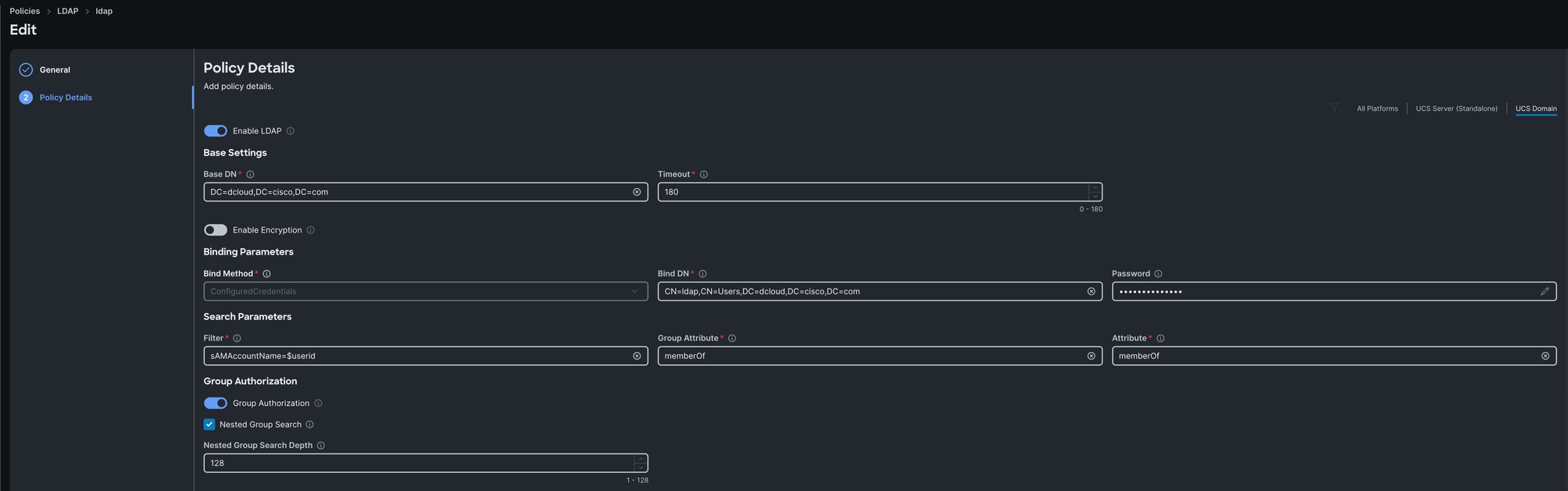

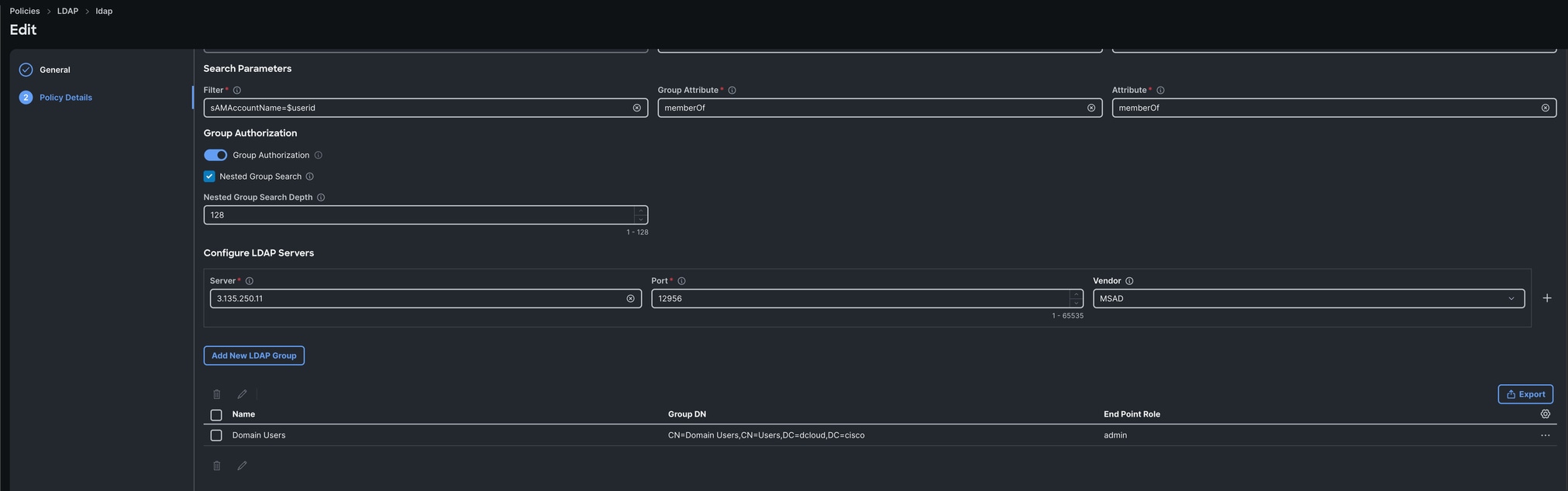

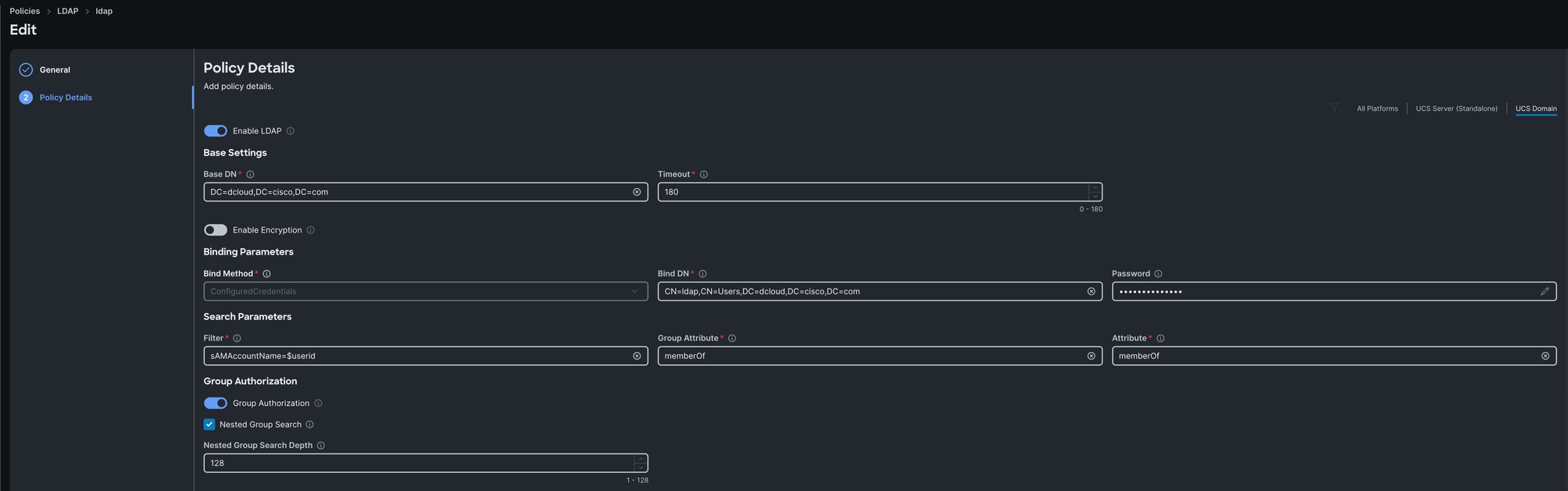

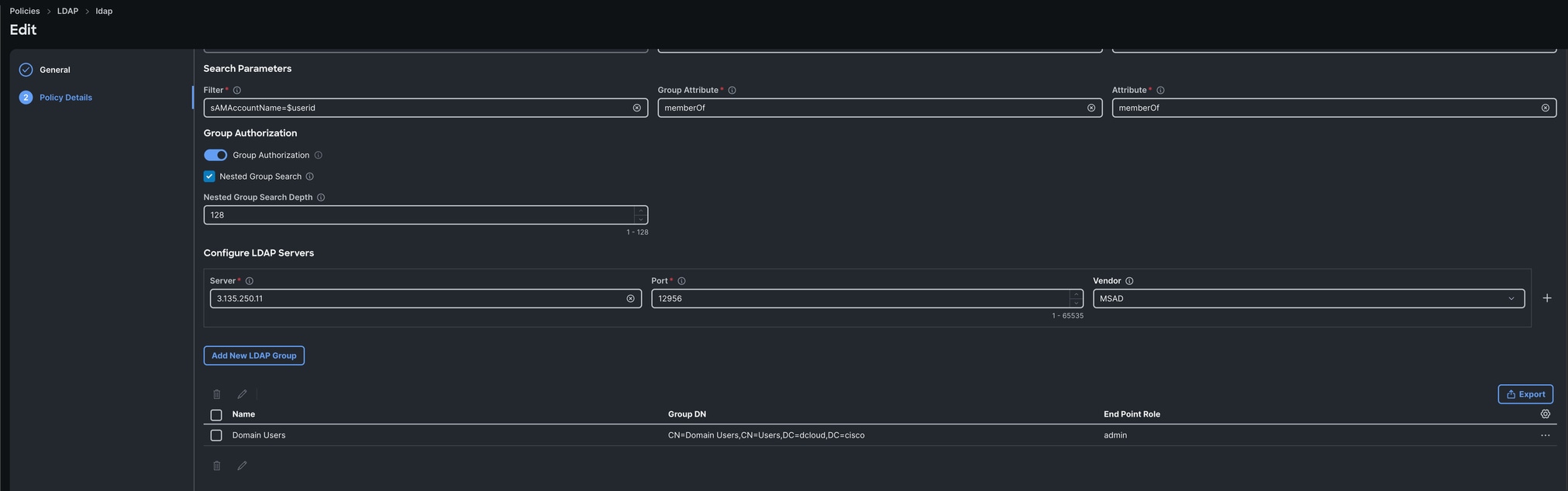

In Intersight, è quindi possibile creare un criterio LDAP che punti al proxy LDAP Duo con le impostazioni di Active Directory necessarie, ad esempio dn di base, bind dn, ip server LDAP, password e così via. È consigliabile innanzitutto puntare direttamente ad Active Directory e verificare che funzioni correttamente prima di cambiare il server LDAP nel proxy LDAP Duo per semplificare la risoluzione dei problemi.

Verifica

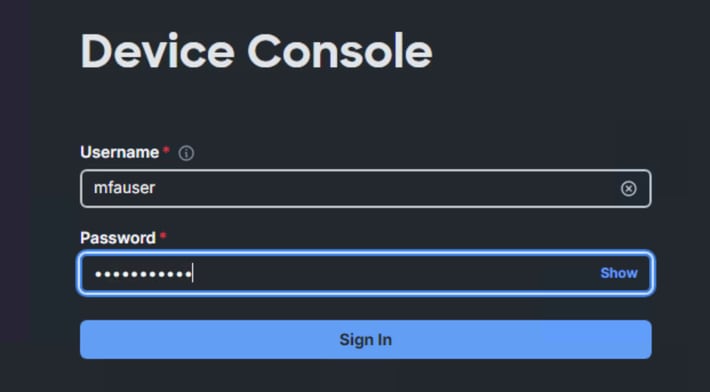

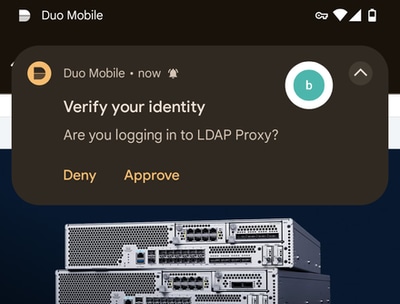

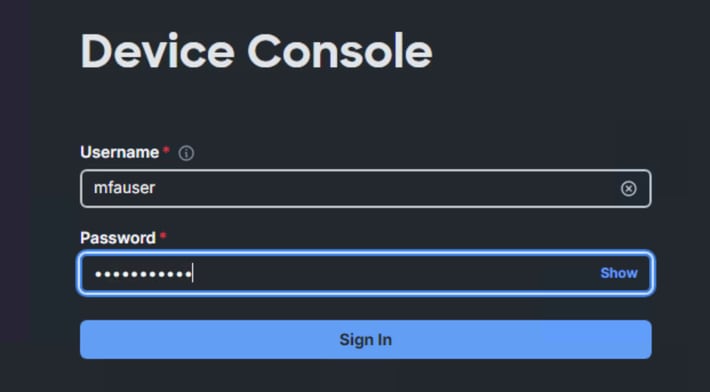

Sulla console del dispositivo, accedere come utente LDAP precedentemente registrato in Duo.

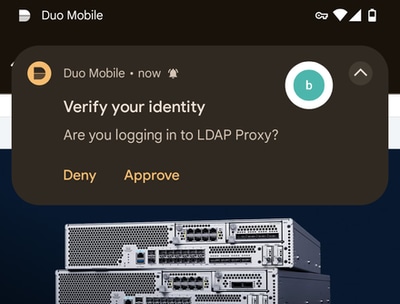

L'utente registrato può quindi ricevere una richiesta sul proprio dispositivo per eseguire l'accesso:

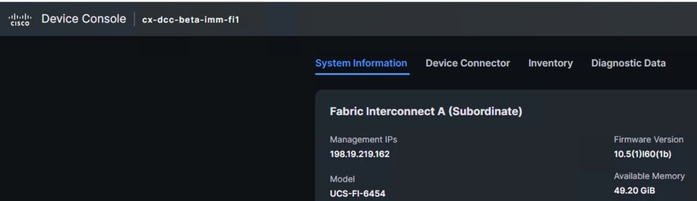

Una volta verificata la richiesta, è possibile accedere alla console del dispositivo utilizzando l'autenticazione a due fattori e il protocollo LDAP.

Risoluzione dei problemi

I registri proxy LDAP Duo si trovano all'indirizzo:

C:\Program Files\Duo Security Authentication Proxy\log\authproxy.log

Su Intersight Managed Mode Fabric Interconnect:

connect nxos

debug ldap

Informazioni correlate

Feedback

Feedback