Configurare RAVPN abilitato per IPv6 con autenticazione AAA su FTD Gestito da FDM

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Introduzione

In questo documento viene descritto come configurare la VPN ad accesso remoto abilitata per IPv6 con autenticazione AAA su FTD gestito da FDM.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Virtual Cisco Secure Firepower Device Manager (FDM)

- Virtual Cisco Secure Firewall Threat Defense (FTD)

- Flusso di autenticazione VPN

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Secure FDM Virtual 7.6.0

- Cisco Secure FTD Virtual 7.6.0

- Cisco Secure Client 5.1.6.103

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

La VPN ad accesso remoto IPv6 (RAVPN) sta diventando sempre più importante nella transizione da IPv4 a IPv6, in quanto gli indirizzi IPv4 sono limitati e quasi esauriti, mentre IPv6 offre uno spazio di indirizzi virtualmente illimitato, in grado di supportare il numero crescente di dispositivi connessi a Internet. Con l'aumento delle reti e dei servizi che passano a IPv6, la funzionalità IPv6 garantisce la compatibilità e l'accessibilità della rete. IPv6 RAVPN aiuta le organizzazioni a prepararsi per il futuro delle reti, garantendo una connettività remota sicura e scalabile.

In questo esempio, il client comunica con il gateway VPN utilizzando un indirizzo IPv6 fornito dal provider di servizi, ma riceve entrambi gli indirizzi IPv4 e IPv6 dai pool VPN, utilizzando Cisco Identity Service Engine (ISE) come origine dell'identità di autenticazione. ISE è configurato solo con l'indirizzo IPv6. Il server interno è configurato con indirizzi IPv4 e IPv6, che rappresentano host a doppio stack. Il client può accedere alle risorse interne utilizzando l'indirizzo VPN IPv4 o IPv6 appropriato.

Configurazione

Esempio di rete

Topologia

Topologia

Configurazioni su FDM

Passaggio 1. È essenziale garantire che la configurazione preliminare dell'interconnessione IPv4 e IPv6 tra i nodi sia stata debitamente completata. Il gateway del client e FTD è l'indirizzo ISP correlato. Il gateway del server si trova all'interno dell'IP del FTD. L'ISE si trova nell'area DMZ del FTD.

FTD_Interfaccia_IP

FTD_Interfaccia_IP

FTD_Default_Route

FTD_Default_Route

Passaggio 2. Scaricare il pacchetto Cisco Secure Client namecisco-secure-client-win-5.1.6.103-webdeploy-k9.pkg da Cisco Software Download e verificare che il file sia valido dopo il download confermando che il checksum md5 del file scaricato è lo stesso della pagina di download del software Cisco.

Passaggio 3. Verificare che le licenze relative alla RAVPN siano abilitate su FTD.

FDM_Licenza

FDM_Licenza

Passaggio 4. Creare il pool di indirizzi VPN.

Passaggio 4.1. Creare il pool di indirizzi IPv6 e IPv4 creando oggetti di rete. Passare a Oggetti > Reti e fare clic sul pulsante +.

Create_VPN_Address_Pool_1

Create_VPN_Address_Pool_1

Passaggio 4.2. Fornire le informazioni necessarie su ciascun oggetto di rete. Fare clic sul pulsante OK.

Per il pool IPv4, il tipo di oggetto può essere scelto con Rete o Intervallo. In questo esempio, il tipo di oggetto Rete viene scelto a scopo dimostrativo.

- Nome: demo_ipv4pool

- Tipo: Rete

- Rete: 10.37.254.16/30

Create_VPN_Address_Pool_2_IPv4

Create_VPN_Address_Pool_2_IPv4

Per il pool IPv6, il tipo di oggetto può essere scelto solo con Rete a partire da ora.

- Nome: demo_ipv6pool

- Tipo: Rete

- Rete: 2001:db8:1234:1234:

Create_VPN_Address_Pool_2_IPv6

Create_VPN_Address_Pool_2_IPv6

Passaggio 5. Creare la rete interna per l'esenzione NAT.

Passaggio 5.1. Passare a Oggetti > Reti e fare clic sul pulsante +.

Creazione_rete_esente_NAT_1

Creazione_rete_esente_NAT_1

Passaggio 5.2. Fornire le informazioni necessarie per ciascun oggetto di rete. Fare clic sul pulsante OK.

In questo esempio vengono configurate sia le reti IPv4 che le reti IPv6.

- Nome: interno_rete_ipv4

- Tipo: Rete

- Rete: 192.168.50.0/24

Create_NAT_Exempt_Network_2_IPv4

Create_NAT_Exempt_Network_2_IPv4

- Nome: interno_rete_ipv6

- Tipo: Rete

- Rete: 2001:db8:50:/64

Create_NAT_Exempt_Network_2_IPv6

Create_NAT_Exempt_Network_2_IPv6

Passaggio 6. Creare il certificato utilizzato per RAVPN. Sono disponibili due opzioni: è possibile caricare un certificato firmato da un'autorità di certificazione (CA) di terze parti oppure generare un nuovo certificato autofirmato.

In questo esempio viene utilizzato un nuovo certificato autofirmato con il contenuto personalizzato del certificato per scopi dimostrativi.

Passaggio 6.1. Passare a Oggetti > Certificati. Fare clic sul pulsante + e scegliere Aggiungi certificato interno.

Crea_Certificato_1

Crea_Certificato_1

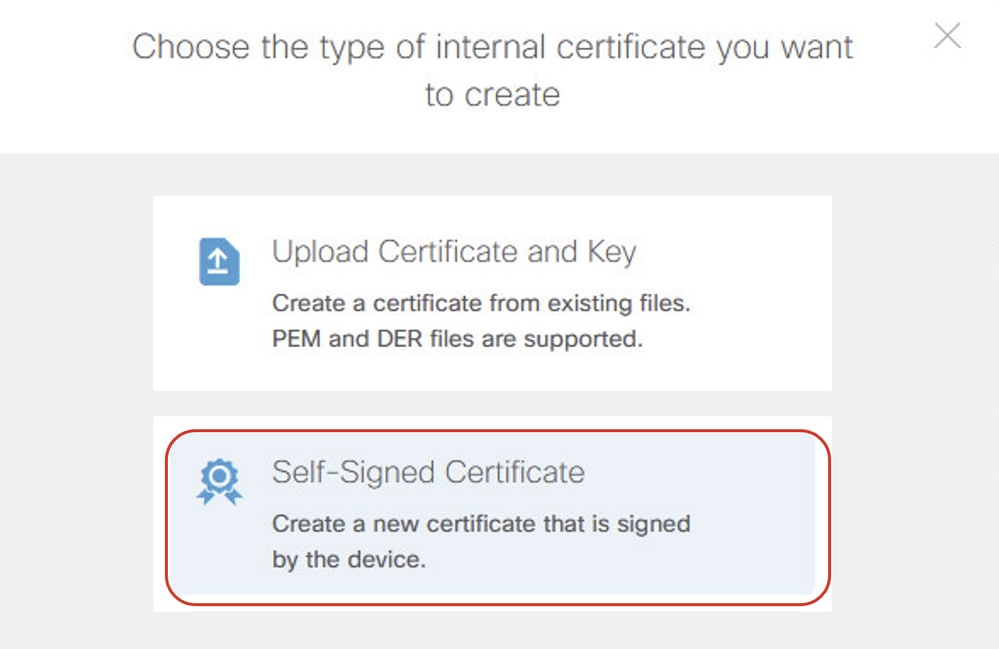

Passaggio 6.2. Fare clic su Certificato autofirmato.

Passaggio 6.3. Fare clic sulla scheda General e fornire le informazioni necessarie.

Nome: abbassare

Tipo di chiave: RSA

Dimensioni chiave: 2048

Periodo di validità: Predefinito

Data di scadenza: Predefinito

Utilizzo della convalida per servizi speciali: Server SSL

Crea_Certificato_3

Crea_Certificato_3

Passaggio 6.4. Fare clic sulla scheda Emittente e fornire le informazioni necessarie.

Paese: Stati Uniti (US)

Nome comune: vpn.example.com

Crea_Certificato_4

Crea_Certificato_4

Passaggio 6.5. Fare clic sulla scheda Oggetto, fornire le informazioni necessarie e quindi fare clic su SALVA.

Paese: Stati Uniti (US)

Nome comune: vpn.example.com

Crea_Certificato_5

Crea_Certificato_5

Passaggio 7. Creare l'origine dell'identità del server radius.

Passaggio 7.1. Passare a Oggetti > Origini identità, fare clic sul pulsante + e scegliere Server RADIUS.

Origine_raggio_creazione_1

Origine_raggio_creazione_1

Passaggio 7.2. Fornire le informazioni necessarie sul server radius. Fare clic sul pulsante OK.

Nome: demo_izza

Nome server o indirizzo IP: 2001:db8:2139:240

Porta di autenticazione: 1812 (predefinita)

Timeout : 10 (predefinito)

Chiave privata server: cisco

Interfaccia utilizzata per la connessione al server Radius: Scegliere manualmente l'interfaccia. In questo esempio, scegliere dmz (Gigabit Ethernet0/8).

Origine_raggio_creazione_2

Origine_raggio_creazione_2

Passaggio 7.3. Passare a Oggetti > Origini identità. Fare clic sul pulsante + e scegliere Gruppo server RADIUS.

Crea_Raggio_Origine_3

Crea_Raggio_Origine_3

Passaggio 7.4. Fornire le informazioni necessarie sul gruppo di server radius. Fare clic sul pulsante OK.

Nome: demo_ise_group

Tempo morto: 10 (predefinito)

Numero massimo tentativi non riusciti: 3 (predefinito)

Server RADIUS: Fare clic sul pulsante +, selezionare il nome creato al passo 6.2. In questo esempio è demo_ise.

Origine_raggio_creazione_4

Origine_raggio_creazione_4

Passaggio 8. Creare criteri di gruppo utilizzati per RAVPN. Nell'esempio, le impostazioni personalizzate del banner e del timeout sono configurate per la demo. È possibile apportare modifiche in base ai requisiti effettivi.

Passaggio 8.1. Passare a VPN ad accesso remoto > Visualizza configurazione. Fare clic su Criteri di gruppo nella barra laterale sinistra, quindi fare clic sul pulsante +.

Crea_Criteri_Gruppo_1

Crea_Criteri_Gruppo_1

Passaggio 8.2. Fare clic su Generale e fornire le informazioni necessarie.

Nome: demo_gp

Testo banner per client autenticati: banner demo

Crea_Criteri_Gruppo_2

Crea_Criteri_Gruppo_2

Passaggio 8.3. Fare clic su Secure Client e fornire le informazioni necessarie.

Selezionare Enable Datagram Transport Layer Security (DTLS).

Crea_Criteri_Gruppo_3

Crea_Criteri_Gruppo_3

Controllare i messaggi keepalive tra client sicuro e gateway VPN (valore predefinito).

Selezionare DPD nell'intervallo lato gateway (valore predefinito).

Selezionare DPD nell'intervallo lato client (valore predefinito).

Create_Group_Policy_3_Cont

Create_Group_Policy_3_Cont

Passaggio 9. Creare il profilo di connessione RAVPN.

Passaggio 9.1. Passare a VPN ad accesso remoto > Visualizza configurazione. Fare clic su Profilo di connessione dalla barra laterale sinistra, quindi sul pulsante + per avviare la procedura guidata.

Creazione guidata RAVPN_1

Creazione guidata RAVPN_1

Passaggio 9.2. Fornire le informazioni necessarie nella sezione Connessione e configurazione client e fare clic sul pulsante NEXT.

Nome profilo connessione: demo_ravp

Alias gruppo: demo_ravp

Create_RAVPN_Wizard_2_Conn_Name

Create_RAVPN_Wizard_2_Conn_Name

Origine identità principale > Tipo di autenticazione: Solo AAA

Origine identità principale > Origine identità principale: demo_ise_group (il nome configurato nel passaggio 7.4)

Origine identità locale fallback: OrigineIdentitàLocale

Server di autorizzazione: demo_ise_group (il nome configurato nel passaggio 7.4).

Server di accounting: demo_ise_group (il nome configurato nel passaggio 7.4)

Create_RAVPN_Wizard_2_Identity_Source

Create_RAVPN_Wizard_2_Identity_Source

Pool di indirizzi IPv4: demo_ipv4pool (il nome configurato nel passaggio 4.2.)

Pool di indirizzi IPv6: demo_ipv6pool (il nome configurato nel passaggio 4.2)

Create_RAVPN_Wizard_2_Address_Pool

Create_RAVPN_Wizard_2_Address_Pool

Passaggio 9.3. Scegliere i Criteri di gruppo configurati nel Passaggio 8.2. nella sezione Esperienza utente remota e fare clic sul pulsante AVANTI.

Creazione guidata RAVPN_3

Creazione guidata RAVPN_3

Passaggio 9.4. Fornire le informazioni necessarie nella sezione Impostazione globale e fare clic sul pulsante NEXT.

Certificato di identità del dispositivo: demovpn (il nome configurato nel passaggio 6.3.)

Interfaccia esterna: esterno

Creazione guidata RAVPN_4

Creazione guidata RAVPN_4

Controllo dell'accesso per il traffico VPN: Selezionare Ignora i criteri di controllo di accesso per il traffico decrittografato (syspot allow-vpn).

Create_VPN_Wizard_4_VPN_ACP

Create_VPN_Wizard_4_VPN_ACP

Esenzione NAT: Fare clic sul dispositivo di scorrimento nella posizione Attivato

Interfacce interne: interno

Reti interne: inside_net_ipv4, inside_net_ipv6 (il nome configurato nel passaggio 5.2.)

Create_VPN_Wizard_4_VPN_NATExempt

Create_VPN_Wizard_4_VPN_NATExempt

Pacchetto client protetto: Fare clic su UPLOAD PACKAGE (CARICA PACCHETTO) e caricare il pacchetto di conseguenza. In questo esempio, viene caricato il pacchetto di Windows.

Create_RAVPN_Wizard_4_Image

Create_RAVPN_Wizard_4_Image

Passaggio 9.5. Esaminare il riepilogo. Se è necessario apportare delle modifiche, fare clic sul pulsante BACK (INDIETRO). Se tutto funziona, fare clic sul pulsante FINISH (Fine).

Passaggio 10. Creare un utente locale se Origine identità locale di fallback è stata scelta con LocalIdentitySource nel passaggio 9.2. La password dell'utente locale deve essere la stessa di quella configurata su ISE.

Crea_Utente_Locale

Crea_Utente_Locale

Passaggio 11. Distribuire le modifiche alla configurazione.

Distribuisci_modifiche

Distribuisci_modifiche

Configurazioni su ISE

Passaggio 12. Creare dispositivi di rete.

Passaggio 12.1. Selezionare Amministrazione > Risorse di rete > Dispositivi di rete, fare clic su Aggiungi, fornire il nome, l'indirizzo IP e scorrere la pagina verso il basso.

Create_Network_Devices

Create_Network_Devices

Passaggio 12.2. Selezionare la casella di controllo Impostazioni autenticazione RADIUS. Specificare il segreto condiviso e fare clic su Invia.

Creazione_Dispositivi_Rete_Cont

Creazione_Dispositivi_Rete_Cont

Passaggio 13. Creare utenti di accesso alla rete. Passare a Amministrazione > Gestione delle identità > Identità. Per creare un nuovo utente, fare clic su Add (Aggiungi). La password è la stessa dell'utente locale di FDM creato nel passaggio 10. per garantire il funzionamento del fallback.

Create_ISE_User

Create_ISE_User

Passaggio 14. (Facoltativo) Creare un nuovo set di criteri con una regola di autenticazione e una regola di autorizzazione personalizzate. In questo esempio, il set di criteri predefinito viene utilizzato a scopo dimostrativo.

ISE_Default_Policy_Set

ISE_Default_Policy_Set

Verifica

Fare riferimento a questa sezione per verificare che la configurazione funzioni correttamente.

Passaggio 15. Connettere il gateway VPN tramite l'indirizzo IPv6 sul client. Connessione VPN riuscita.

Verifica_Connessione_Riuscita

Verifica_Connessione_Riuscita

Passaggio 16. Passare alla CLI di FTD tramite SSH o la console. Per controllare i dettagli della sessione VPN, eseguire il comando show vpn-sessiondb detail anyconnect nella CLI di FTD (Lina).

ftdv760# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : isetest Index : 2

Assigned IP : 10.37.254.17

Public IP : 2001:db8:10:0:a8a5:6647:b275:acc2

Assigned IPv6: 2001:db8:1234:1234::1

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15402 Bytes Rx : 14883

Pkts Tx : 10 Pkts Rx : 78

Pkts Tx Drop : 0 Pkts Rx Drop : 10

Group Policy : demo_gp Tunnel Group : demo_ravpn

Login Time : 05:22:30 UTC Mon Dec 23 2024

Duration : 0h:05m:05s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a81e0a000020006768f396

Security Grp : none Tunnel Zone : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 2.1

Public IP : 2001:db8:10:0:a8a5:6647:b275:acc2

Encryption : none Hashing : none

TCP Src Port : 58339 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 24 Minutes

Client OS : win

Client OS Ver: 10.0.19042

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.6.103

Bytes Tx : 7421 Bytes Rx : 0

Pkts Tx : 1 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 2.2

Assigned IP : 10.37.254.17

Public IP : 2001:db8:10:0:a8a5:6647:b275:acc2

Assigned IPv6: 2001:db8:1234:1234::1

Encryption : AES-GCM-128 Hashing : SHA256

Ciphersuite : TLS_AES_128_GCM_SHA256

Encapsulation: TLSv1.3 TCP Src Port : 58352

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 25 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.6.103

Bytes Tx : 7421 Bytes Rx : 152

Pkts Tx : 1 Pkts Rx : 2

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 2.3

Assigned IP : 10.37.254.17

Public IP : 2001:db8:10:0:a8a5:6647:b275:acc2

Assigned IPv6: 2001:db8:1234:1234::1

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 58191

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.6.103

Bytes Tx : 560 Bytes Rx : 14731

Pkts Tx : 8 Pkts Rx : 76

Pkts Tx Drop : 0 Pkts Rx Drop : 10

Passaggio 17. Eseguire il ping del test sul client. In questo esempio il client esegue correttamente il ping degli indirizzi IPv4 e IPv6 del server.

Verifica_Cisco_Secure_Client_Ping

Verifica_Cisco_Secure_Client_Ping

Passaggio 18. Il log ISE radius live mostra la riuscita dell'autenticazione.

ISE_Authentication_Success_Log

ISE_Authentication_Success_Log

Passaggio 19. Il test di autenticazione FTD passa a LOCAL quando FTD non riesce a raggiungere ISE.

Passaggio 19.1. Quando l'autenticazione FTD passa all'ISE, eseguire il comando show aaa-server nella CLI di FTD (Lina) per controllare le statistiche.

In questo esempio non sono presenti contatori per LOCAL e l'autenticazione viene indirizzata al server RADIUS.

ftdv760# show aaa-server

Server Group: LOCAL

Server Protocol: Local database

Server Address: None

Server port: None

Server status: ACTIVE, Last transaction at 08:18:11 UTC Fri Dec 6 2024

Number of pending requests 0

Average round trip time 0ms

Number of authentication requests 0

Number of authorization requests 0

Number of accounting requests 0

Number of retransmissions 0

Number of accepts 0

Number of rejects 0

Number of challenges 0

Number of bad authenticators 0

Number of timeouts 0

Number of unrecognized responses 0

Server Group: demo_ise_group

Server Protocol: radius

Server Address: 2001:db8:2139::240

Server port: 1812(authentication), 1646(accounting)

Server status: ACTIVE, Last transaction at 02:56:41 UTC Mon Dec 9 2024

Number of pending requests 0

Average round trip time 100ms

Number of authentication requests 1 <== Increased

Number of authorization requests 1 <== Increased

Number of accounting requests 1 <== Increased

Number of retransmissions 0

Number of accepts 2 <== Increased

Number of rejects 0

Number of challenges 0

Number of bad authenticators 0

Number of timeouts 0

Number of unrecognized responses 0

Passaggio 19.2. Arrestare l'interfaccia ISE per simulare che l'FTD non possa ricevere alcuna risposta da ISE.

ftdv760# ping 2001:db8:2139::240

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 2001:db8:2139::240, timeout is 2 seconds:

???

Success rate is 0 percent (0/3)

Passaggio 19.3. Il client avvia la connessione VPN e immette la stessa password del nome utente creata nel passaggio 10. La connessione VPN ha comunque esito positivo.

Eseguire di nuovo il comando show aaa-server nella CLI di FTD (Lina) per verificare le statistiche. Sono stati aumentati l'autenticazione, l'autorizzazione e l'accettazione dei contatori per LOCAL. Il contatore di accettazione per il server RADIUS non è aumentato.

ftdv760# show aaa-server

Server Group: LOCAL

Server Protocol: Local database

Server Address: None

Server port: None

Server status: ACTIVE, Last transaction at 03:36:26 UTC Mon Dec 9 2024

Number of pending requests 0

Average round trip time 0ms

Number of authentication requests 1 <== Increased

Number of authorization requests 1 <== Increased

Number of accounting requests 0

Number of retransmissions 0

Number of accepts 2 <== Increased

Number of rejects 0

Number of challenges 0

Number of bad authenticators 0

Number of timeouts 0

Number of unrecognized responses 0

Server Group: demo_ise_group

Server Protocol: radius

Server Address: 2001:db8:2139::240

Server port: 1812(authentication), 1646(accounting)

Server status: ACTIVE, Last transaction at 03:36:41 UTC Mon Dec 9 2024

Number of pending requests 0

Average round trip time 100ms

Number of authentication requests 2

Number of authorization requests 1

Number of accounting requests 6

Number of retransmissions 0

Number of accepts 2 <== Not increased

Number of rejects 0

Number of challenges 0

Number of bad authenticators 0

Number of timeouts 6

Number of unrecognized responses 0

Risoluzione dei problemi

Le informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

È possibile eseguire questi comandi sulla linea FTD per risolvere i problemi della sezione VPN.

debug webvpn 255debug webvpn anyconnect 255

È possibile raccogliere un file DART dal client per la risoluzione dei problemi VPN per determinare se il problema è relativo al client protetto. Per ulteriori informazioni, fare riferimento al documento CCO rilevante Collect DART Bundle for Secure Client.

Per risolvere i problemi relativi alla sezione Raggio, è possibile eseguire questi comandi su una linea FTD.

ftdv760# debug radius ?

all All debug options

decode Decode debug option

dynamic-authorization CoA listener debug option

session Session debug option

user User debug option

<cr>

ftdv760# debug aaa ?

accounting

authentication

authorization

common

condition

internal

shim

url-redirect

<cr>

È possibile esaminare questi parametri per risolvere il problema relativo al traffico dopo la corretta connessione VPN.

- Acquisire il traffico sulla linea FTD per verificare se Lina lo rifiuta, facendo riferimento a questo documento CCO; utilizzare Firepower Threat Defense Capture e Packet Tracer - Cisco.

- Esaminare i criteri di controllo dell'accesso per verificare che il traffico VPN correlato possa passare se il criterio Ignora controllo di accesso per il traffico decrittografato è disabilitato.

- Rivedere l'esenzione NAT per garantire che il traffico VPN sia escluso da NAT.

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

09-Dec-2025

|

Versione iniziale |

Contributo dei tecnici Cisco

- Mark NiCisco Technical Leader

Feedback

Feedback