Introduzione

In questo documento viene descritto come configurare ZTNA Trusted Network Detection.

Prerequisiti

- Secure Client versione minima 5.1.10

- Piattaforma supportata - Windows e MacOS

- TPM (Trusted Platform Module) per Windows

- Coprocessore Secure Enclave per dispositivi Apple

- I 'Server trusted' configurati in qualsiasi profilo di rete trusted vengono esclusi in modo implicito dall'intercettazione ZTA. Non è possibile accedere a questi server come risorse private ZTA.

- La configurazione TND influisce su tutti i client registrati nell'organizzazione

- Gli amministratori possono utilizzare i passaggi successivi per generare un 'hash della chiave pubblica del certificato' per i server trusted

- Scarica il certificato pubblico dei server trusted

- Eseguire il comando shell per

generate the hash:

openssl x509 -in -pubkey -noout | openssl pkey -pubin -outform DER | openssl dgst –sha256

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco Secure Access

- Registra dispositivi in accesso con attendibilità totale utilizzando l'autenticazione SAML o basata sul certificato.

Componenti usati

- Secure Client versione 5.1.13

- TPM

- Tenant accesso sicuro

- Dispositivo Windows

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

- TND consente agli amministratori di configurare Secure Client per sospendere temporaneamente la direzione e l'imposizione del traffico ZTA sulle reti attendibili.

- Secure Client riprende l'imposizione ZTA quando l'endpoint esce dalla rete attendibile.

- Questa funzionalità non richiede alcuna interazione da parte dell'utente finale.

- Le configurazioni ZTA TND possono essere gestite in modo indipendente per le destinazioni ZTA private e Internet.

Vantaggi principali

- Migliori prestazioni di rete e latenza ridotta forniscono un'esperienza utente più fluida.

- L'imposizione della protezione locale nella rete attendibile offre un utilizzo delle risorse flessibile e ottimizzato.

- Gli utenti finali possono sfruttare i vantaggi senza richiedere l'intervento dell'utente.

- Il controllo indipendente di TND per l'accesso privato e a Internet offre agli amministratori la flessibilità necessaria per gestire diversi problemi operativi e di sicurezza

Configurazione

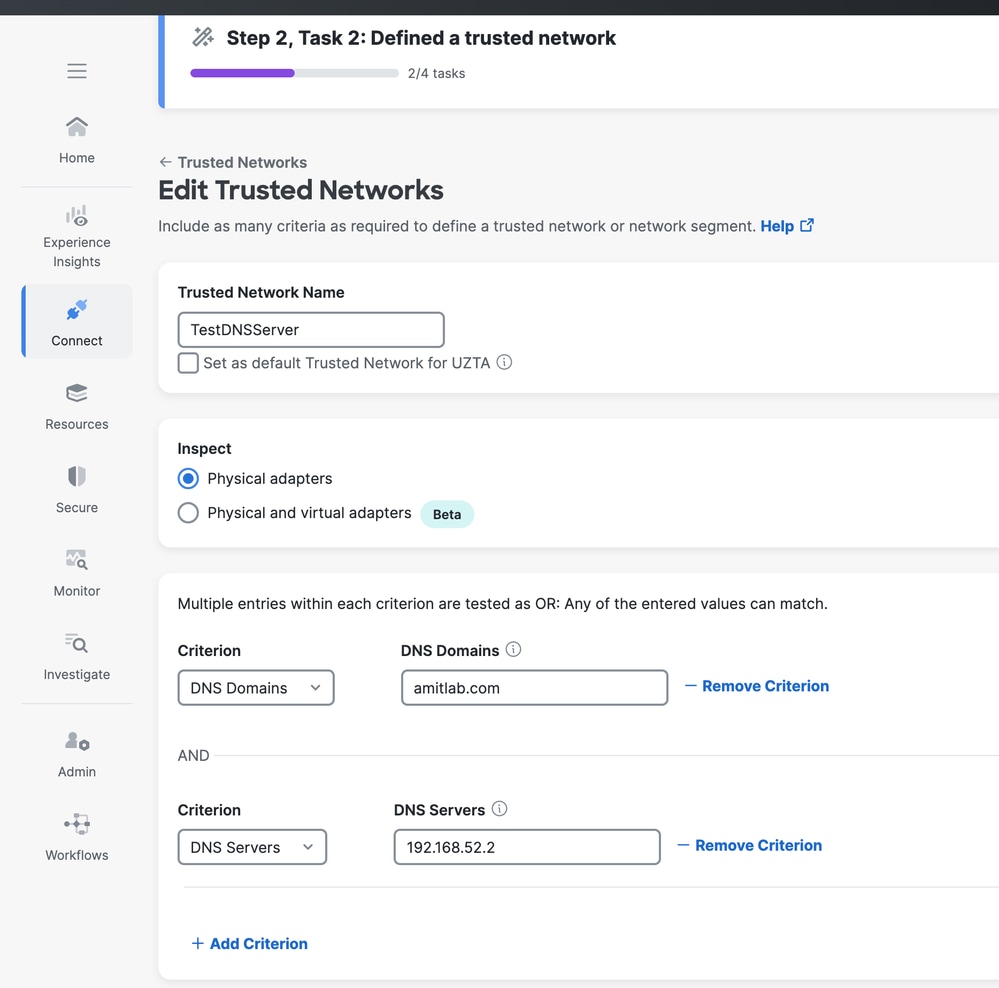

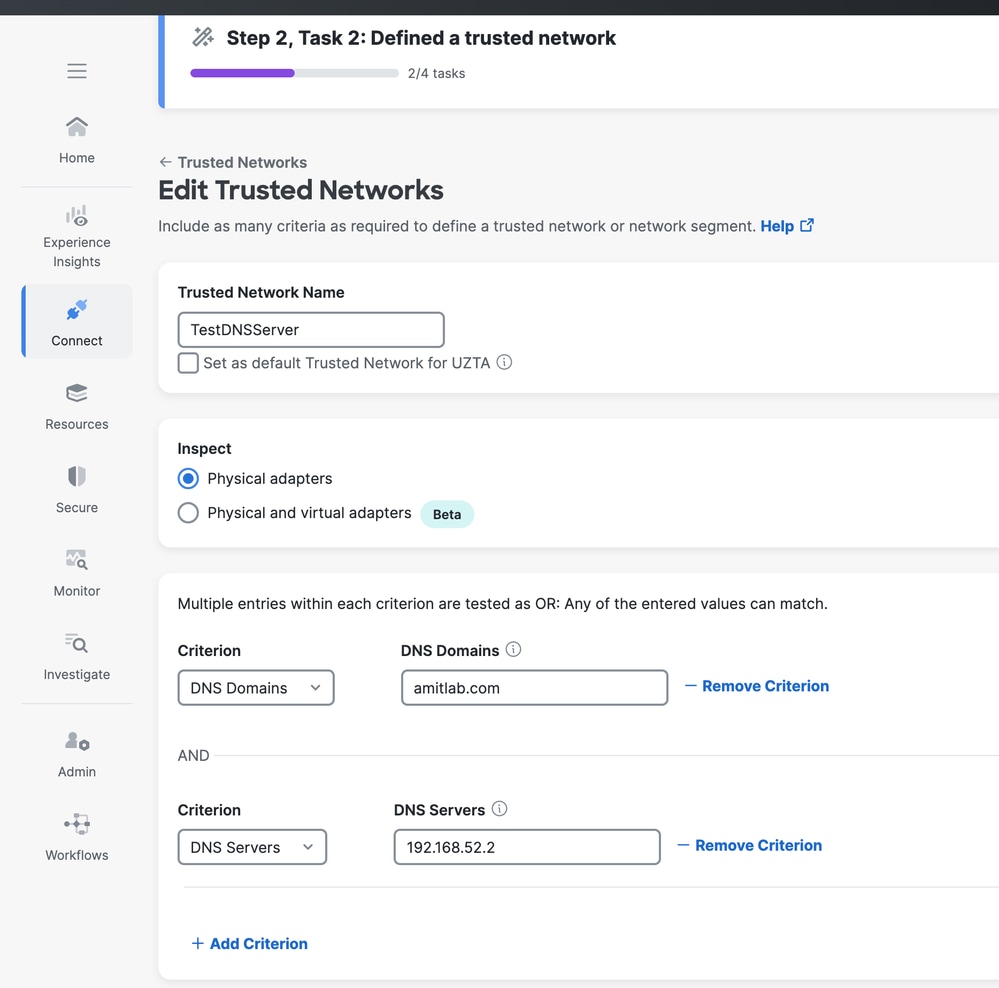

Passaggio 1: Crea profilo di rete attendibile - Server DNS e dominio

Passare a Dashboard accesso protetto:

- Fare clic su

Connect > End User Connectivity > Manage Trusted Networks > +Add

- Fornire un nome per il profilo di rete attendibile e configurare almeno uno dei criteri successivi:

DNS Servers - Valori separati da virgola di tutti gli indirizzi server DNS che un'interfaccia di rete deve avere quando il client si trova in una rete attendibile. Qualsiasi server immesso può essere utilizzato per corrispondere a questo profilo. Affinché TND corrisponda, qualsiasi indirizzo del server DNS deve corrispondere all'interfaccia locale.DNS Domains - Valori separati da virgola dei suffissi DNS che un'interfaccia di rete deve avere quando il client si trova in una rete attendibile.Trusted Server- Aggiungere alla rete uno o più server che presentano un certificato TLS con un hash corrispondente all'hash specificato. Per specificare una porta diversa da 443, aggiungere la porta utilizzando la notazione standard. È possibile aggiungere fino a 10 server trusted, solo uno dei quali deve superare la convalida.

Ripetere i passaggi per aggiungere altri profili di rete attendibili.

Nota: Più opzioni all'interno dello stesso criterio è un operatore OR. Different Criteria Defined è un operatore AND.

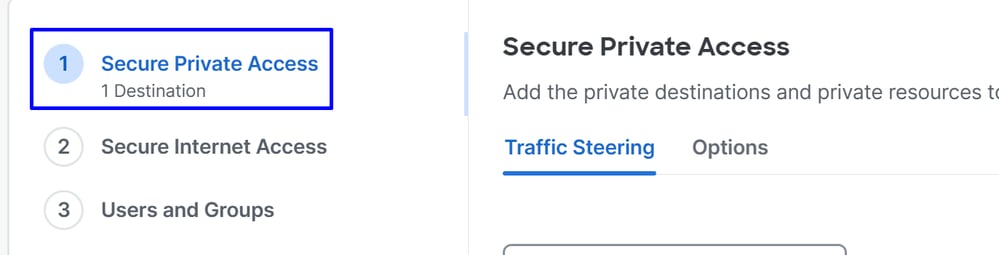

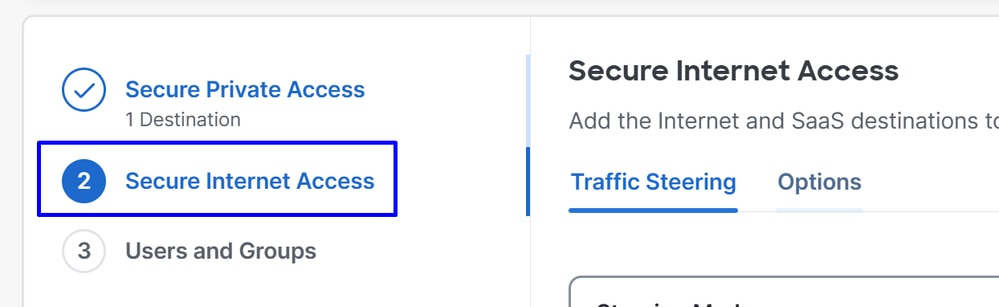

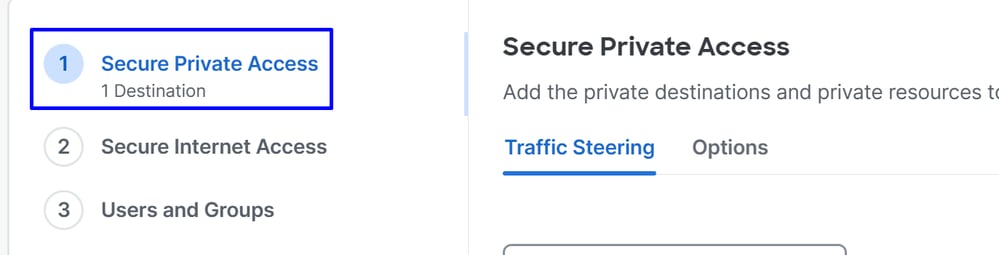

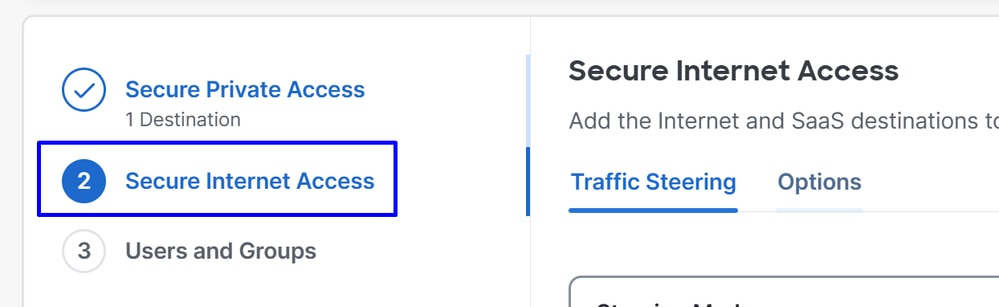

Passaggio 2: Abilita TND per accesso privato o a Internet

- Passare a

Connect > End User Connectivity

- Modifica profilo ZTA

- Per

Secure Private Destinationso Secure Internet Access

Accesso privato sicuro

Accesso sicuro a Internet

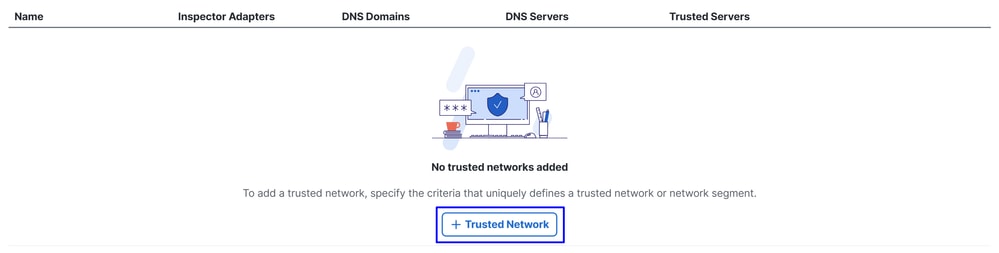

- Fare clic su

Options

- Selezionare

Use trusted networks to secure private destinations o Use trusted networks to secure internet destinationsdipendere dall'opzione scelta prima

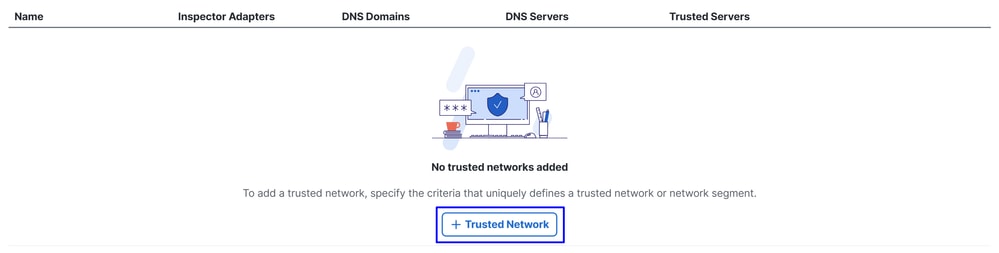

- Fare clic su

+ Trusted Network

- Scegliere i profili di rete attendibile configurati nella pagina precedente e fare clic su

Save

Accesso privato sicuro

Accesso sicuro a Internet

- Assegnate il profilo

Users/Groups a ZTA e fate clic su Close.

Passaggio 3: Configurazione lato client

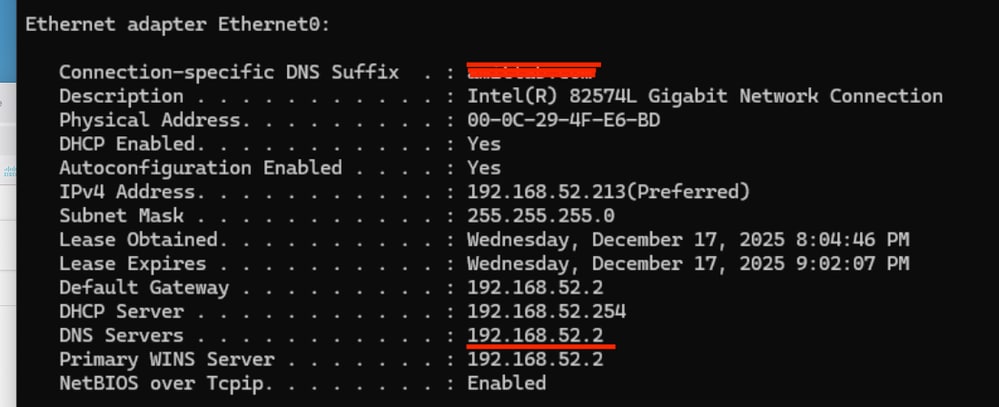

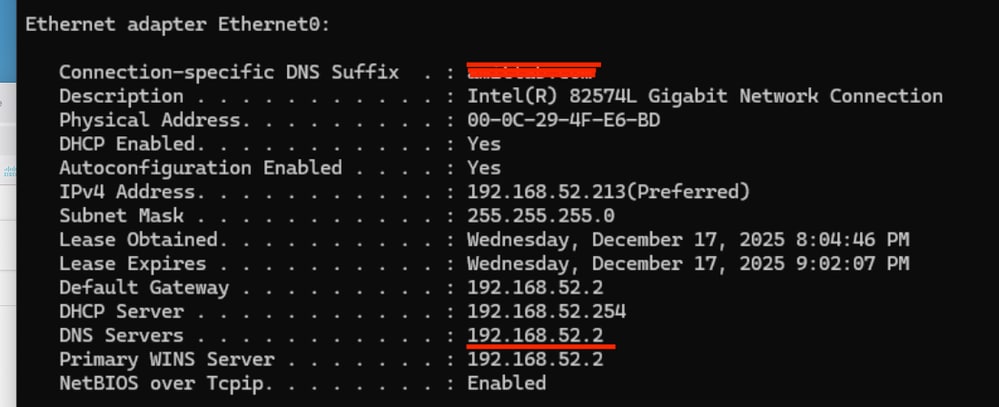

1. Assicurarsi di disporre del server DNS corretto definito in Adattatore Ethernet, in quanto è stato scelto Adattatore fisico come criterio

2. Verificare che sia stato definito il suffisso DNS specifico per la connessione.

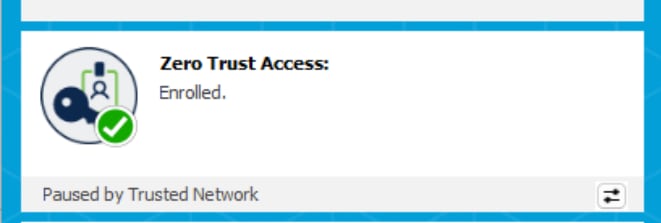

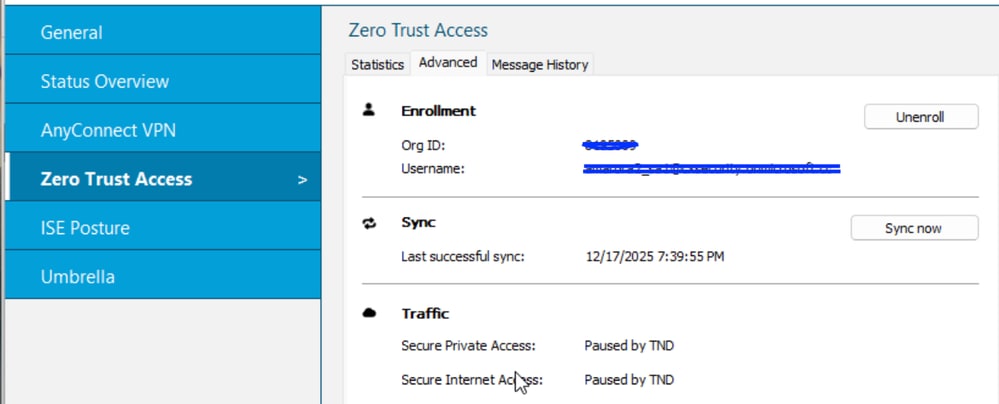

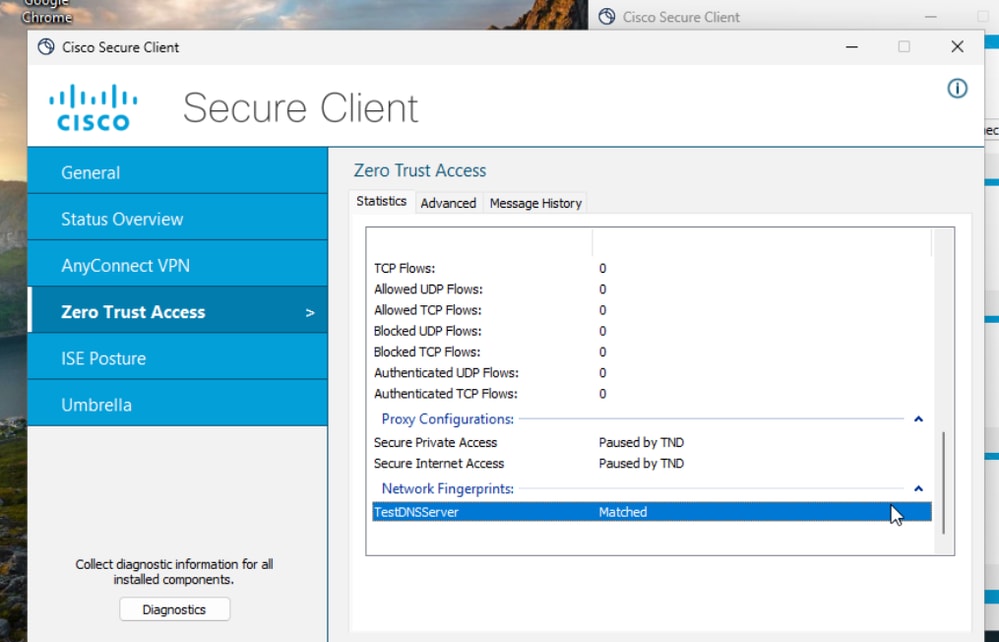

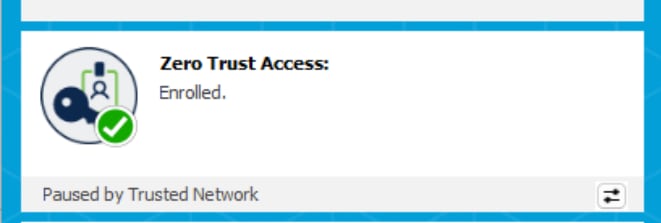

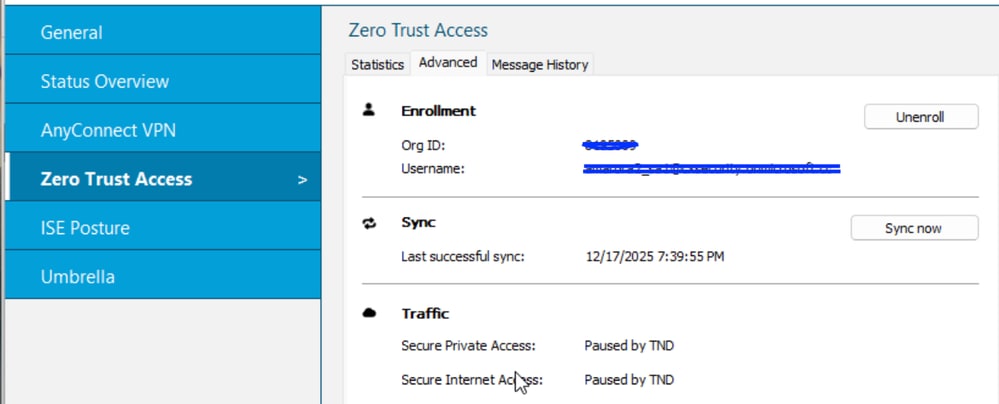

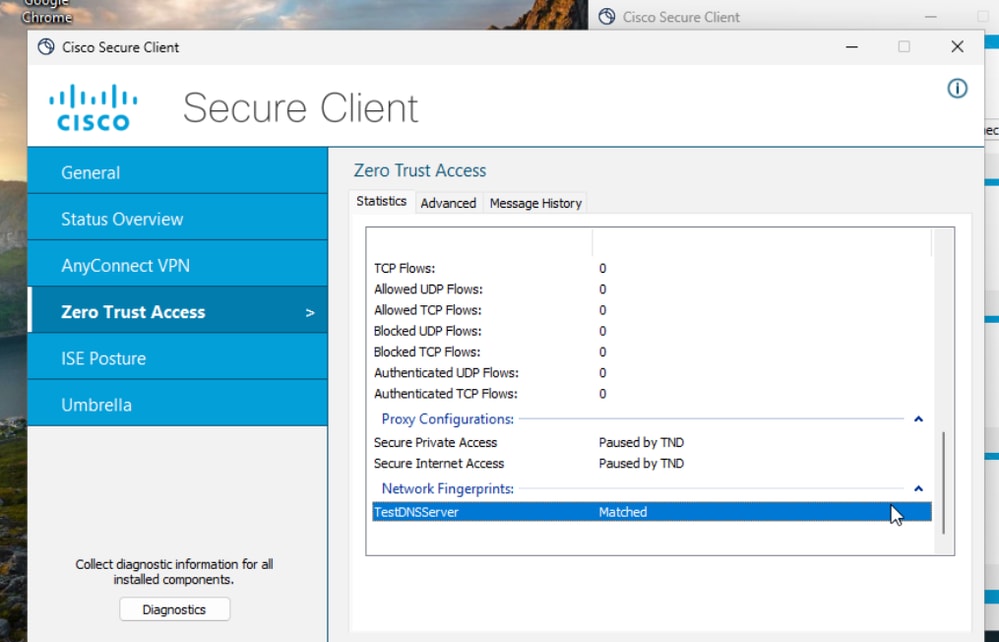

Con la successiva sincronizzazione della configurazione ZTA su Secure Client in pochi minuti, il modulo ZTA si interrompe automaticamente quando rileva che si trova su una delle reti attendibili configurate.

Verifica

-

Da bundle DART - Registri ZTA

Nessuna regola TND configurata.

2025-12-17 17:53:40.711938 csc_zta_agent[0x0000206c/config_enforcer, 0x0000343c] I/ ActiveSteeringPolicy.cpp:316 ActiveSteeringPolicy::collectProxyConfigPauseReasons() Il TND connetterà ProxyConfig 'default_spa_config' (senza regole)

2025-12-17 17:53:40.711938 csc_zta_agent[0x0000206c/config_enforcer, 0x0000343c] I/ ActiveSteeringPolicy.cpp:316 ActiveSteeringPolicy::collectProxyConfigPauseReasons() TND connetterà ProxyConfig 'default_tia_config' (no) regole)

Regola TND configurata - Server DNS - Configurazione ricevuta dal client

25-12-17 20:33:15.987956 csc_zta_agent[0x00000f80, 0x00000ed4] W/ CaptivePortalDetectionService.cpp:308 CaptivePortalDetectionService::getProbeUrl() no ultimo snapshot di rete, utilizzando il primo URL probe

2025-12-17 20:33:15.992042 csc_zta_agent[0x00000f80, 0x00000ed4] I/ NetworkChangeService.cpp:144 NetworkChangeService::Start() Snapshot di rete iniziale:

Ethernet0: subnet=192.168.52.213/24 dns_servers=192.168.52.2 dns_domain=amitlab.com dns_suffixes=amitlab.com isPhysical=true default_gateways=192.168.52.2

captivePortalState=Sconosciuto

condition_actions":[{"action":"disconnect" indica che TND è configurato nel profilo ZTA.

2025-12-17 17:55:36.430233 csc_zta_agent[0x0000c90/config_service, 0x0000343c] I/ ConfigSync.cpp:309 ConfigSync::HandleRequestComplete() ha ricevuto una nuova configurazione:

{"ztnaConfig":{"global_settings":{"exclude_local_lan":true},"network_fingerprint":[{"id":"28f629ee-7618-44cd-852d-6ae1674e3cac","label":"TestDNSServer","match_dns_domains":["amitlab.com"],"match_dns_servers":

["192.168.52.2"],"retry_interval":300}],"proxy_configs":[{"condition_actions":[{"action":"disconnect","check_type":"on_network","match_network_fingerprinting":["28f629e-7618-44cd-852d-6ae1674e3cac"]},{"action" "connect"}],"id":"default_spa_config","label":"Secure Private Access","match_resource_configs":["spa_steering_config"],"proxy_server":"spa_proxy_server"},{"condition_actions":[{"action":"disconnect","check_type":"on_network","match_network_fingerprinting":["28f629ee-7618-44cd-852d-6ae1674e3cac"]},{"action":"connect"}],"id"

2025-12-17 17:55:36.472435 csc_zta_agent[0x00039a8/main, 0x0000343c] I/ NetworkFingerprintService.cpp:196 NetworkFingerprintService::handleStatusUpdate() trasmissione dello stato delle impronte digitali della rete: Impronta digitale: Interfacce 28f629e-7618-44cd-852d-6ae1674e3cac: Ethernet0

Disconnessione TND in una condizione DNS

2025-12-17 17:55:36.729130 csc_zta_agent[0x0000206c/config_enforcer, 0x0000343c] I/ ActiveSteeringPolicy.cpp:378 ActiveSteeringPolicy::UpdateActiveProxyConfigs() aggiornamento configurazione proxy attiva

2025-12-17 17:55:36.729130 csc_zta_agent[0x0000206c/config_enforcer, 0x0000343c] I/ ActiveSteeringPolicy.cpp:287 ActiveSteeringPolicy::collectProxyConfigPauseReasons() Il TND disconnetterà ProxyConfig "Secure Internet Access" a causa della condizione: in_rete: 28f629e-7618-44cd-852d-6ae1674e3cac action=Disconnetti

2025-12-17 17:55:36.729130 csc_zta_agent[0x0000206c/config_enforcer, 0x0000343c] I/ ActiveSteeringPolicy.cpp:366 ActiveSteeringPolicy::updateProxyConfigStatus() ProxyConfig 'Secure Private Access' verrà disconnesso a causa di: TndInattivo

2025-12-17 17:55:36.729130 csc_zta_agent[0x0000206c/config_enforcer, 0x000343c] I/ ActiveSteeringPolicy.cpp:366 ActiveSteeringPolicy::updateProxyConfigStatus() ProxyConfig 'Secure Internet Access' verrà disconnesso a causa di: TndInattivo

Tipo di regola corrispondente DNS

2025-12-17 17:55:36.731286 csc_zta_agent[0x00039a8/main, 0x0000343c] I/ ZtnaTransportManager.cpp:1251 ZtnaTransportManager::closeObsoleteAppFlows() Forza la chiusura del flusso dell'app a causa di ProxyConfig obsoleto enrollmentId=7b35249c-64e1-4f55-b12b-58875a806969 proxyConfigId=default_tia_config destinazione TCP [safebrowsing.googleapis.com]:443 srcPort=61049 realDestIpAddr=172.253.122.95 process=<D_chrome 11904|user amit\amita> parentProcess=<chrome.exe|PID 5220|user amit\amita> matchRuleType=DNS

Informazioni correlate

Feedback

Feedback