Introduzione

Questo documento descrive come configurare External Syslog Server su ISE.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Identity Services Engine (ISE).

- Server Syslog

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Identity Services Engine (ISE) versione 3.3.

- Kiwi Syslog Server v1.2.1.4

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

.

I messaggi syslog provenienti da ISE vengono raccolti e archiviati da log collector. Questi agenti di raccolta log vengono assegnati ai nodi di monitoraggio in modo che MnT memorizzi i log raccolti localmente.

Per raccogliere i registri esternamente, è necessario configurare i server syslog esterni, denominati destinazioni. I log vengono classificati in varie categorie predefinite.

È possibile personalizzare l'output di registrazione modificando le categorie in base alle destinazioni, al livello di gravità e così via.

Configurazione

È possibile utilizzare l'interfaccia Web per creare destinazioni remote del server syslog a cui vengono inviati i messaggi del registro eventi di sistema. I messaggi di log vengono inviati alle destinazioni remote del server syslog in base allo standard del protocollo syslog (vedere RFC-3164).

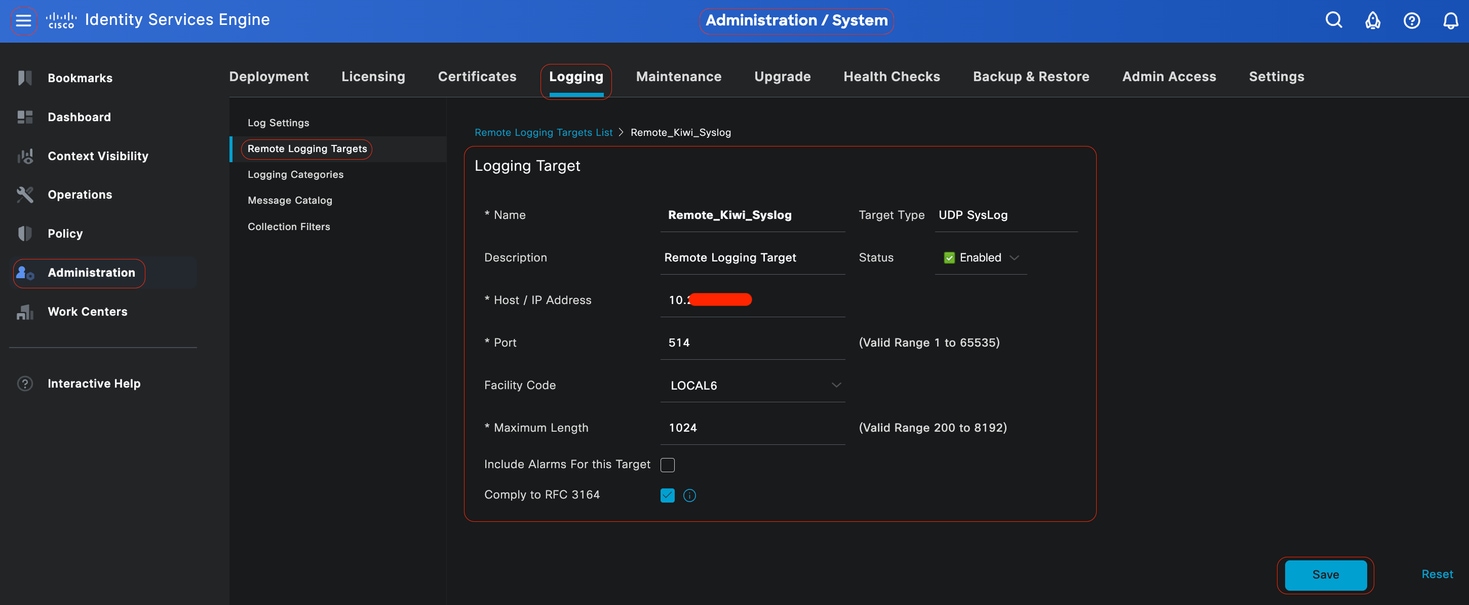

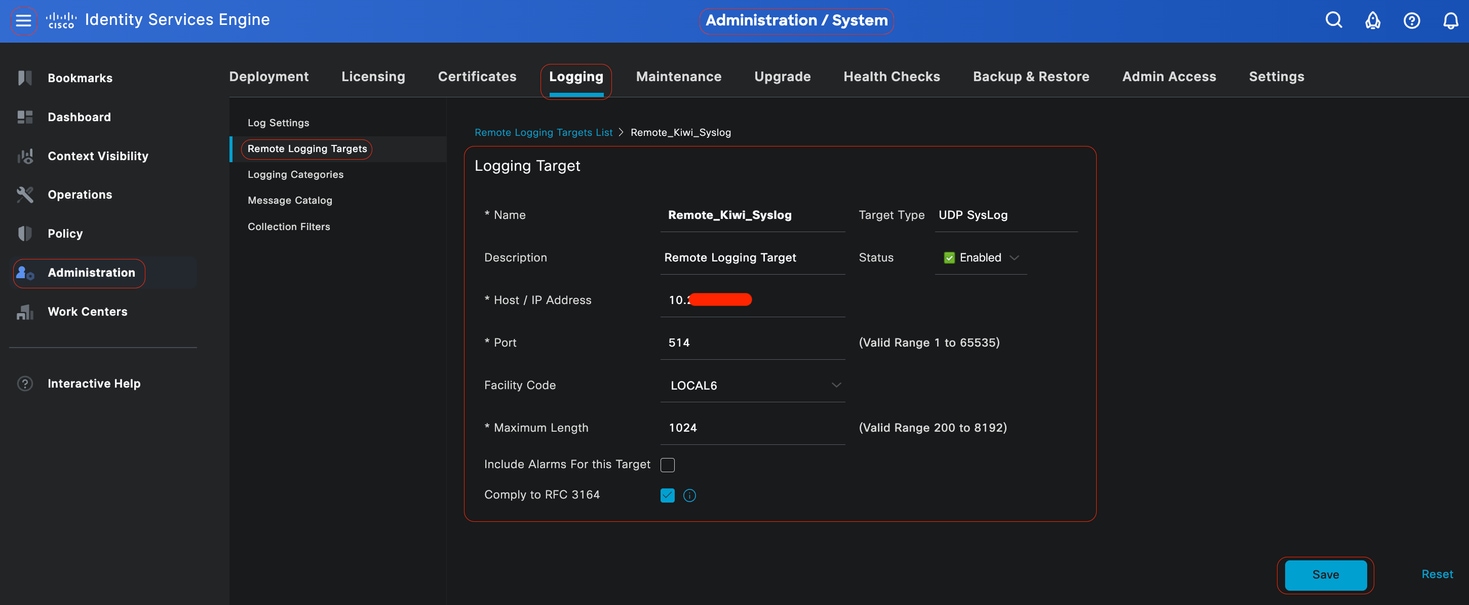

Configurazione destinazione registrazione remota (UDP Syslog)

Nell'interfaccia utente di Cisco ISE, fare clic sull'icona Menu ( ) e scegliere Amministrazione > Fare clic su Aggiungi.

) e scegliere Amministrazione > Fare clic su Aggiungi.

Nota: Questo esempio di configurazione si basa su uno screenshot denominato: Configurazione della destinazione di registrazione remota.

- Nome come Remote_Kiwi_Syslog, qui è possibile immettere il nome del server Syslog remoto, utilizzato per scopi descrittivi.

- Tipo di destinazione come UDP Syslog, nell'esempio di configurazione viene utilizzato UDP Syslog; è tuttavia possibile configurare ulteriori opzioni dall'elenco a discesa Tipo di oggetto:

Syslog UDP: Utilizzato per l'invio di messaggi syslog su UDP, adatto per la registrazione rapida e leggera.

Syslog TCP: Utilizzato per l'invio di messaggi syslog tramite TCP, che garantisce affidabilità con funzionalità di controllo degli errori e ritrasmissione.

Secure Syslog: si riferisce ai messaggi syslog inviati tramite TCP con crittografia TLS, che garantiscono l'integrità e la riservatezza dei dati.

Nota: È essenziale ricordare che se si intende configurare un server syslog con FQDN, è necessario configurare la memorizzazione nella cache DNS per evitare l'impatto sulle prestazioni. Senza la cache DNS, ISE esegue query sul server DNS ogni volta che un pacchetto syslog deve essere inviato alla destinazione di registrazione remota configurata con FQDN. Questo ha un forte impatto sulle prestazioni di ISE.

Utilizzareservice cache enableil comando in tutti i PSN della distribuzione per risolvere il problema:

Esempio

ise/admin(config)# service cache enable hosts ttl 180

- Porta 514: in questo esempio di configurazione, il server Syslog Kiwi è in ascolto sulla porta 514, che è la porta predefinita per i messaggi syslog UDP. Tuttavia, gli utenti possono modificare questo numero di porta su un valore compreso tra 1 e 65535.Verificare che la porta desiderata non sia bloccata da alcun firewall.

- Codice struttura come LOCAL6, è possibile scegliere il codice struttura syslog da utilizzare per la registrazione dall'elenco a discesa. Le opzioni valide sono da Local0 a Local7.

- Maximum Length as 1024, qui è possibile immettere la lunghezza massima dei messaggi di destinazione del log remoto. Maximum Length is set to 1024 by default ISE 3.3 version, values are from 200 through 8192 bytes.

Nota: Per evitare di inviare messaggi troncati alla destinazione remota, è possibile modificare la lunghezza massima come 8192.

- Includi allarmi per questa destinazione, per semplificarne la configurazione, in questo esempio di configurazione, l'opzione Includi allarmi per questa destinazione non è selezionata; tuttavia, quando si seleziona questa casella di controllo, i messaggi di allarme vengono inviati anche al server remoto.

- L'opzione Conformità alla RFC 3164 è selezionata. Quando si seleziona questa casella di controllo, i delimitatori (, ; { } \ \) nei messaggi syslog inviati ai server remoti non viene eseguito il escape anche se si utilizza una barra rovesciata (\).

-

Al termine della configurazione, fare clic su Save (Salva).

-

Una volta salvato, il sistema visualizzerà questo avviso: Si è scelto di creare una connessione non protetta (TCP/UDP) al server. Continuare?, fare clic su Sì.

Configurazione destinazione remota

Configurazione destinazione remota

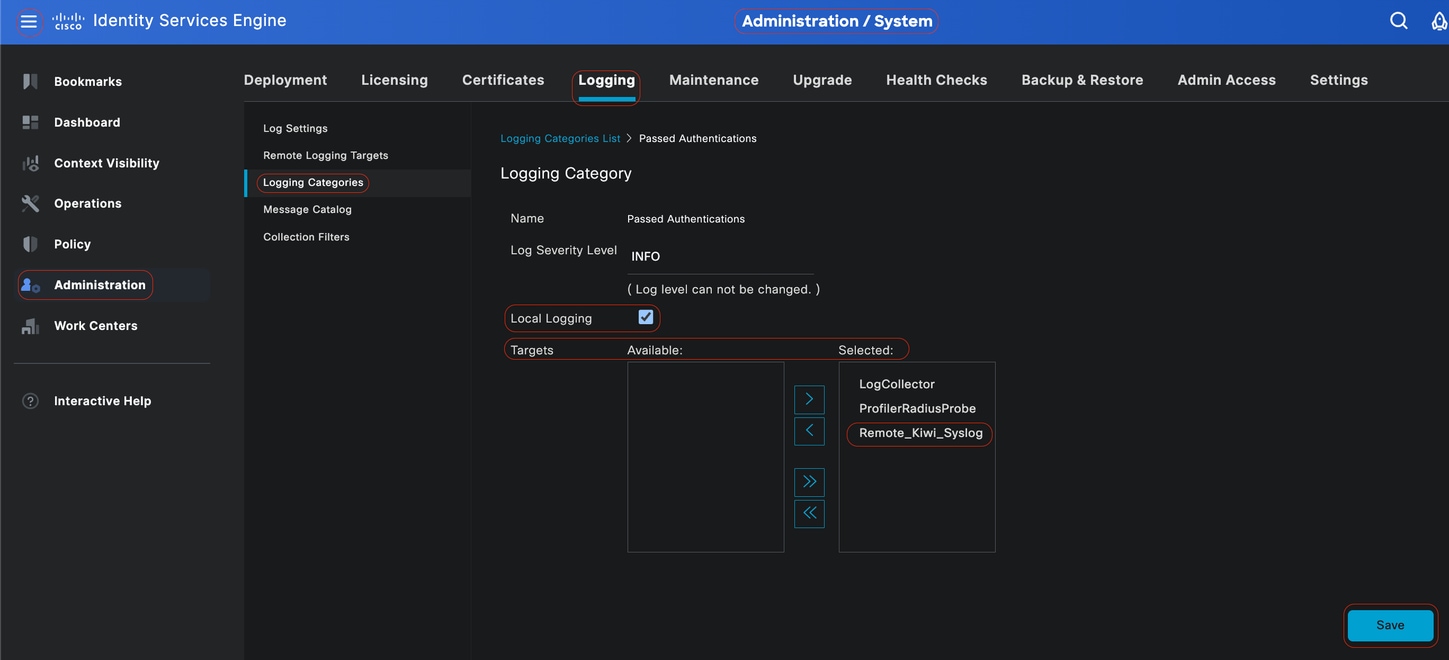

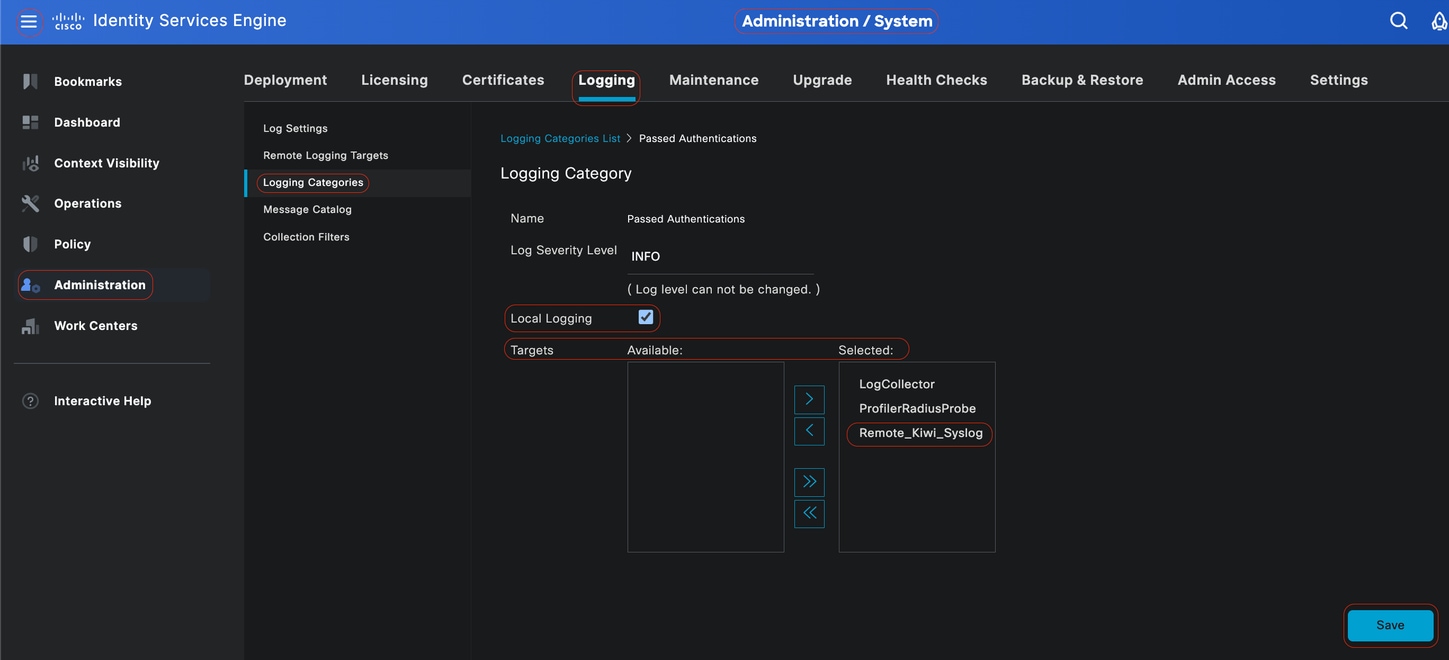

Configurazione destinazione remota in Categorie di registrazione

Cisco ISE invia eventi verificabili alla destinazione syslog. Una volta configurata la destinazione di registrazione remota, è necessario mappare la destinazione di registrazione remota alle categorie previste per inoltrare gli eventi controllabili.

Le destinazioni di log possono quindi essere mappate a ognuna di queste categorie di log. I log eventi di queste categorie di log vengono generati solo dai nodi PSN e possono essere configurati per inviare i log rilevanti al server Syslog remoto a seconda dei servizi abilitati in tali nodi:

I registri eventi generati da queste categorie di registro vengono generati da tutti i nodi nella distribuzione e possono essere configurati per inviare i registri pertinenti al server Syslog remoto:

In questo esempio di configurazione si configurerà Destinazione remota in quattro categorie di registrazione, le seguenti 3, per l'invio dei log del traffico di autenticazione: Autenticazioni superate, Tentativi non riusciti e accounting Radius e questa categoria per il traffico di registrazione dell'amministratore ISE:

Nota: Questo esempio di configurazione si basa su uno screenshot denominato: Configurazione destinazione di registrazione remota

Nell'interfaccia utente di Cisco ISE, fare clic sull'icona Menu ( ) e scegliere e fare clic sulla categoria richiesta (Autenticazioni passate, Tentativi non riusciti e Accounting Radius).

) e scegliere e fare clic sulla categoria richiesta (Autenticazioni passate, Tentativi non riusciti e Accounting Radius).

Passaggio 1-Livello di severità del log: un messaggio di evento è associato a un livello di severità, che consente a un amministratore di filtrare i messaggi e di assegnare la priorità. Selezionare il livello di severità del log come richiesto. Per alcune categorie di log, questo valore è impostato per impostazione predefinita e non è possibile modificarlo. Per alcune categorie di registrazione, è possibile scegliere uno dei seguenti livelli di gravità da un elenco a discesa:

-

IRREVERSIBILE: Livello di emergenza. Questo livello significa che non è possibile utilizzare Cisco ISE e che è necessario eseguire immediatamente l'azione necessaria.

-

ERRORE: Questo livello indica una condizione di errore critica.

-

AVVERTENZA: Questo livello indica una condizione normale ma significativa. Questo è il livello predefinito impostato per molte categorie di registrazione.

-

INFORMAZIONI: Questo livello indica un messaggio informativo.

-

DEBUG: Questo livello indica un messaggio di bug diagnostico.

Passaggio 2- Log locale: questa casella di controllo abilita la generazione del log locale. Ciò significa che i registri generati dai nomi PSN vengono salvati anche nel nome PSN specifico che genera il registro. È consigliabile mantenere la configurazione predefinita

Passo 3 - Targets: quest'area consente di scegliere le destinazioni per una categoria di logging trasferendo le destinazioni tra l'area Available e l'area Selected utilizzando le icone a freccia sinistra e destra.

L'area Available contiene le destinazioni di registrazione esistenti, sia locali (predefinite) che esterne (definite dall'utente).

L'area Selezionati, inizialmente vuota, consente di visualizzare gli oggetti scelti per la categoria.

Passaggio 4- Ripetere dal passaggio 1 al passaggio 3 per aggiungere Destinazione remota nelle categorie Tentativi non riusciti e Accounting Radius.

Mapping delle destinazioni remote alle categorie previste

Mapping delle destinazioni remote alle categorie previste

Passaggio 5- Verificare che la destinazione remota sia inclusa nelle categorie richieste.È necessario essere in grado di visualizzare la destinazione remota appena aggiunta.

In questa schermata è possibile visualizzare la destinazione remota Remote_Kiwi_Syslog mappata alle categorie richieste.

Verifica delle categorie

Verifica delle categorie

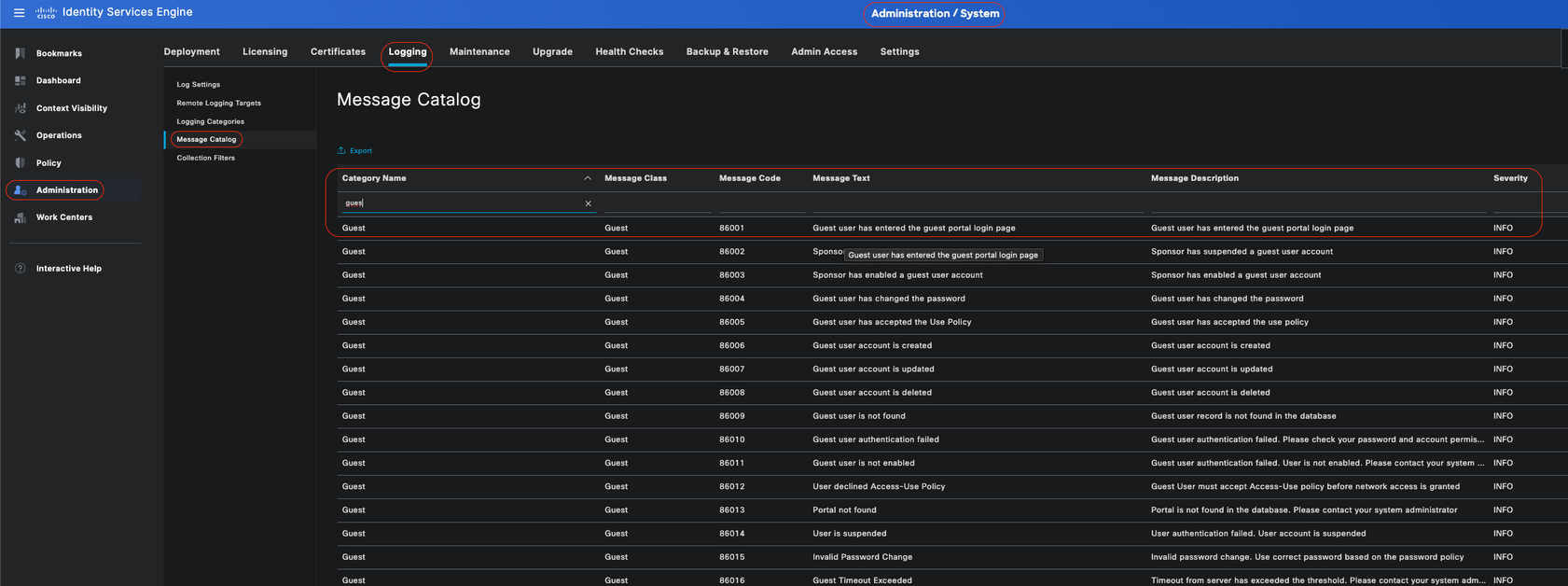

Informazioni sulle categorie

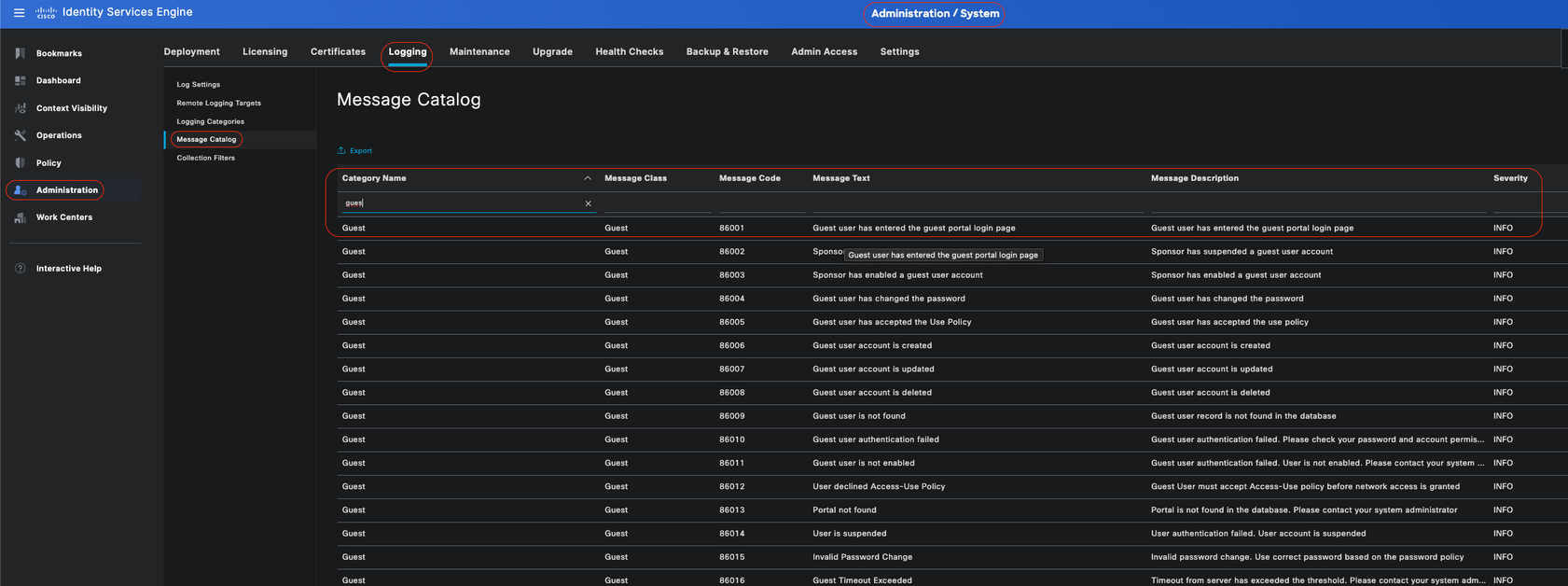

Quando si verifica un evento, viene generato un messaggio. Esistono diversi tipi di messaggi di eventi generati da più strutture, quali il kernel, la posta, il livello utente e così via.

Questi errori vengono classificati all'interno del Catalogo messaggi e questi eventi sono organizzati gerarchicamente in categorie.

Queste categorie dispongono di Categorie padre contenenti una o alcune categorie.

|

Categoria padre

|

Categoria

|

|

Audit AAA

|

Audit AAA

Tentativi non riusciti

Autenticazione superata

|

|

Diagnostica AAA

|

Diagnostica AAA

Autenticazione e autorizzazione dell'amministratore

Diagnostica flusso di autenticazione

Diagnostica archivio identità

Diagnostica criteri

Diagnostica raggio

Guest

|

|

Amministrazione

|

Amministrazione

Accounting Radius

|

|

Audit amministrativo e operativo

|

Audit amministrativo e operativo

|

|

Controllo della postura e del provisioning client

|

Controllo della postura e del provisioning client

|

|

Diagnostica provisioning postura e client

|

Diagnostica provisioning postura e client

|

|

Profiler

|

Profiler

|

|

Diagnostica di sistema

|

Diagnostica di sistema

Gestione distribuita

Diagnostica delle operazioni interne

|

|

Statistiche di sistema

|

Statistiche di sistema

|

In questa schermata è possibile vedere che Guest è una classe messaggio e classificata come categoria Guest. Questa categoria Guest ha una categoria padre chiamata AAA Diagnostics.

Catalogo messaggi

Catalogo messaggi

Verifica e risoluzione dei problemi

Effettuare un dump TCP sulla destinazione di registrazione remota è il passaggio più rapido per la risoluzione dei problemi e la verifica per confermare se gli eventi di registrazione vengono inviati o meno.

È necessario eseguire l'acquisizione dal PSN che autentica l'utente perché il PSN genererà messaggi di log e questi messaggi verranno inviati alla destinazione remota

Nell'interfaccia utente di Cisco ISE, fare clic sull'icona Menu ( ) e scegliere Troubleshoot.

) e scegliere Troubleshoot.

Dump TCP

Dump TCP

In questa schermata, puoi vedere come ISE sta inviando messaggi Syslog per il traffico di registrazione dell'amministratore ISE.

Traffico syslog

Traffico syslog

Feedback

Feedback