Integrare ISE 3.3 con WSA utilizzando una CA esterna

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento vengono descritte le procedure per integrare ISE 3.3 con Cisco Secure Web Appliance (WSA) utilizzando le connessioni pxGrid.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Identity Services Engine

- Cisco Secure Web Appliance (WSA)

- Piattaforma Exchange Grid (pxGrid)

- Certificati TLS/SSL.

- PKI su Windows Server 2016

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Patch 4 per Identity Services Engine (ISE) versione 3.3

- Cisco Secure Web Appliance versione 15.2.0-116

- Windows Server 2016 come server CA (Certification Authority) esterno.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Sezione A: Configurazione certificato Cisco Identity Services Engine 3.3

Passaggio 1: Genera un certificato ISEServer pxGrid

Generare un CSR per un certificato pxGrid di un server ISE:

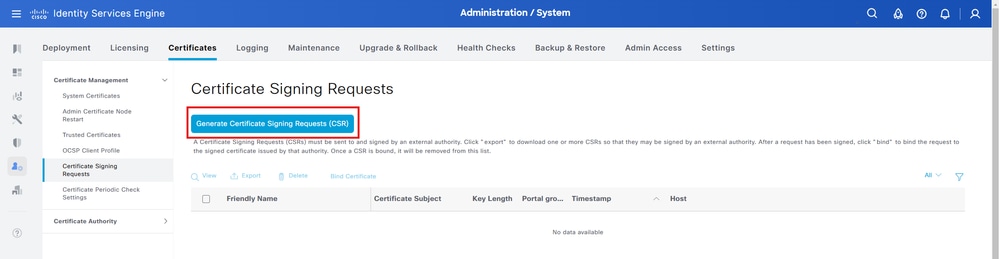

1.Accedere all'interfaccia utente di Cisco Identity Services Engine (ISE).

2.Passare a Amministrazione > Sistema > Certificati > Gestione certificati > Richieste di firma del certificato.

3. Selezionare Genera richiesta di firma del certificato (CSR).

4. Selezionare pxGrid nel campo Certificati.

5. Selezionare il nodo ISE per il quale viene generato il certificato.

6.Inserire i dettagli relativi agli altri certificati, se necessario.

7. Fare clic su Genera.

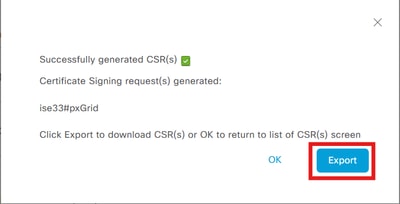

8. Fare clic su Esporta e salvare il file localmente.

Passaggio 2: Creare un certificato PxGrid per un server ISE utilizzando una CA esterna

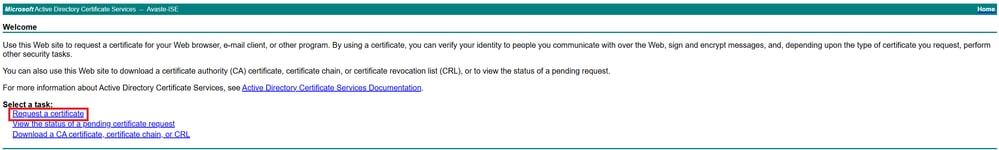

1.Passare a Servizio certificati MS Active Directory,https://server/certsrv/, dove server è IP o DNS del server MS.

2. Fare clic su Richiedi certificato.

3. Scegliere di sottomettere una richiesta di certificato avanzata.

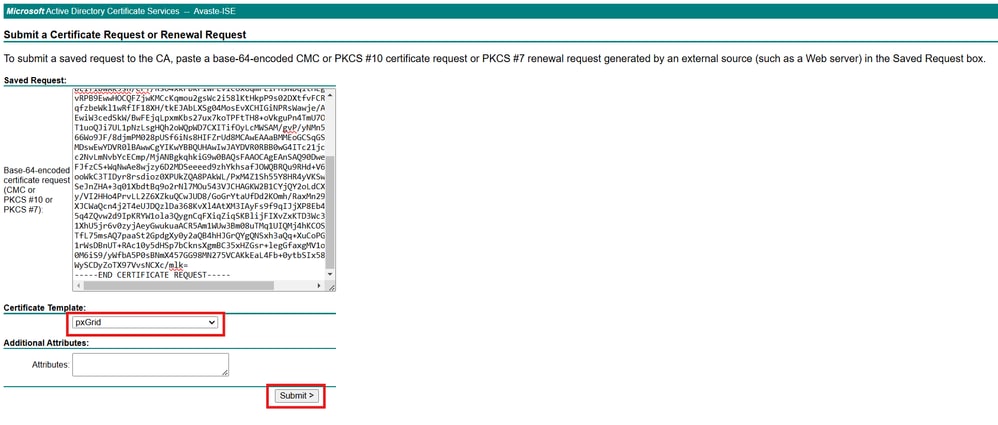

4.Copiare il contenuto del CSR generato nella sezione precedente nel campo Richiesta salvata.

5. Selezionare pxGridas theCertificate Template, quindi fare clic su Invia.

Nota: Il modello di certificato pxGrid utilizzato richiede sia l'autenticazione client che l'autenticazione server nel campo Utilizzo chiave avanzato.

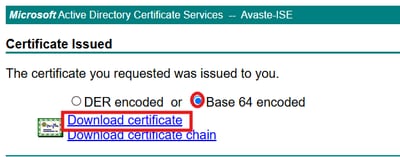

6.Scaricare il certificato generato in formato Base-64 e salvarlo come ISE_pxGrid.cer.

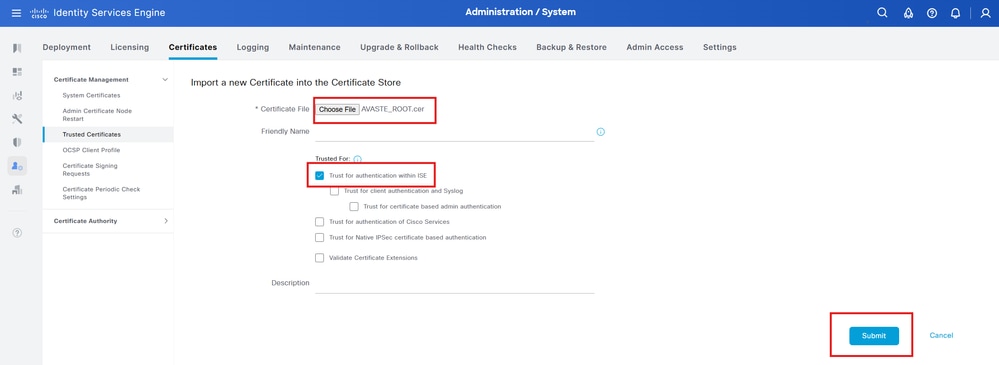

Passaggio 3: Importazione del certificato radice CA nell'archivio di attendibilità ISE

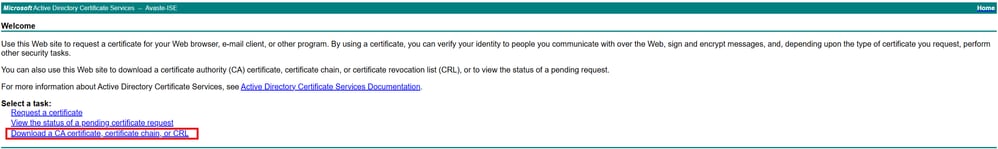

1. Passare alla home page di Servizi certificati Microsoft Active Directory e selezionareScarica un certificato CA, una catena di certificati o un CRL.

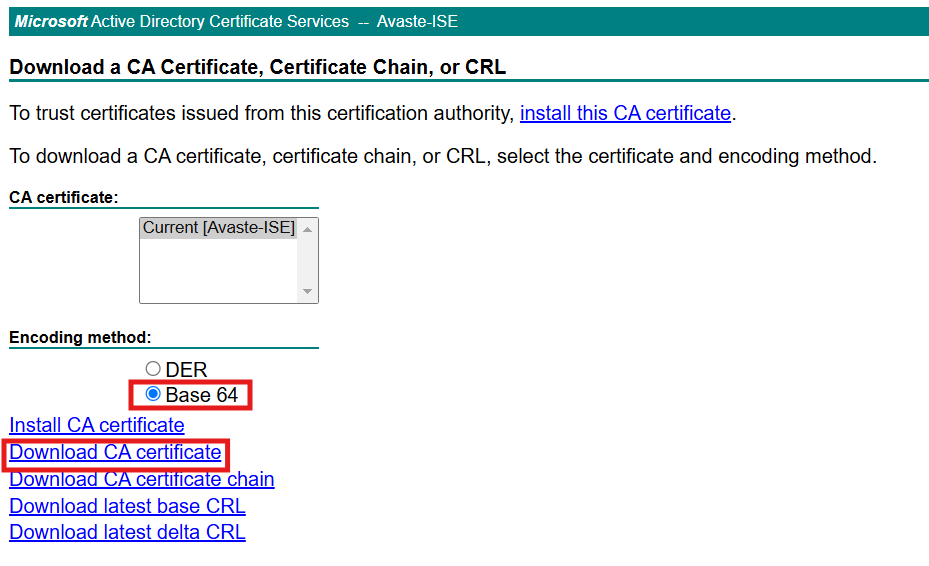

2. Selezionare il formato Base-64, quindi fare clic su Scarica certificato CA.

3.Salvare il certificato come CA_Root.cer.

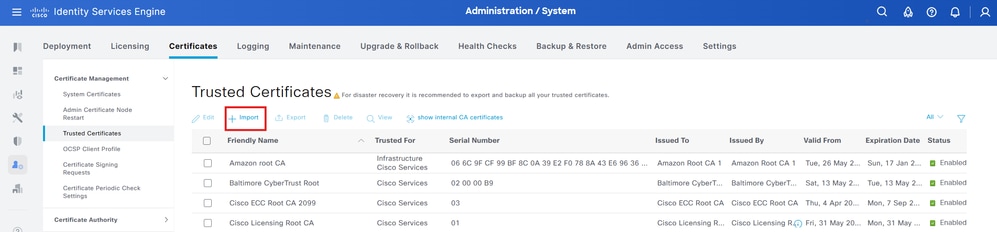

4.Accedere all'interfaccia utente di Cisco Identity Services Engine (ISE).

5. Selezionare Amministrazione > Sistema > Certificati > Gestione certificati > Certificati attendibili.

6. SelezionareImporta > File di certificato eImporta il certificato radice.

7. Verificare che la casella di controllo Trust for authentication within ISE sia selezionata.

8. Fare clic su Sottometti.

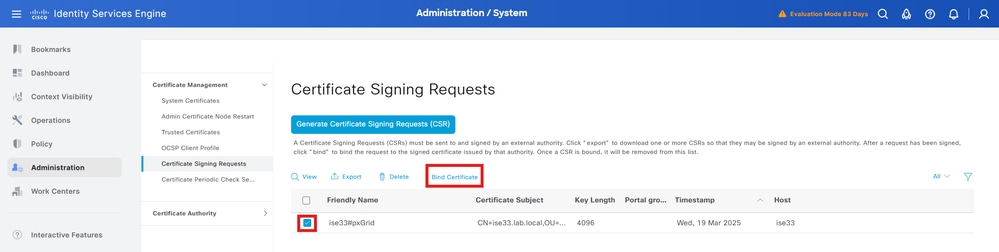

Passaggio 4: Associazione del certificato ISE alla richiesta di firma del certificato (CSR).

1.Accedere all'interfaccia utente di Cisco Identity Services Engine (ISE).

2. Selezionare Amministrazione > Sistema > Certificati > Gestione certificati > Richieste di firma del certificato.

3. Selezionare il CSR generato nella sezione precedente, quindi fare clic su Associa certificato.

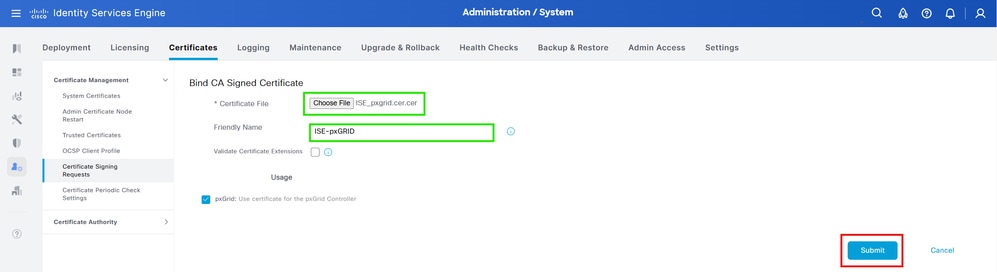

4. Nel modulo Binding CA Signed Certificate scegliere il certificato ISE_pxGrid.cer generato in precedenza.

5. Assegnare al certificato un nome descrittivo, quindi fare clic su Invia.

7. Fare clic su Sì se il sistema chiede di sostituire il certificato.

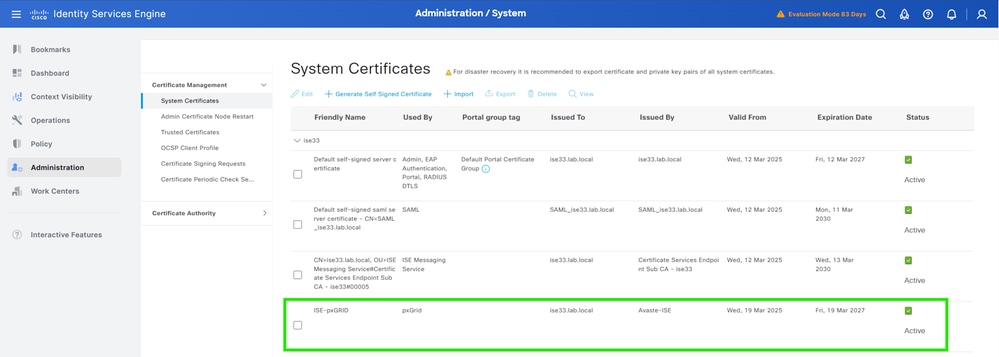

8. Selezionare Amministrazione > Sistema > Certificati > Certificati di sistema.

9. È possibile visualizzare nell'elenco il certificato pxGrid creato firmato dalla CA esterna.

Sezione B: Aggiunta del certificato radice CA all'archivio di certificati attendibili WSA

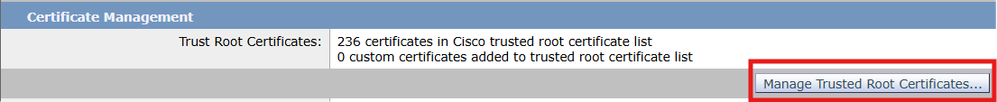

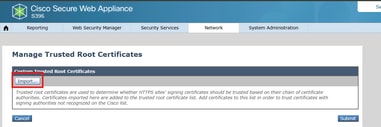

Aggiungi certificato radice CA all'archivio attendibile WSA:

1.Accedere alla GUI di Web Security Appliance (WSA).

2. Passare a Rete > Gestione certificati > Gestisci certificati radice attendibili.

3. Importare e caricare il certificato radice CA, quindi fare clic su Invia.

4. Fare clic su Commit modifiche per applicare le modifiche.

I certificati sono stati distribuiti. Procedere con l'integrazione.

Integrazione

Prima di procedere all'integrazione, assicurarsi che:

Per Cisco ISE in Amministrazione > pxGrid Services > Impostazioni eSelezionare Approva automaticamente nuovi account basati su certificato per le richieste del client da approvare e salvare automaticamente.

Sezione A: Abilitare WSA per l'integrazione ISE e generare CSR per il certificato client WSA.

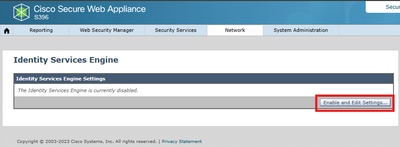

1.Accedere alla GUI di Web Security Appliance (WSA).

2. Passare a Rete > Servizi di identificazione > Motore servizio di identificazione.

3. Fare clic su Enable and Edit Settings (Abilita e modifica impostazioni).

4.Immettere l'indirizzo IP o il nome di dominio completo (FQDN) del nodo principale ISE.

5.Caricare il certificato radice CA per il nodo pxGrid primario.

6.Inserire l'indirizzo IP o il nome di dominio completo (FQDN) del nodo secondario ISE pxGrid.

7.Caricare il certificato radice CA per il nodo pxGrid secondario. (Facoltativo)

Nota: Per ogni implementazione ISE possono esistere solo due nodi pxGrid. Questa configurazione funziona come una configurazione di standby attivo di pxGrid; può essere attivo un solo nodo ISE+pxGrid alla volta. In una configurazione pxGrid Active-Standby, tutte le informazioni vengono passate attraverso il PAN, dove il secondo nodo ISE+pxGrid rimane inattivo.

8. Scorrere fino alla sezione Certificato client Web Appliance e fare clic su Genera nuovo certificato e chiave.

9. Inserire i dettagli del certificato come necessario e fare clic su Genera.

Nota: La durata del certificato deve essere un numero intero compreso tra 24 e 60 mesi e il paese deve essere un codice ISO a due caratteri del paese (solo lettere maiuscole).

10. Fare clic su Scarica richiesta di firma certificato.

11. Fare clic su Sottometti.

12. Fare clic su Commit delle modifiche per applicare le modifiche.

Avviso: Se non si inviano ed eseguono il commit delle modifiche indicate e non si carica direttamente il certificato firmato e non si esegue il commit, è possibile che si verifichino problemi durante l'integrazione.

Sezione B: Firmare un CSR client WSA utilizzando una CA esterna

1.Passare a Servizio certificati Microsoft Active Directory,https://server/certsrv/, dove server è IP o DNS del server Microsoft.

2. Fare clic su Richiedi certificato.

3. Scegliere di sottomettere una richiesta avanzata di certificati.

4.Copiare il contenuto del CSR generato nella sezione precedente nel campo Richiesta salvata.

5. Selezionare pxGridas theCertificate Template, quindi fare clic su Invia.

Nota: Nota: Il modello di certificato pxGrid utilizzato richiede sia l'autenticazione client che l'autenticazione server nel campo Utilizzo chiave avanzato.

6.Scaricare il certificato generato in formato Base-64 e salvarlo come WSA-Client.cer.

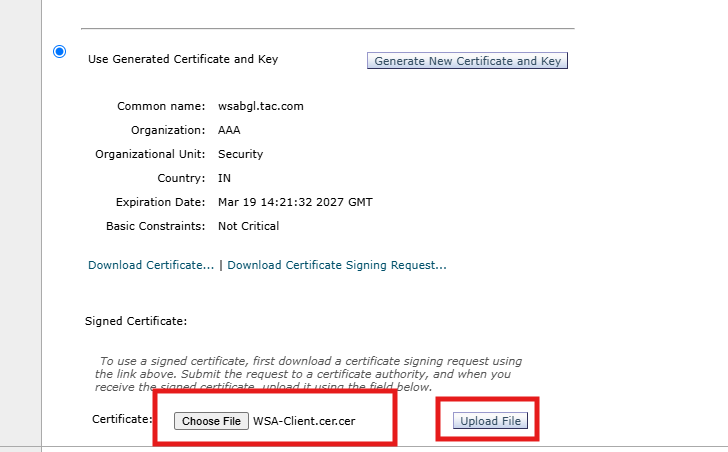

Sezione C: Associazione del certificato client WSA alla richiesta di firma del certificato (CSR) e integrazione.

1.Passare alla GUI di Web Security Appliance (WSA).

2. Passare a Rete > Servizi di identificazione > Motore servizio di identificazione.

3. Fare clic su Modifica impostazioni.

4. Passare alla sezione Certificato client Web Appliance.

5.Nella sezione Certificato firmato, caricare il certificato firmato WSA-Client.cer

6. Fare clic su Submit (Invia).

7. Fare clic su Commit Changes per applicare le modifiche.

8.Fare clic su Modifica impostazioni.

9.Scorrere fino a Test comunicazione con i nodi ISE e fare clic su Start Test, che può avere il seguente risultato:

- Test della comunicazione con i nodi ISE

- Test della comunicazione con i nodi ISE

Checking DNS resolution of ISE pxGrid Node hostname(s) ...

Success: Resolved '10.127.197.128' address: 10.127.197.128

Validating WSA client certificate ...

Success: Certificate validation successful

Validating ISE pxGrid Node certificate(s) ...

Success: Certificate validation successful

Checking connection to ISE pxGrid Node(s) ...

Trying primary PxGrid server...

SXP not enabled.

ERS not enabled.

Preparing TLS connection...

Completed TLS handshake with PxGrid successfully.

Trying download user-session from (https://ise33.lab.local:8910)...

Failure: Failed to download user-sessions.

Trying download SGT from (https://ise33.lab.local:8910)...

Able to Download 17 SGTs.

Skipping all SXP related service requests as SXP is not configured.

Success: Connection to ISE pxGrid Node was successful.

Test completed successfully.

Verifica

In Cisco ISE, selezionare Administration > pxGrid Services > Client Management > Client.

In questo modo il WSA viene generato come client pxgrid con statusEnabled.

Per verificare l'abbonamento all'argomento su Cisco ISE, selezionare Administration > pxGrid Services > Diagnostics > Websocket > Client:

Cisco ISE Pixgrid-server.log TRACE level.reference.

{"timestamp":1742395398803,"level":"INFO","type":"WS_SERVER_CONNECTED","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"WebSocket connected. session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-8][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Drop. exclude=[id=3,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub]

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Authenticating null

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Certs up to date. user=~ise-pubsub-ise33

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- preAuthenticatedPrincipal = ~ise-pubsub-ise33, trying to authenticate

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- X.509 client authentication certificate subject:CN=ise33.lab.local, OU=AAA, O=Cisco, L=Bangalore, ST=KA, C=IN, issuer:CN=Avaste-ISE, DC=avaste, DC=local

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Authentication success: PreAuthenticatedAuthenticationToken [Principal=org.springframework.security.core.userdetails.User [Username=~ise-pubsub-ise33, Password=[PROTECTED], Enabled=true, AccountNonExpired=true, credentialsNonExpired=true, AccountNonLocked=true, Granted Authorities=[ROLE_USER]], Credentials=[PROTECTED], Authenticated=true, Details=WebAuthenticationDetails [RemoteIpAddress=10.127.197.128, SessionId=null], Granted Authorities=[ROLE_USER]]

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.data.AuthzDaoImpl -::::::- requestNodeName=wsabgl.lab.local_ised serviceName=com.cisco.ise.pubsub operation=subscribe /topic/com.cisco.ise.session

DEBUG [Thread-13][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Adding subscription=[id=my-id,topic=/topic/com.cisco.ise.session]

INFO [Thread-13][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Pubsub subscribe. subscription=[id=my-id,topic=/topic/com.cisco.ise.session] session=[id=4,client=wsabgl.lab.local_ised,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub]

TRACE [WsIseClientConnection-804][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=395] content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=395], content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=2,topic=/topic/wildcard]

TRACE [sub-sender-1][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=2,topic=/topic/wildcard] from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] to=[id=1,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37248],content-len=395]

TRACE [sub-sender-0][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log] from=null to=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37248],content-len=395]

DEBUG [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

DEBUG [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=4b4d7de4-b960-49f7-afac-9adab3238481,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] subscription=[id=2,topic=/topic/wildcard]

TRACE [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=dd1d138d-a640-4f4f-bd4d-169d0cf5d937,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570] content=MESSAGE

TRACE [Grizzly(1)][[]] cpm.pxgridwebapp.ws.distributed.FanoutDistributor -::::::- DownstreamHandler sent frame for upstream. frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570]

TRACE [Thread-10][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570], content=MESSAGE

TRACE [Thread-10][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=3,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/distributedRisoluzione dei problemi

Problema

Problema CA sconosciuto. Su WSA il test per la connessione ISE non riesce con un errore. Errore: Timeout della connessione al server ISE PxGrid.

Cisco ISE Pixgrid-server.log TRACE level.reference.

ERROR [Thread-8][[]] cisco.cpm.pxgrid.cert.LoggingTrustManagerWrapper -::::::- checkClientTrusted exception.message=PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle=CN=wsabgl.lab.local, OU=Security, O=AAA, C=IN

TRACE [WsIseClientConnection-804][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=338] content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=338], content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=2,topic=/topic/wildcard]

TRACE [sub-sender-1][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=2,topic=/topic/wildcard] from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] to=[id=1,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37180],content-len=338]

DEBUG [Grizzly(2)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=4b4d7de4-b960-49f7-afac-9adab3238481,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] subscription=[id=2,topic=/topic/wildcard]

TRACE [Grizzly(2)][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=dd1d138d-a640-4f4f-bd4d-169d0cf5d937,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=513, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=513] content=MESSAGE

La causa del problema può essere individuata con le acquisizioni dei pacchetti,

Soluzione

1. Verificare che il certificato firmato da Web Appliance sia stato associato correttamente al WSA e che sia stato eseguito il commit delle modifiche.

2. Verificare che l'autorità emittente o il certificato CA radice del certificato client WSA faccia parte di Trusted Store in Cisco ISE.

Difetti noti

| ID bug Cisco | Descrizione |

| Cisco, ID bug 23986 | La richiesta API getUserGroups di Pxgrid ha restituito una risposta vuota. |

| Cisco ID bug 7321 | WSA riceve SID anziché gruppi AD da ISE. |

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

26-Mar-2025

|

Versione iniziale |

Contributo dei tecnici Cisco

- Anurag VasteTecnico di consulenza

Feedback

Feedback