Configurazione dell'autenticazione esterna FMC e FTD con ISE come server RADIUS

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive un esempio di configurazione dell'autenticazione esterna per Secure Firewall Management Center e Firewall Threat Defense.

Prerequisiti

Requisiti

È consigliabile conoscere i seguenti argomenti:

- Configurazione iniziale di Cisco Secure Firewall Management Center tramite GUI e/o shell.

- Configurazione dei criteri di autenticazione e autorizzazione su ISE.

- Conoscenze base di RADIUS.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- vFMC 7.4.2

- vFTD 7.4.2

- ISE 3.3

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Quando si abilita l'autenticazione esterna per gli utenti amministrativi e di gestione del sistema Secure Firewall, il dispositivo verifica le credenziali dell'utente con un server LDAP (Lightweight Directory Access Protocol) o RADIUS come specificato in un oggetto di autenticazione esterno.

Gli oggetti di autenticazione esterna possono essere utilizzati dai dispositivi FMC e FTD. È possibile condividere lo stesso oggetto tra diversi tipi di accessorio/dispositivo oppure creare oggetti distinti.

Autenticazione esterna per FMC

È possibile configurare più oggetti di autenticazione esterna per l'accesso all'interfaccia Web. È possibile utilizzare un solo oggetto di autenticazione esterno per l'accesso alla CLI o alla shell.

Autenticazione esterna per FTD

Per l'FTD, è possibile attivare un solo oggetto di autenticazione esterna.

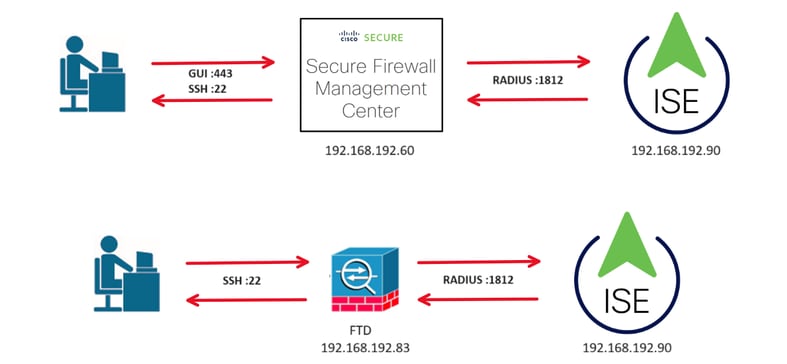

Topologia della rete

Configurazione

Configurazione di ISE

Nota: Esistono diversi modi per configurare l'autenticazione ISE e i criteri di autorizzazione per i dispositivi di accesso alla rete (NAD), ad esempio FMC. L'esempio descritto in questo documento è un punto di riferimento in cui vengono creati due profili (uno con diritti di amministratore e l'altro di sola lettura) che possono essere adattati in modo da soddisfare le linee di base per l'accesso alla rete. In ISE è possibile definire uno o più criteri di autorizzazione che restituiscono al CCP i valori degli attributi RADIUS che vengono quindi mappati a un gruppo di utenti locale definito nella configurazione dei criteri di sistema del CCP.

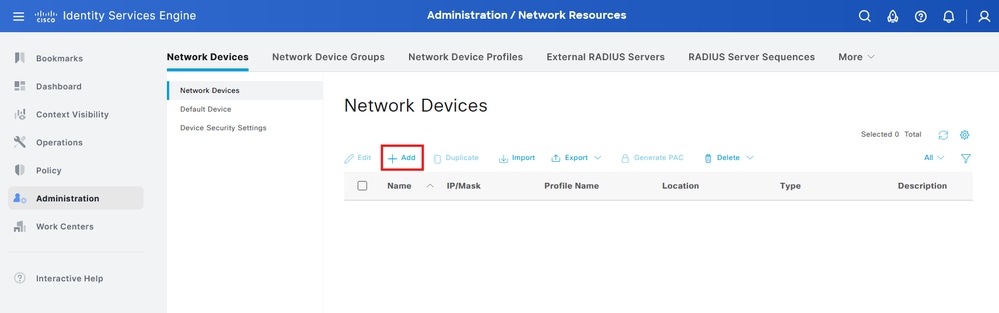

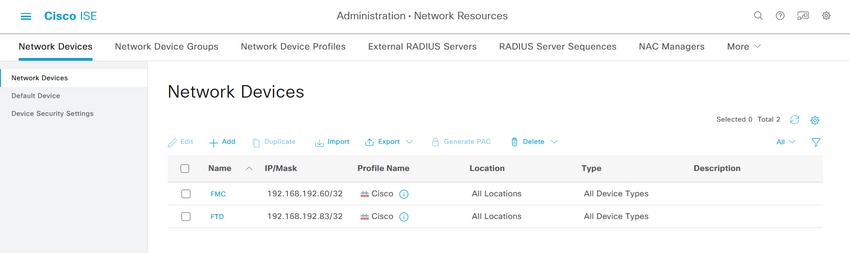

Aggiungi dispositivi di rete

Passaggio 1. Passare all'icona del burger  nell'angolo superiore sinistro >Amministrazione > Risorse di rete > Dispositivi di rete > +Aggiungi.

nell'angolo superiore sinistro >Amministrazione > Risorse di rete > Dispositivi di rete > +Aggiungi.

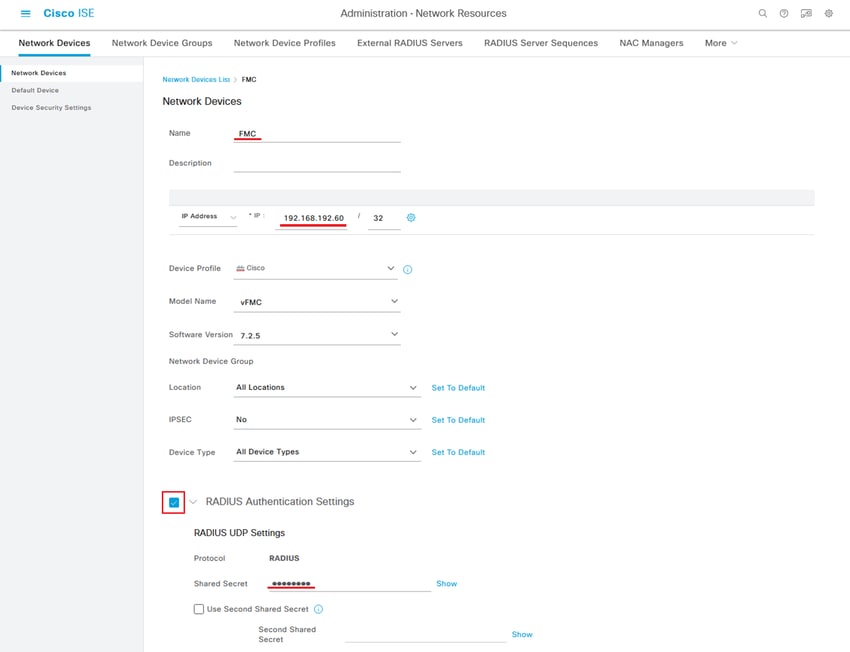

Passaggio 2. Assegnare un nome all'oggetto dispositivo di rete e inserire l'indirizzo IP del CCP.

Selezionare la casella di controllo RADIUS e definire un segreto condiviso.

La stessa chiave deve essere utilizzata successivamente per configurare il CCP.

Al termine, fare clic su Salva.

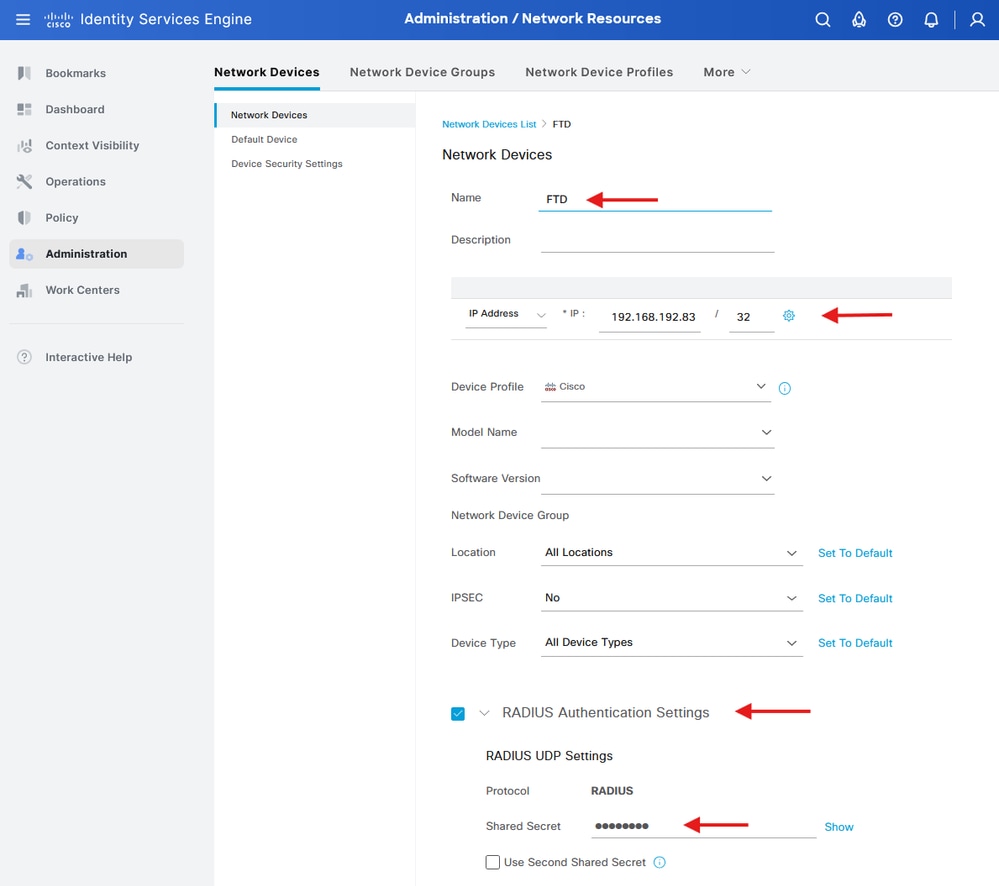

Passaggio 2.1. Ripetere la stessa procedura per aggiungere l'FTD.

Assegnare un Nome all'oggetto dispositivo di rete e inserire l'indirizzo IP FTD.

Selezionare la casella di controllo RADIUS e definire un segreto condiviso.

Al termine, fare clic su Salva.

Passaggio 2.3. Verificare che entrambi i dispositivi siano visualizzati in Dispositivi di rete.

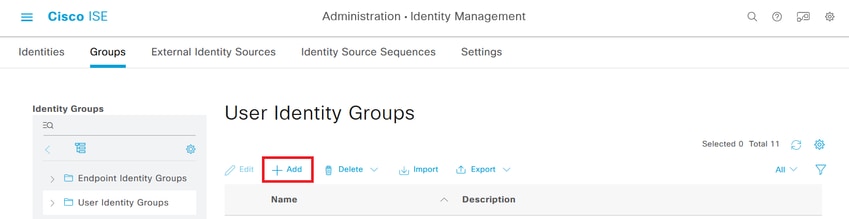

Creare i gruppi di identità e gli utenti locali

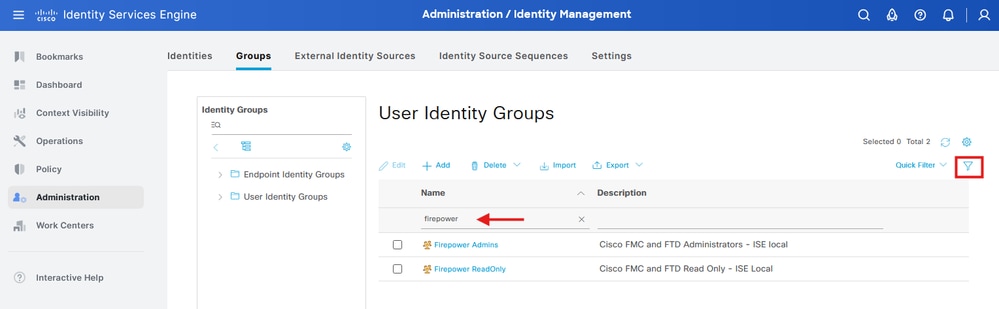

Passaggio 3. Creare i gruppi di identità utente richiesti. Passare all'icona del hamburger  nell'angolo superiore sinistro > Amministrazione > Gestione delle identità > Gruppi > Gruppi identità utente > + Aggiungi

nell'angolo superiore sinistro > Amministrazione > Gestione delle identità > Gruppi > Gruppi identità utente > + Aggiungi

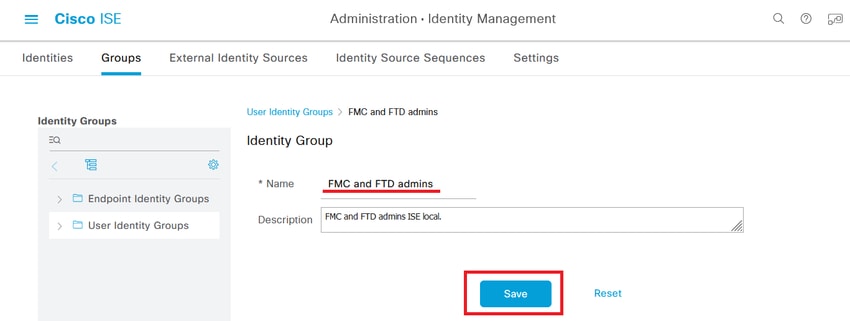

Passaggio 4. Assegnare un nome a ogni gruppo e salvare singolarmente. In questo esempio viene creato un gruppo per gli utenti con privilegi di amministratore e un altro per gli utenti di sola lettura. Creare innanzitutto il gruppo per l'utente con diritti di amministratore.

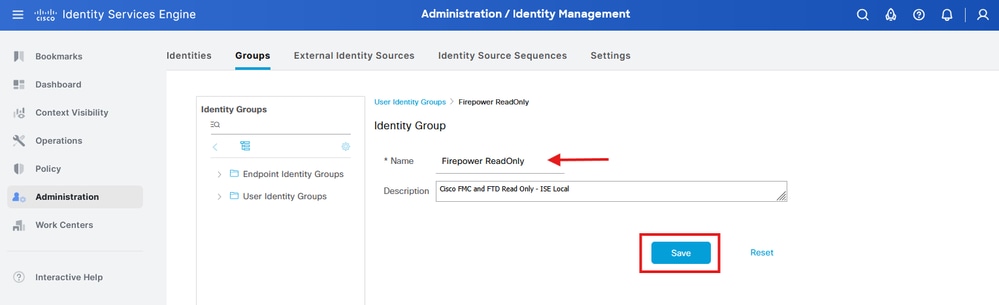

Passaggio 4.1. Creare il secondo gruppo per l'utente ReadOnly.

Passaggio 4.2. Verificare che entrambi i gruppi siano visualizzati nell'elenco Gruppi di identità utente. Utilizzare il filtro per trovarli facilmente.

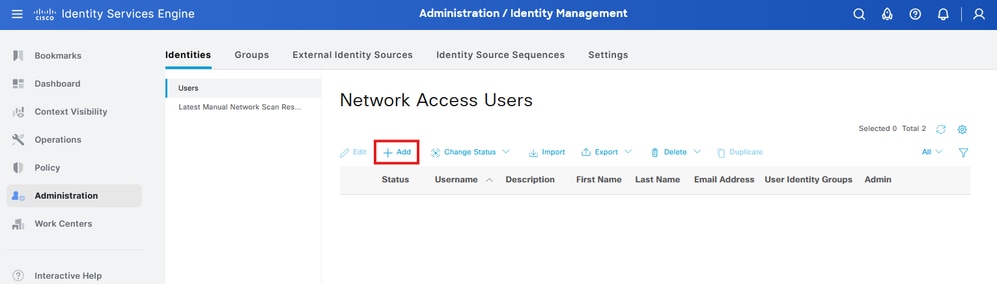

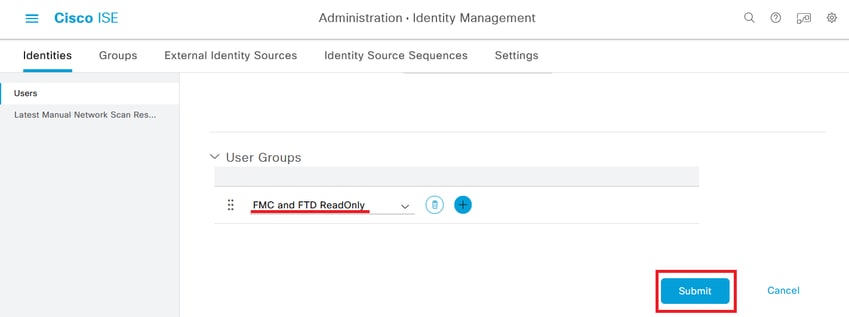

Passaggio 5. Creare gli utenti locali e aggiungerli al gruppo corrispondente. Passa a  > Amministrazione > Gestione delle identità > Identità > + Aggiungi.

> Amministrazione > Gestione delle identità > Identità > + Aggiungi.

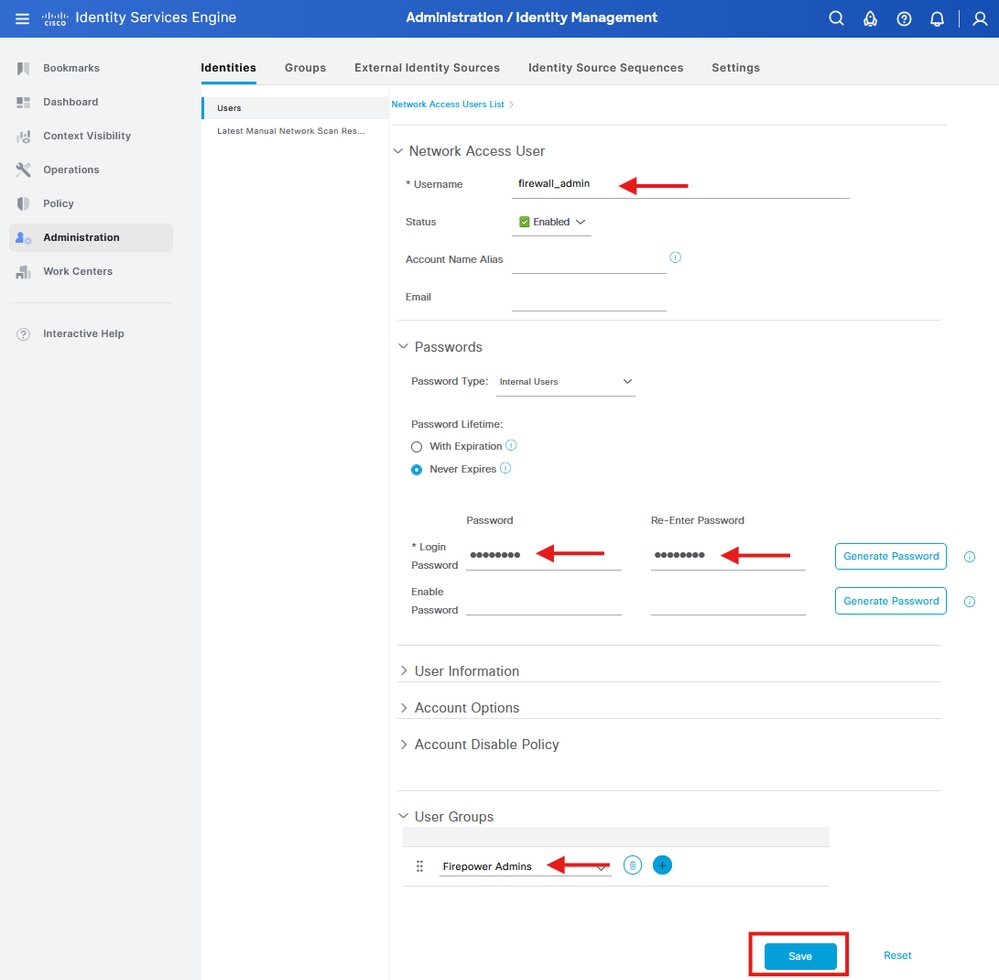

Passaggio 5.1. Creare innanzitutto l'utente con diritti di amministratore. Assegnare un nome, una password e il gruppo Firepower Admins.

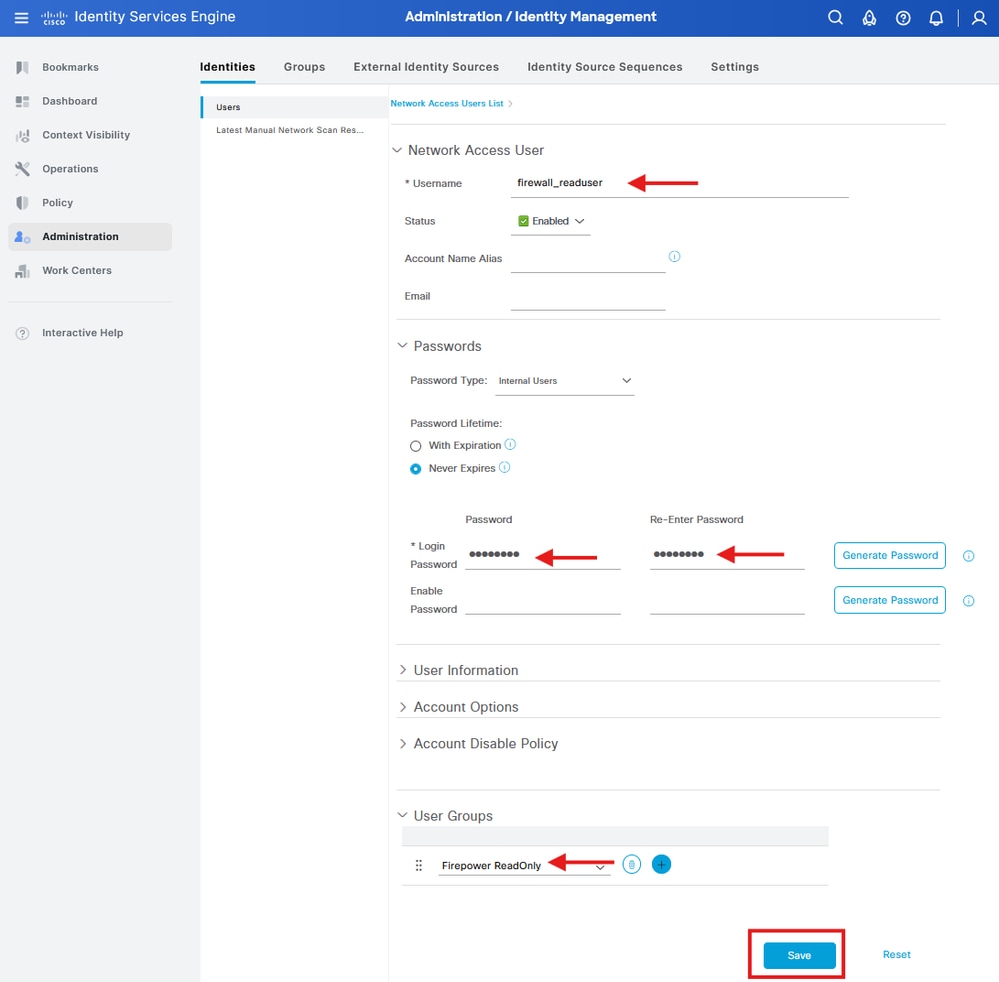

Passaggio 5.2. Aggiungere l'utente con diritti di sola lettura. Assegnare un nome, una password e il gruppo Firepower ReadOnly.

Creare i profili di autorizzazione

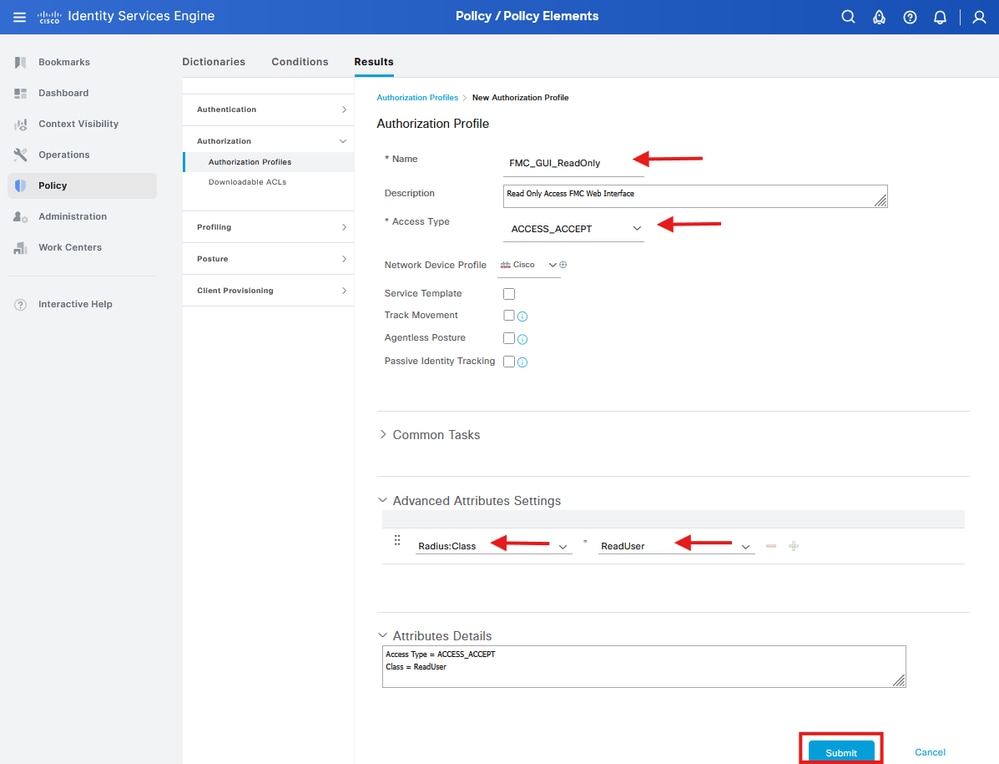

Passaggio 6. Creare il profilo di autorizzazione per l'utente Amministratore dell'interfaccia Web di FMC.

Passa a  > Criteri > Elementi criteri > Risultati > Autorizzazione > Profili autorizzazione > +Aggiungi.

> Criteri > Elementi criteri > Risultati > Autorizzazione > Profili autorizzazione > +Aggiungi.

Assegnare un nome al profilo di autorizzazione e lasciare il tipo di accesso ACCESS_ACCEPT.

In Impostazioni avanzate attributi (Advanced Attributes Settings), aggiungete Raggio (Radius) > Classe (Class)—[25] con il valore Amministratore (Administrator) e fate clic su Invia (Submit).

Passaggio 6.1. Ripetere il passaggio precedente per creare il profilo di autorizzazione per l'utente di sola lettura dell'interfaccia Web di FMC. Creare la classe Radius con il valore ReadUser invece di Administrator.

Nota: Per FMC (tutte le versioni) e FTD (6.2.3 e 6.3), è necessario definire gli utenti per l'accesso all'interfaccia CLI (Command Line Interface) nell'oggetto di autenticazione esterna di FMC, illustrato nel passaggio 4 della procedura di configurazione di FMC. Per FTD 6.4 e versioni successive, si consiglia di definire gli utenti sul server RADIUS come illustrato nel passaggio successivo.

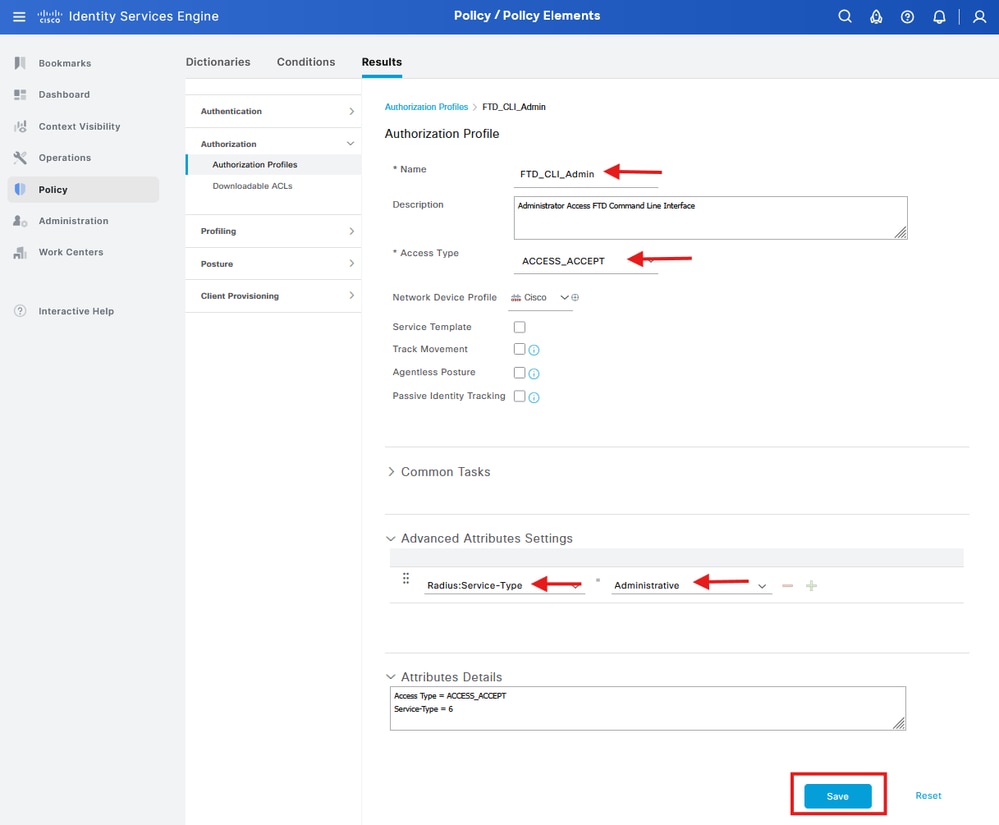

Passaggio 7. Creare il profilo di autorizzazione per l'utente CLI FTD con diritti di amministratore.

Passa a  > Criteri > Elementi criteri > Risultati > Autorizzazione > Profili autorizzazione > +Aggiungi.

> Criteri > Elementi criteri > Risultati > Autorizzazione > Profili autorizzazione > +Aggiungi.

Assegnare un nome al profilo di autorizzazione e lasciare il tipo di accesso ACCESS_ACCEPT.

In Impostazioni avanzate attributi (Advanced Attributes Settings), aggiungete Radius > Service-Type—[6] con il valore Administrative (Amministrativo), quindi fate clic su Submit (Invia).

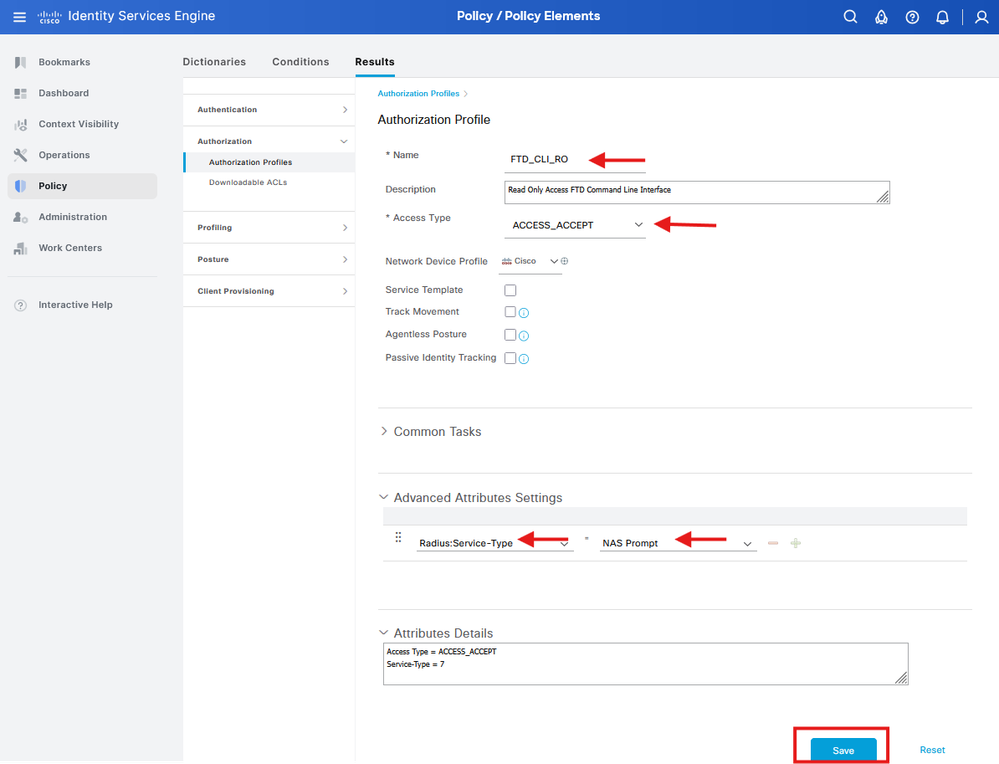

Passaggio 7.1. Ripetere il passaggio precedente per creare il profilo di autorizzazione per l'utente di sola lettura FTD CLI. Questa volta create il raggio > Service-Type—[6] con il valore NAS Prompt.

Aggiungi nuovo set di criteri

Passaggio 8. Creare un set di criteri corrispondente all'indirizzo IP del CCP. In questo modo si impedisce ad altre periferiche di concedere l'accesso agli utenti.

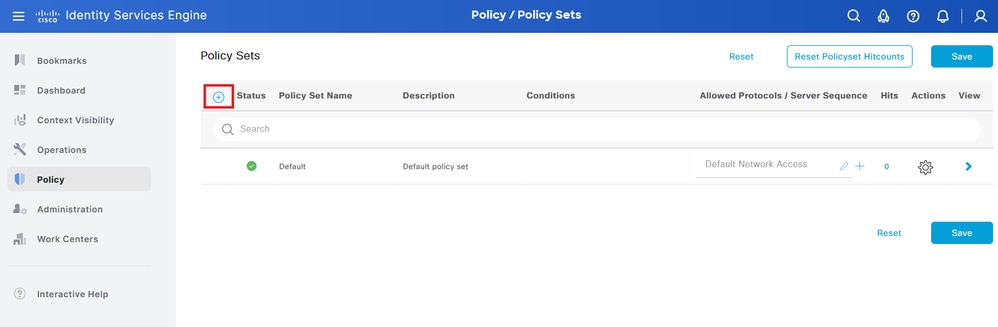

Passa a  > Criteri > Set di criteri >

> Criteri > Set di criteri >  nell'angolo superiore sinistro.

nell'angolo superiore sinistro.

Passaggio 8.1. Una nuova riga viene posizionata in cima ai set di criteri.

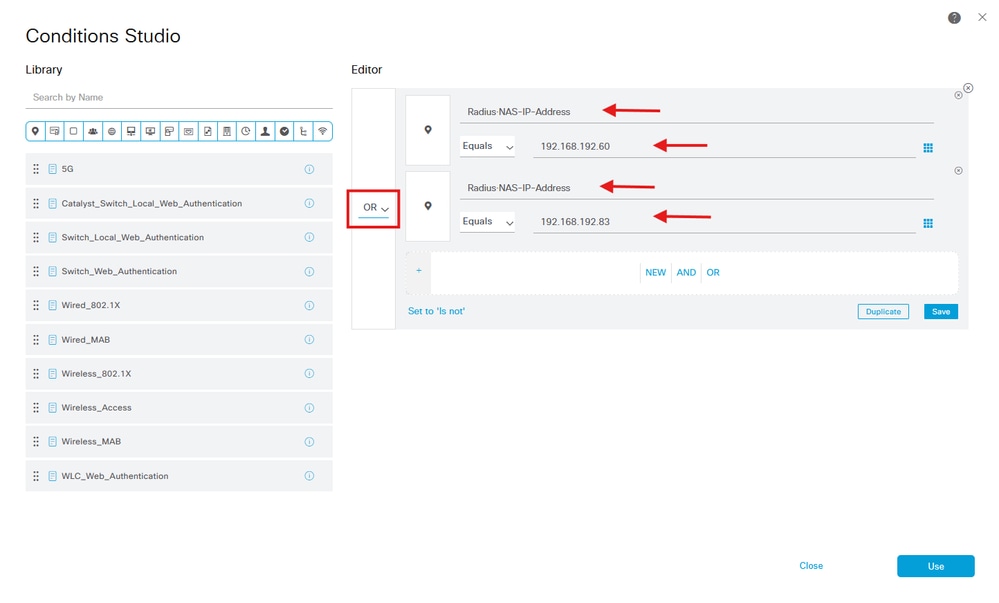

Assegnare un nome al nuovo criterio e aggiungere una condizione superiore per l'attributo RADIUS NAS-IP-Address corrispondente all'indirizzo IP della console centrale di gestione.

Aggiungere una seconda condizione con la congiunzione OR per includere l'indirizzo IP dell'FTD.

Fate clic su Usa (Use) per mantenere le modifiche e uscire dall'editor.

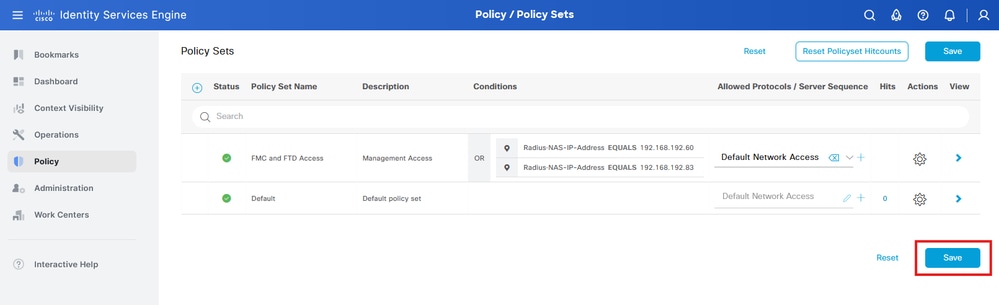

Passaggio 8.2. Al termine, fare clic su Salva.

Suggerimento: Per questo esercizio è stata selezionata l'opzione Default Network Access Protocols (Protocolli di accesso alla rete predefiniti). È possibile creare un nuovo elenco e restringerlo in base alle esigenze.

Passaggio 9. Visualizzare il nuovo set di criteri premendo il tasto  alla fine della riga.

alla fine della riga.

Espandere il menu Criteri di autorizzazione e premere  per aggiungere una nuova regola per consentire l'accesso all'utente con diritti di amministratore.

per aggiungere una nuova regola per consentire l'accesso all'utente con diritti di amministratore.

Dagli un nome.

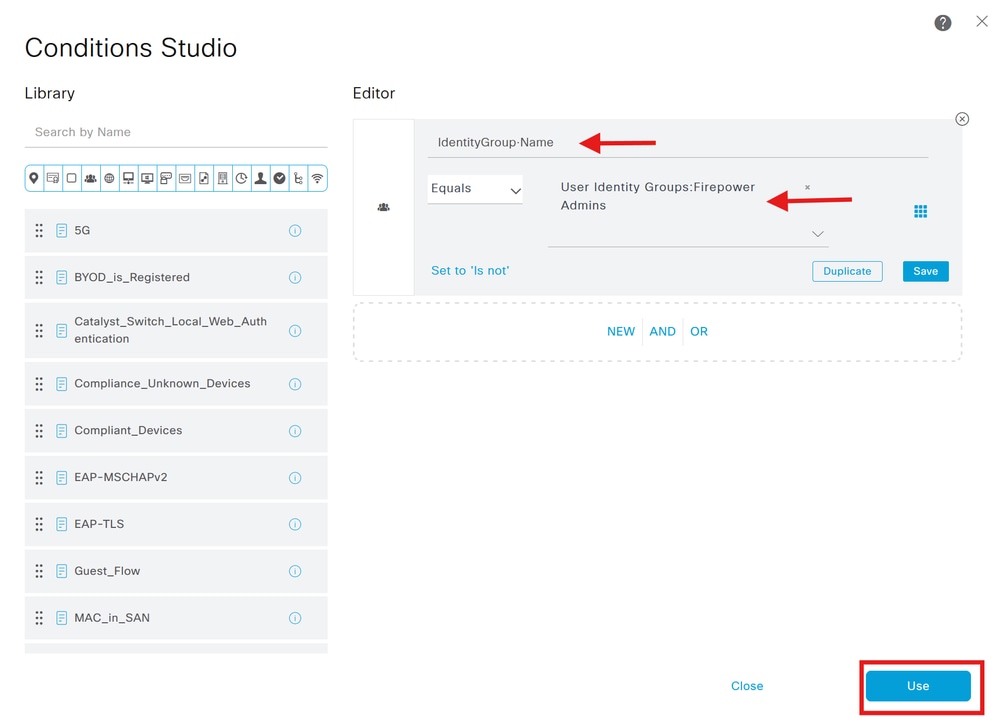

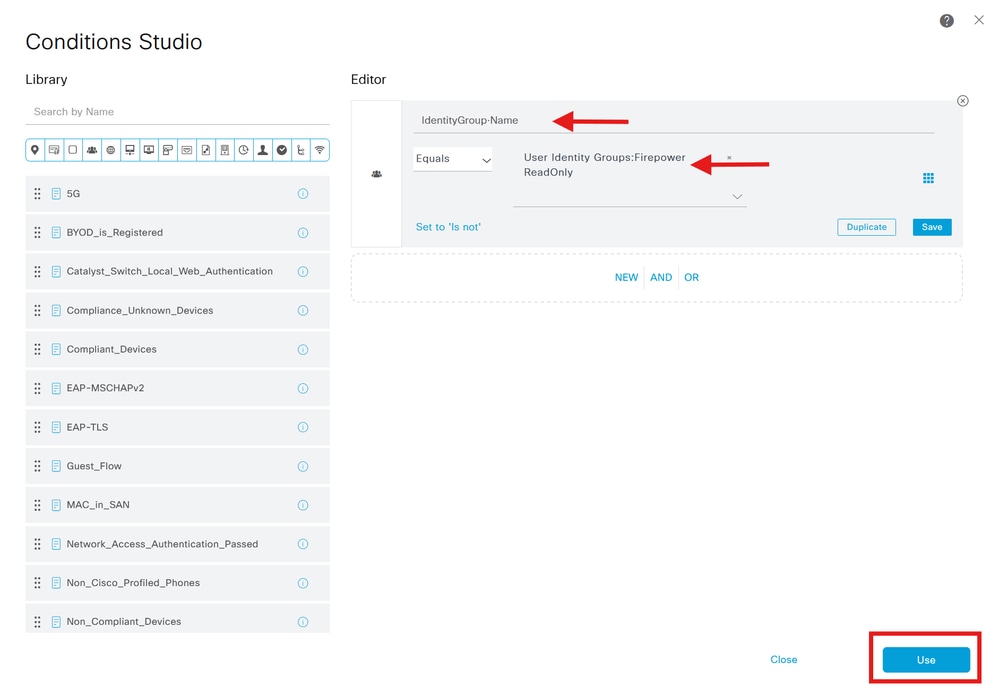

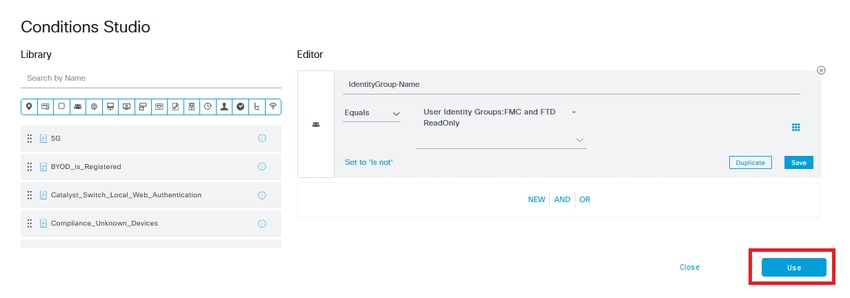

Impostare le condizioni in modo che corrispondano al gruppo di identità del dizionario con nome attributo uguale a e scegliere Gruppi di identità utente: Firepower Admins (il nome del gruppo creato al punto 4) e fare clic su Usa.

Passaggio 10. Fare clic sul pulsante  per aggiungere una seconda regola per consentire l'accesso all'utente con diritti di sola lettura.

per aggiungere una seconda regola per consentire l'accesso all'utente con diritti di sola lettura.

Dagli un nome.

Impostare le condizioni in modo che corrispondano al gruppo di identità del dizionario con nome attributo uguale a gruppi di identità utente: Firepower ReadOnly (il nome del gruppo creato al punto 4.1) e fare clic su Use.

Passaggio 11. Impostare i profili di autorizzazione per ciascuna regola e fare clic su Salva.

Configurazione FMC

Aggiunta del server ISE RADIUS per l'autenticazione FMC

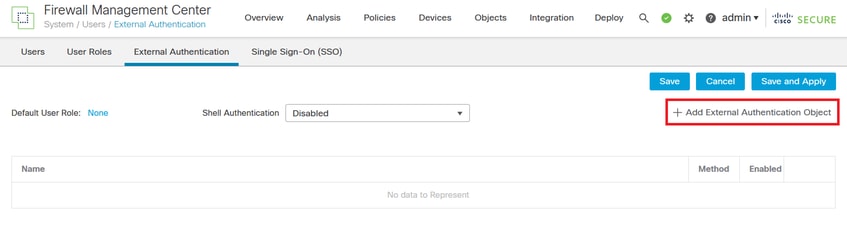

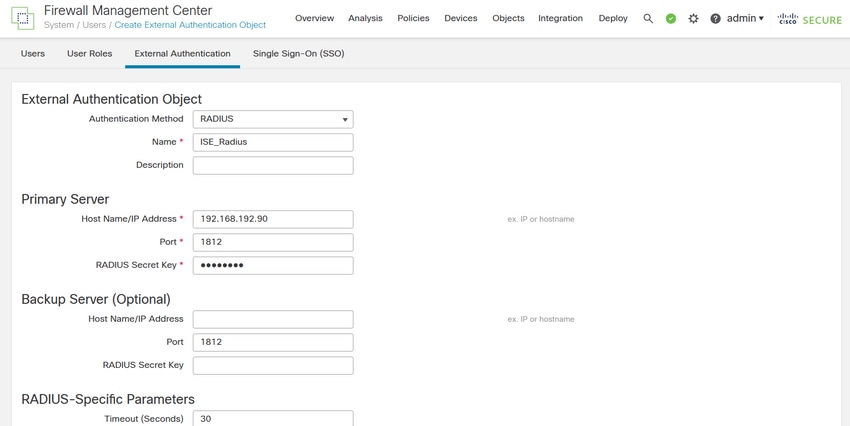

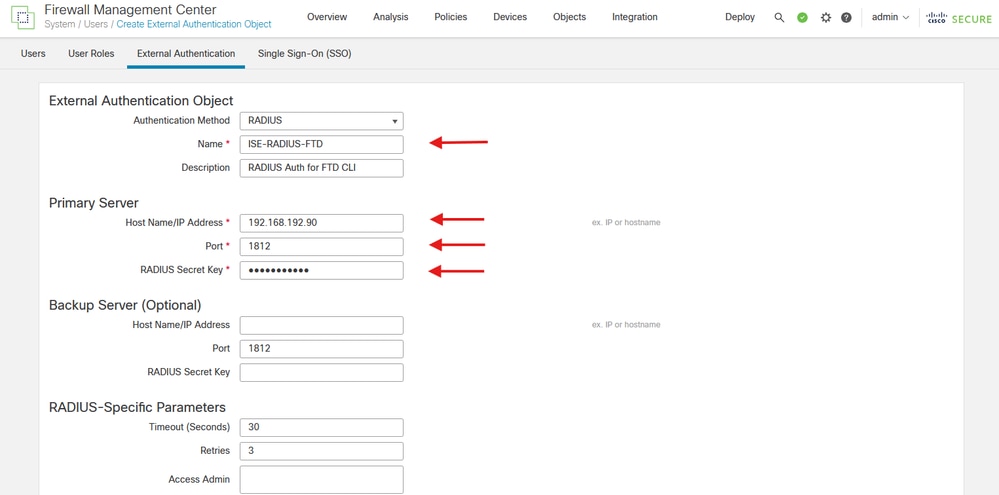

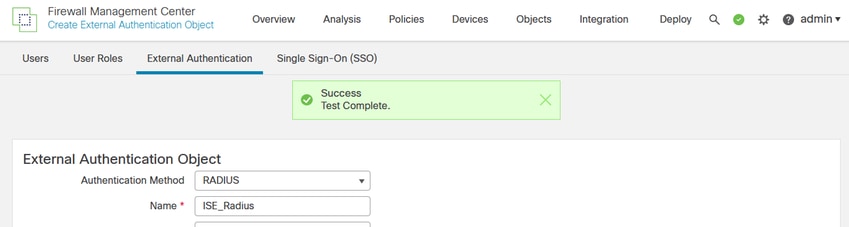

Passaggio 1. Creare l'oggetto di autenticazione esterna in Sistema > Utenti > Autenticazione esterna > + Aggiungi oggetto di autenticazione esterna.

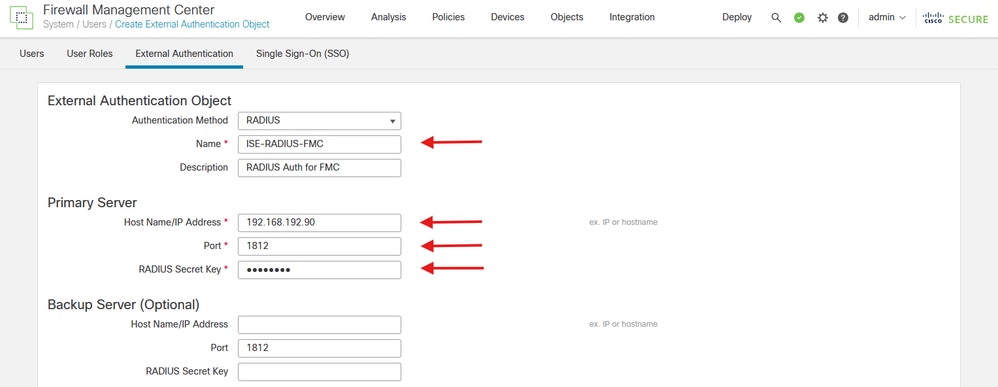

Passaggio 2. Selezionare RADIUS come metodo di autenticazione.

In Oggetto autenticazione esterna assegnare un nome al nuovo oggetto.

Quindi, nell'impostazione Server primario, inserire l'indirizzo IP ISE e la stessa chiave privata RADIUS usata nel passo 2 della configurazione ISE.

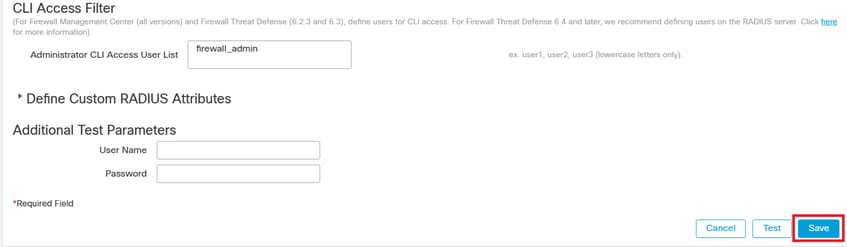

Passaggio 3. Inserire i valori degli attributi della classe RADIUS configurati nei passaggi 6 e 7 della configurazione ISE: Administrator e ReadUser rispettivamente per firewall_admin e firewall_readuser.

Passaggio 4. Inserire nell'elenco degli utenti con accesso CLI amministratore in CLI Access Filter il nome utente che deve disporre dell'accesso CLI al FMC.

Fare clic su Save (Salva) una volta terminato.

Nota: In questa procedura vengono definiti gli utenti sul server RADIUS utilizzando l'attributo Service-Type per impedire agli utenti di ReadOnly di ottenere l'accesso CLI al FTD con diritti di esperto.

Per l'accesso alla CLI di FMC è necessario utilizzare questo elenco di utenti.

Attenzione: Tutti gli utenti con accesso CLI al FMC possono ottenere l'accesso alla shell Linux con il comando expert. Gli utenti della shell Linux possono ottenere i privilegi root, che possono presentare un rischio per la sicurezza. Accertarsi di limitare l'elenco degli utenti con accesso alla shell CLI o Linux.

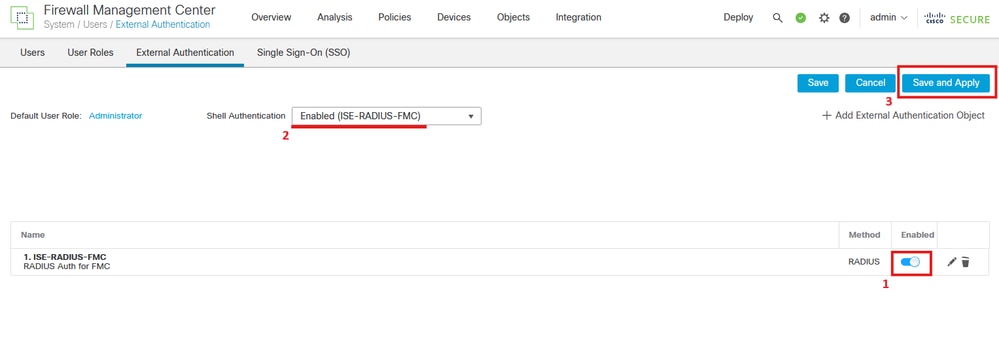

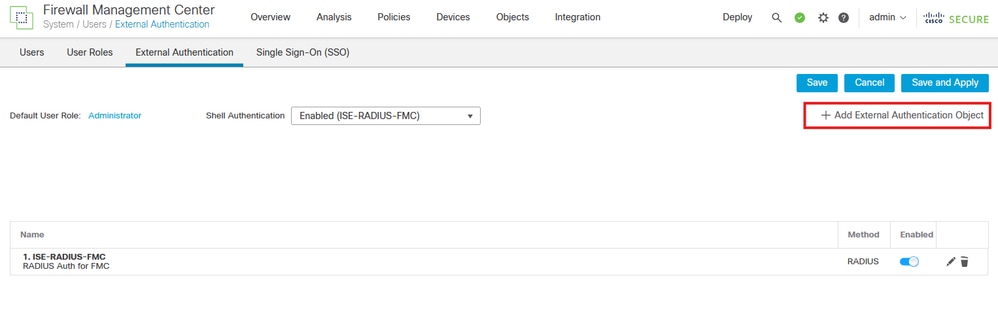

Passaggio 5. Abilitare il nuovo oggetto. Impostarlo come metodo di autenticazione della shell per FMC e fare clic su Salva e applica.

Configurazione FTD

Aggiunta del server ISE RADIUS per l'autenticazione FTD

Nota: È possibile condividere lo stesso oggetto tra il centro di gestione e i dispositivi oppure creare oggetti distinti a seconda della posizione in cui si desidera definire gli utenti e del livello di autorizzazione di cui devono disporre. In questo scenario, gli utenti vengono definiti sul server RADIUS, pertanto è necessario creare oggetti separati per la difesa dalle minacce e il centro di gestione.

Passaggio 1. Come per FMC, creare l'oggetto di autenticazione esterna in Sistema > Utenti > Autenticazione esterna > + Aggiungi oggetto di autenticazione esterna.

Passaggio 2. Selezionare RADIUS come metodo di autenticazione.

In Oggetto autenticazione esterna assegnare un nome al nuovo oggetto.

Quindi, nell'impostazione Server primario, inserire l'indirizzo IP ISE e la stessa chiave privata RADIUS usata nel passo 2.1 della configurazione ISE. Fare clic su Salva.

Avviso: L'intervallo di timeout è diverso per FTD e FMC, quindi se si condivide un oggetto e si modifica il valore predefinito di 30 secondi, assicurarsi di non superare l'intervallo di timeout più piccolo (1-300 secondi) per i dispositivi FTD. Se si imposta il timeout su un valore superiore, la configurazione RADIUS di difesa dalle minacce non funziona.

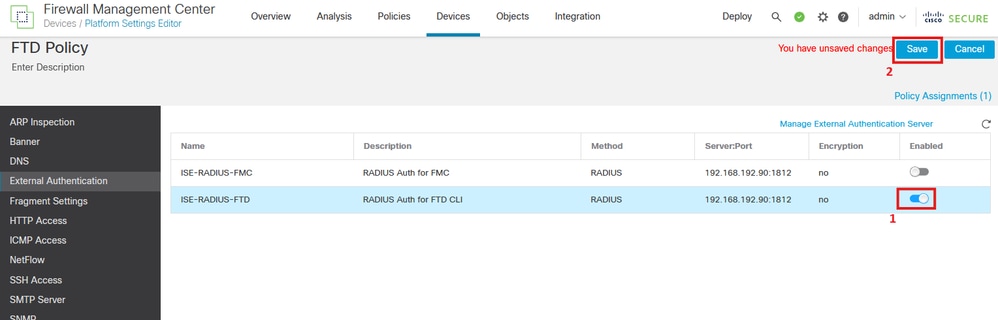

Abilita il server RADIUS

Passaggio 1. Nell'interfaccia utente di FMC passare a Dispositivi > Impostazioni piattaforma. Modificare il criterio corrente o crearne uno nuovo se non si dispone di alcuna assegnazione all'FTD a cui è necessario accedere. Abilitare il server RADIUS in Autenticazione esterna e fare clic su Salva.

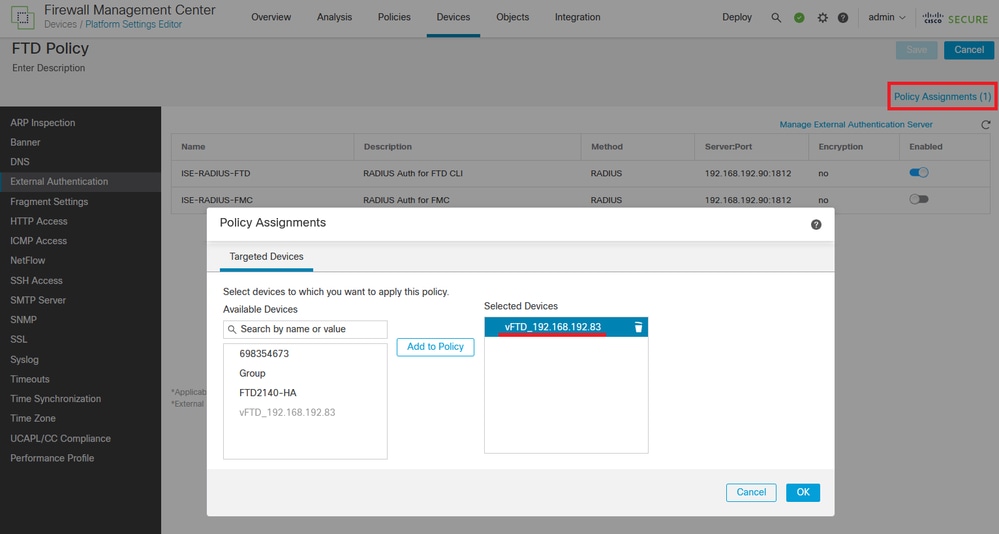

Passaggio 2. Accertarsi che l'FTD a cui si deve accedere sia elencato in Policy Assignments come un dispositivo selezionato.

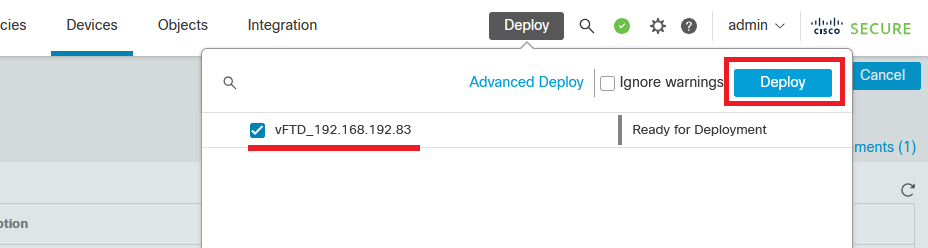

Passaggio 3. Distribuire le modifiche.

Nota: Se in precedenza è stato configurato un nome utente esterno esistente come utente interno utilizzando il comando configure user add, la difesa contro le minacce controlla innanzitutto la password confrontandola con l'utente interno e, in caso di errore, controlla il server RADIUS. Si noti che non è possibile aggiungere in seguito un utente interno con lo stesso nome di un utente esterno, in quanto la distribuzione non riuscirà; sono supportati solo gli utenti interni preesistenti.

Verifica

- Verificare che la nuova distribuzione funzioni correttamente.

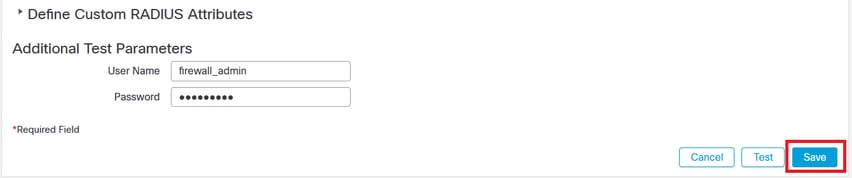

- Nell'interfaccia utente di FMC passare alle impostazioni del server RADIUS e scorrere verso il basso fino alla sezione Parametri di test aggiuntivi.

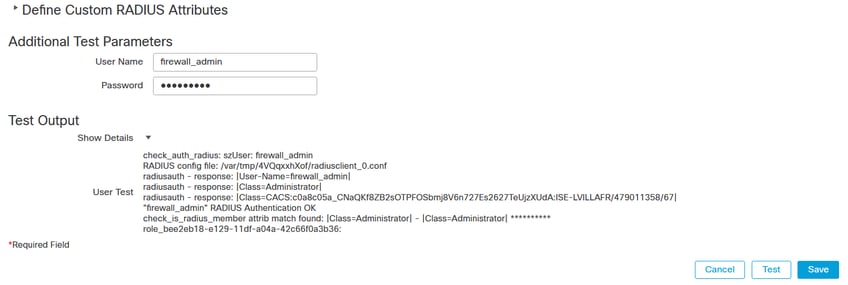

- Immettere un nome utente e una password per l'utente ISE e fare clic su Test.

- Se il test ha esito positivo, nella parte superiore della finestra del browser viene visualizzato il messaggio verde Test completato.

- Per ulteriori informazioni, espandere Dettagli in Output test.

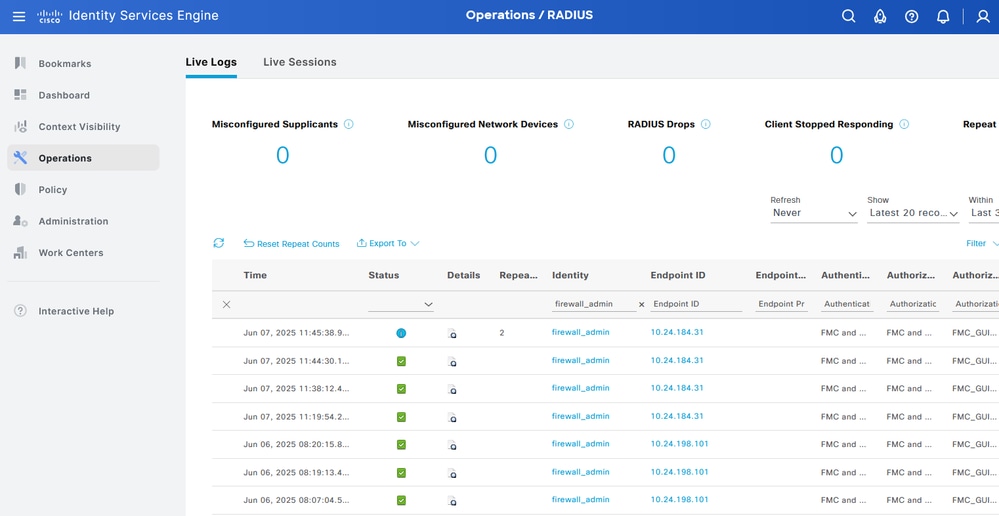

- Controllare la richiesta di autenticazione e la risposta in ISE RADIUS in Operazioni > RADIUS > Live Log.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

02-Oct-2023

|

Versione iniziale |

Contributo dei tecnici Cisco

- Laura VillafrancaTecnico di consulenza

Feedback

Feedback