Configurazione delle appliance ASA: installazione e rinnovo del certificato digitale SSL

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come installare il certificato digitale SSL attendibile di terze parti sull'ASA per le connessioni Clientless SSLVPN e AnyConnect.

Prerequisiti

Requisiti

Questo documento richiede l'accesso a un'Autorità di certificazione (CA) di terze parti attendibile per la registrazione dei certificati. Esempi di fornitori di CA di terze parti includono, senza limitazioni, Baltimora, Cisco, Entrust, Geotrust, G, Microsoft, RSA, Thawte e VeriSign.

Prima di iniziare, verificare che l'ora, la data e il fuso orario dell'appliance ASA siano corretti. Con l'autenticazione dei certificati, si consiglia di usare un server Network Time Protocol (NTP) per sincronizzare l'ora sull'appliance ASA. La guida alla configurazione della CLI per le operazioni generali della serie Cisco ASA, versione 9.1, descrive i passaggi da eseguire per configurare correttamente l'ora e la data sull'appliance ASA.

Componenti usati

Questo documento utilizza un'appliance ASA 5500-X con software versione 9.4.1 e ASDM versione 7.4(1).

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Nell'esempio viene utilizzato un certificato GoDaddy. Ogni passaggio contiene la procedura ASDM (Adaptive Security Device Manager) e l'equivalente CLI.

Configurazione

Il protocollo SSL richiede che il server SSL fornisca al client un certificato server per eseguire l'autenticazione del server. Cisco sconsiglia di utilizzare un certificato autofirmato perché potrebbe essere impossibile configurare inavvertitamente un browser per considerare attendibile un certificato rilasciato da un server non autorizzato. Vi è inoltre l'inconveniente per gli utenti di dover rispondere a un avviso di sicurezza quando si connette al gateway sicuro. A tale scopo, è consigliabile utilizzare CA di terze parti attendibili per rilasciare certificati SSL all'appliance ASA.

Il ciclo di vita di un certificato di terze parti sull'appliance ASA ha luogo essenzialmente con i seguenti passaggi:

Generazione CSR

La generazione di CSR è il primo passaggio del ciclo di vita di qualsiasi certificato digitale X.509.

Una volta generata la coppia di chiavi privata/pubblica Rivest-Shamir-Adleman (RSA) o Elliptic Curve Digital Signature Algorithm (ECDSA) (l'Appendice A spiega in dettaglio la differenza tra l'uso di RSA o ECDSA), viene creata una Richiesta di firma del certificato (CSR).

Un CSR è un messaggio in formato PKCS10 che contiene la chiave pubblica e le informazioni sull'identità dell'host che invia la richiesta. Formati dati PKI spiega i diversi formati di certificato applicabili alle appliance ASA e Cisco IOS®.

Note:

1. Verificare con la CA le dimensioni della tastiera richieste. Il forum CA/browser ha stabilito che tutti i certificati generati dalle CA membri abbiano una dimensione minima di 2048 bit.

2. Al momento, l'ASA non supporta le chiavi a 4096 bit (ID bug Cisco CSCut53512) per l'autenticazione del server SSL. Tuttavia, IKEv2 supporta l'uso di certificati server a 4096 bit solo sulle piattaforme ASA 5580, 5585 e 5500-X.

3. Utilizzare il nome DNS dell'appliance ASA nel campo FQDN del CSR per impedire la visualizzazione di avvisi relativi a certificati non attendibili e superare la verifica dei certificati rigorosi.

Esistono tre metodi per generare la RSI.

- Configurare con ASDM.

- Eseguire la configurazione con la CLI di ASA.

- Utilizzare OpenSSL per generare il CSR.

1. Configurare con ASDM

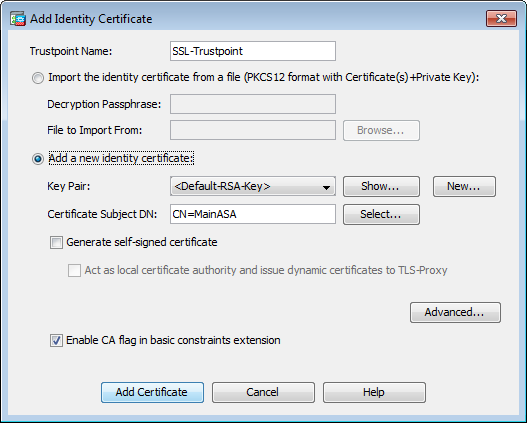

- Passare a

Configuration > Remote Access VPN > Certificate Managemente scegliereIdentity Certificates. - Fare clic su

Add.

- Definire un nome di trust nel campo di input Nome trust.

- Fare clic sul pulsante

Add a new identity certificateAudio. - Per la coppia di chiavi, fare clic su

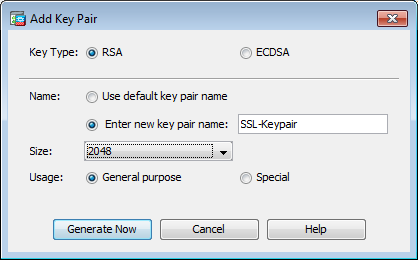

New.

- Scegliere il tipo di chiave: RSA o ECDSA. Per informazioni sulle differenze, consultare l'Appendice A.

- Fare clic sul pulsante

Enter new key pair nameAudio. Identificare il nome della coppia di chiavi a scopo di riconoscimento. - Scegliere il comando

Key Size. SceglieteGeneral Purpose for UsageRSA. - Fare clic su .

Generate NowViene creata la coppia di chiavi. - Per definire il DN dell'oggetto del certificato, fare

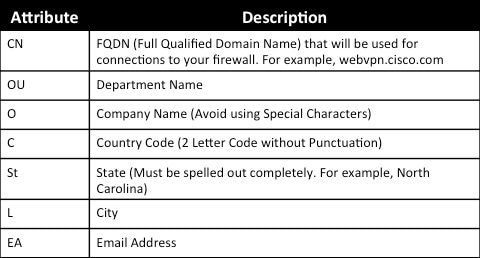

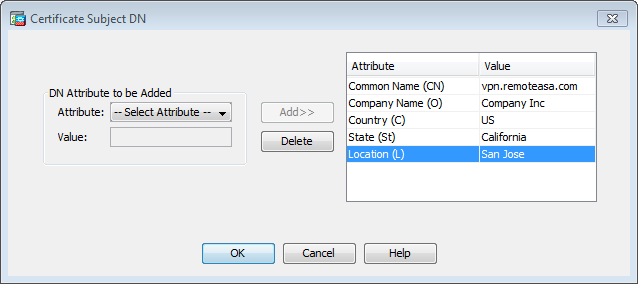

Select,clic su e configurare gli attributi elencati nella tabella seguente:

Per configurare questi valori, scegliere un valore dall'elenco a discesa Attributo, immettere il valore e fare clic su Aggiungi.

Nota: alcuni fornitori di terze parti richiedono l'inclusione di attributi specifici prima del rilascio di un certificato di identità. Se non si è certi degli attributi richiesti, contattare il fornitore per i dettagli.

- Dopo aver aggiunto i valori appropriati, fare

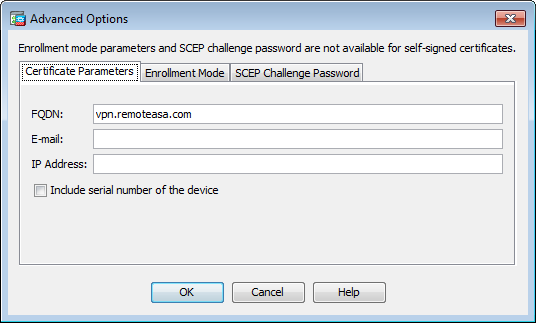

OK.clic su Viene visualizzata la finestra di dialogo Aggiungi certificato di identità con il campo DN soggetto certificato compilato. - Fare clic su Avanzate.

- Nel campo, immettere

FQDNil nome di dominio completo (FQDN) utilizzato per accedere al dispositivo da Internet. Fare clic suOK. - Lasciare selezionata l'opzione Attiva flag CA nell'estensione dei vincoli di base. Per impostazione predefinita, i certificati senza il flag CA non possono essere installati sull'appliance ASA come certificati CA. L'estensione Limiti di base identifica se il soggetto del certificato è una CA e la profondità massima dei percorsi di certificazione validi che includono questo certificato. Deselezionare l'opzione per ignorare questo requisito.

- Fare

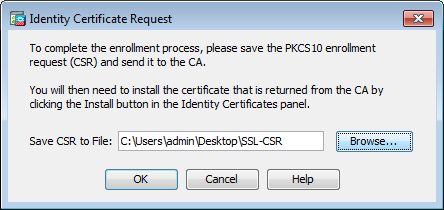

OK,clicAdd Certificate.su, quindi viene visualizzato un prompt per salvare il CSR in un file sul computer locale.

- Fare

Browse,clic su Scegliere un percorso in cui salvare il CSR e salvare il file con estensione txt.Nota: quando il file viene salvato con estensione .txt, è possibile aprire e visualizzare la richiesta PKCS#10 con un editor di testo, ad esempio Blocco note.

2. Configurare con la CLI di ASA

In ASDM, il trust point viene creato automaticamente quando viene generato un CSR o quando viene installato il certificato CA. Nella CLI, il trust point deve essere creato manualmente.

! Generates 2048 bit RSA key pair with label SSL-Keypair. MainASA(config)# crypto key generate rsa label SSL-Keypair modulus 2048 INFO: The name for the keys are: SSL-Keypair Keypair generation process begin. Please wait... ! Define trustpoint with attributes to be used on the SSL certificate MainASA(config)# crypto ca trustpoint SSL-Trustpoint MainASA(config-ca-trustpoint)# enrollment terminal MainASA(config-ca-trustpoint)# fqdn (remoteasavpn.url) MainASA(config-ca-trustpoint)# subject-name CN=(asa.remotevpn.url),O=Company Inc,C=US,

St=California,L=San Jose MainASA(config-ca-trustpoint)# keypair SSL-Keypair MainASA(config-ca-trustpoint)# exit ! Initiates certificate signing request. This is the request to be submitted via Web or

Email to the third party vendor. MainASA(config)# crypto ca enroll SSL-Trustpoint WARNING: The certificate enrollment is configured with an fqdn that differs from the system fqdn. If this certificate is used for VPN authentication this may cause connection problems. Would you like to continue with this enrollment? [yes/no]: yes % Start certificate enrollment .. % The subject name in the certificate is: subject-name CN=(remoteasavpn.url),

O=Company Inc,C=US,St=California,L=San Jose % The fully-qualified domain name in the certificate will be: (remoteasavpn.url), % Include the device serial number in the subject name? [yes/no]: no Display Certificate Request to terminal? [yes/no]: yes Certificate Request: -----BEGIN CERTIFICATE REQUEST-----

MIIDDjCCAfYCAQAwgYkxETAPBgNVBAcTCFNhbiBKb3NlMRMwEQYDVQQIEwpDYWxp

Zm9ybmlhMQswCQYDVQQGEwJVUzEUMBIGA1UEChMLQ29tcGFueSBJbmMxGjAYBgNV

BAMTEXZwbi5yZW1vdGVhc2EuY29tMSAwHgYJKoZIhvcNAQkCFhF2cG4ucmVtb3Rl

YXNhLmNvbTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAK62Nhb9ktlK

uR3Q4TmksyuRMqJNrb9kXpvA6H200PuBfQvSF4rVnSwKOmu3c8nweEvYcdVWV6Bz

BhjXeovTVi17FlNTceaUTGikeIdXC+mw1iE7eRsynS/d4mzMWJmrvrsDNzpAW/EM

SzTca+BvqF7X2r3LU8Vsv6Oi8ylhco9Fz7bWvRWVtO3NDDbyolC9b/VgXMuBitcc

rzfUbVnm7VZDOf4jr9EXgUwXxcQidWEABlFrXrtYpFgBo9aqJmRp2YABQ1ieP4cY

3rBtgRjLcF+S9TvHG5m4v7v755meV4YqsZIXvytIOzVBihemVxaGA1oDwfkoYSFi

4CzXbFvdG6kCAwEAAaA/MD0GCSqGSIb3DQEJDjEwMC4wDgYDVR0PAQH/BAQDAgWg

MBwGA1UdEQQVMBOCEXZwbi5yZW1vdGVhc2EuY29tMA0GCSqGSIb3DQEBBQUAA4IB

AQBZuQzUXGEB0ix1yuPK0ZkRz8bPnwIqLTfxZhagmuyEhrN7N4+aQnCHj85oJane

4ztZDiCCoWTerBS4RSkKEHEspu9oohjCYuNnp5qa91SPrZNEjTWw0eRn+qKbId2J

jE6Qy4vdPCexavMLYVQxCny+gVkzPN/sFRk3EcTTVq6DxxaebpJijmiqa7gCph52

YkHXnFne1LQd41BgoLlCr9+hx74XsTHGBmI1s/9T5oAX26Ym+B2l/i/DP5BktIUA

8GvIY1/ypj9KO49fP5ap8al0qvLtYYcCcfwrCt+OojOrZ1YyJb3dFuMNRedAX37t

DuHNl2EYNpYkjVk1wI53/5w3

-----END CERTIFICATE REQUEST----- Redisplay enrollment request? [yes/no]: no ! Displays the PKCS#10 enrollment request to the terminal. Copy this from the terminal

to a text file to submit to the third party CA.

3. Utilizzare OpenSSL per generare il CSR

OpenSSL utilizzaOpenSSL configil file per eseguire il pull degli attributi da utilizzare nella generazione CSR. Questo processo determina la generazione di un CSR e di una chiave privata.

Attenzione: verificare che la chiave privata generata non sia condivisa con altri utenti in quanto compromette l'integrità del certificato.

- Verificare che OpenSSL sia installato nel sistema in cui viene eseguito il processo. Per gli utenti Mac OSX e GNU/Linux, questa opzione è installata per impostazione predefinita.

- Passare a una directory funzionale.

In Windows: per impostazione predefinita, le utilità vengono installate in

C:\Openssl\bin.Apri prompt dei comandi in questa posizione.Su Mac OSX/Linux: aprire la finestra del terminale nella directory necessaria per creare il CSR.

- Creare un file di configurazione OpenSSL con un editor di testo con gli attributi specificati. Al termine, salvare il file come openssl.cnf nel percorso indicato nel passaggio precedente (se si utilizza la versione 0.9.8h e successive, il file è openssl.cfg).

[req] default_bits = 2048 default_keyfile = privatekey.key distinguished_name = req_distinguished_name req_extensions = req_ext [req_distinguished_name] commonName = Common Name (eg, YOUR name) commonName_default = (asa.remotevpn.url) countryName = Country Name (2 letter code) countryName_default = US stateOrProvinceName = State or Province Name (full name) stateOrProvinceName_default = California localityName = Locality Name (eg, city) localityName_default = San Jose 0.organizationName = Organization Name (eg, company) 0.organizationName_default = Company Inc [req_ext] subjectAltName = @alt_names

[alt_names] DNS.1 = *.remoteasa.com - Generare la CSR e la chiave privata con questo comando:

openssl req -new -nodes -out CSR.csr -config openssl.cnf# Sample CSR Generation: openssl req -new -nodes -out CSR.csr -config openssl.cnf

Generate a 2048 bit RSA private key ...................................................................................+++ ........................................+++ writing new private key to 'privatekey.key' ----- You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Common Name (eg, YOUR name) [(asa.remotevpn.url)]: Country Name (2 letter code) [US]: State or Province Name (full name) [California]: Locality Name (eg, city) [San Jose]: Organization Name (eg, company) [Company Inc]:Inviare il CSR salvato al fornitore CA di terze parti. Una volta rilasciato il certificato, l'autorità di certificazione fornisce il certificato di identità e il certificato CA da installare sull'appliance ASA.

Generazione del certificato SSL sulla CA

Il passo successivo è ottenere la firma del CSR dall'autorità di certificazione. L'autorità di certificazione fornisce un certificato di identità con codifica PEM appena generato oppure un certificato PKCS12 insieme al bundle del certificato CA.

Se il CSR viene generato all'esterno dell'ASA (tramite OpenSSL o sulla CA stessa), il certificato di identità con codifica PEM con la chiave privata e il certificato CA sono disponibili come file separati. L'Appendice B fornisce i passaggi per raggruppare questi elementi in un unico file PKCS12 (formato .p12 o .pfx).

In questo documento, l'autorità di certificazione GoDaddy viene usata come esempio per rilasciare i certificati di identità all'appliance ASA. Questo processo è diverso negli altri fornitori CA. Leggere attentamente la documentazione dell'autorità di certificazione prima di procedere.

Esempio di generazione di un certificato SSL su una CA di GoDaddy

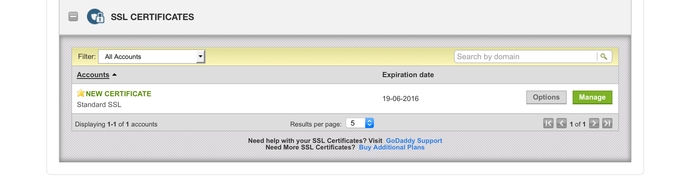

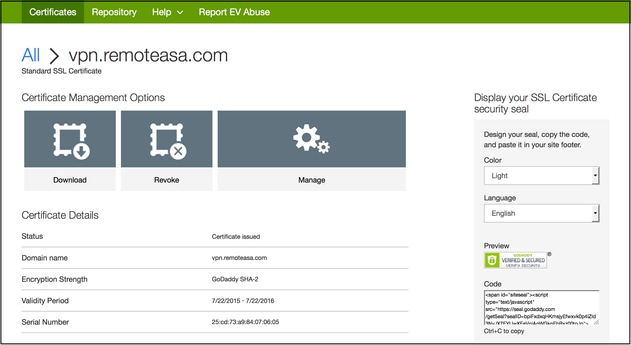

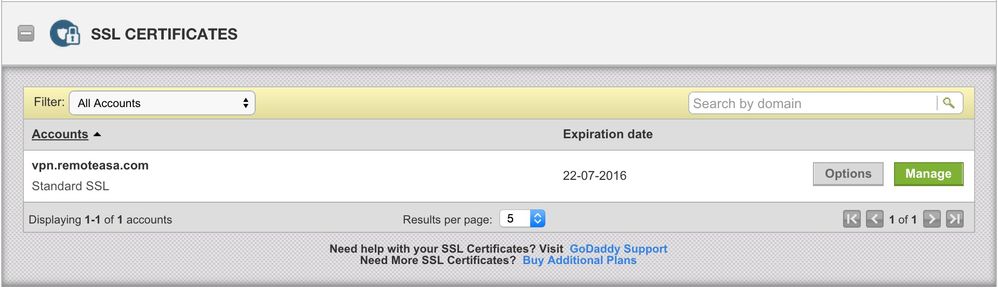

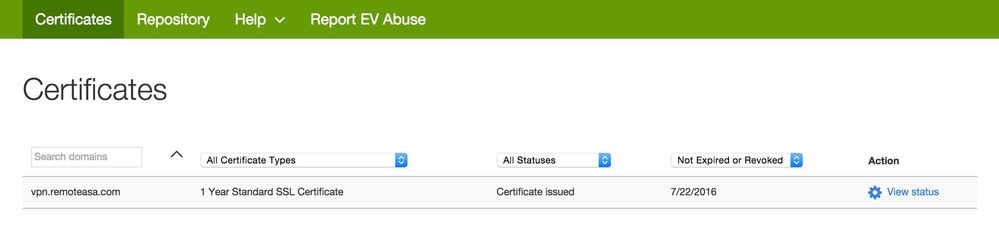

Dopo l'acquisto e la fase di configurazione iniziale del certificato SSL, passare all'account GoDaddy e visualizzare i certificati SSL. Deve essere presente un nuovo certificato. FareManage clic per continuare.

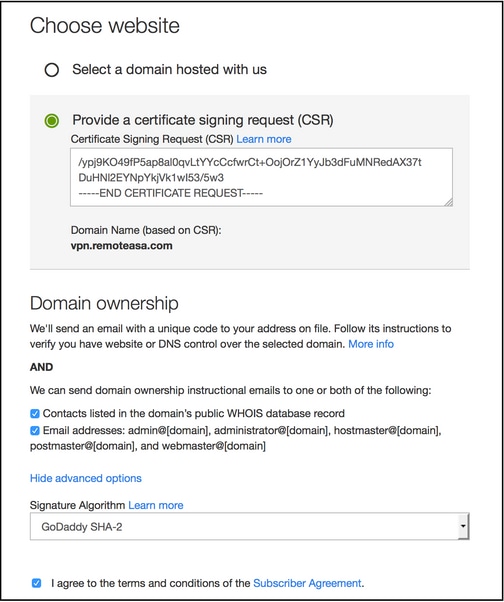

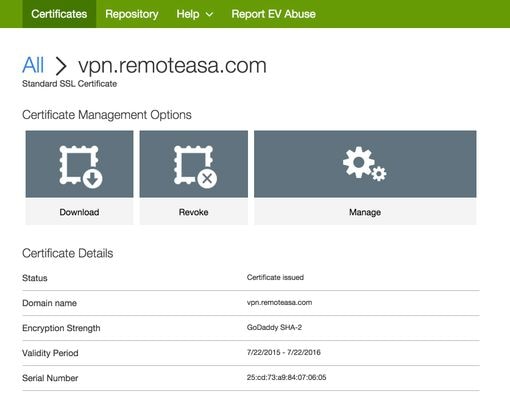

Verrà visualizzata una pagina in cui è disponibile il CSR illustrato nell'immagine.

In base al CSR immesso, la CA determina il nome di dominio a cui deve essere rilasciato il certificato.

Verificare che corrisponda all'FQDN dell'ASA.

Nota: GoDaddy e la maggior parte delle altre CA utilizzano SHA-2 o SHA256 come algoritmo di firma del certificato predefinito. ASA supporta l'algoritmo di firma SHA-2 che inizia con 8.2(5) [versioni precedenti alla 8.3] e 8.4(1) [versioni successive alla 8.3] in avanti (ID bug Cisco CSCti30937 ). Scegliere l'algoritmo di firma SHA-1 se viene utilizzata una versione precedente alla 8.2(5) o alla 8.4(1).

Una volta inviata la richiesta, GoDaddy la verifica prima di rilasciare il certificato. Dopo la convalida della richiesta di certificato, GoDaddy rilascia il certificato all'account. Il certificato può quindi essere scaricato per l'installazione sull'appliance ASA. Per continuare, fareDownload clic sulla pagina.

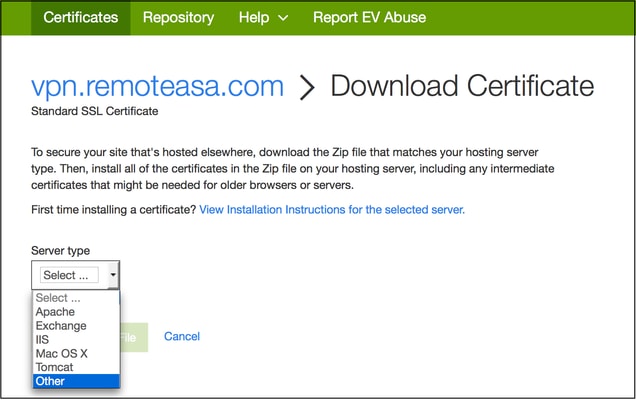

ScegliereOther Tipo server e scaricare il pacchetto zip del certificato.

Il file .zip contiene il certificato di identità e i bundle della catena di certificati CA GoDaddy come due file .crt separati. Procedere all'installazione del certificato SSL per installare questi certificati sull'appliance ASA.

Installazione del certificato SSL sull'appliance ASA

Il certificato SSL può essere installato sull'appliance ASA con ASDM o CLI in due modi:

- Importare la CA e il certificato di identità separatamente nei formati PEM.

- In alternativa, importare il file PKCS12 (codifica base64 per CLI) in cui il certificato di identità, il certificato CA e la chiave privata sono inclusi nel file PKCS12.

Nota: se la CA fornisce una catena di certificati CA, installare solo il certificato CA intermedio immediato nella gerarchia del trust point utilizzato per generare il CSR. Il certificato CA radice e tutti gli altri certificati CA intermedi possono essere installati in nuovi trust point.

1.1 Installazione del certificato di identità in formato PEM con ASDM

Le procedure di installazione fornite presuppongono che la CA fornisca un certificato di identità con codifica PEM (.pem, .cer, .crt) e un bundle di certificati CA.

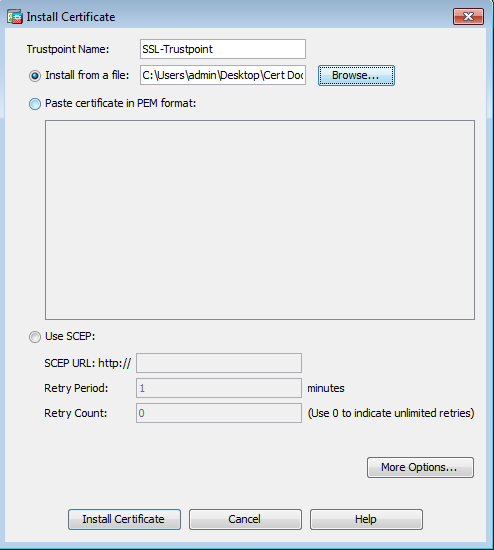

- Individuare

Configuration > Remote Access VPN > Certificate Management,e scegliere Certificati CA. - Il certificato codificato PEM in un editor di testo e copiare e incollare nel campo di testo il certificato CA base64 fornito dal fornitore di terze parti.

- Fare clic su Installa certificato.

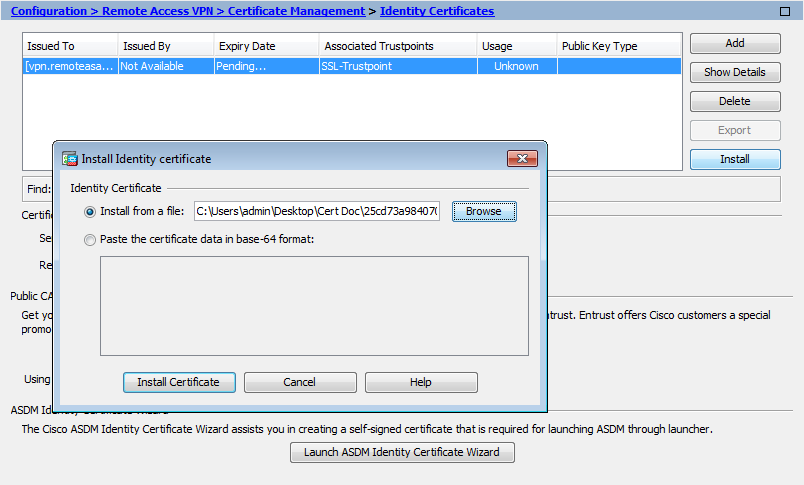

- Passare

Configuration > Remote Access VPN > Certificate Managementa Certificati di identità e scegliere Certificati di identità. - Selezionare il certificato di identità creato in precedenza. Fare clic su

Install. - Fare clic sul pulsante di opzione

Install from a filee scegliere il certificato di identità con codifica PEM oppure aprire il certificato con codifica PEM in un editor di testo e copiare e incollare il certificato di identità base64 fornito dal fornitore di terze parti nel campo di testo.

- Fare clic su

Add Certificate.

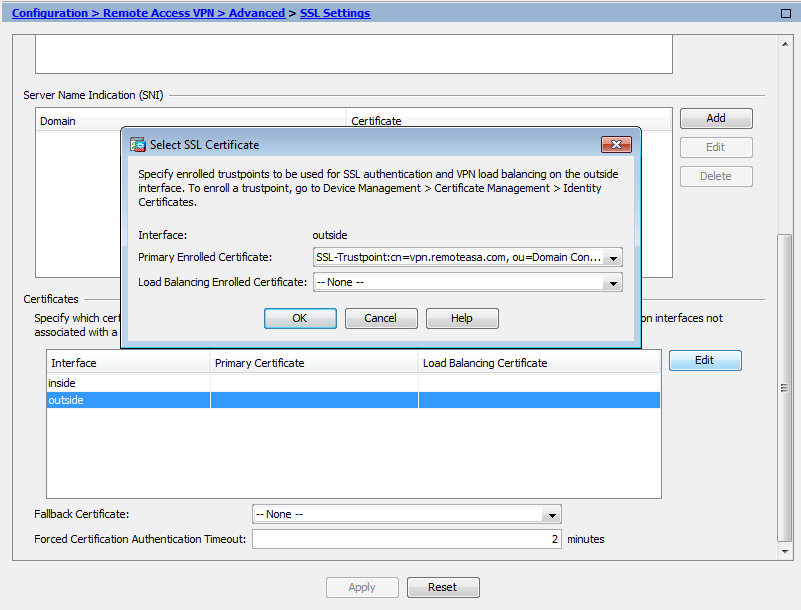

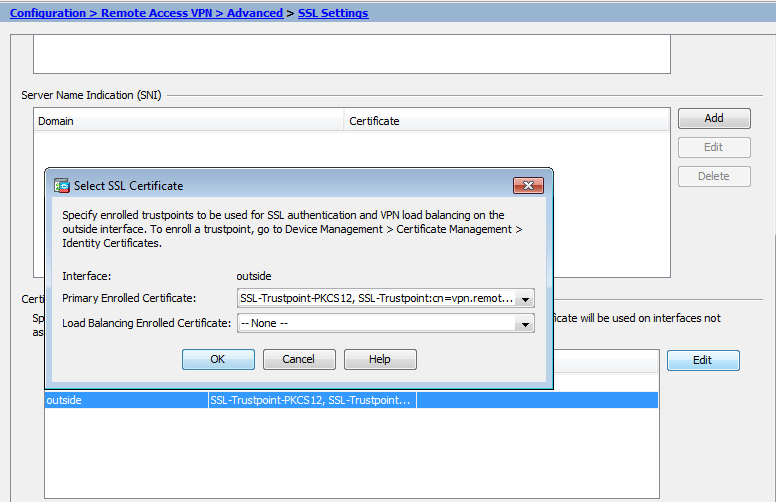

- Passa a

Configuration > Remote Access VPN > Advanced > SSL Settings. - In Certificati selezionare l'interfaccia utilizzata per terminare le sessioni WebVPN. nell'esempio viene usata l'interfaccia esterna.

- Fare clic su

Edit. - Nell'elenco a discesa Certificato scegliere il nuovo certificato installato.

- Fare clic su

OK. - Fare

Apply.clic su Il nuovo certificato è ora utilizzato per tutte le sessioni WebVPN che terminano sull'interfaccia specificata.

1.2. Installazione di un certificato PEM con la CLI

MainASA(config)# crypto ca authenticate SSL-Trustpoint

Enter the base 64 encoded CA certificate. End with the word"quit"on a line by itself

-----BEGIN CERTIFICATE----- MIIEADCCAuigAwIBAgIBADANBgkqhkiG9w0BAQUFADBjMQswCQYDVQQGEwJVUzEh MB8GA1UEChMYVGhlIEdvIERhZGR5IEdyb3VwLCBJbmMuMTEwLwYDVQQLEyhHbyBE YWRkeSBDbGFzcyAyIENlcnRpZmljYXRpb24gQXV0aG9yaXR5MB4XDTA0MDYyOTE3 MDYyMFoXDTM0MDYyOTE3MDYyMFowYzELMAkGA1UEBhMCVVMxITAfBgNVBAoTGFRo ZSBHbyBEYWRkeSBHcm91cCwgSW5jLjExMC8GA1UECxMoR28gRGFkZHkgQ2xhc3Mg MiBDZXJ0aWZpY2F0aW9uIEF1dGhvcml0eTCCASAwDQYJKoZIhvcNAQEBBQADggEN ADCCAQgCggEBAN6d1+pXGEmhW+vXX0iG6r7d/+TvZxz0ZWizV3GgXne77ZtJ6XCA PVYYYwhv2vLM0D9/AlQiVBDYsoHUwHU9S3/Hd8M+eKsaA7Ugay9qK7HFiH7Eux6w wdhFJ2+qN1j3hybX2C32qRe3H3I2TqYXP2WYktsqbl2i/ojgC95/5Y0V4evLOtXi EqITLdiOr18SPaAIBQi2XKVlOARFmR6jYGB0xUGlcmIbYsUfb18aQr4CUWWoriMY avx4A6lNf4DD+qta/KFApMoZFv6yyO9ecw3ud72a9nmYvLEHZ6IVDd2gWMZEewo+ YihfukEHU1jPEX44dMX4/7VpkI+EdOqXG68CAQOjgcAwgb0wHQYDVR0OBBYEFNLE sNKR1EwRcbNhyz2h/t2oatTjMIGNBgNVHSMEgYUwgYKAFNLEsNKR1EwRcbNhyz2h /t2oatTjoWekZTBjMQswCQYDVQQGEwJVUzEhMB8GA1UEChMYVGhlIEdvIERhZGR5 IEdyb3VwLCBJbmMuMTEwLwYDVQQLEyhHbyBEYWRkeSBDbGFzcyAyIENlcnRpZmlj YXRpb24gQXV0aG9yaXR5ggEAMAwGA1UdEwQFMAMBAf8wDQYJKoZIhvcNAQEFBQAD ggEBADJL87LKPpH8EsahB4yOd6AzBhRckB4Y9wimPQoZ+YeAEW5p5JYXMP80kWNy OO7MHAGjHZQopDH2esRU1/blMVgDoszOYtuURXO1v0XJJLXVggKtI3lpjbi2Tc7P TMozI+gciKqdi0FuFskg5YmezTvacPd+mSYgFFQlq25zheabIZ0KbIIOqPjCDPoQ HmyW74cNxA9hi63ugyuV+I6ShHI56yDqg+2DzZduCLzrTia2cyvk0/ZM/iZx4mER dEr/VxqHD3VILs9RaRegAhJhldXRQLIQTO7ErBBDpqWeCtWVYpoNz4iCxTIM5Cuf ReYNnyicsbkqWletNw+vHX/bvZ8= -----END CERTIFICATE----- quit INFO: Certificate has these attributes: Fingerprint: 96c25031 bc0dc35c fba72373 1e1b4140 Do you accept this certificate? [yes/no]: yes Trustpoint 'SSL-Trustpoint' is a subordinate CA and holds a non self-signed certificate. Trustpoint CA certificate accepted. % Certificate successfully imported

!!! - Installing Next-level SubCA in the PKI hierarchy.

!!! - Create a separate trustpoint to install the next subCA certificate (if present)

in the hierarchy leading up to the Root CA (including the Root CA certificate)

MainASA(config)#crypto ca trustpoint SSL-Trustpoint-1

MainASA(config-ca-trustpoint)#enrollment terminal

MainASA(config-ca-trustpoint)#exit

MainASA(config)#

MainASA(config)# crypto ca authenticate SSL-Trustpoint-1

Enter the base 64 encoded CA certificate.

End with the word "quit" on a line by itself

-----BEGIN CERTIFICATE-----

MIIEfTCCA2WgAwIBAgIDG+cVMA0GCSqGSIb3DQEBCwUAMGMxCzAJBgNVBAYTAlVT

MSEwHwYDVQQKExhUaGUgR28gRGFkZHkgR3JvdXAsIEluYy4xMTAvBgNVBAsTKEdv

IERhZGR5IENsYXNzIDIgQ2VydGlmaWNhdGlvbiBBdXRob3JpdHkwHhcNMTQwMTAx

MDcwMDAwWhcNMzEwNTMwMDcwMDAwWjCBgzELMAkGA1UEBhMCVVMxEDAOBgNVBAgT

B0FyaXpvbmExEzARBgNVBAcTClNjb3R0c2RhbGUxGjAYBgNVBAoTEUdvRGFkZHku

Y29tLCBJbmMuMTEwLwYDVQQDEyhHbyBEYWRkeSBSb290IENlcnRpZmljYXRlIEF1

dGhvcml0eSAtIEcyMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAv3Fi

CPH6WTT3G8kYo/eASVjpIoMTpsUgQwE7hPHmhUmfJ+r2hBtOoLTbcJjHMgGxBT4H

Tu70+k8vWTAi56sZVmvigAf88xZ1gDlRe+X5NbZ0TqmNghPktj+pA4P6or6KFWp/

3gvDthkUBcrqw6gElDtGfDIN8wBmIsiNaW02jBEYt9OyHGC0OPoCjM7T3UYH3go+

6118yHz7sCtTpJJiaVElBWEaRIGMLKlDliPfrDqBmg4pxRyp6V0etp6eMAo5zvGI

gPtLXcwy7IViQyU0AlYnAZG0O3AqP26x6JyIAX2f1PnbU21gnb8s51iruF9G/M7E

GwM8CetJMVxpRrPgRwIDAQABo4IBFzCCARMwDwYDVR0TAQH/BAUwAwEB/zAOBgNV

HQ8BAf8EBAMCAQYwHQYDVR0OBBYEFDqahQcQZyi27/a9BUFuIMGU2g/eMB8GA1Ud

IwQYMBaAFNLEsNKR1EwRcbNhyz2h/t2oatTjMDQGCCsGAQUFBwEBBCgwJjAkBggr

BgEFBQcwAYYYaHR0cDovL29jc3AuZ29kYWRkeS5jb20vMDIGA1UdHwQrMCkwJ6Al

oCOGIWh0dHA6Ly9jcmwuZ29kYWRkeS5jb20vZ2Ryb290LmNybDBGBgNVHSAEPzA9

MDsGBFUdIAAwMzAxBggrBgEFBQcCARYlaHR0cHM6Ly9jZXJ0cy5nb2RhZGR5LmNv

bS9yZXBvc2l0b3J5LzANBgkqhkiG9w0BAQsFAAOCAQEAWQtTvZKGEacke+1bMc8d

H2xwxbhuvk679r6XUOEwf7ooXGKUwuN+M/f7QnaF25UcjCJYdQkMiGVnOQoWCcWg

OJekxSOTP7QYpgEGRJHjp2kntFolfzq3Ms3dhP8qOCkzpN1nsoX+oYggHFCJyNwq

9kIDN0zmiN/VryTyscPfzLXs4Jlet0lUIDyUGAzHHFIYSaRt4bNYC8nY7NmuHDKO

KHAN4v6mF56ED71XcLNa6R+ghlO773z/aQvgSMO3kwvIClTErF0UZzdsyqUvMQg3

qm5vjLyb4lddJIGvl5echK1srDdMZvNhkREg5L4wn3qkKQmw4TRfZHcYQFHfjDCm

rw==

-----END CERTIFICATE-----

quit

INFO: Certificate has the following attributes:

Fingerprint: 81528b89 e165204a 75ad85e8 c388cd68

Do you accept this certificate? [yes/no]: yes

Trustpoint 'SSL-Trustpoint-1' is a subordinate CA and holds a non self-signed certificate.

Trustpoint CA certificate accepted.

% Certificate successfully imported

BGL-G-17-ASA5500-8(config)#

!!! - Similarly create additional trustpoints (of the name "SSL-Trustpoint-n",

where n is number thats incremented for every level in the PKI hierarchy) to

import the CA certificates leading up to the Root CA certificate.

!!! - Importing identity certificate (import it in the first trustpoint that was

created namely "SSL-Trustpoint") MainASA(config)# crypto ca import SSL-Trustpoint certificate

WARNING: The certificate enrollment is configured with an fqdn that differs from the system fqdn. If this certificate will be used for VPN authentication this may cause connection problems. Would you like to continue with this enrollment? [yes/no]: yes

% The fully-qualified domain name in the certificate will be: (asa.remotevpn.url)

Enter the base 64 encoded certificate. End with the word "quit" on a line by itself

----BEGIN CERTIFICATE-----

MIIFRjCCBC6gAwIBAgIIJc1zqYQHBgUwDQYJKoZIhvcNAQELBQAwgbQxCzAJBgNV

BAYTAlVTMRAwDgYDVQQIEwdBcml6b25hMRMwEQYDVQQHEwpTY290dHNkYWxlMRow

GAYDVQQKExFHb0RhZGR5LmNvbSwgSW5jLjEtMCsGA1UECxMkaHR0cDovL2NlcnRz

LmdvZGFkZHkuY29tL3JlcG9zaXRvcnkvMTMwMQYDVQQDEypHbyBEYWRkeSBTZWN1

cmUgQ2VydGlmaWNhdGUgQXV0aG9yaXR5IC0gRzIwHhcNMTUwNzIyMTIwNDM4WhcN

MTYwNzIyMTIwNDM4WjA/MSEwHwYDVQQLExhEb21haW4gQ29udHJvbCBWYWxpZGF0

ZWQxGjAYBgNVBAMTEXZwbi5yZW1vdGVhc2EuY29tMIIBIjANBgkqhkiG9w0BAQEF

AAOCAQ8AMIIBCgKCAQEArrY2Fv2S2Uq5HdDhOaSzK5Eyok2tv2Rem8DofbTQ+4F9

C9IXitWdLAo6a7dzyfB4S9hx1VZXoHMGGNd6i9NWLXsWU1Nx5pRMaKR4h1cL6bDW

ITt5GzKdL93ibMxYmau+uwM3OkBb8QxLNNxr4G+oXtfavctTxWy/o6LzKWFyj0XP

tta9FZW07c0MNvKiUL1v9WBcy4GK1xyvN9RtWebtVkM5/iOv0ReBTBfFxCJ1YQAG

UWteu1ikWAGj1qomZGnZgAFDWJ4/hxjesG2BGMtwX5L1O8cbmbi/u/vnmZ5Xhiqx

<snip>

CCsGAQUFBwIBFitodHRwOi8vY2VydGlmaWNhdGVzLmdvZGFkZHkuY29tL3JlcG9z

aXRvcnkvMHYGCCsGAQUFBwEBBGowaDAkBggrBgEFBQcwAYYYaHR0cDovL29jc3Au

Z29kYWRkeS5jb20vMEAGCCsGAQUFBzAChjRodHRwOi8vY2VydGlmaWNhdGVzLmdv

ZGFkZHkuY29tL3JlcG9zaXRvcnkvZ2RpZzIuY3J0MB8GA1UdIwQYMBaAFEDCvSeO

zDSDMKIz1/tss/C0LIDOMEYGA1UdEQQ/MD2CEXZwbi5yZW1vdGVhc2EuY29tghV3

d3cudnBuLnJlbW90ZWFzYS5jb22CEXZwbi5yZW1vdGVhc2EuY29tMB0GA1UdDgQW

BBT7en7YS3PH+s4z+wTRlpHr2tSzejANBgkqhkiG9w0BAQsFAAOCAQEAO9H8TLNx

2Y0rYdI6gS8n4imaSYg9Ni/9Nb6mote3J2LELG9HY9m/zUCR5yVktra9azdrNUAN

1hjBJ7kKQScLC4sZLONdqG1uTP5rbWR0yikF5wSzgyMWd03kOR+vM8q6T57vRst5

69vzBUuJc5bSu1IjyfPP19z1l+B2eBwUFbVfXLnd9bTfiG9mSmC+4V63TXFxt1Oq

xkGNys3GgYuCUy6yRP2cAUV1lc2tYtaxoCL8yo72YUDDgZ3a4PyO1EvC1FOaUtgv

6QNEOYwmbJkyumdPUwko6wGOC0WLumzv5gHnhil68HYSZ/4XIlp3B9Y8yfG5pwbn

7puhazH+xgQRdg==

-----END CERTIFICATE-----

quit

INFO: Certificate successfully imported

! Apply the newly installed SSL certificate to the interface accepting SSL connections

MainASA(config)# ssl trust-point SSL-Trustpoint outside

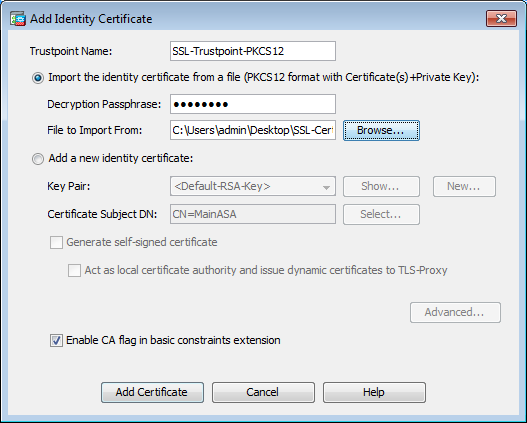

2.1 Installazione di un certificato PKCS12 con ASDM

Nei casi in cui la CSR non viene generata sull'appliance ASA, come nel caso di un certificato con caratteri jolly o quando viene generato un certificato UC, un certificato di identità e la chiave privata vengono ricevuti come file separati o come un singolo file PKCS12 (formato .p12 o pfx). Per installare questo tipo di certificato, attenersi alla seguente procedura.

- Nel certificato di identità raggruppare il certificato CA e la chiave privata in un unico file PKCS12. L'Appendice B illustra la procedura da seguire a tale scopo con OpenSSL. Se già fornito in bundle dalla CA, procedere al passaggio successivo.

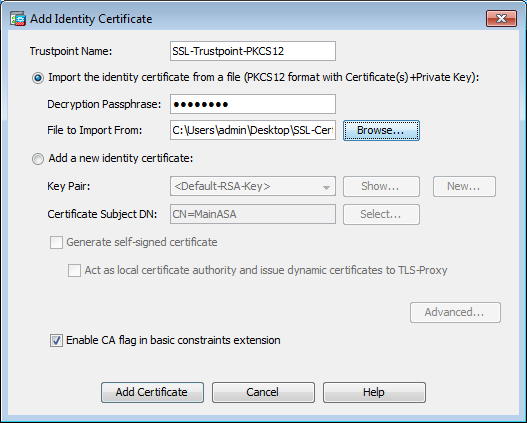

- Individuare

Configuration > Remote Access VPN > Certificate Management,e scegliereIdentity Certificates. - Fare clic su

Add. - Specificare il nome di un Trustpoint.

- Fare clic sul pulsante

Import the identity certificate from a filedi opzione. - Immettere la passphrase utilizzata per creare il file PKCS12. Individuare e selezionare il file PKCS12. Immettere la passphrase del certificato.

- Fare clic su Aggiungi certificato.

- Naviga

Configuration > Remote Access VPN > Advanced,e scegliSSL Settings. - In Certificati scegliere l'interfaccia utilizzata per terminare le sessioni WebVPN. nell'esempio viene usata l'interfaccia esterna.

- Fare clic su

Edit. - Nell'elenco a discesa Certificato scegliere il nuovo certificato installato.

- Fare clic su

OK. Apply.Fare clic su Il nuovo certificato viene ora utilizzato per tutte le sessioni WebVPN che terminano sull'interfaccia specificata.

2.2 Installazione di un certificato PKCS12 con la CLI

MainASA(config)# crypto ca trustpoint SSL-Trustpoint-PKCS12 MainASA(config-ca-trustpoint)# enrollment terminal MainASA(config-ca-trustpoint)# exit MainASA(config)# crypto ca import SSL-Trustpoint-PKCS12 pkcs12 cisco123 Enter the base 64 encoded pkcs12. End with the word "quit" on a line by itself: -----BEGIN PKCS12----- MIISNwIBAzCCEfEGCSqGSIb3DQEHAaCCEeIEghHeMIIR2jCCEdYGCSqGSIb3DQEH BqCCEccwghHDAgEAMIIRvAYJKoZIhvcNAQcBMBsGCiqGSIb3DQEMAQMwDQQIWO3D hDti/uECAQGAghGQ9ospee/qtIbVZh2T8/Z+5dxRPBcStDTqyKy7q3+9ram5AZdG Ce9n5UCckqT4WcTjs7XZtCrUrt/LkNbmGDVhwGBmYWiOS7npgaUq0eoqiJRK+Yc7 LN0nbho6I5WfL56/JiceAMlXDLr/IqqLg2QAApGdN+F5vANsHse2GsAATewBDLt7 Jy+SKfoNvvIw9QvzCiUzMjYZBANmBdMCQ13H+YQTHitT3vn2/iCDlzRSuXcqypEV q5e3heiOO75lE8TDLWmO3PMvwIZqi8yzWesjcTt1Kd4FoJBZpB70/v9LntoIUOY7 kIQM8fHb4ga8BYfbgRmG6mkMmO1STtbSvlvTa19WTmdQdTyCa+G5PkrryRsy3Ww1 lkGFMhImmrnNADF7HmzbyslVohQZ7h09iVQY9krJogoXHjmQYxG9brf0oEwxSJDa mGDhhESh+s/WuFSV9Z9kiTXpJNZxpTASoWBQrrwmO5v8ZwbjbVNJ7sVdbwpUl6d+ NNFGR7LTqO8hpupeeJnY9eJc2yYqeAXWXQ5kLOZo6/gBEdGtEaZBgCFK9JZ3bl3A xqxGifanWPnLYG611NKuNjTgbjhnEEYI2uZzU0qxnlKa8zyXw+lzrKuJscDbkAPZ wKtw8K+p4OzXVHhuANo6MDvffNRY1KQDtyK1inoPH5ksVSE5awkVam4+HTcqEUfa 16LMana+4QRgSetJhU0LtSMaQfRJGkha4JLq2t+JrCAPz2osARlTsBOjQBNq6YNj 0uB+gGk2Gl8Q5Nln6K1fz0XBFZLWEDBLsaBRO5MAnE7wWtO0+4awGYqVdmIF1lkf XIRKAiQEr1pZ6BVPuvsCNJxaaUHzufhYI2ZAckasKBZOT8/7YK3fnAaGoBCz4cHa o2EEQhq2aYb6YTv0+wtLEWGHzsbGZEM/u54XmsXAI7g28LGJYdfWi509KyV+Ac1V KzHqXZMM2BbUQCNcTF5JIMiW+r62k42FdahfaQb0vJsIe/IwkAKG7y6DIQFs0hwg ZlPXiDbNr1k4e8L4gqupMKWg853PY+oY22rLDC7bul1CKtixIYBCvbn7dAYsI4GQ l6xXhNu3+iye0HgbUQQCfTU/mBrA0ZO+bpKjWOCfqNBuYnZ6kUEdCI7GFLH9QqtM K7YinFLoHwTWbi3MsmqVv+Z4ttVWy7XmikoO2nMynJMP6/CNV8OMxMKdC2qm+c1j s4QlKcAmFsQmNp/7SIP1wnvOc6JbUmC1O520U/r8ftTzn8C7WL62W79cLK4HOr7J sNsZnOz0JOZ/xdZT+cLTCtVevKJOQMK3vMsiOuy52FkuF3HnfrmBqDkbR7yZxELG RCEL0EDdbp8VP0+IhNlyz1q7975SscdxFSL0TvjnHGFWd14ndoqN+bLhWbdPjQWV l3W2NCI95tmHDLGgp3P0OlS+RjdCEGGMg+9cpgBfFC1JocuTDIEcUbJBY8QRUNiS /ubyUagdzUKt1ecfb9hMLP65ZNQ93VIw/NJKbIm7b4P/1Zp/lFP5eq7LkQPAxE4/ bQ4mHcnwrs+JGFkN19B8hJmmGoowH3p4IEvwZy7CThB3E1ejw5R4enqmrgvHqpQe B7odN1OFLAHdo1G5BsHExluNEsEb4OQ0pmKXidDB5B001bJsr748fZ6L/LGx8Al3 <snip> ijDqxyfQXY4zSytljSMwMtYA9hG5I79Sg7pnME1E9xq1DOoRGg8vgxlwiciKtLxp LL0ReDY31KRYv00vW0gf+tE7lST/3TKZvh0sQ/BE0V3kHnwldejMFH+dvyAA9Y1E c8O+tdafBFX4B/HP46E6heP6ZSt0xAfRW1/JF4ljNvUNVO9VtVfR2FTyWpzZFY8A GG5XPIA80WF6wKEPFHIcN8scY+Vot8kXxG96hwt2Cm5NQ2OnVzxUZQbpKsjs/2jC 3HVFe3UJFBsY9UxTLcPXYBSIG+VeqkI8hWZp6clTfNDLY2ELDylQzp1mBg2FujZa YuE0avjCJzBzZUG2umtS5mHQnwPF+XkOujEyhGMauhGxHp4nghSzrUZrBeuL9lUF 2mbpsOcgZkzxMS/rjdNXjCmPFloRBvKkZSlxHFrE/5ZopAhn4i7YtHQNrz9U4RjQ xo9cUuaJ+LNmvzE8Yg3epAMYZ16UNGQQkVQ6ME4BcjRONzW8BYgTq4+pmT1ZNq1P X87CXCPtYRpHF57eSo+tHDINCgfqYXD6e/7r2ngfiCeUeNDZ4aVl2XxvZDaUlBPP Tx5fMARqx/Z8BdDyBJDVBjdsxmQau9HLkhPvdfGlZIWdTe13CzKqXA5Ppmpjt4q9 GnCpC53m76x9Su4ZDw6aUdBcgCTMvfaqJC9gzObee2Wz+aRRwzSxu6tEWVZolPEM v0AA7po3vPeklgOnLRAwEoTTn4SdgNLWeRoxqZgkw1FC1GrotxF1so7uA+z0aMeU lw73reonsNdZvRAcVX3Y6UNFdyt70Ixvo1H4VLzWm0K/oP62C9/eqqMwZ8zoCMPt ENna7T+7Os66SCbMmXCHwyhO0tygNKZFFw/AATFyjqPMWPAxGuPNOrnB6uYCn0Hk 1BU7tF143RNIZaQQEH3XnaPvUuAA4C0FCoE3h+/tVjtfNKDvFmb6ZLZHYQmUYpyS uhdFEpoDrJH1VmI2Tik/iqYWaZ+oDqXPHQXnJhw25h9ombR4qnD+FCfwFCGtPFON o3QffZ53C95n5jPHVMyUrOxDdpwnvzCQPdj6yQm564TwLAmiz7uDlpqJZJe5QxHD nolv+4MdGSfVtBq+ykFoVCaamqeaq6sKgvAVujLXXEs4KEmIgcPqATVRG49ElndI LO1DEQyKhVoDGebAuVRBjzwAm/qxWxxFv3hrbCjpHCwEYms4Wgt/vKKRFsuWJNZf efHldwlltkd5dKwSvDocPT/7mSLtLJa94c6AfgxXy9zO+FTLDQwzxga7xC2krAN1 yHxR2KHN5YeRL+KDzu+u6dYoKAz+YAgwlW6KbeavALSuH4EYqcvg8hUEhp/ySiSc RDhuygxEovIMGfES4FP5V52lPyDhM3Dqwhn0vuYUmYnX8EXURkay44iwwI5HhqYJ lptWyYo8Bdr4WNwt5xqszGzYR6mmGeAIin7bDunsF1uBHWYF4dyKlz1tsdRNMYqQ +W5q+QjVdrjldWv/bMFOaqEjxeNWBRqjzcff3BxMnwvVxtgqxFvRh+DZxiJoiBG+ yx7x8np2AQ1r0METSSxbnZzfnKZKVvBVMkIC6Jsmt2WEVTQvoFJ8em+nemOWgTi/ hHSBzjE7RhAucnHuifOCXOgvR1SDDqyCQbiduc1QjXN0svA8Fqbea9WEH5khOPv3 pbtsL4gsfl2pv8diBQkVQgiZDi8Wb++7PR6ttiY65kVwrdsoNl1/qq+xWOd3tB4/ zoH9LEMgTy9Sz7myWrB9EOOZ8BIjL1M8oMigEYrTDOc3KbyW1S9dd7QAxiuOBaX1 8J8q1OydvTBzmqcjeSsFH4/1NHn5VnfOZnNpui4uhpOXBG+K2zJUJXm6dq1AHBlE KQFsFZpNNyave0Kk8JzQnLAPd7OUU/IksyOCGQozGBH+HSzVp1RDjrrbC342rkBj wnI+j+/1JdWBmHdJMZCfoMZFLSI9ZBqFirdii1/NRu6jh76TQor5TnNjxIyNREJC FE5FZnMFvhM900LaiUZff8WWCOfeRDMttLXb1nuxPFl+lRk+LNlPLVptWgcxzfsr JXrGiwjxybBB9oCOrACq8fGAtEs8WRxJyDH3Jjmn9i/Gl6J1mMCUF//LxAH2WQx8 Ld/qS5OM2iFCffDQjxAj0K6DEN5pUebBv1Em5SOHXvyq5nxgUh4/y84CWaKjw0MQ 5tbbLMlnc7ALIJ9LxZ97YiXSTyeM6oBXBFx6RpklkDv05mlBghSpVQiMcQ2ORIkh UVVNbSHOl9S3cb5wqxaWqAKBqb4h1uLGVbYWZf2mzLZ8U5U5ioiqoMBqNZbzTXpO EqEFuatTllQvCRbcKS3xou4MAixcYUxKwEhbZA/6hd10XSBJwe7jKBV9M6wliKab UfoJCGTAf3sY68lqrMPrbBt0eeWf1C02Sd9Mn+V/jvnil7mxYFFUpruRq3r1LeqP J5camfTtHwyL8N3Q/Zwp+zQeWZiLA8a/iAVu/hYLR1bpF2WCK0lOtJqkvVmrLVLz maZZjbJeOft5cP/lRxbKlS6Gd5dFTEKDE15c6gWUX8RKZP6Q7iaE5hnGmQjm8Ljl kXwF+ivoxOQ8a+Gg1bVTROc7tqW9e9/ewisV1mwvEB6Ny7TDS1oPUDHM84pY6dqi 1+Oio07Ked4BySwNlYy9yaJtBTZSCstfP+ApLidN7pSBvvXf1aHmeNbkPOZJ+c+t fGpUdL6V2UTXfCsOPHTC0ezA15sOHwCuPchrDIj/eGUwMS3NfS25XgcMuvnLqGVO RzcRzlZIg8G0oLYwOCuzoY0D/m9010O1ahePyA9tmVB7HRRbytLdaW7gYeEikoCv 7qtBqJFF17ntWJ3EpQHZUcVClbHIKqjNqRbDCY7so4AlIW7kSEUGWMIUDhprE8Ks NpnvPH2i9JrYrTeROyUI0tL/7SATd2P0a2lxz/zUWekeqd0bmVCsAgQNbB2XkrR3 XS0B52ol+63e8KDqS2zL2TZd3daDFidHlB8QB26tfbfOAcaObJH5/dWP8ddo8UYo Y3JqTl0malxSJhaMHmQdZIQp49utW3TcjqGllYS4HEmcqtHud0ShaUysC6239jlQ KlFWrwXTlBC5vnq5IcOMqx5zyNbfxXz28969cWoMCyU6+kRw0TyF6kF7EEv6XWca XLEwABx+tKRUKHJ673SyDMu96KMV3yZN+RtKbCjqCPVTP/3ZeIp7nCMUcj5sW9HI N34yeI/0RCLyeGsOEiBLkucikC32LI9ik5HvImVTELQ0Uz3ceFqU/PkasjJUve6S /n/1ZVUHbUk71xKR2bWZgECl7fIel7wlrbjpF3Wbk+Er0kfYcsNRHxeTDpKPSt9s u/UsyQJiyNARG4X3iYQlsTce/06Ycyri6GcLHAu58B02nj4CxolCplABZ2N79HtN /7Kh5L0pS9MwsDCHuUI8KFrTsET7TB1tIU99FdB19L64sl/shYAHbccvVWU50Wht PdLoaErrX81Tof41IxbSZbI8grUC4KfG2sdPLJKu3HVTeQ8LfllbBLxfs8ZBS+Oc v8rHlQ012kY6LsFGLehJ+/yJ/uvXORiv0ESp4EhFpFfkp+o+YcFeLUUPd+jzb62K HfSCCbLpCKyEay80dyWkHfgylqxmb9ud0oMO50aFJyqR0NjNt6pcxBRY2A6AJR5S IIC26YNwbh0GjF9qL2FiUqnNH/7GTqPnd2qmsB6FTIwSBT6d854qN7PRt+ZXgdtQ OjcYt1r9qpWDZpNFK8EzizwKiAYTsiEh2pzPt6YUpksRb6CXTkIzoG+KLsv2m3b8 OHyZ9a8z81/gnxrZlls5SCTfOSU70pHWh8VAYKVHHK+MWgQr0m/2ocV32dkRBLMy 2R6P4WfHyI/+9de1x3PtIuOiv2knpxHv2fKM6sQw45F7XkmwHxjq1YRJ6vIwPTAh MAkGBSsOAwIaBQAEFFTRETzpisHKZR+Kmen68VrTwpV7BBSQi0IesQ4n4E/bSVsd qJSzcwh0hgICBAA= -----END PKCS12----- quit INFO: Import PKCS12 operation completed successfully

!!! Link the SSL trustpoint to the appropriate interface MainASA(config)# ssl trust-point SSL-Trustpoint-PKCS12 outside

Verifica

Utilizzare questa procedura per verificare la corretta installazione del certificato del fornitore di terze parti e utilizzarlo per le connessioni SSLVPN.

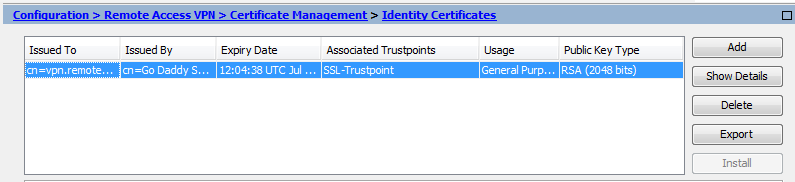

Visualizza certificati installati tramite ASDM

- Naviga

Configuration > Remote Access VPN > Certificate Management,e scegliIdentity Certificates. - Viene visualizzato il certificato di identità rilasciato dal fornitore di terze parti.

Visualizzazione dei certificati installati tramite CLI

MainASA(config)# show crypto ca certificate

Certificate

Status: Available

Certificate Serial Number: 25cd73a984070605

Certificate Usage: General Purpose

Public Key Type: RSA (2048 bits)

Signature Algorithm: SHA256 with RSA Encryption

Issuer Name:

cn=Go Daddy Secure Certificate Authority - G2

ou=http://certs.godaddy.com/repository/

o=GoDaddy.com\, Inc.

l=Scottsdale

st=Arizona

c=US

Subject Name:

cn=(asa.remotevpn.url)

ou=Domain Control Validated

OCSP AIA:

URL: http://ocsp.godaddy.com/

CRL Distribution Points:

[1] http://crl.godaddy.com/gdig2s1-96.crl

Validity Date:

start date: 12:04:38 UTC Jul 22 2015

end date: 12:04:38 UTC Jul 22 2016

Associated Trustpoints: SSL-Trustpoint

CA Certificate

Status: Available

Certificate Serial Number: 07

Certificate Usage: General Purpose

Public Key Type: RSA (2048 bits)

Signature Algorithm: SHA256 with RSA Encryption

Issuer Name:

cn=Go Daddy Root Certificate Authority - G2

o=GoDaddy.com\, Inc.

l=Scottsdale

st=Arizona

c=US

Subject Name:

cn=Go Daddy Secure Certificate Authority - G2

ou=http://certs.godaddy.com/repository/

o=GoDaddy.com\, Inc.

l=Scottsdale

st=Arizona

c=US

OCSP AIA:

URL: http://ocsp.godaddy.com/

CRL Distribution Points:

[1] http://crl.godaddy.com/gdroot-g2.crl

Validity Date:

start date: 07:00:00 UTC May 3 2011

end date: 07:00:00 UTC May 3 2031

Associated Trustpoints: SSL-Trustpoint

CA Certificate

Status: Available

Certificate Serial Number: 1be715

Certificate Usage: General Purpose

Public Key Type: RSA (2048 bits)

Signature Algorithm: SHA256 with RSA Encryption

Issuer Name:

ou=Go Daddy Class 2 Certification Authority

o=The Go Daddy Group\, Inc.

c=US

Subject Name:

cn=Go Daddy Root Certificate Authority - G2

o=GoDaddy.com\, Inc.

l=Scottsdale

st=Arizona

c=US

OCSP AIA:

URL: http://ocsp.godaddy.com/

CRL Distribution Points:

[1] http://crl.godaddy.com/gdroot.crl

Validity Date:

start date: 07:00:00 UTC Jan 1 2014

end date: 07:00:00 UTC May 30 2031

Associated Trustpoints: SSL-Trustpoint-1

...(and the rest of the Sub CA certificates till the Root CA)

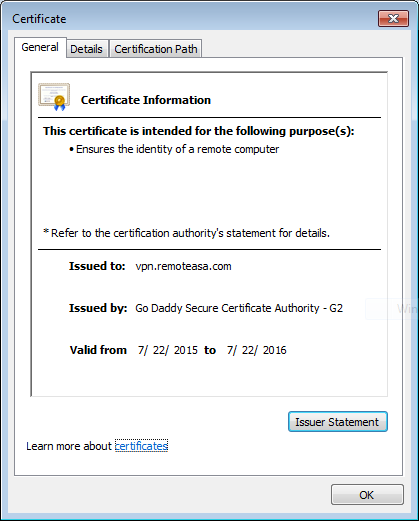

Verifica del certificato installato per WebVPN con un browser Web

Verificare che WebVPN utilizzi il nuovo certificato.

- Connettersi all'interfaccia WebVPN tramite un browser Web. Utilizzare https:// insieme all'FQDN utilizzato per richiedere il certificato (ad esempio, Interfaccia WebVPN)

- Fare doppio clic sull'icona lock visualizzata nell'angolo inferiore destro della pagina di accesso a WebVPN. È necessario visualizzare le informazioni sul certificato installato.

- Controllare il contenuto per verificare che corrisponda al certificato rilasciato dal fornitore di terze parti.

Rinnovo del certificato SSL sull'appliance ASA

- Rigenerare il CSR sull'appliance ASA, su OpenSSL o sulla CA con gli stessi attributi del vecchio certificato. Eseguire i passaggi descritti in Generazione di CSR.

- Inviare il CSR nella CA e generare un nuovo certificato di identità in formato PEM (.pem, .cer, .crt) insieme al certificato CA. Nel caso di un certificato PKCS12 è inoltre disponibile una nuova chiave privata.

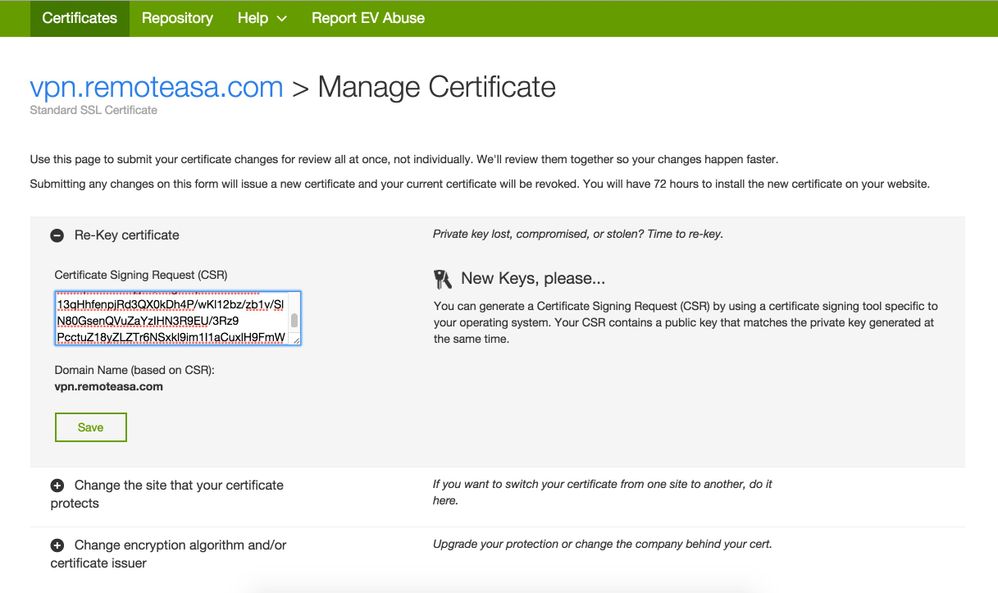

Nel caso di una CA di GoDaddy, è possibile reimpostare la chiave del certificato con un nuovo CSR generato.

Passare all'account GoDaddy e fare clic su Gestisci in Certificati SSL.

Fare clic su Visualizza stato per il nome di dominio richiesto.

Fare clic su Gestisci per fornire le opzioni per reimpostare la chiave del certificato.

Espandere l'opzione Reimposta certificato chiave e aggiungere il nuovo CSR.

Salvare e procedere al passaggio successivo. GoDaddy emette un nuovo certificato basato sul CSR fornito.

- Installare il nuovo certificato in un nuovo trust point, come mostrato nella sezione Installazione del certificato SSL sull'appliance ASA.

Domande frequenti

1. Qual è il modo migliore per trasferire i certificati di identità da un'appliance ASA a un'altra appliance?

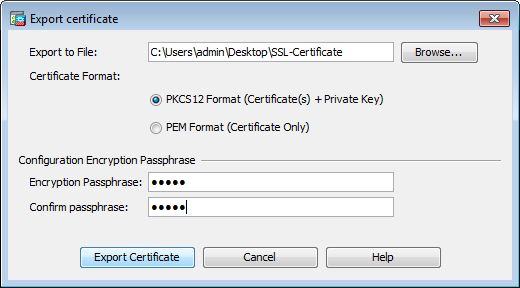

Esportare il certificato e le chiavi in un file PKCS12.

Per esportare il certificato dalla CLI dell'ASA originale, usare questo comando:

ASA(config)#crypto ca export

pkcs12

Configurazione ASDM:

Per importare il certificato sull'appliance ASA di destinazione tramite CLI, usare questo comando:

ASA(config)#crypto ca import

pkcs12

Configurazione ASDM:

Questa operazione può essere eseguita anche tramite la funzione di backup/ripristino sull'ASDM con i seguenti passaggi:

- Accedere all'ASA tramite ASDM e selezionare

Tools > Backup Configuration. - Eseguire il backup di tutta la configurazione o solo dei certificati di identità.

- Sull'appliance ASA di destinazione, aprire ASDM e scegliere

Tools > Restore Configuration.

2. Come generare i certificati SSL per l'utilizzo con le appliance ASA per il bilanciamento del carico VPN?

Per configurare le appliance ASA con certificati SSL per un ambiente di bilanciamento del carico VPN, è possibile utilizzare diversi metodi.

- Utilizzare un singolo certificato UCC (Unified Communications/Multiple Domains Certificate) con FQDN di bilanciamento del carico come DN e ogni FQDN ASA come nome alternativo del soggetto (SAN) distinto. Ci sono diverse CA conosciute come GoDaddy, Entrust, Comodo e altre che supportano tali certificati. Quando si sceglie questo metodo, è importante ricordare che al momento l'ASA non supporta la creazione di un CSR con più campi SAN. Questa condizione è stata documentata nella versione migliorata dell'ID bug Cisco CSCso70867. In questo caso, sono disponibili due opzioni per generare la RSI

- Tramite CLI o ASDM. Quando il CSR viene inviato alla CA, aggiungere le SAN multiple sul portale CA stesso.

- Utilizzare OpenSSL per generare il CSR e includere le diverse SAN nel file openssl.cnf.

Dopo aver inviato il CSR alla CA e aver generato il certificato, importare il certificato PEM nell'appliance ASA che lo ha generato. Al termine, esportare e importare il certificato nel formato PKCS12 sulle altre appliance ASA membri.

- Utilizzare un certificato con caratteri jolly. Si tratta di un metodo meno sicuro e flessibile rispetto a un certificato UC. Nel caso in cui la CA non supporti i certificati UC, viene generato un CSR sulla CA o con OpenSSL in cui il nome FQDN è nel formato *.domain.com. Dopo l'invio del CSR alla CA e la generazione del certificato, importare il certificato PKCS12 in tutte le appliance ASA del cluster.

- Utilizzare un certificato separato per ciascuna delle appliance ASA membro e per il nome di dominio completo (FQDN) di bilanciamento del carico. Questa è la soluzione meno efficace. È possibile creare i certificati per ciascuna appliance ASA come mostrato in questo documento. Il certificato per l'FQDN di bilanciamento del carico VPN viene creato su un'appliance ASA ed esportato e importato come certificato PKCS12 sulle altre appliance ASA.

3. I certificati devono essere copiati dall'appliance ASA principale all'appliance ASA secondaria in una coppia di failover ASA?

Non è necessario copiare manualmente i certificati dall'appliance ASA principale a quella secondaria perché i certificati vengono sincronizzati tra le appliance, a condizione che sia configurato il failover stateful. Se durante la configurazione iniziale del failover i certificati non vengono visualizzati sul dispositivo di standby, eseguire il comando write standby per forzare una sincronizzazione.

4. Se vengono utilizzate chiavi ECDSA, il processo di generazione del certificato SSL è diverso?

L'unica differenza nella configurazione è rappresentata dalla fase di generazione della coppia di chiavi, in cui viene generata una coppia di chiavi ECDSA anziché una coppia di chiavi RSA. Il resto dei gradini rimane lo stesso.

Di seguito è riportato il comando CLI per generare le chiavi ECDSA:

MainASA(config)# cry key generate ecdsa label SSL-Keypair elliptic-curve 256 INFO: The name for the keys will be: SSL-Keypair Keypair generation process begin. Please wait...

Risoluzione dei problemi

Comandi per la risoluzione dei problemi

Questi comandi di debug devono essere raccolti sulla CLI in caso di errore durante l'installazione di un certificato SSL:

debug crypto ca 255

debug messaggi ca crypto 255

debug transazioni ca crittografiche 255

Problemi comuni

Avviso relativo a certificati non attendibili con un certificato SSL di terze parti valido sull'interfaccia esterna dell'appliance ASA con versione 9.4(1) e successive.

Soluzione:

Questo problema si presenta quando si usa una coppia di chiavi RSA con il certificato. Nelle versioni ASA a partire dalla 9.4(1), tutte le cifrature ECDSA e RSA sono abilitate per impostazione predefinita e la cifratura più efficace (generalmente una cifratura ECDSA) viene utilizzata per la negoziazione. In questo caso, l'ASA presenta un certificato autofirmato anziché il certificato basato su RSA attualmente configurato. È disponibile una funzionalità migliorata per modificare il comportamento quando un certificato basato su RSA viene installato su un'interfaccia e registrato dall'ID bug Cisco CSCuu02848

Azione consigliata: disabilitare i cifrari ECDSA con questi comandi CLI:

ssl cipher tlsv1.2 custom "AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:

DES-CBC3-SHA:DES-CBC-SHA:RC4-SHA:RC4-MD5"

In alternativa, con ASDM, spostarsiConfiguration > Remote Access VPN > Advanced,su eSSL Settings.scegliereNella sezione Encryption, selezionare tlsv1.2 Cipher version e modificarla con la stringa personalizzata AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:DES-CBC3-SHA:DES-CBC-SHA:RC4-SHA:RC4-MD5

Appendice

Appendice A: ECDSA o RSA

L'algoritmo ECDSA fa parte della crittografia a curva ellittica (ECC) e utilizza un'equazione di una curva ellittica per generare una chiave pubblica, mentre l'algoritmo RSA utilizza il prodotto di due numeri primi più un numero più piccolo per generare la chiave pubblica. Ciò significa che con ECDSA è possibile ottenere lo stesso livello di sicurezza di RSA, ma con chiavi più piccole. In questo modo si riducono i tempi di calcolo e si aumentano i tempi di connessione per i siti che utilizzano i certificati ECDSA.

Il documento sulla crittografia di nuova generazione e l'ASA fornisce informazioni più dettagliate.

Appendice B: utilizzare OpenSSL per generare un certificato PKCS12 da un certificato di identità, un certificato CA e una chiave privata

- Verificare che OpenSSL sia installato sul sistema su cui viene eseguito questo processo. Per gli utenti Mac OSX e GNU/Linux, questa opzione è installata per impostazione predefinita.

- Passare a una directory valida.

In Windows: per impostazione predefinita, le utilità vengono installate in C:\Openssl\bin. Aprire un prompt dei comandi in questa posizione.

Su Mac OSX/Linux: aprire la finestra del terminale nella directory necessaria per creare il certificato PKCS12.

- Nella directory indicata nel passaggio precedente salvare i file della chiave privata (privateKey.key), del certificato di identità (certificate.crt) e della catena di certificati della CA radice (CACert.crt).

Combinare la chiave privata, il certificato di identità e la catena di certificati della CA radice in un file PKCS12. Immettere una passphrase per proteggere il certificato PKCS12.

strong> openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

- Convertire il certificato PKCS12 generato in un certificato con codifica Base64:

openssl base64 -in certificate.pfx -out certificate.p12

Importare quindi il certificato generato nell'ultimo passaggio per l'utilizzo con SSL.

Appendice C: Considerazioni sulla sicurezza dei certificati CA attendibili

Rischi e suggerimenti per l'autenticazione dei certificati

Comportamento predefinito di Convalida-utilizzo del punto di trust

Quando è installato un certificato CA attendibile, con crypto ca trustpoint authenticate,esso può essere utilizzato per autenticare diversi tipi di connessioni VPN utilizzando l'autenticazione del certificato. È controllato da un comando validation-usage trustpoint. I tipi di utilizzo della convalida sono:

ipsec-client: convalida le connessioni client IPSec.ssl-client: convalida le connessioni client SSL.ssl-server: convalida i certificati server SSL.

Per impostazione predefinita, il comando consente la convalida per ipsec-client e ssl-client.

Rischi di configurazione predefiniti

- Qualsiasi certificato CA installato come attendibile può essere utilizzato per impostazione predefinita per autenticare i certificati di identità client in ingresso per qualsiasi gruppo di tunnel che utilizza l'autenticazione dei certificati.

- Questa impostazione predefinita può rappresentare un rischio per la sicurezza se non se ne è a conoscenza.

Azione consigliata

Disabilitare l'utilizzo della convalida per i trust point non desiderati. Se un certificato CA non è destinato all'autenticazione di utenti o peer VPN, disabilitare la convalida dell'utilizzo per tale trust point.

Configurazione di esempio:

trustpoint public-root-ca no validation-usage

Rischi e raccomandazioni per l'autorizzazione

Per impostazione predefinita, è possibile utilizzare un certificato CA attendibile per autenticare un peer VPN o un utente che si connette a un gruppo di tunnel. È necessario progettare un'autorizzazione adeguata.

Azione consigliata

Utilizzare le mappe dei certificati e le mappe dei gruppi di tunnel per garantire che per gruppi di tunnel specifici vengano utilizzati solo i certificati autorizzati. Impostare una regola della mappa del gruppo di tunnel predefinito che punti a un gruppo di tunnel senza accesso per limitare l'accesso non autorizzato.

Esempio di configurazione

L'autenticazione del certificato è consentita solo per:

- Computer con certificato rilasciato da cn=example.com e con OU=machine in oggetto certificato.

- Utenti con certificato rilasciato da cn=example.com e con OU=users in soggetto certificato.

Gli utenti con altri certificati vengono assegnati a no_access tunnel-group per impostazione predefinita, a causa del tunnel-group-map default-group no_access comando. Le regole di mapping dei certificati hanno la priorità sull'URL del gruppo grazie al tunnel-group-map enable rules comando. La conoscenza dell'URL del gruppo non consente di ignorare le regole di mapping dei certificati.

tunnel-group mgmt-tunnel type remote-access tunnel-group mgmt-tunnel general-attributes address-pool vpn_pool default-group-policy mgmt-tunnel tunnel-group mgmt-tunnel webvpn-attributes authentication certificate group-url https://ftd.example.com/mgmt enable ! tunnel-group users_access type remote-access tunnel-group usets_access general-attributes default-group-policy user_access_gp address-pool vpn_pool tunnel-group users_access webvpn-attributes authentication certificate group-url https://ftd.example.com/users enable ! tunnel-group no_access type remote-access tunnel-group no_access general-attributes default-group-policy no_access_gp address-pool vpn_pool tunnel-group no_access webvpn-attributes authentication certificate ! group-policy no_access_gp internal group-policy no_access_gp attributes banner value NO ACCESS GROUP POLICY (...) vpn-simultaneous-logins 0 ! crypto ca certificate map mgmt_tunnel 10 issuer-name attr cn eq example.com subject-name attr ou eq machines crypto ca certificate map users 10 issuer-name attr cn eq example.com subject-name attr ou eq users ! webvpn (...) certificate-group-map mgmt_tunnel 10 mgmt-tunnel certificate-group-map no-access 10 users_access ! tunnel-group-map enable rules tunnel-group-map default-group no_access

Ulteriori risorse

Per istruzioni di configurazione più dettagliate, fare riferimento alla seguente documentazione di Cisco:

- Configurazione per l'utilizzo della convalida - Guida di riferimento ai comandi di Cisco Secure Firewall serie ASA, comandi T - Z

- Configurazione della mappa dei certificati - Guida di riferimento ai comandi di Cisco Secure Firewall serie ASA, comandi T - Z

- Configurazione mappa tunnel-gruppo - Guida di riferimento ai comandi di Cisco Secure Firewall serie ASA, Comandi T - Z

- Configurazione tunnel-Group-Map - Guida di riferimento ai comandi di Cisco Secure Firewall serie ASA, Comandi T - Z

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

5.0 |

17-Oct-2024

|

SEO, Alt Text, Machine Translation, Style Requirements e Formatting aggiornati. |

4.0 |

20-Aug-2024

|

Sono stati aggiornati i collegamenti SEO ed è stato rimosso il grassetto non necessario. |

3.0 |

03-Aug-2023

|

Errori CCW indirizzati

-Testo alternativo aggiunto alle immagini |

1.0 |

18-Feb-2016

|

Versione iniziale |

Contributo dei tecnici Cisco

- Divyansh SinghResponsabile dei prodotti di progettazione

- Rah GovinTecnico di consulenza

- RudvTecnico di consulenza

Feedback

Feedback