Introduzione

In questo documento viene descritto il metodo di propagazione dei tag in linea SGT (Security Group Tag) in SD-WAN (Software-Defined Wide-Area Network).

Prerequisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Software Cisco Catalyst Defined Wide Area Network (SD-WAN)

- Fabric ad accesso definito dal software (SD-Access)

- Cisco Identify Service Engine (ISE)

Componenti usati

Le informazioni fornite in questo documento si basano su:

- Cisco IOS® XE Catalyst SD-WAN Edge versione 17.9.5a

- Cisco Catalyst SD-WAN Manager versione 20.12.4.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Integrazione Cisco TrustSec

La propagazione SGT con l'integrazione Cisco TrustSec è supportata da Cisco IOS® XE Catalyst SD-WAN release 17.3.1a. Questa funzionalità consente a Cisco IOS® XE Catalyst SD-WAN Edge Device di propagare i tag in linea Security Group Tag (SGT) generati dagli switch Cisco TrustSec nelle filiali ad altri dispositivi periferici della rete Cisco Catalyst SD-WAN. Mentre gli switch abilitati a Cisco TrustSec eseguono la classificazione e l'imposizione sulle filiali, i dispositivi Cisco IOS® XE Catalyst SD-WAN trasportano i tag in linea sui dispositivi periferici.

Concetti base di Cisco Trustsec:

- Binding SGT: Associazione tra IP e SGT, tutti i binding sono configurati più comunemente e appresi direttamente da Cisco ISE.

- Propagazione SGT: I metodi di propagazione vengono utilizzati per propagare questi SGT tra gli hop di rete

- Criteri SGTACL: Set di regole che specificano i privilegi di un'origine traffico all'interno di una rete attendibile.

- Applicazione SGT: Dove le politiche vengono applicate in base alla politica SGT.

Metodi di propagazione SGT

I metodi di propagazione SGT sono i seguenti:

- Tagging in linea propagazione SGT.

- Protocollo SXP (SGT Propagation Security Group Tag Exchange Protocol)

Propagazione SGT con tag in linea

Con Inline Tagging, viene utilizzato un frame Ethernet speciale per propagare questi SGT tra gli hop di rete. Per la propagazione dei tag in linea, le filiali devono essere dotate di switch abilitati a Cisco TrustSec in grado di gestire i tag in linea SGT (dispositivi Cisco TrustSec).

Esempio:

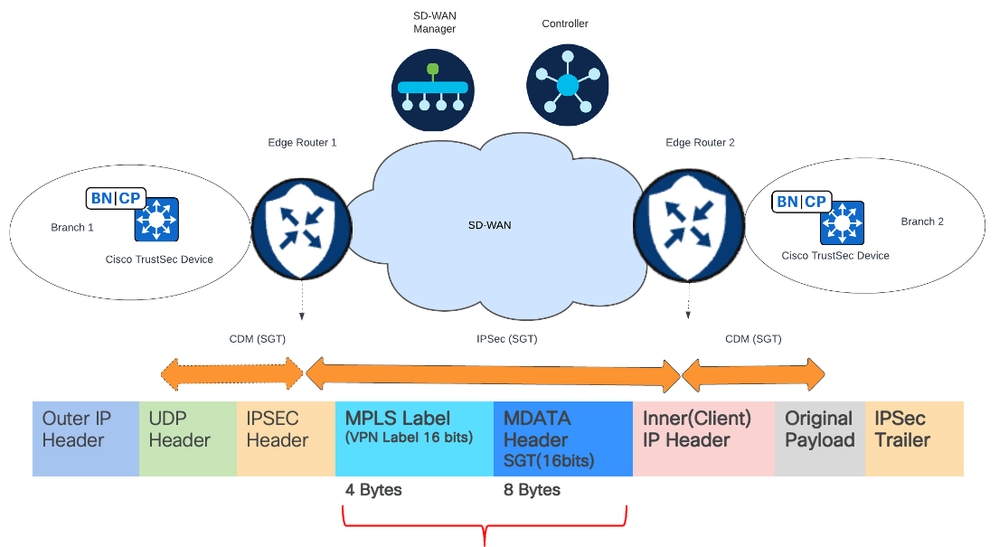

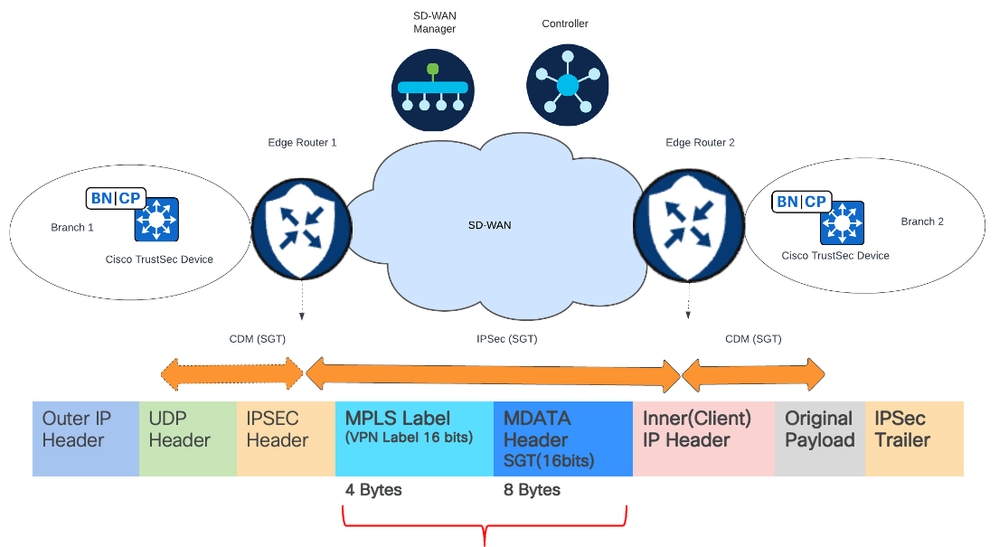

- La filiale 1 e la filiale 2 sono dotate di switch Cisco TrustSec abilitati e queste filiali sono connesse ai dispositivi Cisco IOS XE Catalyst SD-WAN.

- Lo switch Cisco TrustSec nei rami fornisce le prestazioni Binding, Propagazione e Applicazione.

- Lo switch Cisco TrustSec della filiale 1 esegue il tagging in linea SGT nel frame Ethernet CMD verso il router 1.

- Il router perimetrale 1 decapsula quindi il frame CMD, estrae il SGT e lo propaga sui tunnel Cisco Catalyst SD-WAN IPSec o GRE.

- Il router perimetrale 2 su Cisco Catalyst SD-WAN estrae il SGT da Cisco Catalyst SD-WAN, genera il frame CMD Ethernet e copia il frame SGT ricevuto.

- Lo switch Cisco TrustSec sulla diramazione 2 ispeziona il SGT e lo cerca in relazione al SGT di destinazione per determinare se il traffico deve essere autorizzato o rifiutato (prestazioni).

Campo SGT all'interno del pacchetto che attraversa il pacchetto Cisco Catalyst SD-WAN a cui vengono aggiunti altri otto byte di dati.

Campo SGT all'interno del pacchetto che attraversa il pacchetto Cisco Catalyst SD-WAN a cui vengono aggiunti altri otto byte di dati.

Abilitazione della propagazione dei tag in linea SGT nei tunnel IPSEC SD-WAN

Diagramma di rete per la propagazione dei tag in linea SGT nei tunnel IPSEC SD-WAN

Diagramma di rete per la propagazione dei tag in linea SGT nei tunnel IPSEC SD-WAN

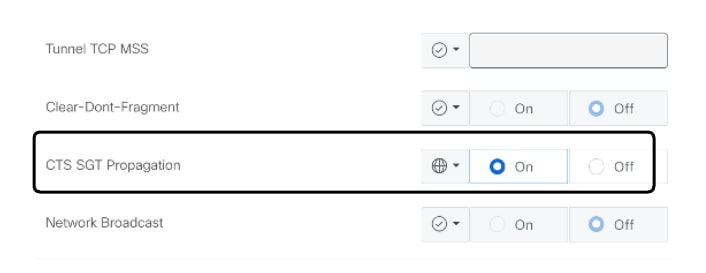

Passaggio 1. Abilitare la propagazione dei tag in linea SGT sull'interfaccia del tunnel di trasporto (WAN)

- Per abilitare la propagazione dei tag in linea SGT attraverso i tunnel IPSec SD-WAN, la propagazione deve essere abilitata solo nel tunnel SD-WAN.

- Accedere all'interfaccia utente di Cisco Catalyst SD-WAN Manager.

- Selezionare Configurazione > Modelli > Modello funzionalità > Cisco VPN Interface Ethernet (VPN0) > Fare clic su Tunnel.

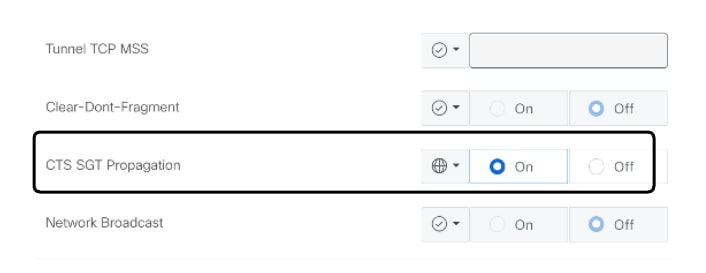

Sezione Tunnel

Sezione Tunnel

- Identifica propagazione CTS SGT > Seleziona ON

Configurazione tunnel

Configurazione tunnel

Equivalente dei comandi CLI:

interface Tunnel0

ip unnumbered GigabitEthernet0/0/0

no ip redirects

ipv6 unnumbered GigabitEthernet0/0/0

no ipv6 redirects

cts manual

tunnel source GigabitEthernet0/0/0

tunnel mode sdwan

Nota: A partire dalla versione 20.6/17.6.1, la propagazione SGT (Inline Tagging) è disabilitata per impostazione predefinita sui tunnel SD-WAN.

Nota: Quando CTS SGT Propagation è abilitato, momentaneamente l'interfaccia flap.

Nota: Quando la propagazione CTS SGT è abilitata, nell'interfaccia WAN fisica potrebbe causare problemi di connettività come la perdita di pacchetti se l'hop successivo non è in grado di decapsulare il frame CMD che include il SGT.

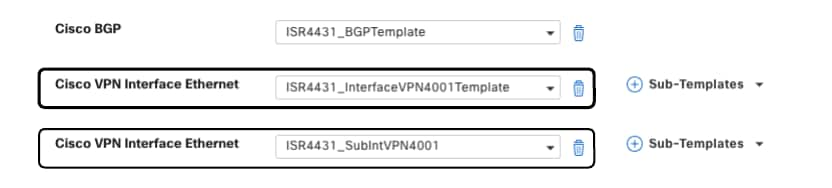

Passaggio 2. Abilitazione della propagazione dei tag in linea SGT sull'interfaccia dei servizi (LAN)

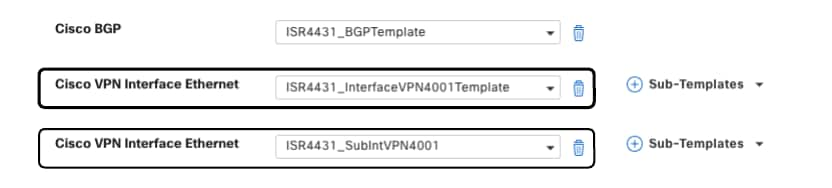

- Selezionare Configurazione > Modelli > Modello dispositivo > Service VPN

- Identificare i modelli di funzionalità delle interfacce LAN per l'interfaccia fisica e le sottointerfacce > Cisco VPN Interface Ethernet (Service VPN)

Cisco VPN Interface Feature Template (LAN)

Cisco VPN Interface Feature Template (LAN)

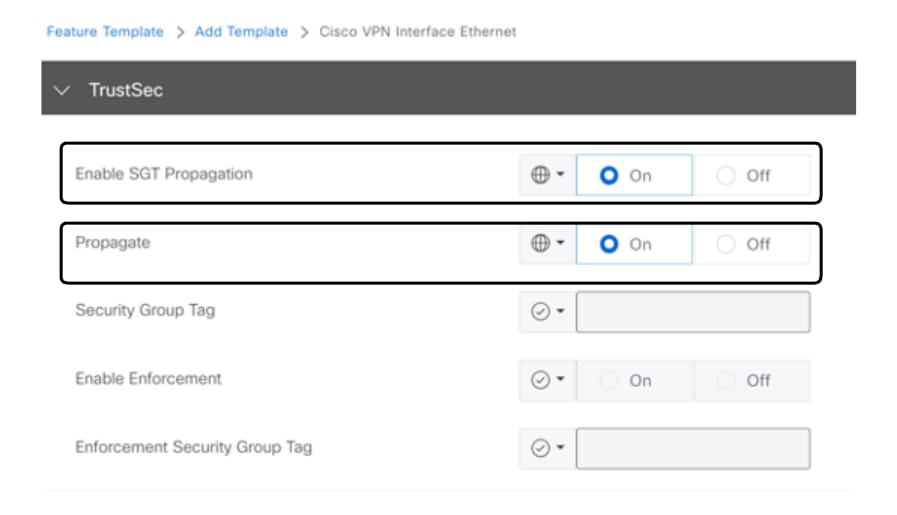

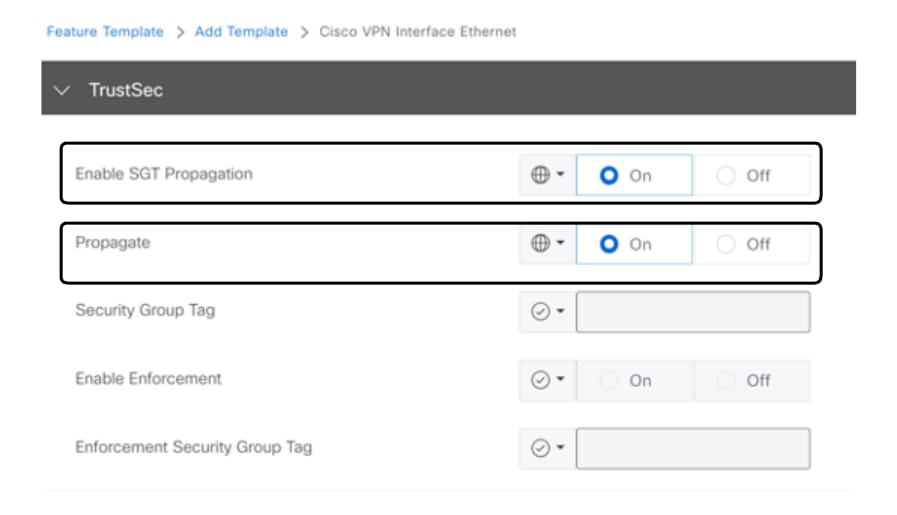

- Per passare al modello della funzionalità Cisco VPN Interface Ethernet (Service VPN), fare clic su TrustSec

Sezione TrustSec

Sezione TrustSec

- Identifica Abilita propagazione SGT > Seleziona ON

- Identifica propagazione > Seleziona ON

Configurazione TrustSec

Configurazione TrustSec

Equivalente dei comandi CLI:

interface GigabitEthernet0/0/3 <<< Physical Interface

vrf forwarding 4001

no ip address

no ip redirects

ip mtu 1500

load-interval 30

negotiation auto

cts manual

arp timeout 1200

interface GigabitEthernet0/0/3.3 <<< Sub-Interface

encapsulation dot1Q 3

vrf forwarding 4001

ip address 192.168.253.2 255.255.255.252

no ip redirects

ip mtu 1500

cts manual

policy static sgt 999 trusted

arp timeout 1200

Nota: Su un dispositivo Cisco IOS® XE Catalyst SD-WAN, Cisco TrustSec deve essere abilitato sull'interfaccia fisica e su tutte le sottointerfacce.

Nota: Questa esercitazione è incentrata solo sulla propagazione SGT, le associazioni SGT e l'applicazione SGT vengono eseguite nella rete fabric SD-Access.

Verifica

Eseguire il comandoshow cts interface

per visualizzare le informazioni Cisco TrustSec per le interfacce.

Interfaccia tunnel SD-WAN.

#show cts interface Tunnel0

Global Dot1x feature is Disabled

Interface Tunnel0:

CTS is enabled, mode: MANUAL

IFC state: OPEN

Interface Active for 1d22h

Authentication Status: NOT APPLICABLE

Peer identity: "unknown"

Peer's advertised capabilities: ""

Authorization Status: NOT APPLICABLE

SAP Status: NOT APPLICABLE

Propagate SGT: Enabled

Interfaccia LAN di servizio SD-WAN.

#show cts interface GigabitEthernet0/0/3.3

Global Dot1x feature is Disabled

Interface GigabitEthernet0/0/3.3:

CTS is enabled, mode: MANUAL

IFC state: OPEN

Interface Active for 6d14h

Authentication Status: NOT APPLICABLE

Peer identity: "unknown"

Peer's advertised capabilities: ""

Authorization Status: SUCCEEDED

Peer SGT: 999

Peer SGT assignment: Trusted

SAP Status: NOT APPLICABLE

Propagate SGT: Enabled

Configurazione di una sottointerfaccia LAN di FIA Trace in Service

Per identificare l'SGT per i pacchetti, può eseguire la convalida tramite la traccia FIA.

Configurare la condizione FIA Trace sull'interfaccia LAN (Gigabit Ethernet0/0/3) in cui è abilitata la propagazione dei tag in linea SGT.

clear platform condition all

debug platform packet-trace packet 2048 fia-trace data-size 2048

debug platform condition interface GigabitEthernet0/0/3.3 both

Eseguire il comando debug platform condition start per avviare la traccia FIA.

Eseguire il comando debug platform condition stop per arrestare la traccia FIA.

Eseguire il comandoshow platform packet-trace summaryper visualizzare i pacchetti di traccia FIA.

#show platform packet-trace summ

Pkt Input Output State Reason

0 Gi0/0/3.3 internal0/0/rp:0 PUNT 3 (Layer2 control and legacy)

1 Gi0/0/3.3 internal0/0/rp:0 PUNT 55 (For-us control)

2 Gi0/0/3.3 Gi0/0/0 FWD

3 Gi0/0/3.3 Gi0/0/0 FWD

4 Gi0/0/3.3 Gi0/0/0 FWD

5 Gi0/0/3.3 Gi0/0/0 FWD

6 Gi0/0/3.3 Gi0/0/0 FWD

7 Gi0/0/3.3 Gi0/0/0 FWD

Eseguire il comando show platform packet-trace packet

decode

per decodificare un pacchetto.

Nel pacchetto, identificare la funzione: Inoltro SDWAN

#show platform packet-trace packet 2 decode

Packet: 2 CBUG ID: 254

Summary

Input : GigabitEthernet0/0/3.3

Output : GigabitEthernet0/0/0

State : FWD

!... Output is suppressed

Feature: SDWAN Forwarding

SDWAN adj OCE:

Output : GigabitEthernet0/0/0

Hash Value : 0x2c

Encap : ipsec

SLA : 0

SDWAN VPN : 4001

SDWAN Proto : MDATA

Out Label : 1003

Local Color : bronze

Remote Color : gold

FTM Tun ID : 2

!... Output is suppressed

MDATA ver : 0x2

MDATA next proto : IPV4(0x1)

MDATA num : 1

MDATA type : SGT_TYPE(0x1)

MDATA SGT : 5 <<<< Packet incoming with SGT 5 and forwarded by Edge router

Informazioni correlate

Feedback

Feedback