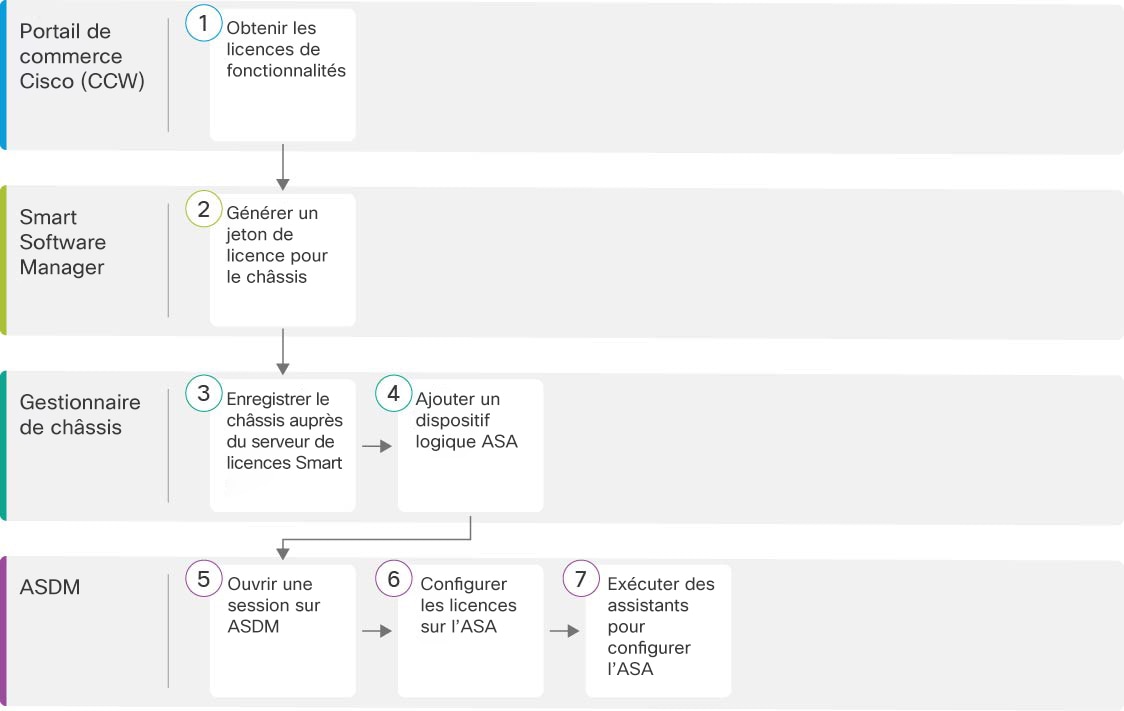

Procédure de bout en bout

Consultez les tâches suivantes pour déployer et configurer l’ASA sur votre châssis.

|

|

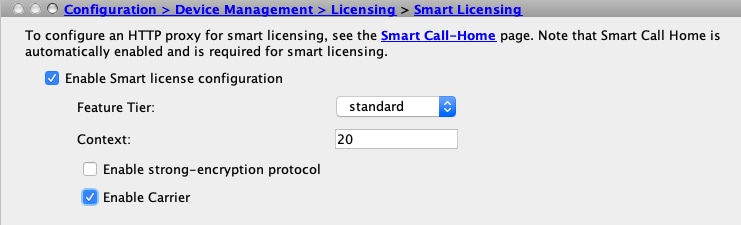

Portail de commerce Cisco (CCW) |

Gestionnaire de châssis : enregistrez le châssis auprès du serveur de licences : Obtenir les licences de fonctionnalités. |

|

|

Smart Software Manager |

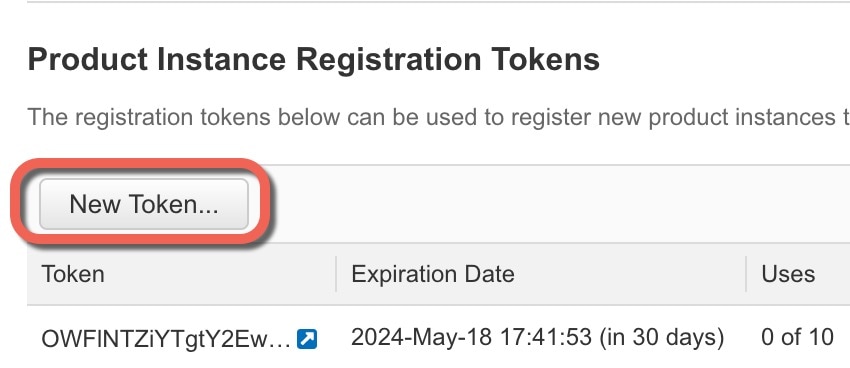

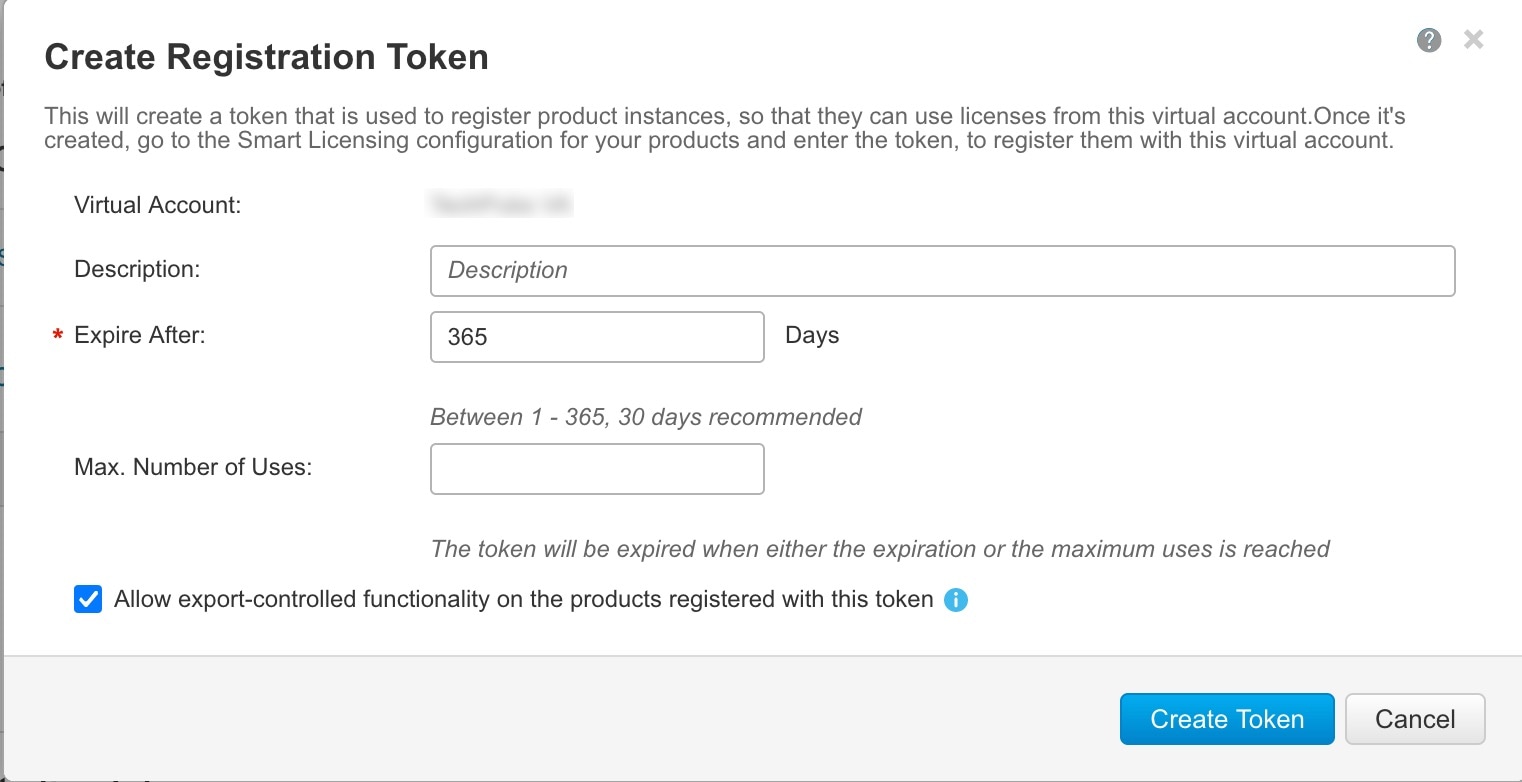

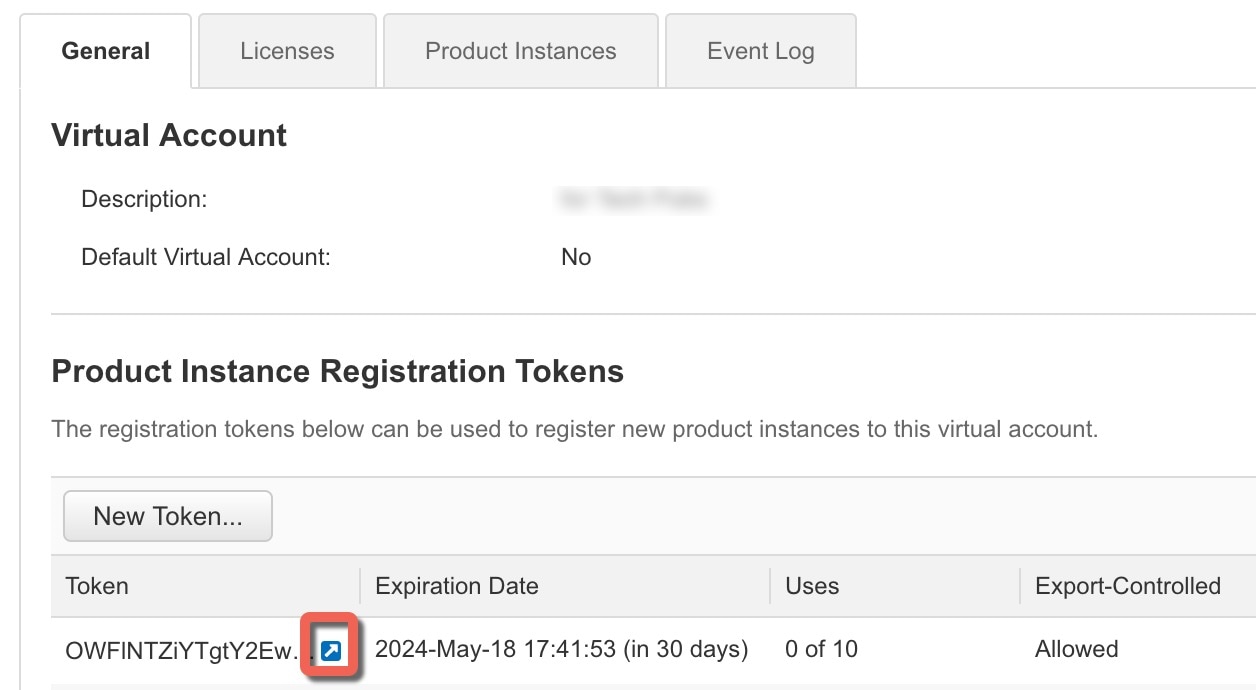

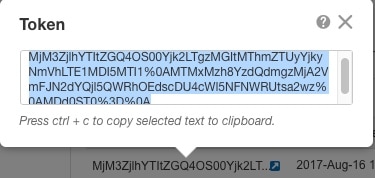

Gestionnaire de châssis : enregistrez le châssis auprès du serveur de licences : Générer un jeton de licence pour le châssis. |

|

|

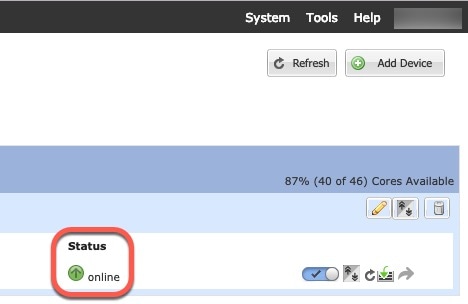

Gestionnaire de châssis |

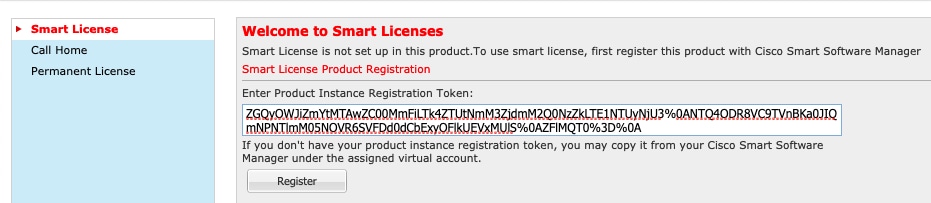

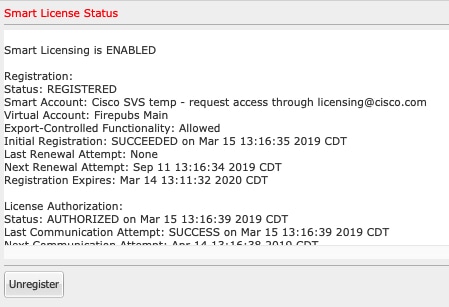

Gestionnaire de châssis : enregistrez le châssis auprès du serveur de licences : enregistrer le châssis auprès du serveur de licences Smart |

|

|

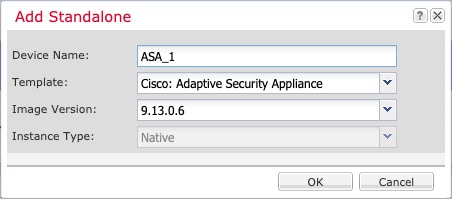

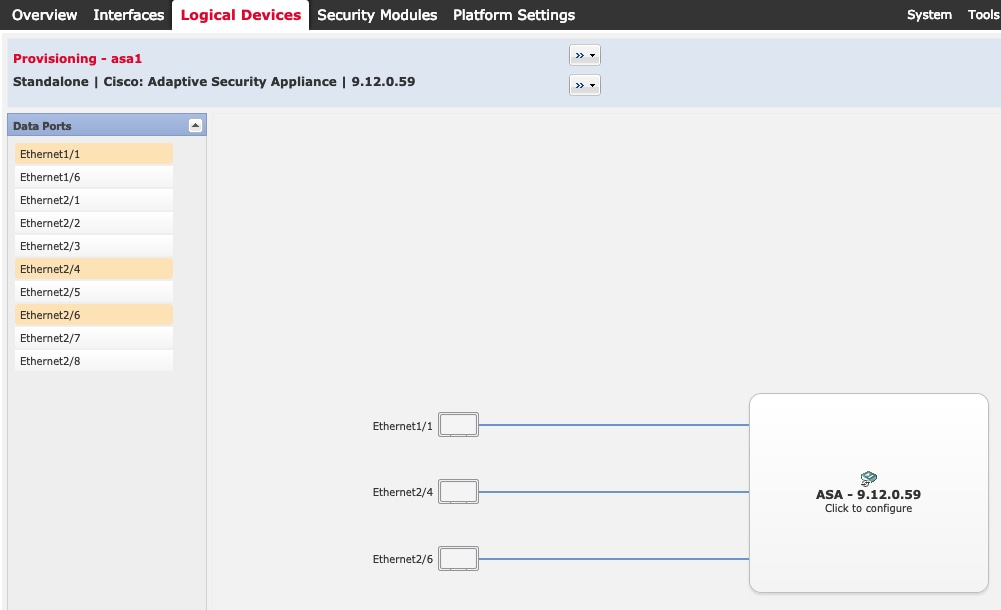

Gestionnaire de châssis |

|

|

|

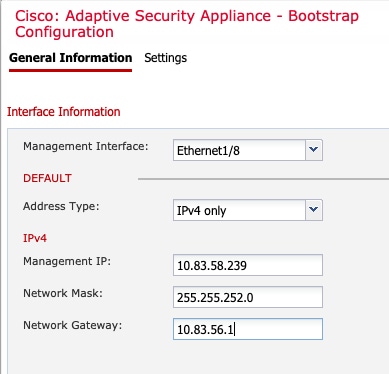

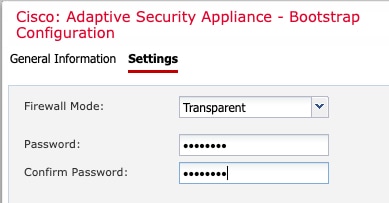

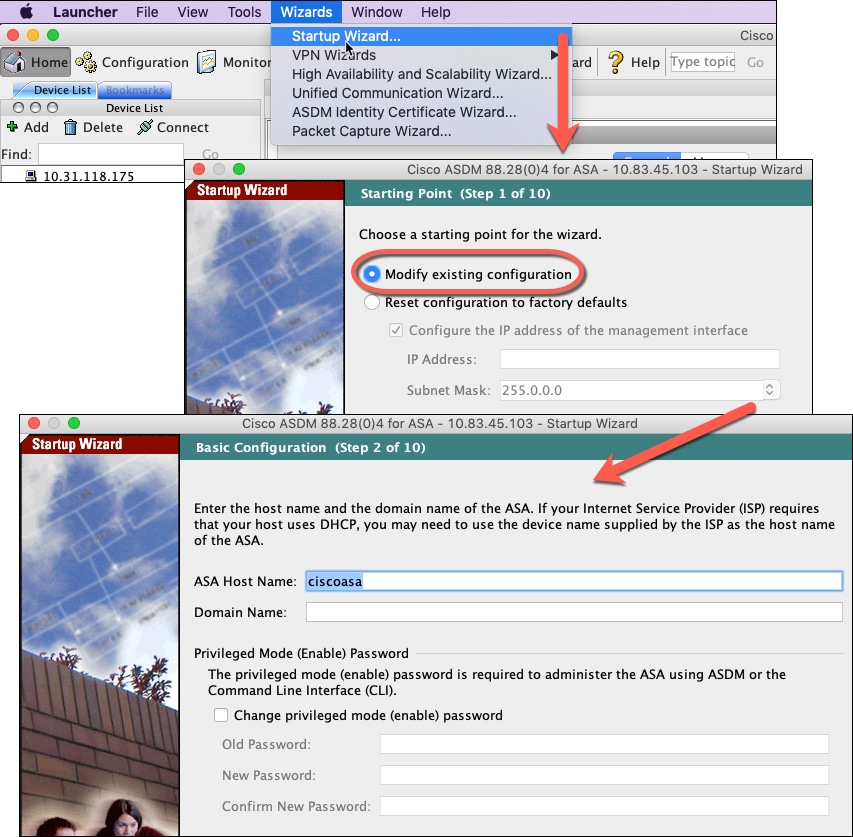

ASDM |

|

|

ASDM |

||

|

ASDM |

Commentaires

Commentaires