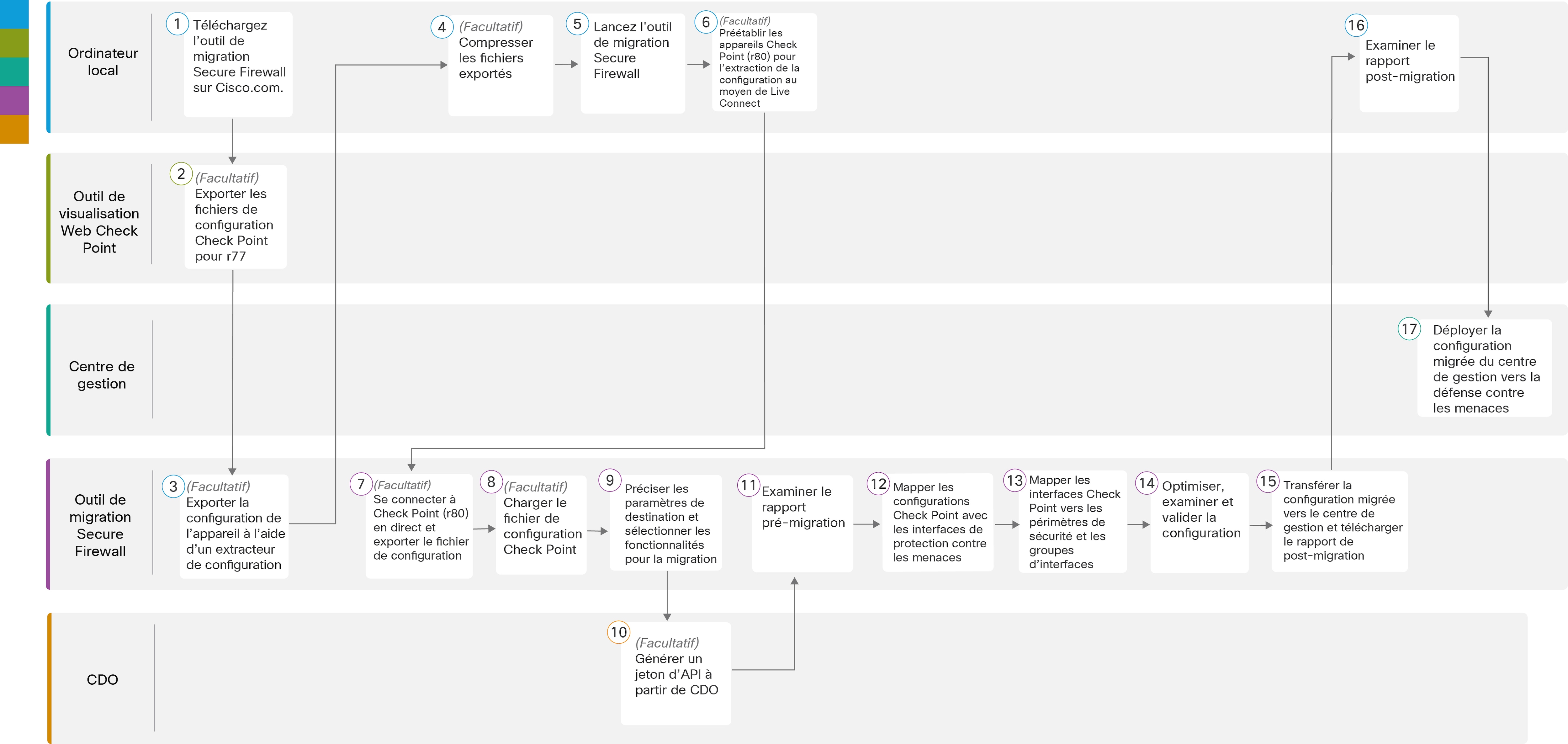

Procédure de bout en bout

L’organigramme suivant illustre le flux de travail pour la migration d’un pare-feu Check Point vers la protection contre les menaces à l’aide de l’outil de migration Cisco Secure Firewall.

|

Espace de travail |

Étapes |

|

|---|---|---|

|

|

Ordinateur local |

Téléchargez l’outil de migration Secure Firewall sur Cisco.com. Pour les étapes détaillées, voir Télécharger l'outil de migration Secure Firewall sur Cisco.com |

|

|

Outil de visualisation Web Check Point |

(Facultatif) Exportez le fichier de configuration Check Point pour la version r77 : Pour exporter les fichiers de configuration Check Point vers la version r77, consultez Exporter les fichiers de configuration Check Point pour r77. Si vous avez l’intention d’exporter des fichiers de configuration pour la version 80 au moyen de la fonction Live Connect de l’outil de migration Cisco Secure Firewall, passez à l’étape 5. |

|

|

Ordinateur local |

Lancez l’outil de migration Cisco Secure Firewall sur votre ordinateur local et sélectionnez Check Point (r75–r77) ou Check Point (r80–r81) dans la liste déroulante Source Firewall Vendor [fournisseur du pare-feu source], selon vos besoins. Consultez la section Launch the Secure Firewall Migration Tool [lancer l’outil de migration Cisco Secure Firewall] pour en savoir plus. |

|

|

Outil de migration Secure Firewall |

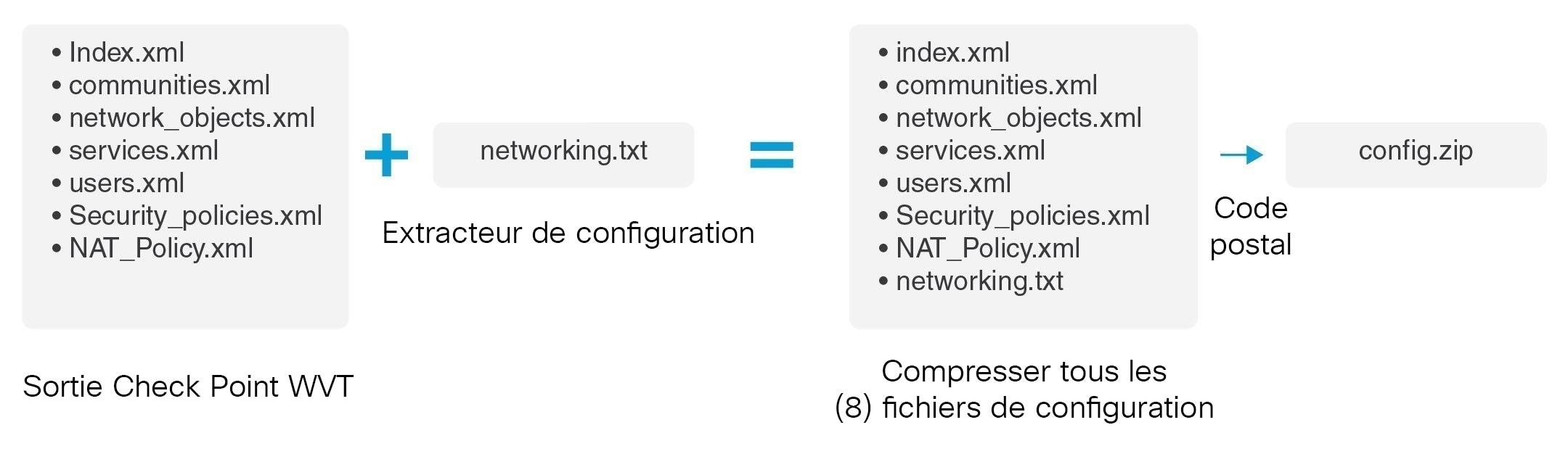

(Facultatif) Exporter la configuration de l’appareil à partir de Check Point (r75 à r77) : Pour exporter la configuration d’un appareil pour r77 au moyen de l’extracteur de configuration et d’une connexion à une passerelle sécurisée, consultez Exporter la configuration d'un appareil à l'aide d'un extracteur de configuration. |

|

|

Ordinateur local |

(Facultatif) Compresser les fichiers exportés : Sélectionnez les fichiers de configuration exportés pour r77 et compressez-les dans un fichier ZIP. Pour la marche à suivre détaillée, consultez la section Zip the exported files [compressez les fichiers exportés]. |

|

|

Ordinateur local |

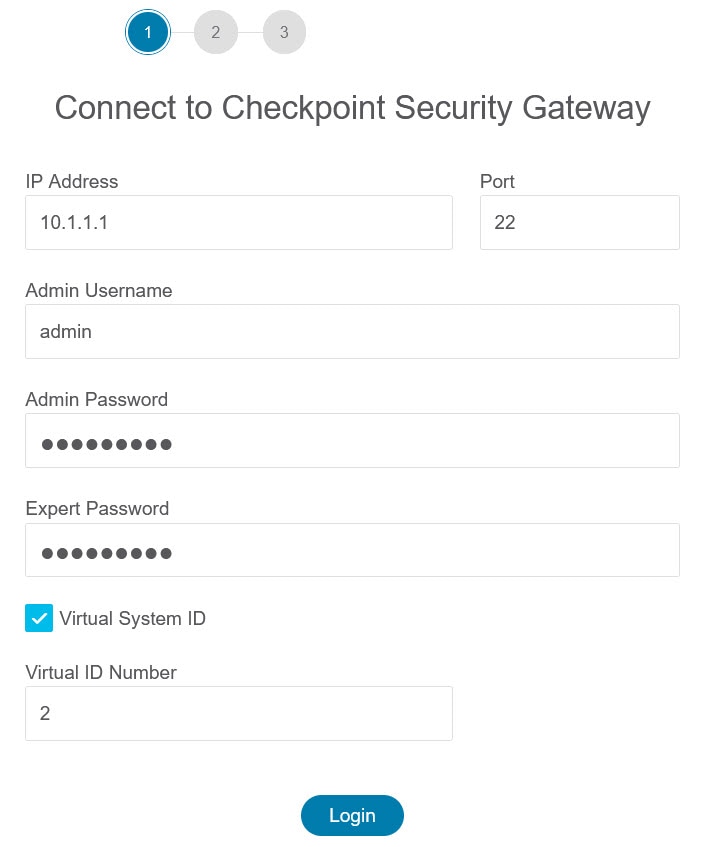

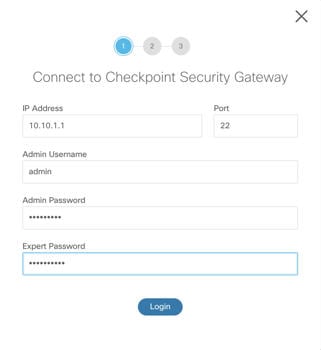

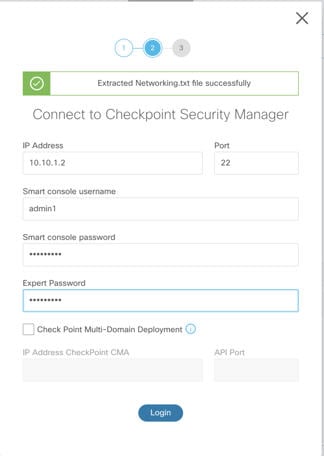

Préparez les appareils Check Point (r80) pour l’extraction de la configuration : Vous devez configurer les données d’identification sur les appareils Check Point (r80) avant d’utiliser Live Connect sur le pare-feu. Pour préparer les données d’identification sur un appareil Check Point (r80), consultez la section Pre-stage the Check Point (r80) devices for configuration Extraction [préparer les appareil Check Point (r80) pour l’extraction de la configuration]. Cette étape n’est requise que si vous prévoyez de migrer les fichiers de configuration des appareils r80. Si vous prévoyez de migrer la configuration des périphériques r77, passez à l’étape 8. |

|

Outil de migration Secure Firewall |

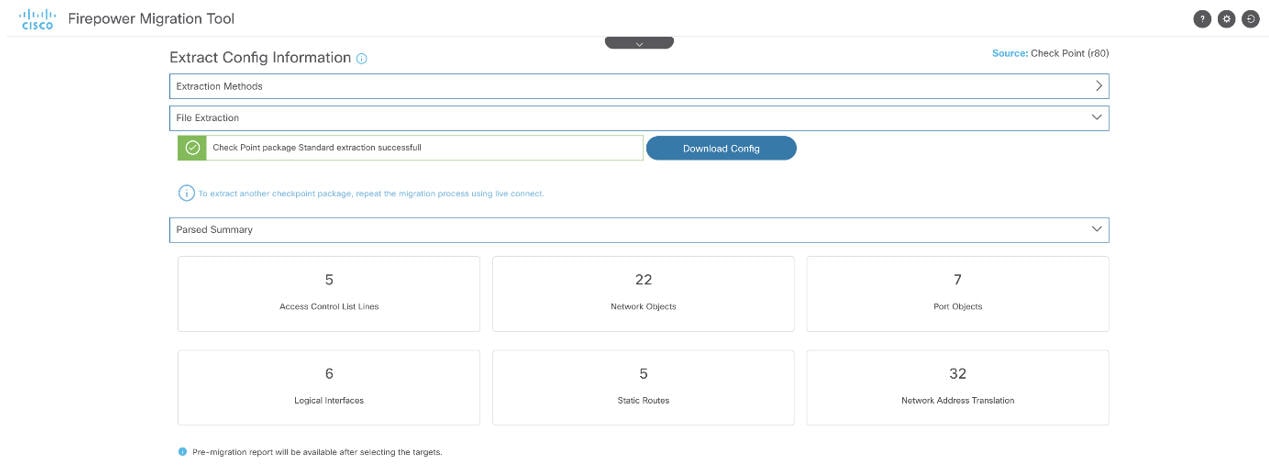

(Facultatif) Connectez-vous à Check Point en direct (r80) et exportez le fichier de configuration : Pour exporter les fichiers de configuration de Check Point pour r80 en utilisant la fonction Live Connect, consultez la procédure pour exporter les fichiers de configuration Check Point pour r80. |

|

|

|

Outil de migration Secure Firewall |

(Facultatif) Chargez le fichier de configuration Check Point : Pour voir la marche à suivre détaillée du chargement d’un fichier de configuration Check Point, consultez la section Upload the Check Point Configuration File [charger le fichier de configuration Check Point]. |

|

|

Outil de migration Secure Firewall |

Durant cette étape, vous pouvez spécifier les paramètres de destination pour la migration. Pour les étapes détaillées, référez-vous à Spécifier les paramètres de destination pour l'outil de migration Secure Firewall . |

|

|

CDO |

(Facultatif) Cette étape est facultative et obligatoire uniquement si vous avez sélectionné le centre de gestion de pare-feu fourni dans le nuage comme centre de gestion de destination. Pour connaître les étapes détaillées, consultez la section Specify Destination Parameters for the Secure Firewall migration tool, step 1 [indiquer les paramètres de destination de l’outil de migration Cisco Secure Firewall, étape 1]. |

|

|

Outil de migration Secure Firewall |

Accédez à l’emplacement d’où vous avez téléchargé le rapport préalable à la migration, puis examinez le rapport. Pour les étapes détaillées, référez-vous à Examiner le rapport pré-migration |

|

|

Outil de migration Secure Firewall |

L’outil de migration Cisco Secure Firewall vous permet de mapper la configuration de Check Point avec les interfaces de la protection contre les menaces. Pour connaître la marche à suivre détaillée, consultez la section Map Check Point Configurations with Secure Firewall Device Manager Threat Defense Interfaces [mapper des configurations Check Point avec les interfaces Threat Defense du gestionnaire de l’appareil Cisco Secure Firewall]. |

|

|

Outil de migration Secure Firewall |

Pour vous assurer que la configuration Check Point est correctement migrée, mappez les interfaces Check Point avec les objets d’interface de la protection contre les menaces, les périmètres de sécurité et les groupes d’interfaces appropriés. Pour connaître les étapes détaillées, consultez Map Check Point Interfaces to Security Zones and Interface Groups [mapper les interfaces Check Point avec les périmètres de sécurité et les groupes d’interfaces]. |

|

|

Outil de migration Secure Firewall |

Optimisez et examinez soigneusement la configuration et vérifiez qu'elle est correcte et qu'elle correspond à la façon dont vous souhaitez configurer le dispositif de défense contre les menaces. Pour les étapes détaillées, référez-vous à Optimiser, examiner et valider la configuration à migrer . |

|

|

Outil de migration Secure Firewall |

Cette étape dans le processus de migration envoie la configuration migrée au centre de gestion et vous permet de télécharger le rapport de post-migration. Pour les étapes détaillées, référez-vous à Transférer la configuration migrée au centre de gestion. |

|

|

Ordinateur local |

Accédez à l’endroit où vous avez téléchargé le rapport de post-migration et examinez le rapport. Pour les étapes détaillées, référez-vous à Examiner le rapport post-migration et terminer la migration. |

|

|

Centre de gestion |

Déployer la configuration migrée du centre de gestion vers la défense contre les menaces. Pour les étapes détaillées, référez-vous à Examiner le rapport post-migration et terminer la migration. |

Commentaires

Commentaires