Configuration des points d'accès maillés pour le pontage de données local en mode Flex et Bridge

Options de téléchargement

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

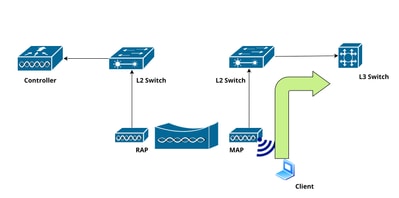

Ce document décrit la configuration des MAP en mode Flex et Bridge pour le pontage de données client local, en contournant le RAP.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Modèle de configuration Catalyst Wireless 9800

- Configuration des LAP

- Contrôle et fourniture de points d'accès sans fil (CAPWAP)

- Configuration des commutateurs Cisco

Composants utilisés

Cet exemple utilise des points d'accès légers (modèles 9124AP), qui peuvent être configurés en tant que point d'accès racine (RAP) ou point d'accès maillé (MAP) pour s'intégrer de manière transparente au contrôleur LAN sans fil (WLC) Catalyst 9800.

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- C9800-L v17.12.5

-

Commutateur Cisco Catalyst 3850

-

Point d'accès Cisco Catalyst 9124AX

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

Cette section décrit la configuration des points d'accès maillés (MAP) fonctionnant en mode Maillage + Pont, ce qui permet de ponter directement les données des clients locaux vers le commutateur de liaison ascendante, en contournant le point d'accès racine (RAP).

Diagramme du réseau

Ajouter un point d'accès à la base de données locale du contrôleur

Étape 1 : Accédez à Configuration > Security > AAA > AAA Advanced.

Étape 2. Sélectionnez Authentification du périphérique et sélectionnez Ajouter.

Étape 3. Entrez l’adresse MAC Ethernet de base du point d’accès pour joindre le WLC. Laissez le champ Nom de la liste d'attributs vide et sélectionnez Appliquer au périphérique.

Liste de méthodes AAA pour l'authentification

Étape 1 : Accédez à Configuration > Security > AAA > AAA Method List > Authentication et sélectionnez Add.

Étape 2 : Define Method List Name. Sélectionnez dot1x dans la liste déroulante Type* et local pour le type de groupe. Sélectionnez Apply to Device pour enregistrer la configuration.

Liste de méthodes AAA pour autorisation

Étape 1 : Accédez à Configuration > Security > AAA > AAA Method List > Authorization et sélectionnez Add.

Étape 2 : Définissez le nom de la liste de méthodes, sélectionnez téléchargements d'informations d'identification dans la liste déroulante Type* et local pour le type de groupe. Cliquez sur Apply to Device.

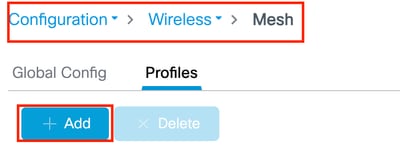

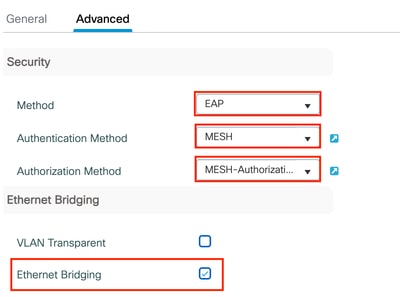

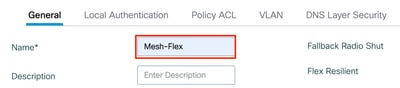

Profil de maillage

Étape 1 : Accédez à Configuration > Wireless > Mesh > Profiles et sélectionnez Add.

Étape 2 : Dans l'onglet Général, définissez un nom et une description (facultatif) pour le profil de maillage.

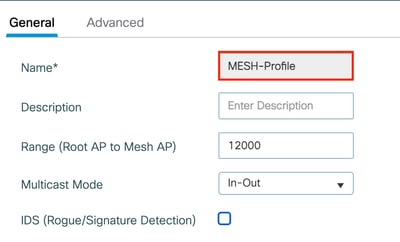

Étape 3 : Dans l'onglet Avancé, définissez le champ Méthode sur EAP, puis sélectionnez les profils d'autorisation et d'authentification précédemment créés dans les menus déroulants. Enfin, activez la case à cocher Ethernet Bridging et sélectionnez Update and apply.

Profil de jointure AP

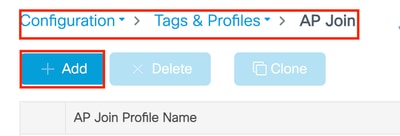

Étape 1 : Accédez à Configuration > Tag & Profiles > AP Join > Profile, cliquez sur Add.

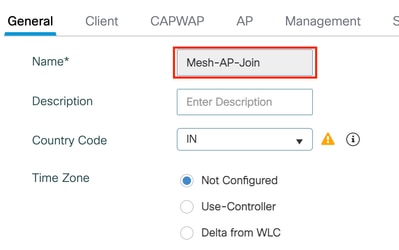

Étape 2 : Définissez le nom et la description du profil (facultatif).

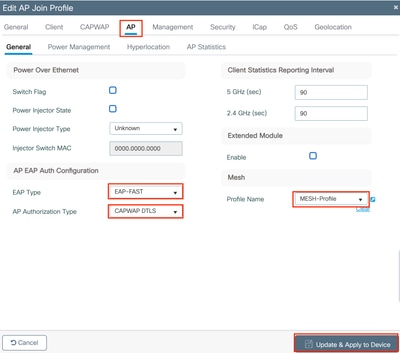

Étape 3 : Accédez à l'onglet AP, sélectionnez le profil de maillage dans la liste déroulante Mesh Profile Name, définissez EAP-FAST pour le type EAP et CAPWAP DTLS pour le type d'autorisation AP, puis cliquez sur Apply to Device.

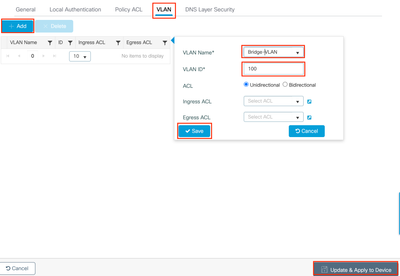

Profil Flex

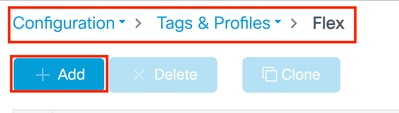

Étape 1 : Configuration > Tags & Profiles > Flex, puis cliquez sur Add.

Étape 2 : Définissez un nom pour le profil Flex.

Étape 3 : Accédez à l'onglet vlan et configurez le nom et l'ID de VLAN pour le pontage local du trafic client sans fil, cliquez sur Save.

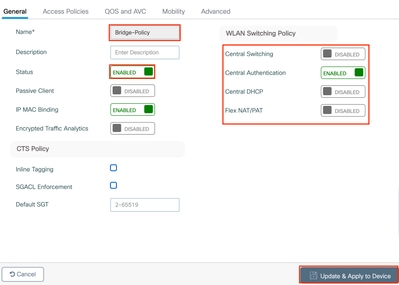

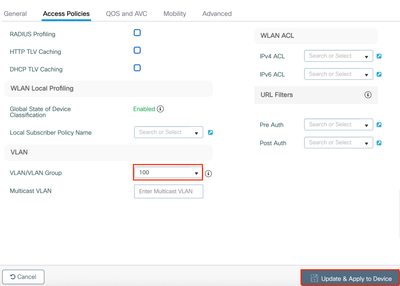

Profil de stratégie

Étape 1 : Accédez à Configuration > Tags & Profiles > Policy et cliquez sur Add.

Étape 2 : Dans l'onglet Général, définissez le nom du profil, définissez l'état sur Activé et Désactivez la commutation centrale.

Remarque : Pour activer le pontage local du trafic client, la commutation centrale doit être désactivée. En fonction de la configuration SSID, d'autres options peuvent être activées ou désactivées selon les besoins.

Étape 3 : Configurez le VLANID spécifié sous l'onglet VLAN du AP Flex Profile, et cliquez sur Update & Apply.

Balise WLAN

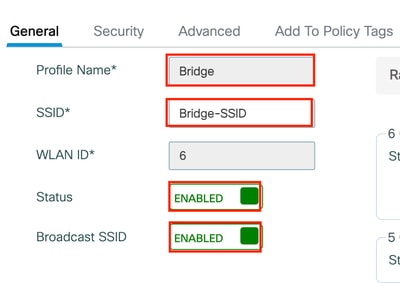

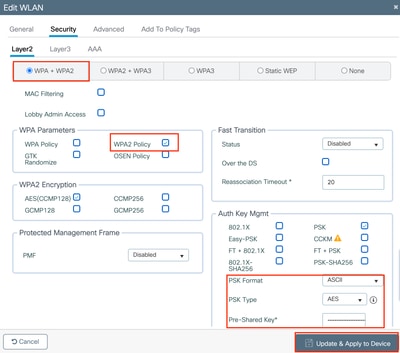

Étape 1 : Accédez à Configuration > Tags & Profiles > WLANs et sélectionnez Add.

Étape 2 : Sous l'onglet General, configurez le nom du profil, le SSID et définissez l'état sur enabled.

Étape 3 : Sélectionnez l'onglet Security, Enable WAP+WPA2 et configurez une clé pré-partagée.

Remarque : La configuration du SSID dépend entièrement de vos besoins. Dans cet exemple, un SSID basé sur PSK est configuré.

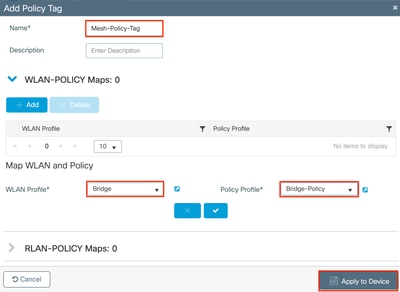

Balise de stratégie

Étape 1 : Accédez à Configuration > Tags & Profiles > Tags > Policy Tab, cliquez sur Add.

Étape 2 : Créez une balise de stratégie en définissant un nom et en associant le WLAN et le profil de stratégie.

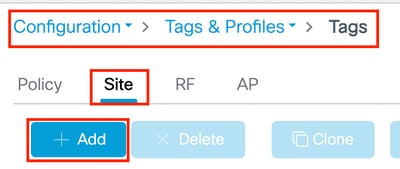

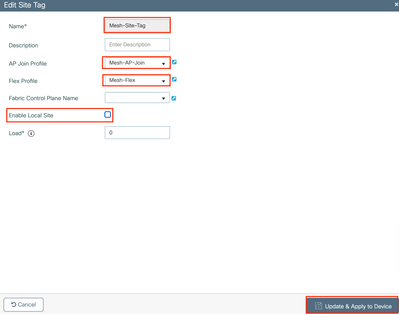

Balise de site

Étape 1 : Accédez à Configuration > Tags & Profiles > Tags > Site et cliquez sur Add.

Étape 2 : Configurez le nom de balise, désactivez l'option Enable Local Site et associez le profil de jonction d'AP et le profil flexible.

Configuration des points d'accès

Cette étude de cas suppose que le point d'accès (AP) est d'abord joint au contrôleur LAN sans fil (WLC) en mode local, puis est passé en mode Flex+Bridge.

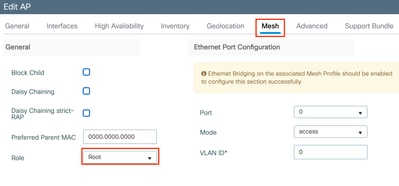

Étape 1 : Accédez à Configuration > Wireless > Access Points et sélectionnez le point d'accès.

Étape 2 : Attribuez la balise de site et la balise de stratégie aux points d'accès (AP).

Remarque : Le point d'accès (AP) redémarre, établit la connexion avec le contrôleur en mode Flex+Bridge et l'onglet Maillage est disponible.

Étape 3 : Sous l'onglet Maillage, sélectionnez le rôle à racine

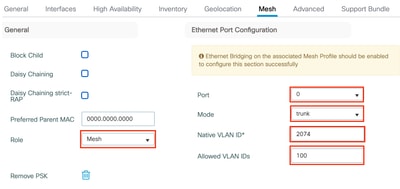

Étape 4 : Répétez les étapes 1 et 2 pour le point d'accès désigné pour fonctionner comme point d'accès maillé afin de le mettre en ligne en mode Flex+Bridge. Accédez à l'onglet Maillage et configurez le rôle en tant que Maillage.

Étape 5 : Le point d'accès maillé est connecté au commutateur sur le port 0, configuré en mode Trunk, avec le VLAN AP défini comme VLAN natif. Assurez-vous que les VLAN autorisés incluent le VLAN client spécifié dans le profil Flex.

Étape 6 : Cliquez sur Update and Apply.

Configuration du port de commutateur

interface GigabitEthernet1/0/4

switchport trunk allowed vlan 100

switchport mode trunk

end

Vérifier

Association d'AP maillé à l'AP racine :

#show wireless mesh ap summary

AP Name AP Model BVI MAC BGN AP Role

------- -------------------- ------- --- -------

AP34B8.8314.A204 C9124AXI-ROW 34b8.8314.a204 Default Root AP

APC828.E536.D47C C9124AXI-ROW c828.e536.d47c Default Mesh AP

Number of Flex+Bridge APs : 2

Number of Flex+Bridge RAPs : 1

Number of Flex+Bridge MAPs : 1

#show wireless mesh ap tree

========================================================================

AP Name [Hop Ctr,Link SNR,BG Name,Channel,Pref Parent,Chan Util,Clients]

========================================================================

[Sector 1]

-----------

AP34B8.8314.A204 [0, 0, Default, (36,40), 0000.0000.0000, 5%, 0]

|-APC828.E536.D47C [1, 68, Default, (36,40), 0000.0000.0000, 6%, 0]

Number of Bridge APs : 2

Number of RAPs : 1

Number of MAPs : 1

Association de client sur le point d'accès maillé :

#show flexconnect client

Flexconnect Clients:

mac radio vap aid state encr aaa-vlan aaa-acl aaa-ipv6-acl assoc auth switching key-method roam key-progmed handshake-sent wgb SGT

52:95:C7:EE:B7:E5 0 0 1 FWD AES_CCM128 none none none Local Central Local Other regular No Yes No 0

#show controllers dot11Radio 0 client

mac radio vap aid state encr Maxrate Assoc Cap is_wgb_wired wgb_mac_addr

52:95:C7:EE:B7:E5 0 0 1 FWD AES_CCM128 MCS92SS HE HE false 00:00:00:00:00:00

#show flexconnect client aaa-override

Flexconnect Clients:

mac vlan qos acl ipv6-acl vlan-name avgdtds avgrtdtds bstdtds bstrtdtds avgdtus avgrtdtus bstdtus bstrtdtus

52:95:C7:EE:B7:E5 none none none none Bridge-VLAN 0 0 0 0 0 0 0 0

Le trafic du point d'accès maillé (MAP) est directement ponté vers le commutateur de liaison ascendante, en contournant le point d'accès racine (RAP) :

DHCP:

May 30 04:25:21 APC828.E536.D47C kernel: [*05/30/2025 04:25:21.2883] [ 62081:607119] [APC828.E536.D47C] [52:95:c7:ee:b7:e5][U:C] DHCP_REQUEST : TransId 0x3bcb0a7b

May 30 04:25:21 APC828.E536.D47C kernel: [*05/30/2025 04:25:21.2884] chatter: dhcp_req_local_sw_nonat: 1748579121.288205428: 0.0.0.0.68 > 255.255.255.255.67: udp 308

May 30 04:25:21 APC828.E536.D47C kernel: [*05/30/2025 04:25:21.2885] [ 62081:607245] [APC828.E536.D47C] [52:95:c7:ee:b7:e5][U:C] DHCP_REQUEST : TransId 0x3bcb0a7b

May 30 04:25:21 APC828.E536.D47C kernel: [*05/30/2025 04:25:21.2885] chatter: dhcp_reply_nonat: 1748579121.288205428: 0.0.0.0.68 > 255.255.255.255.67: udp 308

May 30 04:25:21 APC828.E536.D47C kernel: [*05/30/2025 04:25:21.2943] [ 62081:613080] [APC828.E536.D47C] [52:95:c7:ee:b7:e5][D:C] DHCP_ACK : TransId 0x3bcb0a7b

May 30 04:25:21 APC828.E536.D47C kernel: [*05/30/2025 04:25:21.2943] [ 62081:613123] [APC828.E536.D47C] [52:95:c7:ee:b7:e5][D:W] DHCP_ACK : TransId 0x3bcb0a7b

ARP:

May 30 04:31:44 APC828.E536.D47C kernel: [*05/30/2025 04:31:44.0572] [ 62464:537183] [APC828.E536.D47C] [52:95:c7:ee:b7:e5][U:W] ARP_QUERY : Sender 100.0.0.2 TargIp 100.0.0.1

May 30 04:31:44 APC828.E536.D47C kernel: [*05/30/2025 04:31:44.0572] [ 62464:537219] [APC828.E536.D47C] [52:95:c7:ee:b7:e5][U:C] ARP_QUERY : Sender 100.0.0.2 TargIp 100.0.0.1

May 30 04:31:44 APC828.E536.D47C kernel: [*05/30/2025 04:31:44.0573] chatter: ethertype_cl1: 1748579504.057210494: arp who-has 100.0.0.1 tell 100.0.0.2

May 30 04:31:44 APC828.E536.D47C kernel: [*05/30/2025 04:31:44.0628] [ 62464:542842] [APC828.E536.D47C] [52:95:c7:ee:b7:e5][D:C] ARP_REPLY : Sender 100.0.0.1 HwAddr c4:44:a0:a2:61:d1

May 30 04:31:44 APC828.E536.D47C kernel: [*05/30/2025 04:31:44.0629] chatter: fromdevs_arp_resp: arp reply 100.0.0.1 is-at C4:44:A0:A2:61:D1

May 30 04:31:44 APC828.E536.D47C kernel: [*05/30/2025 04:31:44.0629] [ 62464:542971] [APC828.E536.D47C] [52:95:c7:ee:b7:e5][D:C] ARP_REPLY : Sender 100.0.0.1 HwAddr c4:44:a0:a2:61:d1

May 30 04:31:44 APC828.E536.D47C kernel: [*05/30/2025 04:31:44.0630] [ 62464:543018] [APC828.E536.D47C] [52:95:c7:ee:b7:e5][D:W] ARP_REPLY : Sender 100.0.0.1 HwAddr c4:44:a0:a2:61:d1

May 30 04:31:45 APC828.E536.D47C kernel: [*05/30/2025 04:31:45.4301] [ 62465:910100] [APC828.E536.D47C] [52:95:c7:ee:b7:e5][D:A] ARP_REPLY : Sender 100.0.0.1 HwAddr c4:44:a0:a2:61:d1

ICMP:

May 30 04:32:09 APC828.E536.D47C kernel: [*05/30/2025 04:32:09.3059] [ 62489:785903] [APC828.E536.D47C] [52:95:c7:ee:b7:e5][U:W] ICMP_ECHO : Id 39016 Seq 0

May 30 04:32:09 APC828.E536.D47C kernel: [*05/30/2025 04:32:09.3059] [ 62489:785938] [APC828.E536.D47C] [52:95:c7:ee:b7:e5][U:C] ICMP_ECHO : Id 39016 Seq 0

May 30 04:32:09 APC828.E536.D47C kernel: [*05/30/2025 04:32:09.3104] [ 62489:790444] [APC828.E536.D47C] [52:95:c7:ee:b7:e5][D:C] ICMP_ECHO_REPLY : Id 39016 Seq 0

May 30 04:32:09 APC828.E536.D47C kernel: [*05/30/2025 04:32:09.3105] [ 62489:790534] [APC828.E536.D47C] [52:95:c7:ee:b7:e5][D:C] ICMP_ECHO_REPLY : Id 39016 Seq 0

May 30 04:32:09 APC828.E536.D47C kernel: [*05/30/2025 04:32:09.3105] [ 62489:790583] [APC828.E536.D47C] [52:95:c7:ee:b7:e5][D:W] ICMP_ECHO_REPLY : Id 39016 Seq 0

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

20-Jun-2025 |

Première publication |

Contribution d’experts de Cisco

- Vinesh VeerarasuIngénieur-conseil technique

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires