Introduction

Ce document décrit le processus correct de mise à jour du certificat ASA (Adaptative Security Appliance) sur Cisco Unified Communications Manager (CUCM) pour les téléphones sur un réseau privé virtuel (VPN) avec la fonctionnalité AnyConnect afin d'éviter l'interruption du service téléphonique.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- VPN téléphonique avec fonctionnalité AnyConnect.

- Certificats ASA et CUCM.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco Unified Communications Manager 10.5.2.15900-8.

- Logiciel Cisco Adaptive Security Appliance Version 9.8(2)20.

- Téléphone IP Cisco CP-8841.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

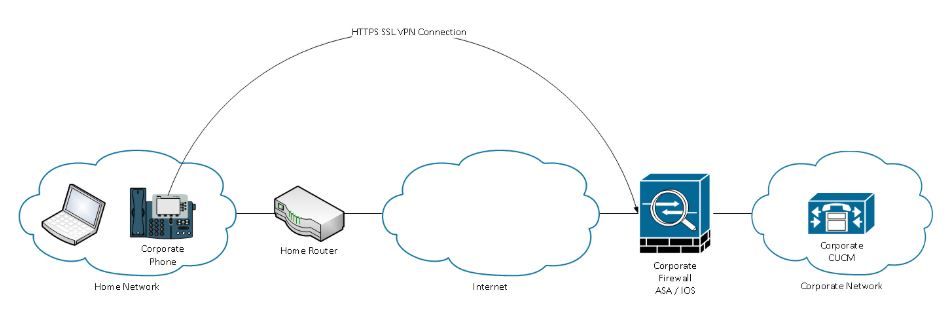

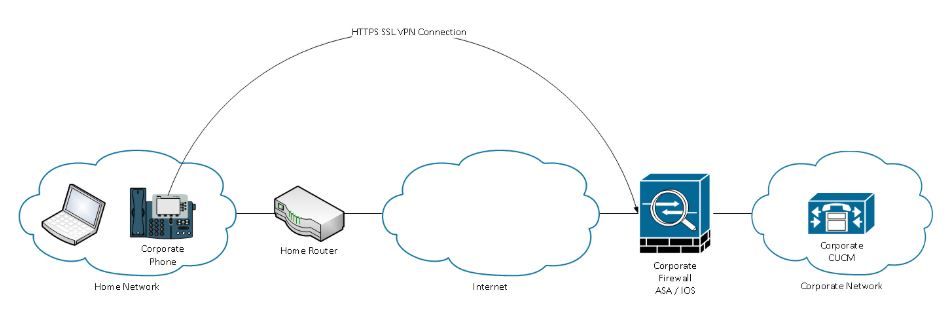

La fonctionnalité VPN téléphonique avec AnyConnect permet de fournir un service téléphonique via une connexion VPN.

Avant que le téléphone ne soit prêt pour le VPN, il doit d'abord être mis en service dans le réseau interne. Cela nécessite un accès direct au serveur TFTP (Trivial File Transfer Protocol) de CUCM.

La première étape après la configuration complète de l'ASA consiste à prendre le certificat HTTPS (Hypertext Transfer Protocol Secure) de l'ASA et à le télécharger sur le serveur CUCM en tant que Phone-VPN-trust, puis à l'affecter à la passerelle VPN appropriée dans CUCM. Cela permet au serveur CUCM de créer un fichier de configuration de téléphone IP qui indique au téléphone comment accéder à l'ASA.

Le téléphone doit être mis en service à l'intérieur du réseau avant de pouvoir être déplacé à l'extérieur du réseau et utiliser la fonctionnalité VPN. Une fois le téléphone mis en service en interne, il peut être déplacé vers le réseau externe pour un accès VPN.

Le téléphone se connecte sur le port TCP 443 via HTTPS à l'ASA. L'ASA répond avec le certificat configuré et vérifie le certificat présenté.

Comment mettre à jour le certificat ASA sans interruption des services des téléphones VPN ?

À un moment donné, le certificat ASA doit être modifié, en raison de toutes les circonstances, par exemple.

Le certificat est sur le point d'expirer

Le certificat est signé par un tiers et l'autorité de certification (CA) change, etc

Il y a quelques étapes à suivre afin d'éviter l'interruption du service pour les téléphones qui sont connectés à CUCM via VPN avec AnyConnect.

Mise en garde : Si les étapes ne sont pas suivies, les téléphones doivent être à nouveau mis en service sur le réseau interne avant de pouvoir être déployés sur un réseau externe.

Étape 1. Générez le nouveau certificat ASA mais ne l’appliquez pas encore à l’interface.

Le certificat peut être auto-signé ou signé par une autorité de certification.

Remarque : Pour plus d'informations sur les certificats ASA, référez-vous à Configuration des certificats numériques

Étape 2. Téléchargez ce certificat dans CUCM en tant que confiance VPN téléphonique sur le serveur de publication CUCM.

Connectez-vous à Call Manager et accédez à Unified OS Administration > Security > Certificate Management > Upload Certificate > Select Phone-VPN-trust.

Comme recommandation, téléchargez la chaîne de certificats complète, si les certificats racine et intermédiaire sont déjà téléchargés sur CUCM, passez à l'étape suivante.

Mise en garde : S'il vous plaît garder à l'esprit que si l'ancien certificat d'identité et le nouveau ont le même CN (Common Name), vous devez suivre la solution de contournement pour le bogue CSCuh19734 afin d'éviter que le nouveau certificat écrase l'ancien. De cette manière, le nouveau certificat se trouve dans la base de données pour la configuration de la passerelle VPN téléphonique, mais l'ancien certificat n'est pas remplacé.

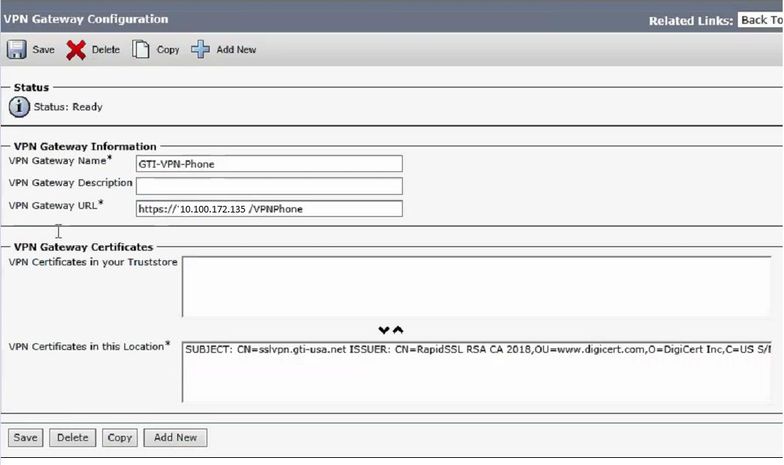

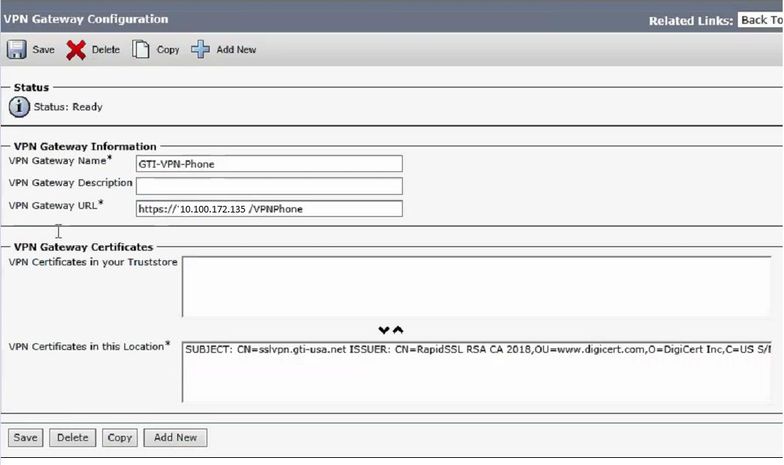

Étape 3. Sur la passerelle VPN, sélectionnez les deux certificats (l’ancien et le nouveau).

Accédez à Cisco Unified CM Administration > Advanced Features > VPN > VPN Gateway.

Assurez-vous que vous disposez des deux certificats dans le champ Certificats VPN de cet emplacement.

Étape 4. Vérifiez que le groupe VPN, le profil et le profil de téléphone commun sont définis correctement.

Étape 5. Réinitialiser les téléphones

Cette étape permet aux téléphones de télécharger les nouveaux paramètres de configuration et de s'assurer qu'ils possèdent les deux certificats hachés, afin de pouvoir faire confiance à l'ancien et au nouveau certificat.

Étape 6. Application du nouveau certificat sur l’interface ASA

Une fois le certificat appliqué sur l'interface ASA, les téléphones doivent faire confiance à ce nouveau certificat, car ils ont les deux hachages de certificat de l'étape précédente.

Vérifier

Utilisez cette section afin de confirmer que vous avez suivi les étapes correctement.

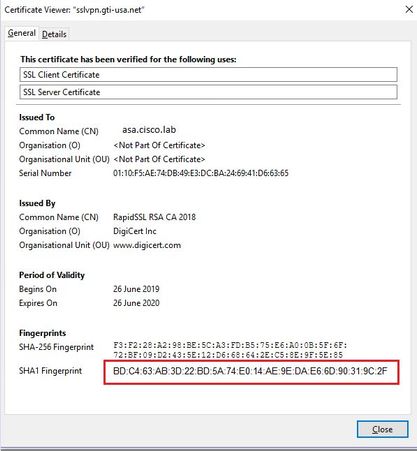

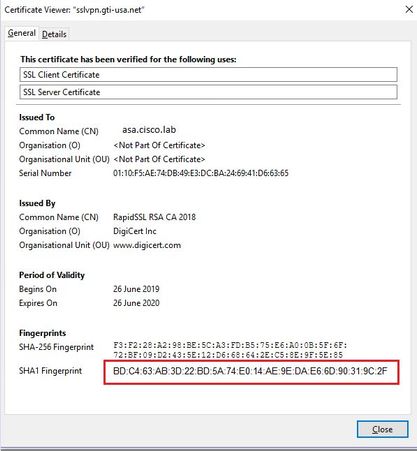

Étape 1. Ouvrez les anciens et les nouveaux certificats ASA et notez l’empreinte SHA-1.

Étape 2. Choisissez un téléphone qui doit être connecté via VPN et collectez son fichier de configuration.

Remarque : Pour plus d'informations sur la façon de collecter un fichier de configuration de téléphone, consultez Deux façons d'obtenir un fichier de configuration de téléphone à partir de CUCM

Étape 3. Une fois que vous avez le fichier de configuration, recherchez la section :

<vpnGroup>

<mtu>1290</mtu>

<failConnectTime>30</failConnectTime>

<authMethod>2</authMethod>

<pswdPersistent>0</pswdPersistent>

<autoNetDetect>1</autoNetDetect>

<enableHostIDCheck>0</enableHostIDCheck>

<addresses>

<url1> https://radc.cgsinc.com/Cisco_VOIP_VPN</url1>;

</addresses>

<credentials>

<hashAlg>0</hashAlg>

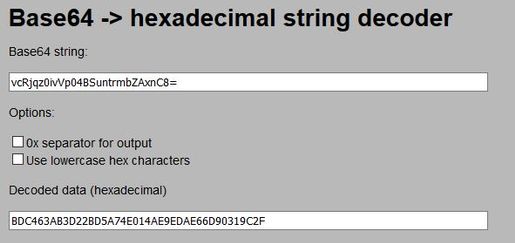

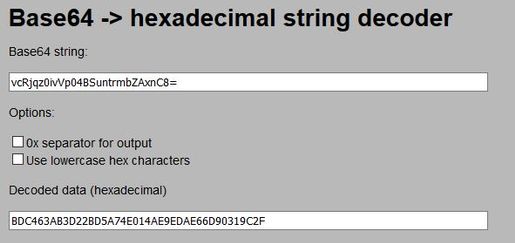

vcRjqz0ivVp04BSuntrmbZAxnC8=

SEnDU8oo49agcRObtMBACXdaiTI=

</credentials>

</vpnGroup>

Étape 4. Le hachage du fichier de configuration est imprimé au format Base 64 et le certificat ASA est imprimé au format hexadécimal. Vous pouvez donc utiliser un décodeur de la base 64 au format hexadécimal pour vérifier que les deux hachages (téléphone et ASA) correspondent.

Informations connexes

Pour plus d'informations sur la fonctionnalité AnyConnect VPN Phone :

https://www.cisco.com/c/en/us/support/docs/unified-communications/unified-communications-manager-callmanager/115785-anyconnect-vpn-00.html

Commentaires

Commentaires